Beliebt

-

![[Tryhackme] Brute-Force-Angriffe und eskalierende Privilegien mit ssh2john.py in Hydra! Basic Pentesting schreiben](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Tryhackme] Brute-Force-Angriffe und eskalierende Privilegien mit ssh2john.py in Hydra! Basic Pentesting schreiben

Dieses Mal werden wir die Grundlagen von Penetrationstests unter Verwendung von Tryhackmes grundlegendem Pentest untersuchen. Bitte beachten Sie, dass die Erklärung ein Spoiler für "tryhackme-basic pentesting: https://tryhackme.com/room/basicpentestingjt" ist. Vorbereitung zuerst, Ziel ... -

![[Anfänger ok] Erstellen Sie einfach kostenlose, coole Webseiten mit AI! ? Was ist der beliebte Leaddy?](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Anfänger ok] Erstellen Sie einfach kostenlose, coole Webseiten mit AI! ? Was ist der beliebte Leaddy?

"Es ist Zeit für KI, Websites zu erstellen" - solche Wörter sind nicht mehr etwas Besonderes. Unter ihnen fand ich Readdy, einen KI -Dienst, der automatisch coole Webseiten erstellt, indem ich einfach die Eingabeaufforderung (natürliche Sprache) eingeben. -

![[Tryhackme] Ich habe mit Hydra einen Brute -Force -Angriff ausprobiert! Hackpark schreiben Teil 1](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Tryhackme] Ich habe mit Hydra einen Brute -Force -Angriff ausprobiert! Hackpark schreiben Teil 1

Dieses Mal werde ich an einem Raum namens Hackpark auf Tryhackme teilnehmen und einen Brute -Force -Angriff mit Hydra ausprobieren. Bitte beachten Sie, dass die Erklärung ein Spoiler ist. Vorbereitung zuerst ... -

![[2025 Ausgabe] Next.js Hosting: Vercel Free Plan vs bezahlter Plan gründlicher Vergleich | Zusammenfassung der Merkmale, Einschränkungen und Gebühren](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[2025 Ausgabe] Next.js Hosting: Vercel Free Plan vs bezahlter Plan gründlicher Vergleich | Zusammenfassung der Merkmale, Einschränkungen und Gebühren

Vercel wird häufig als Hosting -Plattform für Next.js -Apps verwendet. Während es einfach ist, mit dem kostenlosen Plan (Hobby) zu beginnen, verfügt der kostenpflichtige Plan (PRO) über Funktionen, die für die großflächige Entwicklung unerlässlich sind. In diesem Artikel werden wir die [2025 Ausgabe] in die Vollversion von Vercels kostenlosen Plänen gegen bezahlte Pläne einführen ... -

![[KI-Entwicklungstool] Vibe Coding mit Base44! Full-Stack-Entwicklung auch mit KI möglich | Einstieg & Preispläne erklärt](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[KI-Entwicklungstool] Vibe Coding mit Base44! Full-Stack-Entwicklung auch mit KI möglich | Einstieg & Preispläne erklärt

Für alle, die eine Web-App erstellen möchten, aber keinen Code schreiben können, ist Base44 ein Dienst, der eine durchaus sinnvolle Option sein könnte. In letzter Zeit hat eine Art „Vibe-Coding“, bei dem KI angewiesen wird, Apps zu generieren, an Aufmerksamkeit gewonnen. Nachdem ich einige Dienste ausprobiert habe … -

Base44 vs. Lovable: Was sollten Anfänger wählen? Ein Ingenieur aus der Praxis untersucht die Unterschiede anhand seiner Erfahrungen | Einführung in Vibe Coding

Angesichts der zunehmenden Anzahl an No-Code-Tools fragen sich viele: „Mit welchem soll ich anfangen?“ Bei attraktiven Optionen wie Base44 und Lovable kann die Entscheidung schwerfallen. In diesem Artikel stellen wir einige der besten No-Code-Tools aus der Sicht eines erfahrenen Entwicklers vor. -

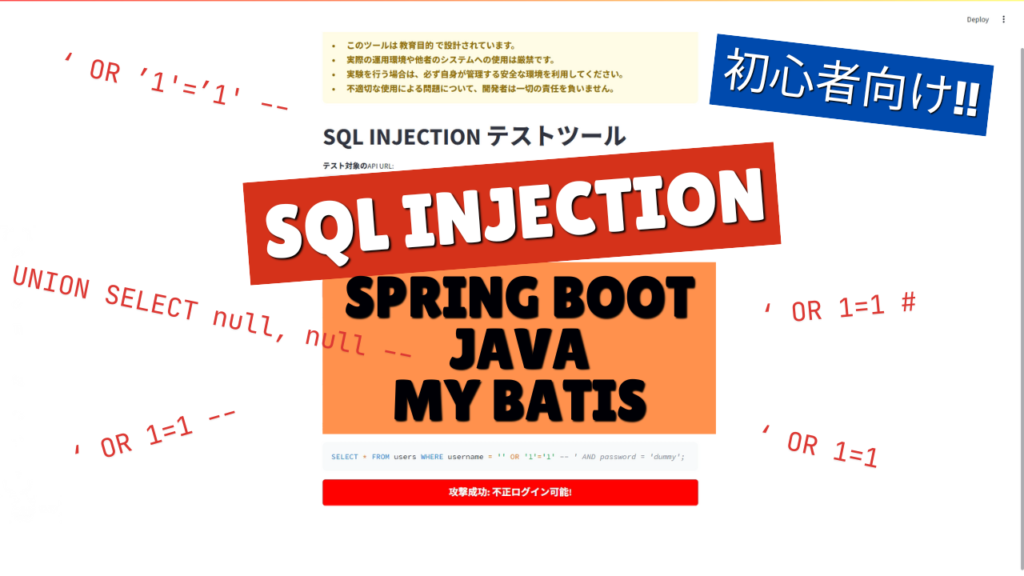

Für Anfänger: Übe mit Spring Boot und MyBatis! SQL -Injektionsrisiken und Prävention

Sicherheitsmaßnahmen sind bei der Entwicklung von Webanwendungen unvermeidbar. Unter ihnen ist "SQL Injection" als ernsthafte Bedrohung für Datenbanken bekannt. In diesem Artikel werden wir leicht verständlich erklären, wie die SQL-Injektion funktioniert, und wir werden erklären, was es tatsächlich ist ... -

![[Tryhackme] Verbesserung der Berechtigungen mit SUID/SGID -ausführbaren Dateien! Linux privesc -Schreibabteil 7](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Tryhackme] Verbesserung der Berechtigungen mit SUID/SGID -ausführbaren Dateien! Linux privesc -Schreibabteil 7

Dieses Mal werden wir "Erhöhung der Berechtigungen mit SUID/SGID Executables (ohne bekannte Exploits)" versuchen. Die Zielmaschine nutzt den Raum unten von TryHackme. "Tryhackme-linux privesc: https://tryhackme.com/room/linuxprivesc" In diesem Artikel geht es um Par ... -

![[Tryhackme] Ich habe SSH2John verwendet, um den Hash aus dem privaten Schlüssel zu extrahieren und das Passwort mit John the Ripper zu gehackt! Überführungsverschreibung](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Tryhackme] Ich habe SSH2John verwendet, um den Hash aus dem privaten Schlüssel zu extrahieren und das Passwort mit John the Ripper zu gehackt! Überführungsverschreibung

Dieses Mal werden wir SSH2John verwenden, um den Hash mithilfe der Überführung von Tryhackme aus dem privaten Schlüssel zu extrahieren und dann das Passwort mithilfe von John the Ripper zu identifizieren. Überführung wird sogar zu Privilegien eskaliert, also hoffe ich, dass Sie es bis zum Ende tun können! "Tryhackme-overpass: https: // t ... -

![[Tryhackme] Ich habe tatsächlich einen Pufferüberlauf ausprobiert! Pufferüberläufe schreiben](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Tryhackme] Ich habe tatsächlich einen Pufferüberlauf ausprobiert! Pufferüberläufe schreiben

Dieses Mal werden wir den Pufferüberlauf ausprobieren. Es ist auch schwierig, eine Umgebung zu bauen, also werde ich im Raum unten auf Tryhackme studieren. "Tryhackme-buffer-Überflüsse: https://tryhackme.com/room/bof1" Bitte beachten Sie, dass die Erklärung ein Spoiler ist. Einführen ...

![[Tryhackme] Brute-Force-Angriffe und eskalierende Privilegien mit ssh2john.py in Hydra! Basic Pentesting schreiben](https://hack-lab-256.com/wp-content/uploads/2023/03/hack-lab-256-samnail-6-1024x576.jpg)

![[Anfänger ok] Erstellen Sie einfach kostenlose, coole Webseiten mit AI! ? Was ist der beliebte Leaddy?](https://hack-lab-256.com/wp-content/uploads/2025/07/hack-lab-256-samnail-21-1024x576.jpg)

![[Tryhackme] Ich habe mit Hydra einen Brute -Force -Angriff ausprobiert! Hackpark schreiben Teil 1](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-2-1024x576.jpg)

![[2025 Ausgabe] Next.js Hosting: Vercel Free Plan vs bezahlter Plan gründlicher Vergleich | Zusammenfassung der Merkmale, Einschränkungen und Gebühren](https://hack-lab-256.com/wp-content/uploads/2025/05/hack-lab-256-samnail-17-1024x576.png)

![[KI-Entwicklungstool] Vibe Coding mit Base44! Full-Stack-Entwicklung auch mit KI möglich | Einstieg & Preispläne erklärt](https://hack-lab-256.com/wp-content/uploads/2025/08/hack-lab-256-samnail-34-1024x576.jpg)

![[Tryhackme] Verbesserung der Berechtigungen mit SUID/SGID -ausführbaren Dateien! Linux privesc -Schreibabteil 7](https://hack-lab-256.com/wp-content/uploads/2023/04/hack-lab-256-samnail-13-1024x576.jpg)

![[Tryhackme] Ich habe SSH2John verwendet, um den Hash aus dem privaten Schlüssel zu extrahieren und das Passwort mit John the Ripper zu gehackt! Überführungsverschreibung](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-1024x576.jpg)

![[Tryhackme] Ich habe tatsächlich einen Pufferüberlauf ausprobiert! Pufferüberläufe schreiben](https://hack-lab-256.com/wp-content/uploads/2023/05/hack-lab-256-samnail-20-1024x576.jpg)