Dieses Mal werden wir CTF aus ausprobieren, das auf Tryhackmes Resident Evil basiert.

Ich mache CTF zum ersten Mal wie ein Spiel, also bin ich auch gespannt, wie es sein wird!

"Tryhackme-biohazard: https://tryhackme.com/room/biohazard "

- Das klare Tippgefühl, das einzigartig für das kapazitive berührungslose System ist!

- Das erste drahtlos kompatible Gerät von REALFORCE! Auch mit Kabelverbindung erhältlich!

- Im Gegensatz zum HHKB weist das japanische Tastaturlayout keine Macken auf und ist für jeden einfach zu verwenden!

- Ausgestattet mit einem Daumenrad ist horizontales Scrollen ganz einfach!

- Es verfügt außerdem über eine hervorragende Geräuschreduzierung, wodurch es leise und komfortabel ist!

- Das Scrollen kann zwischen Hochgeschwindigkeitsmodus und Ratschenmodus umgeschaltet werden!

Einführung

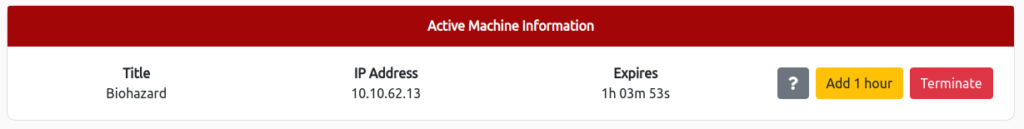

Starten Sie die Zielmaschine von "Startmaschine".

Solange die IP -Adresse angezeigt wird, ist sie in Ordnung!

Stellen Sie die Maschine ein und starten Sie den Albtraum

Dies erfordert keine Antwort. Sobald die Zielmaschine gebootet ist, sollte dies geschehen.

Antwort

Wie viele offene Ports?

Finden Sie einen offenen Port. Ich benutze NMAP.

┌── (hacklab㉿hacklab)-[~] └─ $ nmap -sv 10.10.156.237 Start NMAP 7.92 (https://nmap.org) Bei 2023-04-20 20:16 JST NMAP-Scan-Bericht für 10.10.156.237 ist das Host (0.24s Latecy). Nicht gezeigt: 997 geschlossene TCP-Ports (conn-refundiert) Port State Service Version 21/TCP Open FTP VSFTPD 3.0.3 22/TCP Open SSH OpenSSH 7.6p1 Ubuntu 4UBUNTU0.3 (UBUNTU Linux; Protocol 2.0) 80/TCP Open HTTP APACHE HTTP APACHE HTTPD 2.4.29 (uBuntu Open HTTTP APACK APACHE HTTP APACHE HTTPD 2. (uBNTCP): uBuntu Open HTTTP APACHE HTTPD 2.4.29 (uBuntu). Unix, Linux; CPE: CPE:/O: Linux: Linux_kernel Service -Erkennung durchgeführt. Bitte melden Sie falsche Ergebnisse unter https://nmap.org/submit/. NMAP Fertig: 1 IP -Adresse (1 Host -Up) in 39,76 Sekunden gescanntAntwort

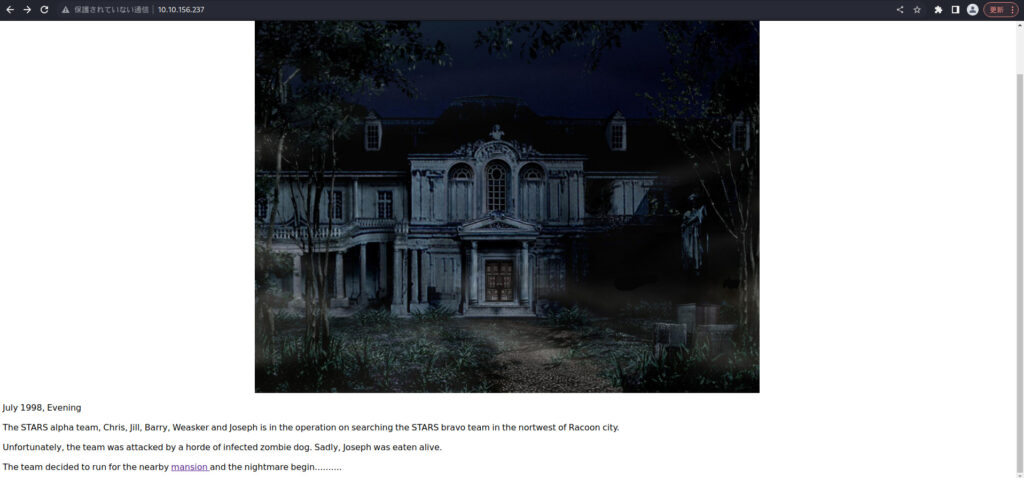

Wie lautet der Teamname im Betrieb?

HTTP ist geöffnet. Versuchen Sie also, ihn von Ihrem Browser aus zu greifen.

Der Teamname ist hier aufgeführt.

Antwort

Die Villa

und

sind auf die nächste Stufe vorgefahren. Das Format der Elementflagge:

Item_name {32 Zeichen} der

Türen sind verschlossen. Verwenden Sie das Element -Flag, um die Tür zu entsperren. Tipps: Es ist besser,

alle Informationen in einem Notizblock aufzunehmen

Es scheint, dass sie Artikelflaggen sammeln und sie erobern.

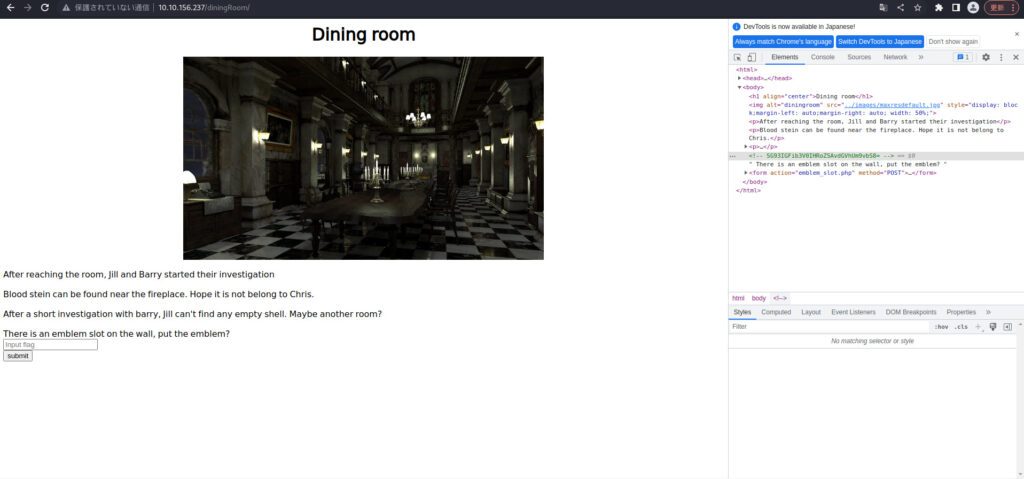

Was ist die Emblem -Flagge?

Suchen Sie zunächst nach Emblem -Flagge.

Es gibt einen Link, der in die Haupthalle übergeht. Wählen Sie ihn also aus.

Ich bin zum Hauptholl gezogen.

In dem Quellenkommentar wurde Folgendes angegeben:

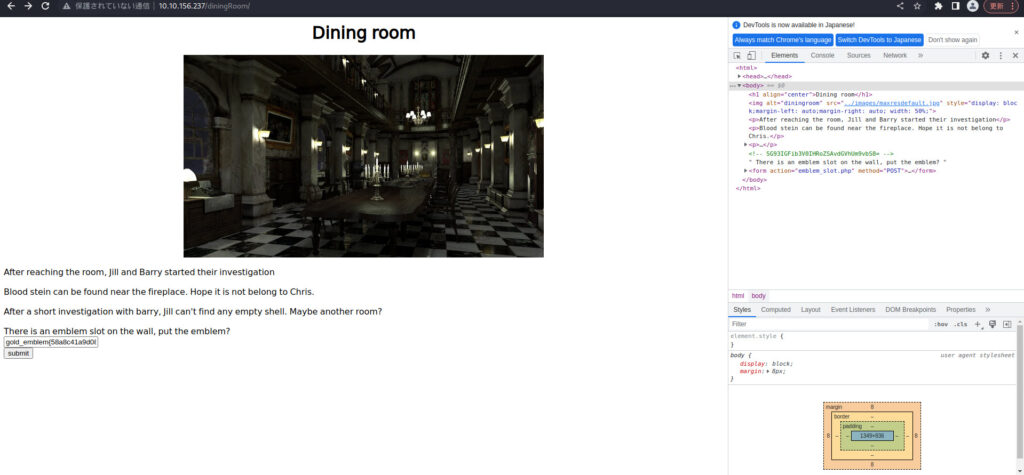

<!-- It is in the /diningRoom/ -->Ich werde versuchen, in das Esszimmer zu ziehen.

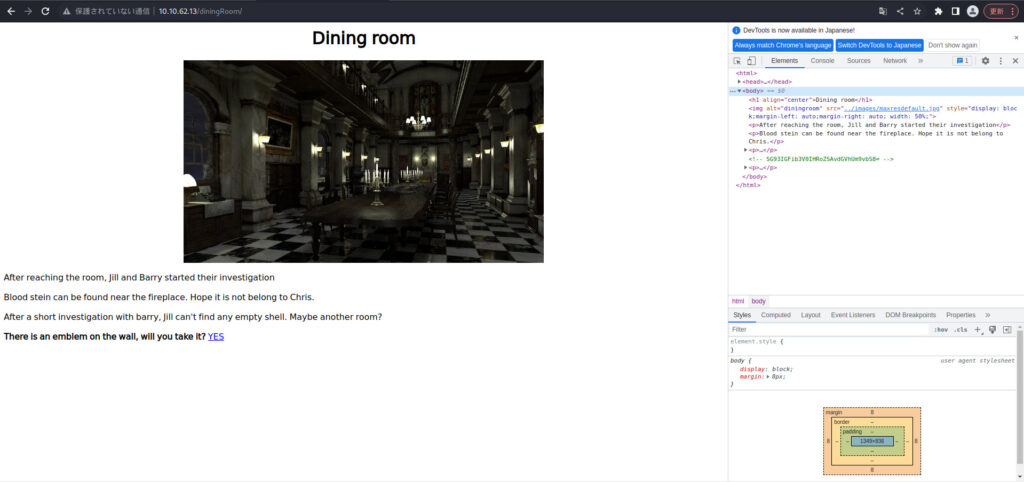

Wählen wir Ja.

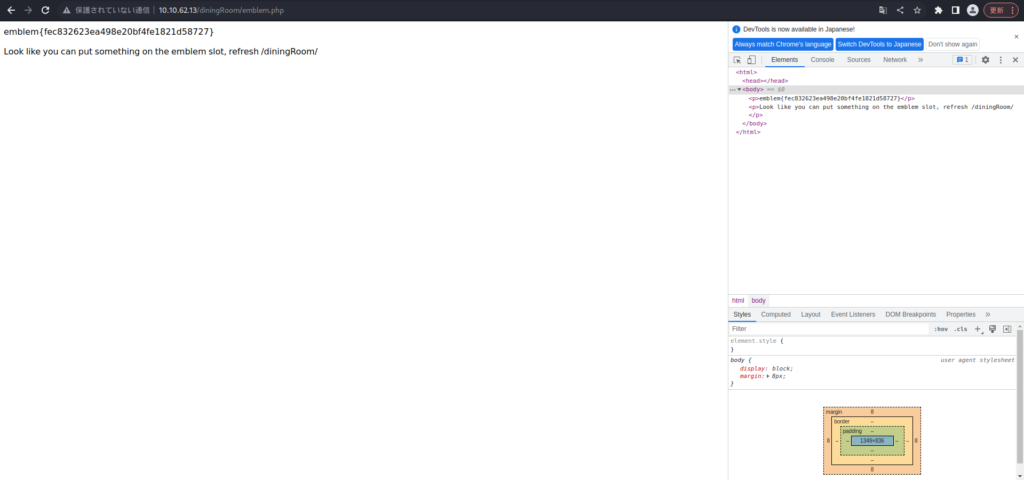

Emblem {FEC832623EA498E20BF4FE1821D58727} Sieh so ausEs gab eine Flagge und es heißt auch, erfrischen /Esszimmer /.

Antwort

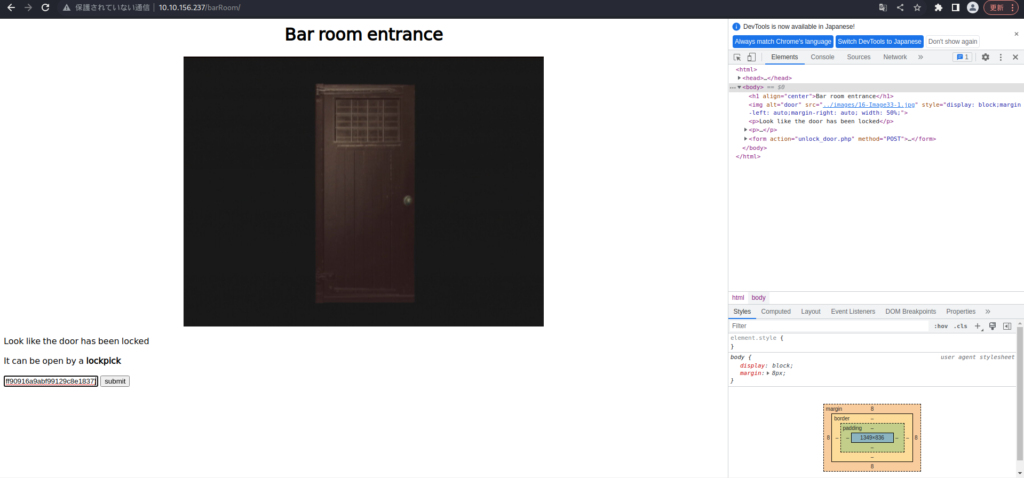

Was ist die Lock -Pick -Flagge?

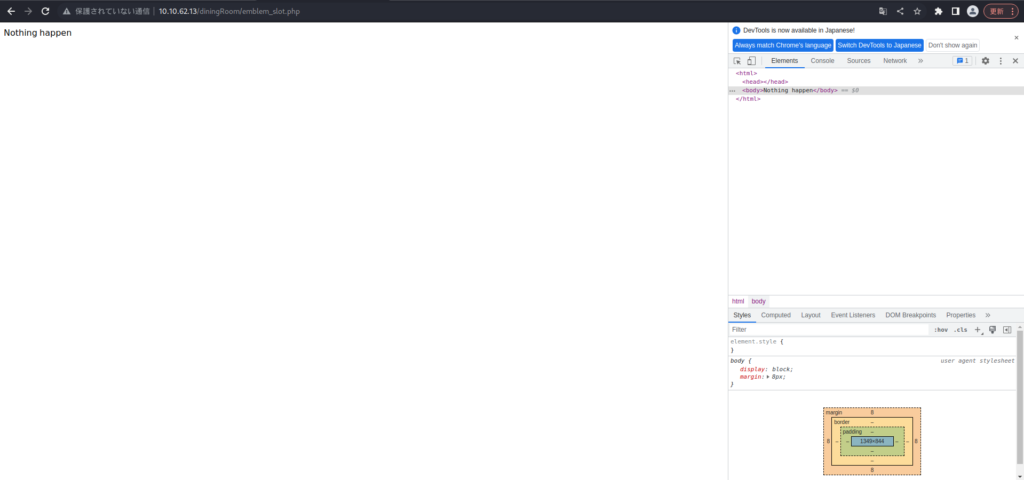

Sehen Sie so aus, als ob Sie etwas auf den Emblem -Schlitz, erfrischt /esszimmer /

(ich denke, etwas kann auf den Emblem -Schlitz, erfrischt /esszimmer /.)

Ich werde versuchen zu erfrischen, wie ich bereits sagte.

Es gab einen Ort, an dem ich die Emblem -Flagge betreten musste.

Ich werde versuchen, das einzugeben, was ich gerade habe.

Anscheinend nicht. . .

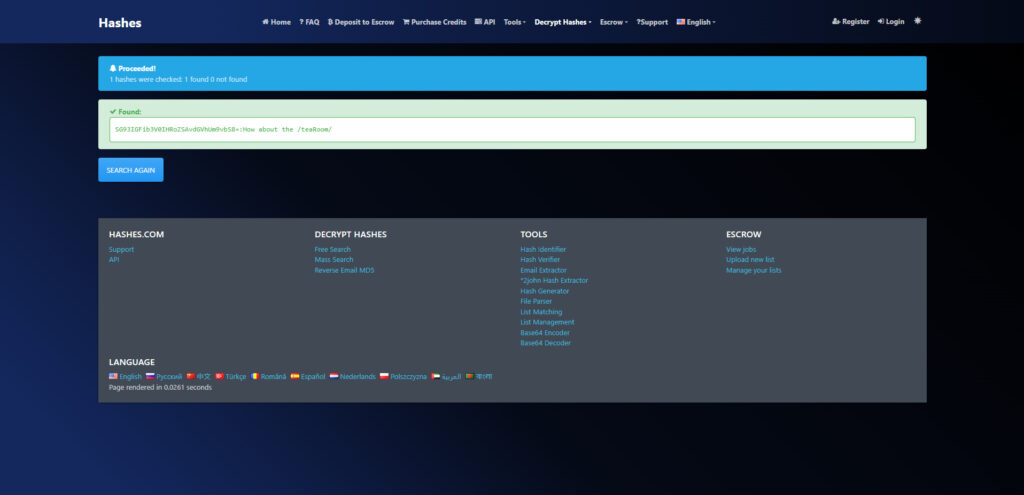

Es gibt einen Hash in der Quelle des Esszimmers, also habe ich ihn analysiert.

<!-- SG93IGFib3V0IHRoZSAvdGVhUm9vbS8= -->

┌── (hacklab㉿hacklab)-[~] └─ $ echo "SG93IGFIB3V0IHROZSAVDGVHUM9VBS8 =" | Basis64 -d Wie wäre Ich fand es in Base64 codiert.

Befolgen Sie einfach die Anweisungen, um in den Teeboom zu ziehen.

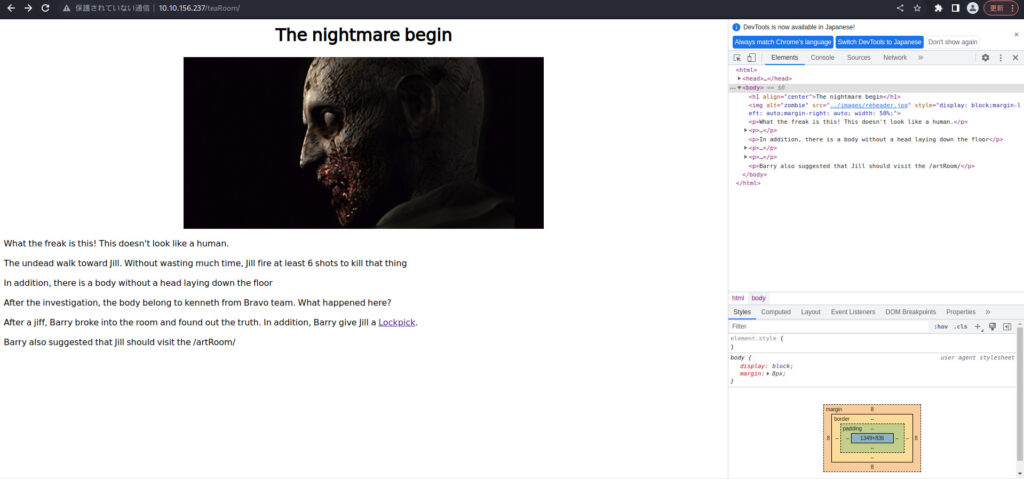

Versuchen Sie, den LockPik -Link zu drücken.

Es gab eine Lock -Pick -Flagge!

Antwort

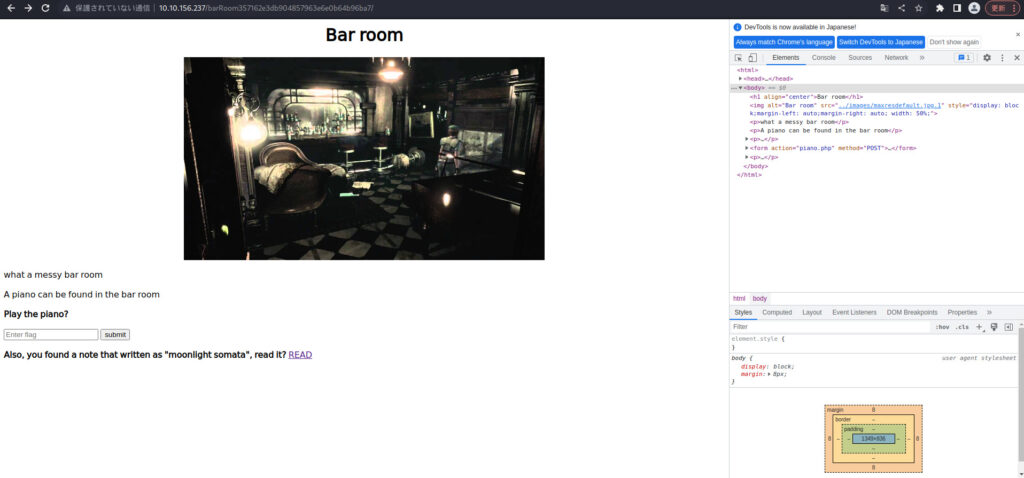

Was ist die Flagge der Musikblatt

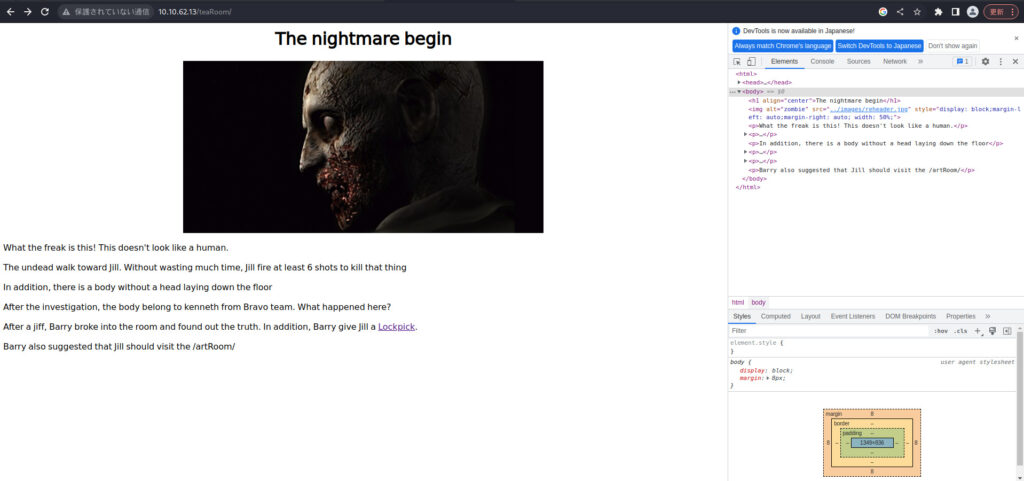

Dies ist der Tea Room Pass von früher.

Es heißt "Barry schlug auch vor, dass Jill den /Artroom /" besuchen sollte, also werde ich versuchen, in den Kunstraum zu ziehen.

Lassen Sie uns ja drücken.

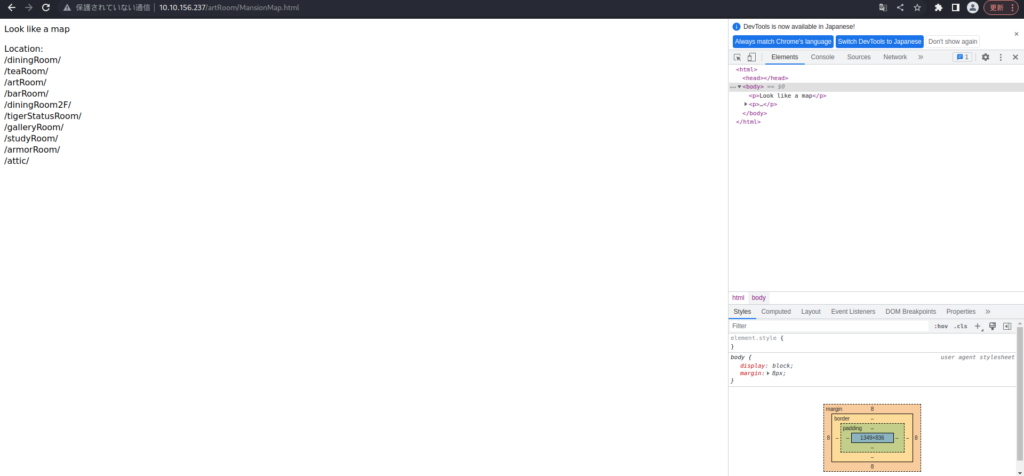

Sehen Sie aus wie eine Karte Ort: /Diningroom / /Teaoom / /Artroom / /Barroom / /Dinningroom2F / /Tigerstatusroom / /Galleryroom / /Studyroom / /Armorroom / /Dachboden /Dachboden /Anscheinend sind es Informationen über das Verzeichnis (Raum).

Lassen Sie uns zu einem Verzeichnis wechseln, das Sie noch nie erwähnt haben.

Geben Sie die Lock -Pick -Flagge ein, die Sie gerade erhalten haben und einreichen.

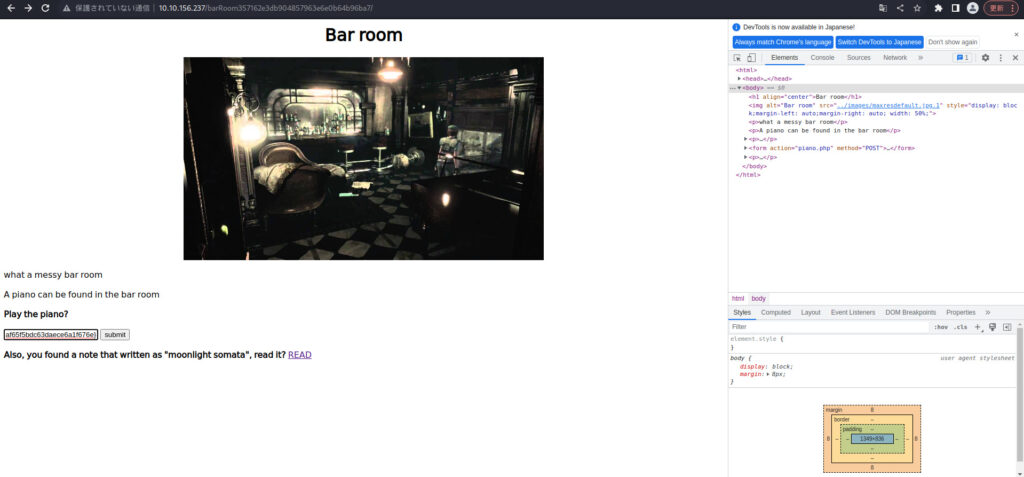

Ich stelle es in den Barraum.

Lassen Sie uns lesen.

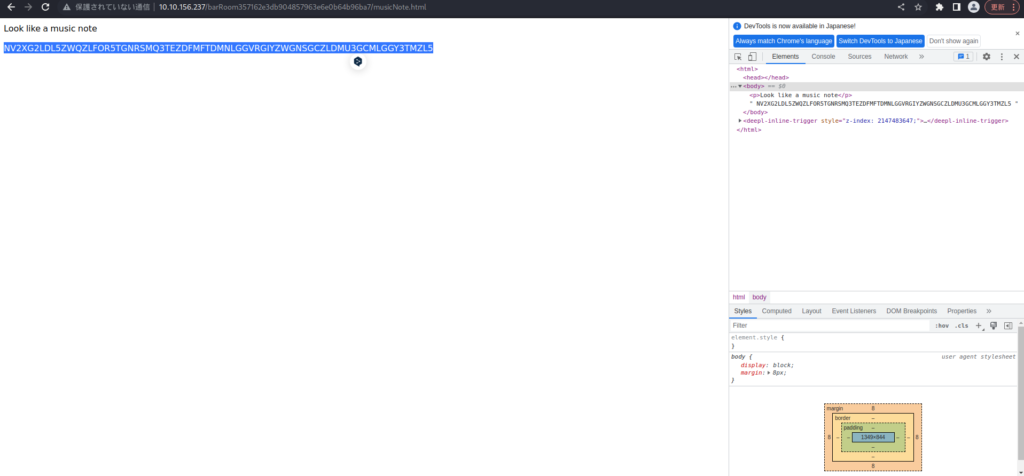

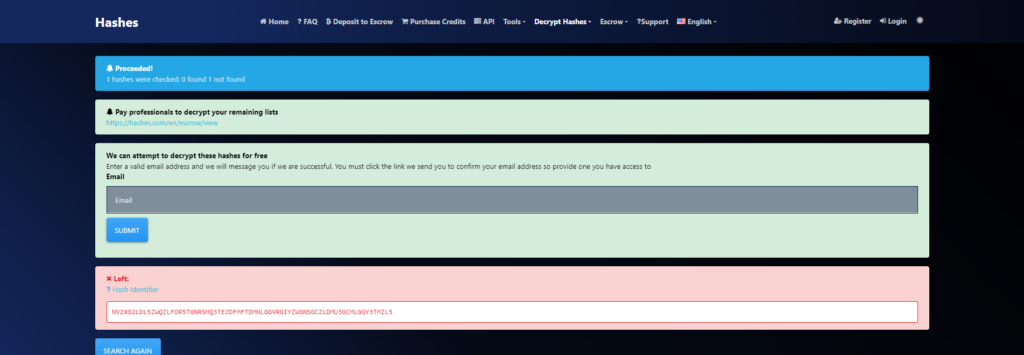

Nv2xg2ldl5zwqzlfor5TGNRSMQ3TEZDFMFTDMNLGGVRGIYZWGNSGCZLDMU3GCMLGGY3TMZL5Wieder einmal gibt es einen Hash. . .

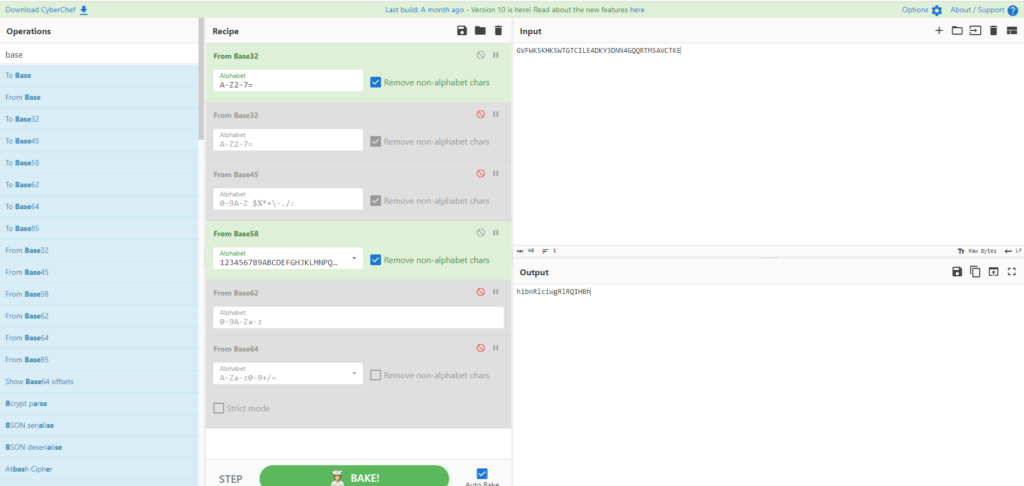

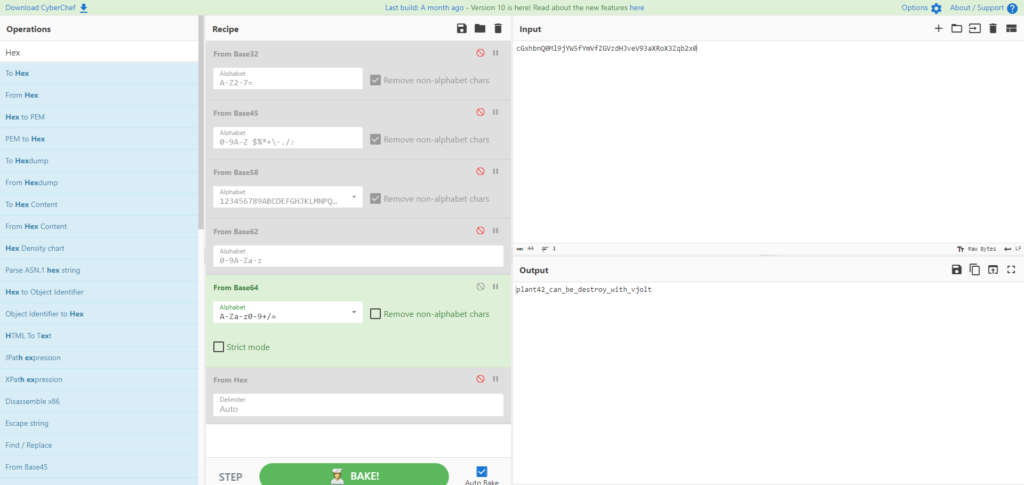

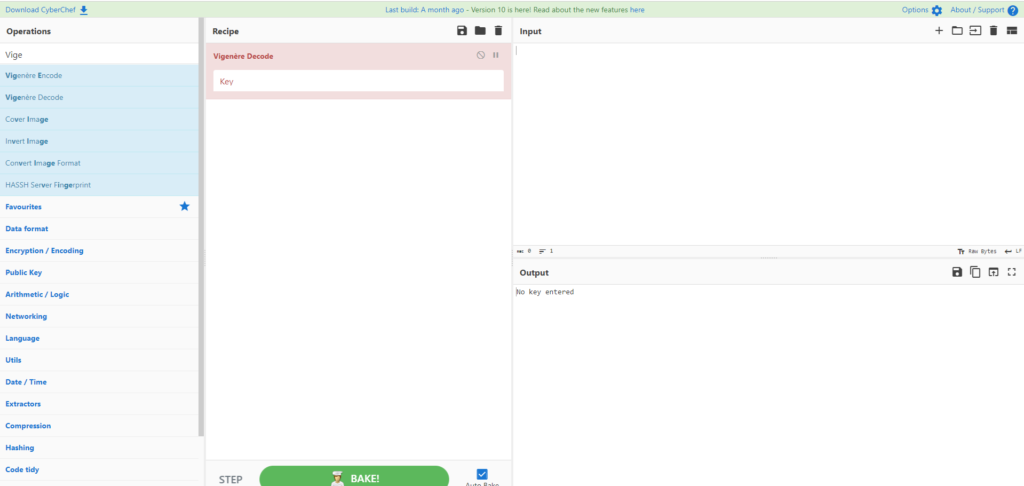

Da es keine Übereinstimmungen gab, https://gchq.github.io/cyberchef/ ausprobiert

Music_sheet {362D72DEAF65F5BDC63DAECE6A1F676E}Nachdem ich es ausprobiert hatte, stellte ich fest, dass es in Base32 codiert wurde. Gibt es einen besseren Weg, dies zu tun? . .

Antwort

Was ist die goldene Emblem -Flagge?

Ich bin in Bar Room zurückgekehrt.

Nachdem Sie das Music_Sheet kennen, geben Sie es ein und senden Sie es ein.

Wählen wir Ja.

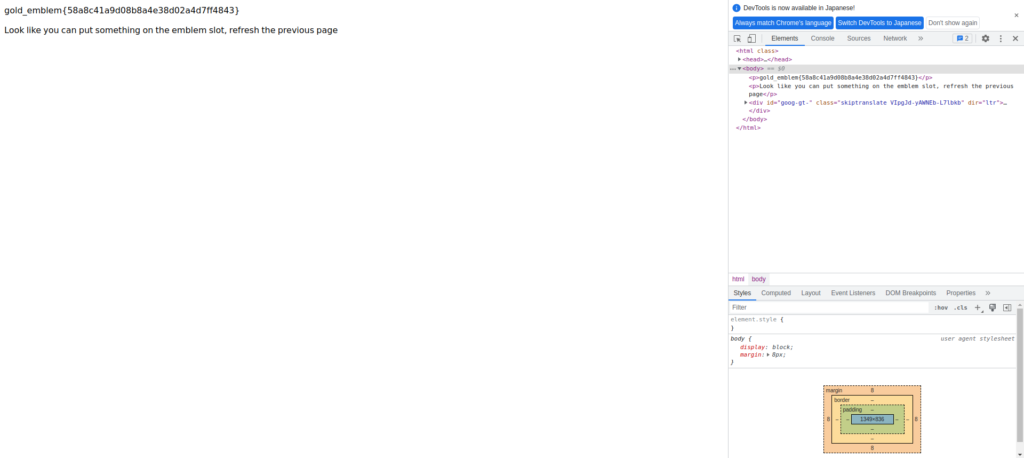

gold_emblem {58a8c41a9d08b8a4e38d02a4d7ff4843} Sieh so ausEs gab auch Gold_Emblem.

Antwort

Was ist die Schildschlüsselflagge?

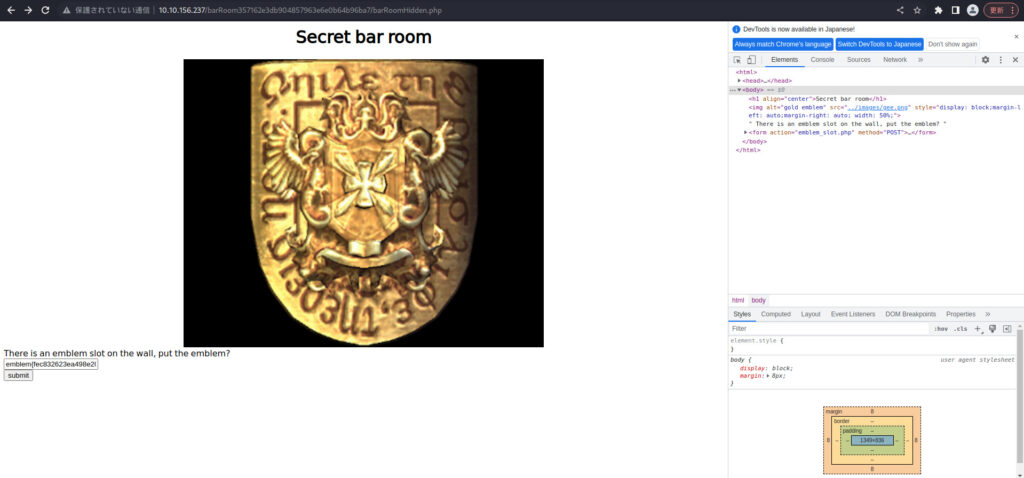

Rückkehr zurück in den Geheim -Barraum.

Als ich "Gold_Emblem" eingab, passierte nichts, also trat ich "Emblem" ein und konnte zum nächsten Bildschirm wechseln.

Ist "Rebecca" ein Schlüssel zu irgendeiner Art? Im Moment werde ich mir das notieren.

Im Moment muss ich nirgendwo hingehen, also werde ich versuchen, dem Teil, in dem ich zum ersten Mal in das Emblem eintrat, "Gold Emblem Flag" hinzuzufügen.

Gehen wir zurück in den Esszimmer.

Versuchen Sie nun, die "Gold Emblem -Flagge" in die Eingabeblassung von Emblem einzugeben.

Es schien richtig zu sein.

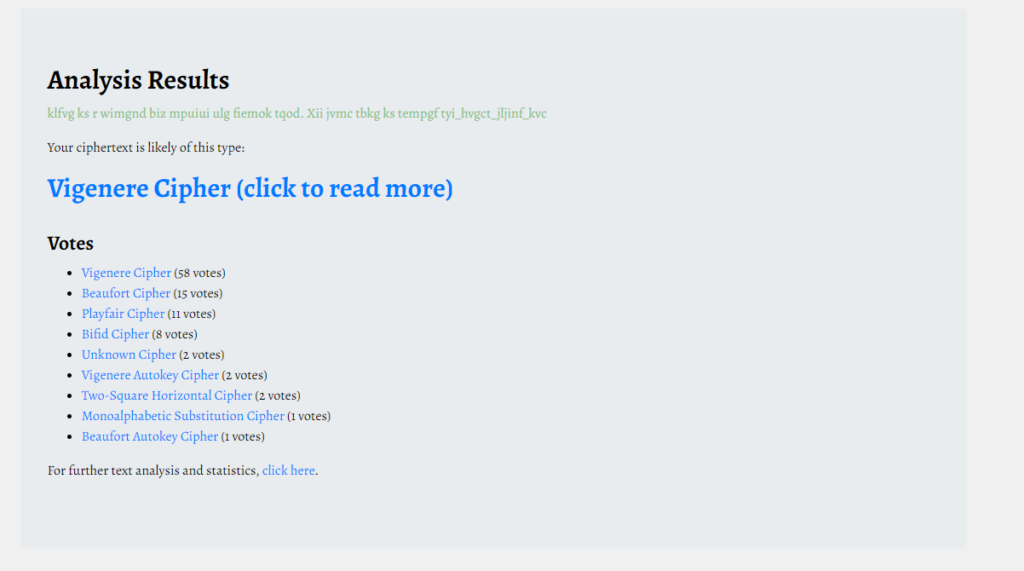

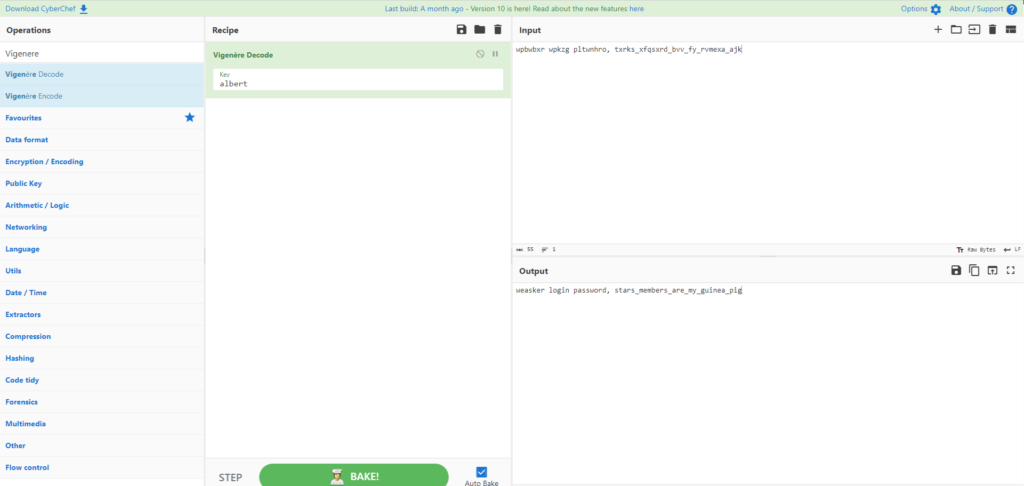

KLFVG KS R WIMGND BIZ MPUIUI ULG FIEMOK TQOD. Xii jvmc tbkg ks tempgf tyi_hvgct_jljinf_kvcDer Text scheint verschoben zu werden, also werde ich Cyberchef mit Zweifeln über Rot13 probieren.

Hmm, es scheint anders.

Verwenden wir " https://www.boxentriq.com/code-breaking/cipher-identifier

Anscheinend wurde es in "Vigene Cipher" codiert.

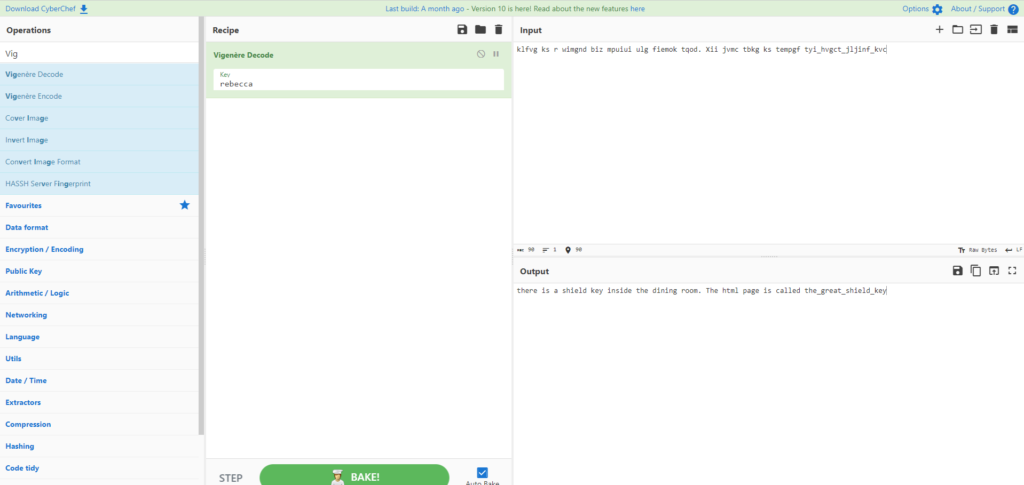

Wenn Sie mit Vigene codieren, benötigen Sie einen privaten Schlüssel, aber wir können davon ausgehen, dass dies "Rebecca" ist.

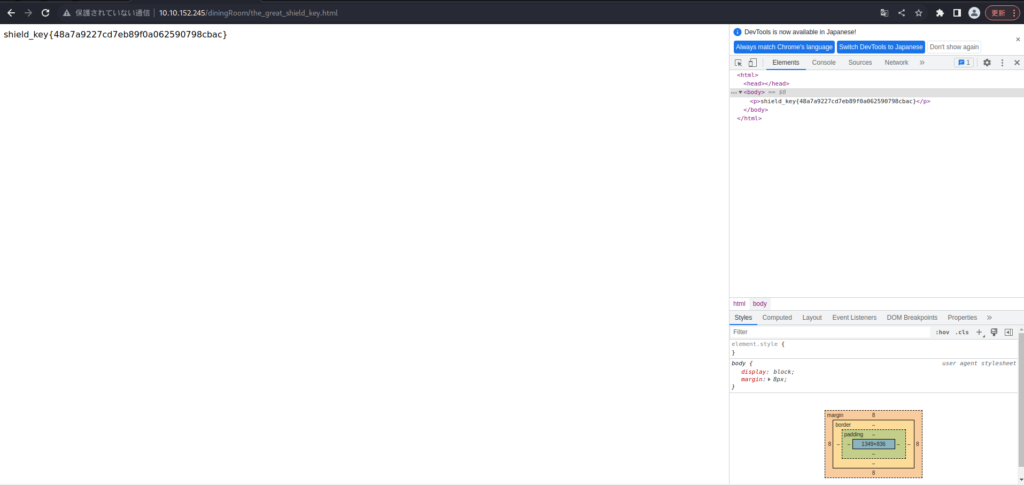

Im Esszimmer befindet sich ein Schildschlüssel. Die HTML -Seite heißt The_Great_Shield_Key (im Speisesaal befindet sich ein Schildschlüssel. Der Name der HTML -Seite ist the_great_shield_key.)Ich konnte es erfolgreich codieren.

shield_key {48a7a9227cd7eb89f0a062590798cbac}}Antwort

Was ist die blaue Edelsteinflagge?

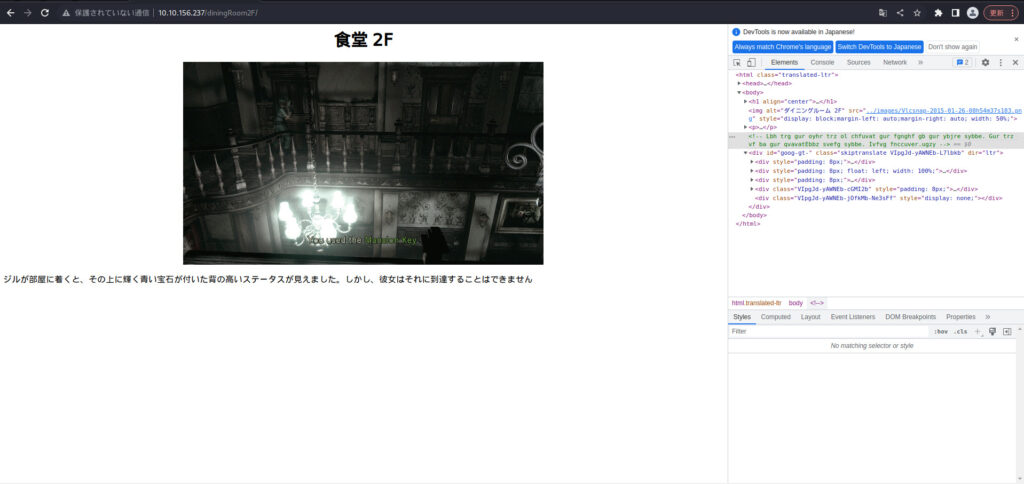

Als nächstes gehen wir zum neuen Esszimmer 2f.

Als ich mir die Quelle ansah, fand ich den folgenden Kommentar:

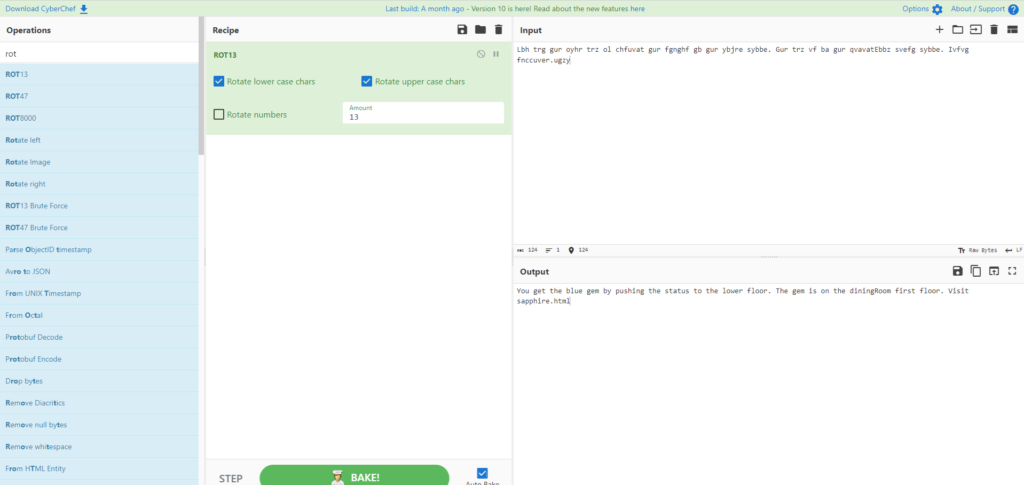

Ich werde auch Cyberchef versuchen, um ROT13 zu verdächtigen.

<!-- Lbh trg gur oyhr trz ol chfuvat gur fgnghf gb gur ybjre sybbe. Gur trz vf ba gur qvavatEbbz svefg sybbe. Ivfvg fnccuver.ugzy -->

Sie erhalten das blaue Edelstein, indem Sie den Status in die untere Etage drücken. Das Juwel befindet sich im Speisesaal im ersten Stock. Besuchen Sie Sapphire.html (Wenn Sie den Status drücken und nach unten drücken, erhalten Sie das blaue Juwel. Das Juwel befindet sich im Esszimmer.Wie erwartet konnte ich die Schnur mit ROT13 entschlüsseln.

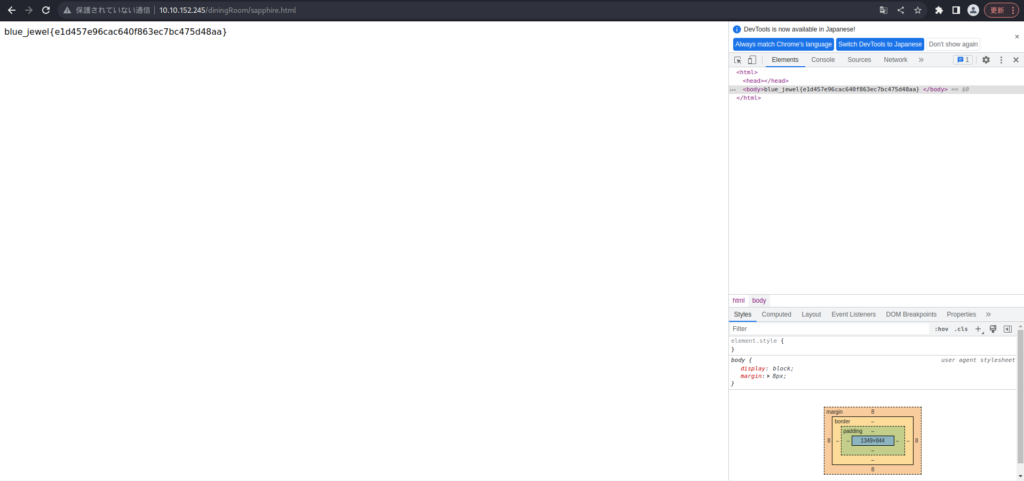

Schauen wir uns buchstäblich "/diningroom/sapphire.html" an.

Blue_jewel {E1D457E96CAC640F863EC7BC475D48AA}}Antwort

Was ist der FTP -Benutzername

Als nächstes suchen wir nach unserem FTP -Benutzernamen.

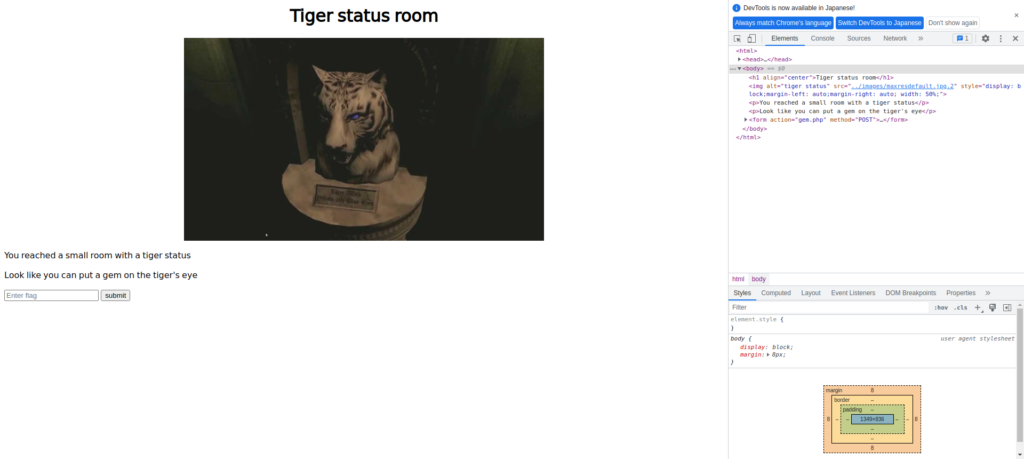

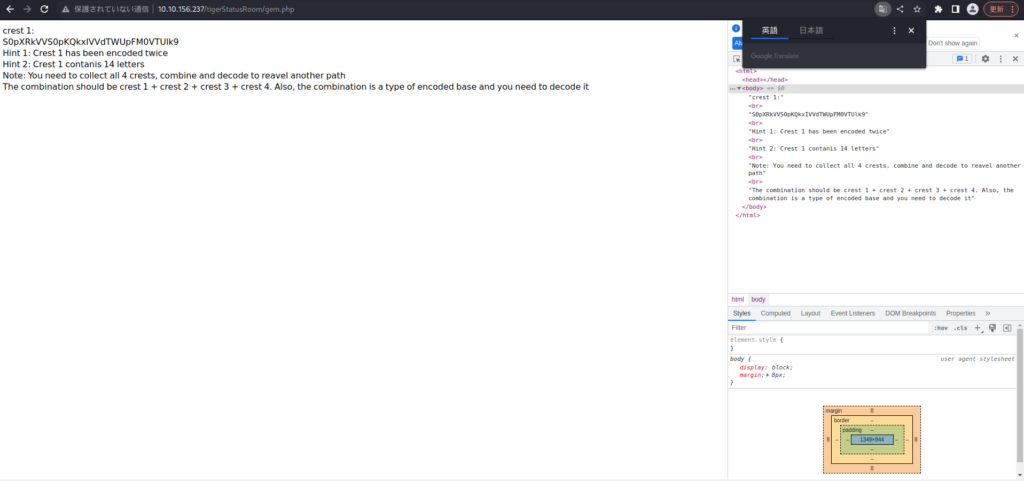

Schauen wir uns das neue "/Tigerstatusroom/" an.

Ich werde versuchen, "Blue_jewel {e1d457e96cac640f863ec7bc475d48aa}" einzureichen.

Crest 1: S0pxrkvs0pkqkxivvdtwupfm0vtulk9 -Hinweis 1: Crest 1 wurde zweimal codiert, Hinweis 2: Crest 1 Contanis 14 Buchstaben HINWEIS: Sie müssen alle 4 Wappen sammeln, kombinieren und decodieren, um einen anderen Weg zu enthüllen. -TRANSLATION CREST 1 S0PXRKVS0PKQKXIVVDTWUPFM0VTULK9 TIPP 1: Emblem 1 wird zweimal codiert Tipp 2: Emblem 1 enthält 14 Zeichen Hinweis: Durch das Sammeln und Kombinieren und Entschlüsseln aller vier Emblems können Sie einen anderen Weg gehen. Die Kombinationen sind 1 Wappen, 2 Wappen, 3 Wappen und 4 Wappen. Diese Kombination ist auch eine Art verschlüsselter Basis und muss entschlüsselt werden.Es scheint, dass vier Wappen kombiniert werden müssen.

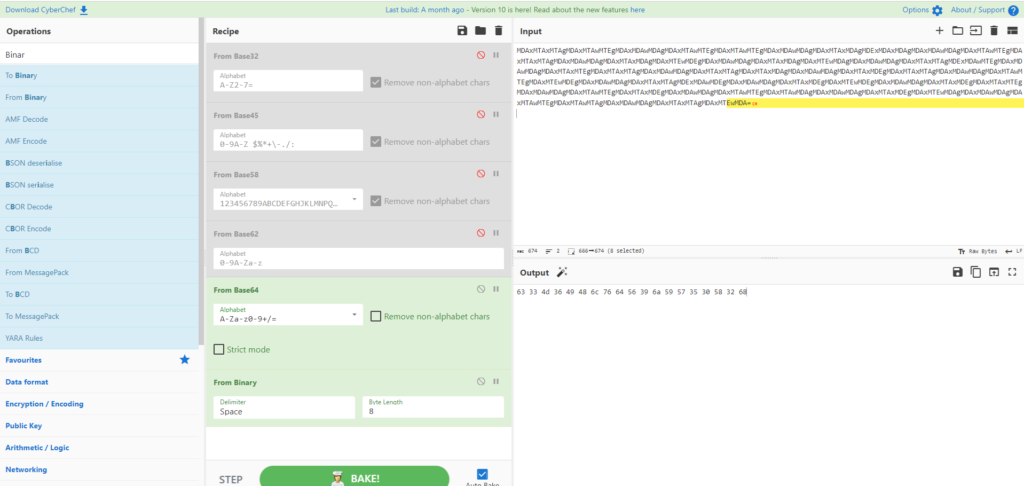

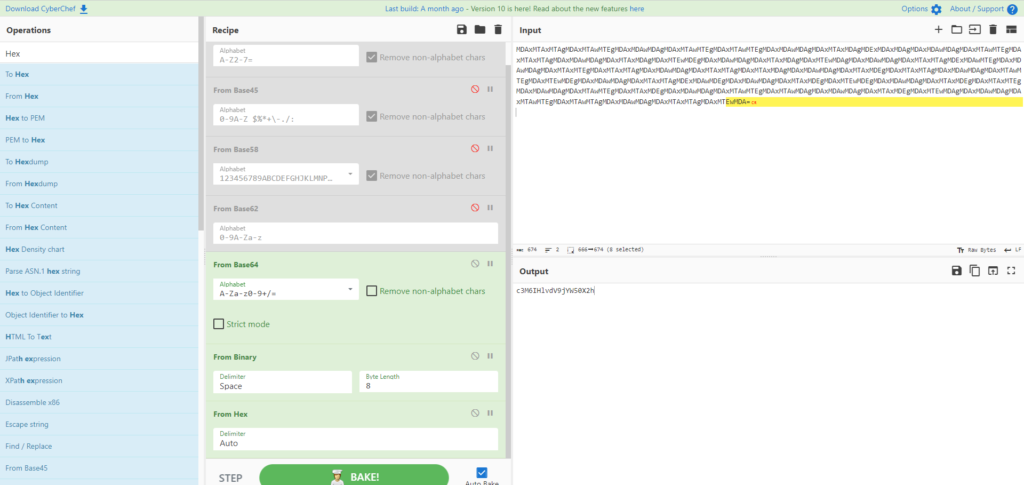

Lassen Sie uns vorerst versuchen, das Emblem zu enträtseln. 1. Es scheint zweimal zu codieren.

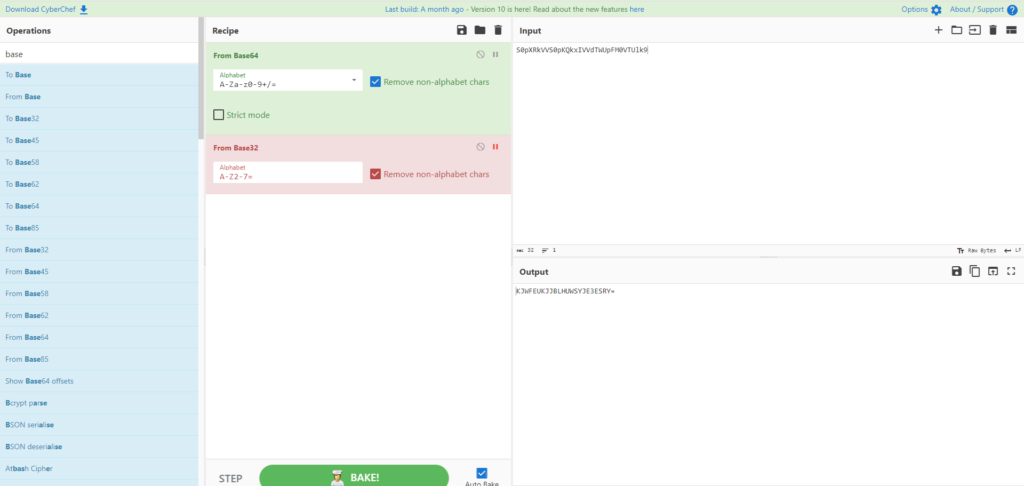

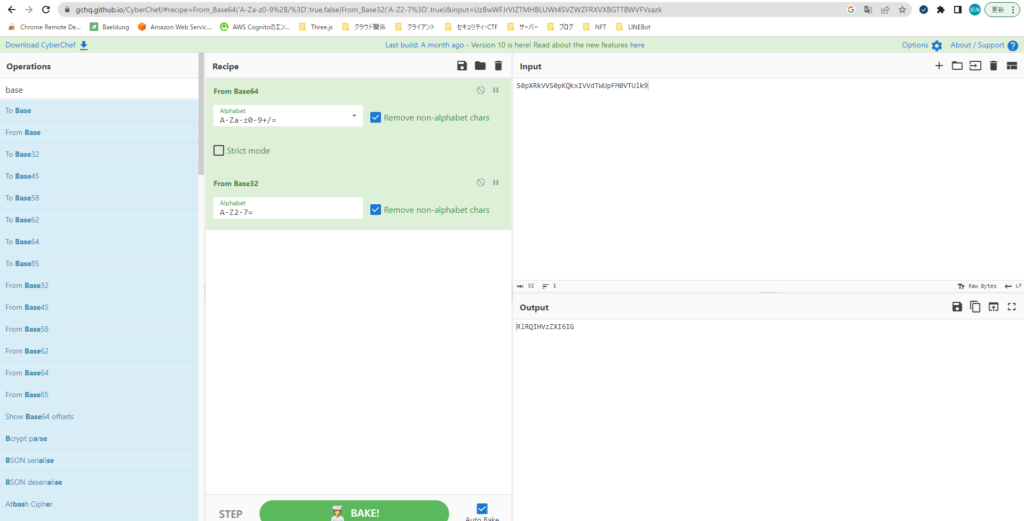

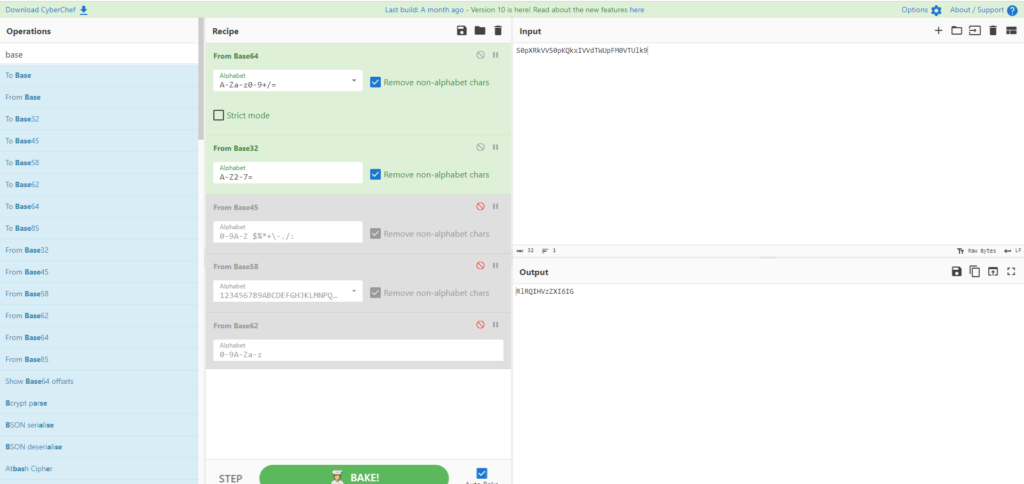

Ich werde Base32-64 versuchen, um zu sehen, was die erste Codierung ist.

Der Nachlaufpunkt war "=", also schien es richtig dekodiert zu werden.

Versuchen Sie als nächstes das gleiche Verfahren beim zweiten Mal.

Als ich es in Base32 dekodierte, konnte ich Folgendes bekommen:

Die Anzahl der Zeichen ist auch 14. Es scheint wahrscheinlich richtig.

Rlrqihvzzxi6igBewegen Sie sich durch die Räume, um den Wappen zu finden. 2.

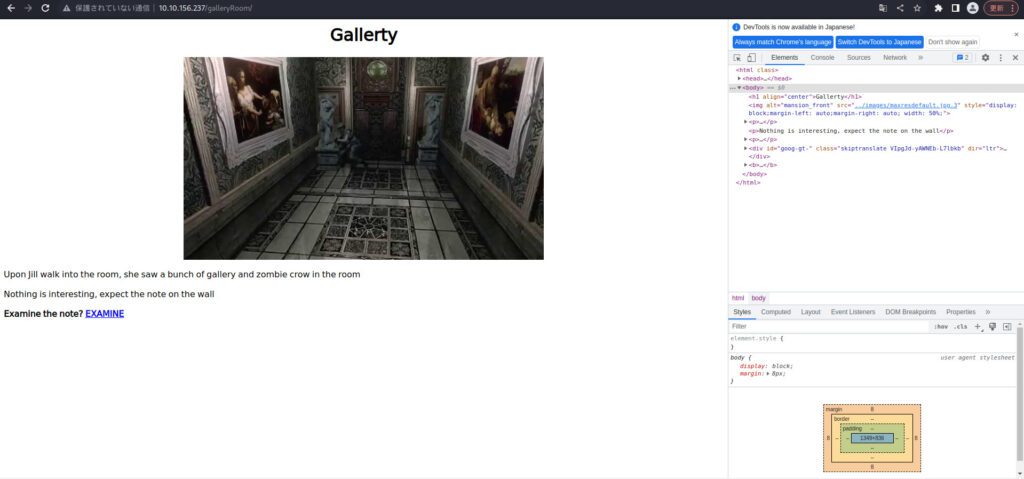

Weiter fahren Sie mit "/Galerieroom/" fort.

Als ich die Prüfung ausgewählt habe, bekam ich Emblem 2.

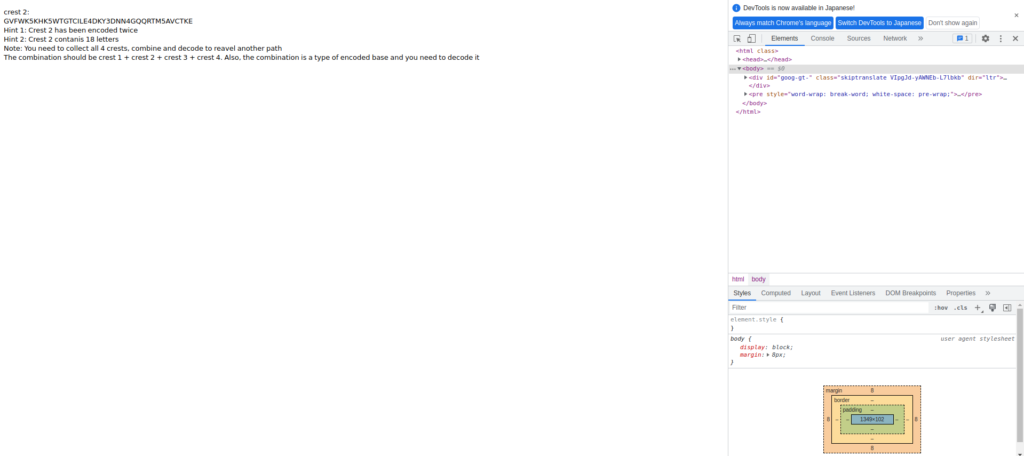

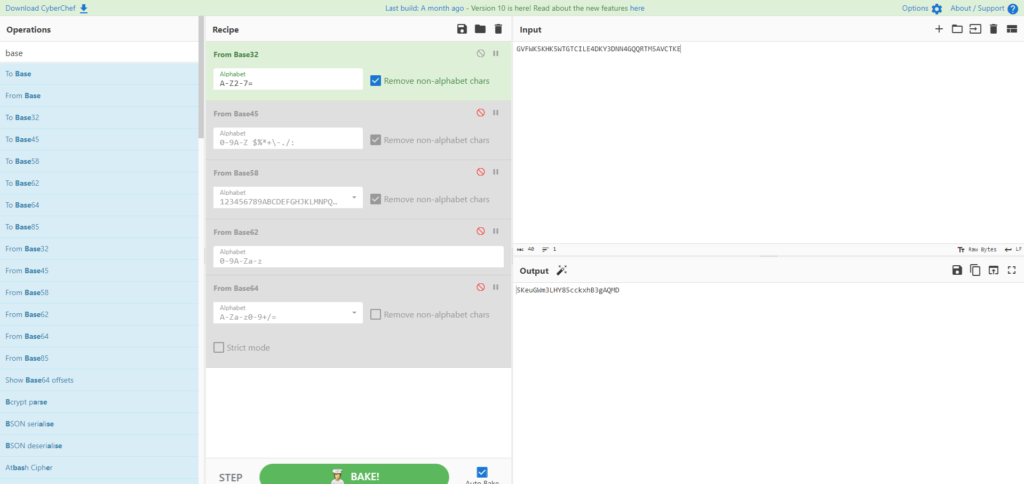

CREST 2: GVFWK5KHK5WTGTCILE4DKY3DNN4GQQRTM5AVCTKE -Hinweis 1: Crest 2 wurde zweimal codiert, Hinweis 2: Crest 2 Contanis 18 Buchstaben HINWEIS: Sie müssen alle 4 Wappen sammeln, Kombination und Kombination. müssen es dekodieren -Translation Emblem 2 GVFWK5KHK5WTGTCILE4DKY3DNN4GQQRTM5AVCTKE TIPP 1: Emblem 2 wird zweimal codiert, Tipp 2: Emblem 2 enthält 18 Charaktere Anmerkung: Sie können einen anderen Pfad durch Sammeln, Kombinieren und Verschlüsseln aller vier Embleme enthält. Die Kombinationen sind 1 Wappen, 2 Wappen, 3 Wappen und 4 Wappen. Diese Kombination ist auch eine Art verschlüsselter Basis und muss entschlüsselt werden.Wieder ist es zweimal codiert. . .

Ich werde dasselbe von Base32 bis 64 versuchen.

Es scheint, dass Base32 die richtige Zeichenfolge ausgeben kann.

Versuchen Sie es auch beim zweiten Mal zu dekodieren.

Die richtige Zeichenfolge war Basis58.

Die Anzahl der Zeichen ist ebenfalls korrekt, daher denke ich, dass das Folgende korrekt ist.

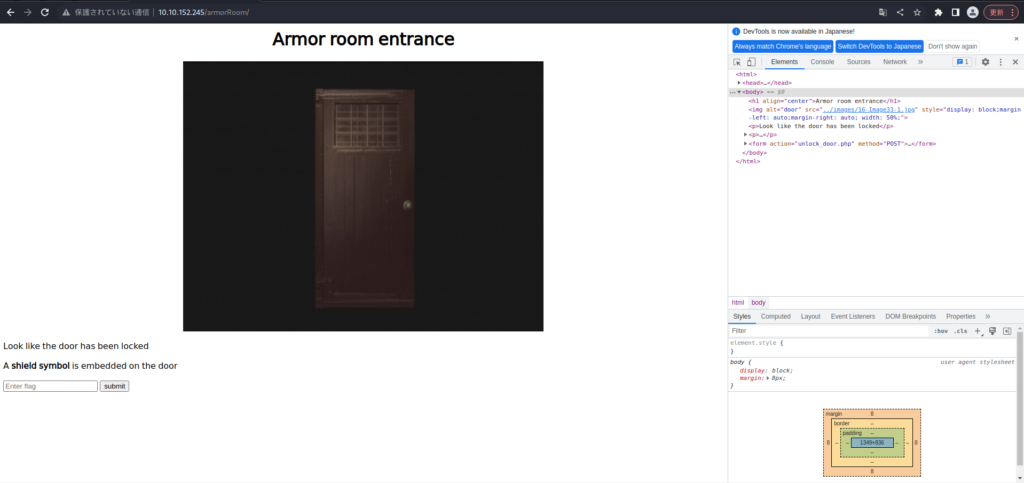

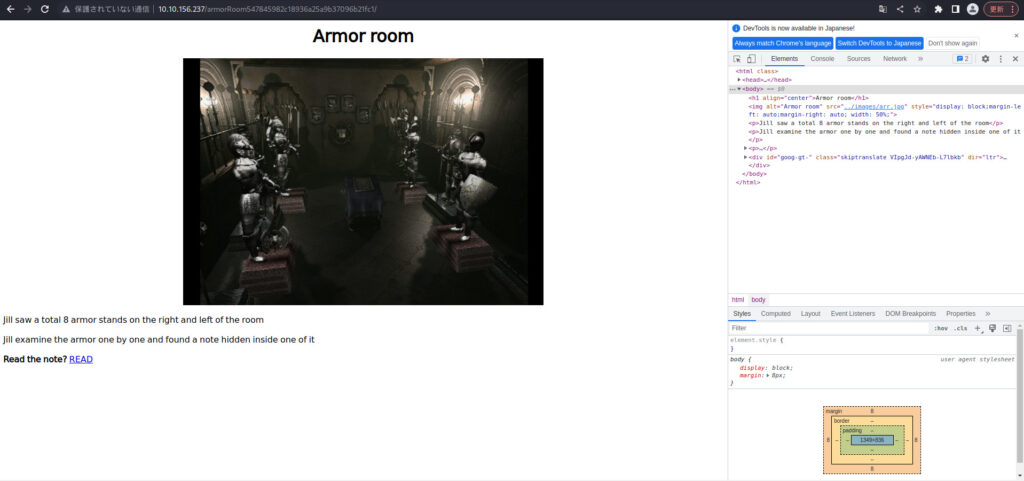

H1BNRLCIWGRLRQIHBHAls nächstes wechseln wir zu "/armorroom/" und suchen nach Emblem.

Geben Sie "Shield Key Flag" ein und senden Sie es.

Ich habe es in den Waffenstillstand gesetzt.

Versuchen Sie, Lesen zu wählen. .

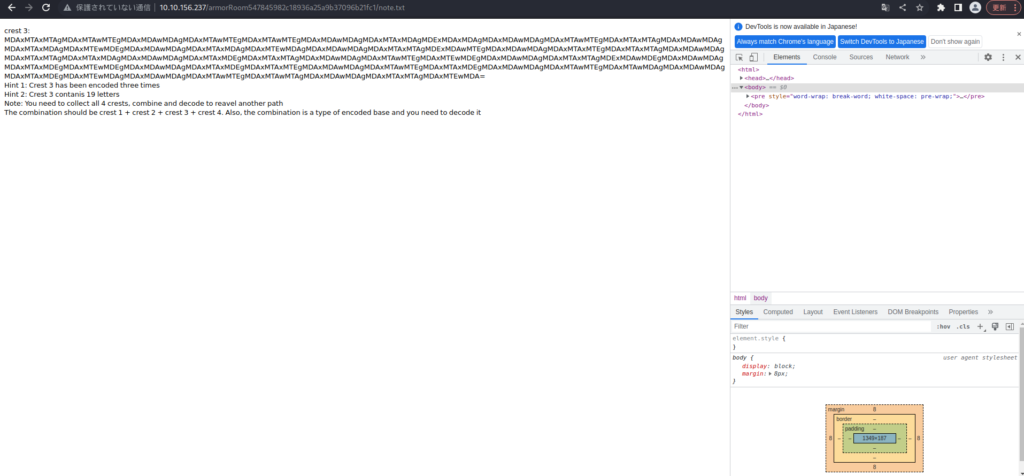

Crest 3: = Hinweis 1: Crest 3 wurde dreimal codiert, Hinweis 2: Crest 3 Contanis 19 Buchstaben HINWEIS: Sie müssen alle 4 Wappen sammeln, kombinieren und dekodieren, um einen anderen Weg zu enthüllen. Die Kombination sollte Crest 1 + Crest 2 + Crest 3 + Crest 4. Außerdem ist die Kombination eine Art von Kodierung. Crest 3 enthält 19 Zeichen Hinweis: Sammeln, synthetisieren und entschlüsseln Sie alle vier Wappen, um einen weiteren Weg einzuschlagen. Die Kombinationen sind 1 Wappen, 2 Wappen, 3 Wappen und 4 Wappen. Diese Kombination ist auch eine Art verschlüsselter Basis und muss entschlüsselt werden.Als nächstes wurde es dreimal codiert. . .

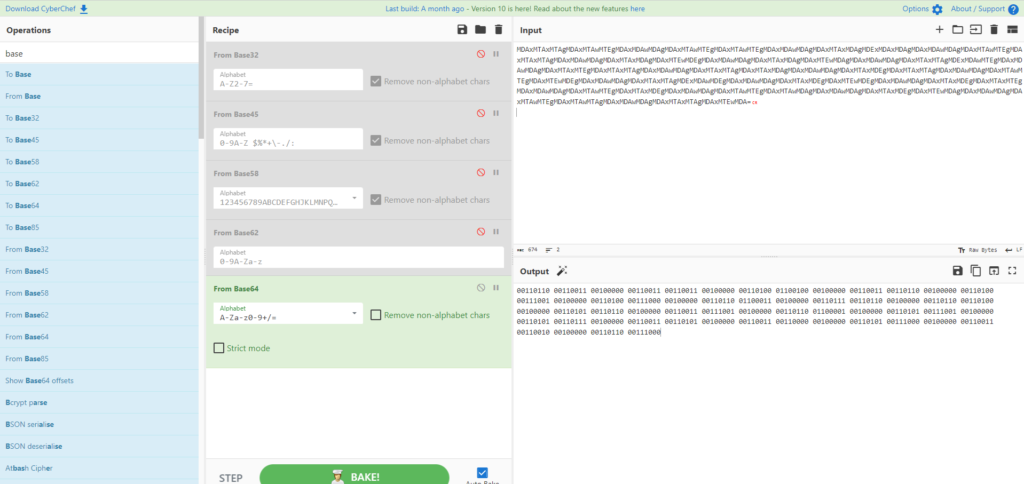

Zuerst werde ich versuchen, Base32-64 zu verwenden.

Base64 scheint korrekt zu sein.

Das Ausgabeergebnis ist binär (binäre Daten), sodass es das Binäre dekodiert.

Als ich es in Binary dekodierte, bekam ich Hex (Hex).

Ich werde versuchen, es mit Hex zu entschlüsseln.

Ich habe es geschafft, es zu dekodieren. Die Anzahl der Zeichen scheint auch richtig zu sein!

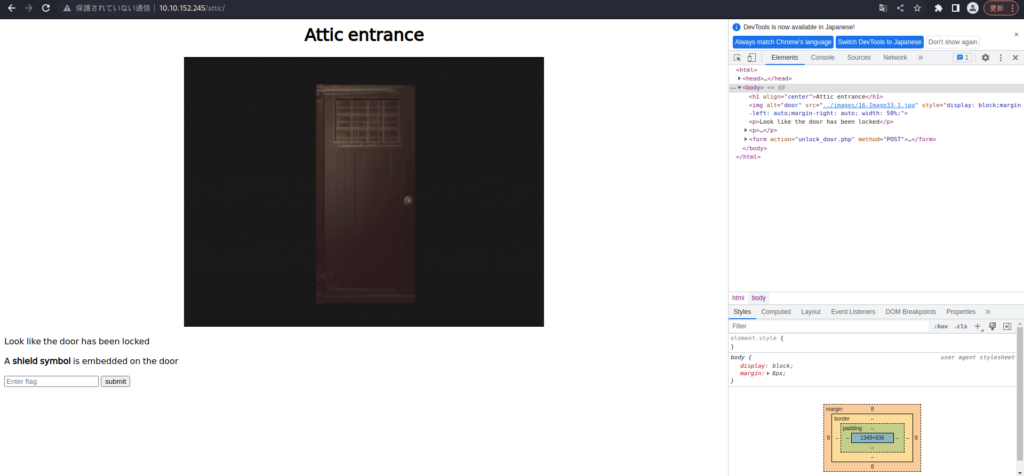

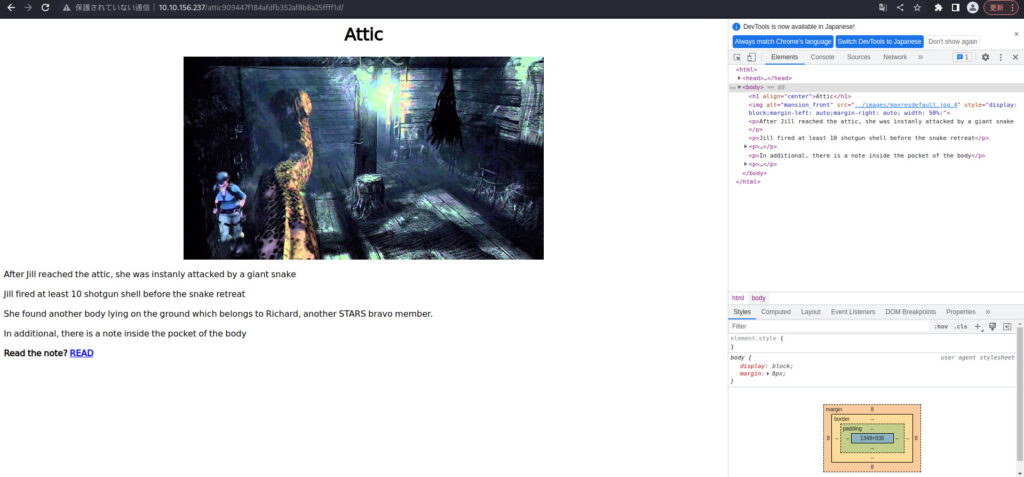

C3M6IHLVDV9JYW50X2HSie werden in den letzten Raum umgeleitet "/Attic/".

Sie brauchen auch ein Shleld -Symbol.

Es gibt eine Notiz, versuchen wir es zu lesen.

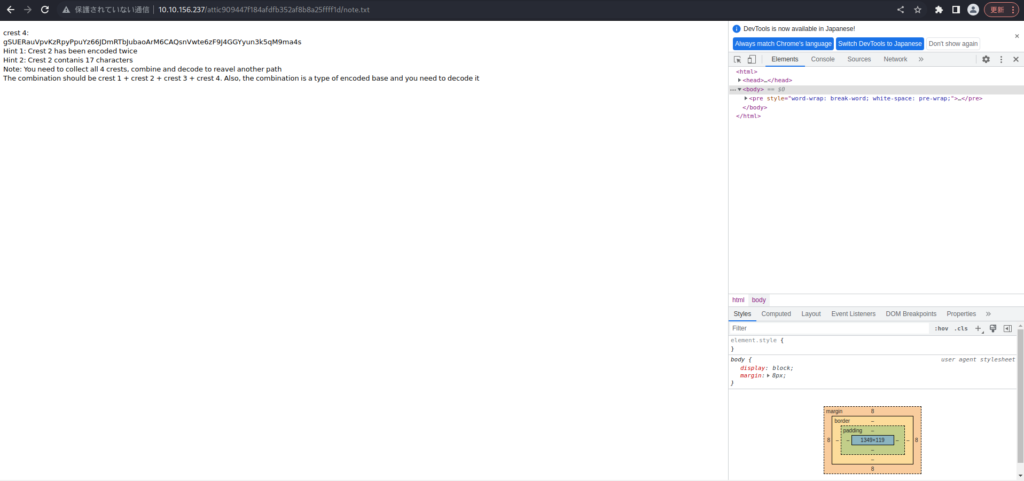

Crest 4: gsueraugerpvkzrpyppuyz666jdmrtbjubaOrarm6caqsnvwte6zf9j4gyyun3k5qm9ma4s Hinweis 1: Crest 2 wurde zweimal codiert. + Crest 3 + Crest 4. Außerdem ist die Kombination eine Art codierter Basis und Sie müssen sie dekodieren - Translation Emblem 4 gsuerauvpvkzzrpyppuyz66jdmrtbjubaOrarm6caqsnvwte6zf9j4gyyun3k5qm9MaShuba. kann auf einen anderen Weg gehen, indem Sie alle vier Embleme sammeln, kombinieren und entziffern. Die Kombinationen sind 1 Wappen, 2 Wappen, 3 Wappen und 4 Wappen. Diese Kombination ist auch eine Art verschlüsselter Basis und muss entschlüsselt werden.Es heißt Emblem 2, aber es bezieht sich wahrscheinlich auf Emblem 4. Ich denke, es war ein Fehler. . .

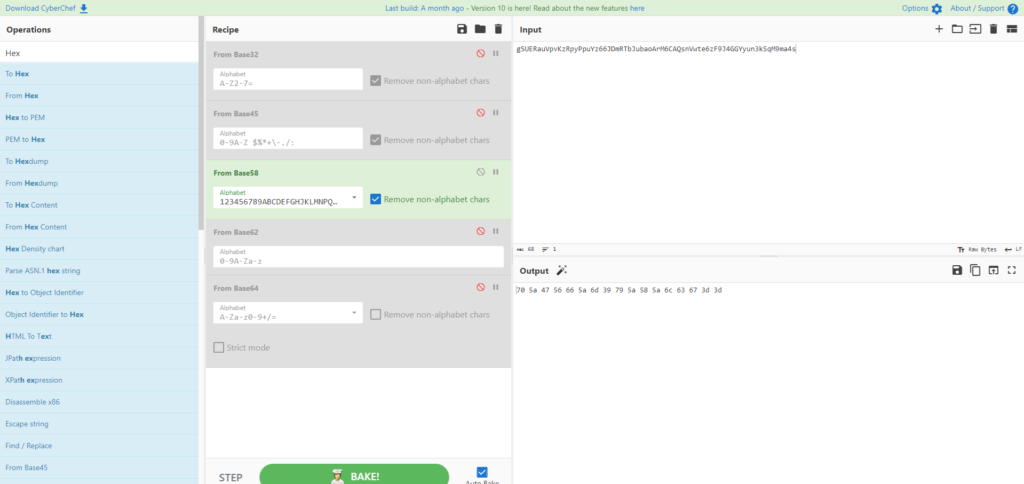

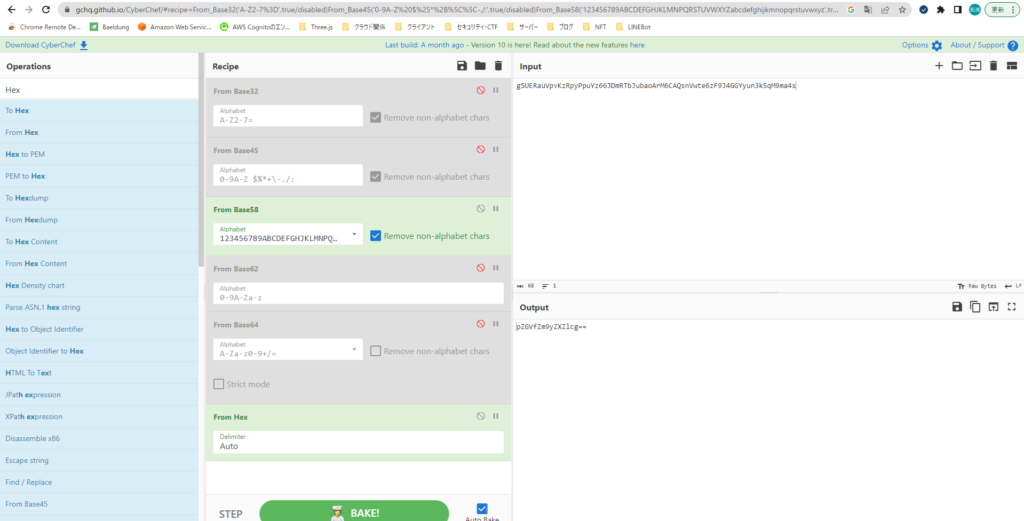

Vergessen Sie vorerst die Details. . . Lassen Sie es uns entschlüsseln.

Dieses Mal werde ich Base32-64 wie zuvor versuchen.

Base58 scheint korrekt zu sein.

Es ist Hex (Hex), also werde ich versuchen, es zu entschlüsseln.

Es scheint unten korrekt.

pzgvfzm9yzxzlcg ==Wenn Sie Embleme 1 bis 4 verbinden, sehen Sie Folgendes:

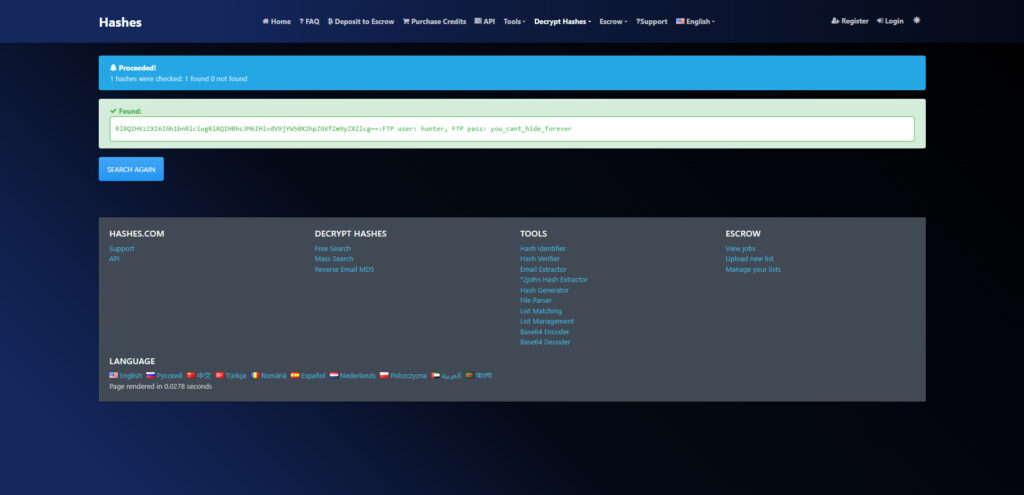

Rlrqihvzzxi6igh1bnrlciwgrlrqiHbHC3M6iHlvdv9jyw50x2HPZGvfzm9yzxzlcg ==Im Moment werde ich versuchen, Hashes zu spielen.

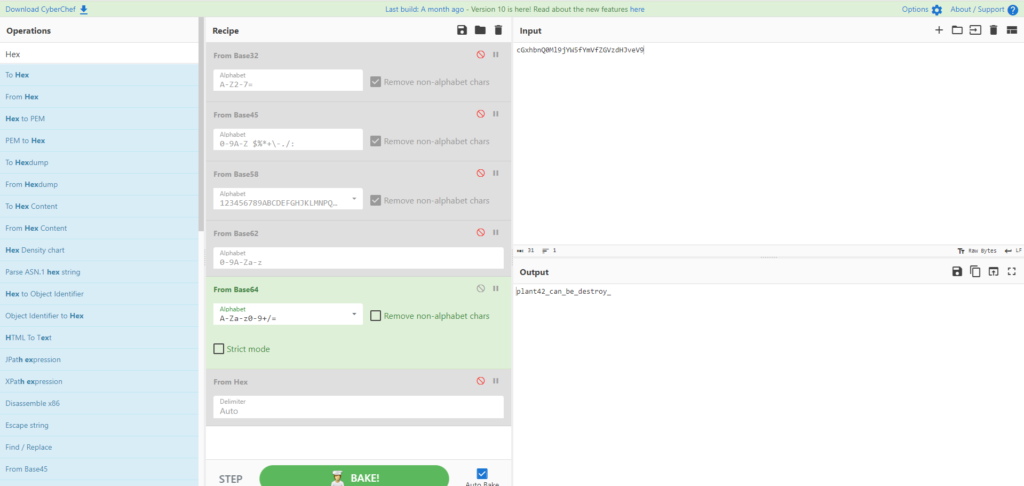

Anscheinend war es Basis64. Ich konnte den FTP -Benutzer bekommen und passieren.

FTP -Benutzer: Hunter, FTP -Pass: you_cant_hide_foreverAntwort

Was ist das FTP -Passwort?

Diese Antwort ist der Pass von früher.

Antwort

Das Wachhaus

Nachdem Sie Zugriff auf den FTP -Server erhalten haben, müssen Sie ein anderes Puzzle lösen .

Also werde ich vorerst zum FTP -Server gehen.

┌── (hacklab㉿hacklab)-[~] └─ $ ftp hunter@10.10.156.237 mit 10.10.156.237 verbunden. 220 (VSFTPD 3.0.3) 331 Bitte geben Sie das Kennwort an. Passwort: 230 Login erfolgreich. Remote -Systemtyp ist Unix. Verwenden des Binärmodus zum Übertragungsdateien. ftp> Ich konnte mit dem Benutzer sicher auf den FTP -Server zugreifen und zuvor erwähnt.

Wo ist das von Barry erwähnte versteckte Verzeichnis?

Erstens suchen sie nach einem versteckten Verzeichnis.

FTP> LS 229 Eingeben Sie den erweiterten passiven Modus (|| 10379 |) 150 Hier kommt die Verzeichnisliste. -RW-R-R-- 1 0 0 7994 September 2019 001-key 0 170 SEP 20. 2019 Wichtig.TXT 226 Verzeichnis Senden OK.Im Moment habe ich eine Datei und etwas, das wie ein Schlüssel aussieht, also werde ich sie lokal fallen lassen.

ftp> mget * mget 001-key.jpg [anpqy?]? 229 Eingabe des erweiterten passiven Modus (||| 51303 |) 150 Öffnen der Binärmodus-Datenverbindung für 001-key.jpg (7994 Bytes). 100% |**************** ********************************************************************************************************************************************************************************************************************* ********************************************************************************************************************************************************************************************************************* ******* Übertragung vollständig. 7994 Bytes erhalten in 00:03 (2,39 KIB/S) mget 002-key.jpg [anpqy?]? 229 Eingabe des erweiterten passiven Modus (||| 24041 |) 150 Öffnen der Binärmodus-Datenverbindung für 002-key.jpg (2210 Bytes). 100% |*************** ************ ****************** ************ ****************** ************ ************ ************ Binärmodus-Datenverbindung für 003-key.jpg (2146 Bytes). 100% |**************** ************** ************** **************************************************************** ************** **************************************************************** ************** **************************************************************** 229 Eingeben erweiterten passiven Modus (||| 28546 |) 150 Binärmodus -Datenverbindung für Helmet_key.txt.gpg (121 Bytes). 100% |********* ********************************************************************************************************************************************************************************************************************************** ********************************************************************************************************************************************************************************************************************************** ********************************************************************************************************************************************************************************************************************************** 00:00 (0,38 kib/s) mget wichtig.txt [anpqy?]? 229 Eingeben erweiterten passiven Modus (||| 57273 |) 150 Öffnen der Binärmodus -Datenverbindung für wichtig.txt (170 Bytes). 100% |**************** ********************************************************************************************************************************************************************************************************************* ********************************************************************************************************************************************************************************************************************* ******* 226 Übertragung vollständig. 170 Bytes erhalten in 00:00 (0,67 kib/s) ftp> Das erste, was ich tun möchte, ist "wichtig.txt".

┌── (hacklab㉿hacklab)-[~/tryhackme/biohazard] └─ $ cat wichtig.txt Jill, ich denke, der Helmschlüssel befindet sich in der Textdatei, aber ich habe keinen Hinweis auf das Entschlüsseln. Außerdem stoße ich auf a / hidden_closet / door, aber es war verschlossen. Von Barry - Übersetzung Dies ist Jill, ich denke, der Helmschlüssel befindet sich in der Textdatei, aber es gibt keine Hinweise für die Entschlüsselung. Ich bin auch auf die Tür gestoßen zu /hidden_closet /, aber es war verschlossen. Weil BarryDas versteckte Verzeichnis scheint "/hidden_closet/" zu sein.

Antwort

Passwort für die verschlüsselte Datei

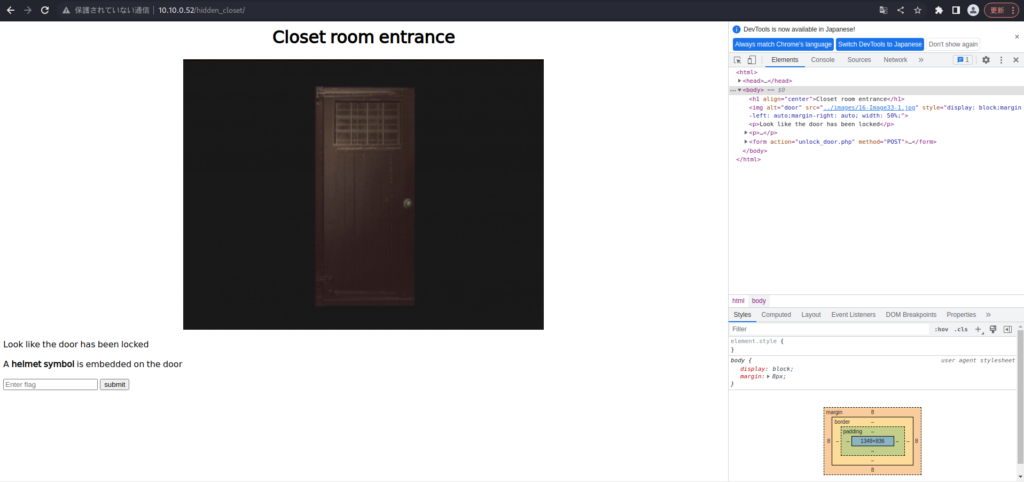

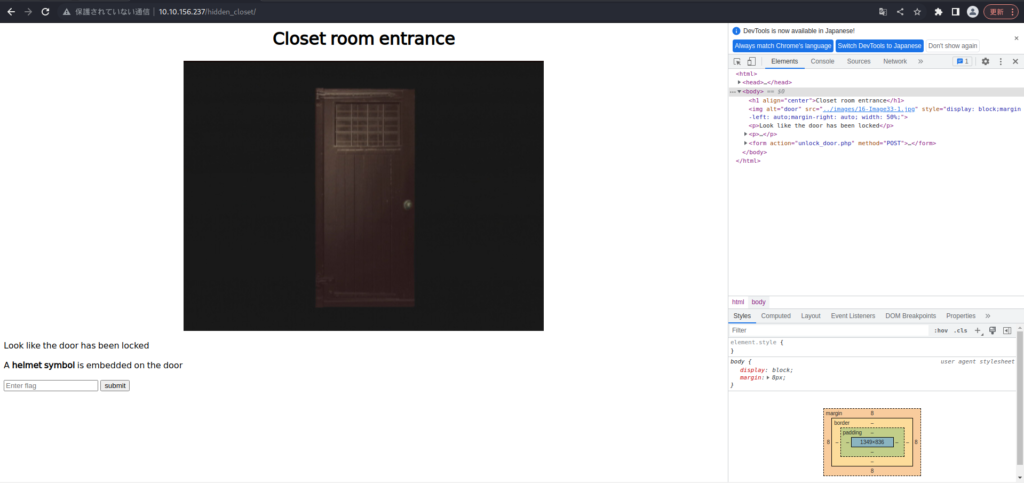

Schauen wir uns zunächst das versteckte Verzeichnis an "/hidden_closet/".

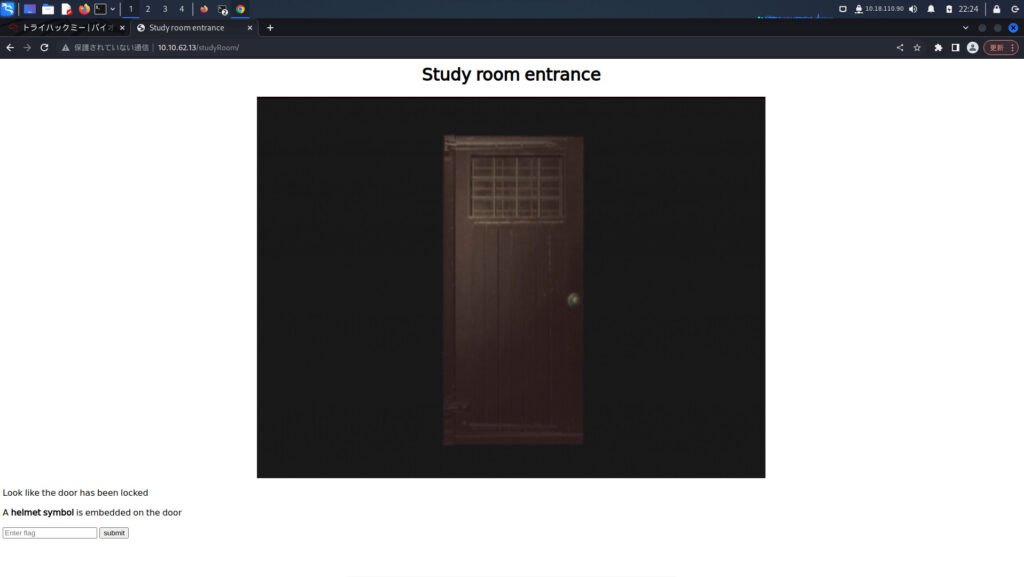

Es wird Ihnen gesagt, dass Sie ein Helmsymbol benötigen. Suchen wir also nach einem Helmsymbol.

Der verdächtige ist helm_key.txt.gpg, aber leider ist es gesperrt.

Es scheint notwendig zu sein, 00x-key.jpg zu entschlüsseln.

Ich werde von Anfang an beginnen. Ich habe es zum ersten Mal mit Exiftool nachgeschlagen, aber es gab keine tollen Informationen.

Nur um sicher zu sein, ich habe die Datei mit Steghide extrahiert.

┌── (hacklab㉿hackLab)-[~/tryhackme/biohazard] └─ $ steghide extrahe -sf 001-key.jpg eingeben Passphrase: Schreiben Sie extrahierte Daten in "key-001.txt".Ich konnte Key-001.txt extrahieren.

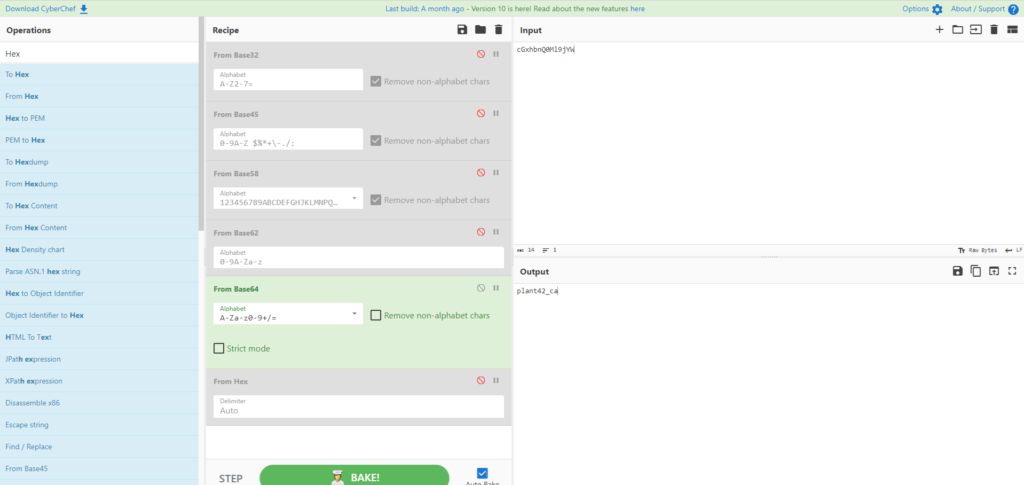

┌── (hacklab㉿hacklab)-[~/tryhackme/biohazard] └─ $ ll insgesamt 28 -rw-r-1 hacklab hacklab 7994 19. September 2019 001-key 2019 003-key.jpg -rw-r-r-- 1 hacklab hacklab 121 19. September 2019 ┌── (hacklab㉿hacklab)-[~/tryhackme/biohazard] └─ $ cat key-001.txt cgxhbnq0ml9jyw

Als ich den Inhalt überprüfte, sah es aus wie ein Hash von etwas.

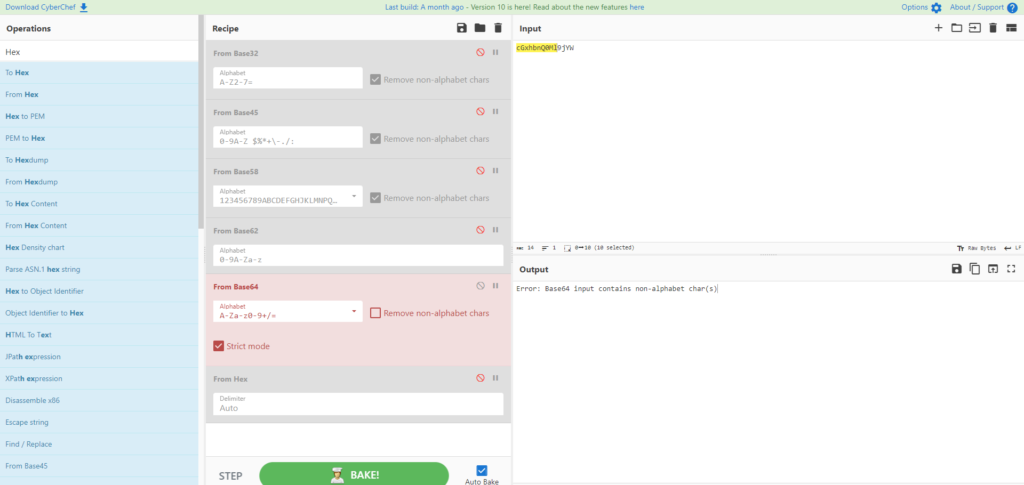

Ich denke, es ist Basis64, aber wenn Sie es auf den strengen Modus setzen, wird dies zu einem Fehler verursacht, sodass nicht genügend Informationen vorhanden sind.

Lassen Sie uns 002-Key lösen.

Als ich mir die Meta -Informationen über Exiftool ansah, fand ich einen Hash.

┌── (hacklab㉿hacklab)-[~/tryhackme/biohazard] └─ $ exiftool 002-key.jpg exiftool Versionsnummer: 12.57 Dateiname: 002-kesch.jpg Verzeichnis:. Dateigröße: 2.2 KB Datei Änderung Datum/Uhrzeit: 2019: 09: 19 15: 08: 31+09: 00 Dateizugriffsdatum/Uhrzeit: 2023: 04: 20 21: 47: 47+09: 00 Datei Inode Änderungsdatum/Uhrzeit: 2023: 04: 20 21: 47: 47+09: 00 Datei-Permission: -rw-R- Dateityp: Bild/JPEG JFIF -Version: 1.01 Auflösungseinheit: Keine X -Auflösung: 1 Y Auflösung: 1 Kommentar: 5fymvfzgvzdhjvev9 Bildbreite: 100 Bildhöhe: 80 Codierungsprozess: Progressive DCT, Huffman Coding Bits pro Beispiel: 8 Farbkomponenten: 3 y CB CR Sub -Sampling: ycbcr4: 0: 0 (2 2) Bildgröße: 100x80 Bildgröße.Der Hash ist im Kommentar.

Als ich es verband, kam etwas, das aussah wie eine Schnur.

Ich werde auch die endgültige 003 lösen.

Dies läuft auch Extiftool.

┌── (hacklab㉿hacklab)-[~/tryhackme/biohazard] └─ $ exiftool 003-key.jpg exiftool Versionsnummer: 12.57 Dateiname: 003-kesch.jpg-Verzeichnis:. Dateigröße: 2.1 KB Datei Änderung Datum/Uhrzeit: 2019: 09: 19 15: 19: 17+09: 00 Dateizugriffsdatum/Uhrzeit: 2023: 04: 20 21: 47: 49+09: 00 Datei Inode Änderungsdatum/Uhrzeit: 2023: 04: 20 21: 47: 49+09: 00 Dateiverleihung: -Rw-R. image/jpeg JFIF Version: 1.01 Resolution Unit: None X Resolution: 1 Y Resolution: 1 Comment: Compressed by jpeg-recompress Image Width: 100 Image Height: 80 Encoding Process: Progressive DCT, Huffman coding Bits Per Sample: 8 Color Components: 3 Y Cb Cr Sub Sampling: YCbCr4:2:0 (2 2) Image Size: 100x80 Megapixels: 0.008

Dies wurde auch in dem Kommentar angegeben: "Komprimiert von JPEG-Recress".

Es soll mit JPEG-Recompress komprimiert werden, also werde ich mit Binwalk dekomprimieren.

┌── (hacklab㉿hacklab)-[~/tryhackme/biohazard] └─ $ binwalk -e 003-ke. 0x84c Ende des ZIP -Archivs, Fußzeile Länge: 22Ich konnte es sicher auftauen. Schauen wir uns den Inhalt an.

┌── (hacklab㉿hacklab)-[~/tryhackme/biohazard] └─ $ cd _003-key.jpg.extracted ┌── (hacklab㉿hackLab)-[~/tryhackme/biohazard/_003-ke-1-kextraktions] $ ll-1-$-$-$-$ ll $ ll-1labg. 20. April 22:03 78a.zip -rw-r-R-- 1 Hacklab Hacklab 14. September 2019 Key-003.txt ┌── (hacklab㉿hacklab)-[~/tryhackme/biohazard/_003-ke.jpg.extracted] └└ $ cat kee-003.txt 3ax 3ax3zqb2x0Es gab Key-003.Txt, der letzte Hash wurde gefunden.

Antwort

Was ist die Helmschlüsselflag?

Lassen Sie uns die obigen Schlüssel verwenden, um helm_key.txt.gpg zu betrachten.

┌── (hacklab㉿hackLab)-[~/tryhackme/biohazard] └─ $ gpg helmet_key.txt.gpg gpg: *WARNUNG *: KEINE Befehl angegeben. Schätzen wir, was es bedeutet ... GPG: AES256.CFB verschlüsselte Daten GPG: verschlüsselt mit 1 PassphraseEs sieht so aus, als ob es in Helm_key.txt ein Helmschlüsselflag gibt.

┌── (hacklab㉿hacklab)-[~/tryhackme/biohazard] └─ $ ll insgesamt 36 -rw-r-1 hacklab hacklab 7994 19. September 2019 001-key 2019 003-key.jpg drwxr-xr-x 2 hacklab hacklab 4096 20. April 22:05 _003-Key hacklab hacklab 170 20. September 2019 Wichtig.Txt -rw-r-R-- 1 Hacklab Hacklab 15. April 20.55 Key-001.txt ┌── (hacklab㉿hacklab)-[~/tryhackme/biohazard] └─ $ cat helmet_key.txt.txttee helm_key {458493193501d2b94bbab2e727f8db4b}Schließlich habe ich den Helm_key bekommen.

Antwort

Die Wiederholung

Mit dem Puzzle fertig? Es gibt Orte, die Sie zuvor erkundet haben, aber noch zugreifen können .

Was ist der SSH -Login -Benutzername

Der Raum, den Sie ohne Helmsymbol nicht betreten können, ist "/Studyroom/" noch.

Ich werde versuchen, Helmsymbol zu verwenden.

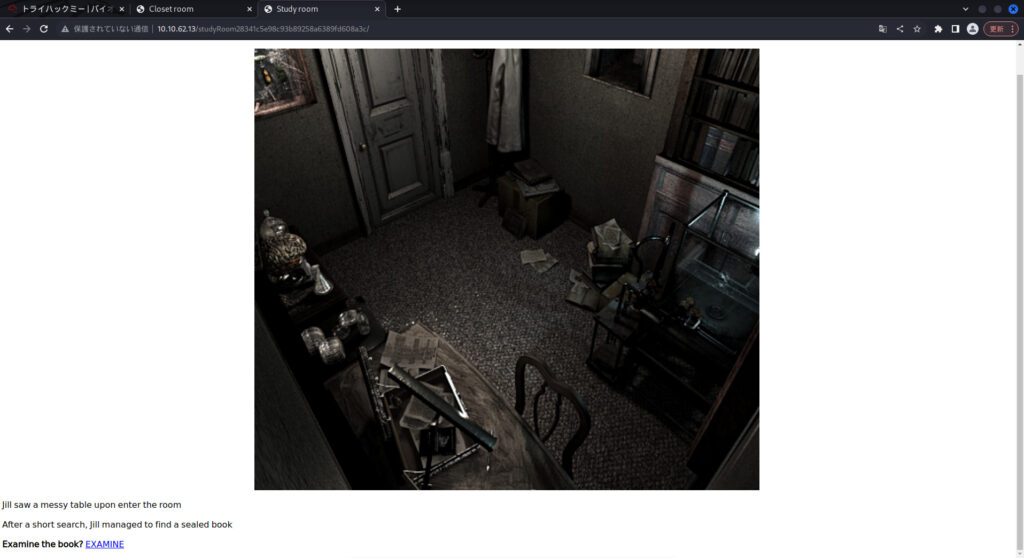

Wählen Sie untersuchen, um "Doom.tar.gz" herunterzuladen.

Versuchen wir, dies zu entpacken.

┌──(hacklab㉿hacklab)-[~/tryhackme/biohazard] └─$ tar -xf doom.tar.gz ┌──(hacklab㉿hacklab)-[~/tryhackme/biohazard] └─$ ll Total 44 -rw-r--r-- 1 hacklab hacklab 7994 September 19 2019 001-key.jpg -RW-R-R-- 1 HACKLAB HACKLAB 2210 19. September 2019 002-Key 22:32 Doom.tar.gz-Rw-r-R-- 1 Hacklab Hacklab 25. September 20 2019 Eagle_Medal.txt -rw-r-1 Hacklab Hacklab 45 20. April 22:11 wichtig.txt -rw-r-r-- 1 hacklab hacklab

Es gab Eagle_Medal.txt und es gab einen SSH -Benutzer im Inneren.

Antwort

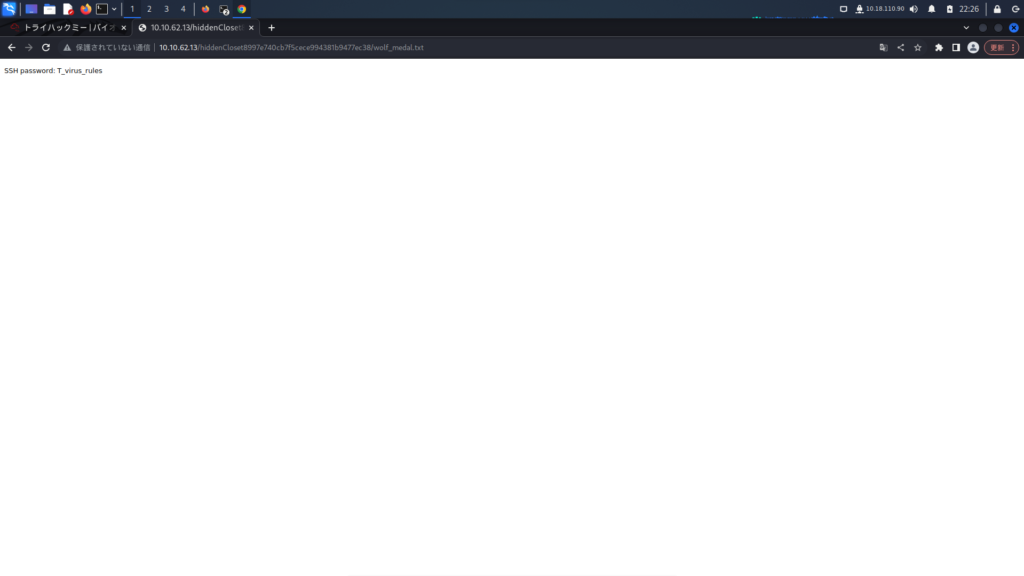

Was ist das SSH -Login -Passwort?

Ein weiteres Zimmer, das ich nicht einsteigen konnte, weil es kein Helmsymbol gab, ist "/hidden_closet/".

Geben Sie das Helmsymbol ein, das Sie gerade erhalten und einreichen.

Wählen wir untersuchen.

SSH -Passwort: T_VIRUS_RULESIch hatte den SSH -Schlüssel.

Antwort

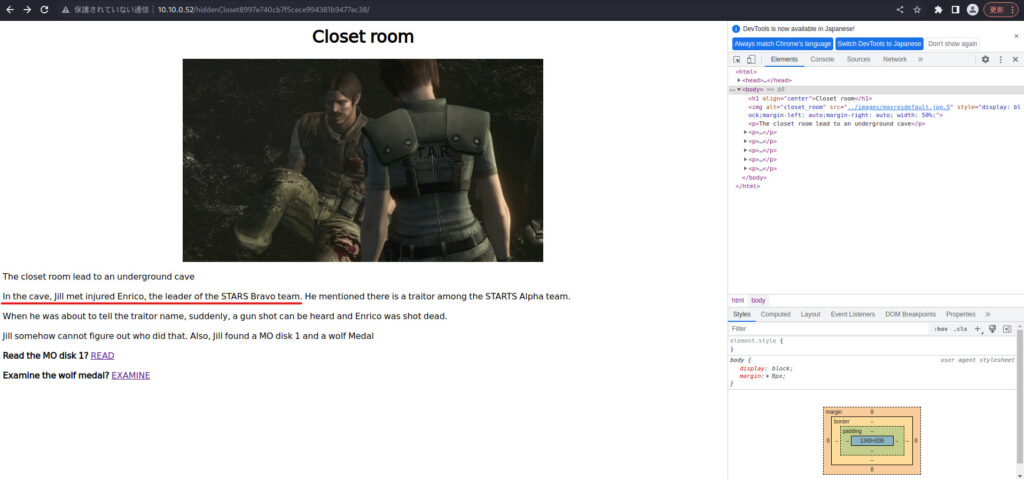

Wer die Stars Bravo Team Leader

Dies wurde im Schrankraum erwähnt!

Antwort

Untergrundlabor

den

endgültigen Showdown. Kannst du dem Albtraum entkommen?

Schließlich erreichte ich das Ende. (Es war eine lange Zeit ...)

Wo du Chris gefunden hast

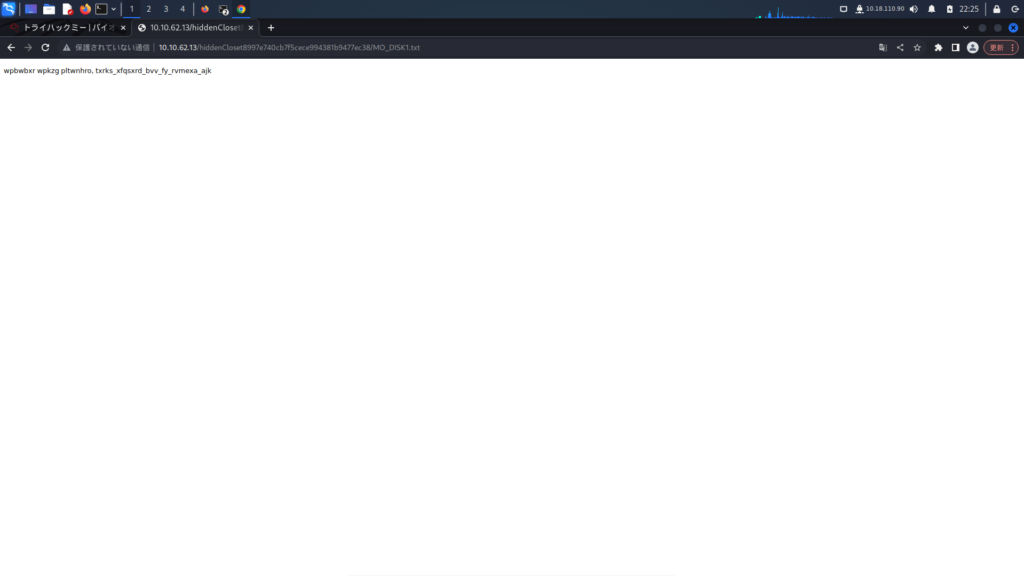

Schauen wir uns vorerst die MO -Festplatte 1 im Schrankraum an, die wir gerade erwähnt haben.

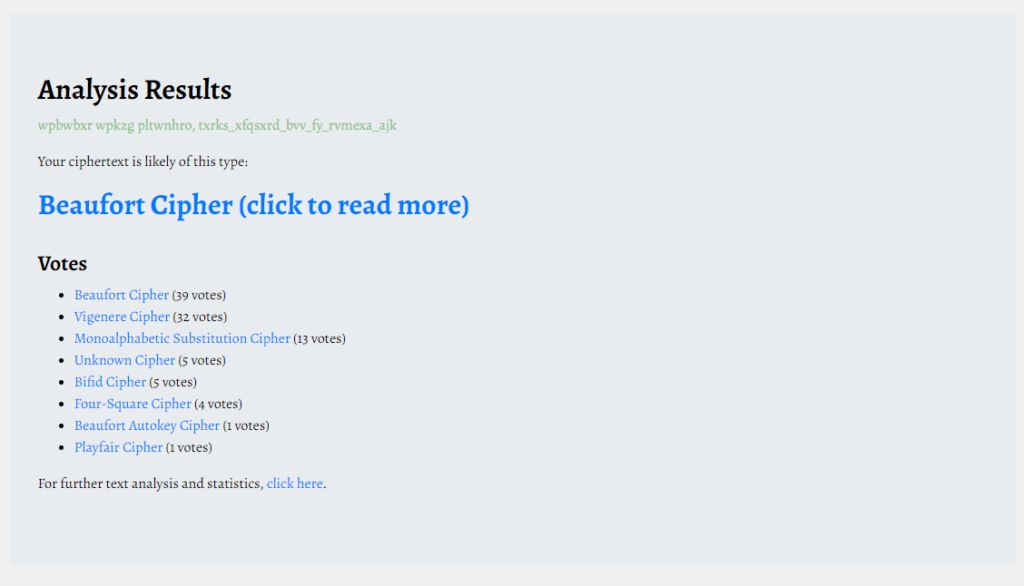

wpbwbxr wpkzg pltwnhrro, txrks_xfqsxrd_bvv_fy_rvmexa_ajkEs gibt einen Hash.

Ich habe versucht, es mit ROT13 zu dekodieren, aber es hat nicht funktioniert, also werde ich überprüfen, ob es verschlüsselt ist.

Es scheint mit Beaufort verschlüsselt zu werden.

Es ist Cyberchef, aber es gibt kein Beaufort, aber Vigene sieht gut aus.

Es gibt keinen Schlüssel, also lebe ich nach dem Schlüssel.

Gerade jetzt können Sie SSH. Versuchen Sie, eine Verbindung über SSH herzustellen.

┌── (hacklab㉿hacklab)-[~/tryhackme/biohazard] └─ $ ssh Umbrella_Guest@10.10.62.13 Die Authentizität des Hosts '10 .10.62.13 (10.10.62.13) kann nicht festgelegt werden. ED25519 Key Fingerabdruck ist SHA256: Doqyq6O72K3Z+NN6HTAR4ZFXOEZKLDAFT3VUF728YWC. Dieser Schlüssel ist in keinen anderen Namen bekannt. Sind Sie sicher, dass Sie sich weiter verbinden möchten (ja/nein/[Fingerabdruck])? JA WARNUNG: Dauerhaft '10 .10.62.13 '(ed25519) in die Liste der bekannten Hosts. umbrella_guest@10.10.62.13s Passwort: Willkommen bei Ubuntu 18.04 LTS (GNU/Linux 4.15.0-20-Generic x86_64) * Dokumentation: https://help.ubuntu.com * Management: https://landscape.canical.com * Support: htttps:/./Ads-cape.canical.com * Support: htttp..com * Management: https://landscape. zur Installation. - Reduzieren Sie das System -Neustart und verbessern Sie die Kernelsicherheit. Aktivieren Sie unter: https://ubuntu.com/livepatch 320 -Pakete können aktualisiert werden. 58 Updates sind Sicherheitsaktualisierungen. Versäumt, eine Verbindung zu https://changelogs.ubuntu.com/meta-release-lts herzustellen. Überprüfen Sie Ihre Internetverbindung oder Proxy -Einstellungen zuletzt Login: Fr 20 03:25:46 2019 ab 127.0.0.1 Umbrella_Guest@umbrella_corp: ~ $ Ich konnte mich sicher verbinden.

umbrella_guest@umbrella_corp:~$ ll -a total 64 drwxr-xr-x 8 umbrella_guest umbrella 4096 Sep 20 2019 ./ drwxr-xr-x 5 root root 4096 Sep 20 2019 ../ -rw-r--r-- 1 umbrella_guest umbrella 220 Sep 19 2019 .bash_logout -rw-r--r-- 1 Umbrella_guest Umbrella 3771 September 2019 .Bashrc drwxrwxr-x 6 Umbrella_guest Umbrella 4096 Sep 20 2019 .Cache/ DRWXR-X 11 Umbrella_guest Umbrella 4096 Sep 19 2019 .Config/ -Rw-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R-R. Umbrella_guest Umbrella 4096 September 2019.GNUPG/ -RW --------- 1 Umbrella_guest Umbrella 346 Sep 19 2019 .ICEAUTHORITY DRWXR-XR-X 2 Umbrella_Guest Umbrella 4096 Sep 20 2019 .jailcell/ drwxr-x 3 Umbrella_Guest Umbrella Umbrella Umbrella 4. -RW-R-R-- 1 Umbrella_guest Umbrella 807 September 2019. Profile Drwx ----- 2 Umbrella_guest Umbrella 4096 20. September 2019.Ssh/ -RW ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Ich habe viel gesucht und eine Datei gefunden, die mich auf .jailcell im Auge fiel.

Umbrella_guest@umbrella_corp: ~ $ cd .jailcell/ Umbrella_guest@umbrella_corp: ~/ .jailcell $ ll insgesamt 12 drwxr-xr-x 2 Umbrella_guest Umbrella 4096 Sep 20 2019 ./ DRWXR-XR-× 8-× 8-Umbrella_Guest Umbrelly 4096 SEP 209. Umbrella_guest Umbrella 501 Sep 20 2019 Chris.txt Umbrella_Guest@umbrella_corp: ~/.jailcell $ cat Chris.txt Jill: Chris, bist du das? Chris: Jill, du kommst endlich. Ich war für eine Weile in der Gefängniszelle eingesperrt. Es scheint, dass Weasker hinter all dem steckt. Jil, was? Weasker? Er ist der Verräter? Chris: Ja, Jill. Leider spielt er uns wie eine verdammte Geige. Jill: Lassen Sie uns zuerst hier raus, ich habe Kontakt Brad für Hubschrauberunterstützung. Chris: Danke Jill, hier nimm diese MO -Festplatte 2 mit. Es sieht aus wie der Schlüssel, um etwas zu entziffern. Jill: Okay, ich werde später mit ihm umgehen. Chris: Siehe ya. MO Disk 2: Albert - Übersetzung Dies ist Jill: Chris, oder? Chris: Jill, du bist endlich gekommen. Er war eine Weile im Gefängnis eingesperrt. Anscheinend sind Schnurrhaare der Mastermind. Jill, was? Wheesker? Ist er ein Verräter? Chris: Das stimmt, Jill. Leider spielt er uns wie eine verdammte Geige. Jill, lass uns zuerst hier rauskommen, wenden Sie sich an Brad, um Hubschrauberunterstützung zu erhalten. Chris: Danke Jill, komm schon, nimm diese MO Disc 2. Es scheint der Schlüssel zur Interpretation von etwas. Jill: Okay, ich werde später mit ihm sprechen. Chris: Bis später.Der Chris war in .jailcell.

Es gab auch MO Disk 2. Es scheint, dass Albert der Schlüssel ist.

Antwort

Wer ist der Verräter?

Zuvor sagte Chris, Weerker sei ein Verräter.

Antwort

Das Anmeldekennwort für den Verräter

Jetzt, wo ich den Schlüssel kenne, werde ich versuchen, ihn zu entschlüsseln.

Weasker Login -Passwort, Stars_Members_are_My_Guinea_PigEs war das Weasker -Passwort.

Antwort

Der Name der ultimativen Form

Nachdem Sie das Passwort kennen, wechseln Sie den Benutzer mit SU auf Weasker.

Umbrella_Guest@umbrella_corp: ~ $ su Weasker Passwort: Weeker@umbrella_corp:/home/Umbrella_Guest $ cd weeker@umbrella_corp: ~ $ Überprüfen Sie, was sich in Ihrem Heimverzeichnis befindet.

Weasker@umbrella_corp: ~ $ ll insgesamt 80 DRWXR-XR-X 9 WEASKER WEASKER 4096 Sep 20 2019./ Drwxr-xr-x 5 Root Root 4096 Sep 20. September 2019 ..// -RW ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 20 2019 .Cache/ DRWXR-XR-X 11 Weasker Weasker 4096 20. September 2019.Config/ DRWXR-XR-X 2 Weeker Weasker 4096 Sep 19 2019 Desktop/ Desktop/ drwx--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- DRWX -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------ 2019 .xauthority -rw ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Es scheint, dass Weasker_Note.txt misstrauisch ist.

Weasker@umbrella_corp: ~ $ cat weeker_note.txt schwächer: Endlich bist du hier, Jill. Jill: Weasker! Stoppen Sie es, Sie zerstören die Menschheit. Weasker: Die Menschheit zerstören? Wie wäre es, eine "neue" Menschheit zu erstellen? Eine Welt, nur die Stärken können überleben. Jill: Das ist verrückt. Weasker: Lassen Sie mich Ihnen die ultimative Lebensform zeigen, den Tyrann. (Tyrannen springen aus und töte Weasker sofort) (Jill in der Lage, den Tyranten zu betäuben, wird ein paar mächtige Magnum -Runde betäuben) Alarm: Warnung! Warnung! Selbstentwicklungssequenz wurde aktiviert. Alles persönlich, bitte evakuieren Sie sofort. (Wiederholung) Jill: Armer Bastard - Übersetzung geschwächt: Schließlich, Jill. Jill: Woche! Stoppen Sie es, ich werde die Menschheit zerstören. Woche: Wirst du die Menschheit zerstören? Wie wäre es mit einer neuen Menschlichkeit? Eine Welt, in der nur die Starken überleben können. Jill: Ich glaube nicht, dass ich gesund bin. Weesker: Zeigen Sie uns die ultimative Lebensform, Tyrann. (Tyrant springt aus und tötet Weesker sofort) (Jil kann Tyrannen mit mehreren leistungsstarken Magnum -Kugeln betäuben) Alarm: Warnung! Warnung! Das Selbstzerstörungsgerät wurde aktiviert. Alle Personen sollten sofort evakuiert werden. (Wiederholung) Das ist Jill: Armer MannEs scheint Tyrant genannt zu werden.

Antwort

Die Wurzelflagge

Schließlich holen Sie sich die Wurzelflagge.

Versuchen Sie, die Berechtigungen mit sudo -l zu überprüfen.

weasker@umbrella_corp:~$ sudo -l [sudo] password for weasker: Matching Defaults entries for weasker on umbrella_corp: env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/snap/bin User Weasker kann die folgenden Befehle auf Umbrella_Corp ausführen: (alle: alle) alleSie können auf fast alle Ihre Berechtigungen zugreifen.

Wenn ja, ist es einfach. Lassen Sie uns mit sudo su Wurzel holen.

Weasker@umbrella_corp: ~ $ sudo su root@umbrella_corp:/home/whoami root@umbrella_corp:/home/weasker# cd root@umbrella_corp: ~# ls root.txt root@umbrella_corp: ~## ll Total 36 36 36 36 36 36 36 36 36 36 36 36 36 36 36 DRWX -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- .Bashrc drwx ------ 2 Root Root 4096 Apr 26 2018 .Cache/ DRWXR-XR-X 3 Wurzel Root 4096 Sep 19 2019 .Local/ -rw-r --- 1 Root root 148 Aug 17 2015 .Profile -rw-r-1 Root 493 Sep 20 2019 Root.txt --rw-r-1 root@umbrella_corp: ~# cat root.txt Im Zustand der Entstehung erreichen Jill, Barry und Chris den Hubschrauber und warten auf die Hubschrauberunterstützung. Plötzlich springt der Tyrannen von heute aus. Nach einem harten Kampf wirft Brad einen Raketenwerfer auf den Hubschrauber. Ohne zweimal nachzudenken, holt Jill den Launcher und das Feuer im Tyrannen auf. Der Tyrannen in Stücke zerkleinerte und die Villa wurde geblasen. Der Überlebende konnte mit dem Hubschrauber entkommen und sich auf ihren nächsten Kampf vorbereiten. Das Endflag: 3C5794A00DC56C35F2BF096571EDF3BFJetzt können Sie auch die Wurzelflagge bekommen!

Antwort

Zusammenfassung

Dieses Mal haben wir CTF ausprobiert, das auf Tryhackmes Resident Evil basiert.

Wow, es war schwierig. Spielformat? Es war mein erstes Mal bei CTF, also war es ziemlich befriedigend.

Ich habe nach dem anderen versucht, zu sehen, wie der Hash codiert ist, aber gibt es gute Werkzeuge? . .

Ich werde versuchen, es in Zukunft zu finden.

Referenzen und Websites

Hassan Sheikh: https://infosecwriteups.com/tryhackme-biohazard-ctf-writeup-detailed-3d9dd491539e

Yebberdog: https://yebberdog.medium.com/try-hack-me-biohazard-walkthrough-4c43fda578ed

![[Tryhackme] Biohazard CTF -Beschreibung! Eine detaillierte Erklärung im Einklang mit dem Fluss!](https://hack-lab-256.com/wp-content/uploads/2023/04/hack-lab-256-samnail-18.jpg)

![[HacktheBox] Was zu tun ist, wenn "ein Fehler des Typs httpclient :: forciVetimeouterror passiert ist](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] Ich habe den gemeinsam genutzten Samba aufgezählt, eine verletzliche Version von ProfTPD manipuliert und die Privilegien durch Manipulation von Pfadvariablen eskaliert! Tryhackme Kenobi schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[Permanent CTF für Anfänger] Setodanote CTF -Webschreiben! Empfohlen, um ein Gefühl von CTF zu bekommen!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Wir haben Paketanalyse mit Wireshark durchgeführt, um das Eindringen von SSH-Backdoor zu untersuchen! Überführung2 schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] Kraftstoff CMS 1.4.1-Ich habe die Ausführung der Remote-Code (1) in Python 3 konvertiert und gehackt! Tryhackme Ignite schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] Ich habe SSH2John verwendet, um den Hash aus dem privaten Schlüssel zu extrahieren und das Passwort mit John the Ripper zu gehackt! Überführungsverschreibung](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] Ich habe versucht, eine Windows -Maschine mit einem Ret2esp -Angriff (Pufferüberlauf) zu infiltrieren! Brainstorming schreiben](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)