Dieses Mal werden wir Tryhackme -Raum übernehmen, der auf der Verwendung von NMAP basiert.

"Tryhackme-nmap: https://tryhackme.com/room/furthernmap "

- Das klare Tippgefühl, das einzigartig für das kapazitive berührungslose System ist!

- Das erste drahtlos kompatible Gerät von REALFORCE! Auch mit Kabelverbindung erhältlich!

- Im Gegensatz zum HHKB weist das japanische Tastaturlayout keine Macken auf und ist für jeden einfach zu verwenden!

- Ausgestattet mit einem Daumenrad ist horizontales Scrollen ganz einfach!

- Es verfügt außerdem über eine hervorragende Geräuschreduzierung, wodurch es leise und komfortabel ist!

- Das Scrollen kann zwischen Hochgeschwindigkeitsmodus und Ratschenmodus umgeschaltet werden!

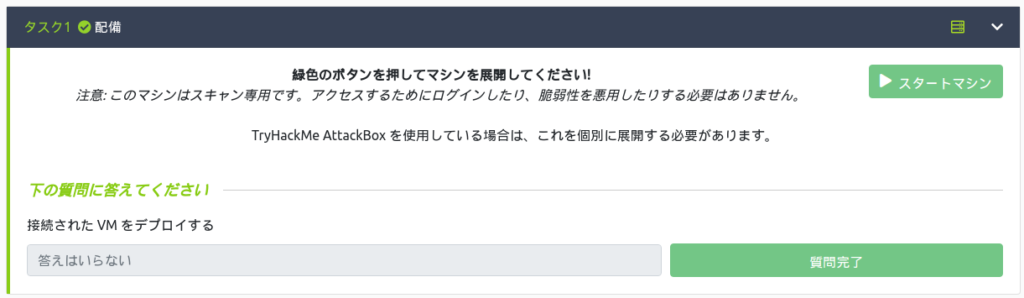

Vorbereitung

Lassen Sie uns zunächst vorbereiten. Es gibt zwei Aufgaben.

* Übersetzt auf Japanisch mit Chrome. Bitte beachten Sie, dass es möglicherweise einige Schwierigkeiten zu sehen gibt. . .

Einsatz

Wählen Sie zunächst "Startmaschine" und starten Sie den Computer zum Scannen.

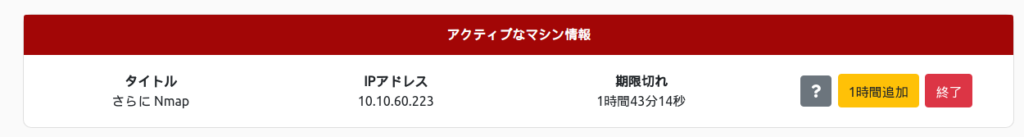

Es ist in Ordnung, solange die Maschineninformationen so angezeigt werden.

Einführung

Was ist Portscan? Warum ist das notwendig? Warum NMAP? Dies wird auf einfache Weise erklärt.

Ich empfehle, dies bisher zu lesen. Meine Notizen sehen so aus:

- Wenn Sie eine Verbindung zu einer Webseite herstellen, können Sie Port: 49534 öffnen und eine Verbindung zu Port: 443 auf Ihrem Server herstellen

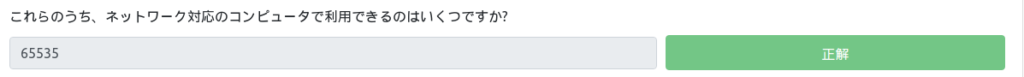

- Der Computer verfügt über insgesamt 65.535 verfügbare Ports

- Viele sind als Standard -Ports registriert. (HTTP: 80, HTTPS: 443, Windows Netbios: 139, SMB: 445)

- Wenn der Server nicht sicher ist, welcher Port geöffnet ist, ist es unmöglich, das Ziel anzugreifen (so ist das Port -Scan wichtig).

- Warum NMAP? Da es sich derzeit um ein Industrie -Standard -Tool handelt. Da andere Portscan -Tools nicht mit den Funktionen von NMAP verglichen werden können.

- NMAP kann eine Vielzahl von Port -Scans durchführen

- Der grundlegende Port -Scan lautet: "Stellen Sie eine Verbindung zu jedem Port ⇒ Anschluss Antwort (geschlossen, geöffnet, gefiltert (hauptsächlich FW) ⇒ Aufzählende Dienste, die auf geöffneten Ports ausgeführt werden)."

Lassen Sie uns das oben genannte schnell verstehen und die Fragen beantworten.

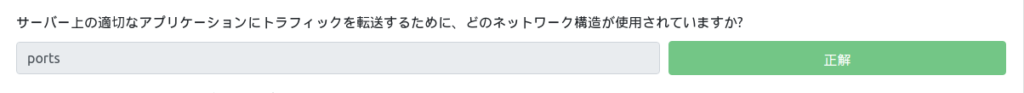

Welche Netzwerkstruktur wird verwendet, um den Datenverkehr an die entsprechenden Anwendungen auf dem Server weiterzuleiten?

Dies wurde auch in der Erklärung erwähnt. Zuerst dachte ich, es wäre "Port", aber es war "Ports". . .

Wie viele davon sind auf netzwerkfähigen Computern verfügbar?

Wie viele bekannte Ports gibt es?

Bitte seien Sie vorsichtig, da dies schwierig ist zu verstehen, wenn sie in Chrome übersetzt werden.

Bekannte Ports sind Portnummern von 0 bis 1023 und sind für allgemeine TCP/IP-Anwendungen reserviert.

Diesmal stellt es einige Fragen, daher lautet die Antwort "1024".

NMAP -Schalter

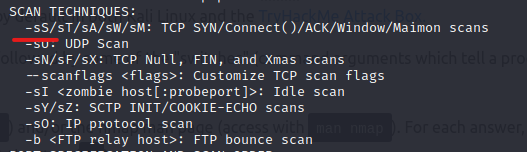

Als nächstes erklären wir den Switch von NAPM.

Dies ist ein Weg, um das Problem beim Lösen zu verstehen.

Switch ist anscheinend ein Befehlsargument, das NMAP anweist, verschiedene Prozesse durchzuführen.

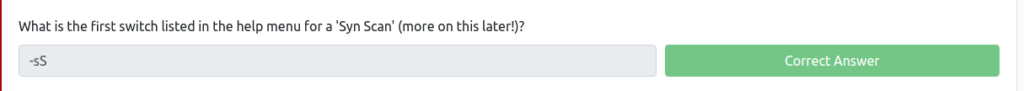

Was ist der erste Switch, der im "Syn Scan" -Hilfemenü aufgeführt ist

Lassen Sie uns dies leise tun und den folgenden Befehl ausführen:

nmap -h

Die Antwort lautet "-sss".

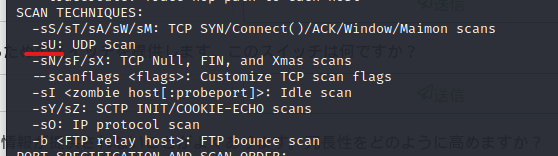

Welcher Schalter wird für "UDP -Scan" verwendet?

Als nächstes kommt der UDP -Scan.

Es ist unter dem Schalter oben.

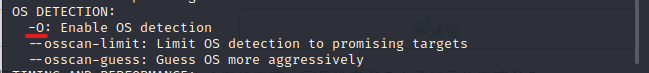

In welchem Switch entdecken Sie das Betriebssystem, auf dem das Ziel ausgeführt wird?

Als nächstes kommt der Schalter, der das Betriebssystem erkennt.

Es war hier.

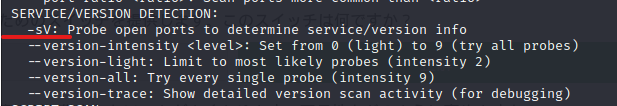

NMAP bietet einen Schalter, um die Version der auf dem Ziel ausgeführten Dienste zu erkennen. Was ist dieser Schalter?

Es ist ein Schalter zum Erkennen der Version eines Dienstes.

Sie finden es in der Service-/Versionserkennung.

Dieser ist auch kein Problem.

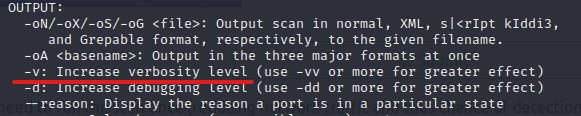

Die von NMAP bereitgestellte Standardausgabe liefert häufig keine ausreichenden Informationen für das Pentester. Wie erhöhen Sie die Redundanz?

Übersetzung auf Japanisch ist schwierig, also gehen wir ins Englische zurück.

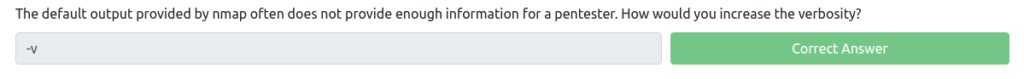

Die Ausführliche Stufe eins ist gut, aber die Ausführungsstufe zwei ist besser! Wie würden Sie das Ausführungsstuf auf zwei setzen?

https://tryhackme.com/room/furthernmap

Wenn Sie es sich ansehen, sollten Sie nach einem Switch suchen, der Ihr Ausführungsniveau erhöht.

Es gab. Ich werde versuchen zu sehen, wie dies die Ausgabe später verändert.

Detail Level 1 ist gut, aber die Detailstufe 2 ist besser. Wie setze ich die Detailebene auf 2?

Dies war in der vorherigen (). "-vv" ist die Antwort.

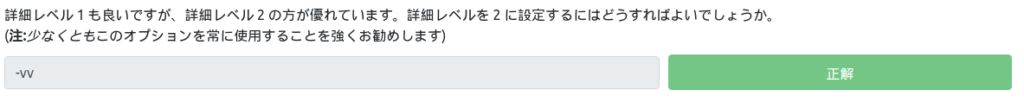

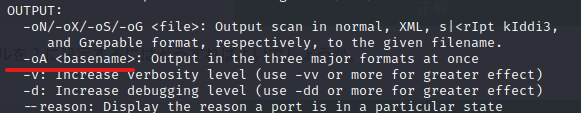

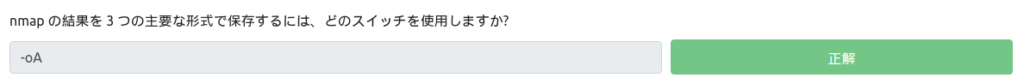

Mit welchem Switch können Sie NMAP -Ergebnisse in drei Hauptformaten speichern?

Ich dachte, ich hätte es bei der Ausgabe gesehen, also habe ich danach gesucht

Es gab eine Beschreibung. "-OA" ist die Antwort.

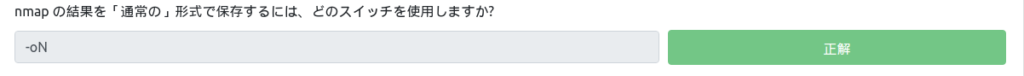

Mit welchem Switch speichern Sie NMAP -Ergebnisse im "regulären" Format?

Es war auf dem Schalter oben. "-on" ist richtig.

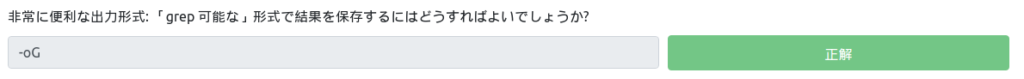

Sehr nützliches Ausgangsformat: Wie kann ich die Ergebnisse im "Grep-fähigen" Format sparen?

Japanisch ist etwas schwer zu verstehen. . .

Es ist jedoch an der gleichen Stelle wie zuvor aufgeführt. Es ist ein schädliches Format.

"-Og" ist also die Antwort.

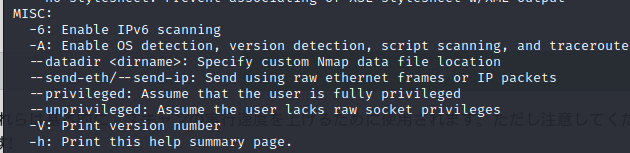

Wie aktiviere ich den aggressiven Modus?

Es gibt verschiedene Schalter, die aktiviert werden müssen.

Vielleicht möchten Sie nach einem Switch suchen, der alle diese aktiviert.

Die Antwort lautet "-a."

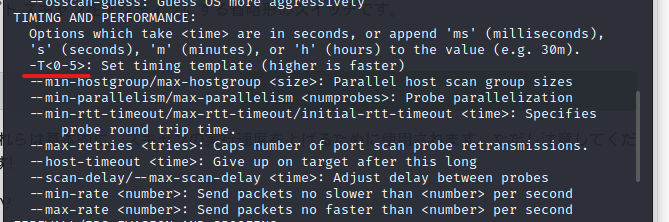

Wie setze ich die Zeitvorlage auf Stufe 5?

Für Timing -Switches sollten Sie sich Timing und Leistung ansehen.

Ich möchte Level 5, also "-t5" ist die richtige Antwort.

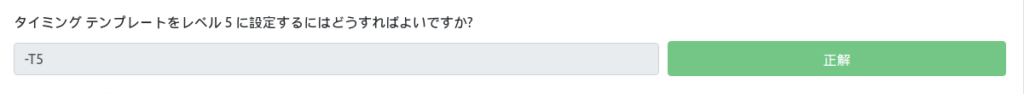

Wie sagen Sie NMAP, nur Port 80 zu scannen?

Suchen Sie den Schalter, den Sie die Ports eingrenzen möchten, die Sie scannen möchten.

Ist es möglich, -P -Bereiche zu -p hinzuzufügen?

Da es sich nur um Port 80 handelt, scheint es richtig zu sein.

Wie sagen Sie NMAP, dass er 1000-1500 an die Anschlüsse scannen soll?

Es scheint, dass der Schalter der gleiche ist wie zuvor.

Da es 1000-1500 ist, ist "-p 1000-1500" wahrscheinlich die richtige Antwort.

Wie sagen Sie NMAP, alle Ports zu scannen?

Ich wusste das nicht, also habe ich einige Nachforschungen angestellt.

"-p-" ist die Antwort. Ich denke, es wird wie eine Abkürzung für "-p 0-65535" behandelt.

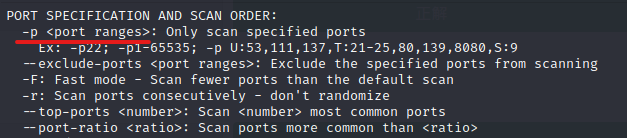

Wie aktiviere ich Skripte aus der NMAP -Skriptbibliothek?

Es wurde beim Skript -Scan angegeben.

"–Script =" ist die Antwort.

Wie aktivieren Sie alle Skripte in der Kategorie "Sicherheitsanfälligkeit"?

Es ist ein bisschen unklar auf Japanisch, also denken Sie auf Englisch darüber nach.

Wie würden Sie alle Skripte in der Kategorie „Vuln“ aktivieren?

https://tryhackme.com/room/furthernmap

Es sieht so aus, als ob Sie den zuvor erwähnten Schalter verwenden, um Vuln zu aktivieren.

Ich denke, "–Script = vuln" ist in Ordnung.

Was NMAP -Switches betrifft, so ist es das.

Es hat eine breite Palette von Funktionen, daher denke ich, dass es wichtiger ist, sie zu nutzen, indem sie sich die Hilfe ansehen und nützlich finden, anstatt sie auswendig zu lernen. . .

[Scan -Typ] Übersicht

Lesen Sie die Erklärung hier und sobald Sie sie verstanden haben, werden Sie fertig sein.

Ich werde meine Notizen hier lassen.

- -St: TCP -Verbindungsscan

- -SS: Syn (HARF-Open) Scan

- -SU: UDP -Scan

- Das Folgende ist nicht allgemein

- -sn: TCP -Null -Scan

- -sf: TCP -Fin -Scan

- -SX: TCP -Weihnachts -Scan

[Scan -Typ] TCP Connect Scan

Es gibt Informationen zu TCP Connect Scans.

Schließlich gibt es ein kleines Problem.

Lassen Sie uns vorerst die Erklärung verstehen.

- TCP Connect -Scan funktioniert, indem Sie 3 -Wege -Handschlag ausführen

- Das heißt, Sie können eine Verbindung zu jedem TCP

- Wenn ein TCP -Paket mit dem ersten Flag an einen geschlossenen Port gesendet wird, wird reagiert

- Wenn er an einen offenen Port gesendet wird, wird ein TCP -Paket mit dem Syn/ACK -Flag -Set beantwortet

- Wenn es ein FW gibt, sind viele FWs so konfiguriert, dass sie das Paket fallen lassen.

Selbst wenn Sie eine TCP -SYN -Anfrage senden, wird nichts zurückgegeben. Dies kann durch das FW als geschützt angesehen werden. - Durch die Konfiguration des FW auf die Reaktion mit RST -TCP -Paketen kann es so wirken, als wäre er geschlossen.

In Linux iptables kann es von "iptables -i input -p tcp -dport -j reject -reject -with TCP -Re -Reset" unterstützt werden.

Dies kann das Lesen sehr erschweren.

Es gibt ein Problem, also werde ich die Antwort veröffentlichen.

Welche RFCs definieren das richtige Verhalten des TCP -Protokolls?

Dies war ganz oben in der Erklärung.

Wenn der Port geschlossen ist, welches Flag sollte der Server zurücksenden, um dies anzuzeigen?

Dies ist auch in meinen Notizen.

Es kann sagen, dass die FW schwer zu lesen ist, indem sie "erstmals" antwortet und vorgibt, geschlossen zu sein.

[Scan -Typ] Syn Scan

Lassen Sie uns als nächstes über Syn Scans sprechen.

Es gibt verschiedene Erklärungen, also werde ich sie lesen.

- SYN-Scans werden auch als halbe Scans oder Stealth Scans bezeichnet.

- Nach Erhalt eines SYN/ACK legt die Beantwortung mit RST keinen 3-Wege-Handschlag vollständig ein.

- Ältere Intrusionserkennungssysteme überwachen den vollständigen 3-Wege-Handschlag, damit Sie es vermeiden können

- Im Allgemeinen werden SYN -Scans nicht aufgezeichnet, da die Verbindung vollständig hergestellt ist

- 3 Es ist nicht erforderlich

- SODU -Berechtigungen sind erforderlich, um ordnungsgemäß unter Linux zu arbeiten. Denn die Möglichkeit, Rohpakete zu erstellen, ist erforderlich.

- SYN -Scans in instabilen Diensten kann dazu führen, dass der Dienst sinkt

Beantworten wir nun die Frage.

Es gibt zwei weitere Namen für Syn Scan. Was sind sie?

Das ist einfach.

Schreiben Sie halb geöffnet und Stealth in Englisch.

Kann NMAP Syn Scans ohne Sudo -Berechtigungen (y/n) verwenden?

Die Antwort lautet Nein.

Sie benötigen Sodu -Berechtigungen, und der Grund dafür ist, dass Sie die Möglichkeit benötigen, Rohpakete zu erstellen.

[Scan -Typ] UDP -Scan

Lesen wir die Erklärung zum UDP -Scannen.

- UDP sendet nur Pakete an den Zielport und erwartet Erfolg

- UDP wird häufig für Verbindungen verwendet, die mehr auf Geschwindigkeit als auf Qualität (z. B. Video -Sharing) beruhen.

- Keine Anerkennung macht das Scannen viel schwieriger

- Wenn ein Paket gesendet wird, wenn es keine Antwort gibt, ist es von FW offen oder geschützt (es ist schwer zu identifizieren)

- Wenn eine Antwort zurückgegeben wird, wird sie selten als offen gekennzeichnet

- Wenn es mit einem ICMP -Paket beantwortet wird, wird es als geschlossener Anschluss erkannt.

Da UDP nicht reagiert, ist es schwierig festzustellen, ob es tatsächlich offen ist.

Lassen Sie uns nun das Problem lösen.

Was ist markiert, wenn ein UDP -Anschluss nicht auf einen NMAP -Scan reagiert?

Da UDP nicht bekannt ist, ob es offen ist oder in FW abfällt, wird es als "offen | gefiltert" gekennzeichnet.

Wenn der UDP -Port geschlossen ist, muss das Ziel eine Nachricht "Port nicht erreicht werden" zurück senden. Welches Protokoll verwenden Sie dafür?

Dies wurde auch in der Erklärung erwähnt. Sie müssen mit einem ICMP (Ping) -Paket antworten, das eine Nachricht enthält, die der Port nicht erreicht werden kann, oder?

[Scan -Typ] Null, Fin und Weihnachten

Es enthält Erklärungen zu Null -Scans, Finscans und Weihnachts -Scans.

Verstehen Sie dies auf die gleiche Weise, bevor Sie mit der Frage fortfahren.

- Scan -Methoden werden häufig verwendet

- Ein Null -Scan sendet eine TCP -Anforderung ohne Flags. Laut der RFC wird ein RST beantwortet, wenn der Port geschlossen ist.

- Ein Flossen -Scan wird mit dem Flossenflag gesendet, während ein Null -Scan ein vollständig leeres Paket sendet.

Stellen Sie sicher, dass der Port durch erste Antwort geschlossen wird. - Weihnachts -Scan: Grundsätzlich erwarte ich eine erste Antwort. Scannen Sie durch Senden von missgebildeten TCP -Paketen.

- RFC793 erfordert lediglich, dass offene Ports überhaupt nicht reagieren.

- Beispielsweise reagiert Microsoft Windows mit dem ersten Mal auf missgebildete TCP -Pakete, unabhängig davon, ob der Port tatsächlich geöffnet ist. ⇒ Dies wird so aussehen, als ob alle Ports geschlossen wären.

Beantworten wir nun die Frage.

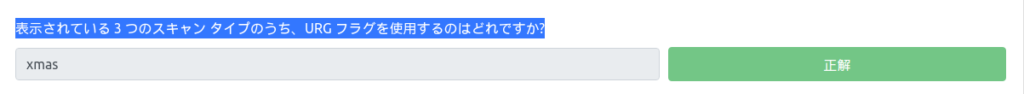

Von den drei angezeigten Scan -Typen verwenden das URG -Flag?

Wie erklärt, ist dies ein "Weihnachts -Scan".

Warum werden NULL, FIN, Weihnachts -Scans häufig verwendet?

Es sieht auf Japanisch etwas komisch aus.

Vielmehr ist es wie: "Was sind die gängigen Zwecke für Null, Fin und Weihnachten?"

Wenn dies der Fall ist, war der Zweck davon, FWS zu vermeiden, daher ist "Firewall -Ausweichung" die Antwort.

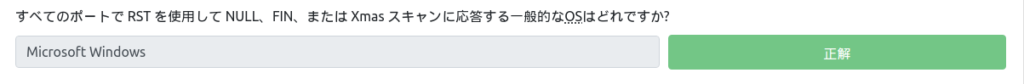

Welches Betriebssystem reagiert häufig auf Null-, FIN- oder Weihnachts -Scans, die auf allen Ports mit dem ersten Platz sind?

Dies war auch in meinen Notizen. "Microsoft Windows" ist die Antwort.

[Scan -Typ] ICMP -Netzwerk -Scan

Dies ist das letzte Mal, dass ich den Scan erklären werde.

Dies scheint ein Scan zu sein, um zu sehen, welche IP -Adressen den aktiven Host enthalten.

- Sendet ICMP -Pakete an jede mögliche IP -Adresse im angegebenen Netzwerk.

Sobald eine Antwort empfangen wurde, wird die IP -Adresse gültig. - Dies nennt man Ping Sweep.

- Es ist nicht unbedingt genau, aber es lohnt sich, es als Basis zu tun.

Ich werde die Fragen beantworten.

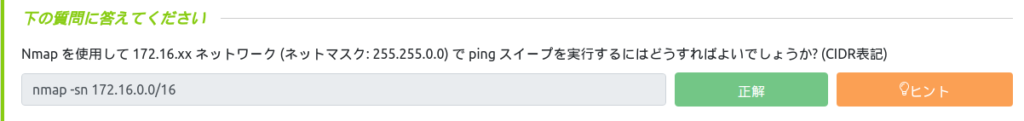

Wie kann ich mit NMAP einen Ping -Sweep in einem 172.16.xx -Netzwerk (NetMask: 255.255.0.0) durchführen? (CIDR -Notation)

Das CIDR für das Netzwerk der Klasse B ist /16, daher lautet die Antwort "NMAP -SN 172.16.0.0/16".

[NSE] Übersicht

Bis jetzt habe ich viel über das Scannen gelernt, aber von hier aus bin ich ein NSE geworden.

Die NSE ist in Lua geschrieben und scheint in der Lage zu sein, eine Vielzahl von Dingen zu erledigen, vom Anfälligkeitsscannen bis zur Automatisierung von Exploit.

- Safe: hat keine Auswirkungen auf die Ziele

- Aufdringlich: möglich, um Ziele zu beeinflussen

- Vuln: Sicherheitsanfälligkeitsscan

- Exploit: Exploit -Verwundbarkeit

- AUTH: Versuchen Sie, eine Authentifizierung eines laufenden Dienstes zu vermeiden (z. B. Anonym anonym an einem FTP -Server anmelden)

- Brute: Versuch, Authentifizierungsinformationen Brute zu erzwingen, um den Dienst auszuführen

- Entdeckung: Fragen Sie den laufenden Dienst für weitere Informationen zum Netzwerk ab (z. B. den SNMP -Server abfragen).

Es scheint viele andere Dinge zu geben, aber ich denke, ich werde sie wieder verwenden und mich an sie erinnern.

Jetzt antworten wir.

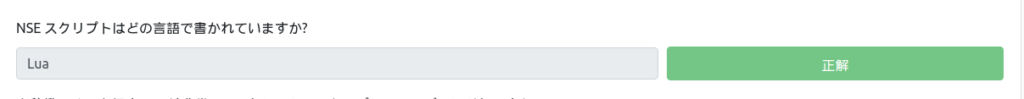

In welcher Sprache wird das NSE -Skript geschrieben?

Es ist Lua.

Welche Kategorie von Skripten ist eine sehr schlechte Idee, um in einer Produktionsumgebung zu laufen?

Das Problem ist "aufdringlich", was das Ziel beeinflusst.

[NSE]

Hier ist nur, wie man es benutzt.

Wenn Sie es besonders verwenden, können Sie sich wahrscheinlich erinnern, sodass Sie nur die Probleme lösen und sie beenden.

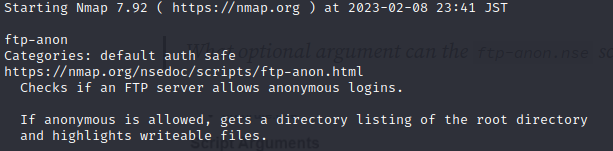

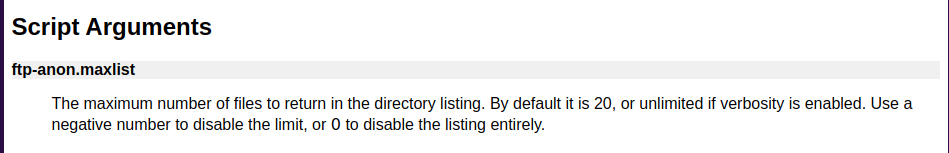

Welche optionalen Argumente kann das Skript ftp-anon.nse einnehmen?

Also habe ich versucht, Folgendes zu tun:

NMAP--Script-Help FTP-anon.nse

Ich werde den Link öffnen.

Das Argument ist anscheinend "Maxlist".

[NSE] Skriptsuche

Dies ist im Grunde eine Erklärung, wie man es benutzt, daher werde ich nur die Fragen beantworten.

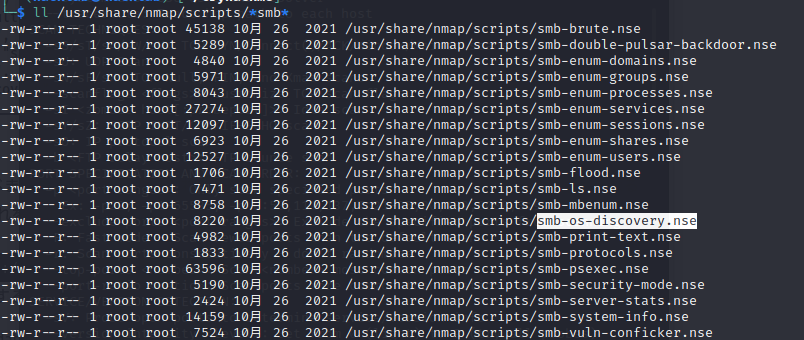

Suchen Sie nach dem "SMB" -Skript im Verzeichnis mit einer der angezeigten Methoden. Wie lautet der Dateiname für das Skript, das das zugrunde liegende Betriebssystem eines SMB -Servers bestimmt?

Diesmal werde ich versuchen, mit LS -l zu suchen.

ll/usr/share/nmap/scripts/*smb*Es gibt verschiedene Skripte, die SMB unterstützen, aber es ist "SMB-Os-Discovery.nse".

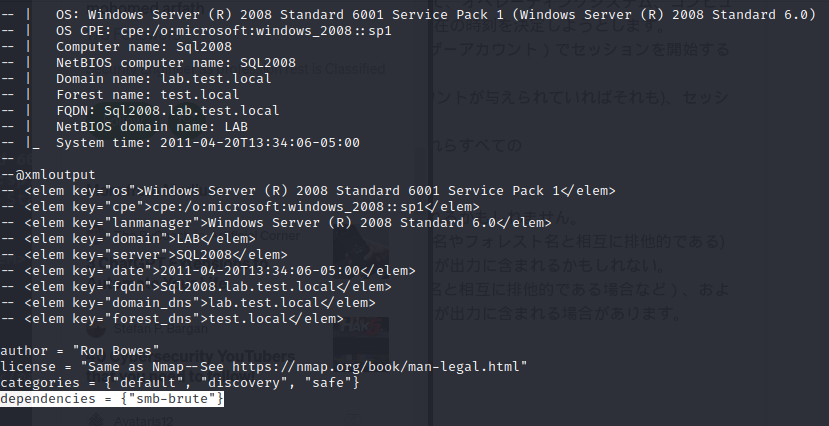

Bitte lesen Sie dieses Skript. Worüber hängt es ab?

Sie sollen das Drehbuch lesen, also lesen Sie es leise.

cat /usr/share/nmap/scripts/smb-os-discovery.nseAls ich nach der Abhängigkeit suchte, heißt es "SMB-Brute".

Die Firewall vermeiden

Da reguläre Windows -Hosts alle ICMP -Pakete mit der Standard -Firewall blockieren, deaktiviert NMAP Hosts mit dieser Firewall -Konfiguration und scannt überhaupt nicht mehr.

Es gibt also eine Möglichkeit, dies umzugehen.

- Vermeiden Sie vor dem Scannen des Hosts jedes Mal das Pinging, und NMAP behandelt den Zielwirt immer als lebendig.

- Es dauert jedoch sehr lange, also seien Sie vorsichtig.

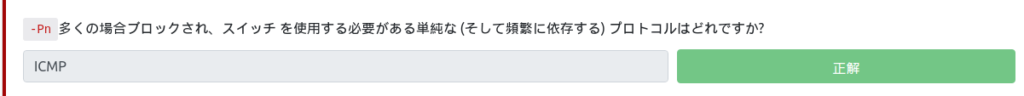

Beantworten wir nun die Frage.

Welche einfachen (und oft abhängigen) Protokolle werden häufig blockiert und erfordern die Verwendung von -PN -Schalter?

Ist der -PN -Schalter, um zu verhindern, dass ICMP -Pakete blockiert werden?

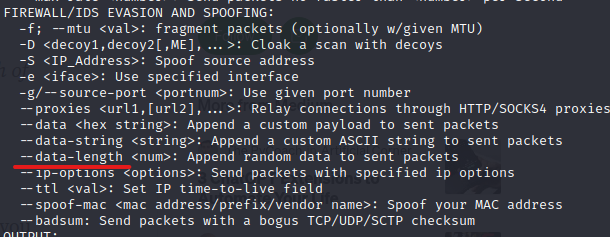

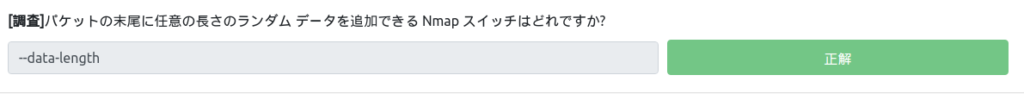

[Umfrage] Welche NMAP -Switches ermöglichen es Ihnen, zufällige Daten zu Ende eines Pakets hinzuzufügen?

Schauen wir uns die Hilfe von NMAP an.

nmap -help

Es heißt "–Datenlänge", zufällige Daten hinzuzufügen.

Üben

Von hier aus ist es eine praktische Idee! ! (endlich...)

Lassen Sie uns jetzt unser Bestes geben, während wir die Fragen beantworten.

Beantwortet das Ziel (10.10.253.93) auf ICMP (PING) -Anwünsche (y/n)?

Lassen Sie uns nun einen Ping angemessen senden.

PING 10.10.253.93 (10.10.253.93) 56 (84) Daten Bytes. --- 10.10.253.93 Ping-Statistiken --- 5 Pakete übertragen, 0 empfangen, 100% Paketverlust, Zeit 4094 msEs antwortete nicht auf die Anfrage, also ist es "n".

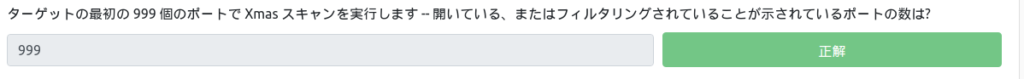

Führen Sie einen Weihnachtsscan auf den ersten 999 Ports auf dem Ziel aus - welche Anzahl von Ports wird gezeigt, dass sie geöffnet oder gefiltert werden?

$ sudo nmap -sx -p 1-999 10.10.156.142 Start NMAP 7.92 (https://nmap.org) unter 2023-02-09 00:58 JST HINWEIS: HOSTSSCHAFT SIND SIND. Wenn es wirklich läuft, aber unsere Pingprobleme blockieren, versuchen Sie -PN -NMAP: 1 IP -Adresse (0 Hosts Up), gescannt in 3,14 SekundenDas war nicht gut. Da Ping nicht passieren wird, müssen Sie -pn anbringen.

$ sudo nmap -sx -p 1-999 10.10.156.142 -pn -vv Start NMAP 7.92 (https://nmap.org) bei 2023-02-09 01:00 JST Initiierungen paralleler DNS -Resolution von 1 Host. um 01:00 Uhr Parallele DNS -Auflösung von 1 Host abgeschlossen. Um 01:00 Uhr verstrichen 01:00 Uhr den Weihnachtsfest um 01:00 Uhr. Scannen 10.10.156.142 [999 Ports] Weihnachtsabtechnungen: ca. 15,52% erledigt; Etc: 01:03 (0:02:49 verbleibend) Weihnachts -Scan -Timing: ca. 30,53% fertig; Etc: 01:03 (0:02:19 verbleibend) Weihnachts -Scan -Timing: ca. 45,55% fertig; Etc: 01:03 (0:01:49 verbleibend) Weihnachts -Scan -Timing: ca. 60,56% fertig; Etc: 01:03 (0:01:19 verbleibend) Weihnachts -Scan -Timing: ungefähr 75,58% erledigt; Etc: 01:03 (0:00:49 verbleibend) Fertiger XMAS-Scan um 01:03, 201.93s Verstrichen (999 Gesamtports) NMAP-Scan-Bericht für 10.10.156.142 Host ist aufgenommen, empfangener Benutzer-Set. Mit 2023-02-09 um 01:00:14 JST für 201s gescannt, sind alle 999 gescannten Ports am 10.10.156.142 in ignorierten Zuständen. Nicht gezeigt: 999 Öffnen | gefilterte TCP-Ports (No-Response) Lesen Sie Datendateien von: /usr/bin/../share/nmap nmap Fertig: 1 IP-Adresse (1 Host-Up) gescannt in 202.00 Sekunden RAW-Pakete gesendet: 1998 (79.920KB) | RCVD: 0 (0B)

Jetzt weiß ich, dass Open | gefiltert 999 ist.

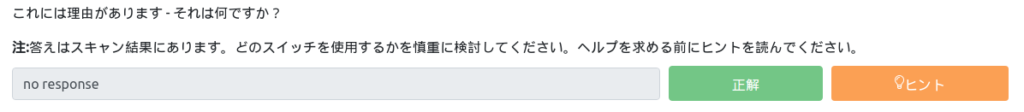

Es gibt einen Grund dafür - was ist das?

Ich habe gerade -vv hinzugefügt, also ist der Grund geschrieben.

Das heißt, es ist keine Antwort.

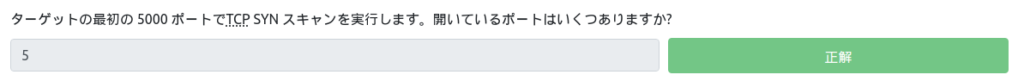

Führen Sie einen TCP -SYN -Scan für die ersten 5000 Ports des Ziels durch. Wie viele offene Ports gibt es?

$ sudo nmap -SS -P 1-5000 10.10.156.142 -pn -vv Start NMAP 7.92 (https://nmap.org) bei 2023-02-09 01:12 JST Initiieren paralleler DNS -Auflösung von 1 Host. um 01:12 Abschluss der parallele DNS -Auflösung von 1 Host. Um 01:12 Uhr verstrichen 01:12 Uhr mit 01:12 Uhr. 10.10.156.142 Erkannt auf Open Port 3389/TCP am 10.10.156.142 Fertiger Syn Stealth-Scan um 01:13, 37.75S Verstrichen (5000 Gesamtanschlüsse) NMAP-Scan-Bericht für 10.10.156.142 Host, empfangener Benutzersatz (0.27S Lattenz). Scanned at 2023-02-09 01:12:25 JST for 38s Not shown: 4995 filtered tcp ports (no-response) PORT STATE SERVICE REASON 21/tcp open ftp syn-ack ttl 127 53/tcp open domain syn-ack ttl 127 80/tcp open http syn-ack ttl 127 135/tcp open msrpc syn-ack TTL 127 3389/TCP Open MS-Wbt-Server Syn-ack TTL 127 Lesen Sie Datendateien aus: /usr/bin/../share/nmap RCVD: 27 (1,188 KB)

Wenn Sie sich das ansehen, können Sie sehen, dass offen ist 5.

Erweitern Sie das Skript gegen die Box. Kann sich FTP-AnonnMap auf Port 21 erfolgreich bei FTP Server anmelden? (Ja/Nein)

$ nmap--script = ftp-anon -p 21 10.10.156.142 -vv Start NMAP 7.92 (https://nmap.org) unter 2023-02-09 01:21 JST NSE: geladen 1 Skripte zum Scannen. NSE: Skript vor dem Scaning. NSE: Start Runlevel 1 (von 1) Scan. Initiieren von NSE um 01:21 Abschluss der NSE um 01:21, 0,00S verstrichen um 01:21 um 01:21 10.10.156.142 [2 Ports] Fertiger Ping -Scan um 01:21, 0,26S verstrichen (1 Gesamtwirt), initiiertes Parallel -DNS -Resolution von 1 Hosts. um 01:21 Abschluss der parallele DNS -Auflösung von 1 Host. Um 01:21 Uhr verstrichen 01:21, um 01:21 Uhr mit dem Scannen von 10.10.156.142 [1 Port] den offenen Port 21/TCP unter 10.10.156.142 Fertiger Connect -Scan um 01:21, 0.26S verstrichen (1 Gesamtports) NSE: Scrpts Scaning 10.10.156.142. NSE: Start Runlevel 1 (von 1) Scan. Initiieren von NSE bei 01:21 NSE-Timing: Etwa 0,00% erledigt NSE um 01:22, 31.32s verstrichen den NMAP-Scan-Bericht für 10.10.156.142 Host, empfangener Syn-ACK (0,26S-Latenz). Gescannt am 2023-02-09 01:21:49 JST für 31S Port State Service Grund 21/TCP Open FTP Syn-Tack | FTP-Anon: Anonymous FTP-Login erlaubt (FTP-Code 230) | _ kann keine Verzeichnisliste erhalten: Timeout NSE: Skript Post-Scanning. NSE: Start Runlevel 1 (von 1) Scan. Initiieren von NSE um 01:22 Abschluss NSE um 01:22, 0,00S verstrichen

Sie haben wahrscheinlich bestätigt, dass Sie sich mit "FTP-Anon: Anonymous FTP Login erlaubt (FTP-Code 230) anmelden konnten.

Zusammenfassung

Dieses Mal habe ich Tryhackme Room ausprobiert, um zu lernen, wie man NMAP benutzt.

NMAP ist ein leistungsstarkes Netzwerk -Scan -Tool, aber es ist reich an Funktionen, daher dauert es einige Zeit, bis es beherrscht wird.

Ich denke, es wäre gut, viele Dinge auszuprobieren und zu beherrschen, wie man es benutzt.

![[Tryhackme] Ich habe versucht, NMAP, ein leistungsstarkes Netzwerk -Scan -Tool, zu verwenden! NMAP -Beschreibung](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-1.jpg)

![[HacktheBox] Was zu tun ist, wenn "ein Fehler des Typs httpclient :: forciVetimeouterror passiert ist](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] Ich habe den gemeinsam genutzten Samba aufgezählt, eine verletzliche Version von ProfTPD manipuliert und die Privilegien durch Manipulation von Pfadvariablen eskaliert! Tryhackme Kenobi schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[Permanent CTF für Anfänger] Setodanote CTF -Webschreiben! Empfohlen, um ein Gefühl von CTF zu bekommen!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Wir haben Paketanalyse mit Wireshark durchgeführt, um das Eindringen von SSH-Backdoor zu untersuchen! Überführung2 schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] Kraftstoff CMS 1.4.1-Ich habe die Ausführung der Remote-Code (1) in Python 3 konvertiert und gehackt! Tryhackme Ignite schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] Ich habe SSH2John verwendet, um den Hash aus dem privaten Schlüssel zu extrahieren und das Passwort mit John the Ripper zu gehackt! Überführungsverschreibung](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] Ich habe versucht, eine Windows -Maschine mit einem Ret2esp -Angriff (Pufferüberlauf) zu infiltrieren! Brainstorming schreiben](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)