Popular

-

![[Tryhackme] ¡Intenté un ataque de fuerza bruta usando Hydra! Hack Park Escritura Parte 1](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Tryhackme] ¡Intenté un ataque de fuerza bruta usando Hydra! Hack Park Escritura Parte 1

Esta vez, participaré en una habitación llamada Hackpark en Tryhackme y probará un ataque de fuerza bruta usando Hydra. Tenga en cuenta que la explicación es un spoiler. Preparación primero ... -

![[Principiantes OK] ¡Crear fácilmente páginas web gratuitas y geniales con AI! ? ¿Qué es el popular Readdy?](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Principiantes OK] ¡Crear fácilmente páginas web gratuitas y geniales con AI! ? ¿Qué es el popular Readdy?

"Ha llegado el momento de que AI cree sitios web": tales palabras ya no son especiales. Entre ellos, encontré a Readdy, un servicio de IA que crea automáticamente páginas web geniales simplemente ingresando el mensaje (lenguaje natural). -

Cómo empezar a usar Hack The Box | Una comparación exhaustiva de planes gratuitos y de pago, Labs y Academy

Muchas personas que aspiran a ser ingenieros de seguridad y desean mejorar sus habilidades a través de CTFs pueden haberse interesado en Hack the Box (HTB) con esto en mente. Sin embargo, al visitar el sitio web oficial, encontrarán una amplia variedad de servicios (Laboratorios, Academia, CTF, Negocios, etc.) disponibles. -

![[2025 Edición] Siguiente.JS Hosting: Vercel Free Plan vs Pay Plan Comparación exhaustiva | Resumen de características, limitaciones y tarifas](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[2025 Edición] Siguiente.JS Hosting: Vercel Free Plan vs Pay Plan Comparación exhaustiva | Resumen de características, limitaciones y tarifas

VERCEL se usa ampliamente como plataforma de alojamiento para aplicaciones next.js. Si bien es fácil comenzar con el Plan gratuito (Hobby), el Plan Pagado (Pro) tiene características que son esenciales para el desarrollo a gran escala. En este artículo, presentaremos la [edición 2025] a la versión completa de los planes gratuitos de Verccel vs planes pagados ... -

![[Herramienta de desarrollo de IA] ¡Codificación Vibe con Base44! El desarrollo full-stack también se puede realizar con IA | Cómo empezar y planes de precios explicados](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Herramienta de desarrollo de IA] ¡Codificación Vibe con Base44! El desarrollo full-stack también se puede realizar con IA | Cómo empezar y planes de precios explicados

Para quienes desean crear una aplicación web pero no saben programar, Base44 es un servicio que podría ser una opción muy viable. Recientemente, un estilo de "codificación de vibraciones", en el que se instruye a la IA para generar aplicaciones, ha ganado popularidad. Tras probar algunos servicios... -

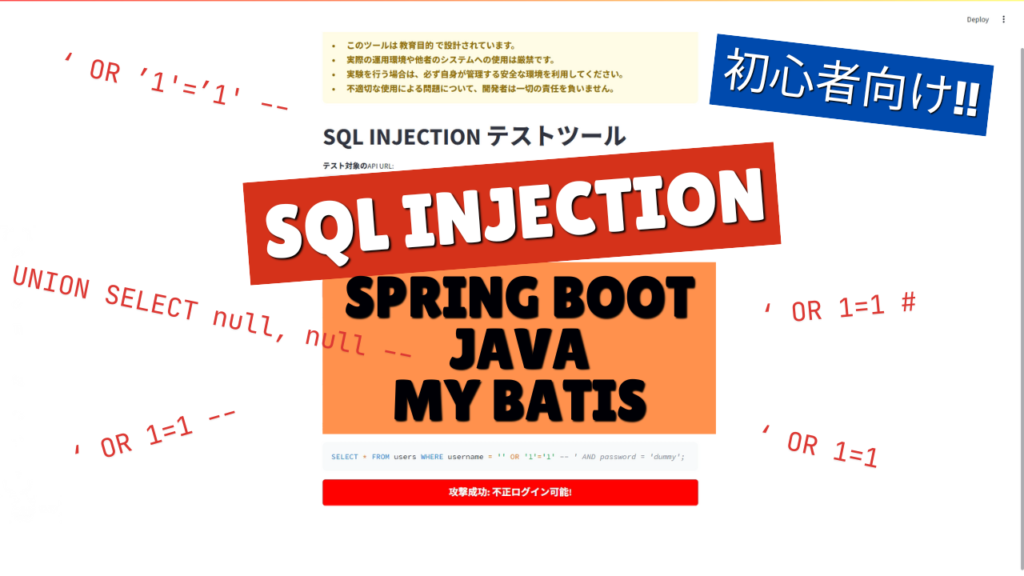

Para principiantes: ¡Practica con Boot de primavera y mybatis! Riesgos de inyección y prevención de SQL

Las medidas de seguridad son inevitables al desarrollar aplicaciones web. Entre ellos, la "inyección SQL" se conoce como una amenaza grave para las bases de datos. En este artículo, explicaremos de manera fácil de entender cómo funciona la inyección SQL, y explicaremos qué es realmente ... -

Base44 vs. Lovable: ¿Cuál deberían elegir los principiantes? Un ingeniero práctico analiza las diferencias según su experiencia | Introducción a la programación Vibe

Con la proliferación de herramientas sin código, muchos probablemente se pregunten: "¿Con cuál debería empezar?". Con opciones tan atractivas como Base44 y Lovable, puede ser difícil decidirse. En este artículo, analizaremos las mejores opciones desde la perspectiva de un ingeniero. -

![[TryHackMe] ¡Mejora de los privilegios utilizando archivos ejecutables SUID/SGID! Linux Privesc Escritura Parte 7](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[TryHackMe] ¡Mejora de los privilegios utilizando archivos ejecutables SUID/SGID! Linux Privesc Escritura Parte 7

Esta vez, intentaremos "elevación de privilegios utilizando ejecuciones Suid/SGID (excluyendo las exploits conocidas)". La máquina de destino usa la habitación debajo de TryhackMe. "Tryhackme-Linux PrivSc: https://tryhackme.com/room/linuxprivesc" Este artículo es sobre par ... -

![[Tryhackme] ¡Usé ssh2john para extraer el hash de la clave privada y pirateé la contraseña con John the Ripper! Redacción](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Tryhackme] ¡Usé ssh2john para extraer el hash de la clave privada y pirateé la contraseña con John the Ripper! Redacción

Esta vez, usaremos SSH2John para extraer el hash de la clave privada usando el paso elevado de TryhackMe, e identificará la contraseña usando John the Ripper. El paso elevado incluso se intensifica a privilegios, ¡así que espero que puedas hacerlo hasta el final! "TryhackMe-Overpass: https: // t ... -

![[Tryhackme] Mejora del privilegio usando gtfobins! Linux Privesc WRITEPU PARTE 3](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Tryhackme] Mejora del privilegio usando gtfobins! Linux Privesc Escritura Parte 3

Esta vez, intentaremos aumentar los privilegios usando "gtfobins". La máquina de destino usa la habitación debajo de TryhackMe. "Tryhackme-Linux PrivSc: https://tryhackme.com/room/linuxprivesc" Este artículo es parte 3. Tryhackme para Linux Privesc ...

![[Tryhackme] ¡Intenté un ataque de fuerza bruta usando Hydra! Hack Park Escritura Parte 1](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-2-1024x576.jpg)

![[Principiantes OK] ¡Crear fácilmente páginas web gratuitas y geniales con AI! ? ¿Qué es el popular Readdy?](https://hack-lab-256.com/wp-content/uploads/2025/07/hack-lab-256-samnail-21-1024x576.jpg)

![[2025 Edición] Siguiente.JS Hosting: Vercel Free Plan vs Pay Plan Comparación exhaustiva | Resumen de características, limitaciones y tarifas](https://hack-lab-256.com/wp-content/uploads/2025/05/hack-lab-256-samnail-17-1024x576.png)

![[Herramienta de desarrollo de IA] ¡Codificación Vibe con Base44! El desarrollo full-stack también se puede realizar con IA | Cómo empezar y planes de precios explicados](https://hack-lab-256.com/wp-content/uploads/2025/08/hack-lab-256-samnail-34-1024x576.jpg)

![[TryHackMe] ¡Mejora de los privilegios utilizando archivos ejecutables SUID/SGID! Linux Privesc Escritura Parte 7](https://hack-lab-256.com/wp-content/uploads/2023/04/hack-lab-256-samnail-13-1024x576.jpg)

![[Tryhackme] ¡Usé ssh2john para extraer el hash de la clave privada y pirateé la contraseña con John the Ripper! Redacción](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-1024x576.jpg)

![[Tryhackme] Mejora del privilegio usando gtfobins! Linux Privesc WRITEPU PARTE 3](https://hack-lab-256.com/wp-content/uploads/2023/03/hack-lab-256-samnail-9-1024x576.jpg)