Esta vez, probaremos CTF basado en el mal residente de Tryhackme.

Esta es la primera vez que hago CTF como un juego, ¡así que también tengo curiosidad por ver cómo será!

"Tryhackme-biohazard: https://tryhackme.com/room/biohazard "

- ¡La sensación de escritura nítida exclusiva del sistema capacitivo sin contacto!

- ¡El primer dispositivo inalámbrico de REALFORCE! ¡También disponible con conexión por cable!

- A diferencia del HHKB, la distribución del teclado japonés no tiene peculiaridades y es fácil de usar para cualquiera.

- Equipado con una rueda para el pulgar, ¡el desplazamiento horizontal es muy fácil!

- ¡También tiene un excelente rendimiento de reducción de ruido, lo que lo hace silencioso y cómodo!

- ¡El desplazamiento se puede cambiar entre el modo de alta velocidad y el modo de trinquete!

Introducción

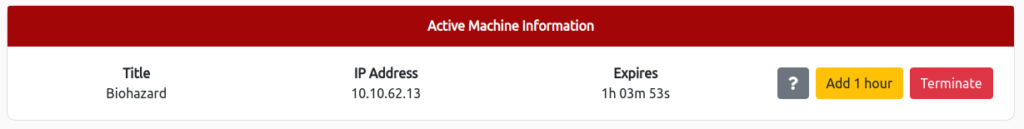

Inicie la máquina de destino desde la "máquina de inicio".

Mientras se muestre la dirección IP, ¡está bien!

Desplegue la máquina y comience la pesadilla

Esto no requiere una respuesta, por lo que una vez que se inicia la máquina de destino, debe hacerse.

Respuesta

¿Cuántos puertos abiertos?

Encuentra un puerto abierto. Yo uso nmap.

┌── (Hacklab㉿hackLab)-[~] └─ $ nmap -sv 10.10.156.237 inicial de NMAP 7.92 (https://nmap.org) en 2023-04-20 20:16 JST NMAP Scan Informe para 10.10.156.237 El huésped está arriba (0.24s later). No se muestra: 997 puertos TCP cerrados (conn-refundido) Puerto Estado Servicio Versión 21/TCP Open FTP VSFTPD 3.0.3 22/TCP Open SSH OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; Protocolo 2.0) 80/TCP Open HTTP APACH Unix, Linux; CPE: CPE:/O: Linux: Linux_kernel Detección de servicio realizada. Informe cualquier resultado incorrecto en https://nmap.org/submit/. NMAP realizado: 1 dirección IP (1 host) escaneada en 39.76 segundosRespuesta

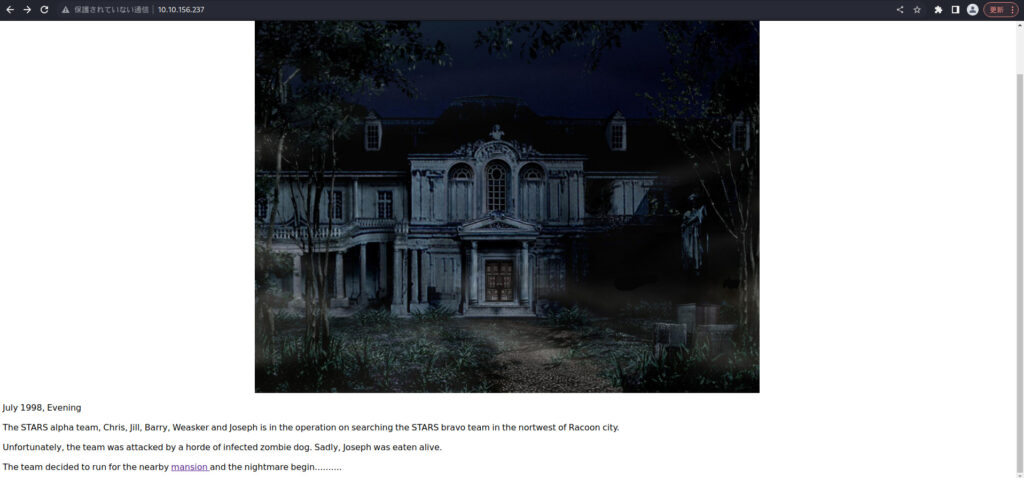

¿Cuál es el nombre del equipo en funcionamiento?

HTTP está abierto, así que intente acceder desde su navegador.

El nombre del equipo aparece aquí.

Respuesta

La mansión

y

avanzó al siguiente nivel. El formato de la bandera del artículo:

Item_name {32 caracteres} las

puertas están bloqueadas. Use la bandera del artículo para desbloquear la puerta. Consejos: es mejor

grabar

toda la información dentro de un bloc de notas

Parece que recolectarán banderas de artículos y las conquistarán.

¿Cuál es la bandera del emblema?

Primero, busque la bandera de emblemas.

Hay un enlace que se trasladará a Main Hall, así que seleccionemos.

Me mudé a Main Holl.

El comentario de la fuente indicó lo siguiente:

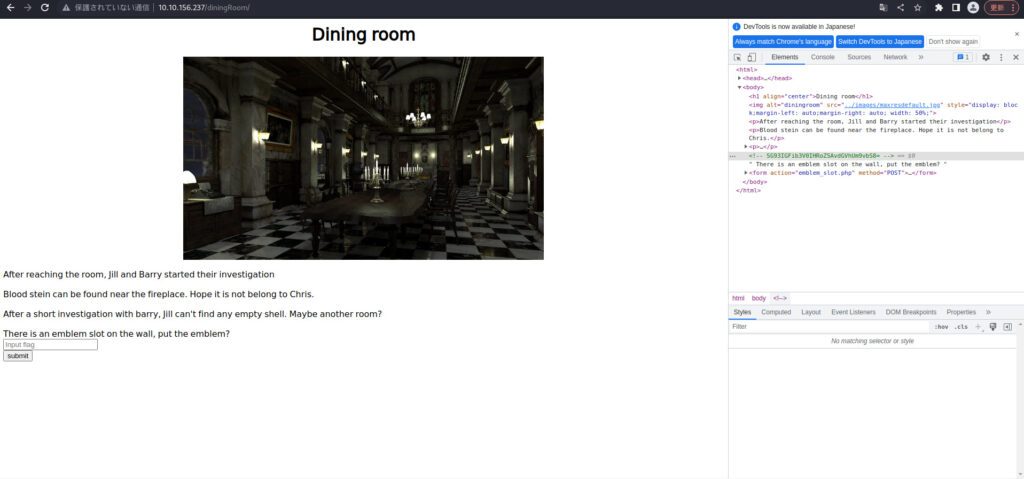

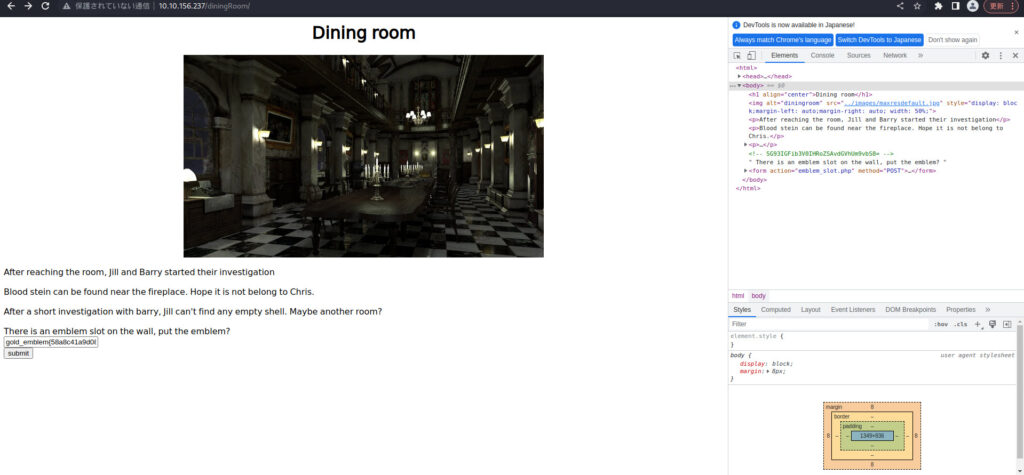

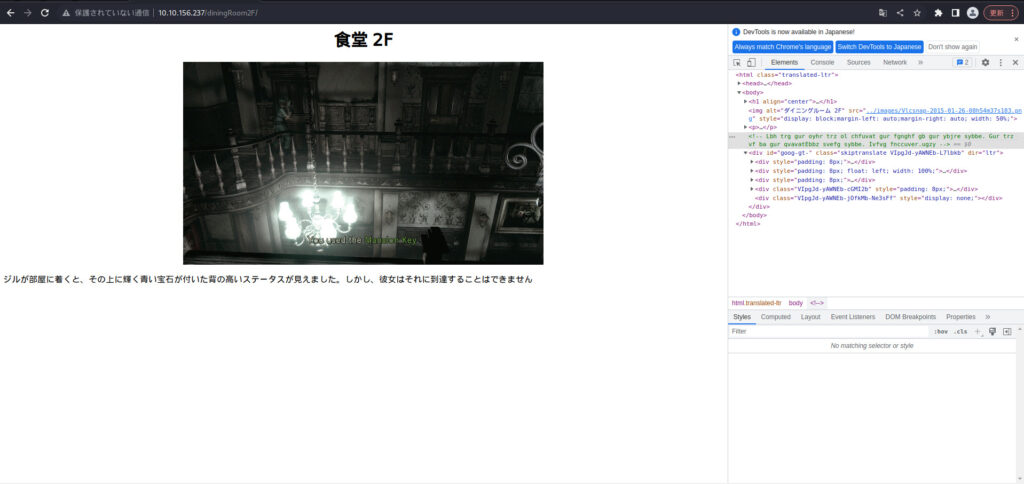

<!-- It is in the /diningRoom/ -->Intentaré mudarme al comedor.

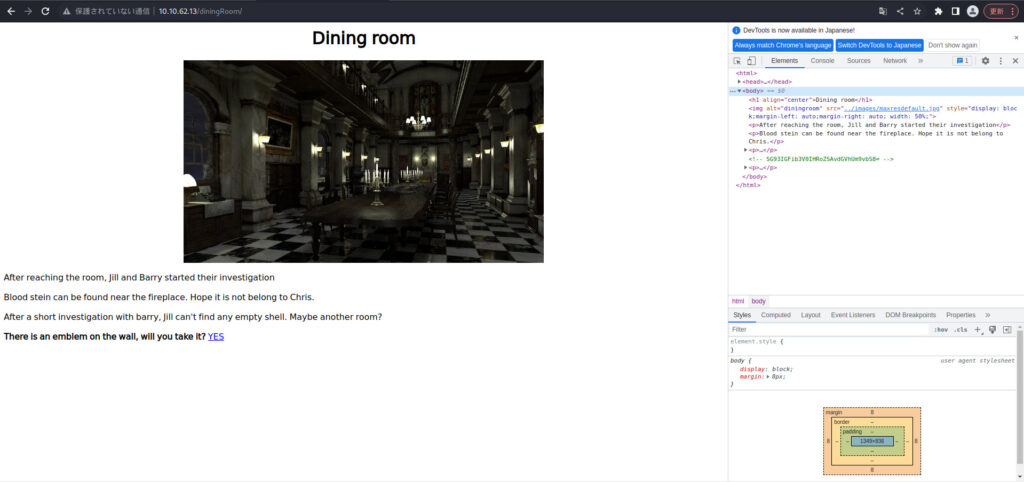

Seleccionemos SÍ.

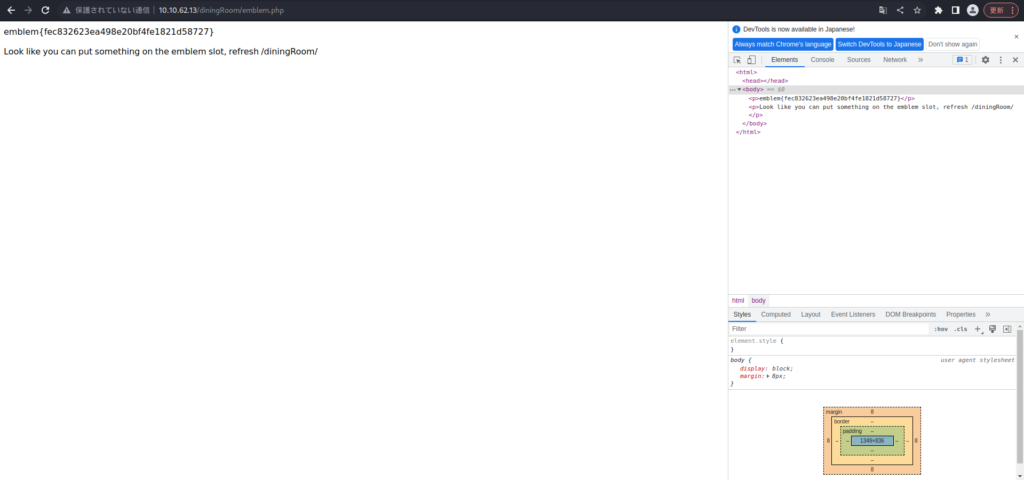

emblema {FEC832623EA498E20BF4FE1821D58727} Parece que puede poner algo en la ranura del emblema, refrescarse /sala de comedor /Había una bandera y también dice que actualizara /comedor /.

Respuesta

¿Cuál es la bandera de la elección de la cerradura?

Parece que puede poner algo en la ranura del emblema, la actualización /comedor /

(creo que se puede colocar algo en la ranura del emblema, la actualización /comedor /.)

Intentaré refrescarlo como dije antes.

Había un lugar donde tuve que entrar en la bandera de emblemas.

Intentaré entrar en lo que tengo ahora.

Aparentemente no lo es. . .

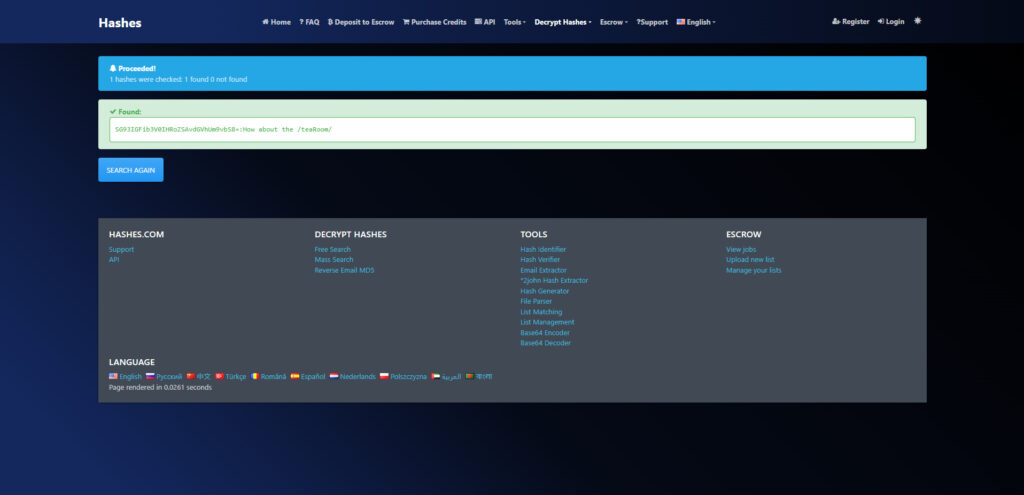

Hay un hash en la fuente del comedor, así que lo analicé.

<!-- SG93IGFib3V0IHRoZSAvdGVhUm9vbS8= -->

┌── (HackLab㉿hackLab)-[~] └─ $ ECHO "SG93IGFIB3V0IHROZSAVDGVHUM9VBS8 =" | Base64 -d ¿Qué tal el /choque / Encontré que estaba codificado en Base64.

Simplemente siga las instrucciones de mudarse al salón de té.

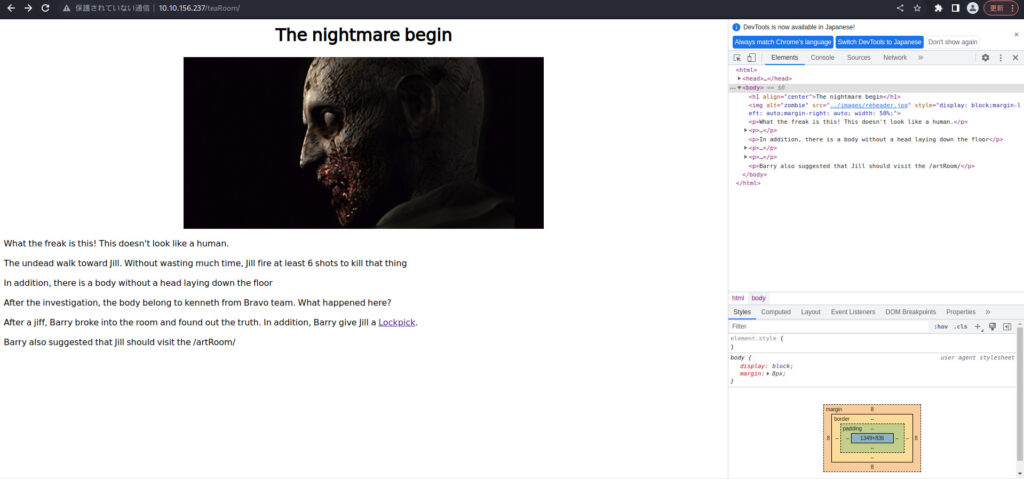

Intente presionar el enlace Lockpik.

¡Había una bandera de pico de bloqueo!

Respuesta

¿Cuál es la bandera de la hoja de música?

Este es el pase de la sala de té de antes.

Dice "Barry también sugirió que Jill debería visitar /Artroom /", así que intentaré mudarme a la sala de arte.

Presionemos que sí.

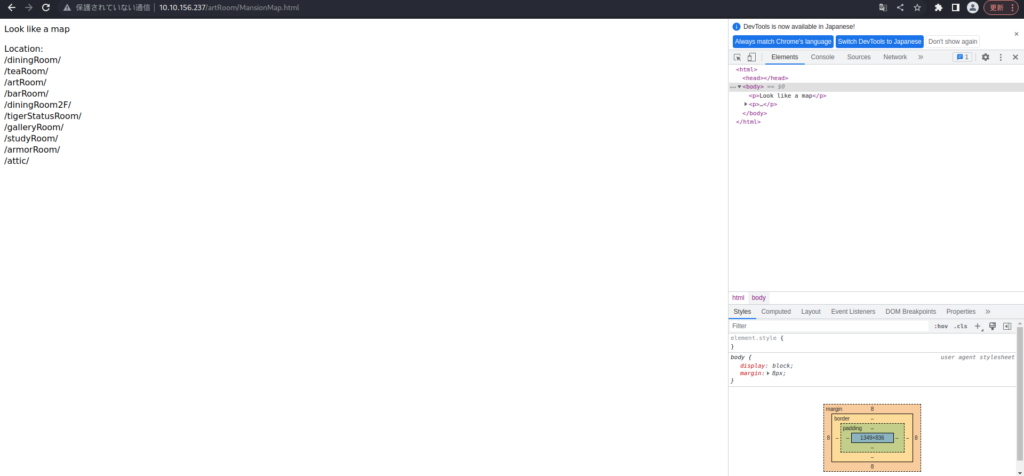

Parece que una ubicación de mapa: /comedor / /cáheom / /artroom / /barroom / /comedor2f / /tigerstatusroom / /Galleryroom / /Studyroom / /Armorroom / /Attic /Aparentemente es información sobre el directorio (habitación).

Pasemos a un directorio que nunca antes ha mencionado.

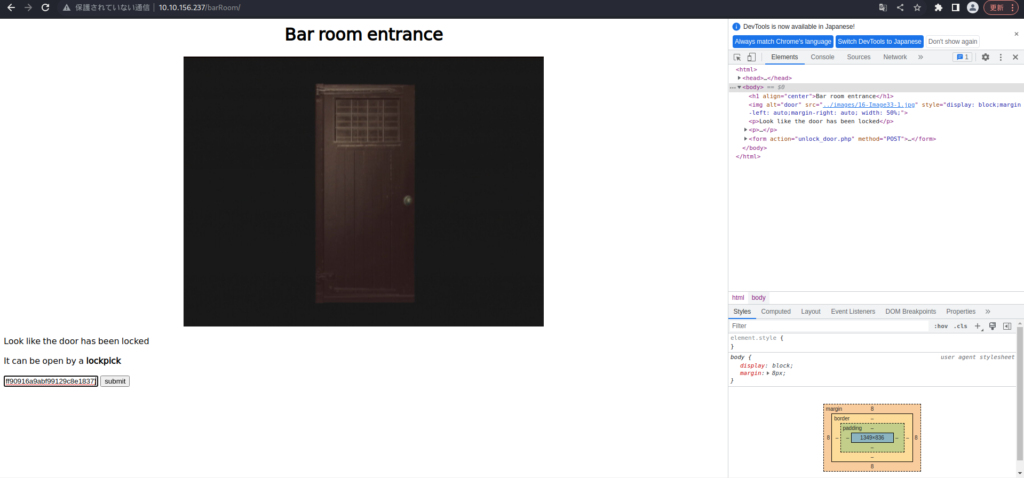

Ingrese la bandera de selección de bloqueo que acaba de recibir y envíe.

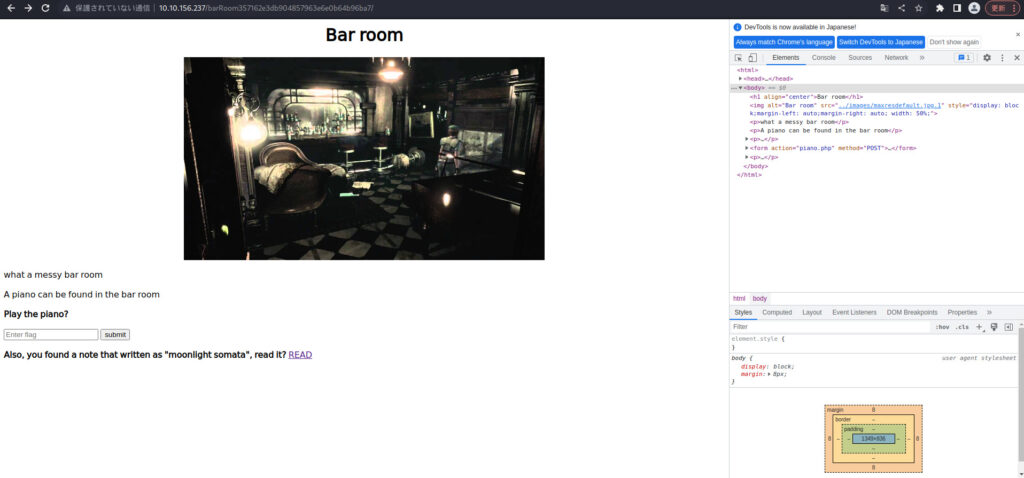

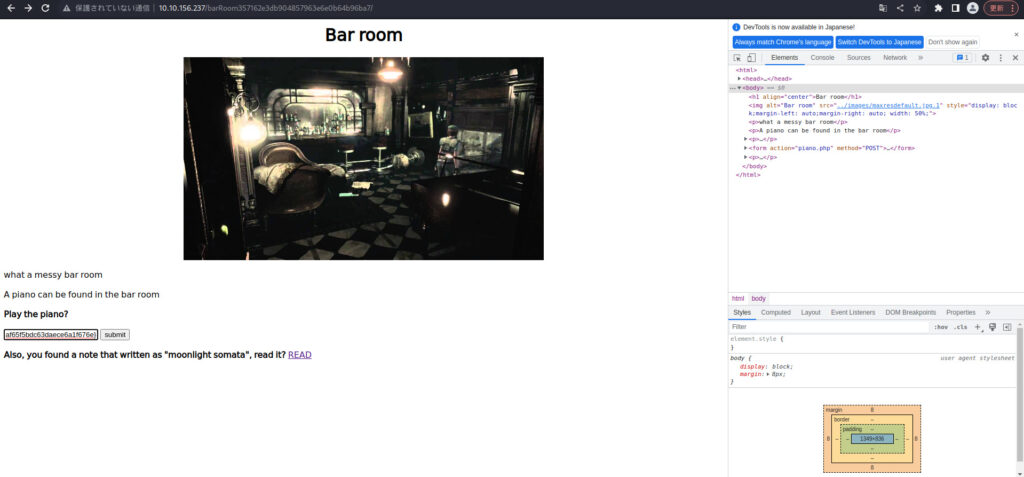

Lo puse en la habitación del bar.

Seleccionemos leer.

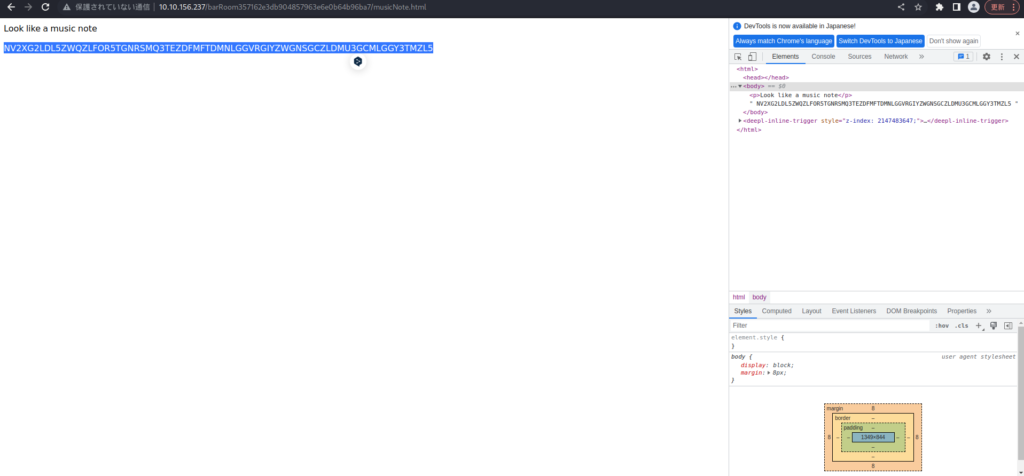

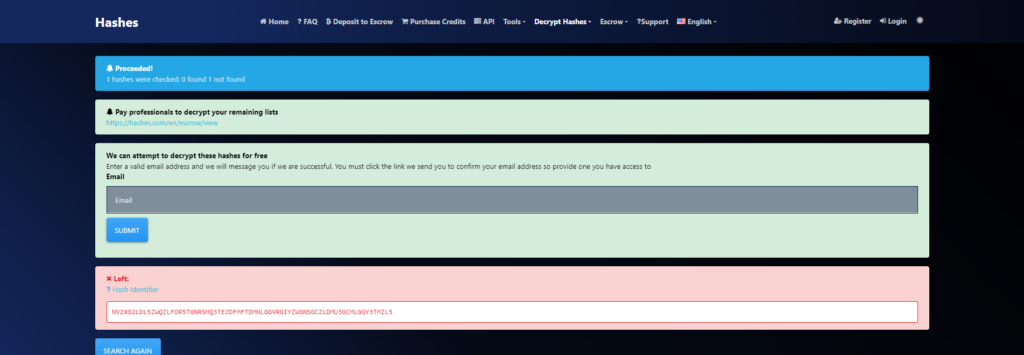

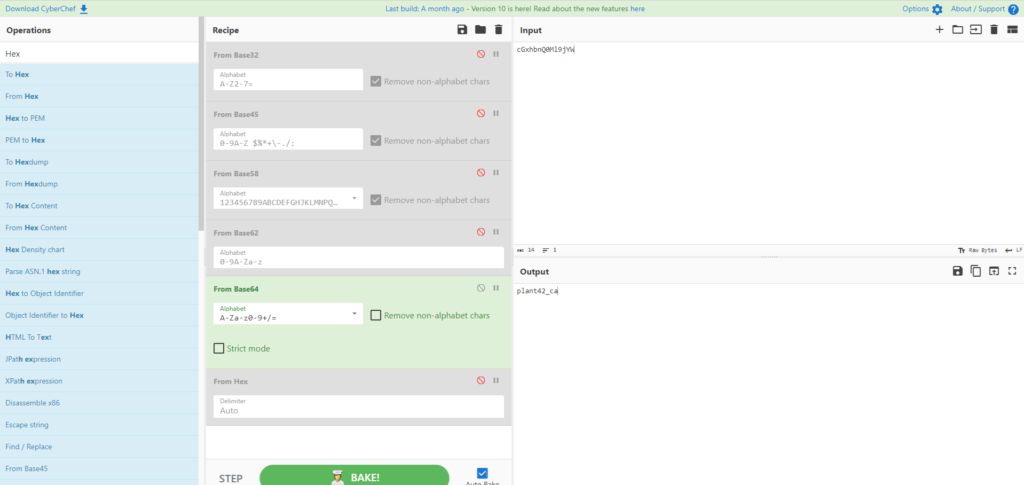

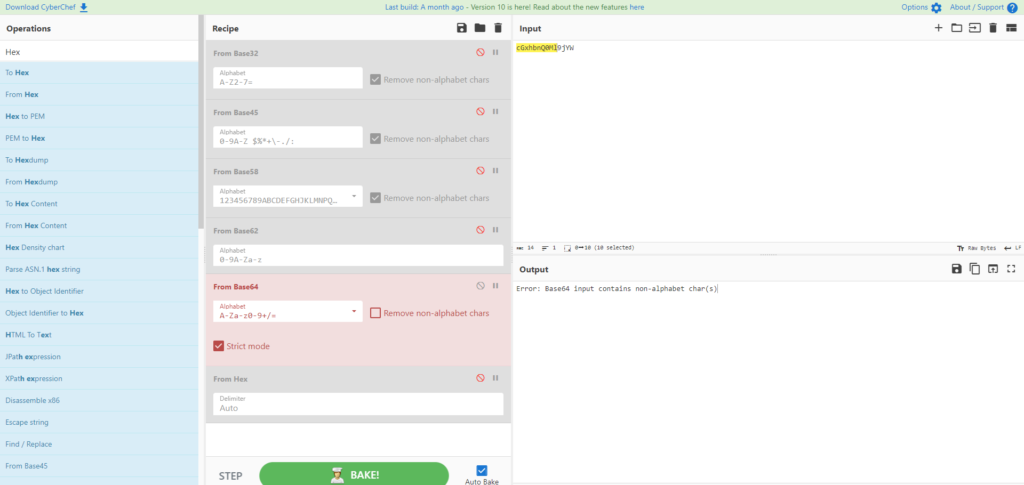

Nv2xg2ldl5zwqzlfor5tgnrsmq3tezdfmftdmnlggvrgiyzwgnsgczldmu3gcmlggy3tmzl5Una vez más, hay un hash. . .

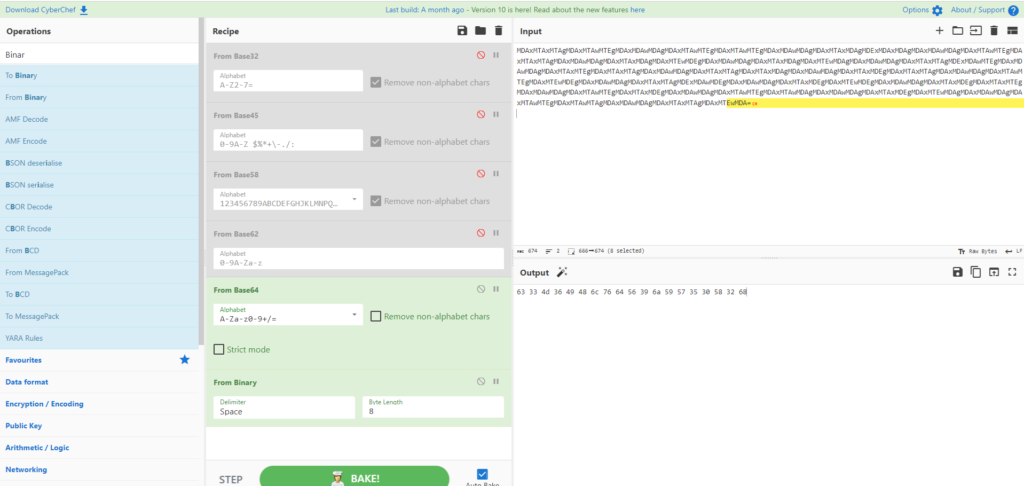

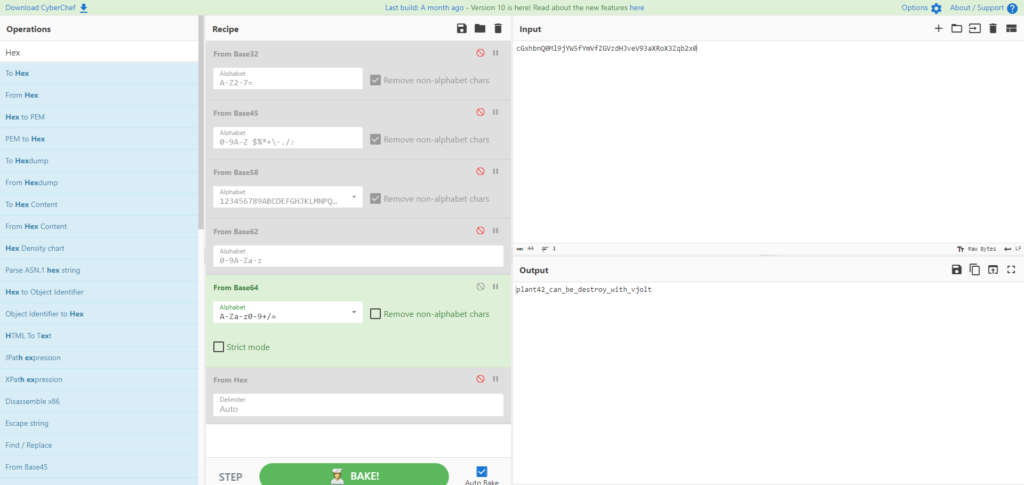

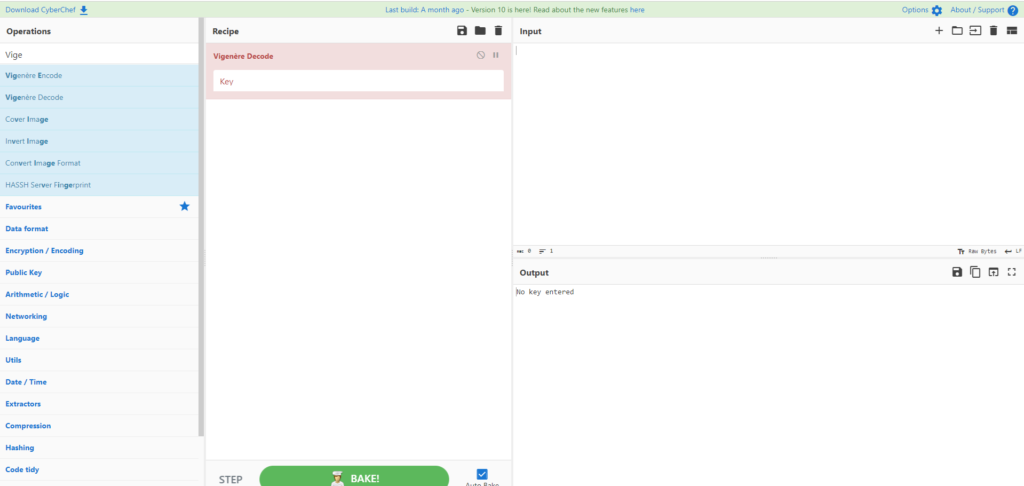

Como no había coincidencias, probé varias cosas usando https://gchq.github.io/cybebchef/

Music_sheet {362d72DeaF65F5BDC63DAECE6A1F676E}Después de probarlo, descubrí que estaba codificado en Base32. ¿Hay una mejor manera de hacerlo? . .

Respuesta

¿Cuál es la bandera del emblema de oro?

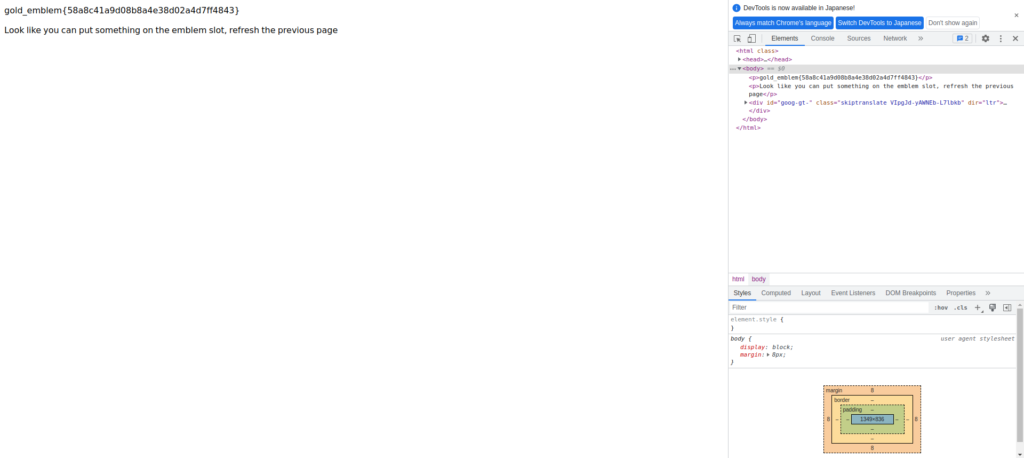

He regresado a la sala de bares.

Ahora que conoce la Music_Sheet, ingrese y envíe.

Seleccionemos SÍ.

Gold_emblem {58A8C41A9D08B8A4E38D02A4D7FF4843} Parece que puede poner algo en la ranura del emblema, actualizar la página anteriorTambién estaba Gold_Emblem.

Respuesta

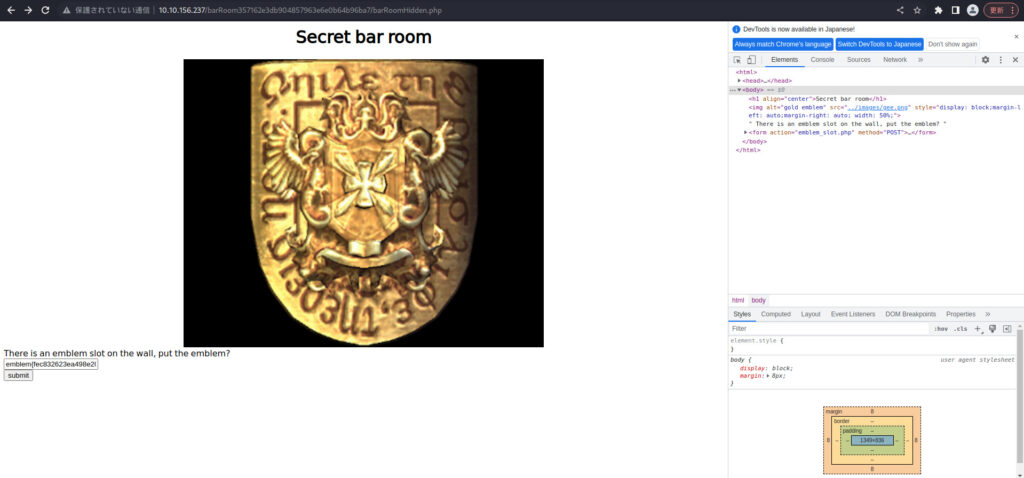

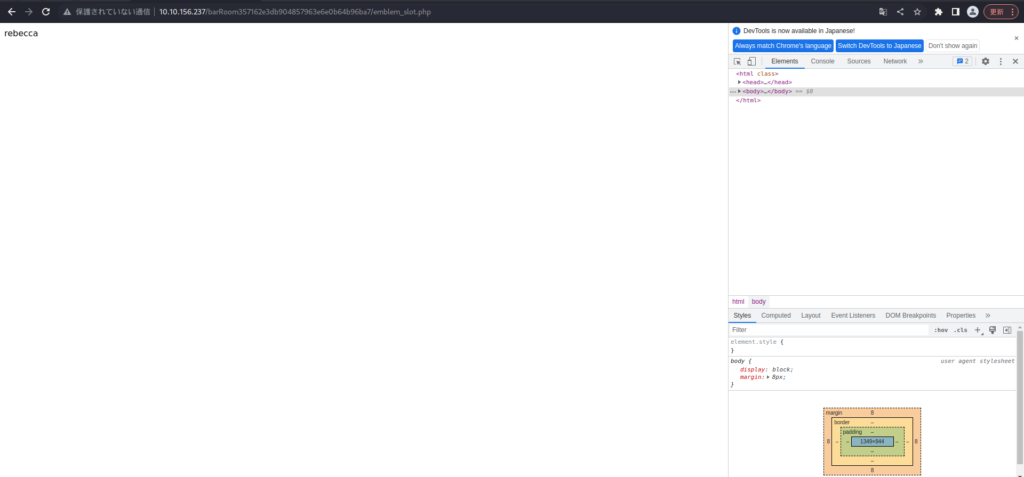

¿Cuál es la bandera de la llave del escudo?

Regresando a Secret Bar Room.

Cuando entré en "Gold_Emblem", no pasó nada, así que entré en "emblema", y pude pasar a la siguiente pantalla.

¿Es "Rebecca" una clave para algún tipo de cosas? Por ahora, tomaré una nota de esto.

Por ahora, no tengo a dónde ir, así que intentaré agregar "bandera de emblema de oro" a la parte donde no pasó nada cuando entré por primera vez en emblema.

Volvamos a la sala de comedores.

Ahora, intente ingresar "Bandera Gold Emblem" en la bandera de entrada de Emblem.

Parecía correcto.

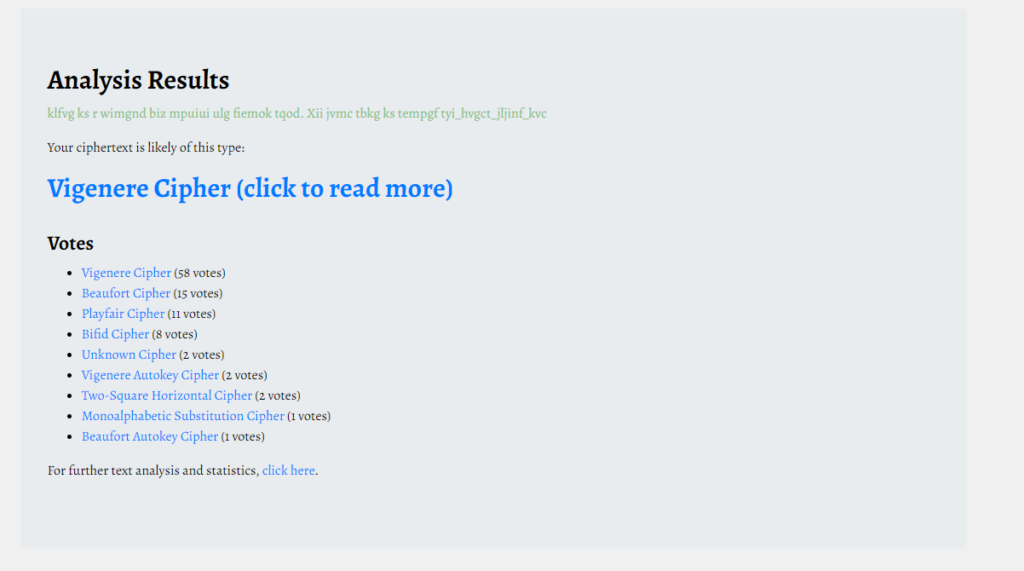

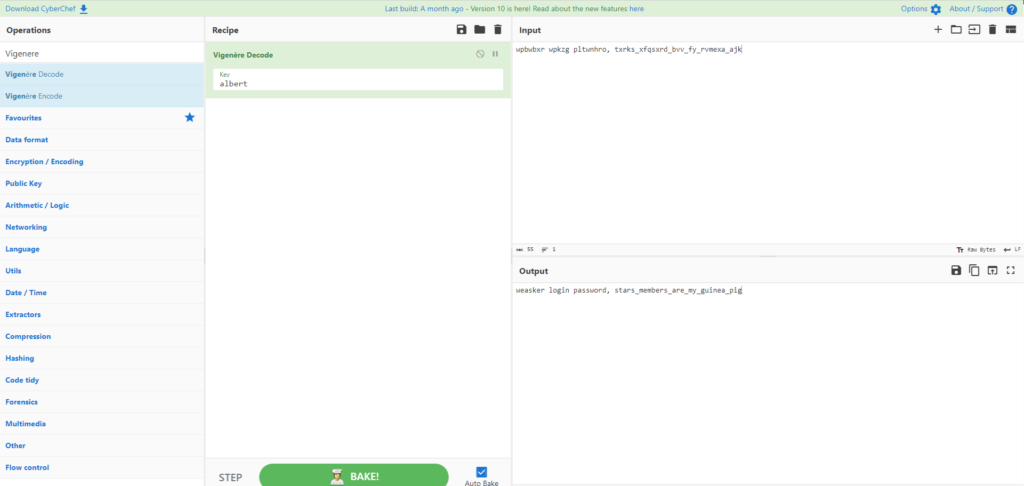

klfvg ks r wimgnd biz mpuiui ulg fiMok tqod. Xii jvmc tbkg ks tempgf tyi_hvgct_jljinf_kvcEl texto parece estar cambiado, así que probaré Cyberchef con dudas sobre ROT13.

Hmm, parece diferente.

Usemos " https://www.boxentriq.com/code-breaking/cipher-identifier

Aparentemente estaba codificado en "Vigenere Cipher".

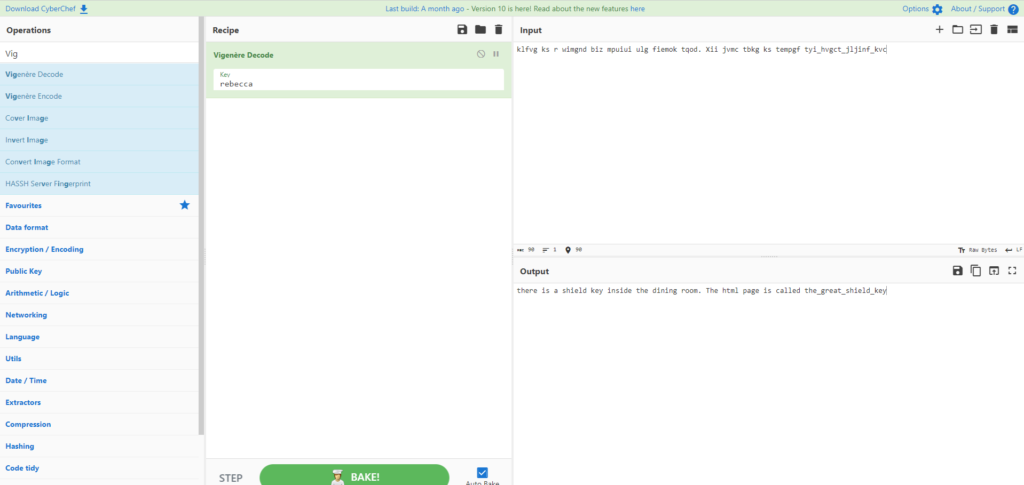

Al codificar con Vigenere, necesita una clave privada, pero podemos suponer que esto es "Rebecca".

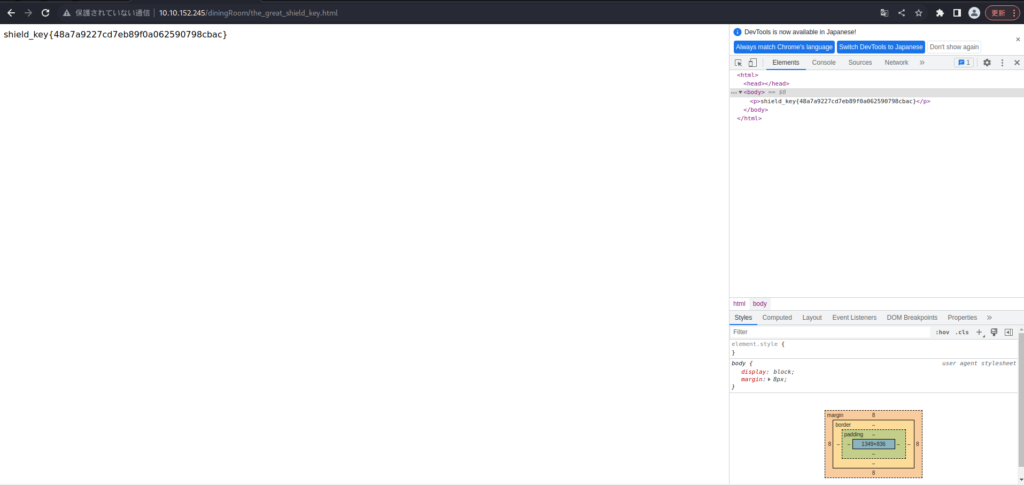

Hay una llave de escudo dentro del comedor. La página HTML se llama the_great_shield_key (hay una tecla de escudo dentro del comedor. El nombre de la página HTML es The_Great_Shield_Key.)Pude codificarlo con éxito.

shield_key {48a7a9227cd7eb89f0a062590798cbac}Respuesta

¿Cuál es la bandera de la gema azul?

A continuación, procederemos al nuevo comedor 2F.

Mirando la fuente, encontré el siguiente comentario:

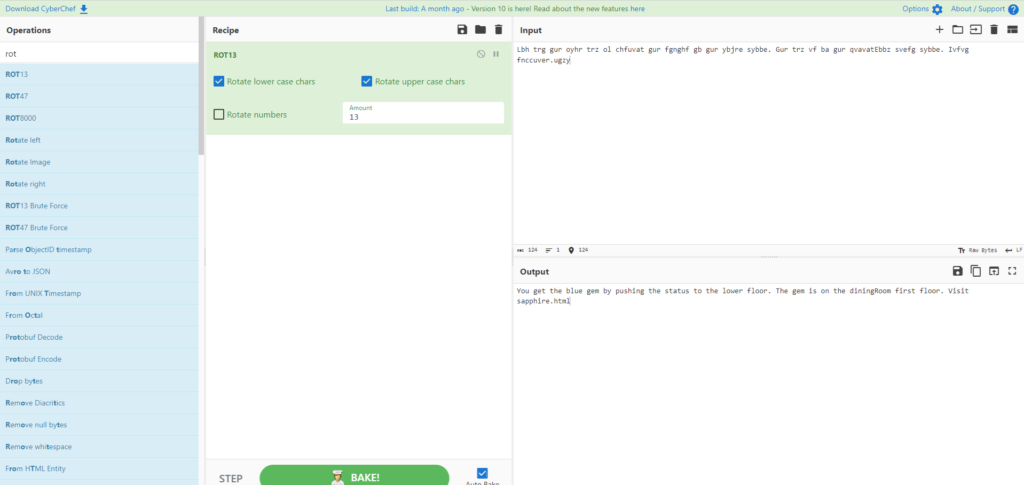

también probaré Cyberchef, sospechando de Rot13.

<!-- Lbh trg gur oyhr trz ol chfuvat gur fgnghf gb gur ybjre sybbe. Gur trz vf ba gur qvavatEbbz svefg sybbe. Ivfvg fnccuver.ugzy -->

Obtienes la gema azul empujando el estado al piso inferior. La gema está en el primer piso del comedor. Visite sapphire.html (si presiona el estado y baja las escaleras, obtendrá la joya azul. La gema está en el salón de la sala1f. Ver zafire.html)Como se esperaba, pude descifrar la cadena con ROT13.

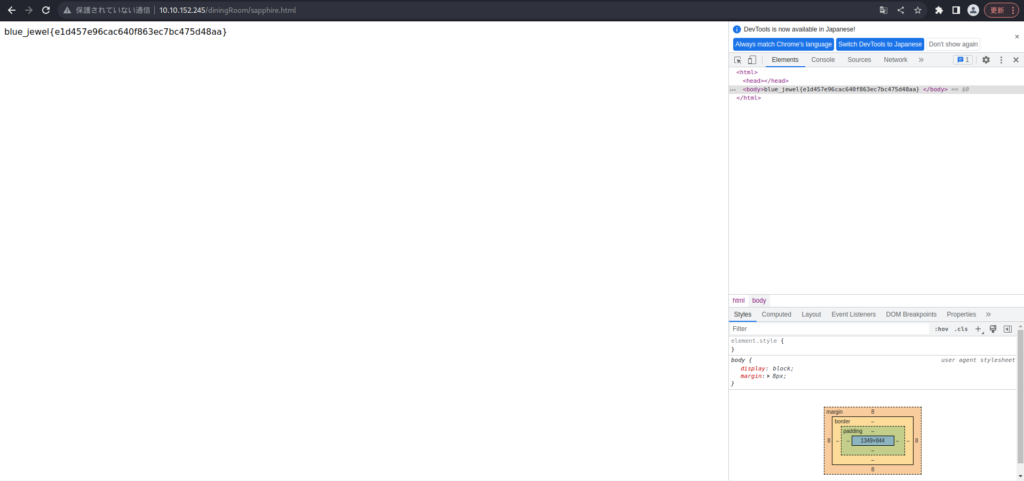

Veamos literalmente "/diningroom/sapphire.html".

Blue_jewel {E1D457E96CAC640F863EC7BC475D48AA}Respuesta

¿Cuál es el nombre de usuario FTP

A continuación, buscaremos nuestro nombre de usuario FTP.

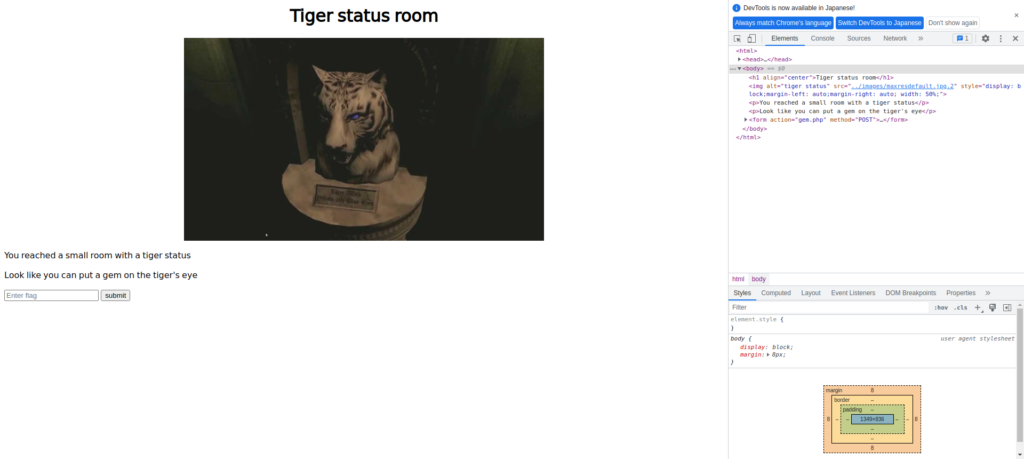

Echemos un vistazo al nuevo "/Tigerstatusroom/".

Intentaré enviar "Blue_jewel {E1D457E96CAC640F863EC7BC475D48AA}".

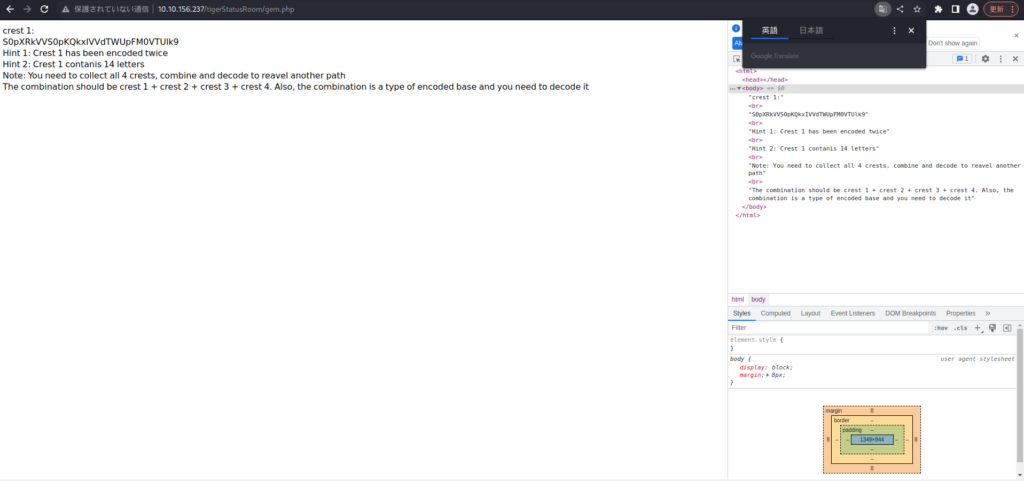

Crest 1: S0PXRKVVS0PKQKXIVVDTWUPFM0VTULK9 Sugerencia 1: Crest 1 se ha codificado dos veces Sugerencia 2: Crest 1 Contanis 14 Cartas Nota: Debe recopilar las 4 Crests, combinar y decodificar para revelar otra ruta, la combinación debe ser Crest 1 + Crest 2 + Crest 3 + Crest 4. También, la combinación de Combinación y decodifica para revelar otra ruta. Decode It -Translation Crest 1 S0PXRKVS0PKQKXIVVDTWUPFM0VTULK9 SUPER 1: El emblema 1 está codificado dos veces Tip 2: Emblema 1 Contiene 14 caracteres Nota: recolectando, combinando y descifrando los cuatro emblemas, puede seguir una ruta diferente. Las combinaciones son 1 Crest, 2 Crest, 3 Crest y 4 Crest. Además, esta combinación es un tipo de base encriptada y necesita ser descifrada.Parece que se deben combinar cuatro capas de armas.

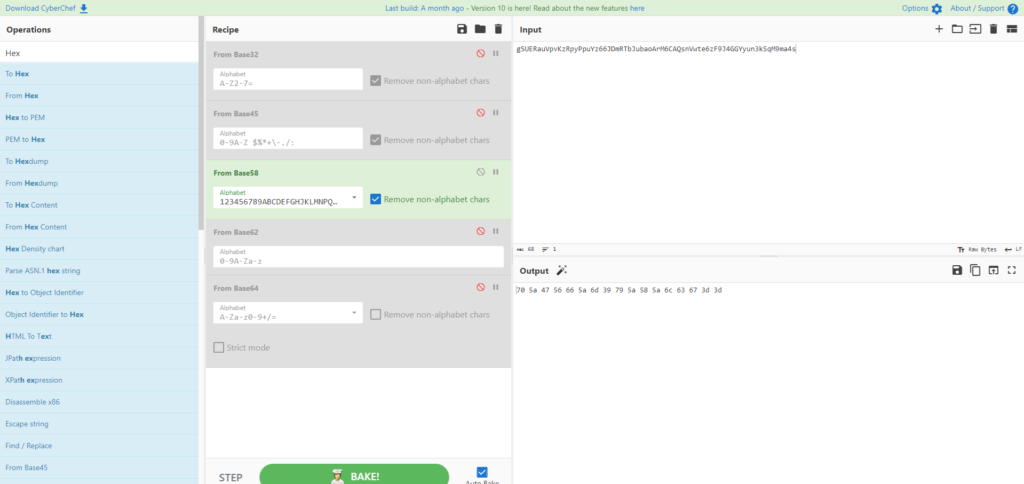

Por ahora, intentemos desentrañar el emblema 1. Parece estar codificando dos veces.

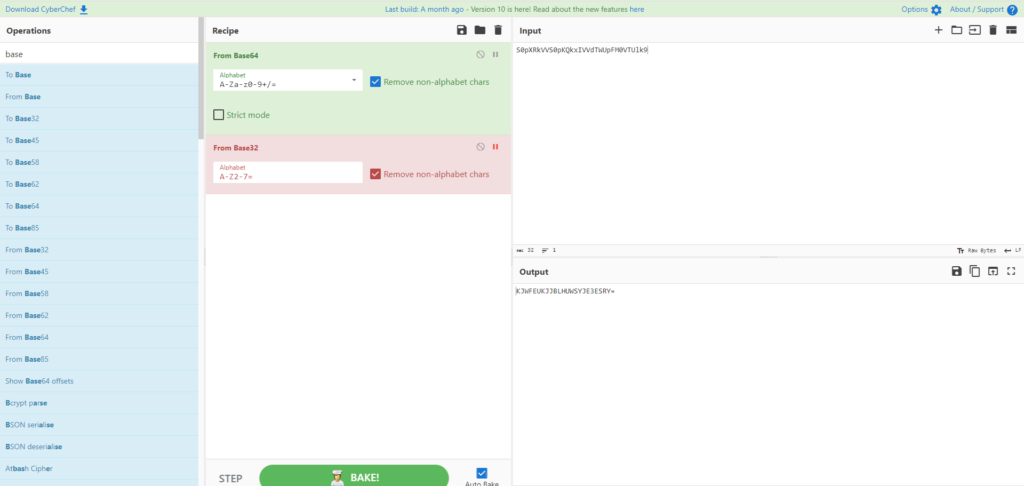

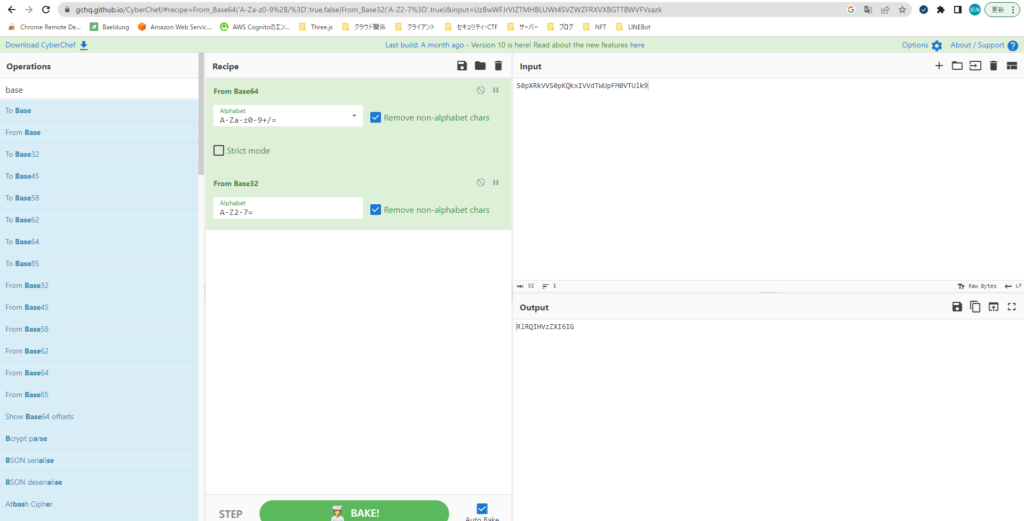

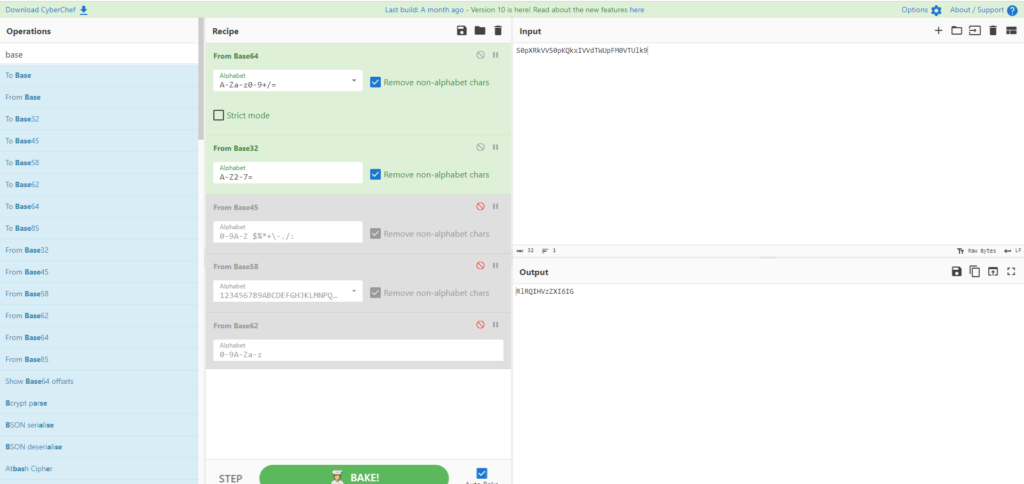

Probaré Base32-64 para ver cuál es la primera codificación.

El punto de final era "=", por lo que parecía estar decodificado correctamente.

A continuación, intente el mismo procedimiento la segunda vez.

Cuando lo decodificé en Base32, pude obtener lo siguiente:

el número de caracteres también es 14. Probablemente parece correcto.

Rlrqihvzzxi6igMuévase por las habitaciones para encontrar el escudo de armas 2.

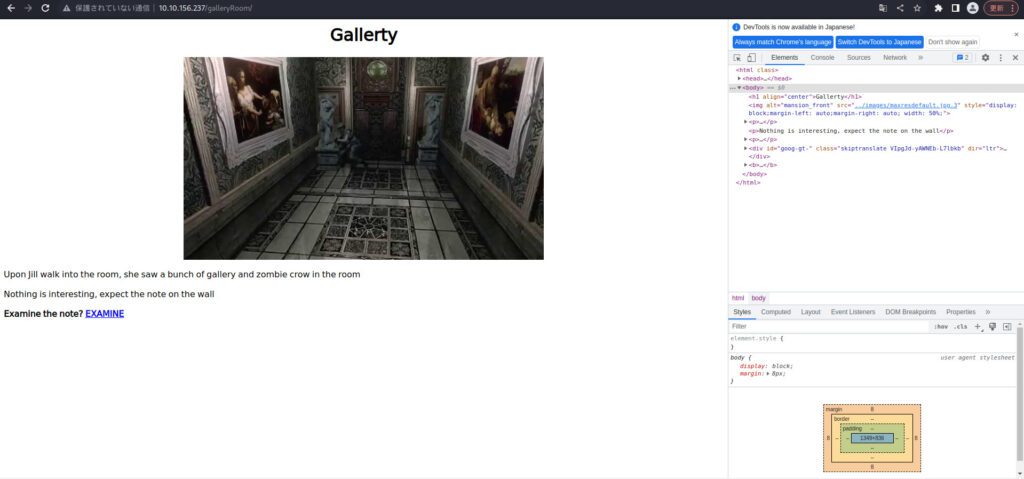

Luego, continúe a "/Galleryroom/".

Cuando seleccioné Examine, obtuve Emblem 2.

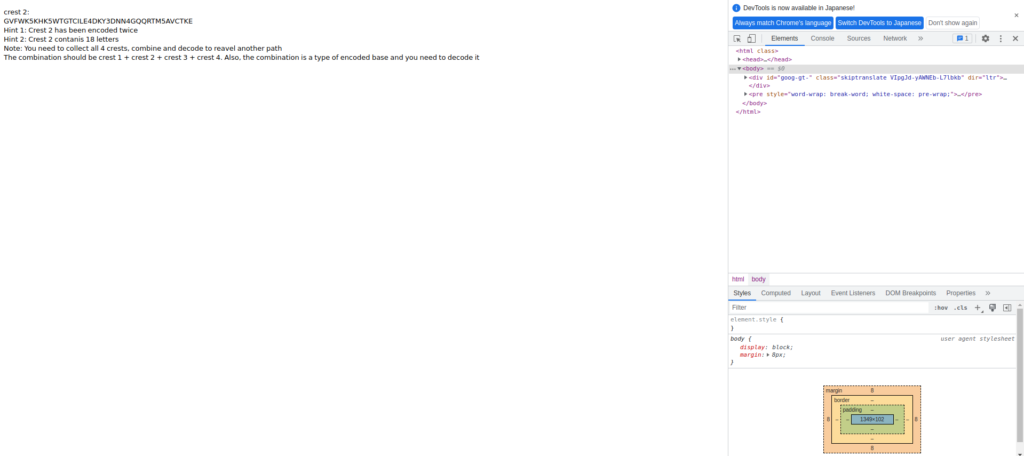

Crest 2: GVFWK5KHK5WTGTCILE4DKY3DNN4GQQRTM5AVCTKE Sugerencia 1: Crest 2 ha sido codificada dos veces Sugerencia 2: Crest 2 Contanis 18 Letters Nota: Debe recolectar las 4 Crests, combinar y decodificar para revelar otra ruta de la combinación de la combinación debe ser Crest 1 + Crest 3 + Crest 4. Base y necesitas decodificarlo -Translación emblema 2 Gvfwk5khk5wtgtcile4dky3dnnn4gqqrtm5avctke consejo 1: El emblema 2 está codificado dos veces 2: el emblema 2 contiene 18 caracteres nota: puedes seguir una ruta diferente mediante la recolección de, combinando y descifrando los cuatro emblemas. Las combinaciones son 1 Crest, 2 Crest, 3 Crest y 4 Crest. Además, esta combinación es un tipo de base encriptada y necesita ser descifrada.Una vez más, está codificado dos veces. . .

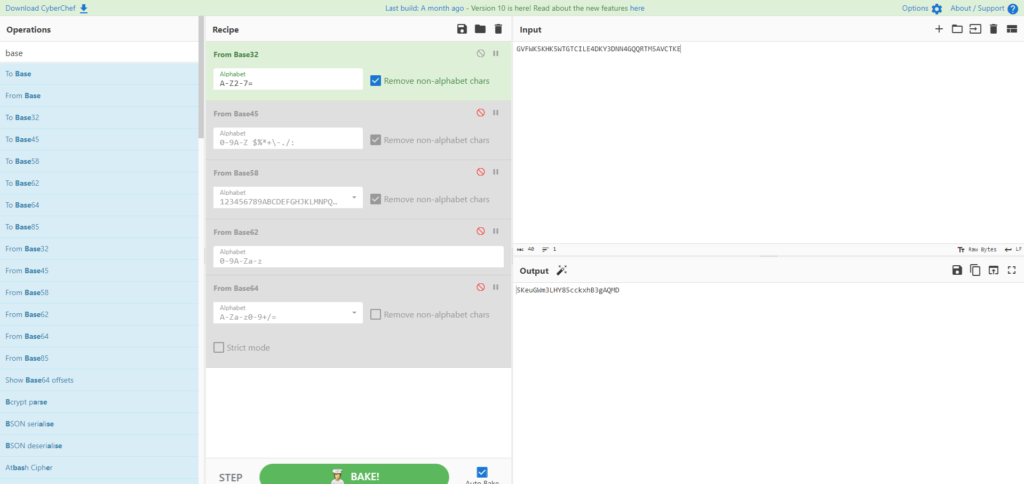

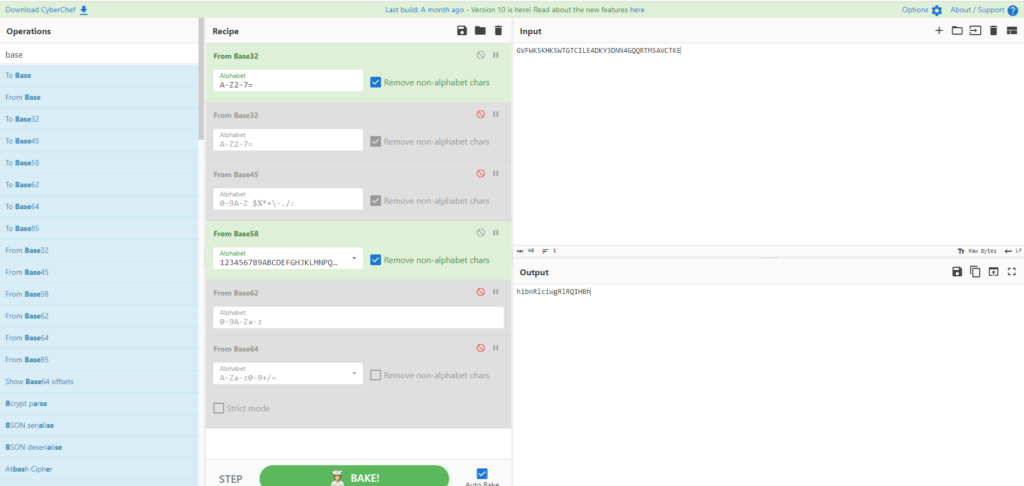

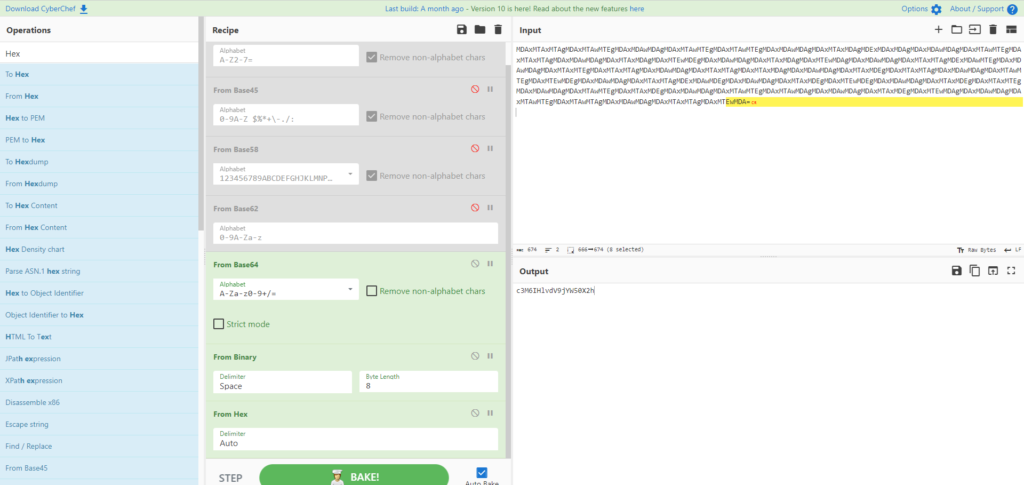

Intentaré lo mismo de Base32 a 64.

Parece que Base32 puede generar la cadena correcta.

Intente decodificar la segunda vez también.

La cadena correcta era base58.

El número de caracteres también es correcto, por lo que creo que lo siguiente es correcto.

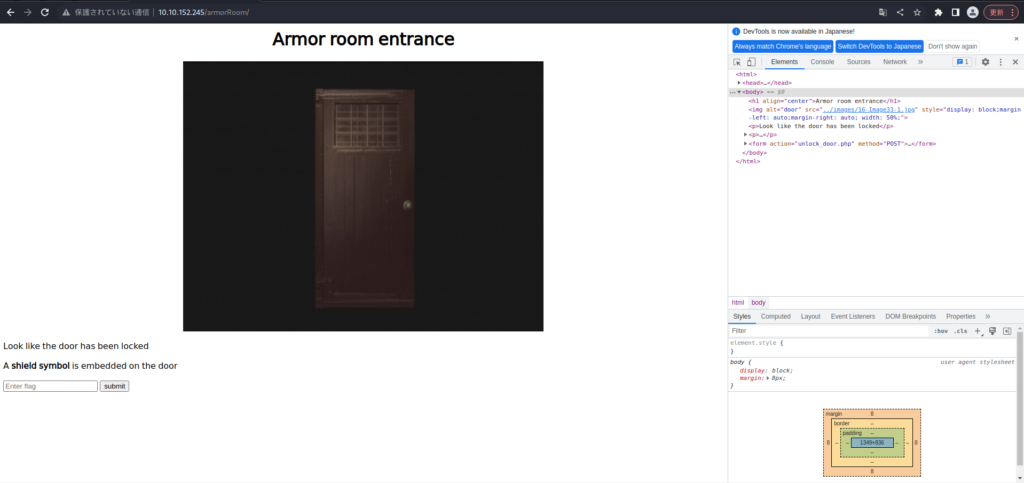

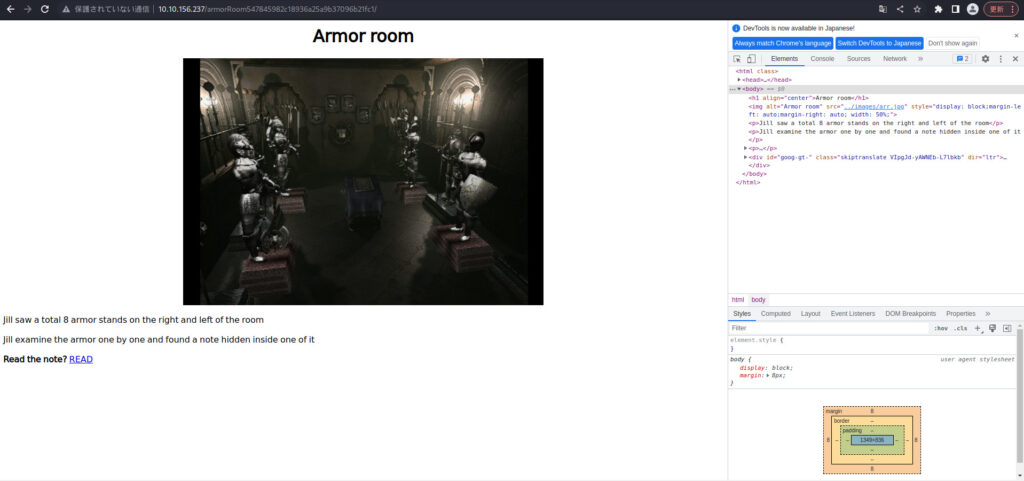

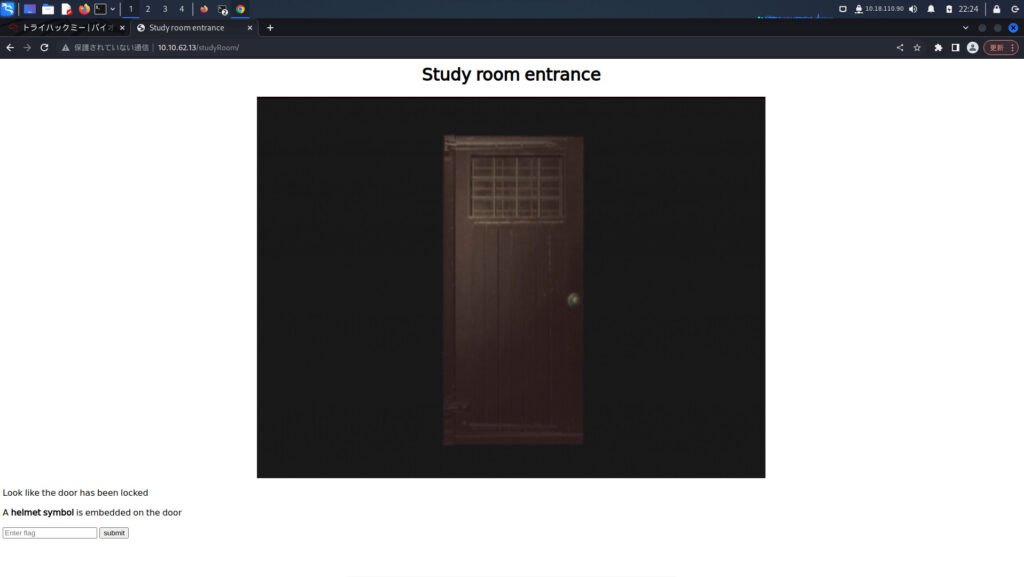

h1bnrlciwgrlrqihbhA continuación, nos mudaremos a "/Armorroom/" y buscaremos emblema 3. (/Sala de estudio/bandera de llave del casco requerido ...)

Ingrese "Bandera de teclas de escudo" y envíe.

Lo puse en la sala de armadura.

Intente seleccionar Leer. .

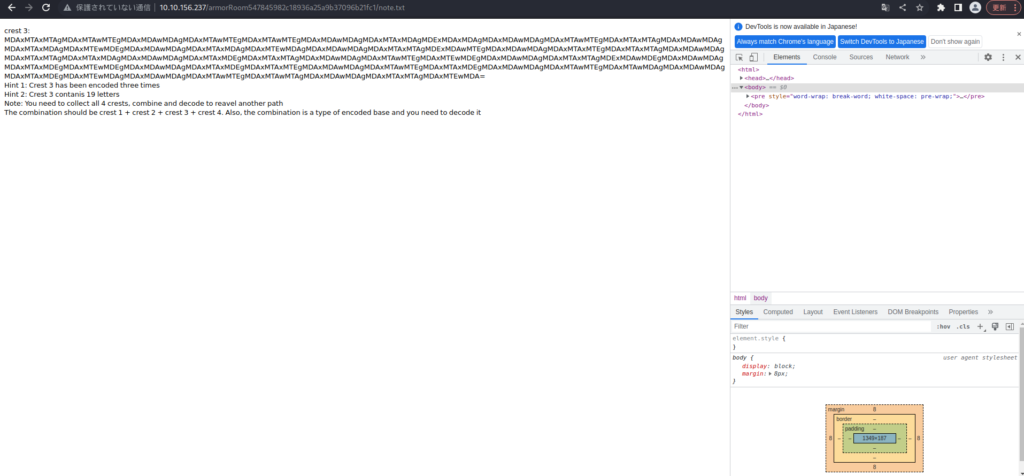

Crest 3: = Sugerencia 1: Crest 3 se ha codificado tres veces sugerencia 2: Crest 3 Contanis 19 Letras Nota: Debe recolectar las 4 crestas, combinar y decodificar para revelar otra ruta, la combinación debe ser Crest 1 + Crest 2 + Crest 3 + Crest 4. Además, la combinación es un tipo de base encodada y debe decodificarlo - El Ej. Crest 3 contiene 19 caracteres Nota: recopilar, sintetizar y descifrar las cuatro crestas para tomar otro camino. Las combinaciones son 1 Crest, 2 Crest, 3 Crest y 4 Crest. Además, esta combinación es un tipo de base encriptada y necesita ser descifrada.Luego, fue codificado tres veces. . .

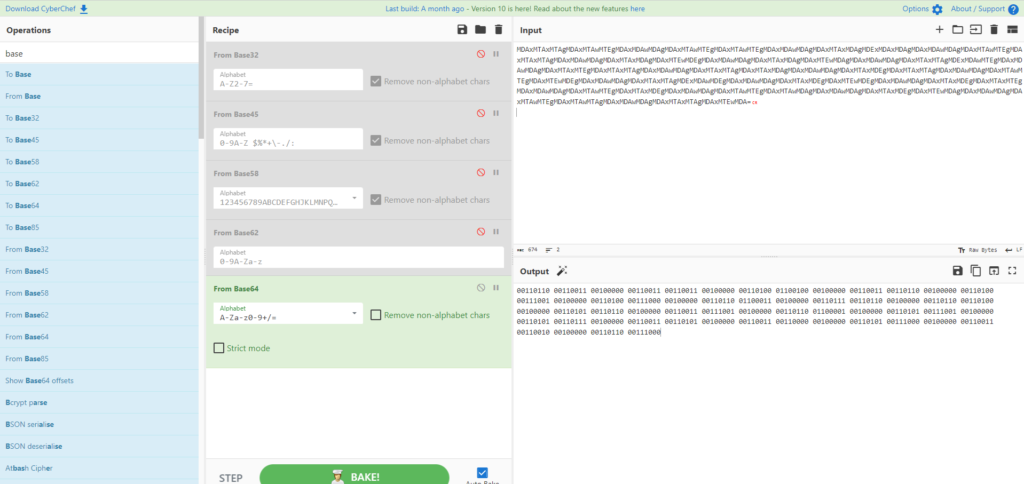

Primero, intentaré usar Base32-64.

Base64 parece ser correcto.

El resultado de la salida es binario (datos binarios), por lo que decodifica el binario.

Cuando lo decodificé en binario, obtuve hexadecimal (hex).

Intentaré decodificarlo con hex.

Logré decodificarlo. ¡El número de caracteres también parece ser correcto!

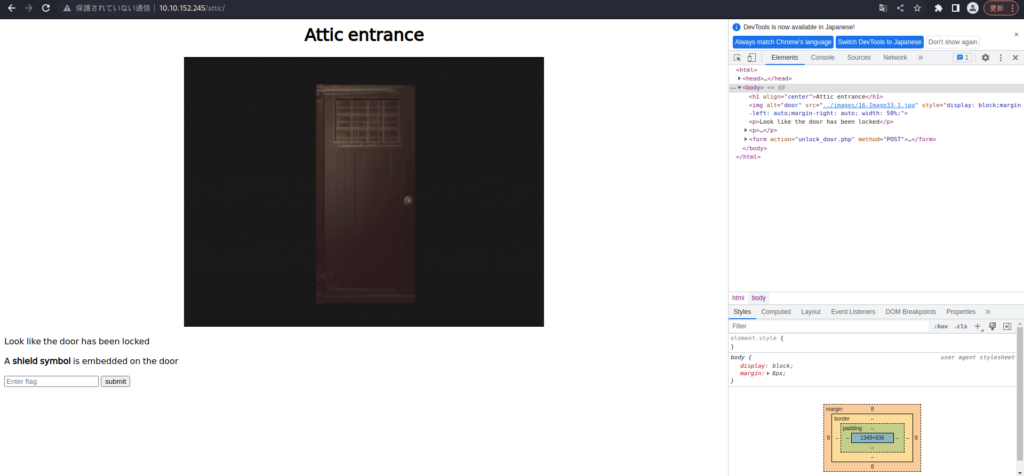

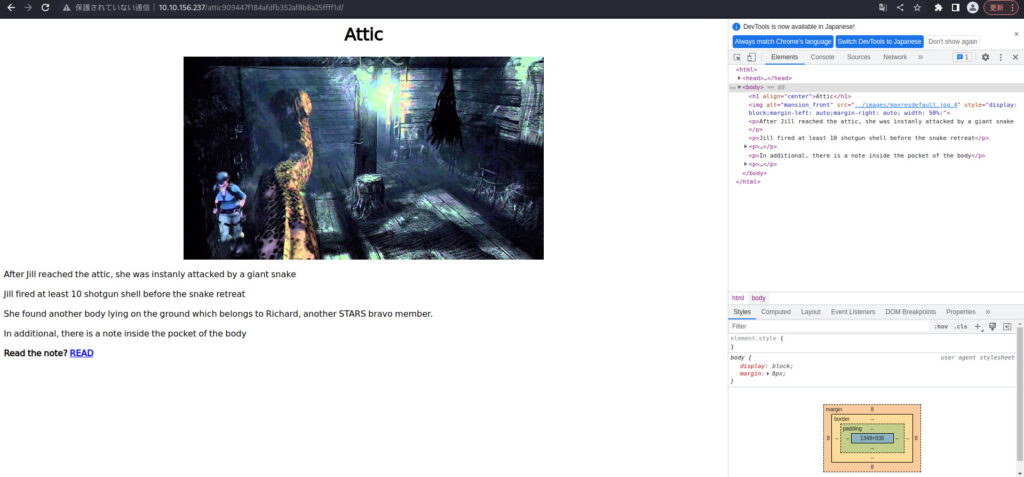

C3M6IHLVDV9JYW50X2HSerás redirigido a la última habitación "/Attic/".

También necesitas un símbolo shleld.

Hay una nota, intentemos leer.

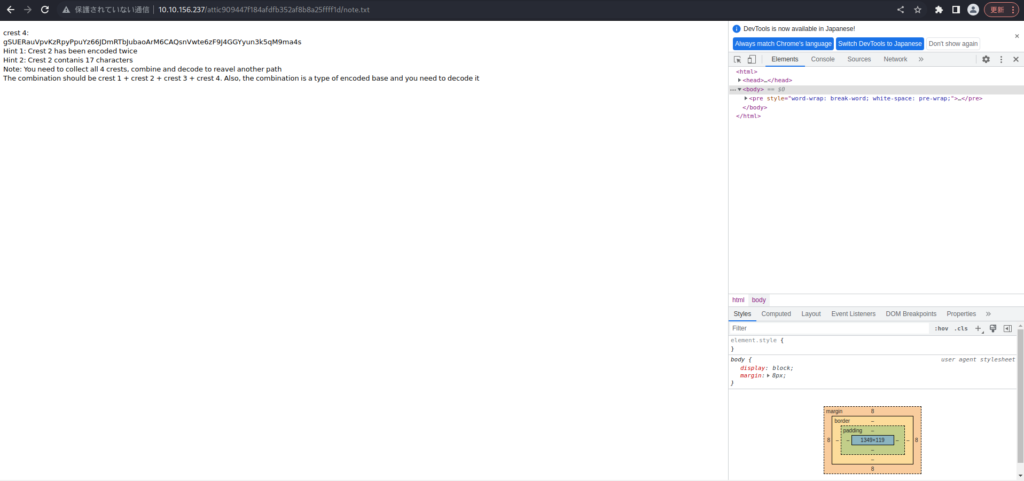

Crest 4: GsUERUVPVKZRPYPPUYZ66JDMRTBJUBAOARM6CAQSNVWTE6ZF9J4GGYYUN3K5QM9MA4S 2 + Crest 3 + Crest 4. Además, la combinación es un tipo de base codificada y debe decodificarla - Emblema de traducción 4 GSUERAVPVKZRPYPPUYZ66JDMRTBJUBAOARM6CAQSNVWTE6ZF9J4GGYYUN3K5QM9MA4S TIP 1: EMBLEMA 2 CON CUTA CUTA: CONTINUA 2: CONTINUA 2: CONTUDA 2: CONTUCTO: EMBLEMA 2: EMBLEMA: EMBLEMA: EMBLEMA: EMBLEM Vaya a un camino diferente recolectando, combinando y descifrando los cuatro emblemas. Las combinaciones son 1 Crest, 2 Crest, 3 Crest y 4 Crest. Además, esta combinación es un tipo de base encriptada y necesita ser descifrada.Dice Emblem 2, pero probablemente se refiere al emblema 4. Creo que fue un error. . .

Por ahora, olvídate de los detalles. . . Vamos a decodificarlo.

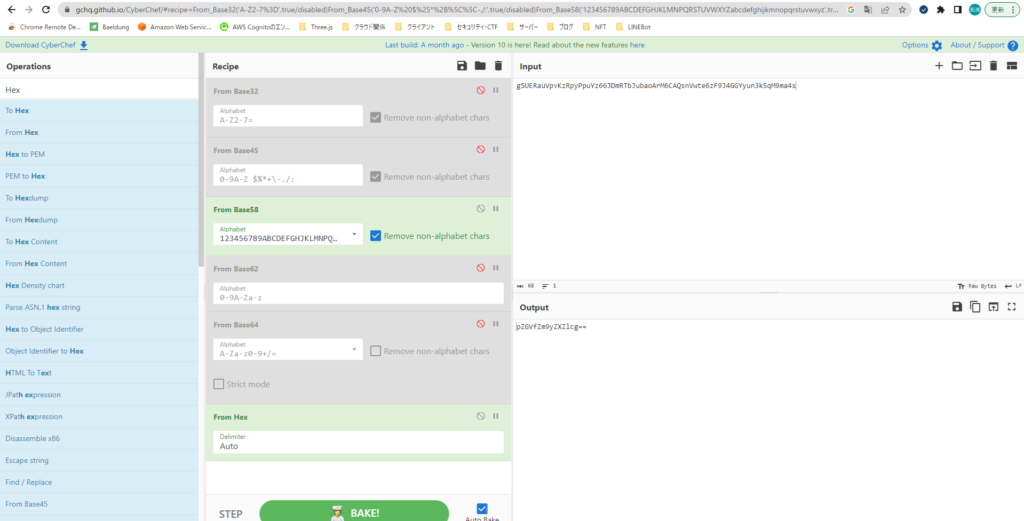

Esta vez, probaré Base32-64 como antes.

Base58 parece ser correcto.

Es hexadecimal (hex), así que intentaré decodificarlo.

Parece correcto a continuación.

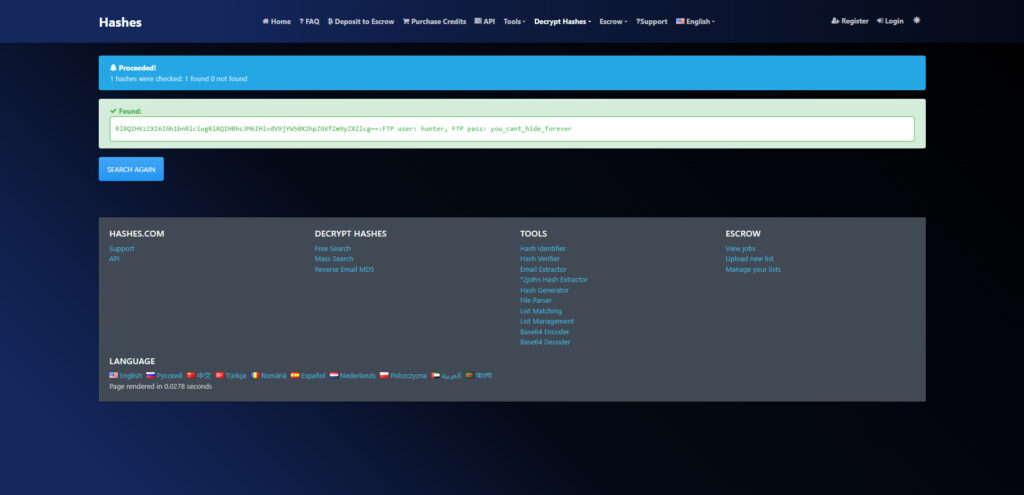

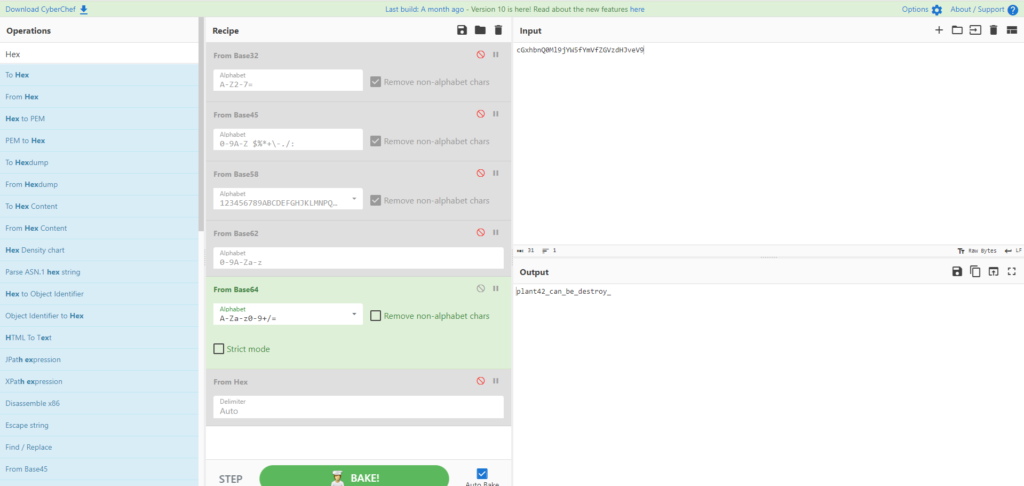

pzgvfzm9yzxzlcg ==Si conecta los emblemas 1 a 4, verá lo siguiente:

RlrqiHVzzxi6igh1bnrlciwgrlrqiHBHC3M6IHLVDV9JYW50X2HPZGVFZM9YZXZLCG ==Por ahora, intentaré jugar hash.

Aparentemente era base64. Pude obtener el usuario de FTP y pasar.

Usuario de FTP: Hunter, FTP Pass: You_Cant_Hide_ForeverRespuesta

¿Cuál es la contraseña FTP?

Esta respuesta es el pase de antes.

Respuesta

La casa de guardia

Después de obtener acceso al servidor FTP, debe resolver otro rompecabezas .

Así que iré al servidor FTP por ahora.

┌── (Hacklab㉿hackLab)-[~] └─ $ ftp hunter@10.10.156.237 conectado a 10.10.156.237. 220 (VSFTPD 3.0.3) 331 Especifique la contraseña. Contraseña: 230 Iniciar sesión exitosa. El tipo de sistema remoto es UNIX. Uso del modo binario para transferir archivos. FTP> Pude acceder al servidor FTP de forma segura con el usuario y pasar anteriormente mencionado.

¿Dónde está el directorio oculto mencionado por Barry?

Primero, buscan un directorio oculto.

FTP> LS 229 Entrando el modo pasivo extendido (|| 10379 |) 150 Aquí viene el listado del directorio. -rw-r-r-- 1 0 0 7994 SEP 19 2019 001-key.jpg -rw-r-r-- 1 0 0 0 2210 sep 19 2019 002-key.jpg -rw-r-r-r-- 1 0 0 2146 sep 19 2019 003-key.jpg --rw-r--r-- 1 0 0 121 sep 19 2019 Helmet_key.txt. 0 170 SEP 20 de 2019 IMPORTANTE.TXT 226 DIRECTORIO SEND OK.Por ahora, tengo un archivo y algo que parece una clave, así que lo dejaré caer localmente.

ftp> mget * mget 001-key.jpg [Anpqy?]? 229 Entrando en modo pasivo extendido (||| 51303 |) 150 ABRIBA EN CONEXIÓN DE DATOS DE MODO BINARIO PARA 001-KEY.JPG (7994 bytes). 100% | ********************************************************************************************************************************************************************************************************************************************************Ios*****************ios***********************ios ****************************************************************************************************************************************************************************************************************************************************Ios ****************************************************************************************************************************************************************************************************************************************************Ios **************************************************************************************************************************************************************************************************************************************************************************Ios*******************ios Transferencia completa. 7994 bytes recibidos en 00:03 (2.39 kib/s) mget 002-key.jpg [¿Anpqy?]? 229 Entrando en modo pasivo extendido (||| 24041 |) 150 APRENDIDA DE LA CONEXIÓN DE DATOS DE MODO BINARIO PARA 002-KEY.JPG (2210 bytes). 100% | ************************************************************************************************************************************************************************************************************A* *****************************************************************************************************************************************-- ********************************************************************************************************************************Ía *****************************************************************************************************************************************-- ********************************************************************************************************************************Ía *****************************************************************************************************************************************-- *****************************************************************************************************************************************-- *****************************************************************************************************************************************-- Conexión de datos de modo binario para 003-key.jpg (2146 bytes). 100% | **********************************************************************************************************************Ía ***********************************************************************************************************************************************************-- ***********************************************************************************************************************************************************-- **************************************************************************************************************************************************** contra ***********************************************************************************************************************************************************-- **************************************************************************************************************************************************** contra ***********************************************************************************************************************************************************-- **************************************************************************************************************************************************** contra 229 Entrando en modo pasivo extendido (||| 28546 |) 150 ABRIBA EN CONEXIÓN DE DATOS DE MODO BINARIO PARA HELMET_KEY.TXT.GPG (121 bytes). 100% |******************************************************************************************************************************************************************************************************************************** ********************************************************************************************************************************************************** contra ********************************************************************************************************************************************************** contra ********************************************************************************************************************************************************** contra 00:00 (0.38 kib/s) mget importante.txt [¿Anpqy?]? 229 Entrando en modo pasivo extendido (||| 57273 |) 150 ABRIBA ENCENDIDO DE DATOS DE MODO BINARIO PARA IMPORTANTE.TXT (170 bytes). 100% | ********************************************************************************************************************************************************************************************************************************************************Ios*****************ios***********************ios ****************************************************************************************************************************************************************************************************************************************************Ios ****************************************************************************************************************************************************************************************************************************************************Ios **************************************************************************************************************************************************************************************************************************************************************************Ios*******************ios 226 Transferencia completa. 170 bytes recibidos en 00:00 (0.67 kib/s) ftp> Lo primero que me gustaría hacer es "importante.txt".

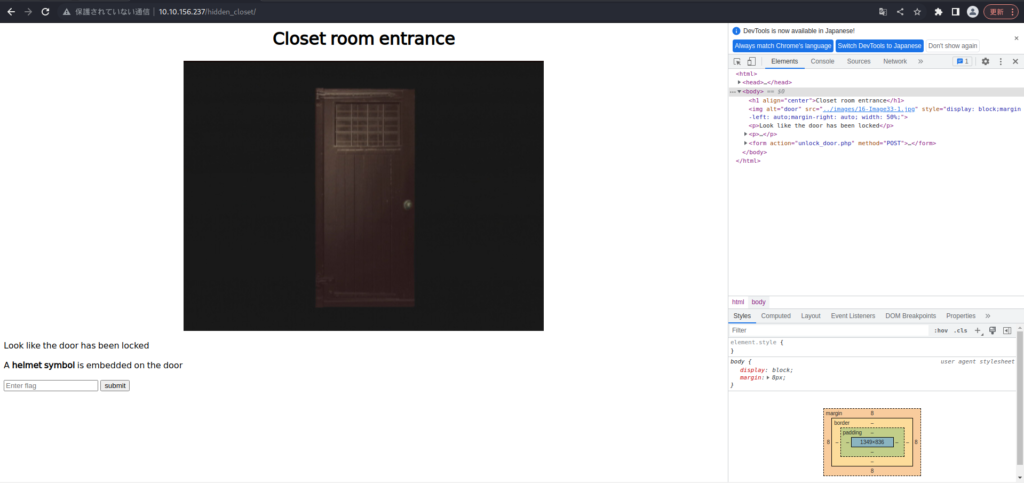

┌── (Hacklab㉿hackLab)-[~/Tryhackme/Biohazard] └─ $ Cat importante.txt Jill, creo que la tecla del casco está dentro del archivo de texto, pero no tengo idea de descifrar cosas. Además, me encuentro con A / Hidden_Closet / Door, pero estaba cerrado. De Barry - Traducción Esta es Jill, creo que la clave del casco está en el archivo de texto, pero no hay pistas para el descifrado. También me encontré con la puerta a /Hidden_Closet /, pero estaba cerrado. Porque, BarryEl directorio oculto parece ser "/Hidden_Closet/".

Respuesta

Contraseña para el archivo cifrado

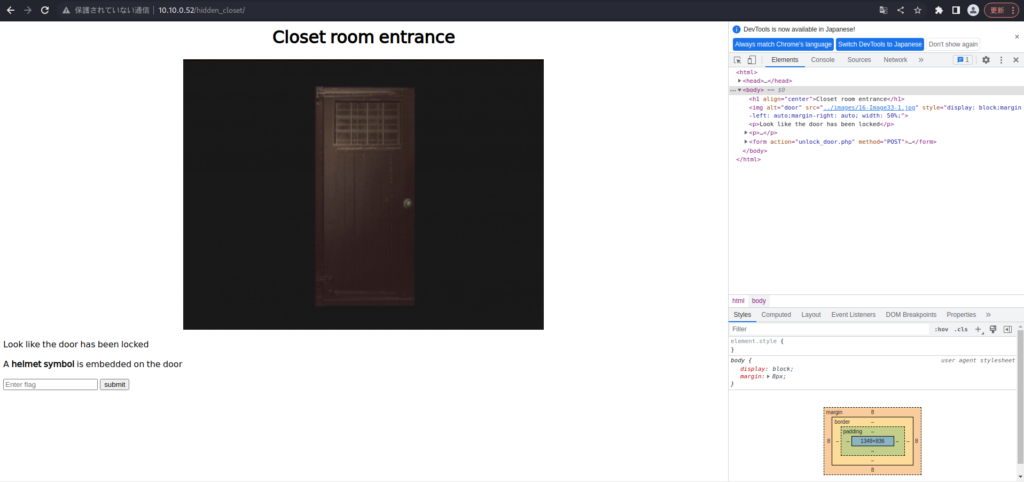

Primero, veamos el directorio oculto "/Hidden_Closet/".

Te dicen que necesitas un símbolo de casco, así que busquemos un símbolo de casco.

El que sospecha es casco_key.txt.gpg, pero desafortunadamente está bloqueado.

Parece que es necesario descifrar 00x-key.jpg.

Comenzaré desde el principio. Primero lo busqué con Exiftool, pero no había una gran información.

Solo para estar seguro, extraí el archivo usando Steghide.

┌── (HackLab㉿hackLab)-[~/Tryhackme/Biohazard] └─ $ Steghide Extract -Sf 001-Key.jpg Ingrese la frase de contraseña: escriba datos extraídos a "Key-001.txt".Pude extraer Key-001.txt.

┌── (Hacklab㉿hackLab)-[~/TryhackMe/BioHazard] └─ $ LL Total 28 -rw-R-1 Hacklab Hacklab 7994 Septiembre 19 2019 001-Key.jpg -rw-r--r-- 1 Hacklab Hacklab 2210 Septiembre de 2019 002-key.jpg-rw-r--r-- 1 Hacklab 2146 Hacklab 2210 Septiembre de 2019 002-key.jpg-rw-r--r-- 1 Hacklab 2146 Hacktlab 2210 Septiembre 19 de septiembre de 2019 002-key.jpg-rw-r--r-- 1 Hacklab 2146 Hacktlab 2210 Septiembre de 2019 002-key.jpg-rw-r--r-- 1 Hacklab Hacklab 2146 Staft Statautre de 19. 2019 003-key.jpg -rw-r--r-- 1 Hacklab Hacklab 121 19 de septiembre de 2019 Helmet_key.txt.gpg -rw-r--r-- 1 Hacklab Hacklab 170 20 de septiembre de 2019 IMPORTANTE.TXT -RW-R-R-- 1 HACKLAB HACKLAB 15 15 de abril 21:55 Key-001.txt ┌── (Hacklab㉿hackLab)-[~/Tryhackme/Biohazard] └─ $ Cat Key-001.txt CGXHBNQ0ML9JYW

Cuando revisé el contenido parecía un hash de algo.

Creo que es Base64, pero si lo establece en modo estricto, causará un error, por lo que no hay suficiente información.

Resolvamos 002-key.

Cuando miré la meta información en Exiftool, encontré un hash.

┌── (Hacklab㉿hackLab)-[~/Tryhackme/Biohazard] └─ $ exiftool 002-key.jpg Número de versión exiftool: 12.57 Nombre del archivo: 002-key.jpg Directorio :. Tamaño del archivo: 2.2 KB Modificación del archivo Fecha/Hora: 2019: 09: 19 15: 08: 31+09: 00 Fecha de acceso del archivo/hora: 2023: 04: 20 21: 47: 47+09: 00 Cambio de inodoro de archivo/hora: 2023: 04: 20 21: 47: 47+09: 00 Permiso de archivo: -rw-R-- Tipo de archivo: JP Tipo de archivo JPeg: Imagen/JPEG JFIF Versión: 1.01 Unidad de resolución: Ninguna X Resolución: 1 Y Resolución: 1 Comentario: 5FyMVFZGVZDHJVEV9 Ancho de imagen: 100 Altura de la imagen: 80 Proceso de codificación: Progresivo DCT, Huffman Bits de codificación por muestra: 8 Componentes de color: 3 Y CB CR SUB SAMPLING: YCBCR4: 2: 0 (2 2) Tamaño de imagen: 100x80: Color Componentes: 3 Y CB CR SUB SAMPLING: YCBCR4: 2: 0 (2 2) Tamaño de imagen: 100X80El hash está en el comentario.

Cuando lo conecté, salió algo que parecía una cuerda.

También resolveré el final 003.

Esto también ejecuta ExifTool.

┌── (Hacklab㉿hackLab)-[~/Tryhackme/BioHazard] └─ $ exiftool 003-key.jpg Número de versión exiftool: 12.57 Nombre del archivo: 003-key.jpg Director :. Tamaño del archivo: 2.1 KB Modificación del archivo Fecha/Hora: 2019: 09: 19 15: 19: 17+09: 00 Fecha de acceso del archivo/hora: 2023: 04: 20 21: 47: 49+09: 00 Cambio de inodo de archivo Fecha/Hora: 2023: 04: 20 21: 47: 49+09: 00 Permiso de archivo: --RW-R-- Tipo de archivo JP Imagen/JPEG JFIF Versión: 1.01 Unidad de resolución: Ninguna X Resolución: 1 Y Resolución: 1 Comentario: Comprimido por JPEG-Recompress Ancho de imagen: 100 Altura de la imagen: 80 Proceso de codificación: Progresivo DCT, Huffman Coding Bits por Muestra: 8 Componentes de color: 3 y CB CR SUB SAMPLACIÓN: YCBCR4: 2: 0 (2 2) Tamaño de imagen: 100x80 MEGAPENTALES: 3 y CB CR SUB SAMPLACIÓN: YCBCR4: 2: 0 (2 2) Tamaño de imagen: 100x80 MEGAPENTALES: 3 y CB CR SUB SAMPLACIÓN: YCBCR4: 2: 0 (2 2 2) Tamaño de imagen: 100x80 MEGAXEL

Esto también se declaró en el comentario: "Comprimido por JPEG-Recompress".

Se dice que se comprime con JPEG-Recompress, por lo que me descomprimiré usando Binwalk.

┌── (Hacklab㉿hackLab)-[~/tryhackme/biohazard] └─ $ binwalk -e 003-key.jpg decimal hexadecimal Descripción ----- 0 0x0 JPEG Image Data, 14, Nombre: Nombre 1.01 1930 0x78a Datos de archivos ZIP, al menos v2.0 para extraer, Tamaño sin apropiado: Nombre: Nombre: Nombre de 1930. 0x84c Fin del archivo Zip, pie de página: 22Pude descongelarlo de forma segura. Echemos un vistazo al contenido.

┌── (Hacklab㉿hackLab)-[~/tryhackme/biohazard] └─ $ cd _003-key.jpg.extractado ┌─se (hacklab㉿hacklab)-[~/tryhackme/biohazard/_003-key.jpg.extrated] └ $ ll total 8 -rw-r-1 hacklab-r-1 hacklab-r-1 hacklab-r-1 hacklab-1 hacklab-r-1 hacklab-r-1 hacklab-1 hacklab-r-1 hacklab-1 hacklab-r-1 HACT 20 de abril 22:03 78A.ZIP -RW-R-R-- 1 Hacklab Hacklab 14 de septiembre de 2019 Key-003.txt ┌── (HackLab㉿hackLab)-[~/TryhackMe/Biohazard/_003-Key.jpg.extracted] └─ $ Cat-003.txt 3axrox3zqb2x0000Hubo Key-003.txt, se encontró el último hash.

Respuesta

¿Cuál es la bandera de la llave del casco?

Usemos las teclas de arriba para mirar cascan_key.txt.gpg.

┌── (HackLab㉿hackLab)-[~/Tryhackme/BioHazard] └─ $ GPG Helmet_key.txt.gpg GPG: *Advertencia *: No se especificó el comando. Adivinemos lo que significa ... GPG: AES256.CFB GPG de datos cifrados: encriptado con 1 frase de pasesParece que hay una bandera de llave de casco en casco_key.txt.

┌──(hacklab㉿hacklab)-[~/tryhackme/biohazard] └─$ ll Total 36 -rw-r--r-- 1 hacklab hacklab 7994 September 19 2019 001-key.jpg -rw-r--r-- 1 hacklab hacklab 2210 September 19 2019 002-key.jpg -rw-r--r-- 1 hacklab hacklab 2146 September 19 2019 003-key.jpg DRWXR-XR-X HACKLAB HACKLAB 4096 20 de abril 22:05 _003-key.jpg.extractado -rw-r-r-- 1 hacklab hacklab 45 20 de abril 22:11 Helmet_key.txt -rw-r--r-- 1 hacklab hacklab 121 de septiembre de 2019 Helmet_key.txt.gpg-rhy Hacklab Hacklab 170 20 de septiembre de 2019 IMPORTANTE.TXT -RW-R-R-- 1 HACKLAB HACKLAB 15 de abril 20 21:55 Key-001.txt ┌─se Helmet_key {458493193501d2b94bbab2e727f8db4b}Finalmente, obtuve el casco_key.

Respuesta

La revisión

Hecho con el rompecabezas? Hay lugares que ha explorado antes pero aún por acceder .

¿Cuál es el nombre de usuario de inicio de sesión de SSH?

La habitación que no puede ingresar sin símbolo del casco es "/Studyroom/" todavía.

Intentaré usar el símbolo del casco.

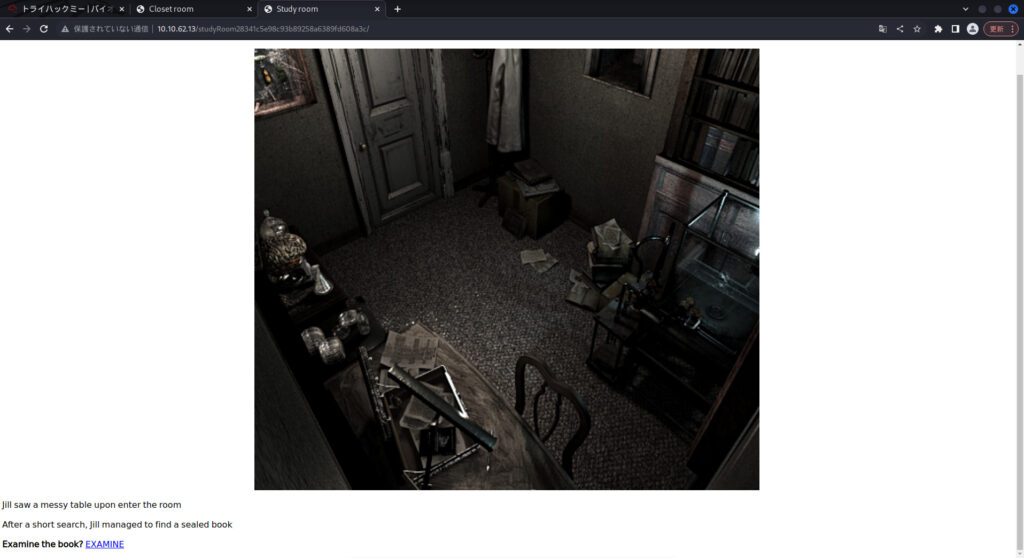

Seleccione Examinar para descargar "Doom.tar.gz".

Intentemos desabrochar esto.

┌── (Hacklab㉿hackLab)-[~/tryhackme/biohazard] └─ $ tar -xf doom.tar.gz ┌── (hacklab㉿hacklab)-[~/tryhackme/biohazard] └ $ ll total 44 -rw-r-- 1 hacklab hacklab 7994 septiembre 19 001-key -rw-r-r-- 1 hacklab hacklab 2210 19 de septiembre de 2019 002-key.jpg -rw-r-r-- 1 hacklab hacklab 2146 19 de septiembre de 2019 003-key.jpg drwxr-xr-x 2 hacklab hacklab 4096 20 de abril 22:05 _003-key.jpg.extracto -rw-r--r--r-- 1 hacklab 149 APER 22:32 doom.tar.gz -rw-r--r-- 1 hacklab hacklab 25 September 20 2019 eagle_medal.txt -rw-r--r-- 1 hacklab hacklab 45 April 20 22:11 helmet_key.txt -rw-r--r-- 1 hacklab hacklab 121 September 19 2019 helmet_key.txt.gpg -rw-r--r-- 1 hacklab hacklab 170 September 20 2019 IMPORTANTE.TXT -RW-R-R-- 1 HACKLAB HACKLAB 15 20 de abril 21:55 Key-001.txt ┌── (Hacklab㉿hackLab)-[~/Tryhackme/Biohazard] └─ $ Cat Eagle_Medal.txt SSH User: Umbrella_guest

Había Eagle_Medal.txt, y había un usuario de SSH adentro.

Respuesta

¿Cuál es la contraseña de inicio de sesión de SSH?

Otra habitación en la que no pude entrar porque no había símbolo de casco es "/Hidden_Closet/".

Ingrese el símbolo del casco que acaba de recibir y envíe.

Seleccionemos examinar.

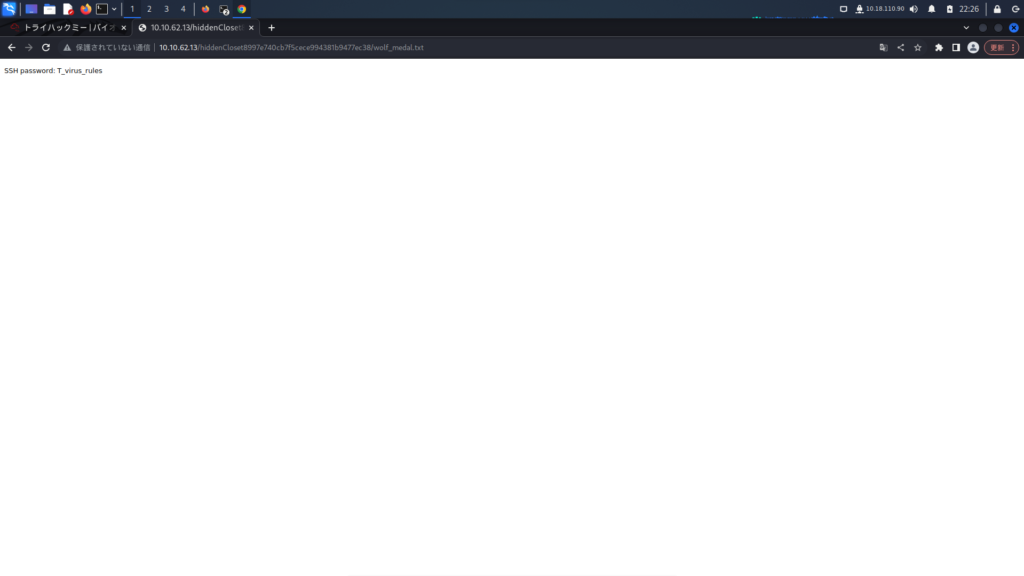

Contraseña SSH: T_VIRUS_RULESTenía la llave SSH.

Respuesta

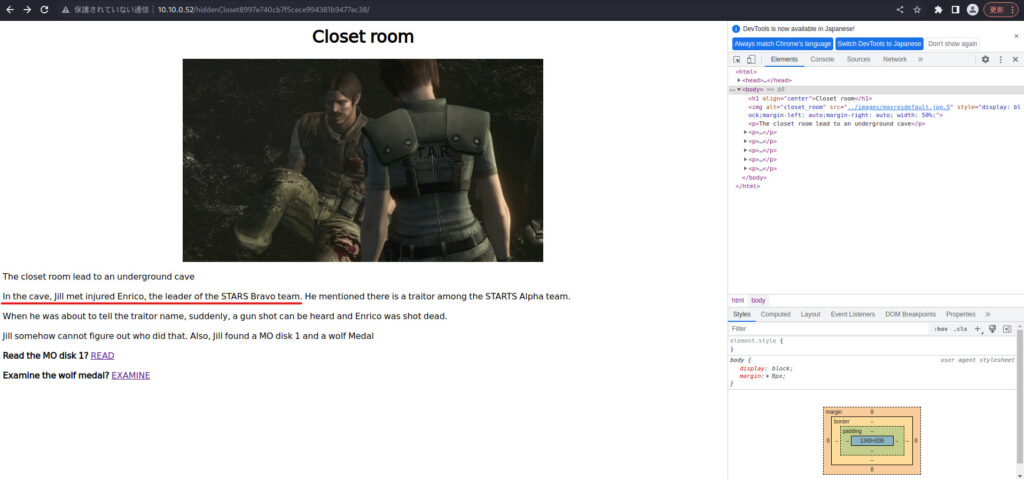

¿Quién el líder del equipo de Bravo del Stars Bravo

¡Esto fue mencionado en la sala del armario!

Respuesta

Laboratorio subterráneo

del

enfrentamiento final. ¿Puedes escapar de la pesadilla?

Finalmente, llegué al final. (Fue mucho tiempo ...)

Donde encontraste a Chris

Por ahora, echemos un vistazo al disco MO 1 en el armario, que acabamos de mencionar anteriormente.

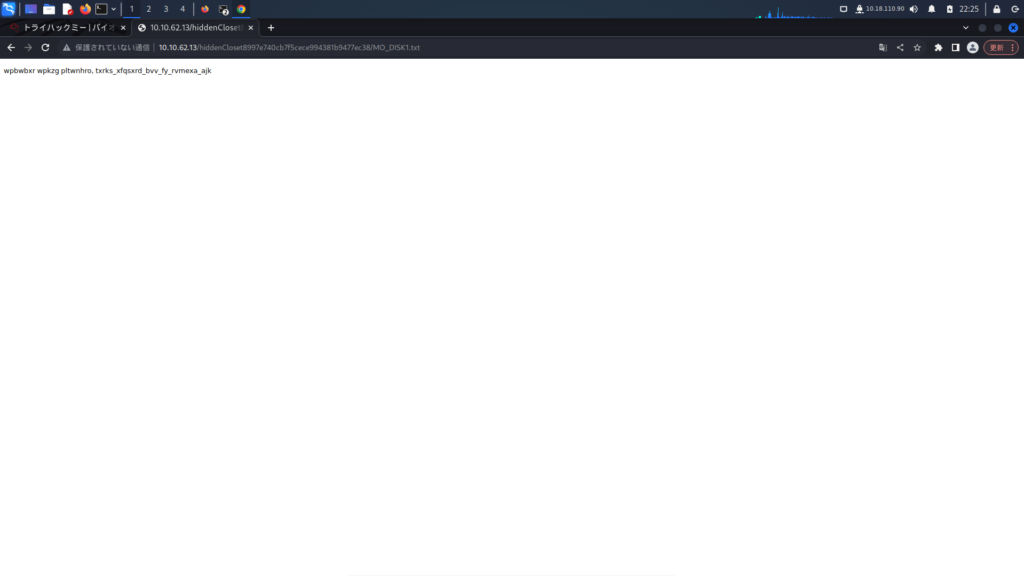

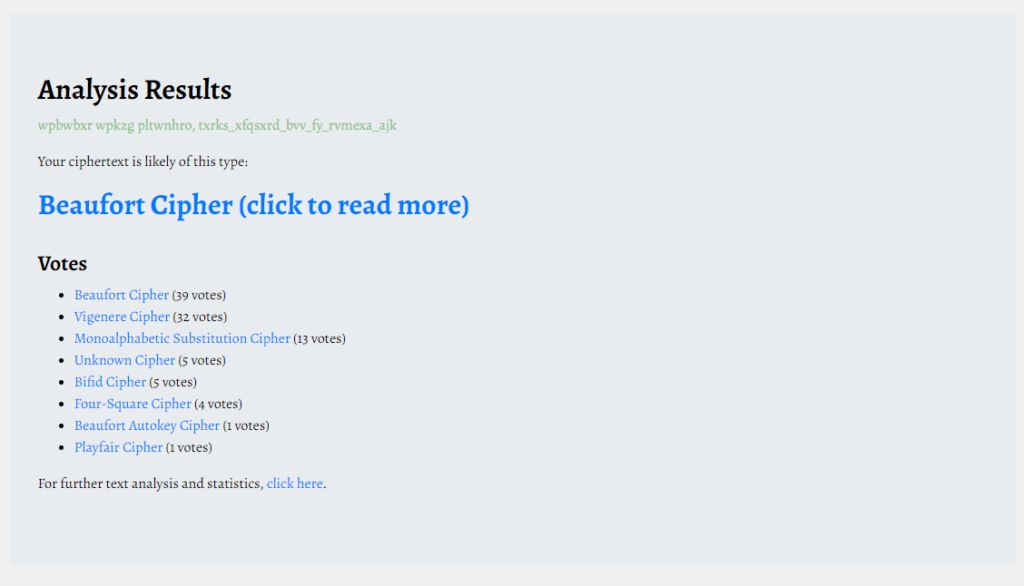

WPBWBXR WPKZG PLTWNHRO, TXRKS_XFQSXRD_BVV_FY_RVMEXA_AJKHay un hash.

Intenté decodificarlo con ROT13, pero no funcionó, así que verificaré si está encriptado.

Parece estar encriptado con Beaufort.

Es Cyberchef, pero no hay Beaufort, pero Vigenere se ve bien.

No hay clave, así que vivo buscando la clave.

Justo ahora, puedes SSH, así que intenta conectarte a través de SSH.

┌── (Hacklab㉿hackLab)-[~/Tryhackme/Biohazard] └─ $ SSH Umbrella_guest@10.10.62.13 La autenticidad del host '10 .10.62.13 (10.10.62.13) 'no se puede establecer. ED25519 La huella digital clave es SHA256: DOQYQ6O72K3Z+NN6HTAR4ZFXOEZKLDAFT3VUF728YWC. Esta clave no se sabe por otros nombres, ¿está seguro de que desea continuar conectando (sí/no/[huella digital])? Sí Advertencia: agregó permanentemente '10 .10.62.13 '(ED25519) a la lista de hosts conocidos. Umbrella_guest@10.10.62.13 Contraseña: Bienvenido a Ubuntu 18.04 LTS (GNU/Linux 4.15.0-20-20-generic x86_64) * Documentación: https://help.ubuntu.com * gestión: https://landsconical.com está disponible para la instalación. - Reduzca los reinicios del sistema y mejore la seguridad del núcleo. Active en: https://ubuntu.com/livepatch 320 Los paquetes se pueden actualizar. 58 actualizaciones son actualizaciones de seguridad. No se pudo conectarse a https://changelogs.ubuntu.com/meta-release-lts. Consulte su conexión a Internet o la configuración de proxy Último inicio de sesión: viernes 20 de septiembre 03:25:46 2019 desde 127.0.0.1 Umbrella_guest@Umbrella_Corp: ~ $ Pude conectarme de manera segura.

Umbrella_guest@UMBrella_Corp: ~ $ ll -A Total 64 DRWXR-XR-X 8 UMBRAY_GUST UMBRALLE 4096 SEP 20 2019 ./ DRWXR-XR-X 5 Root 4096 sep 20 de 2019 ../ -rw-r--r--R-- 1 1 Umbrella 220 sep 19 de 2019 .Bash_LloGout -R- R-- 1-R-- 1-R-- 1-R-- 1-R-- 1-R-- 1-R-- 1-R- Umbrella_guest Umbrella 3771 19 de septiembre de 2019 .BASHRC DRWXRWXR-X 6 UMBRLY_GUST UMBRLAY 4096 SEP 20 2019 .CACHE/ DRWXR-X 11 UMBRALLA_GUST UMBRALLA 4096 SEP 19 2019 .Config/ -rw-R--R- 1 UMBRALY_GUSTUMEST 26 SEP 19 2019. Umbrella_guest Umbrella 4096 19 de septiembre de 2019 .Gnupg/ -rw --------- 1 UMBRLAY_GUST UMBRALLE 346 SEP 19 2019 .iceauthority DRWXR-XR-X 2 UMBRAY_GUEST UMBRALLE 4096 SEP 20 2019 .JAILCELL/ DRWXR-X 3 UMBRALLA -rw-r-r-- 1 Umbrella_guest Umbrella 807 19 de septiembre de 2019 .Profile DRWX ----- 2 Umbrella_guest Umbrella 4096 SEP 20 2019 .SH/ -rw -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Busqué mucho y encontré un archivo que me llamó la atención .Jailcell.

Umbrella_guest@Umbrella_Corp: ~ $ CD .JailCell/ Umbrella_guest@Umbrella_Corp: ~/ .JailCell $ ll Total 12 DRWXR-XR-X 2 UMBRALLE_GUEST UMBRALLA 4096 SEP 20 2019 ./ DRWXR-XR-X 8 UMBRAY_GRAEST 4096 SEP 20 2019 ... Umbrella_guest Umbrella 501 Sep 20 de septiembre de 2019 Chris.txt Umbrella_guest@Umbrella_Corp: ~/.Jailcell $ Cat Chris.txt Jill: Chris, ¿eres tú? Chris: Jill, finalmente vienes. Estuve encerrado en la cárcel por un tiempo. Parece que Weasker está detrás de todo esto. Jil, ¿qué? Weasker? ¿Él es el traidor? Chris: Sí, Jill. Desafortunadamente, nos toca como un maldito violín. Jill: Salgamos de aquí primero, tengo en contacto con Brad para el soporte de helicópteros. Chris: Gracias a Jill, aquí, lleva este disco MO 2 contigo. Parece la clave para descifrar algo. Jill: Muy bien, trataré con él más tarde. Chris: Nos vemos. Disco MO 2: Albert - Traducción Esto es Jill: Chris, ¿verdad? Chris: Jill, finalmente viniste. Estuvo encerrado en la cárcel por un tiempo. Aparentemente, los bigotes son la mente maestra. Jill, ¿qué? Wheesker? ¿Es un traidor? Chris: Así es, Jill. Desafortunadamente, nos interpreta como un maldito violín. Jill, salgamos de aquí primero, comuníquese con Brad para obtener soporte de helicópteros. Chris: Gracias Jill, vamos, tome este MO Disc 2. Parece que será la clave para interpretar algo. Jill: Bien, hablaré con él más tarde. Chris: Nos vemos más tarde.El Chris estaba en .Jailcell.

También estaba el disco MO 2. Parece que Albert es la clave.

Respuesta

Quien es el traidor

Anteriormente, Chris dijo que Weasker era un traidor.

Respuesta

La contraseña de inicio de sesión para el traidor

Ahora que sé la clave, intentaré decodificarla.

Contraseña de inicio de sesión de Weasker, stars_members_are_my_guinea_pigEra la contraseña de Weasker.

Respuesta

El nombre de la forma definitiva

Ahora que conoce la contraseña, cambie al usuario a Weasker con SU.

Umbrella_guest@Umbrella_Corp: ~ $ Su Weasker Contraseña: weasker@umbrella_corp:/home/umbrella_guest $ cd weasker@umbrella_corp: ~ $ Vamos a ver qué hay dentro de su directorio de casa.

Weasker@Umbrella_Corp: ~ $ ll Total 80 DRWXR-XR-X 9 WEASKER WEASKER 4096 SEP 20 de 2019 ./ DRWXR-XR-X 5 Root Root 4096 Sep 20 de 2019 ../ -rw --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 20 2019 .Cache/ DRWXR-XR-X 11 Weasker Weasker 4096 SEP 20 de 2019 .Config/ DRWXR-XR-X 2 Weasker Weasker 4096 Sep 19 2019 Desktop/ drwx--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- DRWX ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- --------------------------------------------------------------------------------------------------- 2019 .xAuthority -RW ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Parece que weasker_note.txt es sospechoso.

weasker@umbrella_corp: ~ $ cat weasker_note.txt más débil: finalmente, estás aquí, jill. Jill: ¡Weasker! Detente, estás destruyendo a la humanidad. Weasker: ¿Destruyendo a la humanidad? ¿Qué tal crear una "nueva" humanidad? Un mundo, solo los fuertes pueden sobrevivir. Jill: Esto es una locura. Weasker: Déjame mostrarte la mejor forma de vida, el tirano. (Tyrant salta y mata a Weasker al instante) (Jill capaz de aturdir al tirano será un poco poderoso Alarma) Alarma: ¡ADVERTENCIA! ¡advertencia! Se ha activado la secuencia de autodetromo. Todo personal, evacúe de inmediato. (Repita) Jill: Pobre bastardo - Traducción debilitada: Finalmente, Jill. Jill: ¡Weeker! Deténgalo, destruiré a la humanidad. Weeker: ¿Destruirás a la humanidad? ¿Qué tal crear una nueva humanidad? Un mundo donde solo los fuertes pueden sobrevivir. Jill: No creo que esté cuerdo. Weesker: Muéstranos la mejor forma de vida, Tyrant. (Tyrant aparece y mata a Weesker al instante) (Jil puede aturdir a Tyrant con varias balas magnum poderosas) Alarma: ¡ADVERTENCIA! ¡Advertencia! El dispositivo de autodestrucción ha sido activado. Todas las personas deben ser evacuadas de inmediato. (Repite) Esto es Jill: pobre hombreParece llamarse tirano.

Respuesta

La bandera de la raíz

Finalmente, consigue el indicador de la raíz.

Intente verificar los permisos con sudo -l.

weasker@umbrella_corp: ~ $ sudo -l [sudo] Contraseña para Weasker: entradas de coincidencia predeterminadas para weasker en umrella_corp: env_reset, mail_badpass, secure_path =/usr/local/sbin \:/usr/local/bin \:/usr/sbin \:/usr/bin \: sbin \: \ snapin Ejecute los siguientes comandos en Umrella_Corp: (todos: todos) TodosPuede acceder a casi todos sus permisos.

Si es así, es fácil. Vamos a rootar con sudo su.

Weasker@Umbrella_corp: ~ $ sudo Su root@Umbrella_corp:/home/weasker# whoami root root@umbrella_corp:/home/weasker# cd root@umbrella_corp: ~# ls root.txt root@umbrella_corp: ~# ll 36 36 DRWX --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- .BASHRC DRWX ------ 2 raíz raíz 4096 26 de abril de 2018 .Cache/ DRWXR-XR-X 3 raíz 4096 sep 19 de 2019 .local/ -rw-r --- 1 raíz root 148 agosto de 2015 .profile -rw-r --- 1 193 sep 20 2019 root.txt -rw-r --- 1 raíz root 207 19 2019. Root@Umbrella_Corp: ~# Cat root.txt En el estado de emergencia, Jill, Barry y Chris están llegando al helicóptero y esperando el soporte del helicóptero. De repente, el tirano salta de hoy en día. Después de una dura pelea, Brad, tira un lanzacohetes en el helicóptero. Sin pensarlo dos veces, Jill recoge el lanzador y dispara al tirano. El tirano se destrozó en pedazos y se voló la mansión. El sobreviviente podría escapar con el helicóptero y prepararse para su próxima pelea. La bandera final: 3C5794A00DC56C35F2BF096571EDF3BF¡Ahora también puedes obtener la bandera de la raíz!

Respuesta

resumen

Esta vez, probamos CTF basado en el mal residente de Tryhackme.

Vaya, fue difícil. Formato de juego? Era mi primera vez en CTF, por lo que fue bastante satisfactorio.

He estado intentando uno de uno para ver cómo se codifica el hash, pero ¿hay alguna buena herramienta? . .

Intentaré encontrarlo en el futuro.

Referencias y sitios

Hassan Sheikh: https://infosecwriteups.com/tryhackme-biohazard-ctf-writeup-detailed-3d9dd491539e

yebberdog: https://yebberdog.medium.com/try-hack-me-biohazard-walkhrugh-4c43fda578ed

![[Tryhackme] Biohazard CTF REBISTRO! ¡Una explicación detallada en línea con el flujo!](https://hack-lab-256.com/wp-content/uploads/2023/04/hack-lab-256-samnail-18.jpg)

![[HackheBox] Qué hacer si "un error de tipo httpclient :: recibeTimeuterror sucedió, el mensaje se ejecuta expirado" aparece en Evil-Winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] ¡Enumeré la samba compartida, manipulé una versión vulnerable de ProfTPD y intensificé los privilegios manipulando las variables de ruta! Tryhackme Kenobi.](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanente para principiantes] Setodanote CTF Web. ¡Recomendado para obtener una sensación de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] ¡Realizamos el análisis de paquetes utilizando Wireshark para investigar la intrusión de SSH-Backdoor! IMPOSTER DE PASPASS2](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] Fuel CMS 1.4.1-Convirtió la ejecución del código remoto (1) a Python 3 y lo pirateé! Tryhackme enciende la redacción](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] ¡Usé ssh2john para extraer el hash de la clave privada y pirateé la contraseña con John the Ripper! Redacción](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] ¡Intenté infiltrar una máquina de Windows con un ataque RET2ESP (desbordamiento del búfer)! Escritura de lluvia de ideas](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)