Populaire

-

![[Tryhackme] Attaques brutes et privilèges croissants en utilisant ssh2john.py dans hydra! Écriture de bassin de base](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Tryhackme] Attaques brutes et privilèges croissants en utilisant ssh2john.py dans hydra! Écriture de bassin de base

Cette fois, nous étudierons les bases des tests de pénétration en utilisant le pentex de base de Tryhackme. Veuillez noter que l'explication est un spoiler pour "Tryhackme-Basic Pentesting: https://tryhackme.com/room/basicpentestingjt". Préparation d'abord, cible ... -

![[Débutants ok] Créez facilement des pages Web gratuites et cool en utilisant l'IA! ? Qu'est-ce que la lecture populaire?](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Débutants ok] Créez facilement des pages Web gratuites et cool en utilisant l'IA! ? Qu'est-ce que la lecture populaire?

"Le moment est venu pour l'IA de créer des sites Web" - ces mots ne sont plus spéciaux. Parmi eux, j'ai trouvé Readdy, un service d'IA qui crée automatiquement des pages Web sympas en entrant simplement l'invite (langage naturel). -

![[Tryhackme] J'ai essayé l'attaque de force brute en utilisant Hydra! HACKPARK WRITEUP PARTIE 1](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Tryhackme] J'ai essayé l'attaque de force brute en utilisant Hydra! HACKPARK WRITEUP PARTIE 1

Cette fois, je participerai à une salle appelée Hackpark sur Tryhackme et j'essaierai une attaque par force brute en utilisant Hydra. Veuillez noter que l'explication est un spoiler. Préparation d'abord ... -

![[2025 Edition] Next.js Hébergement: Vercel Plan gratuit vs Plan payant Comparaison approfondie | Résumé des caractéristiques, des limitations et des frais](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[2025 Edition] Next.js Hébergement: Vercel Plan gratuit vs Plan payant Comparaison approfondie | Résumé des caractéristiques, des limitations et des frais

Vercel est largement utilisé comme plate-forme d'hébergement pour les applications Next.js. Bien qu'il soit facile de commencer avec le plan gratuit (passe-temps), le plan payant (Pro) a des fonctionnalités essentielles pour le développement à grande échelle. Dans cet article, nous présenterons l'édition [2025] à la version complète des plans gratuits de Vercel contre les plans payants ... -

![[Outil de développement d'IA] Codez avec Base44 ! Le développement full-stack peut également être réalisé avec l'IA | Démarrage et explication des tarifs](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Outil de développement d'IA] Codez avec Base44 ! Le développement full-stack peut également être réalisé avec l'IA | Démarrage et explication des tarifs

Pour ceux qui souhaitent créer une application web mais ne savent pas coder, Base44 est un service qui pourrait être une option très intéressante. Récemment, un style de « vibe coding », où l'IA est chargée de générer des applications, a suscité un vif intérêt. Après avoir testé quelques services… -

Base44 ou Lovable : lequel choisir pour les débutants ? Un ingénieur pratique examine les différences grâce à son expérience | Introduction au code Vibe

Avec la prolifération des outils no-code, nombreux sont ceux qui se demandent probablement par lequel commencer. Face à des options attrayantes comme Base44 et Lovable, le choix peut être difficile. Dans cet article, nous présentons quelques-uns des meilleurs outils no-code du point de vue d'un ingénieur. -

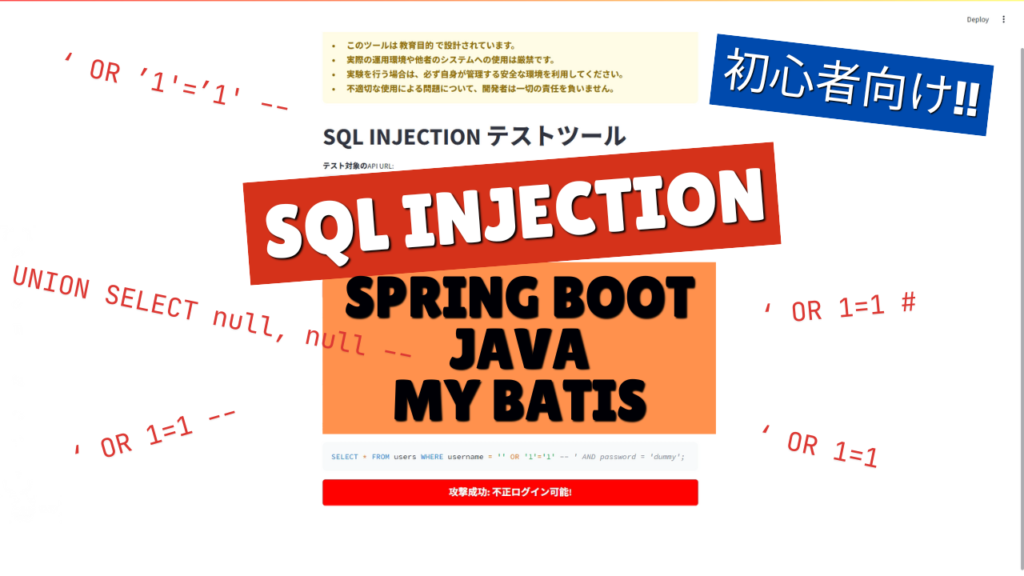

Pour les débutants: Entraînez-vous avec Spring Boot et Mybatis! Risques et prévention de l'injection SQL

Les mesures de sécurité sont inévitables lors du développement d'applications Web. Parmi eux, "l'injection SQL" est connue comme une menace grave pour les bases de données. Dans cet article, nous expliquerons de manière facile à comprendre comment fonctionne l'injection SQL, et nous expliquerons ce que c'est ... -

![[TryhackMe] Amélioration des privilèges à l'aide de fichiers exécutables SUID / SGID! Linux PRIVEUP PARTIE 7](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[TryhackMe] Amélioration des privilèges à l'aide de fichiers exécutables SUID / SGID! Linux PRIVEUP PARTIE 7

Cette fois, nous essaierons "d'élévation des privilèges à l'aide d'exécutables SUID / SGID (à l'exclusion des exploits connus)". La machine cible utilise la pièce ci-dessous de Tryhackme. "Tryhackme-Linux Privesc: https://tryhackme.com/room/linuxprivesc" Cet article parle de pair ... -

![[Tryhackme] J'ai utilisé SSH2John pour extraire le hachage de la clé privée et pira le mot de passe avec John the Ripper! SURPASS](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Tryhackme] J'ai utilisé SSH2John pour extraire le hachage de la clé privée et pira le mot de passe avec John the Ripper! SURPASS

Cette fois, nous utiliserons SSH2John pour extraire le hachage de la clé privée à l'aide du viaduc de TryhackMe, puis identifier le mot de passe à l'aide de John the Ripper. Le viaduc est même dégénéré aux privilèges, donc j'espère que vous pourrez le faire jusqu'à la fin! "Tryhackme-Overpass: https: // t ... -

![[Tryhackme] J'ai en fait essayé le débordement de tampon! Buffer déborde la rédaction](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

[Tryhackme] J'ai en fait essayé le débordement de tampon! Buffer déborde la rédaction

Cette fois, nous allons essayer un débordement de tampon. Construire un environnement est également difficile, donc je vais étudier dans la salle ci-dessous sur Tryhackme. "Tryhackme-Buffer déblows: https://tryhackme.com/room/bof1" Veuillez noter que l'explication est un spoiler. Présenter ...

![[Tryhackme] Attaques brutes et privilèges croissants en utilisant ssh2john.py dans hydra! Écriture de bassin de base](https://hack-lab-256.com/wp-content/uploads/2023/03/hack-lab-256-samnail-6-1024x576.jpg)

![[Débutants ok] Créez facilement des pages Web gratuites et cool en utilisant l'IA! ? Qu'est-ce que la lecture populaire?](https://hack-lab-256.com/wp-content/uploads/2025/07/hack-lab-256-samnail-21-1024x576.jpg)

![[Tryhackme] J'ai essayé l'attaque de force brute en utilisant Hydra! HACKPARK WRITEUP PARTIE 1](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-2-1024x576.jpg)

![[2025 Edition] Next.js Hébergement: Vercel Plan gratuit vs Plan payant Comparaison approfondie | Résumé des caractéristiques, des limitations et des frais](https://hack-lab-256.com/wp-content/uploads/2025/05/hack-lab-256-samnail-17-1024x576.png)

![[Outil de développement d'IA] Codez avec Base44 ! Le développement full-stack peut également être réalisé avec l'IA | Démarrage et explication des tarifs](https://hack-lab-256.com/wp-content/uploads/2025/08/hack-lab-256-samnail-34-1024x576.jpg)

![[TryhackMe] Amélioration des privilèges à l'aide de fichiers exécutables SUID / SGID! Linux PRIVEUP PARTIE 7](https://hack-lab-256.com/wp-content/uploads/2023/04/hack-lab-256-samnail-13-1024x576.jpg)

![[Tryhackme] J'ai utilisé SSH2John pour extraire le hachage de la clé privée et pira le mot de passe avec John the Ripper! SURPASS](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-1024x576.jpg)

![[Tryhackme] J'ai en fait essayé le débordement de tampon! Buffer déborde la rédaction](https://hack-lab-256.com/wp-content/uploads/2023/05/hack-lab-256-samnail-20-1024x576.jpg)