Cette fois, nous allons essayer CTF basé sur Resident Evil de Tryhackme.

C'est la première fois que je fais du CTF comme un jeu, donc je suis aussi curieux de voir à quoi cela ressemblera!

"Tryhackme-biohazard: https://tryhackme.com/room/biohazard "

- La sensation de frappe nette unique au système capacitif sans contact !

- Premier appareil compatible sans fil de REALFORCE ! Connexion filaire également disponible !

- Contrairement au HHKB, la disposition du clavier japonais n'a aucune particularité et est facile à utiliser pour tout le monde !

- Equipé d'une molette, le défilement horizontal est très facile !

- Il dispose également d'excellentes performances de réduction du bruit, ce qui le rend silencieux et confortable !

- Le défilement peut être commuté entre le mode haute vitesse et le mode cliquet !

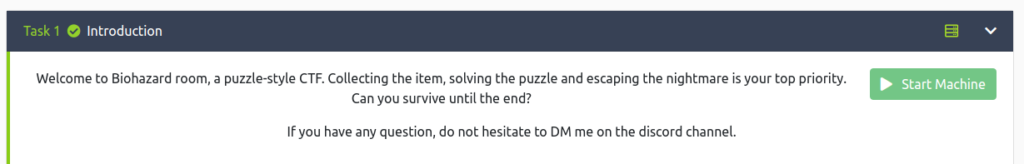

Introduction

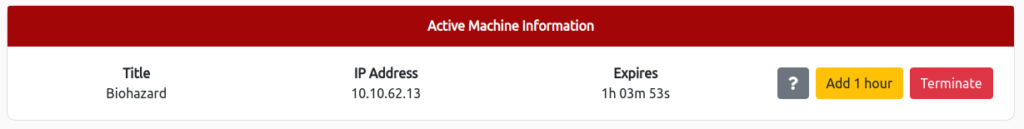

Démarrez la machine cible à partir de "Démarrer la machine".

Tant que l'adresse IP s'affiche, c'est OK!

Déployez la machine et démarrez le cauchemar

Cela ne nécessite pas de réponse, donc une fois la machine cible démarrée, cela doit être fait.

Répondre

Combien de ports ouverts?

Trouvez un port ouvert. J'utilise NMAP.

┌fique (HackLab㉿hackLab) - [~] └─ $ nmap -sv 10.10.156.237 Démarrage NMAP 7.92 (https://nmap.org) au 2023-04-20 20:16 JST NMAP SCAN RAPPORT pour 10.10.156.237 L'hôte est en hausse (0,24S latence). Non illustré: 997 Ports TCP fermés (Conn-refusés) Port State Service version 21 / TCP Open FTP VSFTPD 3.0.3 22 / TCP Open SSH OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; ProtoCol 2.0) 80 / TCP Open HTTP Apache Httpd 2.4.29 (Ubuntu)) Info: Open APACH Unix, Linux; CPE: CPE: / O: Linux: Linux_Kernel Service Detection effectuée. Veuillez signaler tout résultat incorrect sur https://nmap.org/submit/. NMAP FAIT: 1 adresse IP (1 hôte) scanné en 39,76 secondesRépondre

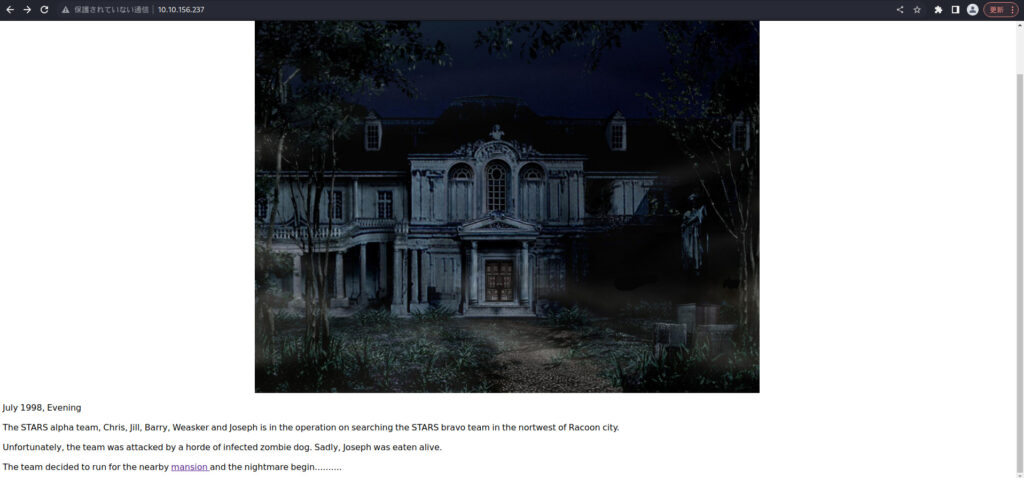

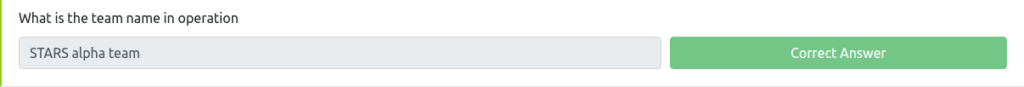

Quel est le nom de l'équipe en fonctionnement

HTTP est ouvert, alors essayez d'y accéder à partir de votre navigateur.

Le nom de l'équipe est répertorié ici.

Répondre

Le manoir

et

avancez au niveau suivant. Le format du drapeau de l'article:

Item_name {32 caractères} portes

sont verrouillées. Utilisez le drapeau de l'article pour déverrouiller la porte. Conseils: il vaut mieux

enregistrer

toutes les informations dans un bloc-notes

Il semble qu'ils collecteront des drapeaux d'articles et les conquérir.

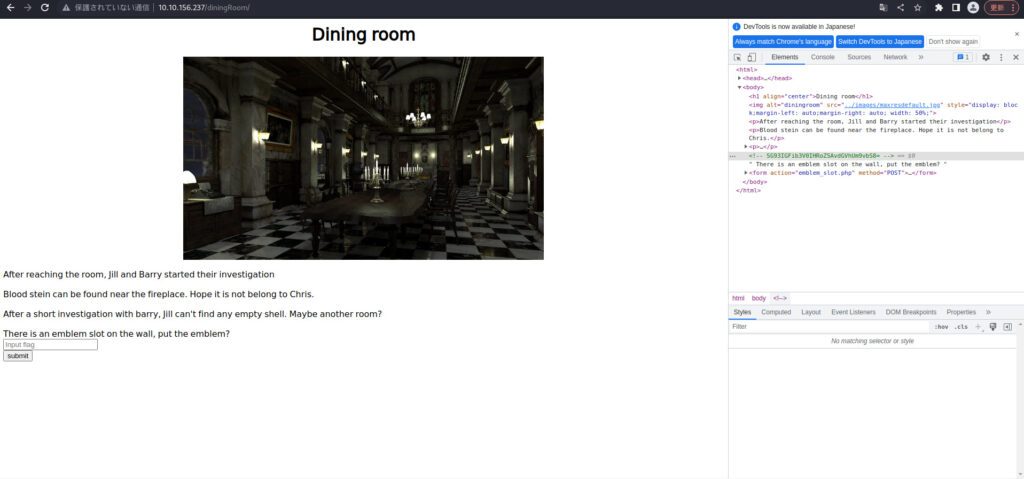

Quel est le drapeau d'emblème

Tout d'abord, recherchez le drapeau d'emblème.

Il y a un lien qui se déplacera vers le hall principal, alors sélectionnons-le.

J'ai déménagé à Main Holl.

Le commentaire source a indiqué ce qui suit:

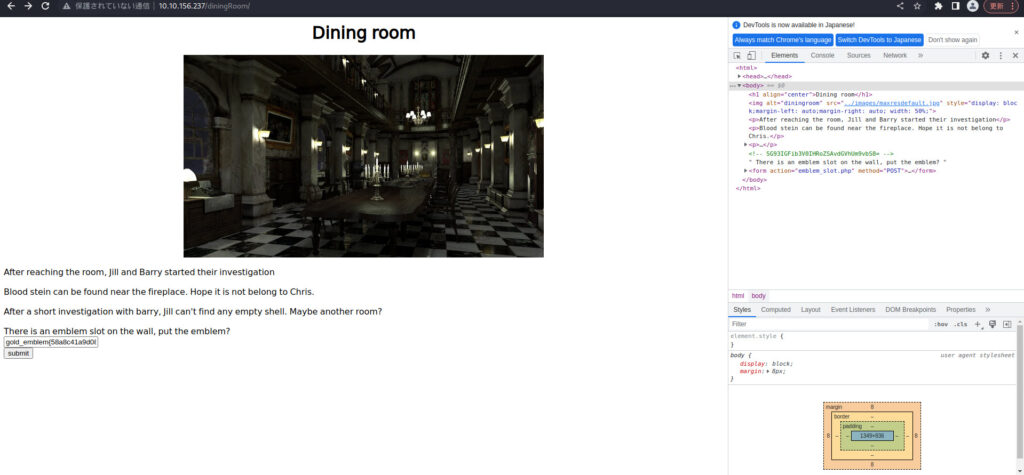

<!-- It is in the /diningRoom/ -->Je vais essayer de déménager dans la salle à manger.

Sélectionnons oui.

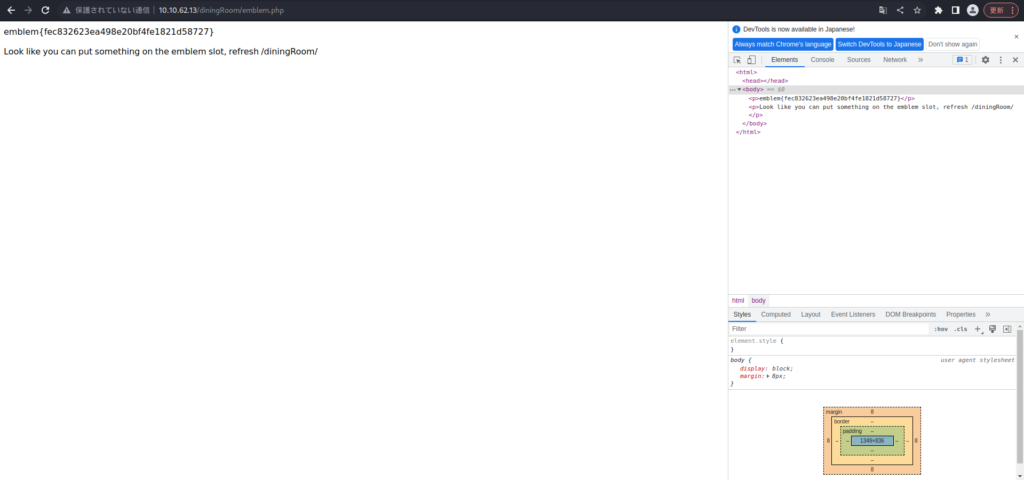

Emblem {FEC832623EA498E20BF4FE1821D58727} On dirait que vous pouvez mettre quelque chose sur la fente d'emblème, actualiser / salle à manger /Il y avait un drapeau et il est également dit de rafraîchir / salle à manger /.

Répondre

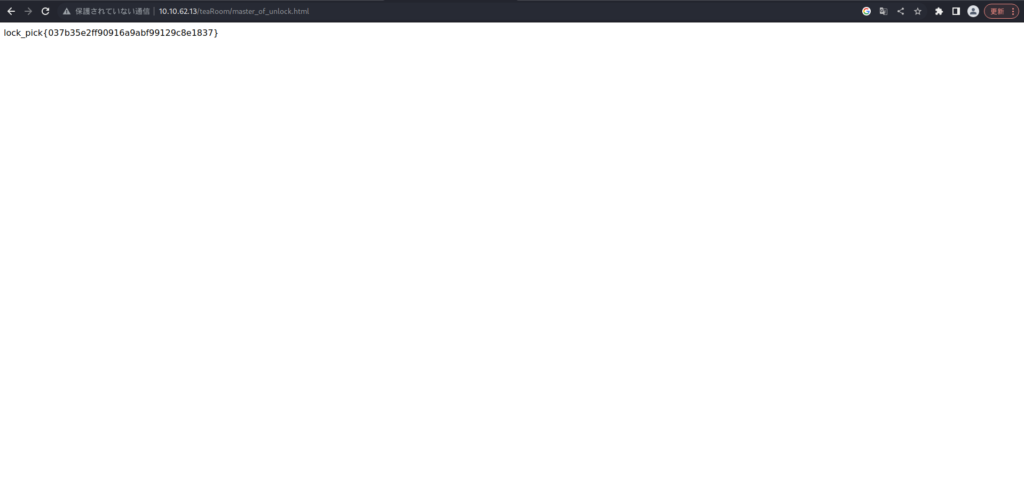

Quel est le drapeau de sélection de verrouillage

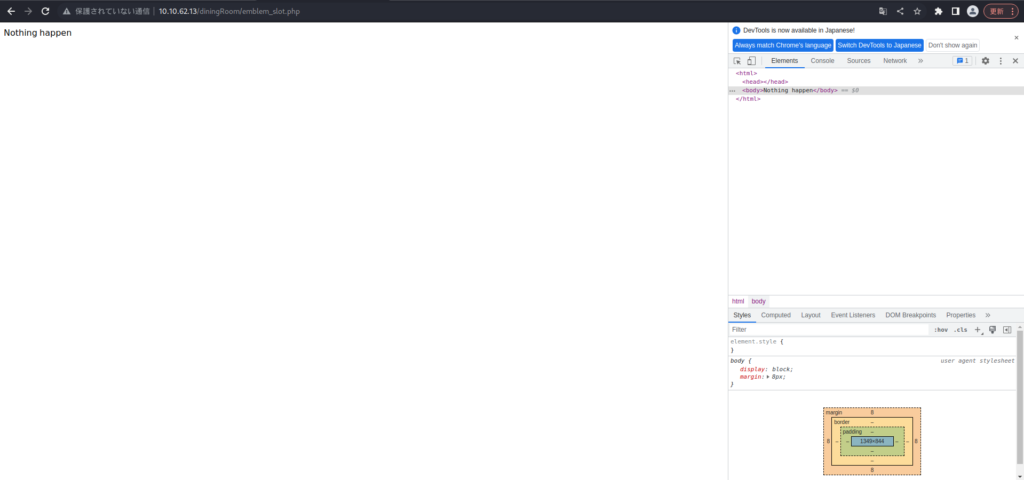

On dirait que vous pouvez mettre quelque chose sur l'emplacement d'emblème, actualiser / salle à manger /

(je pense que quelque chose peut être mis sur l'emplacement d'emblème, actualiser / salle à manger /.)

J'essaierai de me rafraîchir comme je l'ai dit plus tôt.

Il y avait un endroit où je devais entrer dans le drapeau d'emblème.

Je vais essayer de saisir ce que j'ai maintenant.

Apparemment, ce n'est pas le cas. . .

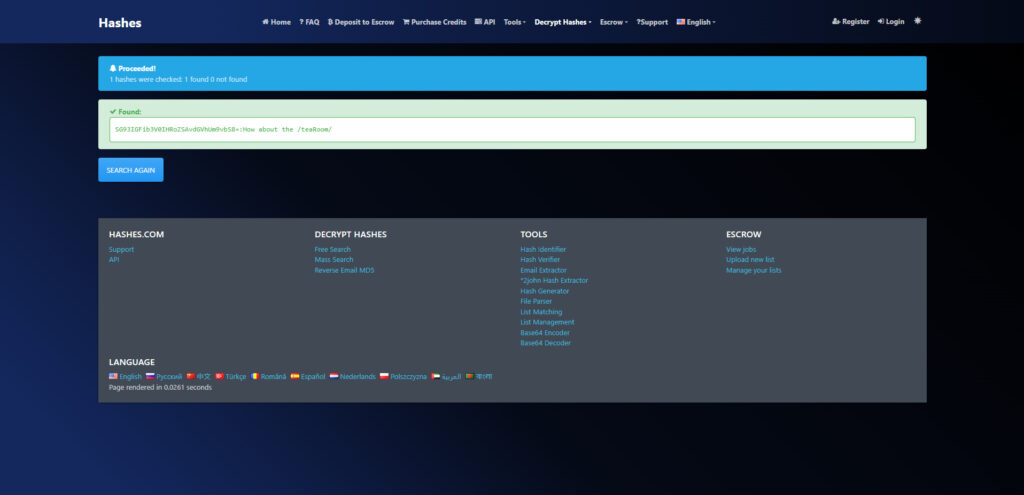

Il y a un hachage dans la source de la salle à manger, donc je l'ai analysé.

<!-- SG93IGFib3V0IHRoZSAvdGVhUm9vbS8= -->

┌fiques (HackLab㉿hackLab) - [~] └─ $ echo "sg93igfib3v0hrozsavdgvhum9vbs8 =" | Base64 -d que diriez-vous de / taraom / Je l'ai trouvé encodé dans la base64.

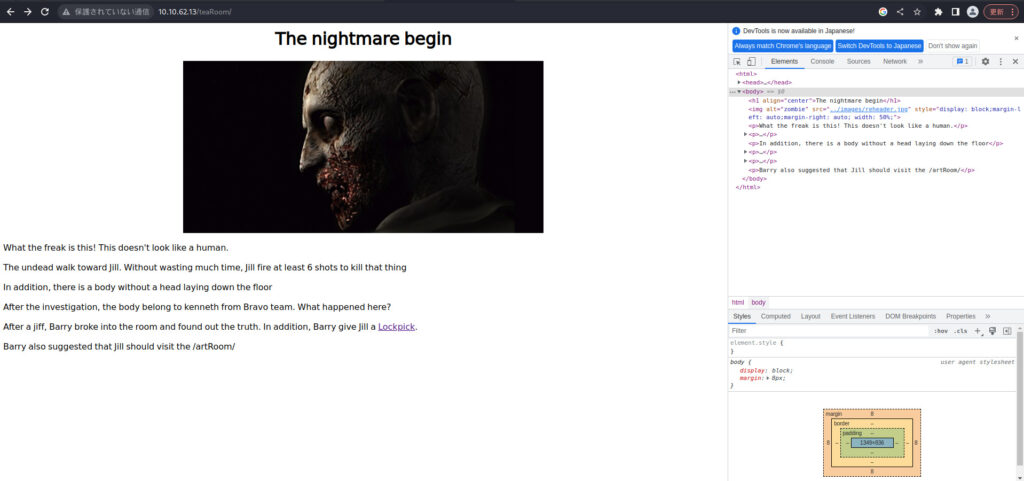

Suivez simplement les instructions pour passer au salon de thé.

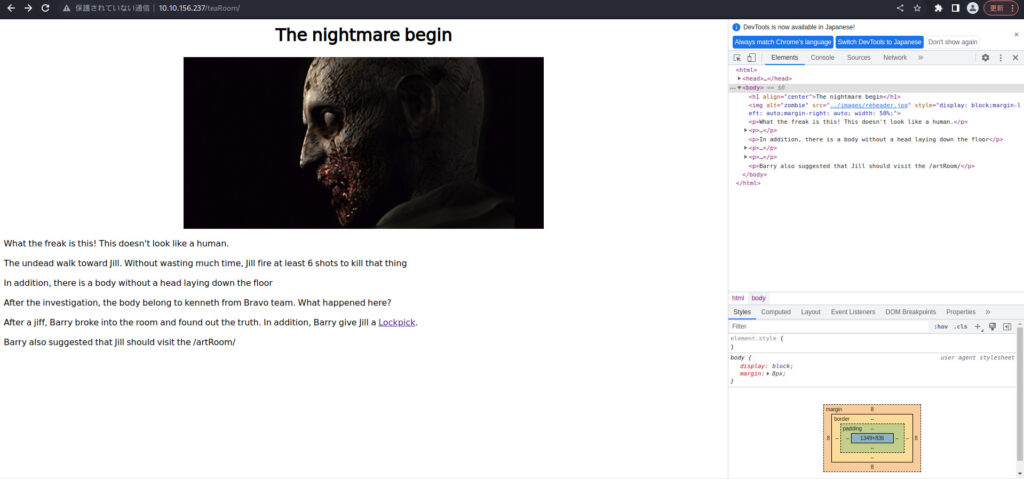

Essayez d'appuyer sur le lien Lockpik.

Il y avait un drapeau de sélection de serrure!

Répondre

Quel est le drapeau de la feuille de musique

Ceci est le pass de salon de thé plus tôt.

Il dit "Barry a également suggéré que Jill devrait visiter le / Artroom /", donc je vais essayer de déménager dans une salle d'art.

Appuyons sur oui.

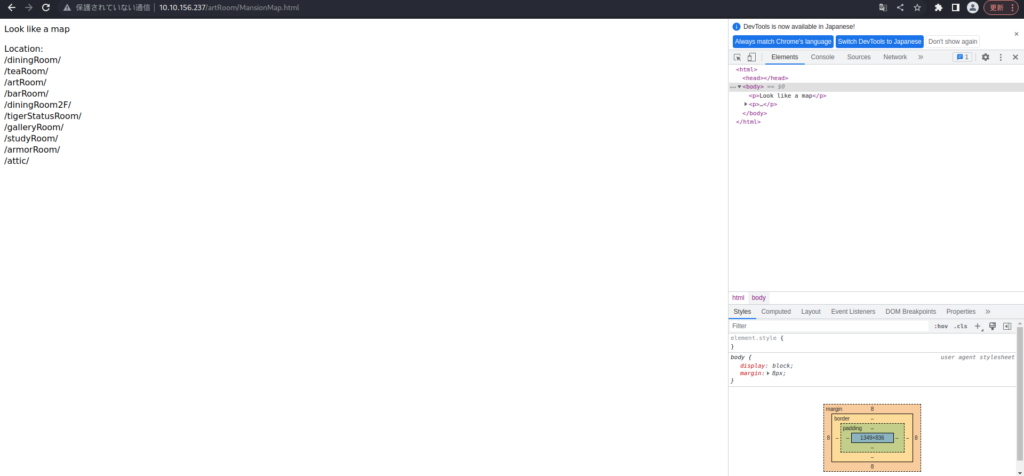

Ressemble à une carte Emplacement: / Diningroom / / Tearoom / / Artroom / / Barroom / / Diningroom2f / / Tigerstatusroom / / Galleryroom / / Studyroom / / Armorroom / / Attic /Apparemment, ce sont des informations sur le répertoire (salle).

Passons à un répertoire que vous n'avez jamais mentionné auparavant.

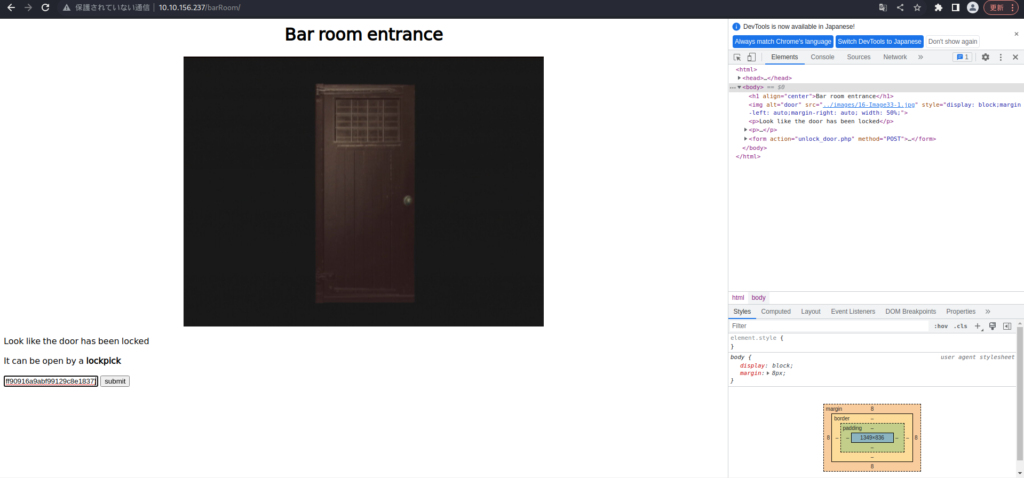

Entrez le drapeau de sélection de verrouillage que vous venez d'obtenir et soumettez-vous.

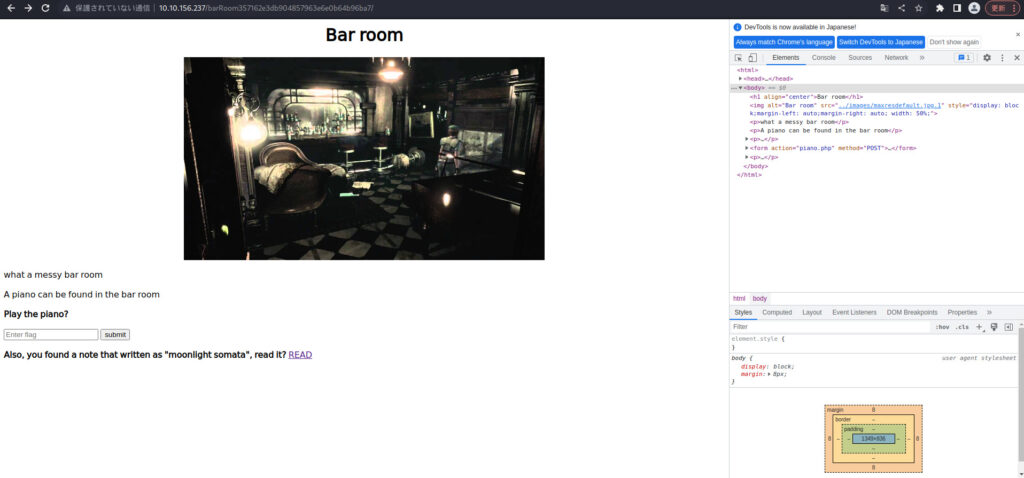

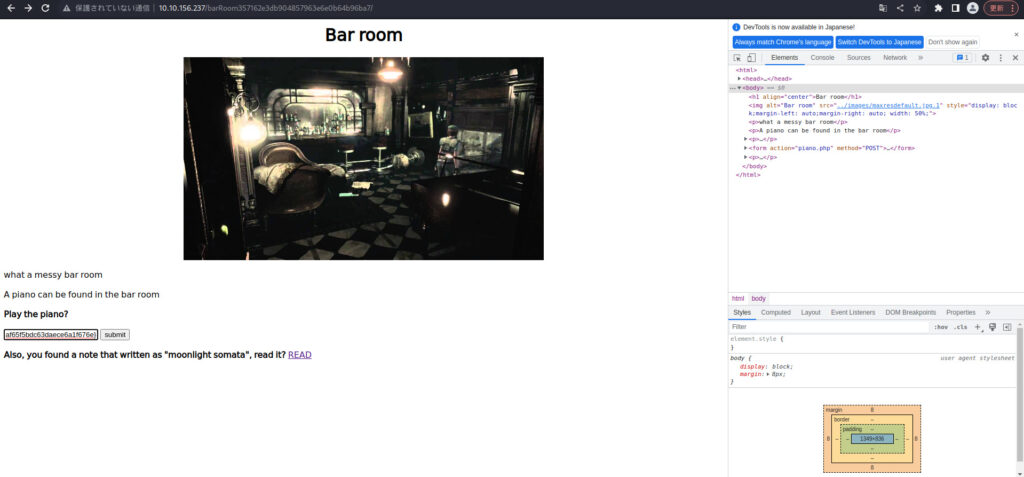

Je l'ai mis dans la salle du bar.

Sélectionnons lire.

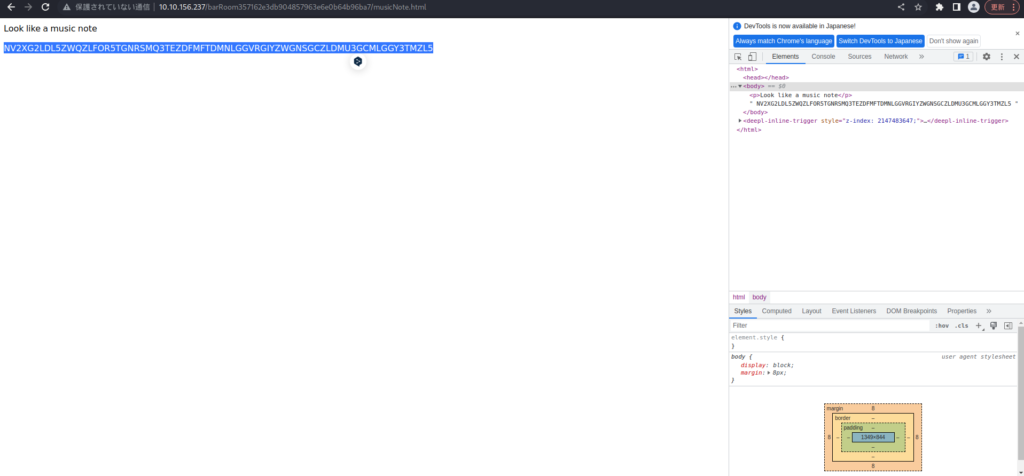

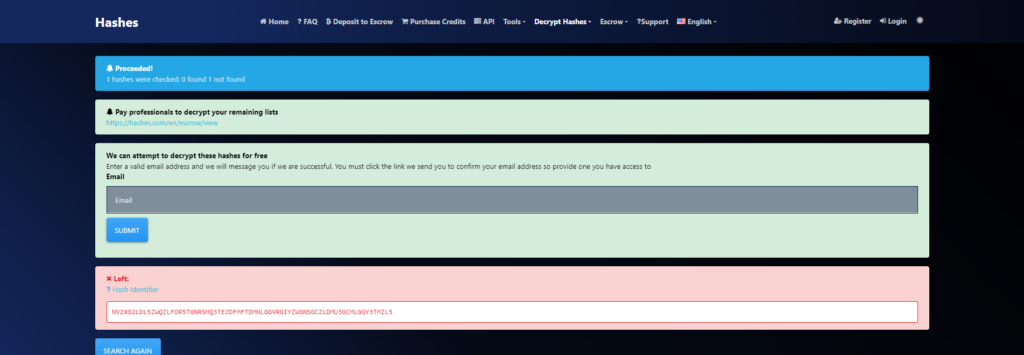

Nv2xg2ldl5zwqzlfor5tgnrsmq3tezdfmftdmnlggvrgiyzwgnsgczldmu3gcmlggy3tmzl5Encore une fois, il y a un hachage. . .

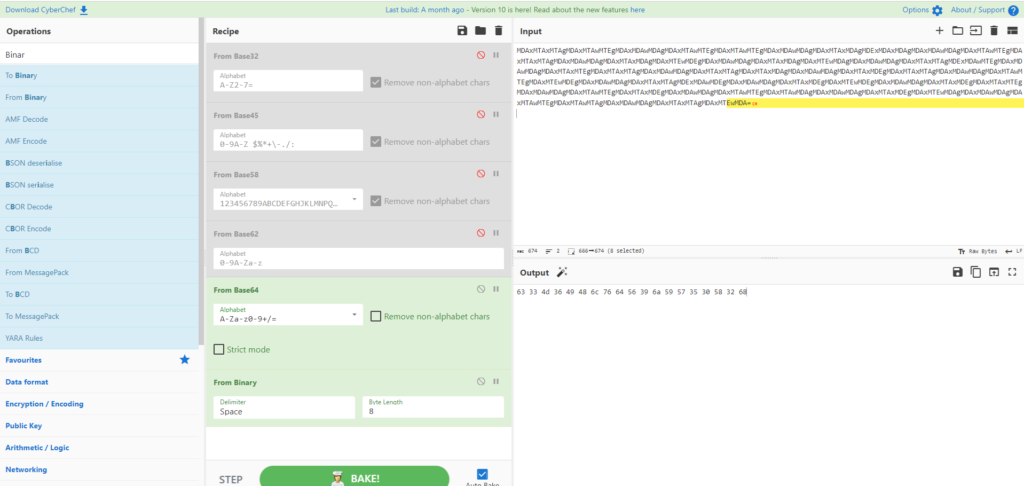

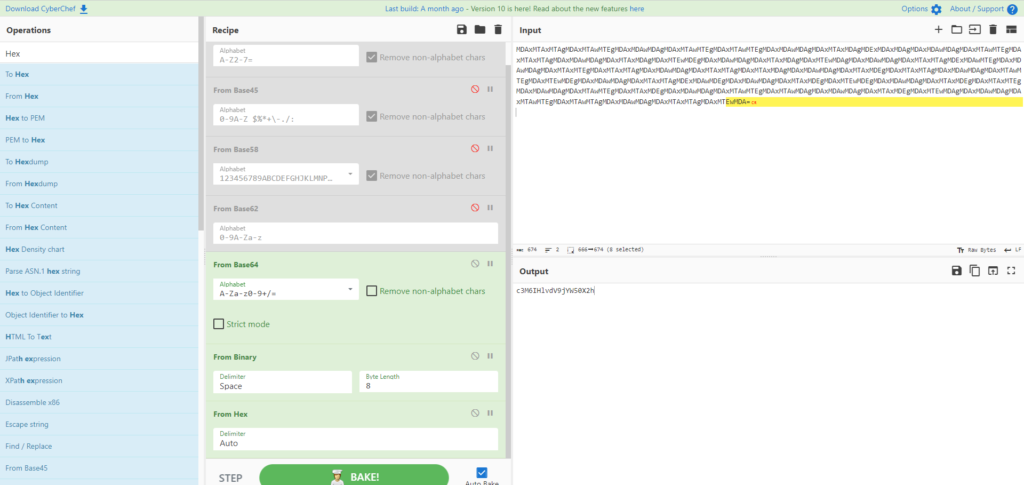

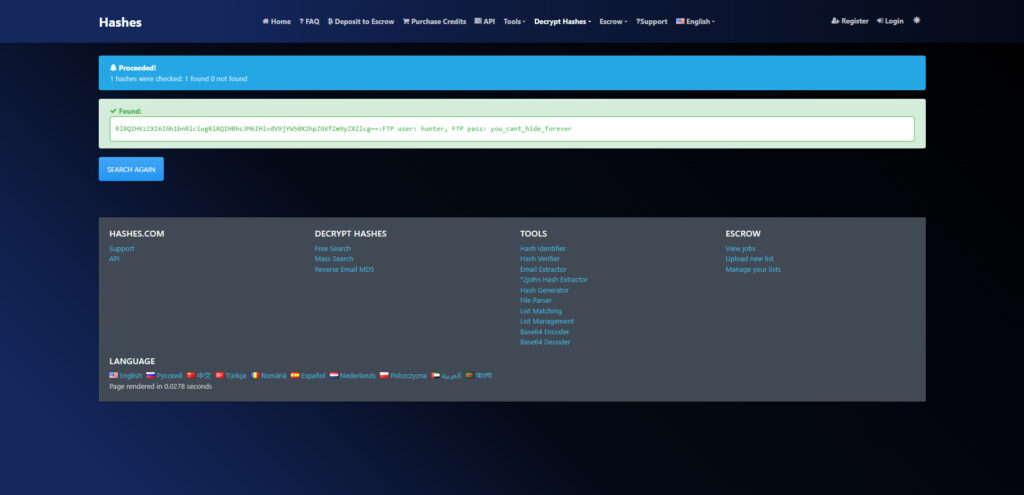

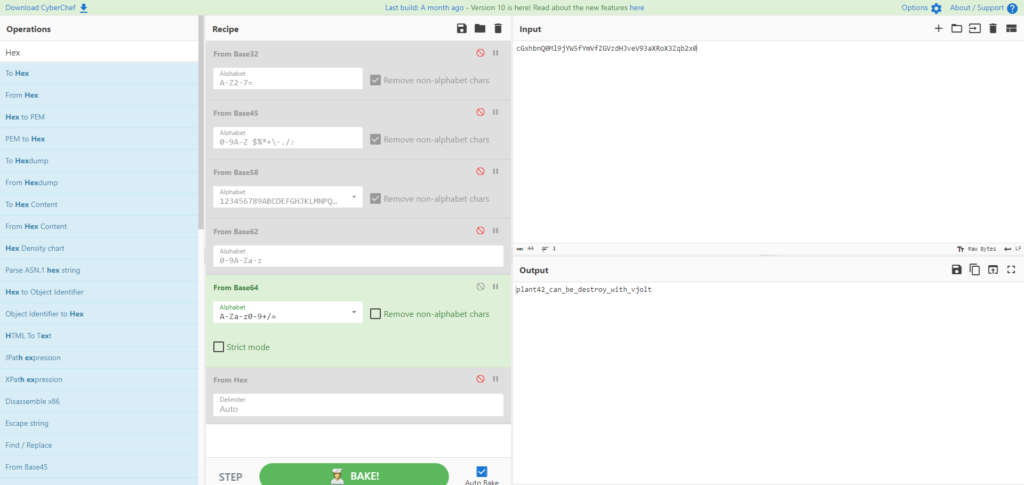

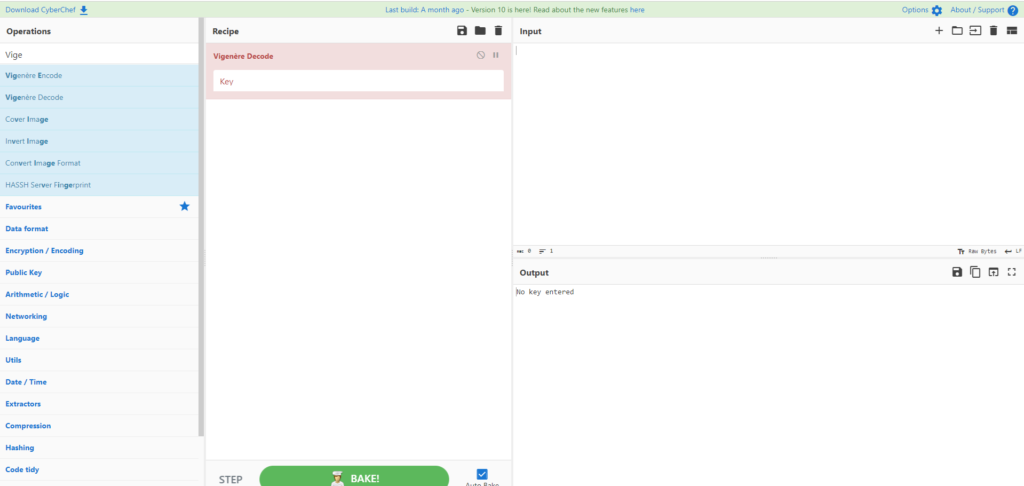

Comme il n'y avait pas de correspondance, j'ai essayé diverses choses en utilisant https://gchq.github.io/cyberchef/

music_sheet {362d72deaf65f5bdc63daece6a1f676e}Après l'avoir essayé, j'ai découvert qu'il était codé dans la base32. Y a-t-il une meilleure façon de le faire? . .

Répondre

Quel est le drapeau de l'emblème d'or

Je suis retourné dans la salle de bar.

Maintenant que vous connaissez la musique de musique, entrez-le et soumettez-vous.

Sélectionnons oui.

Gold_Embblem {58A8C41A9D08B8A4E38D02A4D7FF4843} On dirait que vous pouvez mettre quelque chose sur l'emplacement de l'emblème, rafraîchir la page précédenteIl y avait aussi Gold_embleble.

Répondre

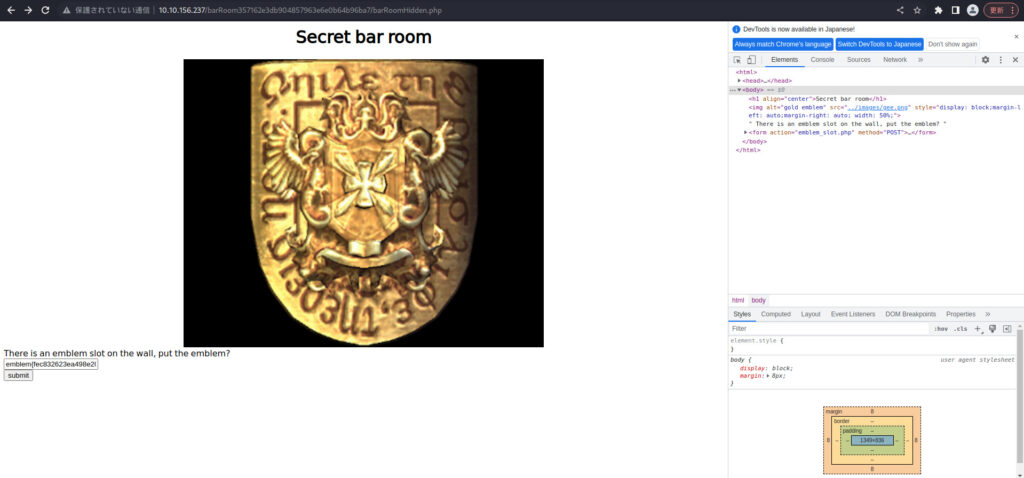

Quel est le drapeau de la clé du bouclier

Retourner dans la salle de bar secrète.

Lorsque je suis entré "Gold_embleble", rien ne s'est passé, alors je suis entré "emblème" et j'ai pu passer à l'écran suivant.

"Rebecca" est-elle la clé d'une sorte de chose? Pour l'instant, j'en prends une note.

Pour l'instant, je n'ai nulle part où aller, donc je vais essayer d'ajouter "Gold Emblem Flag" à la partie où rien ne s'est passé lorsque je suis entré pour la première fois.

Revenons à la salle à manger.

Maintenant, essayez d'entrer "Gold Emblem Flag" dans le drapeau d'entrée de l'emblème.

Cela semblait juste.

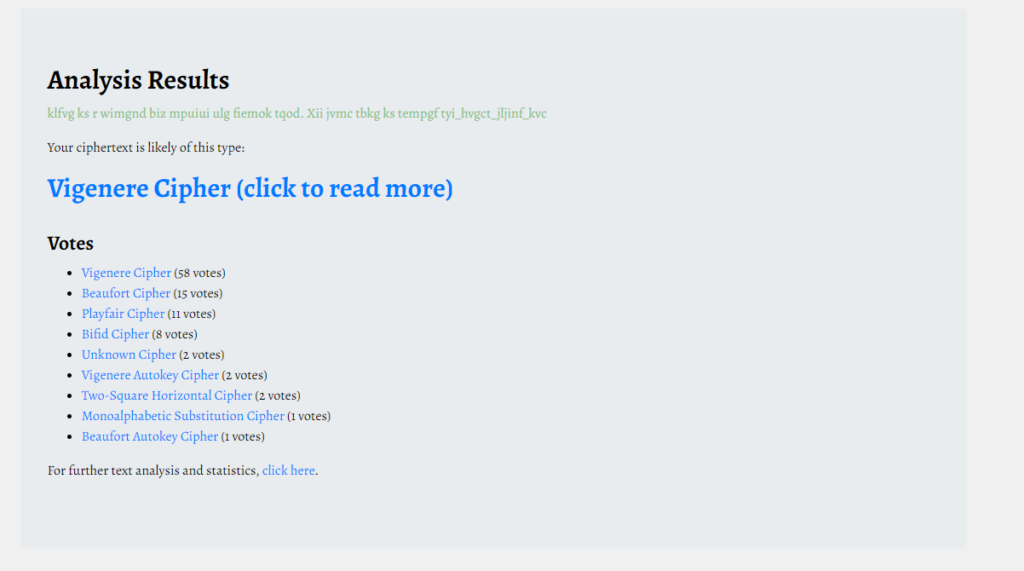

klfvg ks r wimgnnd biz mpuiui ulg fimemok tqod. Xii jvmc tbkg ks tempgf tyi_hvgct_jljinf_kvcLe texte semble être décalé, donc je vais essayer Cyberchef avec des doutes sur ROT13.

Hmm, cela semble différent.

Utilisons " https://www.boxentriq.com/code-breaking/cipher-identifier

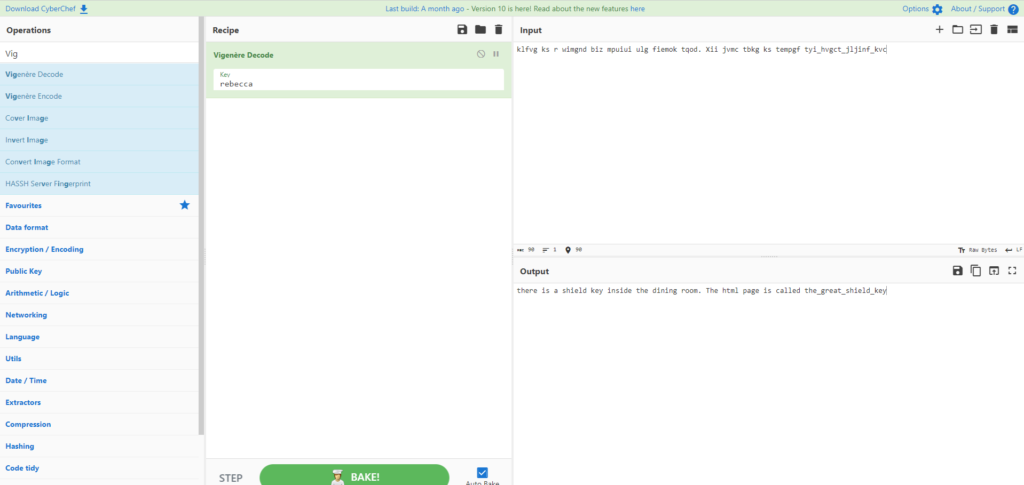

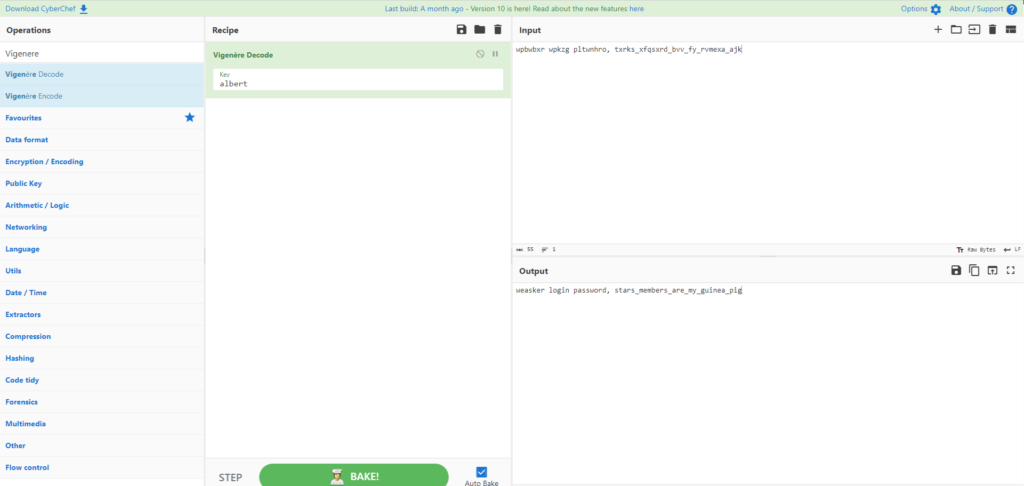

Apparemment, il a été codé dans "Vigenere Cipher".

Lorsque vous encodiez avec Vigenere, vous avez besoin d'une clé privée, mais nous pouvons supposer que c'est "Rebecca".

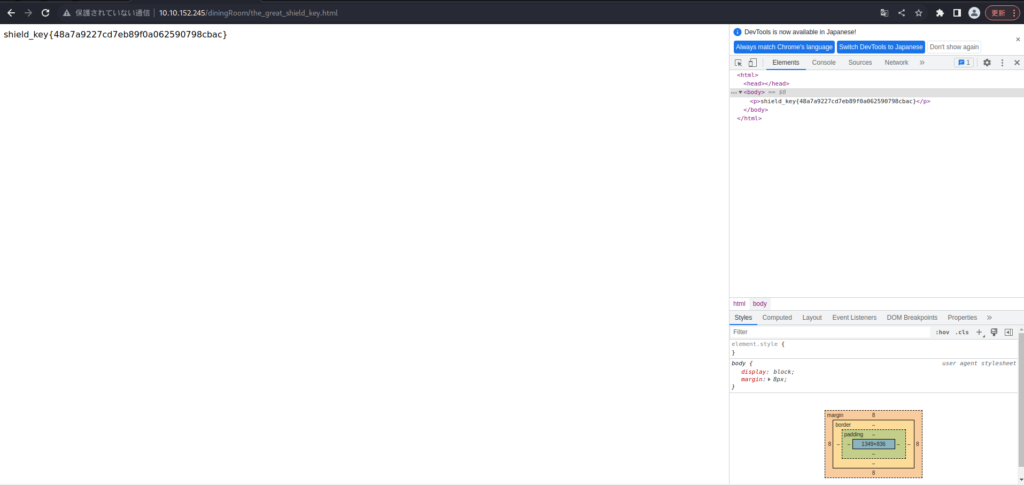

Il y a une clé de bouclier à l'intérieur de la salle à manger. La page HTML est appelée the_great_shield_key (il y a une clé de bouclier à l'intérieur de la salle à manger. Le nom de la page HTML est le_GREAT_SHIELD_KEY.)J'ai pu le coder avec succès.

SHIELD_KEY {48A7A9227CD7EB89F0A062590798CBAC}Répondre

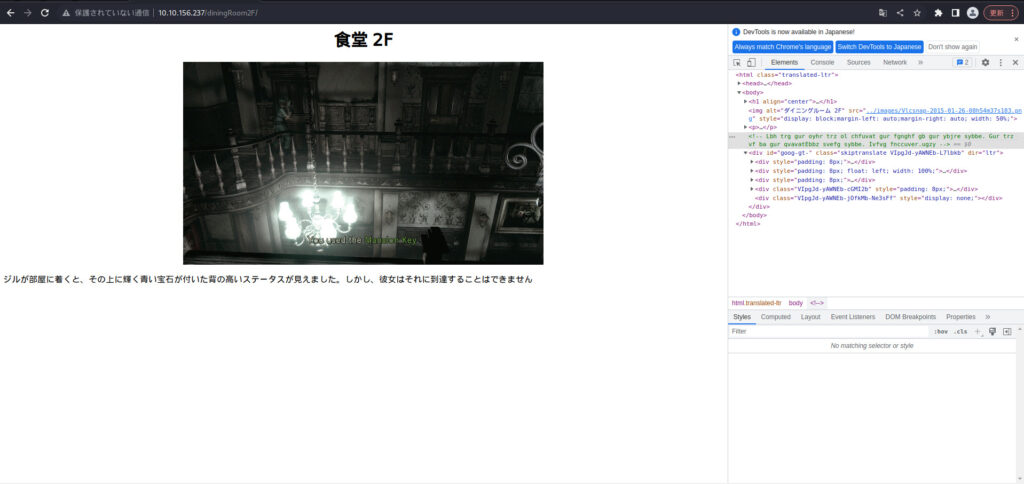

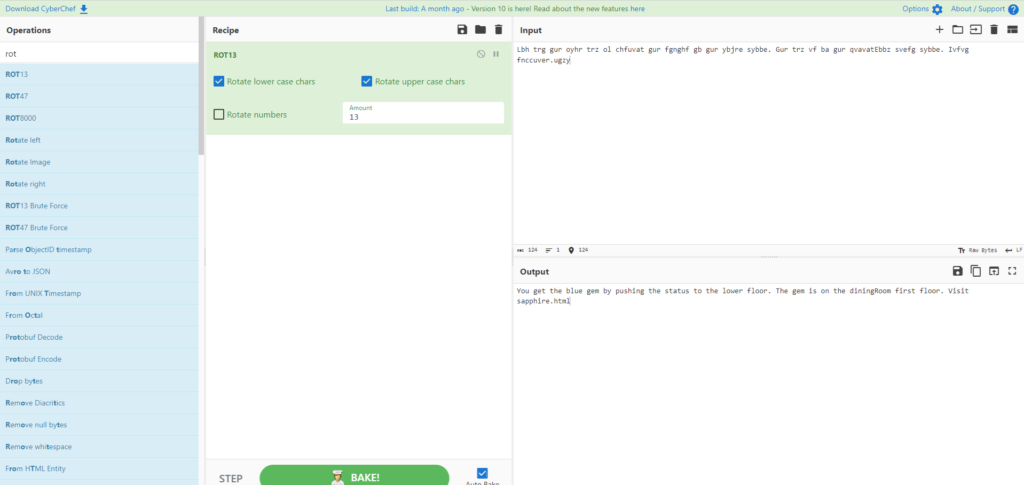

Quel est le drapeau Blue Gem

Ensuite, nous procéderons à la nouvelle salle à manger 2F.

En regardant la source, j'ai trouvé le commentaire suivant:

J'essaierai aussi Cyberchef, soupçonnant ROT13.

<!-- Lbh trg gur oyhr trz ol chfuvat gur fgnghf gb gur ybjre sybbe. Gur trz vf ba gur qvavatEbbz svefg sybbe. Ivfvg fnccuver.ugzy -->

Vous obtenez la gemme bleue en poussant l'état à l'étage inférieur. Le joyau est au premier étage à la salle à manger. Visitez Sapphire.html (si vous appuyez sur l'état et descendez, vous obtiendrez le bijou bleu. Le gemme est en salle à manger1f. Voir Sapphire.html)Comme prévu, j'ai pu déchiffrer la chaîne avec ROT13.

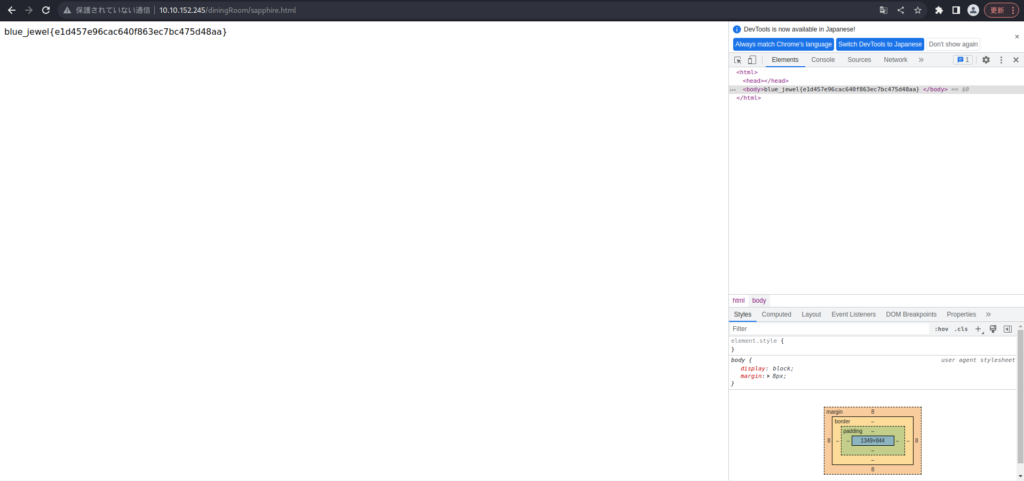

Examinons littéralement "/diningroom/sapphire.html".

BLUE_JEWEL {E1D457E96CAC640F863EC7BC475D48AA}Répondre

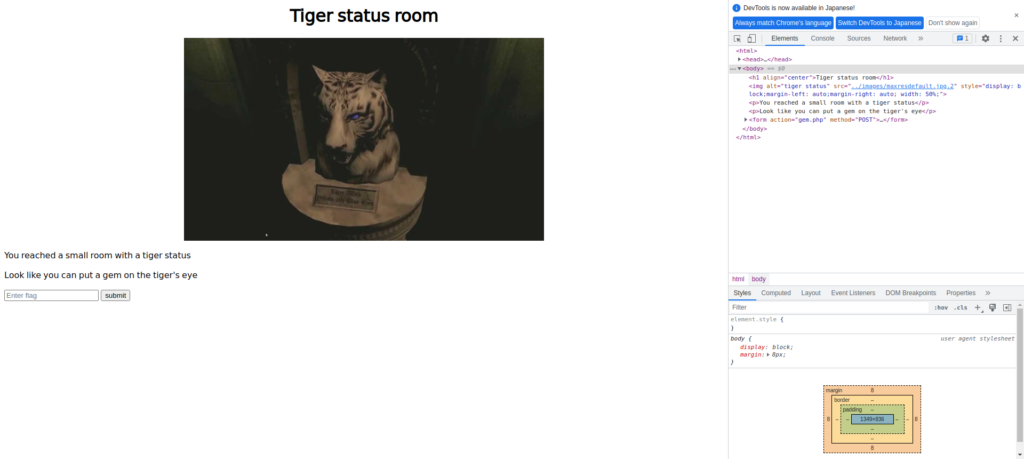

Quel est le nom d'utilisateur FTP

Ensuite, nous chercherons notre nom d'utilisateur FTP.

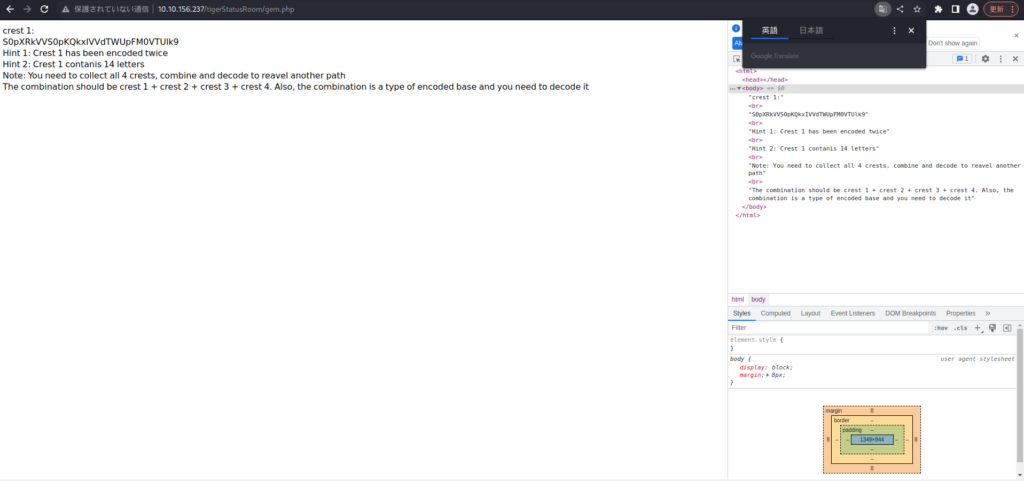

Jetons un coup d'œil au nouveau "/ Tigerstatusroom /".

Je vais essayer de soumettre "blue_jewel {e1d457e96cac640f863ec7bc475d48aa}".

Crest 1: S0PXRKVVS0PKQKXIVVDTWUPFM0VTULK9 ABSE 1: CREST 1 a été codé deux fois Indication 2: Crest 1 Contistanis 14 Lettres Remarque: Vous devez collecter les 4 crêtes, combiner et décoder pour révéler une autre traject Decode-le - TRANSLATION CREST 1 S0PXRKVS0PKQKXIVVDTWUPFM0VTULK9 Astuce 1: L'emblème 1 est codé Twice Tip 2: L'emblème 1 contient 14 caractères Remarque: En collectant, en combinant et en déchiffrant les quatre emblèmes, vous pouvez suivre un chemin différent. Les combinaisons sont 1 crête, 2 crête, 3 crête et 4 crête. De plus, cette combinaison est un type de base cryptée et doit être déchiffrée.Il semble que quatre armoiries doivent être combinées.

Pour l'instant, essayons de démêler l'emblème 1. Il semble encoder deux fois.

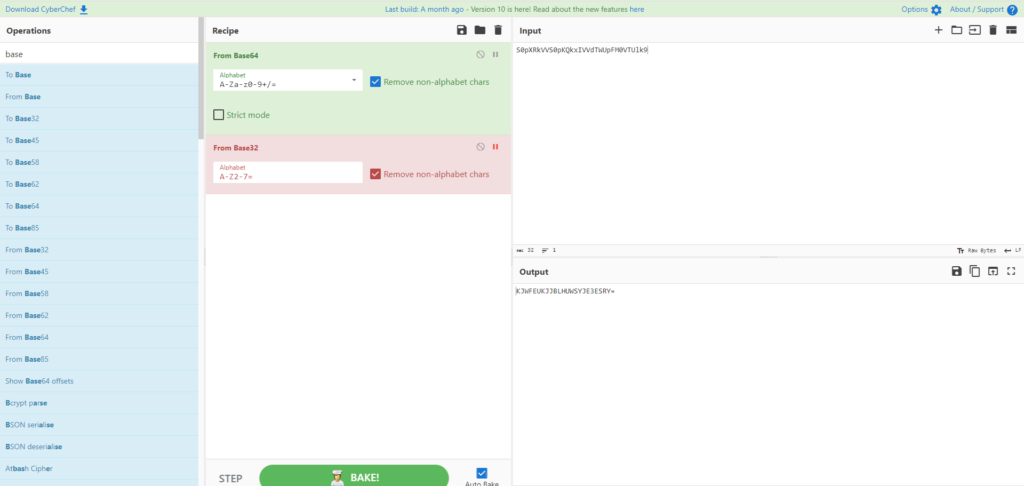

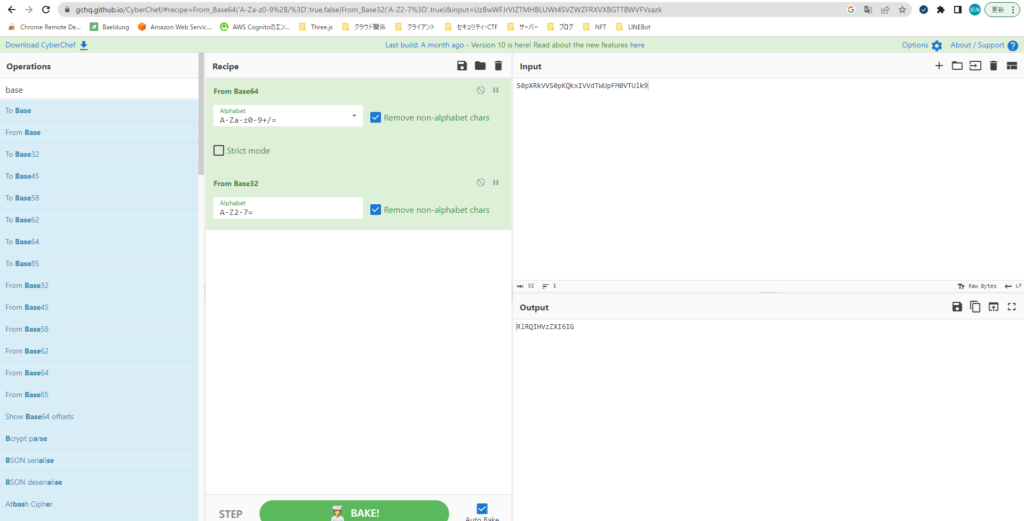

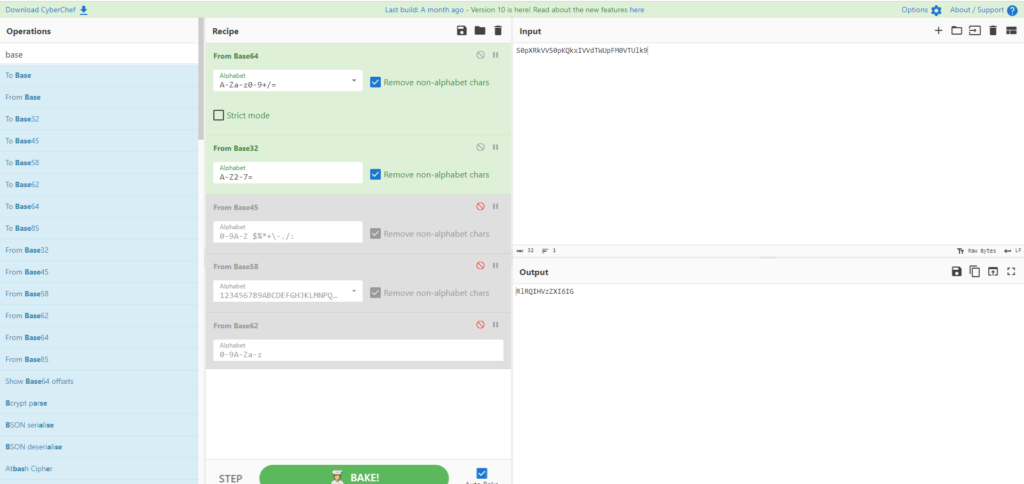

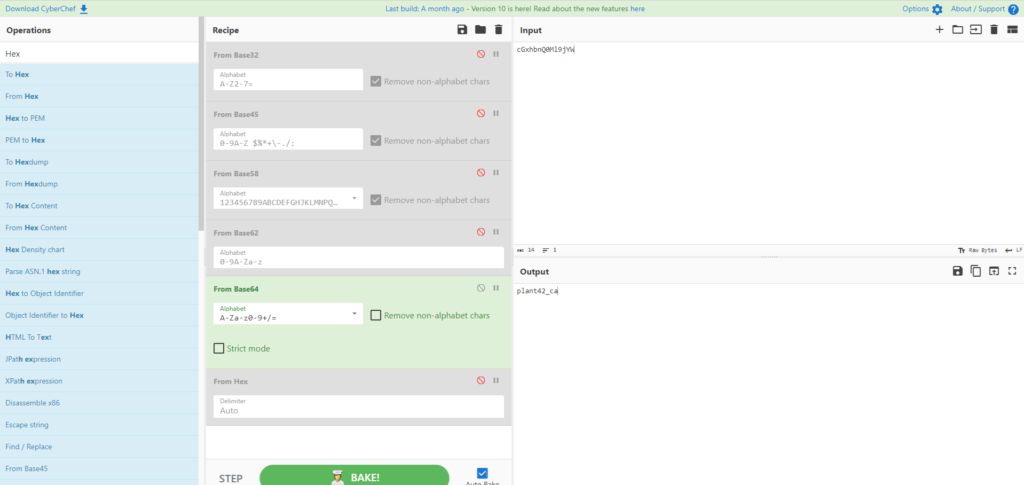

J'essaierai Base32-64 pour voir quel est le premier encodage.

Le point de fuite était "=" donc il semblait être décodé correctement.

Ensuite, essayez la même procédure la deuxième fois.

Lorsque je l'ai décodé dans Base32, j'ai pu obtenir ce qui suit:

le nombre de caractères est également 14. Cela semble probablement correct.

Rlrqihvzzxi6igDéplacez-vous dans les pièces pour trouver les armoiries 2.

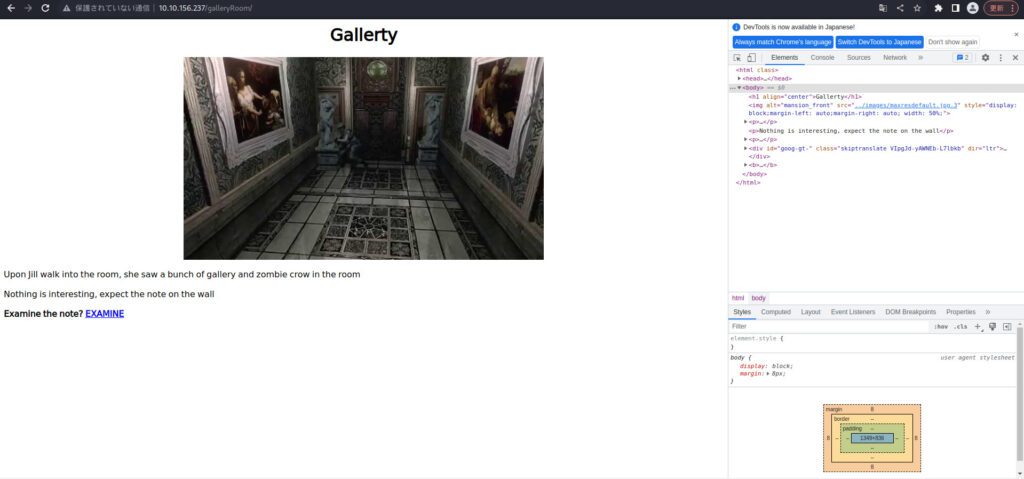

Ensuite, passez à "/ Galleryroom /".

Lorsque j'ai sélectionné l'examen, j'ai obtenu l'emblème 2.

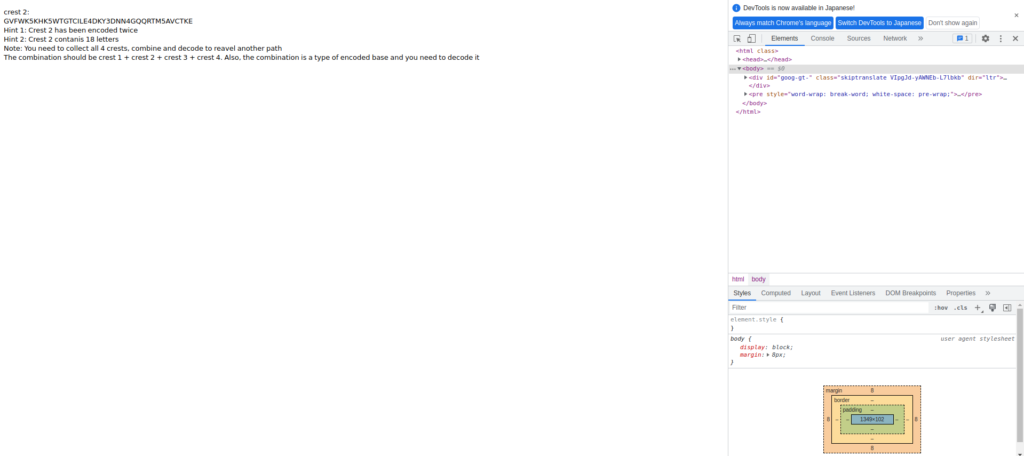

Crest 2: GVFWK5KHK5WTGTLILE4DKY3DNN4GQQRTM5AVCTKE ANNEMENT 1: Crest 2 a été codé deux fois indice 2: Crest 2 Contanis 18 Lettres Remarque: Vous devez collecter les 4 crtestes, combiner et décroder pour révéler une autre Chemin La combinaison doit être Crest 1 + Crest 2 + Crest 3 + Crest 4. Base et vous devez le décoder - TRANSLATION EMBLEME 2 GVFWK5KHK5WTGTCILE4DKY3DNN4GQQRTM5AVCTKE TIP 1: Emblem 2 est codé deux fois Tip 2: Emblem 2 contient 18 caractères Remarque: Vous pouvez suivre un chemin différent en collectant, combinant et décrivant tous les quatre emblèmes. Les combinaisons sont 1 crête, 2 crête, 3 crête et 4 crête. De plus, cette combinaison est un type de base cryptée et doit être déchiffrée.Encore une fois, il est codé deux fois. . .

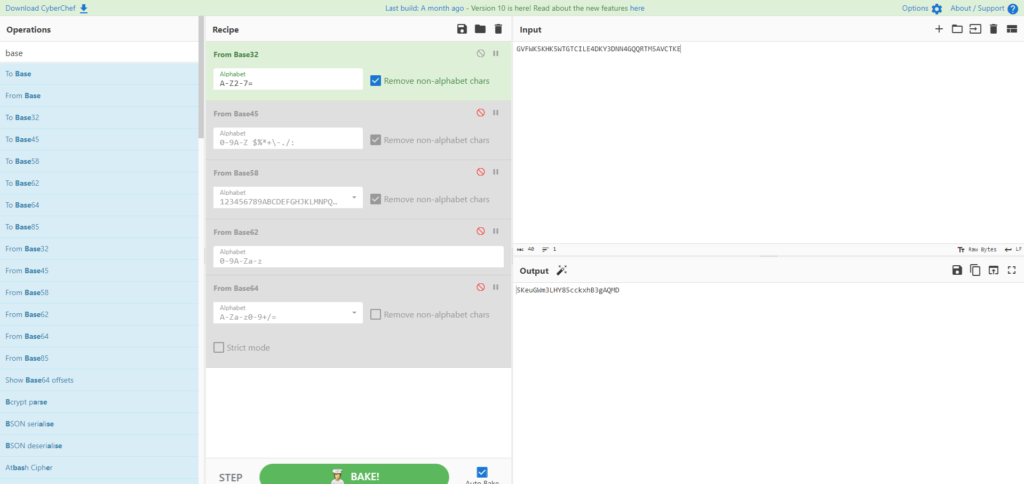

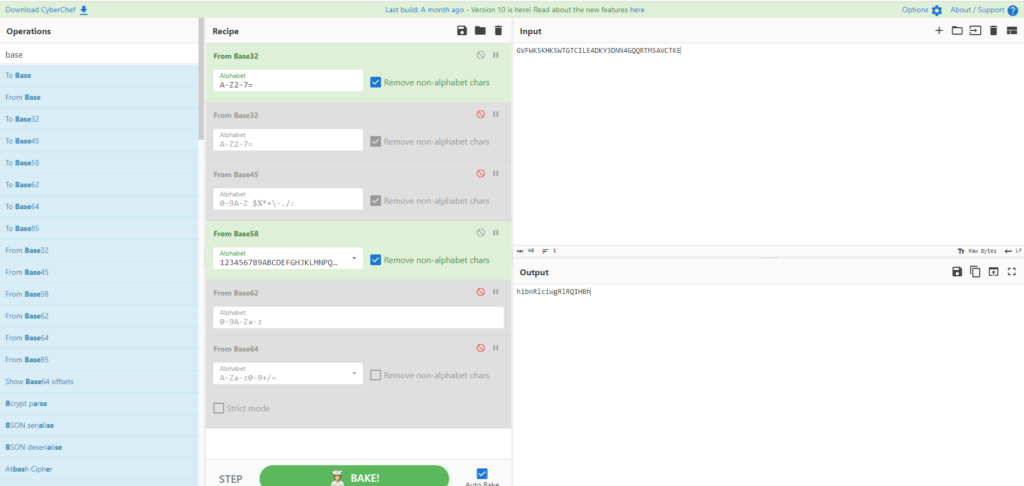

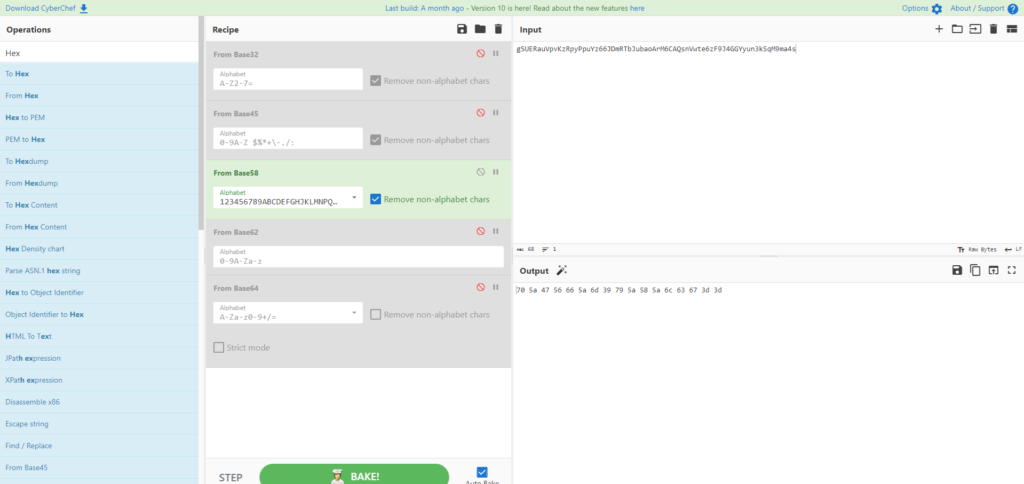

Je vais essayer la même chose de Base32 à 64.

Il semble que Base32 soit capable de sortir la chaîne correcte.

Essayez également de décoder la deuxième fois.

La chaîne correcte était Base58.

Le nombre de caractères est également correct, donc je pense que ce qui suit est correct.

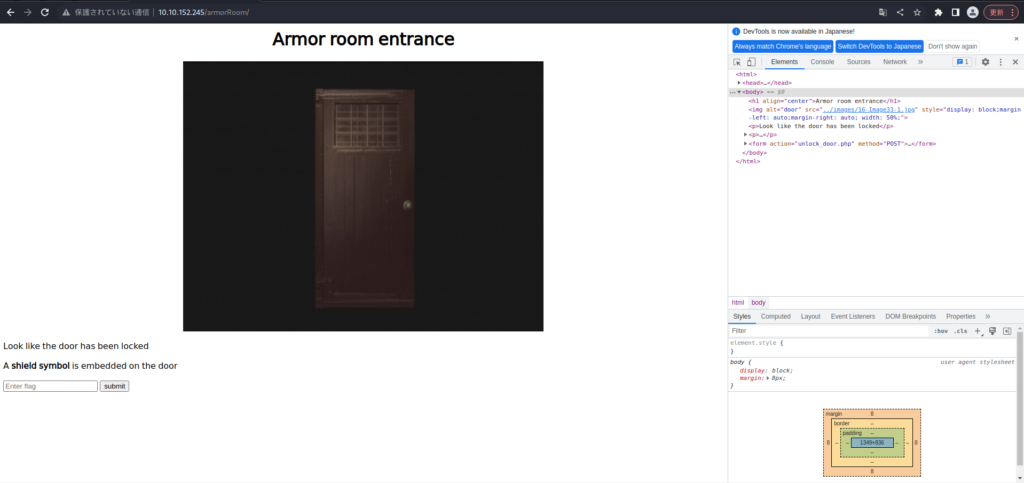

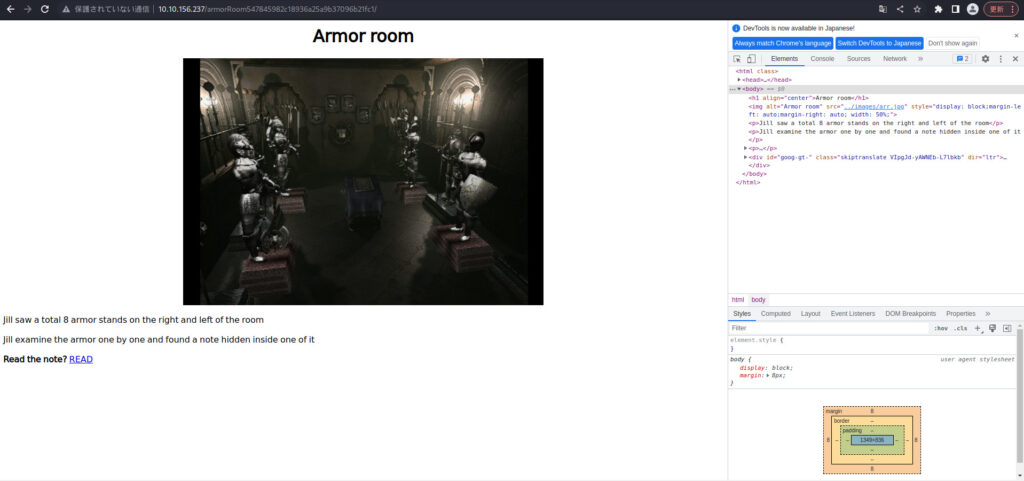

h1bnrlciwgrlrqihbhEnsuite, nous passerons à "/ armorroom /" et chercherons l'emblème 3. (/ Studyroom / Flag de clé de casque requis ...)

Entrez "Shield Key Flag" et soumettez.

Je l'ai mis dans la salle d'armure.

Essayez de sélectionner la lecture. .

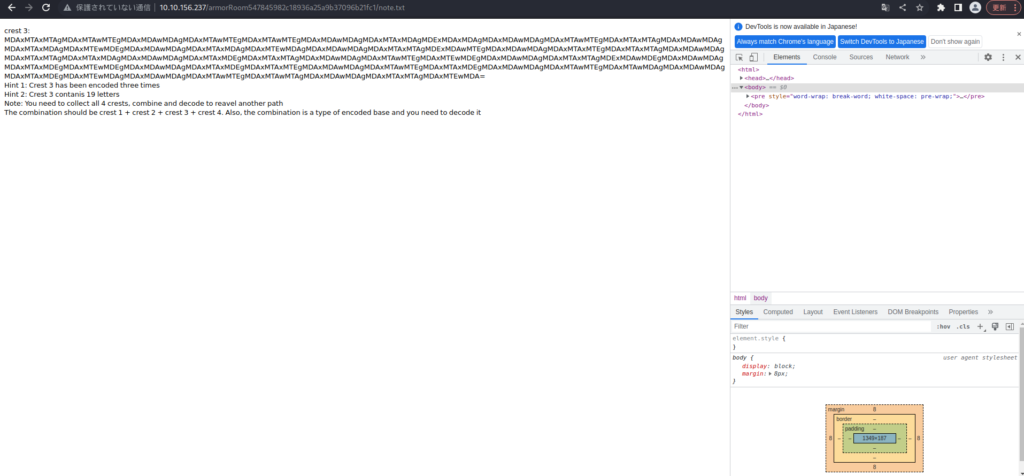

Crest 3: = Indice 1: Crest 3 a été codé trois fois Indice 2: Crest 3 Contanis 19 Lettres Remarque: Vous devez collecter les 4 crêtes, combiner et décoder pour révéler une autre voie. Crest 3 contient 19 caractères Remarque: Collectez, synthétisez et déchiffrez les quatre crêtes pour emprunter un autre chemin. Les combinaisons sont 1 crête, 2 crête, 3 crête et 4 crête. De plus, cette combinaison est un type de base cryptée et doit être déchiffrée.Ensuite, il a été codé trois fois. . .

Tout d'abord, je vais essayer d'utiliser Base32-64.

Base64 semble être correct.

Le résultat de sortie est binaire (données binaires), donc il décode le binaire.

Quand je l'ai décodé en binaire, j'ai eu Hex (Hex).

Je vais essayer de le décoder avec Hex.

J'ai réussi à le décoder. Le nombre de caractères semble également être correct!

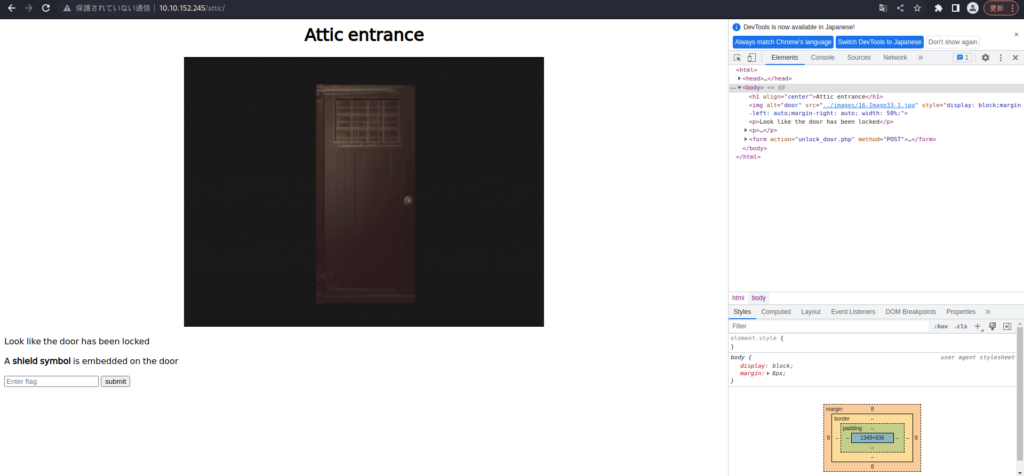

C3M6IHLVDV9JYW50X2HVous serez redirigé vers la dernière pièce "/ Attique /".

Vous avez également besoin d'un symbole Shleld.

Il y a une note, essayons de lire.

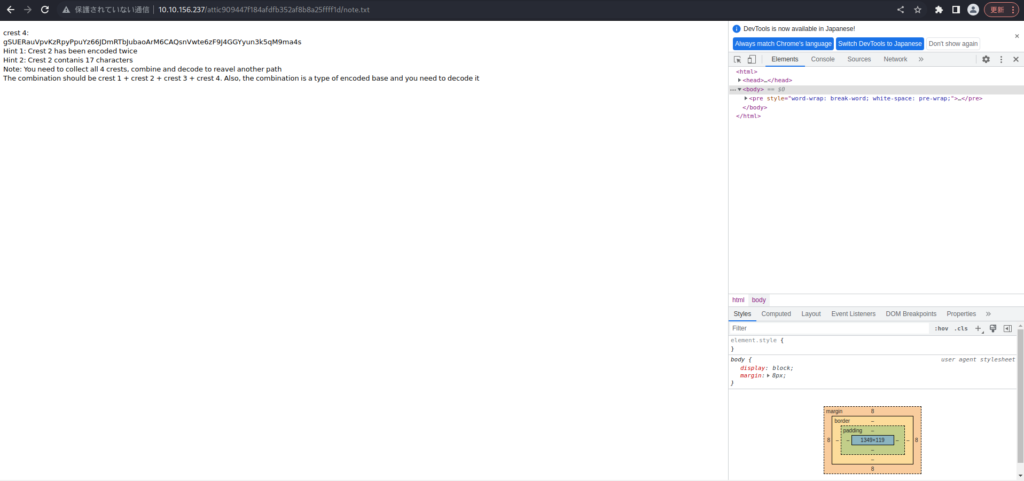

Crest 4: gsuerauvpvkzrpyppuyz66jdmrtbjubaoarm6caqsnvwte6zf9j4ggyyun3k5qm9ma4s Astume 1: Crest 2 a été encodé Twice Indice 2: Crest 2 CONTANIS 17 caractères Remarque: Vous avez besoin de collecter les 4 Crests, 2 + Crest 3 + Crest 4. De plus, la combinaison est un type de base codée et vous devez le décoder - Traduction Emblem 4 gsuerauvpvkzrpyppuyz66jdmrtbjubaoarm6caqsnvwte6zf9j4ggyyun3k5qm9Ma4s Conseil 1: EMBLEM Allez sur une voie différente en collectant, en combinant et en déchiffrant les quatre emblèmes. Les combinaisons sont 1 crête, 2 crête, 3 crête et 4 crête. De plus, cette combinaison est un type de base cryptée et doit être déchiffrée.Il dit Emblem 2, mais il fait probablement référence à Emblem 4. Je pense que c'était une erreur. . .

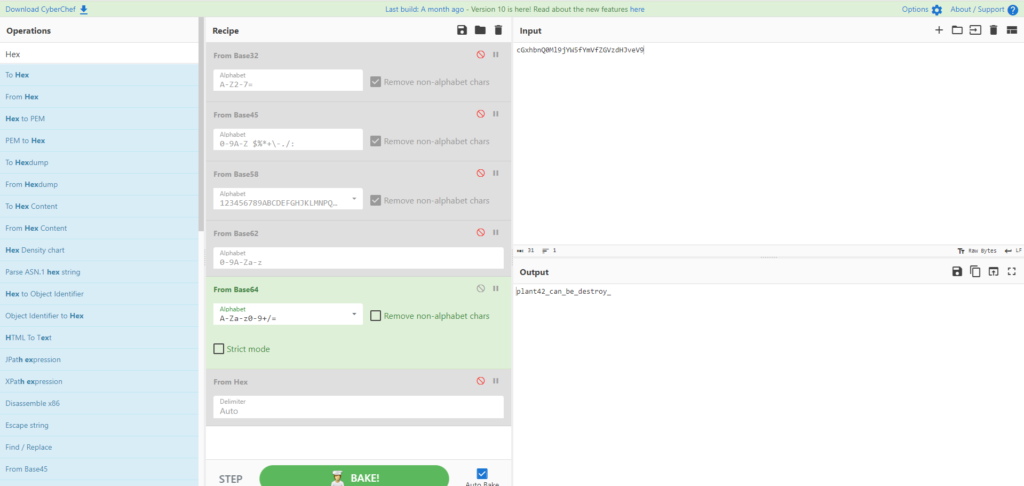

Pour l'instant, oubliez les détails. . . Décodons-le.

Cette fois, j'essaierai Base32-64 comme auparavant.

Base58 semble être correct.

C'est Hex (Hex), donc je vais essayer de le décoder.

Cela semble correct ci-dessous.

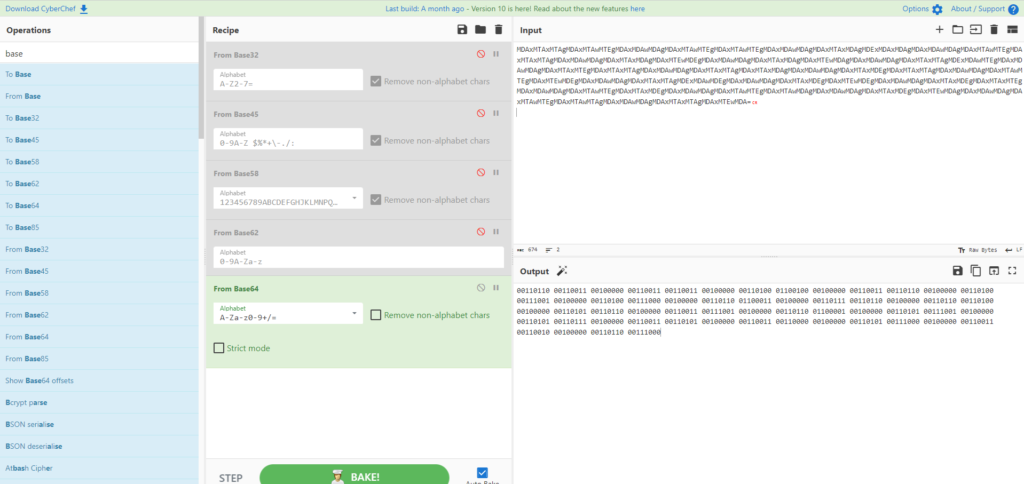

pzgvfzm9yzxzlcg ==Si vous connectez les emblèmes 1 à 4, vous verrez ce qui suit:

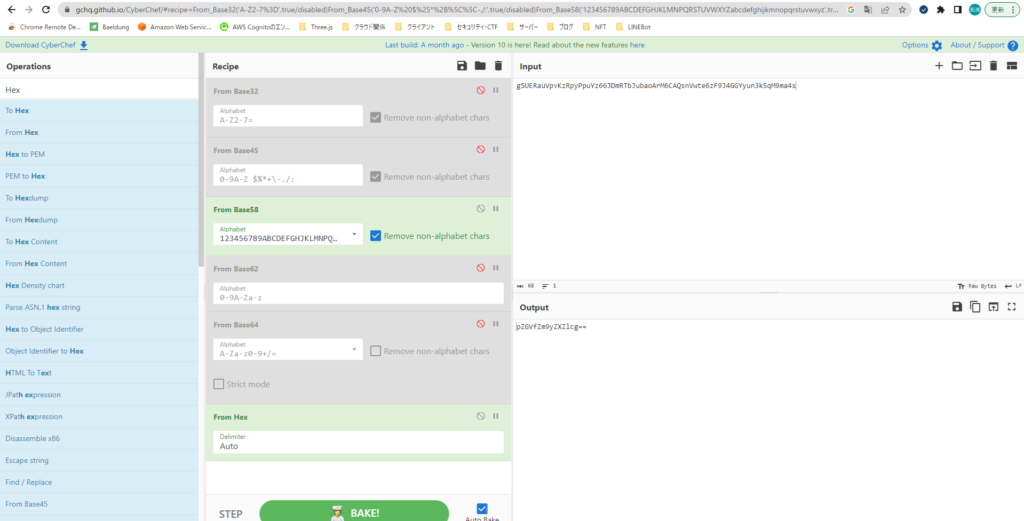

Rlrqihvzzxi6igh1bnrlciwgrlrqihbhc3m6ihlvdv9jyw50x2hpzgvfzm9yzxzlcg ==Pour l'instant, je vais essayer de jouer des hachages.

Apparemment, c'était Base64. J'ai pu obtenir l'utilisateur FTP et passer.

Utilisateur FTP: Hunter, FTP Pass: You_Cant_Hide_foreverRépondre

Quel est le mot de passe FTP

Cette réponse est la passe de plus tôt.

Répondre

La maison de garde

Après avoir accédé au serveur FTP, vous devez résoudre un autre puzzle .

Je vais donc aller sur le serveur FTP pour l'instant.

┌fiques (Hacklab㉿hackLab) - [~] └fiques ftp hunter@10.10.156.237 connecté au 10.10.156.237. 220 (VSFTPD 3.0.3) 331 Veuillez spécifier le mot de passe. Mot de passe: 230 Connexion réussie. Le type de système distant est UNIX. Utilisation du mode binaire pour transférer des fichiers. ftp> J'ai pu accéder au serveur FTP en toute sécurité avec l'utilisateur et passer mentionné précédemment.

Où est le répertoire caché mentionné par Barry

Tout d'abord, ils recherchent un répertoire caché.

FTP> LS 229 Entrée en mode passif étendu (|| 10379 |) 150 Ici vient la liste du répertoire. -rw-r - r-- 1 0 0 7994 19 sept 0 0 170 SEP 20 2019 IMPORTANT.TXT 226 Répertoire Envoyer OK.Pour l'instant, j'ai un fichier et quelque chose qui ressemble à une clé, donc je vais le laisser tomber localement.

ftp> mget * mget 001-key.jpg [anpqy?]? 229 Entrée en mode passif étendu (||| 51303 |) 150 Connexion de données en mode binaire d'ouverture pour 001-key.jpg (7994 octets). 100% | *********************************************************************************************. *******************************************************************. *******************************************************************. ************************************************************************************************* C'est Transfert complet. 7994 octets reçus en 00:03 (2.39 kib / s) mget 002-key.jpg [anpqy?]? 229 Entrée en mode passif étendu (||| 24041 |) 150 Connexion de données en mode binaire d'ouverture pour 002-key.jpg (2210 octets). 100% | *********************************************************************************************. ********************************************************************************************************************************. ******************************************************************************************************************************* ********************************************************************************************************************************. ******************************************************************************************************************************* ********************************************************************************************************************************. ********************************************************************************************************************************. ********************************************************************************************************************************. Connexion de données en mode binaire pour 003-key.jpg (2146 octets). 100% | *********************************************************************************************************************** ********************************************************************************************************************************************************************** ********************************************************************************************************************************************************************** *******************************************************************************************************************. ********************************************************************************************************************************************************************** *******************************************************************************************************************. ********************************************************************************************************************************************************************** *******************************************************************************************************************. 229 Entrée en mode passif étendu (||| 28546 |) 150 Connexion de données en mode binaire d'ouverture pour Helmet_key.txt.gpg (121 octets). 100% | ***********************************************************************************************************************************************************************************. *************************************************************************************************************************************************************************************. *************************************************************************************************************************************************************************************. *************************************************************************************************************************************************************************************. 00:00 (0,38 kib / s) mget important.txt [anpqy?]? 229 Entrée en mode passif étendu (||| 57273 |) 150 Connexion de données en mode binaire d'ouverture pour important.txt (170 octets). 100% | *********************************************************************************************. *******************************************************************. *******************************************************************. ************************************************************************************************* C'est 226 Transfert complet. 170 octets reçus en 00:00 (0,67 kib / s) FTP> La première chose que j'aimerais faire est «IMPORTANT.TXT».

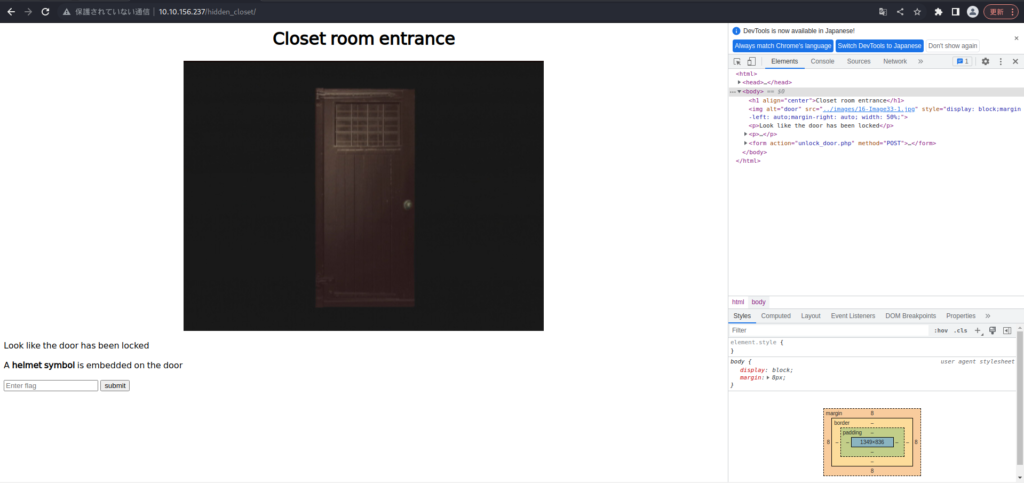

┌fique (HackLab㉿hackLab) - [~ / Tryhackme / Biohazard] └─ $ Cat IMPORTANT.txt Jill, je pense que la clé de casque se trouve dans le fichier texte, mais je n'ai aucune idée du décryptage des trucs. De plus, je rencontre A / HIDDEN_CLOSET / DOOR mais il a été verrouillé. De, Barry - Traduction C'est Jill, je pense que la clé de casque est dans le fichier texte, mais il n'y a aucun indice de décryptage. Je suis également tombé sur la porte / Hidden_closet /, mais il a été verrouillé. Parce que, BarryLe répertoire caché semble être "/ HIDDEN_CLOSET /".

Répondre

Mot de passe pour le fichier crypté

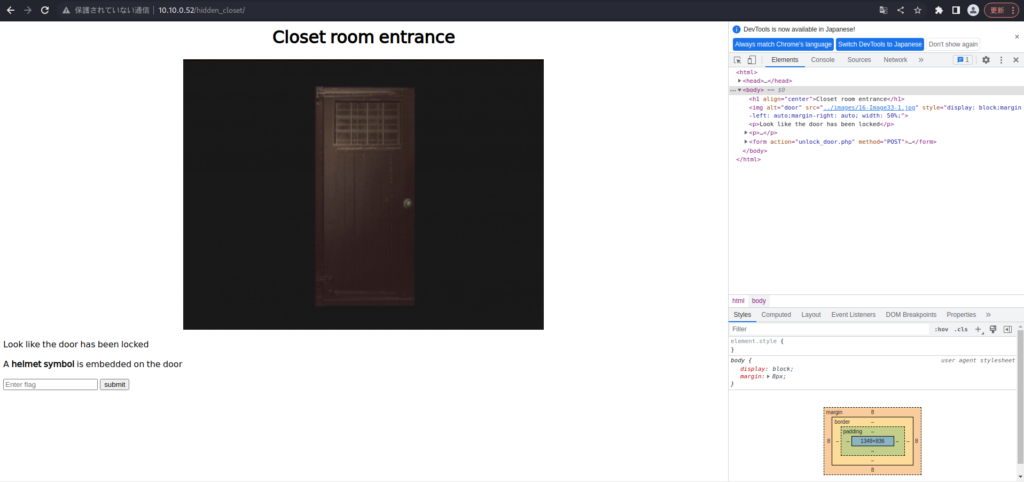

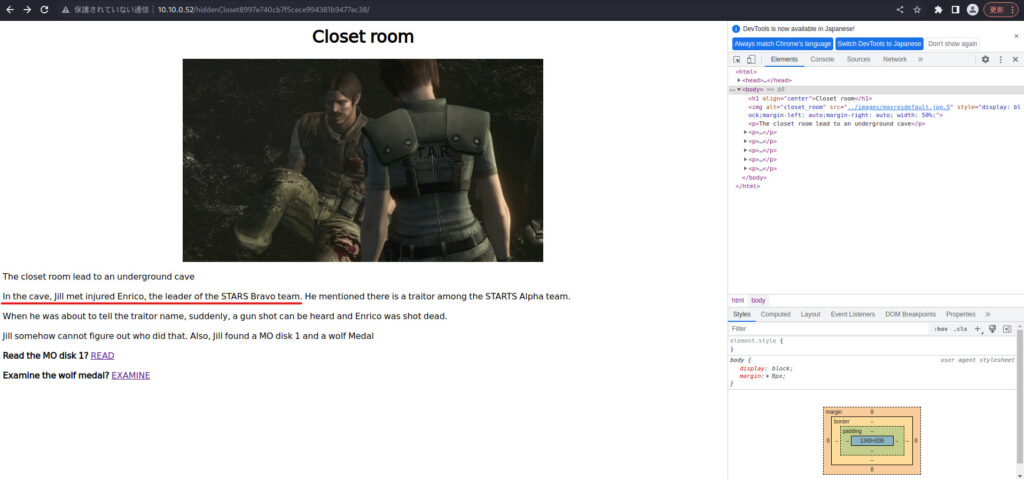

Tout d'abord, regardons le répertoire caché "/ HIDDEN_CLOSET /".

On vous dit que vous avez besoin d'un symbole de casque, alors recherchons un symbole de casque.

Celui qui est suspect est Helmet_key.txt.gpg, mais malheureusement, il est verrouillé.

Il semble qu'il soit nécessaire de déchiffrer 00x-key.jpg.

Je vais commencer depuis le début. Je l'ai d'abord recherché avec Exiftool, mais il n'y avait pas d'excellentes informations.

Juste pour être en sécurité, j'ai extrait le fichier à l'aide de Steghide.

┌fiques (HackLab㉿HackLab) - [~ / TryhackMe / Biohazard] └fiqueJ'ai pu extraire Key-001.txt.

┌fique (HackLab㉿hackLab) - [~ / Tryhackme / Biohazard] └fique 2019 003-key.jpg -rw-r - r-- 1 hacklab hacklab 121 19 septembre 2019 Helmet_key.txt.gpg -rw-r --r-- 1 Hacklab HackLab 170 septembre 2019 IMPORTANT.TXT -RW-R --R-- 1 Hacklab 15 avril 20 21:55 Key-001.txt ┌fique

Quand j'ai vérifié le contenu, cela ressemblait à un hachage de quelque chose.

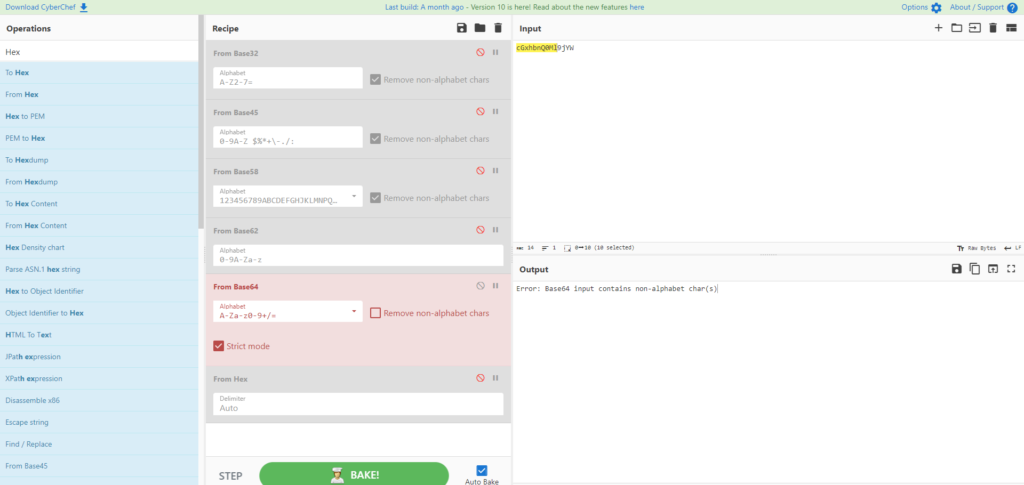

Je pense que c'est Base64, mais si vous le définissez en mode strict, cela provoquera une erreur, il n'y a donc pas assez d'informations.

Résolvons 002-clé.

Quand j'ai regardé la méta-information sur Exiftool, j'ai trouvé un hachage.

┌fique (HackLab㉿HackLab) - [~ / Tryhackme / Biohazard] └fique Taille de fichier Taille: 2.2 KB Date de modification du fichier / Heure: 2019: 09: 19 15: 08: 31 + 09: 00 Date d'accès au fichier / Heure: 2023: 04: 20 21: 47: 47 + 09: 00 Fichier Inode Date de modification / heure: 2023: 04: 20 21: 47: 47 + 09: 00 Perminées de fichier: -RW-R- Type de fichier: Type de fichier: JPEG Type de fichier: Jpg Tyle: Type: REPLOR Image / JPEG JFIF Version: 1.01 Unité de résolution: Aucun X Résolution: 1 Y Résolution: 1 Commentaire: 5FyMVFZGVZDHJVEV9 Largeur d'image: 100 Hauteur d'image: 80 Processus d'encodage: Progressive DCT, Huffman Coding Bits par échantillon: 8 COMPONENTS COLOR: 3 Y CB CR SUBSMLING: YCBCR4: 2: 0 (2 2) 0,008Le hachage est dans le commentaire.

Quand je l'ai connecté, quelque chose qui ressemblait à une chaîne est sortie.

Je vais également résoudre le 003 final.

Cela exécute également Exiftool.

┌── (HackLab㉿HackLab) - [~ / Tryhackme / Biohazard] └sé. Taille de fichier Taille du fichier Date / heure de modification du fichier KB: 2019: 09: 19 15: 19: 17 + 09: 00 Date d'accès au fichier / Heure: 2023: 04: 20 21: 47: 49 + 09: 00 Fichier Inode Modification Date / Heure: 2023: 04: 20 21: 47: 49 + 09: 00 Permétions de fichiers: -rw-r- Image / JPEG JFIF Version: 1.01 Unité de résolution: Aucun X Résolution: 1 Y Résolution: 1 Commentaire: Compressé par JPEG-RECOMPRES

Cela a également été indiqué dans le commentaire: "Compressé par JPEG-RECOMPRESS".

On dit qu'il est compressé à l'aide de JPEG-Recompress, donc je vais décompresser en utilisant Binwalk.

┌fiques (HackLab㉿HackLab) - [~ / Tryhackme / Biohazard] └─ $ Binwalk -E 003-Key.jpg Decimal HexaDecimal Description ------ 0 0x0 JPEG Image Data 2124 0x84c Fin des archives zip, longueur de pied de page: 22J'ai pu le décongeler en toute sécurité. Jetons un coup d'œil au contenu.

┌── (HackLab㉿hackLab) - [~ / Tryhackme / Biohazard] └sé 20 avril 22:03 78a.zip -rw-r - r-- 1 HackLab HackLab 14 septembre 19 2019 Key-003.txt ┌sél (HackLab㉿hackLab) - [~ / Tryhackme / Biohazard / _003-key.jpg.extrait] └séIl y avait KEY-003.txt, le dernier hachage a été trouvé.

Répondre

Quel est le drapeau de la clé du casque

Utilisons les touches ci-dessus pour regarder Helmet_key.txt.gpg.

┌── (hackLab㉿hackLab) - [~ / Tryhackme / Biohazard] └─ $ gpg Helmet_key.txt.gpg gpg: * avertissement *: aucune commande spécifiée. Devinons ce que cela signifie ... GPG: AES256.CFB Données cryptées GPG: cryptée avec 1 phrase de passeIl semble qu'il y ait un indicateur de clé de casque dans Helmet_key.txt.

┌fiques (HackLab㉿hackLab) - [~ / TryhackMe / Biohazard] └fique 2019 003-key.jpg drwxr-xr-x 2 hacklab hacklab 4096 avril 20 22:05 _003-key.jpg.extract-rw-r --r-- 1 hacklab hackLab 45 avril 20 22:11 Helmet_key.txt -rw-r - 1 hackLab 121 septembre 19 2019 Helmet_key.txt.gpg - RACK-R-R- REPECT 1 HackLab Hacklab 170 septembre 20 2019 IMPORTANT.TXT -RW-R --R-- 1 HackLab Hacklab 15 avril 20 21:55 Key-001.txt ┌sél (HackLab㉿hackLab) - [~ / Tryhackme / Biohazard] └fique HELMET_KEY {458493193501D2B94BBAB2E727F8DB4B}Enfin, j'ai obtenu le Helmet_key.

Répondre

La revisitez

Fait avec le puzzle? Il y a des endroits que vous avez explorés auparavant mais pour le moment où accéder .

Quel est le nom d'utilisateur de connexion SSH

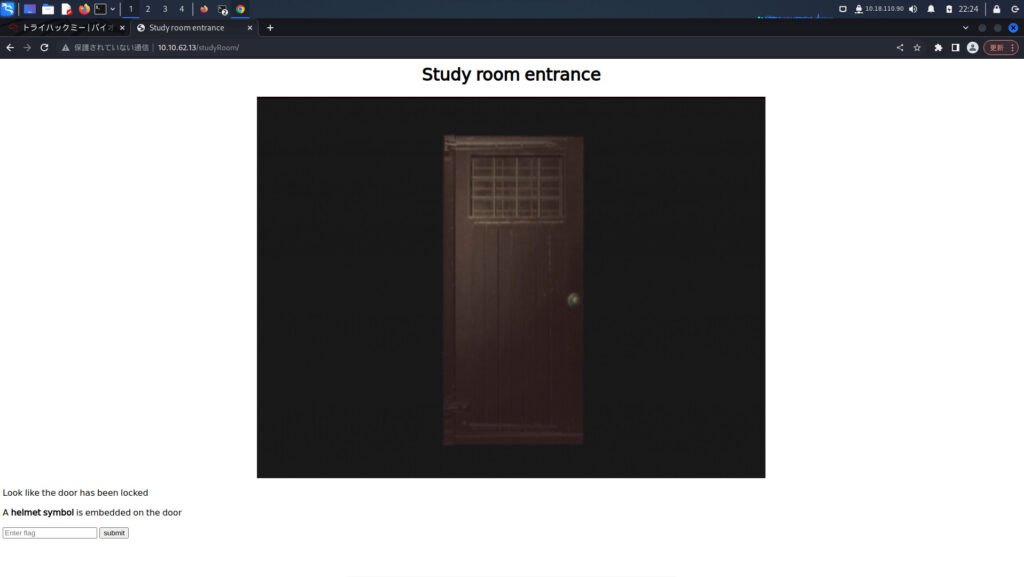

La pièce que vous ne pouvez pas entrer sans symbole de casque est "/ Studyroom /" pour le moment.

Je vais essayer d'utiliser le symbole du casque.

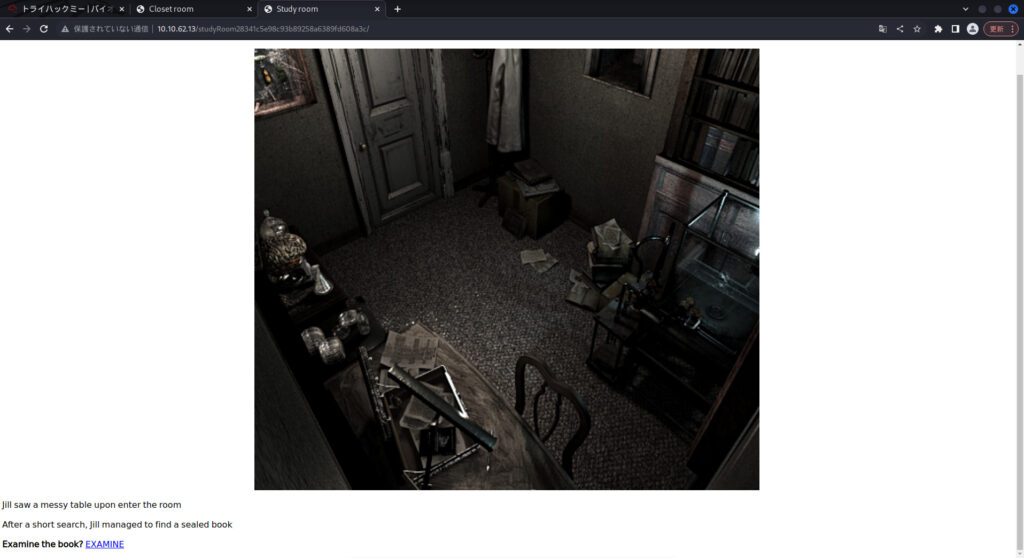

Sélectionnez Examiner pour télécharger "doom.tar.gz".

Essayons de décompresser cela.

┌til (HackLab㉿hackLab) - [~ / Tryhackme / Biohazard] └sé -rw-r - r-- 1 Hacklab Hacklab 2210 19 septembre 2019 002-key.jpg -rw-r - r-- 1 HackLab Hacklab 2146 19 septembre 2019 003-key.jpg drwxr-xr-x 2 hackLab Hacklab 4096 avril 20 22:05 _003-key.jpg.Extrauted -rw-r-r-rab 22:32 doom.tar.gz -rw-r - r-- 1 hacklab hacklab 25 septembre 20 2019 eagle_medal.txt -rw-r --r-- 1 hacklab hacklab 45 avril 20 22:11 Helmet_key.txt -rw-r --r-- 1 Hacklab HackLab 121 septembre 19 2019 Helmet_key.Txt.gpg -rw-rw-r - 1 hack 2019 Helmet_key.Txt.gpg -rw-rw-r - 1 hack 2019 Helmet_key.Txt.gpg -rw-rw-r - 1 hack2 2019 IMPORTANT.TXT -RW-R - R-- 1 HackLab HackLab 15 avril 20 21:55 Key-001.txt ┌sé

Il y avait Eagle_medal.txt, et il y avait un utilisateur SSH à l'intérieur.

Répondre

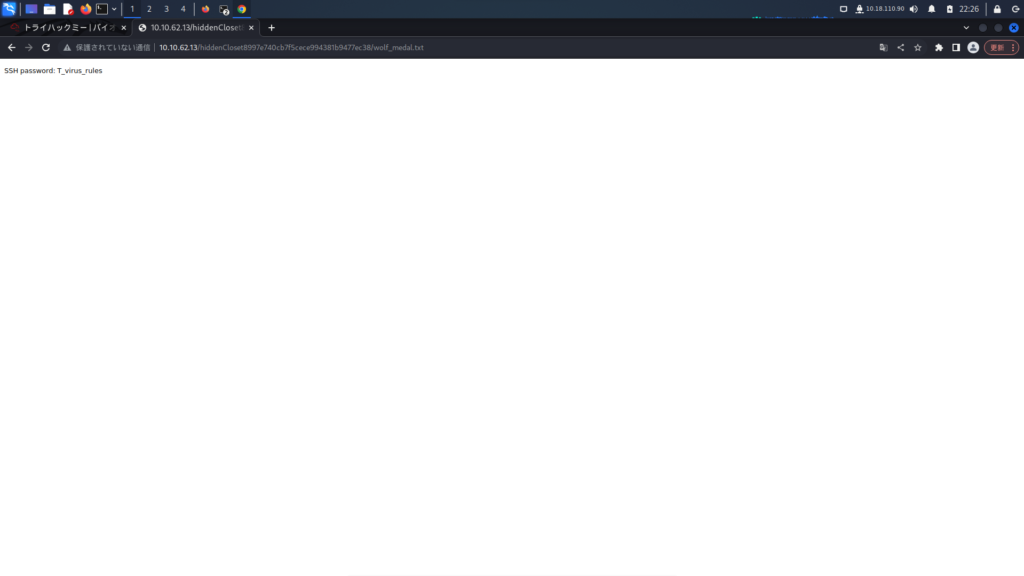

Quel est le mot de passe de connexion SSH

Une autre pièce dans laquelle je ne pouvais pas entrer car il n'y avait pas de symbole de casque est "/ Hidden_closet /".

Entrez le symbole du casque que vous venez d'obtenir et de soumettre.

Sélectionnons examiner.

Mot de passe SSH: t_virus_rulesJ'avais la clé SSH.

Répondre

Who the Stars Bravo Team Leader

Cela a été mentionné dans la salle du placard!

Répondre

Laboratoire souterrain

l'

épreuve de force finale. Pouvez-vous échapper au cauchemar?

Enfin, j'ai atteint la fin. (C'était long ...)

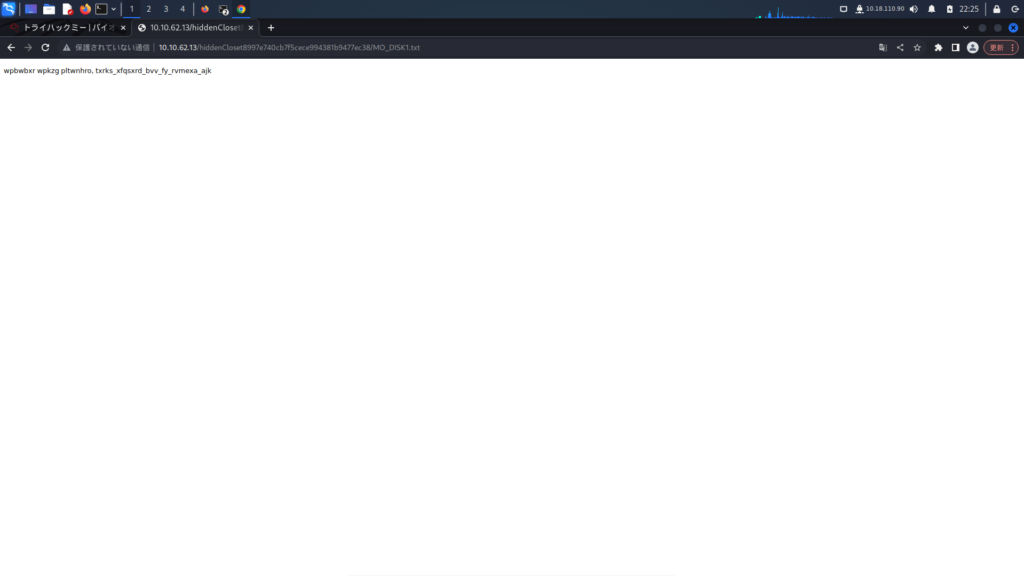

Où tu as trouvé Chris

Pour l'instant, jetons un coup d'œil au disque MO 1 dans la salle du placard, que nous venons de mentionner plus tôt.

wpbwbxr wpkzg pltwnhro, txrks_xfqsxrd_bvv_fy_rvmexa_ajkIl y a un hachage.

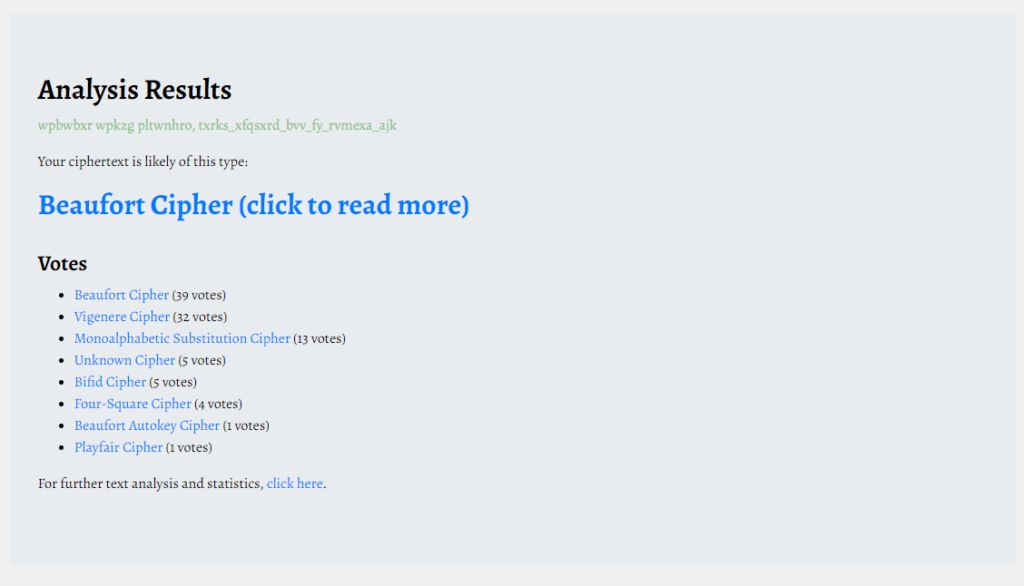

J'ai essayé de le décoder avec ROT13, mais cela n'a pas fonctionné, donc je vais vérifier s'il est crypté.

Il semble crypté avec Beaufort.

C'est Cyberchef, mais il n'y a pas de Beaufort, mais Vigenere a l'air bien.

Il n'y a pas de clé, donc je vis à la recherche de la clé.

Tout à l'heure, vous pouvez SSH, alors essayez de vous connecter via SSH.

┌fiques (HackLab㉿HackLab) - [~ / Tryhackme / Biohazard] └─ $ SSH Umbrella_Guest@10.10.62.13 L'authenticité de l'hôte '10 .10.62.13 (10.10.62.13) 'ne peut pas être établie. ED25519 Empreinte digitale clé est SHA256: DOQYQ6O72K3Z + NN6HTAR4ZFXOEZKLDAFT3VUF728YWC. Cette clé n'est connue par d'autres noms, êtes-vous sûr de continuer à vous connecter (oui / non / [empreinte digitale])? Oui Avertissement: Ajouté en permanence '10 .10.62.13 '(ED25519) à la liste des hôtes connus. Umbrella_Guest@10.10.62.13's Mot de passe: Bienvenue à Ubuntu 18.04 LTS (GNU / Linux 4.15.0-20-Generic x86_64) * Documentation: https://help.ubuntu.com * Management: https://landscape.Canonical.com * Soutien: https://ubuntu.com/advantage * peut-être: https://ubutulu.com/advantage * peut-être: HTTPS://ubutulu.com/advantage * peut-être: HTTPS://ubuntu.com/advantage * Canonic pour l'installation. - Réduisez les redémarrages du système et améliorez la sécurité du noyau. Activer à: https://ubuntu.com/livepatch 320 Les packages peuvent être mis à jour. 58 Les mises à jour sont des mises à jour de sécurité. N'a pas réussi à se connecter à https://changelogs.ubuntu.com/meta-release-lts. Vérifiez la dernière connexion de votre connexion Internet ou de votre connexion: Ven 20 septembre 03:25:46 2019 de 127.0.0.1 Umbrella_Guest @ Umbrella_Corp: ~ $ J'ai pu me connecter en toute sécurité.

Umbrella_Guest @ Umbrella_corp: ~ $ ll -a total 64 Drwxr-xr-x 8 Umbrella_Guest Umbrella 4096 20 septembre 2019 ./ DRWXR-XR-X 5 ROOT ROOT 4096 20 septembre 2019 ../ -rw-r - r - 1 Umbrella_Guest Umbrella 220 Sep 19 2019. Umbrella_Guest Umbrella 3771 19 sept Umbrella_Guest Umbrella 4096 19 sept -rw-r - r-- 1 Umbrella_Guest Umbrella 807 19 sept -rw-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------J'ai beaucoup fouillé et j'ai trouvé un fichier qui a attiré mon attention sur .jailcell.

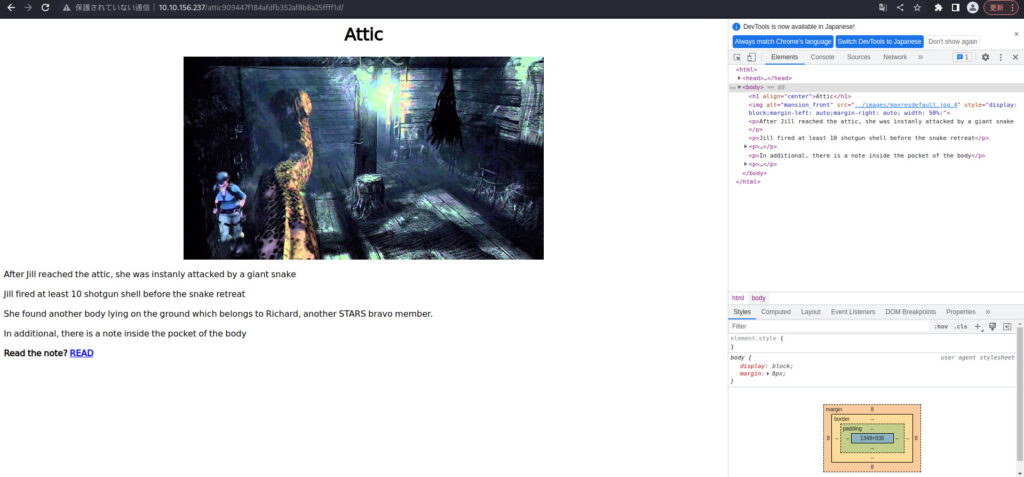

Umbrella_Guest @ Umbrella_Corp: ~ $ CD .Jailcell / Umbrella_Guest @ Umbrella_Corp: ~ / .Jailcell $ ll 12 Drwxr-xr-x 2 Umbrella_Guest Umbrella 4096 20 sept Umbrella_Guest Umbrella 501 20 septembre 2019 Chris.txt Umbrella_Guest @ Umbrella_Corp: ~ / .Jailcell $ Cat chris.txt Jill: Chris, c'est toi? Chris: Jill, tu viens enfin. J'ai été enfermé dans la cellule de la prison pendant un certain temps. Il semble que Weasker soit derrière tout cela. Jil, quoi? Weasker? Il est le traître? Chris: Oui, Jill. Malheureusement, il nous joue comme un putain de violon. Jill: Sortons d'ici d'abord, j'ai contacté Brad pour le support d'hélicoptère. Chris: Merci Jill, ici, prenez ce disque MO 2 avec vous. Cela ressemble à la clé pour déchiffrer quelque chose. Jill: Très bien, je m'occuperai avec lui plus tard. Chris: A bientôt. MO DISK 2: Albert - Traduction C'est Jill: Chris, êtes-vous? Chris: Jill, tu es finalement venu. Il a été enfermé en prison pendant un certain temps. Apparemment, les moustaches sont le cerveau. Jill, quoi? Wheesker? Est-il un traître? Chris: C'est vrai, Jill. Malheureusement, il nous joue comme un putain de violon. Jill sortons d'ici d'abord, contactez Brad pour le support d'hélicoptère. Chris: Merci Jill, allez, prenez ce disque MO 2. Il semble que ce sera la clé pour interpréter quelque chose. Jill: D'accord, je lui parlerai plus tard. Chris: A plus tard.Le Chris était dans .Jailcell.

Il y avait aussi MO Disk 2. Il semble qu'Albert soit la clé.

Répondre

Qui est le traître

Plus tôt, Chris a déclaré que Weasker était un traître.

Répondre

Le mot de passe de connexion pour le traître

Maintenant que je connais la clé, je vais essayer de le décoder.

Mot de passe de connexion Weasker, stars_members_are_my_guinea_pigC'était le mot de passe Weasker.

Répondre

Le nom de la forme ultime

Maintenant que vous connaissez le mot de passe, passez l'utilisateur à Weasker avec Su.

Umbrella_Guest @ Umbrella_Corp: ~ $ su Weasker Mot de passe: Weasker @ Umbrella_Corp: / Home / Umbrella_Guest $ CD Weasker @ Umbrella_Corp: ~ $ Vérifions ce qu'il y a dans votre répertoire domestique.

Weasker @ Umbrella_Corp: ~ $ ll 80 DRWXR-XR-X 9 Weasker Weasker 4096 20 septembre 2019 ./ DRWXR-XR-X 5 ROOT ROOT 4096 20 septembre 2019 ../ -rw------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------ weasker 4096 Sep 20 2019 .Cache / drwxr-xr-x 11 Weasker Weasker 4096 20 septembre 2019 .Config / drwxr-xr-x 2 Weasker Weasker 4096 19 sept. 2019 Desktop / drwx--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- DRWX --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 2019 .Xauthority -rw------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Il semble que Weasker_note.txt est suspect.

weasker @ umbrella_corp: ~ $ cat weasker_note.txt plus faible: Enfin, vous êtes ici, Jill. Jill: Weasker! Arrêtez-le, vous détruisez l'humanité. Weasker: Détruire l'humanité? Que diriez-vous de créer une «nouvelle» l'humanité. Un monde, seul le fort peut survivre. Jill: C'est fou. Weasker: Permettez-moi de vous montrer la forme de vie ultime, le tyran. (Tyrant saute et tuer les Weasker instantanément) (Jill capable d'étourdir le tyran Will quelques puissants Magnum Round) Alarme: Avertissement! avertissement! La séquence d'auto-détructure a été activée. Tous personnels, veuillez évacuer immédiatement. (Répéter) Jill: Pauvre salaud - Traduction affaiblie: Enfin, Jill. Jill: Weeker! Arrêtez-le, je vais détruire l'humanité. Semaine: allez-vous détruire l'humanité? Que diriez-vous de créer une nouvelle humanité? Un monde où seuls les forts peuvent survivre. Jill: Je ne pense pas que je sois sain d'esprit. Weesker: Montrez-nous la forme de vie ultime, Tyran. (Tyran sort et tue Weesker instantanément) (Jil peut étourdir le tyran avec plusieurs balles de magnum puissantes) Alarme: Avertissement! Avertissement! Le dispositif d'autodestruction a été activé. Tous les individus doivent être évacués immédiatement. (Répéter) C'est Jill: pauvre hommeIl semble être appelé tyran.

Répondre

Le drapeau racine

Enfin, obtenez le drapeau racine.

Essayez de vérifier les autorisations avec sudo -l.

weasker @ umbrella_corp: ~ $ sudo -l [sudo] mot de passe pour Weasker: correspondance par défaut pour Weasker sur Umbrella_Corp: Env_Reset, Mail_badpass, Secure_Path = / usr / local / sbin \: / usr / local / bin \: / usr / sbin \: / usr / bin \: / sbin \: / snapin / bin wesewe Exécutez les commandes suivantes sur Umbrella_corp: (tout: tout)Vous pouvez accéder à presque toutes vos autorisations.

Si c'est le cas, c'est facile. Allons raconter avec sudo su.

weasker @ umbrella_corp: ~ $ sudo su root @ ubrella_corp: / home / weasker # whoami root root @ umbrella_corp: / home / weasker # cd root @ ubrella_corp: ~ # ls root.txt root @ ubrella_corp: ~ # ll total 36 DRWX --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- .Bashrc drwx ------ 2 racine racine 4096 avril 26 2018 .Cache / drwxr-xr-x 3 racine root 4096 19 septembre 2019 .Local / -rw-r --- 1 racine racine 148 août 17 2015 .profile -rw-r --- 1 racine root 493 sept septembre 2019 root.txt -rw-r --- 1 root root 207 SEP 19 2019. root @ umbrella_corp: ~ # chat root.txt Dans l'état d'émergence, Jill, Barry et Chris atteignent l'hélicoptère et attendent le support d'hélicoptère. Soudain, le tyran saute de Nowaday. Après un combat difficile, Brad, lancez un lance-roquettes sur l'hélicoptère. Sans réfléchir à deux fois, Jill ramasse le lanceur et tire sur le tyran. Le tyran déchiquetait en morceaux et le manoir a été soufflé. Le survivant pourrait s'échapper avec l'hélicoptère et se préparer à leur prochain combat. Le drapeau d'extrémité: 3C5794A00DC56C35F2BF096571EDF3BFMaintenant, vous pouvez également obtenir le drapeau racine!

Répondre

résumé

Cette fois, nous avons essayé CTF basé sur Resident Evil de Tryhackme.

Wow, c'était difficile. Format de jeu? C'était ma première fois chez CTF, donc c'était assez satisfaisant.

J'ai essayé un par un pour voir comment le hachage est encodé, mais y a-t-il de bons outils? . .

Je vais essayer de le trouver à l'avenir.

Références et sites

Hassan Sheikh: https://infosecwriteups.com/tryhackme-biohazard-ctf-writeup-detailed-3d9dd491539e

yebberdog: https://yebberdog.medium.com/try-hack-me-biohazard-walkthrough-4c43fda578ed-me

![[TryhackMe] Biohazard CTF écrite! Une explication détaillée en ligne avec le flux!](https://hack-lab-256.com/wp-content/uploads/2023/04/hack-lab-256-samnail-18.jpg)

![[Hackthebox] Que faire si "une erreur de type httpclient :: receivetimeouterror s'est produite, le message est exécuté expiré" apparaît dans Evil-winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] J'ai énuméré la samba partagée, manipulé une version vulnérable de ProfTPD et augmenté les privilèges en manipulant les variables de chemin! Tryhackme Kenobi écrit](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanent pour les débutants] Setodanote CTF web writeUp! Recommandé pour avoir un sentiment de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Nous avons effectué une analyse de paquets à l'aide de Wireshark pour étudier l'intrusion de SSH-Backdoor! SURPASS2 WRITEUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] CMS CMS 1.4.1 - J'ai converti l'exécution du code distant (1) en Python 3 et je l'ai piraté! Tryhackme Ignite WRIPUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] J'ai utilisé SSH2John pour extraire le hachage de la clé privée et pira le mot de passe avec John the Ripper! SURPASS](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] J'ai essayé d'infiltrer une machine Windows avec une attaque RET2ESP (débordement de tampon)! Brainstorming writing](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)