Cette fois, nous allons affronter Tryhackme Room, qui est basé sur la façon d'utiliser NMAP.

"Tryhackme-nmap: https://tryhackme.com/room/furthernmap "

- La sensation de frappe nette unique au système capacitif sans contact !

- Premier appareil compatible sans fil de REALFORCE ! Connexion filaire également disponible !

- Contrairement au HHKB, la disposition du clavier japonais n'a aucune particularité et est facile à utiliser pour tout le monde !

- Equipé d'une molette, le défilement horizontal est très facile !

- Il dispose également d'excellentes performances de réduction du bruit, ce qui le rend silencieux et confortable !

- Le défilement peut être commuté entre le mode haute vitesse et le mode cliquet !

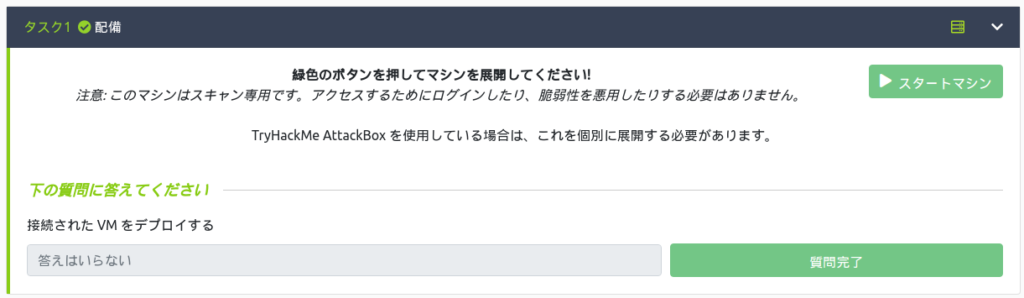

Préparation

Tout d'abord, préparons. Il y a deux tâches.

* Traduit en japonais en utilisant Chrome. Veuillez noter qu'il peut y avoir des difficultés à voir. . .

déploiement

Tout d'abord, sélectionnez "Démarrer la machine" et lancez la machine pour la numérisation.

C'est bien tant que les informations de la machine sont affichées comme celle-ci.

Introduction

Qu'est-ce que PortScan? Pourquoi est-ce nécessaire? Pourquoi Nmap? Ceci est expliqué d'une manière simple.

Je recommande de lire ceci tout le long. Mes notes ressemblent à ceci:

- Lorsque vous vous connectez à une page Web, vous pouvez ouvrir le port: 49534 et vous connecter au port: 443 sur votre serveur

- L'ordinateur a un total de 65 535 ports disponibles

- Beaucoup sont enregistrés comme ports standard. (HTTP: 80, HTTPS: 443, Windows Netbios: 139, SMB: 445)

- Si le serveur ne sait pas quel port est ouvert, il est impossible d'attaquer la cible (donc la numérisation du port est importante).

- Pourquoi Nmap? Parce qu'il s'agit actuellement d'un outil standard de l'industrie. Parce que d'autres outils PortScan ne peuvent pas se comparer aux capacités de NMAP.

- NMAP peut effectuer une variété de scans ports

- L'analyse de port de base est "Connectez-vous à chaque port ⇒ Vérifiez la réponse du port (fermé, ouvert, filtré (principalement FW) ⇒ Énumérer les services exécutés sur des ports ouverts)."

Prenons une compréhension rapide de ce qui précède et répondons aux questions.

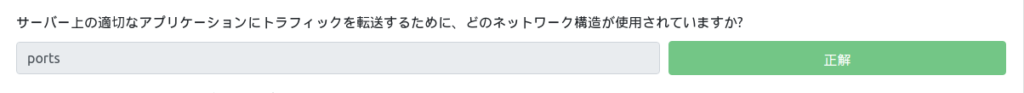

Quelle structure de réseau est utilisée pour transférer le trafic vers les applications appropriées sur le serveur?

Cela a également été mentionné dans l'explication. Au début, je pensais que c'était "port", mais c'était "ports". . .

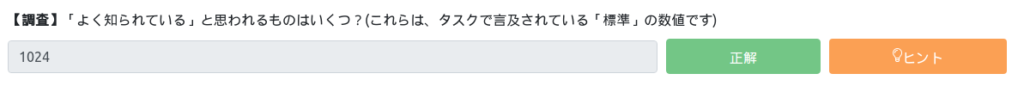

Combien d'entre eux sont disponibles sur des ordinateurs compatibles réseau?

Combien de ports bien connus y a-t-il?

Soyez prudent car cela rendra la compréhension difficile de comprendre si elle est traduite en chrome.

Les ports bien connus sont des numéros de port de 0 à 1023 et sont réservés aux applications générales TCP / IP.

Cette fois, il y a quelques questions posées, donc la réponse est "1024".

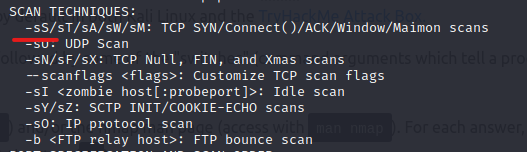

Commutateurs NMAP

Ensuite, nous expliquerons l'interrupteur de NAPM.

C'est une façon de comprendre le problème tout en le résolvant.

Switch est apparemment un argument de commande qui demande à NMAP d'effectuer divers processus.

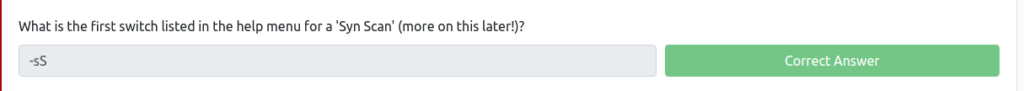

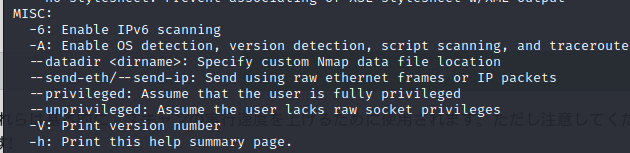

Quel est le premier commutateur répertorié dans le menu d'aide "Syn Scan"

Faisons-le tranquillement et exécutons la commande suivante:

nmap -h

La réponse est «-SS».

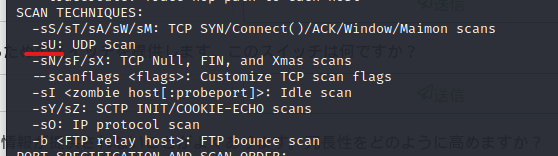

Quel commutateur est utilisé pour "UDP Scan"?

Ensuite, le scan UDP.

C'est sous l'interrupteur ci-dessus.

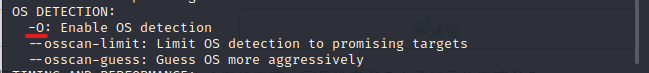

Quel commutateur utilisez-vous pour découvrir le système d'exploitation sur lequel la cible fonctionne?

Vient ensuite l'interrupteur qui détecte le système d'exploitation.

C'était ici.

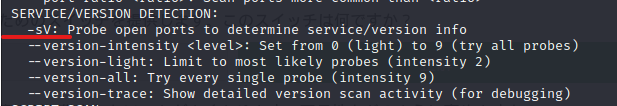

NMAP fournit un commutateur pour détecter la version des services exécutés sur la cible. Qu'est-ce que ce commutateur?

C'est un commutateur pour détecter la version d'un service.

Vous pouvez le trouver dans la détection de service / version.

Celui-ci n'est pas non plus un problème.

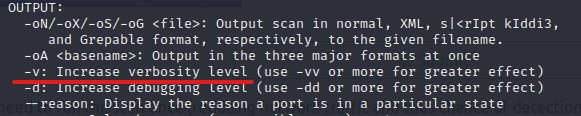

La sortie par défaut fournie par NMAP ne fournit souvent pas d'informations suffisantes pour le Penter. Comment augmentez-vous la redondance?

La traduction en japonais est difficile, alors revenons à l'anglais.

Le niveau de verbosité un est bon, mais le niveau de verbosité deux est meilleur! Comment définissez-vous le niveau de verbosité à deux?

https://tryhackme.com/room/furthernmap

En regardant, il semble que vous devriez rechercher un interrupteur qui augmentera votre niveau de verbosité.

Il y avait. J'essaierai de voir comment cela changera la sortie plus tard.

Le niveau de détail 1 est bon, mais le niveau de détail 2 est meilleur. Comment définir le niveau de détail sur 2?

C'était dans le précédent (). "-vv" est la réponse.

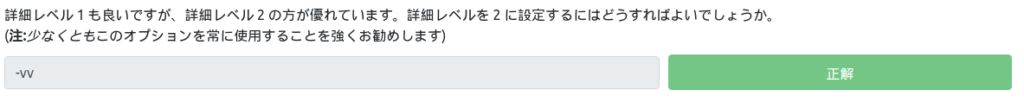

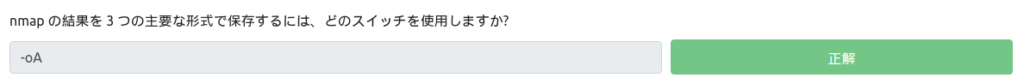

Quel commutateur utilisez-vous pour stocker les résultats NMAP dans trois formats principaux?

Je pensais l'avoir vu en sortie, donc je le cherchais

Il y avait une description. "-oa" est la réponse.

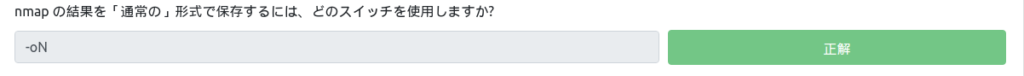

Quel commutateur utilisez-vous pour enregistrer les résultats NMAP au format "régulier"?

C'était sur l'interrupteur au-dessus. "-on" est correct.

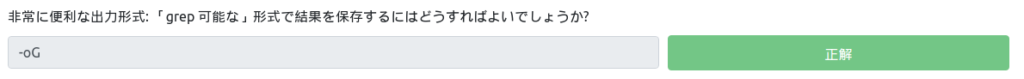

Format de sortie très utile: comment puis-je enregistrer les résultats au format "compatible Grep"?

Le japonais est un peu difficile à comprendre. . .

Cependant, il est répertorié au même endroit qu'auparavant. C'est un format grepable.

Donc "-og" est la réponse.

Comment activer le mode agressif?

Il existe différents commutateurs à activer.

Vous voudrez peut-être chercher un interrupteur qui permettra à tous ces éléments.

La réponse est «-a».

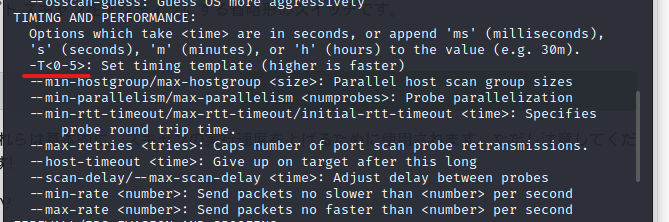

Comment définir le modèle de synchronisation sur le niveau 5?

Pour les commutateurs de synchronisation, vous devriez regarder le timing et les performances.

Je veux le niveau 5, donc "-T5" est la bonne réponse.

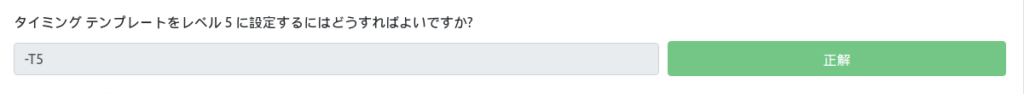

Comment dire à NMAP de scanner uniquement le port 80?

Trouvez l'interrupteur que vous souhaitez affiner les ports que vous souhaitez scanner.

Est-il possible d'ajouter des plages de port à -p?

Comme ce n'est que le port 80, -p 80 semble être correct.

Comment dire à NMAP de scanner les ports 1000-1500?

Il semble que l'interrupteur soit le même qu'auparavant.

Puisque c'est 1000-1500, "-p 1000-1500" est probablement la bonne réponse.

Comment dire à NMAP de scanner tous les ports?

Je ne le savais pas, alors j'ai fait des recherches.

"-p-" est la réponse. Je suppose que c'est traité comme une abréviation pour "-p 0-65535".

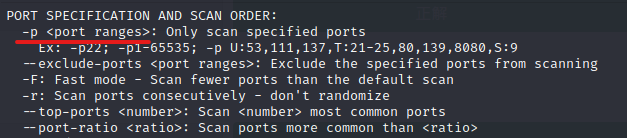

Comment activer les scripts de la bibliothèque de scripts NMAP?

Il a été indiqué sur la balayage de script.

"–Script =" est la réponse.

Comment activez-vous tous les scripts dans la catégorie "Vulnérabilité"?

Ce n'est pas clair en japonais, alors pensez-y en anglais.

Comment activeriez-vous tous les scripts dans la catégorie «vuln»?

https://tryhackme.com/room/furthernmap

Il semble que vous utilisiez le commutateur mentionné plus tôt pour activer Vuln.

Je pense que "–Script = vuln" c'est bien.

Quant aux commutateurs NMAP, c'est tout.

Il a un large éventail de fonctions, donc je pense qu'il est plus important de pouvoir l'utiliser en regardant l'aide et en le trouvant utile plutôt que de la mémoriser. . .

[Type d'analyse] Aperçu

Lisez l'explication ici et une fois que vous l'avez compris, vous aurez terminé.

Je vais laisser mes notes ici.

- -ST: analyse de connexion TCP

- -SS: SYN SYN (HARF-Open)

- -Su: analyse UDP

- Ce qui suit n'est pas général

- -Sn: tcp null scan

- -SF: NALAGE FIN TCP

- -SX: scan de Noël TCP

[Type d'analyse] TCP Connect Scan

Il y a des informations sur les analyses de connexion TCP.

Enfin, il y a un petit problème.

Pour l'instant, comprenons l'explication.

- La numérisation de connexion TCP fonctionne en exécutant une poignée de main à 3 voies

- C'est-à-dire que vous pouvez vous connecter à chaque port TCP et vérifier si le service est ouvert en répondant

- S'il est envoyé à un port fermé, un paquet TCP avec le premier drapeau est répondu

- S'il est envoyé à un port ouvert, un paquet TCP avec l'ensemble d'indicateur SYN / ACK sera répondu

- Lorsqu'il y a un FW, de nombreux FW sont configurés pour supprimer le paquet.

Par conséquent, même si vous envoyez une demande TCP Syn, rien ne sera retourné. Cela peut être considéré comme protégé par le FW. - En configurant le FW pour répondre avec les premiers paquets TCP, il peut agir comme s'il était fermé.

Dans Linux iptables, il peut être pris en charge par "iptables -i input -p tcp -dport -j reject -reject-with tcp-reset".

Cela peut rendre la lecture très difficile.

Il y a un problème donc je publierai la réponse.

Quels RFC définissent le comportement approprié du protocole TCP?

C'était en haut de l'explication.

Si le port est fermé, quel indicateur le serveur doit-il renvoyer pour indiquer cela?

C'est aussi dans mes notes.

Le FW peut être considéré comme difficile à lire en répondant "RST" et en faisant semblant d'être fermé.

[Type de scan] SCAN SYN

Ensuite, parlons des scans SYN.

Il existe diverses explications, donc je vais les lire.

- Les analyses SYN sont également connues sous le nom de balayages à moitié ouverts ou de scans furtifs.

- Après avoir reçu un SYN / ACK, la réponse avec RST n'établit pas complètement de poignée à 3 voies.

- Les systèmes de détection d'intrusion plus anciens surveillent la poignée de main à 3 voies complète afin que vous puissiez l'éviter

- En général, les analyses SYN ne sont pas enregistrées car la connexion est entièrement établie

- 3 Pas besoin de compléter (et de déconnecter) la poignée de main de la manière, plus rapide que la numérisation de connexion TCP

- Les autorisations SODU sont nécessaires pour fonctionner correctement sur Linux. Car la possibilité de créer des paquets bruts est requis.

- Les analyses SYN sur les services instables peuvent faire baisser le service

Maintenant, répondons à la question.

Il y a deux autres noms pour Syn Scan, quels sont-ils?

C'est facile.

Écrivez à moitié ouvert et furtif en anglais.

NMAP peut-il utiliser des scans SYN sans autorisation sudo (O / N)?

La réponse est non

.

[Type de scan] Analyse UDP

Lisons l'explication sur la numérisation UDP.

- UDP continue d'envoyer des paquets au port cible et s'attend à un succès

- L'UDP est souvent utilisé pour les connexions qui reposent davantage sur la vitesse que sur la qualité (comme le partage vidéo).

- Aucune reconnaissance ne rend la numérisation beaucoup plus difficile

- Si un paquet est envoyé, s'il n'y a pas de réponse, il est ouvert ou protégé par FW (il est difficile d'identifier)

- Rarement, si une réponse est retournée, elle sera marquée comme ouverte

- Si vous répondez avec un paquet ICMP, il est reconnu comme un port fermé.

Parce que l'UDP ne répond pas, il est difficile de déterminer s'il est réellement ouvert.

Maintenant, résolvons le problème.

Qu'est-ce qui est marqué si un port UDP ne répond pas à une analyse NMAP?

Étant donné que UDP ne sait pas s'il est ouvert ou tombe dans FW, il sera marqué "ouvert | filtré".

Si le port UDP est fermé, par convention, la cible doit envoyer un message "Le port ne peut pas être atteint". Quel protocole utilisez-vous pour cela?

Cela a également été mentionné dans l'explication. Vous devez répondre avec un paquet ICMP (ping) qui contient un message que le port ne peut pas être atteint, non?

[Type d'analyse] NULL, NIR ET

Il contient des explications sur les analyses nulles, les analyses des nageoires et les scans de Noël.

Comprenez cela de la même manière avant de passer à la question.

- Les méthodes de balayage ne sont pas couramment utilisées

- Une analyse nul envoie une demande TCP sans indicateur. Selon la RFC, si le port est fermé, un premier est répondu.

- Une analyse d'ailettes est envoyée à l'aide de l'indicateur d'ailettes, tandis qu'une analyse nul envoie un paquet complètement vide.

Vérifiez que le port est fermé par la première réponse. - Scan de Noël: Fondamentalement, je m'attends à une première réponse. Scannez en envoyant des paquets TCP malformés.

- RFC793 exige simplement que les ports ouverts ne répondent pas du tout.

- Par exemple, Microsoft Windows répond avec les paquets TCP mal formulés, que le port soit réellement ouvert. ⇒ Cela le fera apparaître comme si tous les ports étaient fermés.

Maintenant, répondons à la question.

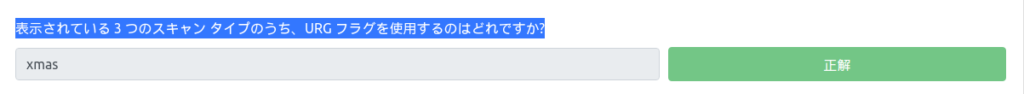

Des trois types de scan illustrés, qui utilisent le drapeau URG?

Comme expliqué, il s'agit d'un "scan de Noël".

Pourquoi les analyses nuls, nages, Noël sont-elles couramment utilisées?

Ça a l'air un peu bizarre en japonais.

C'est plutôt: "Quelles sont les objectifs communs pour Null, Fin et Noël?"

Si tel est le cas, le but de cela était d'éviter FWS, donc "l'évasion du pare-feu" est la réponse.

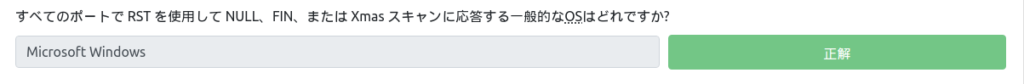

Quel système d'exploitation est commun qui répond aux analyses nul, ou de Noël en utilisant RST sur tous les ports?

C'était aussi dans mes notes. "Microsoft Windows" est la réponse.

[Type d'analyse] Analyse réseau ICMP

C'est la dernière fois que je vais expliquer le scan.

Cela semble être une analyse pour voir quelles adresses IP contiennent l'hôte actif.

- Envoie des paquets ICMP à chaque adresse IP possible sur le réseau spécifié.

Une fois une réponse reçue, l'adresse IP devient valide. - C'est ce qu'on appelle le balayage de ping.

- Ce n'est pas nécessairement exact, mais cela vaut la peine de le faire comme base.

Je répondrai aux questions.

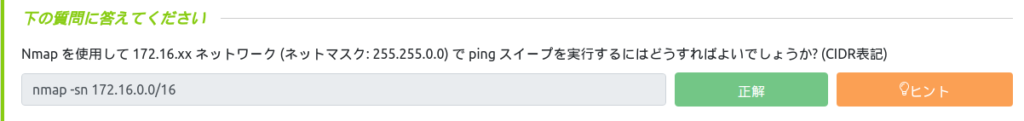

Comment puis-je effectuer un balayage de ping sur un réseau 172.16.xx (Masque de réseau: 255.255.0.0) en utilisant NMAP? (Notation CIDR)

Le réseau CIDR pour la classe B est / 16, donc la réponse est "NMAP -SN 172.16.0.0/16".

[NSE] Aperçu

Jusqu'à présent, j'ai beaucoup appris sur la numérisation, mais à partir d'ici, je suis devenu un NSE.

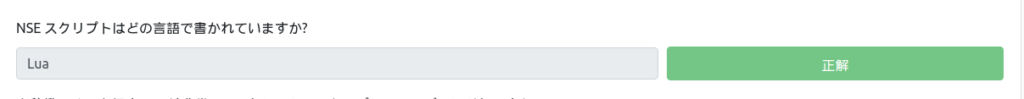

Le NSE est écrit en Lua et semble être en mesure de faire une variété de choses, de la numérisation de la vulnérabilité à l'automatisation de l'exploit.

- sûr: n'affecte pas les cibles

- INTRUSIF: possible d'affecter les cibles

- Vuln: scan de vulnérabilité

- Exploiter: exploiter la vulnérabilité

- Auth: Essayez d'éviter l'authentification d'un service en cours d'exécution (par exemple, connectez-vous de manière anonyme à un serveur FTP)

- Brute: tentez de forcer les informations d'authentification brute pour exécuter le service

- Découverte: interrogez le service en cours d'exécution pour plus d'informations sur le réseau (par exemple, interrogez le serveur SNMP)

Il semble y avoir beaucoup d'autres choses, mais je pense que je vais essayer de les utiliser à nouveau et m'en souviendre.

Maintenant, répondons.

Dans quelle langue le script NSE est-il écrit?

C'est Lua.

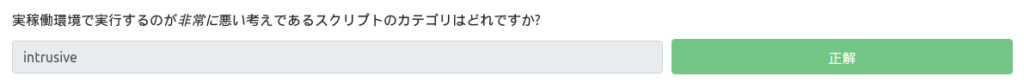

Quelle catégorie de scripts est une très mauvaise idée à gérer dans un environnement de production?

Le problème est "intrusif", ce qui affecte la cible.

[NSE]

Voici comment l'utiliser.

Si vous l'utilisez en particulier, vous pourrez probablement vous souvenir, donc vous résolverez simplement les problèmes et le terminez.

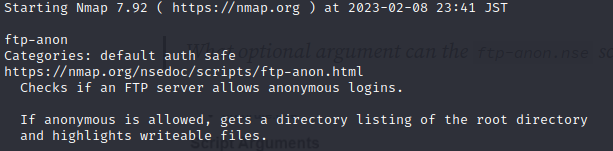

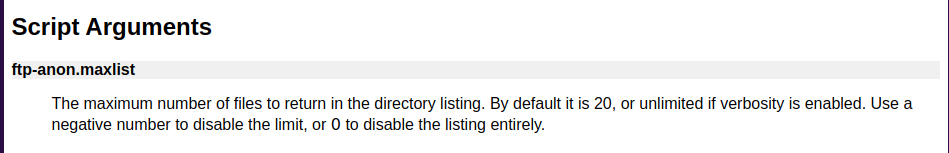

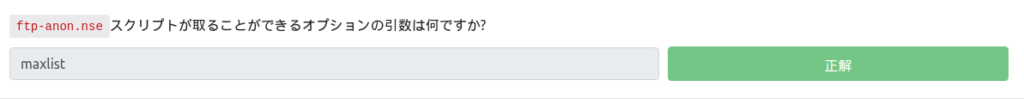

Quels arguments facultatifs le script ftp-anon.nse peut-il prendre?

J'ai donc essayé de faire ce qui suit:

NMAP --Script-help ftp-anon.nse

Je vais ouvrir le lien.

L'argument est apparemment "Maxlist".

[NSE] Recherche de script

Il s'agit essentiellement d'une explication de la façon de l'utiliser, donc je ne répondrai que les questions.

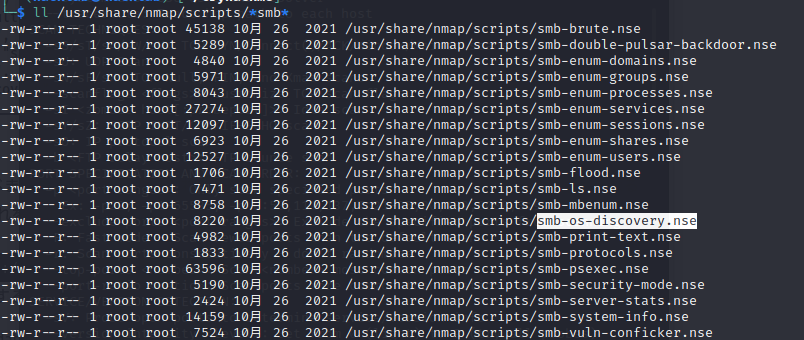

Recherchez le script "SMB" dans le répertoire à l'aide de l'une des méthodes affichées. Quel est le nom de fichier du script qui détermine le système d'exploitation sous-jacent d'un serveur SMB?

Cette fois, je vais essayer de rechercher en utilisant ls -l.

ll / usr / share / nmap / scripts / * smb *Il existe divers scripts qui prennent en charge SMB, mais c'est "smb-os-discovery.nse".

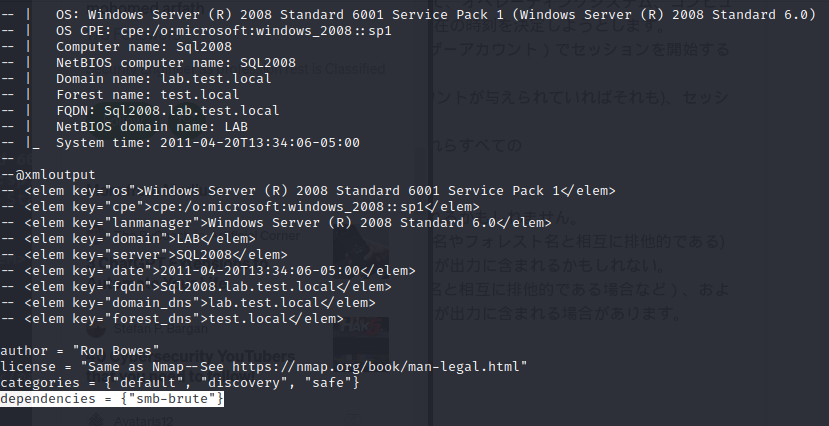

Veuillez lire ce script. Qu'est-ce que cela dépend?

On leur dit de lire le script, alors lisez-le tranquillement.

cat /usr/share/nmap/scripts/smb-os-discovery.nseQuand j'ai cherché la dépendance, il a dit "SMB-Brute".

Éviter le pare-feu

Étant donné que les hôtes Windows réguliers bloquent tous les paquets ICMP avec le pare-feu par défaut, NMAP désactive les hôtes avec cette configuration de pare-feu et ne scanne plus du tout.

Il y a donc un moyen de contourner cela.

- Avant de scanner l'hôte, évitez de faire un ping à chaque fois, et NMAP traite toujours l'hôte cible comme vivant.

- Cependant, cela prend beaucoup de temps, alors soyez prudent.

Maintenant, répondons à la question.

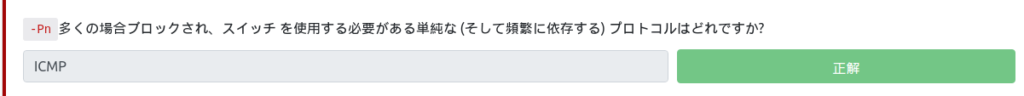

Quels protocoles simples (et souvent dépendants) sont souvent bloqués et nécessitent l'utilisation de commutateurs -pn?

L'interrupteur -pn pour empêcher les paquets ICMP d'être bloqués?

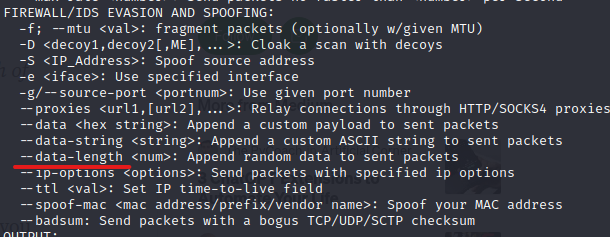

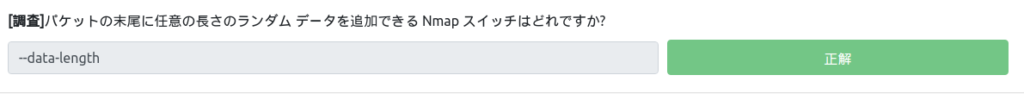

[Enquête] Quels commutateurs NMAP vous permettent d'ajouter des données aléatoires de toute longueur à la fin d'un paquet?

Jetons un coup d'œil à l'aide de NMAP.

NMAP -HELP

Il dit "–data-longueur" pour ajouter des données aléatoires.

Pratique

À partir de maintenant, c'est une idée pratique! ! (enfin...)

Faisons maintenant de notre mieux tout en répondant aux questions.

La cible (10.10.253.93) répond-elle aux demandes ICMP (ping) (O / N)?

Maintenant, envoyons un ping de manière appropriée.

Ping 10.10.253.93 (10.10.253.93) 56 (84) octets de données. --- 10.10.253.93 Ping Statistics --- 5 paquets transmis, 0 reçus, perte de paquets à 100%, heure 4094 msIl n'a pas répondu à la demande, donc c'est "n".

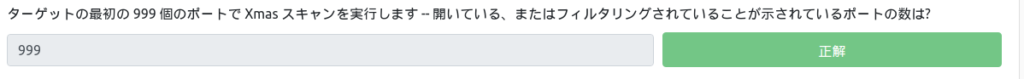

Exécutez une analyse de Noël sur les 999 premiers ports de la cible - quel nombre de ports sont montrés pour être ouverts ou filtrés?

$ sudo nmap -sx -p 1-999 10.10.156.142 Démarrage NMAP 7.92 (https://nmap.org) au 2023-02-09 00:58 JST Remarque: L'hôte semble en panne. Si c'est vraiment en place, mais bloquant nos problèmes de ping, essayez -pn nmap fait: 1 adresse IP (0 hôtes) numérisée en 3,14 secondesCe n'était pas bon. Étant donné que le ping ne passera pas, vous devrez attacher -pn.

$ sudo nmap -sx -p 1-999 10.10.156.142 -pn -vv Démarrage nmap 7.92 (https://nmap.org) au 2023-02-09 01:00 JST Initiant la résolution DNS parallèle de 1 hôte. à 01h00 terminé la résolution DNS parallèle de 1 hôte. À 01h00, 0,00 s. Etc: 01:03 (0:02:49 restant) Timing de scan de Noël: environ 30,53%; Etc: 01:03 (0:02:19 restant) Timing de scan de Noël: environ 45,55%; Etc: 01:03 (0:01:49 restant) Timing de scan de Noël: environ 60,56%; Etc: 01:03 (0:01:19 restant) Timing de scan de Noël: environ 75,58%; ETC: 01:03 (0:00:49 restant) Analyse de Noël terminée à 01:03, 201.93 a écouté (999 ports totaux) Rapport de numérisation NMAP pour le 10.10.156.142 L'hôte est en place, reçus l'utilisateur. Scanné au 2023-02-09 01:00:14 JST pour 201s Tous les 999 ports numérisés le 10.10.156.142 sont dans des États ignorés. Non montré: 999 Open | Ports TCP filtrés (non-réponse) Lisez les fichiers de données à partir de: /usr/bin/../share/nmap nmap Terminé: 1 adresse IP (1 hôte) scanné en 202,00 secondes de paquets bruts envoyés: 1998 (79.920KB) | RCVD: 0 (0b)

Maintenant, je sais que l'Open | filtré est 999.

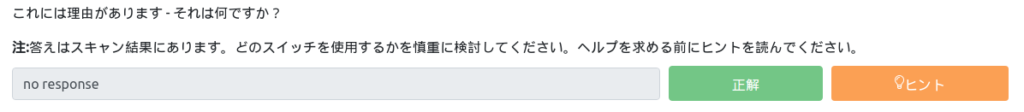

Il y a une raison à cela - qu'est-ce que c'est?

Je viens d'ajouter -vv, donc la raison est écrite.

Cela signifie que ce n'est pas une réponse.

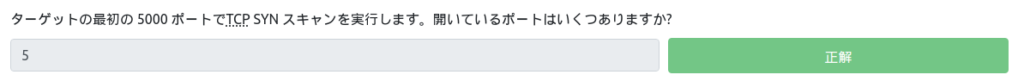

Effectuez une analyse SYN TCP sur les 5000 premiers ports de la cible. Combien de ports ouverts y a-t-il?

$ sudo nmap -SS -P 1-5000 10.10.156.142 -pn -vv Démarrage NMAP 7.92 (https://nmap.org) au 2023-02-09 01:12 JST Initiant la résolution DNS parallèle de 1 hôte. à 01:12 terminé la résolution DNS parallèle de 1 hôte. at 01:12, 0.00s elapsed Initiating SYN Stealth Scan at 01:12 Scanning 10.10.156.142 [5000 ports] Discovered open port 135/tcp on 10.10.156.142 Discovered open port 21/tcp on 10.10.156.142 Discovered open port 53/tcp on 10.10.156.142 Discovered open port 80/tcp on 10.10.156.142 Open Port Open 3389 / TCP le 10.10.156.142 Complété Syn Scanal Scanal à 01:13, 37.75S Élappé (5000 ports totaux) NMAP Rapport pour 10.10.156.142 L'hôte est en hausse, reçu de l'utilisateur (0.27S Latence). Scanné au 2023-02-09 01:12:25 JST pour 38S Non montré: 4995 Ports TCP filtrés (non-réponse) Port State Service Raison 21 / TCP Open FTP SYN-ACCH TTL 127 53 / TCP Open Domain Sym-ACCH TTL 127 80 / TCP Open HTTP SYN-BACK TTL 127 135 / TCP Open HTTP SYN-BACK TTL 127 135 / TCP Open HTTP SYN-BACK TTL 127 135 / TCP MSRP SYN-BACK TTL 127 135 135 TTL 127 3389 / TCP Open MS-WBT-Server SYN-BACK TTL 127 Lire les fichiers de données de: /usr/bin/../share/nmap nmap Done: 1 adresse IP (1 hôte UP) scanné en 37,82 secondes de paquets bruts envoyés: 10017 (440.748KB) | RCVD: 27 (1.188KB)

En regardant cela, vous pouvez voir que l'Open est de 5.

Développez le script contre la boîte. FTP-ANONNMAP peut-il se connecter avec succès au serveur FTP sur le port 21? (Oui / Non)

$ nmap --script = ftp-anon -p 21 10.10.156.142 -vv démarrage nmap 7.92 (https://nmap.org) au 2023-02-09 01:21 JST NSE: Chargement 1 scripts pour la numérisation. NSE: Script pré-scanning. NSE: Démarrage du niveau de la course 1 (sur 1) Scan. Le lancement de NSE à 01:21 a terminé NSE à 01:21, 0.00S a écouté le scanner de ping initiant à 01:21 Scanning 10.10.156.142 [2 ports] Complété un scanner de ping à 01:21, 0,26S a été écoulé (1 hôtes totaux) Résolution DNS parallèle de 1 hôte. À 01:21, a terminé la résolution DNS parallèle de 1 hôte. À 01:21, 0.00S a écouté la numérisation de connexion initiée à 01:21 Scanning 10.10.156.142 [1 port] Découvert de port ouvert 21 / TCP au 10.10.156.142 Complété Connect Scan à 01:21, 0.26S Eapsked (1 total Ports) NSE: script 10.10.156.142. NSE: Démarrage du niveau de la course 1 (sur 1) Scan. Initiat NSE à 01:21 CHIMING NSE: environ 0,00% terminé NSE terminé à 01:22, 31.32S a écouté le rapport de numérisation NMAP pour le 10.10.156.142 Host est en place, Syn-ACH (latence 0,26S). Numérisé au 2023-02-09 01:21:49 JST pour 31S Port State Service Raison 21 / TCP Open FTP SYN-ACK | FTP-ANON: Login FTP anonyme autorisé (Code FTP 230) | _Can't Get Directory Listing: Timeout NSE: Script post-scanning. NSE: Démarrage du niveau de la course 1 (sur 1) Scan. Initiez NSE à 01:22 NSE terminé à 01:22, 0.00S a écouté les fichiers de données de lecture de: /usr/bin/../share/nmap nmap Terminé: 1 adresse IP (1 hôte) scanné en 32,00 secondes

Vous avez probablement confirmé que vous avez pu vous connecter à l'aide de "FTP-ANON: Connexion FTP anonyme autorisée (code FTP 230)."

résumé

Cette fois, j'ai essayé Tryhackme Room pour apprendre à utiliser NMAP.

NMAP est un puissant outil de numérisation réseau, mais il est riche en fonctionnalités, il faudra donc un certain temps pour le maîtriser.

Je pense qu'il serait bon d'essayer beaucoup de choses et de maîtriser comment l'utiliser.

![[TryhackMe] J'ai essayé d'utiliser NMAP, un puissant outil de numérisation réseau! Écriture NMAP](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-1.jpg)

![[Hackthebox] Que faire si "une erreur de type httpclient :: receivetimeouterror s'est produite, le message est exécuté expiré" apparaît dans Evil-winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] J'ai énuméré la samba partagée, manipulé une version vulnérable de ProfTPD et augmenté les privilèges en manipulant les variables de chemin! Tryhackme Kenobi écrit](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanent pour les débutants] Setodanote CTF web writeUp! Recommandé pour avoir un sentiment de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[Tryhackme] Nous avons effectué une analyse de paquets à l'aide de Wireshark pour étudier l'intrusion de SSH-Backdoor! SURPASS2 WRITEUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763] CMS CMS 1.4.1 - J'ai converti l'exécution du code distant (1) en Python 3 et je l'ai piraté! Tryhackme Ignite WRIPUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] J'ai utilisé SSH2John pour extraire le hachage de la clé privée et pira le mot de passe avec John the Ripper! SURPASS](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] J'ai essayé d'infiltrer une machine Windows avec une attaque RET2ESP (débordement de tampon)! Brainstorming writing](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)