这次,我将尝试使用Setodanote CTF Web。

“ setodanote ctf: //ctfexh.setodanote.net/about ”

Setodanote CTF是2021年举行的永久性CTF,就难度而言,它等效于入门水平。

如果有人想启动CTF,我想如果您尝试它,您会喜欢的!

- 电容式非接触式系统独有的清脆打字感觉!

- REALFORCE首款无线兼容设备!有线连接也可用!

- 与 HHKB 不同,日语键盘布局没有任何怪癖,任何人都可以轻松使用!

- 配有拇指轮,水平滚动非常容易!

- 还拥有出色的降噪性能,安静舒适!

- 滚动可以在高速模式和棘轮模式之间切换!

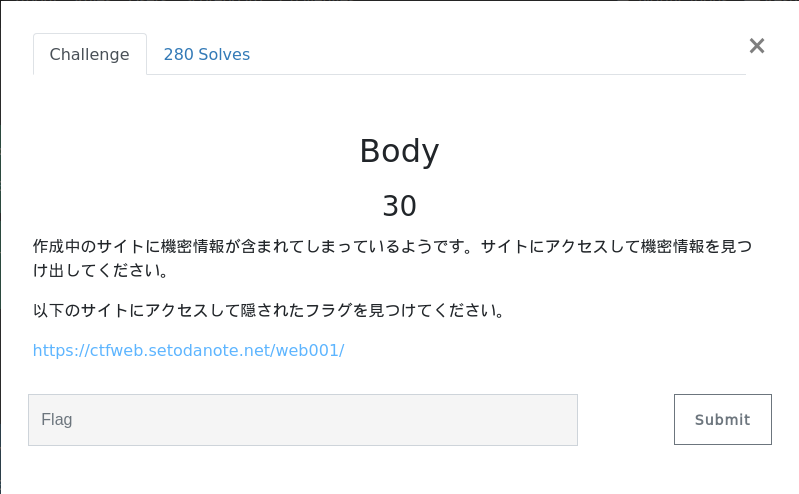

身体

当我打开上述URL时,我被带到以下屏幕上。

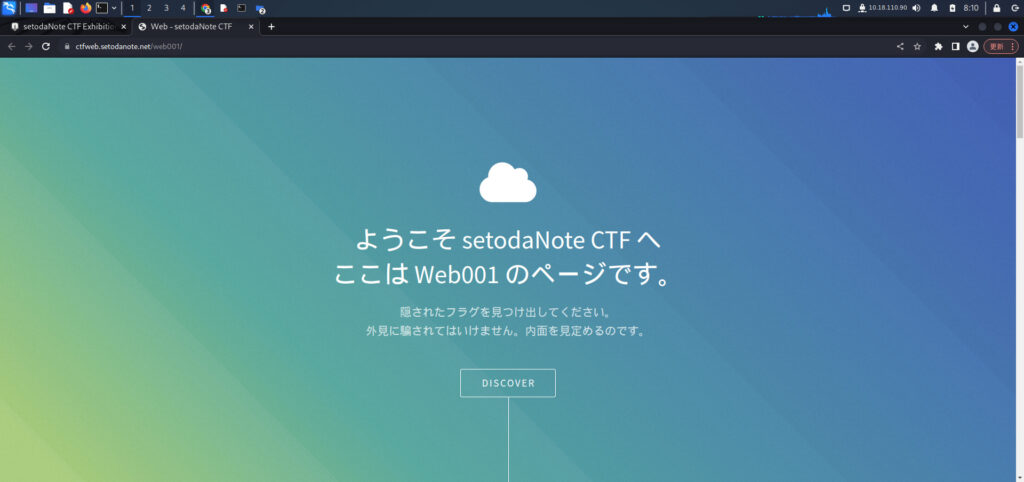

当标题是身体而抬起头来的时候,我发现了一条评论的旗帜!

回答

标志{pection_9}标题

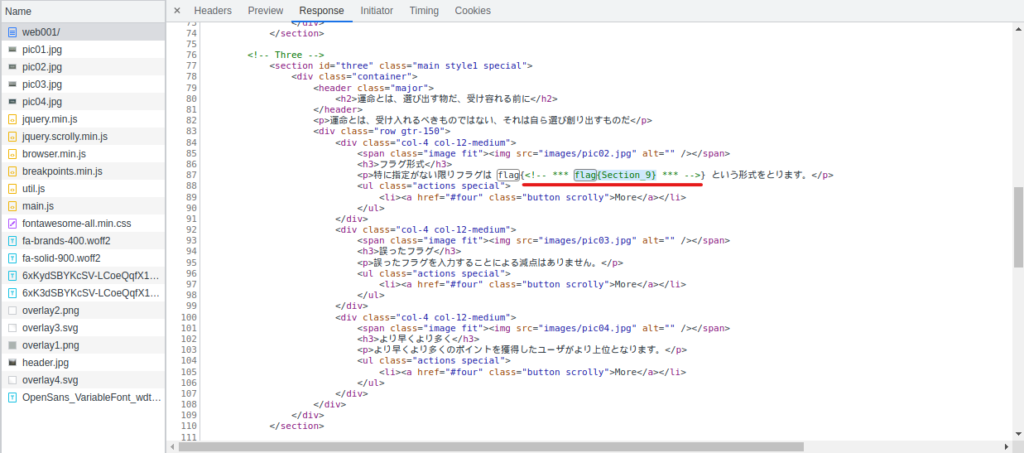

当我打开上述URL时,我得到了这样的屏幕:

接下来,当我发现旗帜时,我正在抬头抬起头!

回答

标志{just_a_whisper}puni_puni

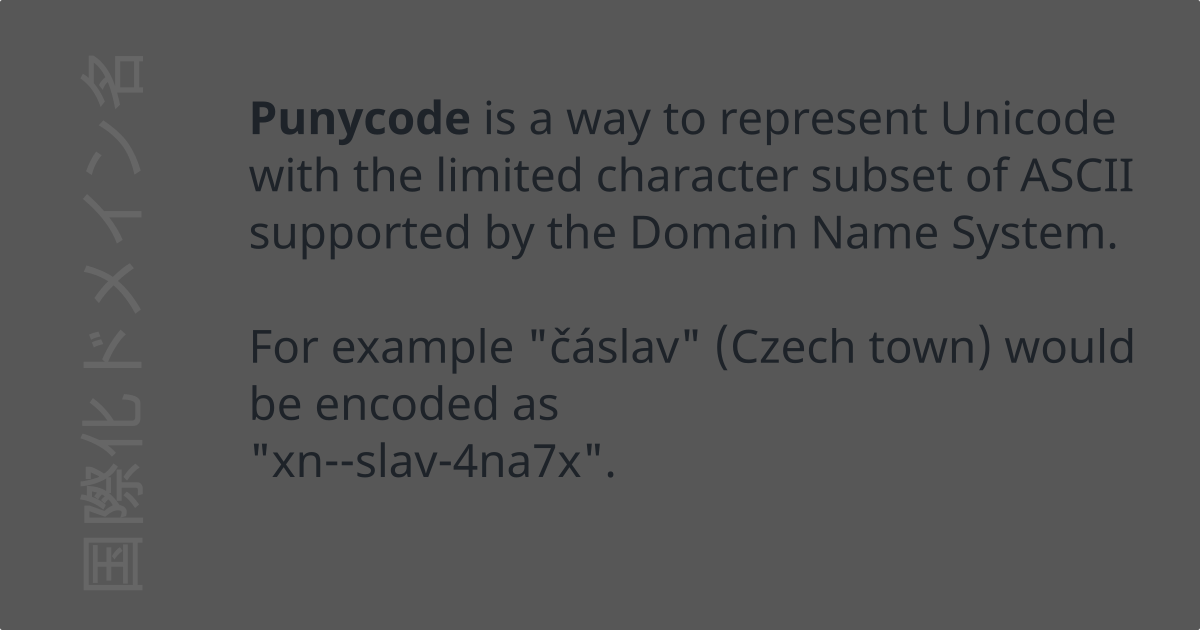

这个有点特别。这是一个微调的问题。

PunyCode是将Unicode字符串转换为字母,数字和连字符的编码方法之一,以启用在现有DNS中使用国际化域名!

您可以像上面的网站一样在网站上转换它。

无论如何,我尝试将其转换。

旗帜是san,san,pe,u,n,y,c,o,dy,yon,yon,yon,yon,yon,katakana notegion中的符号为小写字母,而Hiragana符号为半宽的数字数字。请删除标志,因为逗号是界定字符。看来您应该基于此句子创建一个标志。

回答

标志{33PunyCode44}错误

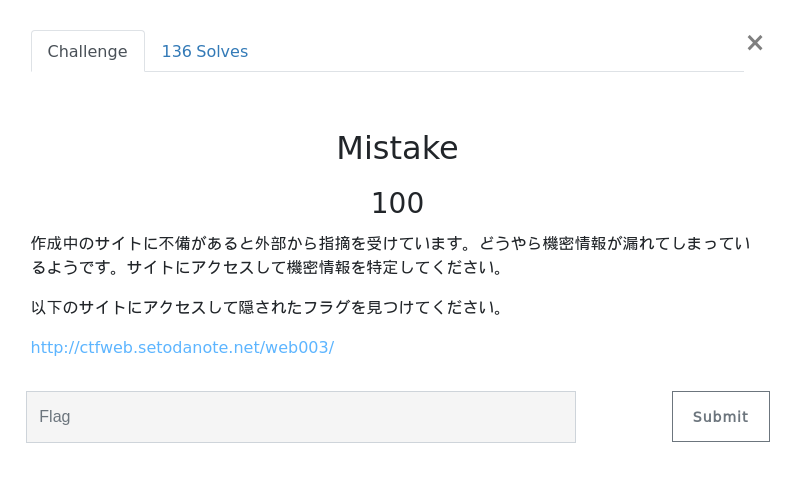

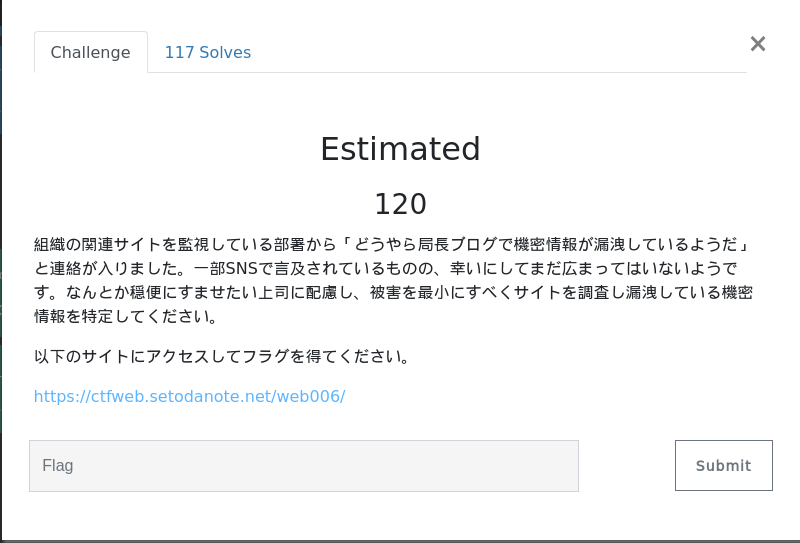

看来,机密信息已从所创建的网站中泄漏。

值得庆幸的是,他给我们一个礼貌的提示:“这里的一切都在这里开放。如果您遵循它,您将一定会找到所需的东西。”

从上述角度来看,我认为这不是目录列表。

因此,现在,让我们看一下可见目录“/资产/”和“/images/”。

我看了“/资产/”,但似乎没有有关此信息的信息。

“/images/”中有一个旗帜!

回答

flag {you_are_the_laughing_man,_aren't_you?}TKYS_ROYALE

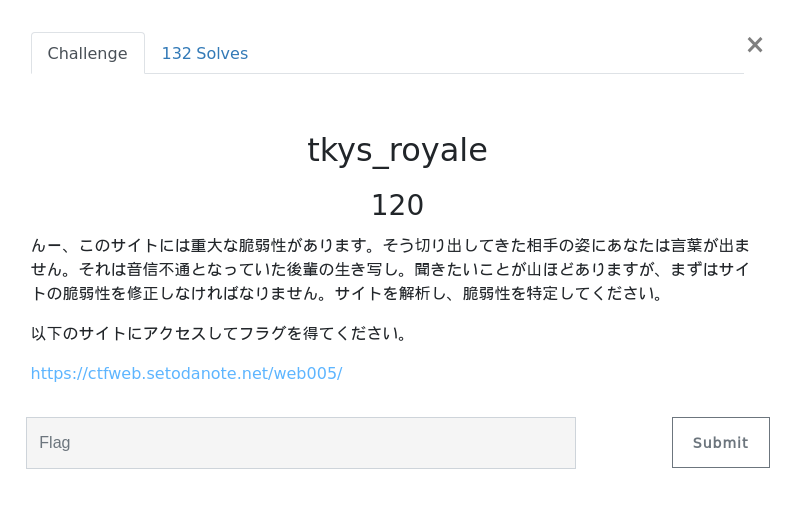

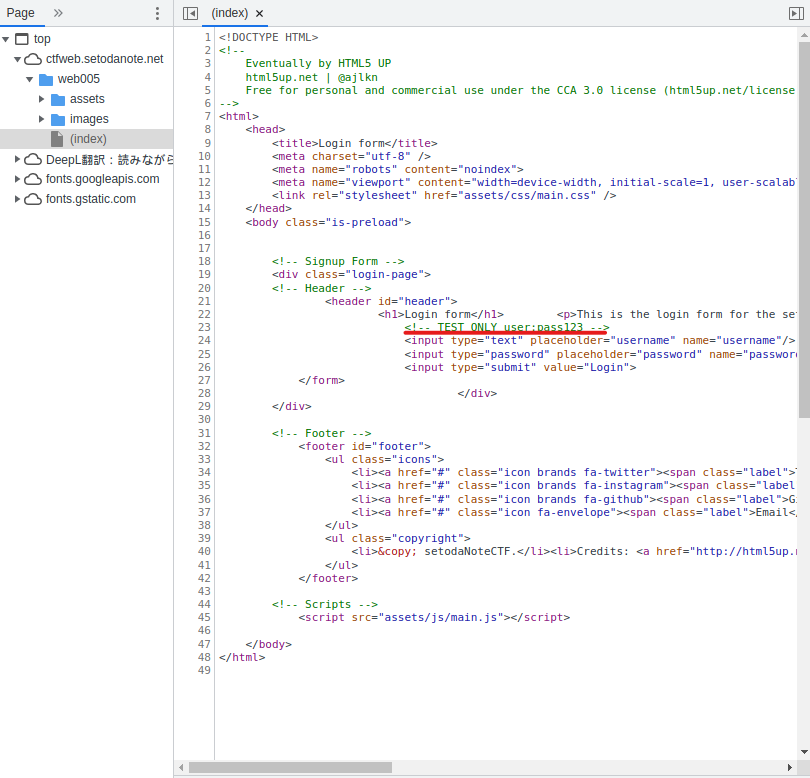

当我打开上述URL时,我得到了登录表格。

无论如何,在查看源时,我发现了一个测试用户。

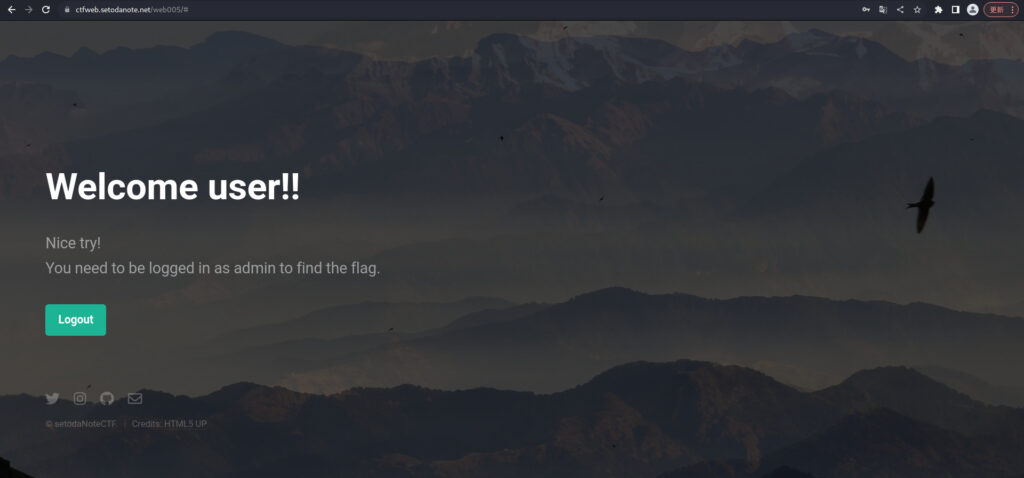

当我登录时,我被告知:“您需要登录作为管理员来查找标志。”

您可能可以使用用户名“ addmin”登录。

为了安全起见,我尝试使用“ admin:admin”或“ admin:pass123”登录,但它不起作用。

接下来,尝试SQL注射。

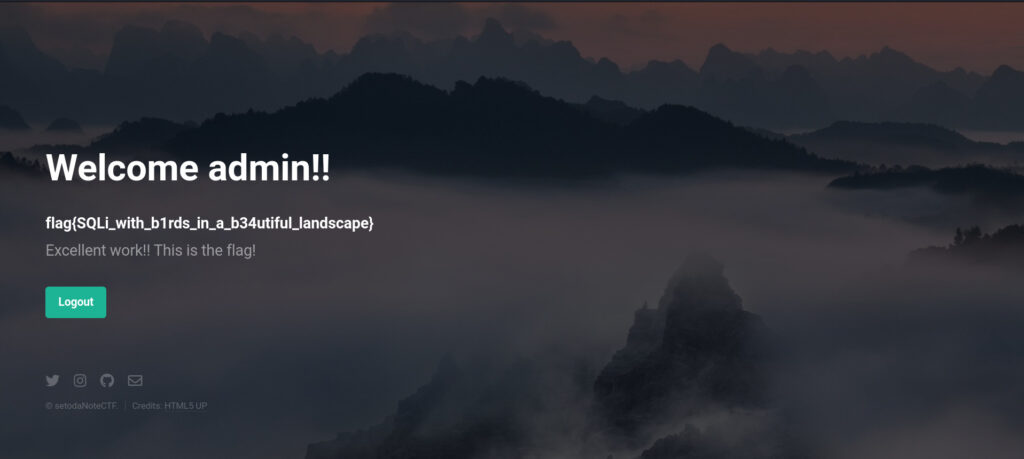

管理员:'或1 = 1; #我能够登录并获得标志!

回答

flag {sqli_with_b1rds_in_a_a_a_a_a_b34utiph_landscape}估计的

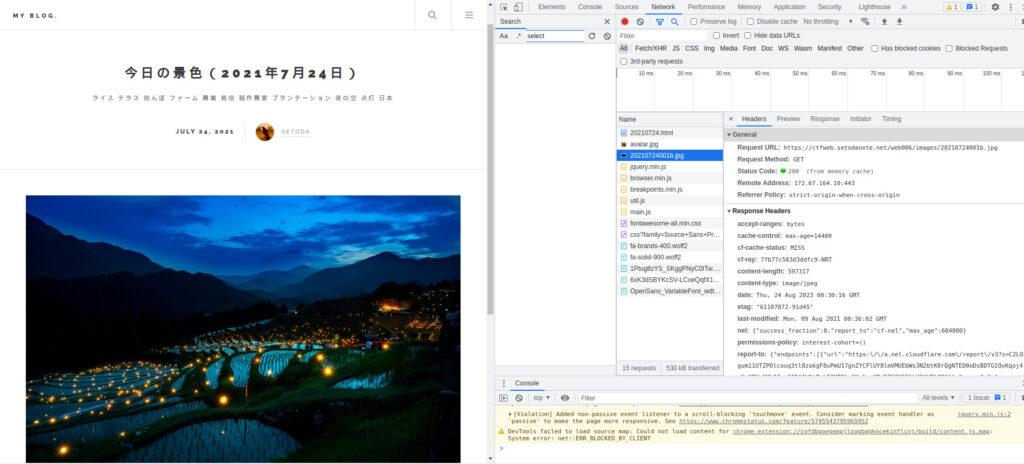

看来,机密信息已在博客上泄漏。当我查看URL时,我看到了博客。

我清楚地发现了这一事件的道歉文章。

就内容而言,图像中似乎有一个标志。

图像命名约定似乎是“ yyyymmdd001b.jpg”。

不适当的图像是2021年6月3日之前的一天,因此它们将是2021年6月2日。

此图像可能应该是“ 20210602001b.jpg”。

我设法获得了图像。

我从这里寻找很多东西,但是当我扩大图像的PC部分时,我发现了一个标志。 。 。

回答

flag {the_flag_would not_like_to_end_up_in_other_peoples_photos}mx.flag

上面的URL具有字母般的网站。

看完各种事情后,我注意到favicon.png已加载。

但是,如果仔细观察,则不会显示粉丝,因此看起来可疑。

当我使用Exiftool检查元信息时,似乎图像只是TXT。

┌ - ─(hacklab㉿hacklab) - [〜]└─$ exiftool favicon.png exiftool版本编号:12.65文件名:favicon.png目录:。 File Size: 122 bytes File Modification Date/Time: 2023:08:24 09:49:22+09:00 File Access Date/Time: 2023:08:24 09:49:22+09:00 File Inode Change Date/Time: 2023:08:24 09:49:28+09:00 File Permissions: -rw-r--r-- File Type: TXT File Type Extension: txt MIME类型:文本/普通哑剧编码:us-ascii newlines:Windows CRLF线计数:3个字数:10因此,当我检查内容时,我能够找到标志。

(hacklab㉿hacklab) - [〜]└─$ cat favicon.png // flag {mr_flag_hiding_in_in_the_the_favicon} console.table.table({place:{place:“ favicon.png”,favicon.png“,png”,png:png:png:png:png:pn flag flag:“ flag:” trum:“ true”

回答

标志{MR_FLAG_HIDED_IN_THE_FAVICON}重定向

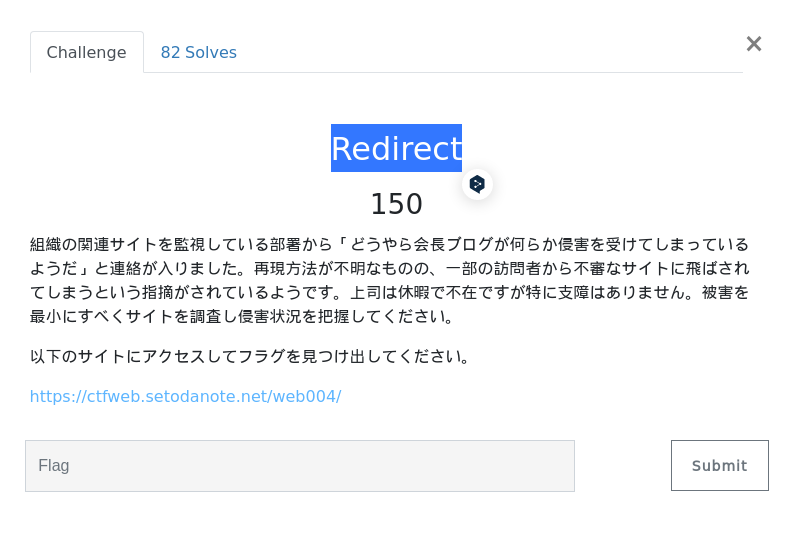

有一个博客网站。这就是称为重定向的,所以我会调查重定向。

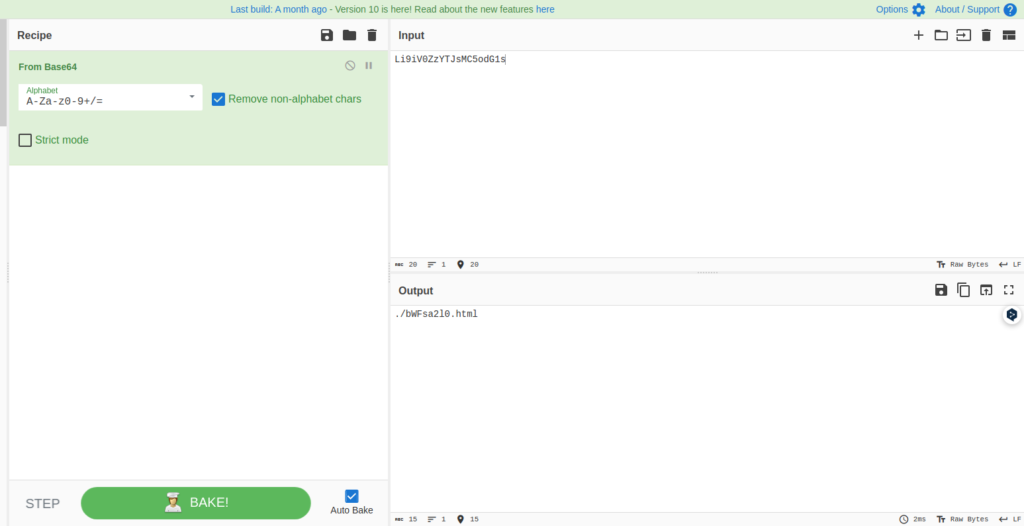

<script>!function(){var ref = document.referrer;var domain = ref.match(/^http([s]?):\/\/([a-zA-Z0-9-_\.]+)(:[0-9]+)?/)[2];if(domain == "www.google.com" || domain == "www.google.co.jp" ){location.href = atob('Li9iV0ZzYTJsMC5odG1s');}}();</script>我发现在基本64中解码为“ ./bwfsa2l0.html”。

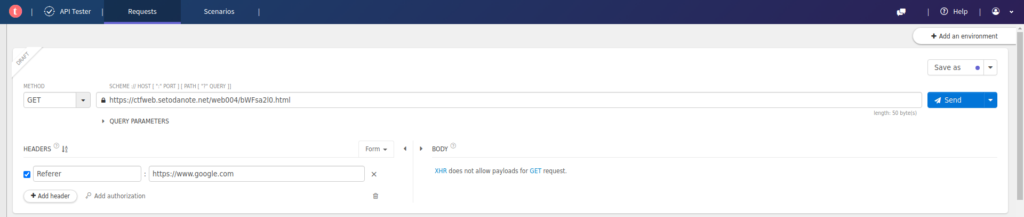

很难重定向,因此我将使用API测试仪。

<!DOCTYPE HTML><html><head><title>开始</title><noscript><meta http-equiv=refresh content="1; URL=./noscript.html"></noscript><script> !function() { var params = new URL(window.location.href).searchParams; if(Array.from(params).length > 0){ location.href = './bm9mbGFn/?'+params; }else{ location.href = './bWFsa2l0.html?callback=wantFlag&data1=2045&data2=0907&data3=BiancoRoja&data4=1704067200'; } }(); </script></head><body><p>找出旗帜。</p></body></html>当我检查我被重定向到的HTML的内容时,我似乎正在进一步重定向。

if(array.from(params).length> 0){location.href ='./bm9mbgfn/?'+ params; } else {location.href ='./bwfsa2l0.html?callback=wantflag&data1 = 2045&data2 = 0907&data3 = biancoroja&data4 = 170404067200'; }据您所知,您应如下提出请求:

./bm9mbgfn/?callback=wantflag&data1=2045&data2=0907&data3 = biancoroja&data4 = 1704067200让我们提出要求。

<html><head><title>下一个</title><noscript><meta http-equiv=refresh content="1; URL=../noscript.html"></noscript><script> !function() { var params = new URL(window.location.href).searchParams; location.href = '../bmV4dG5leHQ/?'+params }(); </script></head><body><p>这里没有标志。下一步。</p></body></html>它似乎再次重定向。

这些参数用相同的参数重定向到“ ../bmv4dg5lehq/”。

<html><head><title>下一步</title><noscript><meta http-equiv=refresh content="1; URL=../noscript.html"></noscript><script> !function() { var params = new URL(window.location.href).searchParams; location.href = '../b25lLXR3by10aHJlZQ/?'+params }(); </script></head><body><p>这里也没有标志。下一步。</p></body></html>看来它仍在重定向。

我们将以直到现在的方式重定向系统。

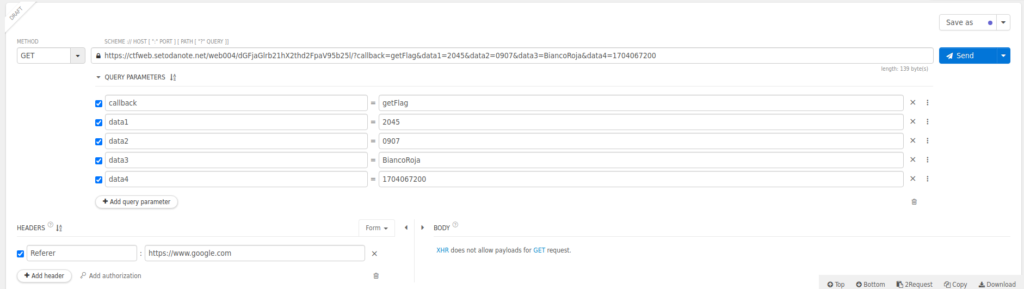

<html><head><title>分支点</title><noscript><meta http-equiv=refresh content="1; URL=../noscript.html"></noscript><script> !function() { var params = new URL(window.location.href).searchParams; if (params.get('callback') == 'getFlag') { location.href = '../dGFjaGlrb21hX2thd2FpaV95b25l/?' + params; }else{ location.href = '../ZGFtbXlmbGFn/?' + params; } }(); </script></head><body><p>您需要正确的参数才能获取标志。</p></body></html>if(params.get('callback')=='getflag'){location.href ='../ dgfjaglrb21hx2thd2fppav95b25l/?' + params;我想输入此内容,因此我将回调参数变成GetFlag,然后重定向。

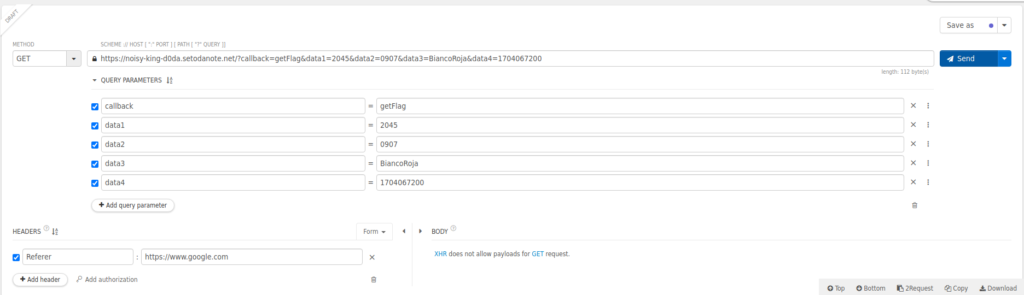

<html><head><title>走!走!走!走!</title><noscript><meta http-equiv=refresh content="1; URL=../noscript.html"></noscript><script> !function() { var params = new URL(window.location.href).searchParams; var callback = params.get('callback'); var data1 = params.get('data1'); var data2 = params.get('data2'); var data3 = params.get('data3'); var data4 = params.get('data4'); if (callback == 'getFlag' && data1 == "2045" && data2 =="0907" && data3 == "BiancoRoja" && data4 =="1704067200") { location.href = 'https://noisy-king-d0da.setodanote.net/?'+params; }else{ location.href = '../ZGFtbXlmbGFn/hint.html?'+params; } }(); </script></head><body><p>是的!下一步。</p></body></html>这似乎是最后一个。让我们按原样重定向参数。

if(callback =='getflag'&& data1 ==“ 2045” && data2 ==“ 0907” && data3 ==“ biancoroja” && data4 ===“ 1704067200”)

<!DOCTYPE html><body><h1>做得好!</h1><p> flag {Analyz1ng_bad_red1Rects}</p></body>我有旗帜!

回答

flag {Analyz1ng_bad_red1Rects}概括

这次,我尝试了Setodanote CTF Web!

由于它是针对初学者的,所以它更像是解决难题,而不是使用知识,但我认为这是迈向启动CTF的有趣的第一步。

参考和站点

- -

![[用于初学者的永久CTF] SetoDanote CTF Web写入!建议获得CTF的感觉!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1.jpg)

![[hackthebox]如果“发生httpclient类型的错误:: ceartiveTimeouterror发生,则执行消息已过期”该怎么办”](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306]我列举了共享的桑巴舞,操纵脆弱的版本,并通过操纵路径变量来升级特权! Tryhackme Kenobi写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[TRYHACKME]我们使用Wireshark进行了数据包分析,以研究SSH-Backdoor的侵入! aterpass2写入](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763]燃料CMS 1.4.1-我将远程代码执行(1)转换为Python 3并入侵它! Tryhackme Ignite写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[tryhackme]我使用ssh2john从私钥中提取哈希,并用开膛手约翰(John The Ripper)入侵密码!立交桥写入](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[tryhackme]我尝试渗透带有ret2ESP攻击的Windows机器(缓冲区溢出)!头脑风暴写作](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)

![[CVE-2019-9053]我尝试使用CMS中的SQL注入漏洞进行黑客入侵! (Python3)TryHackme简单CTF写入](https://hack-lab-256.com/wp-content/uploads/2023/05/hack-lab-256-samnail-22-300x169.jpg)