这次,我们将根据Tryhackme的《生化危机》尝试CTF。

这是我第一次像游戏一样进行CTF,所以我也很想知道它会是什么样!

“ tryhackme-biohazard: https://tryhackme.com/room/biohazard ”

- 电容式非接触式系统独有的清脆打字感觉!

- REALFORCE首款无线兼容设备!有线连接也可用!

- 与 HHKB 不同,日语键盘布局没有任何怪癖,任何人都可以轻松使用!

- 配有拇指轮,水平滚动非常容易!

- 还拥有出色的降噪性能,安静舒适!

- 滚动可以在高速模式和棘轮模式之间切换!

介绍

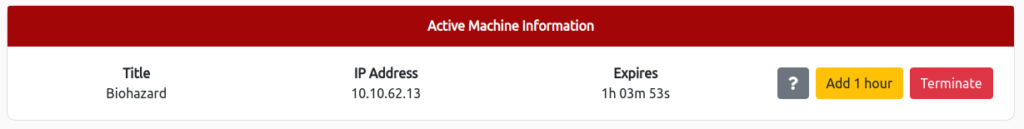

从“开始机器”启动目标机器。

只要显示IP地址,就可以了!

部署机器并开始噩梦

这不需要答案,因此一旦启动目标机器,就应该完成。

回答

多少个开放端口?

找到一个开放端口。我使用nmap。

(hacklab㉿hacklab) - [〜]└─$ nmap -sv 10.10.156.237启动NMAP 7.92(https://nmap.org),2023-04-20 20:16 JST NMAP扫描报告10.10.156.237主机是(0.24S)。未显示:997封闭的TCP端口(Conn-Refused)端口状态服务版本21/TCP OPEN FTP VSFTPD 3.0.3 22/TCP OPEN SSH OPENSSH 7.6P1 UBUNTU 4UBUNTU0.3(UBUNTU LINUX; UBUNTU LINUX; ubuntu Linux;协议;协议)80/tcp Open HTTP Apache Apache HTTPD 2.4.29(UB)(UB)(UB)(UB)(UB)(UB)(UB)(UB)(UB)(UB)(Ubunt:Ubunt:ubunt:ubunt:ubunt:ub:ub。 Linux; CPE:CPE:/O:Linux:Linux_kernel服务检测执行。请在https://nmap.org/submit/上报告任何不正确的结果。 NMAP完成:1个IP地址(1个主机)在39.76秒内进行扫描回答

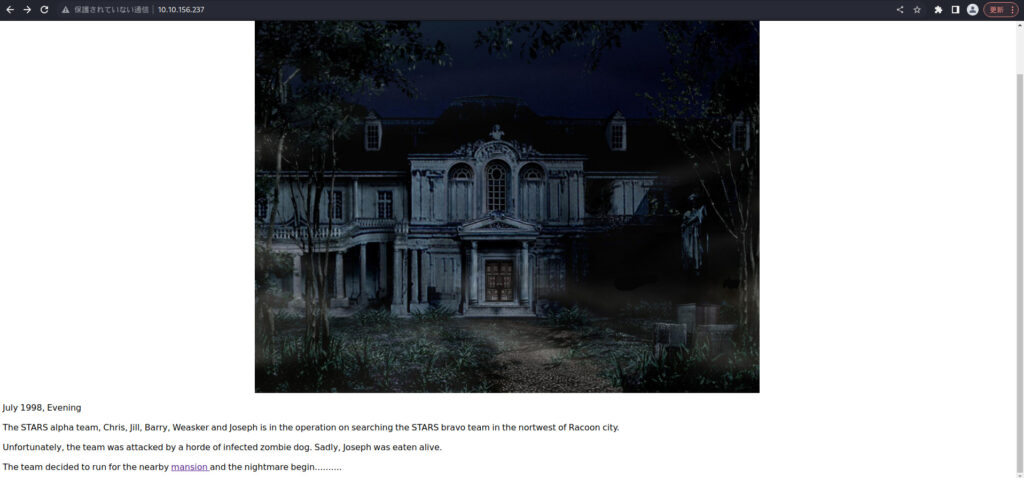

什么是在运营的团队名称

HTTP开放,因此请尝试从浏览器访问它。

团队名称在此处列出。

回答

豪宅

,并

提高到一个新的水平。项目标志的格式:

item_name {32字符}门

被锁定。使用物品标志解锁门。提示:最好

记录

记事本内的所有信息

看来他们会收集物品标志并征服它们。

什么是标志旗

首先,寻找标志旗。

有一个链接将移至主厅,所以让我们选择它。

我搬到了主要的霍尔。

消息来源评论指出以下内容:

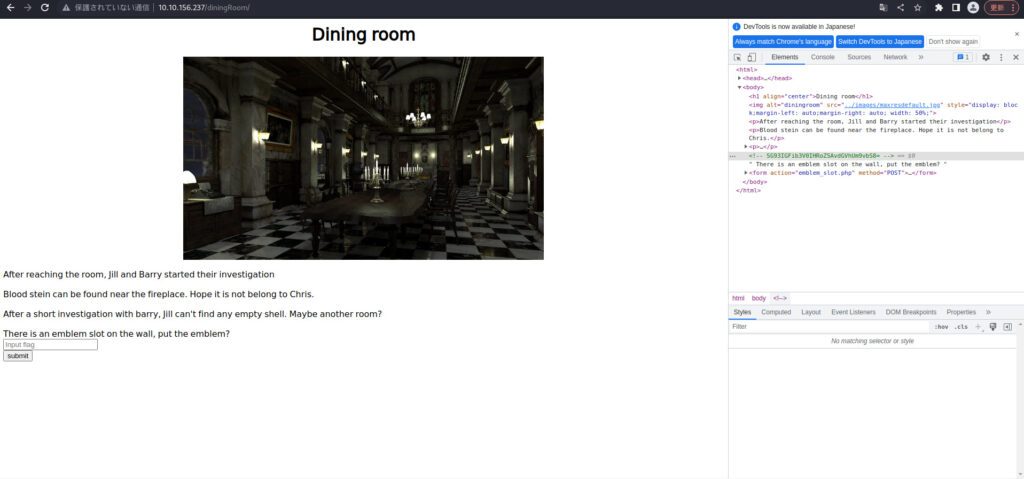

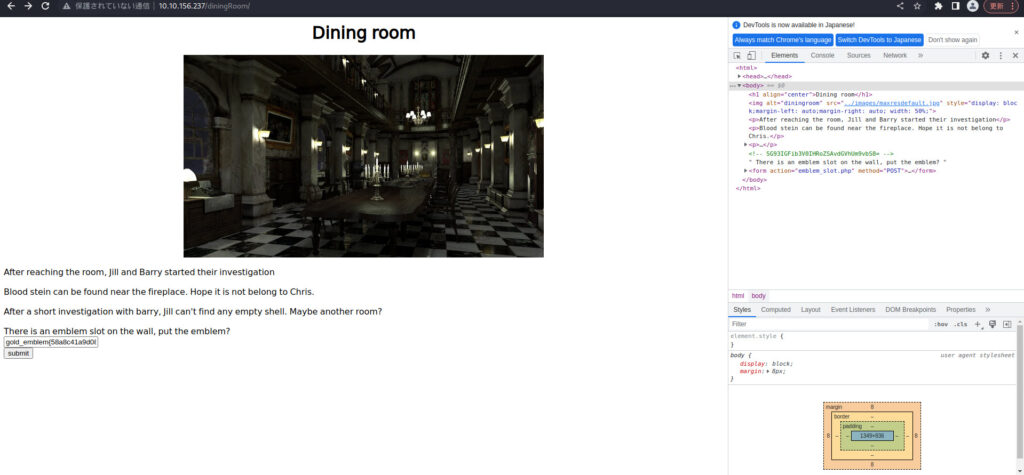

<!-- It is in the /diningRoom/ -->我将尝试搬到餐厅。

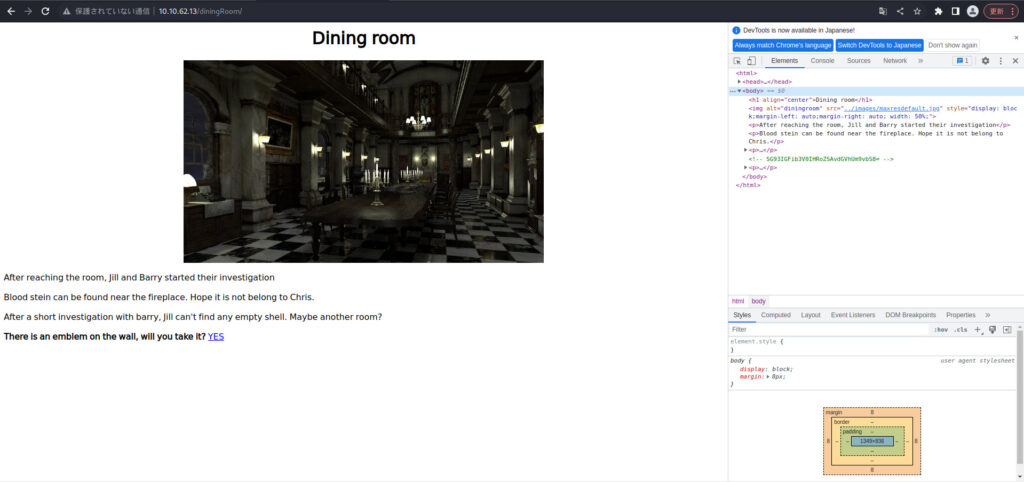

让我们选择是。

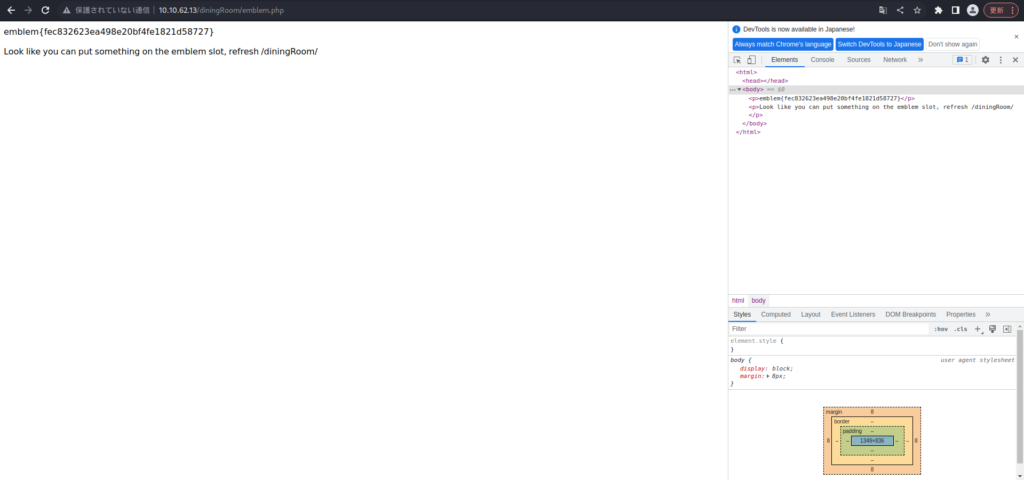

Emblem {FEC832623EA498E20BF4FE1821D58727}看起来您可以将某些东西放在徽章SLOT上,刷新 /餐厅 /有一个旗帜,它还说要刷新 /餐厅 /。

回答

什么是锁定标志

看起来您可以将一些东西放在徽记,刷新 /餐厅 /

(我认为可以放在徽章SLOT上,刷新 /餐厅 /。)

我会尽力刷新,就像我之前说的那样。

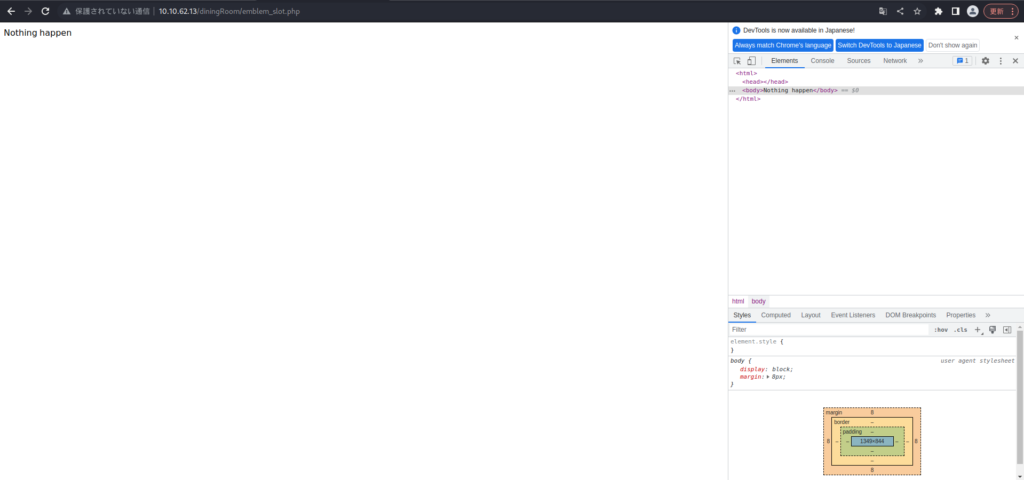

在一个地方,我必须进入标志旗。

我将尝试进入我现在得到的东西。

显然不是。 。 。

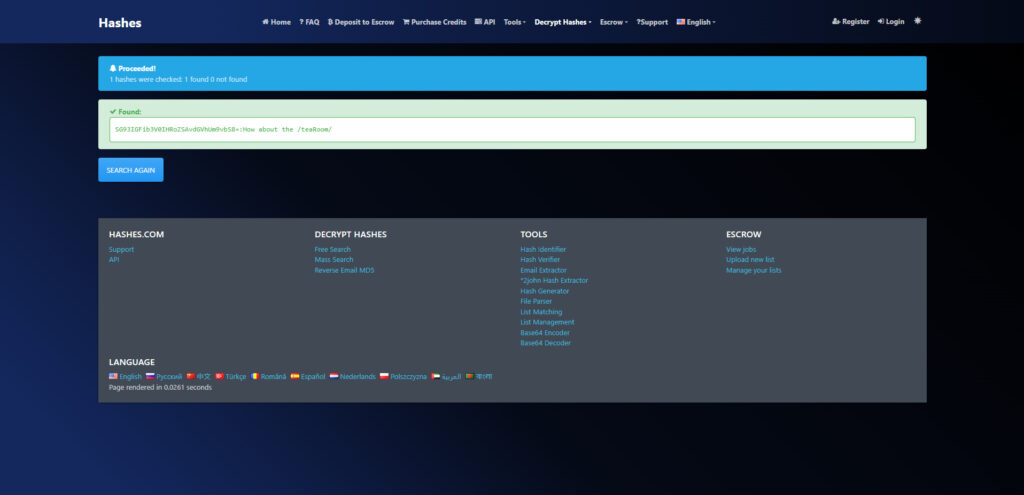

饭厅的来源有一个哈希,所以我对它进行了分析。

<!-- SG93IGFib3V0IHRoZSAvdGVhUm9vbS8= -->

(hacklab㉿hacklab) - [〜]└─$ echo“ sg93igfib3v0ihrozsavdgvhum9vbs8 =” | base64 -d /茶室 / 我发现它是在base64中编码的。

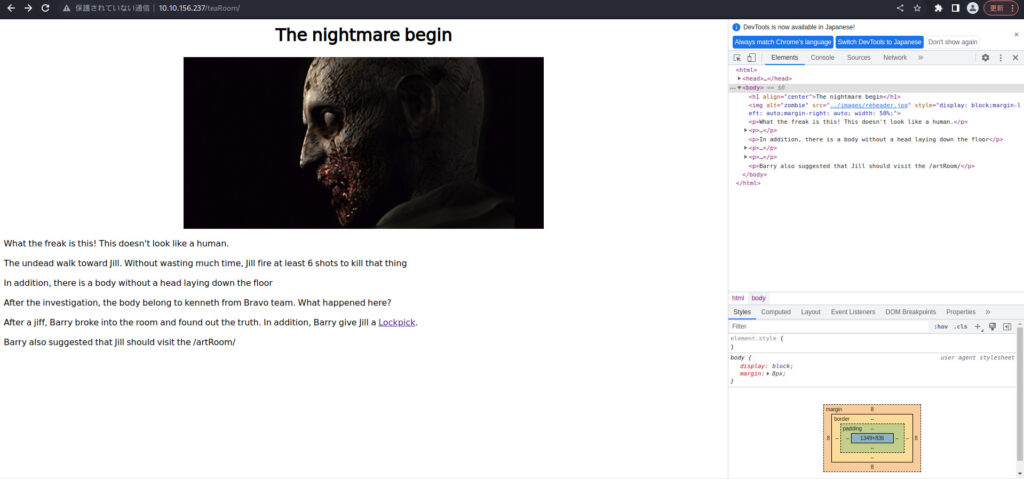

只需按照指示搬到茶室即可。

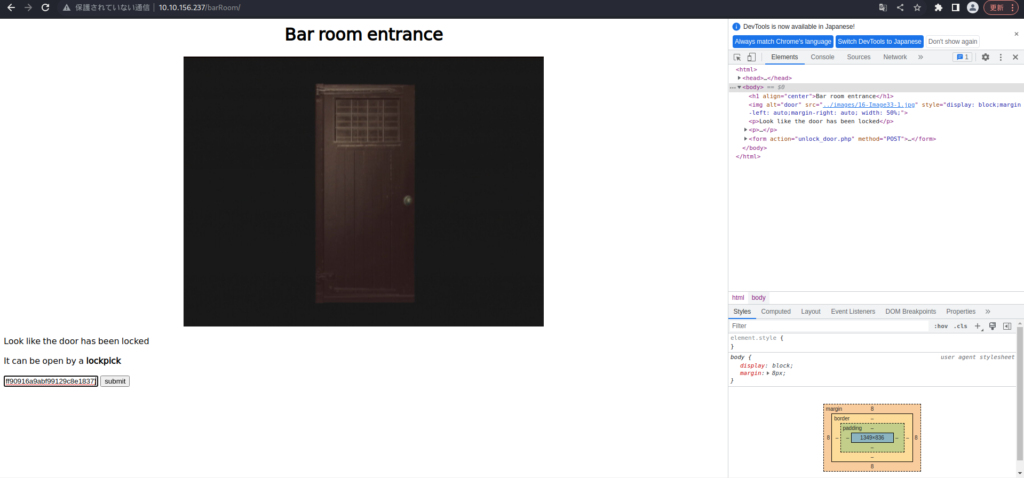

尝试按LockPik链接。

有一个锁定标志!

回答

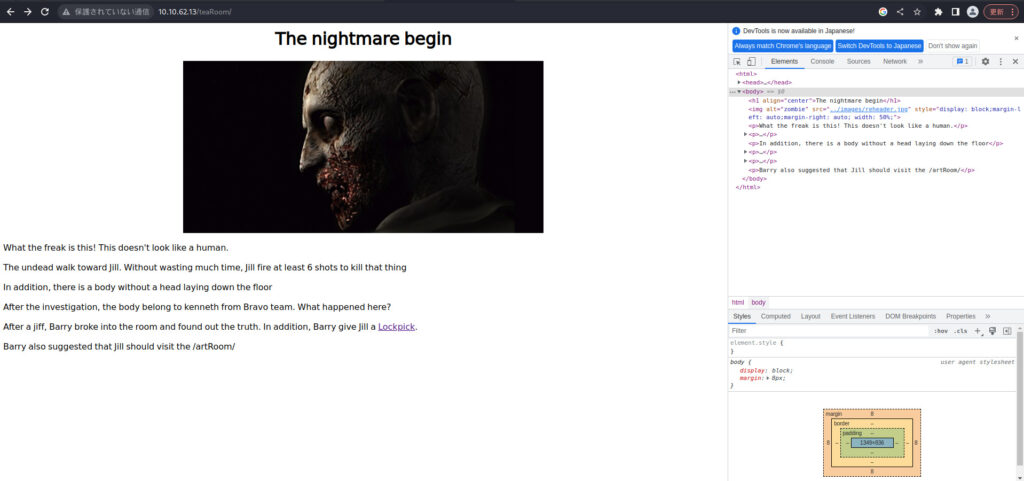

什么是音乐表旗

这是早期的茶室通行证。

它说:“巴里还建议吉尔应该访问 /artroom /”,所以我将尝试搬到艺术室。

让我们按是。

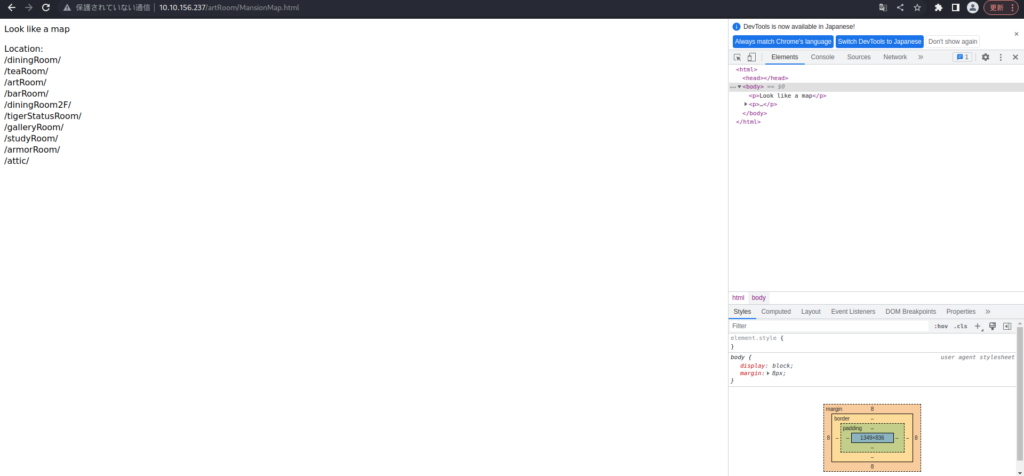

看起来像地图位置: /餐厅 / /茶室 / /artroom /barroom /barroom /diningroom2f /tigerstatusroom /tigerstatusroom / /Galleryroom /gallory roome /streetroom /armorroom /armorroom /attic /attic /attic /显然是有关目录(房间)的信息。

让我们转到您以前从未提及的目录。

输入您刚获得的锁定标志并提交。

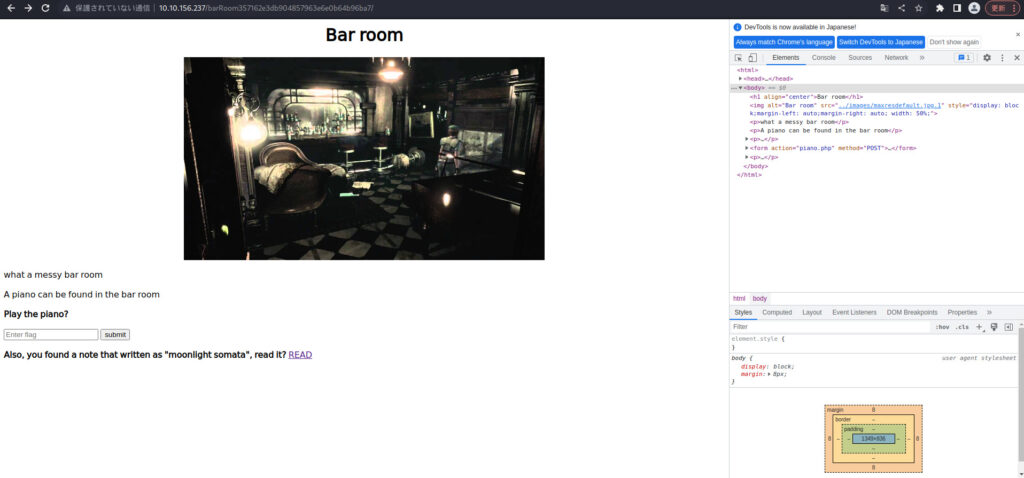

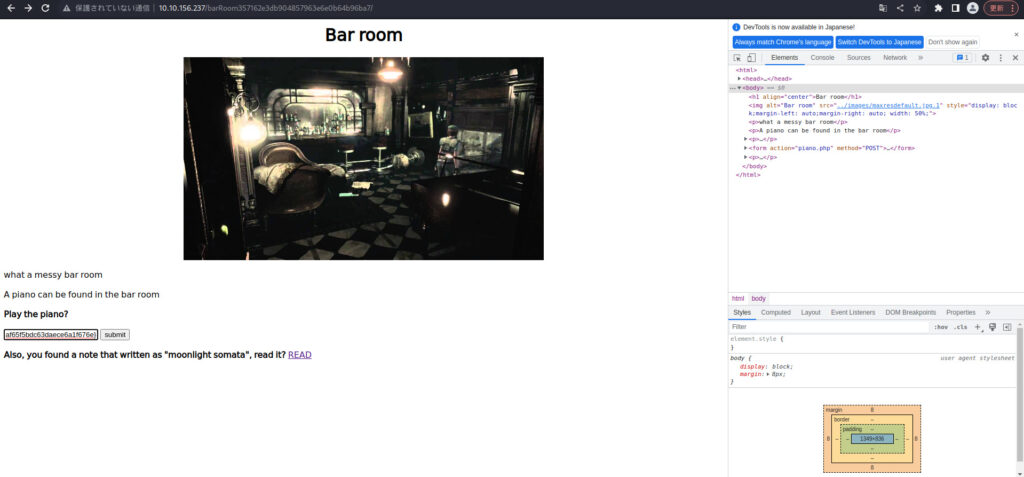

我把它放在酒吧房间里。

让我们选择阅读。

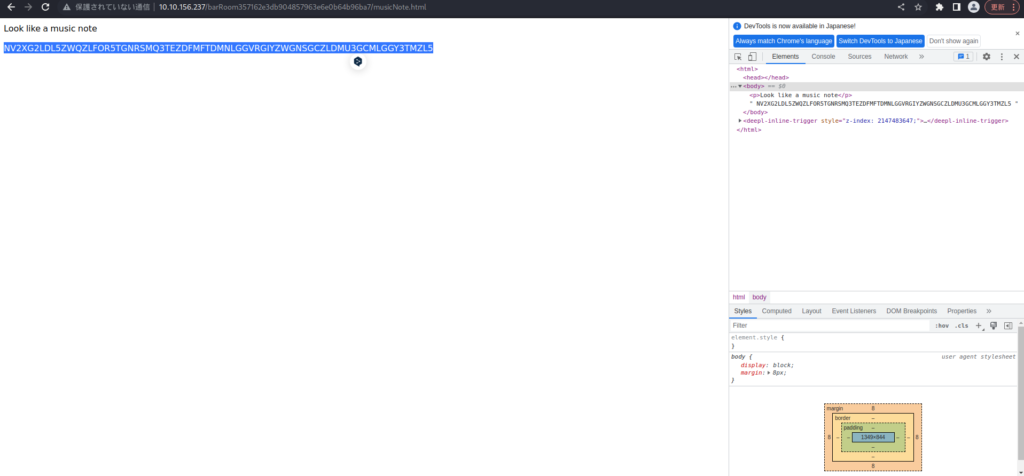

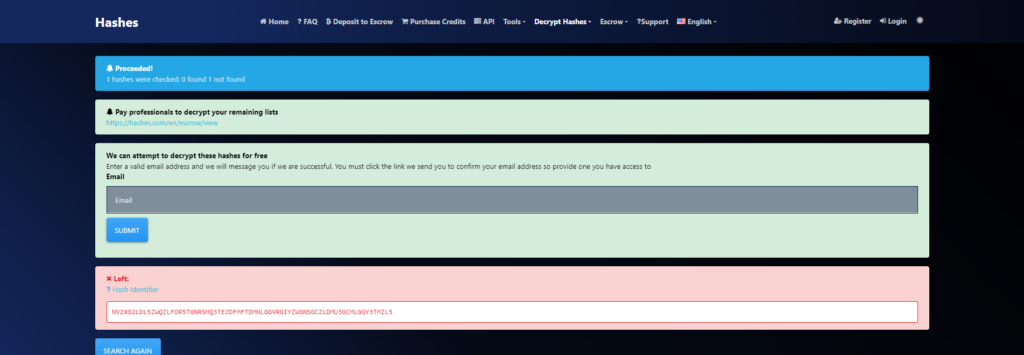

NV2XG2LDL5ZWQZLFOR5TGNRSMQ3TEZDFMFTDMNLGGVRGIYZWGNSGCZLDMU3GCMLGGY3TMZL5再一次,有一个哈希。 。 。

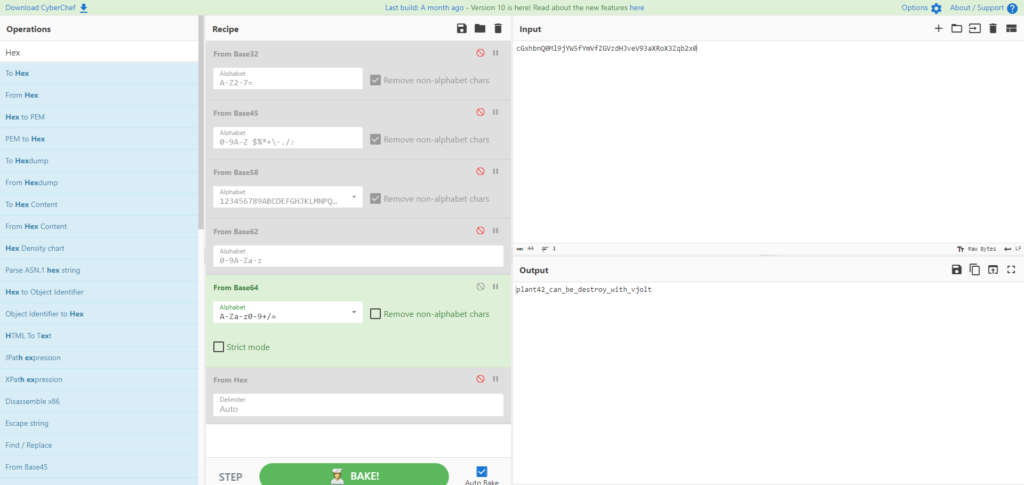

由于没有比赛,因此 https://gchq.github.io/cyberchef/ 尝试了各种事情

music_sheet {362d72deaf65f5bdc63daece6a1f676e}尝试之后,我发现它是在Base32中编码的。有更好的方法吗? 。 。

回答

什么是金徽旗

我回到了酒吧房间。

现在,您知道了Music_Sheet,请输入并提交。

让我们选择是。

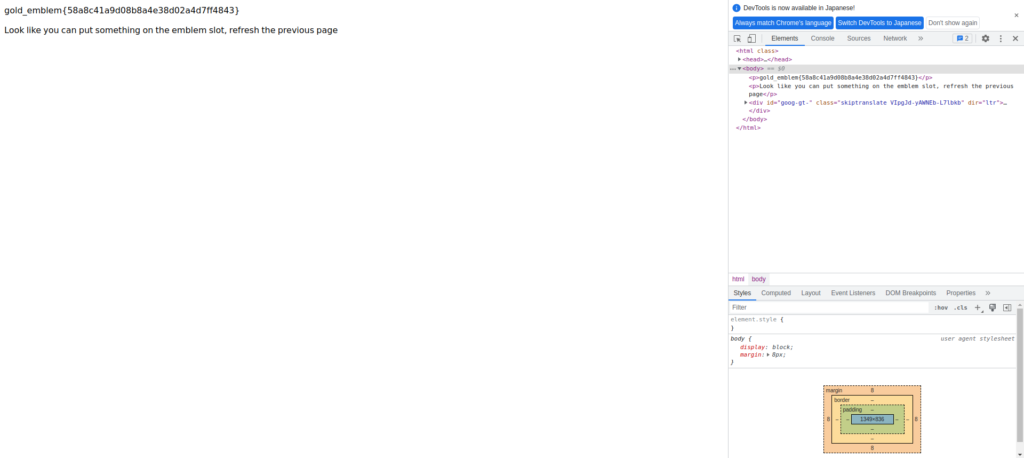

gold_emblem {58A8C41A9D08B8A4E38D02A4D7FF4843}看起来您可以将某些内容放在徽章时段,刷新上一页还有Gold_emblem。

回答

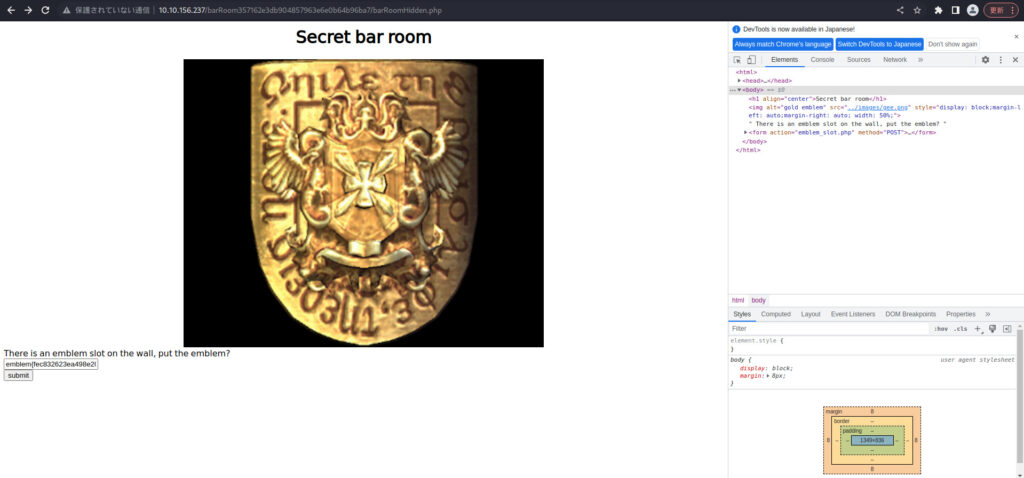

什么是盾牌钥匙旗

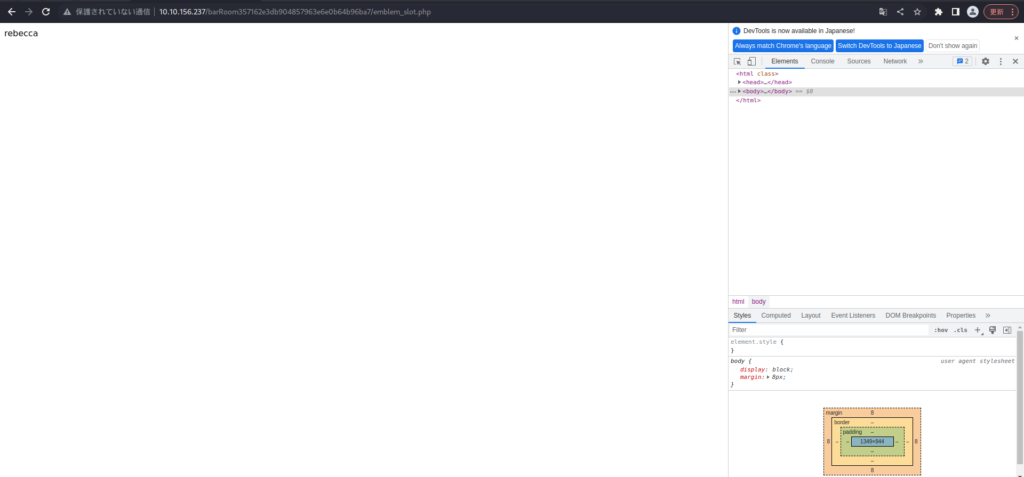

回到秘密酒吧房间。

当我进入“ gold_emblem”时,什么也没发生,所以我进入了“标志”,并能够移至下一个屏幕。

“丽贝卡”是某种事情的关键吗?现在,我会记下这一点。

目前,我无处可去,所以我将尝试在我第一次进入标志时什么都没发生的部分添加“金牌旗”。

让我们回到饭厅。

现在,尝试将“ Gold Emblem Flag”输入标志的输入标志。

这似乎是对的。

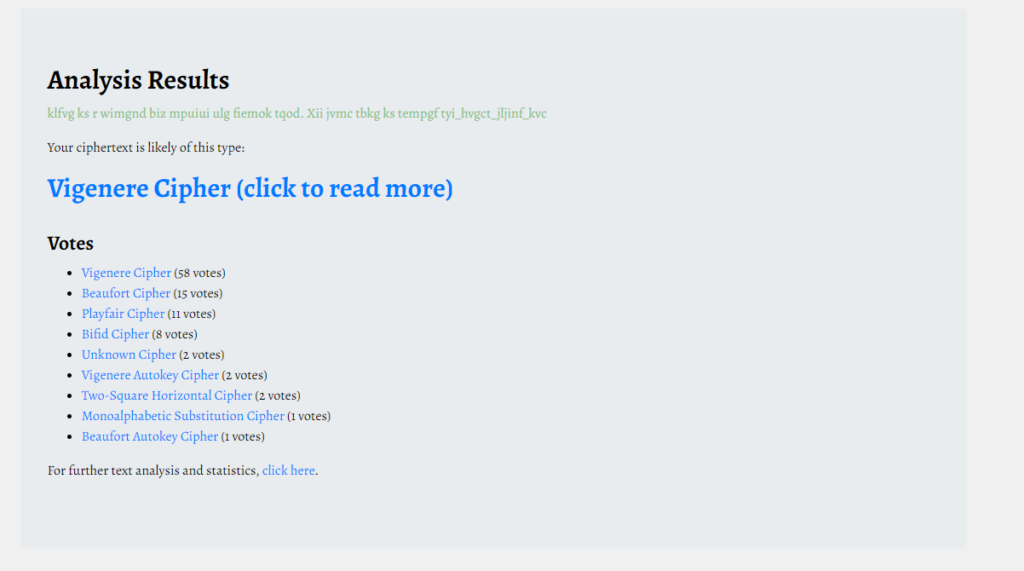

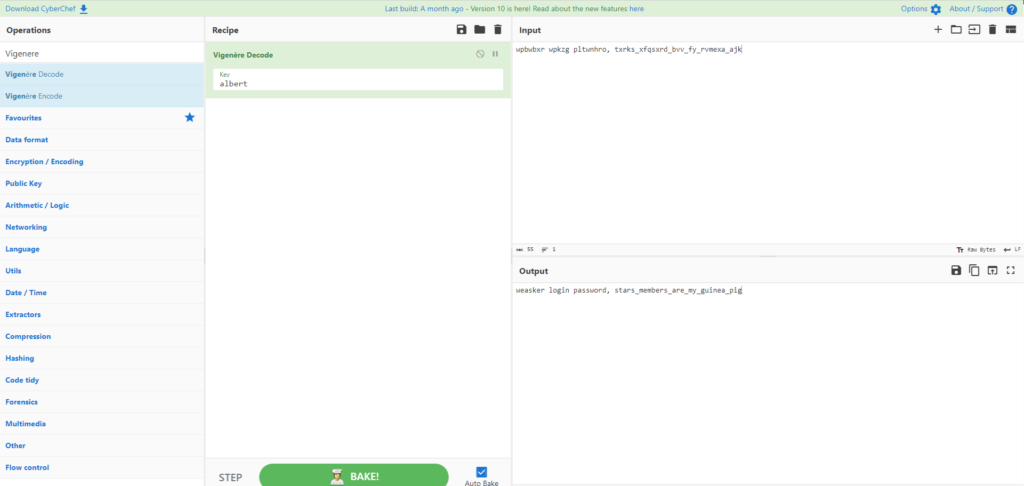

klfvg ks r wimgnd biz mpuiui ulg fiemok tqod。 XII JVMC TBKG KS TEMPGF TYI_HVGCT_JLJINF_KVC文本似乎已经改变,因此我将对Cyberchef进行有关ROT13的怀疑。

嗯,似乎有所不同。

让我们使用“ https://www.boxentriq.com/code-breaking/cipher-indistifier

显然它是在“ Vigenere密码”中编码的。

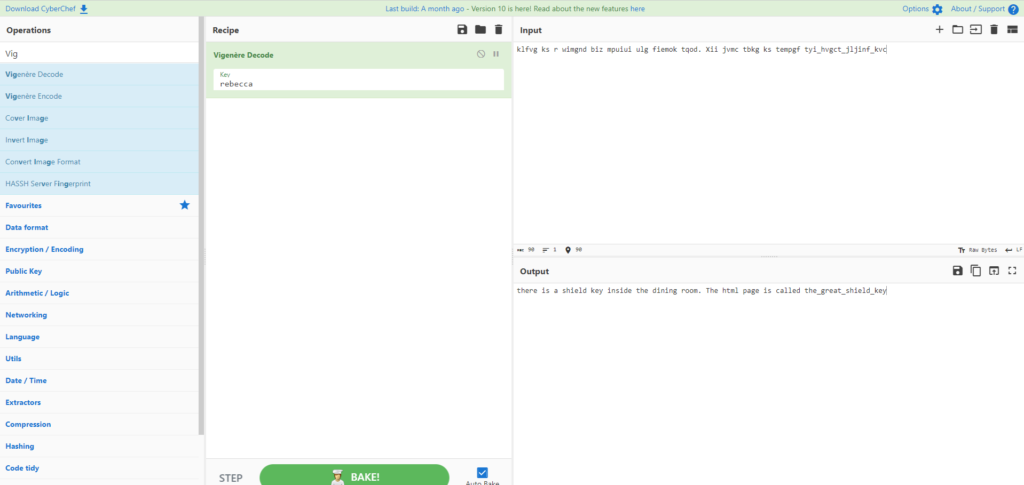

使用Vigenere编码时,您需要一个私钥,但我们可以假设这是“ Rebecca”。

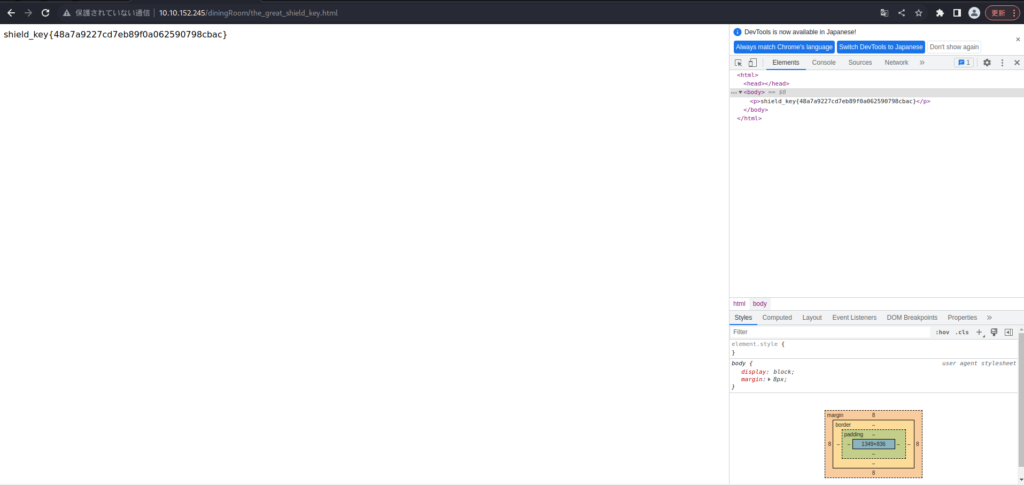

饭厅内有一个盾牌钥匙。 HTML页面称为the_great_shield_key(餐厅内有一个屏蔽键。HTML页面名称为the_great_shield_key)。我能够成功编码它。

Shield_key {48A7A9227CD7EB89F0A0A062590798CBAC}回答

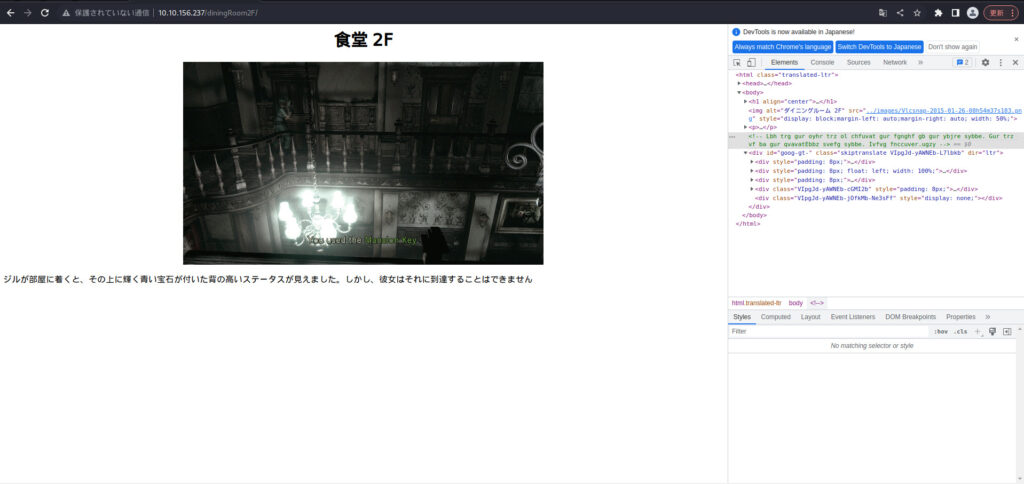

什么是蓝色宝石旗

接下来,我们将前往2F新餐厅。

查看来源,我发现了以下评论:

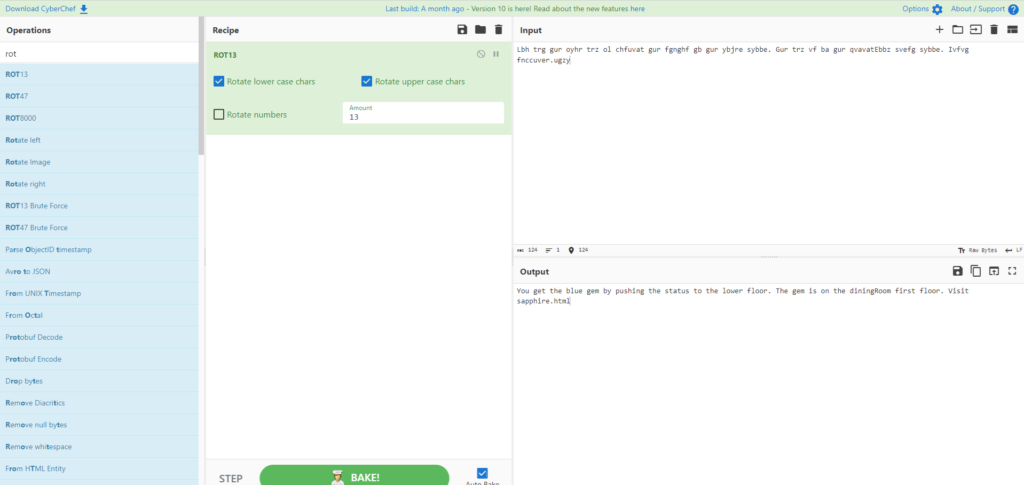

我也会尝试Cyberchef,怀疑Rot13。

<!-- Lbh trg gur oyhr trz ol chfuvat gur fgnghf gb gur ybjre sybbe. Gur trz vf ba gur qvavatEbbz svefg sybbe. Ivfvg fnccuver.ugzy -->

通过将状态推到较低的楼层,您可以得到蓝色的宝石。宝石位于餐厅一楼。请访问sapphire.html(如果您按状态并下楼,您将获得蓝色宝石。宝石在餐厅1f。查看sapphire.html)不出所料,我能够用rot13解读字符串。

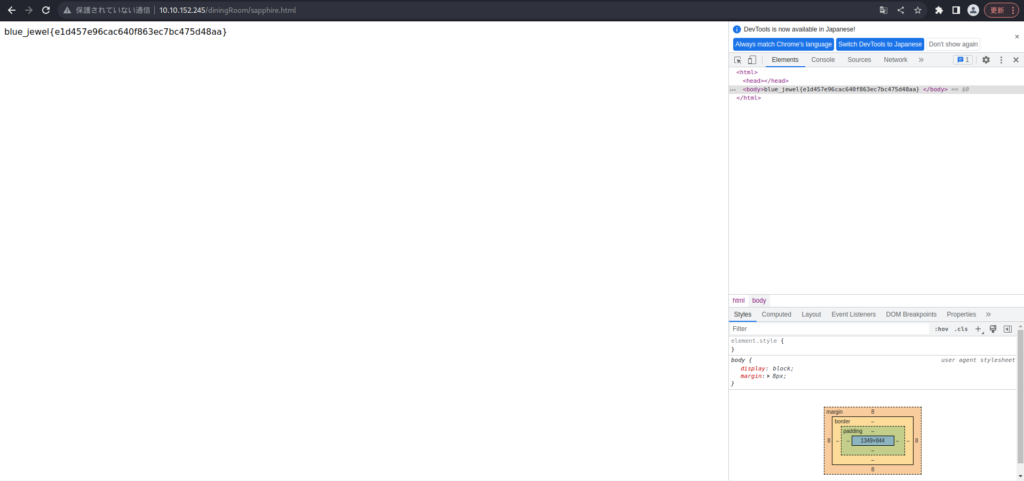

让我们从字面上看“/diningroom/sapphire.html”。

blue_jewel {E1D457E96CAC640F863EC7BC475D48AA}回答

FTP用户名是什么

接下来,我们将寻找FTP用户名。

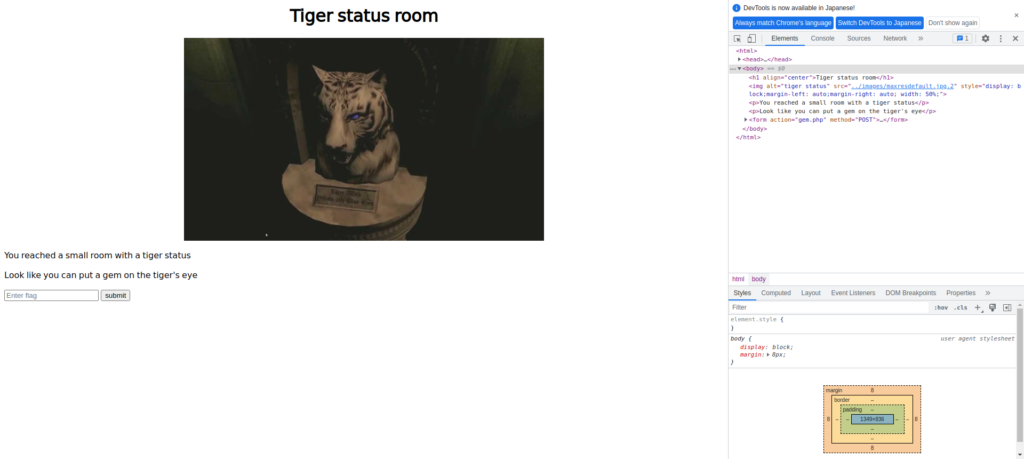

让我们看一下新的“/tigerstatusroom/”。

我将尝试提交“ blue_jewel {e1d457e96cac640f863ec7bc475d48aa}”。

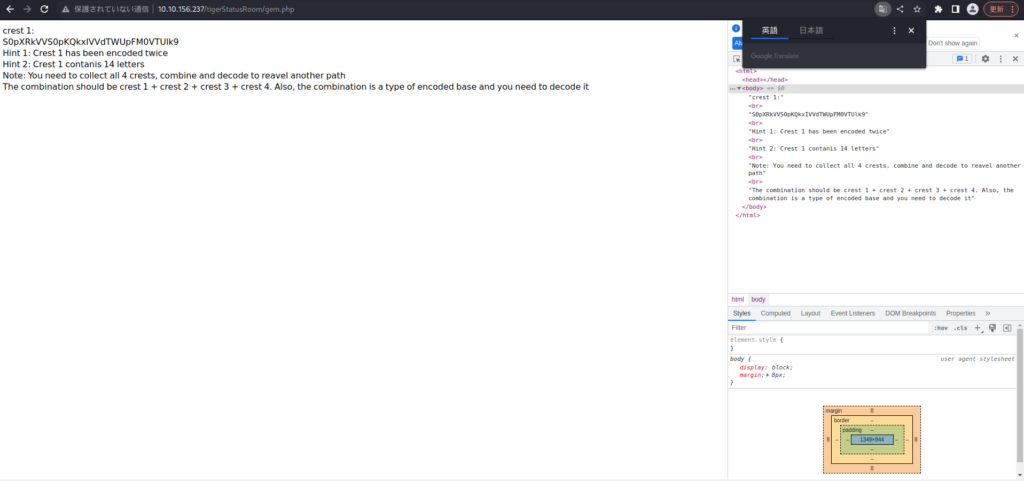

CREST 1:S0PXRKVVS0PKQKXIVVDTWUPFM0VTULK9提示1:Crest 1已编码两次提示2:CREST 1 CONTANIS 1 14个字母注意:您需要收集所有4个CREST,结合并组合并揭示另一个路径,以揭示另一个路径,需要crest 1 + CREST 2 + CREST 2 + CREST 2 + CREST 3 + CREST 3 + CREST OF COLD + CREST的组合,以及一个comb的组合4。解码-Translation Crest 1 S0PXRKVS0PKQKXIVVDTWUPFM0VTULK9提示1:徽章1被编码两次:Emblem 1:Emblem 1包含14个字符注意:通过收集,组合和破译所有四个标志,您可以走上不同的路径。组合是1个波峰,2个波峰,3冠和4冠。同样,这种组合是一种加密的基础,需要解密。似乎必须组合四层武器。

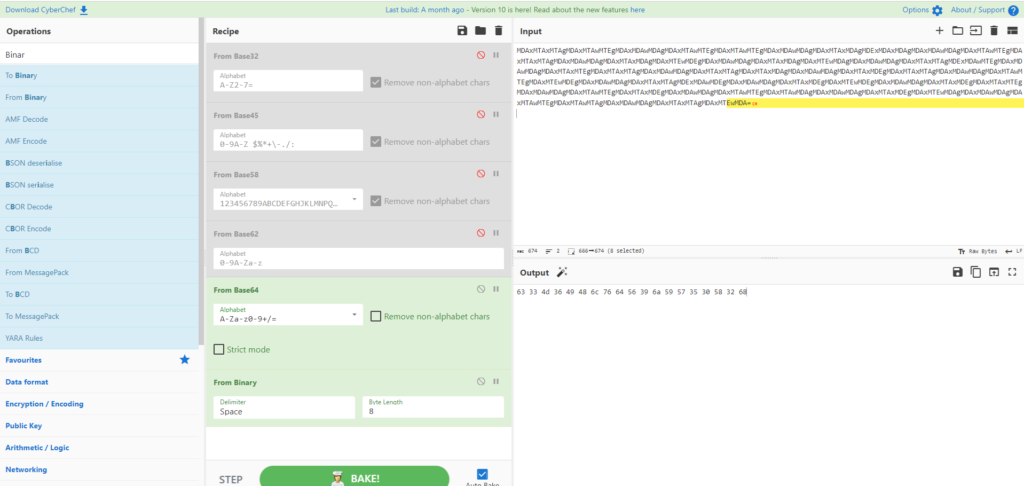

现在,让我们尝试揭开标志1。它似乎正在编码两次。

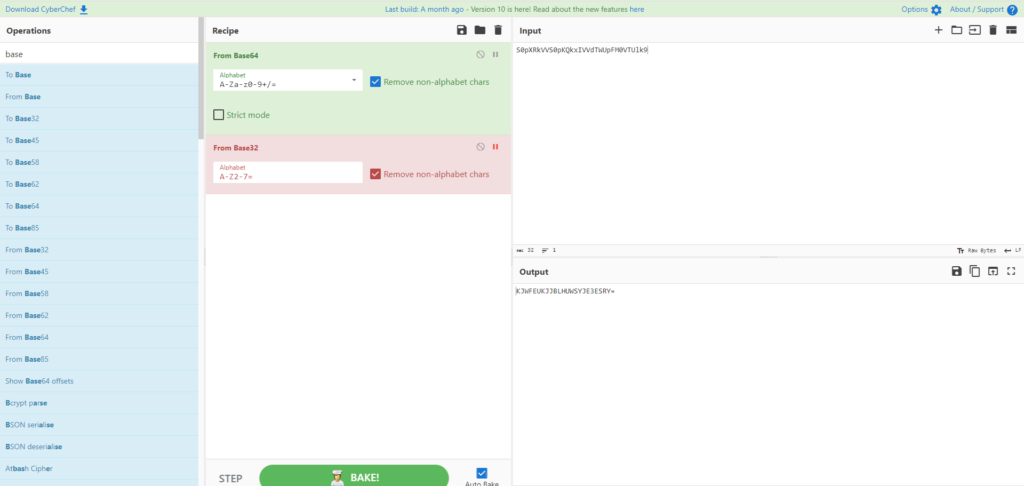

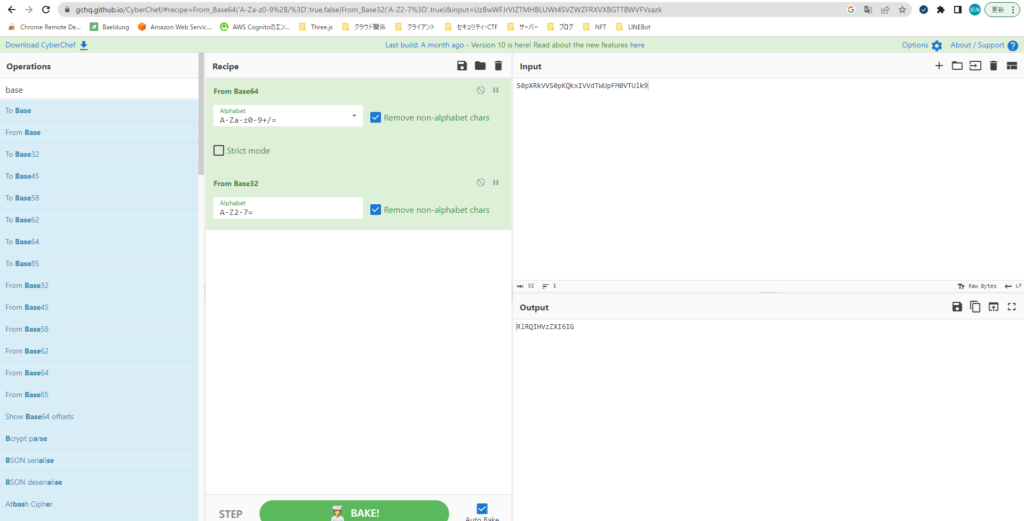

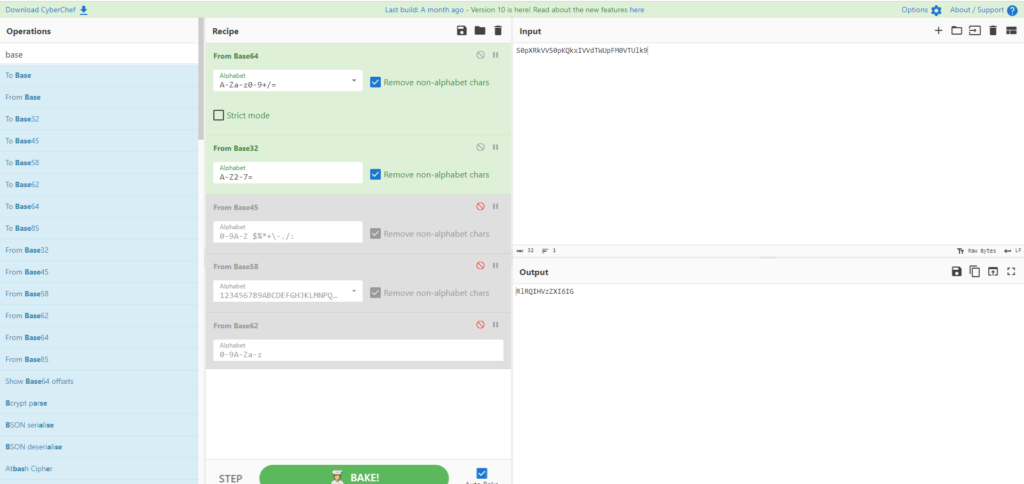

我将尝试Base32-64,看看第一个编码是什么。

尾随点是“ =”,因此似乎正确解码了。

接下来,第二次尝试相同的过程。

当我在base32中解码它时,我能够得到以下内容:

字符的数量也为14。这似乎是正确的。

rlrqihvzzxi6ig穿过房间找到徽章2。

接下来,继续“/Galleryroom/”。

当我选择检查时,我有徽标2。

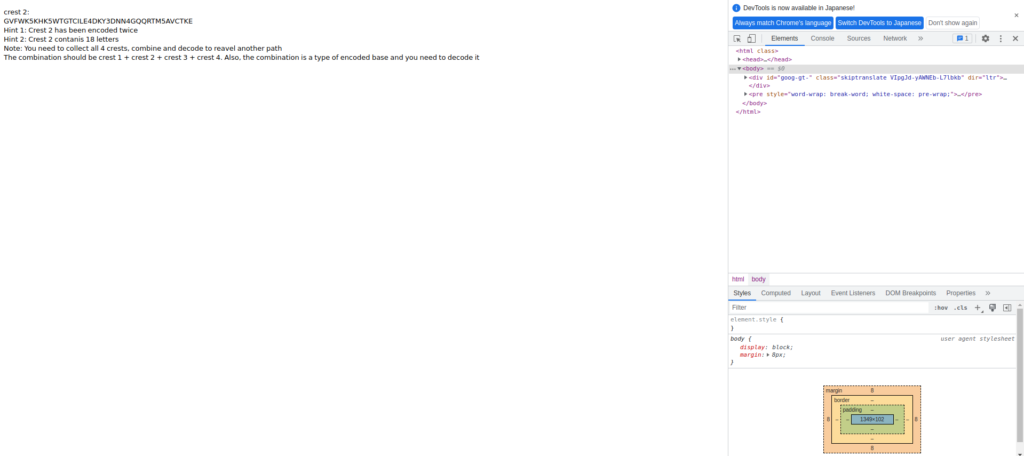

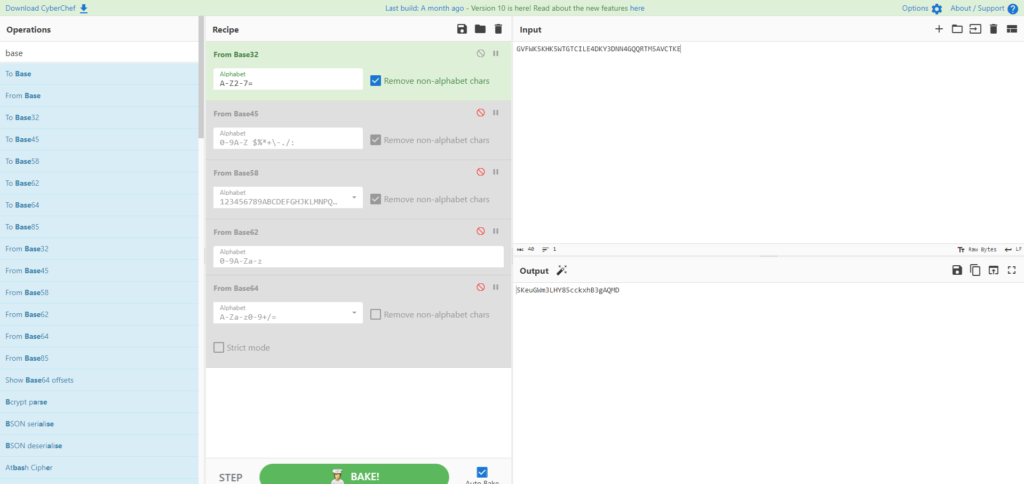

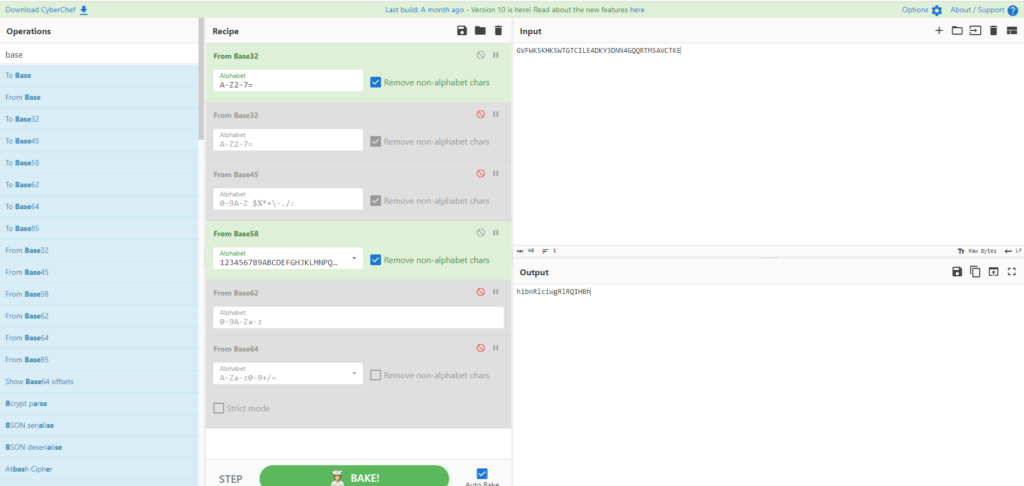

crest 2: GVFWK5KHK5WTGTCILE4DKY3DNN4GQQRTM5AVCTKE Hint 1: Crest 2 has been encoded twice Hint 2: Crest 2 contanis 18 letters Note: You need to collect all 4 crests, combine and decode to reveal another path The combination should be crest 1 + crest 2 + crest 3 + crest 4. Also, the combination is a type of encoded基础,您需要对其进行解码-Translation Emblem 2 GVFWK5KHK5WTGTCILE4DKY4DKY3DNN4GQQRTM5AVCTKETKE提示1:Emblem 2是编码的两次提示2:Emblem 2:Emblem 2包含18个字符注意:您可以通过收集,组合和消除所有四个Bimblems来沿着不同的路径进行操作。组合是1个波峰,2个波峰,3冠和4冠。同样,这种组合是一种加密的基础,需要解密。它再次被编码两次。 。 。

我将尝试从base32到64。

似乎Base32能够输出正确的字符串。

也尝试第二次解码。

正确的字符串为base58。

字符的数量也正确,因此我认为以下内容是正确的。

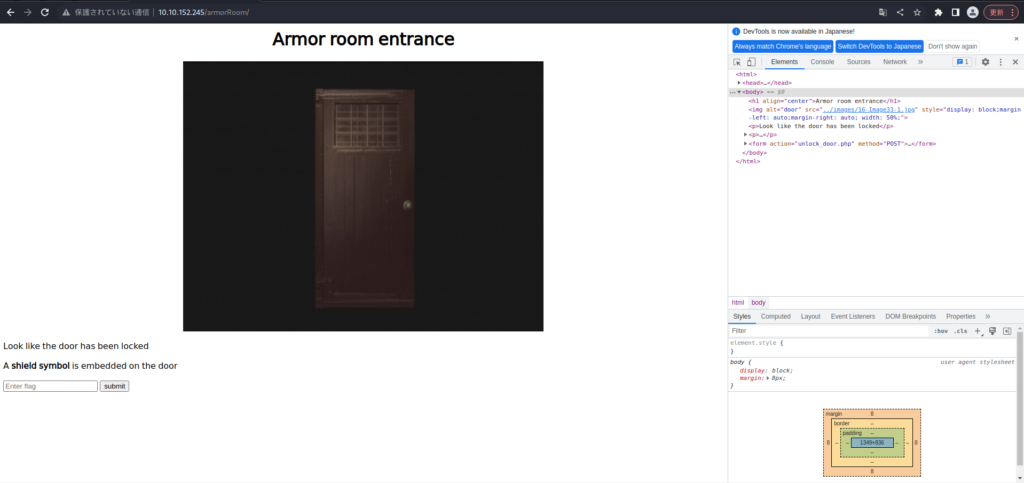

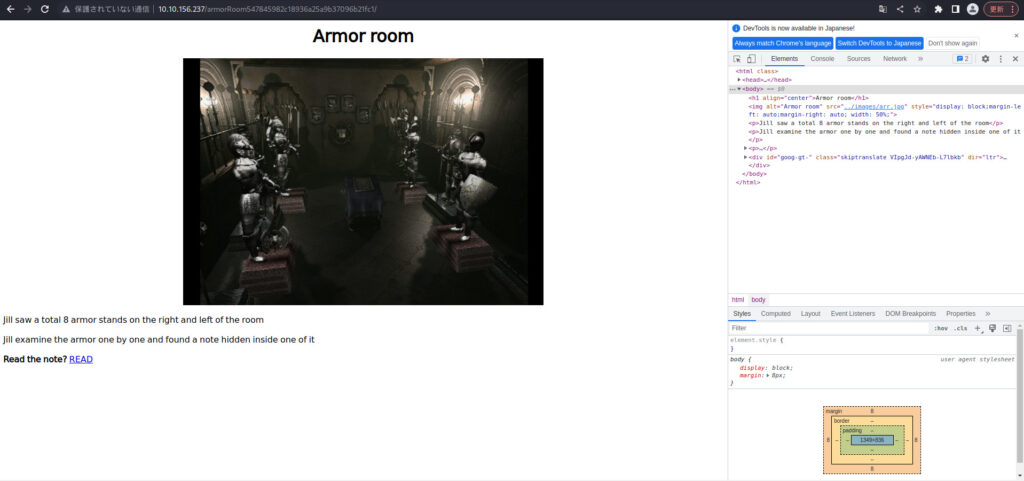

h1bnrlciwgrlrqihbh接下来,我们将移至“/盔甲/”并寻找标志3。

输入“屏蔽键标志”并提交。

我把它放在装甲室里。

尝试选择阅读。 。

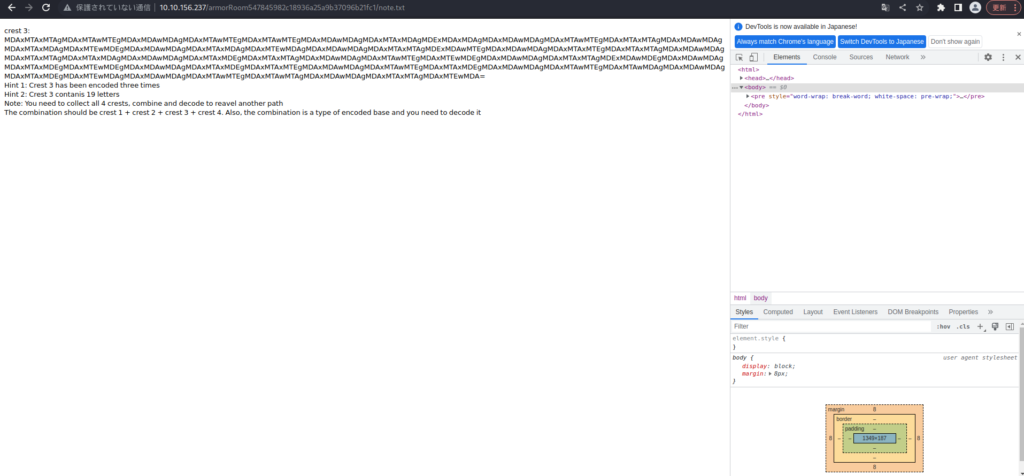

crest 3: = Hint 1: Crest 3 has been encoded three times Hint 2: Crest 3 contanis 19 letters Note: You need to collect all 4 crests, combine and decode to reveal another path The combination should be crest 1 + crest 2 + crest 3 + crest 4. Also, the combination is a type of encoded base and you need to decode it -- Translation Emblem 3 = Hint 1: Crest 3 has been encoded three times Hint 2: Crest 3包含19个字符注意:收集,合成和破译所有四个波峰以走另一个路径。组合是1个波峰,2个波峰,3冠和4冠。同样,这种组合是一种加密的基础,需要解密。接下来,它被编码三遍。 。 。

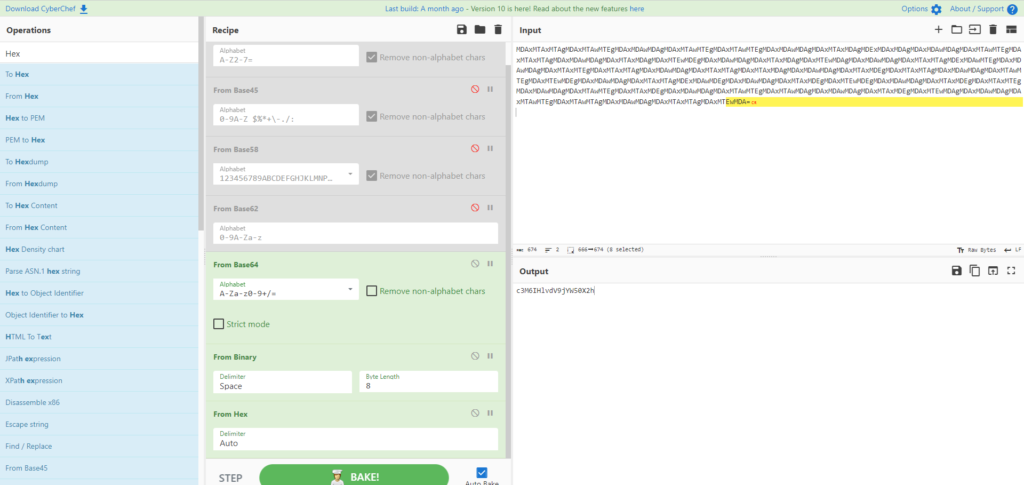

首先,我将尝试使用base32-64。

Base64似乎是正确的。

输出结果是二进制(二进制数据),因此将其解码二进制。

当我用二进制解码时,我得到了十六进制(十六进制)。

我将尝试使用十六进制解码。

我设法解码了。字符的数量似乎也正确!

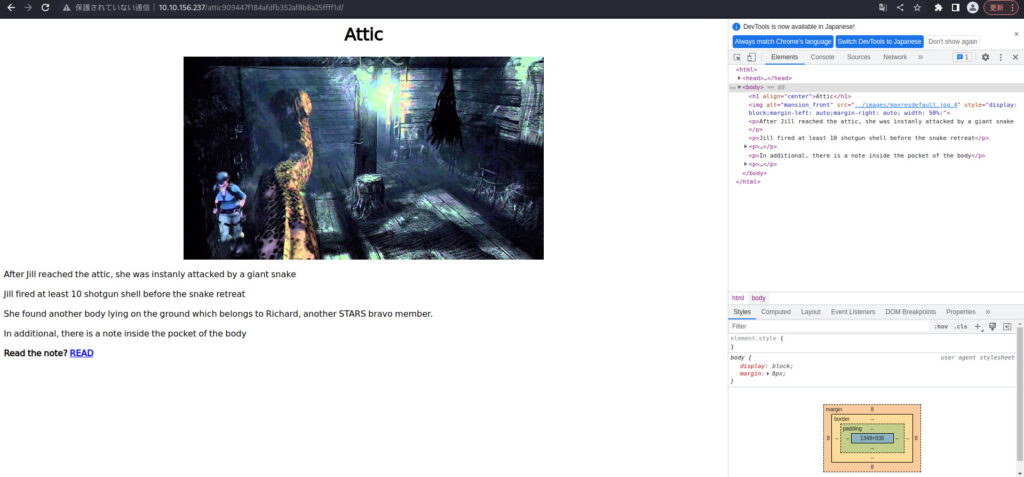

C3M6IHLVDV9JYW50X2H您将被重定向到最后一个房间“/阁楼/”。

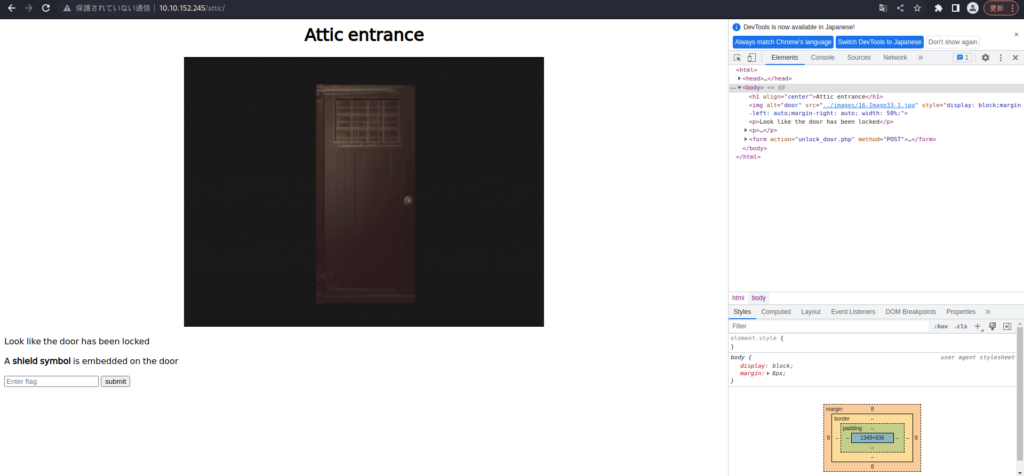

您还需要一个shled符号。

有一个音符,让我们尝试阅读。

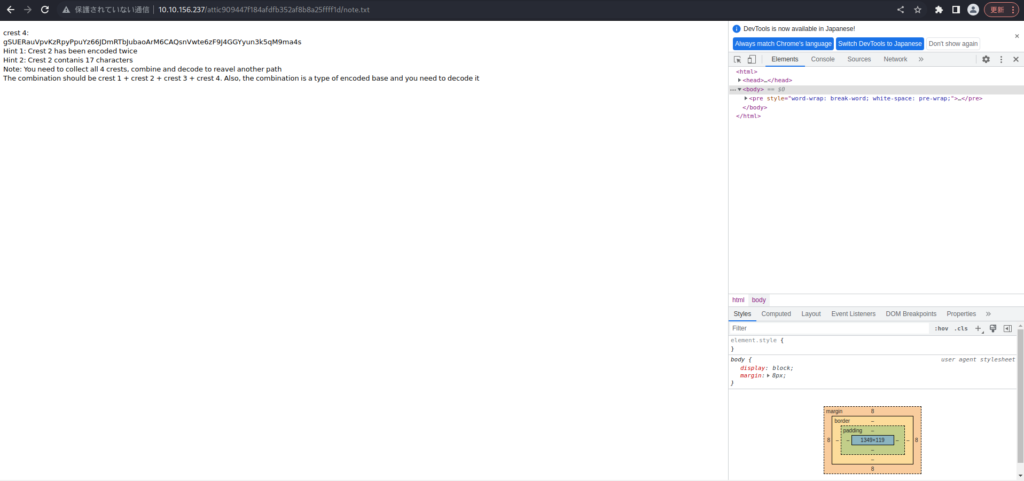

crest 4: gSUERauVpvKzRpyPpuYz66JDmRTbJubaoArM6CAQsnVwte6zF9J4GGYyun3k5qM9ma4s Hint 1: Crest 2 has been encoded twice Hint 2: Crest 2 contanis 17 characters Note: You need to collect all 4 crests, combined and decode to reveal another path The combination should be crest 1 + crest 2 + crest 3 + crest 4. Also, the combination is a type of encoded base and you need to decode it -- Translation Emblem 4 gSUERauVpvKzRpyPpuYz66JDmRTbJubaoArM6CAQsnVwte6zF9J4GGYyun3k5qM9ma4s Tip 1: Emblem 2 is encoded twice Tip 2: Emblem 2 contains 17 characters Note: You can go on通过收集,结合和破译所有四个标志,这是一条不同的路径。组合是1个波峰,2个波峰,3冠和4冠。同样,这种组合是一种加密的基础,需要解密。它说徽标2,但可能是指徽章4。我认为这是一个错误。 。 。

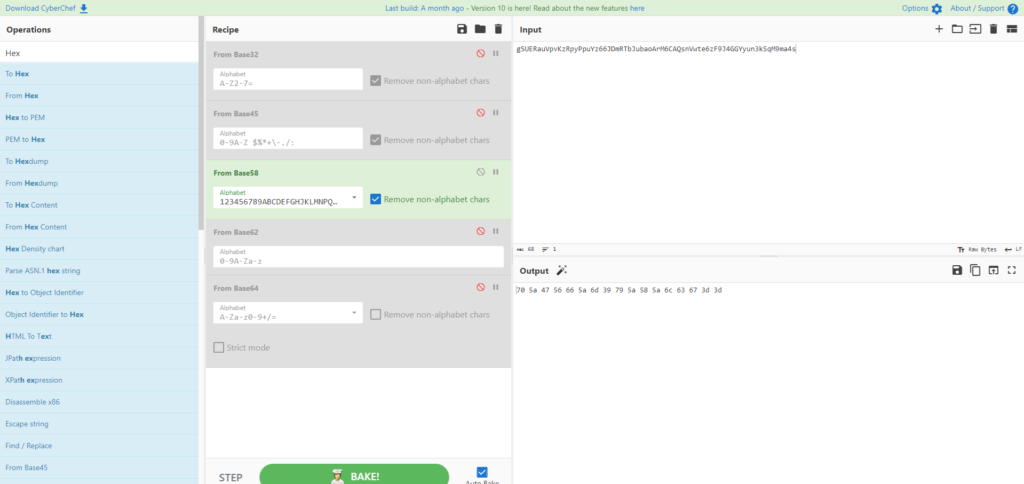

现在,忘记细节。 。 。让我们解码。

这次,我将像以前一样尝试Base32-64。

base58似乎是正确的。

是十六进制(十六进制),所以我会尝试解码它。

在下面似乎正确。

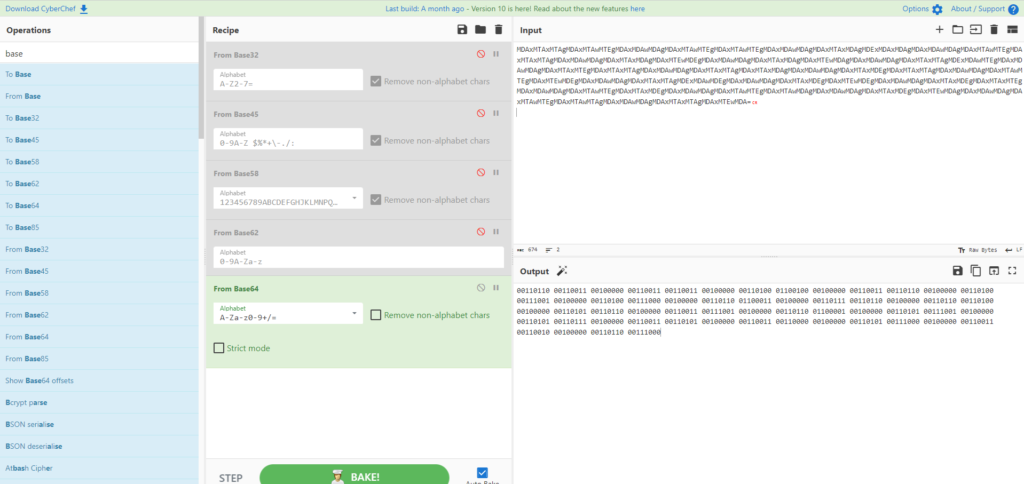

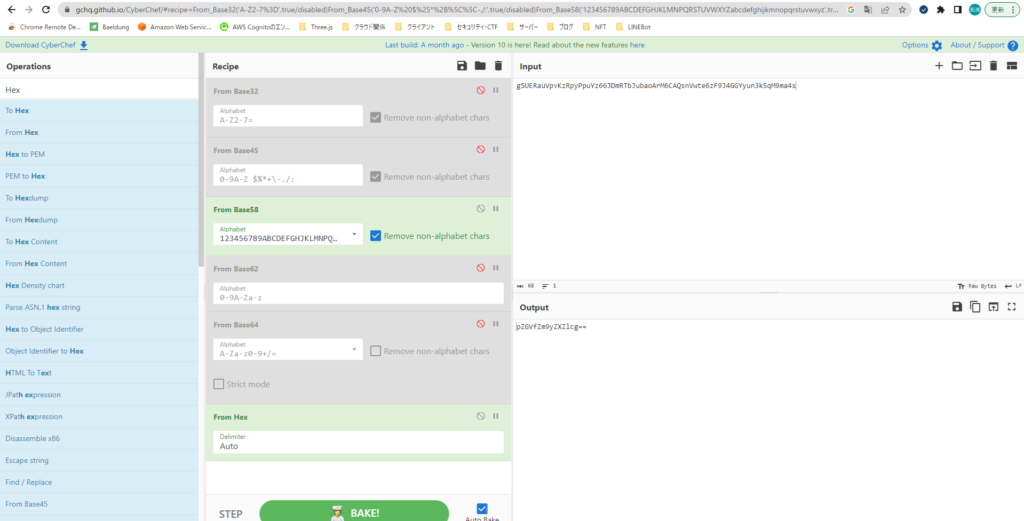

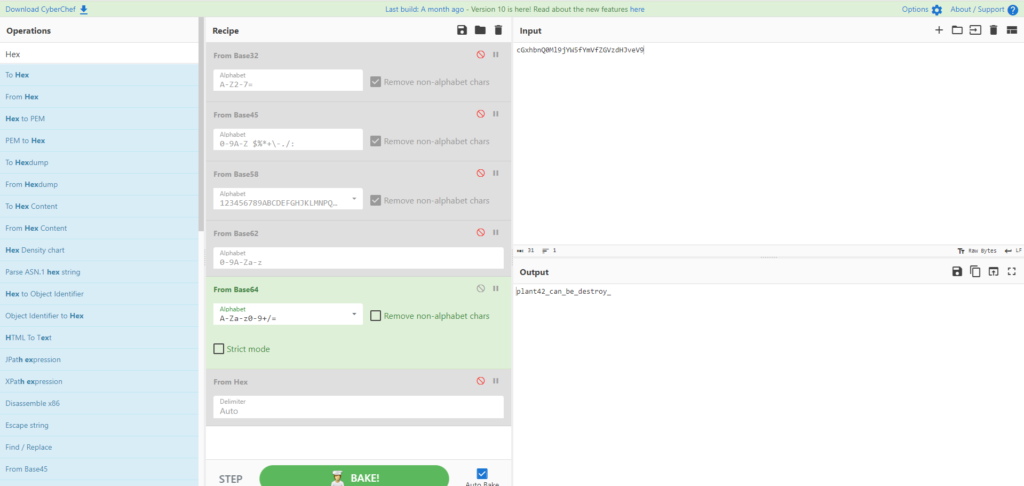

PZGVFZM9YZXZLCG ==如果连接标志1到4,您将看到以下内容:

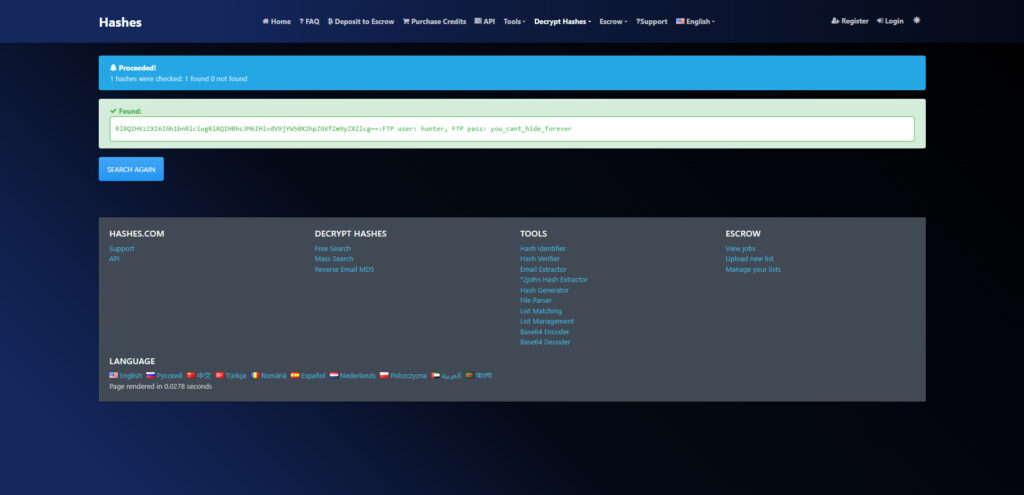

rlrqihvzzxi6igh1bnrlciwgrlrqihbhc3m6ihlvdv9jyw50x2hpzgvfzm9yzxzlcg =====现在,我将尝试玩哈希。

显然是base64。我能够获得FTP用户并通过。

FTP用户:Hunter,FTP Pass:You_cant_hide_forever回答

什么是FTP密码

这个答案是从前的通行证。

回答

警卫室

访问FTP服务器后,您需要解决另一个难题。

因此,我现在要去FTP服务器。

┌ - ─(hacklab㉿hacklab) - [〜]└─$ ftp hunter@10.10.156.237连接到10.10.156.237。 220(VSFTPD 3.0.3)331请指定密码。密码:230登录成功。远程系统类型是UNIX。使用二进制模式传输文件。 ftp> 我能够与用户安全地访问FTP服务器,并通过前面提到的通过。

巴里提到的隐藏目录在哪里

首先,他们寻找一个隐藏的目录。

FTP> LS 229输入扩展的被动模式(|| 10379 |)150此处是目录列表。 -rw-r--r-- 1 0 0 7994 Sep 19 2019 001-key.jpg -rw-r--r-- 1 0 0 2210 Sep 19 2019 002-key.jpg -rw-r--r-- 1 0 0 2146 Sep 19 2019 003-key.jpg -rw-r--r-- 1 0 0 121 Sep 19 2019 helmet_key.txt.gpg -rw-r--r-- 1 0 0 2019年9月20日170。txt 226目录发送确定。目前,我有一个文件和看起来像钥匙的东西,所以我在本地放下它。

ftp> mget * mget 001-key.jpg [anpqy?]? 229输入扩展被动模式(||| 51303 |)150开放二进制模式数据连接001-Key.jpg(7994字节)。 100% |******************************************************************************************************************************************************************************************************************** ********************************************************************************************************************************************************************************************************************* ********************************************************************************************************************************************************************************************************************* **********************************************************************************************************************************************************************************************************************转移完成。 7994字节在00:03(2.39 kib/s)mget 002-key.jpg [anpqy?]中收到? 229输入扩展被动模式(||| 24041 |)150打开二进制模式数据连接的002-key.jpg(2210字节)。 100% | ******************************************************************************************************************************************************************************************************************************************************************************* ******************************************************************************************************************************************************************************************************************************************************************************* ****************************************************************************************************************************************************************************************************************************** ******************************************************************************************************************************************************************************************************************************************************************************* ****************************************************************************************************************************************************************************************************************************** ******************************************************************************************************************************************************************************************************************************************************************************* ******************************************************************************************************************************************************************************************************************************************************************************* ******************************************************************************************************************************************************************************************************************************************************************************* 003-key.jpg(2146字节)的二进制模式数据连接。 100% | ********************************************************************************************************************************************************************************************************************** ******************************************************************************************************************************************************************************************************************** ******************************************************************************************************************************************************************************************************************** ************************************************************************************************************************************************************************************************************** ******************************************************************************************************************************************************************************************************************** ************************************************************************************************************************************************************************************************************** ******************************************************************************************************************************************************************************************************************** ************************************************************************************************************************************************************************************************************** 229输入扩展被动模式(||| 28546 |)150打开二进制模式数据连接helmet_key.txt.gpg(121个字节)。 100% |**************************************************************************************************************************************************************************************************************************************************************************************德********************************************************************************************************************************************************************************************************************************** ********************************************************************************************************************************************************************************************************************************** ********************************************************************************************************************************************************************************************************************************** 00:00(0.38 kib/s)mget exigant.txt [anpqy?]? 229输入扩展的被动模式(||| 57273 |)150开放二进制模式数据连接。txt(170字节)。 100% |******************************************************************************************************************************************************************************************************************** ********************************************************************************************************************************************************************************************************************* ********************************************************************************************************************************************************************************************************************* ********************************************************************************************************************************************************************************************************************** 226转移完成。 170字节在00:00(0.67 KIB/s)FTP中收到 我想做的第一件事是“重要”。

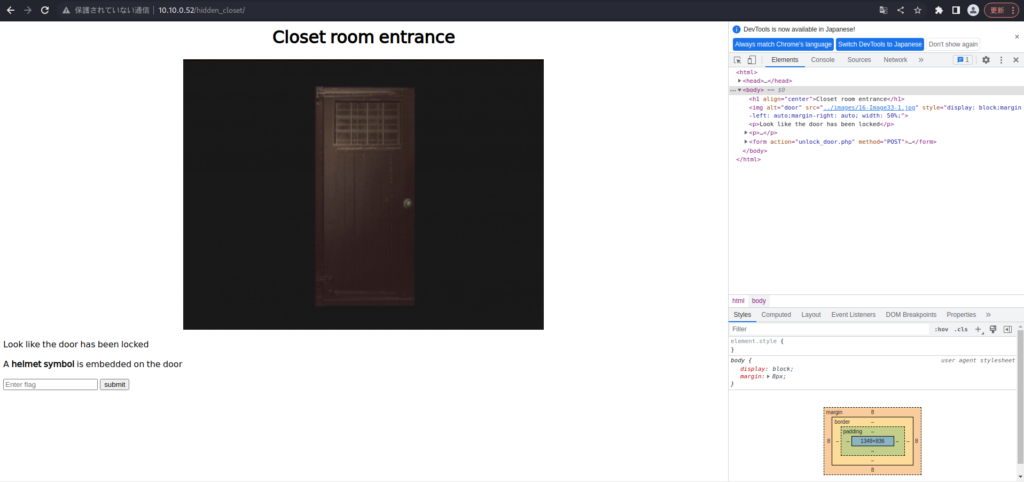

(hacklab㉿hacklab) - [〜/tryhackme/biiohazard]└─$ cat exigants.txt Jill,我认为头盔键在文本文件中,但我对解密的内容没有任何线索。另外,我遇到了一个 / hidden_closet /门,但它被锁定了。来自Barry - 翻译这是Jill,我认为头盔钥匙在文本文件中,但没有解密的线索。我也遇到了 /hidden_closet的门,但它被锁定了。因为,巴里隐藏目录似乎是“/hidden_closet/”。

回答

加密文件的密码

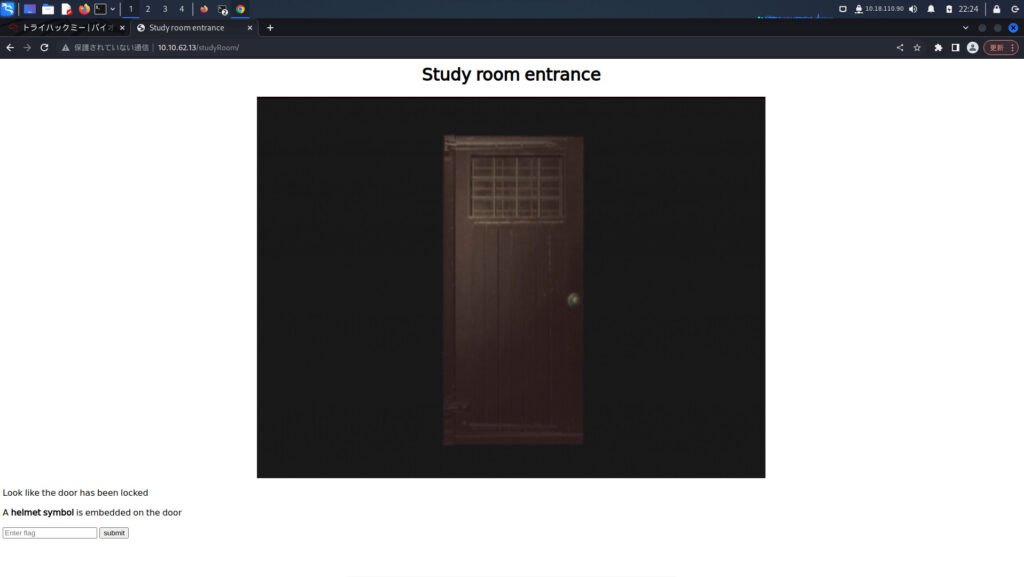

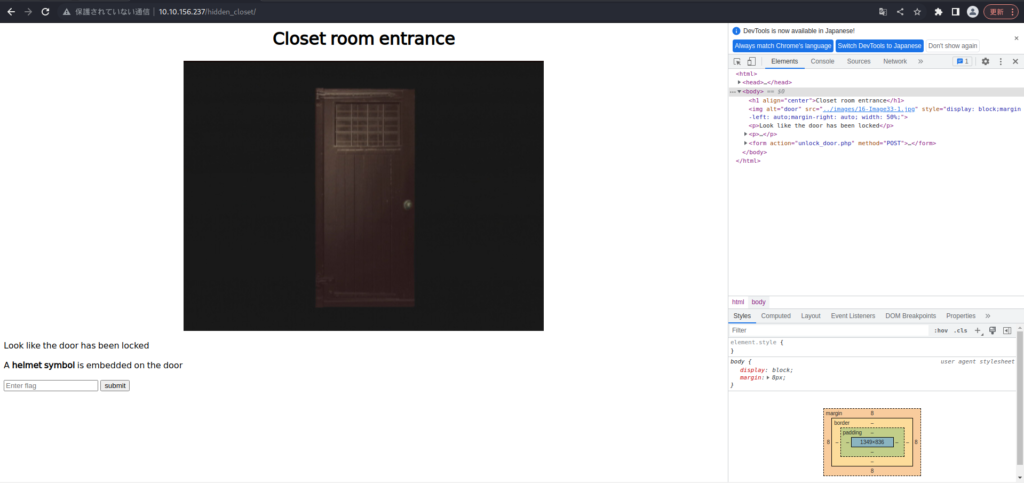

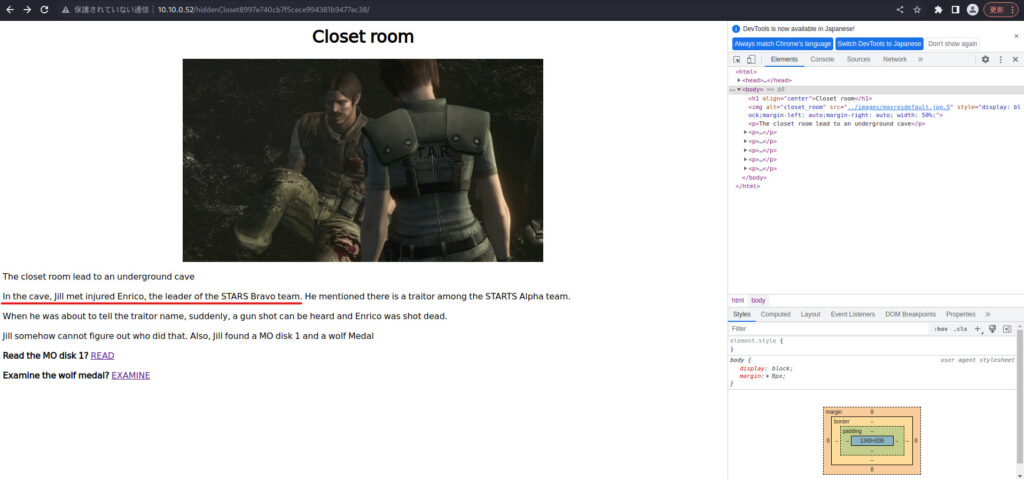

首先,让我们看隐藏的目录“/hidden_closet/”。

有人告诉您您需要一个头盔符号,所以让我们寻找一个头盔符号。

一个可疑的是helmet_key.txt.gpg,但不幸的是它已锁定。

似乎有必要破译00x-key.jpg。

我将从一开始。我首先用Exiftool查找它,但是没有很好的信息。

为了安全起见,我使用Steghide提取了文件。

┌ - ─(hacklab㉿hacklab) - [〜/tryhackme/biohazard]└─$ steghide提取物-sf 001-key.jpg输入密码:将提取的数据写入“ key-001.txt”。我能够提取键-001.txt。

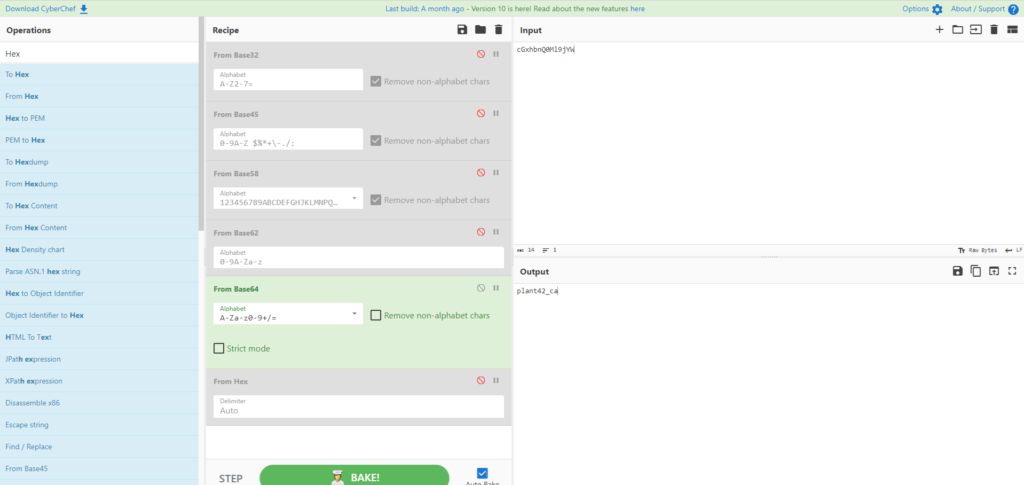

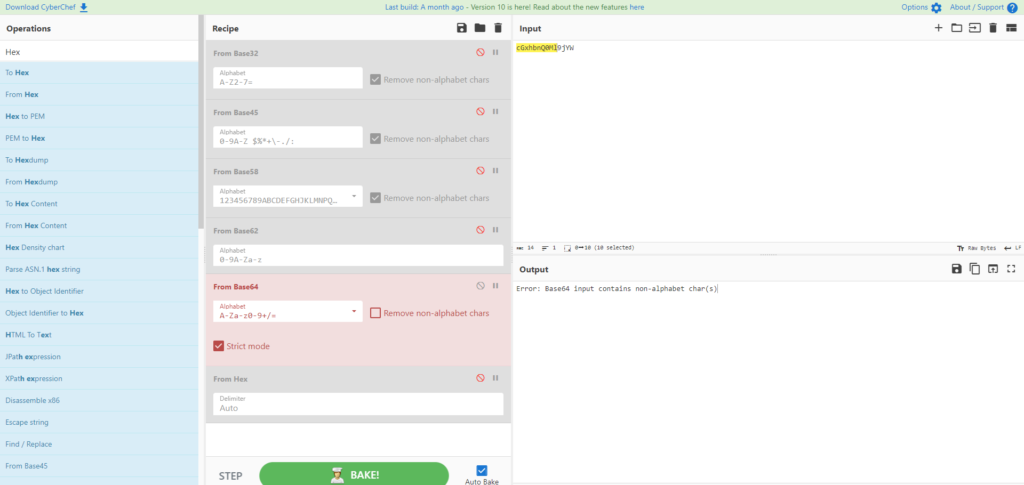

┌──(hacklab㉿hacklab)-[~/tryhackme/biohazard] └─$ ll Total 28 -rw-r--r-- 1 hacklab hacklab 7994 September 19 2019 001-key.jpg -rw-r--r-- 1 hacklab hacklab 2210 September 19 2019 002-key.jpg -rw-r--r-- 1 hacklab hacklab 2146 9月19日2019年003-key.jpg -rw-r- r-- r-- 1 hacklab hacklab 121 2019年9月19日helmet_key.txt.gpg -rw-rw-r- r- r-- r-- r-- r-- 1 hacklab hacklab hacklab hacklab hacklab 170 2019年9月20日2019年2019年2月20日┌ - (hacklab㉿hacklab) - [〜/tryhackme/biohazard]└─$ cat key-001.txt cgxhbnq0ml9jyw

当我检查内容时,它看起来像是一些东西。

我认为它是base64,但是如果将其设置为严格模式,它将导致错误,因此没有足够的信息。

让我们解决002键。

当我查看Exiftool上的元信息时,我发现了一个哈希。

┌ - ─(hacklab㉿hacklab) - [〜/tryhackme/biiohazard]└─$ exiftool 002-key.jpg exiftool版本编号:12.57文件名:002-Key.jpg目录:。 File Size: 2.2 kB File Modification Date/Time: 2019:09:19 15:08:31+09:00 File Access Date/Time: 2023:04:20 21:47:47+09:00 File Inode Change Date/Time: 2023:04:20 21:47:47+09:00 File Permissions: -rw-r-- File Type: JPEG File Type Extension: jpg MIME Type:图片/JPEG JFIF版本:1.01分辨率单元:无X分辨率:1 Y分辨率:1评论:5fymvfzgvzdhjvev9图像宽度:100图像高度:80编码过程:渐进式DCT,渐进DCT,霍夫曼每个样本:8颜色组件:8颜色组件:3 Y CB CR SMAPPLING:3 Y CB CR SMAPPLING:YCBB CR:YCBBCR 4:2:2:2:2:2:2:2:2) 0.008哈希在评论中。

当我连接它时,看起来像字符串的东西出来了。

我还将解决最终003。

这也可以运行Exiftool。

┌ - (hacklab㉿hacklab) - [〜/tryhackme/biohazard]└─$ exiftool 003-key.jpg exiftool版本编号:12.57文件名:003-Key.jpg目录:。 File Size: 2.1 kB File Modification Date/Time: 2019:09:19 15:19:17+09:00 File Access Date/Time: 2023:04:20 21:47:49+09:00 File Inode Change Date/Time: 2023:04:20 21:47:49+09:00 File Permissions: -rw-r-- File Type: JPEG File Type Extension: jpg MIME Type:图像/JPEG JFIF版本:1.01分辨率单元:无X分辨率:1 y分辨率:1评论:由JPEG重新压缩图像宽度:100图像高度:80编码过程:渐进式DCT,渐进DCT,霍夫曼每个样品每样本编码位:8颜色组件:8颜色组件:3 Y CB CR Sampling:3 Y CB CR Sampling:YCBCR 4:YCBCR4:YCBCR4:2:2:0:0.0(0.0(0):0(0.2:0):0(2:2:2:2)图像:0(2:2)。

这在评论中也说明了这一点:“由jpeg重新压缩压缩。”

据说可以使用JPEG重新压缩来压缩,因此我将使用BinWalk进行解压缩。

┌──(hacklab㉿hacklab)-[~/tryhackme/biohazard] └─$ binwalk -e 003-key.jpg DECIMAL HEXADECIMAL DESCRIPTION ----- 0 0x0 JPEG image data, JFIF standard 1.01 1930 0x78A Zip archive data, at least v2.0 to extract, uncompressed size: 14, name: key-003.txt 2124拉链档案的0x84c末端,页脚长度:22我能够安全解冻。让我们看一下内容。

┌──(hacklab㉿hacklab)-[~/tryhackme/biohazard] └─$ cd _003-key.jpg.extracted ┌──(hacklab㉿hacklab)-[~/tryhackme/biohazard/_003-key.jpg.extracted] └─$ ll Total 8 -rw-r--r-- 1 hacklab hacklab 216 4月20日22:03 78a.zip -rw-r- r-- 1 Hacklab hacklab hacklab 2019年9月14日2019年9月19日键-003.txt┌-┌┌┌┌┌┌┌┌邮等) - [〜/tryhackme/tryhackme/biiohazard/biiohazard/_003-key.jpg.jpg.extracted]有键-003.txt,发现了最后一个哈希。

回答

什么是头盔钥匙旗

让我们使用上面的键来查看helmet_key.txt.gpg。

(hacklab㉿hacklab) - [〜/tryhackme/biohazard]└─$ gpg helmet_key.txt.gpg gpg: *警告 *:未指定命令。让我们猜猜这意味着什么... gpg:aes256.cfb加密数据gpg:用1个密封酶加密看起来Helmet_key.txt中有头盔键标志。

┌──(hacklab㉿hacklab)-[~/tryhackme/biohazard] └─$ ll Total 36 -rw-r--r-- 1 hacklab hacklab 7994 September 19 2019 001-key.jpg -rw-r--r-- 1 hacklab hacklab 2210 September 19 2019 002-key.jpg -rw-r--r-- 1 hacklab hacklab 2146 September 19 2019 003-key.jpg drwxr-xr-x 2 hacklab hacklab 4096 April 20 22:05 _003-key.jpg.extracted -rw-r--r-- 1 hacklab hacklab 45 April 20 22:11 helmet_key.txt -rw-r--r-- 1 hacklab hacklab 121 September 19 2019 helmet_key.txt.gpg -rw-r-- r-- 1个hacklab hacklab 170 2019年9月20日,重要的.txt -rw-r-r- r-- r-- r-- 1 hacklab hacklab hacklab 15 4月20日21:55键-001.txt┌ helmet_key {458493193501D2B94BBAB2E727F8DB4B}最后,我得到了helmet_key。

回答

重访

用难题完成了吗?您之前探索过的地方,但尚未访问。

什么是SSH登录用户名

如果没有头盔符号,您无法进入的房间是“/读室/”。

我将尝试使用头盔符号。

选择检查下载“ doom.tar.gz”。

让我们尝试解压缩这个。

(hacklab㉿hacklab) - [〜/tryhackme/biohazard]└─$ tar -xfom.tar.gz┌┌ 001-key.jpg -rw-r--r-- 1 hacklab hacklab 2210 September 19 2019 002-key.jpg -rw-r--r-- 1 hacklab hacklab 2146 September 19 2019 003-key.jpg drwxr-xr-x 2 hacklab hacklab 4096 April 20 22:05 _003-key.jpg.extracted -rw-r--r-- 1 hacklab hacklab 149 April 21 22:32 doom.tar.gz -rw-r--r-- 1 hacklab hacklab 25 September 20 2019 eagle_medal.txt -rw-r--r-- 1 hacklab hacklab 45 April 20 22:11 helmet_key.txt -rw-r--r-- 1 hacklab hacklab 121 September 19 2019 helmet_key.txt.gpg -rw-r--r-- 1个hacklab hacklab 170 2019年9月20日equestest.txt -rw-rw-r--r-- 1 hacklab hacklab hacklab 15 4月20日21:55 key-001.txt┌ Umbrella_Guest

有eagle_medal.txt,里面有一个SSH用户。

回答

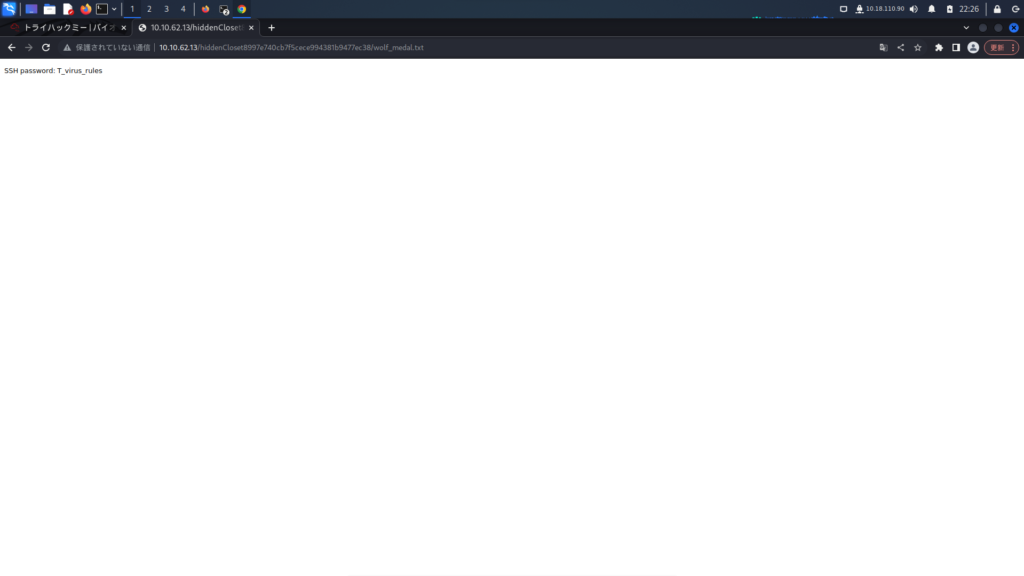

什么是SSH登录密码

我无法进入的另一个房间,因为没有头盔符号是“/hidend_closet/”。

输入您刚获得的头盔符号并提交。

让我们选择检查。

SSH密码:T_VIRUS_RULES我有SSH钥匙。

回答

谁明星Bravo团队负责人

这是在壁橱房间里提到的!

回答

地下实验室

最终

摊牌的时间。你能逃脱噩梦吗?

最后,我到达了终点。 (已经很长一段时间了...)

你在哪里找到克里斯

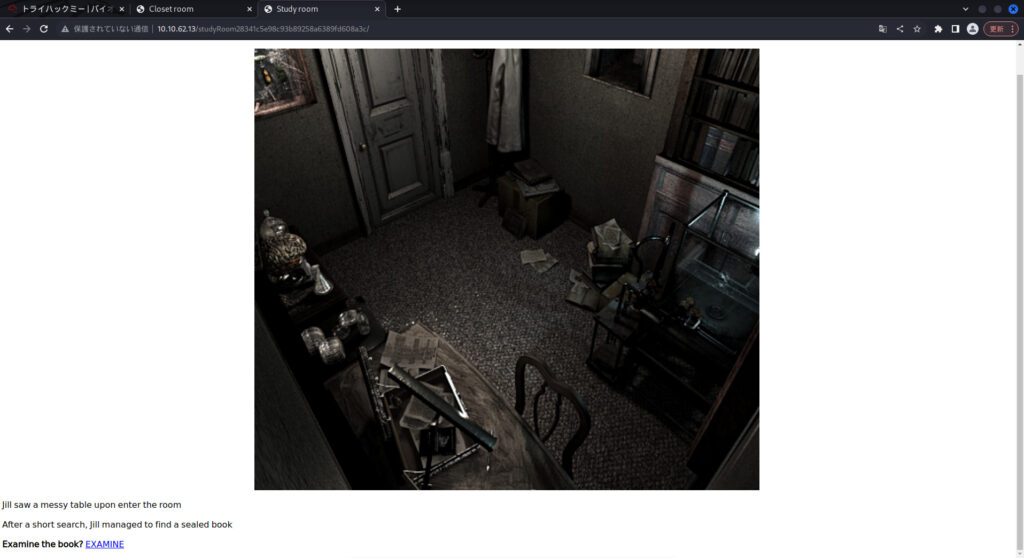

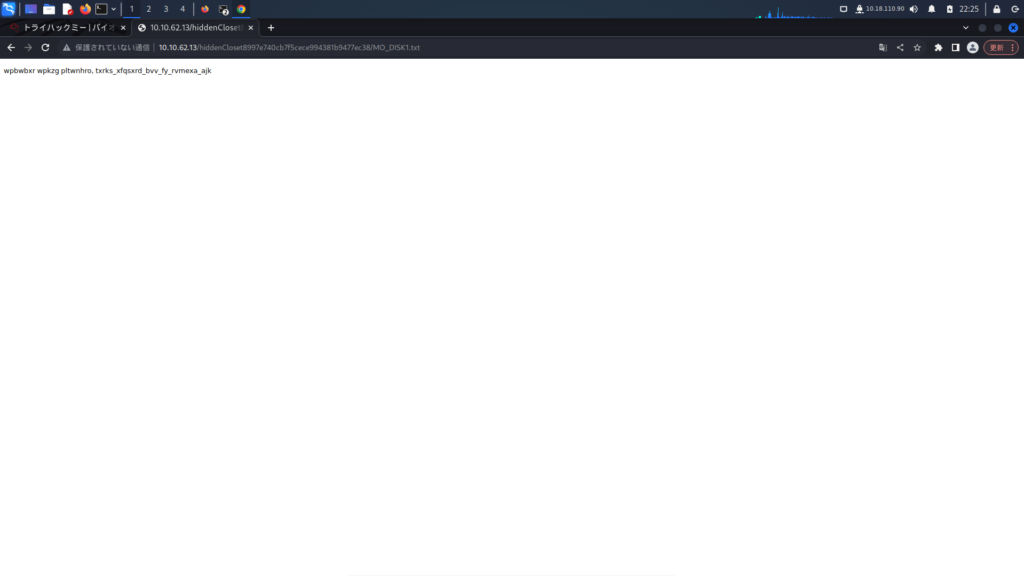

现在,让我们看一下壁橱里的Mo Disk 1,我们刚刚提到。

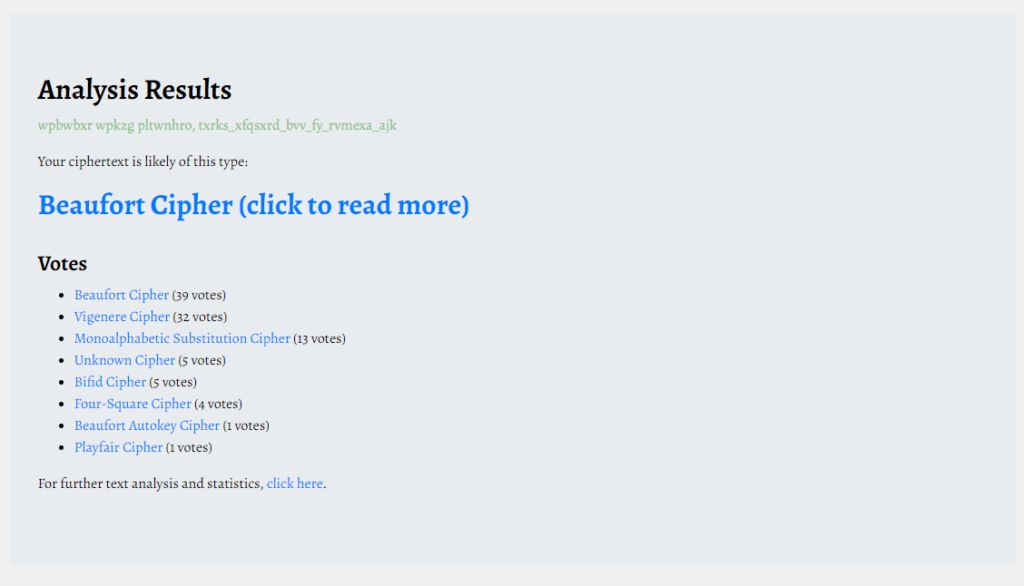

wpbwbxr wpkzg pltwnhro,txrks_xfqsxrd_bvv_fy_rvmexa_ajk有一个哈希。

我尝试用ROT13解码它,但它不起作用,因此我将检查它是否已加密。

它似乎被Beaufort加密。

这是Cyberchef,但没有Beaufort,但Vigenere看起来不错。

没有钥匙,所以我活着寻找钥匙。

刚才,您可以SSH,因此请尝试通过SSH连接。

┌ - (hacklab㉿hacklab) - [〜/tryhackme/biohazard]└─$ ssh umbrella_guest@10.10.62.13主机'10 .10.62.13(10.10.62.13)的真实性无法建立。 ED25519密钥指纹为SHA256:DOQYQ6O72K3Z+NN6HTAR4ZFXOEZKLDAFT3VUF728YWC。您确定要继续连接(是/否/[指纹]),该键不知道其他名称吗?是警告:永久添加'10 .10.62.13'(ED25519)中已知主机列表。 UMBRELLA_GUEST@10.10.62.13's密码:欢迎访问Ubuntu 18.04 LTS(GNU/Linux 4.15.0-20-20-20-generic x86_64) *文档 *文档:https://help.ubuntu.com *管理可用于安装。 - 减少系统重新启动并提高内核安全性。激活在:https://ubuntu.com/livepatch 320软件包可以更新。 58个更新是安全更新。无法连接到https://changelogs.ubuntu.com/meta-release-lts。检查您的Internet连接或代理设置上次登录:2019年星期五03:25:46 2019年摘自127.0.0.0.1 umbrella_guest@umbrella_corp:〜$ 我能够安全连接。

umbrella_guest@umbrella_corp:〜$ ll -a总计64 drwxr-xr-x 8 umbrella_guest umbrella 4096 sep 20 2019 ./ drwxr-xr-x 5 root 4096 sep 20 sep 20 2019 ../ UMBRELLA_GUEST UMBRELLA 3771 SEP 19 2019年.bashrc Drwxrwxr-X 6 Umbrella_guest伞4096年9月20日2019年。 umbrella_guest umbrella 4096 Sep 19 2019 .gnupg/ -rw--------- 1 umbrella_guest umbrella 346 Sep 19 2019 .ICEauthority drwxr-xr-x 2 umbrella_guest umbrella 4096 Sep 20 2019 .jailcell/ drwxr-x 3 umbrella_guest umbrella 4096 Sep 19 2019 .local/ -rw-r-- r-- 1 Umbrella_Guest伞807 9月19日2019年。Profiledrwx ----- 2 Umbrella_guest伞4096年9月20日2019年.SSH/ -rw-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------我搜索了很多东西,发现了一个引起了.jailcell的文件。

umbrella_guest@umbrella_corp:~$ cd .jailcell/ umbrella_guest@umbrella_corp:~/.jailcell$ ll total 12 drwxr-xr-x 2 umbrella_guest umbrella 4096 Sep 20 2019 ./ drwxr-xr-x 8 umbrella_guest umbrella 4096 Sep 20 2019 ../ -rw-r--r-- 1 umbrella_guest伞501 9月20日2019年Chris.txt umbrella_guest@umbrella_corp:〜/.jailcell $ cat chris.txt Jill:Chris,Chris,是吗?克里斯:吉尔,你终于来了。我被锁在监狱牢房一段时间了。似乎Weasker是所有这一切的背后。吉尔,什么?奶牛?他是叛徒?克里斯:是的,吉尔。不幸的是,他像该死的小提琴一样玩我们。吉尔:让我们首先离开这里,我与布拉德联系以寻求直升机的支持。克里斯:谢谢吉尔,在这里,将此Mo Disk 2随身携带。看起来像是破译某些东西的关键。吉尔:好的,我稍后会和他打交道。克里斯:见ya。 Mo Disk 2:Albert-翻译这是吉尔:克里斯,是吗?克里斯:吉尔,你终于来了。他被关押了一段时间。显然,胡须是策划者。吉尔,什么?惠斯克?他是叛徒吗?克里斯:是的,吉尔。不幸的是,他像该死的小提琴一样扮演我们。吉尔让我们先离开这里,联系布拉德以寻求直升机的支撑。克里斯:谢谢吉尔,来吧,拿这莫盘2。这似乎是解释某些东西的关键。吉尔:好的,稍后再和他谈谈。克里斯:稍后再见。克里斯在.Jailcell中。

还有Mo Disk 2。似乎Albert是关键。

回答

谁是叛徒

克里斯(Chris)早些时候说,韦斯克(Weasker)是叛徒。

回答

叛徒的登录密码

现在我知道了钥匙,我将尝试解码它。

weasker登录密码,stars_members_are_my_guinea_pig这是Weasker密码。

回答

最终形式的名称

现在,您知道了密码,请使用SU将用户切换到Weasker。

umbrella_guest@umbrella_corp:〜$ su weasker密码:weasker@umbrella_corp:/home/home/home/umbrella_guest $ cd weasker@umbrella_corp:〜$ 让我们检查主目录内的内容。

weasker@umbrella_corp:〜$ ll总计80 drwxr-xr-x 9 weasker weasker 4096 sep 20 2019 ./ drwxr-xr-x 5 root 4096 sep 20 2019 ../ -rw------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------ weasker 4096 2019年9月20日。 drwx--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- drwx----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 2019 .Xauthority -rw------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------Weasker_note.txt似乎是可疑的。

weasker@umbrella_corp:〜$ cat weasker_note.txt弱:最后,你在这里,吉尔。吉尔:韦斯克!停止它,您正在摧毁人类。韦斯克:摧毁人类?如何创建一个“新”人类。一个世界,只有强者才能生存。吉尔:这太疯狂了。 Weasker:让我向您展示最终的生命形式,暴君。 (暴君立即跳出并杀死Weasker)(吉尔能够击败暴君会有一些强大的大酒瓶)警报:警告!警告!自我内部序列已激活。所有人,请立即撤离。 (重复)吉尔:可怜的混蛋 - 翻译削弱:最后,吉尔。吉尔:Weeker!停止它,我会摧毁人类。 Weeker:您会摧毁人类吗?如何创造新的人类?只有强者才能生存的世界。吉尔:我不认为我理智。 Weesker:向我们展示最终的生命形式,暴君。 (暴君会立即弹出并杀死韦斯克)(吉尔可以用几个强大的玛格纳姆子弹击败暴君)警报:警告!警告!自我毁灭装置已被激活。所有个人都应立即撤离。 (重复)这是吉尔:可怜的人它似乎被称为暴君。

回答

根标志

最后,获取根标志。

尝试使用sudo -L检查权限。

weasker@umbrella_corp:〜$ sudo -l [sudo] weasker的密码:匹配默认条目weasker in umbrella_corp:env_reset:env_reset,mail_badpass, secure_path =/usr/local/sbin \:/usr/usr/locar/bin \:/usr/sbin \:/usr/bin/bin \:/sbin \:/snap/snap/bin用户可能会在umbrella_corp上运行以下命令:您几乎可以访问所有权限。

如果是这样,这很容易。让我们与Sudo Su扎根。

weasker@umbrella_corp:〜$ sudo su root@umbrella_corp:/ home/home/weasker#whoami root root@umbrella_corp:/home/home/home/weasker#cd root@umbrella_corp:〜#ls drwx-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- root root 3106 Apr 9 2018 .bashrc drwx------ 2 root root 4096 Apr 26 2018 .cache/ drwxr-xr-x 3 root root 4096 Sep 19 2019 .local/ -rw-r--- 1 root root 148 Aug 17 2015 .profile -rw-r--- 1 root root 493 Sep 20 2019 root.txt -rw-r--- 1 root root 207 Sep 19 2019 .wget-hsts root@umbrella_corp:〜#cat root.txt处于出现状态,吉尔,巴里和克里斯正到达直升机,等待直升机支撑。突然,暴君从现在跳出。经过一场艰苦的战斗,布拉德(Brad)在直升机上投掷了火箭发射器。吉尔不三思而后行,向暴君拿起发射器并开火。暴君被切成碎片,豪宅被炸毁了。幸存者可以与直升机一起逃脱,并为下一次战斗做准备。末端标志:3C5794A00DC56C35F2BF096571EDF3BF现在,您还可以获得根标志!

回答

概括

这次,我们根据Tryhackme的《生化危机》尝试了CTF。

哇,这很困难。游戏格式?这是我第一次在CTF上,所以非常令人满意。

我一直在一个人尝试一下,看看哈希是如何编码的,但是有什么好工具吗? 。 。

将来我会尝试找到它。

参考和站点

Hassan Sheikh: https://infosecwriteups.com/tryhackme-biohazard-ctf-writeup-detailed-3d9dd491539e

Yebberdog: https://yebberdog.medium.com/try-hack-me-biohazard-walkthrough-4c43fda578ed

![[tryhackme] Biohazard CTF写入!与流程一致的详细说明!](https://hack-lab-256.com/wp-content/uploads/2023/04/hack-lab-256-samnail-18.jpg)

![[hackthebox]如果“发生httpclient类型的错误:: ceartiveTimeouterror发生,则执行消息已过期”该怎么办”](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306]我列举了共享的桑巴舞,操纵脆弱的版本,并通过操纵路径变量来升级特权! Tryhackme Kenobi写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[用于初学者的永久CTF] SetoDanote CTF Web写入!建议获得CTF的感觉!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[TRYHACKME]我们使用Wireshark进行了数据包分析,以研究SSH-Backdoor的侵入! aterpass2写入](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763]燃料CMS 1.4.1-我将远程代码执行(1)转换为Python 3并入侵它! Tryhackme Ignite写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[tryhackme]我使用ssh2john从私钥中提取哈希,并用开膛手约翰(John The Ripper)入侵密码!立交桥写入](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[tryhackme]我尝试渗透带有ret2ESP攻击的Windows机器(缓冲区溢出)!头脑风暴写作](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)