这次,我们将乘坐Tryhackme Room,这是基于如何使用NMAP的。

“ tryhackme-nmap: https://tryhackme.com/room/furthernmap ”

- 电容式非接触式系统独有的清脆打字感觉!

- REALFORCE首款无线兼容设备!有线连接也可用!

- 与 HHKB 不同,日语键盘布局没有任何怪癖,任何人都可以轻松使用!

- 配有拇指轮,水平滚动非常容易!

- 还拥有出色的降噪性能,安静舒适!

- 滚动可以在高速模式和棘轮模式之间切换!

准备

首先,让我们准备。有两个任务。

*使用铬的日语翻译。请注意,可能会有一些困难。 。 。

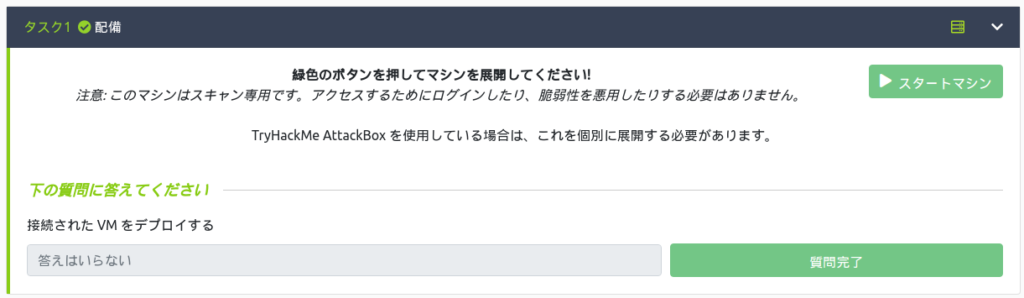

部署

首先,选择“启动机器”,然后启动用于扫描的机器。

只要像这样显示机器信息,就可以了。

介绍

什么是Portscan?为什么这是必要的?为什么要nmap?这是一种简单的方式解释。

我建议一路阅读。我的笔记看起来像这样:

- 连接到网页时,您可以打开端口:49534并连接到服务器上的端口:443

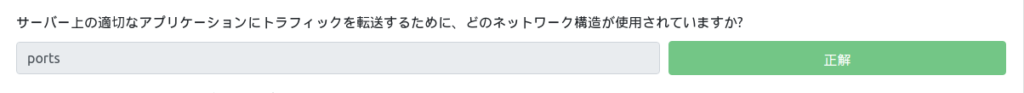

- 该计算机共有65,535个可用端口

- 许多被注册为标准端口。 (http:80,https:443,Windows NetBios:139,SMB:445)

- 如果服务器不确定哪个端口是打开的,则不可能攻击目标(因此端口扫描很重要)。

- 为什么要nmap?因为它目前是行业标准工具。因为其他PortScan工具无法与NMAP的功能进行比较。

- NMAP可以执行各种端口扫描

- 基本端口扫描是“连接到每个端口⇒检查端口响应(封闭,打开,过滤(主要是FW)⇒在开放端口上运行的枚举服务)。

让我们快速了解以上并回答问题。

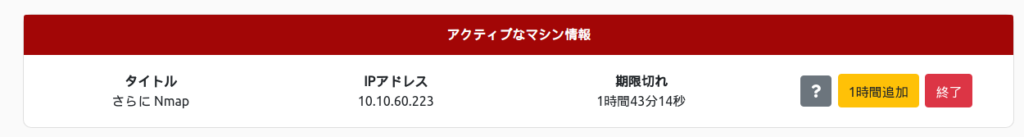

哪种网络结构用于将流量转发到服务器上适当的应用程序?

解释中也提到了这一点。起初我以为是“端口”,但它是“端口”。 。 。

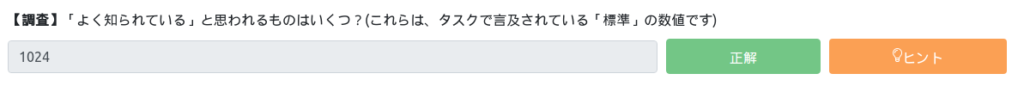

其中有多少个在启用网络的计算机上可用?

那里有几个知名港口?

请小心,因为这将使如果在Chrome中翻译很难理解。

众所周知的端口是从0到1023的端口号,并保留用于一般的TCP/IP应用程序。

这次,有一些问题,所以答案是“ 1024”。

NMAP开关

接下来,我们将解释NAPM的开关。

这是一种在解决问题时了解问题的方法。

Switch显然是一个指示NMAP执行各种过程的命令参数。

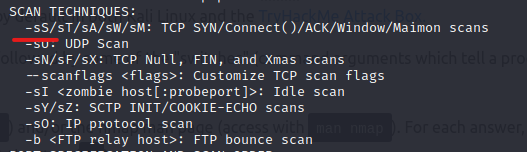

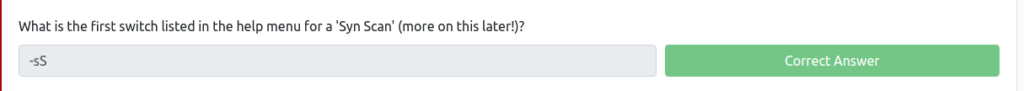

“ SYN扫描”帮助菜单中列出的第一个开关是什么

让我们安静地执行以下命令:

nmap -h

答案是“ -ss”。

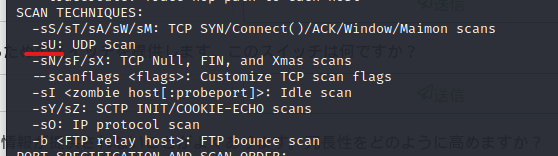

哪个开关用于“ UDP扫描”?

接下来是UDP扫描。

它在上面的开关下。

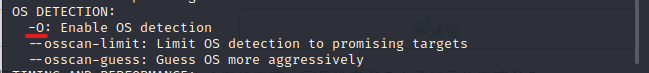

您使用哪个开关来发现目标正在运行的操作系统?

接下来是检测OS的开关。

在这里。

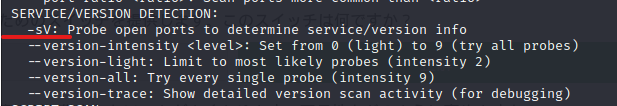

NMAP提供了一个开关来检测目标上运行的服务的版本。这是什么开关?

这是检测服务版本的开关。

您可以在服务/版本检测中找到它。

这也没问题。

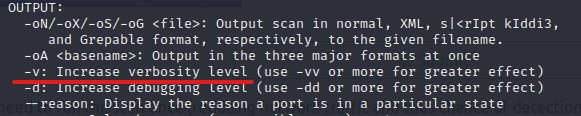

NMAP提供的默认输出通常无法为五个五个人提供足够的信息。您如何增加冗余?

用日语翻译很困难,所以让我们回到英语。

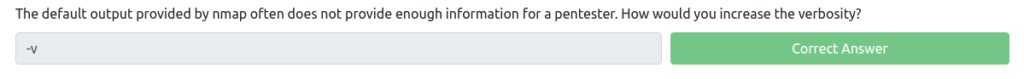

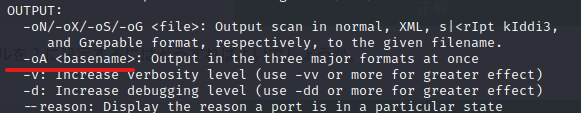

详细的一级很好,但是第二级级别更好!您将如何将详细水平设置为两个?

https://tryhackme.com/room/furthernmap

看着它,看来您应该寻找可以提高您的详细水平的开关。

有。我将尝试查看这将如何更改输出。

详细信息1很好,但是细节2更好。如何将细节级别设置为2?

这是在上一个()中。 “ -vv”是答案。

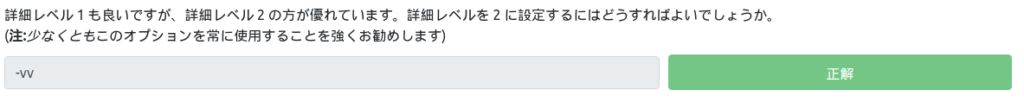

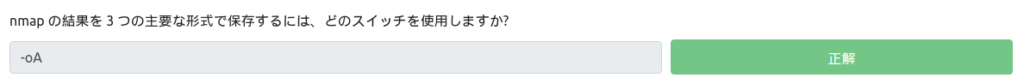

您使用哪种开关来存储NMAP的三种主要格式?

我以为我在输出上看到了它,所以我一直在寻找它

有一个描述。 “ -oa”是答案。

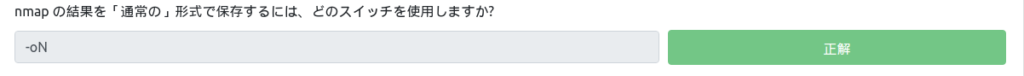

您使用哪种开关以“常规”格式保存NMAP结果?

它在上方的开关上。 “ -on”是正确的。

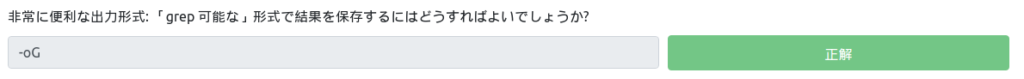

非常有用的输出格式:如何将结果保存在“启用GREP”格式中?

日语有点难以理解。 。 。

但是,它与以前相同的位置列出。这是一种令人着迷的格式。

因此,“ -og”是答案。

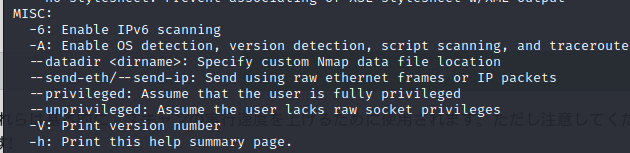

如何启用积极模式?

有各种开关可以启用。

您可能需要寻找一个可以启用所有这些的开关。

答案是“ -a”。

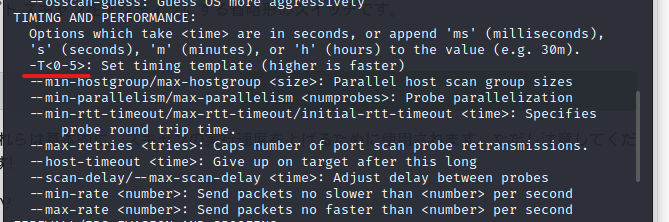

如何将定时模板设置为5级?

对于定时开关,您应该查看时间和性能。

我想级别5,所以“ -t5”是正确的答案。

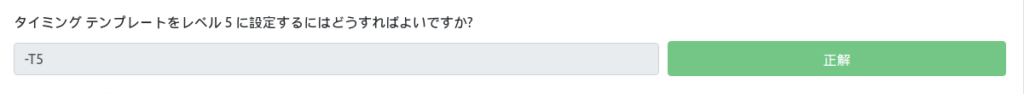

您如何告诉NMAP仅扫描端口80?

找到要缩小要扫描端口的开关。

是否可以将端口范围添加到-p?

由于它仅是端口80,因此-p 80似乎是正确的。

您如何告诉NMAP扫描端口1000-1500?

看来开关与以前相同。

由于它是1000-1500,因此“ -p 1000-1500”可能是正确的答案。

您如何告诉NMAP扫描所有端口?

我不知道这一点,所以我做了一些研究。

“ -p-”是答案。我想它被视为“ -p 0-65535”的缩写。

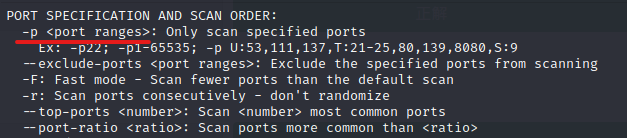

如何从NMAP脚本库中启用脚本?

它在脚本扫描中说明。

“ –script =”是答案。

您如何激活“漏洞”类别中的所有脚本?

日语中还不清楚,所以用英语考虑一下。

您将如何激活“ vuln”类别中的所有脚本?

https://tryhackme.com/room/furthernmap

看来您使用前面提到的开关启用vuln。

我认为“ - script = vuln”很好。

至于NMAP开关,就是这样。

它具有广泛的功能,因此我认为能够通过查看帮助并发现它有用而不是记住它来使用它更重要。 。 。

[扫描类型]概述

在这里阅读说明,一旦您理解它,就会完成。

我将笔记留在这里。

- -ST:TCP连接扫描

- -ss:syn(harf-open)扫描

- -su:UDP扫描

- 以下不是一般

- -SN:TCP NULL扫描

- -SF:TCP FIN扫描

- -sx:TCP圣诞节扫描

[扫描类型] TCP连接扫描

有有关TCP连接扫描的信息。

最后,有一个小问题。

现在,让我们了解解释。

- TCP连接扫描通过运行3道握手来起作用

- 也就是说,您可以连接到每个TCP端口,并通过回复检查服务是否打开

- 如果发送到封闭端口,则响应带有REST标志的TCP数据包

- 如果发送到开放端口,将回答带有SYN/ACK FLAG集的TCP数据包

- 当有FW时,许多FW被配置为删除数据包。

因此,即使您发送了TCP SYN请求,也不会返回。这可以被FW视为保护。 - 通过配置FW以使用RST TCP数据包响应,它可以像关闭一样。

在Linux Iptables中,可以通过“ Iptables -I Input -P TCP -DPORT -J拒绝-J拒绝-TCP -RESET”来支持它。

这可能会使阅读非常困难。

有一个问题,所以我会发布答案。

哪个RFC定义了TCP协议的正确行为?

这是解释的顶部。

如果端口关闭,服务器应发出哪个标志来表示此?

这也是我的笔记。

可以说FW很难通过回答“第一个”并假装关闭。

[扫描类型] SYN扫描

接下来,让我们谈谈SYN扫描。

有多种解释,所以我会阅读它们。

- SYN扫描也称为半开扫描或隐身扫描。

- 收到SYN/ACK后,使用RST回复并不能完全建立3向握手。

- 较旧的入侵检测系统监控完整的3路握手,以免避免

- 通常,由于连接已完全建立,因此未记录SYN扫描

- 3无需完成(和断开)方式握手,比TCP连接扫描快

- SODU权限必须在Linux上正常工作。因为需要创建原始数据包的能力。

- 对不稳定服务的SYN扫描可能会导致服务降低

现在让我们回答这个问题。

SYN扫描还有其他两个名称,它们是什么?

这很容易。

用英语写半开和隐身。

NMAP可以使用不使用SUDO权限的SYN扫描(Y/N)吗?

答案是。

您需要SODU权限,原因是您需要能够创建原始数据包。

[扫描类型] UDP扫描

让我们阅读有关UDP扫描的说明。

- UDP只是将数据包发送到目标端口并期望成功

- UDP通常用于与质量相比(例如视频共享)更依赖速度的连接。

- 没有确认会使扫描更加困难

- 如果发送数据包,则没有响应,它将被FW打开或保护(很难识别)

- 很少,如果返回响应,它将被标记为打开

- 如果用ICMP数据包回答,则将其识别为封闭端口。

由于UDP没有响应,因此很难确定它是否实际开放。

现在,让我们解决问题。

如果UDP端口不响应NMAP扫描,该标记是什么?

由于UDP尚不清楚是在FW中打开还是掉落,因此它将被标记为“打开|过滤”。

如果按照惯例关闭UDP端口,则目标必须向后发送消息“无法到达”。您使用哪个协议?

解释中也提到了这一点。您需要使用一个包含无法到达端口的消息的ICMP(PING)数据包进行响应,对吗?

[扫描类型]空,鳍和圣诞节

它包含有关空扫描,鳍片扫描和圣诞节扫描的解释。

在进行问题之前,以相同的方式了解这一点。

- 扫描方法不常用

- NULL扫描发送没有标志的TCP请求。根据RFC的说法,如果关闭了端口,则将响应REST。

- 使用FIN标志发送FIN扫描,而空扫描发送一个完全空的数据包。

验证端口是否通过第一个回复关闭。 - 圣诞节扫描:基本上,我希望第一个响应。通过发送畸形的TCP数据包来扫描。

- RFC793只是要求打开端口根本不响应。

- 例如,Microsoft Windows与RST响应,无论端口是否真正打开,TCP数据包都畸形。 ⇒这将使它看起来好像所有端口都关闭。

现在让我们回答这个问题。

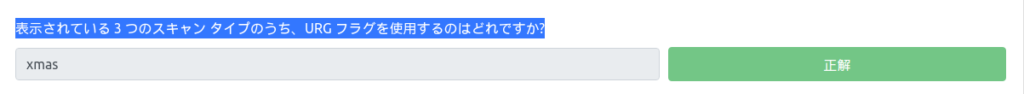

在显示的三种扫描类型中,使用了urg标志?

正如解释的那样,这是“圣诞节扫描”。

为什么通常使用NULL,FIN,圣诞节扫描?

日语看起来有些怪异。

相反,它就像是:“零,鳍和圣诞节的共同目的是什么?”

如果是这样,目的是避免FW,那么“防火墙逃避”就是答案。

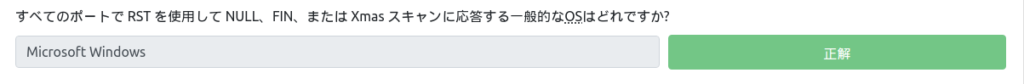

哪个OS是使用所有端口上的RST响应NULL,FIN或XMAS扫描的常见操作系统?

这也是我的笔记。 “ Microsoft Windows”是答案。

[扫描类型] ICMP网络扫描

这是我最后一次解释扫描。

这似乎是一项扫描,以查看哪些IP地址包含活动主机。

- 将ICMP数据包发送到指定网络上的每个可能的IP地址。

一旦收到响应,IP地址就会有效。 - 这称为ping扫掠。

- 这不一定是准确的,但值得这样做。

我会回答问题。

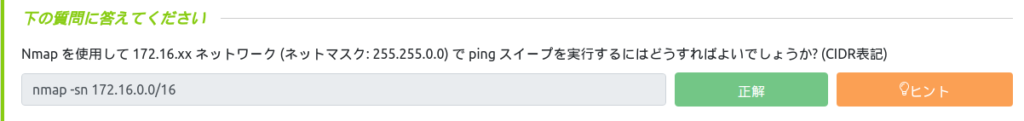

如何使用NMAP在172.16.xx网络(NetMask:255.255.0.0)上进行ping扫描? (CIDR符号)

B类网络的CIDR为 /16,因此答案是“ NMAP -SN 172.16.0.0/16”。

[NSE]概述

到目前为止,我已经学到了很多有关扫描的知识,但是从这里开始,我成为了NSE。

NSE是用LUA编写的,似乎能够做各种事情,从脆弱性扫描到自动化漏洞。

- 安全:不影响目标

- 侵入性:可能影响目标

- vuln:脆弱性扫描

- 利用:利用脆弱性

- Auth:尝试避免对运行服务的身份验证(例如,匿名登录到FTP服务器)

- 蛮力:试图蛮力施加身份验证信息来运行该服务

- 发现:查询运行服务以获取有关网络的更多信息(例如,查询SNMP服务器)

似乎还有很多其他事情,但是我想我会再次尝试使用它们并记住它们。

现在,让我们回答。

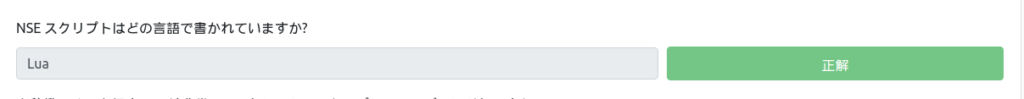

NSE脚本写了哪种语言?

是lua。

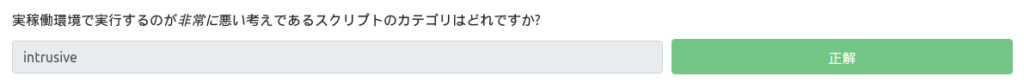

在生产环境中运行哪种类别的脚本是一个非常糟糕的主意?

问题是“侵入性”,它影响了目标。

[NSE]

这是如何使用它的方法。

如果特别使用它,您可能会记住,因此您只需解决问题并完成问题。

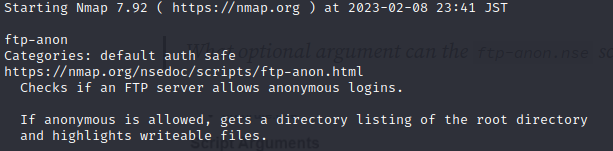

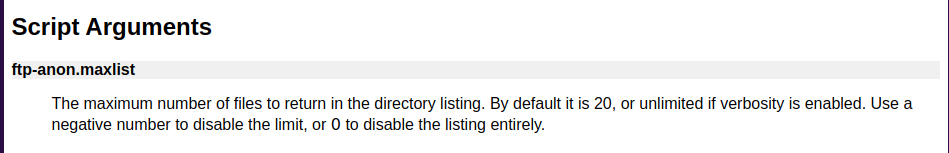

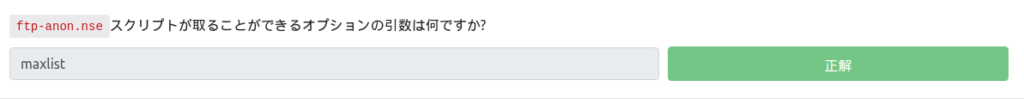

ftp-anon.nse脚本可以采用哪些可选论点?

因此,我尝试做以下操作:

nmap -script-Help ftp-anon.nse

我将打开链接。

该论点显然是“ Maxlist”。

[NSE]脚本搜索

这基本上是对如何使用它的解释,因此我只会回答问题。

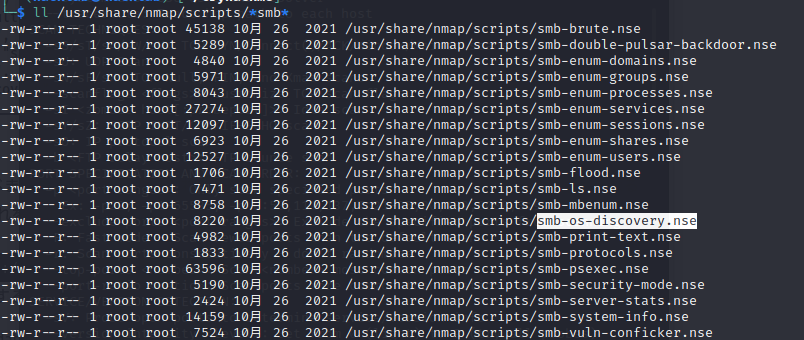

使用所示的一种方法在目录中搜索“ SMB”脚本。确定SMB服务器基础操作系统的脚本的文件名是什么?

这次我将尝试使用LS -L搜索。

ll/usr/share/nmap/scripts/*smb*有各种支持SMB的脚本,但这是“ smb-os-discovery.nse”。

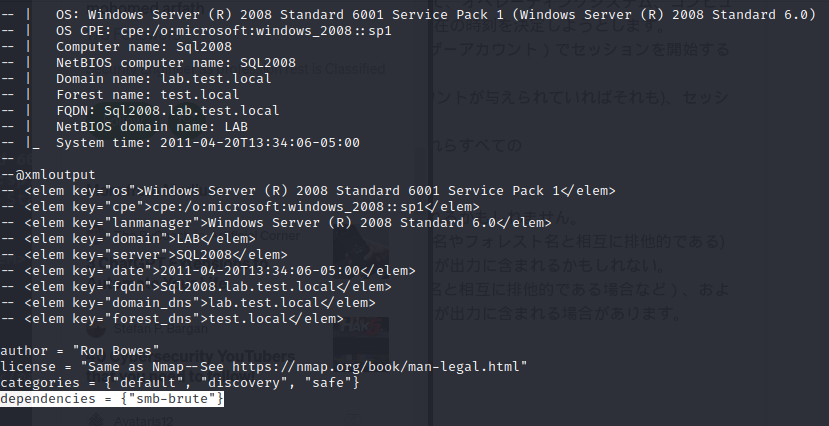

请阅读此脚本。它取决于什么?

他们被告知要阅读脚本,所以请安静地阅读。

cat/usr/share/nmap/scripts/smb-os-discovery.nse当我寻找依赖性时,它说“ Smb-brute”。

避免防火墙

由于常规Windows主机将所有带有默认防火墙的ICMP数据包屏蔽所有ICMP数据包,因此NMAP通过此防火墙配置禁用主机,并且根本不再扫描。

因此,有一种解决这个问题的方法。

- 在扫描主机之前,请避免每次ping ping,nmap总是将目标主机视为活着。

- 但是,这需要很长时间,所以要小心。

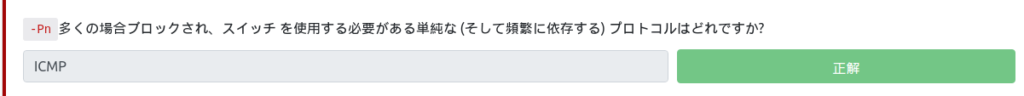

现在让我们回答这个问题。

哪些简单(通常依赖)协议通常被阻止,需要使用-PN开关?

-PN开关是否可以防止ICMP数据包被阻止?

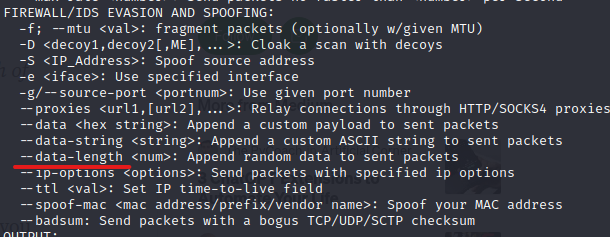

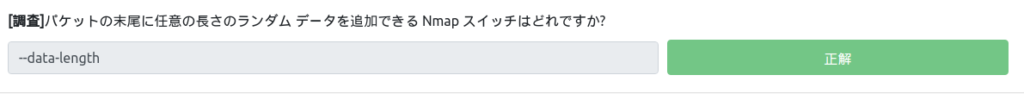

[调查]哪些NMAP开关允许您在数据包末端添加任何长度的随机数据?

让我们看一下NMAP的帮助。

nmap -shelp

它说“ –data-Length”添加随机数据。

实践

从这里开始,这是一个实用的想法!呢(终于...)

现在,让我们在回答问题时尽力而为。

目标(10.10.253.93)是否响应ICMP(ping)请求(y/n)?

现在,让我们适当地发送ping。

PING 10.10.253.93(10.10.253.93)56(84)字节的数据。 --- 10.10.253.93 PING统计--- 5个传输的数据包,收到0,100%数据包丢失,时间4094ms它没有响应该请求,因此是“ n”。

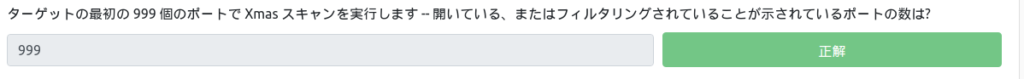

在目标上的第一个999端口上运行XMAS扫描 - 显示了多少端口是打开或过滤的?

$ sudo nmap -sx -p 1-999 10.10.156.142在2023-02-02-09 0009 00:58 JST注意:主机看上去很失望。如果确实如此,但是阻止了我们的ping问题,请尝试-pn nmap完成:1 IP地址(0个主机)在3.14秒内扫描这不好。由于ping不会通过,因此您需要附加-PN。

$ sudo nmap -sx -p 1-999 10.10.156.142 -pn -VV启动NMAP 7.92(https://nmap.org),2023-02-09 01:00 JST启动1主机的平行DNS分辨率。在01:00完成1个主机的并行DNS分辨率。在01:00,0.00s通过了在01:00扫描10.10.156.142 [999端口] XMAS扫描时间:完成约15.52%;等等:01:03(剩下的0:02:49)XMAS扫描时间:完成约30.53%;等:01:03(剩下的)XMAS扫描时间:大约45.55%完成;等:01:03(剩下的)XMAS扫描时间:完成约60.56%;等:01:03(剩下的)XMAS扫描时间:完成约75.58%;等等:01:03(剩余0:00:49)在201.93 sed(999个总端口)NMAP扫描报告10.10.156.142主机已启动,已启动,已接收到用户集。扫描在2023-02-09 01:00:14为201S的JST扫描,所有999个扫描端口在10.10.156.142处于忽视状态。未显示:999打开|过滤后的TCP端口(无响应)从:/usr/bin/../share/nmap nmap完成:1 IP地址(1个主机上)发送了202.00秒的原始数据包:1998年(79.920kb)| RCVD:0(0b)

现在我知道打开|过滤是999。

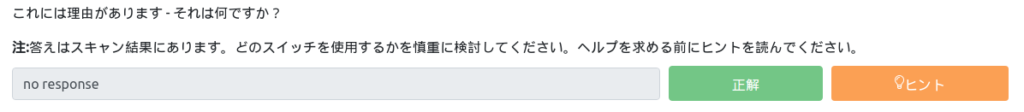

这是有原因的 - 这是什么?

我刚刚添加了-vv,所以写了原因。

这意味着这没有回应。

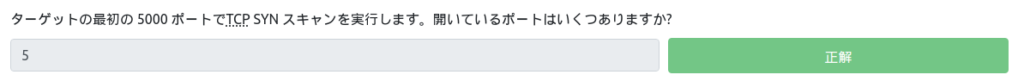

在目标的前5000个端口上执行TCP SYN扫描。有几个开放端口?

$ sudo nmap -ss -p 1-5000 10.10.156.142 -pn -VV启动NMAP 7.92(https://nmap.org),2023-02-09 01:12 JST启动1主机的平行DNS分辨率。在01:12完成1个主机的平行DNS分辨率。在01:12,0.00s通过了在01:12扫描10.10.156.142 [5000端口]在10.10.156.142发现开放端口135/tcp的开放端口21/TCP在10.10.156.142发现了10.10.156.142开放53/tcp On 1010.10.1156.1156.1142 10.10.156.142在10.10.156.142发现了开放端口3389/TCP,已完成Syn Stealth Scan,在01:13,37.75s经过(5000个总端口)NMAP扫描报告,用于10.10.156.142主机,接收到的用户(0.27S Latency)。 Scanned at 2023-02-09 01:12:25 JST for 38s Not shown: 4995 filtered tcp ports (no-response) PORT STATE SERVICE REASON 21/tcp open ftp syn-ack ttl 127 53/tcp open domain syn-ack ttl 127 80/tcp open http syn-ack ttl 127 135/tcp open msrpc syn-ack TTL 127 3389/TCP OPEN MS-WBT-SERVER SYN-ACK TTL 127从:/usr/bin/../share/share/nmap nmap完成:1 IP地址(1个主机(1个主机UP)在37.82秒内发送:10017(440.748KB)| RCVD:27(1.188KB)

看着这个,您可以看到开放是5。

将脚本扩展到盒子上。 FTP-AnonnMAP可以成功登录到端口21上的FTP服务器吗? (是/否)

$ nmap -script = ftp-anon -p 21 10.10.156.142 -vv启动NMAP 7.92(https://nmap.org),2023-02-09 01:21 JST NSE:加载1个扫描脚本。 NSE:脚本预扫描。 NSE:启动Runlevel 1(1)扫描。在01:21启动NSE,在01:21,0.00s启动NSE启动ping扫描在01:21扫描10.10.156.142 [2个端口]完成了PING扫描,在01:21,0.26 s启动(1个总主机)启动(1个总体主机)启动Parallel dns Dns bes ost 1 Bests of 1 Bests of 1 Bests of 1 Bests of 1 Bests of 1 Bests of 1 Bests of 1 host of 1 hests of 1 hests of 1 host of 1 host。在01:21完成1个主机的平行DNS分辨率。在01:21,0.00s启动连接扫描在01:21扫描10.10.156.142 [1端口]在10.10.156.142在10.10.156.142上发现了连接扫描,在01:21,01:21,0.26,0.26s sed(1个总端口)NSE:scripts nse:Scripts scannning 10.10.10.10.156.156.156.14222.14222.1422.1422。 NSE:启动Runlevel 1(1)扫描。在01:21启动NSE NSE时机:大约0.00%完成的NSE在01:22,31.32s经过的NMAP扫描报告10.10.156.142主机已升起,接收到Syn-Ack(0.26S延迟)。扫描在2023-02-09 01:21:49 31S港口州服务原因21/TCP Open FTP Syn-Ack | FTP-ANON:匿名FTP登录允许(FTP代码230)| _可以获取目录列表:超时NSE:脚本后扫描。 NSE:启动Runlevel 1(1)扫描。在01:22启动NSE,在01:22,01:22,0.00s通过:/usr/bin/ ../share/nmap nmap完成:1 IP地址(1个主机UP)在32.00秒内扫描

您可能已经确认您可以使用“ FTP-Anon:匿名FTP登录允许(FTP代码230)登录。”

概括

这次,我尝试了Tryhackme房间来学习如何使用NMAP。

NMAP是一个强大的网络扫描工具,但功能丰富,因此需要一些时间来掌握它。

我认为尝试很多事情并掌握如何使用它会很好。

![[TryHackme]我尝试使用NMAP,这是一种强大的网络扫描工具! nmap写入](https://hack-lab-256.com/wp-content/uploads/2023/02/hack-lab-256-samnail-1.jpg)

![[hackthebox]如果“发生httpclient类型的错误:: ceartiveTimeouterror发生,则执行消息已过期”该怎么办”](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306]我列举了共享的桑巴舞,操纵脆弱的版本,并通过操纵路径变量来升级特权! Tryhackme Kenobi写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[用于初学者的永久CTF] SetoDanote CTF Web写入!建议获得CTF的感觉!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[TRYHACKME]我们使用Wireshark进行了数据包分析,以研究SSH-Backdoor的侵入! aterpass2写入](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763]燃料CMS 1.4.1-我将远程代码执行(1)转换为Python 3并入侵它! Tryhackme Ignite写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[tryhackme]我使用ssh2john从私钥中提取哈希,并用开膛手约翰(John The Ripper)入侵密码!立交桥写入](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[tryhackme]我尝试渗透带有ret2ESP攻击的Windows机器(缓冲区溢出)!头脑风暴写作](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)